S

Sld

Ziyaretçi

merhaba arkadaslar, siberguvenlik kurslarina yeni basladim ve suan ilk yazili sinavima hazirlaniyorum.

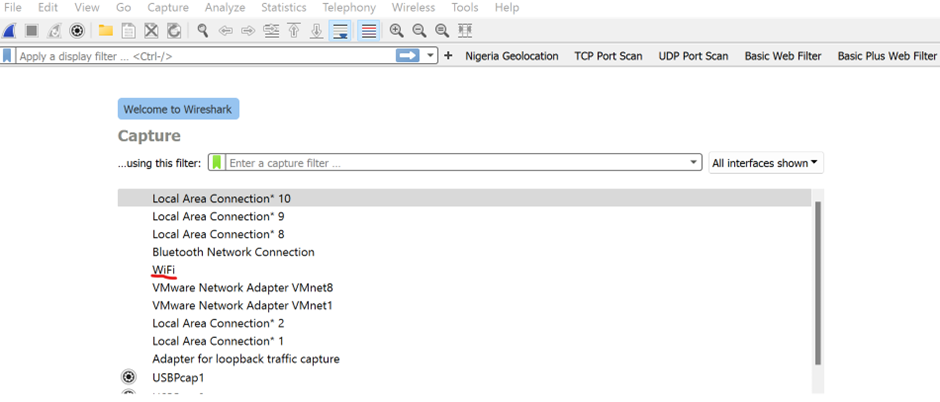

Proje seklinde hazirlanmasi gereken bir odev ve 2 bolumden olusuyor. Birinci bolumde, bize verilmis bir pcap dosyasini Wireshark'da analiz edip Malware nin kimden/nerden/nasil geldigini bulup raporlamak.

Ikinci bolumde ise bu gorevi anlatan bir video cekmek. Gorevin bu ilk bolumunde, analizi basli gozlu anlayabilmem icin yardima ihticayim var. Nerden baslayacagim, bu durumda hangi filtreler kullanilmali ve nasil raporlanmali vs.

Sanirim bu ilk sinav oldugu icin ve bende nerden baslayacagimi tam anlamadim.

Yardim edebilirmisiniz lutfen?

Simdiden tesekkurler

Sld

Proje seklinde hazirlanmasi gereken bir odev ve 2 bolumden olusuyor. Birinci bolumde, bize verilmis bir pcap dosyasini Wireshark'da analiz edip Malware nin kimden/nerden/nasil geldigini bulup raporlamak.

Ikinci bolumde ise bu gorevi anlatan bir video cekmek. Gorevin bu ilk bolumunde, analizi basli gozlu anlayabilmem icin yardima ihticayim var. Nerden baslayacagim, bu durumda hangi filtreler kullanilmali ve nasil raporlanmali vs.

Sanirim bu ilk sinav oldugu icin ve bende nerden baslayacagimi tam anlamadim.

Yardim edebilirmisiniz lutfen?

Simdiden tesekkurler

Sld