Herkese merhabalar,

Bugün cyberdefenders.org sitesinde bulunan DumpMe başlıklı labı inceleyeceğiz.

Konu ile ilgili dökümanlara ve gerekli araçlara CyberDefenders: DumpMe blueteam challenge. adresinden ulaşabilirsiniz.

Biz bu konumuzda bellek dökümü incelememizi kali linux üzerinde gerçekleştireceğiz.

Seneryomuz ;

SOC analistlerinden biri, ölçüm yorumlayıcı kötü amaçlı yazılımı bulaşmış bir makineden bellek dökümü aldı. Bir Dijital Adli Tıp Uzmanı olarak işiniz, dökümü analiz etmek, mevcut uzlaşma göstergelerini (IOC'ler) çıkarmak ve verilen soruları yanıtlamaktır.

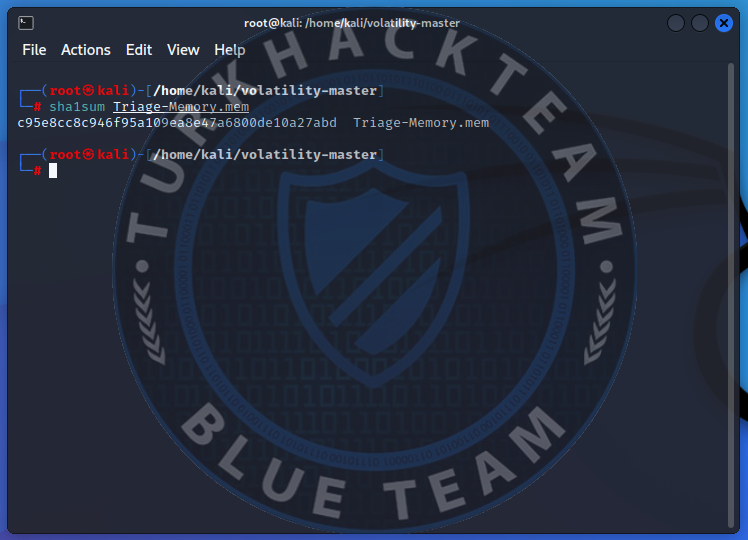

Soru 1.) What is the SHA1 hash of Triage-Memory.mem (memory dump)?

Triage-Memory.mem'in (bellek dökümü) SHA1 karması nedir?

Çözüm 1.) Kod : sha1sum Triage-Memory.mem

Cevap: c95e8cc8c946f95a109ea8e47a6800de10a27abd

Soru 2.) What volatility profile is the most appropriate for this machine? (ex: Win10x86_14393)

Bu makine için en uygun volatilite profili hangisidir? (ör: Win10x86_14393)

Çözüm 2.) Kod : python2 vol.py -f Triage-Memory.mem imageinfo

Cevap : Win7SP1x64

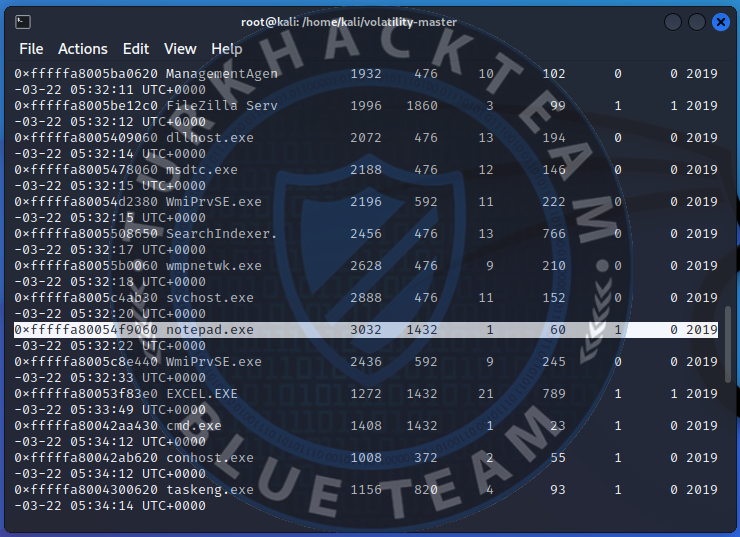

Soru 3.) What was the process ID of notepad.exe?

notepad.exe'nin işlem kimliği neydi?

Çözüm 3.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 pslist

Cevap: 3032

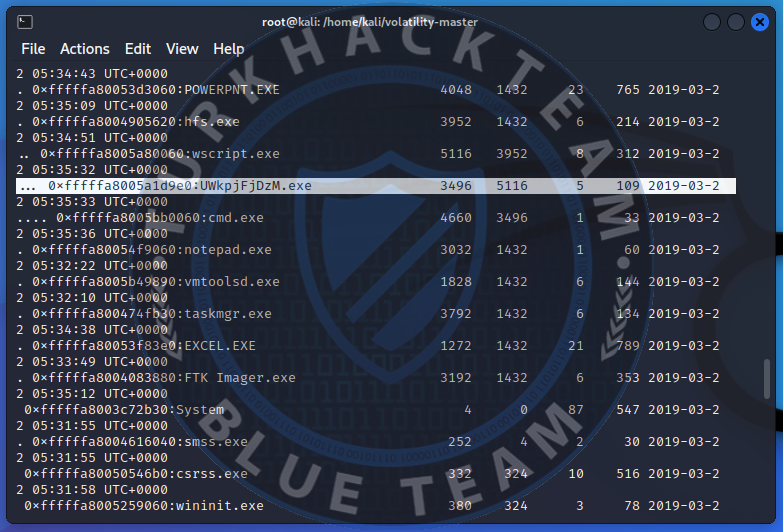

Soru 4.) Name the child process of wscript.exe.

wscript.exe'nin alt sürecini adlandırın.

Çözüm 4.) python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 pstree

Cevap: UWkpjFjDzM.exe

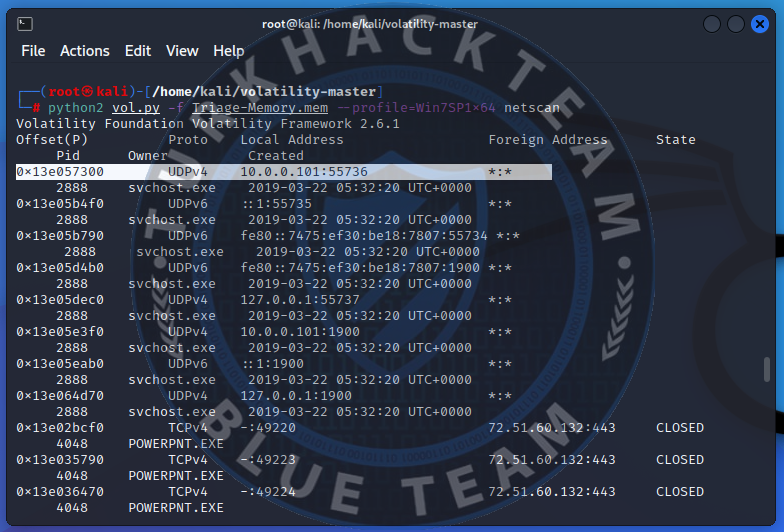

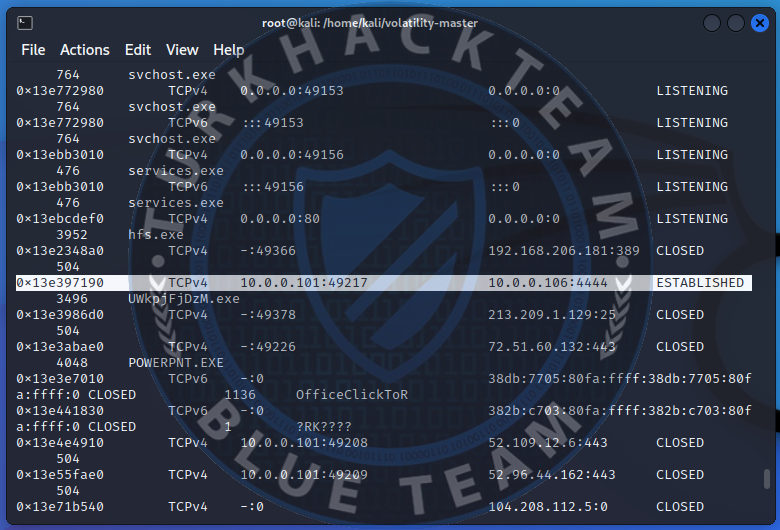

Soru 5.) What was the IP address of the machine at the time the RAM dump was created?

RAM dökümü oluşturulduğunda makinenin IP adresi neydi?

Çözüm 5.) Kod: python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 netscan

Cevap: 10.0.0.101

Soru 6.) Based on the answer regarding the infected PID, can you determine the IP of the attacker?

Etkilenen PID ile ilgili cevaba göre, saldırganın IP'sini belirleyebilir misiniz?

Çözüm 6.) Kod: python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 netscan

Cevap: 10.0.0.106

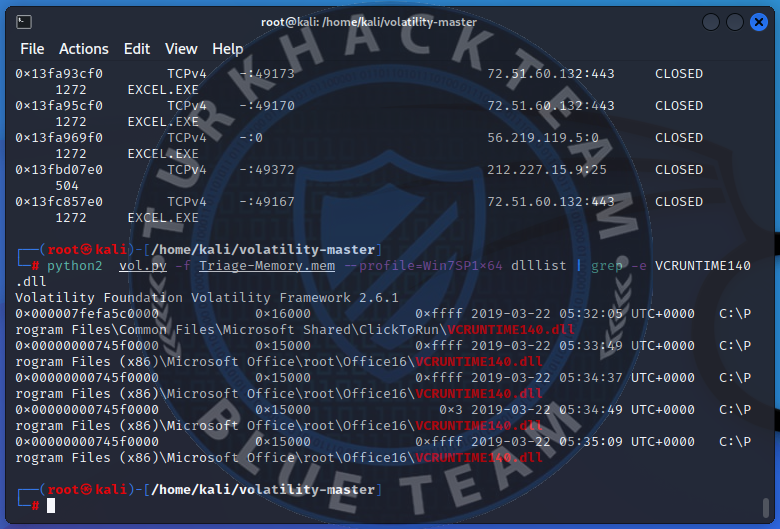

Soru 7.) How many processes are associated with VCRUNTIME140.dll?

VCRUNTIME140.dll ile ilişkili kaç işlem var?

Çözüm 7.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 dlllist | grep -e VCRUNTIME140.dll

Cevap : 5 işlem bulunmaktadır.

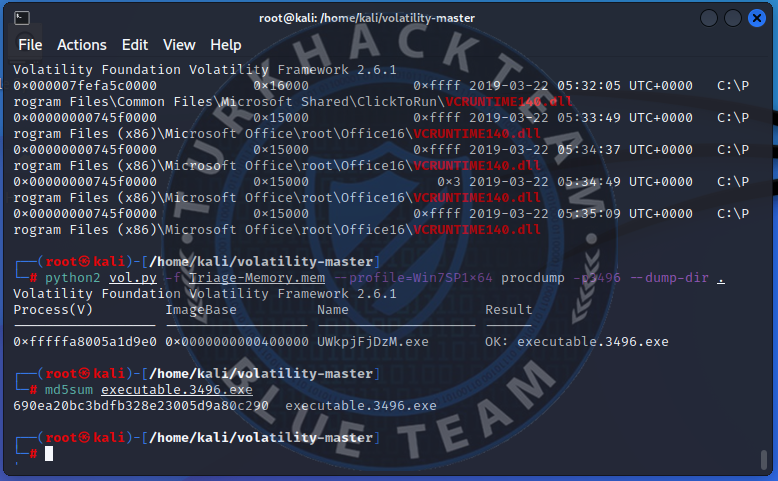

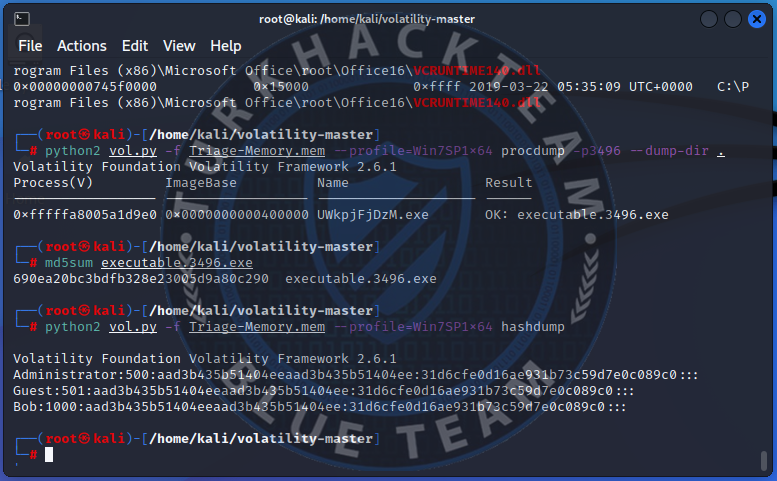

Soru 8.) After dumping the infected process, what is its md5 hash?

Virüs bulaşmış işlemi boşalttıktan sonra, md5 karma değeri nedir?

Çözüm 8.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 procdump -p3496 --dump-dir .

Hash’i kontrol ediyoruz : md5sum executable.3496.exe

Cevap : 690ea20bc3bdfb328e23005d9a80c290

Soru 9.) What is the LM hash of Bob's account?

Bob'un hesabının LM karması nedir?

Çözüm 9.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 hashdump

Cevap : aad3b435b51404eeaad3b435b51404ee

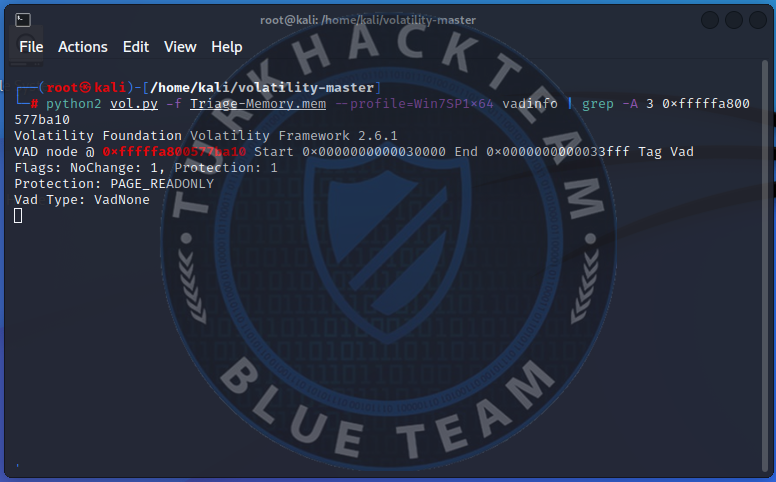

Soru 10.) ) What memory protection constants does the VAD node at 0xfffffa800577ba10 have?

0xfffffa800577ba10'daki VAD düğümü hangi bellek koruma sabitlerine sahiptir?

Çözüm 10.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 vadinfo | grep -A 3 0xfffffa800577ba10

Cevap : PAGE_READONLY

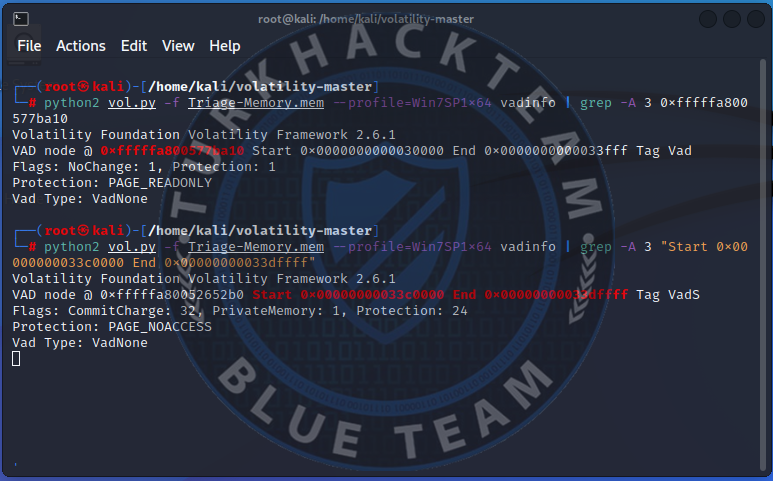

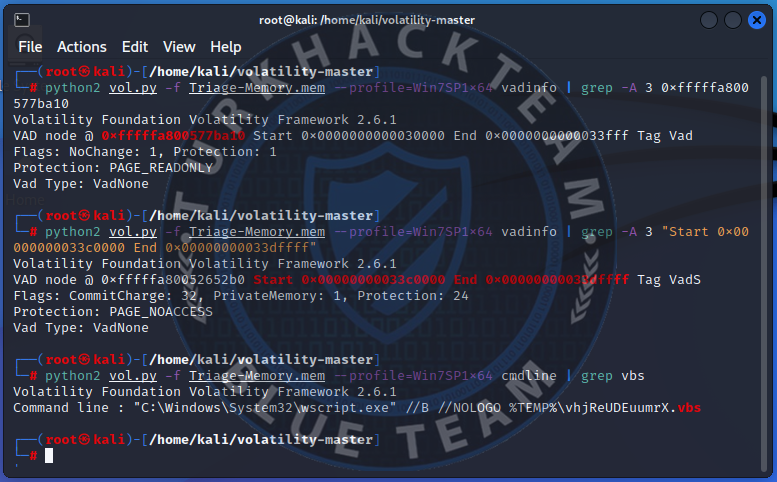

Soru 11.) What memory protection did the VAD starting at 0x00000000033c0000 and ending at 0x00000000033dffff have?

0x00000000033c0000 ile başlayan ve 0x00000000033dffff ile biten VAD hangi bellek korumasına sahipti?

Çzüm 11.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 vadinfo | grep -A 3 "Start 0x00000000033c0000 End 0x00000000033dffff"

Cevap : PAGE_NOACCESS

Soru 12.) There was a VBS script that ran on the machine. What is the name of the script? (submit without file extension)

Makinede çalışan bir VBS betiği vardı. Senaryonun adı nedir? (dosya uzantısı olmadan gönderin)

Çözüm 12.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 cmdline | grep vbs

Cevap : vhjReUDEuumr

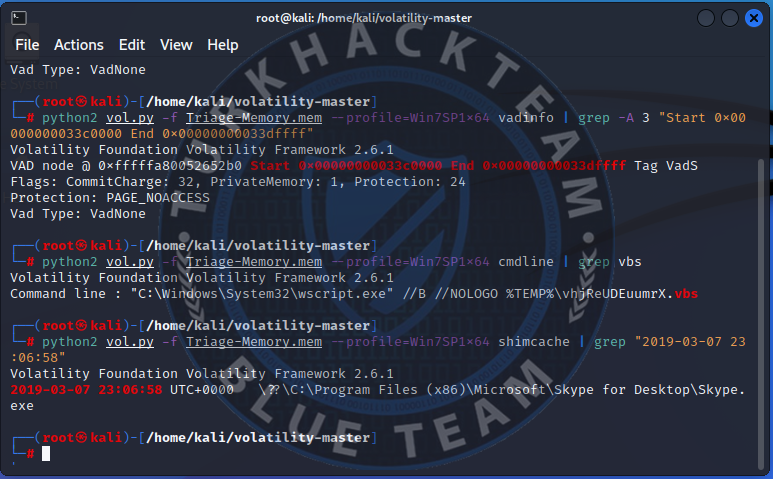

Soru 13.) An application was run at 2019-03-07 23:06:58 UTC. What is the name of the program? (Include extension)

2019-03-07 23:06:58 UTC'de bir uygulama çalıştırıldı. Programın adı nedir? (Uzantıyı dahil et)

Çozüm 13.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 shimcache | grep "2019-03-07 23:06:58"

Cevap : Skype.exe

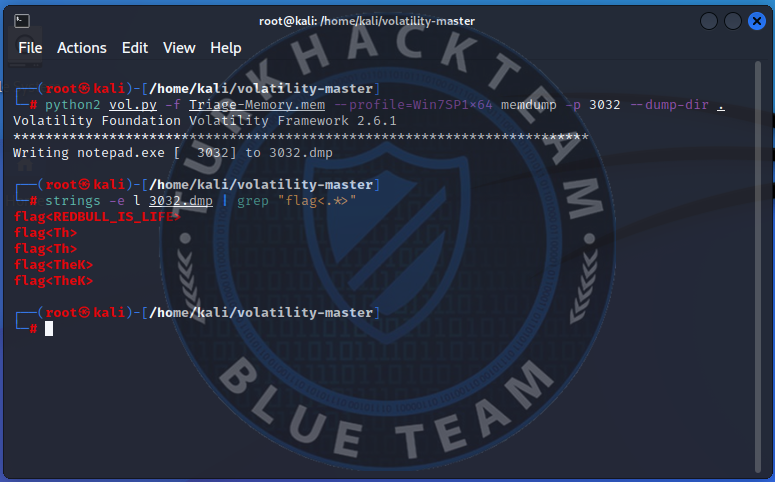

Soru 14.) What was written in notepad.exe at the time when the memory dump was captured?

Bellek dökümü yakalandığında notepad.exe'de ne yazıyordu?

Çözüm 14.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 memdump -p 3032 --dump-dir .

Şimdi içeriği gösteriyoruz : strings -e l 3032.dmp | grep "flag<.*>"

Cevap : bayrak<REDBULL_IS_LIFE>

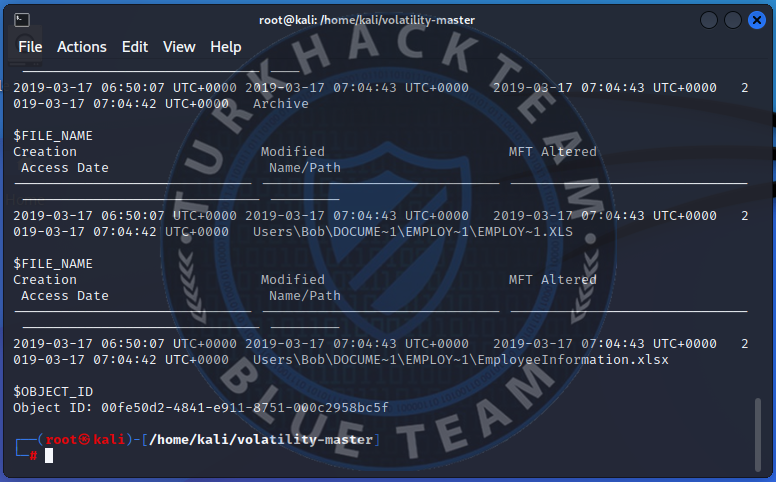

Soru 15.) What is the short name of the file at file record 59045?

59045 dosya kaydındaki dosyanın kısa adı nedir?

Çözüm 15.) Kod : python2 vol.py -f Triage-Memory.mem — profile=Win7SP1x64 mftparser|grep 59045 -C 20

Cevap : EMPLOY~1.XLS

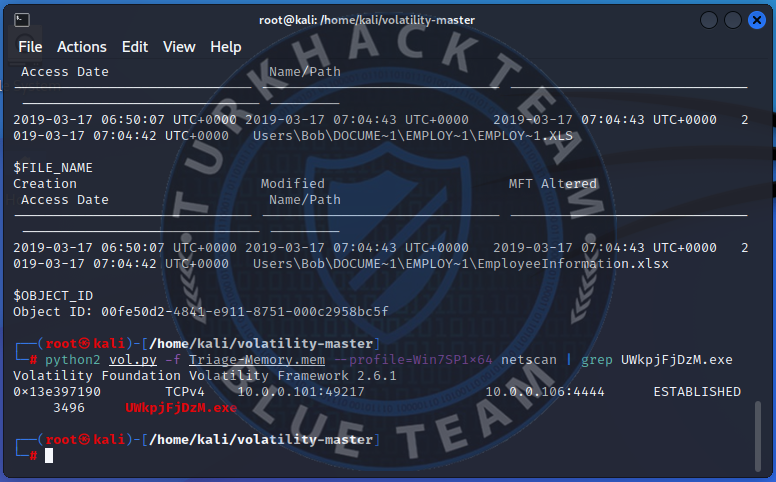

Soru 16.) This box was exploited and is running meterpreter. What was the infected PID?

Bu kutu istismar edildi ve meterpreter çalıştırıyor. Enfekte PID neydi?

Cevap 16.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 netscan | grep UWkpjFjDzM.exe

Cevap : 3496

Bugün cyberdefenders.org sitesinde bulunan DumpMe başlıklı labı inceleyeceğiz.

Konu ile ilgili dökümanlara ve gerekli araçlara CyberDefenders: DumpMe blueteam challenge. adresinden ulaşabilirsiniz.

Biz bu konumuzda bellek dökümü incelememizi kali linux üzerinde gerçekleştireceğiz.

Seneryomuz ;

SOC analistlerinden biri, ölçüm yorumlayıcı kötü amaçlı yazılımı bulaşmış bir makineden bellek dökümü aldı. Bir Dijital Adli Tıp Uzmanı olarak işiniz, dökümü analiz etmek, mevcut uzlaşma göstergelerini (IOC'ler) çıkarmak ve verilen soruları yanıtlamaktır.

Soru 1.) What is the SHA1 hash of Triage-Memory.mem (memory dump)?

Triage-Memory.mem'in (bellek dökümü) SHA1 karması nedir?

Çözüm 1.) Kod : sha1sum Triage-Memory.mem

Cevap: c95e8cc8c946f95a109ea8e47a6800de10a27abd

Soru 2.) What volatility profile is the most appropriate for this machine? (ex: Win10x86_14393)

Bu makine için en uygun volatilite profili hangisidir? (ör: Win10x86_14393)

Çözüm 2.) Kod : python2 vol.py -f Triage-Memory.mem imageinfo

Cevap : Win7SP1x64

Soru 3.) What was the process ID of notepad.exe?

notepad.exe'nin işlem kimliği neydi?

Çözüm 3.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 pslist

Cevap: 3032

Soru 4.) Name the child process of wscript.exe.

wscript.exe'nin alt sürecini adlandırın.

Çözüm 4.) python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 pstree

Cevap: UWkpjFjDzM.exe

Soru 5.) What was the IP address of the machine at the time the RAM dump was created?

RAM dökümü oluşturulduğunda makinenin IP adresi neydi?

Çözüm 5.) Kod: python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 netscan

Cevap: 10.0.0.101

Soru 6.) Based on the answer regarding the infected PID, can you determine the IP of the attacker?

Etkilenen PID ile ilgili cevaba göre, saldırganın IP'sini belirleyebilir misiniz?

Çözüm 6.) Kod: python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 netscan

Cevap: 10.0.0.106

Soru 7.) How many processes are associated with VCRUNTIME140.dll?

VCRUNTIME140.dll ile ilişkili kaç işlem var?

Çözüm 7.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 dlllist | grep -e VCRUNTIME140.dll

Cevap : 5 işlem bulunmaktadır.

Soru 8.) After dumping the infected process, what is its md5 hash?

Virüs bulaşmış işlemi boşalttıktan sonra, md5 karma değeri nedir?

Çözüm 8.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 procdump -p3496 --dump-dir .

Hash’i kontrol ediyoruz : md5sum executable.3496.exe

Cevap : 690ea20bc3bdfb328e23005d9a80c290

Soru 9.) What is the LM hash of Bob's account?

Bob'un hesabının LM karması nedir?

Çözüm 9.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 hashdump

Cevap : aad3b435b51404eeaad3b435b51404ee

Soru 10.) ) What memory protection constants does the VAD node at 0xfffffa800577ba10 have?

0xfffffa800577ba10'daki VAD düğümü hangi bellek koruma sabitlerine sahiptir?

Çözüm 10.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 vadinfo | grep -A 3 0xfffffa800577ba10

Cevap : PAGE_READONLY

Soru 11.) What memory protection did the VAD starting at 0x00000000033c0000 and ending at 0x00000000033dffff have?

0x00000000033c0000 ile başlayan ve 0x00000000033dffff ile biten VAD hangi bellek korumasına sahipti?

Çzüm 11.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 vadinfo | grep -A 3 "Start 0x00000000033c0000 End 0x00000000033dffff"

Cevap : PAGE_NOACCESS

Soru 12.) There was a VBS script that ran on the machine. What is the name of the script? (submit without file extension)

Makinede çalışan bir VBS betiği vardı. Senaryonun adı nedir? (dosya uzantısı olmadan gönderin)

Çözüm 12.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 cmdline | grep vbs

Cevap : vhjReUDEuumr

Soru 13.) An application was run at 2019-03-07 23:06:58 UTC. What is the name of the program? (Include extension)

2019-03-07 23:06:58 UTC'de bir uygulama çalıştırıldı. Programın adı nedir? (Uzantıyı dahil et)

Çozüm 13.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 shimcache | grep "2019-03-07 23:06:58"

Cevap : Skype.exe

Soru 14.) What was written in notepad.exe at the time when the memory dump was captured?

Bellek dökümü yakalandığında notepad.exe'de ne yazıyordu?

Çözüm 14.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 memdump -p 3032 --dump-dir .

Şimdi içeriği gösteriyoruz : strings -e l 3032.dmp | grep "flag<.*>"

Cevap : bayrak<REDBULL_IS_LIFE>

Soru 15.) What is the short name of the file at file record 59045?

59045 dosya kaydındaki dosyanın kısa adı nedir?

Çözüm 15.) Kod : python2 vol.py -f Triage-Memory.mem — profile=Win7SP1x64 mftparser|grep 59045 -C 20

Cevap : EMPLOY~1.XLS

Soru 16.) This box was exploited and is running meterpreter. What was the infected PID?

Bu kutu istismar edildi ve meterpreter çalıştırıyor. Enfekte PID neydi?

Cevap 16.) Kod : python2 vol.py -f Triage-Memory.mem --profile=Win7SP1x64 netscan | grep UWkpjFjDzM.exe

Cevap : 3496