Ettercap Trafik Dinlemesi

Konuyu HydraThalles albayım ile beraber hazırlayıp sunduk.

Konu başlıkları;

~ Ettercap Nedir

~ Kurulumu

~ Nasıl Kullanılır

Ettercap Nedir?

Ettercap, başlığımızdanda anlayabileceğiniz gibi trafik analiz etmek için kullanılır. Gateaway(1) ve ağınızdaki hedef arasına girerek bilgi akışını ele geçirir. SSL(2) bağlantılarında trafiğe ulaşmanın dışında bu trafiği değiştirmenize olanak sağlar. ARP(3) (Address Resolution Protocol) kullanılarak MITM(4) (Man In The Middle) saldırısı gerçekleştirir.

1; Ağ geçidi anlamına gelen gateaway iki farklı ağ iletişim kuralı kullanan bilgisayar ağları arasında veri iletişimini sağlayan donanımdır.

2; Bilgisayar ağı üzerinden güvenli haberleşmeye yarayan kriptolama protokolleridir.

3; Adres çözümleme protokolü anlamına gelen ARP ağ katmanı adreslerinin veri katmanı adreslerine çözümlenmesine yarayan protokoldür.

4; Ortadaki adam anlamına gelen mitm iki ağ arasına sızmaktır.

ARP Nedir (Address Resolution Protocol - Adres Çözümleme Protokolü)

ARP, paket oluşumu sırasında ip adreslerini mac adreslerine çözümlemek için kullanılır. Bu mac adresleri network tarafından kullanılan bir adres olup 48 bitlik (6 byte) dir. Yani arp, veri transferi sırasında 192.168.x.xx ip adreslerini ve 20-xx-00-xx-17 mac adreslerini çözümlemek için kullanılır. Ayrıca mac adresleri ethernet kartları, adaptörler vs. üretimi sırasında salt okunur olarak yazılır, 12 haneden oluşur.

Arp Spoofing

Bir diğer adı MAC ZEHİRLENMESİ 'dir. Saldırganın ip ve mac adresinin eşleşmesine müdahale edip ağ ile bilgisayar arasına girmesi diyebiliriz. Eğer saldırgan ağ içinde ip tablolarını zehirlerse karşı bilgisayarın ağı ile arasına girmiş olur.

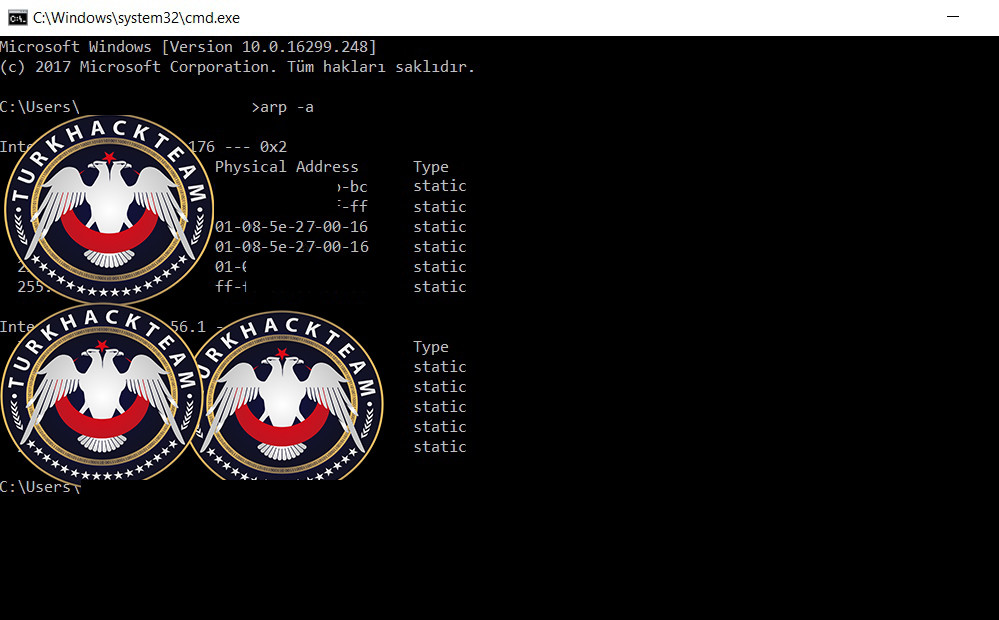

Arp tablonuzu görebilmek için cmd üzerinde arp -a komutunu kullanabilirsiniz.

Ayrıca arp tablosu hakkında bazı kodlar aşağıdaki gibidir;

Statik giriş eklemek için

ARP -S <IP> <Ethernet>

Giriş silmek için

ARP -D <IP>

Kurulumu

Şimdi gelelim programımızı kurmaya. Farklı işletim sistemlerinde kurulum farklılık gösterebiliyor. Örneğin pardus sisteminde paket yöneticinizden ettercap yazarak arattığınızda kurulumu gerçekleştirebilirsiniz. Ubuntu sisteminde ise kurulum için yazılım merkezini kullanabilirsiniz. Fakat backtrack 5 de sistemin içerisinde zaten yer alıyor.

Ben backtrack üzerinden anlatacağım. İsteyen arkadaşlar aşağıdaki linkten backtrack 5 iso dosyasını indirip sanal bilgisayarı üzerine kurabilir.

BackTrack

Kod:

linux.softpedia.com/get/System/Operating-Systems/Linux-Distributions/BackTrack-9477.shtml#downloadVirtualBox

Kod:

https://www.virtualbox.org/wiki/DownloadsKullanımı

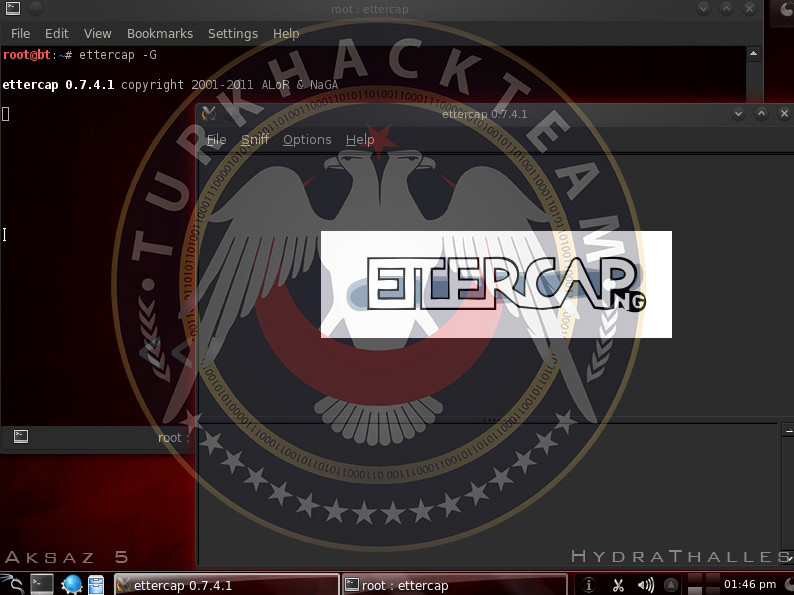

Programımızı çalıştırmak için terminali açıp ettercap -G komutunu kullanalım.

Options ardından Set netmask yollarını izleyelim ve ağ maskemizi 255.255.255.0 olarak ayarlayalım

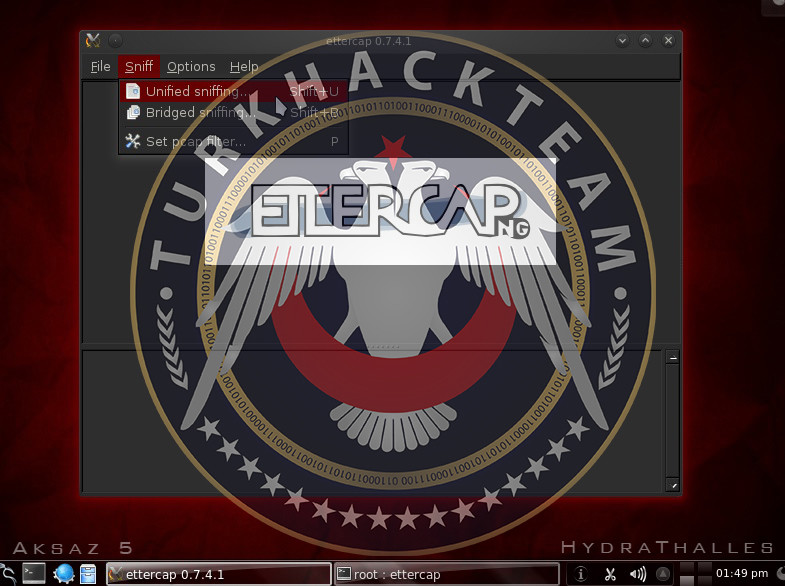

Sniff ve Unified Sniffing seçelim

Karşımıza gelen kutucuktan sniff işlemini yapacağımız arayüzü seçip ok diyelim

Sekme sayısının arttığını ve aşağıdaki resimde olduğu gibi karşınıza kutucuktaki yazıların geldiğini göreceksiniz

Hosts sekmesinden Scan for hosts seçelim ve bize internet üzerindeki hostların iplerini çıkartsın

Aşağıdaki bilgi kutusunda gördüğünüz gibi 3 adet host gördü. 2 Bilgisayar ve telefon bağlı şuan internete.

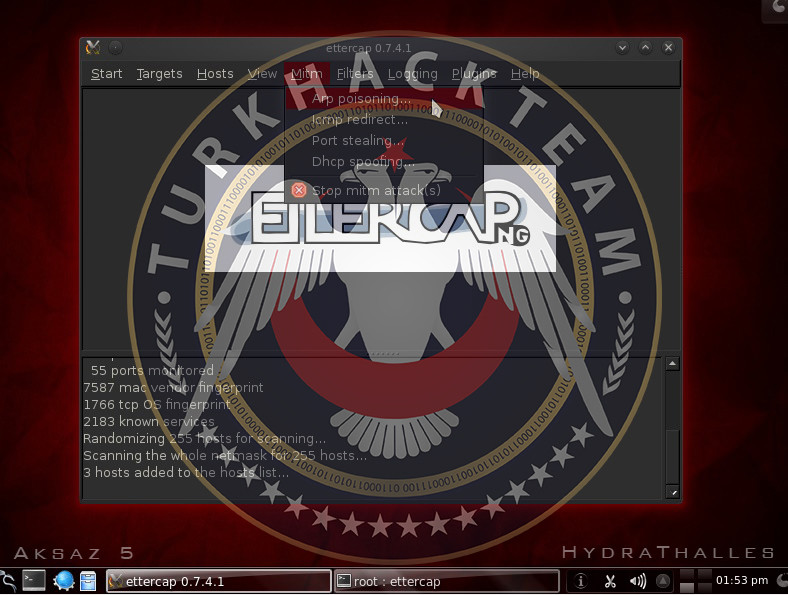

Mitm sekmesinden Arp poisoning seçeneğini seçelim

Mitm sekmesinden Arp poisoning seçeneğini seçelim

Karşınıza parametre bildirimi gelecek aşağıdaki gibi Sniff remote connections seçeneği işaretleyip ok diyelim

Start sekmesinden Start sniffing diyelim ve sızma, dinleme işlemini başlatalım

Türkçe karakter sorunu yaşayanlar için;

View sekmesinden Visualization method seçerek alt alta sıralı 6 seçenekten utf8 seçeneğine tik atıp ok diyerek Türkçe karakter sorununu çözebilirsiniz.

Dostlar benim yaptığım sırada telefon devre dışı kaldı internetten. Sadece 2 bilgisayar üzerinde bağlantı vardı. Şimdi isterseniz bu bilgisayarların arp tablosuna tekrar bakalım? arp -a komutunu kullanarak tablomuza göz atalım

Arp tablosunda gördüğünüz gibi normalde farklı olması gerek 2 mac adresi birbiri ile aynı. Bu 2 mac adresi sızma işlemini gerçekleştiren kişinin mac adresidir ve bütün trafik o kişi üzerinden akar. Yukarıda konumuzda belirttiğim gibi hatta bu trafiğe sızmakla kalmayıp trafikte değişikliklerde yapabilir.

View seçeneğinden Connections bölümünü açalım gelecek ekranda yönlendiricinize gönderilen ve desteklenen portlara cevap verilen isteklerin hepsi karşınızda. Bu bölümde ağınızdaki kişilerin nerelere girdiğini, neler yaptığını, yazdığı kullanıcı adı ve şifreleri kısacası kurbanınızın yaptığı herşeyi görebilirsiniz.

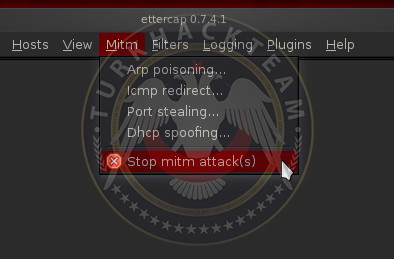

Dinleme işlemini tamamladıkdan sonra mitm atağını sonlandırmak için Mitm sekmesinden Stop mitm attack tıklayarak saldırıyı sonlandırabilirsiniz. Unutmayın yaptığınız arp tablosunu etkilemektedir saldırıdan sonra arkanızda iz veya enkaz bırakmamak için tabloyu eski haline çevirmeniz sizin yararınıza olacaktır.

Yukarıdaki Yöntem İle Yapamayanlar İçin

Arkadaşlar yukarıdaki yöntem ile yapamayan arkadaşlar için 2. bir ek yol daha var. Sistemden ve sürümden farklılıklar gösterebiliyor. Bu yöntemide anlatayım hangisi ile yaparsanız. Belli bir yere kadar aynı şekilde ilerleniyor. Bundan dolayı tekrar tekrar resim koymadan anlatıyorum farklı olacak kısımda resim ile detay vereceğim.

Yukarıdaki ile aynı başlıyoruz dediğim gibi;

Options seçeneğinden Set netmask diyoruz ve 255.255.255.0 yapıp ok diyoruz. Sniff ve Unified sniffing tıklayıp arayüzümüzü seçiyoruz. Hosts ve Scan for hosts yolunu takip ediyoruz. Bilgi kutusunda .. hosts added to the hosts list notunu aldık. Tekrar Hosts sekmesine giriyoruz ve Hosts list diyoruz.

Yukarıdaki ile aynı başlıyoruz dediğim gibi;

Options seçeneğinden Set netmask diyoruz ve 255.255.255.0 yapıp ok diyoruz. Sniff ve Unified sniffing tıklayıp arayüzümüzü seçiyoruz. Hosts ve Scan for hosts yolunu takip ediyoruz. Bilgi kutusunda .. hosts added to the hosts list notunu aldık. Tekrar Hosts sekmesine giriyoruz ve Hosts list diyoruz.

Yukarıda ip ve mac adresleri gördüğünüz gibi sıralı bir şekilde düştü. Trafiğini dinlemek istediğiniz adresi seçip Add to Target 1 daha sonra diğer adresi seçip Add to Target 2 diyorsunuz. Daha sonra Mitm sekmesinden Arp poisoning tıklıyorsunuz. Karşınıza gelen parametrelerden Sniff remote connections işaretleyerek ok diyorsunuz. Son olarak Start ve Start sniffing diyerek sızma işlemini başlatabilirsiniz. Daha sonrası aynı, trafiği dinlemek için Connections sekmesini kullanabilirsiniz.

Yardımcı olabildiysek ne mutlu bize. Sorusu, sorunu, takıldığı bir yer olan arkadaşlar Özel Mesaj yolu ile benden veya HydraThalles'den yardım isteyebilirler. Elimizden geldiğince sorununuzu çözmeye yönelik yardımcı olabiliriz.

Son düzenleme: