Güvenlik haberlerindeki güvenlik açıkları ve exploitlerden sürekli bahsediyoruz, ancak birçok kullanıcı için bu kavramlar hala biraz belirsiz olabilir. Bu yüzden bu makaleyi yazmaya ve konuyla ilgili olabilecek karışıklıkları gidermeye karar verdim.

----------------------------------

Öncelik Olarak Terim Anlamını İnceleyelim ? ( ne demektir?)

Kötüye kullanma, bilgisayar korsanlarının bilgisayarlara yetkisiz erişim sağlamak, bilgisayar korsanlığı saldırısı eylemi veya sistemin güvenliğini bir saldırıya açılan bir delik için kullandığı herhangi bir yöntem için genel bir terimdir.

2. TERİM :

Bilgisayar sistemlerine kötü amaçlı saldırılar yapmak için kullanılan bilgisayar korsanları tarafından geliştirilen bir araçtır. Genellikle bir ağ üzerinden, genellikle de İnternet üzerinden yazılımdaki zayıflıklardan yararlanmak için tasarlanmış komut dosyalarıdır."Zero-Day" yaygın bir istismar türüdür.

----------------------------------

ZERO-DAY EXPLOİT

Gün Sıfır veya Sıfır Gün olarak adlandırılan bu güvenlik açığının genel olarak veya genel olarak bilindiği gün güvenlik açığından yararlanan bir exploitdir. Zero-Day explotilerı genellikle tanınmış hacker grupları tarafından yayınlanır. Yazılım şirketleri, exploit bilindiğinde bir güvenlik bülteni veya danışma belgesi yayınlayabilir, ancak şirketler bir süre sonra güvenlik açığını gidermek için bir düzeltme eki öneremeyebilir.

Bir exploit (Fransızcadaki aynı kelimeden, başarı veya başarı anlamına gelir), bir yazılım parçası, bir veri yığını veya bir hata, aksaklık veya güvenlik açığından faydalanabilecek bir dizi komuttur. bilgisayar yazılımı, donanımı veya elektronik (genellikle bilgisayarlı) bir şey üzerinde istenmeyen veya beklenmeyen davranışların ortaya çıkmasına neden olur. Bu, sıklıkla bir bilgisayar sisteminin kontrolünü ele geçirmek veya ayrıcalık yükselmesine veya hizmet reddi saldırısına izin vermek gibi şeyleri içerir.

----------------------------------

Bir exploitin bir işletim sisteminde veya satıcı uygulama programındaki bir zayıflıktan faydalanması durumunda, sistemin veya uygulamanın sahipleri yanıt olarak bir "düzeltme" veya düzeltme eki yayınlar. Sistemin veya uygulamanın kullanıcıları, genellikle Web'den indirilebilecek olan yamayı elde etmekten sorumludur. Belirli bir sorun için düzeltme eki yüklenememesi, kullanıcıyı bir güvenlik açığına maruz bırakır. (Ancak, tüm gerekli yamalara yetişmek zor olabilir.)

Pek çok exploit, bir bilgisayar sistemine süper kullanıcı düzeyinde erişim sağlamak için tasarlanmıştır. Bununla birlikte, önce düşük seviyeli erişim elde etmek için daha sonra çeşitli kökenleri kullanmak, daha sonra da kökene ulaşana kadar ayrıcalıkları artırmak mümkündür.

Normalde tek bir kullanım yalnızca belirli bir yazılım güvenlik açığından yararlanabilir. Genellikle, bir kullanım yayımlandığında, güvenlik açığı bir düzeltme eki ile giderilir ve kullanım, yazılımın daha yeni sürümleri için kullanılmaz hale gelir. Bazı kara korsanların sömürülerini yayınlamamasının, onları kendilerine veya diğer krakerlere gizli tutmasının nedeni budur. Bu tür istismarlar sıfır günlük exploitler olarak adlandırılır ve bu exploitlere erişimin elde edilmesi vasıfsız saldırganların, genellikle lakaplı senaryo çocuklarının birincil arzusudur.

----------------------------------

SCRİPT KİDDİE

Normalde teknolojik olarak sofistike olmayan biri olan, bir sisteme kökten erişim sağlamak için ne kullandığını gerçekten anlamadan, rasgele ne yaptığını anlamadan İnternet üzerinden belirli bir zayıflık arayan bir kişi, çünkü zayıflık başkası tarafından keşfedildi. Bir senaryo çocuğu, belirli bir bilgiyi veya belirli bir şirketi hedeflemiyor, bunun yerine, tüm interneti taramak için bu güvenlik açığına sahip bir mağdur için bir güvenlik açığı bilgisini kullanıyor.

Hacker yeraltının büyük çoğunluğu yalnızca birkaç yıldır bilgisayar kullanan ve onlar hakkında gerçekten çok az şey bilen insanlardan oluşuyor. Bunlar, genellikle hack'in onlara verdiği görünüşte sihirli güçlerin ilgisini çeken çocuklar. Bilgisayarlar hakkında çok az şey bildikleri için, kendilerini nasıl hackleyeceğini bilmiyorlar, bunun yerine gerçek bilgisayar korsanları tarafından geliştirilen tarifleri veya komut dosyalarını takip ediyorlar. Bu senaryoların çoğu, script-kiddy nin kurbanın IP adresini girdiği, kullanımı kolay programlardır.

Script çocuklarının ayırt edici özelliklerinden biri, çok fazla sabra sahip olmaları gerektiğidir. Güvenlik delikleri hızlı bir şekilde bulunduğundan ve onarıldığından, çoğu sistem çoğu saldırıya direnecektir. Bu nedenle, script-kiddie tek bir sistemi hedefliyorsa, işe yarayan bir sistem bulmadan önce sisteme karşı denemek için çok fazla komut dosyası bulmaları gerekir. Daha yaygın olarak, script-kiddies en son geliştirilen betiklerden birini indirir ve belirli bir betiğe karşı savunmasız olan birini bulana kadar tüm İnternet boyunca hedeflere karşı çalıştırmaya devam eder.

----------------------------------

Exploitleri Kullanırken Çıkan Hataların Nedenleri:

----------------------------------

Exploit çeşitlerini gruplandıracak olursak ;

++ OLARAK ZERO-DAY VAR O ÖNEMLİ OLDUĞUNDAN YUKARDA AYRI VE UZUN AÇIKLADIM.

----------------------------------

SON OLARAK ---++

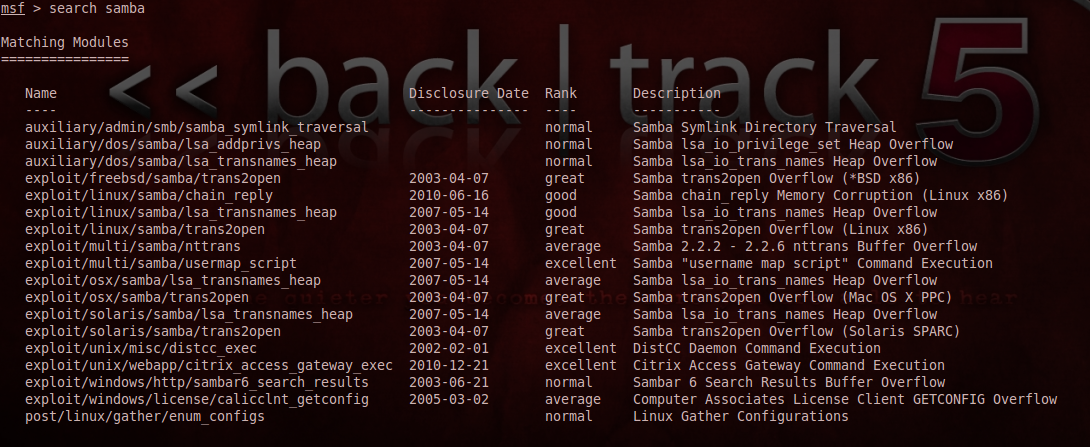

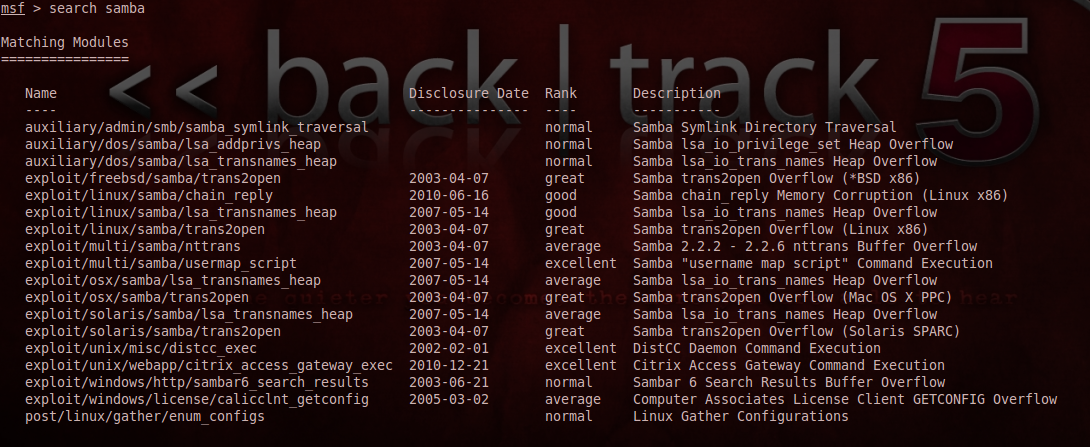

"SearchSploit" Kullanarak Exploit Nasıl Bulunur?

[ame="https://www.youtube.com/watch?v=29GlfaH5qCM"]https://www.youtube.com/watch?v=29GlfaH5qCM[/ame]

----------------------------------

Öncelik Olarak Terim Anlamını İnceleyelim ? ( ne demektir?)

Kötüye kullanma, bilgisayar korsanlarının bilgisayarlara yetkisiz erişim sağlamak, bilgisayar korsanlığı saldırısı eylemi veya sistemin güvenliğini bir saldırıya açılan bir delik için kullandığı herhangi bir yöntem için genel bir terimdir.

2. TERİM :

Bilgisayar sistemlerine kötü amaçlı saldırılar yapmak için kullanılan bilgisayar korsanları tarafından geliştirilen bir araçtır. Genellikle bir ağ üzerinden, genellikle de İnternet üzerinden yazılımdaki zayıflıklardan yararlanmak için tasarlanmış komut dosyalarıdır."Zero-Day" yaygın bir istismar türüdür.

----------------------------------

ZERO-DAY EXPLOİT

Gün Sıfır veya Sıfır Gün olarak adlandırılan bu güvenlik açığının genel olarak veya genel olarak bilindiği gün güvenlik açığından yararlanan bir exploitdir. Zero-Day explotilerı genellikle tanınmış hacker grupları tarafından yayınlanır. Yazılım şirketleri, exploit bilindiğinde bir güvenlik bülteni veya danışma belgesi yayınlayabilir, ancak şirketler bir süre sonra güvenlik açığını gidermek için bir düzeltme eki öneremeyebilir.

Bir exploit (Fransızcadaki aynı kelimeden, başarı veya başarı anlamına gelir), bir yazılım parçası, bir veri yığını veya bir hata, aksaklık veya güvenlik açığından faydalanabilecek bir dizi komuttur. bilgisayar yazılımı, donanımı veya elektronik (genellikle bilgisayarlı) bir şey üzerinde istenmeyen veya beklenmeyen davranışların ortaya çıkmasına neden olur. Bu, sıklıkla bir bilgisayar sisteminin kontrolünü ele geçirmek veya ayrıcalık yükselmesine veya hizmet reddi saldırısına izin vermek gibi şeyleri içerir.

----------------------------------

Bir exploitin bir işletim sisteminde veya satıcı uygulama programındaki bir zayıflıktan faydalanması durumunda, sistemin veya uygulamanın sahipleri yanıt olarak bir "düzeltme" veya düzeltme eki yayınlar. Sistemin veya uygulamanın kullanıcıları, genellikle Web'den indirilebilecek olan yamayı elde etmekten sorumludur. Belirli bir sorun için düzeltme eki yüklenememesi, kullanıcıyı bir güvenlik açığına maruz bırakır. (Ancak, tüm gerekli yamalara yetişmek zor olabilir.)

Pek çok exploit, bir bilgisayar sistemine süper kullanıcı düzeyinde erişim sağlamak için tasarlanmıştır. Bununla birlikte, önce düşük seviyeli erişim elde etmek için daha sonra çeşitli kökenleri kullanmak, daha sonra da kökene ulaşana kadar ayrıcalıkları artırmak mümkündür.

Normalde tek bir kullanım yalnızca belirli bir yazılım güvenlik açığından yararlanabilir. Genellikle, bir kullanım yayımlandığında, güvenlik açığı bir düzeltme eki ile giderilir ve kullanım, yazılımın daha yeni sürümleri için kullanılmaz hale gelir. Bazı kara korsanların sömürülerini yayınlamamasının, onları kendilerine veya diğer krakerlere gizli tutmasının nedeni budur. Bu tür istismarlar sıfır günlük exploitler olarak adlandırılır ve bu exploitlere erişimin elde edilmesi vasıfsız saldırganların, genellikle lakaplı senaryo çocuklarının birincil arzusudur.

----------------------------------

SCRİPT KİDDİE

Normalde teknolojik olarak sofistike olmayan biri olan, bir sisteme kökten erişim sağlamak için ne kullandığını gerçekten anlamadan, rasgele ne yaptığını anlamadan İnternet üzerinden belirli bir zayıflık arayan bir kişi, çünkü zayıflık başkası tarafından keşfedildi. Bir senaryo çocuğu, belirli bir bilgiyi veya belirli bir şirketi hedeflemiyor, bunun yerine, tüm interneti taramak için bu güvenlik açığına sahip bir mağdur için bir güvenlik açığı bilgisini kullanıyor.

Hacker yeraltının büyük çoğunluğu yalnızca birkaç yıldır bilgisayar kullanan ve onlar hakkında gerçekten çok az şey bilen insanlardan oluşuyor. Bunlar, genellikle hack'in onlara verdiği görünüşte sihirli güçlerin ilgisini çeken çocuklar. Bilgisayarlar hakkında çok az şey bildikleri için, kendilerini nasıl hackleyeceğini bilmiyorlar, bunun yerine gerçek bilgisayar korsanları tarafından geliştirilen tarifleri veya komut dosyalarını takip ediyorlar. Bu senaryoların çoğu, script-kiddy nin kurbanın IP adresini girdiği, kullanımı kolay programlardır.

Script çocuklarının ayırt edici özelliklerinden biri, çok fazla sabra sahip olmaları gerektiğidir. Güvenlik delikleri hızlı bir şekilde bulunduğundan ve onarıldığından, çoğu sistem çoğu saldırıya direnecektir. Bu nedenle, script-kiddie tek bir sistemi hedefliyorsa, işe yarayan bir sistem bulmadan önce sisteme karşı denemek için çok fazla komut dosyası bulmaları gerekir. Daha yaygın olarak, script-kiddies en son geliştirilen betiklerden birini indirir ve belirli bir betiğe karşı savunmasız olan birini bulana kadar tüm İnternet boyunca hedeflere karşı çalıştırmaya devam eder.

----------------------------------

Exploitleri Kullanırken Çıkan Hataların Nedenleri:

Kod:

1.Mevcut Açık Kapatılmıştır.

2.Kod parçacıkları eksik veya yanlıştır.

3.Kurulum Dosyasında Hata vardır.

4.Mevcut Exploiti yanlış kullanıyorsunuzdur.----------------------------------

Exploit çeşitlerini gruplandıracak olursak ;

Kod:

Dos-Exploits : Sistemi yavaşlatan ve durma seviyesine getiren Exploitlerdir.

Command-Execution-Exploits : Bu Exploitte Exploiti kullanacak olan kişi hedef sistemi yeterince iyi tanıması ve hedef olan sistem üzerine kodu yerleştirerek çalıştırması gerekir. En tehlikeli Exploit türünden biri olan Command-Execution-Exploitsler kullanıldığı zaman sistem üzerinde tüm yetkilerin sahibi olabilir.

SQL-Injection-Exploits : Veritabanı üzerinde herhangi bir sütunu takip etme ve ardından o sütunda değişiklik meydana getirmek için kullanılan Exploit çeşididir. SQL-Injection Exploitleriyle saldırı hedeflenen sistemdeki verilere zarar verilebilir veya üzerinde değişiklikler yapılabilmektedir.++ OLARAK ZERO-DAY VAR O ÖNEMLİ OLDUĞUNDAN YUKARDA AYRI VE UZUN AÇIKLADIM.

----------------------------------

SON OLARAK ---++

"SearchSploit" Kullanarak Exploit Nasıl Bulunur?

Kod:

Buda Sizlere Video İle Anlatılıyor...[ame="https://www.youtube.com/watch?v=29GlfaH5qCM"]https://www.youtube.com/watch?v=29GlfaH5qCM[/ame]

Son düzenleme: