Selamlar bugün "cyberdefenders.org" üzerinden "Hunter" adlı challange'ı inceleyip çözümünü gerçekleştireceğiz.

Vakaya Genel Bakış:

SOC ekibi, bir çalışanın sisteminden gelen bazı yasa dışı bağlantı noktası tarama etkinlikleriyle ilgili bir uyarı aldı. Çalışanın, ağ içinde herhangi bir bağlantı noktası taraması veya herhangi bir saldırgan bilgisayar korsanlığı faaliyeti yapma yetkisi yoktu. Çalışan, bunun hakkında hiçbir fikri olmadığını ve muhtemelen onun adına hareket eden bir kötü amaçlı yazılım olduğunu iddia etti. IR ekibi hemen yanıt vermeyi başardı ve bazı araştırmalar yapmak için kullanıcının sisteminin tam bir adli görüntüsünü aldı.

Kullanıcının bağlantı noktası taraması ve belki başka şeyler yapmak için kasıtlı olarak yasa dışı uygulamalar yüklediğine dair bir teori var. Muhtemelen bir port taramasının çok ötesinde daha büyük bir şey planlıyordu!

Her şey, kullanıcının reddedilen bir maaş zammı talep etmesiyle başladı. Ondan sonra davranışları anormal ve farklıydı. Şüphelinin teknik becerilerinin zayıf olduğuna inanılıyor ve ona yardım eden bir yabancı olabilir!

Amacınız görüntüyü analiz etmek ve bu teoriyi doğrulamak veya reddetmek.

1-) What is the computer name of the suspect machine? (Şüpheli makinenin adı nedir ?)

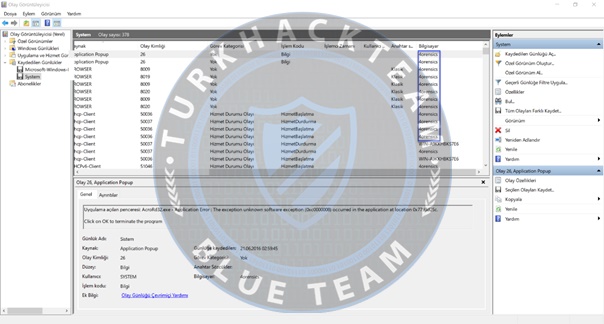

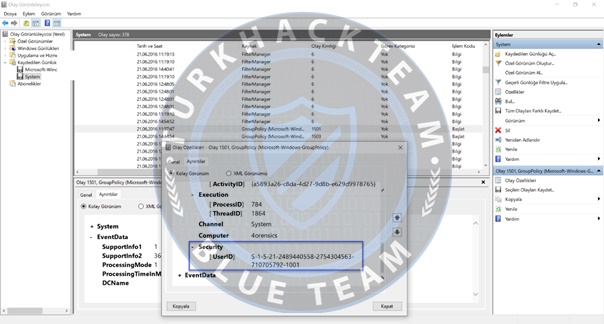

İmaj dosyamızı açtığımızda root > Windows > System32 > winevt > Logs dizinine gelerek System.evtx dosyamızı Export ediyoruz. Sonrasında bu dosyayı Olay Görüntüleyicisinde açabiliriz. (Çift sağ tık ya da Olay Görüntüleyicisini açıp;

*.evtx: MS Windows Vista Event Log // Windows tarafından kaydedilen olayların bir listesini içerir; Yalnızca Olay Görüntüleyici programında görüntülenebilen tescilli bir ikili biçimde kaydedilir.

Eylem > Kaydedilen Günlüğü Aç sekmelerinden export ettiğimiz system.evtx dosyamızı açalım. Olay görüntüleyicisi altında Kaydedilen Günlükler sekmesinde gözükecektir bizim .evtx uzantılı dosyamız.

*kaydedilen günlükler(birlikte aç mantığıyla açmak istediğimiz, eventviewer vb toolları kullanmadan izleme yaptığımız için)

Cevap: 4orensics

*System loğumuza sağ tıklayıp Görünüm > Sütun ekle/kaldır seçeneğine tıklayarak log kayıtları arasında tek tek bilgisayar adını aramaktansa sütun sekmesinde bilgisayarın hangi ada sahip olduğunu görebiliriz (1. Resimde bilgisayar sütununda görüntüleyebiliriz)

2-) What is the computer IP? (Bilgisayarın IP adresi nedir ?)

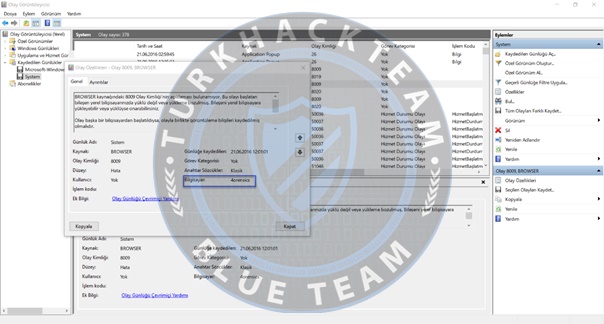

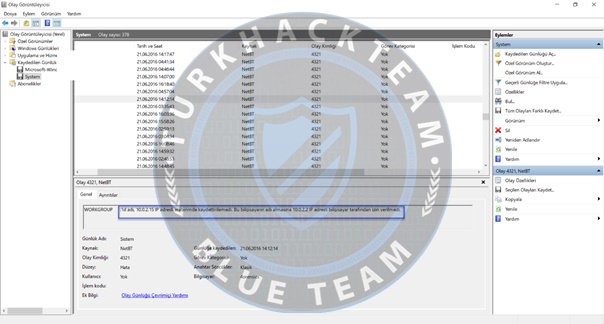

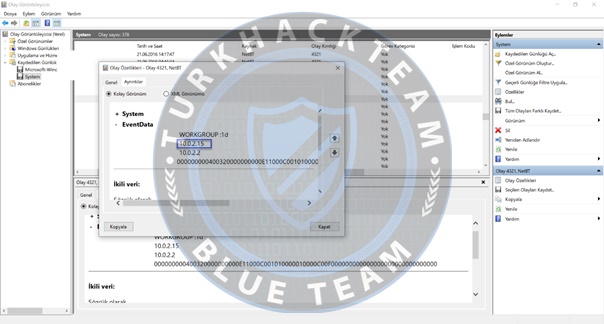

Aynı log dosyasını (system.evtx) incelediğimizde Olay Görüntüleyici ekranımıza birkaç işlem geliyor. Bunlara kısaca bir göz gezdirdiğimizde NetBT kaynaklı, 4321 Olay Kimlikli (4321: Sürücü tanımlayıcı geçerli bir sürücü temsil etmiyor.) bir işlemi görüyoruz ve içine girdiğimizde ise:

Cevap: 10.0.2.15

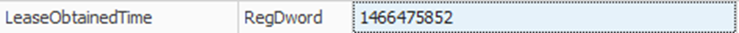

3-) What was the DHCP LeaseObtainedTime? (DHCP LeaseObtainedTime neydi?)

LeaseObtainedTimeAynı anahtar altında, IP'mizin atandığı veya 'kiralandığı' zaman olan alanı bulabiliriz .

Kayıt defterindeki zaman damgalarının çoğu dönem zaman biçimindedir, bunları gerekli biçime dönüştürmeniz gerekecektir. 'DCode' kullanacağız.

CEVAP : 21/06/2016 02:24:12 UTC

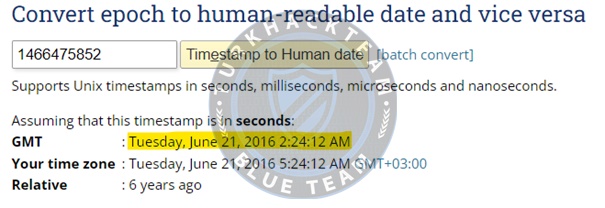

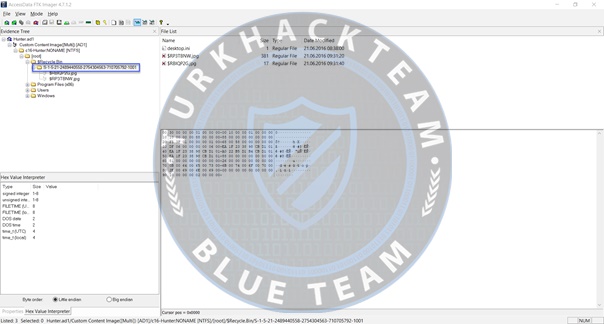

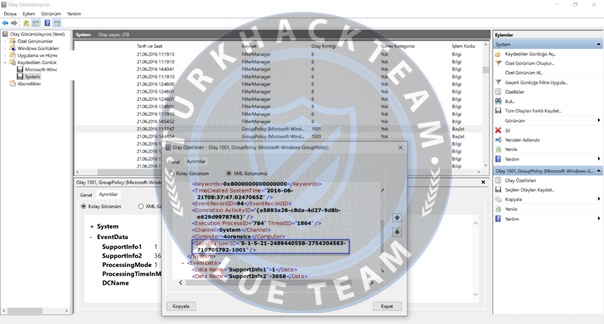

4-) What is the computer SID? (Bilgisayarın SID'i nedir ?)

SID: Güvenlik tanımlayıcısının kısaltması olan SID, Windows'ta kullanıcı, grup ve bilgisayar hesaplarını tanımlamak için kullanılan bir sayıdır.

Hesap ilk kez Windows'ta oluşturulduğunda oluşturulurlar ve bir bilgisayardaki iki SID asla aynı değildir.

Güvenlik kimliği terimi bazen SID veya güvenlik tanımlayıcısı yerine kullanılır.

Tüm SID'ler S-1-5-21 ile başlar ancak aksi takdirde benzersiz olacaktır.

Gerekirse, kullanıcıları SID'leriyle eşleştirmek için Windows'ta bir kullanıcının güvenlik tanımlayıcısını (SID) bulabilirsiniz.

Windows'ta Yönetici hesabının SID'si her zaman 500 ile biter. Konuk hesabının SID'si her zaman 501 ile biter.

Ayrıca, belirli yerleşik hesaplara karşılık gelen her Windows yüklemesinde SID'ler bulacaksınız. Örneğin, S-1-5-18 SID, karşılaştığınız herhangi bir Windows kopyasında bulunabilir ve bir kullanıcı oturum açmadan önce Windows'a yüklenen sistem hesabı olan LocalSystem hesabına karşılık gelir.

El ile oluşturulan (yani, varsayılan olarak Windows'a dahil edilmeyen) herhangi bir grup veya kullanıcının Göreli Kimliği 1000 veya daha yüksek olacaktır.

a-) wmic useraccount where name="USER" get sid

bu direk SID --> sid_number verir

b-)wmic(enter)

useraccount where name="USER" get sid ise aynısını birazcık uzatarak wmic içinden çalıştırır

*c-)wmic(enter)

useraccount where name="USER" ise kullanıcının AccountType,LocalAccount,Caption,NAME,PasswordChangeable,PasswordExpires,PasswordRequires ve SID gibi bilgileri daha geniş verir.

Biz ise imaj dosyamızı incelemeye aldığımızda ilk olarak root altındaki $Recycle.Bin altındaki dizinde bir dizin görüntülüyoruz:

Bunu aynı şekilde Olay Görüntüleyicisinden de teyit edebilir, görüntüleyebiliriz.

System log kaydımızı incelediğimizde tekrardan olaylara göz gezdiriyoruz ve Kaynak sütununa sol tıkladığımızda bize alfabedik bir sıra ile filtreleme yapacak ve aynı işlemleri tekrardan incelemek yerine her aynı kelime grubunu atlarız ve bir dosyaya denk geliyoruz:

GroupPolicy(Microsoft-Windows-GroupPolicy) Olay Kimlikleri ise 1501 ve 1503(

1501 Olay günlüğü dosyası açılamadı bu nedenle olay günlüğü tutma hizmeti başlatılmadı.

1503 Olay günlüğü dosyası okumalar arasında değişti.

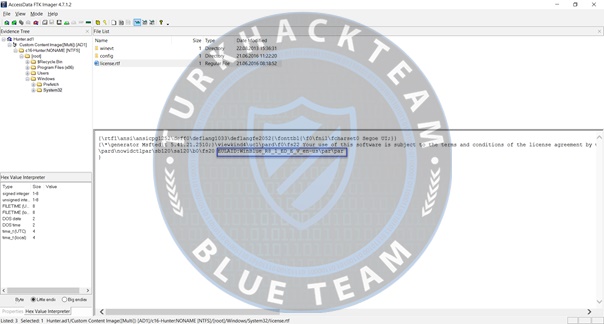

5-)What is the Operating System(OS) version? (İşletim Sisteminin versiyonu nedir ?)

İşletim sistemleri hakkında bilgi, versiyon bilgisi gibi bilgiler license.rtf dosyasında bulunur. Biz ise imaj dosyamızı incelemeye alıp bütün dizin, dosyalar arasında geçiş yaptığımızda root > Windows > System32 dizini altında license.rtf dosyasına denk geliyoruz. Dosyayı text formatta okuyabiliyoruz üzerinde herhangi bir encode işlemi yok. Fakat bizim için önemli olur cümle ise:

EULAID:WinBlue_R8_1_ED_E_V_en-us\par\par

Burayı biraz araştırdığımızda Windows işletim sisteminin 8.1 versiyonu olduğunu görürüz.

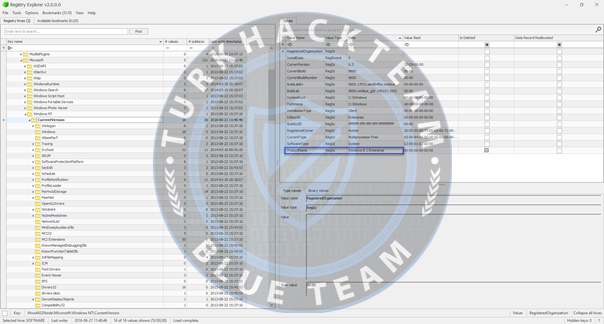

*Registry Explorer ile SOFTWARE dosyasını açıyoruz;

WOW6432Node > Microsoft > Windows NT > CurrentVersion dizinine geldiğimizde bize [Seçili anahtar değerlerinin görüntülendiği sağ taraftaki alanda] ProductName satırında, Data sütununda Windows Versiyonumuzu gösterir:

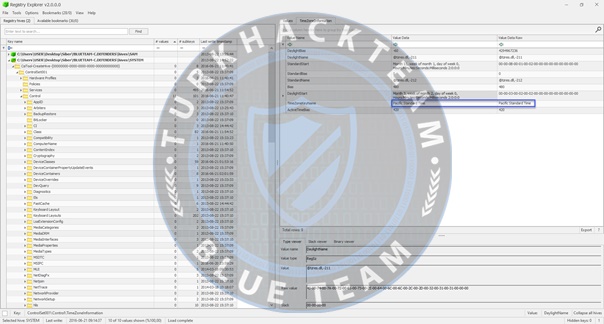

6-)What was the computer timezone? (Bilgisayar saat dilimi neydi ?)

Registry Explorer toolu vasıtasıyla;

root > Windows > System32 > config dizini altındaki SYSTEM (yukardaki System.evtx isimli log dosyası değildir, karıştırmayalım) dosyasını export ediyoruz, ve sonrasında;

File > Load Hive (Ctrl + O) ile SYSTEM adlı dosyamızı seçip açıyoruz.

Sonrasında ise (TimeZoneInformation dosyasını içinde barındıran) CsiTool-CreativeHive-{000….000} > ControlSet001 > Control dizini altında TimeZoneInformation dosyasına aşağıdaki görseldeki gibi geliyoruz:

Sonrasında ise TimeZoneKey: Pacific Standard Time

Bize zaman diliminin Pacific Standard Time olduğunu söylüyor, bunu internette arattığımızda ise:

Cevap: UTC-07:00

7-)How many times did this user log on to the computer? (Bu kullanıcı bilgisayarda kaç kere oturum açtı ?)

Burda bu kullanıcı diye bahsettiğini kullanıcımız İmaj dosyamızda Users dizini altındaki Hunter’dır.

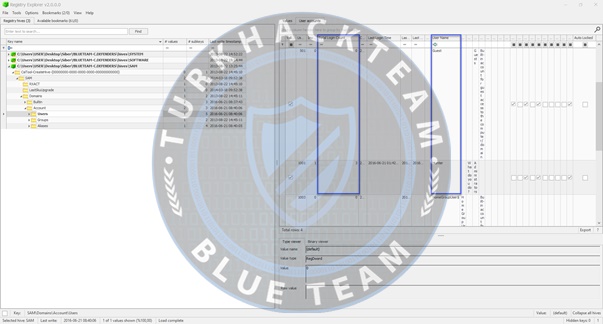

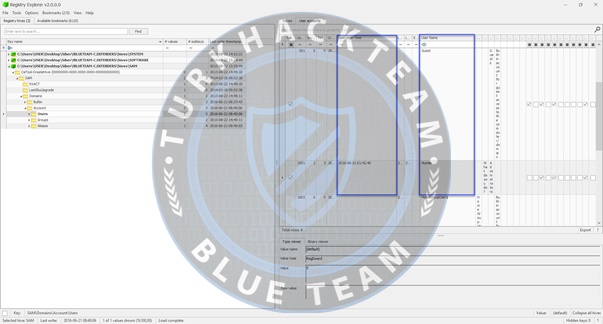

Registry Explorer toolu içinde File > Load Hive > SAM (imaj dosyasında root > Windows > System32 > config dizini altında) export ettiğimiz dosyamızı açıyoruz.

Sonrasında ise;

CsiTool-CreativeHive-{000…0000} > SAM > Domains > Account > Users dizinine gelerek istediğimiz bilgileri aşağıdaki gibi görüntülüyoruz.

Cevap: 3

8-) When was the last login time for the discovered account? Format: one-space between date and time (Keşfedilen hesap için en son giriş zamanı ne zamandı ?)

Aynı şekilde Users dizini altında last login/son giriş zamanını görüntüleyebiliriz.

Cevap: 2016-06-21 01:42:40

9-) There was a “Network Scanner” running on this computer, what was it? And when was the last time the suspect used it? Format: program.exe,YYYY-MM-DD HH:MM:SS UTC (Bu bilgisayarda çalışan bir “Ağ Tarayıcısı” vardı, neydi? Ve şüpheli en son ne zaman kullandı?)

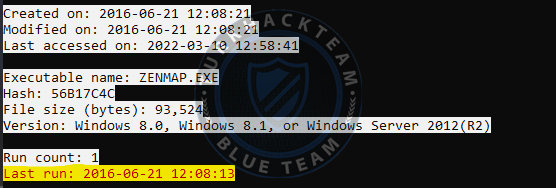

Çalışan şüpheli olduğumuz için, eğer yaptıysa elbette aracı kaldıracak, bu yüzden kaldırma programını arayacağız ve Nmap'i bulduk ve o sistem ve Windows kullandığı için belki GUI'dir.

Ancak, daha fazla ayrıntı elde etmek için, sistemde çalışan programlarla ilgili ayrıntıları keşfetmemize yardımcı olacak Prefetch Files'ı analiz etmeye başlamalıyız. Prefetch dosyasını Windows\Prefetch içinde bulabiliriz. Dosyayı ayıklayın ve ardından Eric Zimmerman aracı PECmd'yi kullanarak analiz etmeye başlayın.

PECmd aracını kullanarak şunları elde ettik:

CEVAP : zenmap.exe,2016-06-21 12:08:13 UTC

10-) When did the port scan end? (Example: Sat Jan 23 hh:mm:ss 2016) (Bağlantı noktası taraması ne zaman sona erdi? (Örnek: 23 Ocak Cumartesi ss:dd:ss 2016))

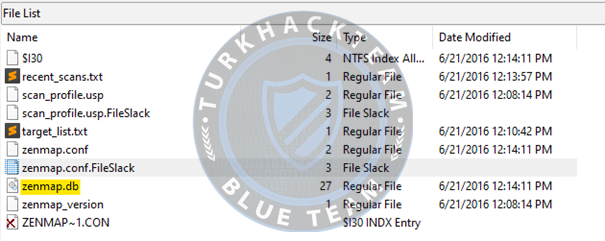

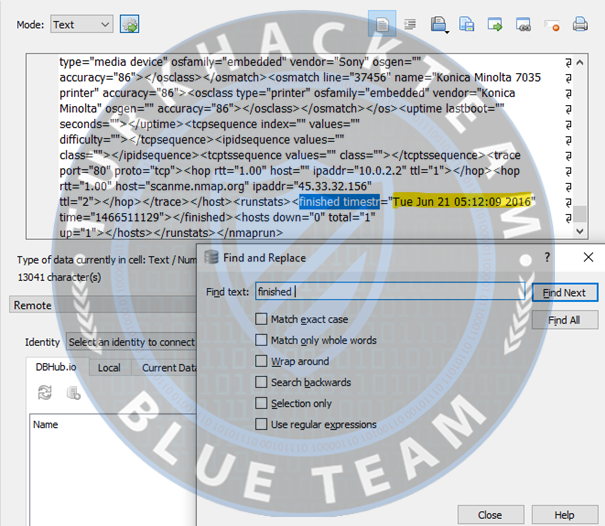

zenmap aracında zenmap.db adlı bir dosyada saklanan bir veritabanı var. Varsayılan olarak, taramalar 60 gün boyunca veritabanında tutulur ve ardından kaldırılır. öyleyse veritabanını kontrol edelim belki sorunun cevabını alırız.

PATH = /Users/Hunter/.zenmap

SQLite ile açalım

Cevap: Tue Jun 21 05:12:09 2016

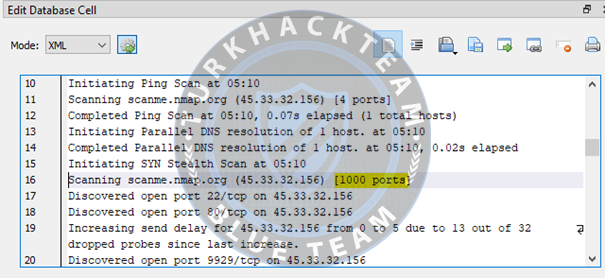

11-) How many ports were scanned? (Kaç port tarandı?)

Önceki soruyu takip ederek, tarama portlarının sayısını bulduk:

CEVAP: 1000

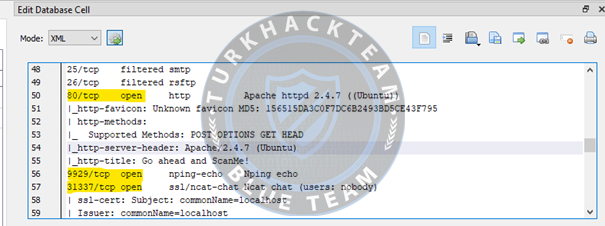

12-) What ports were found "open"? (Hangi bağlantı noktaları "açık" bulundu?)

Önceki soruyu takip ederek, çıktıyı görerek açık portları bulabiliriz:

CEVAP: 22,80,9929,31337

13-) What was the version of the network scanner running on this computer? (Bu bilgisayarda çalışan ağ tarayıcısının sürümü neydi ?)

Kullanılan Zenmap: GUİ version of Nmap in sürümünü;

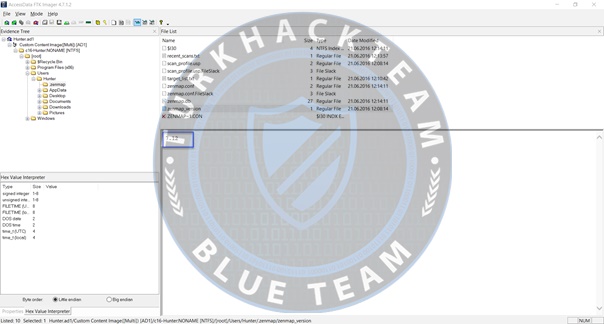

root > Users > Hunter > .zenmap > zenmap_version dosyasında görüntüleyebiliriz:

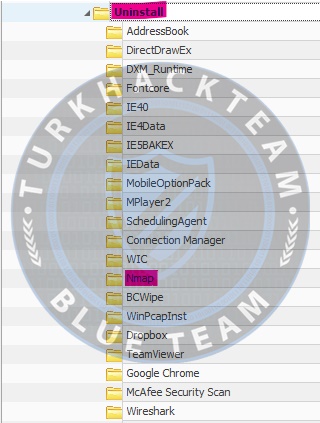

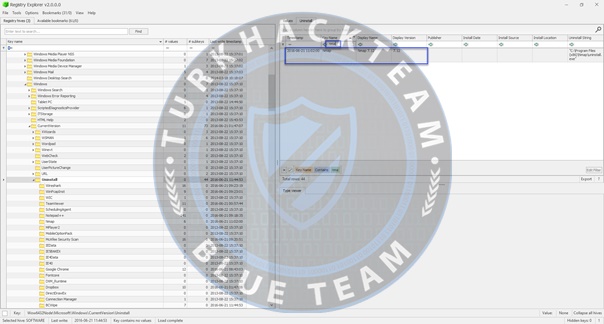

Ya da Registry Explorer > File > Load Hive > SOFTWARE dosyamızı açtığımızda;

CsiTool-CreativeHive-{000….000} > Wow6432Node > Microsoft > Windows > Uninstall dizinine gelerek [Seçili anahtar değerlerinin görüntülendiği sağ taraftaki alanda Key Name sütununa “zen” ya da “nma” yazarak filtreleme yapıyoruz. Zenmap çıkmıyor fakat nmap çıkıyor ve versiyon bilgimizi burada da doğrulayabiliriz.

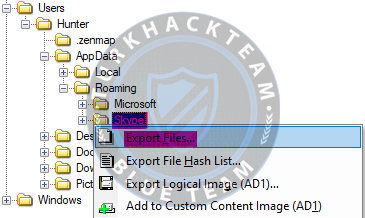

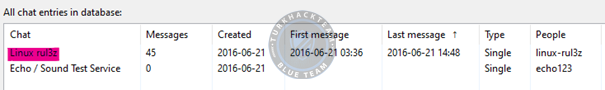

14-) The employee engaged in a Skype conversation with someone. What is the skype username of the other party? (Çalışan, biriyle Skype görüşmesi yaptı. Karşı tarafın skype kullanıcı adı nedir?)

Soruşturma skype'a geldiğinde, kullanacağımız skyperious adlı güçlü bir araç var. İlk önce skype ile ilgili tüm kanıtları çıkaralım, böylece onu araca aktarabiliriz. Bunu, konuşmalar ve diğer ayrıntılar gibi bilgilerin saklandığı AppData'da bulabiliriz.

Şimdi aracı çalıştıralım ve dosyayı içe aktaralım.

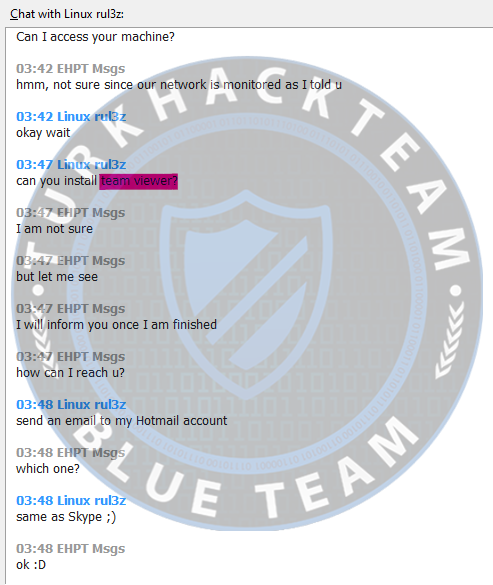

Karşı tarafın Skype kullanıcı adı: Linux rul3z (linux-rul3z)

CEVAP : linux-rul3z

15-) What is the name of the application both parties agreed to use to exfiltrate data and provide remote access for the external attacker in their Skype conversation? (Her iki tarafın da Skype görüşmelerinde verileri sızdırmak ve harici saldırgana uzaktan erişim sağlamak için kullanmayı kabul ettiği uygulamanın adı nedir?)

Sohbeti analiz ederken kullanmayı kabul ettikleri uygulamayı buldum.

Cevap: teamviewer

Okuyan ve beğenen herkese teşekkür ederim, devamı bir sonraki konuda gelecek.

Yardımların dolayı Blue Team Asistanı borekaenxd97'e teşekkür ederim.

'FatBob

Yardımların dolayı Blue Team Asistanı borekaenxd97'e teşekkür ederim.

'FatBob