- 16 Mar 2017

- 3,246

- 92

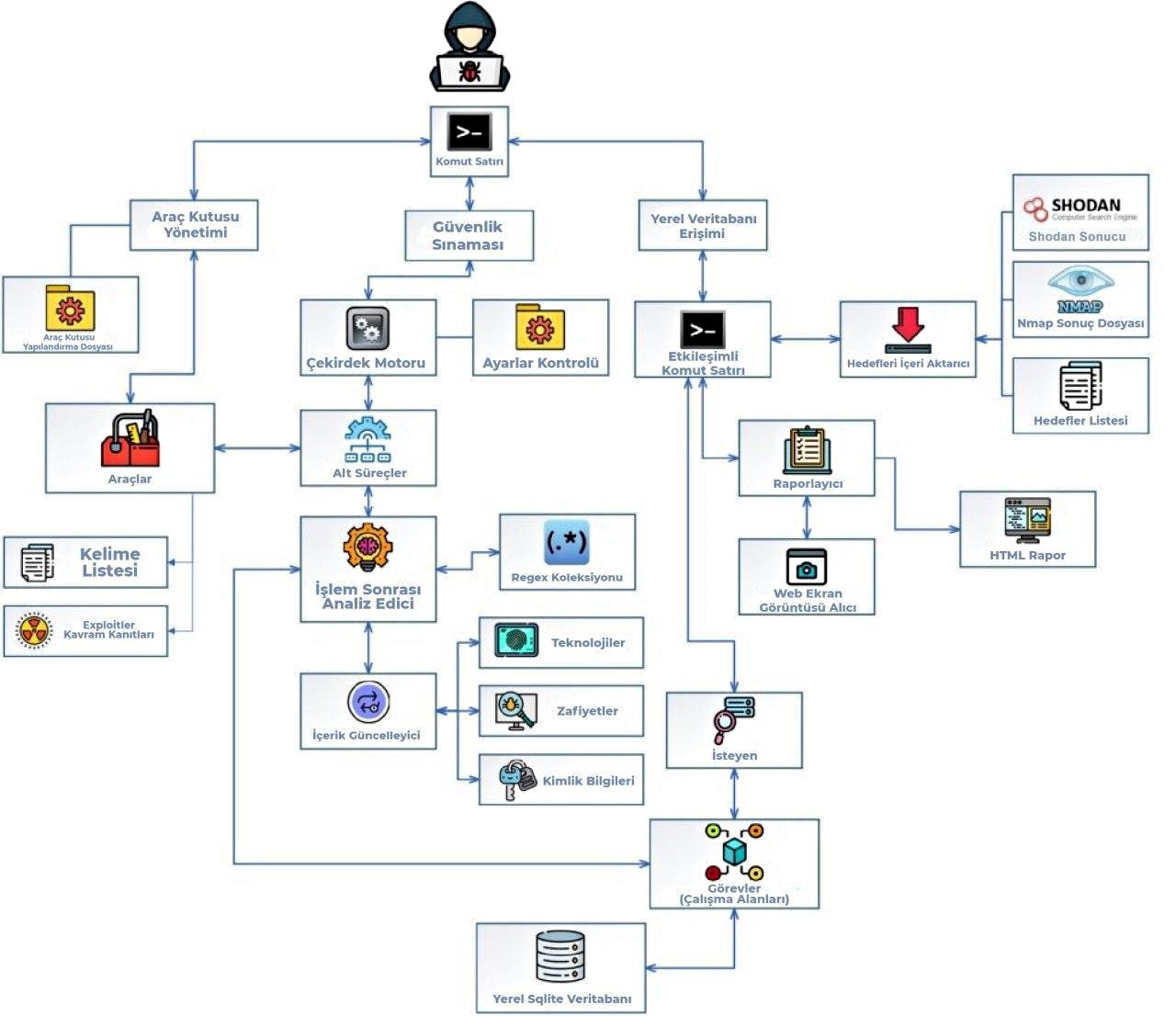

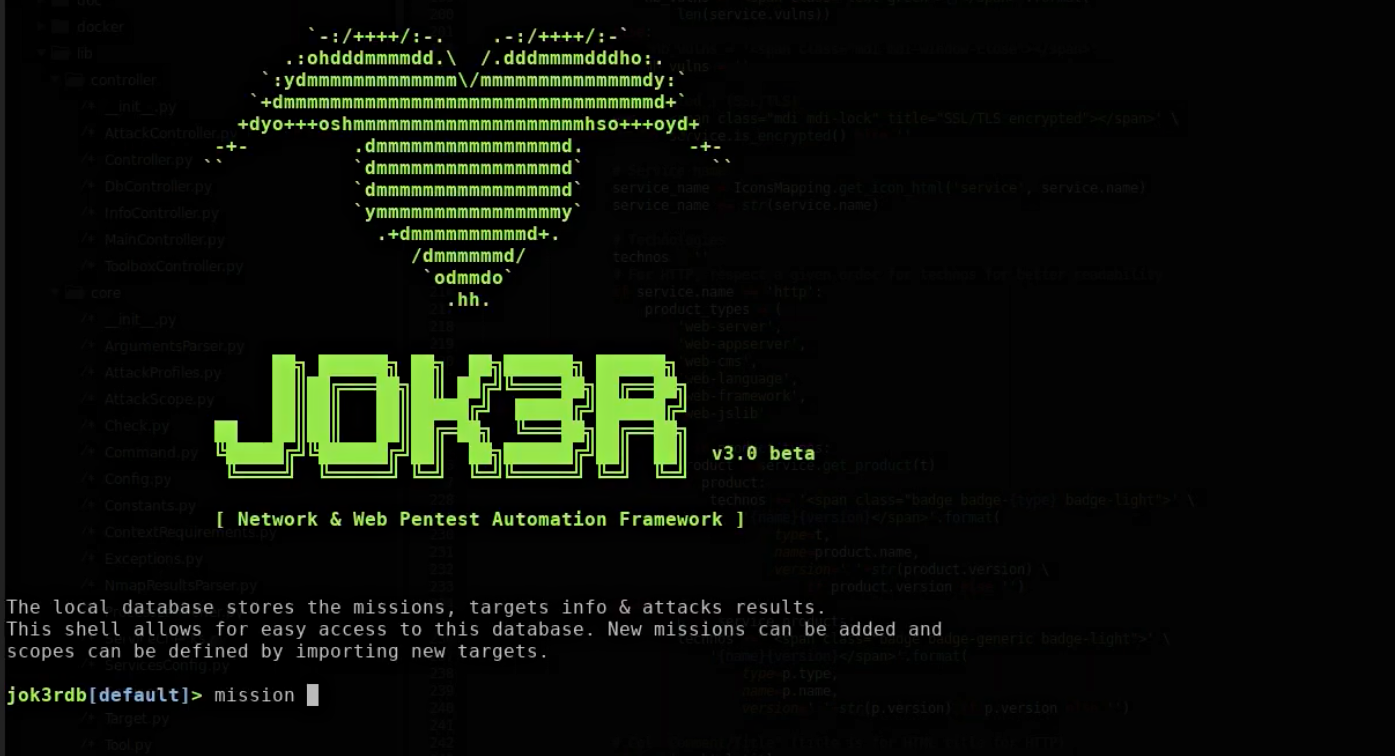

Jok3r aracı , ağ ve web sızma testi işlemleri üzerine yaygın olarak bilinen araçların çoğunu sistemine entegre eder ve çeşitli sızma testi işlemlerini otomatikleştirerek zaman kazanılmasına yardımcı olan etkili bir araçtır. Bir sızma testi işleminde sırasıyla ;

- Bilgi Toplama

- Port Tarama Servis Tespiti

- Güvenlik Açığı Taraması

- Sızma

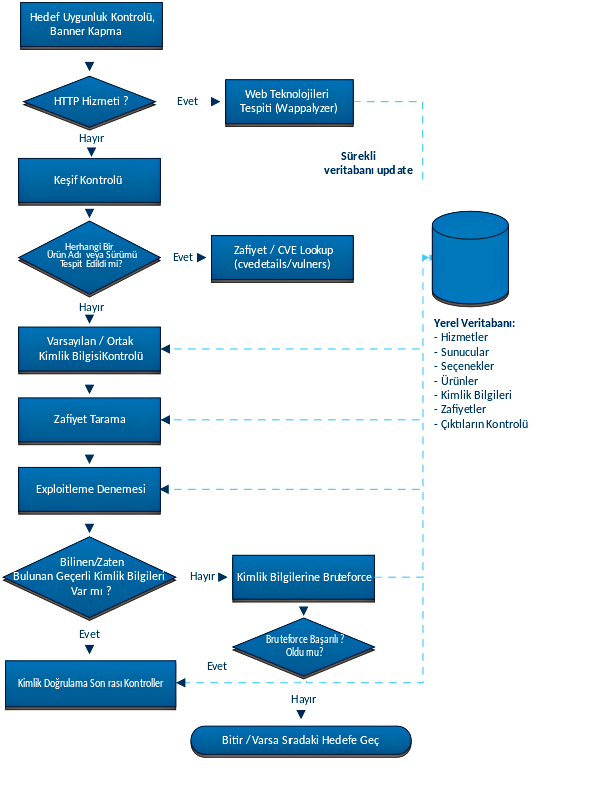

temel olarak bir sızma testi metodolojisi bu şekildedir. Jok3r aracı artı olarak bilgi toplama işlemi sırasında kullanıcı adı veya giriş paneli bulunursa kaba kuvvet saldırısı yapmanıza da olanak sağlar. Aracın mimarisi şu şekildedir

Sızma testi için sanal ortamda neredeyse binlerce araç vardır fakat genel olarak bu araçlar tek bir amaca yarar misal nmap aracı sadece ağ tarama işlemine yararken m3tasploit ise sadece sömürme işlemini kullanarak hedef sisteme sızılmasını sağlar fakat jok3r aracı Nmap ve m3tasploit'i sisteminde barındırdığı için iki aracında işini tek başına yapabilmektedir hatta 50'den fazla açık kaynaklı aracı sisteminde kullanmaktadır.

Aracın özellikleri

- Araç Seçimi: 50'den fazla açık kaynaklı araç ve komut dosyalarının derlenmesi..

- Docker Tabanlı : Docker görüntüsünde paketlenmiş uygulama(bu sayede kolay bir kurulum gerçekleştirmiş oluruz).

- Güncelleme : Sadece bir komut ile araçları güncelleştirin ve güncel tutun.

- Özelleştirme : Basit bir şekilde araç ekleme /kaldırma işlemi.

Ağ Alt Yapısı Güvenlik Değerlendirmesi

- Desteklenen hizmetler: Yaygın olarak bilinen Tcp/Udp hizmetlerine karşı sızma testi işlemleri.

- Araçların Gücünü Birleştir : Yapacağınız her bir işlem (bilgi toplama veya sızma) sadece bir araç ile yapılır. Saldırılar için kullanılacak araçlar zincirleme şeklinde kullanılmalıdır.

- Bağlam bilinci : Hedefin sistemine göre (kullandığı teknoloji) sızma testi işlemleri hedefe göre uyarlanır.

- Keşif : Hedef sistem hakkında gerekli bilgi toplanır.

- CVE Araması : Sistem bilgisi ve sürümü öğrenildiğinde CVE (Ortak Güvenlik Açıkları) veritabanlarında güvenlik açığı taranır.

- Güvenlik Açığı Taraması : Yaygın güvenlik açıklarını otomatik olarak kontrol eder ve hedef sisteme uygun olan istismar seçeneğini uygulamaya çalışır (otomatik seçim).

- Kaba kuvvet Saldırısı : Hedef sisteme göre ortak kimlik bilgilerini otomatik olarak denetleyin ve gerekirse "Sözlük" saldırısı gerçekleştirin.

- Kimlik Doğrulama Sonrası Test : Kaba kuvvet saldırısında kimlik bilgileri bulunduğunda otomatik olarak bazı kullanım sonrası kontroller yapın.

Web Güvenliği Değerlendirmesi

- HTTP'ye Büyük Odaklanma : Http ( Hiper-Metin Transfer Protokolü)'nü hedefleyen 60'tan fazla farklı güvenlik açığı kontrolü.

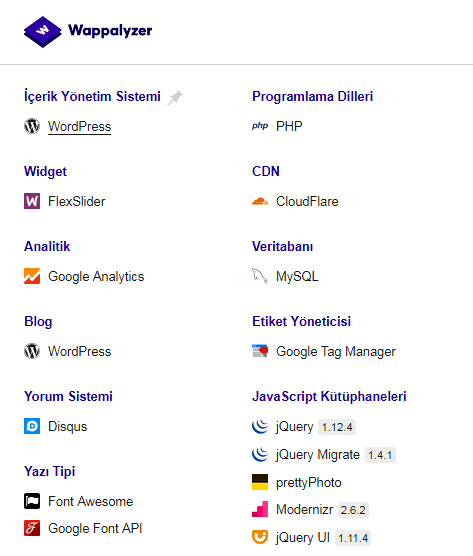

- Web Teknolojileri Algılama : Sızma testi işlemlerinden önce, Programlama dili, Çerçeve, JS kitaplığı, CMS, Web ve Uygulama Sunucusu gibi teknolojileri Wappalyzer tabanlı sistem ile tarar.

(Wappalyzer )

- Sunucu Sömürüsü : Web ve uygulama sunucularına yönelik yaygın zafiyetleri otomatik olarak tarar (RCE) .

CMS Güvenlik Açığı Taraması : Güvenlik açığı tarama işleminde en popüler Cms (Wordpress, Drupal, Joomla) sistemlerine otomatik olarak tarama yapın.

Yerel Veritabanı ve Raporlama

- Yerel Veritabanı : Hedeflere yönelik bilgiler verilen görevler tarafından güvenlik testleri sırasında güncellenen Sqlite veritabanında düzenlenir.

- M3tasploit benzeri Etkileşimli Kabuk : Veritabanına birçok yerleşik komutla etkileşimli bir kabuk üzerinden erişin.

- Nmap'den Hedefleri İçe Aktar : Bir komuta manuel veya nmap sonuçlarını ekleyerek hedefler yükleyin.

- Shodan'dan Hedefleri İçe Aktar : Shodan'dan manuel olarak bir göreve hedef ekleyin (shodan API anahtarı gerekir).

- Tüm Sonuçlara Erişin : Yaptığınız herhangi bir sızma testi işlemine dönen sonuçlar (kimlik bilgileri, güvenlik açıkları) veritabanında saklanır ve kolayca erişilebilir.

- Raporlama : Hedefe karşı yapılan işlemlerin özeti güvenlik testinden elde edilen bütün bilgiler tam HTML raporu oluşturun.

FTP (default 21/tcp)

Kod:

+-------------------+--------------+--------------------------------------------------------------------------+-------------------+

| Name | Category | Description | Tool used |

+-------------------+--------------+--------------------------------------------------------------------------+-------------------+

| nmap-recon | recon | Recon using Nmap FTP scripts | nmap |

| ftpmap-scan | vulnscan | Identify FTP server soft/version and check for known vulns | ftpmap |

| vulners-lookup | vulnlookup | Vulnerabilities lookup on Vulners.com (requires product name+version) | vulners-lookup |

| cvedetails-lookup | vulnlookup | Vulnerabilities lookup on Cvedetails.com (requires product name+version) | cvedetails-lookup |

| default-creds | defaultcreds | Check default/common credentials on FTP server | hydra |

| bruteforce-creds | bruteforce | Bruteforce FTP accounts | hydra |

| ftp-dirlisting | postexploit | List directories/files on FTP server (maxdepth=4) | lftp |

+-------------------+--------------+--------------------------------------------------------------------------+-------------------+

Kod:

+------------------------------------------+--------------+------------------------------------------------------------------------------------------------+-------------------------------+

| Name | Category | Description | Tool used |

+------------------------------------------+--------------+------------------------------------------------------------------------------------------------+-------------------------------+

| nmap-recon | recon | Recon using Nmap HTTP scripts | nmap |

| load-balancing-detection | recon | HTTP load balancer detection | halberd |

| waf-detection | recon | Identify and fingerprint WAF products protecting website | wafw00f |

| waf-detection2 | recon | Identify and fingerprint WAF products protecting website | identifywaf |

| cloudmare-recon | recon | CloudFlare real IP catcher | cloudmare |

| fingerprinting-multi-whatweb | recon | Identify CMS, blogging platforms, JS libraries, Web servers | whatweb |

| fingerprinting-appserver | recon | Fingerprint application server (JBoss, ColdFusion, Weblogic, Tomcat, Railo, Axis2, Glassfish) | clusterd |

| webdav-detection-msf | recon | Detect WebDAV on webserver | ****sploit |

| fingerprinting-multi-wig | recon | Fingerprint several CMS and web/application servers | wig |

| fingerprinting-cms-cmseek | recon | Detect CMS (130+ supported), detect version on Drupal, advanced scan on Wordpress/Joomla | cmseek |

| fingerprinting-cms-fingerprinter | recon | Fingerprint precisely CMS versions (based on files checksums) | fingerprinter |

| fingerprinting-drupal | recon | Fingerprint Drupal 7/8: users, nodes, default files, modules, themes enumeration | drupwn |

| fingerprinting-domino | recon | Fingerprint IBM/Lotus Domino software | domiowned |

| crawling-fast | recon | Crawl website quickly, analyze interesting files/directories | dirhunt |

| crawling-fast2 | recon | Crawl website and extract URLs, files, intel & endpoints | photon |

| vulners-lookup | vulnlookup | Vulnerabilities lookup (language, framework, jslib, cms, server, appserver) on Vulners.com | vulners-lookup |

| cvedetails-lookup | vulnlookup | Vulnerabilities lookup (language, framework, jslib, cms, server, appserver) on Cvedetails.com | cvedetails-lookup |

| default-creds-web-multi | defaultcreds | Check for default credentials on various web interfaces | changeme |

| default-creds-appserver | defaultcreds | Check for default/common credentials on appservers | web-brutator |

| ssl-check | vulnscan | Check for SSL/TLS configuration | testssl |

| headers-analysis | vulnscan | Check HTTP headers | h2t |

| vulnscan-multi-nikto | vulnscan | Check for multiple web vulnerabilities/misconfigurations | nikto |

| webdav-scan-davscan | vulnscan | Scan HTTP WebDAV | davscan |

| webdav-internal-ip-disclosure | vulnscan | Check for WebDAV internal IP disclosure | ****sploit |

| webdav-website-content | vulnscan | Detect webservers disclosing its content through WebDAV | ****sploit |

| http-put-check | vulnscan | Detect the support of dangerous HTTP PUT method | ****sploit |

| apache-optionsbleed-check | vulnscan | Test for the Optionsbleed bug in Apache httpd (CVE-2017-9798) | optionsbleed |

| shellshock-scan | vulnscan | Detect if web server is vulnerable to Shellshock (CVE-2014-6271) | shocker |

| iis-shortname-scan | vulnscan | Scan for IIS short filename (8.3) disclosure vulnerability | iis-shortname-scanner |

| iis-internal-ip-disclosure | vulnscan | Check for IIS internal IP disclosure | ****sploit |

| tomcat-user-enum | vulnscan | Enumerate users on Tomcat 4.1.0-4.1.39, 5.5.0-5.5.27 and 6.0.0-6.0.18 | ****sploit |

| jboss-vulnscan-multi | vulnscan | Scan JBoss application server for multiple vulnerabilities | ****sploit |

| jboss-status-infoleak | vulnscan | Queries JBoss status servlet to collect sensitive information (JBoss 4.0, 4.2.2 and 4.2.3) | ****sploit |

| jenkins-infoleak | vulnscan | Enumerate a remote Jenkins-CI installation in an unauthenticated manner | ****sploit |

| cms-multi-vulnscan-cmsmap | vulnscan | Check for vulnerabilities in CMS Wordpress, Drupal, Joomla | cmsmap |

| wordpress-vulnscan | vulnscan | Scan for vulnerabilities in CMS Wordpress | wpscan |

| wordpress-vulnscan2 | vulnscan | Scan for vulnerabilities in CMS Wordpress | wpseku |

| joomla-vulnscan | vulnscan | Scan for vulnerabilities in CMS Joomla | joomscan |

| joomla-vulnscan2 | vulnscan | Scan for vulnerabilities in CMS Joomla | joomlascan |

| joomla-vulnscan3 | vulnscan | Scan for vulnerabilities in CMS Joomla | joomlavs |

| drupal-vulnscan | vulnscan | Scan for vulnerabilities in CMS Drupal | droopescan |

| magento-vulnscan | vulnscan | Check for misconfigurations in CMS Magento (working partially) | magescan |

| silverstripe-vulnscan | vulnscan | Scan for vulnerabilities in CMS Silverstripe | droopescan |

| vbulletin-vulnscan | vulnscan | Scan for vulnerabilities in CMS vBulletin | vbscan |

| liferay-vulnscan | vulnscan | Scan for vulnerabilities in CMS Liferay | liferayscan |

| angularjs-csti-scan | vulnscan | Scan for AngularJS Client-Side Template Injection | angularjs-csti-scanner |

| jquery-fileupload-rce-cve2018-9206 | exploit | Exploit arbitrary file upload in jQuery File Upload widget <= 9.22 (CVE-2018-9206) | jqshell |

| struts2-rce-cve2017-5638 | exploit | Exploit Apache Struts2 Jakarta Multipart parser RCE (CVE-2017-5638) | jexboss |

| struts2-rce-cve2017-9791 | exploit | Exploit Apache Struts2 Plugin Showcase OGNL RCE (CVE-2017-9791) | ****sploit |

| struts2-rce-cve2017-9805 | exploit | Exploit Apache Struts2 REST Plugin XStream RCE (CVE-2017-9805) | struts-pwn-cve2017-9805 |

| struts2-rce-cve2018-11776 | exploit | Exploit Apache Struts2 misconfiguration RCE (CVE-2018-11776) | struts-pwn-cve2018-11776 |

| rails-rce-cve2019-5420 | exploit | Exploit File Content Disclosure (CVE-2019-5418) + RCE (CVE-2019-5420) On Ruby on Rails | jok3r-pocs |

| appserver-auth-bypass | exploit | Attempt to exploit authentication bypass on appservers | clusterd |

| tomcat-rce-cve2017-12617 | exploit | Exploit for Apache Tomcat JSP Upload Bypass RCE (CVE-2017-12617) | jok3r-pocs |

| jboss-misconfig-exploit | exploit | Try exploit misconfig on JBoss appserver pre-auth (jmx|web|admin-console,JMXInvokerServlet) | jexboss |

| jboss-path-traversal-cve2014-7816 | exploit | Exploit path traversal on Jboss Wildfly 8.1.0 (only Windows) (CVE-2014-7816) | ****sploit |

| jboss-deserialize-cve2015-7501 | exploit | Exploit for JBoss Deserialize RCE (CVE-2015-7501) | jok3r-pocs |

| glassfish-path-traversal-cve2017-1000028 | exploit | Exploit path traversal on Glassfish <= 4.1 (CVE-2017-1000028) | ****sploit |

| jenkins-unauthenticated-console | exploit | Detect and exploit unauthenticated Jenkins-CI script console | ****sploit |

| jenkins-cli-deserialize-cve2015-8103 | exploit | Exploit Java deserialization (unauthenticated) in Jenkins CLI RMI (CVE-2015-8103) | jexboss |

| jenkins-cli-deserialize2-cve2015-8103 | exploit | Exploit Java deserialization (unauthenticated) in Jenkins CLI RMI (CVE-2015-8103) | jok3r-pocs |

| jenkins-groovy-xml-rce-cve2016-0792 | exploit | Exploit Jenkins Groovy XML RCE (CVE-2016-0792) | jok3r-pocs |

| jenkins-deserialize-cve2017-1000353 | exploit | Exploit Jenkins Java Deserialize RCE (CVE-2017-1000353) | jok3r-pocs |

| jenkins-rce-cve2018-1000861 | exploit | Exploit Jenkins unauthenticated RCE via method invokation (CVE-2018-1000861) | jok3r-pocs |

| weblogic-t3-open-jdbc-datasource | exploit | List JNDIs available thru Weblogic T3(s) and attempt to get SQL shell via open JDBC datasource | jndiat |

| weblogic-t3-deserialize-cve2015-4852 | exploit | Exploit Java deserialization (unauthenticated) in Weblogic T3(s) (CVE-2015-4852) | jok3r-pocs |

| weblogic-t3-deserialize-cve2016-3510 | exploit | Exploit Java deserialization (unauthenticated) in Weblogic T3 (CVE-2016-3510) | jok3r-pocs |

| weblogic-t3-deserialize-cve2017-3248 | exploit | Exploit Java deserialization (unauthenticated) in Weblogic T3(s) (CVE-2017-3248) | exploit-weblogic-cve2017-3248 |

| weblogic-t3-deserialize-cve2018-2628 | exploit | Exploit Java deserialization (unauthenticated) in Weblogic T3(s) (CVE-2018-2628) | jok3r-pocs |

| weblogic-t3-deserialize-cve2018-2893 | exploit | Exploit Java deserialization (unauthenticated) in Weblogic T3(s) (CVE-2018-2893) | jok3r-pocs |

| weblogic-rce-cve2018-2894 | exploit | Exploit vulnerability in Weblogic allowing webshell deploiement (CVE-2018-2894) | jok3r-pocs |

| weblogic-wls-wsat-cve2017-10271 | exploit | Exploit WLS-WSAT (unauthenticated) in Weblogic (CVE-2017-10271) | jok3r-pocs |

| websphere-deserialize-cve2015-7450 | exploit | Exploit Java deserialization (unauthenticated) in Websphere (CVE-2015-7450) | jok3r-pocs |

| coldfusion-xxe-cve2009-3960 | exploit | Exploit XXE in Coldfusion 7/8/9 (CVE-2009-3960) | ****sploit |

| coldfusion-path-traversal-cve2010-2861 | exploit | Exploit path traversal in Coldfusion (CVE-2010-2861) | ****sploit |

| coldfusion-path-traversal-cve2013-3336 | exploit | Exploit path traversal in Coldfusion 9/10 and extract creds (CVE-2013-3336) | ****sploit |

| iis-webdav-win2003-bof | exploit | Exploit Buffer overflow in WebDAV in IIS 6.0 on Windows 2003 R2 (CVE-2017-7269) | ****sploit |

| drupal-sqli-drupalgeddon | exploit | Exploit Drupalgeddon SQLi to add an admin in CMS Drupal 7.x <= 7.31 (CVE-2014-3704) | jok3r-pocs |

| drupal-rce-drupalgeddon2 | exploit | Exploit Drupalgeddon2 RCE in CMS Drupal 7.x < 7.58 & 8.x < 8.1 (CVE-2018-7600) | drupwn |

| drupal-rce-rest-cve2019-6340 | exploit | Exploit REST RCE in CMS Drupal 8.5.x < 8.5.11 & 8.6.x < 8.6.10 (CVE-2019-6340) | drupwn |

| joomla-comfields-sqli-rce | exploit | Exploit SQL injection to RCE in com_fields component in Joomla >= 3.7.0 (CVE-2017-8917) | ****sploit |

| bruteforce-htaccess | bruteforce | Bruteforce HTTP authentication (htaccess) if 401 Unauthorized returned | web-brutator |

| bruteforce-appserver | bruteforce | Bruteforce authentication on appserver (if no lockout by default) | web-brutator |

| bruteforce-domino | bruteforce | Bruteforce authentication on IBM/Lotus Domino software | domiowned |

| bruteforce-wordpress | bruteforce | Bruteforce Wordpress accounts (require detected username(s)) | wpseku |

| bruteforce-joomla | bruteforce | Bruteforce Joomla "admin" account | xbruteforcer |

| bruteforce-drupal | bruteforce | Bruteforce Drupal "admin" account | xbruteforcer |

| bruteforce-opencart | bruteforce | Bruteforce Opencart "admin" account | xbruteforcer |

| bruteforce-magento | bruteforce | Bruteforce Magento "admin" account | xbruteforcer |

| discovery-server | discovery | Bruteforce web paths specific to detected web/application servers | dirsearch |

| discovery-cms | discovery | Bruteforce web paths specific to detected CMS | dirsearch |

| discovery-language-directories | discovery | Bruteforce web paths specific to detected language and directories | dirsearch |

| discovery-general | discovery | Bruteforce web paths related to config, database, static files, misc... | dirsearch |

| appserver-postauth-deploy | postexploit | Deploy a webshell on appserver (require credentials) | clusterd |

| wordpress-shell-upload | postexploit | Upload shell on Wordpress (require admin credentials) | wpforce |

+------------------------------------------+--------------+------------------------------------------------------------------------------------------------+-------------------------------+

Kod:

MySQL (default 3306/tcp)

+----------------------------------+--------------+--------------------------------------------------------------------------+-------------------+

| Name | Category | Description | Tool used |

+----------------------------------+--------------+--------------------------------------------------------------------------+-------------------+

| nmap-recon | recon | Recon using Nmap MySQL scripts | nmap |

| vulners-lookup | vulnlookup | Vulnerabilities lookup on Vulners.com (requires product name+version) | vulners-lookup |

| cvedetails-lookup | vulnlookup | Vulnerabilities lookup on Cvedetails.com (requires product name+version) | cvedetails-lookup |

| mysql-auth-bypass-cve2012-2122 | exploit | Exploit password bypass vulnerability in MySQL - CVE-2012-2122 | ****sploit |

| default-creds | defaultcreds | Check default/common credentials on MySQL server | hydra |

| bruteforce-creds | bruteforce | Bruteforce MySQL accounts ("root" or known users) | hydra |

| mysql-hashdump | postexploit | Retrieve usernames and password hashes from MySQL database (req. creds) | ****sploit |

| mysql-interesting-tables-columns | postexploit | Search for interesting tables and columns in database | jok3r-scripts |

+----------------------------------+--------------+--------------------------------------------------------------------

Kod:

SMTP (default 25/tcp)

+----------------+----------+--------------------------------------------------------------------------------------------+----------------+

| Name | Category | Description | Tool used |

+----------------+----------+--------------------------------------------------------------------------------------------+----------------+

| smtp-cve | vulnscan | Scan for vulnerabilities (CVE-2010-4344, CVE-2011-1720, CVE-2011-1764, open-relay) on SMTP | nmap |

| smtp-user-enum | vulnscan | Attempt to perform user enumeration via SMTP commands EXPN, VRFY and RCPT TO | smtp-user-enum |

+----------------+----------+--------------------------------------------------------------------------------------------+--------------

Kod:

+----------------------------------+--------------+--------------------------------------------------------------------------------------------+------------------------------+

| Name | Category | Description | Tool used |

+----------------------------------+--------------+--------------------------------------------------------------------------------------------+------------------------------+

| vulns-algos-scan | vulnscan | Scan supported algorithms and security info on SSH server | ssh-audit |

| vulners-lookup | vulnlookup | Vulnerabilities lookup on Vulners.com (requires product name+version) | vulners-lookup |

| cvedetails-lookup | vulnlookup | Vulnerabilities lookup on Cvedetails.com (requires product name+version) | cvedetails-lookup |

| user-enum-timing-attack | exploit | Try to perform OpenSSH (versions <= 7.2 and >= 5.*) user enumeration timing attack OpenSSH | osueta |

| user-enum-cve2018-15473 | exploit | Attempt to exploit OpenSSH <= 7.7 user enumeration (CVE-2018-15473) | ssh-user-enum-cve-2018-15473 |

| auth-bypass-libssh-cve2018-10933 | exploit | Attempt authentication bypass (CVE-2018-10933) in libssh 0.6+ (fixed in 0.7.6 and 0.8.4) | libssh-scanner |

| default-ssh-key | defaultcreds | Try to authenticate on SSH server using known SSH keys | changeme |

| default-creds | defaultcreds | Check default/common credentials on SSH | hydra |

| bruteforce-creds | bruteforce | Bruteforce SSH accounts | hydra |

+----------------------------------+--------------+--------------------------------------------------------------------------------------------+------------------------------+Jok3r v3 BETA 2 Aracının Kurulumu

Aracımızı Docker üzerinden indireceğiz

Docker üzerinden indirme link:

Kod:

https://hub.docker.com/r/koutto/jok3r/ilk olarak yapılacak işlem aracı çekme işlemi olacaktır

Kod:

sudo docker pull koutto/jok3rardından çalıştıralım

" sudo docker run -i -t --name jok3r-container -w /root/jok3r -e DISPLAY=$DISPLAY -v /tmp/.X11-unix:/tmp/.X11-unix --shm-size 2g --net=host koutto/jok3r "

Github üzerinden indirme link :

Kod:

https://github.com/koutto/jok3rKurulum :

Kod:

git clone https://github.com/koutto/jok3r.gitBu komut ile linux sisteminize indirin ardından

Kod:

cd jok3ryazarak dosyanın içine girin

Kod:

pip install -r requirements.txtgerekli yetkileri vermek için

Kod:

chmod u+x install-dependencies.sh

chmod u+x install-all.sh

./install-all.sh

./install-dependencies.shverdiğim kodları sırasıyla girmeniz yetecektir saldırı işlemlerine geçelim.

Birkaç Saldırı Seçenekleri

Kod:

[FONT="Comic Sans MS"]-t / hedef: Hedef belirtmenizi sağlar. örnek kullanım ip:port veya url bilgisi

-s / servis: Hedef sistemde belirli bir görev vermenizi ve o göreve bağlı kalarak tarama yapmasını sağlar

-f / filtre: Hedef sistem üzerinde uygulamak istediğiniz işlemlere filtre uygulamanızı sağlar. Ana bilgisayar, bağlantı noktası,

hizmet, url ve banner filtrelemeye örnek gösterilebilir.

-reverse DNS : Hedef sistemde "Reverse dns" (Dns Çözümleme) işlemini yapıp yapmayacağınıza karar verin seçenekler

on ve off.

-recheck : Hedef üzerinde tarama yapılmışsa yeniden yapıldığında otomatik sonuç dönmemesi için kullanılır.

-userlist: Hedef üzerinde kimlik doğrulama sistemi var ise bu seçeneği kullanarak siz tarafından belirtilen kullanıcı

listesi kaba kuvvet saldırısında kullanılır.

-passlist : Yukarıdaki ile aynı şekilde çalışmaktadır fark şifre belirtiyor olmanızdır.

-option : Hedef sistem üzerinde çalışan uygulamalar için özel istek belirtmenize yarar. Misal ftp banner bilgisi veya ssh sürümü.

Sistem üzerindeki bütün araçları " python3 jok3r.py toolbox show-all " yazarak görebilirsiniz. [/FONT]Örnek saldırı işlemi

Aracı ilk açtığınızda yapmanız gereken bir özel görev (misyon bilgisi) seçmeniz ardından

istediğiniz zaman yeniden zafiyet taraması işlemi gerçekleştirmenizi sağlar.Bu işlem için ilk olarak veritabanına girmemiz gerek

Kod:

python3 jok3r.py dbardından görev adını atayın

Kod:

mission -a denemegörev bilgisi atandığında dönecek mesaj

Kod:

[+] Mission "deneme" successfully added

[*] Selected mission is now denemesonrasında ctrl-c basıp veritabanından çıkın eğer görev belirtilmez ise "default" görev olarak kaydedecektir.Normal bir saldırı seçeneği için

Kod:

python3 jok3r.py attack -t https://denemewebsite.com --add denemeyazmanız yeterlidir.Tekil bir saldırı yapmak istediğimizde yani sadece belirlenen hedef ve belirlenen port=servis üzerine işlem yapmak istediğimizde yapılması gereken işlem

"ip adresi:belirlenen port + servis" şeklinde olmalı örnek :

Kod:

python3 jok3r.py attack -t 192.106.5.1:21 -s ftp --add denemebu şekilde tarama işlemi başlamış olur yapacağı ilk işlem nmap taraması olacaktır. Eğer işlem geçişleri arasında yada kullanıcıya

sunulacak seçenekler gibi işlemlerin size sorulmamasını otomatik olarak yapılmasını istiyorsanız " --fast " komutunu eklemeniz gerekir.

Örnek:

Kod:

python3 jok3r.py attack -t 192.106.5.1:21 -s ftp --add deneme --fastşeklinde olmalıdır.Yada bir diğer örnek ile görev ismi olarak atadığınız işlemlerin hepsinin hızlı modda çalışmasını istiyorsanız gireceğiniz komut:

Kod:

python3 jok3r.py attack -m deneme --fastbu sayede deneme isimli bütün tarama işlemleriniz hızlı modda çalışacaktır.Bu aracı diğer araçlardan ayıran bir özelliği de istediğiniz denetim seçeneklerini gerçekleştirebilecek

olmanızdır. Bu özelliği "--cat-only istenen denetim " şeklinde gerçekleştirebilirsiniz.

Kod:

python3 jok3r.py attack -t 192.168.1.142:21 -s ftp --cat-only recon,vulnscan --add2db denemePeki bizi aracı indirmeye iten diğer özelliği nedir tabiki siz uğraşmadan

Kod:

[COLOR="Red"][FONT="Comic Sans MS"]hedef sistemin keşfi

açık taraması

bulunan açıklara göre exploit veya istismar seçenekleri sunması

eğer hedef üzerinde web sayfası çalışıyorsa nikto vb. araçları sadece tek seçim ile çalıştırması.[/FONT][/COLOR]bu gibi seçenekleri birkaç tık ile yapması önemli bir anda veya zamanınızın kısıtlı olduğu zaman çok yardımcı olacaktır.

Sadece görev ismi belirterek tarama yapmak:

İp adresi belirtmeden tarama yapabilirsiniz

Kod:

python3 jok3r.py attack -t -m deneme --fastsadece belirli bir servisi hedeflemek için "-f" komutunu kullanabilirsiniz filtreleme işlemi görecektir.

Kod:

python3 jok3r.py attack -m deneme -f "port=21,2121;service=ftp" --fastBirden fazla farklı hedef üzerinde çalışan sistemlere tarama yapmak için

Kod:

python3 jok3r.py attack -m deneme -f "port=2121;service=ftp" -f "ip=192.168.1.42;service=http"Kaba kuvvet saldırısı

Kimlik bilgilerini kendi seçimimiz yapmak için "cred <service> <user> < pass>" şeklinde komut girmemiz gerek

Kod:

python3 jok3r.py attack -m deneme --cred ftp user password --fastŞifre ve kullanıcı adını bildiğiniz hedefe saldırmak için:

Kod:

python3 jok3r.py attack -t http://www.deneme.com --cred http.jboss manager passwordyazmanız yeterli olacaktır.

Veritabanı İşlemleri

veritabanına bağlanmak için

Kod:

python3 jok3r.py dbardından daha önce belirlediğiniz göreve geçin

Kod:

mission -a deneme> hosts

veya

> services

taramada toplanan bilgilerden bilgisayar veya servis verilerini görmek istediğimizi yukarıdaki komutlarla belirttik. Aynı şekilde sonuçları yeniden görüntülemek için

> results

> products

> creds

> vulns

girilmesini istediğiniz komutu seçip yazmanız yeterli. Araç hakkındaki benim gözlemim ise birçok işlemi otomatikleştirmesi çok güzel bir artı fakat hiç bilmeyenler için bulaşmamaları gereken araç. Araç hakkında bilgi vermek gerekir ise hayla beta sürümündedir geliştirilmeye devam ediyor ve boyutu çok büyük fakat hakkını veriyor.

Bu ve daha fazlası için THT DERGİ 40. SAYI

Moderatör tarafında düzenlendi: