Merhaba Türk Hack Team Ailesi;

Yeteneklerinizi test etme fırsatı sunacak yeni bir etkinlik ile karşınızdayım.

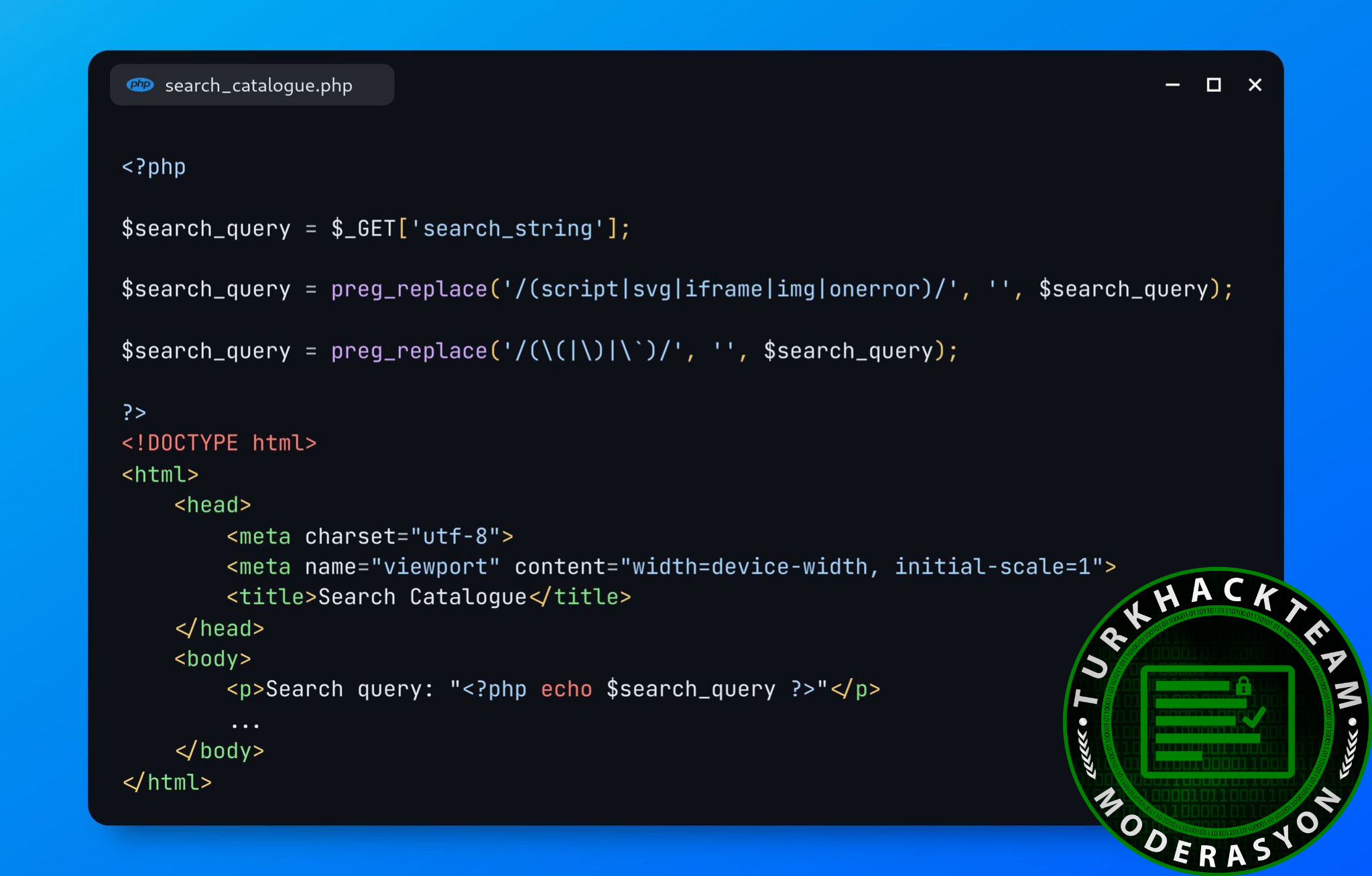

Aşağıda görselini paylaştığım kod bloğunda potansiyel bir zafiyet var, peki bu zafiyet tam olarak nerede ?

Alıntı - İNTİGRİTİ

Not - Zafiyeti bulduğunuzda açıklayıcı bir şekilde sebep ve sonuç olarak yazmanızı rica ediyorum.

Hepinize başarılar dilerim

Saygılarımla,

['Herodot]

Yeteneklerinizi test etme fırsatı sunacak yeni bir etkinlik ile karşınızdayım.

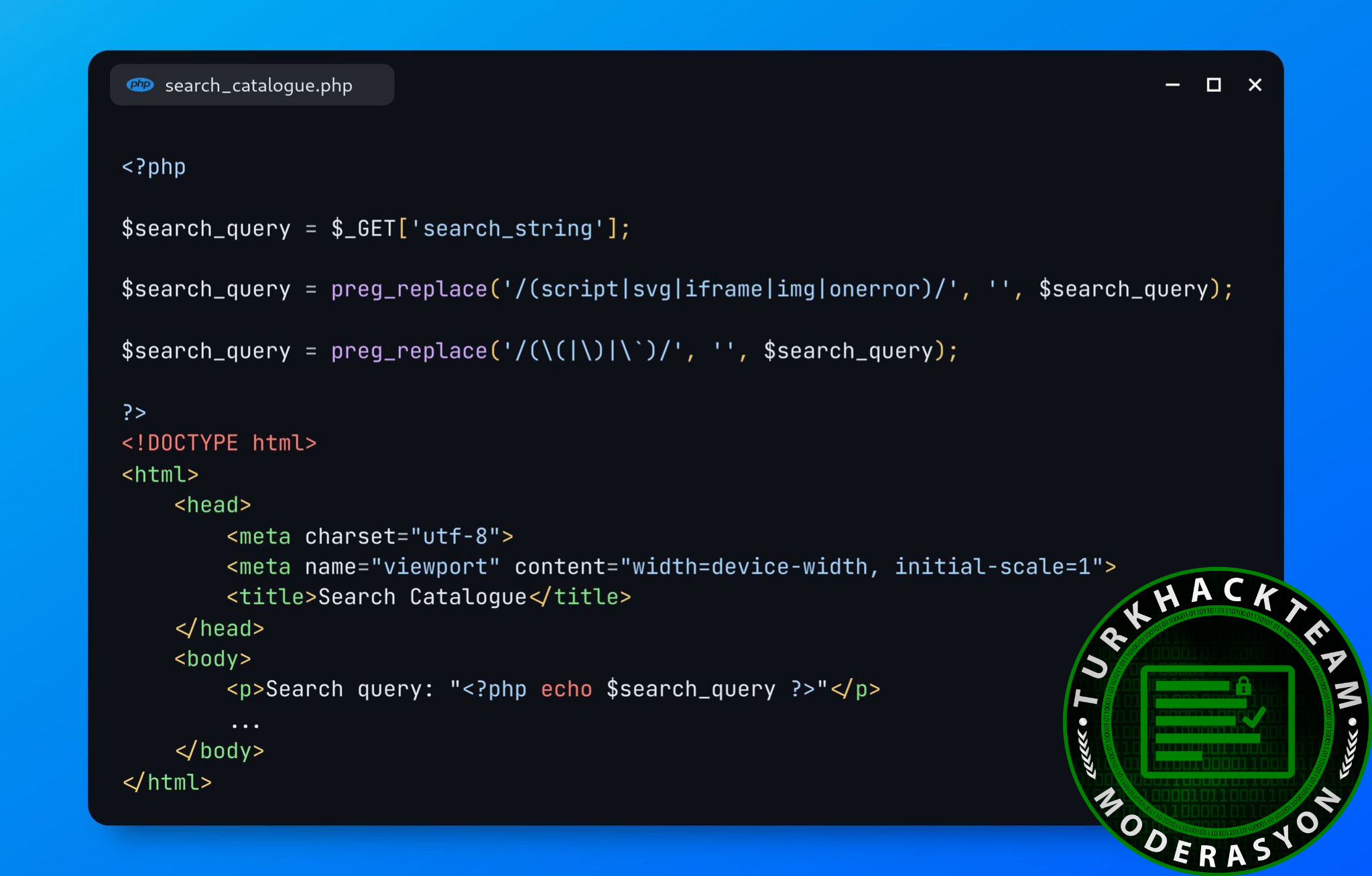

Aşağıda görselini paylaştığım kod bloğunda potansiyel bir zafiyet var, peki bu zafiyet tam olarak nerede ?

Alıntı - İNTİGRİTİ

Not - Zafiyeti bulduğunuzda açıklayıcı bir şekilde sebep ve sonuç olarak yazmanızı rica ediyorum.

Hepinize başarılar dilerim

Saygılarımla,

['Herodot]