Bu yazımızda 2.katman saldırılarından olan Mac Flooding Saldırısını detaylı bir şekilde inceleyeceğiz..

İçerik;

İçerik;

- Mac Flooding Saldırısı Nedir?

- Switch ve Hub Nedir?

- Mac Flooding Saldırısı Nasıl Yapılır?

- Mac Flooding Saldırısı Analizi

- Mac Flooding Saldırısı'ndan Nasıl Korunuruz?

Mac Flooding Saldırısı Nedir?

Mac Flooding diğer adıyla "Mac Adres Taşması" saldırı tekniği özet olarak; Switch'deki CAM table (mac adres table/deposu da diyebiliriz.) tablosu sahte MAC adresleriyle doldurarak Switch'de bozulmalara, karışıklıklara ve en önemlisi paketleri doğru yönlendirememesi sağlanır.(Mac adres tablolarının da bir kapasitesi ve belli bir miktar RAM değeri bulunuyor.)

Daha sonra Switch bu duruma dayanamayıp gelen paketleri spesifik bir adrese değil de tüm makinelere göndermeye başlar. Yani Hub yapısına geçer. Hal böyle olunca ağdaki trafiği ve işlemleri diğer makineler dışında saldırgan makineye de gönderir. Saldırı devam ettikçe ağdaki cihazların internet trafiğinde yavaşlamalar ve ağa bağlı makinelerde düşüşler yaşanır. Bu saldırı tekniğindeki en önemli kilit noktalar Switch ve Hub'tır. Bunları detaylı olarak aşağıda inceleyeceğiz.

Switch ve Hub Nedir?

Switch(Anahtarlayıcı): Switch veriyi gönderen cihaz ile alan cihaz arasındaki bir yol belirleyicidir. Switchler Cam table sayesinde kendi portlarına bağlı cihazların MAC adreslerini bilirler ve eşleştirme yaparak, port aracılığı ile alıcı cihaza gönderirler. Basitçe bir ağda Switch kullanıyor ise veri Switch'e geliyor Switch'e gelen veri içerisindeki alıcı bilgisi, Cam table'de kontrol ediliyor ve ilgili port üzerinden teslim ediliyor. Eğer alıcının MAC adresi bulunmazsa veri tüm portlara gönderiliyor. Ayrıca yıldız topolojisinin merkezinde switch kullanılıyor. Bant genişliğine gelecek olursak Switch'e gelen hat 100mbps ise bağlı her cihazın da bant genişliği 100mbps oluyor. Yani bant genişliğini verimli bir şekilde kullanıyor.

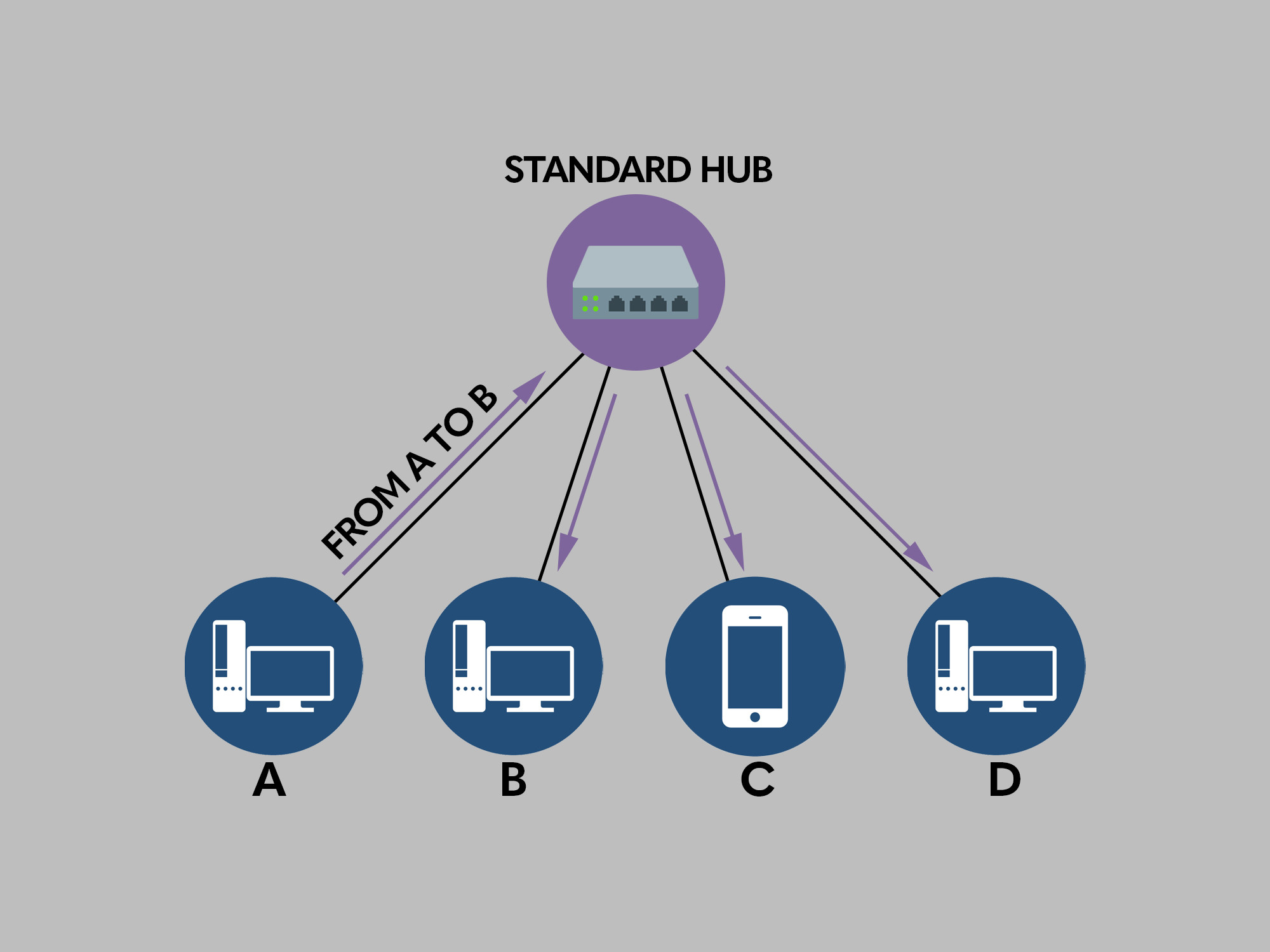

Hub(Çoklayıcı): Switch'e göre eski ve daha aptal bir yapıdır. Cihazlar arası veri iletimini gerçekleştirmek için kullanılır. Yönetimsel özellikleri bulunmaz. Basitçe anlatmak gerekirse bir ağda hub kullanılıyor ise veri hub'a gelir, hub ise alıcı gözetmeksizin veriyi ağdaki tüm kullanıcılara iletir. Bu işlem sonucunda veri ağın tamamına gittiği için trafik yoğunluğu artar ve performans düşer.

Aktif hub ve pasif hub olmak üzere, 2 farklı hub çeşit mevcuttur. Aktif hub, kendisine gelen sinyali güçlendirerek iletir. Pasifte ise durum farklıdır gelen sinyal olduğu gibi ağdaki cihazlara iletilir.

Bant genişliğinde ise Switch'e göre daha verimsiz bir yapısı vardır. 3 cihazın bağlı olduğu ağın bant genişliği 100 mbps ise, her bir cihaza düşen bant genişliği 33.3.. mbps olur.

Yüksek bant genişliği ve performans gerektiren büyük ağlarda hub kullanılmaz.

Yukardakiler Dışında Karşılaştırma Yapacak Olursak;

- Güvenlik seviyesi: Hub'da düşük, Switch daha güvenlidir.

- Fiyatlandırma: Hub ucuz, Switch daha pahalıdır.

- Programlanabilirlik: Hub programlanamaz ama Switch programlanmaya uygundur.

- İletim: Hub half-duplex iletim yaparken, Switch full-duplex iletim yapar.

Mac Flooding Saldırısı Nasıl Yapılır?

Mac Flooding saldırılarında bir çok araç kullanılabilir. Bunlar: Yersinia4, Ettercap3, THC Parasite5 ve macof'dur. Aralarında en popüler ve kullanımı basit olan macof, Linux dağıtımlarında default olarak geliyor. Bu yüzden yapacağımız örneklerde macof aracını kullanacağız ayrıca Ben işlemleri Remnux üzerinden gerçekleştireceğim.

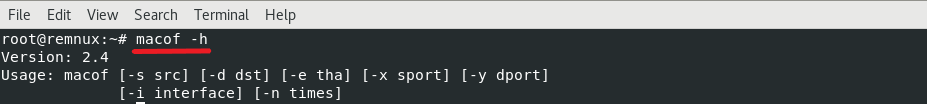

Öncelikle macof -h diyerek aracımızdaki parametreler hakkında bilgi edinebiliriz.

Kod:

// [-s src] -> Kaynak IP adresi

// [-d dst] -> Hedef IP adresi

// [-e tha] -> Aranan MAC adresi

// [-x sport] -> Kaynak TCP portu

// [-y dport] -> Hedef TCP portu

// [-i interface] -> Ethernet arayüzü

// [-n times] -> Yollanacak paket sayısıBulunduğumuz ağa doğrudan Mac Flooding saldırısı yapmak için macof yazmamız yeterli.

Basic olarak örnek yapacak olursak;

Kod:

macof -i ens33 -n 1000

-i parametresi ile ağ arayüzümüzü(ens33) belirledik ve -n ile de paket sayısını(1000 adet) belirledik.

Mac Flooding Saldırısı Analizi

Mac Flooding saldırılarındaki trafiği Wireshark ile incelersek gözümüze çarpan ilk durumlardan bir tanesi hedef ve kaynak IP adreslerinin sahteliği olacaktır. Bu IP'lerin yerel ağdaki IP'ler ile hiçbir bağlantısı gözükmüyor. Bu saldırılardaki paketler bozuk da olabiliyor ve Wireshark renk durumlarıyla tepki verebiliyor.

Ayrıca Statistics > Conversations bölümündeki tabloyu incelediğimizde aynı şekilde adreslerin sahteliği, paketlerin ve byte boyutunun, belli bir oranda/ stabil olması ve paket transferleri arasındaki zaman farkının azlığına baktığımızda, normal bir trafikte böyle bir tablo olmayacağı için, bir flood işleminin gerçekleştiğini anlayabiliriz.

Statistics > I/O Graph sekmesini açarsak, ağımızdaki paket sayısının belirli bir süre içerisinde anormal bir artış olması da saldırının kanıtları arasında gösterilebilir.

Mac Flooding Saldırısı'ndan Nasıl Korunuruz?

Mac Flooding 2. katman saldırıları arasında yer almaktadır. 2 katman saldırıları Local Ağ'da yapıldığı için güvenlik duvarı ya da diğer güvenlik sistemleri tarafından engellenememektedir. Genelde bu koruma sistemleri 2. katman ve üstü için geliştirilmiştir bu yüzden 2. katmanda Local Ağ'da gerçekleşecek bir saldırıyı güvenlik sistemleri engelleyemiyor ama spesifik olarak Mac Flooding saldırısı için önlemler alabiliriz, bunlar;

- Switch yapısının IP-Mac adresi eşleşmelerini port sayısınca yapılmasıdır. Bu yapıldığı taktir de saldırgan makine Switch'in giriş yerine farklı bir IP-Mac eşleşmesine sahip ARP isteği gönderemeyecek.

- Switch'in giriş yerine birim sürede gelen ARP isteğini sınırlandırmak. Sınır aşıldığında bunu bir ARP saldırısı olarak algılayabilir ve iletişimi durdurabilir.

Selam ve Sevgilerle...

Son düzenleme: