Çok eski bir web tarayıcısı kullanıyorsunuz. Bu veya diğer siteleri görüntülemekte sorunlar yaşayabilirsiniz..

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

Tarayıcınızı güncellemeli veya alternatif bir tarayıcı kullanmalısınız.

METASPLOİT (Kali ve Nessus ile kullanımı) - 1

- Konbuyu başlatan 'Halaskâr

- Başlangıç tarihi

- 28 Ağu 2022

- 82

- 20

elinize sağlık

Uzun uzun açıklamışsın Eline emeğine sağlık.

METASPLOİTABLE

(Kali ve Nessus ile kullanımı)

Metasploitable 2'yi indirin ve kurun

İhtiyacımız olan ilk şey, Metasploit'i öğrenmemize yardımcı olmak için kullanabileceğimiz savunmasız bir işletim sistemidir. Bu, Metasploitable 2 adı verilen bir Linux dağıtımı şeklinde gelir. Çok, birçok güvenlik açığı var. Bu çalışmada, çoğunlukla uzaktan kullanmamıza izin verecek olanlara odaklanacağız.

Metasploitable 2'yi indirmek için buraya gidin:

Metasploitable - Browse /Metasploitable2 at SourceForge.net

"En Son Sürümü İndir" düğmesine tıklayın. Bu yazının yazıldığı zaman, indirme yaklaşık 865 MB idi.

Tamamlandığında, sıkıştırmasını açın.

VMWare İş İstasyonu'na gidin. Ana sayfa sekmesindeki "Sanal Makine Aç" simgesine tıklayın. Veya Dosya Menüsü'nü ve ardından "Aç" ı tıklayabilirsiniz. Veya klavye kısayolu kişisiyseniz, CTRL + O da aynı şeyi yapacaktır.

Hangi sanal makineyi çalıştırmak istediğinizi soran bir kutu görüntülenir. .zip dosyasını açmayacağız. Sıkıştırmasını açtığınız dizine gidin. "Metasploitable2-Linux" dizinine gidin. Orada "Metasploitable.vmx" adında bir dosya olmalıdır." Bu dosyayı açın.

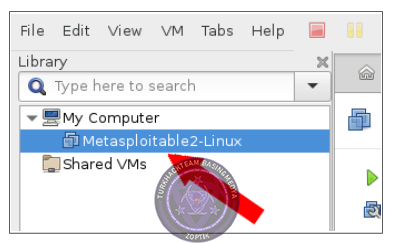

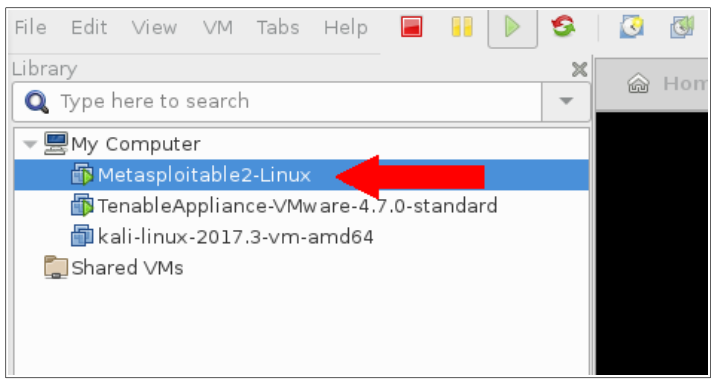

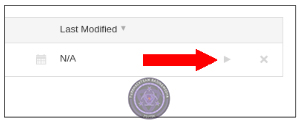

VMWare Workstation ana arabiriminde, Metasploitable2-Linux sanal makinemizi gösteren yeni bir giriş olacak:

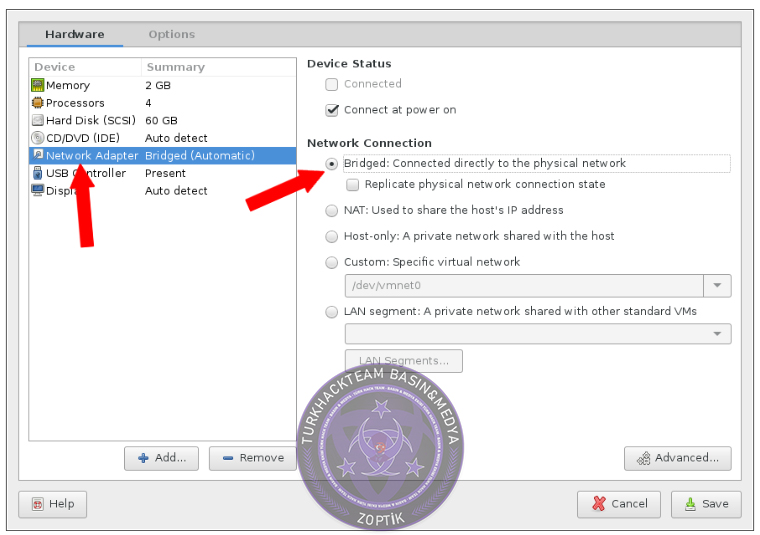

Yapmamız gereken ilk şey, ağı NAT'tan Bridged'e değiştirmektir. Aksi takdirde, işler istediğimiz gibi çalışmayabilir.

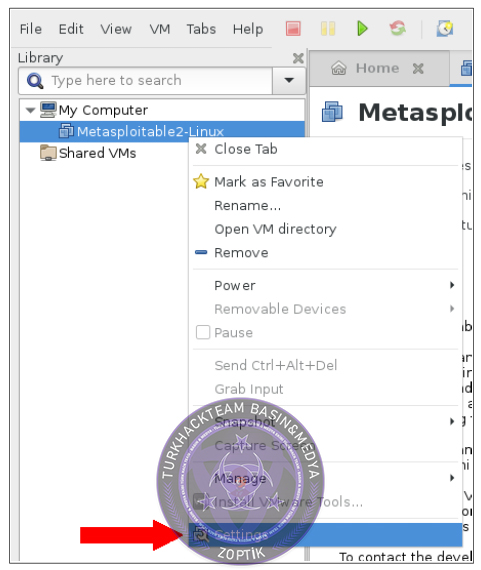

"Metasploitable2-Linux" girişine sağ tıklayın . Ardından, "Ayarlar" ı tıklayın:

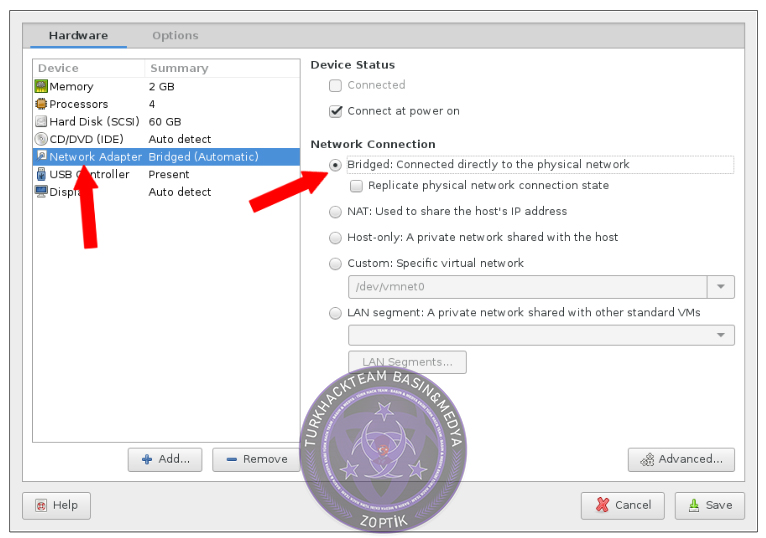

Sanal makine ayarlarınız görünür. Ağ Bağdaştırıcısı'na tıklayın . Ardından, sağ tarafta, Ağ Bağlantısı'nı NAT'tan Köprülü olarak değiştirin:

Bunu yaptığınızda, "Kaydet."

Artık Metasploitable 2'yi ayarlamayı bitirdik . Diğer bazı araçları yükledikten ve kurduktan sonra, başlatacağız ve hacklemeye başlayacağız.

Nessus'u indirin ve kurun

Yaygın olarak kullanılan güvenlik açığı tarayıcılarından biriNessus dir . Metasploitable 2 sistemindeki en savunmasız hizmetleri bulmamıza yardımcı olması için kullanacağız . Nessus'un kurulması bu laboratuvar için kesinlikle gerekli değildir , ancak şiddetle tavsiye edilir. Nessus'u nasıl kullanacağınızı bilmek sizin için çok büyük bir değer olacaktır.

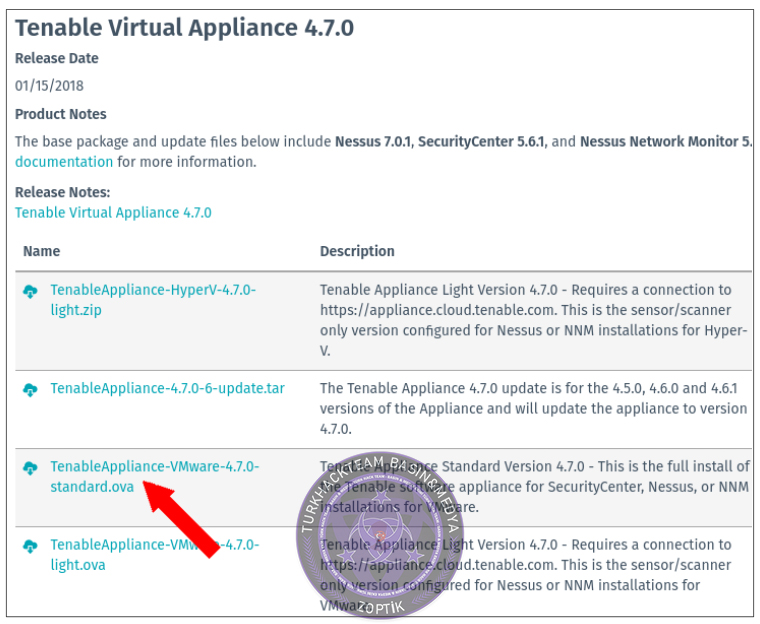

Bir OVA dosyası indireceğiz. Bu temelde sadece VMWare Workstation'a aktaracağımız bir görüntüdür . Virtual Box gibi diğer hipervizörler de OVA görüntülerini içe aktarır.

İşte indirme bağlantısı:

Tenable

Tenable Virtual Appliance 'ın en son sürümünü arıyoruz . Bu yazının tiğitinde, "Tenable Virtual Appliance 4. 7.0". Sayfanın bu bölümünde, " .ova" ile biten bir dosya adı arıyoruz.

Devam edin ve bu dosyayı indirin. Nereye kaydettiğinizi hatırlayın.

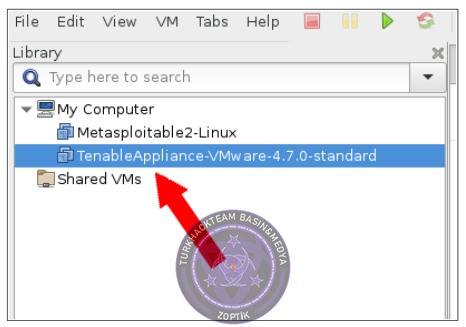

Nessus'u VMWare'e sokmak için , giriş sekmesindeki "Sanal Makine Aç" simgesine tıklayın . Veya Dosya Menüsü'nü ve ardından "Aç" ı tıklayabilirsiniz. Veya klavye kısayollarını tercih ederseniz, CTRL + O da aynı şeyi yapar .

Hangi dosyayı çalıştırmak istediğinizi soran bir kutu görüntülenir. Nessus OVA dosyasını kaydettiğiniz yere gidin. Seçin ve "Aç."

İlk olarak, size şartları kabul etmeniz gereken bir ekran göstereceğim, vb. Tık

Sonraki.

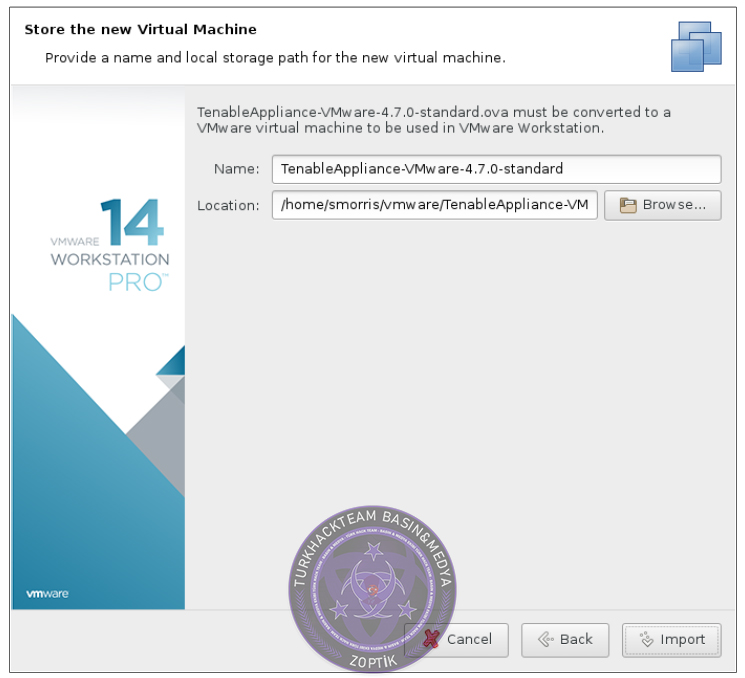

Ardından, size adınızı ve yolunuzu belirlediğiniz bir ekran gösterecektir.

Nessus tarayıcı:

Yeni sanal Makineyi kaydedin.

Yeni sanal makine için bir ad ve yerel depolama yolu sağlayın.

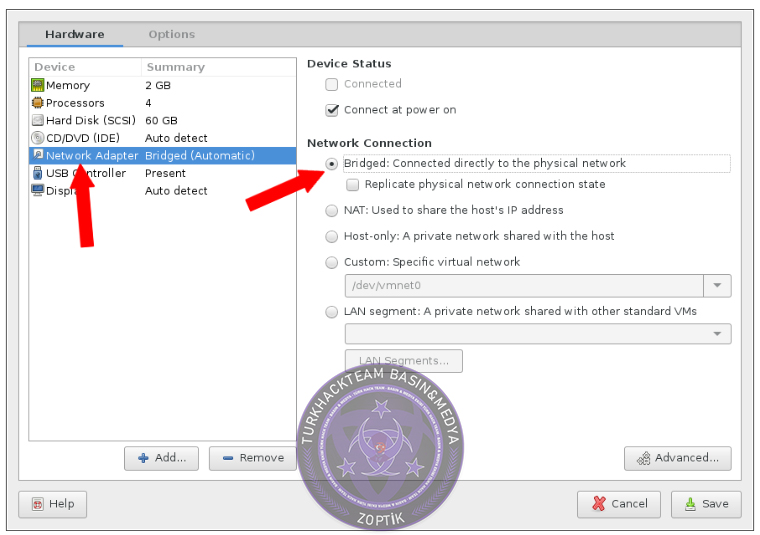

Metasploitable 2 ile yaptığımız gibi, bu sanal makinedeki ağı NAT'tan Bridged'e ayarlamamız gerekiyor . Nessus sanal makinenize sağ tıklayın ve daha önce yaptığımız gibi "Ayarlar"a tıklayın.

Ardından, NAT'ı köprülü olarak değiştirin:

Ayrıca, bu pencerenin üst kısmındaki bellek ayarında bellek miktarını 4 GB (4096 MB) olarak değiştirmenizi öneririm.

Ek olarak, yalnızca bir arayüze ihtiyacımız olacak, bu yüzden geri kalanını kaldırın. Bunu yaptığınızda, "Kaydet."

Kali'yi indirin ve kurun

Kali Linux, ihtiyaç duyacağımız tüm araçlara tek bir yerde sahiptir. Bu nedenle , VMWare İş İstasyonu'nda bir Kali sanal makinesi kuracağız . İndirerek başlayalım. Kali için başka bir OVA dosyası indireceğiz . Bu yazının yazıldığı sırada , indirme yaklaşık 3.3 GB'dir .

VMWare görüntüsünün indirme sayfası buradadır:

LİNK

Mümkünse 64 bit sürümü indirmeniz önerilir, ancak 32 bit sürümü de aynı şekilde çalışmalıdır .

Bu nedenle, Kali'yi VMWare'e sokmak için , giriş sekmesindeki "Sanal Makine Aç" simgesine tıklayın . Veya Dosya Menüsü'nü ve ardından "Aç" ı tıklayabilirsiniz. Veya yine, CTRL + O aynı şeyi yapacaktır .

Hangi dosyayı çalıştırmak istediğinizi soran bir kutu görüntülenir. Kali OVA dosyasını kaydettiğiniz yere göz atın. Seçin ve "Aç."

Size bir "Sanal Makineyi İçe Aktar" iletişim kutusu gösterecektir:

LİNK

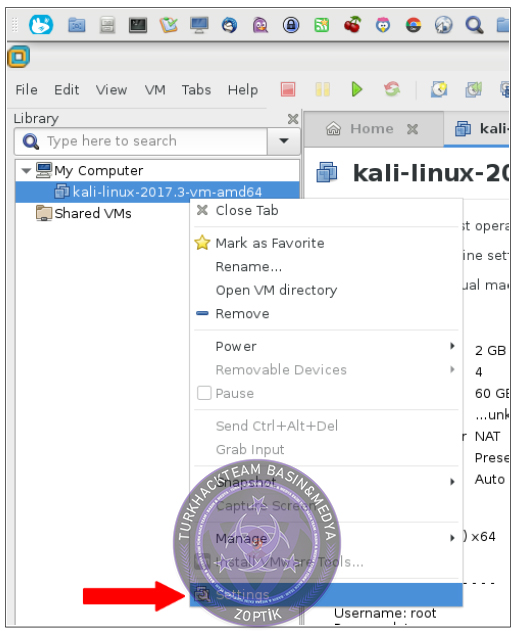

İlk olarak, bazı ağ ayarlarını değiştirmemiz gerekiyor. Kali Linux girişine sağ tıklayın ve "Ayarlar" ı seçin:

Sanal makine ayarlarınız görünür. Ağ Bağdaştırıcısı'na tıklayın . Ardından, sağ tarafta, diğer sanal makinelerde yaptığımız gibi Ağ Bağlantısı'nı NAT'tan Bridged'e değiştirin:

Bunu yaptıktan sonra, "Kaydet."

Sanal Makinelerin Yapılandırması

Metasploitable 2

Metasploitable 2 zaten güvensiz olacak şekilde yapılandırılmıştır . Sadece VMWare Workstation ana konsoluna gireceğiz ve bu makineyi açacağız . Sol bölmede bunu seçin ve VMWare İş İstasyonu penceresinin araç çubuğundaki yeşil oynat düğmesine tıklayın. Taşıyıp taşımadığınız veya kopyaladığınız sorulabilir . Bu durumda, her iki seçenek de iyi olmalı. "Kopyaladım . " Hemen açılmalıdır .

Nessus

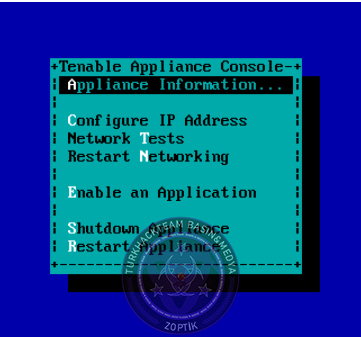

Yapılandırılması için bunu başlatmamız gerekecek . Sol bölmede seçin ve Metasploitable 2 ile yaptığımız gibi araç çubuğundaki oynat düğmesine tıklayın.

Önyüklemesini tamamladığında, şuna benzeyen bir ekran göreceksiniz :

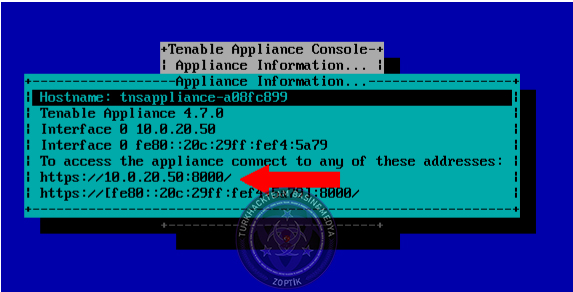

Ağınızda DHCP etkinleştirilmişse (emin değilseniz, muhtemelen etkindir), Nessus sanal makinesi muhtemelen sizin için her şeyi yapılandırmıştır. Cihaz bilgileri (Appliance information) öğesini seçin ve ENTER’a basın. En alta doğru, bir web tarayıcısında bağlanılacak IP adresi ve bağlantı noktası numarasıyla görüntülenen URL. Şunun gibi bir şey görmelisiniz:

Bu durumda, https://10 adresine gitmemiz istenir. 0.20.50:8000/, ama seninki neredeyse kesinlikle farklı olacak. Ana bilgisayar sisteminizde bir web tarayıcısı açın (Kali'de değil} ve bu URL'ye gidin. Bağlantı noktası numarasını ekleyin!

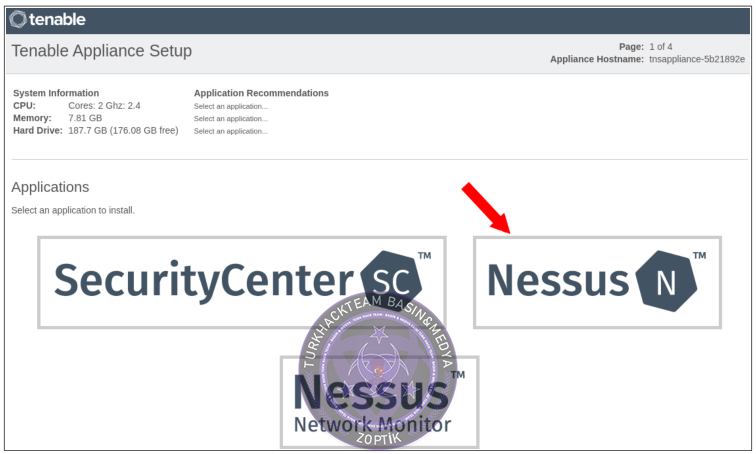

Bu durumda güvenle yoksayabileceğiniz bir sertifika uyarısı alabilirsiniz . Sayfa yüklendiğinde, aşağıdaki ekran görüntüsüne benzer bir şey görünecektir. Yüklemek için bir uygulama seçmenizi istiyor. Nessus'u seçeceğiz:

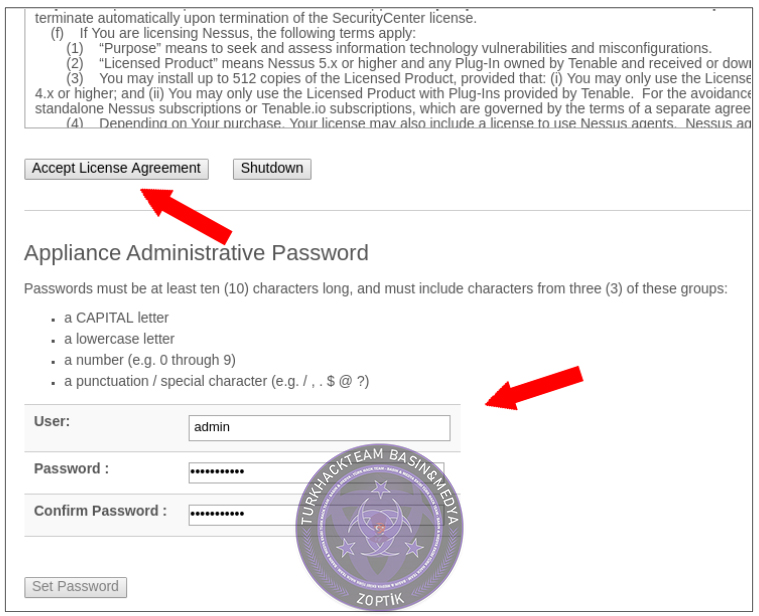

Daha aşağıda, lisans sözleşmesini kabul etmeniz gerekir .

Bunun altında, bir yönetici sayımı ayarlayacaksınız . Bu, 8000 numaralı bağlantı noktasında çalışan gereç yönetiminin kendisi içindir . Nessus'u yönet'e giriş yaptığınızda, 8834 numaralı bağlantı noktasını kullanacaksınız . Bir parola yazın ve onaylamak için yeniden yazın. Şifrenizi iki kez yazdıktan sonra, sayfanın altındaki "Şifreyi Ayarla"yı tıklayın:

Sonraki sayfada bazı ağ seçenekleri gösterilmektedir. Bu kadar ileri gittiyseniz , muhtemelen hiçbir şeyi değiştirmenize gerek yoktur . Varsayılanları kabul edin ve sayfanın altındaki "Devam Et" i tıklayın.

Bir sonraki sayfada size bir hesap kurtarma seçeneği gösterilir. İsterseniz bunu ayarlamaktan çekinmeyin, ama biz buraya gitmeyeceğiz . "Devam" ı iki kez tıklayın.

Bu noktada, Nessus kurulacaktır. Daha sonra Nessus'u kurmak için gerekli olan bazı şeyleri yükleyecektir.

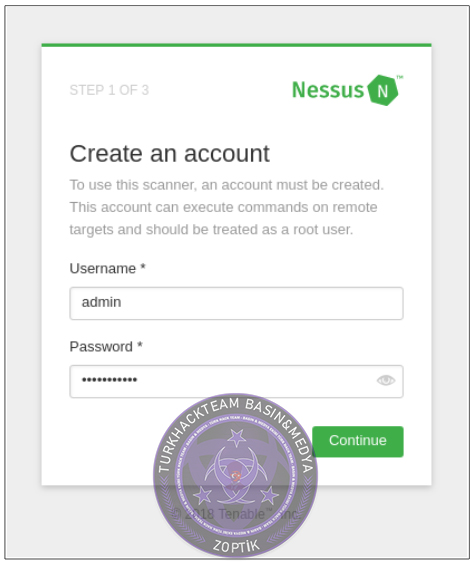

Bu tamamlandığında, sizden Nessus web arayüzünü kullanmak için bir yöneticihesabı oluşturmanızı isteyecektir:

İstediğiniz kullanıcı adını ve şifreyi girin ve "Devam."

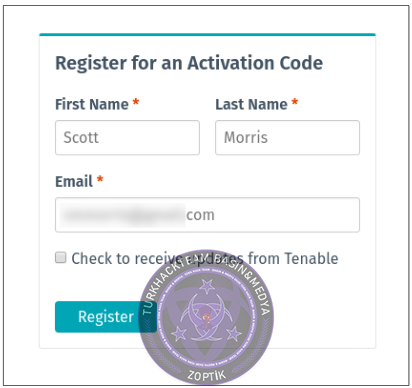

Bir sonraki ekranda, bir etkinleştirme kodu ister . Endişelenmeyin, bu ev sürümü için ücretsizdir.

Aktivasyon kodunu buradan hızlı bir şekilde alabilirsiniz:

LİNK

Adınızı, soyadınızı ve e-posta adresinizi girin . Ardından, "Register" ı tıklayın:

Tenable'dan gelen bir ileti için girdiğiniz e-postayı kontrol edin. İçinde aktivasyon kodunuz olacaktır .

Mesaj "Nessus Kaydı"ndan geliyor

<[email protected]>".

Gelen kutunuza gitmezse , bunu kullanarak arayın . Bir spam klasörüne gidebilir .

E-postanın teslim edilmesi de birkaç dakika sürebilir.

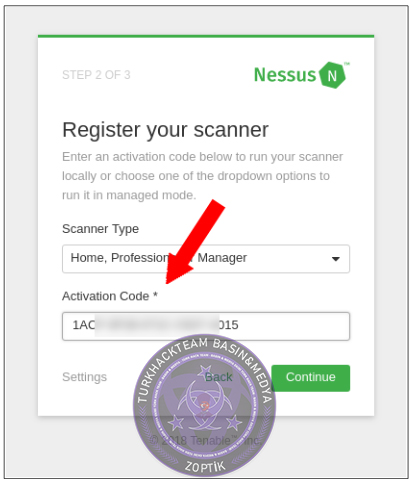

E-postayı aldıktan sonra, içinde kayıt kodu olacaktır. Bu kodu kopyalayın ve bu kodu isteyen Nessus istemine yapıştırın:

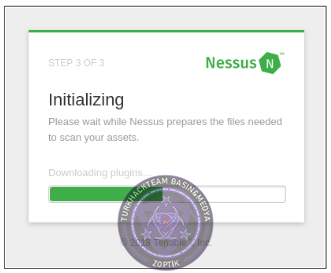

Nessus daha sonra varlıklarınızı taramak için gerekli dosyaları hazırlarken bir ilerleme çubuğu gösterecektir:

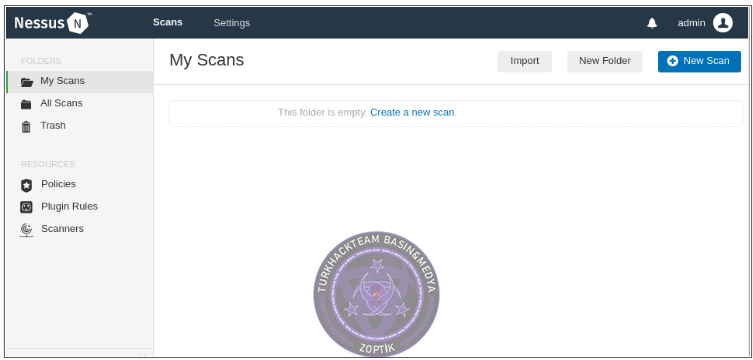

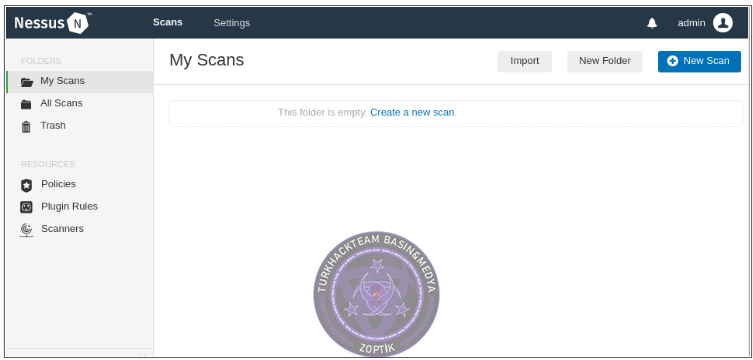

Bu işlem birkaç dakika sürecektir. Tamamlandığında, şu şekilde görünen bir sayfa göreceksiniz:

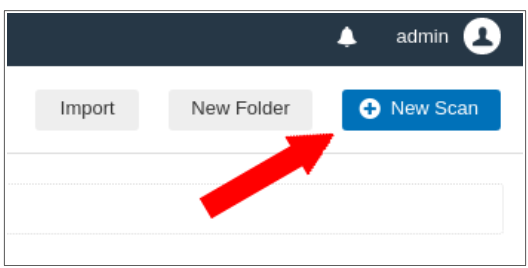

Taramamızı kuracağımız yer burası . Bu tarama, Metasploitable 2 sistemine saldırılarımıza nereden başlamamız gerektiği konusunda bize iyi bir yön verecektir. Öyleyse taramayı ayarlayalım.

Nessus Taraması'nı Ayarlama

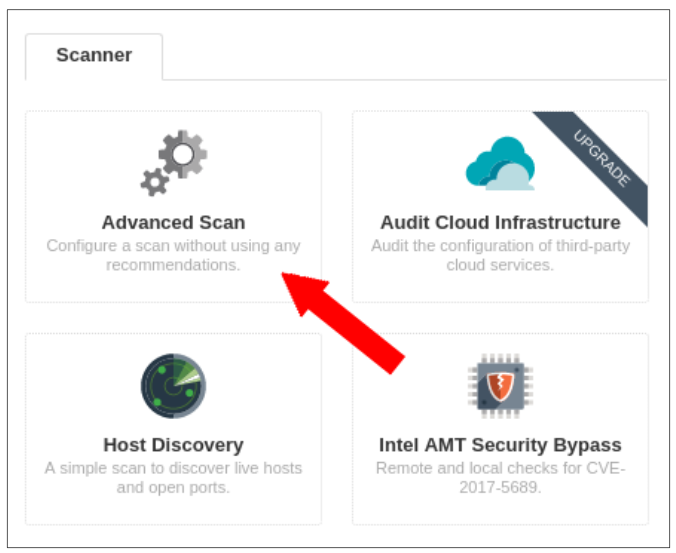

Gördüğümüz bir sonraki şey , taramamızı yapılandırmamıza izin veren bir sayfadır.

Metasploitable 2 sunucumuzu taramak için kullanacağımız şey budur. İşte başlıyoruz:

Bu tabs'lerin her birinde listeye gireceğiz ve Metasploitable 2 sunucumuz hakkında bize ilgili bilgileri vermek için taramamızı ayarlayacağız.

Ayarlar Sekmesi

"Ayarlar" sekmesinde, "Genel" bölümüyle başlayacağız. Ona "Metasploitable 2 Linux Scan." Bir açıklama koyun.

Hedefler kutusunda, Metasploitable 2 sisteminin IP adresini bilmemiz gerekir .

Bunu daha önceki bir adımda başlatmalıydık (eğer çalışmıyorsa, şimdi başlatın.)

VMWare İş İstasyonu'na gidin ve soldaki bölmenin üst kısmındaki "Metasploitable2-Linux" girişini seçin:

Sağ tarafta siyah bir ekran görebilirsiniz. Bu ekranda herhangi bir yeri tıklatın ve uyandırmak için bir anahtar (Backspace gibi}.

Şimdi şöyle bir ekran görmelisiniz:

Giriş yapıp IP adresini alacağız , böylece bunu Nessus'taki tarama hedefimize koyabiliriz .

Bize giriş kimlik bilgilerini söylediğini görebiliriz. Bu nedenle, user name and password için "msfadmin" yazın (tırnak işaretleri olmadan).

Oturum açtıktan sonra in, aşağıdaki komutu çalıştırın:

ip addr

Bu komut bize makinenin ip adresini verecektir. Örnekte, makinenin adresi 10.0.20.48 dir.

Bu IP'yi elinizin altında bulundurun. Bu kılavuzun geri kalanında buna ihtiyacımız olacak. Şimdi, Nessus taramasına geri dönün ve tarama hedefi olarak bu IP adresini girin. Şimdiye kadar sahip olmamız gereken şey budur:

Sadece bu sayfadaki varsayılanları kabul edeceğiz, bu yüzden soldaki "Değerlendirme" ye tıklayalım . Bu sayfada, "Kapsamlı testler gerçekleştir" i işaretlemek istiyoruz, bu yüzden bu kutuyu işaretleyin:

Ardından, soldaki listede "Gelişmiş" seçeneğini tıklayın. Burada yapacağımız tek şey "Güvenli kontrolleri etkinleştir" seçeneğinin işaretini kaldır.

Normal bir üretim ağında, bu kutuyu işaretli bırakırsınız . Tarama yaparken üretim sistemlerini devre dışı bırakmak istemezsiniz . Ancak buradaki amaçlarımız için, mümkün olduğunca fazla bilgi toplamak istiyoruz, bu yüzden işaretini kaldıracağız.

Kimlik Bilgileri Sekmesi

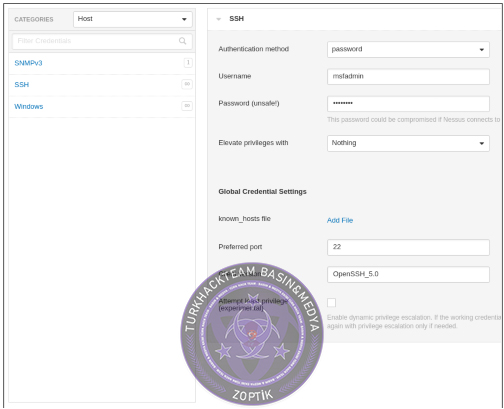

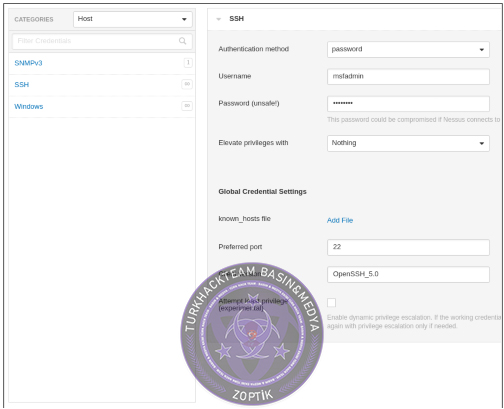

"Kimlik Bilgileri" sekmesine tıklayın . Soldaki listeden "SSH" seçeneğini seçin.

Metasploitable 2 makinesinin kullanıcı adını ve şifresini bildiğimiz için , bu kimlik bilgilerini buraya koyacağız .

Unutmayın, user name and password nın her ikisi de "msfadmin" dir.

"Kimlik doğrulama yöntemini" "şifre" olarak değiştireceğiz ve bunun altına şifre ve kullanıcı adı koyacağız:

Eklentiler Sekmesi

"Eklentiler" sekmesinde, yalnızca bir Linux sisteminde çalışıyor olabilecek eklentilerle ilgili eklentileri etkinleştirmemiz gerekir . Bu yüzden burada aşağıdakilerle birlikte birkaç şeyi devre dışı bırakmamız gerekiyor :

• AIX Yerel Güvenlik Kontrolleri

• CISCO

• FS Networks Yerel Güvenlik Kontrolleri

• HP-UX Yerel Güvenlik Kontrolleri

• Huawei Yerel Güvenlik Kontrolleri

• Junos Yerel Güvenlik Kontrolleri

• MacOS X Yerel Güvenlik Kontrolleri

• Mobil Cihazlar

• Ağ Yazılımı

• Palo Alto Yerel Güvenlik Kontrolleri

• SCADA

• Solaris Yerel Güvenlik Kontrolleri

• Virtuozzo Yerel Güvenlik Kontrolleri

• VMware ESX Yerel Güvenlik Kontrolleri

• Pencereler

• Windows : Microsoft Bültenleri

• Windows : Kullanıcı Yönetimi

Bunların hepsini devre dışı bırakın, ancak sadece bunları devre dışı bırakın. Bunu yaptıktan sonra, nihayet alttaki "Kaydet" e tıklayabiliriz .

Taramaya başlayacağız . Bunu, Kali'yi gerçek saldırılar için kurarken yapacağız.

Bu noktada "Taramalarım" a bakmalısınız . Şunun gibi görünmelidir :

Bu, oldukça uzun bir süre olacağından, Kali'yi kurmaya devam edeceğiz.

Kali

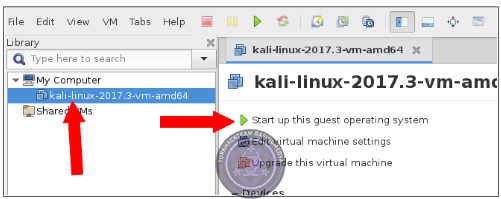

Ana VMWare İş İstasyonu penceresinde, Kali Linux sanal makinenizi seçin ve başlatın:

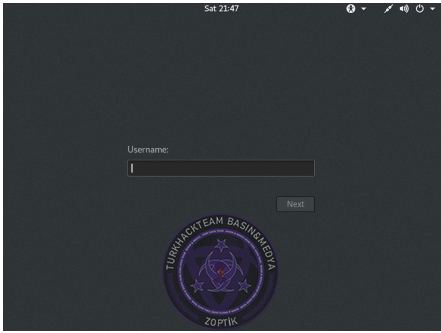

Kali sanal makinesinin sağ bölmede başlatıldığını göreceksiniz. Tamamen ön yüklendikten sonra, bir giriş istemi görürsünüz :

Kullanıcı adı "root" ve şifre "toor" dur. Oturum açmak için bu kimlik bilgilerini kullanın.

Metasploitable 2 sanal makinesine nasıl girebileceğimizi görmek için saldırılarımızın çoğunu burada yapacağız.

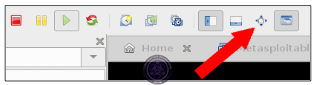

İlk olarak, Kali Linux penceresini tam ekran yapalım. Bu, kullanımı kolaylaştıracak ve neler olup bittiğini daha iyi görebileceğiz. VMware Workstation araç çubuğunda, "Tam Ekran" simgesine tıklayın:

Ardından, Kali'deki tüm paketleri güncellemek istiyoruz, böylece her şeyin en sonuncusuna sahibiz .

Bunu yapmak için, soldaki çubuktaki "Terminal" simgesine tıklayarak bir terminal açın:

Bir terminal penceresi açılacaktır. Şimdi, paketlerin imzasını düzeltmemiz gerekiyor.

Bunu yapmak için, terminal penceresine aşağıdaki komutları yazın:

wget https://archive.kali.org/archive-key.asc

apt-key add archive-key.asc

Şunun gibi görünmelidir :

Şimdi, sistemi aşağıdaki komutla güncelleştirelim:

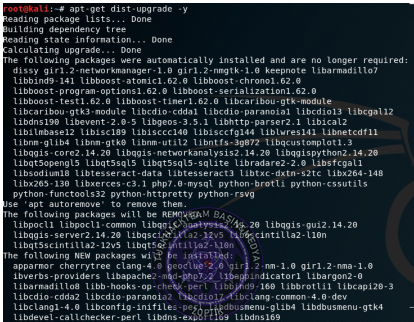

apt-get dist-upgrade -y

Şunun gibi görünen bazı çıktılar görürsünüz:

Ekranda bundan çok daha fazlası olacak, ancak bu size nasıl görünmesi gerektiği hakkında bir fikir verecektir.

Onun çok, çok sayıda paketi indirip yüklediğini göreceksiniz . Bu işlem 10-20 dakika sürebilir.

Süper kullanıcı olmayanların paketleri yakalayabilmesi gerekip gerekmediğini soran bir istem görüntülenir . Varsayılan "hayır" değeri iyi olmalıdır. Enter’a basmanız yeterlidir .

Bir diğeri glibc'yi şimdi yükseltmek isteyip istemediğinizi soruyor. Varsayılan "Evet" değeri iyi olmalıdır. Enter’a basmanız yeterlidir .

Bir sonraki, paket yükseltmeleri sırasında sormadan hizmetleri yeniden başlatmak isteyip istemediğinizi sorar . Bunu "Evet" olarak değiştirin.

Bundan sonra, Kali tüm yeni paketleri kuracaktır . Bu da biraz zaman alacak.

Tamamlandığında, sistemi yeniden başlatabilirsiniz.

Bunu yapmak için, komut istemine "reboot" yazarak Enter layın.

Sistem yeniden başlatmayı tamamladığında , aşağıdaki kimlik bilgileriyle daha önce yaptığımız gibi tekrar oturum açın:

• kullanıcı adı: root

• şifre: toor

Artık her şey güncellendiğine göre, Metasploit'i açmanın zamanı geldi .

Bunu yapmak için, soldaki çubuktaki "metasploit framework" simgesine tıklayın:

Saygı ve Sevgilerimle

Zoptik