- 8 Nis 2022

- 132

- 42

KONUYA GÖZ ATMADAN ÖNCE KONUYU BİLGİ PAYLAŞMAK AMACIYLA AÇTIM HATAM OLABİLİR KONUDA AMATÖRCE OLABİLİR KUSURUMA BAKMAYINIZ.

Sizlere 5 çeşit network (ağ) saldırı yöntemi göstereceğim.

Dos

DDos

ARP Zehirlenmesi

ROGUE AP

MİTM (ORTADAKİ ADAM)

Daha fazla saldırı yöntemi kesinlike vardır ancak ben size yaygın ve basit olanlarını anlatmak istedim

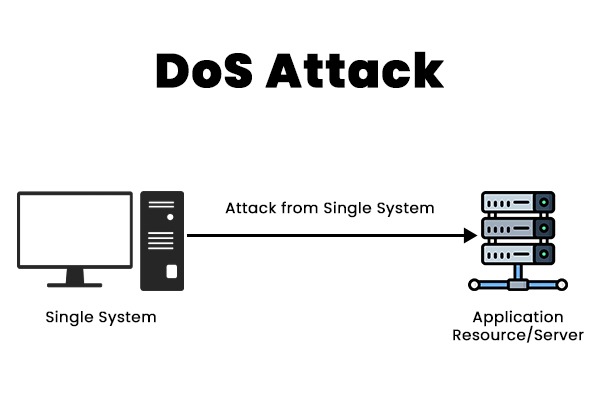

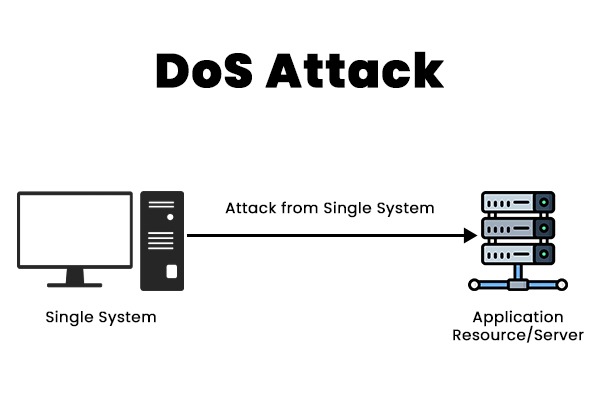

Dos:

Dos Bir Hedefe Çok Fazla Veri Paketi Gönderilmesiyle Hedefin Trafiğini Yoğunlaştırmak Veya Tamamen Durdurmak Amacı ile Yapılabilir. Bu Bir Kişi Tarafından Yapılır.

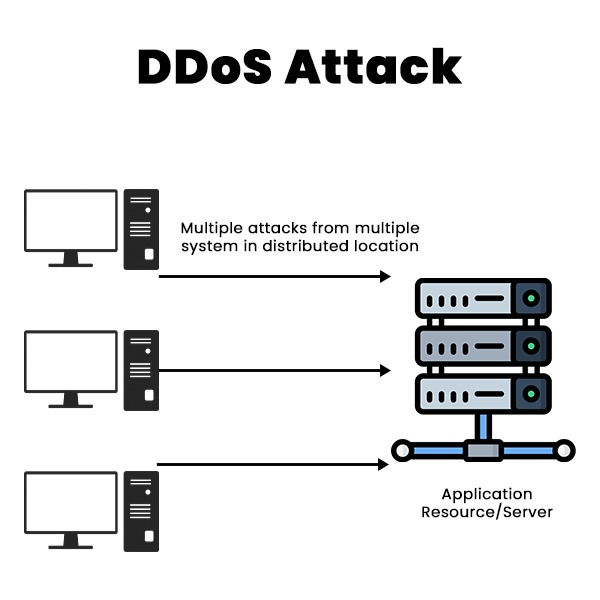

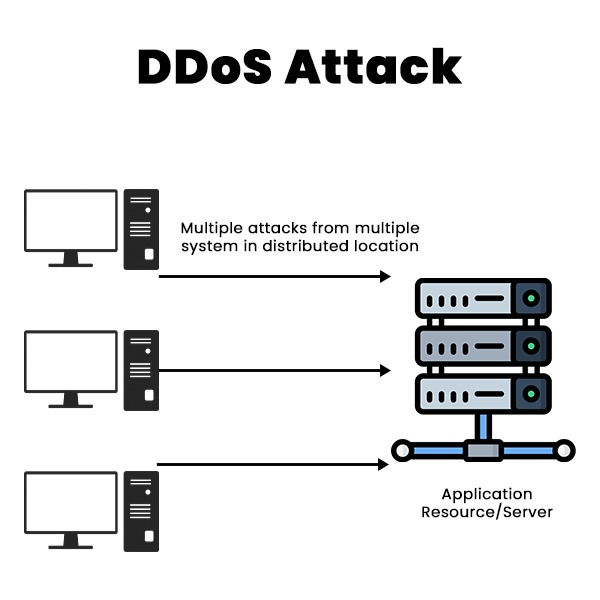

DDos:

DDos İse Dos Gibi Fazla Veri Paketi Gönderilmesiyle Hedefi Meşgul Etmek Veya Durdurmak Amacıyla Yapılır Ancak Farkı Dos Saldırılarında Bir Kişi Veya Makine Tarafından Yapılırken DDos Da Bir den Fazla Makine Tarafından Saldırı Altında Olur. Bu Saldırıları Zombi Bilgisayarlarla Yapabilir.

ARP Zehirlenmesi:

Sizlere 5 çeşit network (ağ) saldırı yöntemi göstereceğim.

Dos

DDos

ARP Zehirlenmesi

ROGUE AP

MİTM (ORTADAKİ ADAM)

Daha fazla saldırı yöntemi kesinlike vardır ancak ben size yaygın ve basit olanlarını anlatmak istedim

Dos:

Dos Bir Hedefe Çok Fazla Veri Paketi Gönderilmesiyle Hedefin Trafiğini Yoğunlaştırmak Veya Tamamen Durdurmak Amacı ile Yapılabilir. Bu Bir Kişi Tarafından Yapılır.

DDos:

DDos İse Dos Gibi Fazla Veri Paketi Gönderilmesiyle Hedefi Meşgul Etmek Veya Durdurmak Amacıyla Yapılır Ancak Farkı Dos Saldırılarında Bir Kişi Veya Makine Tarafından Yapılırken DDos Da Bir den Fazla Makine Tarafından Saldırı Altında Olur. Bu Saldırıları Zombi Bilgisayarlarla Yapabilir.

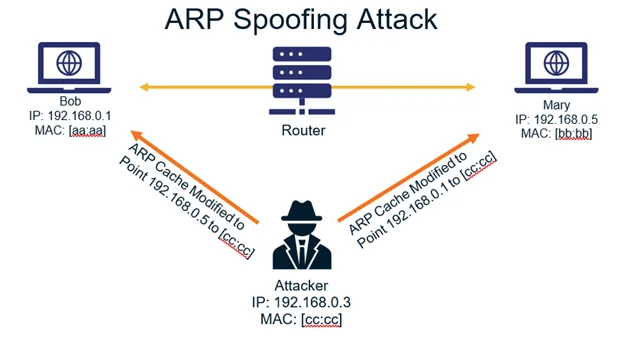

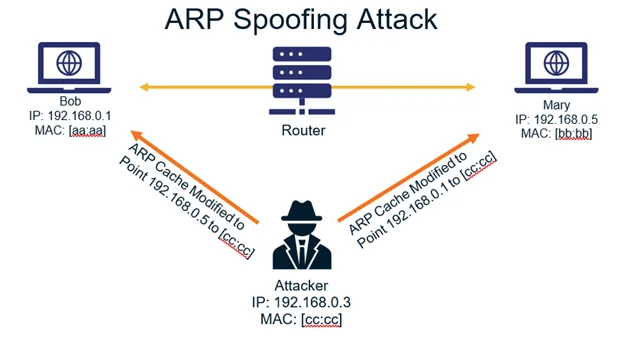

ARP Zehirlenmesi:

ARP Bir Protokoldür Ağ Arasında Olan İletişimi Üstünden Geçirerek Ağı Dinler (WireShark) Gibi Toollar İle Yapılabilir Ağı Dinlemesi Sonucunda Hassas Verilere Ulaşabilir Ve Ağı Durdurabilir. Buda İnternet Kesintisi Gibi Sıkıntılara Yol Açabilir. ARP Zehirlenmesini Yaparken Üçlü Bir İletişim Olur Ve Hedefe Kendini Network Gibi Networke Kendini Hedef Gibi Gösterir.

ROGUE AP:

Bu Saldırı Yönteminde Sahte Bir Ağ İle Gerçek Ağ'ı Taklit Ederek Ve Hedefi Kandırarak Trafiği İzleyip Hassas Verilerine Ulaşabilirsiniz.

MİTM (Ortadaki Adam Saldırıları):

Bu Saldırı Yönteminde ARP Zehirlenmesine Oldukça Benzer Hatta Onun Bir Kümesi Olduğu Söylenebilir

Bu Saldırıda Ağ Trafiğini Üstümüzden Geçirerek Ağ'ı Dinleriz Ve Hassas Bilgilere Ulaşırız Ancak ARP Zehirlenmesinden Farkı MAC ve IP'yi Yanıltmaz Sadece Ağ'ı Üstünden Geçirir.

Bu Saldırıda Ağ Trafiğini Üstümüzden Geçirerek Ağ'ı Dinleriz Ve Hassas Bilgilere Ulaşırız Ancak ARP Zehirlenmesinden Farkı MAC ve IP'yi Yanıltmaz Sadece Ağ'ı Üstünden Geçirir.

KONU BİRAZ AMATÖRCE OLMUŞ OLABİLİR VEYA BİR KAÇ HATAM DA OLMUŞ OLABİLİR HATALARIMI BELİRTİRSENİZ SEVİNİRİM SADECE BİLDİKLERİMİ BASİTÇE AKTARMAK İSTEDİM.