Merhabalar,

Bugün aktif ve pasif bilgi toplama araçlarını ve bunların ne olduğunu öğreneceğiz.

Aktif bilgi toplamak:

Aktif bilgi toplamak hedef sunucu ile dogrudan bağlantı kurarak gerçekleştirilen bir bilgi toplama dalıdır ancak hedef üzerinde iz bırakır yani bulunmanızı kolaylaştırır.

Bu dal pasif bilgi toplamaya göre daha net sonuçlar verir.

-Aktif bilgi toplama araçları;

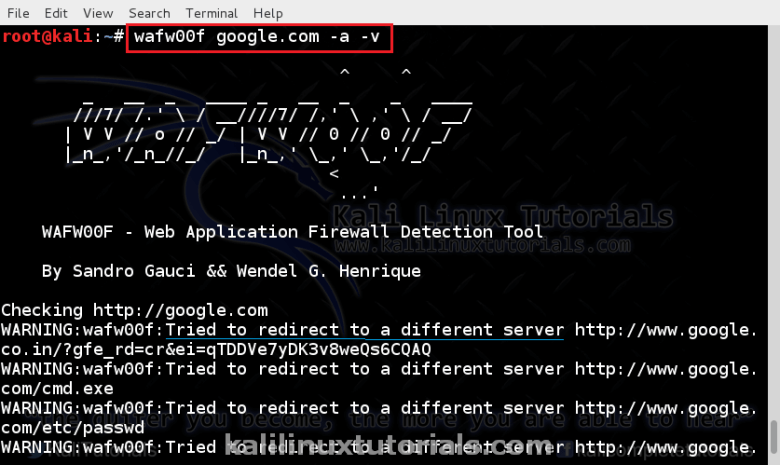

1- WafW00f; WAFW00F Web Uygulaması, Güvenlik Duvarı (WAF) ürünlerinin parmak izini almanıza ve tanımlamanıza yardımcı olan bir Python aracıdır. Aslında web sunucusuna bağlandığı için aktif bir keşif aracıdır, ancak normal bir HTTP yanıtıyla başlar ve gerektiğinde ilerler.

Peki WAF nedir?

Web Application Firewall yani web uygulaması güvenlik duvarı.

Waf ürünleri kötü niyetli kişiler tarafından gelen saldırıları durdurmak için üretilmiştir.

Wafw00f sadece güvenlik duvarlari taraması için kullanılır. Geliştirici: EnableSecurity.

2- Nmap; Nmap bir site hakkında çok fazla bilgi toplamaya, sitenin haritasını çıkartmaya, sitenin açık portlarını taramaya yarayan çok kullanımlı bir tooldur. Nmap'in çok fazla tarama komutu olduğundan dolayı burada tüm kodları maalesef ki yazamam çünkü çok uzun.

Örnek olarak bir kod: nmap -sS -sV -n -v -Pn orneksite.com -p 21

Bu kod hedef sistemde belirttiğimiz portun açık olup olmadığını portta güvenlik duvarı olup olmadığını gösterir.-p bölümüne taramak istediğiniz portu yazabilirsiniz. Geliştirici: Gordon Lyon

3- Nikto: Hedef sistemde olan açıkları tarayan bir araçtır(XSS,SQL İNJECTİON)

Nikto aracının Nmap ile benzerliliklerinin yanında farklılıkları da vardır. Nikto web serveri üzerinde olan açıkları tarar, size alt domainleri verir örnek olarak hedefsite.com/beta gibi. Nmap ise port taramak ve sitenin haritasını çıkarmak içindir açık taraması yapmaz. Nikto örnek kullanım: nikto -h hedefsite.com

Bu komut temel bir tarama yapar ve size site içinde ki açıkları gösterir. Geliştirici:sullo

Pasif Bilgi Toplamak

Pasif bilgi toplamak bir hedef sistem ile doğrudan bağlantı kurmadan yaplan bilgi toplama dalıdır. Pasif bilgi toplarken hedef sistem üzerinde iz bırakılmaz ve genellikle tespit edilmezsiniz. Bu da aktif bilgi toplamaya göre daha güvenlidir.

Pasif bilgi toplama araçları:

1-WHOİS: Whois programı bir site üzerinde kayıtlı olan bilgileri toplar ve size sunar. Bu bilgilerde şunlar olabilir:

Site üzerine kayıtlı; e-posta adresi, telefon numarası, alındığı domain sitesi, sitenin onaylanmasını yapan firma.

Whois programı için örnek bir kullanım

whois hedefsite.com

Bu komutula beraber sitenin belirttiğim özelliklerine(tabii site de kayıtlıysa) ulaşabilirsiniz.

2-Google Dork

Google Dork bir program değildir Google üzerinde genellikle zafiyeti olan siteleri bulmanıza yarayan bir yöntemdir. Bu yöntem sadece zafiyetli siteleri değil aradığınız herşeyi daha kolay bulmanızı sağlar. Örnek kullanım:

Kod:

site:org3-Shodan

Shodan.io sitesi pasif bilgi toplama da gerçekten önemli yeri olan bir araçtır. Bu site ile yazdığınız bir açığın olduğu neredeyse tüm siteleri görebilirsiniz. Shodan premium üyeliği şuan $70 ancak siz veya bir yakınınız üniversiteli ise üniversite maili ile [email protected] ya bir mail atarak ücretsiz üniversite hesabı talep edebilirsiniz. Örnek kullanım: Pure-FTPd (arama bölümüne)

Bu arama ile Pure-FTPd açığı olan siteleri görebilirsiniz.

Evet bu konu bu kadardı umarım birşeyler öğretebilmişimdir. Yorumlarınızı bekliyorum.

Son düzenleme: