Herkese cümleten selamun aleyküm,

Bugün sizlere Nmap Ve Zenmap'i Anlatacağım,

Konu İçerisindekiler:

1-) Nmap ve Zenmap Nedir?

2-) Nmap - Zenmap Arasındaki Fark

3-) Nmap - Zenmap Kurulumu (Windows, Kali)

4-) Nmap - Zenmap Kullanımı

5-) Tarama Türleri

O zaman başlayalım.

Bugün sizlere Nmap Ve Zenmap'i Anlatacağım,

Konu İçerisindekiler:

1-) Nmap ve Zenmap Nedir?

2-) Nmap - Zenmap Arasındaki Fark

3-) Nmap - Zenmap Kurulumu (Windows, Kali)

4-) Nmap - Zenmap Kullanımı

5-) Tarama Türleri

O zaman başlayalım.

Nmap - Zenmap Nedir?

Nmap, bir çeşit ağ tarama aracıdır.

Taradığı sistemin portlarını, servislerini, işletim sistemini, durumlarını vb. kontrol eden bir ağ tarayıcısıdır.

Ağ Uzmanı Gordon Lyon

tarafından geliştirilen bu araç, içinde çok kapsamlı tarama türlerini de içinde barındırıyor.

Şimdi gelelim Zenmap'e,

Bu araç, Nmap'in görselleştirilmiş hali gibi düşünebiliriz.

Nmap altyapısı ile hazırlanmış bu araç ile komutları daha kolay ve pratik bir şekilde yazabiliyoruz.Biraz sonra ikisinin de görünüş olarak yapısından bahsedeceğim.Ve Zenmap, içerisinde taranan makine ile ilgili bir çok detayı farklı kaytegorilerde sunumlayabiliyor.

Eğer daha kolay ve anlaşılabilir bir Nmap istiyorsanız, Zenmap harika bir seçim olacaktır.

Peki..

Taradığı sistemin portlarını, servislerini, işletim sistemini, durumlarını vb. kontrol eden bir ağ tarayıcısıdır.

Ağ Uzmanı Gordon Lyon

tarafından geliştirilen bu araç, içinde çok kapsamlı tarama türlerini de içinde barındırıyor.

Şimdi gelelim Zenmap'e,

Bu araç, Nmap'in görselleştirilmiş hali gibi düşünebiliriz.

Nmap altyapısı ile hazırlanmış bu araç ile komutları daha kolay ve pratik bir şekilde yazabiliyoruz.Biraz sonra ikisinin de görünüş olarak yapısından bahsedeceğim.Ve Zenmap, içerisinde taranan makine ile ilgili bir çok detayı farklı kaytegorilerde sunumlayabiliyor.

Eğer daha kolay ve anlaşılabilir bir Nmap istiyorsanız, Zenmap harika bir seçim olacaktır.

Peki..

Zenmap - Nmap

Farkı

Aslında bunu az önce açıkladım ama daha detaylı anlatayım.

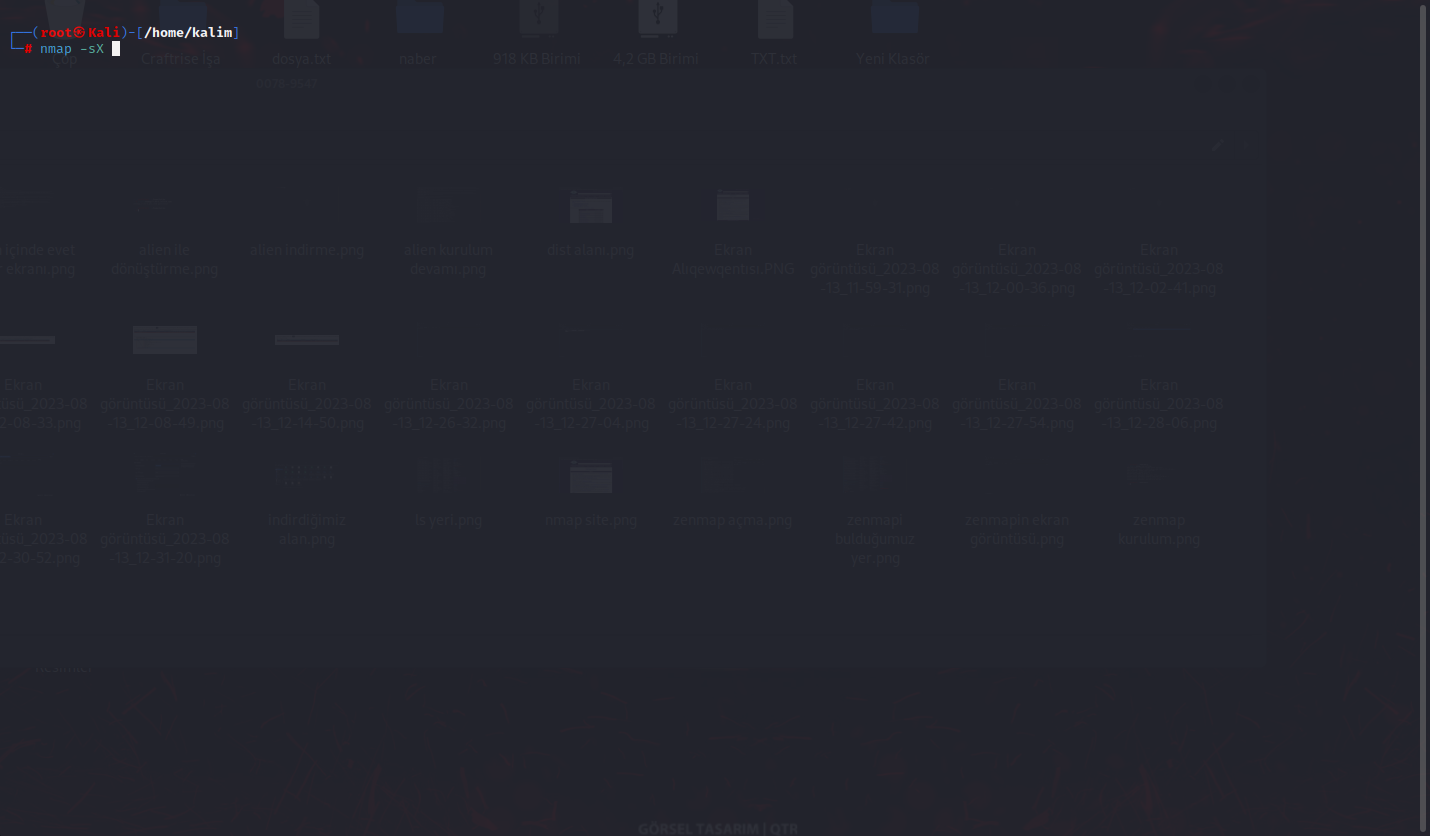

Nmap'i terminalde açtığımızda genellikle -sV gibi komutları direkt yazarız aşağıdaki gibi

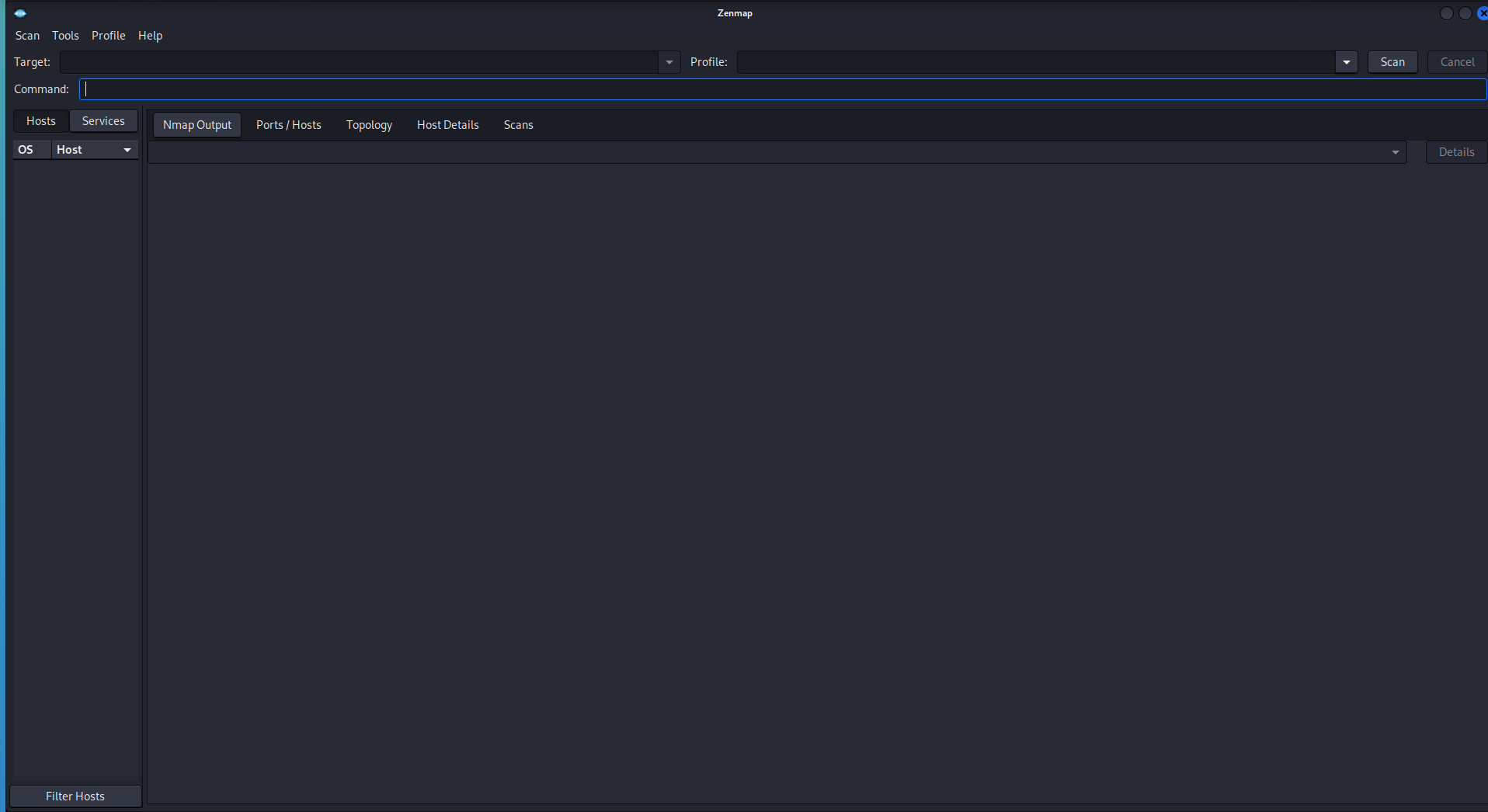

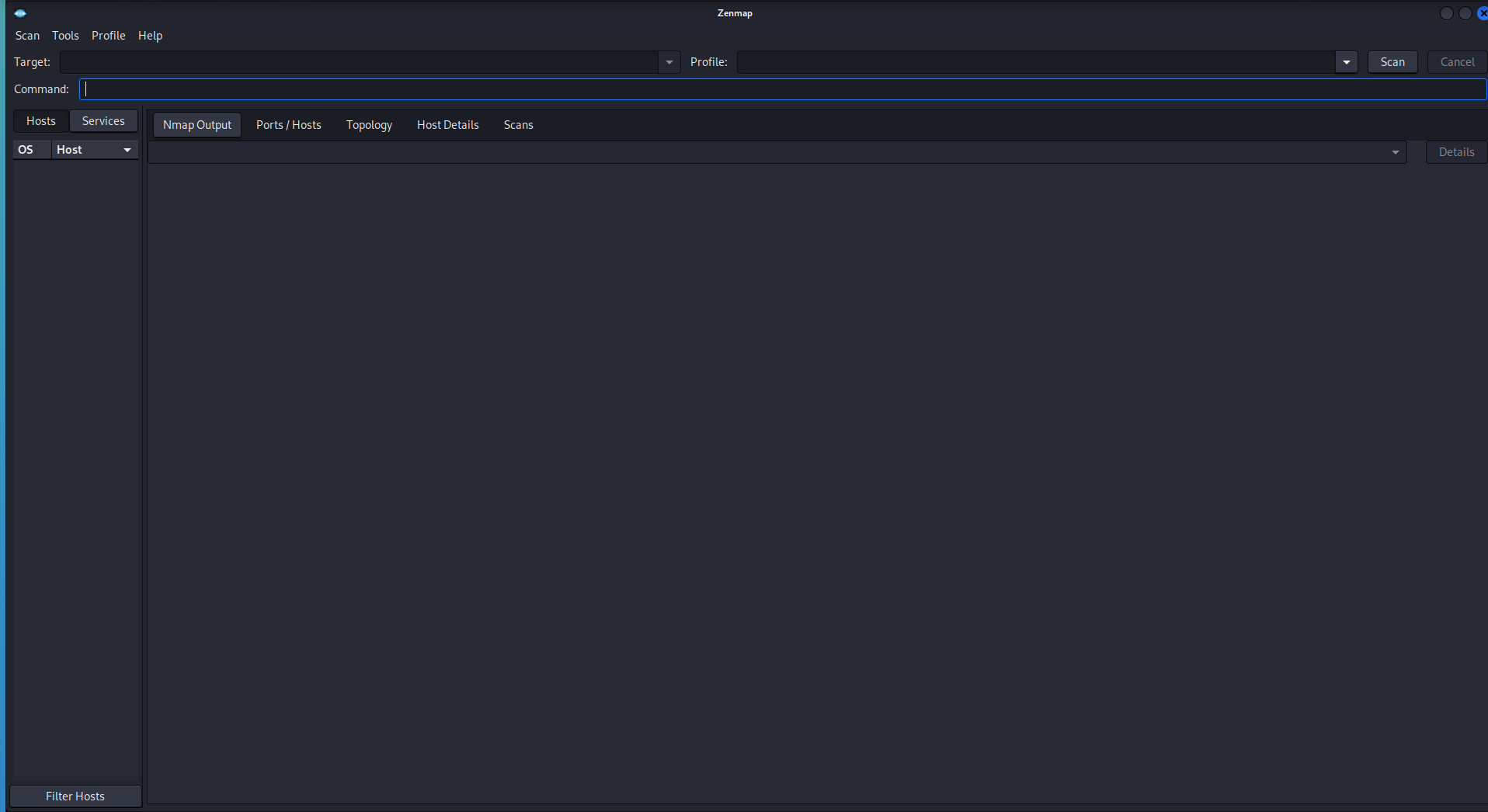

Ama Zenmap'te

Gördüğünüz gibi daha kolay ve güzel duruyor değil mi?

Farkları sadece görselden başka bir şey değildir ha birde kolaylık açısından

Nmap'i terminalde açtığımızda genellikle -sV gibi komutları direkt yazarız aşağıdaki gibi

Ama Zenmap'te

Gördüğünüz gibi daha kolay ve güzel duruyor değil mi?

Farkları sadece görselden başka bir şey değildir ha birde kolaylık açısından

Nmap - Zenmap Kurulumu (Windows, Kali)

Şimdi ilk olarak Windows için anlatalım

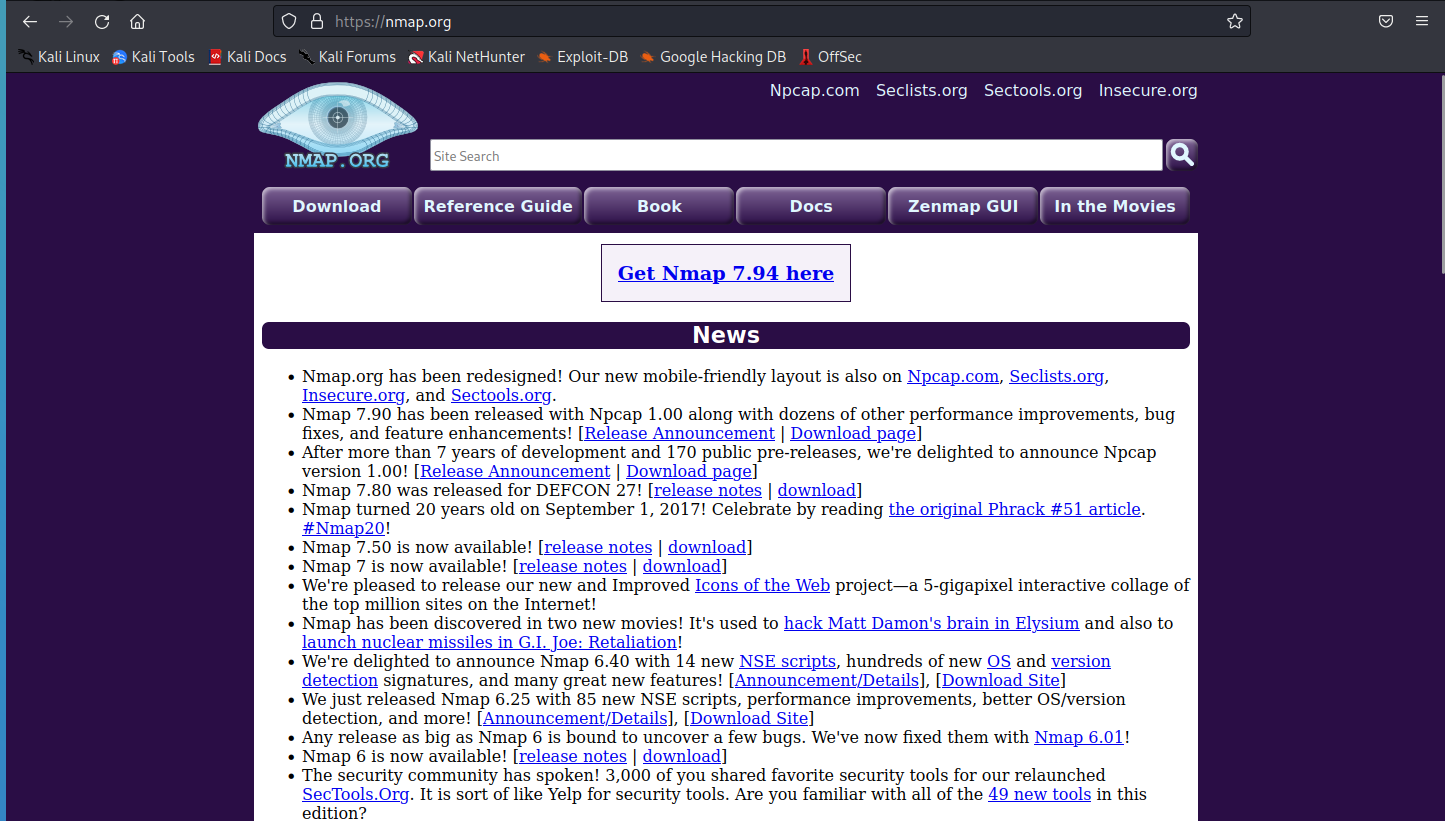

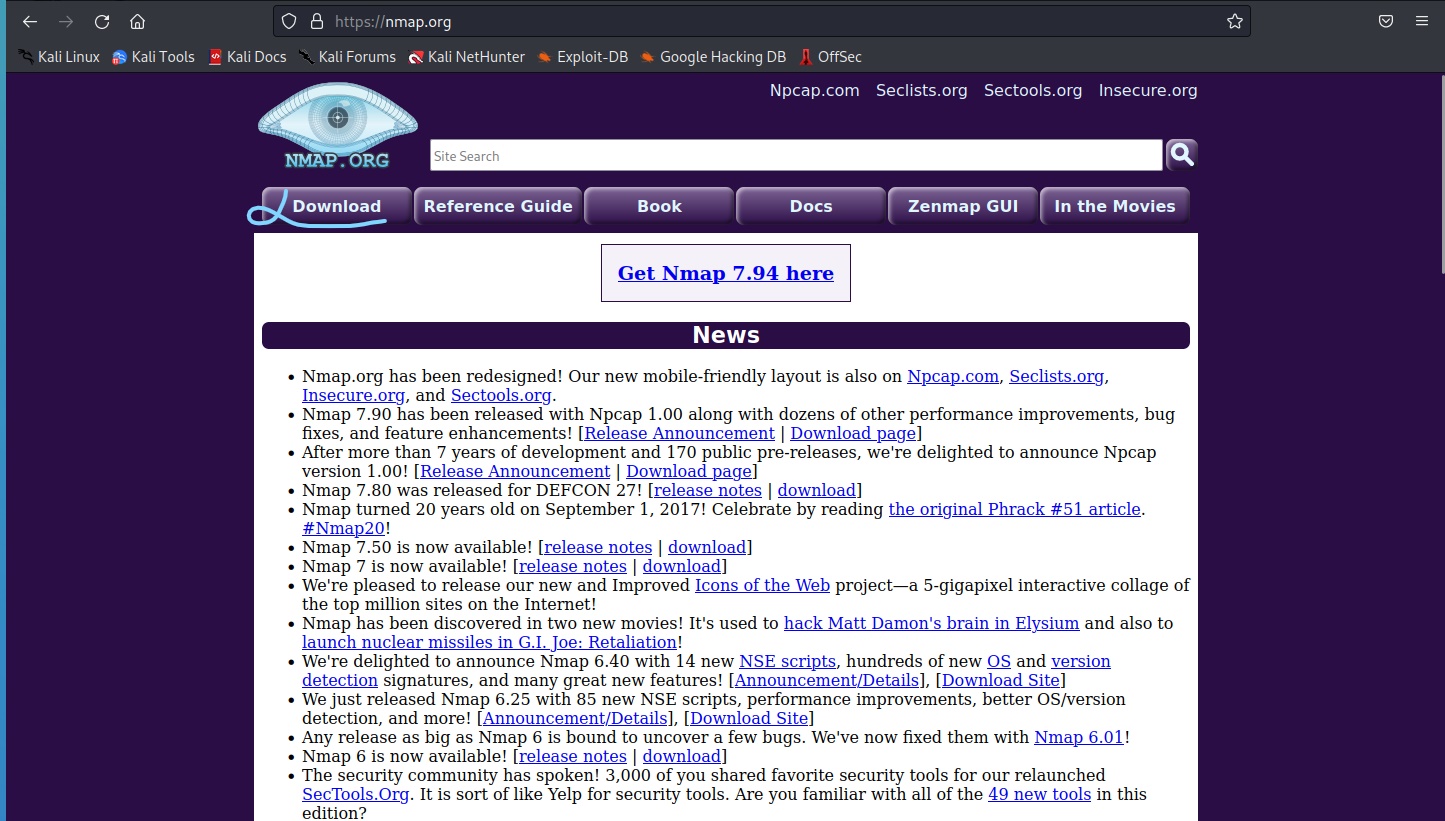

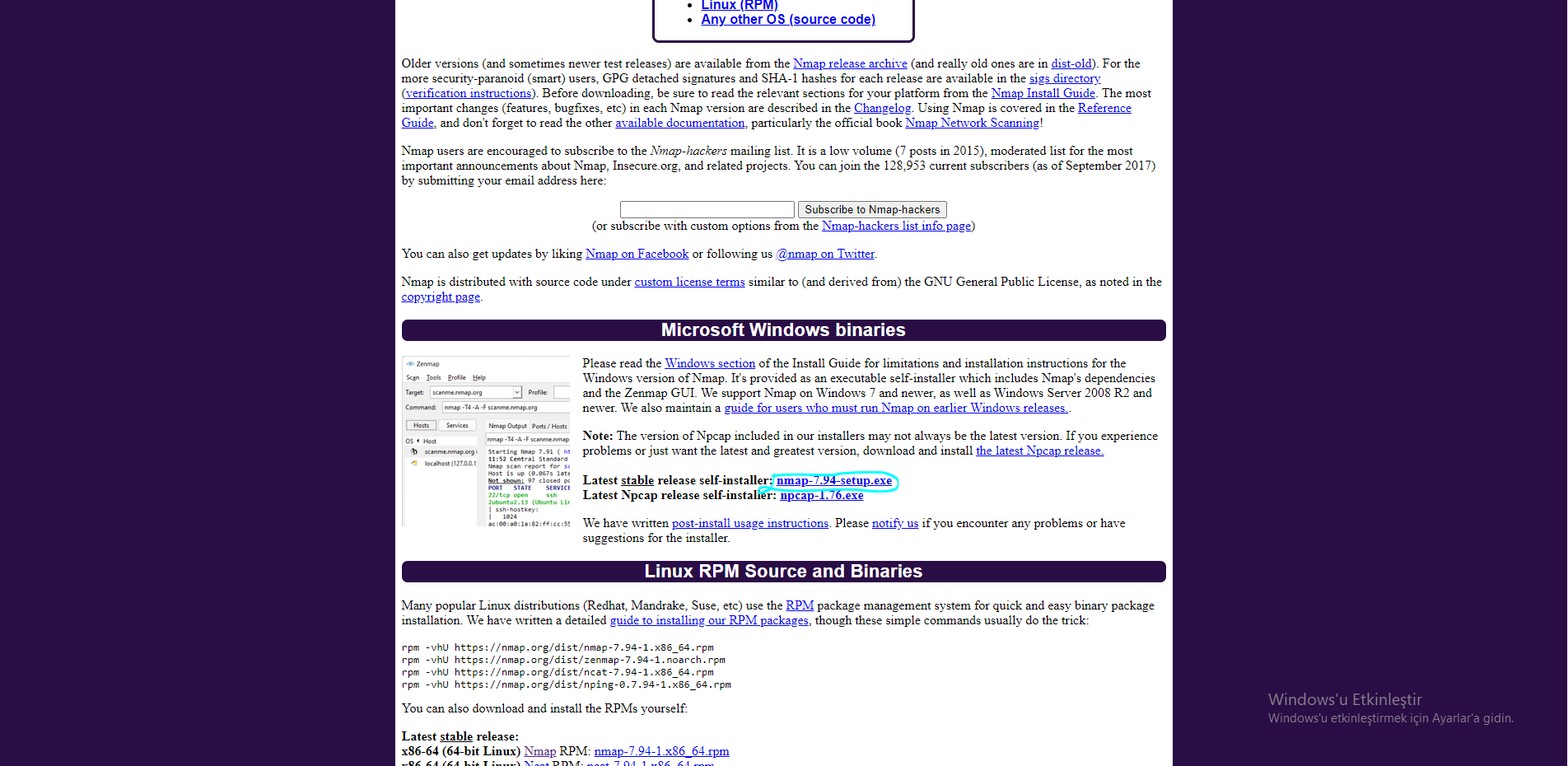

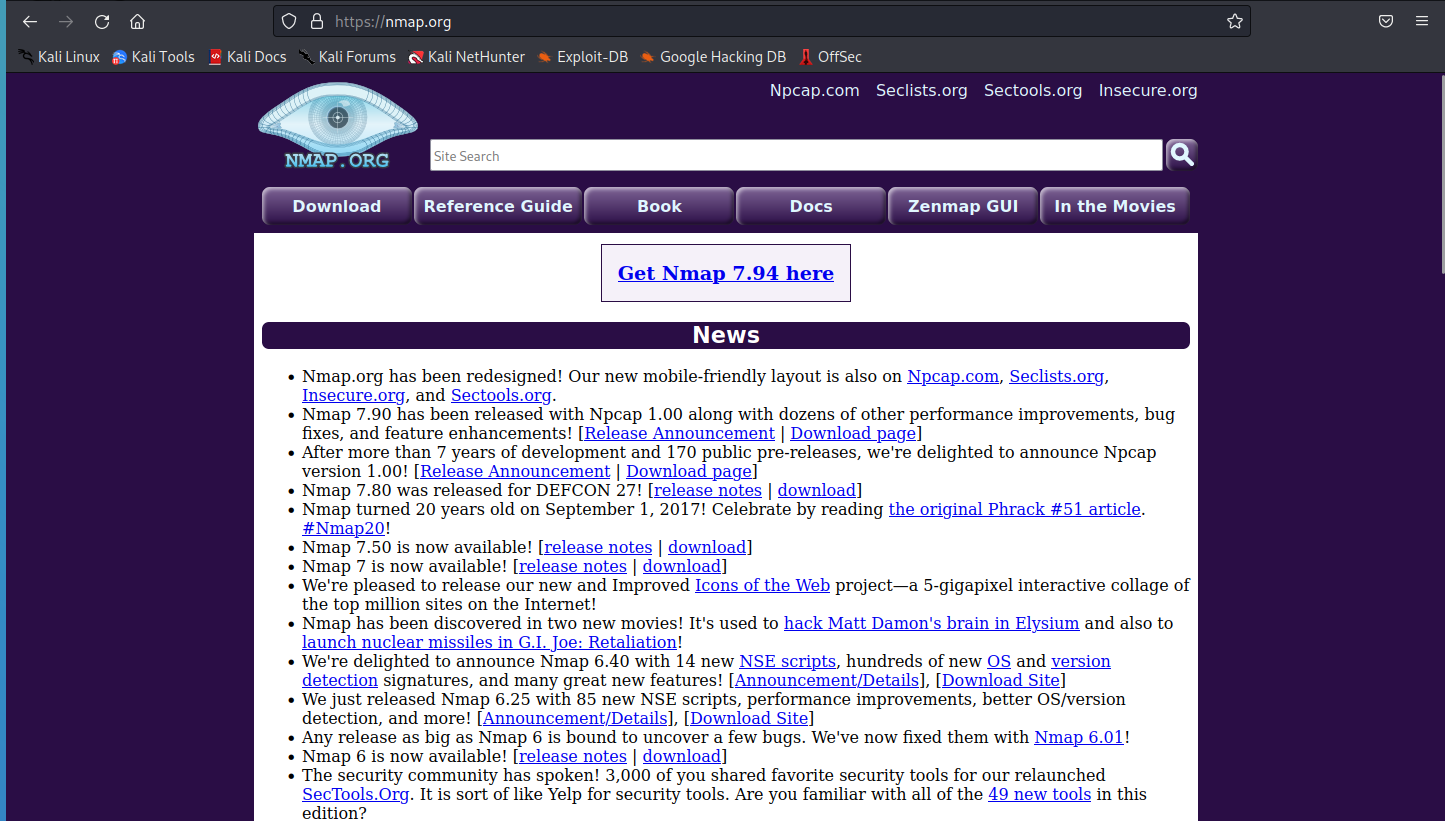

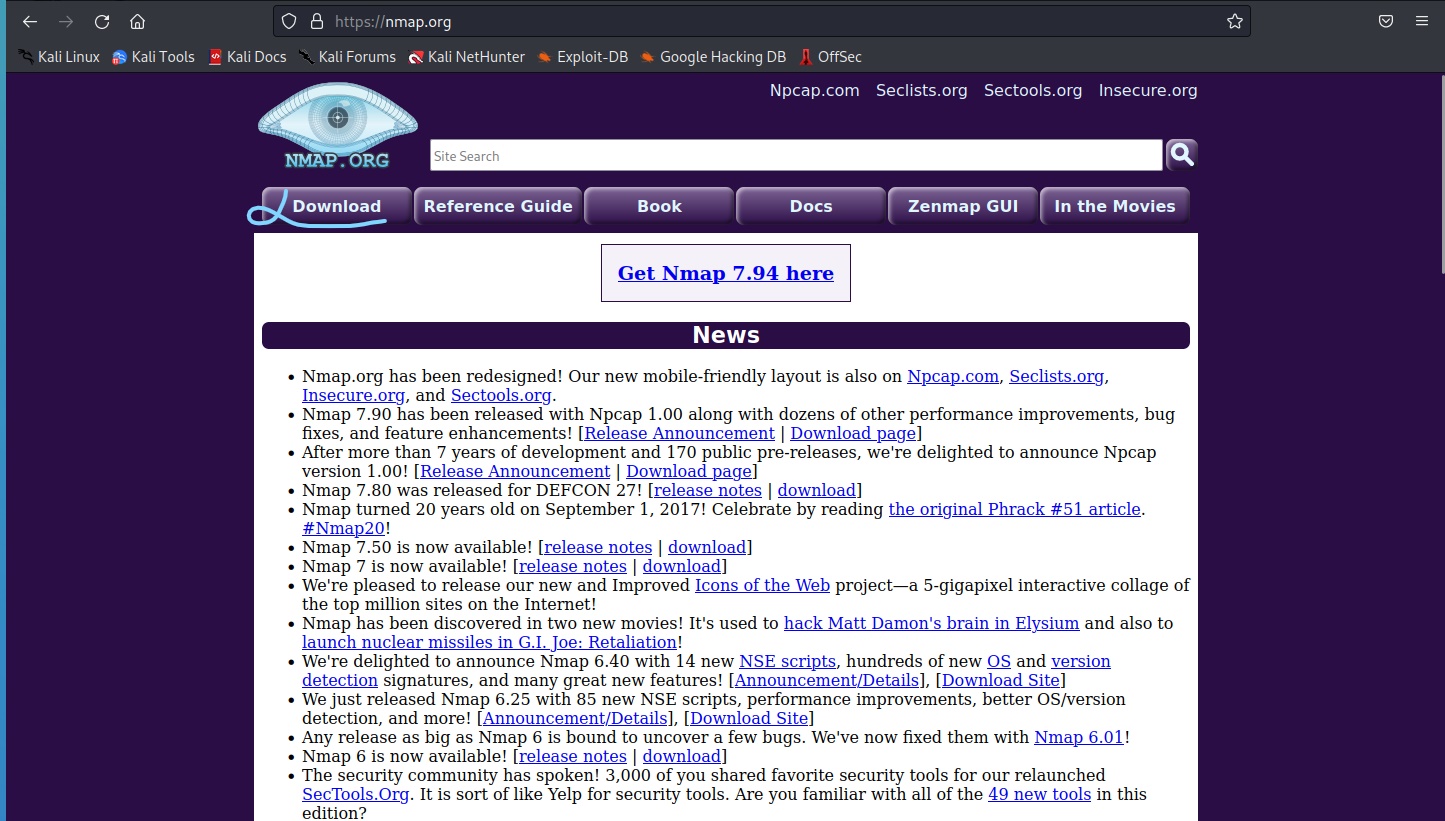

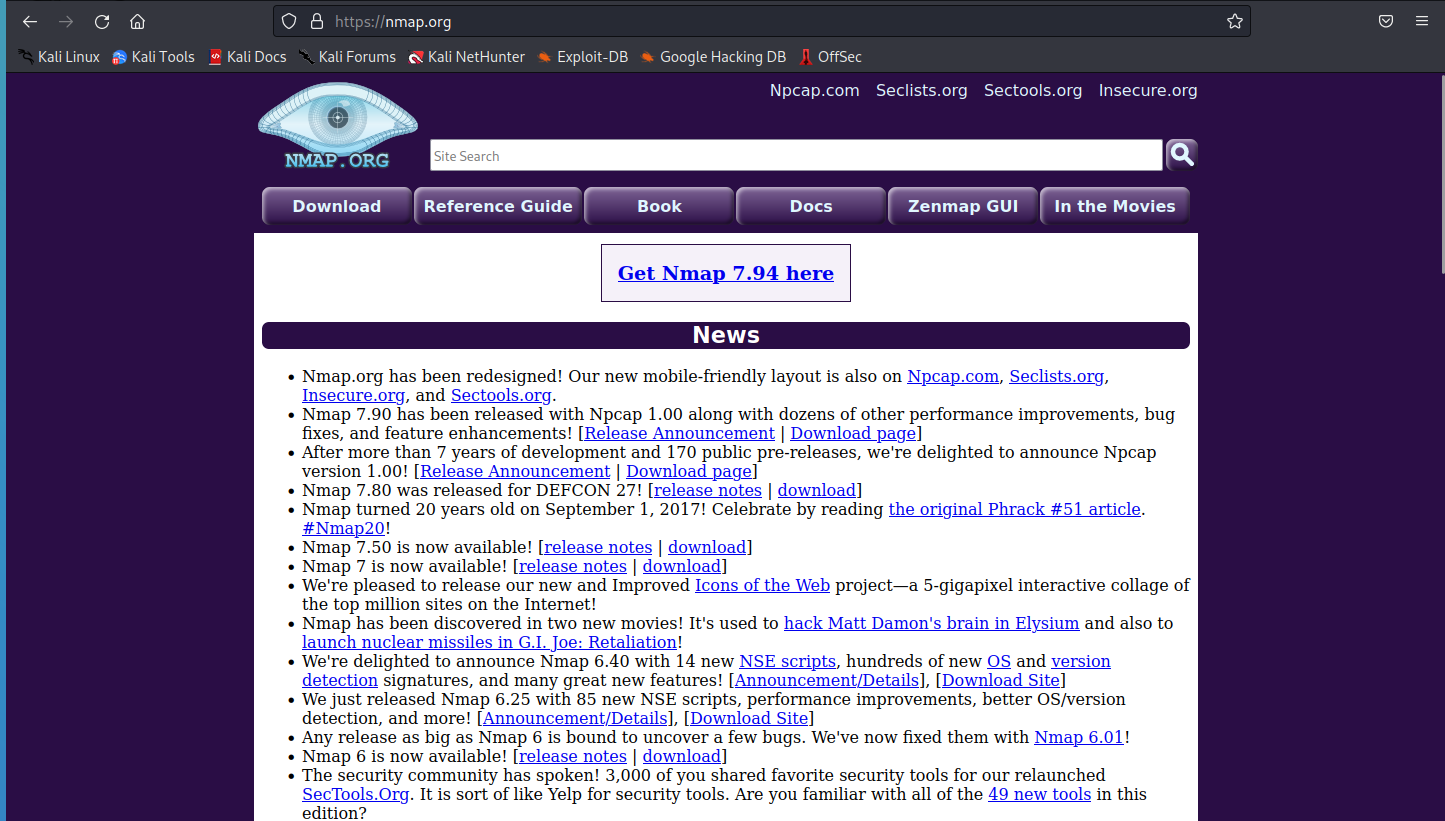

İlk olarak www.nmap.org adresine gidiyoruz.

Daha sonra Download kısmına tıklıyoruz.

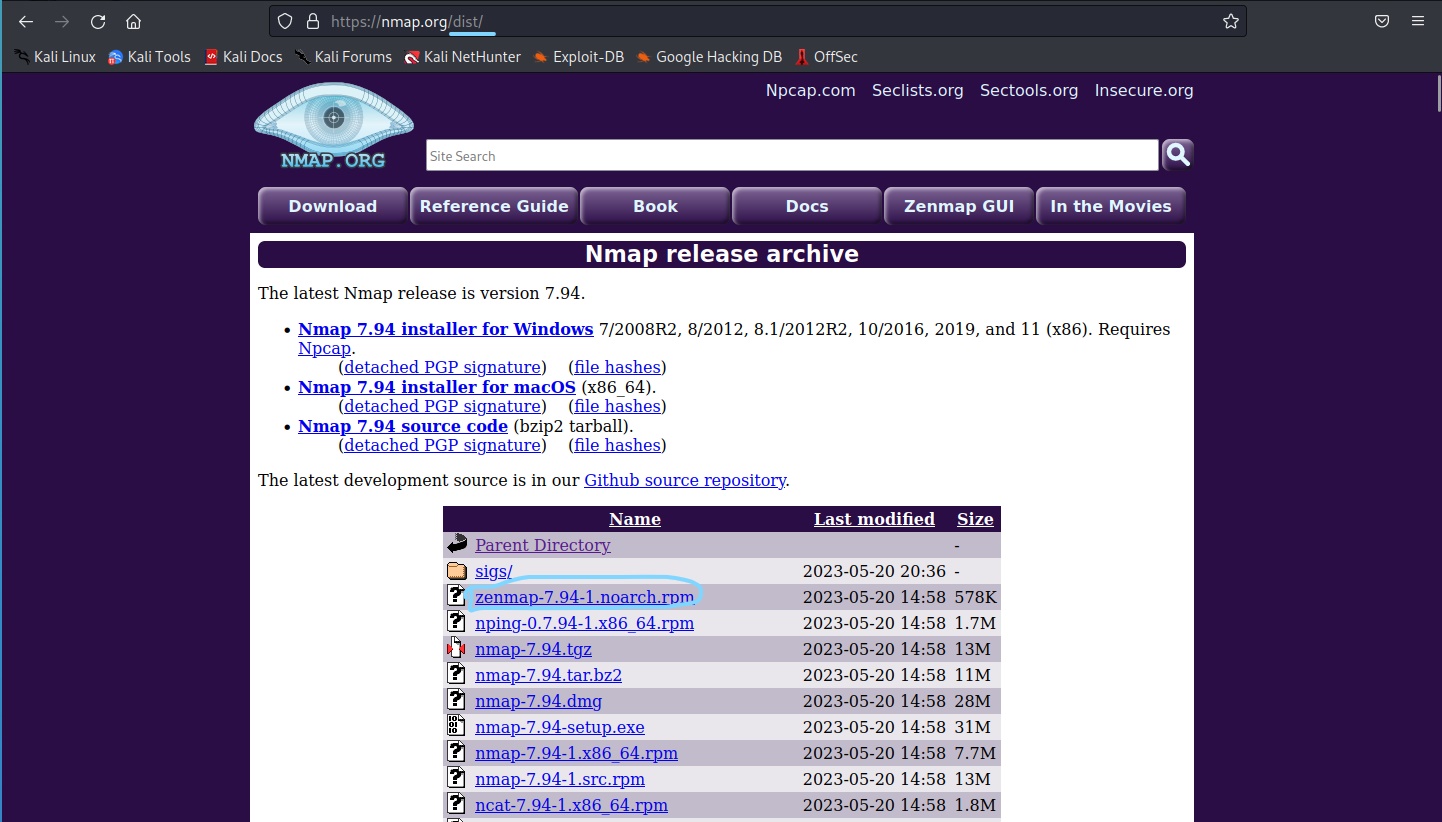

Sonrasında şu şekilde bir sayfa çıkacaktır.

Turkuaz ile boyadığım yere tıklayınca Nmap'i indirmiş oluyoruz.

Komut isteminizi (CMD) açıp nmap (komut)

şekilinde yazarsanız çalışmış olacaktır.Veya Zenmap olarak da kullanabilirsiniz.

Ve kurarken belirli izinleri verip next next yaparsanız kurulacaktır.

Şimdi geldi Kali'de kurmaya, Nmap zaten Kali'de kurulu olarak geliyor.

Ama Zenmap kurulu olarak gelmiyor maalesef.

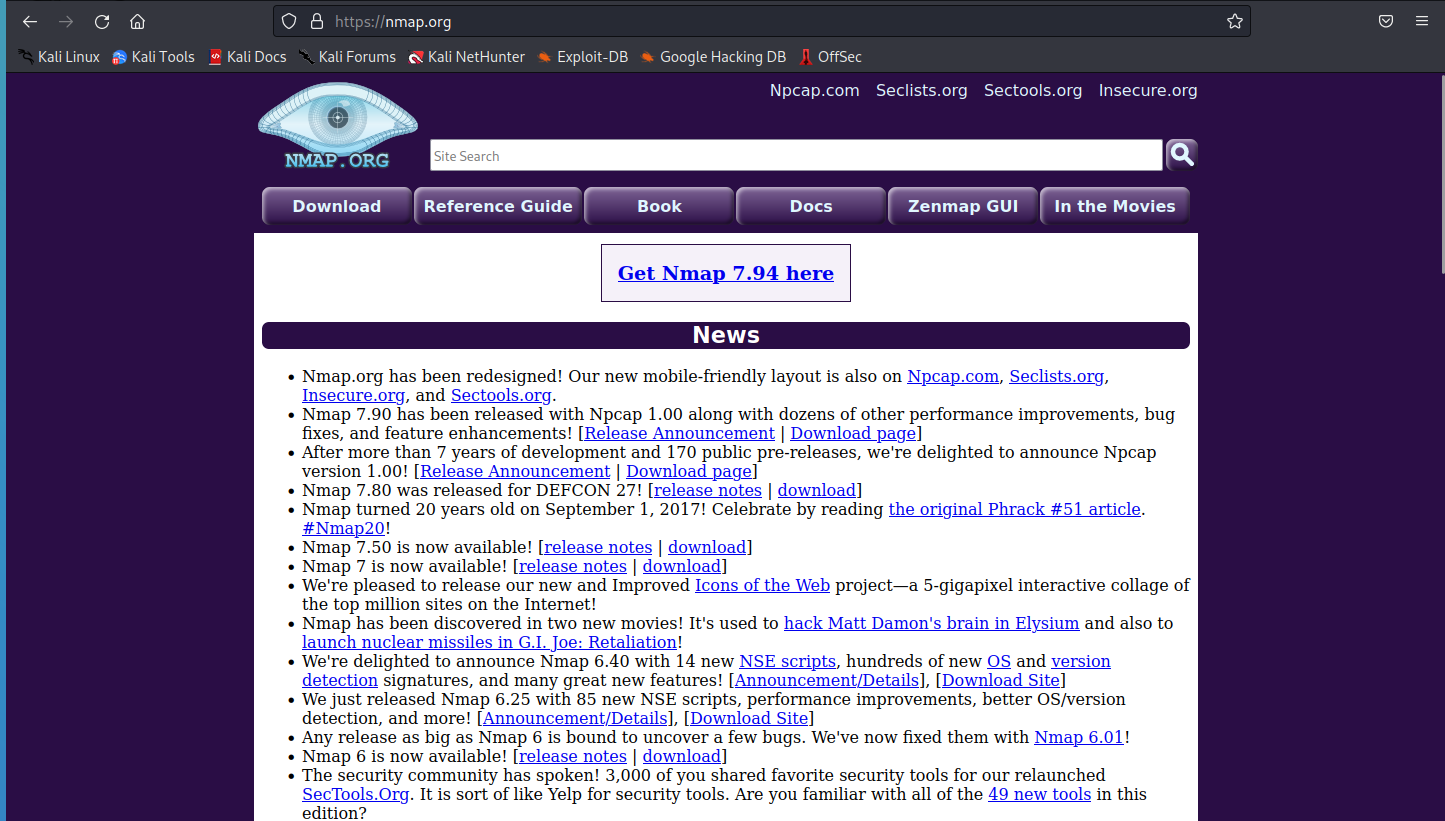

O yüzden Kali'ye kurmak için yine www.nmap.org adresine gidiyoruz.

Bu sefer url'ye

Yukarıda da gördüğünüz gibi url:

www.nmap.org/dist/

Yine turkuaz ile çizdiğim yere tıklayınca

zenmap inmiş olacaktır.

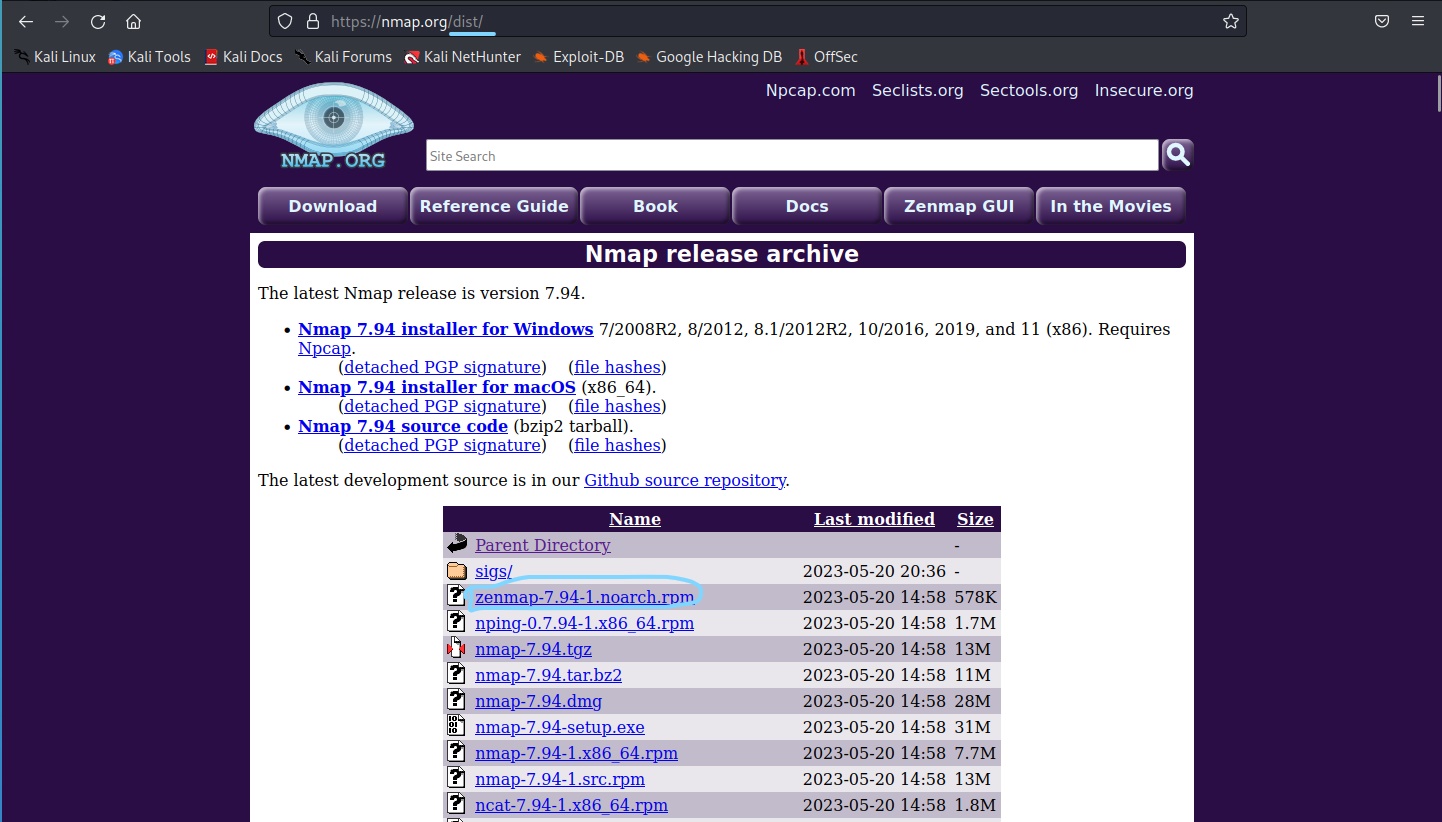

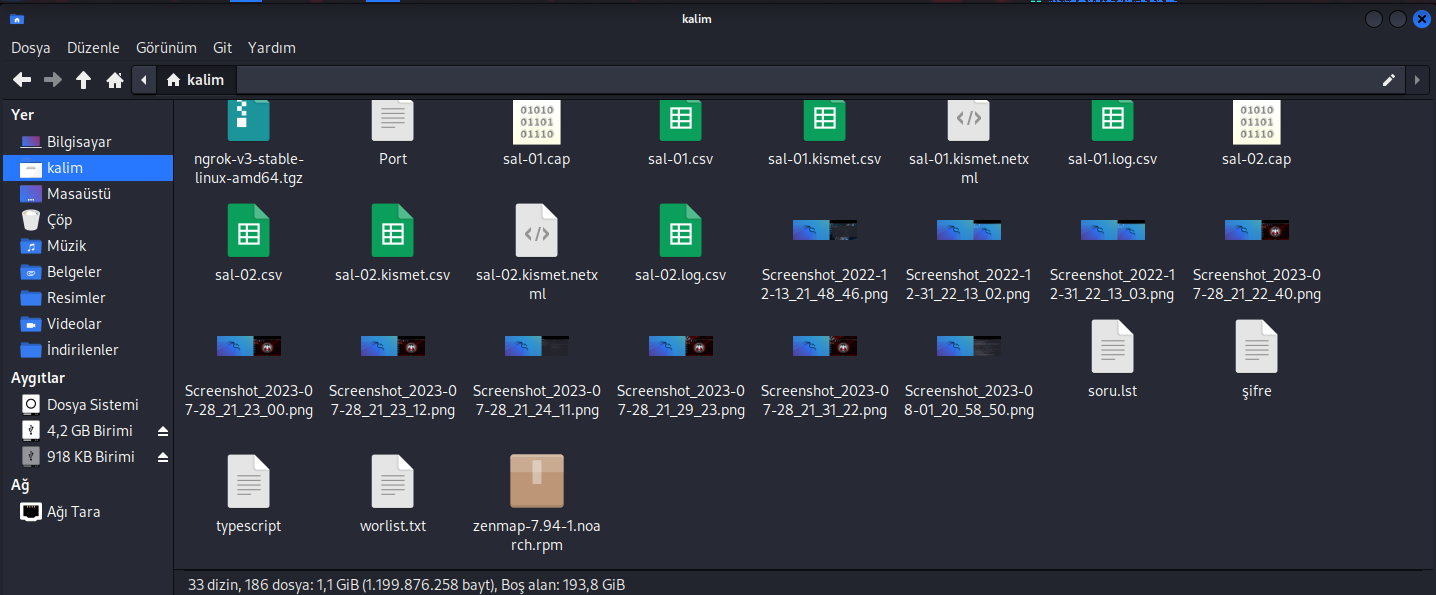

Bende direkt kalim dizinine inmiş.

Ama direkt açamıyoruz veya kuramıyoruz neden?

Çünkü .rpm dosyaları kali linux ile pek uyumlu değil

Bu yüzdende bu dosya formatını değiştirmemiz lazım.

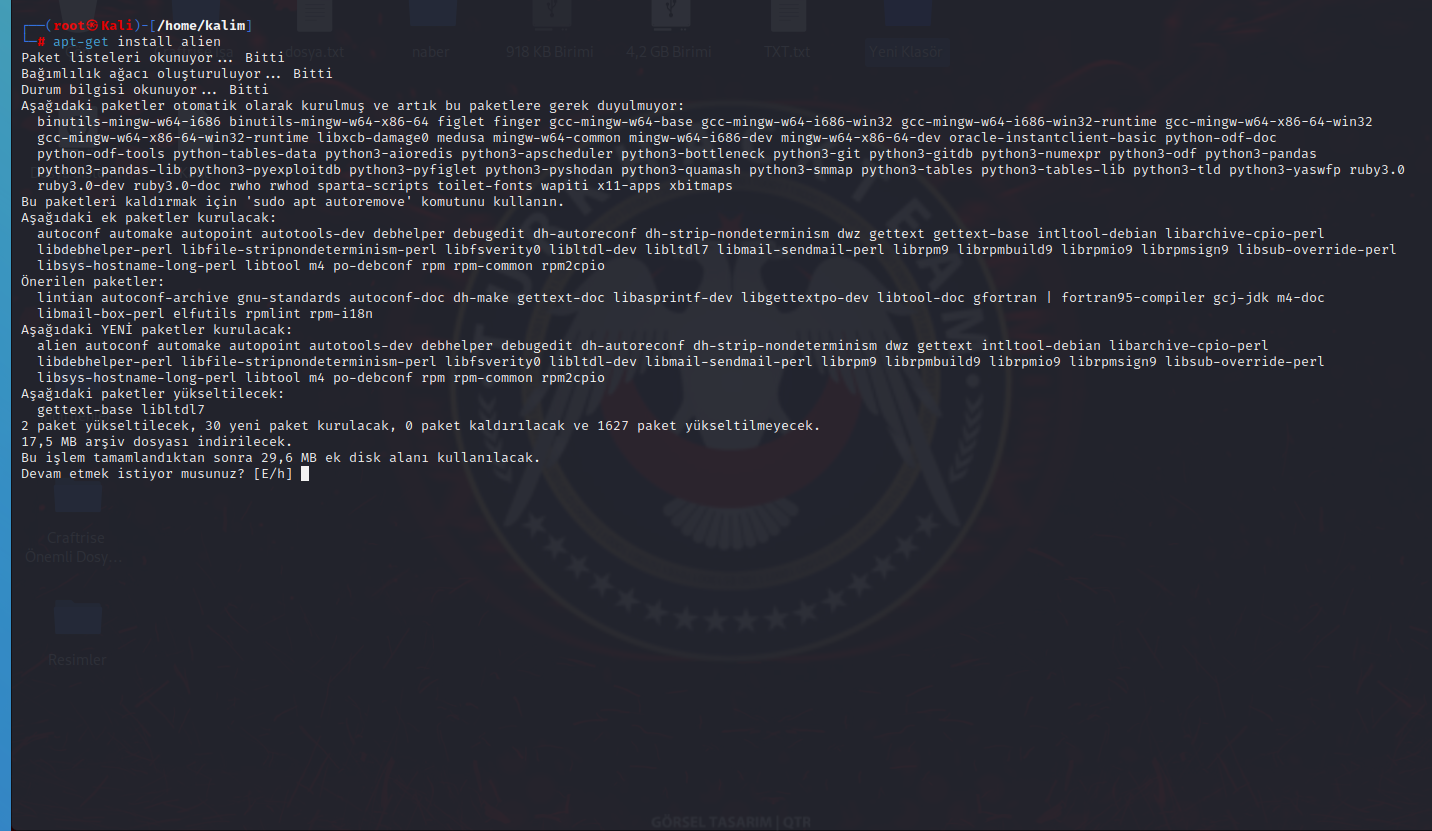

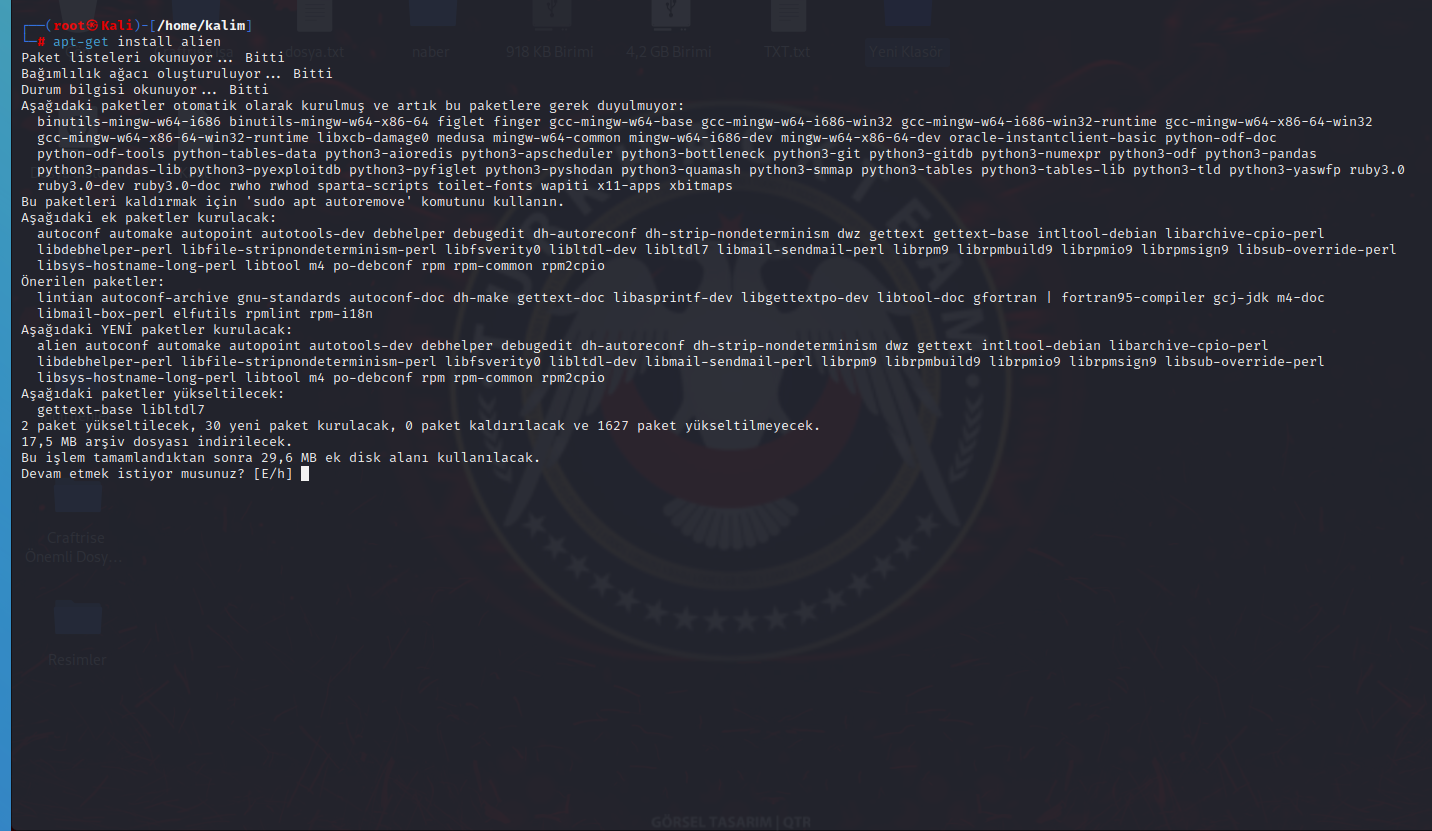

Alien adlı aracı kullanacağız.

Terminali açıp şu komutu girmemiz yeterli

apt-get install alien

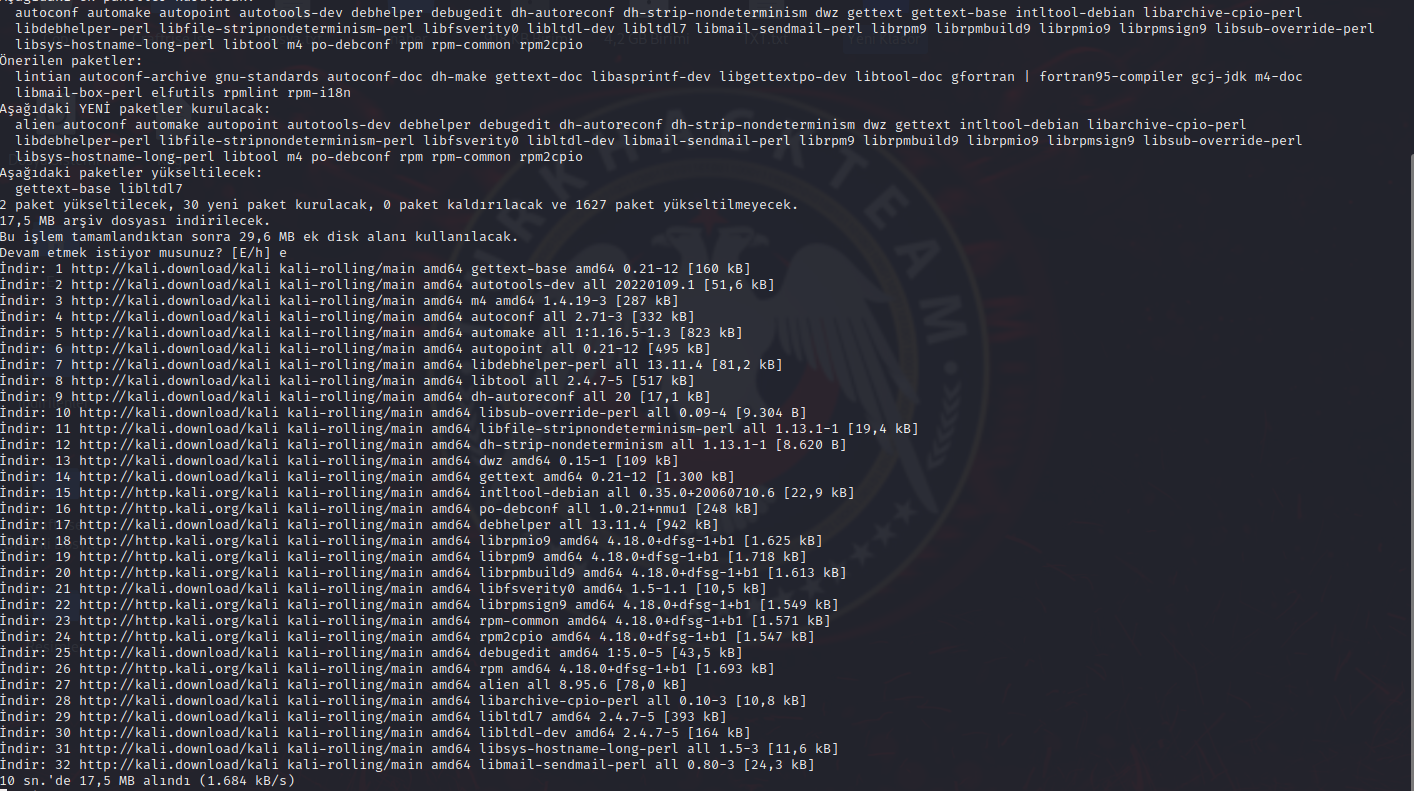

Komutumuzu girdikten sonra

burada bize bir soru soruyor "e" yani evet deyip geçiyoruz.

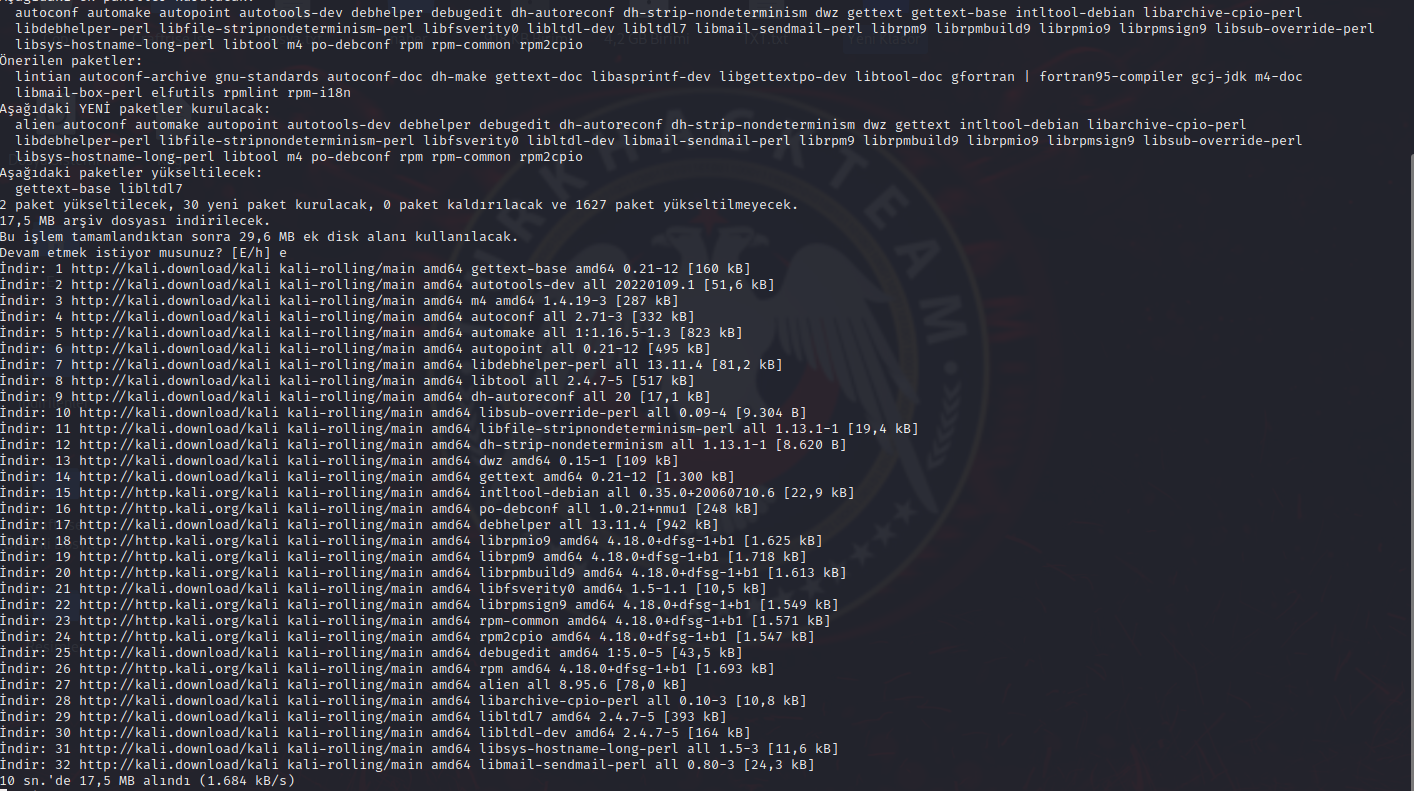

Kurulumumuz devam ediyor...

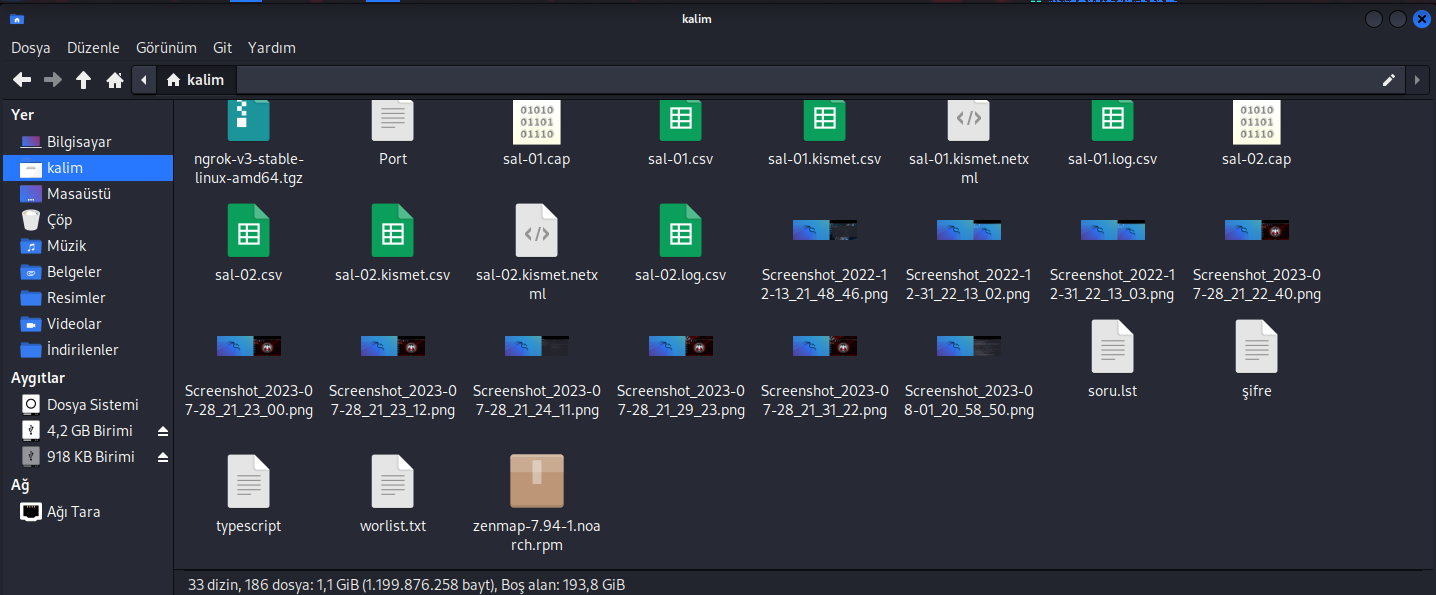

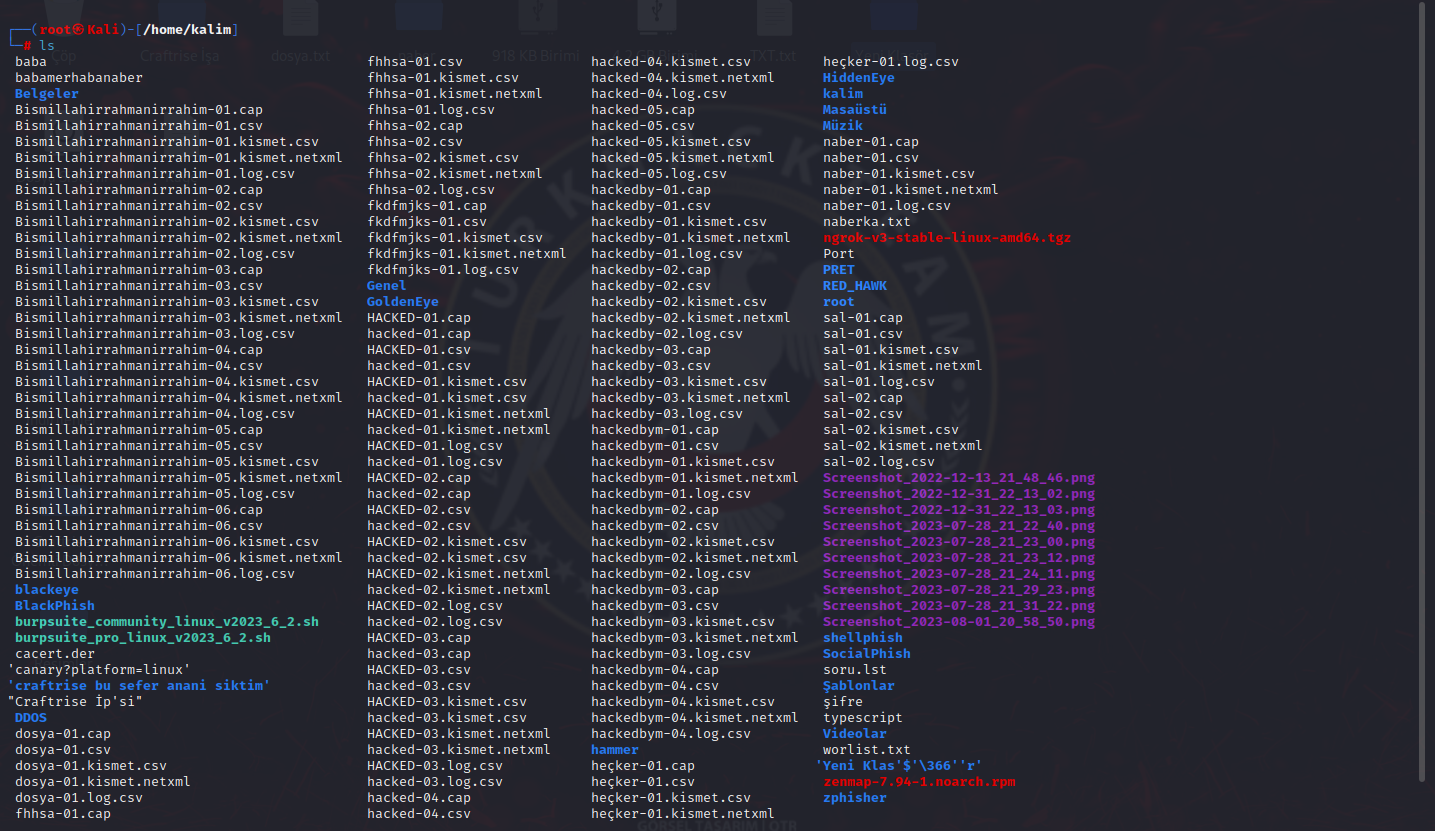

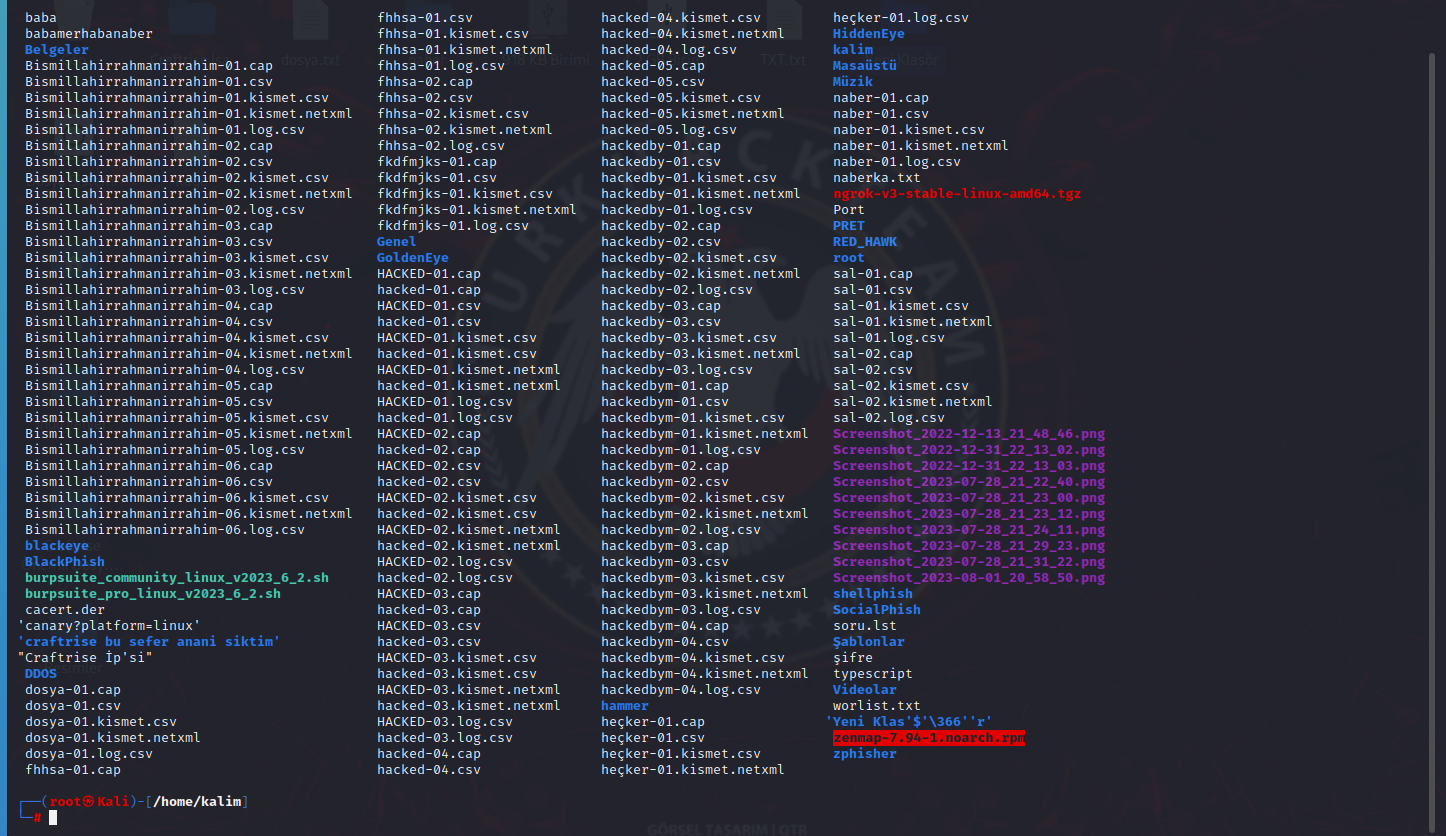

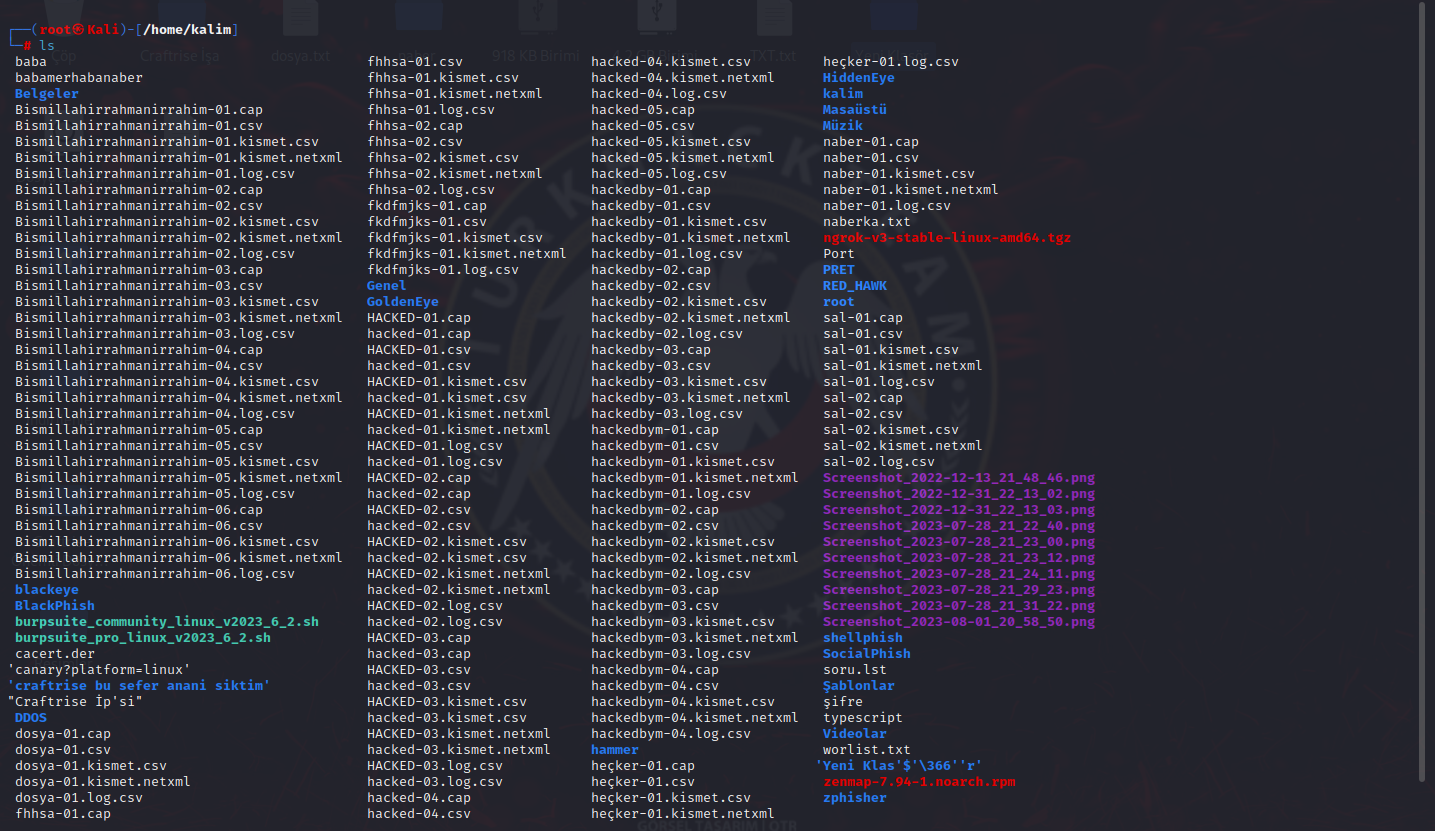

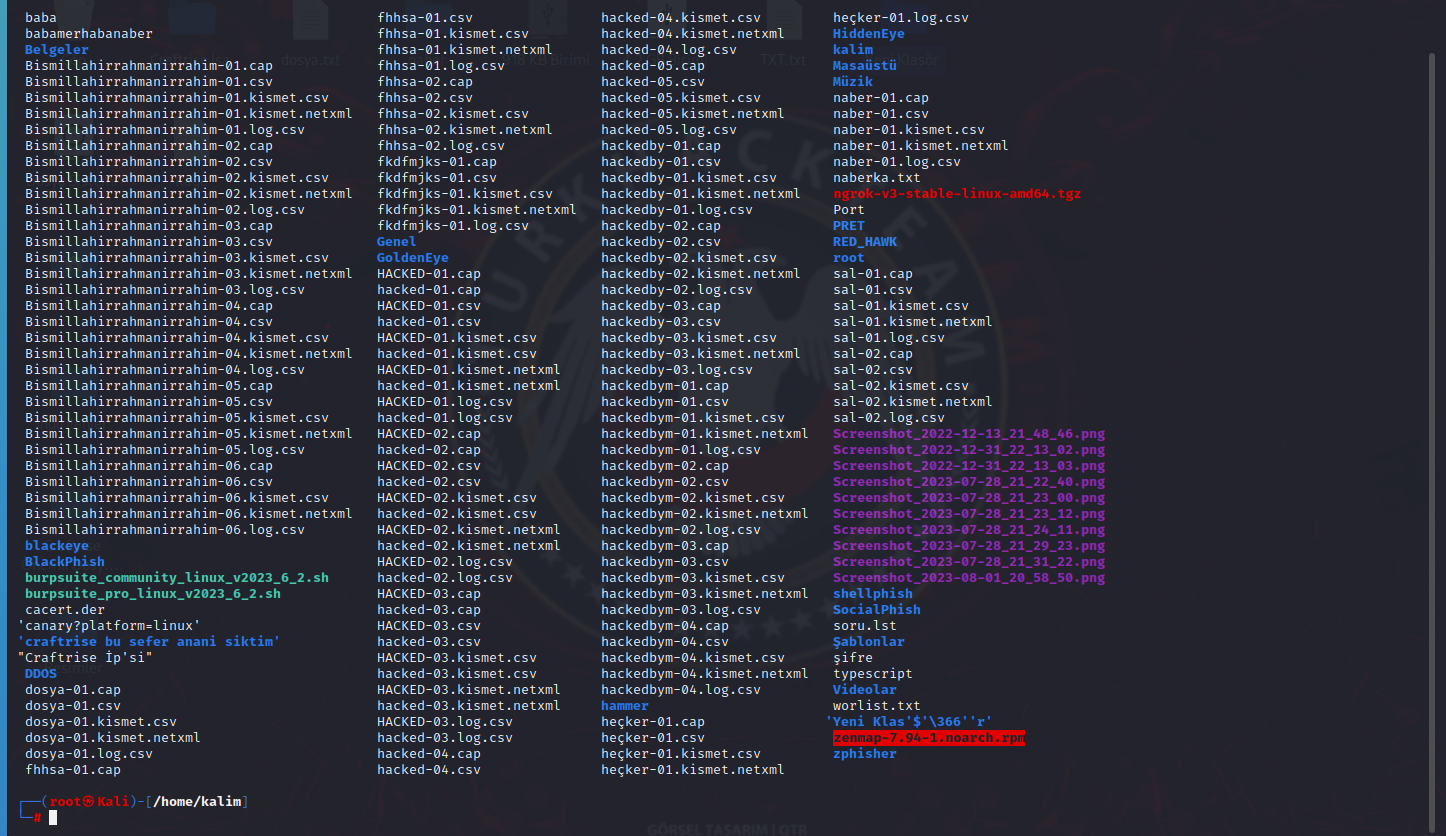

Vee kurduk, şimdi hangi dizine indiyse siz

cd (zenmapin indiği dizin ismi)

bu şekilde yapın.Bende kalim dizinine inmişti cd komutuna gerek kalmadı.

ls

yazarak kalim dizinindeki dosyalara bakıyoruz amacımız Zenmap'i bulmak

Evet kırmızı ile çizdiğim yerdeymiş.

Bunu CTR + Shift + C

ile kopyaladıktan sonra

.deb olarak bir dosyaya dönüştürdü.

komut:

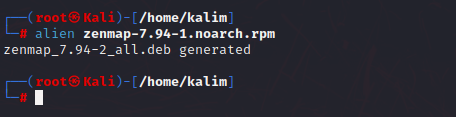

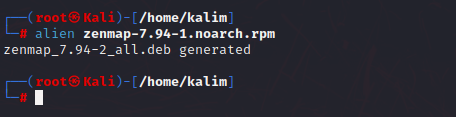

.lien zenmap-7.94-1.noarch.rpm

girdikten sonra dosyamız .deb formatına dönüşmüş olacaktır.

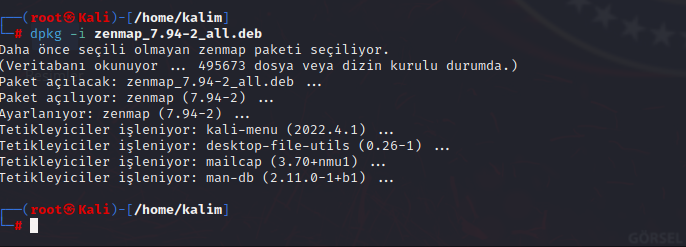

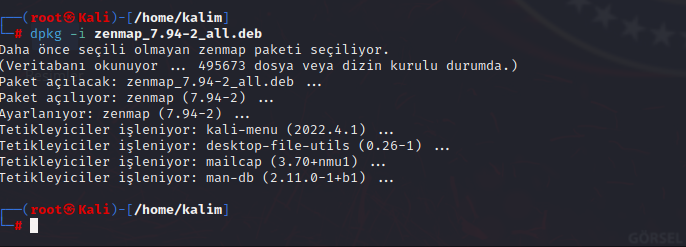

Şimdi ise Zenmap'i kurmakta

yukarıdaki gibi komutumuzu girdikten sonra Zenmap'imiz hazır olacaktır.

Komutu yine vereyim yazmaya zahmet etmeyin

dpkg -i zenmap_7.94-2_all.deb

Evvett artık kurmuş bulunmaktayız.

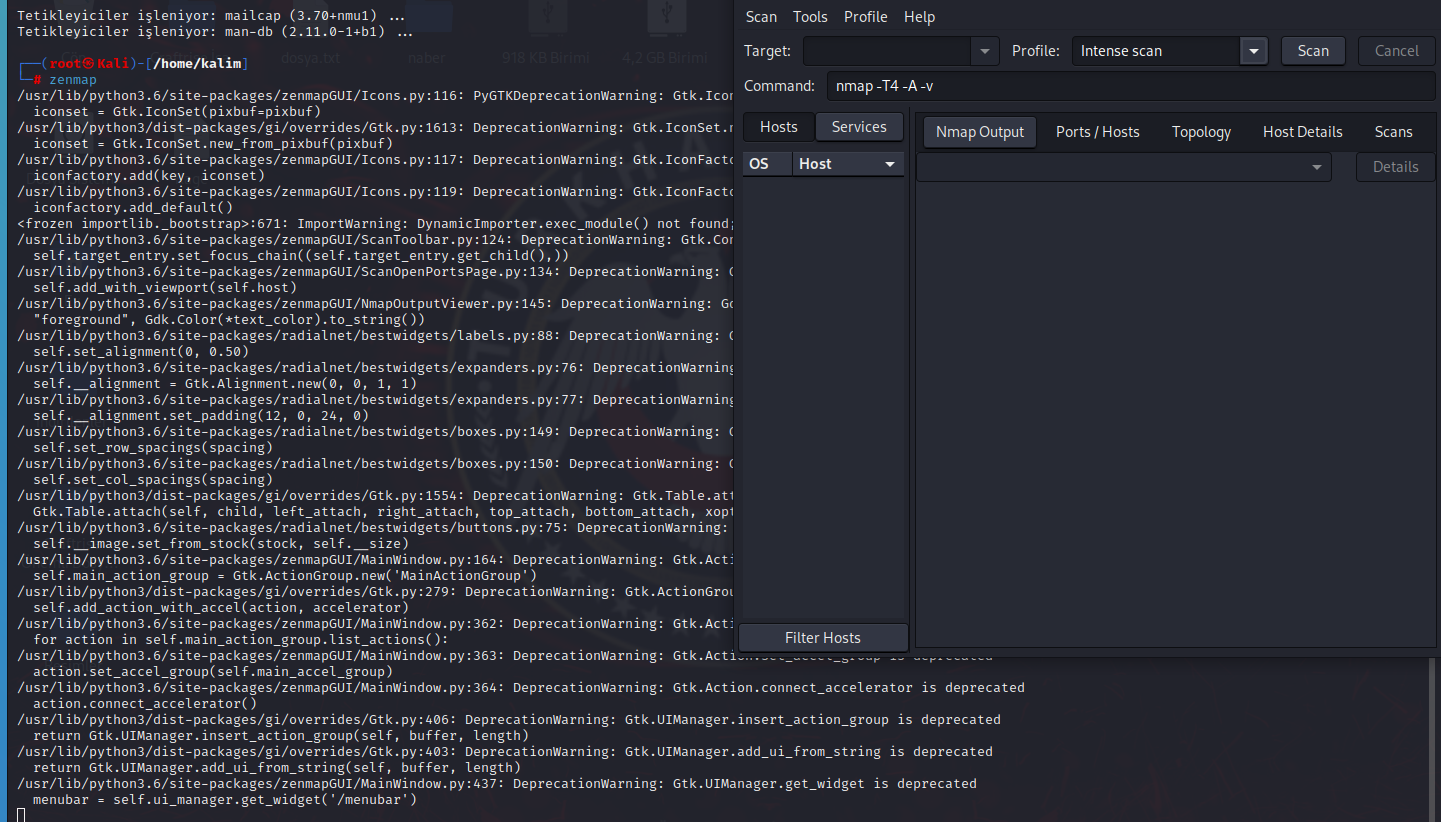

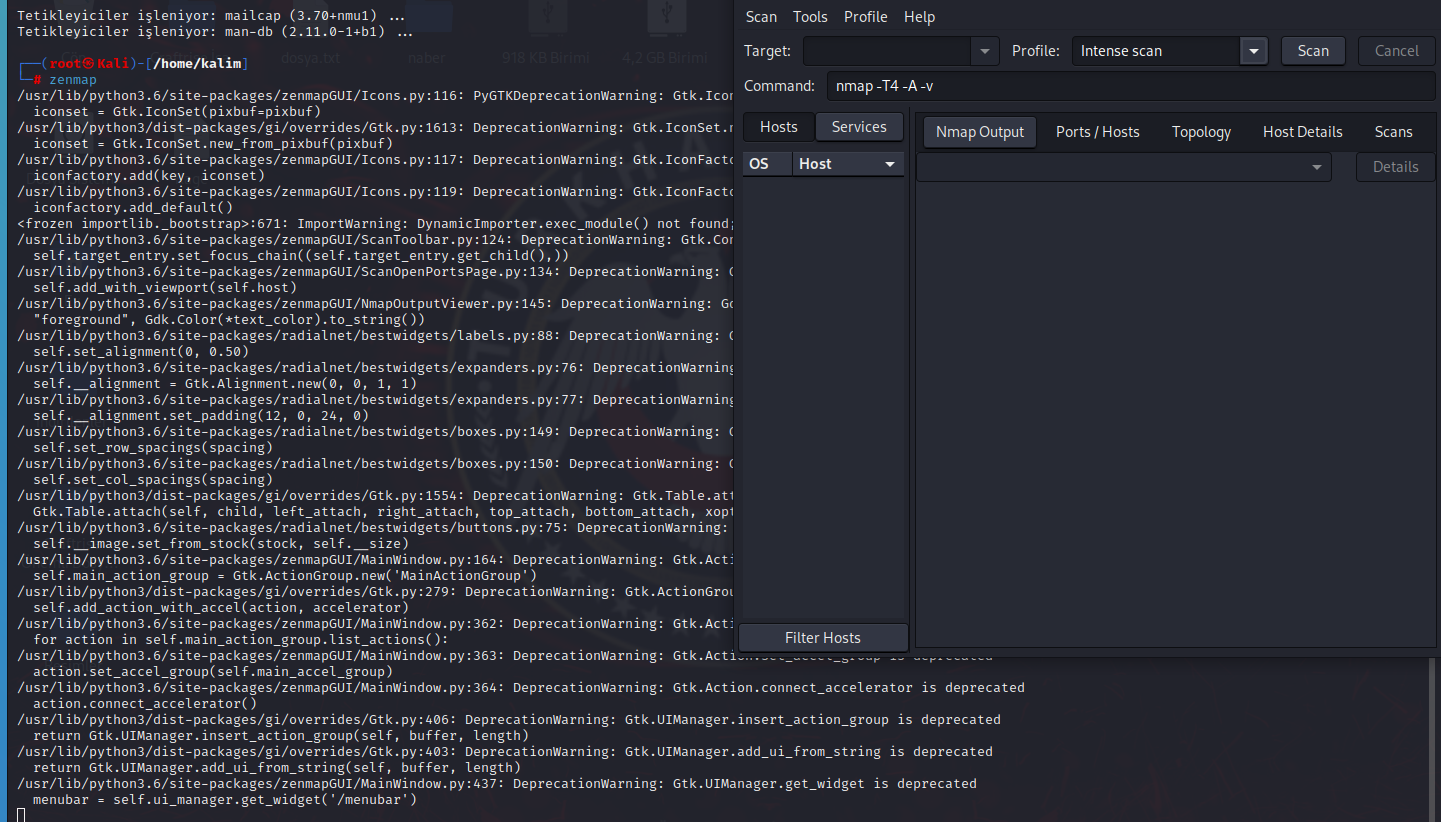

Terminalimize sadece

zenmap

yazmamız yeterlidir.

Bu şekildeee kurmuş oluyoruzzz.

Asalete bak be (!)

(!)

Şaka bir yana artık Zenmap'i tanıtalım o halde.

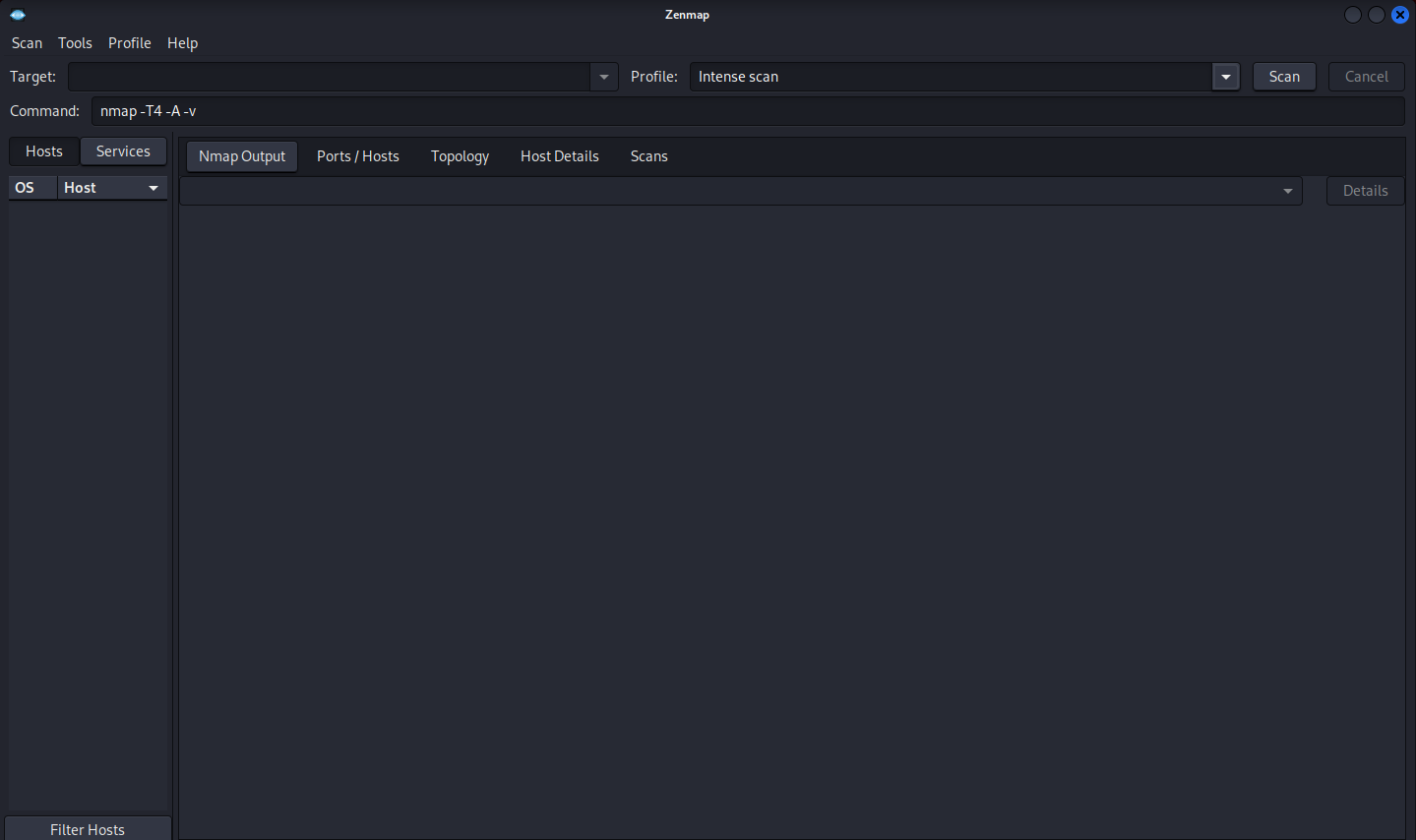

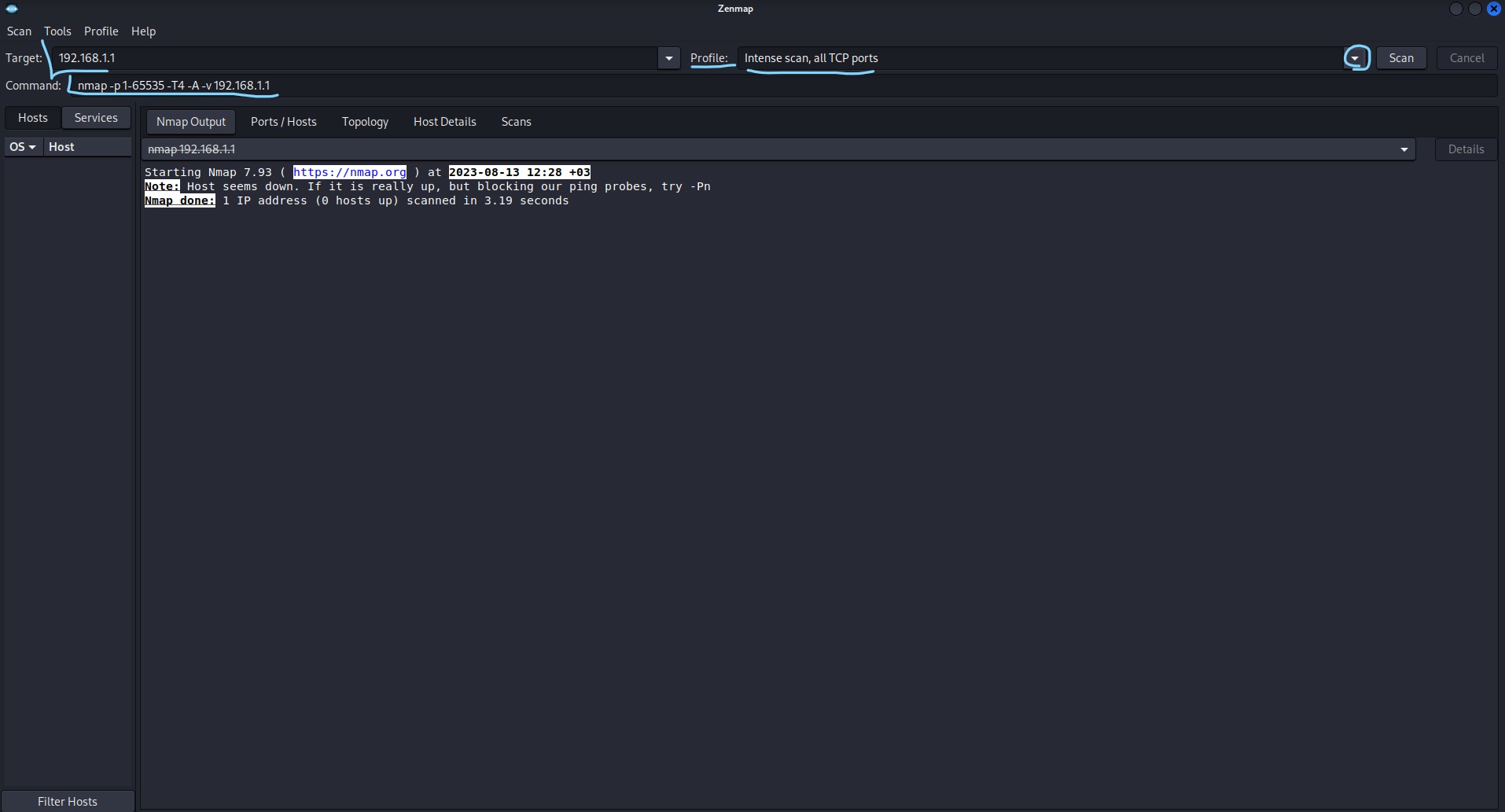

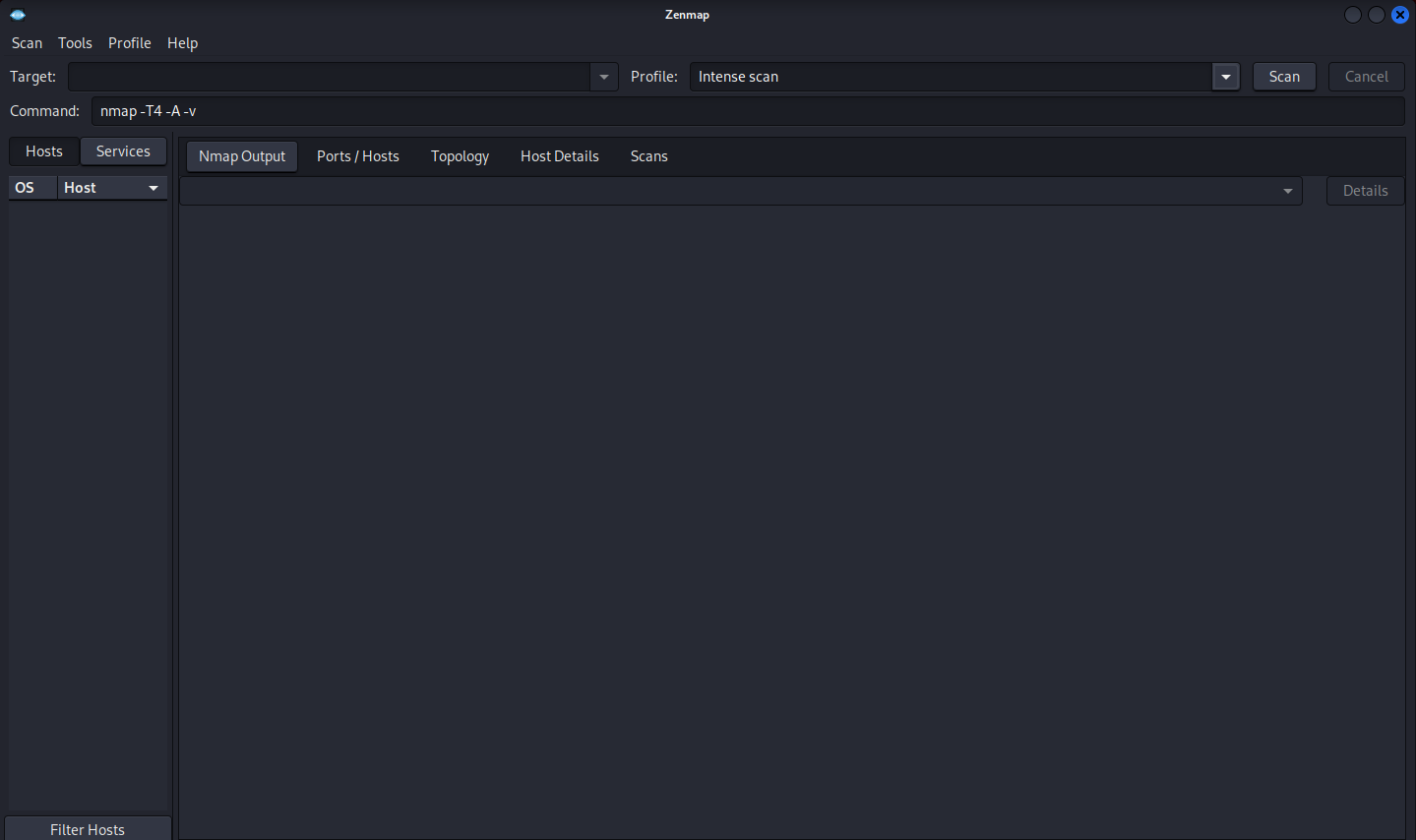

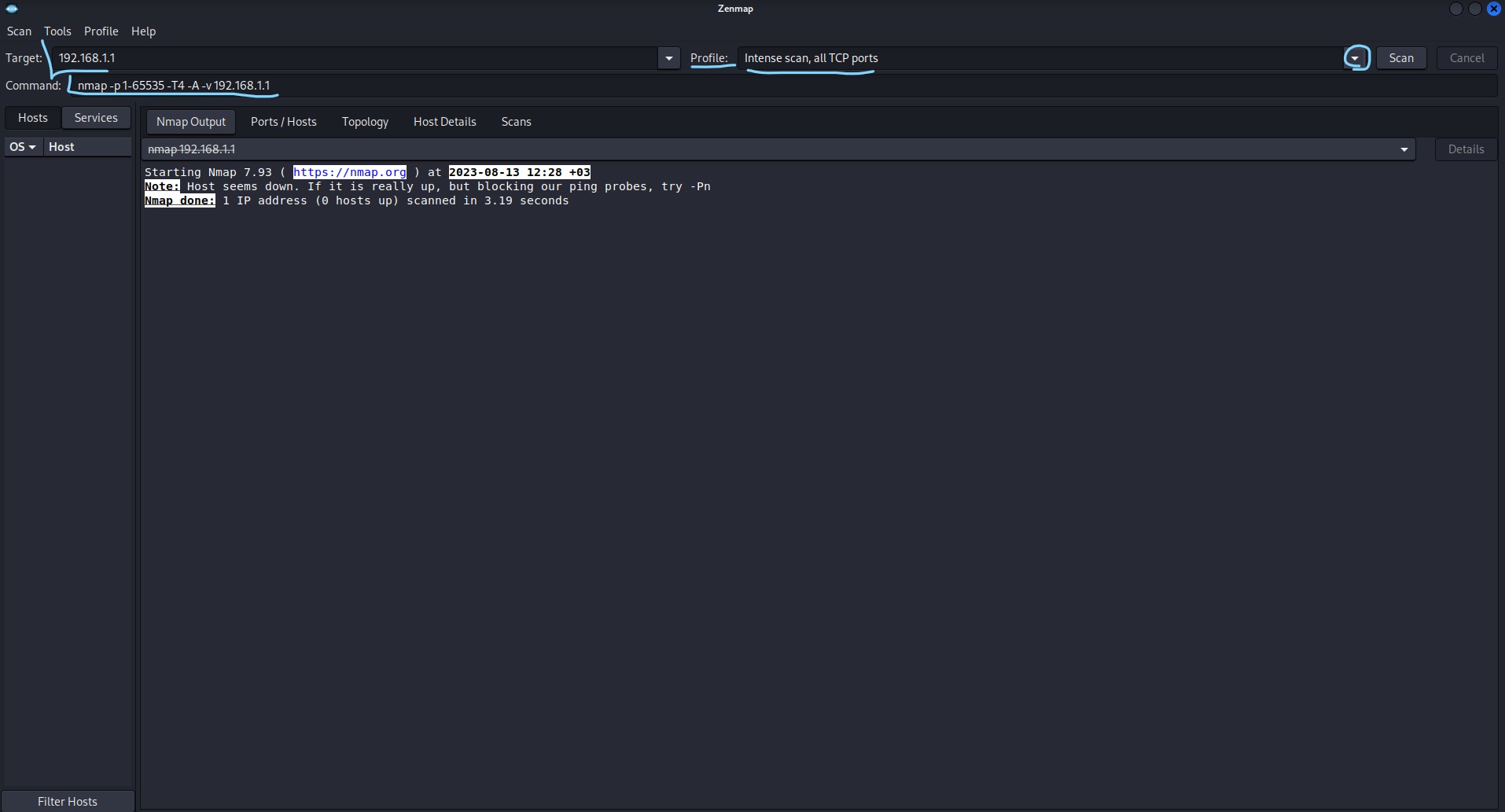

Şimdi ilk olarak Target kısmı nedir?

Target kısmı hedef ip adresini belirtir.

Buraya herhangi bir ip adresi gireceksiniz.

Daha sonra altındaki command kısmında ise komutları gireceğimiz alandır.

Ve Profile yazısının hemen sağında çizdiğim yer yani

bu kısımda ise tarama türlerini seçebiliyoruz.Misal TCP Connect taraması ise onu seçiyoruz yanındaki ok sayesinde, daha bir 10 tane daha var bunlardan birini seçince command kısmına otomatik olarak o tarama türünün Nmap'teki komutunu giriyor yani -sT

gibi.

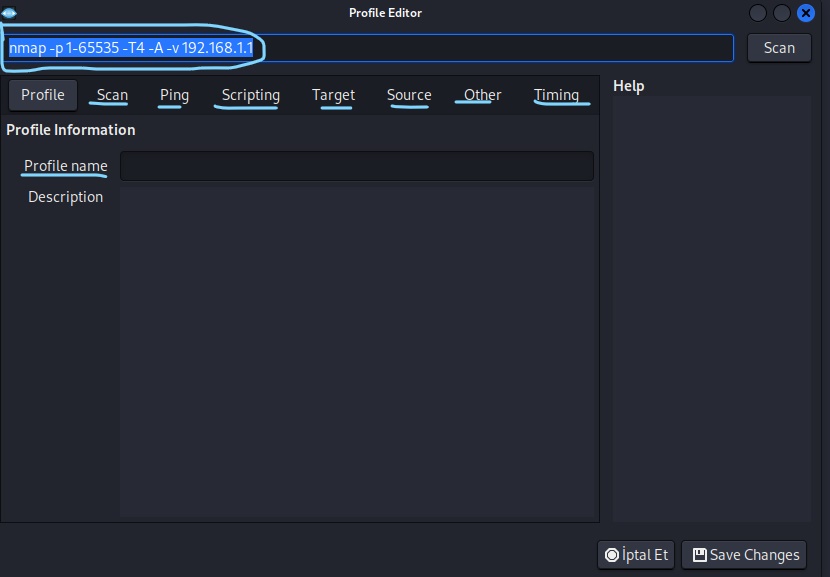

Üç tane çizdiğim yer var.Buralarda ise En üst sol köşede bir tane Scan adlı bölüm var, orada taramalar hakkında vb. şeyler var.Profile yani turkuaz ile çizdiğim yerde ise hami size az önce bahsetmiştim tarama türlerini seçebiliyoruz diye, şimdi biz tarama türlerini seçerken diyelimki kendimize uygun tarama türünü bulamadık vs,

O zaman bu kısma tıklayıp Profile Editor yazan yere tıklayınca kendi tarama komutumuzu ve ismini aynı az önceki yer gibi belirleyebiliyoruz.

Misal örnek bir komut, profile name kısmına ise tarama türümüzün ismini yazıyoruz.Turkuaz ile çizdiğim yerlerde ise ek ayarlar var.Scan kısmında ayarlar vb neler yapması vb vb.

Ama genel olarak bu şekilde yapabilirsiniz.

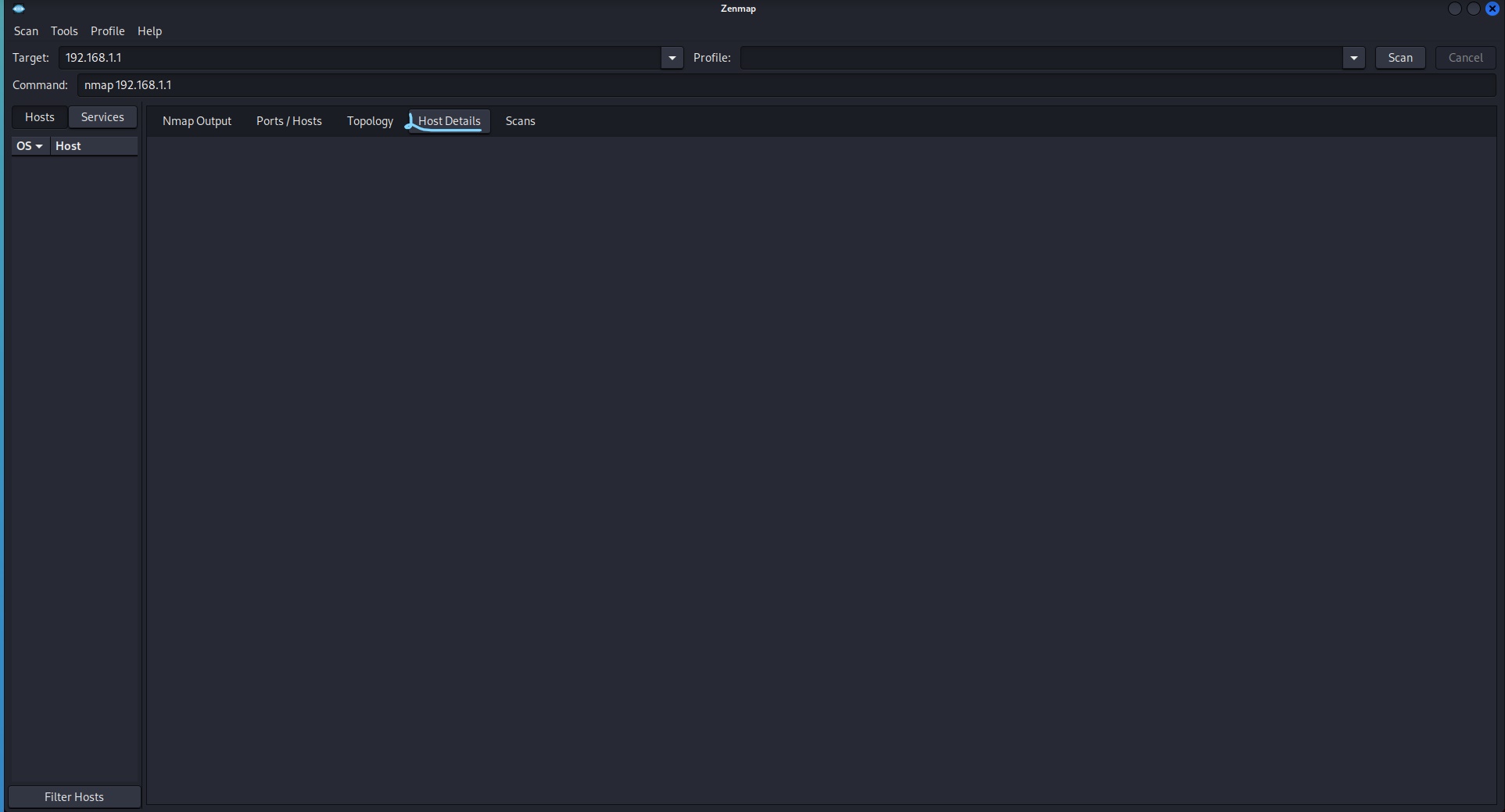

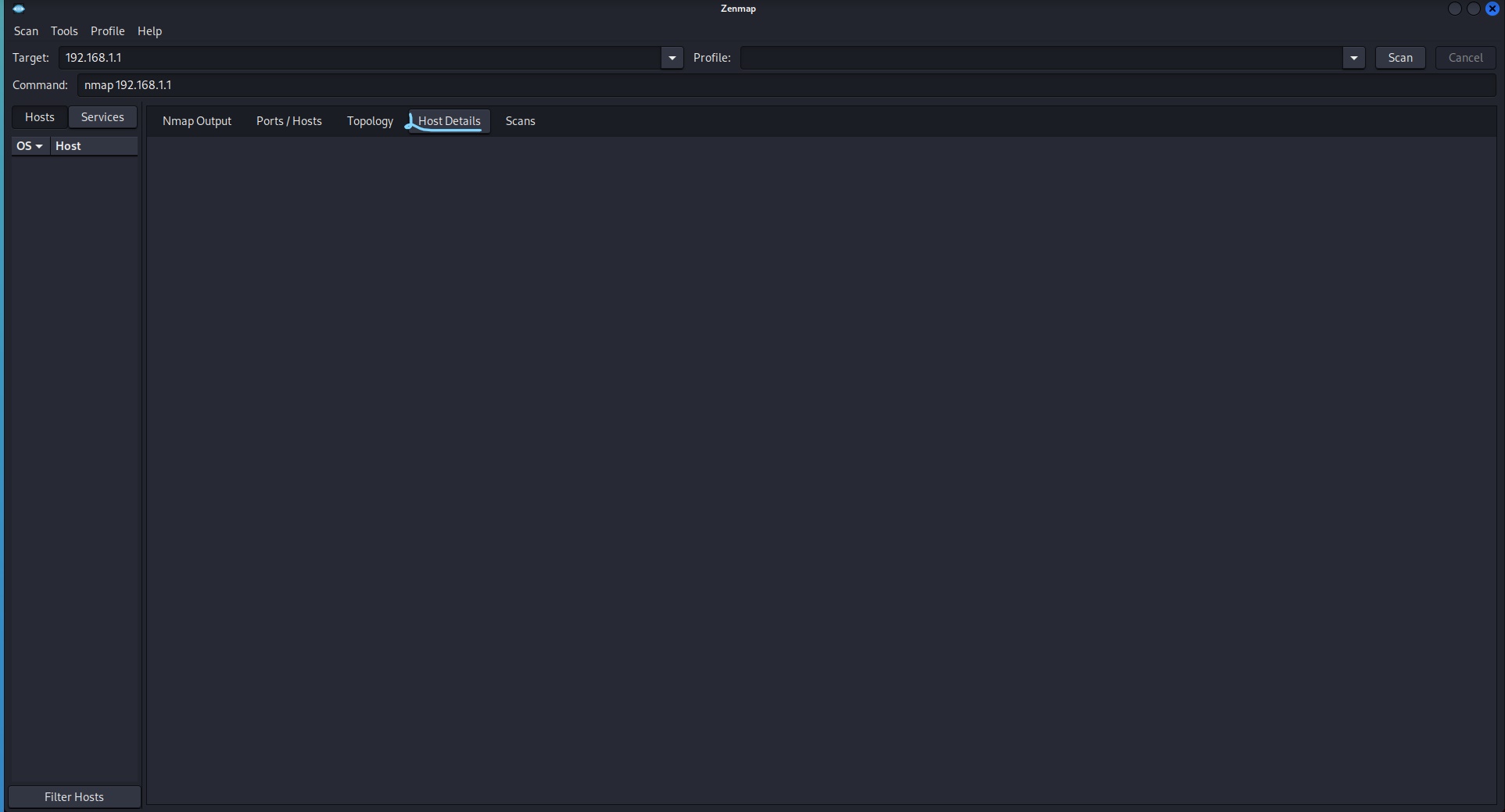

Şimdi ise Host Details kısmında ise bize makine hakkında bilgiler veriyor misal hangi işletim sistemi vb görsel olarak veriyor.

Şuanda benim etrafımda veya zafiyetli makine bulamadım maalesef

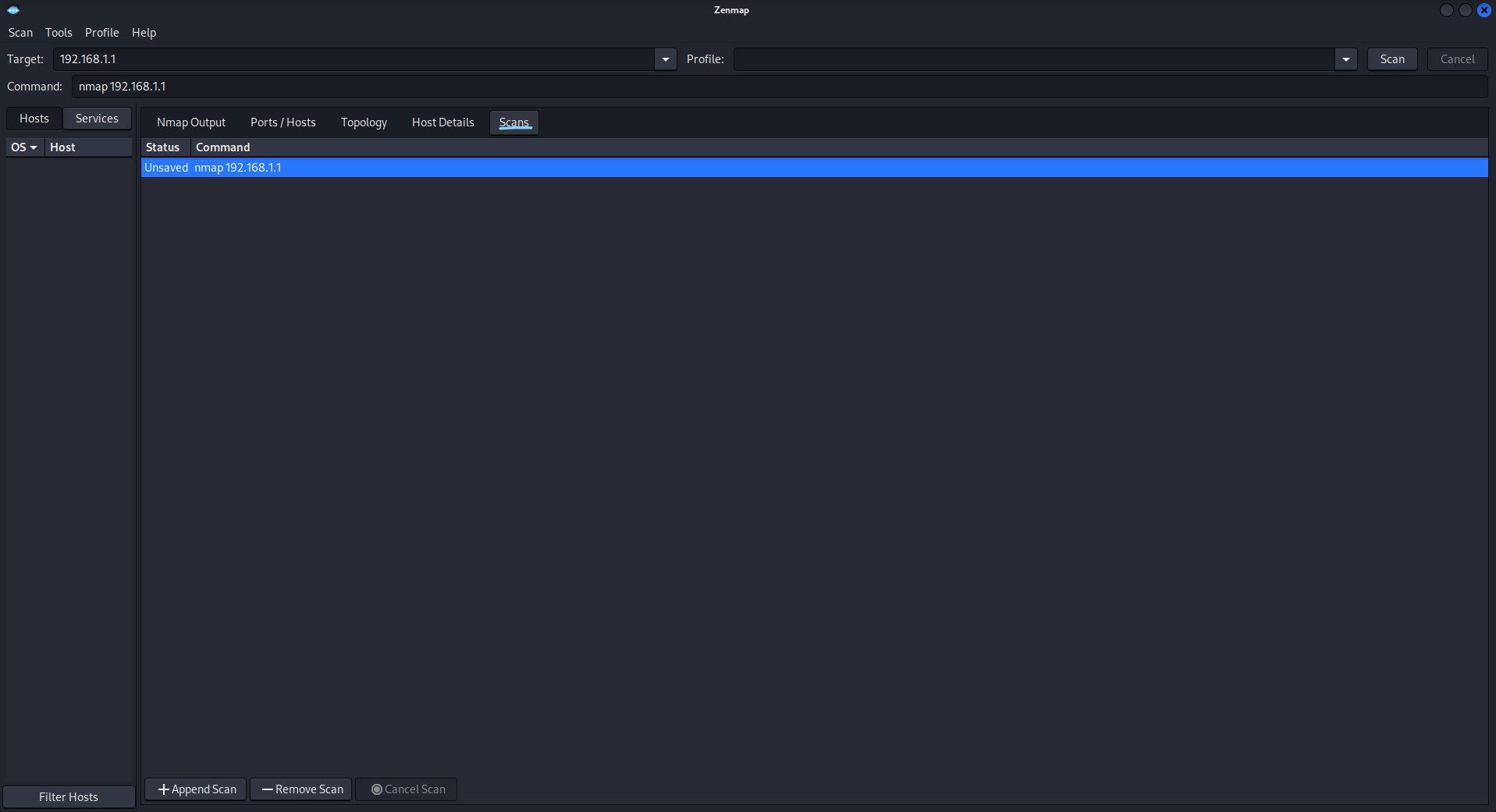

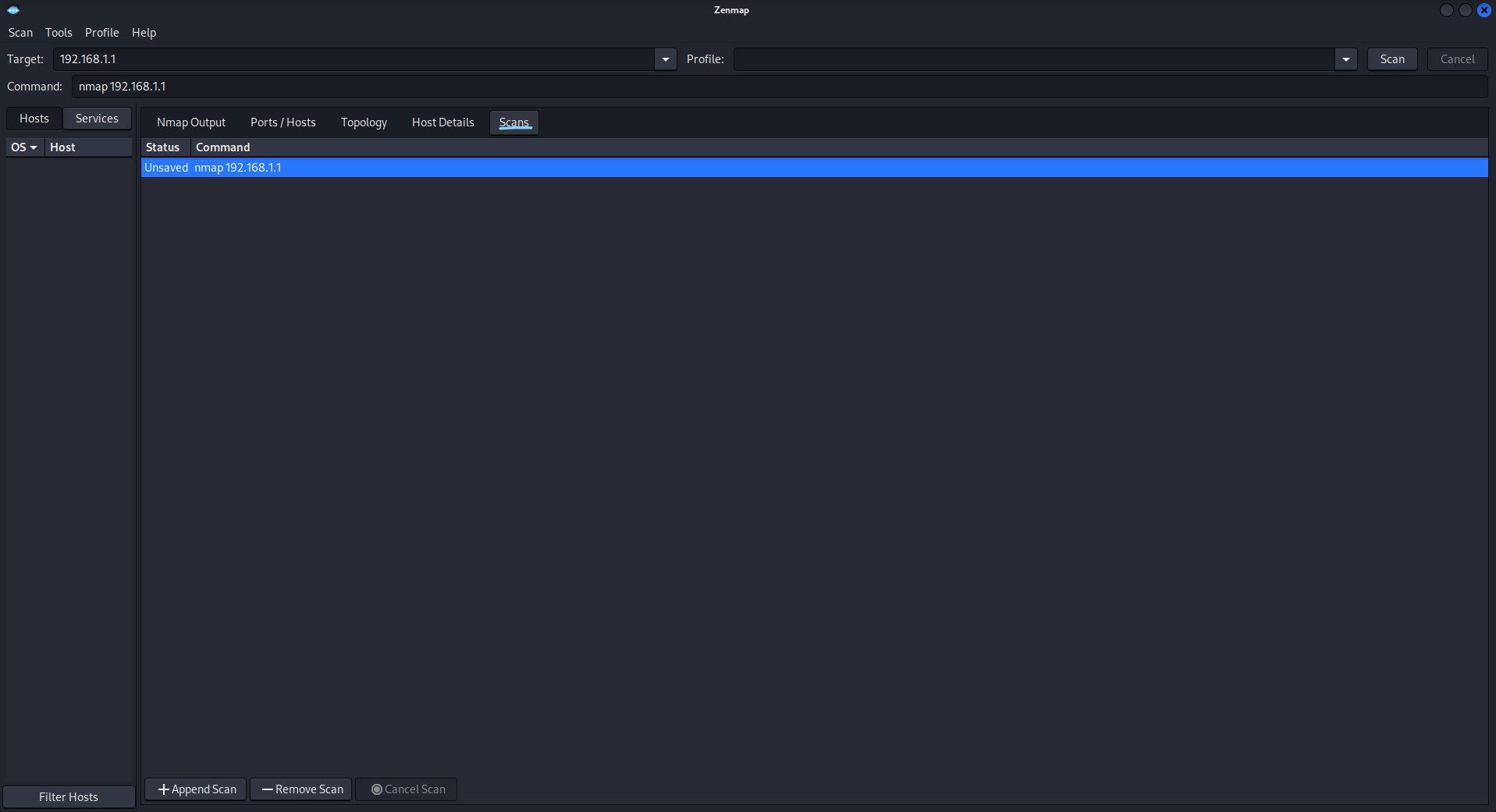

Scans kısmında ise eski yaptığımız taramalar gösterilir.

Sol yanda Host Ve Services kısımlarında ise host ve servisleri hakkında bi kabataslak bilgi veriyor diyelim işletim sistemi vb.

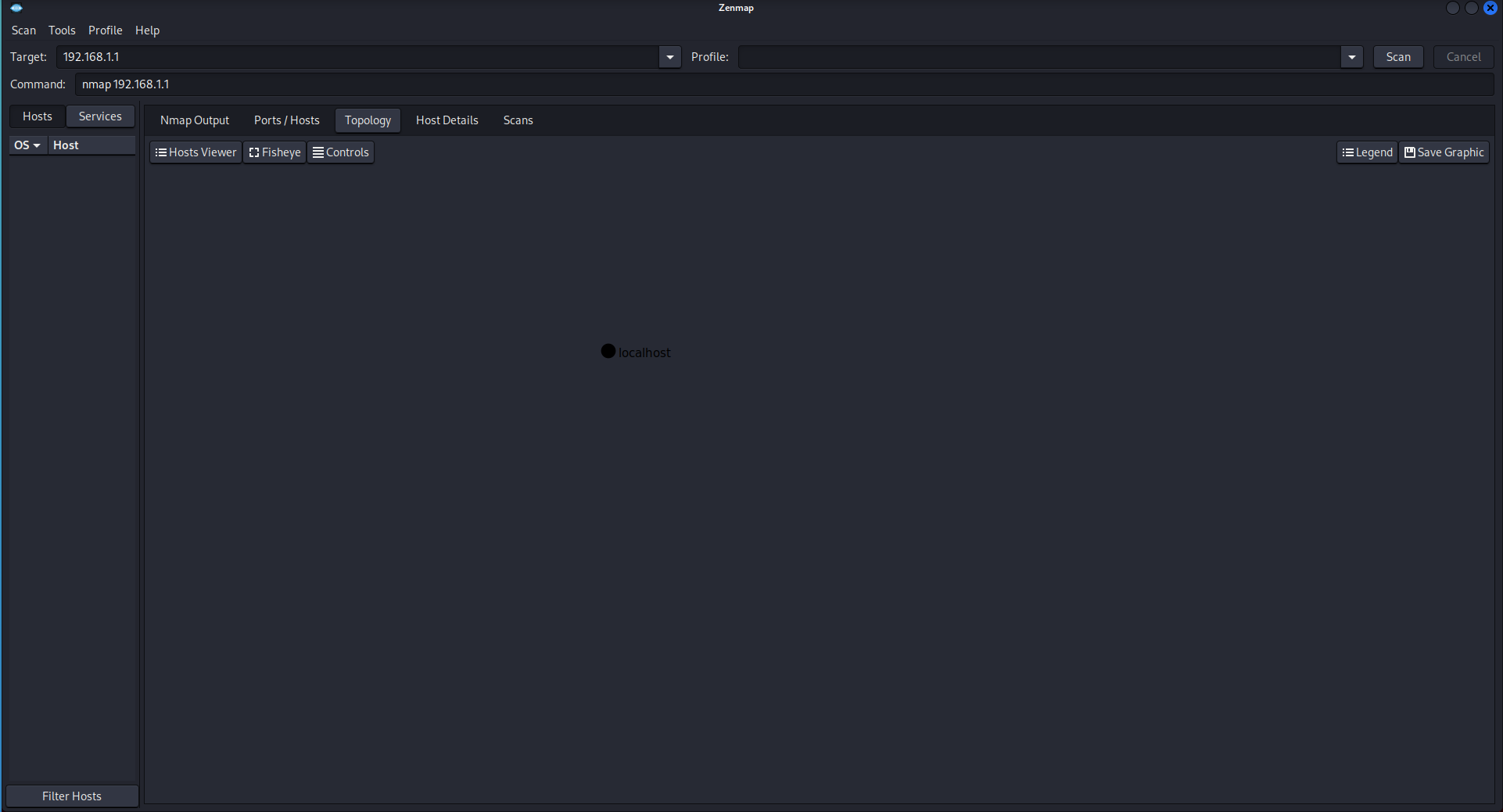

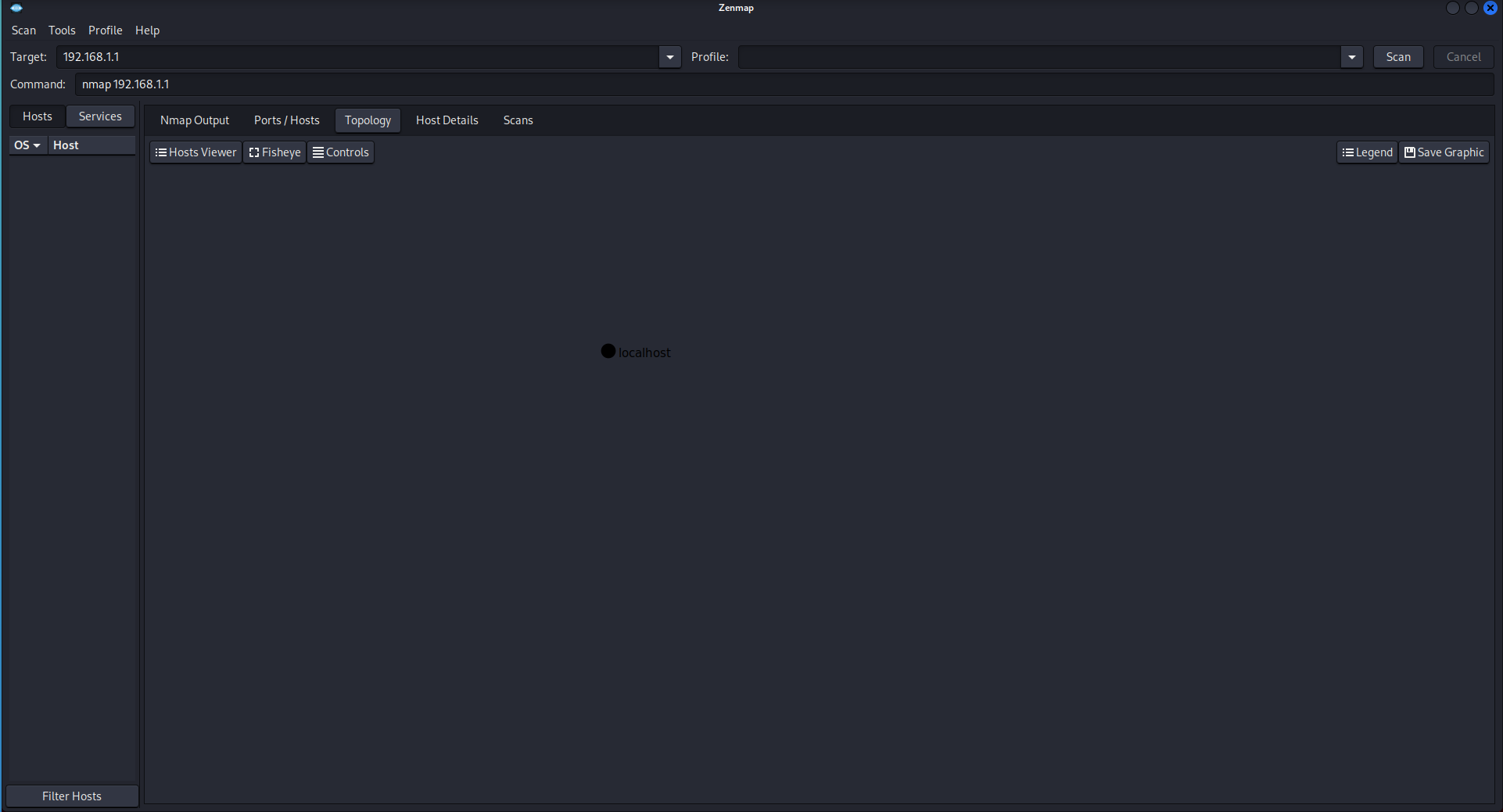

Burada ise makinenin topolojisinin haritasını çıkarır.

Bende localhost sadece ama zafiyetli makinede daha çok çıkacaktır.

Son olarak

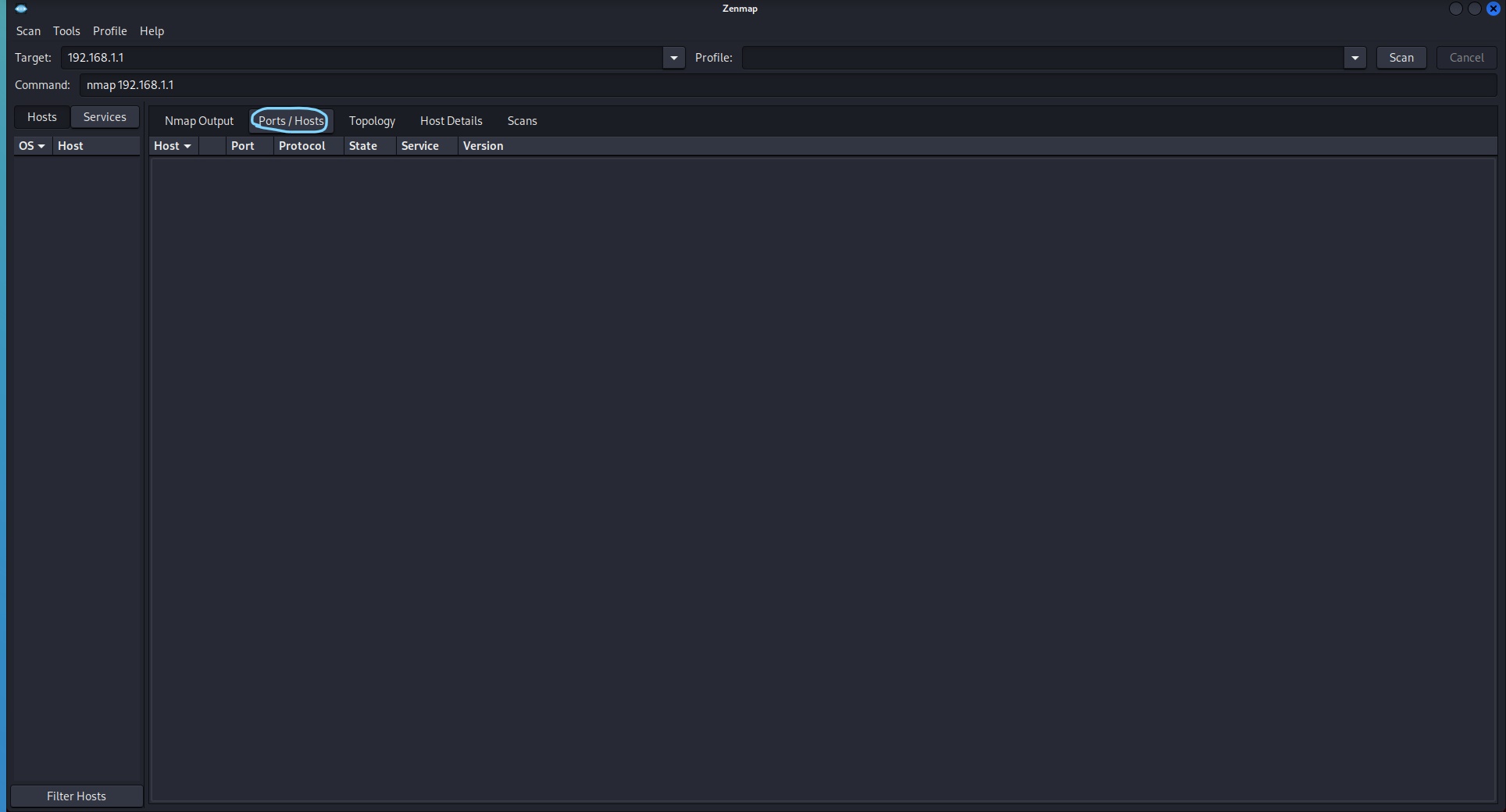

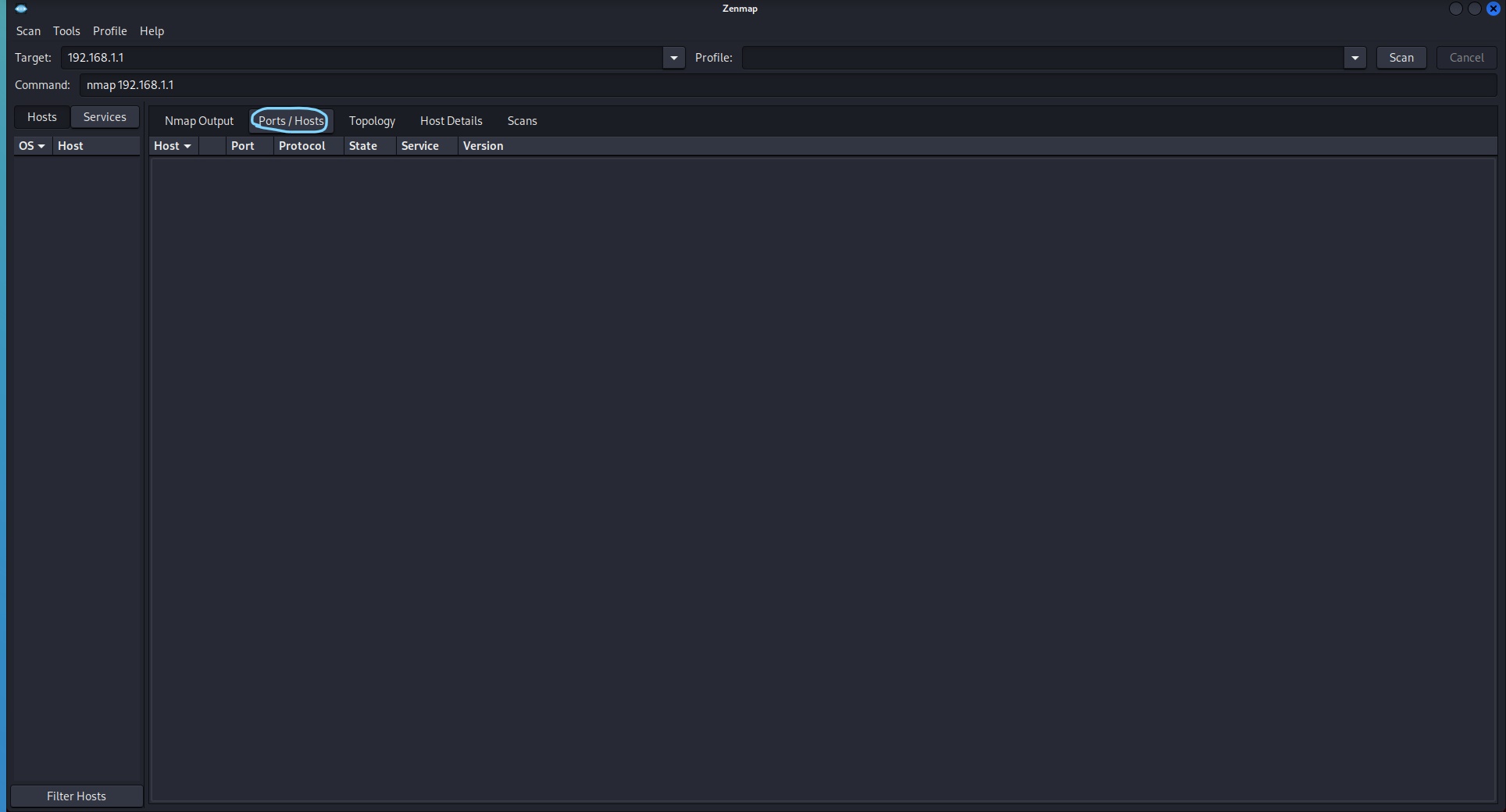

Burada ise makinedeki portları,durumlarını,servislerini ve makine ile ilgili bilgiler vb verilir.

Şimdi iseee

Tarama Türleri

Son bölümümüzde burası

Hangi tür taramalardan söz edeceğiz bir onlara bakalım.

1-)Xmas

2-)Null

3-)FIN

4-)SYN

5-)TCP Connect

6-)UDP

Şimdi bunların ne olduğundan bahsedelim.

İlk olarak www.nmap.org adresine gidiyoruz.

Daha sonra Download kısmına tıklıyoruz.

Sonrasında şu şekilde bir sayfa çıkacaktır.

Turkuaz ile boyadığım yere tıklayınca Nmap'i indirmiş oluyoruz.

Komut isteminizi (CMD) açıp nmap (komut)

şekilinde yazarsanız çalışmış olacaktır.Veya Zenmap olarak da kullanabilirsiniz.

Ve kurarken belirli izinleri verip next next yaparsanız kurulacaktır.

Şimdi geldi Kali'de kurmaya, Nmap zaten Kali'de kurulu olarak geliyor.

Ama Zenmap kurulu olarak gelmiyor maalesef.

O yüzden Kali'ye kurmak için yine www.nmap.org adresine gidiyoruz.

Bu sefer url'ye

Yukarıda da gördüğünüz gibi url:

www.nmap.org/dist/

Yine turkuaz ile çizdiğim yere tıklayınca

zenmap inmiş olacaktır.

Bende direkt kalim dizinine inmiş.

Ama direkt açamıyoruz veya kuramıyoruz neden?

Çünkü .rpm dosyaları kali linux ile pek uyumlu değil

Bu yüzdende bu dosya formatını değiştirmemiz lazım.

Alien adlı aracı kullanacağız.

Terminali açıp şu komutu girmemiz yeterli

apt-get install alien

Komutumuzu girdikten sonra

burada bize bir soru soruyor "e" yani evet deyip geçiyoruz.

Kurulumumuz devam ediyor...

Vee kurduk, şimdi hangi dizine indiyse siz

cd (zenmapin indiği dizin ismi)

bu şekilde yapın.Bende kalim dizinine inmişti cd komutuna gerek kalmadı.

ls

yazarak kalim dizinindeki dosyalara bakıyoruz amacımız Zenmap'i bulmak

Evet kırmızı ile çizdiğim yerdeymiş.

Bunu CTR + Shift + C

ile kopyaladıktan sonra

.deb olarak bir dosyaya dönüştürdü.

komut:

.lien zenmap-7.94-1.noarch.rpm

girdikten sonra dosyamız .deb formatına dönüşmüş olacaktır.

Şimdi ise Zenmap'i kurmakta

yukarıdaki gibi komutumuzu girdikten sonra Zenmap'imiz hazır olacaktır.

Komutu yine vereyim yazmaya zahmet etmeyin

dpkg -i zenmap_7.94-2_all.deb

Evvett artık kurmuş bulunmaktayız.

Terminalimize sadece

zenmap

yazmamız yeterlidir.

Bu şekildeee kurmuş oluyoruzzz.

Asalete bak be

Şaka bir yana artık Zenmap'i tanıtalım o halde.

Şimdi ilk olarak Target kısmı nedir?

Target kısmı hedef ip adresini belirtir.

Buraya herhangi bir ip adresi gireceksiniz.

Daha sonra altındaki command kısmında ise komutları gireceğimiz alandır.

Ve Profile yazısının hemen sağında çizdiğim yer yani

bu kısımda ise tarama türlerini seçebiliyoruz.Misal TCP Connect taraması ise onu seçiyoruz yanındaki ok sayesinde, daha bir 10 tane daha var bunlardan birini seçince command kısmına otomatik olarak o tarama türünün Nmap'teki komutunu giriyor yani -sT

gibi.

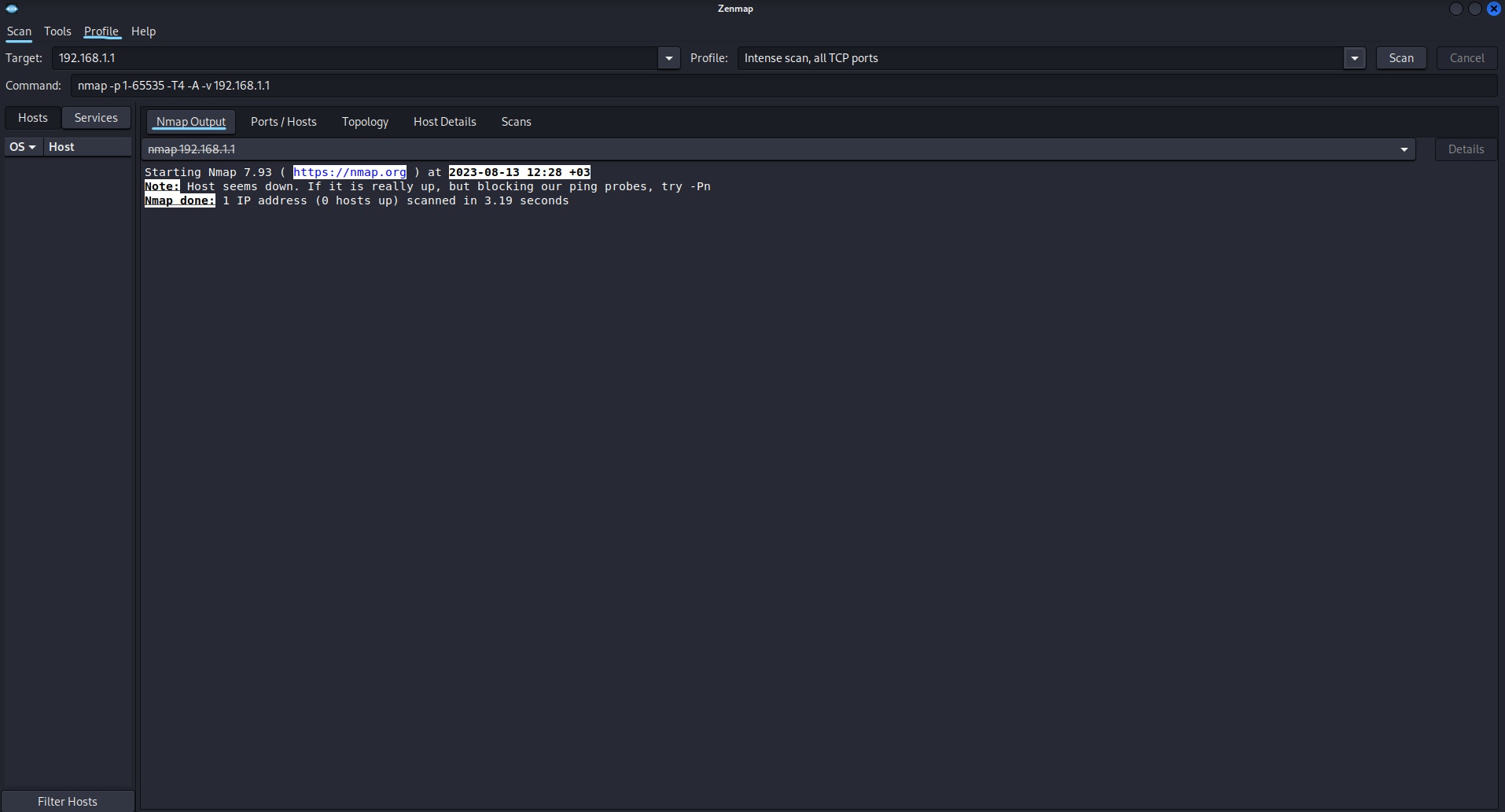

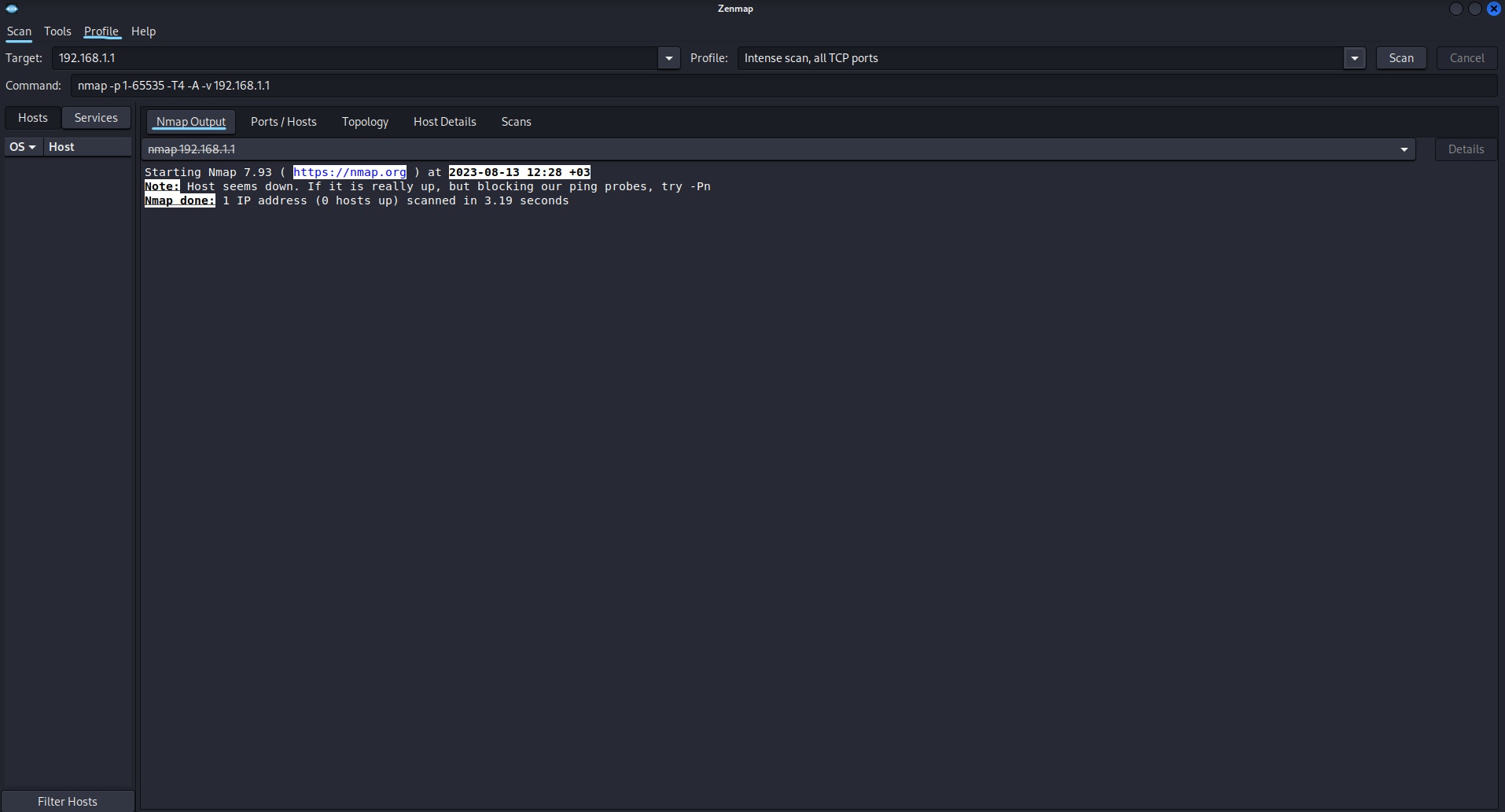

Üç tane çizdiğim yer var.Buralarda ise En üst sol köşede bir tane Scan adlı bölüm var, orada taramalar hakkında vb. şeyler var.Profile yani turkuaz ile çizdiğim yerde ise hami size az önce bahsetmiştim tarama türlerini seçebiliyoruz diye, şimdi biz tarama türlerini seçerken diyelimki kendimize uygun tarama türünü bulamadık vs,

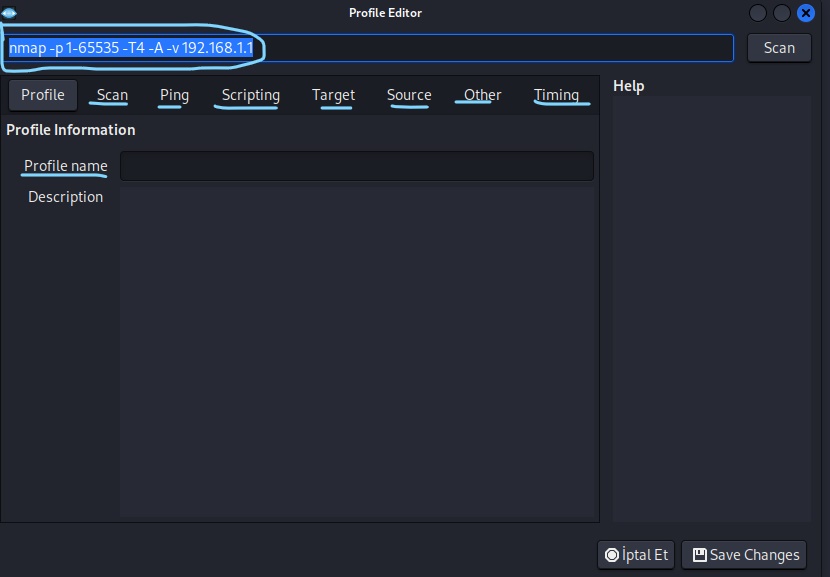

O zaman bu kısma tıklayıp Profile Editor yazan yere tıklayınca kendi tarama komutumuzu ve ismini aynı az önceki yer gibi belirleyebiliyoruz.

Misal örnek bir komut, profile name kısmına ise tarama türümüzün ismini yazıyoruz.Turkuaz ile çizdiğim yerlerde ise ek ayarlar var.Scan kısmında ayarlar vb neler yapması vb vb.

Ama genel olarak bu şekilde yapabilirsiniz.

Şimdi ise Host Details kısmında ise bize makine hakkında bilgiler veriyor misal hangi işletim sistemi vb görsel olarak veriyor.

Şuanda benim etrafımda veya zafiyetli makine bulamadım maalesef

Scans kısmında ise eski yaptığımız taramalar gösterilir.

Sol yanda Host Ve Services kısımlarında ise host ve servisleri hakkında bi kabataslak bilgi veriyor diyelim işletim sistemi vb.

Burada ise makinenin topolojisinin haritasını çıkarır.

Bende localhost sadece ama zafiyetli makinede daha çok çıkacaktır.

Son olarak

Burada ise makinedeki portları,durumlarını,servislerini ve makine ile ilgili bilgiler vb verilir.

Şimdi iseee

Tarama Türleri

Son bölümümüzde burası

Hangi tür taramalardan söz edeceğiz bir onlara bakalım.

1-)Xmas

2-)Null

3-)FIN

4-)SYN

5-)TCP Connect

6-)UDP

Şimdi bunların ne olduğundan bahsedelim.

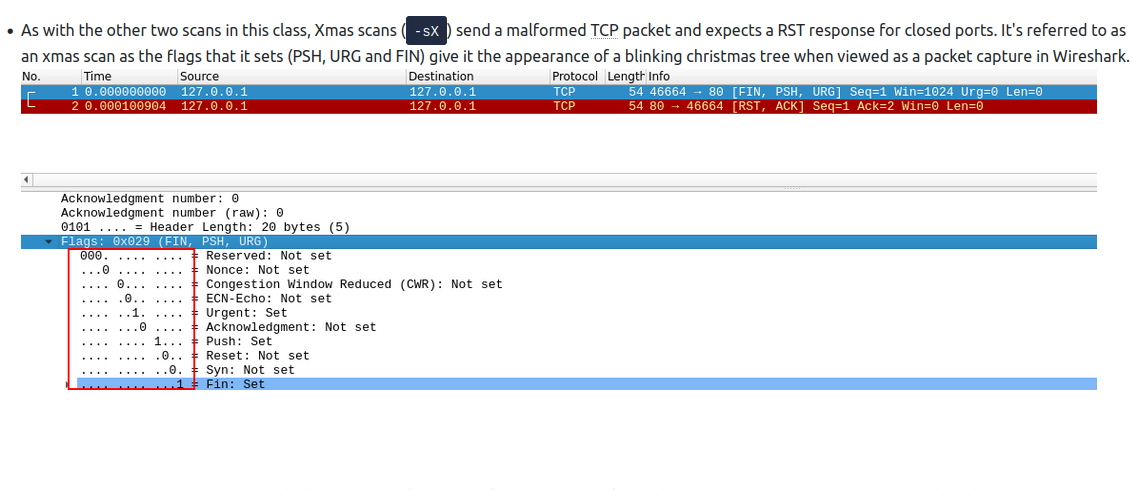

1-) Xmas (-sX)

Bu tarama türünde paketler gönderilirken oturum açılmamış olur, yani antivirüs veya firewall'lara takılmaz.

Peki hangi paketleri gönderiyor.

Xmas taramalarında FIN,PSH,URG paketleri gönderilir, oturum açılmadığı içinde direkt portun kapalı olup olmadığını anlayabiliyoruz.

Açık porttan hiç bir cevap gelmez.

Ama kapalı portta ise hedef makinenin portu RST cevabını verir.

Yani RST (Reset) anlamına gelir.Bağlantıyı sonlandırıyor.

Oturum açılmadığı içinde firewall'lar bu istekleri loglamıyor ve güvenlik duvarınada takılmadan portun durumunu öğrenmiş olduk.

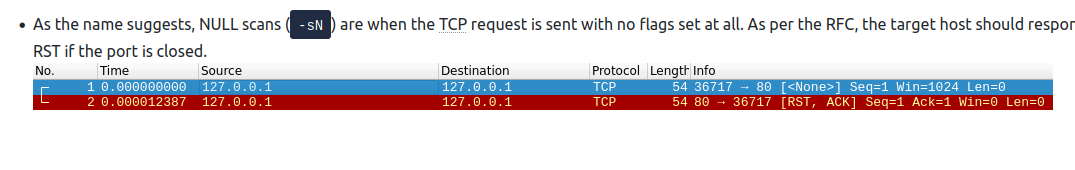

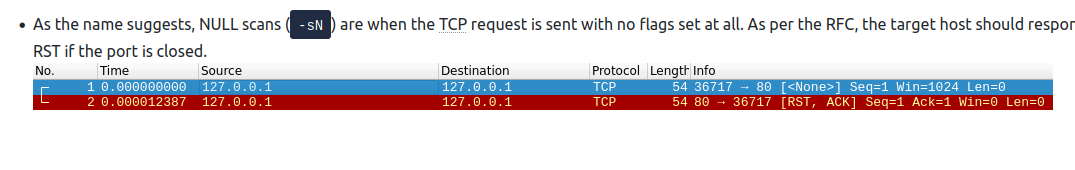

2-) Null (-sN)

Null taramalarda Xmas taramanın tam tersi bayrak taşımayan paketler gönderilir.Bayrak taşımayan paketler şudur.

Misal Xmas taramasında bayrak taşıyan paket yani FIN gibi bayrak taşıyan paketler gönderdik.Ama Null taramalarda sadece TCP olarak bir paket gönderdik yani üzerinde herhangi bir bilgi falan yazmıyor gibi düşünebiliriz.

None yani boş paket gibi düşünebiliriz.

Karşı tarafta RST cevabını vermiş ve bağlantı sonlanmış

Aynı zamanda RST ACK birleşik olarak cevap verilmişse, karşı makine diyor ki

Kardeşim cevabını aldım ama bağlantıyı bitiriyorum

bunun gibi düşünebiliriz.

Eğer RST cevabı geldiyse, port kapalıdır.

Ama eğer cevap gelmez ise port açıktır.

Misal Xmas taramasında bayrak taşıyan paket yani FIN gibi bayrak taşıyan paketler gönderdik.Ama Null taramalarda sadece TCP olarak bir paket gönderdik yani üzerinde herhangi bir bilgi falan yazmıyor gibi düşünebiliriz.

None yani boş paket gibi düşünebiliriz.

Karşı tarafta RST cevabını vermiş ve bağlantı sonlanmış

Aynı zamanda RST ACK birleşik olarak cevap verilmişse, karşı makine diyor ki

Kardeşim cevabını aldım ama bağlantıyı bitiriyorum

bunun gibi düşünebiliriz.

Eğer RST cevabı geldiyse, port kapalıdır.

Ama eğer cevap gelmez ise port açıktır.

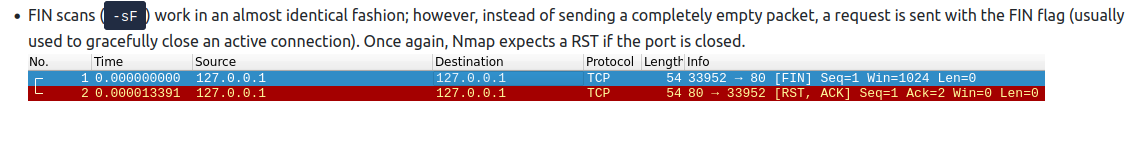

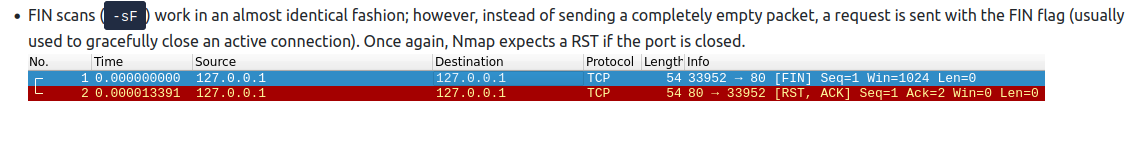

3-) FIN (-sF)

FIN taramalarda tıpkı Xmas taramaya benzerdir,

FIN taramada da Xmas'tede olduğu gibi oturum açılmadan istek gönderilir ve yine firewall gibi güvenlik duvarlarına takılmaz.

TCP yolu ile yapılan bağlantılarda, karşı port kapalı olsa bile gönderilen FIN paketlerine RST paketiyle cevap verir karşı makine.

Bu durum FIN taramaların temel çalışma prensibini oluşturur aslında.

Gördüğünüz gibi FIN paketi gönderilmiş,

Hedef makine RST cevabı göndermiş.

Kapalı porttan gelecek cevabı zaten söyledim.RST ile cevap verecek tabiki.Ama eğer port açıksa karşı makine cevap vermeyecektir.

FIN taramada da Xmas'tede olduğu gibi oturum açılmadan istek gönderilir ve yine firewall gibi güvenlik duvarlarına takılmaz.

TCP yolu ile yapılan bağlantılarda, karşı port kapalı olsa bile gönderilen FIN paketlerine RST paketiyle cevap verir karşı makine.

Bu durum FIN taramaların temel çalışma prensibini oluşturur aslında.

Gördüğünüz gibi FIN paketi gönderilmiş,

Hedef makine RST cevabı göndermiş.

Kapalı porttan gelecek cevabı zaten söyledim.RST ile cevap verecek tabiki.Ama eğer port açıksa karşı makine cevap vermeyecektir.

4-) SYN (-sS)

Syn taramalarda yarı oturum açılır.

Yani firewall'lara yakalanma olasılığı biraz yüksektir.

Hedef porta SYN paketi gönderilir.

Daha sonra SYN-ACK paketini göndermesi beklenir.

Yine SYN-ACK ise cevabını aldım demektir.

Daha sonrasında biz ise bağlantıyı sonlandırmak için RST yani reset paketini gönderiyoruz.

Bu şekilde SYN paketini gönderdikten sonra karşı taraf SYN-ACK paketini gönderiyor sonra biz de RST paketini göndererek bağlantıyı sonlandırıyoruz.

Yani kapalı porta SYN gönderdiğmizde RST cevabını alıyorsak port kapalıdır.

Ama eğer bir port açıksa bize SYN-ACK ile cevap verecektir.

Bizde RST'yi gönderdiğimizde bağlantıyı sonlandırıyoruz ve bu bir açık porttur.

5-)TCP Connect (-sT)

TCP Connect taramalarında tam oturum açma gerçekleşir ve firewall'a sık yakalanma olsalığı çok yüksektir.

Taramanın farkedilmesi kolaydır ve firewall bunu farkettiğinde bağlantıyı hemen sıfırlar.

Bu taramada hedefe SYN paketi gönderilerek cevap beklenir.Eğer cevap gelmez ise port kapalı, eğer SYN-ACK cevabı gelirse port açık demektir.

Bu şekilde tablo daha iyi anlatıyor.

6-) UDP (-sU)

Son olarak UDP Scan'den bahsedeceğiz.

Şimdi önceki bahsettiğimiz bütüün taramalar TCP bağlantısı olarak gidiyordu yani TCP tabanlıydı.

UDP (User Datagram Protocol) TCP'de de olduğu gibi paketin alıcı tarafından alındığını denetlemez.

Ve TCP gibi güvensizdir.

Ama UDP, veri transferi sırasında kaybolan veya yok olmuş verileri yeniden göndermediği için (böyle sorunlar olabiliyor) TCP'ye göre daha hızlıdır.

Aynı zamanda UDP taramalarında bayrak, yani SYN,ACK gibi paketler kullanılmaz.

Tam tersi bağlantıyı doğrudan sağlar.

ICMP (Internet Control Message Protocol)

veri aktarımı sırasında kaybolan veya yok olan veriler hakkında ve oluşan hatalar hakkında bilgi vermek amacılığıyla oluşturulmuş bir protokoldür.

Eğer bir port kapalıysa ICMP : "Port unreachable"

olarak yanıt verecektir.

Ve bu tür taramayı gerçekleştirmek için Root yetkisine sahip olmak gerekir.

Açık ama filtrelenmiş porttan cevap gelmez

Ama açık porttan gelen cevap

eğer bir normal UDP paketi veya datası ise port açıktır.

Okuduğunuz için ve vakit ayırdığınız için teşekkürler.