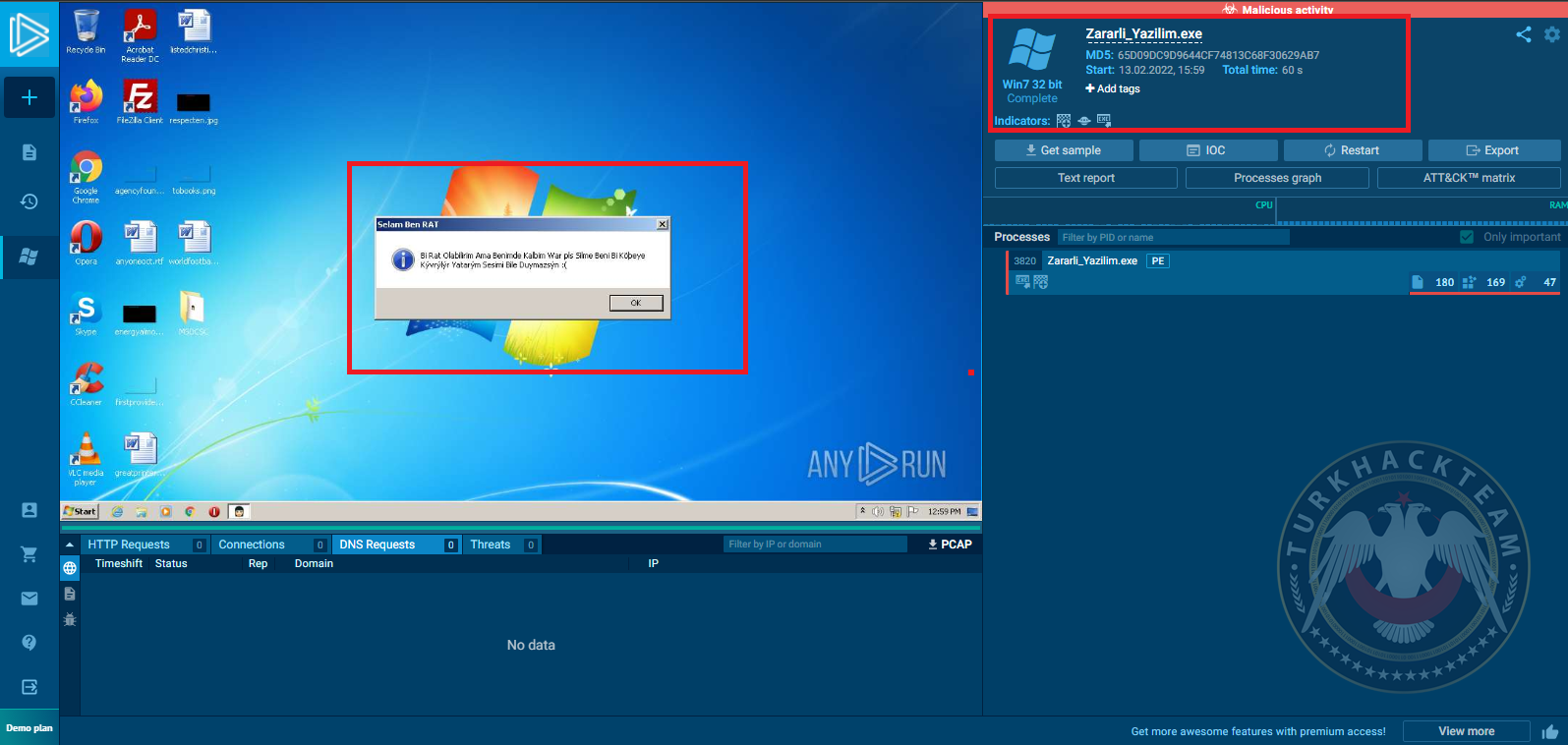

Selamlarr, bu konuda sizlerle @Xowly ile "Online Sandboxlar İle Zararlı Yazılım Analizi" Konusunda

bilgi verip beraber Online sandboxlar araycılığı ile zararlı yazılım analizi yapacağız.

İlk önce "online sandboxlar nedir ?" sorusunu cevaplayayım online sandboxlar bu konumuzda işleyeceğimiz

Virüstotal ve Any Run gibi dosyayı içerisine yüklediğimizde kendi ortamlarında analiz edip bize

sonuçlarını ve ayrıntılarını gösteren platformlara denir. Biz bu platformlarda dosyamızın

zararlı olup olmadığını değerlendiririz.

Bizim işleyeceğimiz yaygın kullanılan 2 Online sandbox vardır bunlardan ilki virüstotal

ikincisi ise any run'dur. Virüs totalda 78 diğer antivirüs ile yüklediğimiz dosyayı tarar

ve bize hepsinin sonucunu yüklediğimiz dosyanın iletişimde olduğu yerleri dosya dropladığı yerleri

orjinal ismini ve birçok bilgisini önümüze getirir, konuda "Virüs Total" kısmını ben "Any Run" kısmını

@Xowly İnceleyecektir.

İnceleyeceğimiz dosyanın indirme Linki: 775 KB file on MEGA

Virüs Total Raporu Linki: VirusTotal

Any Run Raporu Linki: Masum Bir Trojen.exe (MD5: 65D09DC9D9644CF74813C68F30629AB7) - Interactive analysis - ANY.RUN (trojenin eski ismi bu olduğu için burda yazan ismi aldırmayın)

Önemli Not: Bu yapacağımız işlemleri sanal makine ile yapmanızı şiddetle öneririm.

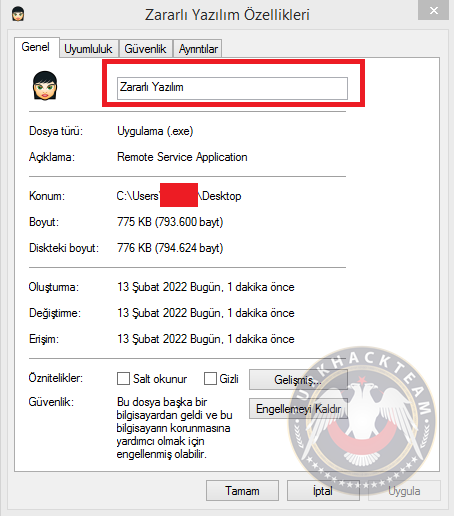

Şimdi ilk önce indirip bir bakalım dosyamız nedir necidir.

Dosyamızın ismi "Zararlı yazılım"mış belli olsun diye ismini öyle yaptım çok takılmayalım

şimdi hemen virüs totala sürükleyerek yükleyelim ( VirusTotal )

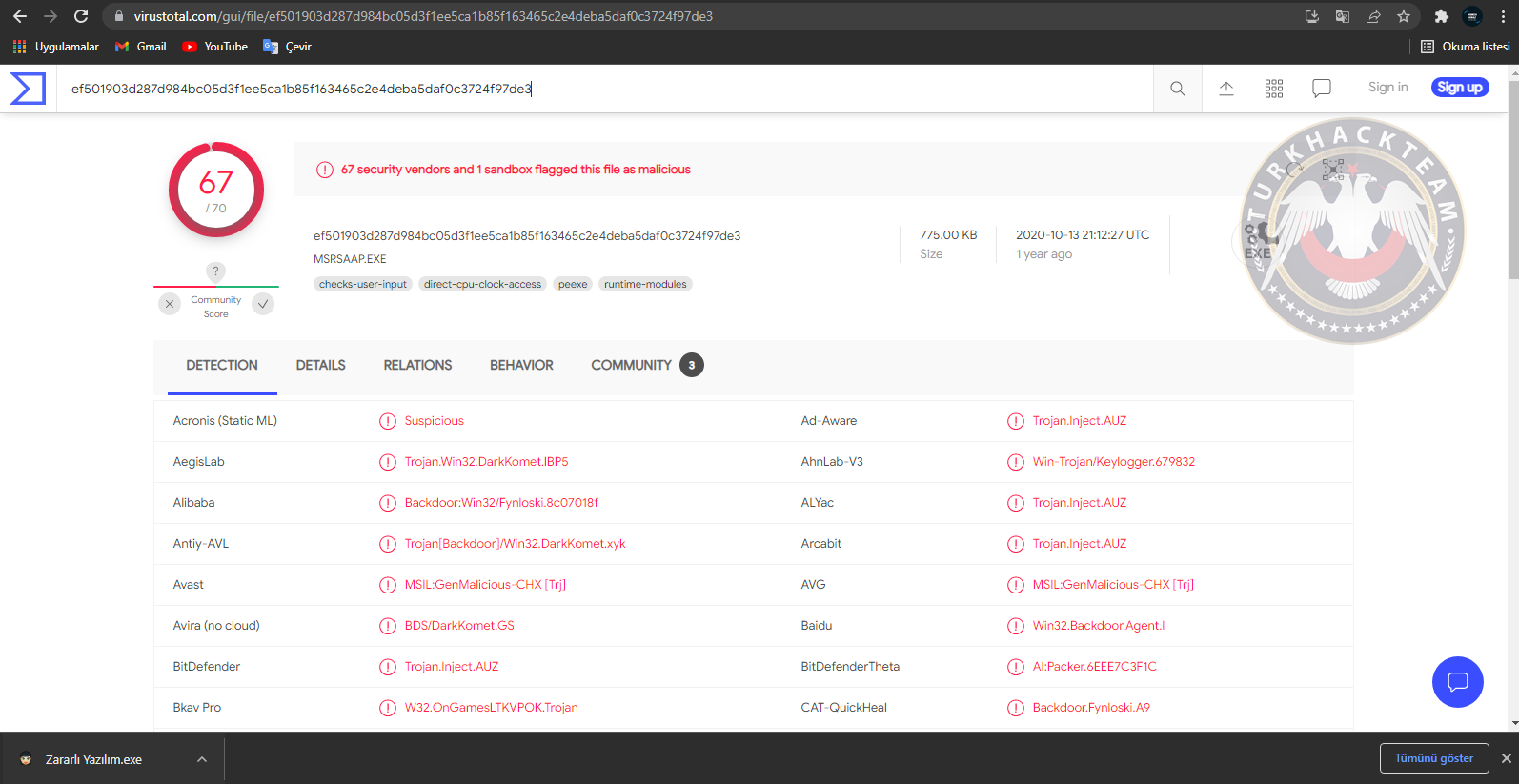

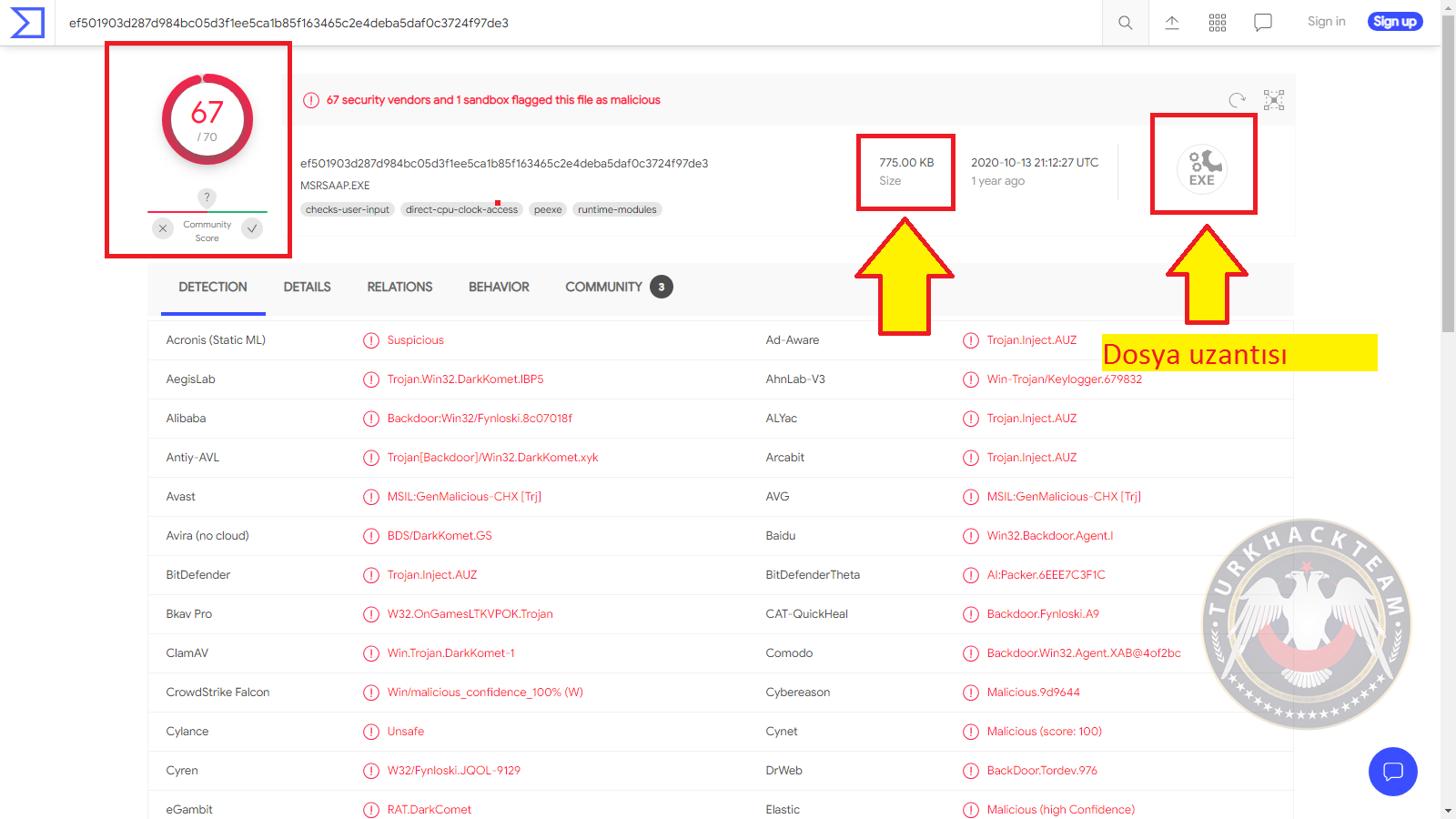

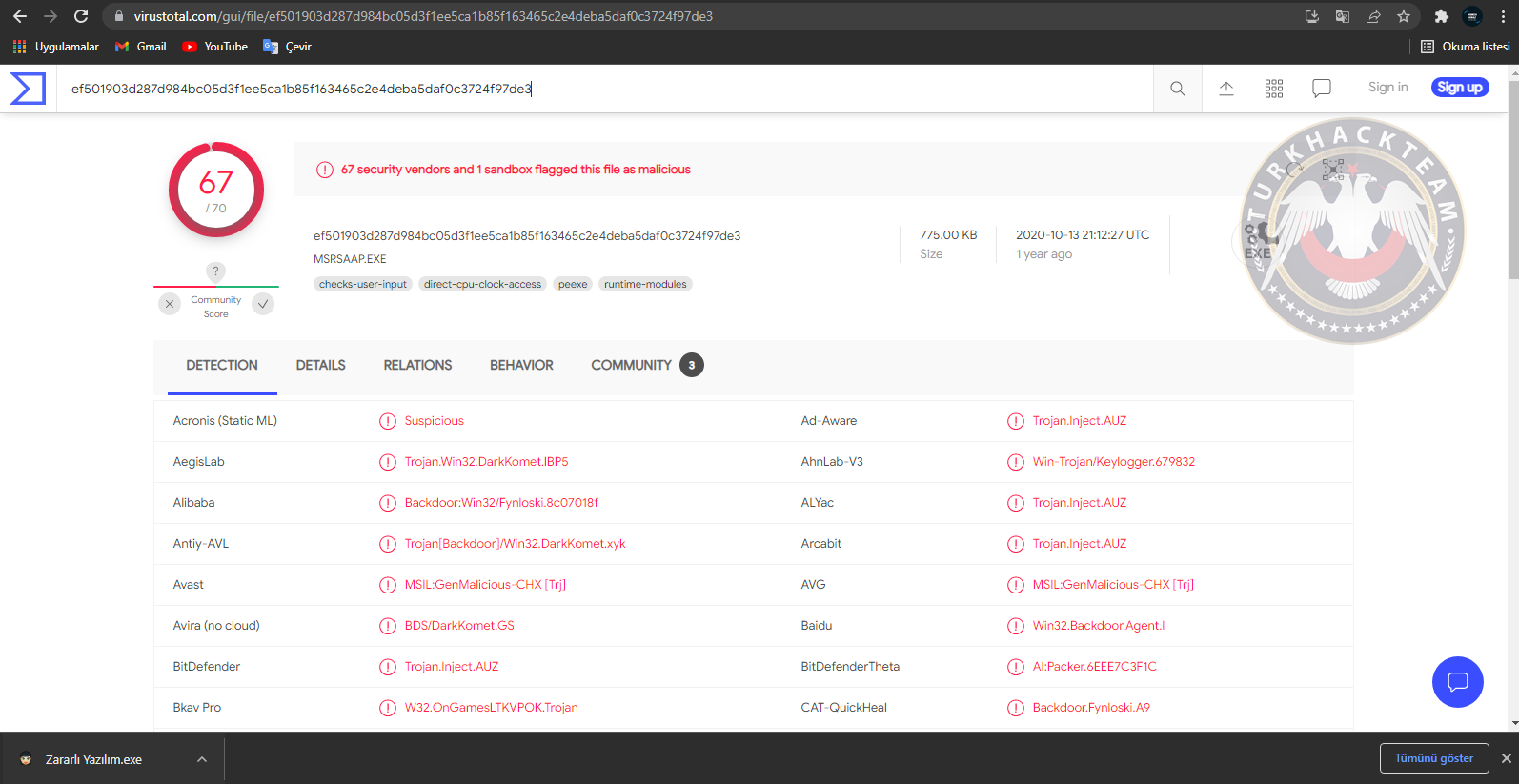

Şimdi karşımızda şöyle bir ekran geldi kafanız ufaktan karışmış olabilir ama hepsine teker

teker değineceğiz.

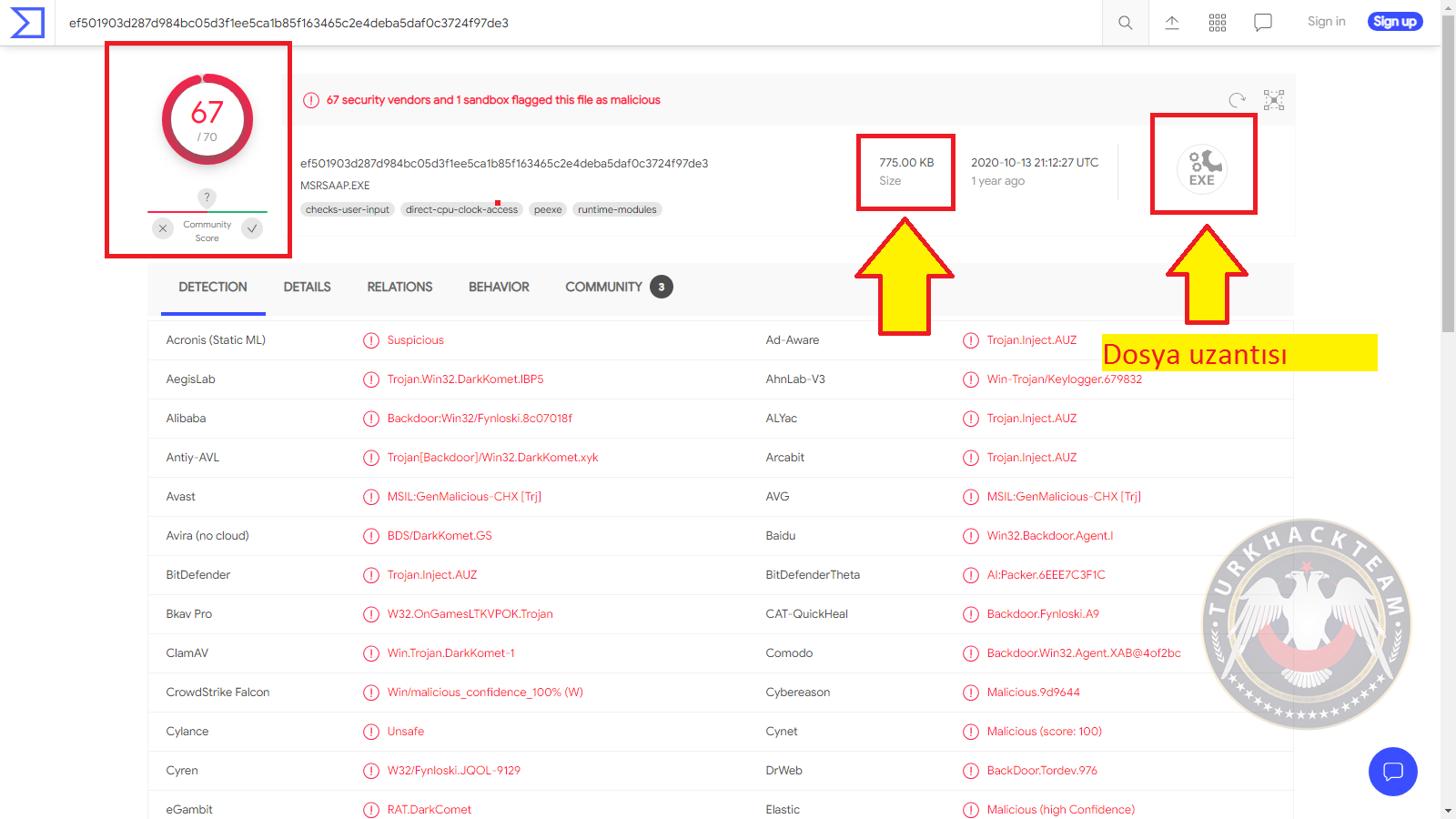

İlk olarak yukardaki menüyü anlatayım, üzerinde 67/70 yazan kırmızı biryer var gördünüzmü işte orası

yazılımın 70 antivirüsten geçip 67 anti virüsün bunun zararlı olduğuna karar verdiği anlamına

geliyor, çoğunluk bir oranla zararlı dendiği için kırmızı renkte eğer çoğunluk temiz deseydi

yeşil renkte olurdu.

Sağ tarafta "775.00 KB Size" yazan tarafta dosyanın boyutunu gösteriyor, size bir tüyo vereyim

eğer virüs totaldaki boyut ve indirme linkindeki boyut aynı değilse indirirken sanal makine kullanıp

kendiniz analiz etmelisiniz çünkü en ufak bir boyut farkında işin içine zararlı yazılımlarda girebiliyor.

En sağda EXE yazan bir resim var oda tahmin edebileceğiniz üzere dosyanın uzantısını gösteriyor.

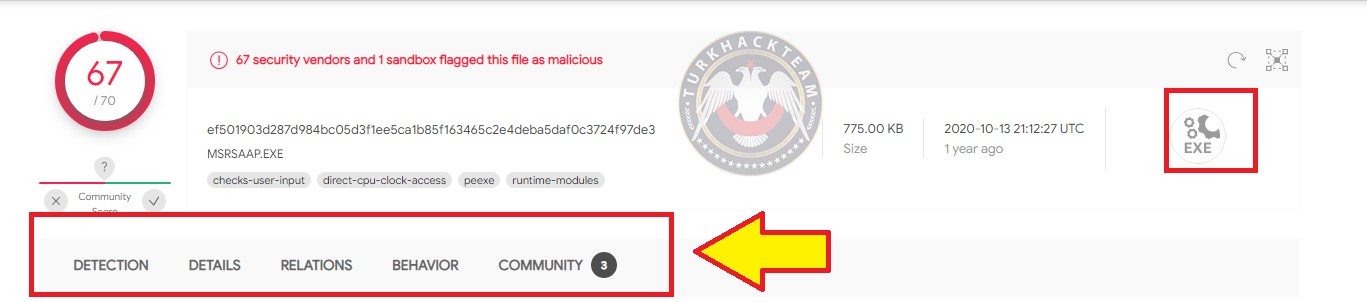

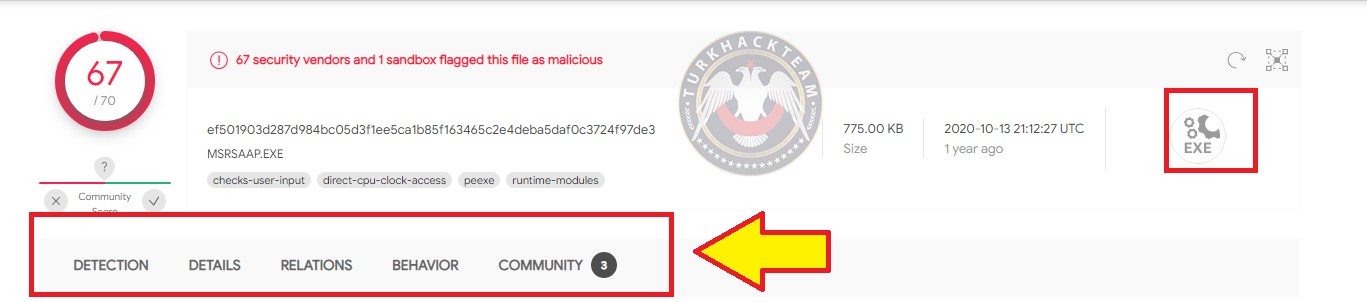

Şimdi alttaki menüden ufaktan bahsedelim, Birazdan ayrıntılarıyla değineceğiz.

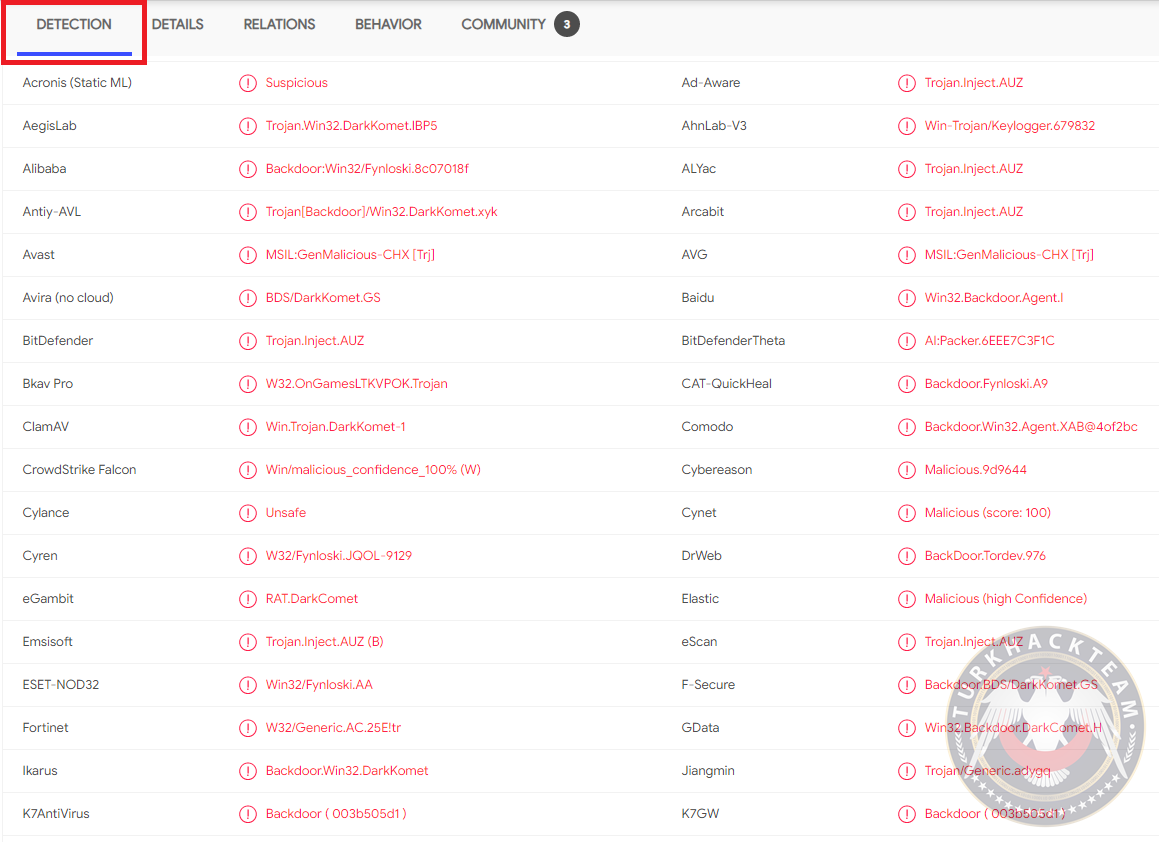

Detection kısmında birçok antivirüs tarafından yapılan taramaların sonuçlarını görüyoruz.

Details kısmında yazılım ile alakalı detaylar veriliyor.

Relations kısmında yazılımın grafik haritası ve iletişimde olduğu yerlerin güvenlik raporları yer alıyor.

Behavıor kısmında programın bağlantıda olduğu yerler ve yaptığı işlemler gösteriliyor.

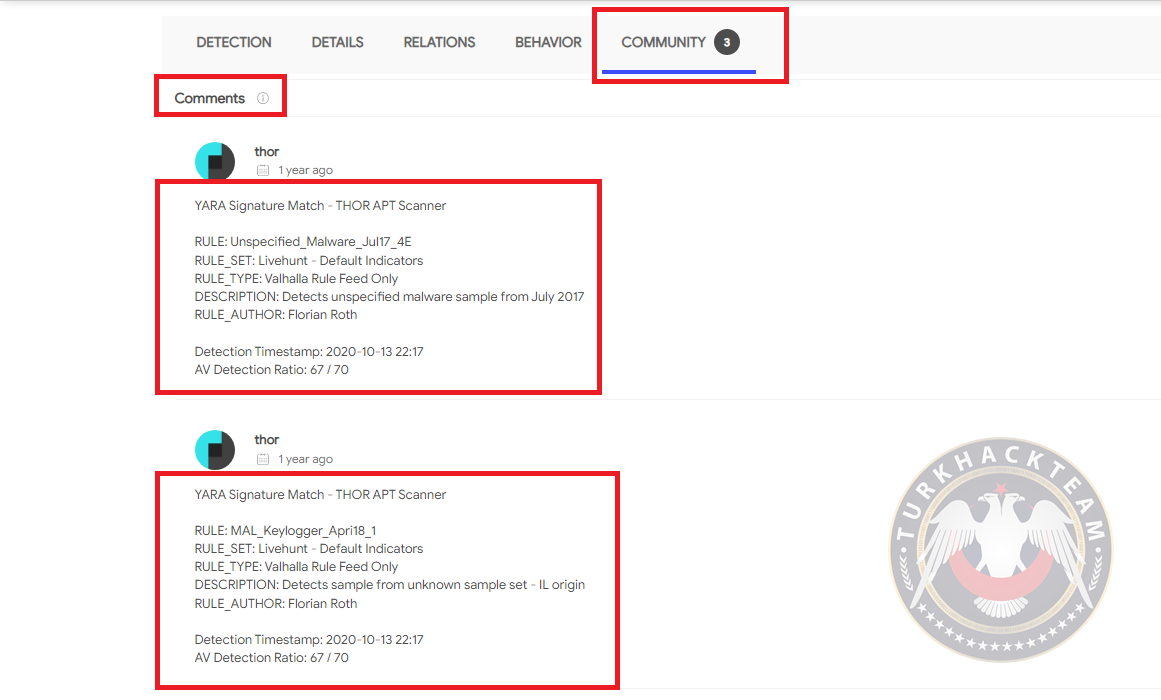

Communıty kısmında programı daha önce inceleyen analizciler tarafından yapılan yorumlar yer alıyor.

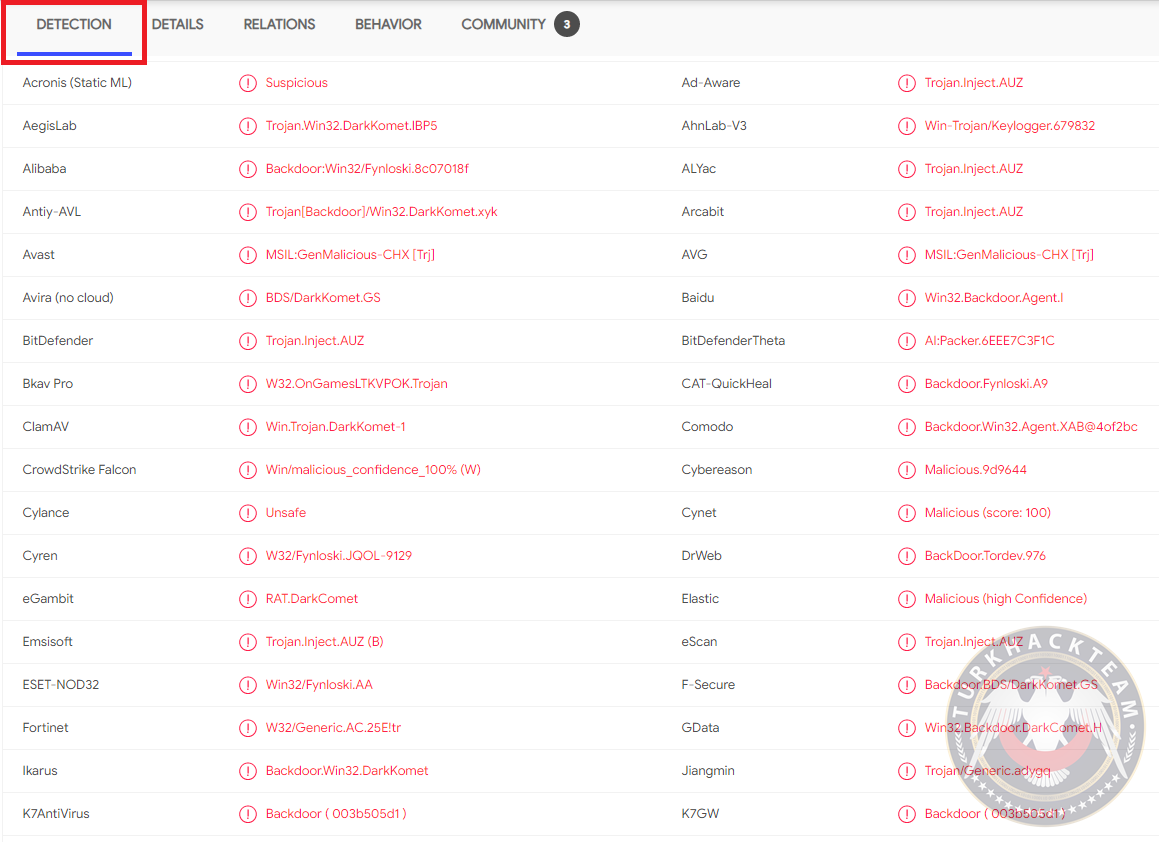

Şimdi birlikte "detection" kısmına bakalım,

ilk gözümüze çarpan birçok antivirüs firmasının

bunu trojan, backdoor gibi zararlı yazılımlar olarak tespit etmesi. Ama biz analizimizi sadece

bu seçeneklere dayanarak yapamayız bir kere hata olur. Crypterlerin ne olduğunu hepimiz biliyoruzdur

bir dosyanın virüs programlarından temiz olarak geçmesi için dosyayı cryplayan programdır, biz

bir cryptere yüklenmiş programı virüstotala atarsak az sonuç gösterecektir yani crypter virüs totalı

ve sizin antivirüs programlarınızı yanıltacaktır. Böyle durumlarda programları kendimizin analiz etmesi

hayati önem taşıyor.

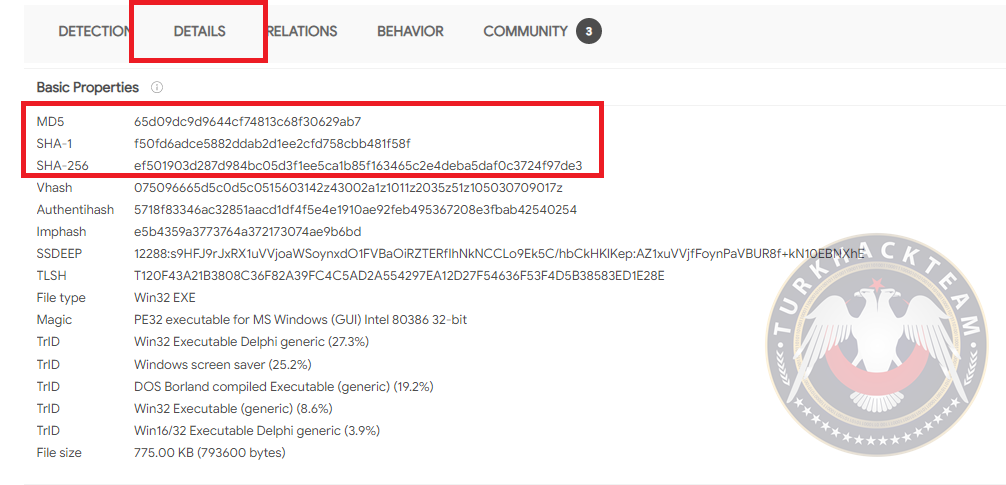

Şimdi zaman kaybetmeden "details" bölümüne bi bakınalım.

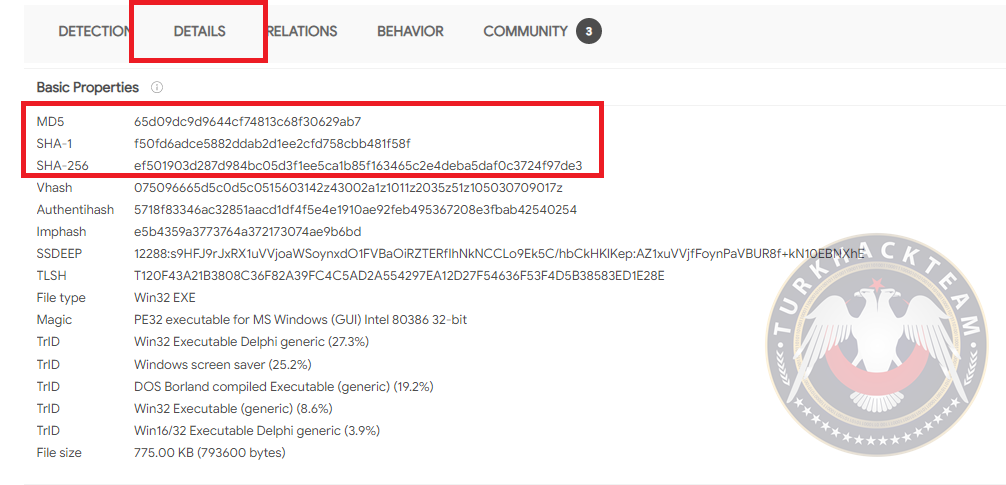

İlk karşımıza çıkan kısım "Basic Properties" kısmı olacaktır bu kısımda sırasıyla yazılımın md5, sha-1,

sha-256 hashları karşımıza çıkacak bu hashlar ne işe yarıyor derseniz dosyanın bütünlüğünü doğrulamak

veya virüs totala yüklenen dosyanın tekrar upload edilmesini engelleyip direkt sonuçları sunmak amacı ile

kullanılıyor. Hashlarla ve bu bölümle pek işimiz yok o yüzden diğer kısma atlayalım hemen

History kısmında sırasıyla oluşturulma tarihi, ilk ve son erişim tarihi ve son analiz tarihi yer alıyor,

burada dikkat etmemiz gereken şey eğer programımız piyasaya yeni çıkan bir program ise Creation Time bölümününde

First submisson'a yakın bir tarih olmalı, yeni çıkmasıda şart değil her türlü creation time ile first submisson

tarihleri birbirine yakın olmalıdır.

Names kısmına bakalım şimdi burda dosyaya verilen isimle yazıyor ilk isim bizim verdiğimiz isim olan "Zararlı Yazılım.exe"

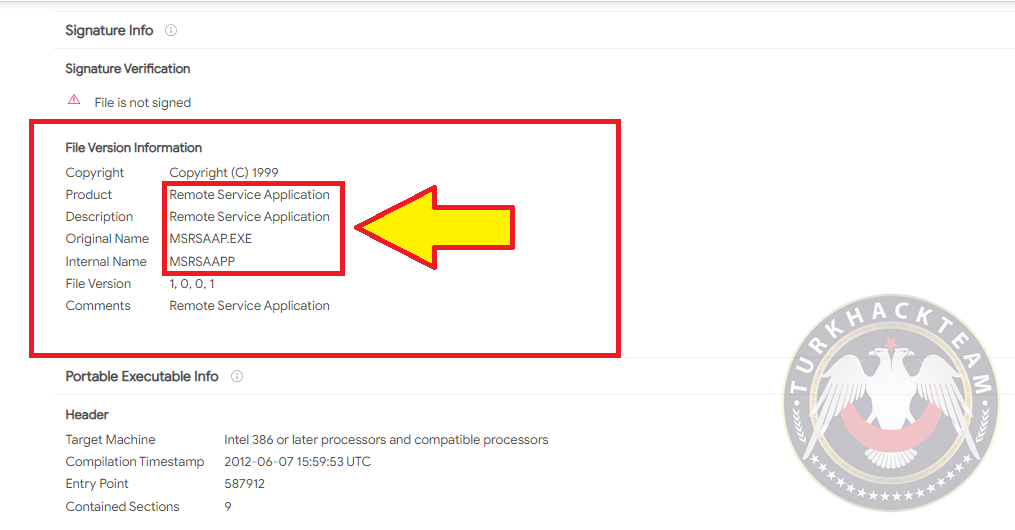

ama diğer isimlere bakınca zurnanın zart dediği yere geliyoruz. MSRSAAPP ve MSRSAAP.EXE isimleri karşımıza çıkıyor bu isimler

darkcomet rat'ın default isimleri burda zaten hemen olayı çakıyoruz ama devam ediyoruz %95 zararlı olsada bir ihtimal yazılımın

sahibi programa bu ismi vermiş olabilir.

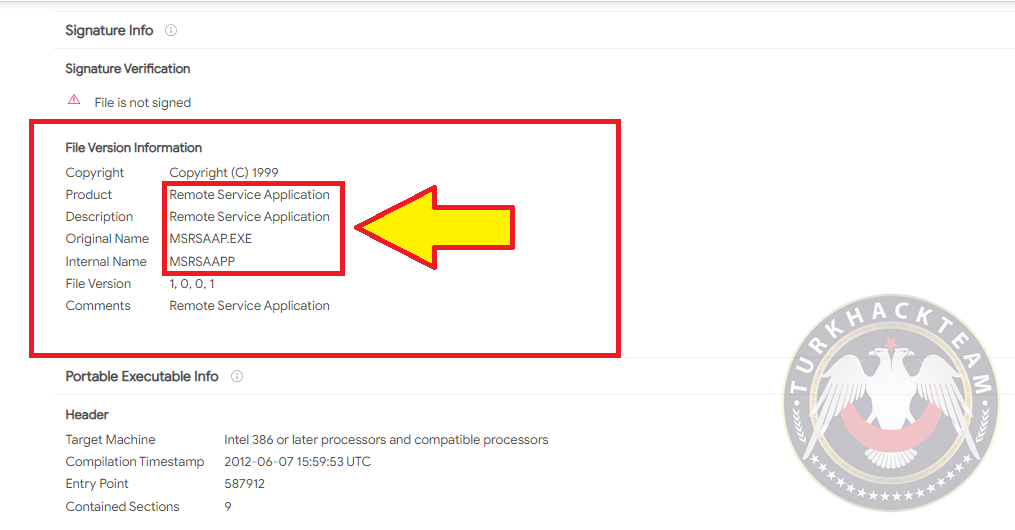

File version ınformation kısmına baktığımızda yazılımımızın versiyon bilgisi orjinal ismi gibi bilgilere ulaşıyoruz bunları yorumlayalım.

Product kısmında "Remote Service Application" yazmasıda bizim rat olma seçeneğine verdiğimiz artılardan biri.

orjinal ismine bakınca yukarda dediğim gibi darkcomet ratın default ismi olan "MSRSAAPP.EXE"ye ulaşıyoruz.

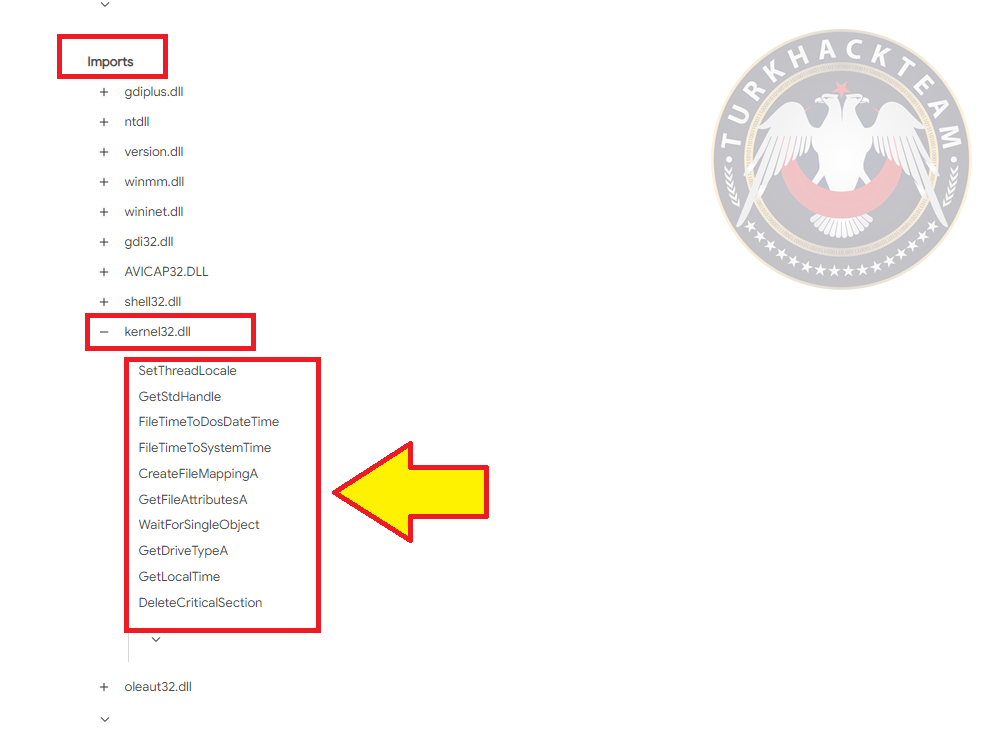

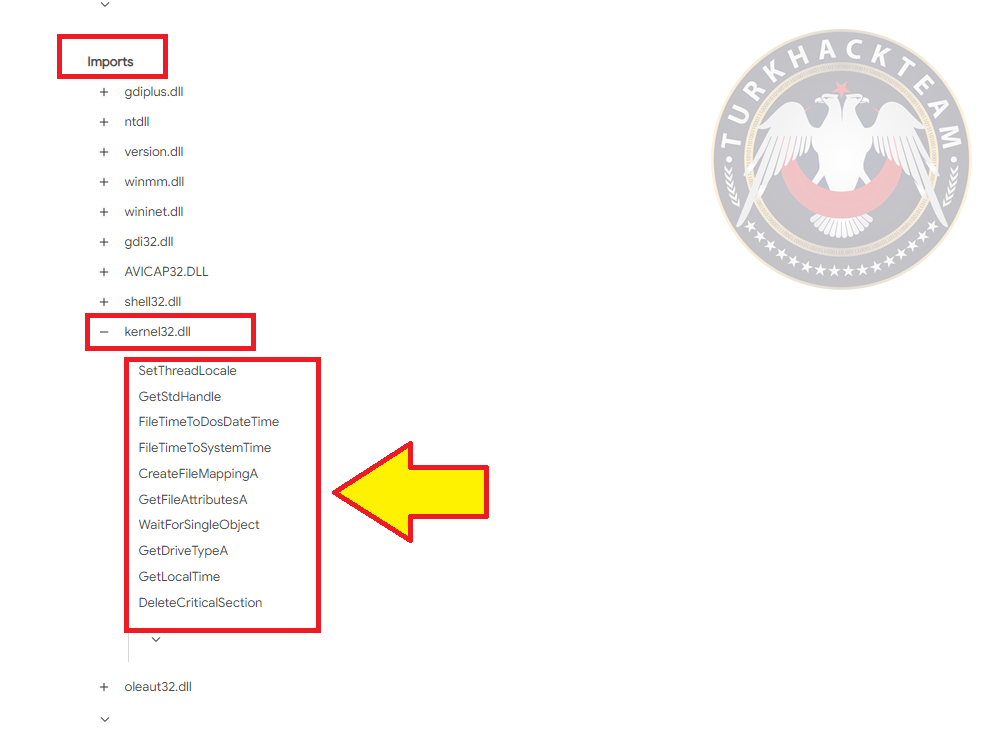

İmports kısmına baktığımızda yazılıma dahil edilen dll dosyalarını görüyoruz, burdaki dll'ler bir bakıma bizim için önemli,

Kernel32.dll malware yazılımlarinın sıkça kullandığı bu dll hafıza dosya ve donanima erişimi manipule etmek için kullanılır.

AdvApi.dll registy'e erişimi manipüle etmek için kullanılır.

GDI32.dll yazılımın grafiklerini manipüle etmek için kullanılır.

Shell32.dll komut satırında kodlarımızı çalıştırmak amacı ile kullanılır.

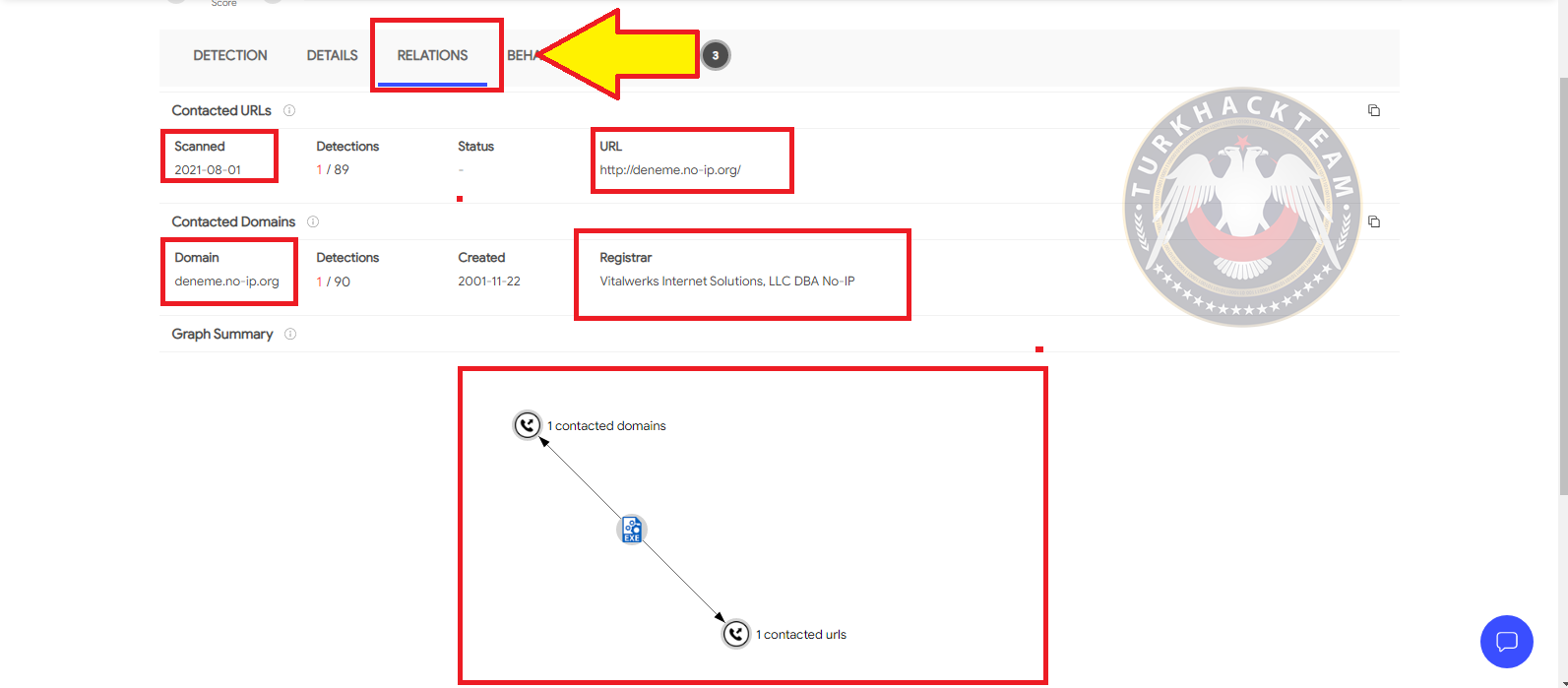

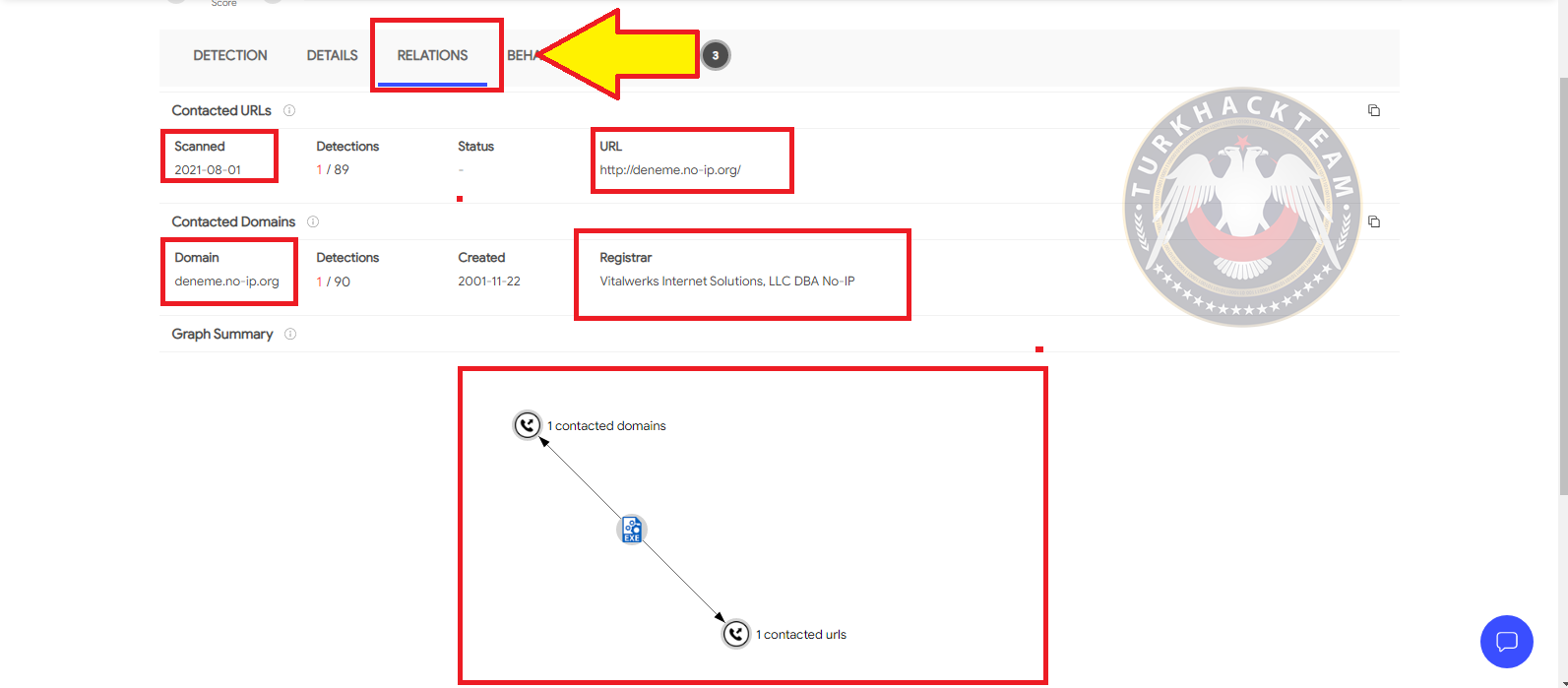

Şimdi sıra geldi "Relations" bölümüne bakmaya.

Contacted url ve contacted domain bölümü karşımıza çıkıyor, bu programın iletişimde olduğu bağlantıların taramalarını

görebiliriz arada burada olduğu gibi hata yapıp domaini güvenli diye işaretleyebilir burayı pek takmayalım.

Graph summary bölümünden yazılımın grafiksel şemasını görebiliriz,

burda 1 domain birde url il yazılımın bağlantı kurduğunu görüyoruz

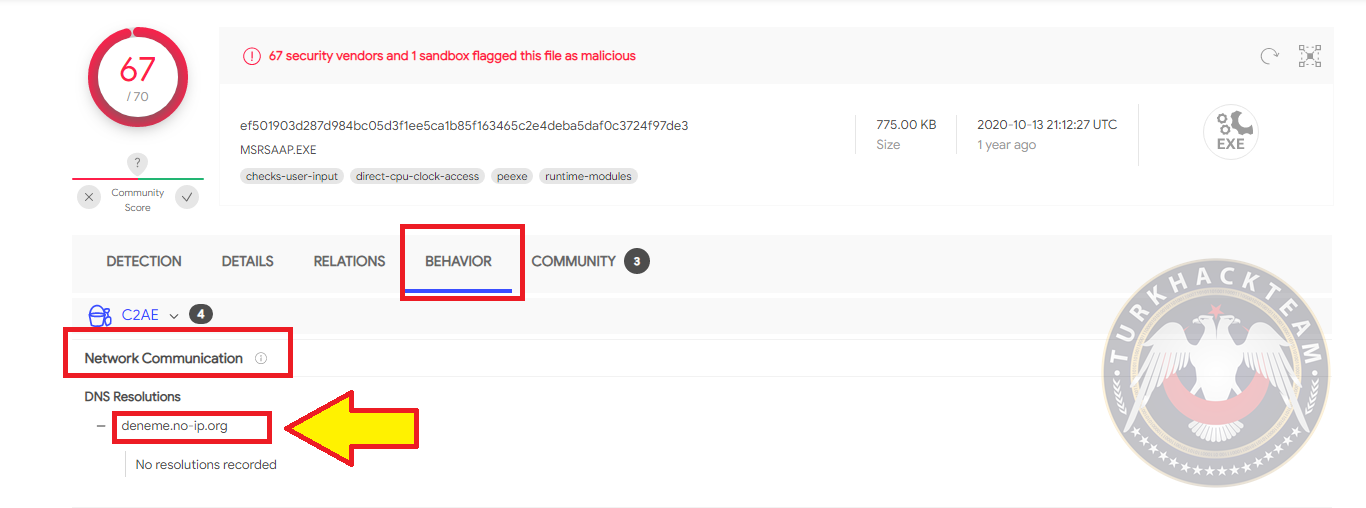

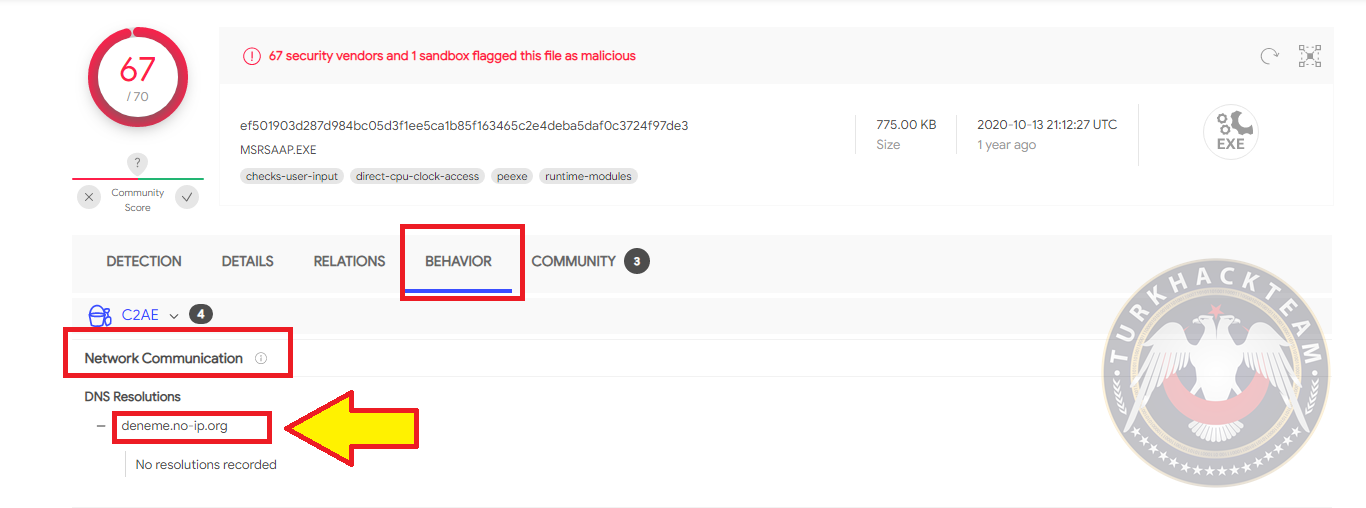

"Behaivor" bölümüne girelim,

Network communication kısmına bakınca Http ve dns bağlantılarını görüyoruz yani "deneme.no-ip.org" kısmını görüyoruz

ki bu bağlantı genelde rat kullanımında kendi ip adreslerini gizlemek için kullanılan sitelerden ikincisidir şuan

en sık kullanılan site ise duckdns'dir. burdanda bu yazılımın rat olduğunu tespit ediyoruz.

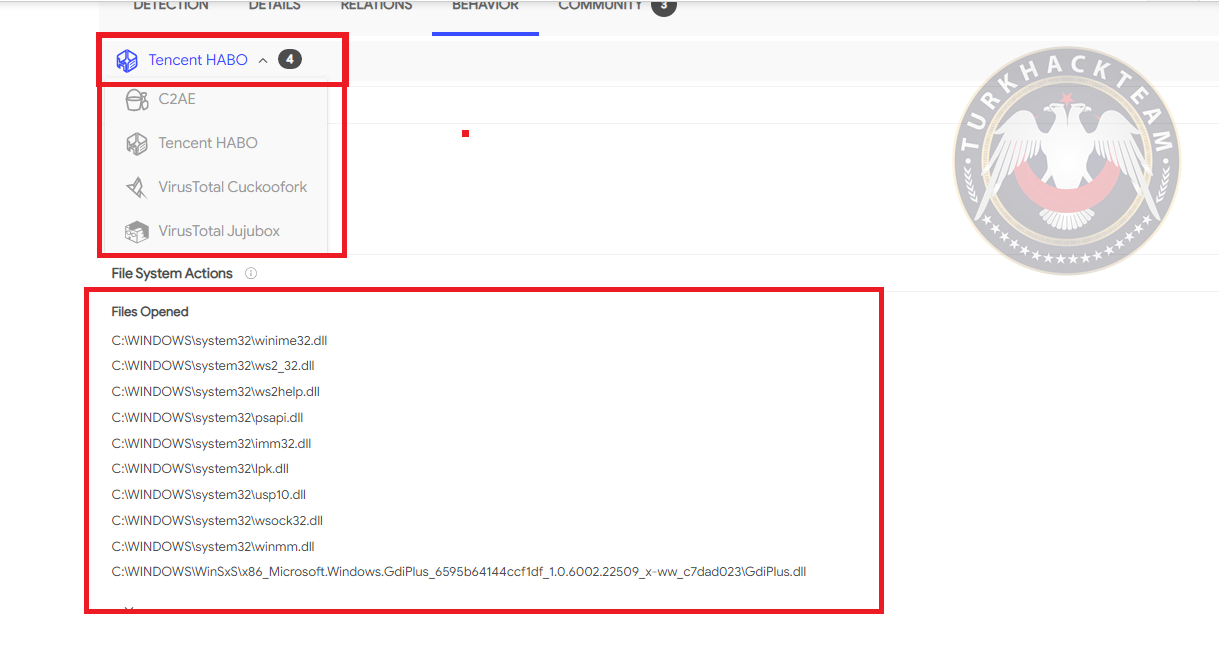

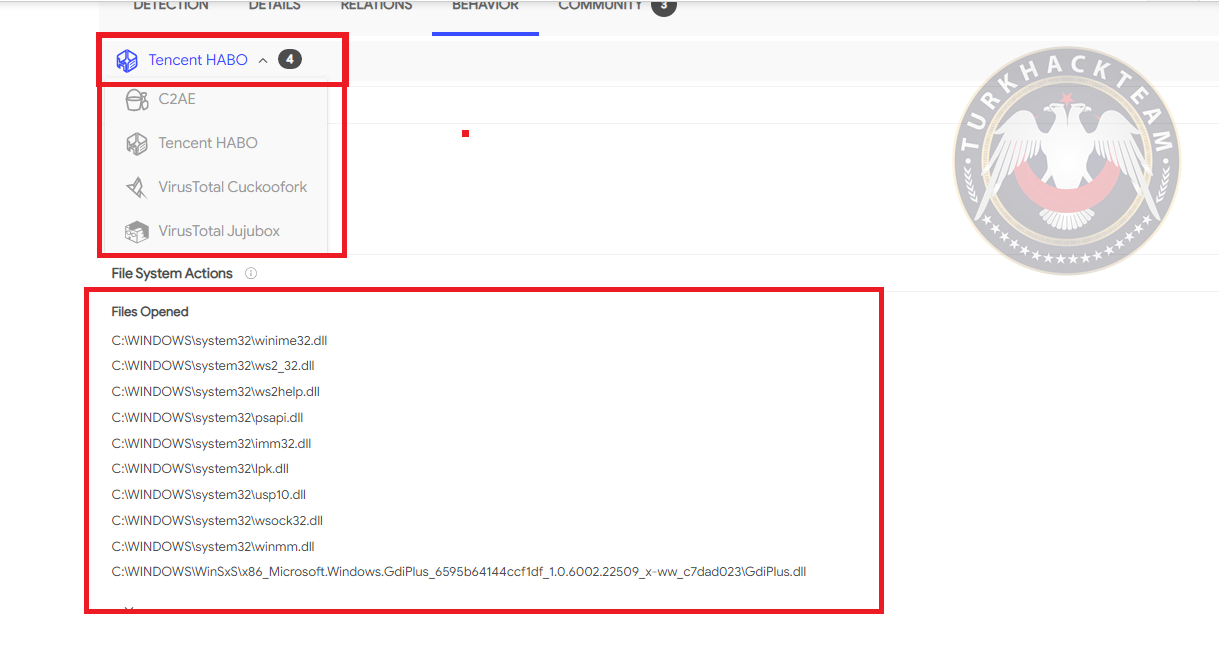

Files Oppened kısmına geçelim bu kısımda yazılımın açtığı dosyalar veya klasörler gözükür.

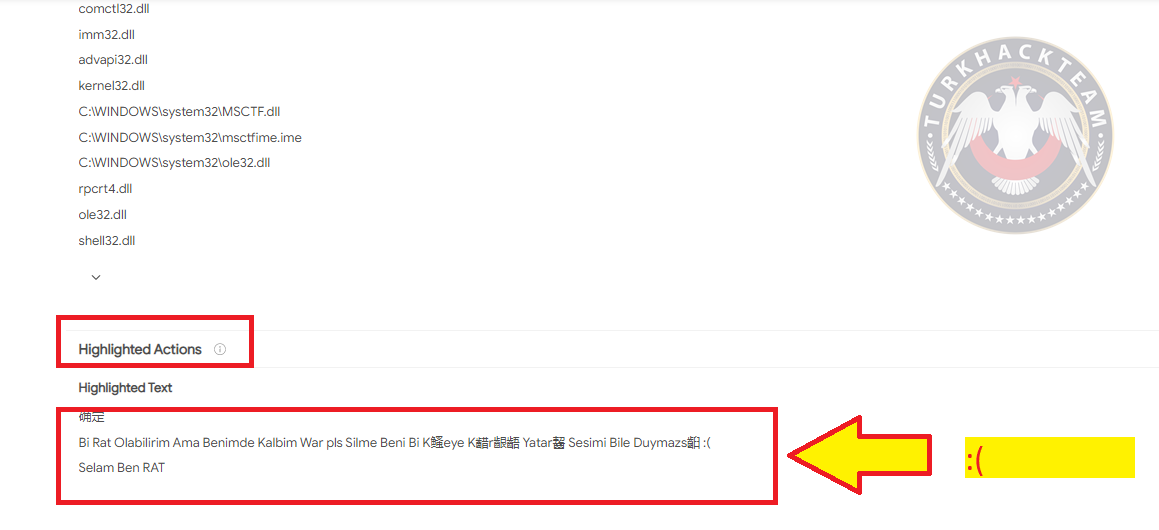

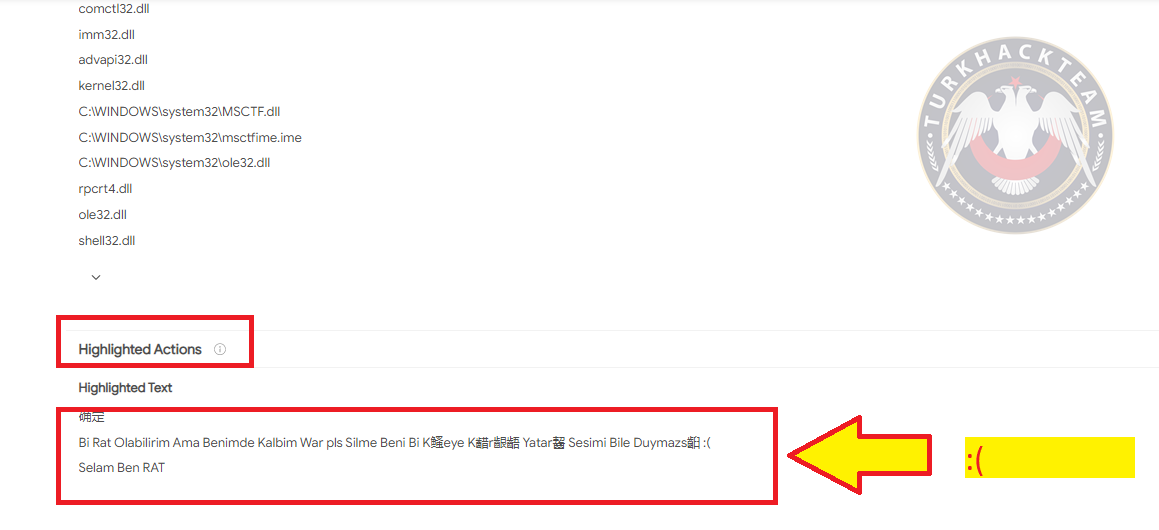

Highlighted actions kısmında program içerisinde, VirusTotal'in önemli gördüğü bazı text'leri görüyoruz.

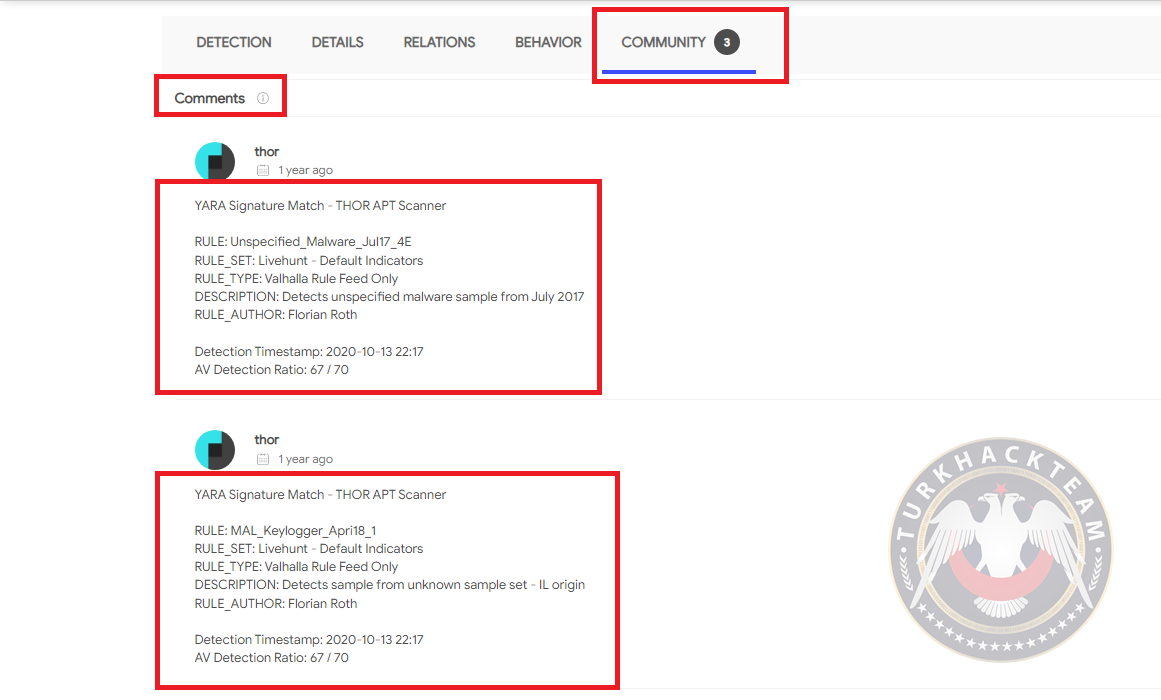

Yazılıma herhangi bir yorum yapılmadığı için "Community" kısmını boş olarak görüyoruz.

Virüs Totala bakınca bu durumlara göre ben yazılıma Zararlı//Darkcomet Rat diyorum.

Bu arada rat tarafımca oluşturulmuş olup iletişim adresi fake'dir o yüzden çalıştırdığınızda korkmanıza gerek yoktur

çünkü programın bilgisayarınıza bir zararı yoktur. Programı görev yöneticisinden durdurup masaüstüne gelen "MSDCSC" isimli

klasörü silerseniz rat bilgisayarınızdan tamamen kaldırılmış olacaktır.

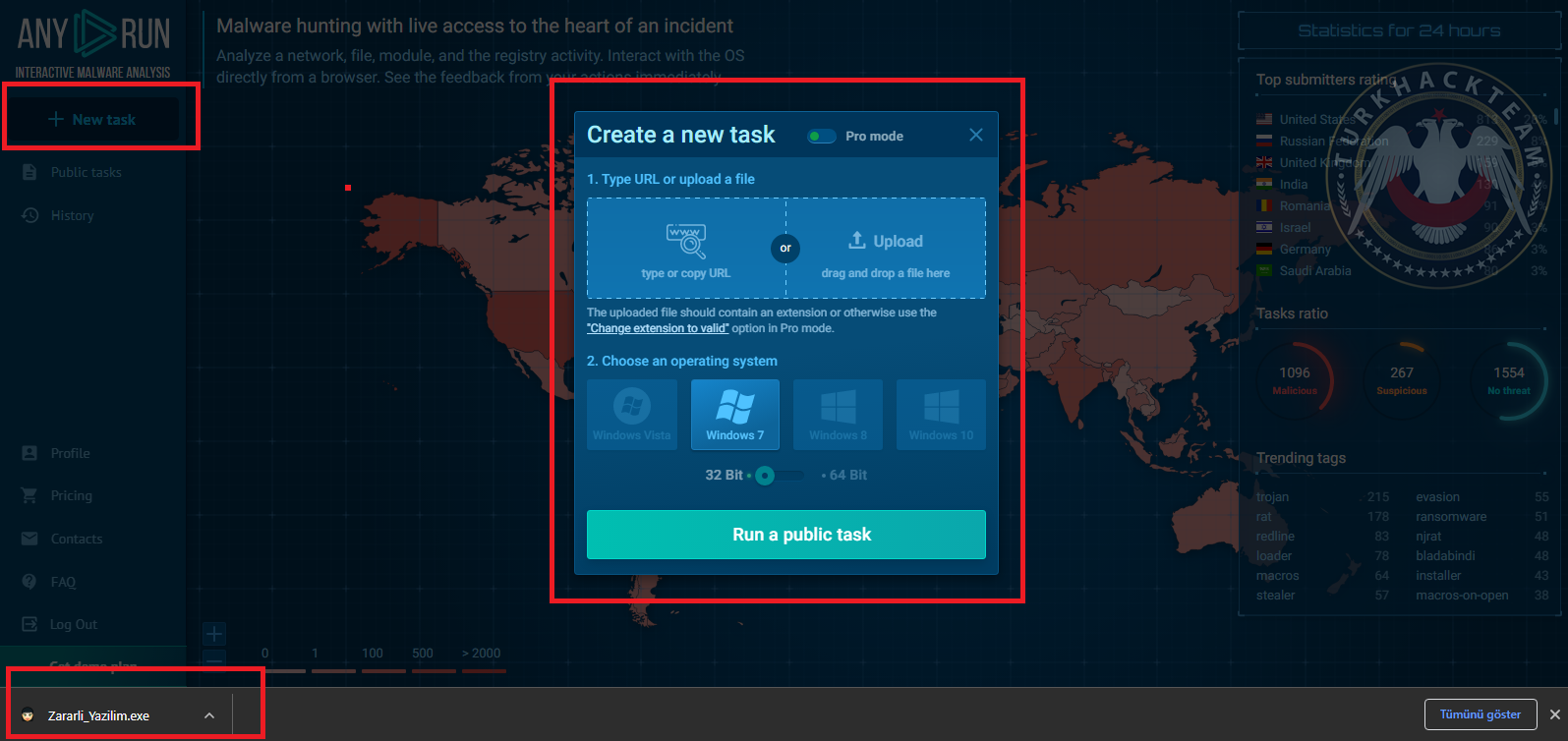

bilgi verip beraber Online sandboxlar araycılığı ile zararlı yazılım analizi yapacağız.

İlk önce "online sandboxlar nedir ?" sorusunu cevaplayayım online sandboxlar bu konumuzda işleyeceğimiz

Virüstotal ve Any Run gibi dosyayı içerisine yüklediğimizde kendi ortamlarında analiz edip bize

sonuçlarını ve ayrıntılarını gösteren platformlara denir. Biz bu platformlarda dosyamızın

zararlı olup olmadığını değerlendiririz.

Bizim işleyeceğimiz yaygın kullanılan 2 Online sandbox vardır bunlardan ilki virüstotal

ikincisi ise any run'dur. Virüs totalda 78 diğer antivirüs ile yüklediğimiz dosyayı tarar

ve bize hepsinin sonucunu yüklediğimiz dosyanın iletişimde olduğu yerleri dosya dropladığı yerleri

orjinal ismini ve birçok bilgisini önümüze getirir, konuda "Virüs Total" kısmını ben "Any Run" kısmını

@Xowly İnceleyecektir.

İnceleyeceğimiz dosyanın indirme Linki: 775 KB file on MEGA

Virüs Total Raporu Linki: VirusTotal

Any Run Raporu Linki: Masum Bir Trojen.exe (MD5: 65D09DC9D9644CF74813C68F30629AB7) - Interactive analysis - ANY.RUN (trojenin eski ismi bu olduğu için burda yazan ismi aldırmayın)

Önemli Not: Bu yapacağımız işlemleri sanal makine ile yapmanızı şiddetle öneririm.

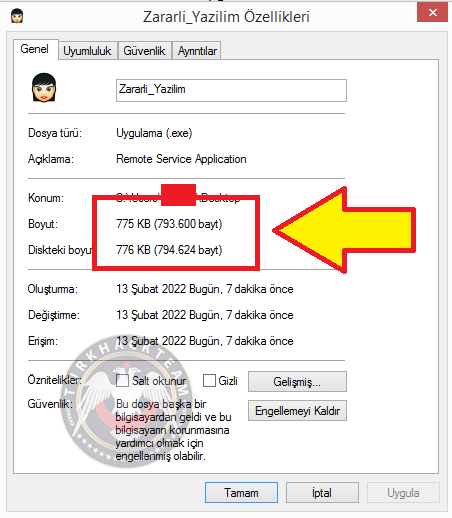

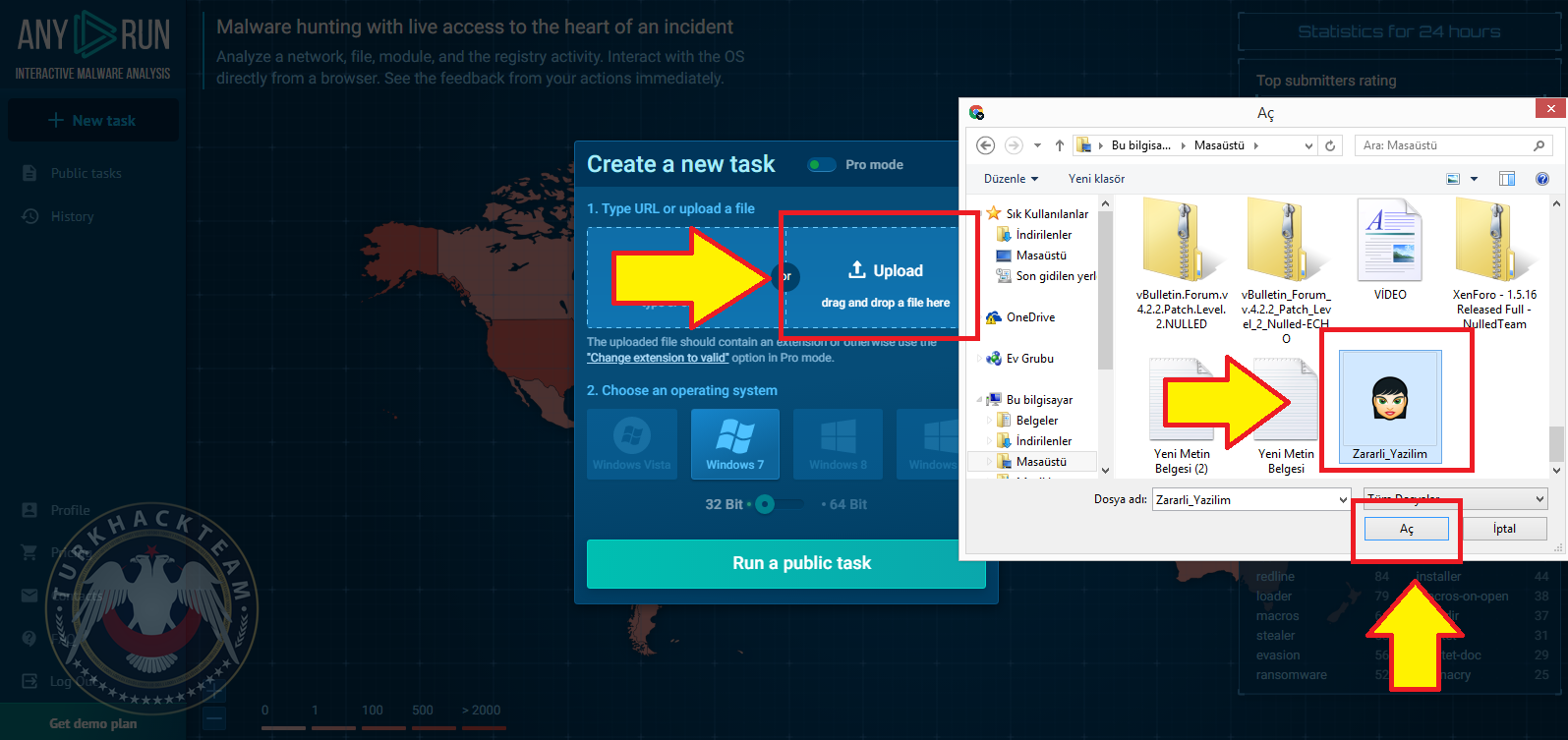

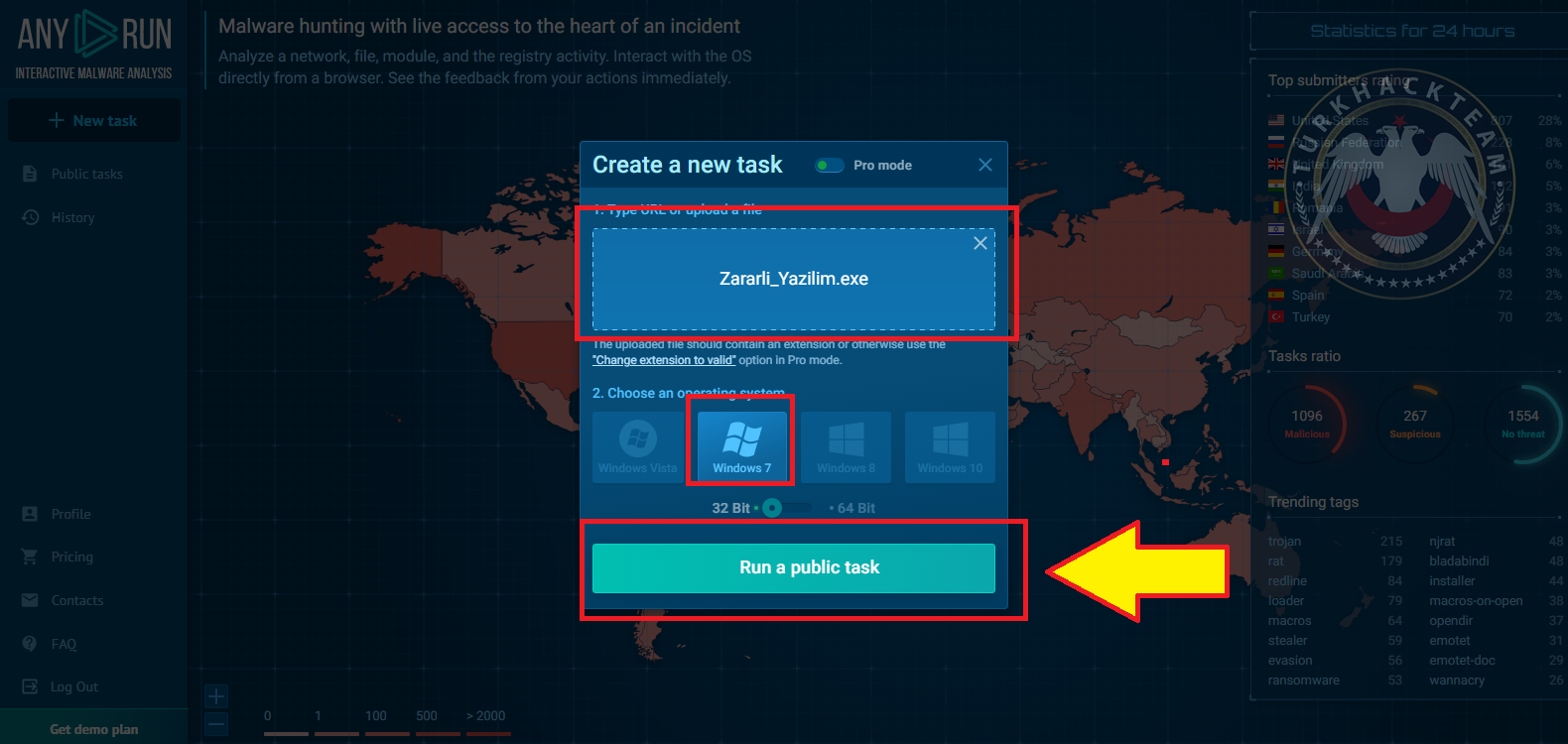

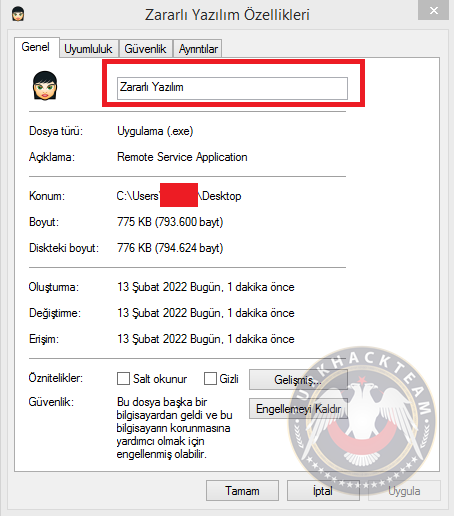

Şimdi ilk önce indirip bir bakalım dosyamız nedir necidir.

Dosyamızın ismi "Zararlı yazılım"mış belli olsun diye ismini öyle yaptım çok takılmayalım

şimdi hemen virüs totala sürükleyerek yükleyelim ( VirusTotal )

Şimdi karşımızda şöyle bir ekran geldi kafanız ufaktan karışmış olabilir ama hepsine teker

teker değineceğiz.

İlk olarak yukardaki menüyü anlatayım, üzerinde 67/70 yazan kırmızı biryer var gördünüzmü işte orası

yazılımın 70 antivirüsten geçip 67 anti virüsün bunun zararlı olduğuna karar verdiği anlamına

geliyor, çoğunluk bir oranla zararlı dendiği için kırmızı renkte eğer çoğunluk temiz deseydi

yeşil renkte olurdu.

Sağ tarafta "775.00 KB Size" yazan tarafta dosyanın boyutunu gösteriyor, size bir tüyo vereyim

eğer virüs totaldaki boyut ve indirme linkindeki boyut aynı değilse indirirken sanal makine kullanıp

kendiniz analiz etmelisiniz çünkü en ufak bir boyut farkında işin içine zararlı yazılımlarda girebiliyor.

En sağda EXE yazan bir resim var oda tahmin edebileceğiniz üzere dosyanın uzantısını gösteriyor.

Şimdi alttaki menüden ufaktan bahsedelim, Birazdan ayrıntılarıyla değineceğiz.

Detection kısmında birçok antivirüs tarafından yapılan taramaların sonuçlarını görüyoruz.

Details kısmında yazılım ile alakalı detaylar veriliyor.

Relations kısmında yazılımın grafik haritası ve iletişimde olduğu yerlerin güvenlik raporları yer alıyor.

Behavıor kısmında programın bağlantıda olduğu yerler ve yaptığı işlemler gösteriliyor.

Communıty kısmında programı daha önce inceleyen analizciler tarafından yapılan yorumlar yer alıyor.

Şimdi birlikte "detection" kısmına bakalım,

ilk gözümüze çarpan birçok antivirüs firmasının

bunu trojan, backdoor gibi zararlı yazılımlar olarak tespit etmesi. Ama biz analizimizi sadece

bu seçeneklere dayanarak yapamayız bir kere hata olur. Crypterlerin ne olduğunu hepimiz biliyoruzdur

bir dosyanın virüs programlarından temiz olarak geçmesi için dosyayı cryplayan programdır, biz

bir cryptere yüklenmiş programı virüstotala atarsak az sonuç gösterecektir yani crypter virüs totalı

ve sizin antivirüs programlarınızı yanıltacaktır. Böyle durumlarda programları kendimizin analiz etmesi

hayati önem taşıyor.

Şimdi zaman kaybetmeden "details" bölümüne bi bakınalım.

İlk karşımıza çıkan kısım "Basic Properties" kısmı olacaktır bu kısımda sırasıyla yazılımın md5, sha-1,

sha-256 hashları karşımıza çıkacak bu hashlar ne işe yarıyor derseniz dosyanın bütünlüğünü doğrulamak

veya virüs totala yüklenen dosyanın tekrar upload edilmesini engelleyip direkt sonuçları sunmak amacı ile

kullanılıyor. Hashlarla ve bu bölümle pek işimiz yok o yüzden diğer kısma atlayalım hemen

History kısmında sırasıyla oluşturulma tarihi, ilk ve son erişim tarihi ve son analiz tarihi yer alıyor,

burada dikkat etmemiz gereken şey eğer programımız piyasaya yeni çıkan bir program ise Creation Time bölümününde

First submisson'a yakın bir tarih olmalı, yeni çıkmasıda şart değil her türlü creation time ile first submisson

tarihleri birbirine yakın olmalıdır.

Names kısmına bakalım şimdi burda dosyaya verilen isimle yazıyor ilk isim bizim verdiğimiz isim olan "Zararlı Yazılım.exe"

ama diğer isimlere bakınca zurnanın zart dediği yere geliyoruz. MSRSAAPP ve MSRSAAP.EXE isimleri karşımıza çıkıyor bu isimler

darkcomet rat'ın default isimleri burda zaten hemen olayı çakıyoruz ama devam ediyoruz %95 zararlı olsada bir ihtimal yazılımın

sahibi programa bu ismi vermiş olabilir.

File version ınformation kısmına baktığımızda yazılımımızın versiyon bilgisi orjinal ismi gibi bilgilere ulaşıyoruz bunları yorumlayalım.

Product kısmında "Remote Service Application" yazmasıda bizim rat olma seçeneğine verdiğimiz artılardan biri.

orjinal ismine bakınca yukarda dediğim gibi darkcomet ratın default ismi olan "MSRSAAPP.EXE"ye ulaşıyoruz.

İmports kısmına baktığımızda yazılıma dahil edilen dll dosyalarını görüyoruz, burdaki dll'ler bir bakıma bizim için önemli,

Kernel32.dll malware yazılımlarinın sıkça kullandığı bu dll hafıza dosya ve donanima erişimi manipule etmek için kullanılır.

AdvApi.dll registy'e erişimi manipüle etmek için kullanılır.

GDI32.dll yazılımın grafiklerini manipüle etmek için kullanılır.

Shell32.dll komut satırında kodlarımızı çalıştırmak amacı ile kullanılır.

Şimdi sıra geldi "Relations" bölümüne bakmaya.

Contacted url ve contacted domain bölümü karşımıza çıkıyor, bu programın iletişimde olduğu bağlantıların taramalarını

görebiliriz arada burada olduğu gibi hata yapıp domaini güvenli diye işaretleyebilir burayı pek takmayalım.

Graph summary bölümünden yazılımın grafiksel şemasını görebiliriz,

burda 1 domain birde url il yazılımın bağlantı kurduğunu görüyoruz

"Behaivor" bölümüne girelim,

Network communication kısmına bakınca Http ve dns bağlantılarını görüyoruz yani "deneme.no-ip.org" kısmını görüyoruz

ki bu bağlantı genelde rat kullanımında kendi ip adreslerini gizlemek için kullanılan sitelerden ikincisidir şuan

en sık kullanılan site ise duckdns'dir. burdanda bu yazılımın rat olduğunu tespit ediyoruz.

Files Oppened kısmına geçelim bu kısımda yazılımın açtığı dosyalar veya klasörler gözükür.

Highlighted actions kısmında program içerisinde, VirusTotal'in önemli gördüğü bazı text'leri görüyoruz.

Yazılıma herhangi bir yorum yapılmadığı için "Community" kısmını boş olarak görüyoruz.

Virüs Totala bakınca bu durumlara göre ben yazılıma Zararlı//Darkcomet Rat diyorum.

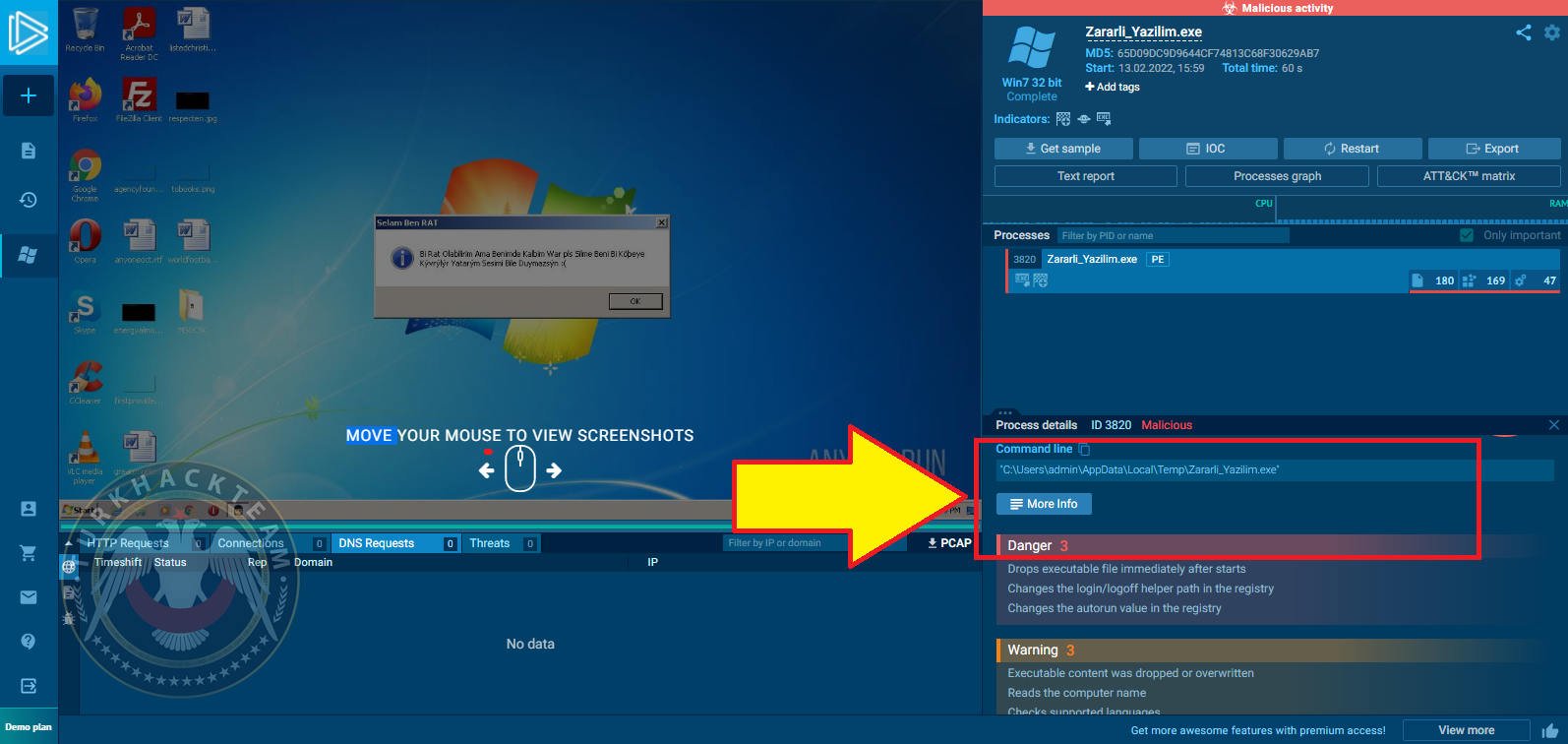

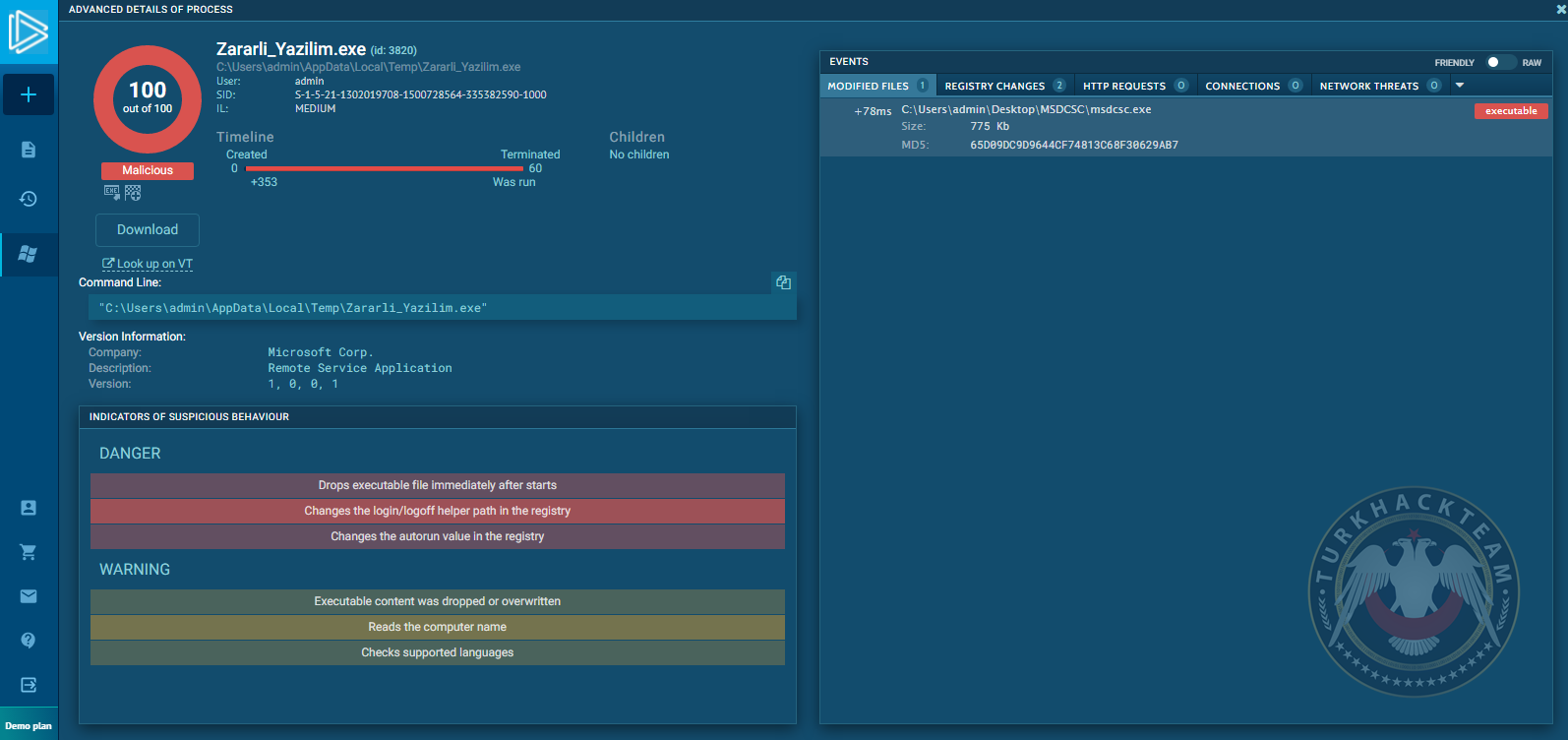

Bu arada rat tarafımca oluşturulmuş olup iletişim adresi fake'dir o yüzden çalıştırdığınızda korkmanıza gerek yoktur

çünkü programın bilgisayarınıza bir zararı yoktur. Programı görev yöneticisinden durdurup masaüstüne gelen "MSDCSC" isimli

klasörü silerseniz rat bilgisayarınızdan tamamen kaldırılmış olacaktır.

Moderatör tarafında düzenlendi: