MAN IN THE MIDDLE ATTACK

Türkçe’de karşılığı ortadaki adam saldırısı olan bu saldırı tipinde 2 bağlantı arasına sızılarak çeşitli dinleme işlemleri yapılır ve istenilen verilerin ele geçirilme işlemi başlatılır. Ağ’a dahil olma dinleme işlemine başlama ve 2 network arasındaki encrypt(şifrelemek) edilmemiş bağlantıyı çözmenin , okumanın birden fazla yolu vardır.

Bazı saldırı türlerinde ise istemci gerçek siteye erişmeden önce saldırgan tarafından hazırlanmış aynı sayfanın bir kopyasına erişir ve giriş yapmak istediği sitenin bilgilerini saldırgana aktarmış olur eğer dikkatli olunmaz ise şifrelerini saldırganın hazırladığını kopya siteye verebilir.

MITM (ORTADAKİ ADAM SALDIRISI)

Bu yazılımlar ile sadece bir kaç tıklama yapılarak saldırı yapılacak sistem belirlenir ve dinleme işlemi başlatılır ardından uygulanıcak MITM ile network trafiği rahat bir şekilde saldırganın üzerine yönlendirilir kullanılan araç için de bulunan yerleşik sertifika sistemi sayesinde ssl sistemlerinin taktiltleri bile yapılabilmektedir.

Saldırganların MITM saldırılarında başarılı olabilmesi için, kurbanı gerçek sunucu yerine proxy sunucusuna yönlendirmesi gerekir. Bunun içinde aşağıdaki senaryolar uygulanır;

1. LOCAL AREA NETWORK(Yerel Alan Ağı):

1.1. ARP poisoning (Bilgisayar ağlarında, ARP zehirlenmesi saldırganın yerel alan ağı üzerinden sahte Adres Çözümleme Protokolü mesajları göndermesi şeklinde tanımlanabilir. )

1.2. DNS spoofing (DNS spoofing diğer adıyla DNS önbellek zehirlenmesi Alan Adı Sistemi verisini bozarak, DNS çözümleme önbelleğine bozuk verinin yerleştirildiği bir bilgisayar günenliği saldırısı )

1.3. STP mangling (STP protokolünün çalışmasını engelleyen ve sürekli topoloji değişim isteği yollayan bir saldırı türüdür)

1.4. DHCPSpoofing (Saldırgan DHCP sunucusu görevi görerek kurban bilgisayarlara IP dağıtır ve gateway olarak kendi adresini verir. Bu şekilde ağ trafiği kendi üzerinden akar.)

1.5. Spanning Tree Protocol (Ethernet ağları için döngüsüz bir mantıksal topoloji oluşturan bir ağ protokolüdür. köprü döngülerini ve bunlardan kaynaklanan yayın radyasyonunu önlemektir. )

2. FROM LOCAL TO REMOTE (Uzakta Bulunan Yerel Alan Ağı):

2.1. ARP poisoning (Bilgisayar ağlarında, ARP zehirlenmesi saldırganın yerel alan ağı üzerinden sahte Adres Çözümleme Protokolü mesajları göndermesi şeklinde tanımlanabilir. )

2.2. DNS spoofing (DNS spoofing diğer adıyla DNS önbellek zehirlenmesi Alan Adı Sistemi verisini bozarak, DNS çözümleme önbelleğine bozuk verinin yerleştirildiği bir bilgisayar günenliği saldırısı)

2.3. DHCPspoofing (Saldırgan DHCP sunucusu görevi görerek kurban bilgisayarlara IP dağıtır ve gateway olarak kendi adresini verir. Bu şekilde ağ trafiği kendi üzerinden akar.)

2.4. ICMP redirection (ağ içerisinde bulunan bilgisayarların iletişimi sırasında fazladan yol almalarına engel olmak için gönderilen mesajlardır. )

2.5. IRDP spoofing (ana bilgisayarın aktif yönlendiricilerin IP adresini keşfetmesini sağlar)

3. REMOTE(Uzakta Bulunan Ağ):

3.1. DNS poisoning (Bilgisayar ağlarında, ARP zehirlenmesi saldırganın yerel alan ağı üzerinden sahte Adres Çözümleme Protokolü mesajları göndermesi şeklinde tanımlanabilir. )

3.2. Traffic tunneling (Tünel protokolü uyumsuz olan bir iletim protokolü üzerinde bir yük-taşıma taşınabilir ya da güvenilmeyen ağlarda güvenli bir yol oluşumu sağlanabilir. )

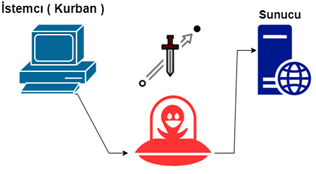

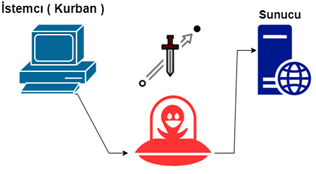

Yukarıda bir mıtm saldırısının diyagramını görüyoruz istemci ilk görselde olduğu gibi sunucuya bir istek yolluyor ancak saldırgan bu durumda ortada bulunduğu için istemciden gelen isteği rahat bir şekilde dinleyip görebiliyor.

Adli Analiz

Ağda bir MiTM saldırısı olup olmadığını ve saldırısı gerçekleştiyse kaynağını tespit etmek için bakılacak kayıtlar şunlardır.

- Sunucunun IP adresi – DNS adı

- Sunucunun X.509 sertifikası geçerlilik durumu, hangi sertifika otoritesi tarafından imzalanmış vb. sertifika ile ilgili detayların incelenmesiyle saldırı analizi yapılabilir.

-VPN kullanın. Hassas veri alışverişi için güvenli olan yerel bir ağ çerçevesinde bir alt ağ oluşturmak için kullanılabilir. Anahtar tabanlı şifreleme, tüm trafiğin şifrelenmesini sağlayacak ve şifrelenen verileri yalnızca yetkili kişiler görebilecektir. Bu nedenle VPN varsa ortadaki adam saldırılarının gerçekleştirilmesi zor olmaktadır.

Tespit ve Korunma Yöntemleri

-Ortadaki adam saldırısının tespiti oldukça zor olduğu için korunma yöntemlerine önem vermek daha uygun olacaktır.

-Kimlik doğrulama, mesajın nereden geldiğine dair doğrulama sağlanması korunma ve tespit için yöntemlerden biri olabilir. Sunucuyla değiştirilen iletinin orijinal olduğunu doğrulamak sahte paketlerden korunmayı sağlamaktadır. Sertifikalar kullanılarak kimlik doğrulaması yapılabilir. TLS gibi bir açık anahtara altyapısı MITM saldırısına karşı TCP’yi sağlamlaştırabilir. DNSSEC, DNS kayıtlarını doğrulayarak kötü niyetli ıpye yönlendirmesini engelleyerek DNS protokolünün güvenliğini sağlayabilir. SSH ve potansiyel olarak IPSec gibi güvenli protokolleri kullanmak ağı daha güvenli hale getirebilir, verileri doğrulayabilir ve şifreleyebilir. Ağda bulunan her noktanın güvenli sağlamlaştırılmalıdır.

-Kablosuz erişim noktalarında güçlü bir şifreleme mekanizmasına sahip olmak, istenmeyen kullanıcıların ağınıza katılmasını önler. Şifreleme uygulaması ne kadar güçlü olursa, ağ oa kadar güvenli olur. Halka açık ve şifresiz WiFi ağlarını kullanmaktan kaçının.

-Ağınızın yetkisiz erişimi engellemek için güçlü güvenlik duvarları ve protokolleri olmalıdır.

-Sahtecilik denemelerini tespit etmek ve engellemek için üçüncü taraf penetrasyon test araçlarını, yazılımını ve HTTPS şifrelemesini kullanın. HTTPS destekli siteleri kullanın.

-Sisteminizde çalışan açılışta çalışan bir tarayıcı içeren etkin virüs ve kötü amaçlı yazılım koruması yükleyin.

- YENİÇERİ KULÜBÜ -

Türkçe’de karşılığı ortadaki adam saldırısı olan bu saldırı tipinde 2 bağlantı arasına sızılarak çeşitli dinleme işlemleri yapılır ve istenilen verilerin ele geçirilme işlemi başlatılır. Ağ’a dahil olma dinleme işlemine başlama ve 2 network arasındaki encrypt(şifrelemek) edilmemiş bağlantıyı çözmenin , okumanın birden fazla yolu vardır.

Bazı saldırı türlerinde ise istemci gerçek siteye erişmeden önce saldırgan tarafından hazırlanmış aynı sayfanın bir kopyasına erişir ve giriş yapmak istediği sitenin bilgilerini saldırgana aktarmış olur eğer dikkatli olunmaz ise şifrelerini saldırganın hazırladığını kopya siteye verebilir.

MITM (ORTADAKİ ADAM SALDIRISI)

Bu yazılımlar ile sadece bir kaç tıklama yapılarak saldırı yapılacak sistem belirlenir ve dinleme işlemi başlatılır ardından uygulanıcak MITM ile network trafiği rahat bir şekilde saldırganın üzerine yönlendirilir kullanılan araç için de bulunan yerleşik sertifika sistemi sayesinde ssl sistemlerinin taktiltleri bile yapılabilmektedir.

Saldırganların MITM saldırılarında başarılı olabilmesi için, kurbanı gerçek sunucu yerine proxy sunucusuna yönlendirmesi gerekir. Bunun içinde aşağıdaki senaryolar uygulanır;

1. LOCAL AREA NETWORK(Yerel Alan Ağı):

1.1. ARP poisoning (Bilgisayar ağlarında, ARP zehirlenmesi saldırganın yerel alan ağı üzerinden sahte Adres Çözümleme Protokolü mesajları göndermesi şeklinde tanımlanabilir. )

1.2. DNS spoofing (DNS spoofing diğer adıyla DNS önbellek zehirlenmesi Alan Adı Sistemi verisini bozarak, DNS çözümleme önbelleğine bozuk verinin yerleştirildiği bir bilgisayar günenliği saldırısı )

1.3. STP mangling (STP protokolünün çalışmasını engelleyen ve sürekli topoloji değişim isteği yollayan bir saldırı türüdür)

1.4. DHCPSpoofing (Saldırgan DHCP sunucusu görevi görerek kurban bilgisayarlara IP dağıtır ve gateway olarak kendi adresini verir. Bu şekilde ağ trafiği kendi üzerinden akar.)

1.5. Spanning Tree Protocol (Ethernet ağları için döngüsüz bir mantıksal topoloji oluşturan bir ağ protokolüdür. köprü döngülerini ve bunlardan kaynaklanan yayın radyasyonunu önlemektir. )

2. FROM LOCAL TO REMOTE (Uzakta Bulunan Yerel Alan Ağı):

2.1. ARP poisoning (Bilgisayar ağlarında, ARP zehirlenmesi saldırganın yerel alan ağı üzerinden sahte Adres Çözümleme Protokolü mesajları göndermesi şeklinde tanımlanabilir. )

2.2. DNS spoofing (DNS spoofing diğer adıyla DNS önbellek zehirlenmesi Alan Adı Sistemi verisini bozarak, DNS çözümleme önbelleğine bozuk verinin yerleştirildiği bir bilgisayar günenliği saldırısı)

2.3. DHCPspoofing (Saldırgan DHCP sunucusu görevi görerek kurban bilgisayarlara IP dağıtır ve gateway olarak kendi adresini verir. Bu şekilde ağ trafiği kendi üzerinden akar.)

2.4. ICMP redirection (ağ içerisinde bulunan bilgisayarların iletişimi sırasında fazladan yol almalarına engel olmak için gönderilen mesajlardır. )

2.5. IRDP spoofing (ana bilgisayarın aktif yönlendiricilerin IP adresini keşfetmesini sağlar)

3. REMOTE(Uzakta Bulunan Ağ):

3.1. DNS poisoning (Bilgisayar ağlarında, ARP zehirlenmesi saldırganın yerel alan ağı üzerinden sahte Adres Çözümleme Protokolü mesajları göndermesi şeklinde tanımlanabilir. )

3.2. Traffic tunneling (Tünel protokolü uyumsuz olan bir iletim protokolü üzerinde bir yük-taşıma taşınabilir ya da güvenilmeyen ağlarda güvenli bir yol oluşumu sağlanabilir. )

Yukarıda bir mıtm saldırısının diyagramını görüyoruz istemci ilk görselde olduğu gibi sunucuya bir istek yolluyor ancak saldırgan bu durumda ortada bulunduğu için istemciden gelen isteği rahat bir şekilde dinleyip görebiliyor.

Adli Analiz

Ağda bir MiTM saldırısı olup olmadığını ve saldırısı gerçekleştiyse kaynağını tespit etmek için bakılacak kayıtlar şunlardır.

- Sunucunun IP adresi – DNS adı

- Sunucunun X.509 sertifikası geçerlilik durumu, hangi sertifika otoritesi tarafından imzalanmış vb. sertifika ile ilgili detayların incelenmesiyle saldırı analizi yapılabilir.

-VPN kullanın. Hassas veri alışverişi için güvenli olan yerel bir ağ çerçevesinde bir alt ağ oluşturmak için kullanılabilir. Anahtar tabanlı şifreleme, tüm trafiğin şifrelenmesini sağlayacak ve şifrelenen verileri yalnızca yetkili kişiler görebilecektir. Bu nedenle VPN varsa ortadaki adam saldırılarının gerçekleştirilmesi zor olmaktadır.

Tespit ve Korunma Yöntemleri

-Ortadaki adam saldırısının tespiti oldukça zor olduğu için korunma yöntemlerine önem vermek daha uygun olacaktır.

-Kimlik doğrulama, mesajın nereden geldiğine dair doğrulama sağlanması korunma ve tespit için yöntemlerden biri olabilir. Sunucuyla değiştirilen iletinin orijinal olduğunu doğrulamak sahte paketlerden korunmayı sağlamaktadır. Sertifikalar kullanılarak kimlik doğrulaması yapılabilir. TLS gibi bir açık anahtara altyapısı MITM saldırısına karşı TCP’yi sağlamlaştırabilir. DNSSEC, DNS kayıtlarını doğrulayarak kötü niyetli ıpye yönlendirmesini engelleyerek DNS protokolünün güvenliğini sağlayabilir. SSH ve potansiyel olarak IPSec gibi güvenli protokolleri kullanmak ağı daha güvenli hale getirebilir, verileri doğrulayabilir ve şifreleyebilir. Ağda bulunan her noktanın güvenli sağlamlaştırılmalıdır.

-Kablosuz erişim noktalarında güçlü bir şifreleme mekanizmasına sahip olmak, istenmeyen kullanıcıların ağınıza katılmasını önler. Şifreleme uygulaması ne kadar güçlü olursa, ağ oa kadar güvenli olur. Halka açık ve şifresiz WiFi ağlarını kullanmaktan kaçının.

-Ağınızın yetkisiz erişimi engellemek için güçlü güvenlik duvarları ve protokolleri olmalıdır.

-Sahtecilik denemelerini tespit etmek ve engellemek için üçüncü taraf penetrasyon test araçlarını, yazılımını ve HTTPS şifrelemesini kullanın. HTTPS destekli siteleri kullanın.

-Sisteminizde çalışan açılışta çalışan bir tarayıcı içeren etkin virüs ve kötü amaçlı yazılım koruması yükleyin.

- YENİÇERİ KULÜBÜ -

Son düzenleme: