Recon-ng

- Kali'de Recon-ng'yi başlatmak

- Keşfi başlatma

- Kullanılabilir komutlar

- Modüllerin takılması

- Çalışma alanı oluşturma

a) Kullanım: çalışma alanları [...] - Db (Data Base) modülünü kullanma

- Modülleri kullanma

- Seçenekler (options) komutu

a) Modülün seçenekleri için bir değer ayarlama

i)Yöntem 1: Varsayılan (default)

ii)Yöntem 2: Bir dize değeri kullanma

iii)Yöntem 3: Etki alanlarının listesini içeren bir dosyayı kullanma

iv)Yöntem 4: SQL sorgusu kullanma - Sonuç

Python'la çalışan geliştiriciler, bu dilde yazılmış güçlü bir keşif aracına erişebilir. Arayüzü, onunla deneyime sahip olanlar için öğrenmeyi kolaylaştırması gereken popüler Metasploit çerçevesine çok benzer. Ayrıca, birçok Python modülünün eksik olduğu etkileşimli bir yardım işlevine sahiptir, bu nedenle geliştiriciler bunu hızlı bir şekilde ilerletebilirler.Recon-ng, kesme ve yapıştırma gibi zaman alan OSINT faaliyetlerini otomatikleştirir. Recon-ng, tüm OSINT koleksiyonunun kendi aracıyla gerçekleştirilebileceğini iddia etmez, ancak en popüler hasat türlerinin çoğunu otomatikleştirmek için kullanılabilir ve hala elle yapılması gereken şeyler için daha fazla zaman bırakır.En küçük Python geliştiricilerinin bile halka açık verileri arayabilmesi ve iyi sonuçlar alabilmesi için tasarlanmış çok sayıda yerleşik işlevselliğe sahip çok modüler bir çerçeveye sahiptir. Çıktıyı standartlaştırma, veritabanlarıyla etkileşim kurma, web istekleri oluşturma ve API anahtarlarını yönetme gibi yaygın görevler arabirimin bir parçasıdır.

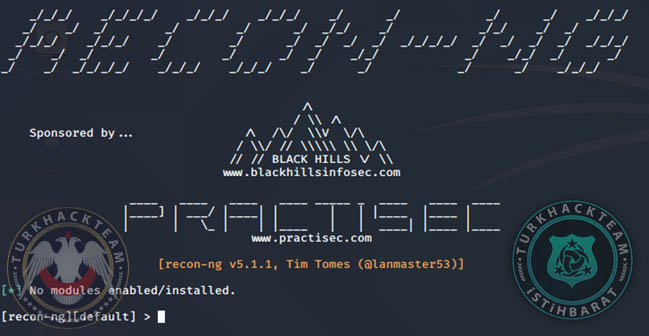

1.Kali'de Recon-ng'yi başlatmak

Şekil 1: Kali Linux'ta keşfin başlatılması

Recon-ng'nin en son sürümünü kullanmaya çalışıyorsanız, birçoğunuz aracı Internet'te bulunan öğreticilerle kullanamayabilir ve hatta tamamen kafanız karışabilir. Güncellenmiş sürümü kullanmakta sorun yaşıyorsanız yanlış bir şey yoktur. Bu çoğu insanda olur ve çok yaygındır.

Bu makalede, recon-ng'nin çok yaygın komutlarından ve modüllerinden bazılarını kullanmanın yeni yolu hakkında bilgi edinebilirsiniz. Aracın çalışmasını açıklamak için size ayrıntılı bir adım adım prosedür sunmak için elimden gelenin en iyisini yaptım ve en kolay adımları bile kaçırmadım.

Not: Aşağıda açıklanacak olan şeyler sadece eğitim / öğrenim amaçlıdır. Bu makalenin yazarı, aracı etik olmayan ihtiyaçlar / amaçlar için kullanmaya teşvik etmemektedir.

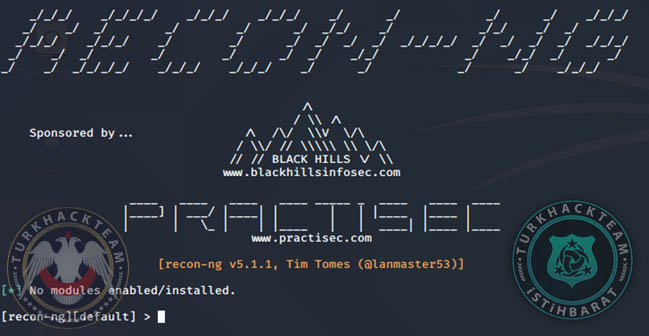

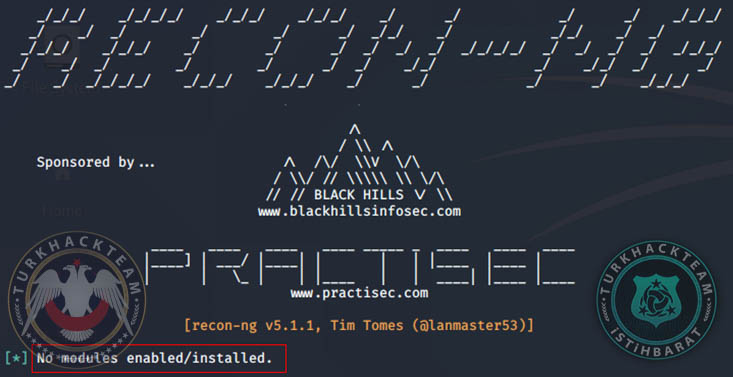

2.Keşfi başlatma

Kali 2020 sürümlerinden varsayılan olarak root kullanıcısı değilsiniz. Bu nedenle, recon-ng'yi başlattığınızda, sudo komutunu kullanmanız gerekecektir, aksi takdirde komutların çoğu çalışmaz:

Komut: sudo recon-ng

Şekil 2: Kali 2020.2'de recon başlatılması

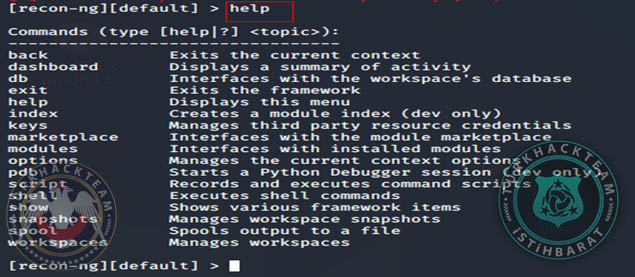

3.Kullanılabilir komutlar

Recon-ng tarafından desteklenen komutların listesi yardım komutu kullanılarak görüntülenebilir:

[recon-ng][default] > help

Şekil 3: Kullanılabilir komutları görüntüleme

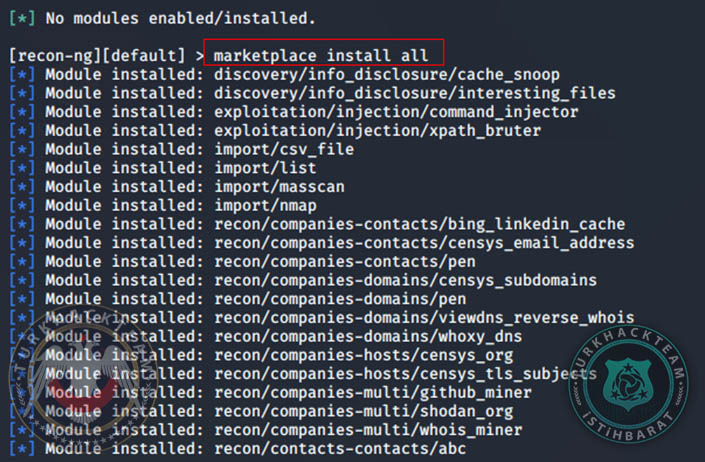

4.Modüllerin takılması

Varsayılan olarak, hiçbir modül yüklenmez / etkinleştirilmez. Bulma aracını kullanmadan önce bunları yüklemeniz gerekir.

Modüller marketplace komutu kullanılarak kurulabilir:

[recon-ng] [varsayılan]> tüm marketplace'i yükle

Şekil 4: Recon-ng'ye modül takma

Bazı modüller düzgün çalışması için API anahtarlarının eklenmesini gerektirir.

Not: Yukarıdaki komutu çalıştırdığınızda ve bunları ayrı olarak yüklemeniz gerektiğinde bazı modüller yüklenmeyebilir.

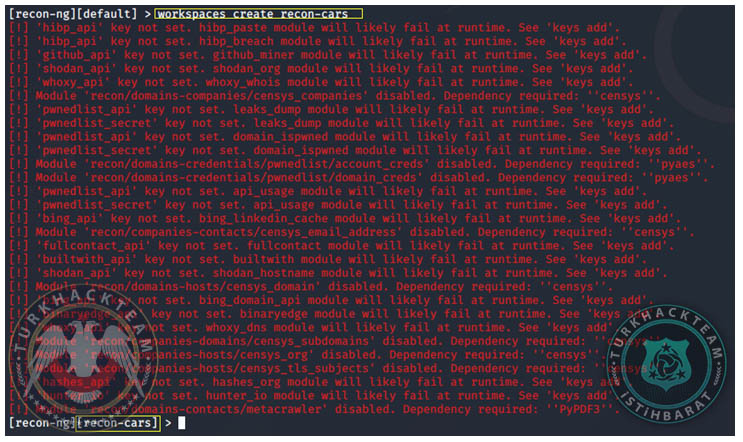

5.Çalışma alanı oluşturma

Kullanılabilir modülleri kullanarak reconlerinize başlamadan önce bir çalışma alanı oluşturmak her zaman iyi bir uygulamadır. Bu, analizinize daha yapılandırılmış bir his verir.

Çalışma alanları modülü yeni bir çalışma alanı oluşturmak, önceden oluşturduğunuz varolan bir çalışma alanını yüklemek, varolan çalışma alanlarını listelemek ve varolan çalışma alanlarını kaldırmak için kullanılabilir

a)Kullanım: çalışma alanları [...]

Diyelim ki 'recon-cars' adlı yeni bir çalışma alanı oluşturmak istiyorsunuz, ardından kullanılacak komut aşağıdaki gibidir:

[recon-ng] [default] > workspaces create recon-cars

Şekil 5: “recon-cars” adı verilen bir çalışma alanı oluşturma

Hata iletilerinin arkasındaki neden, bazı modüllere zaten isteğe bağlı olan API anahtarlarını yapılandırmamış / eklememiş olmamızdır. Bu yüzden şimdilik hataları ihmal edebiliriz.

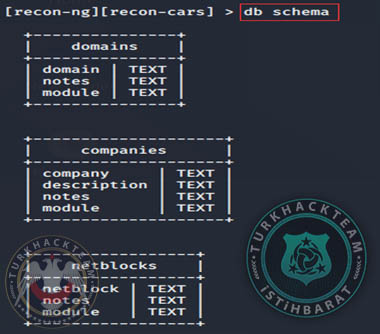

6.Db modülünü kullanma

Db modülü (veritabanı modülü), veritabanı tablolarının şemasını eklememize, silmemize, sorgulamamıza ve görüntülememize olanak sağlar.

Kullanımı: db [...]

DB modülünde birden çok tablo vardır: companies|contacts|credentials|domains|hosts|leaks|locations|netblocks|ports|profiles|pushpins|repositories|vulnerabilities

Diyagram aşağıdaki komut kullanılarak görüntülenebilir:

[discovery-ng] [discovery-cars] > db schema

Şekil 6: Db modülünde bulunan tabloların şemasını görüntüleme

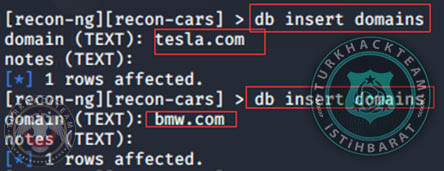

Aşağıdaki ekle komutunu kullanarak hedef alan adlarımızın/şirketlerimizin adlarını tablolara ekliyoruz. Diyelim ki amacımız tesla.com:

[recon-ng] octoberrecon-cars] > db etki alanları ekle

etki alanı (METİN): tesla.com

Şekil 7: Etki alanları tablosuna hedef etki alanı adları ekleme

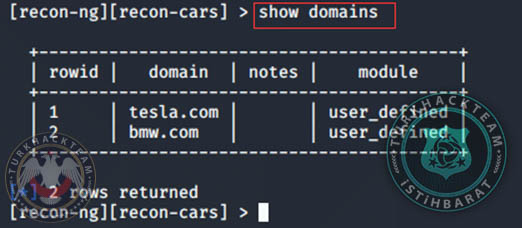

Show komutu, tablo içeriklerinden herhangi birini görüntülemek için kullanılabilir:

Sözdizimi: show

Örnek: show domains

Şekil 8: Tablo etki alanlarının içeriğini görüntüleme

7.Modülleri kullanma

Şimdi çalışma alanımızı ve hedef alanlarımızı ayarlamayı bitirdik. Gerçek recon / bilgi toplama gerçekleştirmek için etki alanlarını kullanma zamanı.

Birden fazla modül yüklemiş olsak da, bu makalede yalnızca bir modülü ele alacağız. Okuyucular, ihtiyaçlarınıza göre diğer modülleri kullanmak için kendinizi keşfedebilir. Hackertarget modülünü burada nasıl kullanacağınızı gördükten sonra, herhangi bir modülü kullanabileceksiniz

Modules komutu aşağıdaki gibi birden çok amaç için kullanılabilir:

Kullanım: modüller [...]

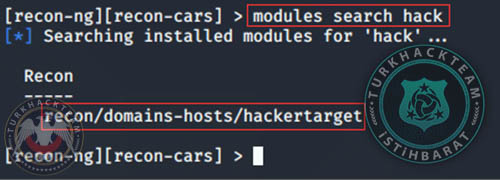

Dize tabanlı aramaya dayalı modül yollarını listelemek için decode komutunu kullanalım:

[discovery-ng] [discovery-cars] > modüller kod çözme araması

Şekil 9: Hackertarget modülüne giden yolu bulmak için 'hack' kelimesine sahip bir modül aranıyor

Şimdi Recon kategorisi altında hackertarget modülüne giden yolu bulduk.

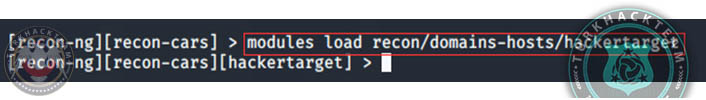

Modülü kullanmak için önce modülü kurmamız gerekiyor:

Şekil 10: Hackertarget modülünün takılması

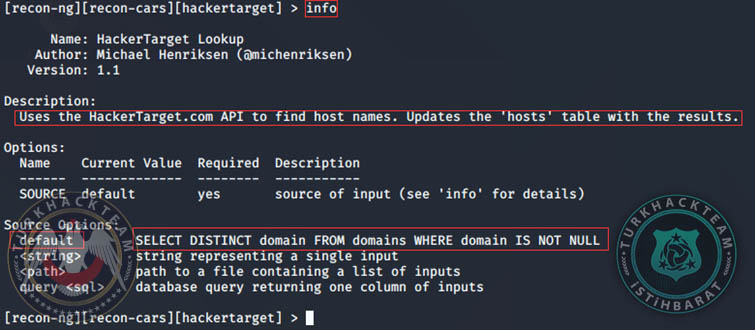

Kurulu modülün ayrıntılı açıklamasına bakın

Bir modülün ne yaptığından emin değilseniz, her zaman bilgi komutunu kullanarak bunu bilme seçeneğiniz vardır.

Şekil 11: Hackertarget modülü detayları

Bilgi komutunu kullanıyorsanız, yüklü modülle ilgili tüm ayrıntıları görüntüler.

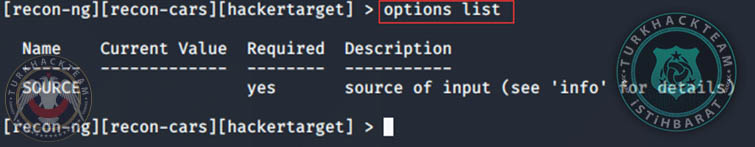

8.Seçenekler (options) komutu

Seçenekler komutunu kullanarak seçeneklerin ayrıntılarını tek başına görüntüleyebilirsiniz:

Kullanım: options [...]

[recon araçları] [recon araçları] [hackertarget] > options list

Şekil 12: Kurulu modülün seçeneklerini listelemek için

a)Modülün seçenekleri için bir değer ayarlama

Bir seçeneğin değerleri aşağıdaki gibi ayarlanabilir:

Kullanımı: set options

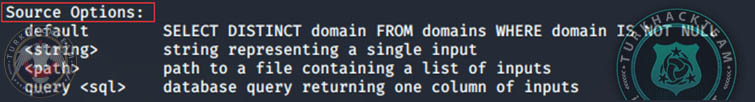

Şekil 11'de daha önce gördüğünüz gibi, seçenek kaynağının değerini ayarlamanın dört farklı yolu vardır

Şekil 13: SOURCE (kaynak) seçenekleri (source options) için kullanılabilir değerler

Dört yöntemin tümü burada açıklanacaktır:

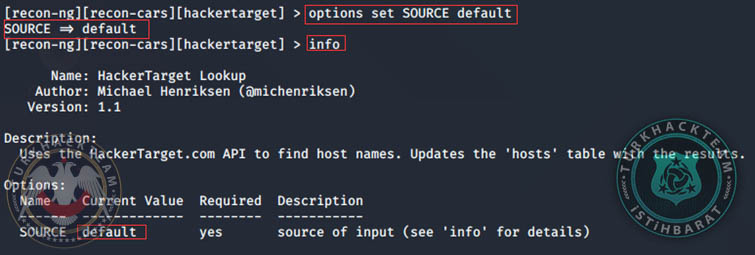

i)Yöntem 1: varsayılan (default)

Bu yöntem / değer, etki alanları tablosuna eklenen tüm farklı etki alanı adlarını kullanır. Zaten iki alan ekledik, bunlar tesla.com ve bmw.com

Kullanılacak komut aşağıdaki gibidir:

[recon-ng] [recon-cars] [hackertarget] > seçenekler KAYNAK varsayılanını ayarla

Şekil 14: Varsayılan değeri kullanma

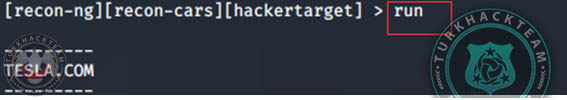

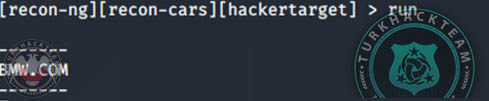

Şimdi modülü çalıştır (run) komutunu kullanarak çalıştıralım:

Şekil 15: Hackertarget modülünü çalıştırma

Şekil 16: İki etki alanı için toplam 525 ana bilgisayar kullanılabilir

İki etki alanı için toplam 525 ana bilgisayar vardır. Makalenin sonunda, ana bilgisayar adlarını nasıl listeleyebileceğimizi göreceksiniz. Şimdilik, KAYNAK seçeneklerini kullanmaya odaklanalım.

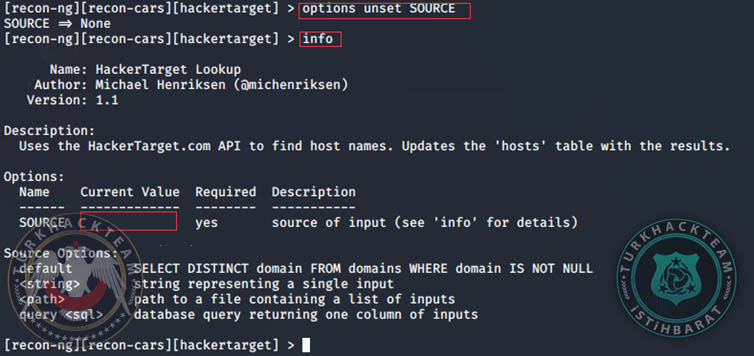

Varolan değeri sıfırlama

Bir sonraki yöntemi kullanmadan önce, geçerli değeri nasıl kaldırabileceğimizi görelim:

Kullanım: options unset SOURCE

Örnek:

[recon-ng] [recon-cars] [hackertarget]> options unset SOURCE

Şekil 17: Geçerli değerin sıfırlanması

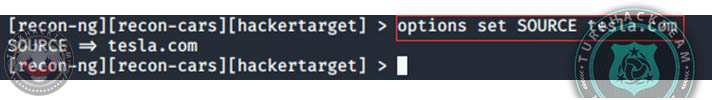

ii)Yöntem 2: Bir dize değeri kullanma

Bu yöntem, etki alanı adını açıkça belirtmenizi sağlar

Örnek:

[recon-ng] [recon-cars] [hackertarget]> options set SOURCE tesla.com

Not: değiştirebilirsiniz “tesla.com " hedef alanınızla

Şekil 18: Dize değerini SOURCE seçeneklerine ayarlama

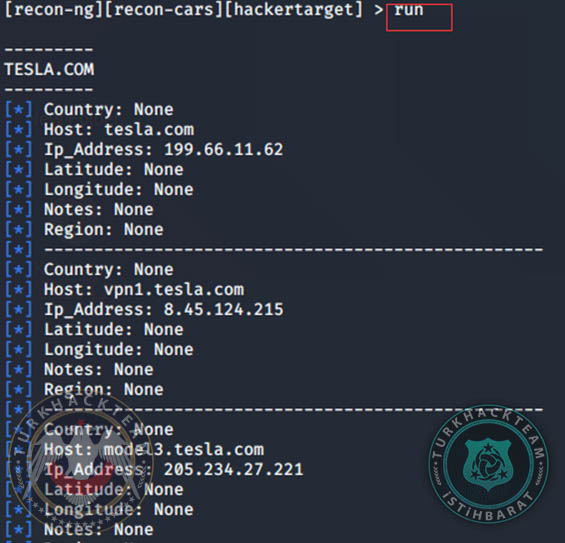

Şimdi modülü çalıştıralım:

Şekil 19: Modülün çalıştırılması

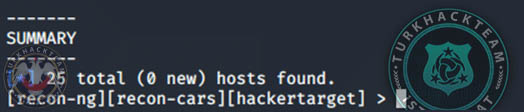

Şekil 20: Toplam 25 konak bulundu tesla.com

iii)Yöntem 3: Etki alanlarının listesini içeren bir dosyayı kullanma

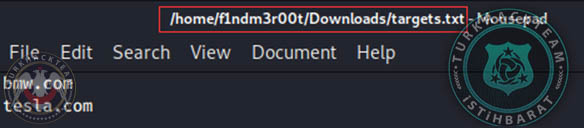

Önce hedefler adında bir dosya oluşturalım.txt ve ona iki alan adı ekleyin.

Şekil 21: Hedeflerin içeriği.txt

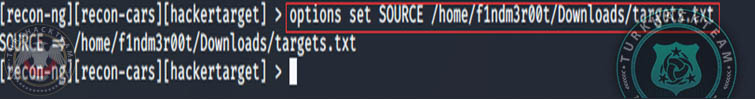

Hedeflerin dosya yolunu ayarlayın. SOURCE değeri olarak .txt:

Şekil 22: SOURCE seçeneğinin değerinin yolunu ayarlama

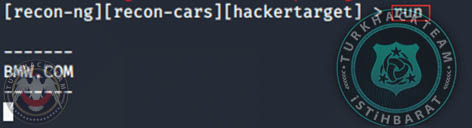

Modülü çalıştır komutunu kullanarak çalıştırın ve aşağıdaki sonuçları görebilirsiniz: bmw.com ve tesla.com , hedeflerde belirtilen etki alanı adlarıdır.txt dosyası

Şekil 23: Modülün çalıştırılması

Sonuç olarak, burada aynı 525 ana bilgisayar adını da göreceksiniz.

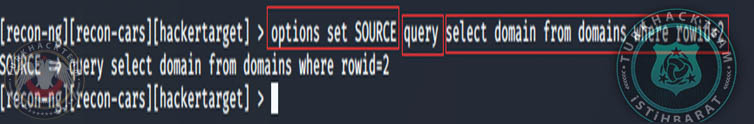

iv)Yöntem 4: SQL sorgusu kullanma

Basit SQL sorguları yardımıyla KAYNAĞIN değerini ayarlayabiliriz.

Kullanım: options set SOURCE

Örnek:

[recon-ng] [recon-cars] [hackertarget] > options set SOURCE query select domain from domains where rowid=2

Şekil 24: SOURCE seçeneğini ayarlamak için SQL sorgusu yapmak.

Not: SQL sorgusuyla kafanız karıştıysa, lütfen Şekil 6 ve 8'e başvurmaktan çekinmeyin. etki alanları tablo adı, etki alanı ve satır kimliği sütun adlarıdır. Rowid = 2 etki alanına karşılık gelir bmw.com

Şimdi, modülü çalıştırın ve etki alanına karşılık gelen sonuçları görebileceksiniz bmw.com

Şekil 25: Modülün çalıştırılması

Sonuçları görüntüleme

Şimdiye kadar, değerleri seçeneklere ayarlamanın farklı yollarını gördük. Şimdi sonuçları nasıl görebileceğimizi görelim.

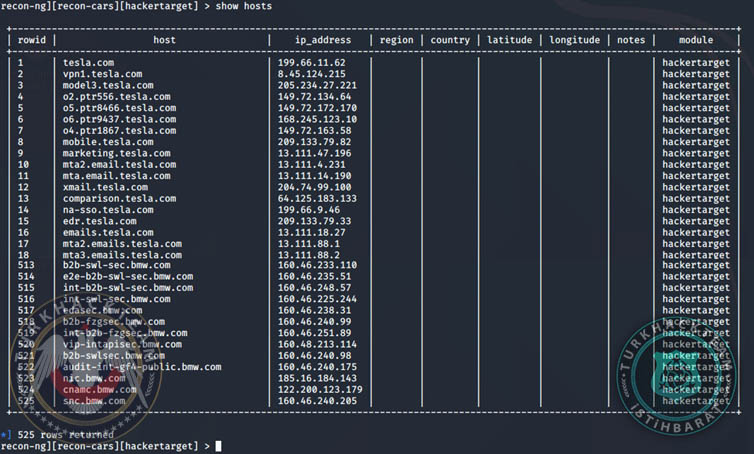

Bildiğimiz gibi, db modülünde farklı tablolar var ve ana bilgisayarlar bunlardan biriydi. Bu nedenle, şu ana kadar bulunan ana bilgisayar adlarını görüntülemek için göster komutunu kullanabiliriz

Komut:

[recon-cars][hackertarget] > ev sahiplerini göster

Şekil 26: Modül çalıştırıldığında alınan ana bilgisayar adlarının listesi

Not: Görüntü yalnızca sınırlı sayıda sonuç gösterir, çünkü görüntü daha küçük boyutta tutmak için kasıtlı olarak düzenlenir.

9.Sonuç:

Artık sonuçları komut satırına nasıl yazdıracağımızı biliyoruz. Raporlama mekanizmalarını öğrenmenin zamanı geldi.

Birden fazla raporlama modülü mevcuttur. Aralık ayında hangi modüllerin yüklü olduğunu görmek için arama yapabilirsiniz

Komut: modules search reporting

Hiçbir şey önceden yüklenmemişse, bunları yüklemek için aşağıdaki komutu kullanabilirsiniz:

Komut: marketplace install reporting

Çeşitli raporlama modülleri aşağıdaki gibidir:

reporting / csv

reporting/html

reporting/json

reporting /listeleme

reporting/proxifier

reporting /raporlama

reporting/xlsx

reporting /xml

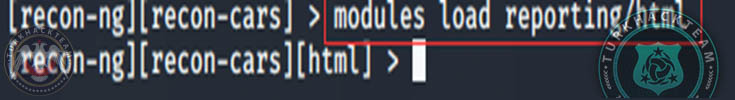

reporting / html modülünü kullanma

Modülü yüklemek için load komutunu kullanın:

Komut: modules load reporting/html

Şekil 27: Raporlama / html modülünün yüklenmesi

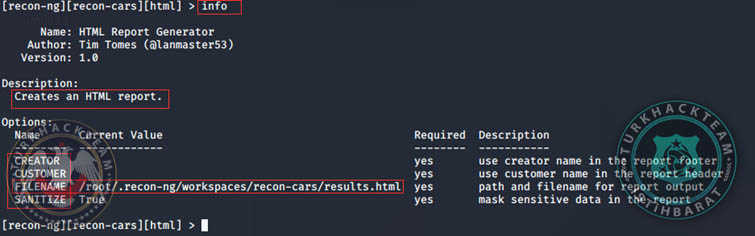

Her zamanki gibi, kurulu modül hakkında daha fazla bilgi edinmek için bilgi komutunu kullanın:

Şekil 28: Raporlama/html modülünün ayrıntıları

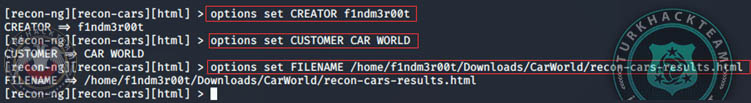

Mevcut seçenekler için değerler ayarlayalım:

Şekil 29: Seçenekler için değerleri ayarlama

İstediğiniz dosya adını ve yolunu seçebilirsiniz. Burada, dosya adını recon-cars-results olarak seçtim.html ve dosyanın kaydedileceği yer: /home/f1ndm3r00t/Downloads/CarWorld/

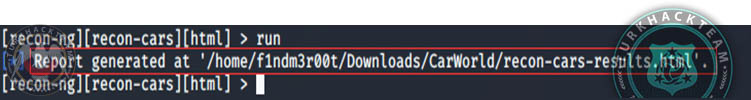

HTML raporu oluşturmak için modülü çalıştırın

Şekil 30: HTML raporu oluşturma

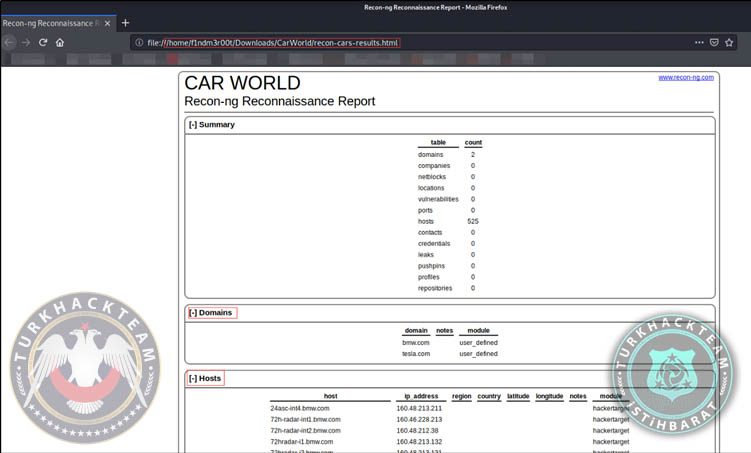

Şekil 31: HTML Raporu

Umarım bu makale Recon-ng'yi daha etkili kullanmanıza yardımcı olur. Lütfen yorum yapın ve görüşlerinizi bana bildirin.

Son düzenleme: