Merhaba değerli THT üyeleri. Yıllar oldu belki bir makale yazmayalı. Bugün Papara'nın web sitesinin hacklendiğine dair haberler gördüm ve saldırıyı keşfetme fırsatım oldu.

Daha önceden çok ekmeğini yediğimiz bir güvenlik açığından faydalanıldığını gördüm ve sizlere bu konu hakkında ufak bir makale hazırladım.

Dikkat: Bu makale, saldırının nasıl yapıldığı hakkında tam bir bilgi içermemektedir. Zafiyet hakkında bilgi paylaşılmıştır. Temelde içinde yatan sebep, siber güvenlik alanında kendini geliştirmek isteyen arkadaşlarımızın az bilinen güvenlik açıklarından haberdar olması ve gelecek kariyerlerinde bu zafiyetlere kurban gitmemesidir.

Papara zone: https://mirror-h.org/zone/5071246/

Zafiyet: Subdomain Takeover

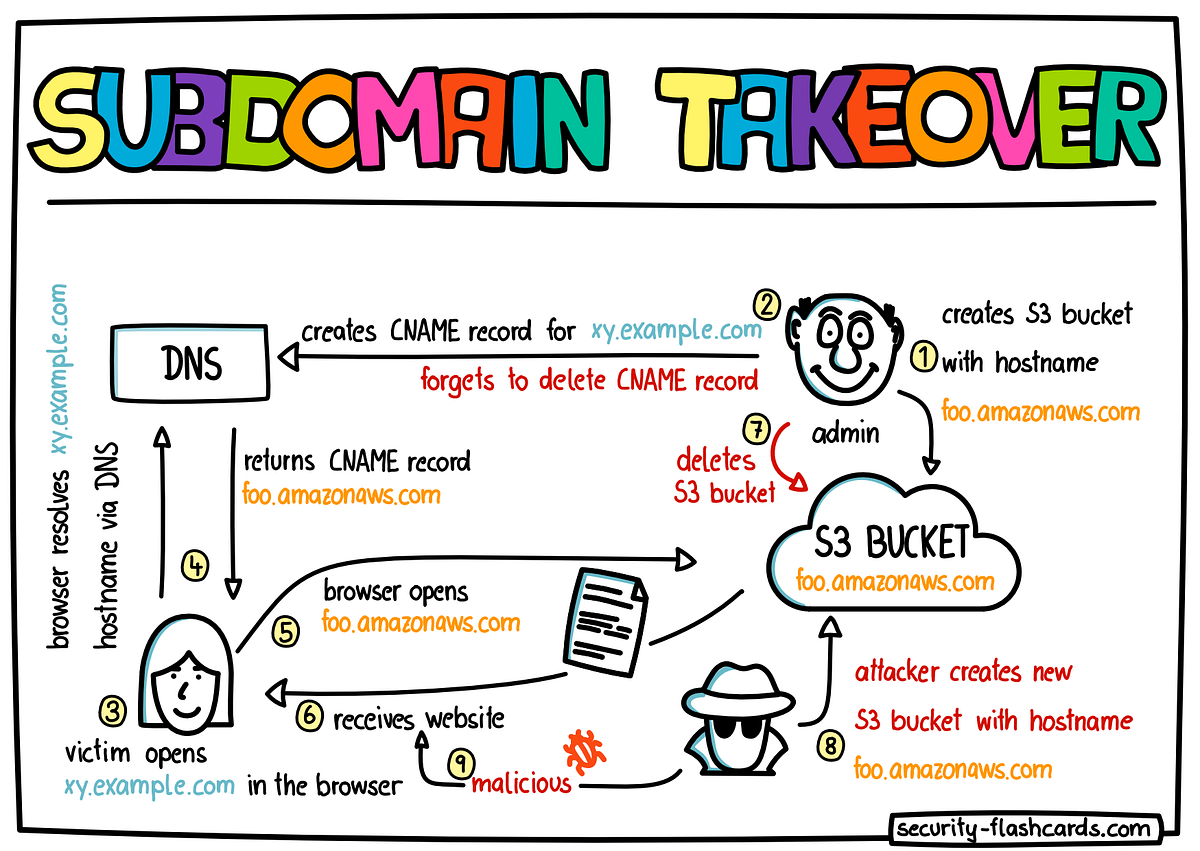

Web güvenliği, günümüzün dijital dünyasında büyük bir öneme sahiptir. Web siteleri, hizmetlerini subdomain kullanarak sunarlar. Ancak, subdomainler doğru yönetilmediği durumlarda subdomain takeover saldırılarına karşı savunmasız hale gelinir. Bu makalede, subdomain takeover saldırısının ne olduğunu, nasıl gerçekleştirildiğini anlatacağım.

Subdomain Takeover Saldırısı Nedir?

Bir hedef web sitesinin subdomaininin ele geçirilmesi ve kontrol edilmesi anlamına gelir. Kullanımdan kaldırılan veya yanlış yapılandırılan bir subdomainini DNS kayıtlarını manipüle ederek, hedef web sitesine yapılan istekleri kontrol altına alınır.

Subdomain Takeover Saldırısı Nasıl Yapılır?

Saldırıyı gerçekleştirmek için aşağıdaki adımları takip edebilirsiniz (Bir örnek olarak hazırlanmıştır.) :

Adım 1: Subdomain Keşfi

Hedef web sitesinin subdomainlerini keşfetmek için çeşitli araçlar ve yöntemler kullanabilirsiniz. Bazı yaygın kullanılan araçlar şunlardır:

Sublist3r: Python tabanlı bir subdomain keşfetme aracıdır. Hedef web sitesi için subdomainleri tarar ve listeler. (Şuan virustotal hatası verebilir. Virüs Total sitesinden alacağınız bir api anahtarı ile sorun çözülür)

Amass: Hedef web sitesi için geniş bir subdomain taraması yapar.

DNS Dumpster: Subdomainlerin geçmişini inceleyebilir ve kullanımdan kaldırılan subdomainler bulabilirsiniz.

Adım 2: Alt Alan Adlarının Durumunun Kontrol Edilmesi

Belirlenen subdomainlerin durumunu kontrol etmek için DNS sorguları yapmanız gerekmektedir. Sorgulama sonuçlarına göre, subdomainin kullanımda olup olmadığını belirleyebilirsiniz. Eğer alt alan adı kullanımdan kaldırılmışsa ve hedef web sitesiyle ilgili bir hizmet sağlayıcısı kaydı bulunmuyorsa, subdomain takeover saldırısı gerçekleştirilebilir.

DNS Sorgularını aşağıda ki komut ile yapabilirsiniz.

Adım 1 ve adım 2 kullanımı, makalenin en altındadır.

İşte subdomain takeover saldırısını gerçekleştirmek için yaygın kullanılan yöntemler:

a) DNS Kaydı Manipülasyonu:

Subdomain DNS kayıtlarını hedef web sitesinin kontrolü altına almak için manipüle ederiz. DNS kayıtlarının yönlendirme kaynaklarını kontrol ettiğimiz bir sunucuya yönlendiririz. Böylece, hedef web sitesine yönlendirilen istekler kontrolümüze geçer.

b) Cloud Hizmetlerinin Kullanımı:

Bazı web siteleri, çeşitli bulut hizmet sağlayıcılarının alt alan adlarını kullanır. Bu durumda, hedef web sitesinin kullanmadığı veya yanlış yapılandırılmış bir cloud hizmeti subdomainini ele geçirebilir ve hedef web sitesine yönlendirilen trafik üzerinde kontrol sağlaryabiliriz.

Bu maddeyi basitçe açıklamak gerekirse; AWS gibi bir bulut depolama hizmeti kullanan site, servisi iptal etmiş veya hatalı yapılandırmışsa, AWS yeni üyelik açarak aynı isimde yeni bir aws bucket oluşturup tüm kontrolü ele geçiriyoruz.

c) Uygulama Zafiyetleri:

Hedef web sitesinin subdomainleri, web uygulamalarında veya sunucu tarafı konfigürasyon hatalarında oluşan zafiyetler nedeniyle ele geçirilebilir.

Bu oldukça detay içeren bir içerik olduğundan dolayı konu sonunda bazı kaynaklar paylaşacağım, faydalanabilirsiniz.

Uygulamalı Örnek: test.com

Adım 1: Subdomain Keşfi

Subdomain keşfetmek için Sublist3r aracını kullanarak "test.com" subdomainlerini tarayalım:

Sonuç olarak, "cdn.test.com" ve "dev.test.com" subdomainlerini bulduğumuzu varsayalım.

Adım 2: Subdomainlerin Durumunun Kontrol Edilmesi

DNS sorguları yaparak subdomainlerin durumunu kontrol edelim:

Eğer hedef web sitesi tarafından kullanılmayan bir subdomain olduğunu tespit ederseniz, subdomain takeover saldırısı gerçekleştirmek için bir potansiyel bulunmaktadır.

Eğer nslookup komutunu kullanarak belirli bir subdomain sorguladığınızda subdomain takeover açığı tespit ederseniz, genellikle şu tür bir sonuçla karşılaşırsınız:

1. Kod Satırı) Subdomain kullanımda değil: Eğer subdomain kullanımda değilse, yani DNS kayıtlarında mevcut bir hizmet sağlayıcısı veya yönlendirme ayarı bulunmuyorsa, bu potansiyel bir subdomain takeover açığına işaret edebilir. nslookup sorgusu sonucunda "Server failed" veya "Non-existent domain" gibi bir hata mesajı alabilirsiniz.

2. Kod Satırı) Subdomain başka bir hizmete yönlendiriliyor: Eğer subdomain mevcut bir hizmet sağlayıcısı tarafından kullanılıyorsa, nslookup sorgusu sonucunda ilgili IP adresini alırsınız. Ancak, subdomain takeover açığı varsa, hedef web sitesi ile ilgili hizmet sağlayıcısı kaydı bulunmaz ve IP adresi başka bir hizmete veya boş bir sayfaya yönlendirilir.

veya

İkinci örnekte, subdomain.test.com subdomainin belirli bir IP adresine yönlendirildiği görülüyor. Ancak, subdomain takeover açığı varsa, bu IP adresi hedef web sitesi ile ilişkilendirilmez veya boş bir sayfaya yönlendirilir.

Tespit edilen açığa göre açığını yakaladığınız bir subdomain'i, herhangi bir domain kayıt firması ile kaydederek kendi sunucularınıza yönlendirebilirsiniz ve istediğiniz index'i yerleştirebilirsiniz.

Bu makaleyi hazırlamamda ki temel sebep;

Bazı büyük görünen işlerin aslında ne kadar basit olduğunu sizlere göstermek ve yapılan işlerin büyüsüne kapılmamanızı sağlamaya çalışmaktır.

Ayrıca konu başında belirttiğim gibi; siber güvenlik alanında ilerleyecek arkadaşlara bu açığın nasıl kapatılabileceği hakkında uygulamalı üstünkörü bir anlatımla izah etmektir.

Sonuç olarak, yapılan bu tarz operasyonların nasıl yapıldığını bilmek, bunu yapanlara olan bakış açınızı değiştirecek ve birilerini kendinizden üstün görmenize olanak vermeyecektir.

İnternet büyük bir kaynaktır ve bu kaynağı iyi değerlendirirseniz sizlerde bu sektörde daha iyi işler yapabilirsiniz.

Makalemde olayın mantığını ve fiziğini kavramanızı temenni ediyorum. Burada örnek bir saldırı hazırlayarak balığı kovanıza koymuyorum size güzel bir olta veriyorum.

Umarım makale açıklayıcı ve anlatıcı olmuştur.

Yıllardır makale yazmamıştım elbet hatalarım olmuştur. Kusura bakmayın

github.com

github.com

book.hacktricks.xyz

book.hacktricks.xyz

infosecwriteups.com

infosecwriteups.com

www.bgasecurity.com

HOW I hacked thousand of subdomains - bir hikaye

www.bgasecurity.com

HOW I hacked thousand of subdomains - bir hikaye

Daha önceden çok ekmeğini yediğimiz bir güvenlik açığından faydalanıldığını gördüm ve sizlere bu konu hakkında ufak bir makale hazırladım.

Dikkat: Bu makale, saldırının nasıl yapıldığı hakkında tam bir bilgi içermemektedir. Zafiyet hakkında bilgi paylaşılmıştır. Temelde içinde yatan sebep, siber güvenlik alanında kendini geliştirmek isteyen arkadaşlarımızın az bilinen güvenlik açıklarından haberdar olması ve gelecek kariyerlerinde bu zafiyetlere kurban gitmemesidir.

Papara zone: https://mirror-h.org/zone/5071246/

Zafiyet: Subdomain Takeover

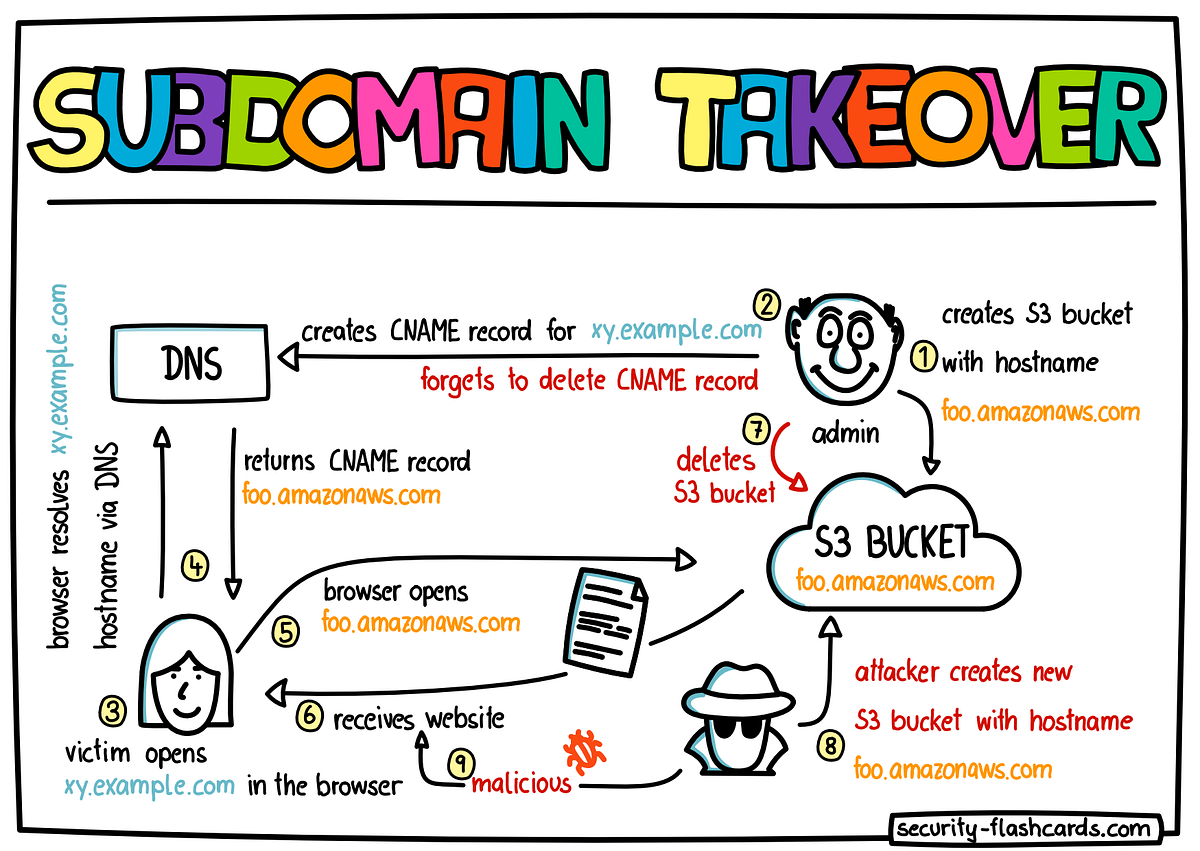

Web güvenliği, günümüzün dijital dünyasında büyük bir öneme sahiptir. Web siteleri, hizmetlerini subdomain kullanarak sunarlar. Ancak, subdomainler doğru yönetilmediği durumlarda subdomain takeover saldırılarına karşı savunmasız hale gelinir. Bu makalede, subdomain takeover saldırısının ne olduğunu, nasıl gerçekleştirildiğini anlatacağım.

Subdomain Takeover Saldırısı Nedir?

Bir hedef web sitesinin subdomaininin ele geçirilmesi ve kontrol edilmesi anlamına gelir. Kullanımdan kaldırılan veya yanlış yapılandırılan bir subdomainini DNS kayıtlarını manipüle ederek, hedef web sitesine yapılan istekleri kontrol altına alınır.

Subdomain Takeover Saldırısı Nasıl Yapılır?

Saldırıyı gerçekleştirmek için aşağıdaki adımları takip edebilirsiniz (Bir örnek olarak hazırlanmıştır.) :

Adım 1: Subdomain Keşfi

Hedef web sitesinin subdomainlerini keşfetmek için çeşitli araçlar ve yöntemler kullanabilirsiniz. Bazı yaygın kullanılan araçlar şunlardır:

Sublist3r: Python tabanlı bir subdomain keşfetme aracıdır. Hedef web sitesi için subdomainleri tarar ve listeler. (Şuan virustotal hatası verebilir. Virüs Total sitesinden alacağınız bir api anahtarı ile sorun çözülür)

Amass: Hedef web sitesi için geniş bir subdomain taraması yapar.

DNS Dumpster: Subdomainlerin geçmişini inceleyebilir ve kullanımdan kaldırılan subdomainler bulabilirsiniz.

Adım 2: Alt Alan Adlarının Durumunun Kontrol Edilmesi

Belirlenen subdomainlerin durumunu kontrol etmek için DNS sorguları yapmanız gerekmektedir. Sorgulama sonuçlarına göre, subdomainin kullanımda olup olmadığını belirleyebilirsiniz. Eğer alt alan adı kullanımdan kaldırılmışsa ve hedef web sitesiyle ilgili bir hizmet sağlayıcısı kaydı bulunmuyorsa, subdomain takeover saldırısı gerçekleştirilebilir.

DNS Sorgularını aşağıda ki komut ile yapabilirsiniz.

Adım 1 ve adım 2 kullanımı, makalenin en altındadır.

İşte subdomain takeover saldırısını gerçekleştirmek için yaygın kullanılan yöntemler:

a) DNS Kaydı Manipülasyonu:

Subdomain DNS kayıtlarını hedef web sitesinin kontrolü altına almak için manipüle ederiz. DNS kayıtlarının yönlendirme kaynaklarını kontrol ettiğimiz bir sunucuya yönlendiririz. Böylece, hedef web sitesine yönlendirilen istekler kontrolümüze geçer.

b) Cloud Hizmetlerinin Kullanımı:

Bazı web siteleri, çeşitli bulut hizmet sağlayıcılarının alt alan adlarını kullanır. Bu durumda, hedef web sitesinin kullanmadığı veya yanlış yapılandırılmış bir cloud hizmeti subdomainini ele geçirebilir ve hedef web sitesine yönlendirilen trafik üzerinde kontrol sağlaryabiliriz.

Bu maddeyi basitçe açıklamak gerekirse; AWS gibi bir bulut depolama hizmeti kullanan site, servisi iptal etmiş veya hatalı yapılandırmışsa, AWS yeni üyelik açarak aynı isimde yeni bir aws bucket oluşturup tüm kontrolü ele geçiriyoruz.

c) Uygulama Zafiyetleri:

Hedef web sitesinin subdomainleri, web uygulamalarında veya sunucu tarafı konfigürasyon hatalarında oluşan zafiyetler nedeniyle ele geçirilebilir.

Bu oldukça detay içeren bir içerik olduğundan dolayı konu sonunda bazı kaynaklar paylaşacağım, faydalanabilirsiniz.

Uygulamalı Örnek: test.com

Adım 1: Subdomain Keşfi

Subdomain keşfetmek için Sublist3r aracını kullanarak "test.com" subdomainlerini tarayalım:

Kod:

$ sublist3r -d test.comSonuç olarak, "cdn.test.com" ve "dev.test.com" subdomainlerini bulduğumuzu varsayalım.

Adım 2: Subdomainlerin Durumunun Kontrol Edilmesi

DNS sorguları yaparak subdomainlerin durumunu kontrol edelim:

Kod:

$ nslookup cdn.test.com

$ nslookup dev.test.comEğer hedef web sitesi tarafından kullanılmayan bir subdomain olduğunu tespit ederseniz, subdomain takeover saldırısı gerçekleştirmek için bir potansiyel bulunmaktadır.

Eğer nslookup komutunu kullanarak belirli bir subdomain sorguladığınızda subdomain takeover açığı tespit ederseniz, genellikle şu tür bir sonuçla karşılaşırsınız:

1. Kod Satırı) Subdomain kullanımda değil: Eğer subdomain kullanımda değilse, yani DNS kayıtlarında mevcut bir hizmet sağlayıcısı veya yönlendirme ayarı bulunmuyorsa, bu potansiyel bir subdomain takeover açığına işaret edebilir. nslookup sorgusu sonucunda "Server failed" veya "Non-existent domain" gibi bir hata mesajı alabilirsiniz.

2. Kod Satırı) Subdomain başka bir hizmete yönlendiriliyor: Eğer subdomain mevcut bir hizmet sağlayıcısı tarafından kullanılıyorsa, nslookup sorgusu sonucunda ilgili IP adresini alırsınız. Ancak, subdomain takeover açığı varsa, hedef web sitesi ile ilgili hizmet sağlayıcısı kaydı bulunmaz ve IP adresi başka bir hizmete veya boş bir sayfaya yönlendirilir.

Kod:

Server: UnKnown

Address: 192.168.1.1

*** UnKnown can't find subdomain.test.com: Non-existent domain ***veya

Kod:

Server: dns.test.com

Address: 192.168.1.1

Name: subdomain.test.com

Address: 203.0.113.10İkinci örnekte, subdomain.test.com subdomainin belirli bir IP adresine yönlendirildiği görülüyor. Ancak, subdomain takeover açığı varsa, bu IP adresi hedef web sitesi ile ilişkilendirilmez veya boş bir sayfaya yönlendirilir.

Tespit edilen açığa göre açığını yakaladığınız bir subdomain'i, herhangi bir domain kayıt firması ile kaydederek kendi sunucularınıza yönlendirebilirsiniz ve istediğiniz index'i yerleştirebilirsiniz.

Bu makaleyi hazırlamamda ki temel sebep;

Bazı büyük görünen işlerin aslında ne kadar basit olduğunu sizlere göstermek ve yapılan işlerin büyüsüne kapılmamanızı sağlamaya çalışmaktır.

Ayrıca konu başında belirttiğim gibi; siber güvenlik alanında ilerleyecek arkadaşlara bu açığın nasıl kapatılabileceği hakkında uygulamalı üstünkörü bir anlatımla izah etmektir.

Sonuç olarak, yapılan bu tarz operasyonların nasıl yapıldığını bilmek, bunu yapanlara olan bakış açınızı değiştirecek ve birilerini kendinizden üstün görmenize olanak vermeyecektir.

İnternet büyük bir kaynaktır ve bu kaynağı iyi değerlendirirseniz sizlerde bu sektörde daha iyi işler yapabilirsiniz.

Makalemde olayın mantığını ve fiziğini kavramanızı temenni ediyorum. Burada örnek bir saldırı hazırlayarak balığı kovanıza koymuyorum size güzel bir olta veriyorum.

Umarım makale açıklayıcı ve anlatıcı olmuştur.

Yıllardır makale yazmamıştım elbet hatalarım olmuştur. Kusura bakmayın

GitHub - EdOverflow/can-i-take-over-xyz: "Can I take over XYZ?" — a list of services and how to claim (sub)domains with dangling DNS records.

"Can I take over XYZ?" — a list of services and how to claim (sub)domains with dangling DNS records. - EdOverflow/can-i-take-over-xyz

Domain/Subdomain takeover | HackTricks | HackTricks

The Basics of Subdomain Takeovers

A subdomain takeover is a vulnerability which allows an attacker to take the control of a subdomain which is not owned by that attacker.

infosecwriteups.com

infosecwriteups.com

Subdomain Takeover Saldırısı ve Korunma Yöntemi - BGA Cyber Security - Siber Güvenlik Çözümleri

Üçüncü parti internet hizmetlerinin kullanımının yaygınlaşması ve subdomain kullanımındaki artış beraberinde bazı riskleri gündeme getirmiştir. Kullanımı yaygın olan Github, Heroku, Tumblr, Amazon S3, Shopify, Slack, Tumblr, WordPress, Webflow bu üçüncü parti internet hizmetlerden bazılarıdır...