- 13 Mar 2023

- 194

- 94

Siber Güvenlik Nedir:

- Bilginin, bilgi kaynaklarının veriye zarar verme olasılıklarına karşı korunmasına denilir. Veriye zarar verme konusundaki her şeyi düşünülebilir. ( Veri kaybı, hırsızlık, saldırı, yetkisiz erişim ) olabilir.

- Kurumsallar için: Kritik sistemlerin iş sürekliliğini sağlamak ve veri sızıntısını önlemek.

- Bireyler için: Güvende hissetmek; kişisel verileri korumak ve gizliliği sağlamak.

- Devletler için: Vatandaş, kurum ve devlet sistemlerinin siber tehditlere karşı korunması, veri ihlalinin önlenmesi.

- Gizlilik + Bütünlük + Erişilebilirlik = Siber güvenlik.

Siber Güvenlik Ne değildir ?

- Siber güvenlik Etik Hackerlık & Pentesterlık demek değildir.

- Ayrıca Siber Güvenlik > Etik Hackerlık.

- Siber güvenlik Etik Hackerlık konularını kapsar, Etik Hackerlık sadece branşlarından bir tanesidir.

- Siber güvenlik adı altında son zamanlarda Etik Hackerlık Pentesterlık pompalanıyor böyle bir algı yaratılıyor, bu doğru değil.

Siber Güvenlik Konuları:

- Adli Bilişim Soruşturması ve Delil Yönetimi.

- Olay Yönetimi ve Müdahale Mimarisi.

- Kriptografi Yöntem Teknik Tasarımı.

- İstihbarat Toplama ve Analiz.

- Etik Hackerlık Pentesterlik.

- Bilgi Güvenliği Mimarisi.

- Yasal mevzuatlar.

- BGYS yönetimi.

- Risk Yönetimi.

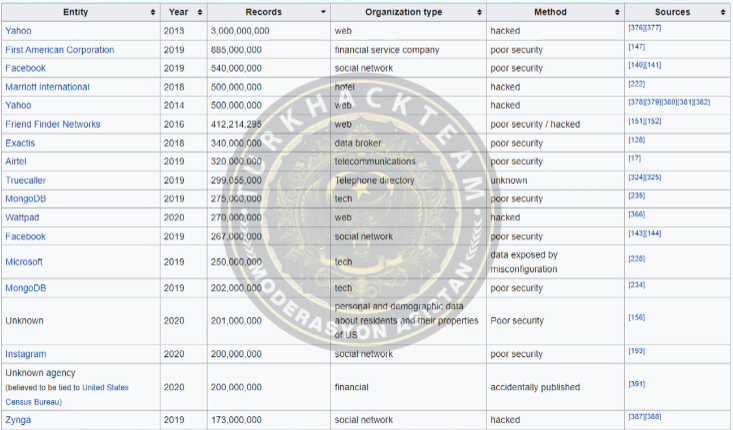

İstatistikler ile Siber Güvenlik:

- Pasaport numaraları, e-mailleri, telefon numaraları, kredi kartı bilgileri, doğum tarihi, konaklama tarihleri...

- Dünyanın en büyük 4. veri hırsızlığı yaşadı.

- 500.000.000 müşterinin verisi çalındı.

- Bu linkten mail adresinizin sızılmış olma durumuna bakabilirsiniz. FBI ile çalışılması iddia ediliyor, veri tabanlarında işlem yapıyor. Eğer mailiniz çıkıyor ise şifrenizi değiştirmeniz önem arz etmektedir. Mailinizin çıkması şifrenizin çalındığı anlamına gelmez, ama çalınmadığı anlamına da gelmez, çünkü bu bilgilerin bulunduğu veri tabanında şifreler vardır, bu şifreler şifrelenmiş de olabilir şifrelenmemiş de olabilir.

- Dünya nüfusunda 7.6 milyar insandan, 5.6 milyar'ı internet kullanmaktadır. (2023)

-Dünyada 1,11 milyara yakın web sitesi bulunmaktadır. (2023)

- Her gün ortalama 90.000'i hacklenmektedir. (2023)

Zararlı Yazılımlar (Malware'ler) - Virüsler ve Türleri:

- Kendi kendini kopyalayabilen ve yayılarak sistemi değiştirebilen yazılımlardır.

- Etkileşime ihtiyaç duyarlar; çalıştırılana kadar sessiz kalabilirler.

- boot: İşletim sistemi açılışında çalışarak kendini yükler.

- Web Scripting: Web sayfaları ve tarayıcılarındaki açıkları istismar eder.

- Hijacker: Web sayfası fonksiyonları ele geçirerek farklı sayfalara yönlendirme yapar.

- Resident: RAM'e yerleşerek kalıcılık sağlar.

- Polmoryphic: Antivirüsten kaçmak için kodunu sürekli yeniler.

- Makro (VBA): Kendi kodunu dosyalara ekler.

Zararlı Yazılımlar (Malware'ler) - Solucanlar (Worms):

- Virüslerden farklı olarak dosya ve proğramlara bulaşamazlar.

- İnsan etkileşimine veya tetikleyiciye ihtiyaç duymazlar.

- Kendini kopyalayabilir ve çoğalabilir.

- Arka kapı (Backdoor) yaratma, dosya silme, veri sızdırma, BOTNET'e sokma (zombie yapma) gibi işlevleri vardır.

- Meşhur olanları arasında Stuxnet vardır. Nam-ı diğer; 'ilk fiber silah'

Zararlı Yazılımlar (Malware'ler) - Truva Atları ve Türleri

- Virüs ve solucanların tüm işlevsel özelliklerini taşırlar.

- En belirgin özellikleri, faydalı gibi görünmeleridir.

- Faydalı görünen içeriklerle bulaşırlar. örn: crack.

- IoT cihazlarını da hedef alabilirler.

- Geniş bir aileye sahiptirler.

- Backdoor: Farkındasız olarak bilgisayara erişim sağlarlar.

- Exploit: Hedefte çalışan bir uygulama veya kodu hedef alarak sızarlar.

- Trojan-Banker: Online bankacılık, ödeme sistemieri ve kredi kartları bilgileri çalmaya hedefler.

- Trojan-DDoS: Bulaştığı sistemden başka bir hedefe, DDoS amacıyla talep göndertirler.

- Trojan-Dropper: Güvenlik yazılımlarını etkisizleştirmeyi ve farklı trojan almayı hedeflerler.

- Trojan-fakeAV: Antivirüs gibi davranıp tehditleri ortadan kaldırmak için para talep ederler.

- Trojan-IM: Anlık mesajlaşma uygulumalarında kullanılan hesap bilgilerini çalarlar.

- Trojan-SPY: Klavye girdilerini ve ekran görüntüsü almak amacıyla kullanılırlar.

Zararlı Yazılımlar (Malware'ler) - Casus Yazılımlar ve Türleri:

- İşletim sistemlerine bulaşarak, farkındasız olarak kullanıcın hassas bilgilerini ifşa ederler.

- Parolalar, e-mail adresleri, browser tarayıcı geçmişi, sistem bilgileri, log dosyaları, kullanıcı aktiviteleri gibi bilgileri edinip sahibine iletmeyi hedefler.

- Şifre çalma (Pasword Stealers)

- Klavye girdisi kaydetme (Keyloggers)

- Banka hesap bilgilerini çalma (Banking Trojans)

- Bilgi sızdırma (ınfoStealers) gibi faaliyetlerde bulunurlar.

Zararlı Yazılımlar (Malware'ler) - Rootkit'ler ve Türleri:

- İşletim sistemi çekirdeğine sızdığı için en tehlikelisidir.

- Tam yetkiyle çalıştığı için eylemlerinde sınır yoktur.

- virus, worms ve trojan'lerın tüm işlevlerini kapsar

- IoT cihazlarını hedef alabilir.

- Kernel Rootkit: Çekirdek (Kernel) seviyesinde çalışır.

- Firmware Rootkit: Donanıma gömülü işletim sistemlerini hedefler.

- APP Rootkit: Çekirdeğe değil, uygulamaya kod enjekte ederler.

- Mem Rootkit: Çekirdekte değil, RAM'de çalışırlar ve iyi gizlenirler.

- Bootloader Rootkit: Boot kayıtlarına yerleşir, dosya sisteminde ve antivirüslerde görünmezler.

- Library Rootkit: Kütüphane dosyalarını enfekte ederler.

- Hypervisor Rootkit: Sanallaştırma platformu katmanlarına yerleşirler iyi gizlenirler.

Zararlı Yazılımlar (Malware'ler) - Fidye Yazılımları:

- Dosya sistemini hedef alarak verileri kriptolarlar.

- Verilerin çözülebilmesi için kripto para talebi görüntülerler.

- Ağ vektörlerini kullanarak kullanıcı etkileşimsiz çalışabilirler.

- En meşhurları arasında WannaCry vardır.

- 139 ve 445 portları üzerinden, EternalBlue (MS17-010) güvenlik açığını kullanmıştır.

- Sahiplerine 150.000$ gelir elde ettirmiştir.

Zararlı Yazılımlar (Malware'ler) - Cryptojacking'ler:

- Bilgisayarın kaynaklarını kullanarak saldırgan adına kripto para madenciliği (CryptoMining) yapar.

- Kripto para birimleri, “blok zinciri” olarak bilinen dağıtılmış veritabanı teknolojisini kullanır.

- Koalisyon zinciri, tamamlandı güncellemeden bu yana gerçekleşen konsantre işlemler hakkında gel bilgilerle sık olarak güncellenir.

- Son işlemlerin her biri karmaşık bir matematiksel işlem kullanılarak bir 'blok' olarak birleştirilir.

- Bilgisayar kaynakları tüketiminde anormallik yaratır.

- Gizlilik esas alınıp kodlanmıştır.

Zararlı Yazılımlar (Malware'ler) - İstismar Kitleri ve Türleri:

- Popüler yazılımlardaki açıkları (vulnerability'leri) istismar (exploit) ederler.

- Genellikle C, Peri, Python ve Ruby dilleriyle yazılırlar.

- Web sitenin kodlarında bulunurlar.

- Filtreleme >>> Tespit >>> İstismar şeklinde çalışırlar.

- Rig: 2014 ve 2015 yıllarında CryptoWall, TeslaCrypt, Dridex, Goopic ransoomware'lerini enfekte etti. Windows 7'deki IE9 açıklarını (CVE-2015-5512 ve CVE-2015-519**) istismar etti.

- Neutrino: 2014 ve 2015 yıllarında CryptoWall, TeslaCrypt, Cerber, CryptXXX ransoomware'lerini ve Kasidet solucanını dağıttı.

- Magnitude: 2014 yılında Yahoo sitelerindeki reklamlarla ilişkilendirildi. 2015 ve 2016 yıllarında Adobe Flash Player açığını istismar ederek CryptoWall ve Cerber ransoomware'lerini dağıttı.

- Fiesta: 2008 yılında Flash, IE, Adobe acrobat Reader ve Silverlight açıklarını istismar ederek ransoomware'ler dağıttı.

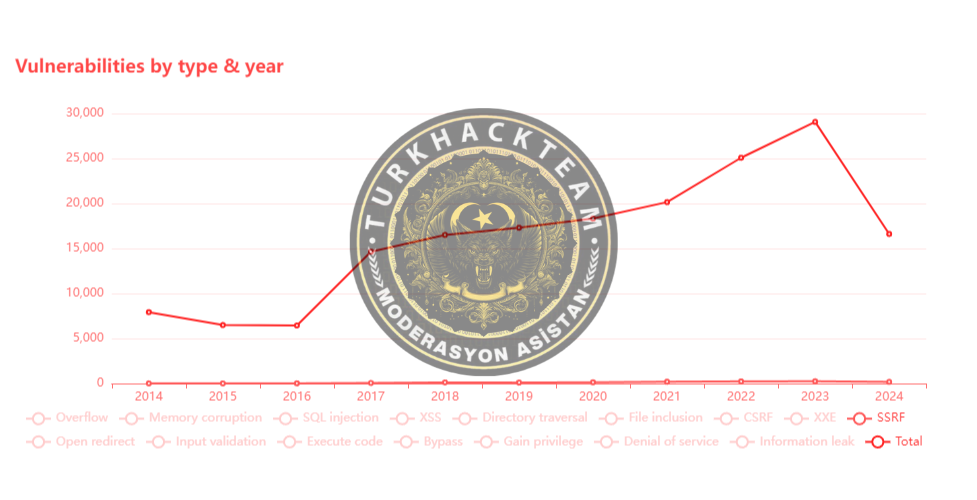

https://www.cvedetails.com

Zararlı Yazılımlar (Malware'ler) - Java Based EK, iFrame EK, ZeroDay EK:

- Java (JavA-Based) tabanlı istismar.

- İfame istismarı (İframe-virüs) HTML içerisinde kullanılır. Web sitelerinde gezintide Google maps ile yaklaşıp uzaklaşma yaptığımız özellik 'İframe' dir.

- Water Holing su birikintisi anlamına gelir. Mesala kurumsalda bir yer hedef alınıyor, o kurumun en çok girdiği siteler enfekte edilir. Kurumsal'ın o siteye girmesi beklenir. Hedefe gitmeyip hedefi beklemek gibi attacklar.

- Zero-Day istismarları. Bir işletim sistemi, bir proğram geliştiricisinden önce açığı farketmek için yapılan işlemlerdir veya istismarlardır.

Antivirüslerin Çalışma Prensibi:

- Antivirüs programları; görsel dosyaları veya browser trafiğinden kısa vadeli kodu tarayarak testler.

- Bu yazılımı oluşturan şirketler, eski tanımlanmamış pestisitler ve berbat amaçlı yazılımlardan oluşan kapsamlı bir özellik tabanını oluşturmaktadır.

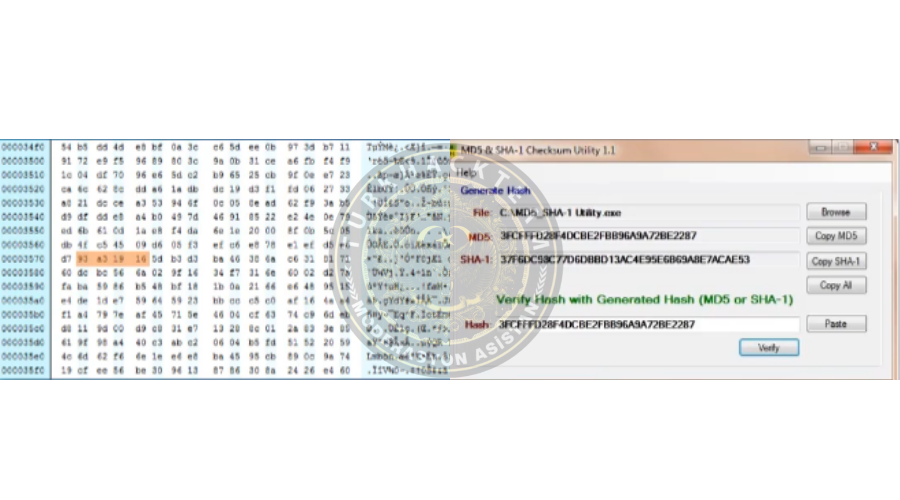

- Byte-Signature: Yazılımın (virüsun) dilindeki karşılığından bir bölümü alınarak tanınır.

- Hash-Signature: Yazılımın HASH değeri alınarak tanınır. Neredeyse ufak bir değişiklikte tanınamaz olacağı aşağı risklidir.

- Heuristic: Sezgisel tanıdır. Kodun içerğinden çok davranışları izlenerek tanınmaya çalışır. Performans ve zaman kaybettirebilir.

- Antivirüs yazılımına bunları nasıl algılayacağını, işaretleyeceğini ve kaldırılacağını programlar. Adından da anlaşılacağı gibi, virüsten koruma programı, virüslerle mücadele etmek için tasarlanmış bir yazılımdır

Ağ Tehditleri - OWASP TOP10:

| 1-) İnejction: Bir veri tabanında, istenmeyen işlemler yürüterek hassas sonuçlar alma işlemidir. |

| 2-) Broken Authentication: Başka kullanıcının erişim bilgilerini kullanabilme açığıdır. |

| 3-) Sensiti ve Data Exposure: Hassas verilerin, transfer esnasında korunmaması ve sızabilme açığıdır. |

| 4-) XML External Entities (XXE): XML dosyalarına kod enjekte ederek XML işlemcisinden veri sızdırma açığıdır. |

| 5-) Broken Acces Control: Yetki mekanizmasının doğru çalışmaması açığıdır. |

| 6-) Security Misconfiguration: Yetersiz güvenlik önlemlerinin açığıdır. |

| 7-) Cross-Site Scripting (XSS): Kullanıcının tarayıcısında zararlı kod çalıştırabilme ve yönlendirme açığıdır. |

| 8 -) Insecure Deserialization: Uzaktan kod yürütebilme ve diğer açıkları kullanabilmektedir. |

| 9-) Using Components with Know Vulnerabilities: Kullanılan bileşenlerin açığından yararlanabilmektedir. |

| 10-) Insufficient Logging & Monitoting: Kayıt izleme ve alarm mekanizmalarının yetersizliğidir. |

Ağ Tehditleri - DOS (Denial of Service) Nedir?

- Hizmet dışı bırakma (Denial of Servise) DoS

- Hedef sistemin kaynaklarını tüketerek hizmet (cevap) veremez hale getirilmesidir.

- Sistemin kaldırabileceği yükün üstünde anlık iş taleplerinin gönderilmesidir.

- Erişilebilirlik durumunu hedefler, sadece web sayfalarına yönelik değildir.

- Tekil kaynaklıdır. Çoklu kaynaktan yapılanı DDoS'tur.

- Mac Flooding, ICMP Smurf, TCP SYN Flood, DHCP Starvation, DNS Flood, HTTP GET Flood, SlowHTTP ve Slowloris DOs atakları örnekleridir.

Ağ Tehditleri - DDOS (Distributed Denail of Service) Nedir?

- Dağıtık Hizmet Dışı Bırakma (Distributed Deniel of Services).

- DoS'a göre çoklu kaynaktan yapıldığı için daha güçlüdür.

- Botnet ağına düşürülmüş zombi bilgisayarların komuta edilmesiyle yapılır.

- Zombi bilgisayarlara sadece DDoS yaptırılmaz.

- En meşhur Botnet'ler arasında Gamareu (diğer adıyla Andromeda) vardır.

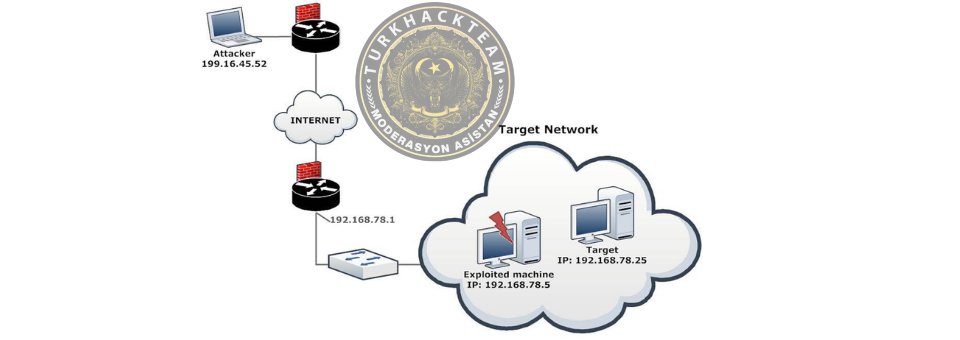

Ağ Tehditleri - Pivoting Nedir?

- Pivoting ele geçirilen sistem üzerinden başka sistemlere saldırmaktır.

- Port açığı olan bir sunucu pivot olarak seçilir ve açık portunda yönlendirme yapılarak, diğer sistemlerin portlarına erişim sağlamaktır.

-Saldırgan şirket içindeki sızmış olduğu bilgisayarda kalıcı erişim elde edebilmek kapalı bazı raptiyeler çalışır. Sonrasında ağ içi tarama yaparak atlama yapabileceği diğer bilgisayarların tespitini yapar.

- Saldırgan yakalamak istediği diğer şirket bilgisayarına lateral movement nedeniyle geçiş moduna alır. İstediği verilerin bulunduğu sisteme erişene dek 2. ve 3. adımı tekrarlar.

- Üst düzey verilerin bulunduğu sisteme erişen saldırgan verileri kendi sistemine veya istediği bir birime aktarmaya başlar

- Bu noktada saldırgan privilage escalation yöntemleri nedeniyle daha irtifalı bir yönetim elde edebilir ve verileri değiştirebileceği sürece zararlı eller de yerleştirebilir.

- Verilerin silinmesinden muhabir sisteme bulaştırılan bir ransomware veya zararlı yazılımlar şirkete daha tarihi düzeyde zarara cadde açabilir.

Ağ Tehditleri - BitSquatting ve CyberSquatting Nedir?

- BitSquatting, var olan kurum domainlerinin farklı ama en yakın halllerinin alınarak kötü amaçla kullanılmasıdır.

- CyperSquatting, var olan kurumların, domain adlarının aynısını ama TLD (Top Level Domain)'lerine yakın hallerini alarak kötü amaçla kullanmaktır.

- örn: BitSquatting; Facebok.com, Facebokk.com

CyperSquatting; Facebook.biz, facebook.info

Ağ Tehditleri - Paket Manipülasyonu Nedir?

- İstek (request) paketlerinin içeriğini değiştirerek, gelen cevap (answer) paketlerinden bilgi edinmek, liste çıkarmak (enumeration) amaçlanır.

- Paketi manipüle ederek karşı taraftan gereğinden fazla bilgi edinmek amaçlanır.

- Bilgisayar, sunucu, kullanıcılar, uygulamalar, servisler, paylaşımlar hakkında bilgi edinilir.

- Ağ cihazları içinde de kullanılabilir.

- Scapy en meşhurları arasındadır, bir tool vardır paketin içerisinde TCP IP'nin paket değerlerinin hepsiyle oynama yapabiliyoruz.

Ağ Tehditleri - Spoofing Nedir ve Türleri?

- Alıcıyı, güvenilir kaynaktan veri aldığı manipüle etmektir.

| Spoofing türü |

| |

| E-MAİL Spoofing | SMTP açıklarından faydalanarak e-mail başlıklarının değiştirilmesiyle yapılır. | |

| IP Spoofing | TCP/IP paketlerinin herhangi bir IP'den gönderilmesidir. TCP'de çalışmaz UDP üzerinden yapılır. | |

| ARP Spoofing | Ağdaki IP-MAC eşleşmeleri manipüle edilerek yapılır. Göndericiye, alıcının sahte olarak verilmesi hedeflenir. | |

| MAC Spoofing | Switch'in MAC tablosunun manipüle edilmesidir. Saldırganın bağlı olduğu porta, hedefin MAC'ini bildirmesiyle yapılır. | |

| DNS Spoofing | DNS sunucusundaki önbelleğin manipüle edilmesidir. RR'ların değiştirilerek cevapların yanıtılması ve yönlendirmeyle sonuç alınır. |

Ağ Tehditleri - Session Hijacking Nedir?

- TCP oturumu ele geçirme olarak da belirtilmemiş oturum ele geçirme, oturum kimliğini hermetik elde ederek ve yazıcı kullanıcı kılığına girerek bir web kullanıcı oturumunu devralma yöntemidir.

- Oturum çalma, çerez kaçırma olarak duyabiliriz.

- Web ortamında gerçekleşir, başarılı bir kimlik doğrulamanın taklit edilmesiyle yapılır.

| Session Sniffing: | Bu, Deneme katmanı oturum kaçırma vasıtasıyla kullanılan pratikolarak kök tekniklerden biridir. Saldırgan, bir web sitesi vasıtasıyla bir istemci arasındaki oturum kimliğini toplanma ağ trafiğini aktarılabilir dışarı Wireshark İken bir algılayıcı veya OWASP Zed İken bir proxy çalışır. |

| Predictable Sessions Token ID: | Çoklu web sunucusu, oturum kimlikleri oluşturmak dışarı tekil bir algoritma veya önceki tanımlanmış bir tasarım istihdam. Bir oturum belirtecinin öngörülebilirliği aha yetiştirmek yüksekse, karşı yetiştirmek zayıftır ve bodement etmesi karşı yetiştirmek zahmetsiz alır. |

| Man-in-the Browser Attack: | Bu, ortadaki kase saldırısına benzer, dışında saldırganın öncül kurbanın bilgisayarına bir Truva atı bulaştırması var. Teklif sisteme kötü amaçlı yazılım yüklemesi uzakta kandırıldığında, kötü amaçlı yazılımı, işlem bilgilerini sağduyulu bir şekilde değiştirebilir ve ayrıca kullanıcının haberi eksi genişleme işlemler oluşturabilir. |

| Cross-site Scripting: | Siber suç, istemci tarafından komut dosyalarını web sayfalarına alıntı uzakta taşımak veya prova koruma açıklarından yararlanır. Bu, tarayıcının güvenliği hata edilmiş bir kurye yüklendiğinde amaçsız kanon yürütmesine hesaplar geliyor.. |

| Session Side Jacking: | Siber suçlular, kurbanın ağ trafiğini izlemek ve kullanıcı sunucuda kimlik doğrulaması yaptıktan sonra oturum tanımlama bilgilerini engellemek için paket koklamayı kullanabilir. TLS şifrelemesi oturumun tamamı için değil de yalnızca oturum açma sayfaları için kullanılıyorsa, siber suçlular oturum ele geçirebilir. |

| Session Fixation Attacks: | Bu uzmanlaşmış, henüz kimliği doğrulanmamış analitik bir oturum kimliğini çalar. Ardından saldırgan, kullanıcıyı bu kimlikle özdeşlik doğrulaması yapması uzakta kandırmaya çalışır. Kimliği doğrulandıktan şeker, saldırgan artık kurbanın bilgisayarına erişebilir. |

- Saldırgan, oturum kimliği (Session ID) bilgisi içeren token'ları çalar ve o da oturum açar.

- Bir kullanıcı olsun, bu kullanıcı şifresini girip başaralı olarak giriş yaptıysa, server tarafından onun tarayıcısına bir (Session ID) bırakılıyor çerez yani.

- Session diğer adı 'token' dir. Giriş bilgilerini doğruluğunu bu Session ID temsil ediyor.

- Kullanıcı her server'a girdiğinde oturum açmamak için Seesion ID kullanılıyor, hacker'da bu ID'yi kullanıyor.

Ağ Tehditleri - Pass The Hash Nedir?

- Parola saldırısı olarak bilinmektedir.

- Parola yerine, ağ trafiğinde şifreli (hash'li) olarak gönderilen parolanın kullanılmasıdır.

- NTML ve Kerberos protokollerindeki SSO (Single Sing-On) özelliğinin istismar edilmesidir.

- Offline olarak gerçekleştirilir.

- Windowsta bu işlemleri yürüten Local Security Authority SubSystem (LSASS) uygulamasına saldırılır.

- LSASS'ın uygulaması %SystemRoot%\System32\Lsass.exe' dir. Parolara ait hash değerlerini saklar.

NTLM: LM’de bulunan zayıflıklar giderilmiş olup Windows sistemlerde kullanılan parola özetidir.

LM: Windows sistemlerde eskiden kullanılan ancak günümüzde aktif olarak kullanılmasa da eski sistemlerde ortaya çıkabilecek uyumsuzlukların önüne geçebilmek adına desteklenen parola özetidir.

PsExec.exe : Windows işletim sistemlerinde uzaktan komut çalıştırmak için kullanılmaktadır.

- 'PsExec.exe \\192.168.2.209 cmd.exe' komutu, uzaktaki bilgisayara bağlanarak cmd.exe açmayı hedeflemektedir.

Sosyal Mühendislik Saldırıları Hk.

- Teknik saldırıların denenmemiş veya başarısız olması halinde, hedefe erişimi bulunan insanları manipüle etme girişimidir.

- Hedefe erişimde kolaylık sağlamaları adına siber güvenlik bilgisinden faydalanılır.

- Hassas bilgi elde etmek adına, insanların ilgisini çekebilecek linklere tıklatma, içerikler indirtme, yazılı veya sözlü ortamlarda hassas bilgi alma, fiziksel veya dijital yetkilerinin elde etme gibi amaçlar doğrultusunda yapılır.

- Saldırganın hedeflediği kullanıcıyı girişi kısıtlı olan yerlere girerken takip etmeyi içerir (Arka Kapı)

- Oltalama saldırılarında oltaya takılmamanın neredeyse üstün unsurlarından biriside tarayıcıda bulunan adresi sekme etmektir.

Tehditlerden Korunma - Başlıca Bireysel Önlemler:

- Tüm platformlarınızda ücretli antivirüs kullanın, değerlendirerek tercih edin. Av'lere koşulsuz ve tek başına girmeyin.

- İnternet tarayıcılarına antivirüs eklentileri (extension, add-on) yükleyin.

- Kaynaklarınızı monitör edin ve ağ trafiğinizi gözlemleyin.

- Güncelleştirmeleri (OS ve APP) ertelemeyin ve buna büyük önem göstermeniz iyi olacaktır.

- Yedeklemeden kaçınmayın; bunu sık sık yapmak lazım. Offline olarak saklayın.

- Yüksek haklara sahip kullanıcıları kullanmaktan kaçının ve UAC'i kapatmayın.

- Sabit ve taşınabilir depolama birimlerinizde disk encryption kullanmaktan sakınmayın.

- İşletim sistemlerinizde security hardening (güvenlik güçlendirme) kullanın.

Tehditlerden Korunma - Başlıca Kurumsal Önlemler

- Bilgisayar kullanan tüm personellere bilgi güvenlik farkındalık eğitimleri verilmesi gerekir.

- Merkezi antivirüs uygulamaları kullanın ve kullanıcı etkilemşiz olarak dağıtılması gerekir.

- Güncelleştirmeyi merkezileştirin ve kullanıcı etkileşimsiz olarak zorlayın.

- IPS, IDS, DLP, AV gibi özellikli donanımsal güvenlik duvarları kullanılmalı. Honeypot'lar yapılandırın.

- Güvenlik ve güncelleştirme poliçelerinizi mantık hatasız uygulayın. Yazma izinlerini doğru verin.

- Yedeklemeleri otomatik, zamanlı, merkezi ve offline özellikle gerçekleştrin.

- ISO27001 ve BGYS önlemlerini 'gerçek' anlamda uygulamanız önemlidir.

- BYOD (Bring Your Own Device)' dan mümkün oldukça kaçının ve NAP kullanın.