SİBER TEHDİT İSTİHBARAT SİSTEMLERİ

I. Giriş

Dünyanın dört bir yanındaki ülkelerin iç güvenliklerini dış saldırılara karşı korumaları gerekiyor. Bu amaçla, devletler kendilerini iç ve dış düşmanlardan korumak için istihbarat servislerine ve askeri birimlere güvenirler. İstihbarat teşkilatları genellikle her devlette aynı amaca hizmet etseler de, yapıları ve zaman çizelgeleri bakımından farklılık gösterebilirler. Bu kuruluşların kullandığı bilgiler genellikle kapalı kaynaklardan gelse de açık kaynaklardan da toplanmaktadır. İstihbaratın en yeni ve en önemli biçimlerinden biri "siber istihbarat"tır.

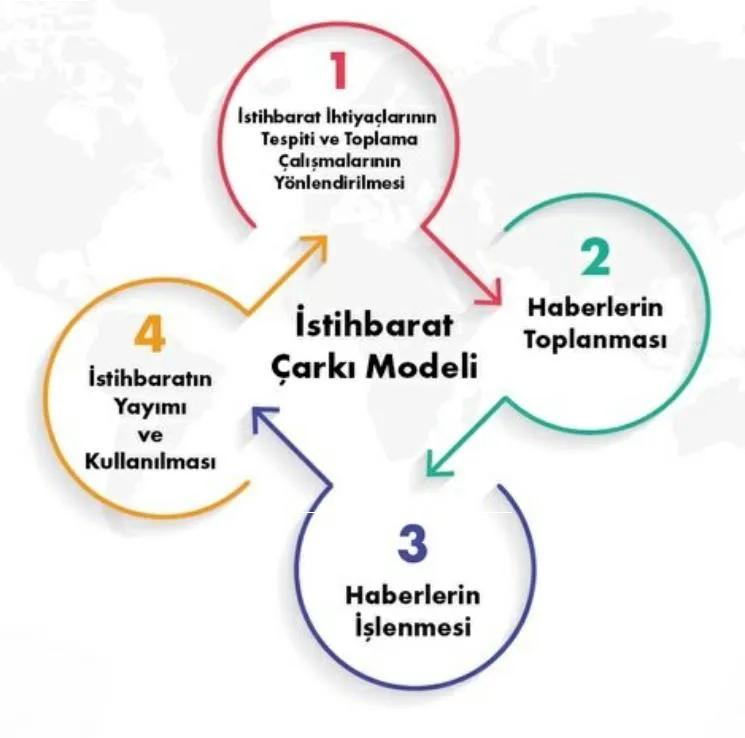

Şekil 1.İstihbarat Çarkı (Alıntıdır)

Günümüzde teknolojinin gelişmesiyle birlikte insanlar iletişim kurmak ve bilgilerini depolamak için birçok teknolojik araç kullanmaktadır. İnternet kullanımının yaygınlaşması ile birlikte bu iletişim ve internet ortamında depolama yapılmaya başlanmıştır. Hayatımızı kolaylaştıran bu gelişmeler birçok alanda kolaylık sağlarken insanların mahremiyetini de tehlikeye atmıştır. Bireylerin yanı sıra tüm ülke, kurum ve kuruluşlar da bilgi güvenliğini sağlamak zorundadır.

İstihbarat ihtiyacı, geçmişteki ve günümüzdeki saldırı ve tehditlere karşı önlem almak ve toplanan bilgileri gelecekteki tehditlere hazırlanmak için kullanmak için bilgi toplamaktan doğmuştur. Günümüzde bu ihtiyaç siber alanlarda da elzemdir. Siber saldırılar bilgisayar sistemlerini hedef almakta ve bu sistemlerdeki zafiyetlerden faydalanarak kişi, kurum ve kuruluşlara zarar vermeyi amaçlamaktadır. Bu saldırılar, doğrudan sistemleri hedef alan ve zamana giderek daha fazla uyum sağlayan planlı, organize ve karmaşık saldırılara dönüşmüştür.

Bir ülke veya kuruluşun ağ sistemine yapılan saldırılar hakkında bilgi toplayan ve toplanan bilgileri analiz ederek ağ sistemine yönelik saldırıları önlemek için adımlar atan sisteme Siber Tehdit İstihbaratı (CTI) (Cyber Threat İntelligence) sistemi denir. CTI sistemleri, verileri analiz ettikten sonra hangi saldırılara yanıt verileceğine ve sistemin nasıl korunacağına karar veren sistemlerdir. Kapsamlı bir siber güvenlik stratejisinin temel özelliklerinden biri, reaktif(tepkisel) değil proaktif(planlı) olmasıdır. Tehdit istihbaratı ile güvenlik ekipleri olası saldırıların önüne geçebilir ve önceden önlem alabilir.

Bu bölümde siber tehdit bilgi sistemleri, kullandıkları veri tabanları ve bu alandaki mevcut araştırmalar incelenmektedir. Bu araştırma; istihbarat ihtiyacının, tehdit sonrası azaltma için istihbarat toplamanın tarihsel kökenlerinden, gelecekteki tehditleri planlı olarak azaltmadaki önemine dönüştüğünün kabul edilmesine dayanmaktadır. Bu gelişme özellikle siber güvenlik alanında önem arz etmektedir.

Siber saldırılar, çok yönlü ve uyarlanabilir özellikleri nedeniyle kişi, kurum ve kuruluşların bilgisayar sistemleri ve güvenlikleri için doğrudan tehdit.

Siber saldırıların artan karmaşıklığını ve uyarlanabilirliğini ele almak için bir kuruluşun altyapısını güvence altına almak, güvenlik açıklarını yönetmek, güvenlik bilgilerini kontrol etmek ve güvenlik eğitim programları kritik çabalar olarak kabul edilmiştir. Bu gelişmeler ışığında, aşağıdaki bölümlerde siber tehdit istihbarat sistemleri, kullandıkları veri tabanları ve bu alandaki mevcut araştırmalar özetlenmektedir.

II. Siber tehditlere yönelik bilişim sistem çalışmaları

Bu bölüm, Siber Tehdit İstihbaratı (CTI) sistemleri alanındaki katkılara daha sistematik bir yaklaşım sunma amacındadır. Odak noktası, temel teorilere, teknolojik gelişmelere ve pratik uygulamalara genel bir bakıştır. CTI sistemleri siber tehditlere karşı savunmada gittikçe önemli duruma geldiğinden, temel ilkeleri ve pratik uygulamaları anlamak çok önemlidir. Literatürden elde edilen en önemli katkıların gözden geçirilmesi yoluyla, bu bölüm, farklı CTI sistemlerinin işlevlerini ve uygulamalarını daha ayrıntılı olarak açıklamak için gerekli temeli sağlamayı amaçlamaktadır.

Siber tehdit istihbaratına yönelik bir yaklaşım, özel araçların ve veritabanlarının kullanılmasıdır. Tehditleri tespit etmek için 2022 de Darknet verilerini kullanan bir metin analiz motoru olan Threat Miner'ı tanıtılmıştı ve CTI'da Açık Kaynak İstihbaratının (OSINT) önemi vurgulanmıştı. Benzer şekilde (2017), yazılım tanımlı ağlarda CTI kullanımına odaklanan kapsamlı bir model önermiştir. Modeli, veri toplama ve analizini kolaylaştırmak ve böylece önleyici siber güvenlik önlemlerine katkıda bulunmak için CTI toplayıcıları ve CTI analizörlerini içerir. Ayrıca, CTI'nın stratejik düzeyde proaktif ve reaktif kullanımına odaklanarak iş dünyasında tehdit istihbaratının önemini tartıştı.

Literatürdeki bir diğer konu ise CTI uygulamaları için veri analitiği ve makine öğrenimi kullanımıdır. CTI veri kümelerinde aşırı örnekleme tekniklerini kullanarak taktikleri, teknikleri ve prosedürleri (TTP'ler) sınıflandırmaya odaklandı. Çalışmaları, CTI verilerinde yer alan bilgi zenginliğine dikkat çekiyor. CTI için web verilerini kullanan makine öğrenimi tabanlı bir çerçeve olan inTIME'ı tanıttı. ITA'ların analizinde makine öğreniminin kritik rolünü vurguladı ve toplumsal etkilerini dile getirdi.

CYBE'lerin daha geniş kapsamı, sosyokültürel zekanın yanı sıra tarihsel ve etik hususları da içerir. Kurumsal siber güvenliği iyileştirmek için sosyokültürel zekayı yapay zeka ile birleştirerek, CYBE'lerin durumsal farkındalığı ve dayanıklılığı geliştirmedeki rolünü vurguladı. İlk olarak Soğuk Savaş döneminde kullanılan Echelon İstihbarat istemini analiz ederken tarihsel bir yaklaşım benimsemiştir. Bu çalışma, bu sistemlerle ilişkili etik kaygıları, özellikle de insan hakları anlaşmalarının potansiyel ihlallerini incelemektedir.

Son olarak, en son literatürde özel teknikler ve yeni yöntemler de ortaya çıkmaktadır. Siber güvenlik farkındalık grafikleri oluşturmak için kötü amaçlı yazılım eylem sonrası raporlarını kullanırken, CTI veri analizinde grafik görselleştirme tekniklerinin önemini vurguladı. Darknet forumlarını tanımlamak ve karakterize etmek için denetimsiz bir model önerildi ve bu platformların CTI'da izlenmesi gerektiğini vurgulandı. Siber Tehdit Modellemesi için eyleme geçirilebilir, bilgi merkezli bir çerçeve sunmuş ve çerçevenin kurumsal bağlamlardaki alaka düzeyini vurgulamıştır.

Birlikte ele alındığında, bu çalışmalar CYBE'lerin çeşitli uygulamalarının ve etkilerinin anlaşılmasına katkıda bulunur ve bu bölümde sunulan daha fazla açıklama için temel bir akademik temel oluşturur.

III. Siber Tehdit Bilgi Sistemlerinin Bileşenleri ve Yaşam Döngüsü

Siber Tehdit İstihbaratı, genel olarak kuruluşların güvenlik çerçevesinin oluşturulmasında ve güvence altına alınmasında önemli bir rol oynar. Elde edilen veriler analiz edilir ve filtrelenir. Bu bilgiler tarafından yönlendirilen güvenlik faaliyetlerinin daha etkin bir şekilde yapılandırılması sağlanarak, kurum ve kuruluşlar gelişmiş kalıcı tehditlere, sıfır gün saldırılarına, zafiyetlere ve güvenlik risklerine karşı yönlendirilir. Düzgün bir şekilde uygulandığında, TSE aşağıdaki hedeflere ulaşılmasına yardımcı olabilir:

• Saldırganların taktiklerini ve tekniklerini açığa çıkararak güvenliği artırın.

• Güvenlik uzmanlarının bir saldırı sırasında saldırganların karar verme sürecini daha iyi anlamalarına yardımcı olur.

• İhtiyaçlarınızı en iyi şekilde karşılayan ürün ve hizmetlerin seçilmesini ve harcamaların doğru yapılmasını sağlayarak güvenlik bütçenizin verimliliğini artırın.

• Bilinen saldırı vektörleri ve güvenlik açıkları ile güncel kalın.

III.1. Siber Tehdit İstihbaratının Önemi

Veri kaybı engelleme. Siber tehdit istihbaratı, tehlikeli internet adreslerine sahip kişileri arayabilir ve çalışanlara yönelik olası kimlik avı saldırılarını tespit edebilir. Bu bilgilerin toplanması ve incelenmesi, gelecekte benzer risklere karşı koruma görevi görebilir.

Veri ihlali tespiti. Devam eden veya tamamlanmış bir veri ihlalinin erken tespiti, işletme üzerindeki olumsuz etkiyi azaltır. Bu tür ihlallerin erken tespiti önleyicidir ve şirketi finansal aksaklıklardan ve itibar zedelenmesinden korur.

Olay yanıtı. Hangi belirli cihazların veri kaybı veya kaybı yaşadığını belirleyerek, güvenliği ihlal edilmiş sistemler doğru bir şekilde tanımlanabilir. Bu birleşik bilgi, sırayla, benzer güvenlik olaylarının gelecekte ortaya çıkmasını sınırlamak için belirli önleyici tedbirlerin formüle edilmesine izin verir.

Tehdit analizi. İhtiyaç duyulan stratejiler ve savunma önlemleri hakkında değerli bilgiler sağlar. Bu değerlendirme, gerçekleştirilen veya ele geçirilen saldırılardan elde edilen geçmiş verilere dayanmaktadır. Amaç, etkili karşı önlemlerle olası güvenlik açıklarını ele almak için saldırganların yöntemleri, prosedürleri ve süreçleri hakkında fikir edinmektir.

Veri analizi. Verilerin değerlendirilmesi, saldırganların oluşturabileceği veya halihazırda başlatmış olabileceği tehditlere karşı koymak için önemli bilgiler sağlar.

Tehdit istihbaratını paylaşma. Şirketler arasında edinilen tehditlerle ilgili bilgilerin paylaşılması, toplu siber güvenliğin güçlendirilmesine hizmet eder.

III.2. Siber Tehdit Bilgisi Türleri

Siber tehdit istihbaratı, saldırıları önlemek, tespit etmek ve bunlara yanıt vermek için kritik öneme sahiptir. Stratejik, taktik ve operasyonel olmak üzere üç bölüme ayrılabilir.

-Taktik zeka. Taktiksel tehdit istihbaratı, kuruluşunuzun varlıklarını korumada önemli bir rol oynar. Siber tehdit istihbaratı içeriğinde bulunan IoC (Indicator of Compromise) bilgilerini SIEM, IDP/IPS ve DLP gibi siber güvenlik çözümlerine entegre etmeyi amaçlayan bir istihbarat türüdür. IoC'ler, aşırı web trafiği, birden çok veritabanının okunması, aynı dosya için normalden daha fazla istek ve farklı bölgelerden IP adresleri gibi olağandışı ve şüpheli davranışlar içerebilir.

-Akıl. Bu tür bilgiler, siber saldırganları belirlemeye ve hedeflerini deşifre etmeye odaklanır.

Saldırıların arkasındaki motivasyonlar, kullanılan taktikler, saldırganların geçmiş davranışları ve gelecekteki olası faaliyetler. Karmaşık yapısı nedeniyle, oluşturulması en zor bilgi biçimidir ve genellikle kapsamlı raporlar aracılığıyla paylaşılır.

-Operasyonel zeka. Tekniklere, taktiklere ve prosedürlere odaklanan Operasyonel Tehdit İstihbaratı, olası saldırılara karşı analiz ve önlem bağlamlarında Güvenlik Operasyonları Merkezi (SOC) ekiplerini hedefler. Bu tür bilgiler değişkendir ve güvenilirliğini sağlamak için SOC timlerince yakından izlenmelidir. Güvenlik duvarları, IDS/IPS, SEM ve SOAR gibi araçlarda en etkili şekilde kullanılır ve kuruluşların potansiyel tehdit aktörlerinin niyet ve yeteneklerinin yanı sıra saldırıların etkisini analiz etmeye yarar.

III.3. Siber istihbarat yaşamdöngüsü(lifecycle)

Siber istihbarat yaşamdöngüsü, elde edilen verilerin değerlendirilmesi ve ağ sistemlerini kullanan herhangi bir ülke veya kuruluşun, finansal kazanç elde etmek, bilgi çalmak veya kişisel bilgileri elde etmek gibi birçok amaçla gerçekleşebilecek saldırıları önlemek için savunma geliştirmesine yardımcı olan bilgilere dönüştürülmesi süreci olarak tanımlanabilir. Bu altı bölümden oluşan yaşam döngüsü Şekil 1'de gösterilmektedir.

Şekil 2. Siber Tehdit İstihbaratı (Cyber Threat İntelligence) YaşamDöngüsü(LifeCycle)

(Alıntıdır)

1-Gereksinimler ve zaman çizelgeleri (Planlama). Bu safhada, tehdit istihbaratı operasyonları için doğru yol haritası ve plan geliştirilir. Tehdit istihbaratı yaşamdöngüsü(lifecycle) için kritik öneme sahiptir. Örneğin, tehdit istihbaratının derinleştirilmesi için gereklilikler nelerdir ve hangi istihbarata öncelik verilmelidir? Bu nedenle, bu aşama, bir veri toplama planı oluşturmak için veri ihtiyaçlarının saptanmasından başlayıp veri bulmak için kullanılan yöntemlerin belirlenmesine kadar bütün istihbarat planını tanımlar.

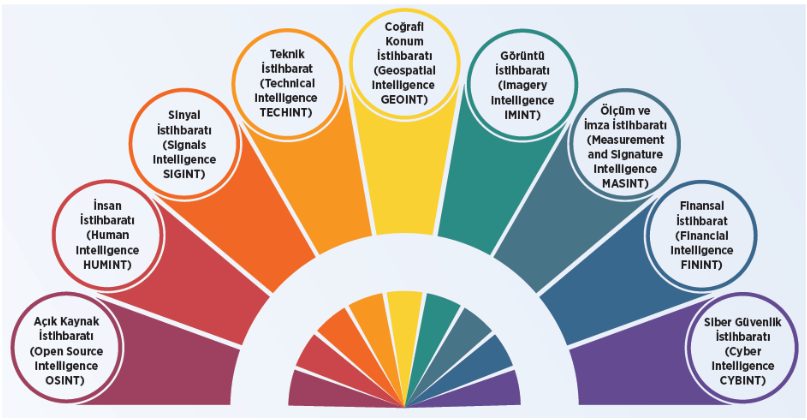

2-Koleksiyon (Bilgi Toplama). İlk aşamada belirlenen gerekliliklere dayanarak, hedeflere(target) varmak için uygun verileri toplamaya odaklanır.

Şekil 3.İstihbarat Türleri (Alıntıdır)

Elde edilen veriler insani ya da çeşitli teknik yollarla toplanabilir. Bunlar:

İnsana dayalı istihbarat (HUMINT)

Coğrafi istihbarat (GEOINT)

Görüntü istihbaratı (IMINT)

Video istihbaratı (VIDINT)

Fotoğraf istihbaratı (PHOTINT)

Ölçümsel ve işaretsel istihbarat (MASINT)

Açık kaynak istihbaratı (OSINT)

Teknik istihbarat (TECHINT)

Sinyal istihbaratı (SIGINT)

İletişim istihbaratı (COMINT)

Elektronik istihbarat (ELINT)

Sosyal Medya istihbaratı (SOCMINT)

gibi kaynaklar aracılığıyla toplanır. Toplama işlemi bitince, bilgiler bir sonraki adımda işlenmek üzere aktarılacaktır.

3-Bilgi İşleme. Şu ana kadar alınan bilgiler ham formattadır, istihbarat analizine hazır değildir ve değerlendirmeye uygun bir biçimde üzerinde çalışılması gerekmektedir. Ham veriler, veri analizinin bir sonraki aşamasında kullanılabilecek gelişmiş araçlar ve teknolojiler kullanılarak anlamlı içgörülere dönüştürülür. Detaylandırma aşamasının uygulanabilir olması için bilgi araştırma yolunun, gereksinimlerin, stratejinin ve işlenen verilerin net bir şekilde anlaşılması gerekir. Otomatik araçlar, yapılandırma, analiz etme, kod çözme, filtreleme ve birleştirme gibi işlevleri uygulayabilir.

4-Analiz. İstihbarat veri seti uygun bir formata dönüştürüldükten sonra kapsamlı bir araştırma şarttır. Bu analiz, ilk gereksinimler aşamasında ortaya çıkan soruları yanıtlamak, verileri anlamak, belirtilen hedeflerle tutarlı olduğunu doğrulamak ve güvenlik sorunlarını analiz etmek için tasarlanmıştır. Analiz edilen veriler bir tehdidi(threat) tanımlamak için yeterince yorumlandığında, istihbarat seviyesine yükselir. Bu aşamada, potansiyel tehditler belirlenir ve bunları ele almak için karşı önlemlerin geliştirilmesine yardımcı olur.

5-Dağıtım. Analiz aşamasında toplanan bilgiler, tüketiciler ve paydaşlarla otomatik veya manuel bir şekilde paylaşılır. Analizin nasıl sunulduğu genellikle izleyiciye bağlıdır. Teknik ayrıntılara girmeden; genellikle tek sayfalık bir rapor, sade bir dille veya kısa slaytlar şeklinde yazılabilir.

6-Değerlendirme. Geri bildirim(feedback), siber tehdit(threat) yaşamdöngüsündeki son adımdır. Rapor yayın aşamasında yayınlandıktan sonra, tüketiciler ve paydaşlar, gelecekteki tehditler durumunda hedeflerde, gereksinimlerde ve prosedürlerde değişiklik yapılması gerekip gerekmediğini değerlendirmek için geri bildirim isteyecektir. Toplanan geri bildirimler, ilgili ve zamanında değerlendirmelere olanak tanıyan daha doğru bilgiler üretir.

IV. Siber Tehdit İstihbarat Platformları ve Veri Kaynakları

Bu bölüm, siber tehdit istihbaratı için çeşitli temel bileşenlere genel bir bakış sağlar. Özellikle, tehdit istihbaratını toplamak ve değerlendirmek için yaygın olarak kullanılan platformları, araçları ve çerçeveleri açıklar. Bu bölümde ayrıca açık kaynaklardan bilgi ve veri toplama yöntemleri tartışılmakta ve ardından uzlaşma göstergeleri elde etmek için kaynakların eleştirel bir değerlendirmesi yapılmaktadır.

IV.1. Platformlar, araçlar ve düzenleyici çerçeveler

Veri toplamak, tehditleri önceliklendirmek ve güvenlik açıklarını değerlendirmek için siber tehdit istihbaratını iyileştirmek için kullanılan çeşitli çözümler vardır. Aşağıda, kuruluşların farklı siber tehdit türlerine karşı savunmalarını güçlendirmelerine yardımcı olan bazı platformlar, araçlar ve çerçeveler bulunmaktadır.

Kolektif İstihbarat Çerçevesi (CIF), çeşitli siber tehdit istihbarat kurumları tarafından toplanan verileri birleştiren ve bunlardan yararlanan bir siber tehdit yönetim sistemidir. CIF'de saklanan en bilinen verleri, kötü amaçlı etkinlikleri içeren URL'ler, IP adresleri ve tam etki alanı adı (FQDN)dir. CIF, kayıtları ayırmanıza, normalleştirmenize, depolamanıza, aktarmanıza, almanıza ve paylaşmanıza olanak tanır.

CrowdStrike'ın CTI çözümü, kuruluşların kendilerine yönelik saldırıların bir adım önünde olmalarını sağlayarak güvenlik ekiplerinin potansiyel saldırıları etkili bir şekilde azaltmak için gerekli olanlara öncelik vermeye odaklanmasına olanak tanır. Kaza araştırmalarındaki gereksiz karmaşıklığın ortadan kaldırılması ve gerekli çözümlerin önerilmesi amaçlanmaktadır.

NormShield Tehdit ve Zafiyet Yönetimi, kurum içindeki anormal ve olağandışı davranışların belirlenmesi, sonuçların analiz edilmesi ve önceliklendirilmesi, yanlış pozitiflerin oluşumunun en aza indirilmesi, veri kaybına yol açabilecek kök nedenlerin belirlenmesi ve kullanılan güvenlik çözümlerinin yeterliliğinin ölçülmesi gibi hizmetler sunar.

MISP (Kötü Amaçlı “Malware” Yazılım Paylaşım Platformu), Buradaki siber güvenlik göstergeleri, olayları ve kötü amaçlı yazılım(Malware) analizi ile ilgili tehditleri toplamak, paylaşmak, dağıtmak ve depolamak için tasarlanmış açık kaynaklı bir platformdur. Bu platformun amacı, hedefli saldırılara karşı önlemlerin geliştirilmesine ve önleyici tedbirlerin oluşturulmasına yardımcı olmaktır.

TC Complete, hizmet verdiği kuruluşların gelecekteki iç güvenlik çözümleri hakkında doğru kararlar vermesini sağlamayı taahhüt eder. Çok fazla garanti sunuyor.

Hizmetler, özellikle veri analizi ve tehdit çözümü oluşturma.

YETI (Günlük Tehdit İstihbaratınız), tehdit göstergelerini ve ilgili teknikleri, taktikleri ve prosedürleri depolamak için birleşik bir havuzdur. Özellikler arasında birbirine bağlı tehditlerin görselleştirilmesi, gelecekteki risklerin tahmine dayalı analizi ve veri dışa aktarma süreçlerinin optimizasyonu yer alır.

ThreatStream, hatalı pozitifleri azaltırken tehdit göstergelerini değerlendirmek, sınıflandırmak ve iletmek için MACULA makine öğrenimi algoritmasını kullanır. SIEM ürünleri, güvenlik duvarları ve diğer güvenlik teknolojileriyle uyumlu olacak şekilde tasarlanan platform, milyonlarca tehdit göstergesini verimli bir şekilde konsolide ediyor.

PassiveTotal, analistlere kapsamlı bir tehdit önleme verileri seti sağlamak için tasarlanmış RiskIQ tarafından geliştirilen özel bir platformdur. Bu zengin bilgi deposu, analistlerin potansiyel siber saldırılar başlamadan önce daha etkili stratejiler oluşturmasına olanak tanır.

Interjlow Interflow, siber güvenlik uzmanları arasında güvenlik ve tehdit bilgilerinin paylaşımını kolaylaştırmak için Microsoft tarafından geliştirilmiş bir platformdur. Platform, topluluklar arasında veri paylaşımını basitleştirmek ve toplu siber güvenliği artırmak için merkezi olmayan bir mimari kullanır.

stoQ, BT analistlerinin tekrarlayan veri yoğun görevlerin verimliliğini arttıran ve otomatikleştirmesine yardımcı olan bir çerçevedir. Diğer sistemlerle iletişim kurmayı kolaylaştıran çeşitli eklentilerle birlikte gelir.

ThreatExchange, veri standardizasyonu ve doğrulama sorununu çözmek için Facebook tarafından geliştirilmiş bir platformdur. Bu platform, kullanıcıların verileri yalnızca seçilen gruplarla paylaşmasına olanak tanır. Bu hedefli paylaşım, gizlilik kontrolleri sağlayan iyi organize edilmiş ve kullanışlı bir API ile çok daha kolaylaştırılır.

XFE(X-Force Exchange), bulut(cloud base) tabanlı bir güvenlik riski paylaşım platformudur. Mevcut küresel güvenlik tehditlerini araştırmacılara hızla yayarak eyleme geçirilebilir istihbarat birimleri arasındaki işbirliğini kolaylaştırır.

Tehdit Analizi, Veri İstihbarat ve Keşif Sistemi (TARDIS), saldırı imzalarına dayalı tarihsel araştırmalar yürütmek için açık kaynaklı (open source) bir çerçevedir.

IV.2. Açık Kaynak (open source) Veri Toplama (OSINT)

Açık kaynak istihbaratı, içgörü elde etme yöntemlerinden biridir. Genel olarak bunlar radyo (klasik, uydu, internet), televizyon (kablo, uydu, internet), gazeteler (ulusal, yerel, yabancı basın), Dergiler (haber, araştırma, haber), süreli yayınlar (günlük, haftalık, aylık), reklamlar, broşürler, kataloglar, internetteki kamu yayınları ve medya.

Günümüzde istihbarat teşkilatları işlerinin %80'ini açık kaynaklı verilerle yapıyor.

Arama motorları, açık kaynaklı bilgi toplamak ve çevrimiçi araştırma yapmak için değerli araçlardır. Bununla birlikte, bu araçların yetkin kullanımı, yeteneklerinin ve sınırlamalarının yanı sıra uygulamaları için uygun zamanlama ve yöntemlerin iyi anlaşılmasını gerektirir. Arama motorları, aradığınız bilgiler hakkında bir fikriniz varsa ancak nereden başlayacağınızı bilmiyorsanız kullanışlıdır. Arama anahtar terimleri ne kadar özelleşmiş olursa, arama o kadar etkili olur.

Arama motorları ile doğru ve etkili bir arama yapmak için bunları kullanma tekniklerini bilmekte fayda var. Bugün Google, arama motoru pazarına hakimdir. Yaygın olarak kullanılmakta olan bu arama motorunun(search engine) sunduğu arama tekniklerinden bazıları, daha özel aramalara izin verir. Bu özel aramalar, istediğiniz sonuçlara daha kolay ve daha hızlı erişmenizi sağlar. Google aramalarını iyileştiren ve hızlandıran aramalara "Google Dorks" denir. Farklı anahtar kelimeler kullanılarak yapılan aramalardan bazıları şunlardır:

Intitle: Anahtar kelimeyi sayfanın başlığında arayın. AllinTitle: Başlıktaki anahtar kelimeyi arayın.

inurl: URL'de anahtar kelimeyi arayın.

Dosya Türü: Belirli bir dosya türünü arayın.

intext: Metindeki anahtar kelimeyi arayın.

Site: Anahtar terimi bir web sitesinde arayın.

Bağlantılar: Sayfalara verilen bağlantıları dikkate alan aramalar. Sayı aralığı: Sayı aralığı için kısıtlamalar geçerli olabilir.

Tarih aralığı: Tarih aralığı, kısıtlamaları ayarlamak için kullanılabilir.

insubject: Anahtar kelime tarafından açıklanan içeriği sınırlayın.

Yazar: Girilen yazarı arayın.

Google Korsanlık Veritabanı (GHDB), Google'ın arama yetenekleri aracılığıyla ağ uygulamalarındaki(app) güvenlik zaafiyetlerini belirlemeye yönelik toplu bir teknikler kümesidir. E-postalar, veritabanı içeriği ve oturum açma kimlik bilgileri gibi hassas bilgilerin kurtarılmasına ve ayrıca kötü korunan klasörlerin ve web sayfalarının ifşa edilmesine yardımcı olur.

Threatcrowd.org, siber tehdit istihbaratı konusunda uzmanlaşmış bir arama motoru olarak çalışır. Siber güvenlik uzmanlarının ve araştırmacılarının kapsamlı bir analiz yapmasına yardımcı olmak amacıyla belirli IP adresleri, etki alanları ve siber tehditler hakkında kapsamlı veriler sağlar. Bu platform, tehditlerin kaynağı, ilgili varlıklar ve diğer ilgili ölçümler hakkında değerli bilgiler sağlayarak, onu mevcut tehditler hakkında derinlemesine bir anlayış kazanmak ve gelecekteki siber güvenlik risklerini proaktif olarak ele almak için önemli bir kaynak haline getirir.

Deep web, Yahoo ve Google gibi standart arama motorlarının erişemediği web sayfalarını ve içeriği içerir. Bu kategori, kullanıcı kimlik bilgileri gerektiren veritabanlarını veya kullanıcı kaydı gerektiren forumları içerir. Öte yandan karanlık ağ, kullanıcılara tam bir anonimlik sağlayan internetin ayrı bir bölümünü temsil eder. Deep web'den önemli ölçüde daha küçüktür ve yasa dışı faaliyetlerle ilgili web sitelerine ev sahipliği yapar. Bu siteler genellikle en popüler arama motorları tarafından dizine eklenmeyen ".onion" gibi alan adı uzantılarını kullanır. Dark web'e erişmek, TOR gibi özel yazılımlar gerektirir. Deep Web'de; Surfwax, Deep Web Research Tools, Stumpedia, IceRocket, Onion.City, Freebase, Memex Deep Web arama motoru, TechDeepWeb, Onion.to ve Not Evil dahil olmak üzere çeşitli arama motorları vardır.

IV.3. OBI Kaynakları

AlienVault OTX , tehdit araştırmacılarına ve siber güvenlik uzmanlarına açık küresel bir platformdur. 140 ülkeden 100.000'den fazla katılımcıdan oluşan bir toplulukla, her gün 19 milyondan daha fazla tehdit sinyali toplar. Platform, topluluk tehdit istihbaratına erişim sağlar ve işbirlikçi araştırmayı kolaylaştırır. Birden çok kaynaktan gelen tehdit istihbaratını entegre ederek güvenlik güncellemelerini basitleştirin. OTX, güvenlik uzmanlarının tartışmalara katılmaları, araştırma yapmaları, bulguları doğrulamaları ve bilgi paylaşmaları için bir alan sağlayarak toplu siber güvenlik çabalarını güçlendirir.

Blueliv Threat Exchange ağı, siber tehditler için koruma sağlamak amacıyla IP adresleri, URL'ler ve dosya karmaları dahil olmak üzere IoC'lerin değiş tokuşunu kolaylaştırır. Topluluk üyeleri, bu birleşik platformdan siber tehdit eşleme, kötü amaçlı IP adresi sorgulama, korumalı alan, kötü amaçlı yazılım analizi ve tehdit istihbaratı

paylaşım ağı gibi çeşitli araçlardan yararlanabilir. Bu merkezileştirme, sistemin genel güvenliğini artırmak için siber güvenlik uzmanları arasındaki iş birliğini geliştirir.

MISP, yapılandırılmış bilgi alışverişinin günlük görevlerini basitleştirmek için güvenlik, BT uzmanları ve olay analistleri tarafından geliştirilmiştir. Temel amacı, farklı güvenlik grupları arasında bilgi alışverişini teşvik etmektir. Platform, bilgi alışverişini kolaylaştıran özellikler sunar ve şunları yapabilir:

Ağ Saldırı Tespit Sistemleri (NIDS), Ana Bilgisayar Saldırı Tespit Sistemleri (HIDS), Güvenlik Bilgi ve Olay Yönetim Sistemlerinde (SIEM'ler) loganaliz araçları.

Threat_note, güvenlik araştırmacıları için özel olarak tasarlanmış web tabanlı bir platformdur. IoC yerleştirmeyi ve manipülasyonu kolaylaştırır, derinlemesine siber tehdit analizi için gereken bilgileri merkezileştirir, ilgili saldırıların ayrıntılı olarak araştırılmasını destekler ve tehdit araştırmasının verimliliğini artırır. Ayrıca platform, araştırmacıların bulgularını toplulukla paylaşabilecekleri işbirlikçi bir ortam yaratır.

Cacador, metin bloklarından tehdit göstergelerini (IoC'ler) çıkarmak için programlanmış bir araçtır. Bu yazılım, kullanıcıların güvenlik raporları veya günlük dosyaları gibi çeşitli veri kaynaklarından kritik güvenlik ihlali göstergeleri (IoC) bilgilerini hızlı ve güvenli bir biçimde çıkarmasına yardımcı olur.

IoC Bucket, açık kaynaklı, topluluk destekli bir tehdit istihbaratı(threat intelligence) paylaşım platformudur. Kullanıcılar, çeşitli kaynaklardan gelen IoC (tehdit göstergeleri) verilerini bu platformda depolayabilir ve diğer güvenlik uzmanlarıyla paylaşarak toplu bir güvenlik bilinci oluşturabilir.

V. Sonuç

Günümüzde tüm ülkeler, kurum, kuruluş ve bireyler bilgi, belge ve iletişim işlerinin tamamını bilgisayar ağ sistemleri üzerinden, bilgisayar, telefon, sunucu, switch, yönlendirici, hub ve internet gibi teknolojik araçlar aracılığıyla yapmaktadır. Tüm işlemler artık internet üzerinden yapılıyor. İnternette ve veri merkezlerinde büyük miktarda veri üretiliyor. Bu verilerin güvenliği büyük önem taşımaktadır. Her kuruluşun bu verileri korumak için siber güvenlik ekiplerine ihtiyacı vardır. Bu ekiplerin yanı sıra SOC ile bu ihtiyacı karşılamak isteyen kurumlar, mevcut sistemlerine yapılan siber saldırılarla ilgili bilgileri toplayan, analiz eden ve gerekli aksiyonları alan siber istihbarat sistemlerine de ihtiyaç duyuyor.

Siber güvenlik modern çağda çok fazla ilgi görmüş olsa da, birçok ülkenin siber savunma için kapsamlı bir yasal ve idari çerçeveden yoksun olduğu açıktır. Siber saldırıların sıklığındaki artış, işletmeler ve uluslar için siber tehdit bilgi sistemlerinin savunma stratejilerini güçlendirmede oynadığı merkezi rolü tanımanın ne kadar önemli olduğunu ve bu farkındalığın her geçen gün daha da önemli hale geldiğini hatırlatıyor.

Siber uzayın gelişimi, esnek ve dinamik çözümlerin geliştirilmesini gerektirir. Bu çözümler, güvenliği artırmak ve siber uzayın teşvik ettiği bilgi paylaşımının nispeten özgür doğasını korumak arasında hassas bir denge kurmalıdır. Güvenlik algısı sürekli geliştiğinden, hükümetlerin siber uzayın yarattığı sanal dünya hakkında daha derin bir anlayış kazanmaları ve uyumlu yapılar geliştirmeleri zorunludur. Bu süreç tam olarak uygulanana kadar, sağlam siber güvenlik oluşturmak karmaşık ve devam eden bir görev olmaya devam edecektir.

Saygı ve Sevgilerimle,

Zoptik

Son düzenleme: