Merhaba değerli Türk Hack Team Üyeleri bu konumda sizlere bir önceki açmış olduğum konunun devamını getireceğim. Dilerseniz başlayalım. Konunun devamı gelecektir. Sorularınız varsa sorabilirsiniz.

KONU İÇERİKLERİ

Aktif Bilgi Toplama İşlemleri

Resimli Anlatım

Başlayalım

Aktif Bilgi Toplama İşlemleri

Evet arkadaşlar yavaştan girişimizi yapalım. Şimdi ben bu anlattığım konuları parrot os dan anlatıyorum siz kali linux den de aynı işlemleri yapabilirsiniz. Eğer olurda bir hata veya başka bir şey alırsanız bana ulaşabilirsiniz discord, telegram veya burdan özelden olabilir. Şimdi yine terminalimizi açarak başlıyoruz.

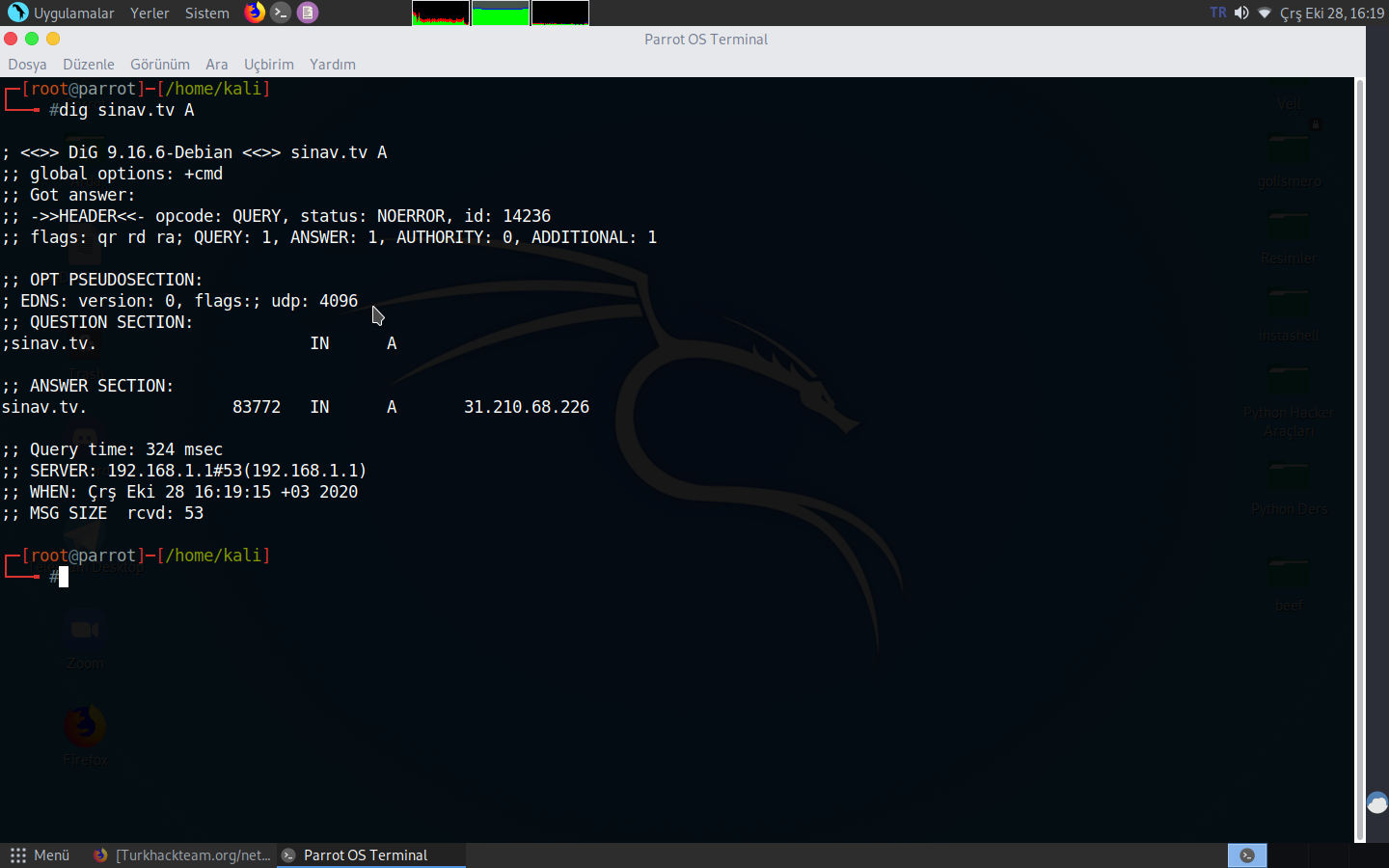

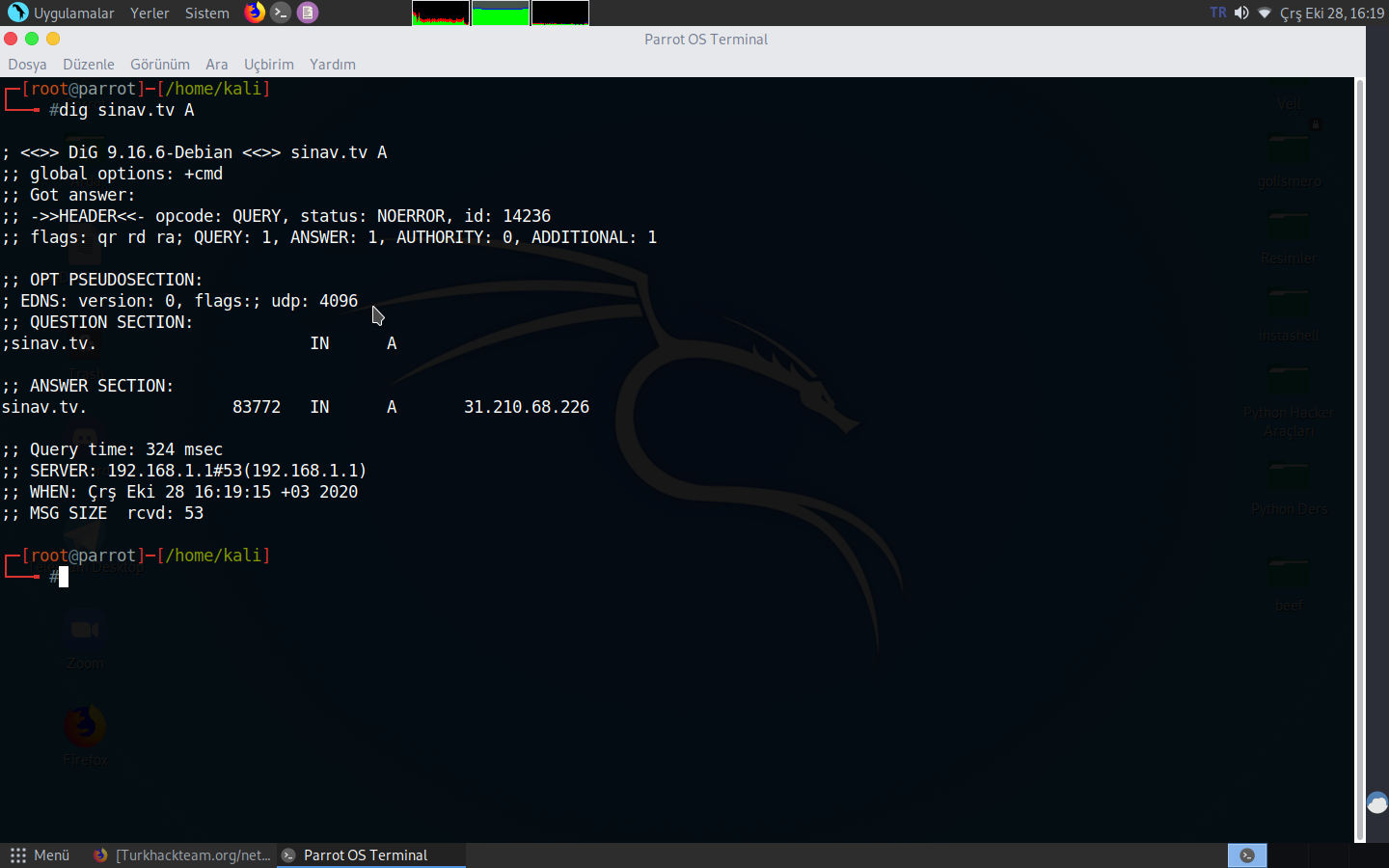

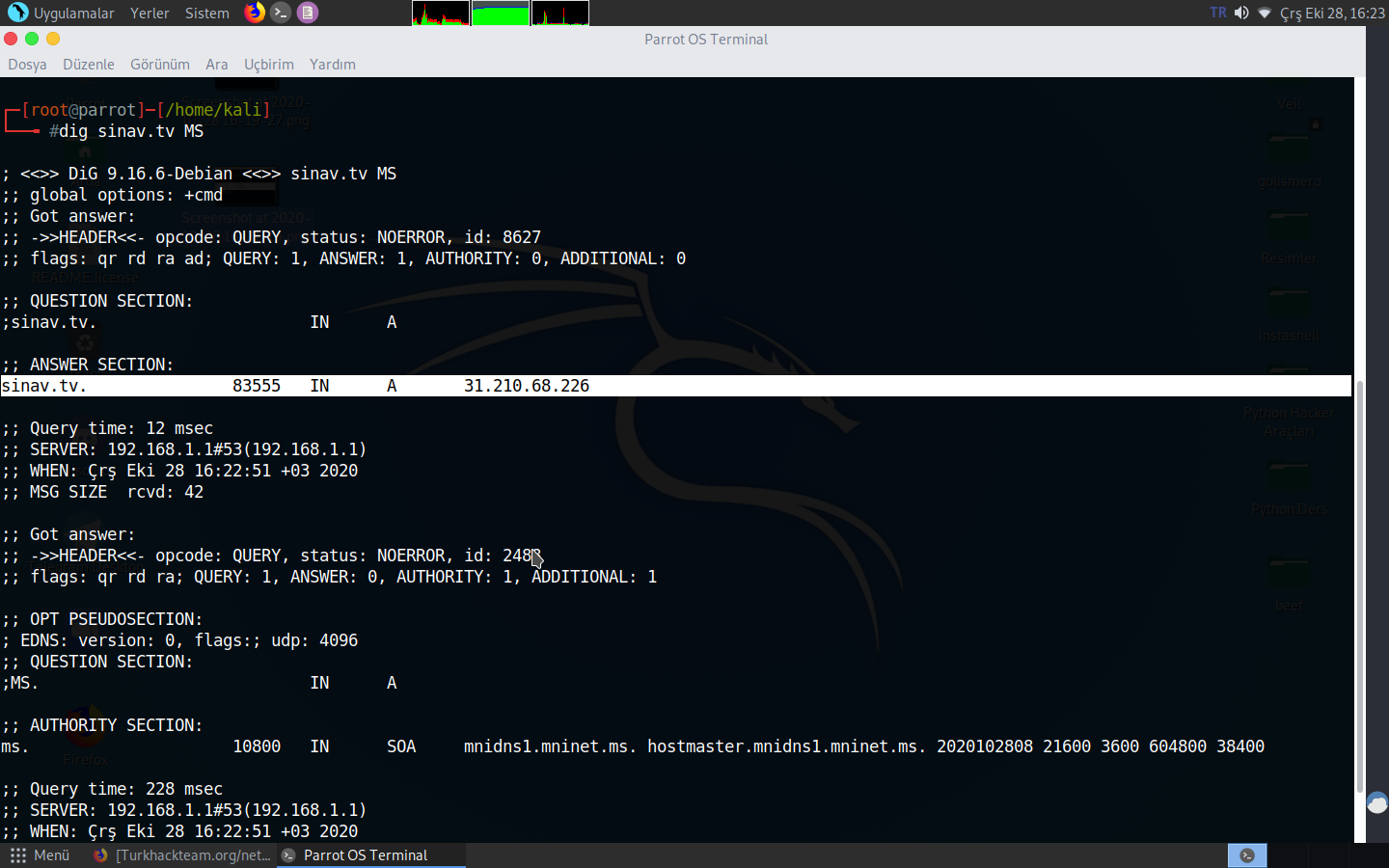

Şimdi dig komutu hedef site hakkında bazı bilgiler sağlar. Bu dig in bazı parametreleri var bunlardan bir tanesi A parametresi. Bu parametre bize hedef sitenin dns bilgisini sağlıyor. Göstereyim şu şekilde örnek olarak.

Burda bazı dns bilgileri görüyoruz. Şimdi başka bir parametre var.

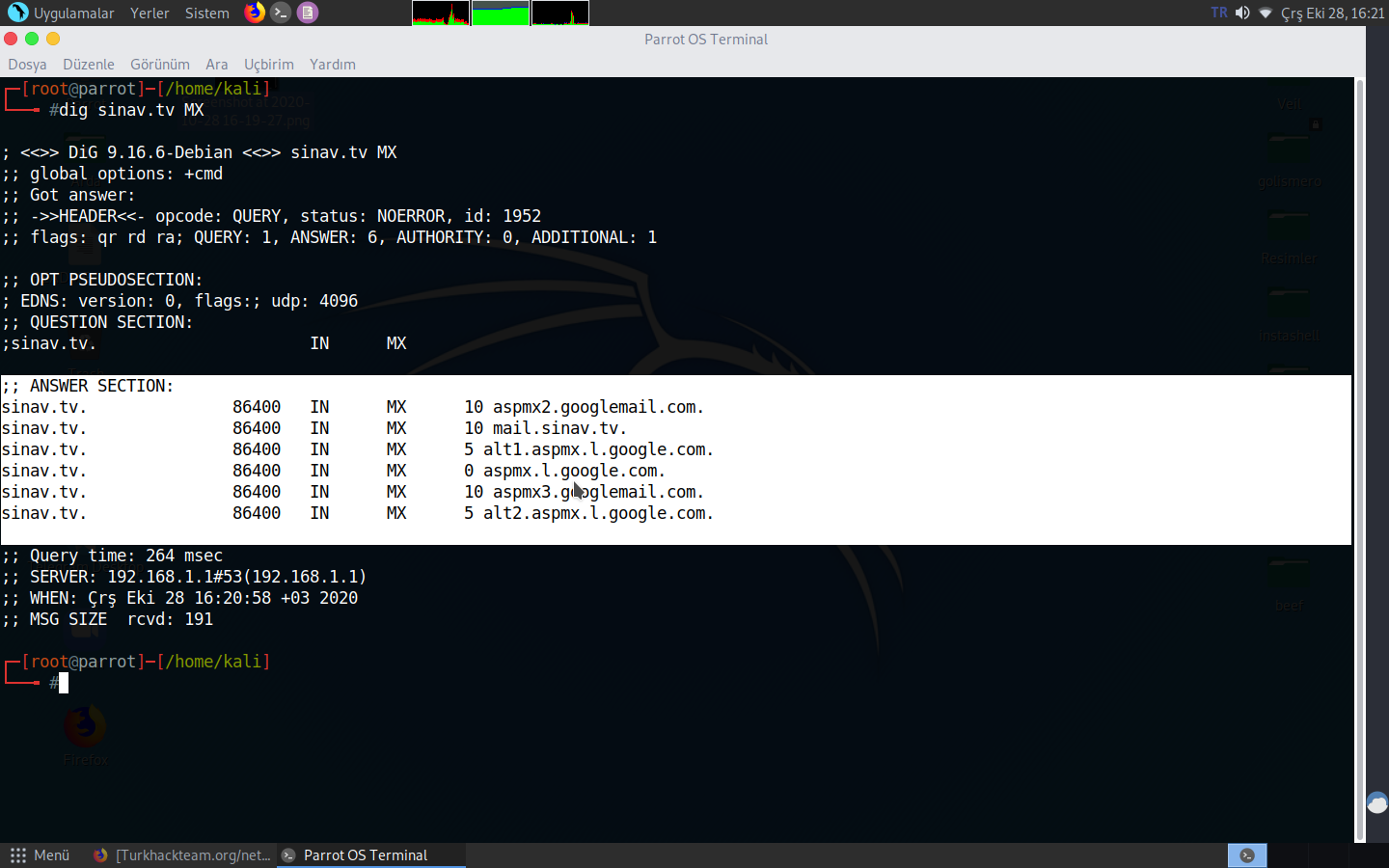

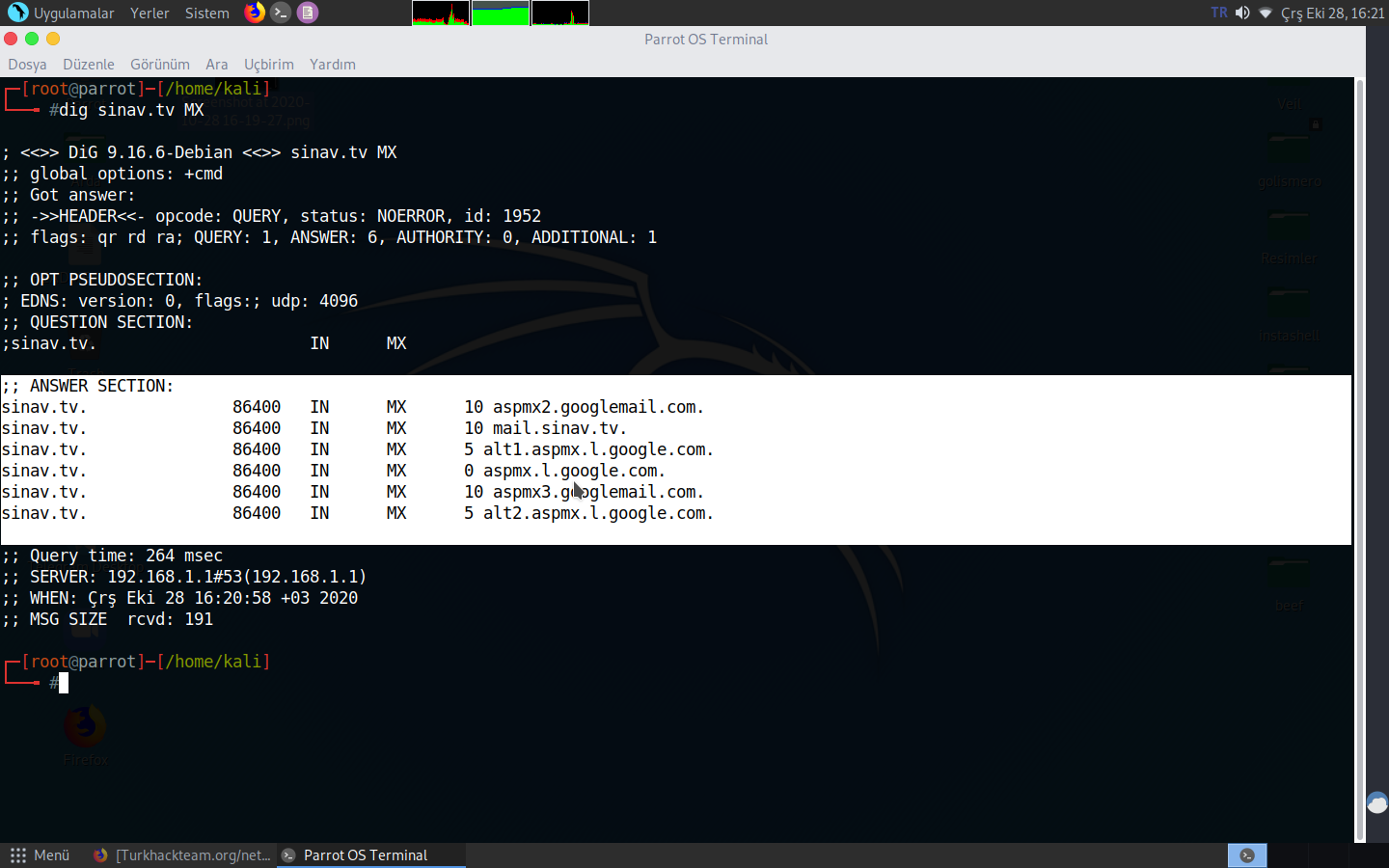

Şeklinde. Bu MX ise siteye bağlı mail sunucuları varsa bunları gösterir. Örnek resim vereyim.

Gördüğünüz gibi verdi burda. Eğer yoksa MX in alt kısmı boş kalacaktır. Eğer varsa bu şekilde görünecektir arkadaşlar. Gördüğünüz gibi bağlı mail adresleri karşımıza çıkmış bulunmakta. Şimdi farklı bir parametre

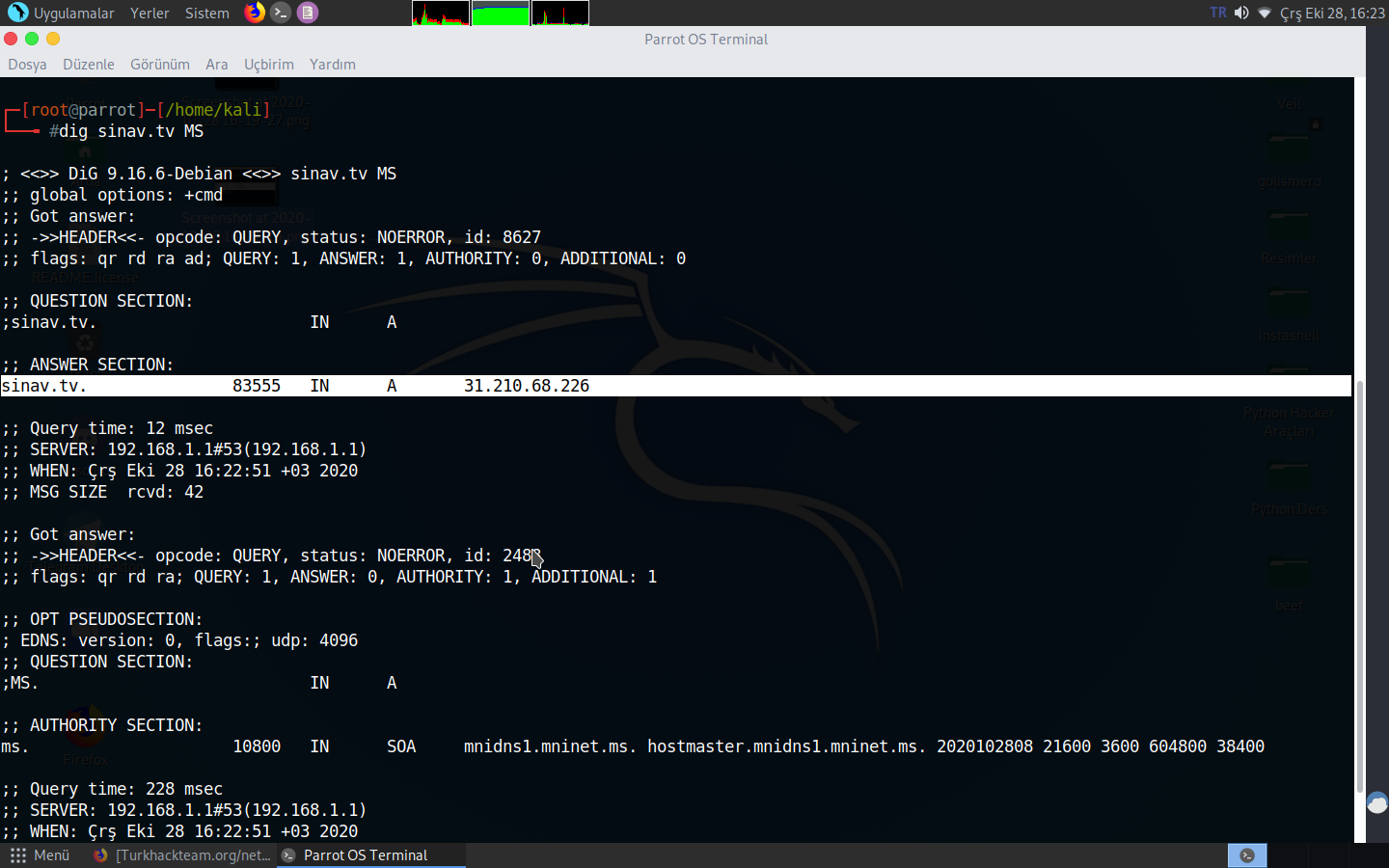

MS parametresi ise yardımcı domainleri yardımcı alan adlarını bize gösterir.

Yardımcı herhangi bir domain bulmadı arkadaşlar. Eğer bulsaydı burda gösterecekti şuan gösterdiği sitenin kendi domaini zaten. Eğer yardımcı domain bulsaydı

Bu komut eğer sistemde bir açık varsa yardımcı domain üzerindeki verileri ne var ne yok kopyalamasını sağlıyor bize. Eğer açık yoksa bunu yapmaz zaten. Eğer açık olmadığında

Transfer: failed

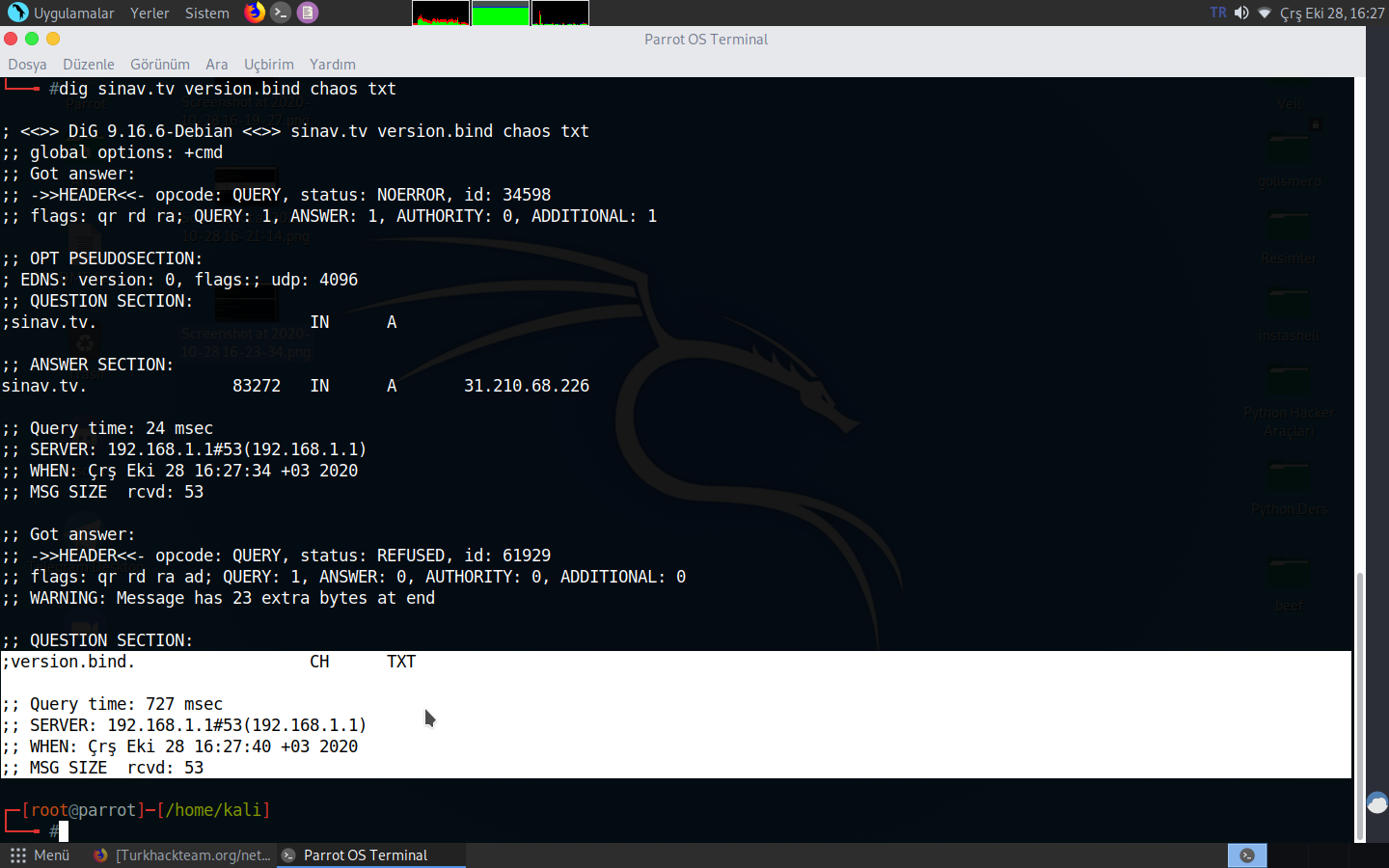

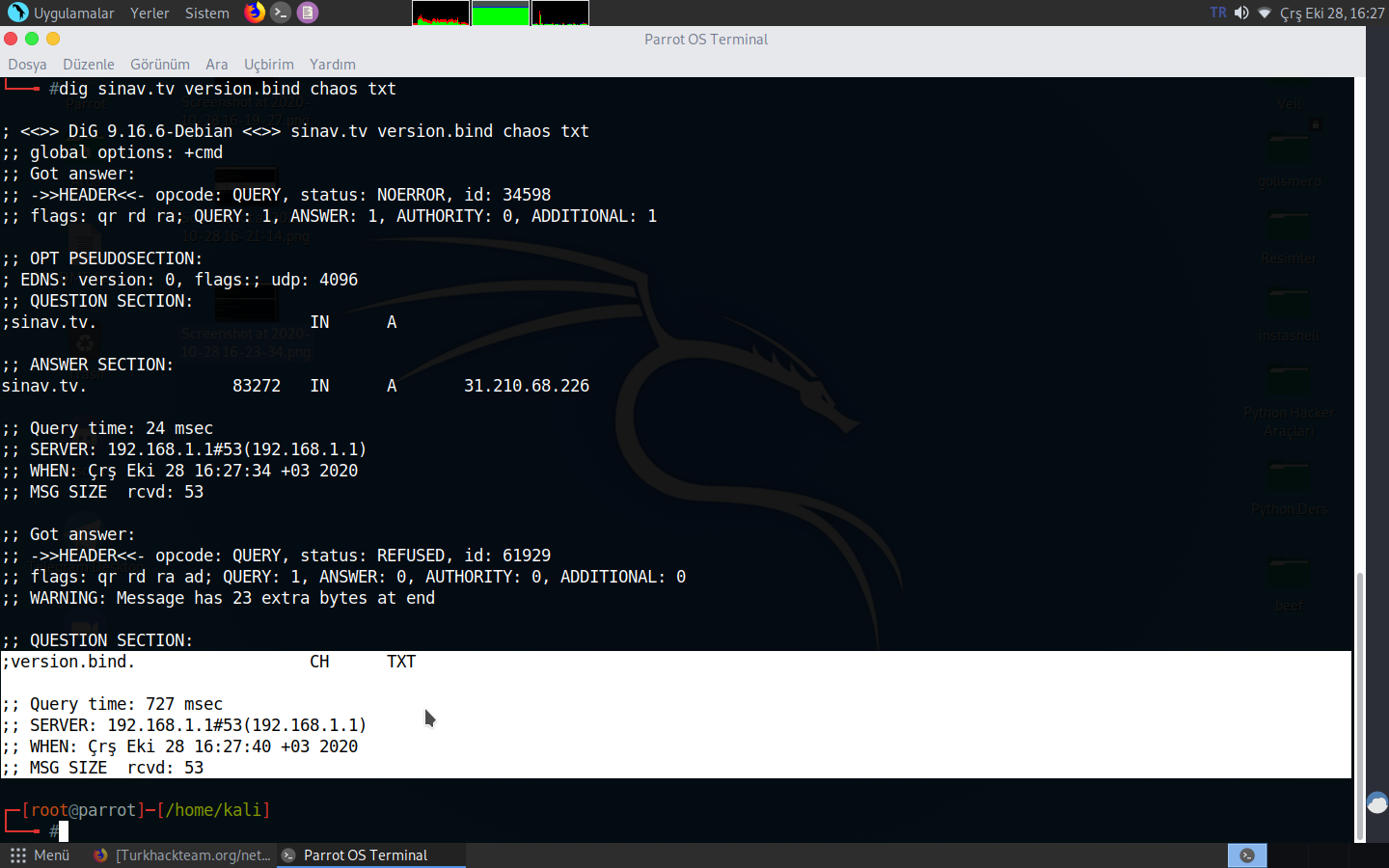

görürseniz orda açık yoktur. Diğer yardımcı domainlere de bakabilirsiniz aynı şekilde. Eğer sistemde açık olsaydı yardımcı domain üzerindeki kayıtlı verileri bize verecekti. Başka bir komutumuz ise sistem hakkında versiyon bilgisi veriyor eğer açık varsa sistemde.

Server ı falan vermiş ama versiyon bilgisi için bir açık olmadığı için sistemde bu yüzden göstermedi.

VERSİYON BİLGİSİ HACKERLARIN NE İŞİNE YARAR

Bazı versiyon bilgilerinde açıklar mevcuttur. Hackerlar bu versiyon bilgilerini nasıl exploit edecekleri hakkında bilgiye sahip olmaktadırlar. Bu yüzden sitenin portlarının versiyonları sitenin güvenliği için önemli olmak durumundadır.

Ekranı bir temize çekelim daha rahat çalışalım. Yardımcı domain bilgilerini vs. nmap dan de bulabiliriz.

NMAP

Gerçekten çok kullanışlı bir araçtır. Ama kullanımı zor ve akılda kalması zor kodlar barındırmaktadır bünyesinde. Ama diğer araçlara göre bazı avantajlar sağlar hackerlara.

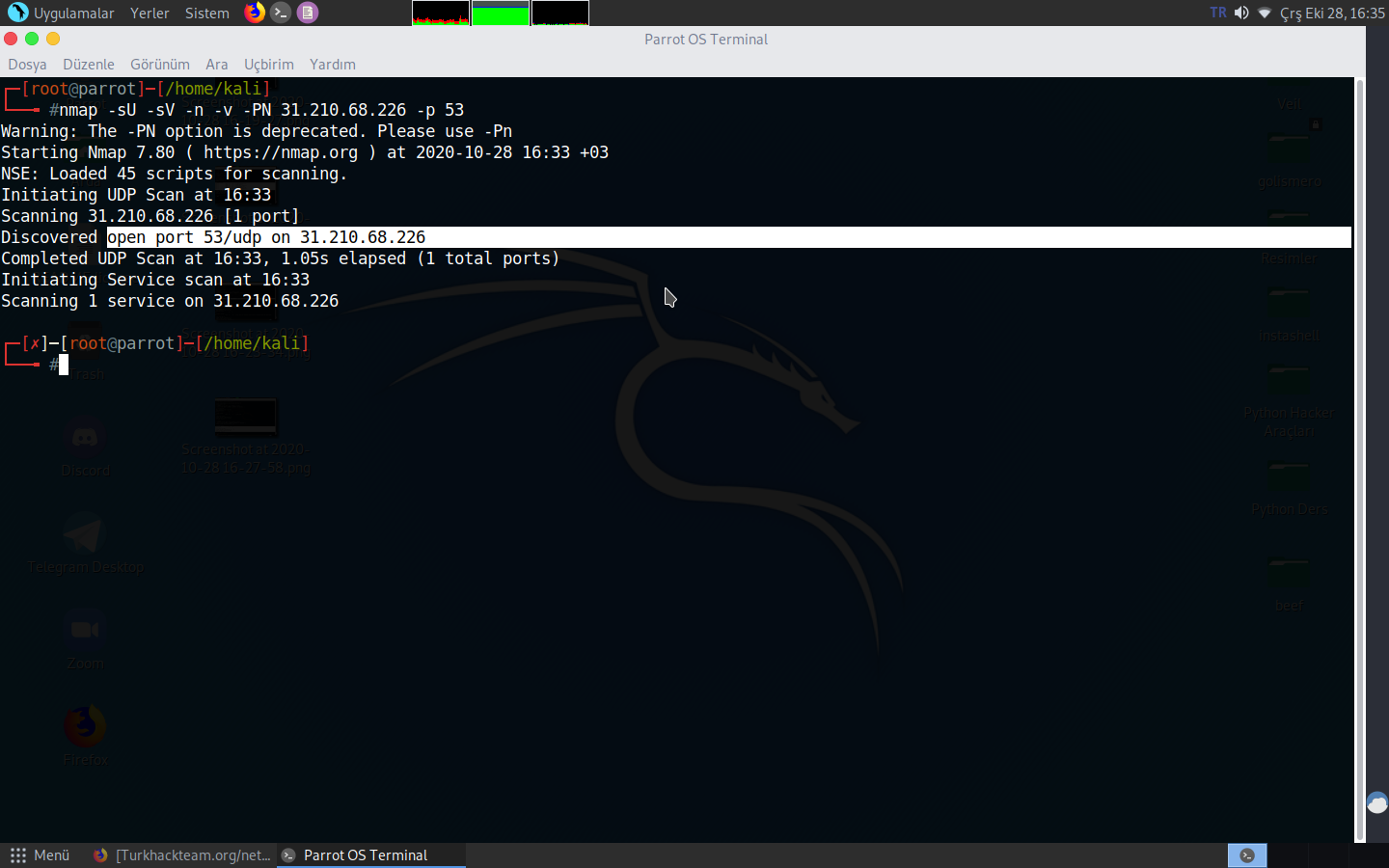

Bu işlemleri nmapden yapmak için ise.

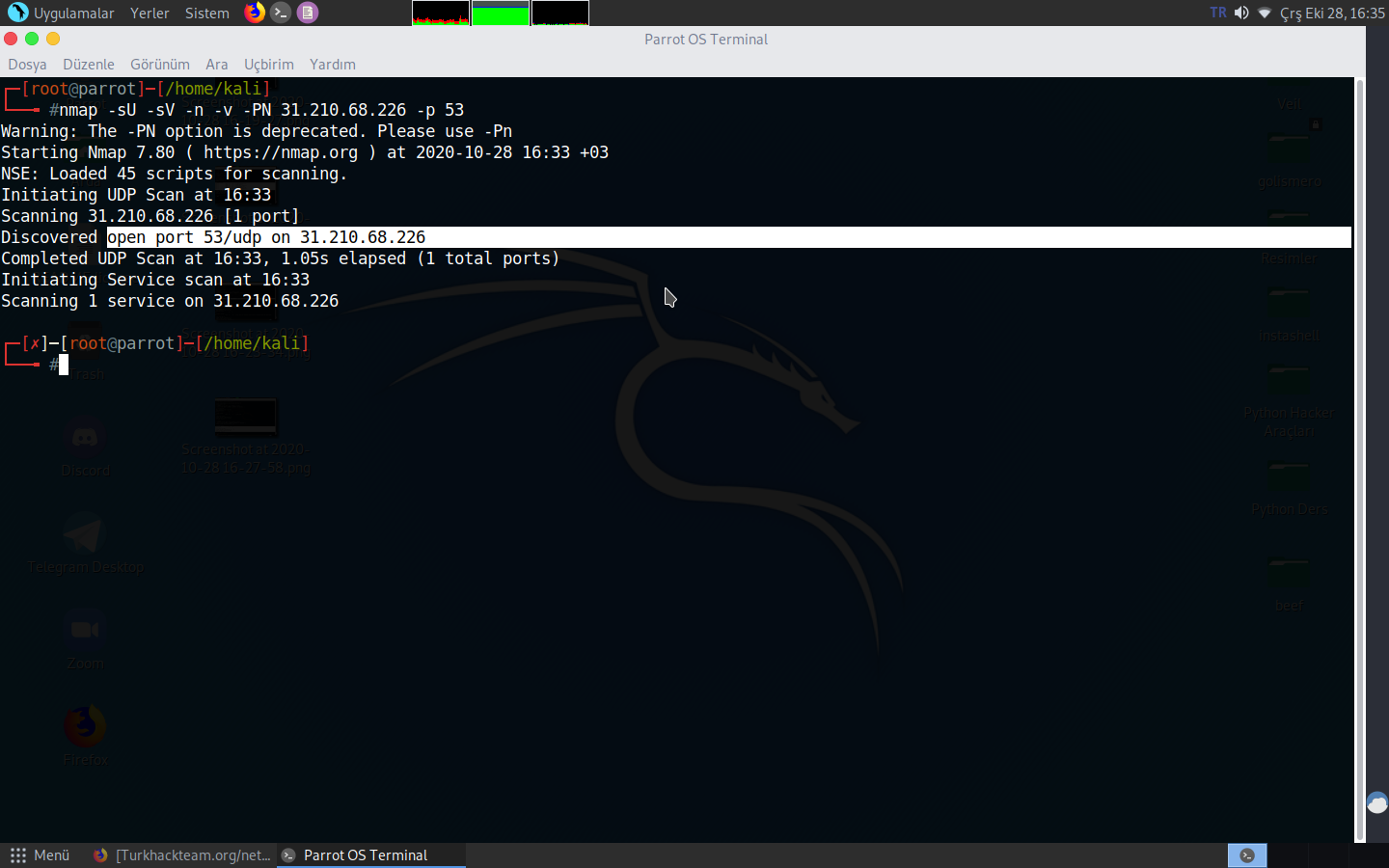

Bu komutta 53. portun açık olup olmadığı bilgilerini gösterir. Ve dns bilgilerini gösterecektir.

NOT: Diğer konularımda nmap taramaları ve portlardan bahsedeceğim.

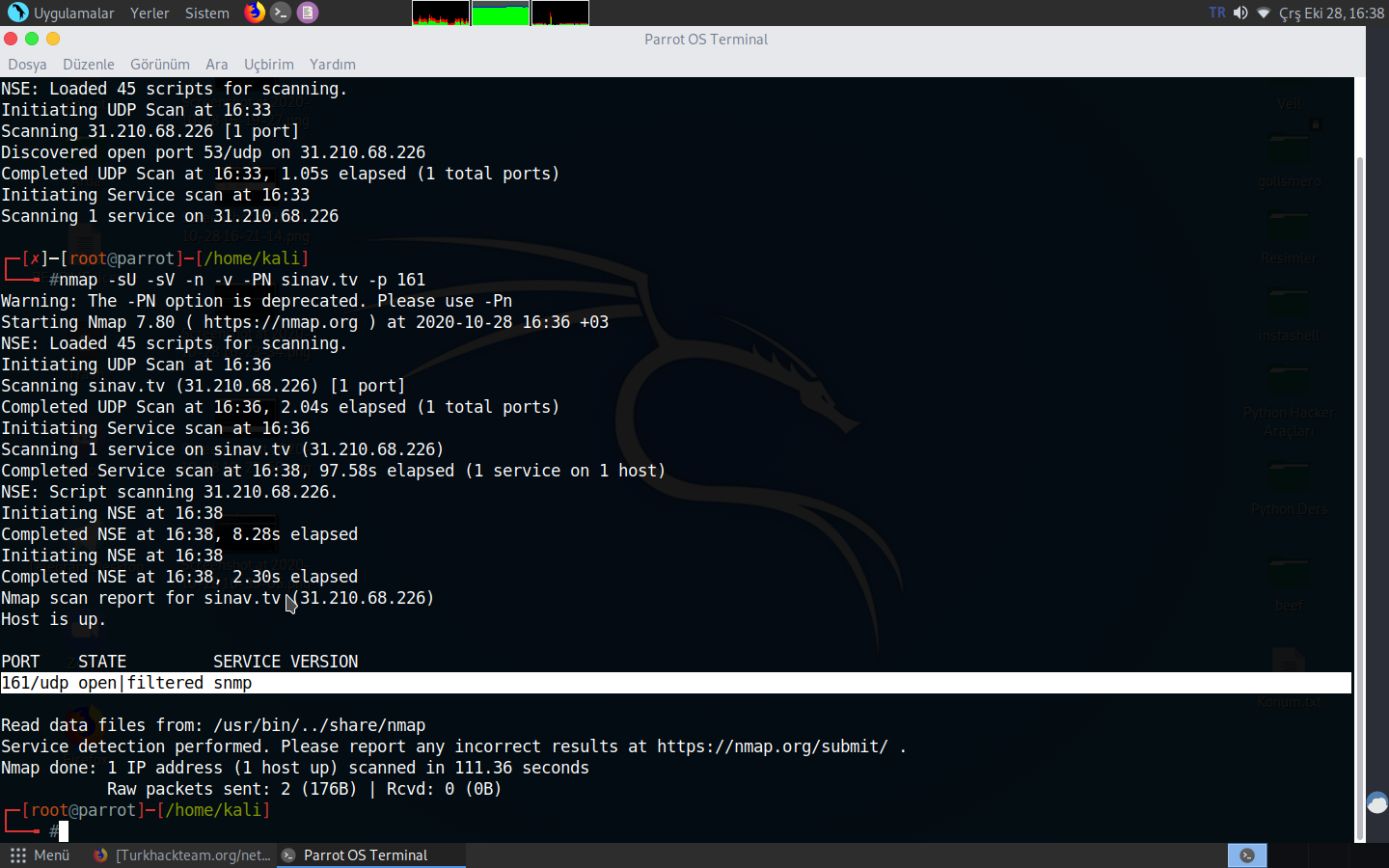

Şimdi ise farklı bir portu kontrol edelim arkadaşlar. Bunun için şöyle bir kodumuz var.

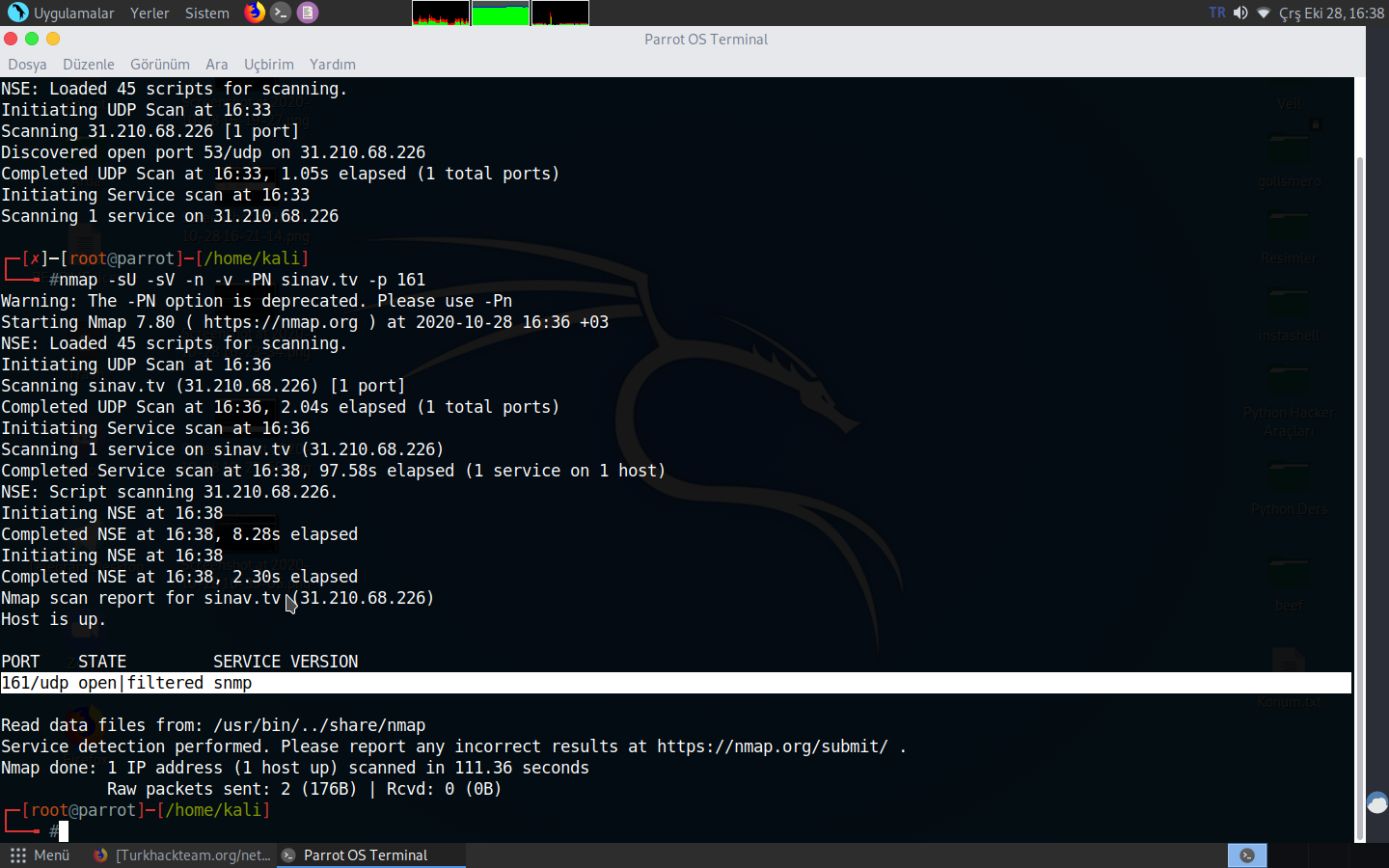

161. porta bakacağız. -p portu belirtir bu da aklınızda bulunsun.

not: eğer bu işlemde bekleme yapıyorsa güvenlik duvarı var olabilir.

bazı bilgiler ve eşliğinde portun açık olduğunu gösterdi. Ancak güvenlikli olarak açık port çünkü yanında filtered yazıyor yani saldırı yapamayız bu port üzerinden. Eğer güvenlikli olmasa direk open derdi ve bu kötü bir şey siteye brute force kaba kuvvet atakları yapılabilir ve sızılabilirdi.

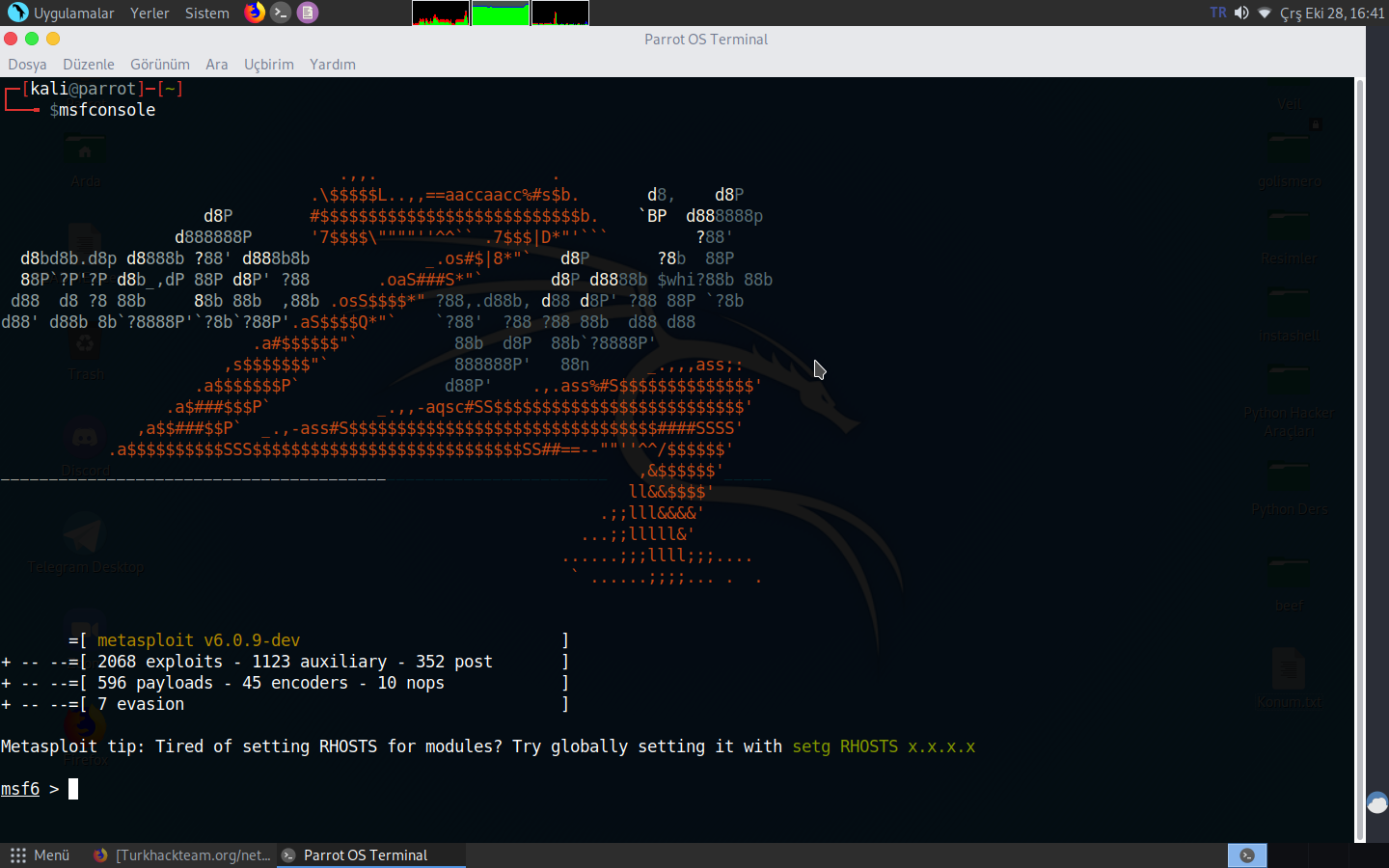

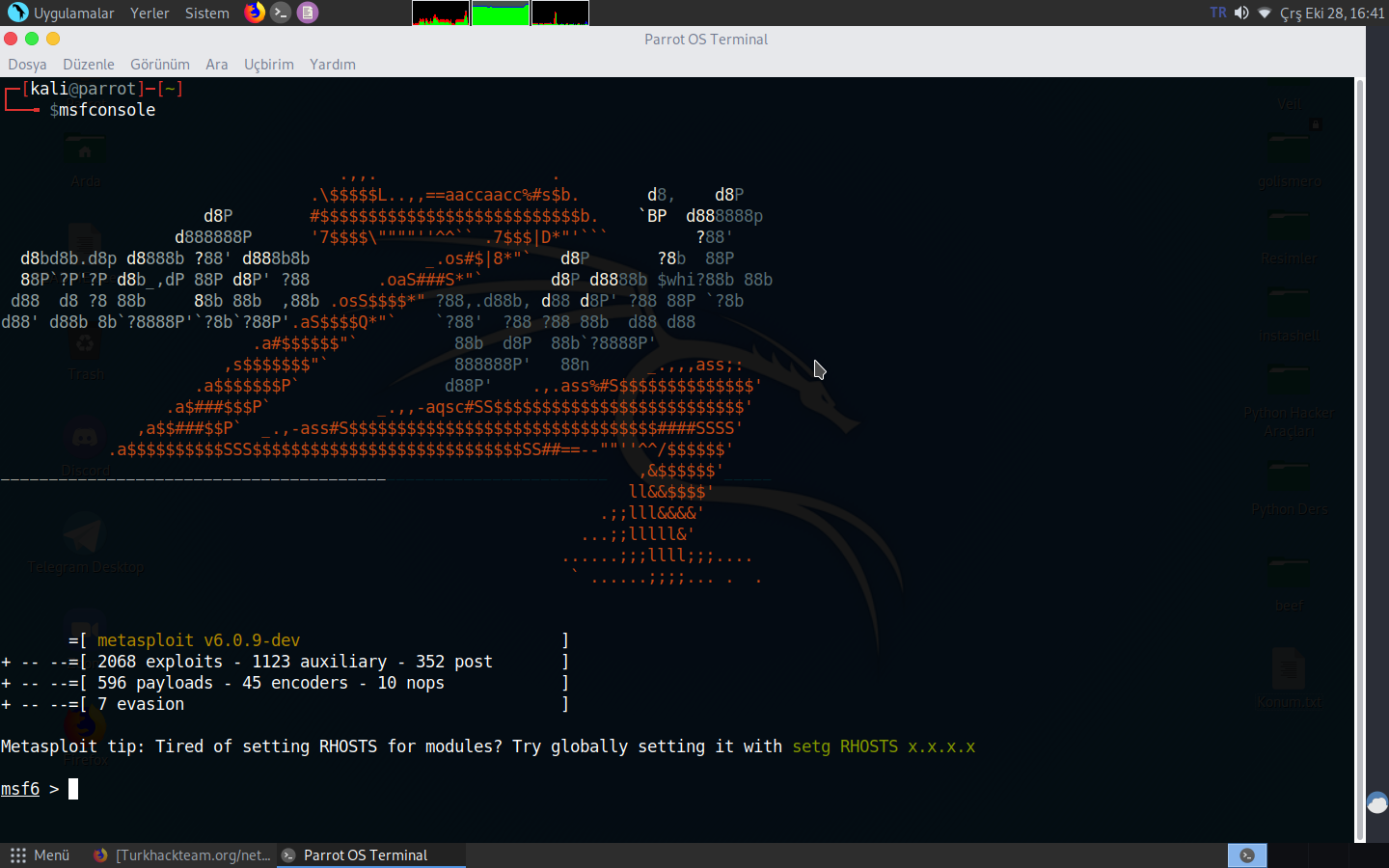

Eğer öyle bir şey olsaydı yani güvenliksiz olsaydı nasıl brute force atak yapılır bunu da göstereyim. Yeni bir terminal açın ve msfconsole u başlatın arkadaşlar.

Ve biraz bekleyiniz.

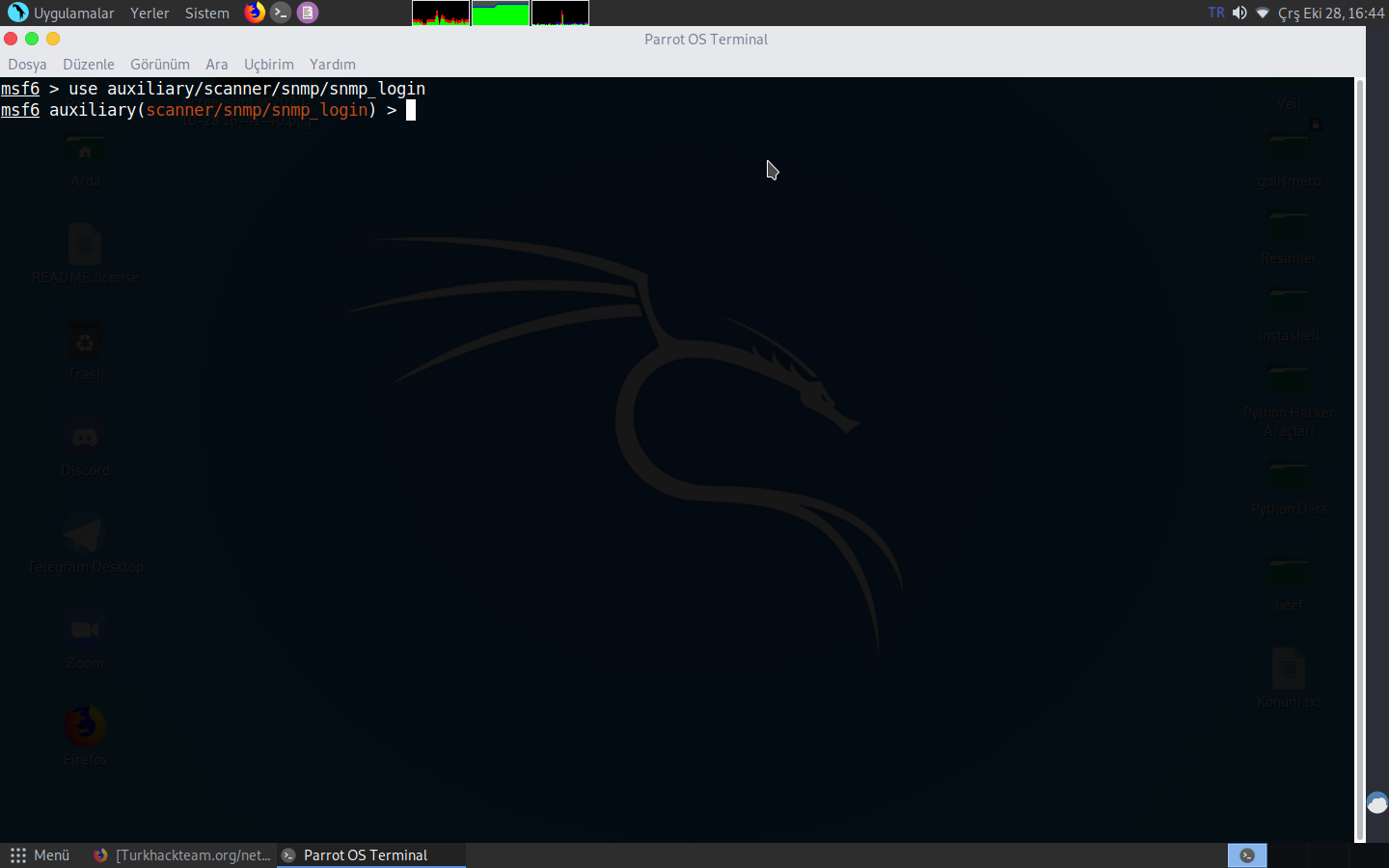

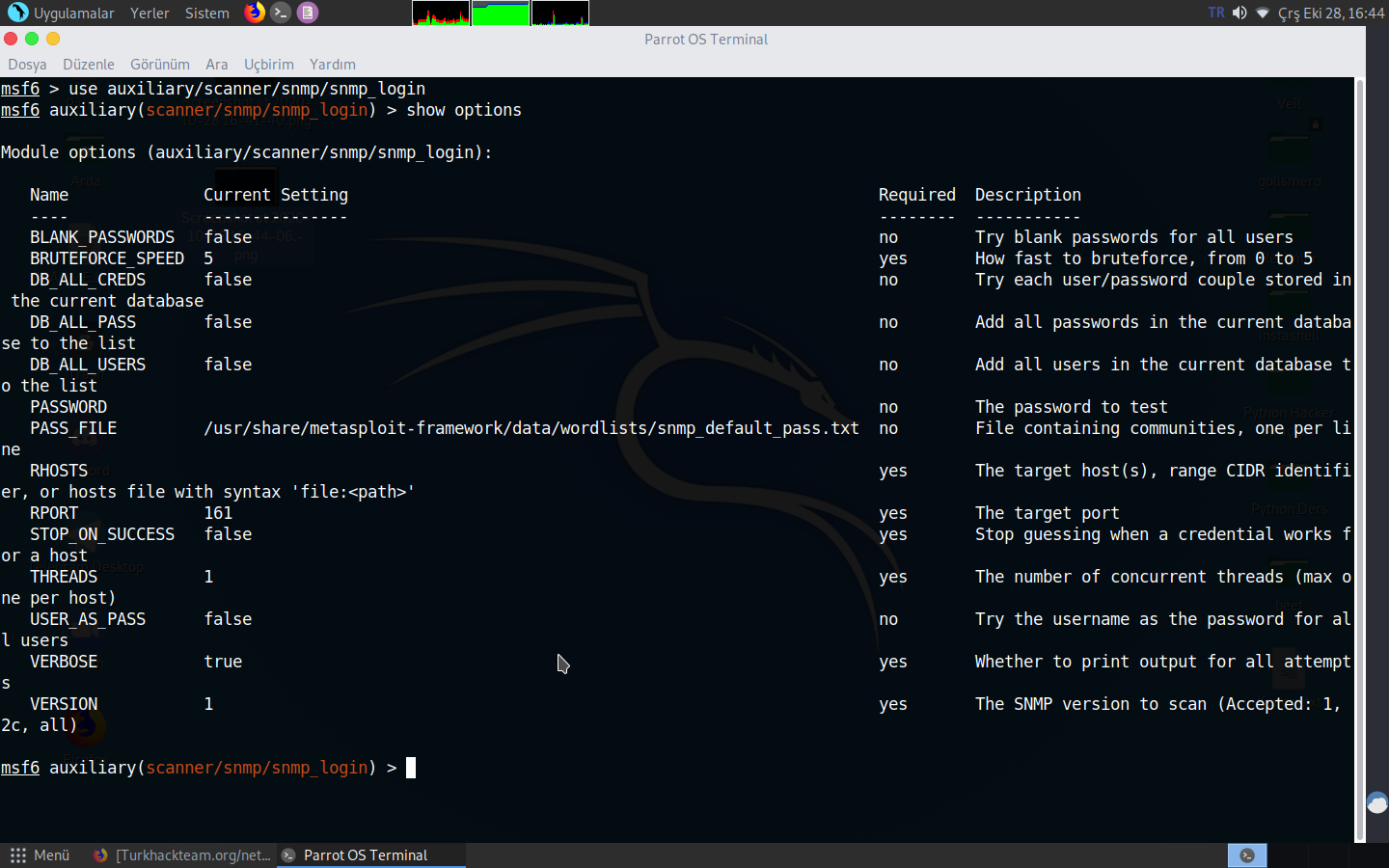

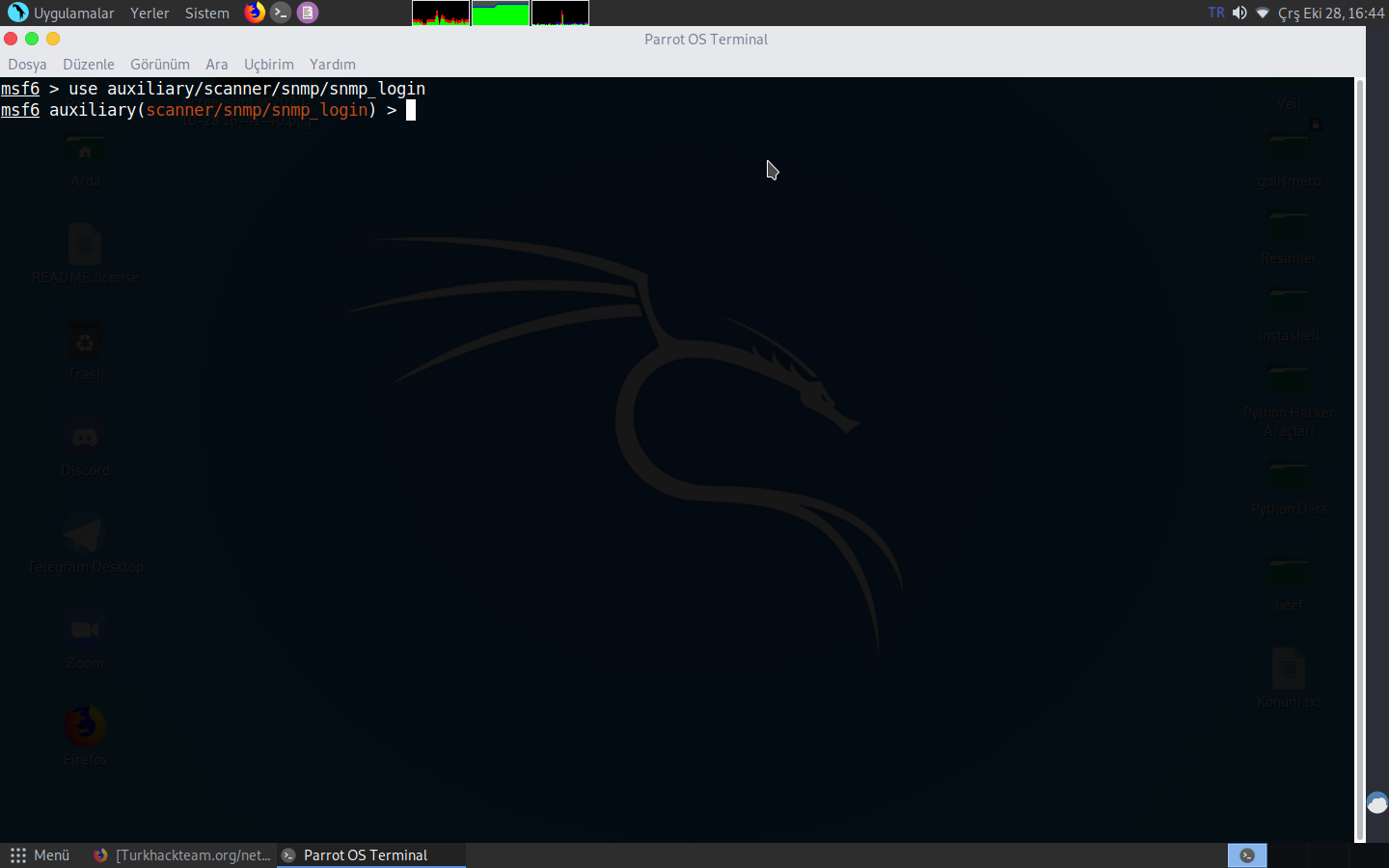

Bu ekran çıktıktan sonra şu kodu yazıyoruz.

Yapıp enter basıyoruz.

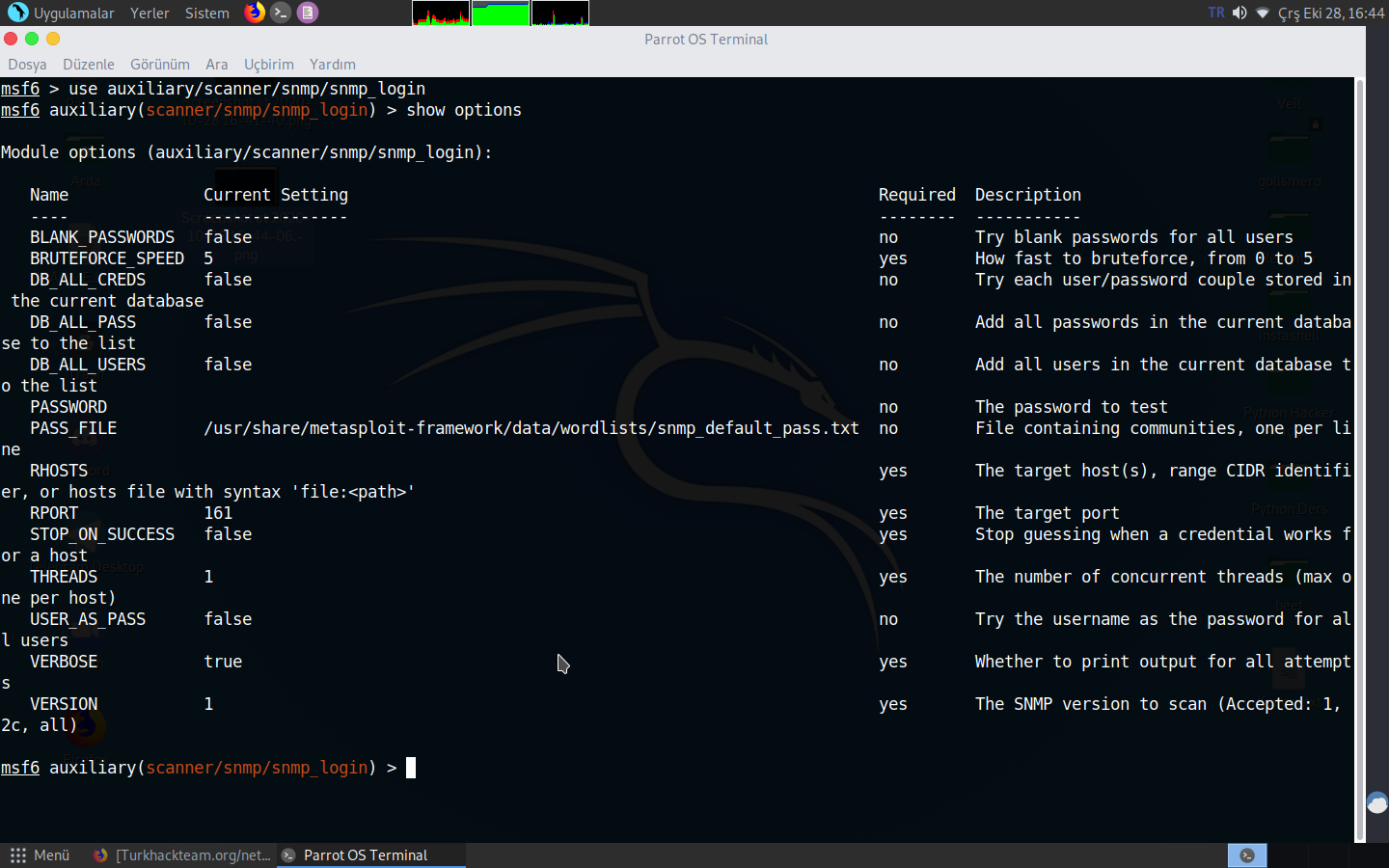

Sonra ayarları görüntülemek için

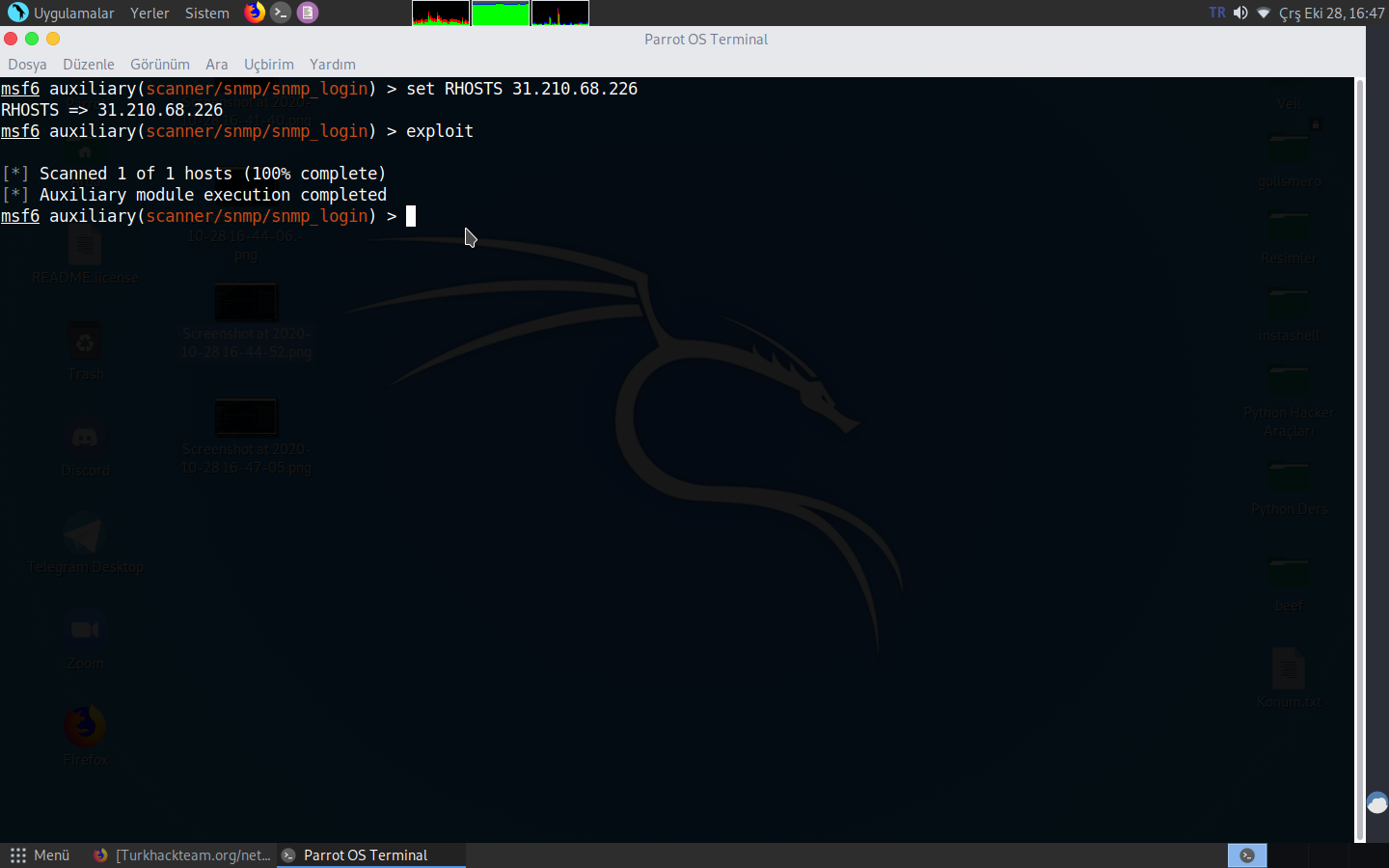

burdan RHOST u değiştireceğiz mesela bunun için set komutu vardı hatırlarsanız

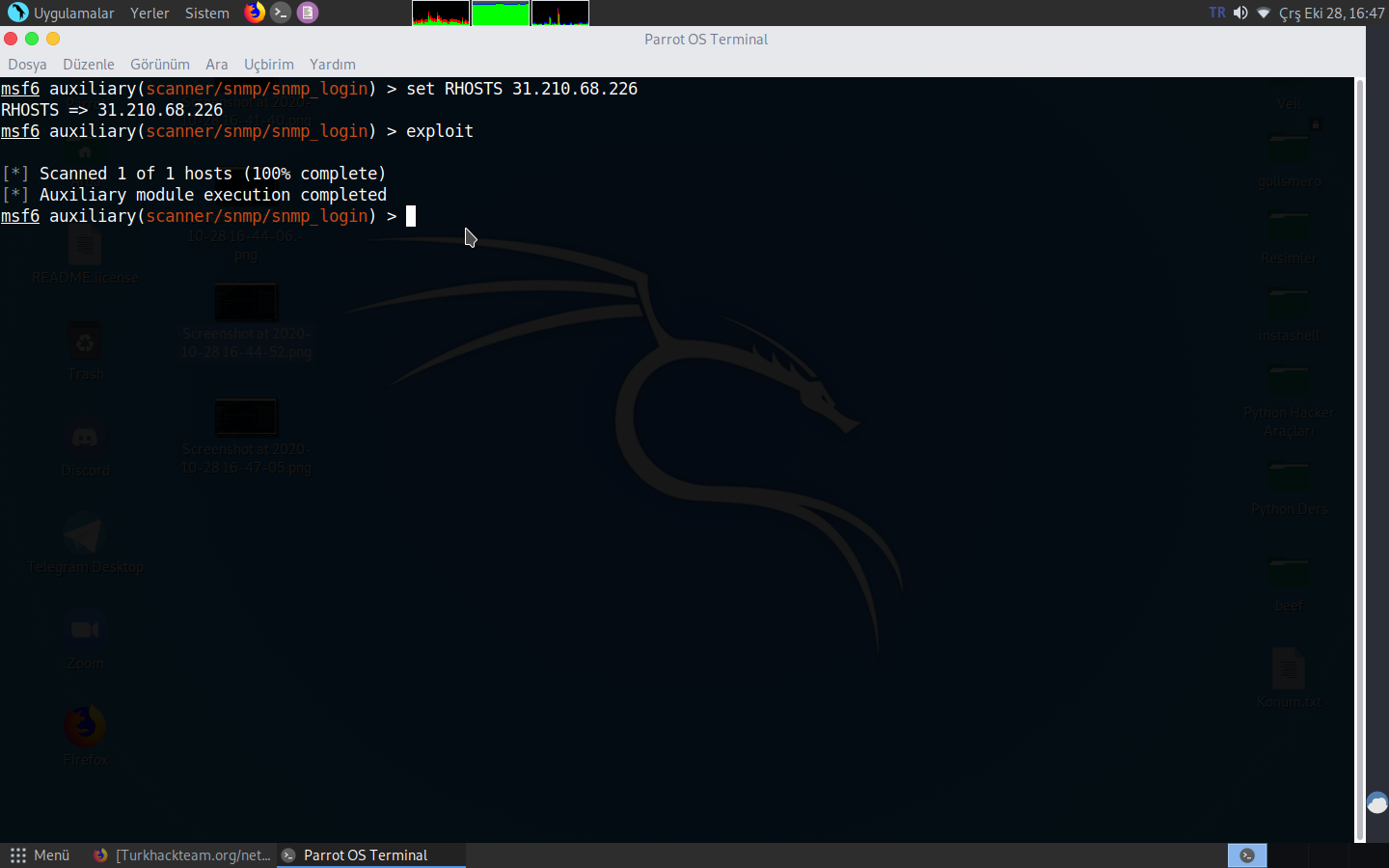

Edince bizden güvenlik duvarı olmasaydı sistem hakkında bilgi verecekti ve erişim için brute force yapacaktık. Bizden username wordlist ve passwd wordlist isteyecekti. Ama güvenlik duvarı olduğu için bu sitede.

Gördüğünüz gibi yapmadı işlemi bu iyi bir şeydir aslında siteye sızılmasını zorlaştırır.

İyi forumlar.

KONU İÇERİKLERİ

Aktif Bilgi Toplama İşlemleri

Resimli Anlatım

Başlayalım

Aktif Bilgi Toplama İşlemleri

Evet arkadaşlar yavaştan girişimizi yapalım. Şimdi ben bu anlattığım konuları parrot os dan anlatıyorum siz kali linux den de aynı işlemleri yapabilirsiniz. Eğer olurda bir hata veya başka bir şey alırsanız bana ulaşabilirsiniz discord, telegram veya burdan özelden olabilir. Şimdi yine terminalimizi açarak başlıyoruz.

Kod:

dig siteadresi AŞimdi dig komutu hedef site hakkında bazı bilgiler sağlar. Bu dig in bazı parametreleri var bunlardan bir tanesi A parametresi. Bu parametre bize hedef sitenin dns bilgisini sağlıyor. Göstereyim şu şekilde örnek olarak.

Burda bazı dns bilgileri görüyoruz. Şimdi başka bir parametre var.

Kod:

dig site adresi MXŞeklinde. Bu MX ise siteye bağlı mail sunucuları varsa bunları gösterir. Örnek resim vereyim.

Gördüğünüz gibi verdi burda. Eğer yoksa MX in alt kısmı boş kalacaktır. Eğer varsa bu şekilde görünecektir arkadaşlar. Gördüğünüz gibi bağlı mail adresleri karşımıza çıkmış bulunmakta. Şimdi farklı bir parametre

Kod:

dig siteadresi MSMS parametresi ise yardımcı domainleri yardımcı alan adlarını bize gösterir.

Yardımcı herhangi bir domain bulmadı arkadaşlar. Eğer bulsaydı burda gösterecekti şuan gösterdiği sitenin kendi domaini zaten. Eğer yardımcı domain bulsaydı

Kod:

dig [USER=248381]yardımcı[/USER]domain zonetransfer.me axfrBu komut eğer sistemde bir açık varsa yardımcı domain üzerindeki verileri ne var ne yok kopyalamasını sağlıyor bize. Eğer açık yoksa bunu yapmaz zaten. Eğer açık olmadığında

Transfer: failed

görürseniz orda açık yoktur. Diğer yardımcı domainlere de bakabilirsiniz aynı şekilde. Eğer sistemde açık olsaydı yardımcı domain üzerindeki kayıtlı verileri bize verecekti. Başka bir komutumuz ise sistem hakkında versiyon bilgisi veriyor eğer açık varsa sistemde.

Kod:

dig siteadresi version.bind chaos txt

Server ı falan vermiş ama versiyon bilgisi için bir açık olmadığı için sistemde bu yüzden göstermedi.

VERSİYON BİLGİSİ HACKERLARIN NE İŞİNE YARAR

Bazı versiyon bilgilerinde açıklar mevcuttur. Hackerlar bu versiyon bilgilerini nasıl exploit edecekleri hakkında bilgiye sahip olmaktadırlar. Bu yüzden sitenin portlarının versiyonları sitenin güvenliği için önemli olmak durumundadır.

Kod:

clearEkranı bir temize çekelim daha rahat çalışalım. Yardımcı domain bilgilerini vs. nmap dan de bulabiliriz.

NMAP

Gerçekten çok kullanışlı bir araçtır. Ama kullanımı zor ve akılda kalması zor kodlar barındırmaktadır bünyesinde. Ama diğer araçlara göre bazı avantajlar sağlar hackerlara.

Bu işlemleri nmapden yapmak için ise.

Kod:

nmap -sU -sV -n -v -PN yardımcıdomainveyahedefsiteıpadresi -p 53Bu komutta 53. portun açık olup olmadığı bilgilerini gösterir. Ve dns bilgilerini gösterecektir.

NOT: Diğer konularımda nmap taramaları ve portlardan bahsedeceğim.

Şimdi ise farklı bir portu kontrol edelim arkadaşlar. Bunun için şöyle bir kodumuz var.

Kod:

nmap -sU -sV -n -v -PN sitedomain -p 161161. porta bakacağız. -p portu belirtir bu da aklınızda bulunsun.

not: eğer bu işlemde bekleme yapıyorsa güvenlik duvarı var olabilir.

bazı bilgiler ve eşliğinde portun açık olduğunu gösterdi. Ancak güvenlikli olarak açık port çünkü yanında filtered yazıyor yani saldırı yapamayız bu port üzerinden. Eğer güvenlikli olmasa direk open derdi ve bu kötü bir şey siteye brute force kaba kuvvet atakları yapılabilir ve sızılabilirdi.

Eğer öyle bir şey olsaydı yani güvenliksiz olsaydı nasıl brute force atak yapılır bunu da göstereyim. Yeni bir terminal açın ve msfconsole u başlatın arkadaşlar.

Kod:

msfconsoleVe biraz bekleyiniz.

Bu ekran çıktıktan sonra şu kodu yazıyoruz.

Kod:

use auxiliary/scanner/snmp/snmp_loginYapıp enter basıyoruz.

Sonra ayarları görüntülemek için

Kod:

show options

burdan RHOST u değiştireceğiz mesela bunun için set komutu vardı hatırlarsanız

Kod:

set RHOSTS hedefsistemıp

Kod:

exploitEdince bizden güvenlik duvarı olmasaydı sistem hakkında bilgi verecekti ve erişim için brute force yapacaktık. Bizden username wordlist ve passwd wordlist isteyecekti. Ama güvenlik duvarı olduğu için bu sitede.

Gördüğünüz gibi yapmadı işlemi bu iyi bir şeydir aslında siteye sızılmasını zorlaştırır.

İyi forumlar.