- 30 Nis 2012

- 2,728

- 13

Trollcave Zafiyetli Makine Çözümü

Trollcave

Name: Trollcave

Date release: 21 Mar 2018

Author: David Yates

Series: Trollcave

Web page: https://davidyat.es/2017/11/27/announcing-trollcave/

Description:

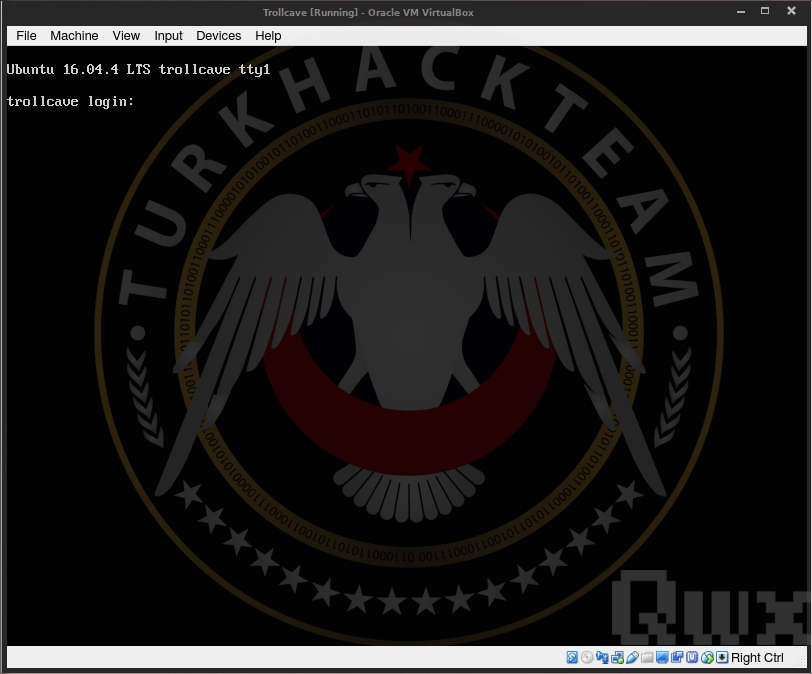

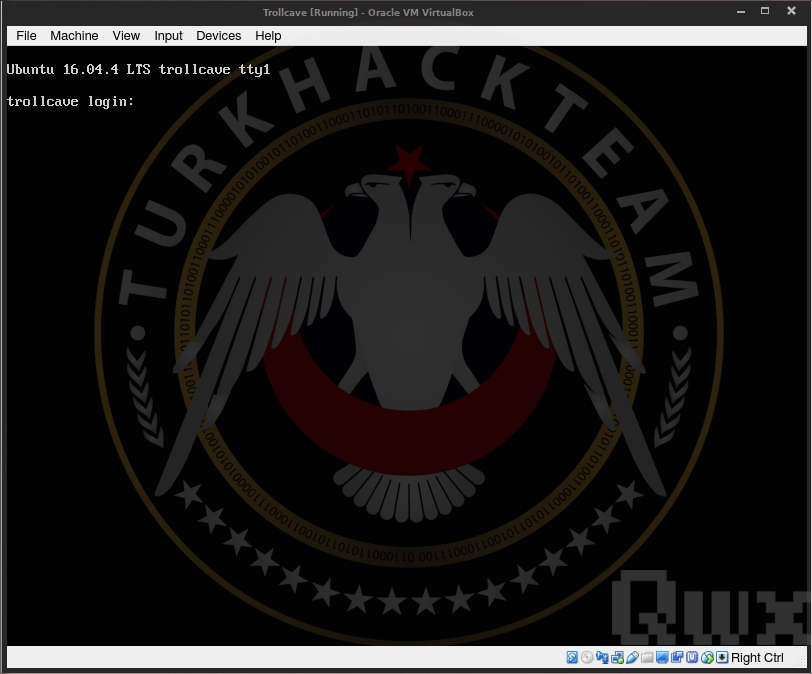

Makinemizin ilk açılış görüntüsü bu şekildedir.

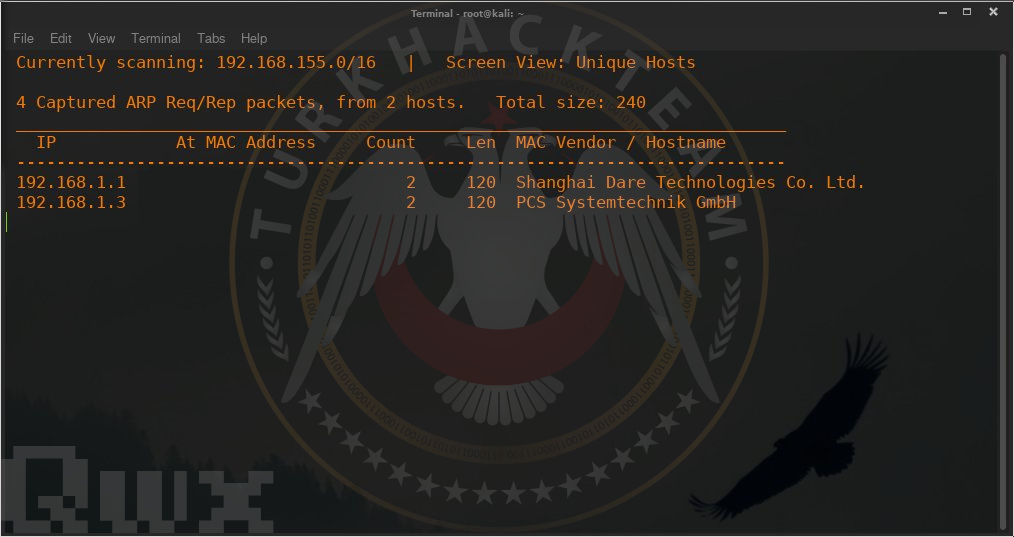

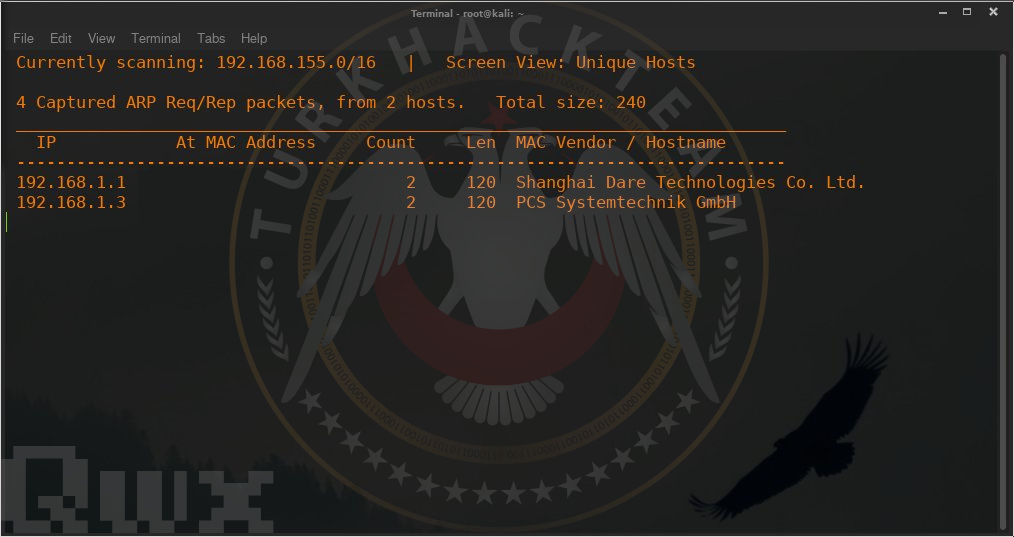

İlk olarak makinemizin IP'sini öğrenmek adına netdiscover komutumuzu kullanıyoruz.

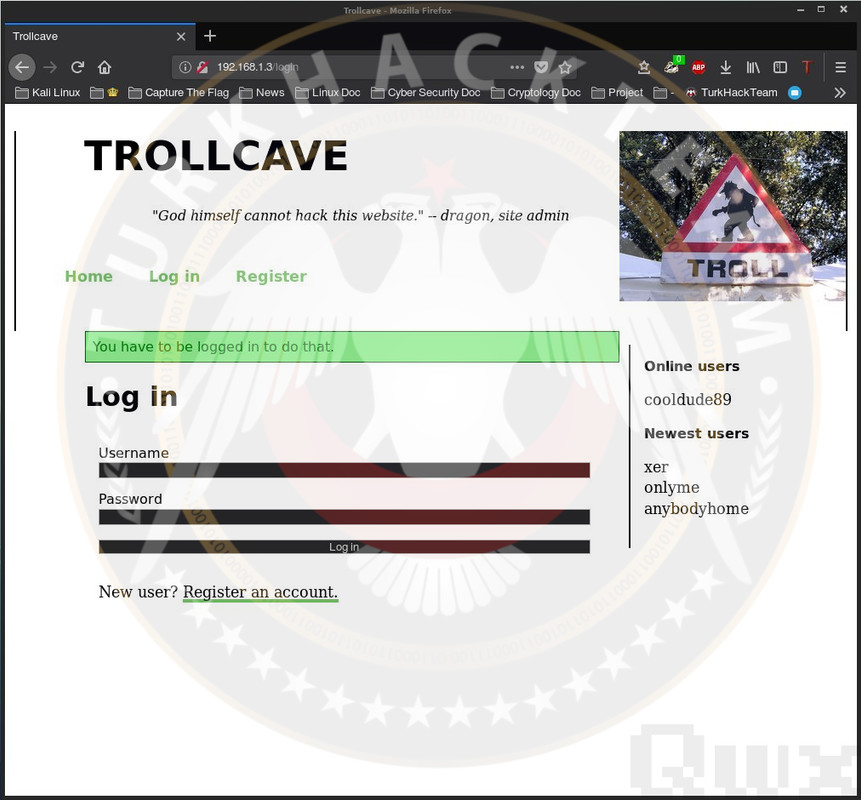

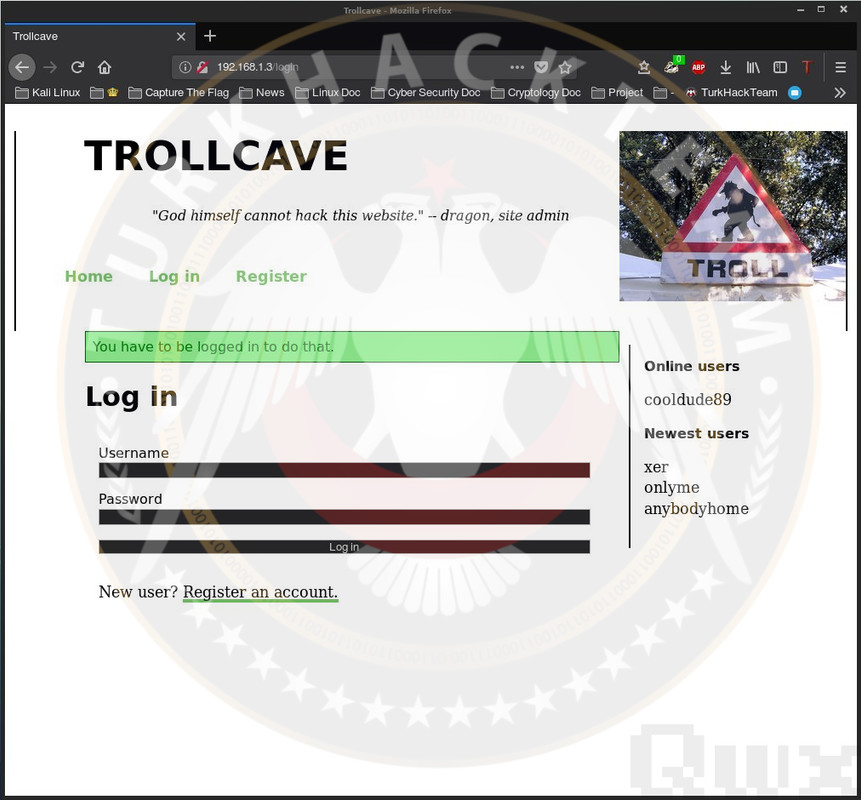

Bulmuş olduğumuz makine IP adresini ziyaret ettiğimizde karşımıza çıkanlar bunlardır. Bizden istenilen bu siteyi hacklememiz yönündedir. Açıklama kısmında da bizlere bir çok ipucu ve bilgi vermektedir. Siteye göz gezdirdiğimiz zaman yan tarafta kullanıcıları görmekteyiz bu kullanıcıların herhangi bir şifresini kırıp veya şifresini sıfırlayıp giriş sağlamamız olasılığı bulunmaktadır.

Dirb taramasında herhangi bir şey çıkmadı bunun için taramayı biraz daha genişletip gobuster kullanacağız bunun için kodumuz: gobuster -u http://<ipadress> -w '<wordlist>' -x txt,html,php,asp -t 200 Kodu yazdıktan sonra işlemcinize bağlı olarak bitiş süresi değişmektedir.

Çıkan sonuçlarda robots.txt'nin içerisinde herhangi bir şey yoktur. users, inbox gibi uzantıları denediğimiz zamanda giriş yapmamızı istemektedir.

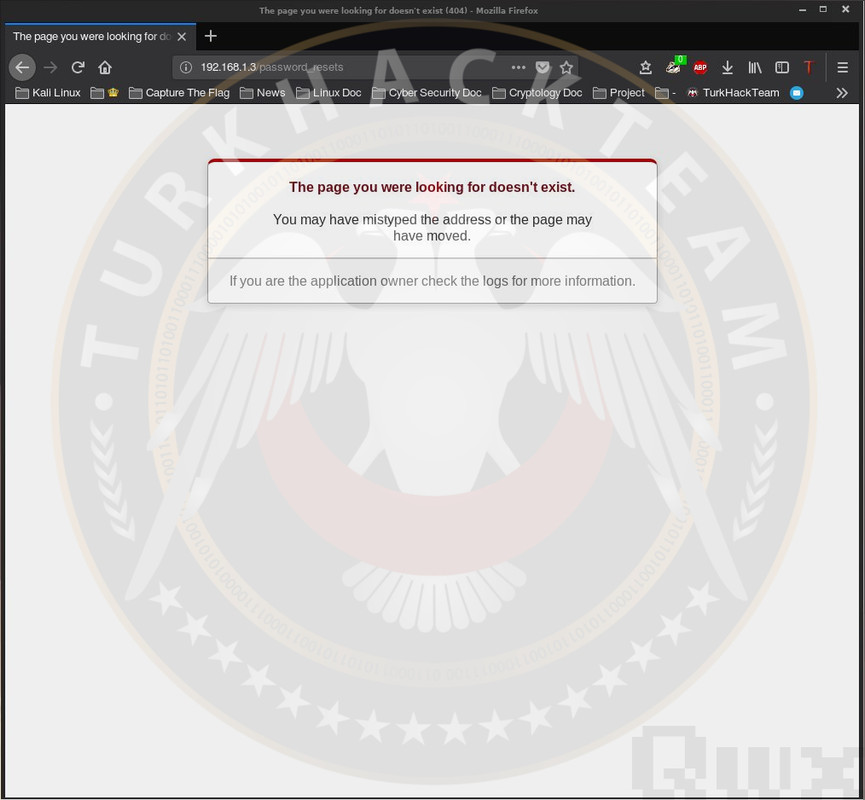

Giriş yapabildiğimiz herhangi bir uzantı olmadığı için ilk aklımıza gelen ve sitede de post olarak atılmış olan şifreyi sıfırlama bölümüne bakıyoruz. Ek olarak da post atanlara baktığımız zaman admini ve users/<sayi> şeklinde bir sıralama olduğunu fark ediyoruz. Şifre sıfırlama uzantısına gittiğimiz de de bizlere böyle bir sayfanın bulunmadığını söyleyen bir uyarı karşılıyor.

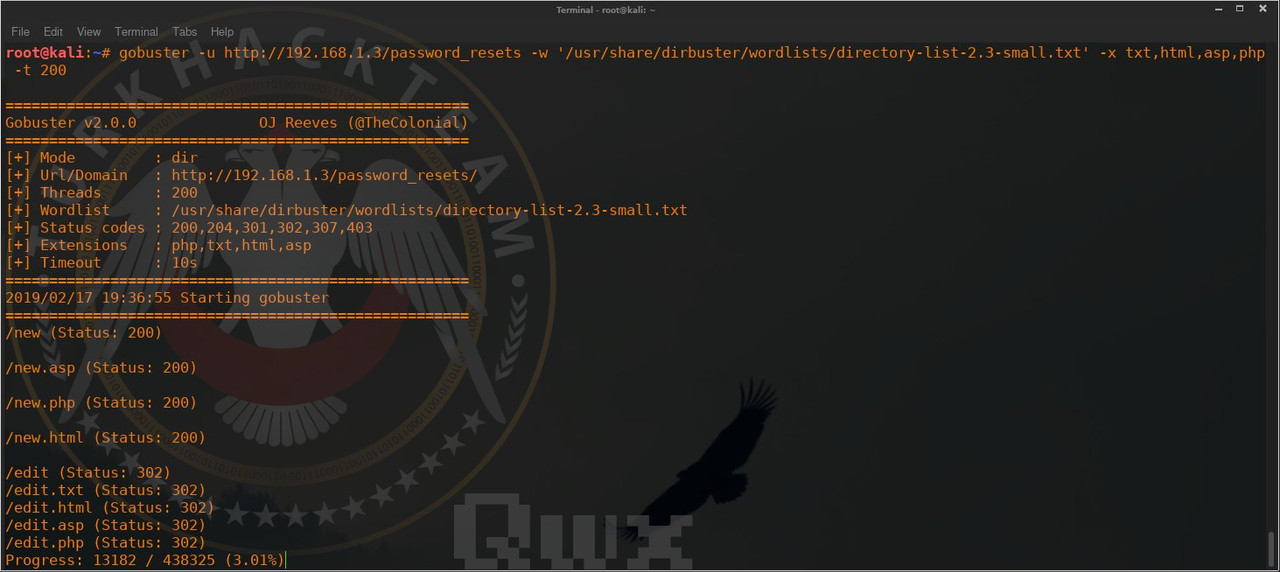

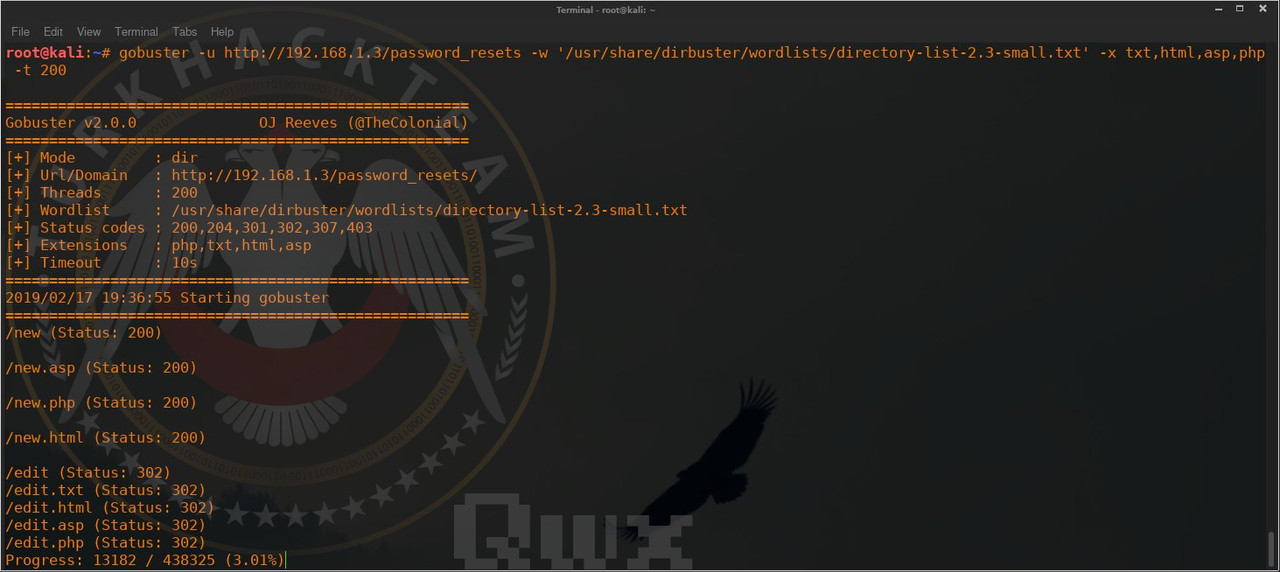

Şimdi gobuster yardımı ile bu bölümün uzantılarını kontrol edeceğiz. gobuster -u http://<ipadress>/password_resets -w '<wordlist>' -x txt,html,asp,php -t 200

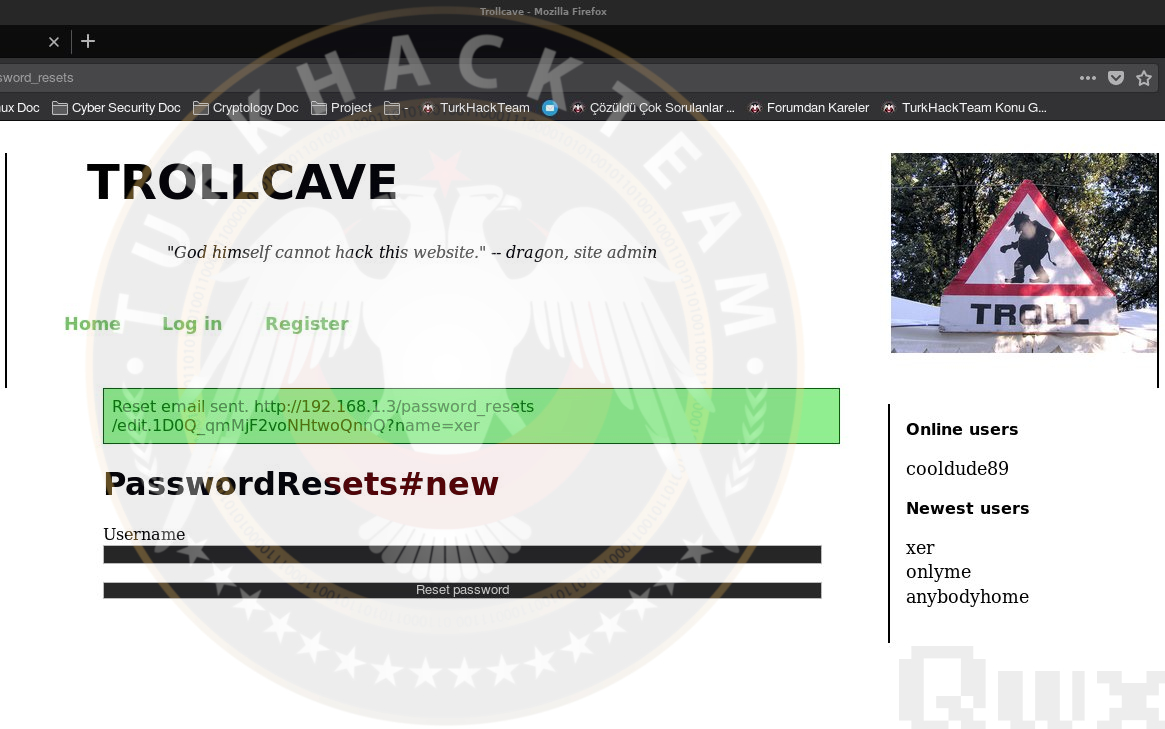

Evet yeni bir şifre sıfırlama talebi oluşturacağımız bölüme geldik. Bizden username istenmektedir büyük olasılıkla ardından da new password istenmektedir. Postlardan bildiğimiz ve superadmin olan King 'i gireceğiz. King'i denediğimiz zaman bizlere sadece normal kullanıcıların şifresini sıfırlayabileceğimiz söylenmektedir.

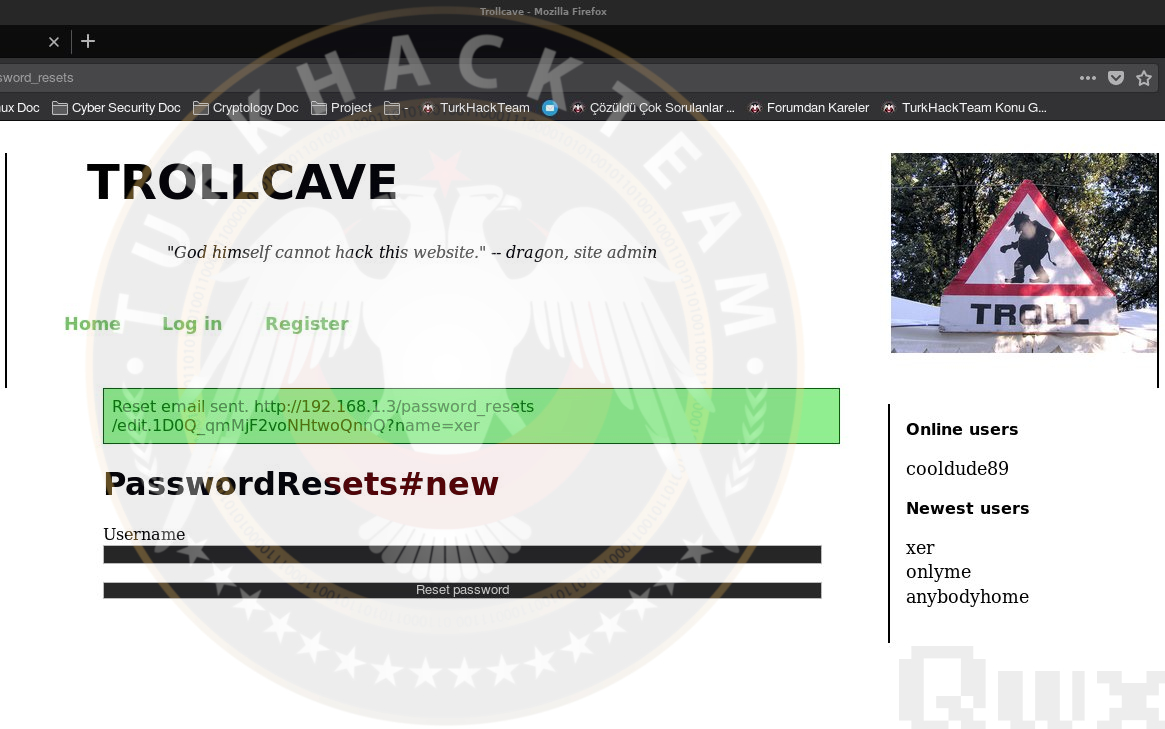

Bu hatadan dolayı yan tarafta adı olan xer kullanıcını kullanacağız. Kendilerini kontrol ettiğimizde normal kullanıcı statüsündedir.

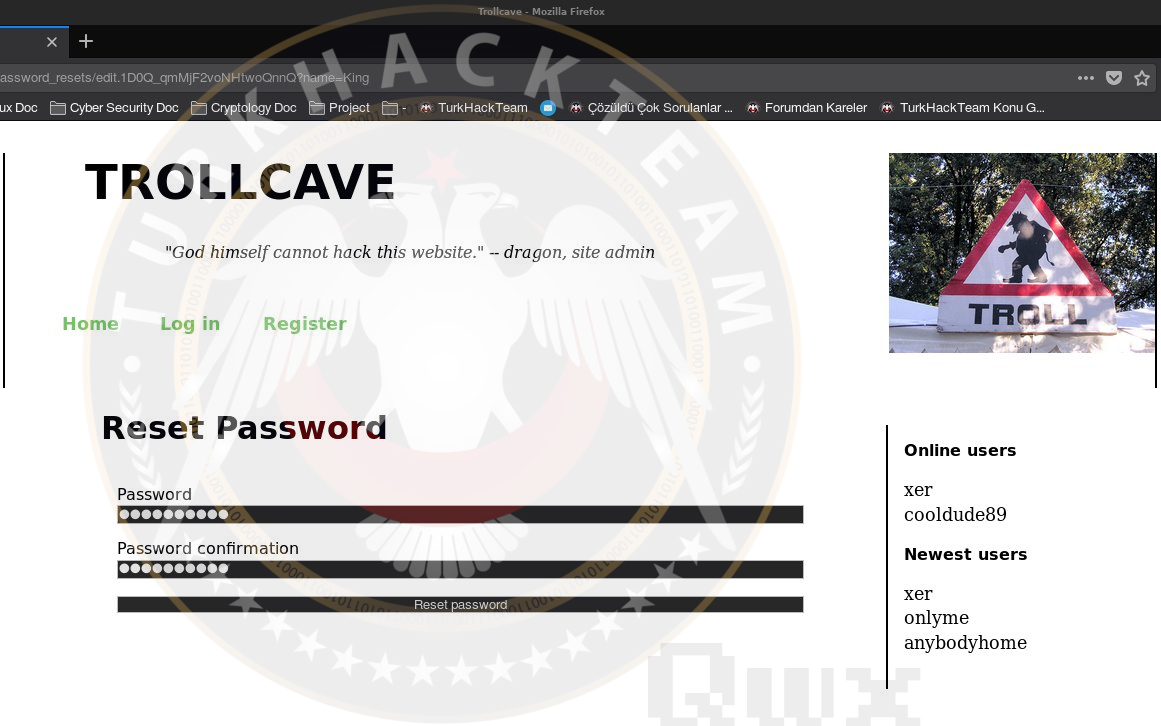

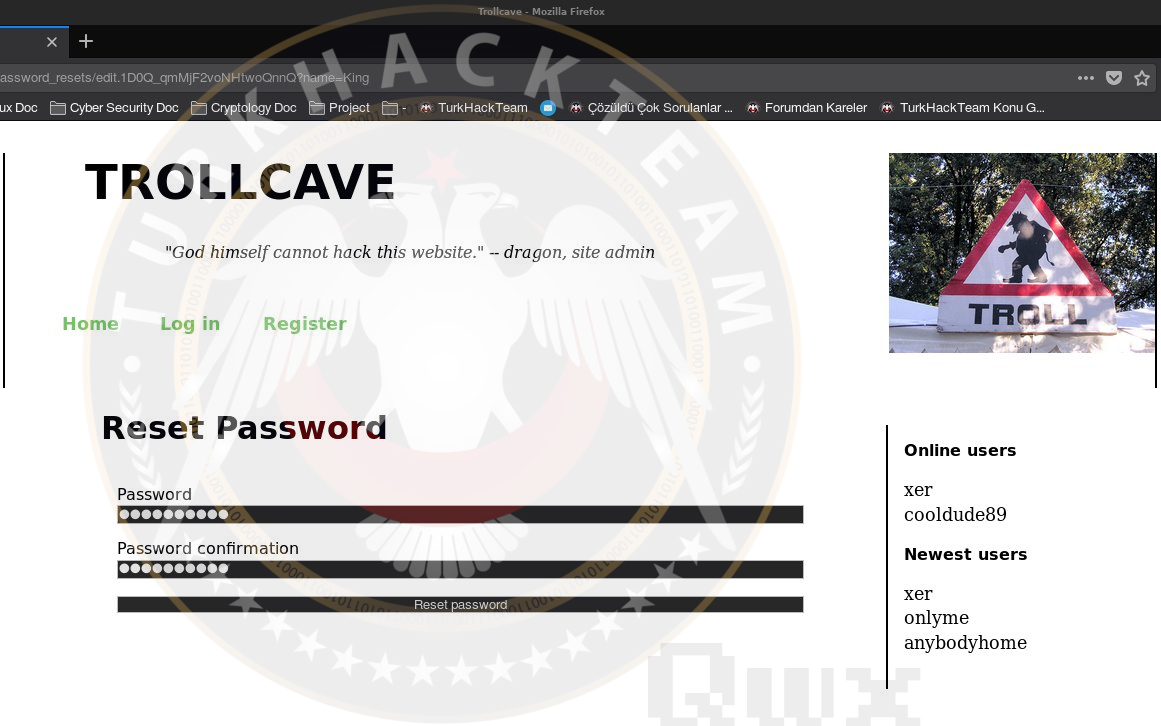

Şifre sıfırlama isteğimizi yolladık. Email yollandı dedi ve vermiş olduğu linke girdiğimizde şifre sıfırlama talebi bizleri karşılamaktadır. xer in şifresini bu şekilde değiştirdik.

Bize vermiş olduğu şifre sıfırlama talebinde son tarafta kullanıcı adı olan xer 'i King yapıp adminin şifresini sıfırlamayı deniyoruz.

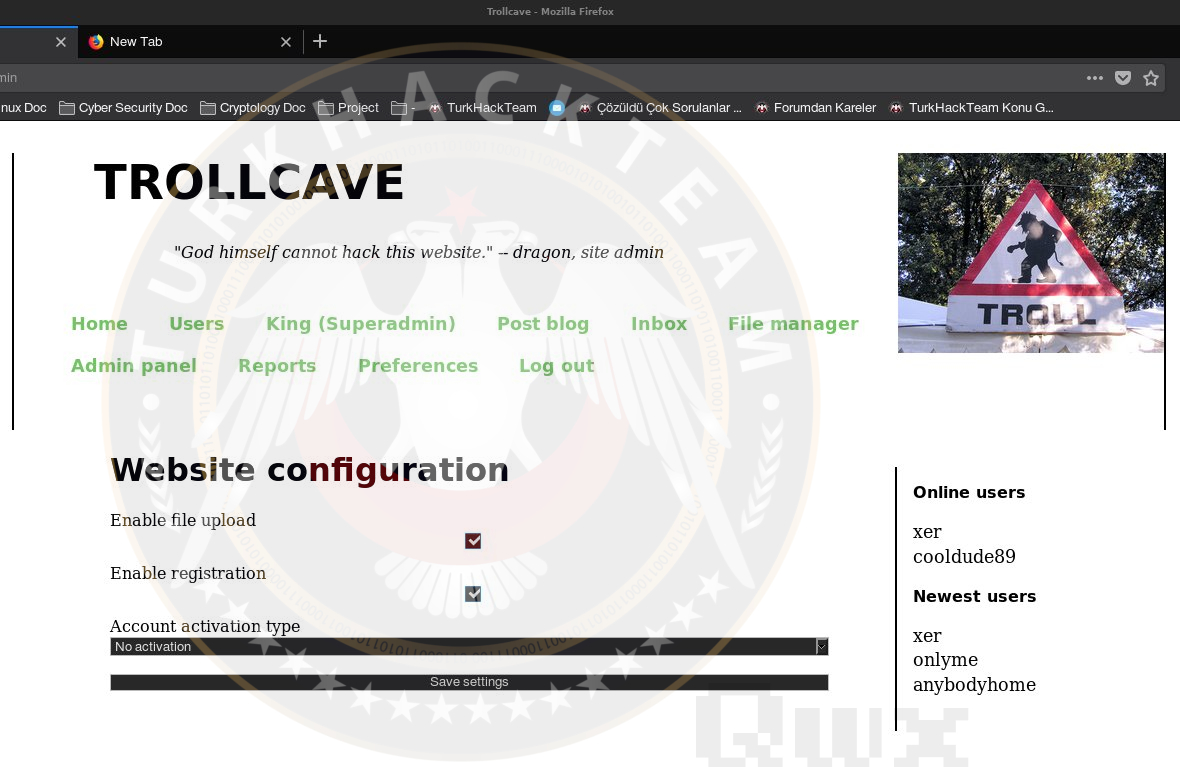

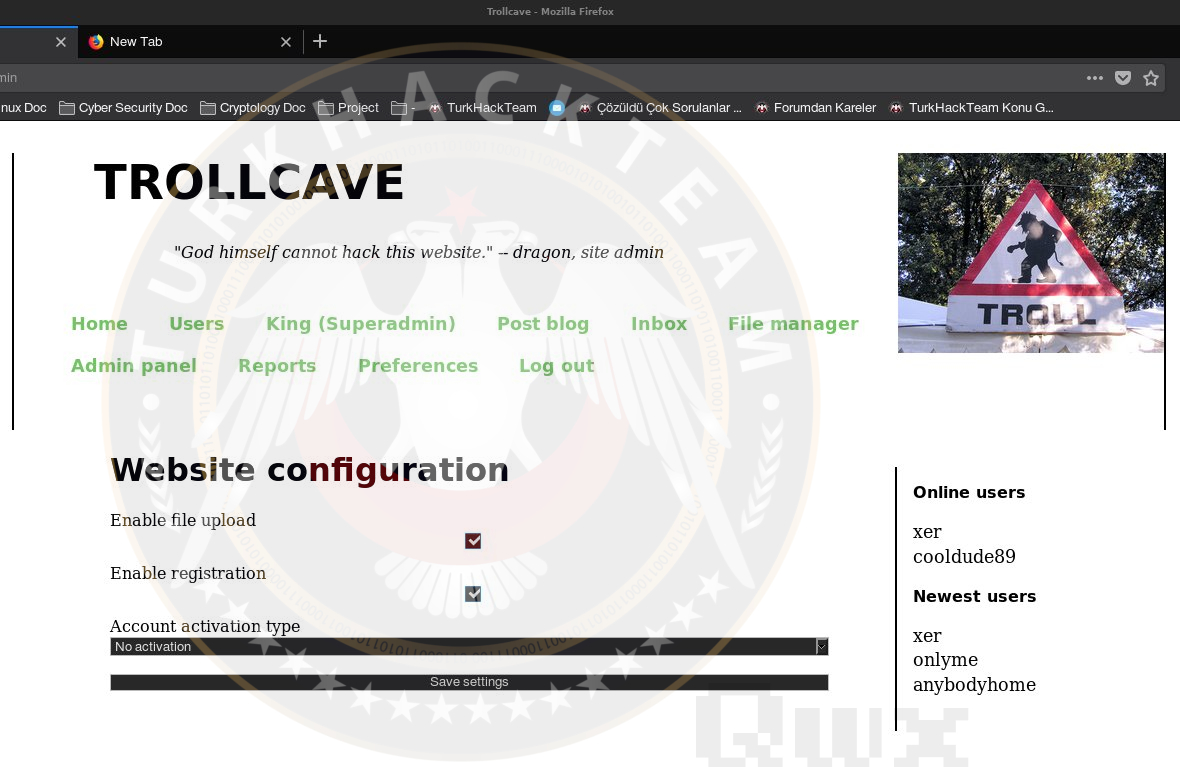

Başarılı oluyoruz ve sistemde şuan admin kullanıcı olan King'in hesabındayız. Admin panel'ine tıkladığımız zaman Dosya upload sistemini ve Kullanıcı kayıt sistemini açıyoruz büyük ihtimal ile sistemde File upload zafiyeti ile karşılaşacağız.

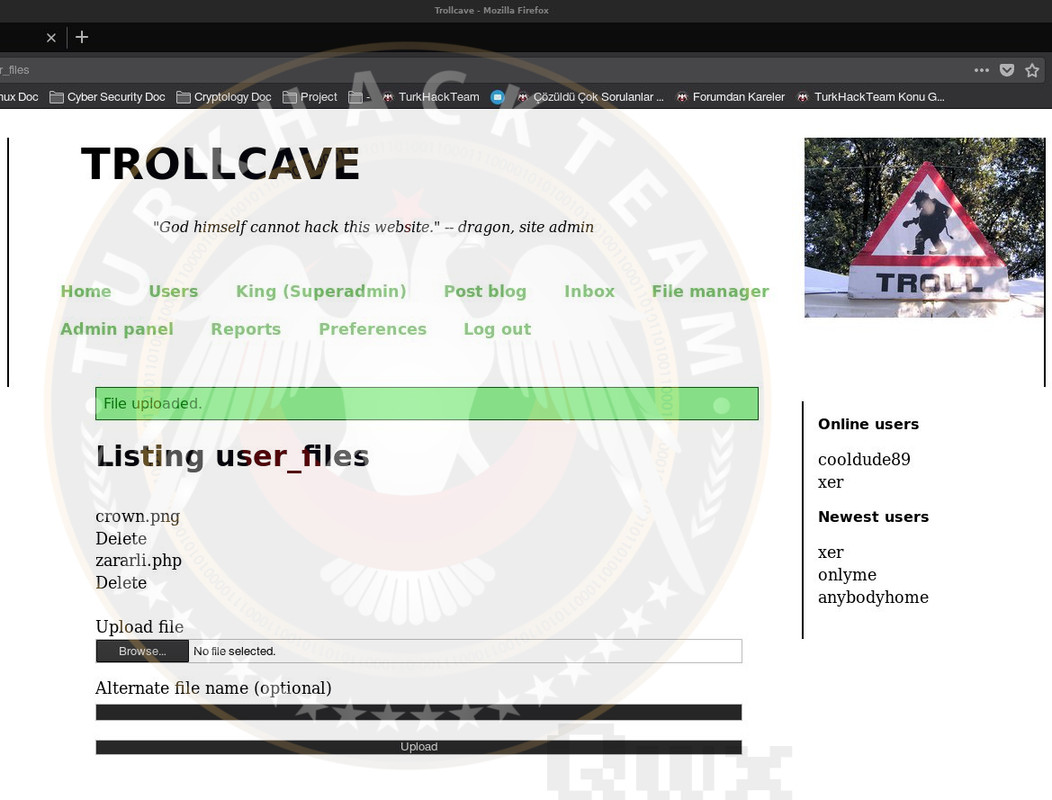

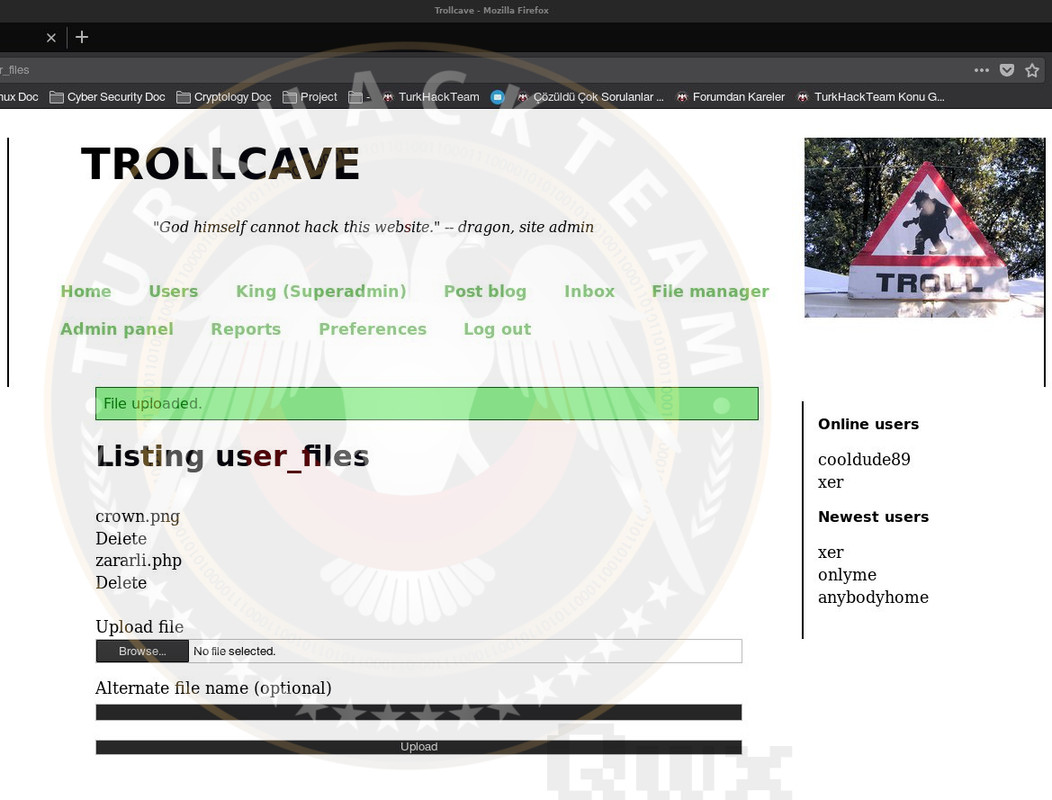

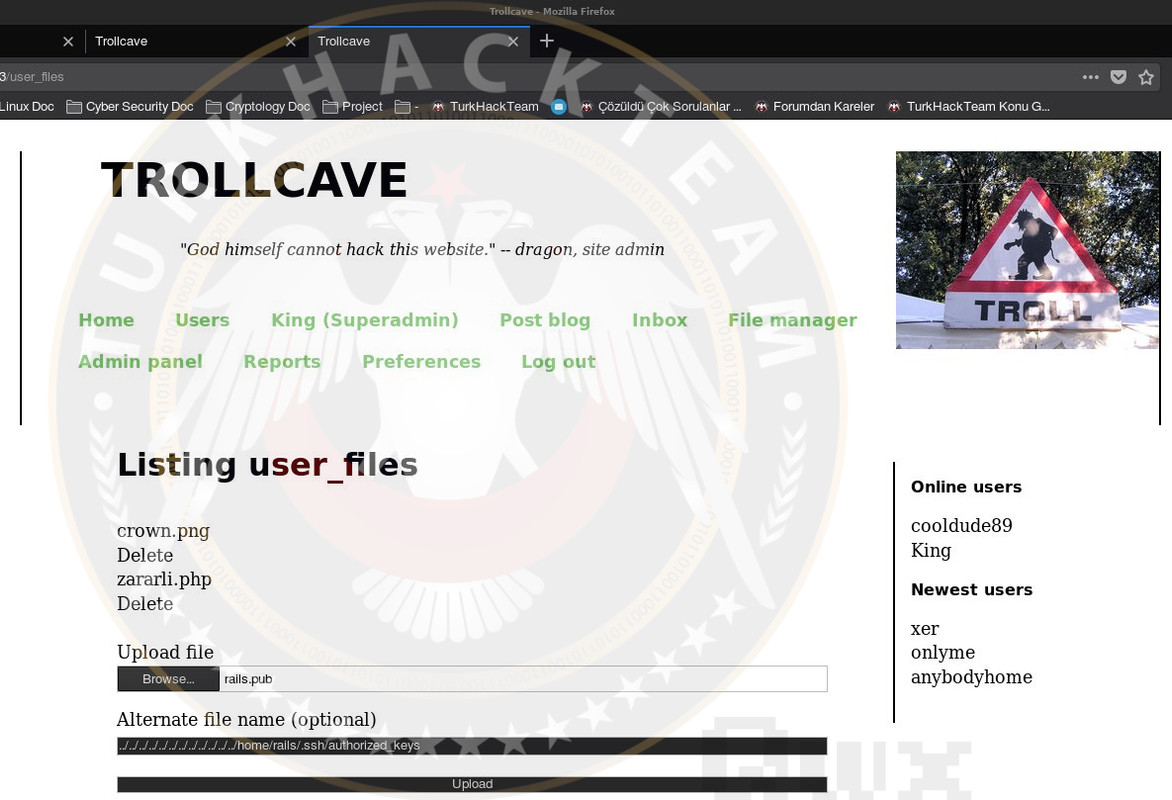

File Manager kısmına geldiğimiz zaman dosya upload sistemine geldik ve shellimizi upload ediyoruz. İlgili shell için ; SHELL Shellimizi upload ettik.

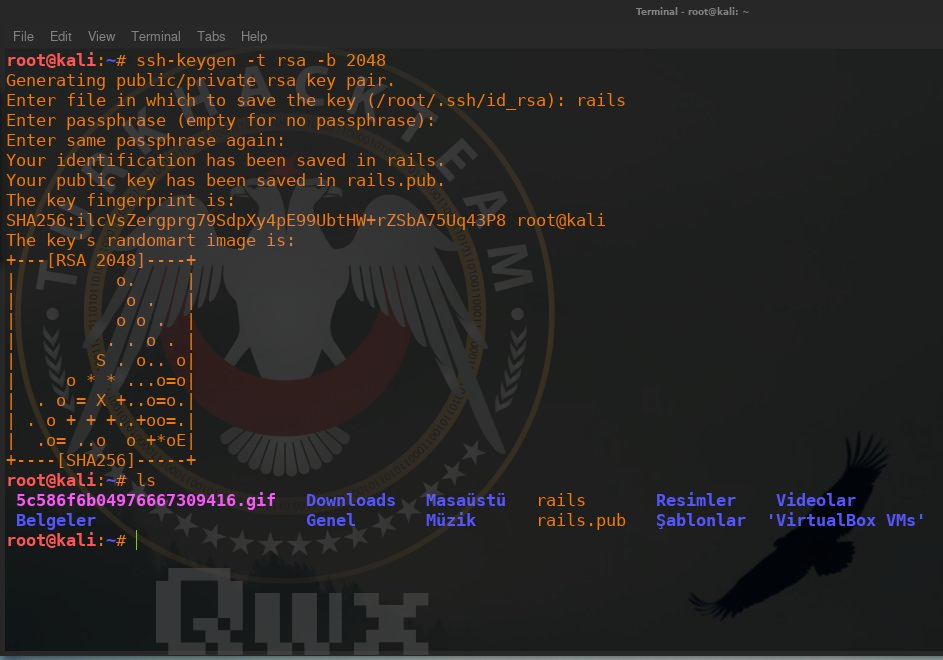

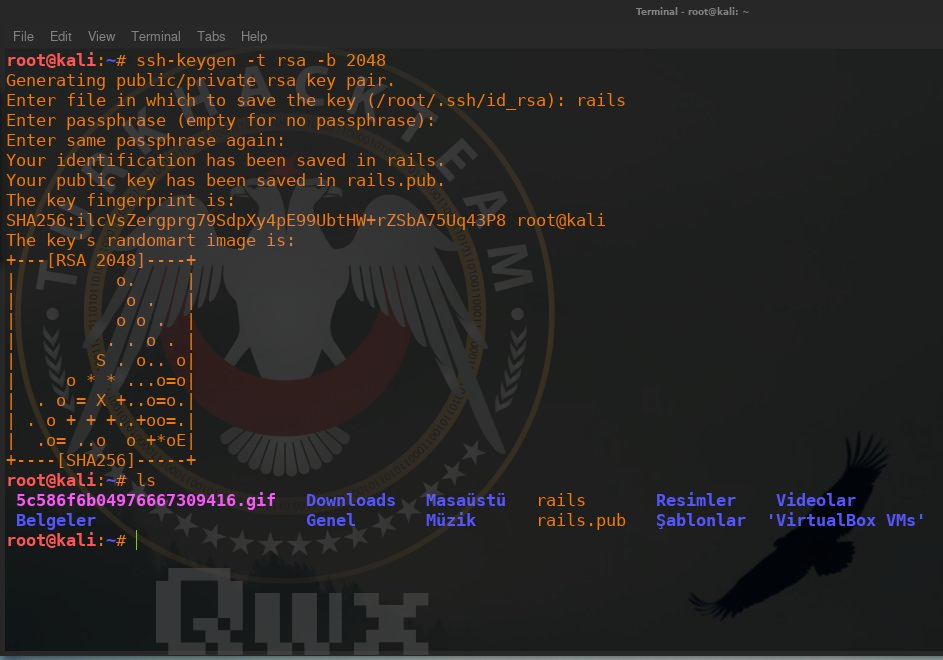

Şimdi sırada SSH Key üretme işlemini gerçekleştireceğiz. Kullanıcı adı olarak rails i kullanacağız çünkü Admin'in paylaşmış olduğu bir posta sudo erişimi için rails kullanıldığını yazmaktadır. ssh-keygen -t rsa -b 2048 ardından rails olarak kaydedeceğiz.

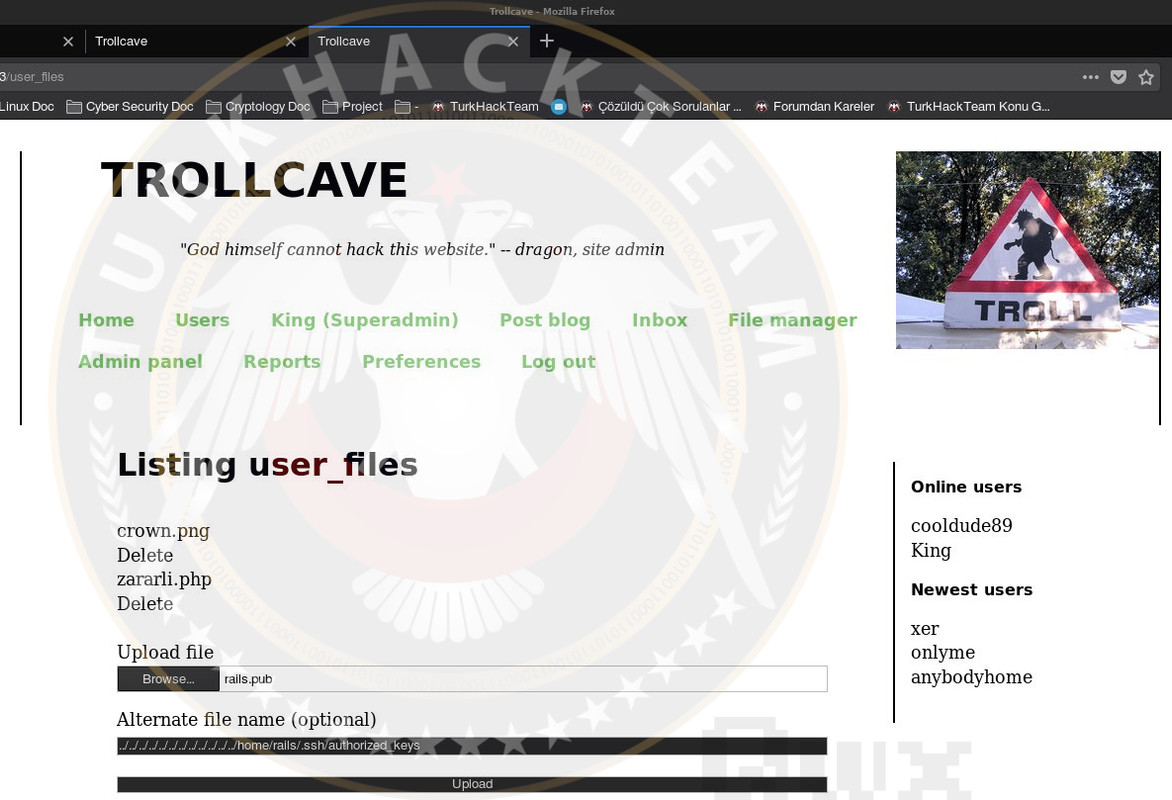

Evet oluşturmuş olduğumuz ssh keygeni şimdi sitemize upload edeceğiz. Kayıt edeceğimiz kısmı yetkili anahtar kısmı yapıyoruz. ../../../../../../../../../../../../home/rails/.ssh/authorized_keys

Ardından içeri girme işlemini gerçekleştireceğiz. ssh -i rails rails@<ipadress>

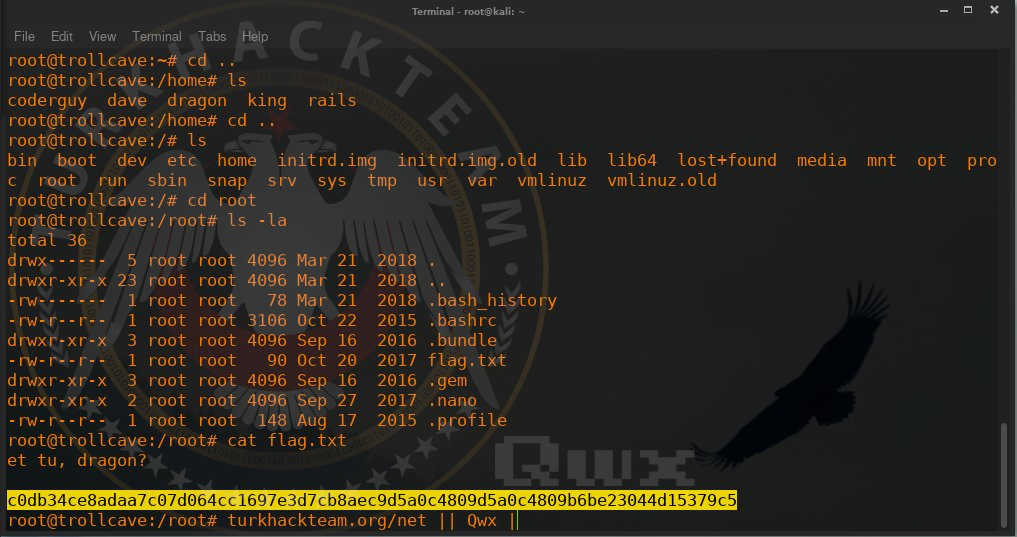

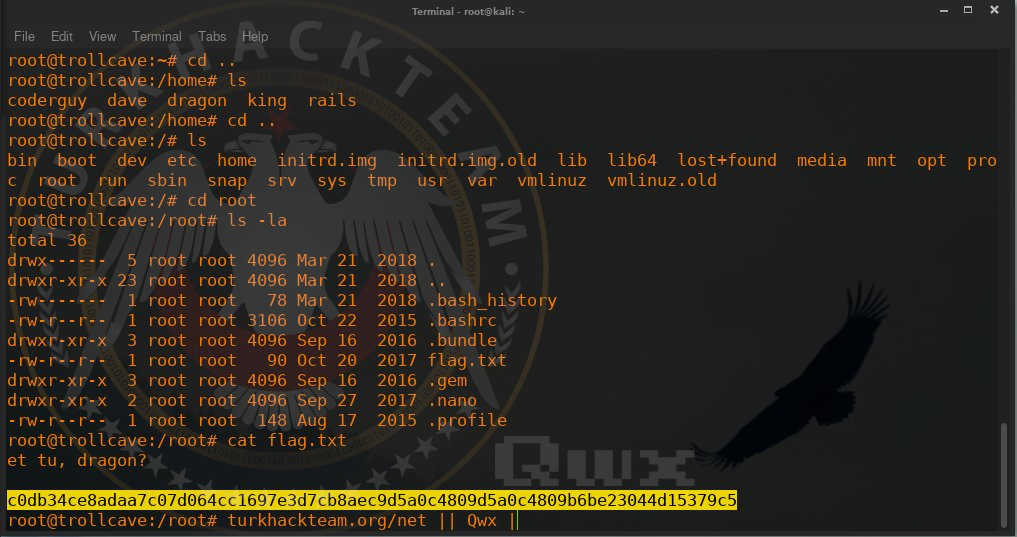

İçeri girdik fakat kendimizi root kullanıcısına yükseltmemiz lazım. Root kullanıcına yükselmek için bir exploit kullanacağız. İlgili exploit için ; Exploit Exploit'i öncelikle makinemize indiriyoruz. Ardından makime içerisinde 44298.c adlı exploitimizi compiler ediyoruz. Ardından oluşturduğumuz exploit'i çalıştırıp root kullanıcısına yükseliyoruz.

Root kullanıcı olduk tek yapmamız gereken durum /root dizinine gitmek ve oradaki flag.txt'yi okumak olacaktır. Flag:

c0db34ce8adaa7c07d064cc1697e3d7cb8aec9d5a0c4809d5a0c4809b6be23044d15379c5

Trollcave

Name: Trollcave

Date release: 21 Mar 2018

Author: David Yates

Series: Trollcave

Web page: https://davidyat.es/2017/11/27/announcing-trollcave/

Description:

Kod:

[B]Trollcave is a vulnerable VM, in the tradition of [URL="https://tik.lat/i9vb5"] Vulnhub[/URL] and [URL="https://tik.lat/ltKdS"] infosec wargames[/URL] in general. You start with a virtual machine which you know nothing about no usernames, no passwords, just what you can see on the network. In this instance, you'll see a simple community blogging website with a bunch of users. From this initial point, you enumerate the machine's running services and general characteristics and devise ways to gain complete control over it by finding and exploiting vulnerabilities and misconfigurations.[/B]

[B]Your first goal is to abuse the services on the machine to gain unauthorised shell access. Your ultimate goal is to read a text file in the root user's home directory root/flag.txt).[/B]

[B]This VM is designed to be holistic and fairly down to earth. I wanted to simulate a real attack on a real website rather than just presenting a puzzle box of disparate elements, and I wanted to a**** the more esoteric vulnerable VMisms, like when you have to do signal processing on an MP3 you found to discover a port-knocking sequence. Of course there are always tradeoffs between what's realistic and what's optimally fun/challenging, but I've tried to keep the challenges grounded.[/B]

[B]Because this is a VM that you're downloading, importing and booting, one way to achieve this goal would be to mount the VM's hard disk. I haven't encrypted the disk or done anything to prevent this, so if you want to take that route, go ahead. I'm also not offering a prize or anything for completing this VM, so know that it will be entirely pointless.[/B]

[B]Because this is a VM running a real operating system with real services, there may be ways to get to root that I did not intend. Ideally, this should be part of the fun, but if they make the box entirely trivial I'd like to know about and fix them within reason. As of this release, I've installed all the updates available for Ubuntu Server 16.04 LTS, but I cannot and will not attempt to patch this VM against every new Linux kernel exploit that comes out in the future. So there's a hint you don't have to use a kernel exploit to root this box.[/B]

[B]What you will need is a good HTTP intercepting proxy I recommend [URL="https://tik.lat/gYvSO"] Burpsuite[/URL] and a couple of network tools like nmap and nc. You'll also need some virtualisation software [URL="https://tik.lat/cpFo7"] VirtualBox[/URL] will be easiest for most people, but KVM and VMWare should also be able to import the .ova file after a bit of fiddling. Once you've imported the VM, put it on the same network as your attacking system ( [URL="https://tik.lat/PI7KB"] preferably don't give it internet access[/URL]) and start hacking![/B]

[B]You can grab the .ova file here ( [URL="https://tik.lat/Q7q8s"] 929MB[/URL]) (updated 2018-03-19). Let me know what you think.[/B]

[B] Doesn't work with VMware. Changelog v1.1 - 19/03/2018 v1.2 - 21/03/2018 [/B]

Makinemizin ilk açılış görüntüsü bu şekildedir.

İlk olarak makinemizin IP'sini öğrenmek adına netdiscover komutumuzu kullanıyoruz.

Bulmuş olduğumuz makine IP adresini ziyaret ettiğimizde karşımıza çıkanlar bunlardır. Bizden istenilen bu siteyi hacklememiz yönündedir. Açıklama kısmında da bizlere bir çok ipucu ve bilgi vermektedir. Siteye göz gezdirdiğimiz zaman yan tarafta kullanıcıları görmekteyiz bu kullanıcıların herhangi bir şifresini kırıp veya şifresini sıfırlayıp giriş sağlamamız olasılığı bulunmaktadır.

Dirb taramasında herhangi bir şey çıkmadı bunun için taramayı biraz daha genişletip gobuster kullanacağız bunun için kodumuz: gobuster -u http://<ipadress> -w '<wordlist>' -x txt,html,php,asp -t 200 Kodu yazdıktan sonra işlemcinize bağlı olarak bitiş süresi değişmektedir.

Çıkan sonuçlarda robots.txt'nin içerisinde herhangi bir şey yoktur. users, inbox gibi uzantıları denediğimiz zamanda giriş yapmamızı istemektedir.

Giriş yapabildiğimiz herhangi bir uzantı olmadığı için ilk aklımıza gelen ve sitede de post olarak atılmış olan şifreyi sıfırlama bölümüne bakıyoruz. Ek olarak da post atanlara baktığımız zaman admini ve users/<sayi> şeklinde bir sıralama olduğunu fark ediyoruz. Şifre sıfırlama uzantısına gittiğimiz de de bizlere böyle bir sayfanın bulunmadığını söyleyen bir uyarı karşılıyor.

Şimdi gobuster yardımı ile bu bölümün uzantılarını kontrol edeceğiz. gobuster -u http://<ipadress>/password_resets -w '<wordlist>' -x txt,html,asp,php -t 200

Evet yeni bir şifre sıfırlama talebi oluşturacağımız bölüme geldik. Bizden username istenmektedir büyük olasılıkla ardından da new password istenmektedir. Postlardan bildiğimiz ve superadmin olan King 'i gireceğiz. King'i denediğimiz zaman bizlere sadece normal kullanıcıların şifresini sıfırlayabileceğimiz söylenmektedir.

Bu hatadan dolayı yan tarafta adı olan xer kullanıcını kullanacağız. Kendilerini kontrol ettiğimizde normal kullanıcı statüsündedir.

Şifre sıfırlama isteğimizi yolladık. Email yollandı dedi ve vermiş olduğu linke girdiğimizde şifre sıfırlama talebi bizleri karşılamaktadır. xer in şifresini bu şekilde değiştirdik.

Bize vermiş olduğu şifre sıfırlama talebinde son tarafta kullanıcı adı olan xer 'i King yapıp adminin şifresini sıfırlamayı deniyoruz.

Başarılı oluyoruz ve sistemde şuan admin kullanıcı olan King'in hesabındayız. Admin panel'ine tıkladığımız zaman Dosya upload sistemini ve Kullanıcı kayıt sistemini açıyoruz büyük ihtimal ile sistemde File upload zafiyeti ile karşılaşacağız.

File Manager kısmına geldiğimiz zaman dosya upload sistemine geldik ve shellimizi upload ediyoruz. İlgili shell için ; SHELL Shellimizi upload ettik.

Şimdi sırada SSH Key üretme işlemini gerçekleştireceğiz. Kullanıcı adı olarak rails i kullanacağız çünkü Admin'in paylaşmış olduğu bir posta sudo erişimi için rails kullanıldığını yazmaktadır. ssh-keygen -t rsa -b 2048 ardından rails olarak kaydedeceğiz.

Evet oluşturmuş olduğumuz ssh keygeni şimdi sitemize upload edeceğiz. Kayıt edeceğimiz kısmı yetkili anahtar kısmı yapıyoruz. ../../../../../../../../../../../../home/rails/.ssh/authorized_keys

Ardından içeri girme işlemini gerçekleştireceğiz. ssh -i rails rails@<ipadress>

İçeri girdik fakat kendimizi root kullanıcısına yükseltmemiz lazım. Root kullanıcına yükselmek için bir exploit kullanacağız. İlgili exploit için ; Exploit Exploit'i öncelikle makinemize indiriyoruz. Ardından makime içerisinde 44298.c adlı exploitimizi compiler ediyoruz. Ardından oluşturduğumuz exploit'i çalıştırıp root kullanıcısına yükseliyoruz.

Root kullanıcı olduk tek yapmamız gereken durum /root dizinine gitmek ve oradaki flag.txt'yi okumak olacaktır. Flag:

c0db34ce8adaa7c07d064cc1697e3d7cb8aec9d5a0c4809d5a0c4809b6be23044d15379c5

Son düzenleme: