Arkadaşlar selamlar bu konuda Temel Penetrasyon Testi adlı CTF Makinesini çözeceğiz.

Öncelikle makinemize bir nmap taraması yapalım.

80 portu http ile çalışıyor. Makine ip adresini tarayıcıya aratalım.

Web sitesinde gizli dizinler olabilir. Bulmak için gobuster aracını kullanacağız.

Bir development dizini buldu. Gidip bakalım ne varmış.

2 adet txt var. Girip bakalım.

Bu txt'lerden şu bilgileri edindik:

1-) Aoache struts 2.5.12 çalışıyor.

2-) SMB Yapılandırılmış

3-) Kullanıcı adı J olan şahıs kolayca kırılabilen bir şifre kullanıyormuş.

Enum4linux toolu ile bir tarama yapalım

Evet bize kay ve jan adında iki kullanıcı ismi verdi.

Hatırlarsanız bize Kullanıcı adı Jan olan şahsın şifresinin kolayca kırılabildiğini söylemişti txt dosyalarına baktığımızda.

Hydra toolunu kullanarak Jan'ın şifresini kırmayı deneyelim. Ben rockyou wordlistini kullanacağım.

Komutumuzu girdik ve bekliyoruz.

Jan kullanıcı adlı şahsın şifresini armando olarak buldu.

Şimdi ise makine ile bağlantı kurarak giriş yapacağız.

Bizden jan ile bağlanmaya çalıştığımız için şifresini istedi. Hydra aracı ile bulduğumuz şifreyi yazıp devam ediyoruz.

Giriş yaptıktan sonra makinede biraz gezinelim.

Makinede gezinirken kay'ın içinde pass.bak adında bir dosya buldum cat ile açmaya çalıştığımda reddetti.

RSA şifreleme anahtarına ulaşalım.

Karşımıza gelen anahatarı masaüstüne nano ile kaydettim ve okuma izni verdim. (İlla nano ile kaydetmenize gerek yok istediğinizle edebilirsiniz.)

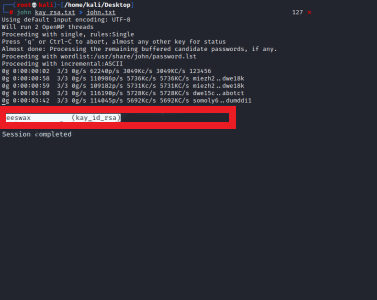

Bu anahtarı john the ripper aracı ile çözebiliriz. Ardından bir brute force saldırısı yapacağız.

Şifremiz beeswax olarak çıktı.

jan ile girdik

ls -al dedik

ve cat pass.bak komutu ile şifremizi bulduk.

sudo su çekip bulduğumuz şifreyi yazıyoruz.

cd root yaptıktan sonra ls yaptık ve cat flag.txt dedik.

Makinemizi bitirdik. Bütün soruları cevapladık.

İyi Forumlar