Unix-Privesc-Check Nedir ?

Unix-Privesc-Check Linux sistemlerde yetkilendirme yapılmadan önce sistemdeki güvenlik açıklarıını,yanlış yapılandırılmış dosyaları tespit etmek için kullanılır.Unix-Privesc-Check sistemde olası açıkları çözmek için hem de ele geçirdiğimiz sistemde ki açıklardan yararlanmak için yapılan işlemdir.Ele geçiren sistemde yetki kazanamak için yapabilecek pratik işlemdir ayrıca Linux da kurulu olarak gelmektedir.Tarama sonrasında warning uyarısı verdiği durumda

uyarı kodunu verdiği dosya ile ilgili bir yetkilendirme yapılandırma sorunu olduğu anlamına

gelmektedir.

Unix-Privesc-Check Nereleri Tarıyor ?

Unix-Privesc-Check Linux sistemlerde yetkilendirme yapılmadan önce sistemdeki güvenlik açıklarıını,yanlış yapılandırılmış dosyaları tespit etmek için kullanılır.Unix-Privesc-Check sistemde olası açıkları çözmek için hem de ele geçirdiğimiz sistemde ki açıklardan yararlanmak için yapılan işlemdir.Ele geçiren sistemde yetki kazanamak için yapabilecek pratik işlemdir ayrıca Linux da kurulu olarak gelmektedir.Tarama sonrasında warning uyarısı verdiği durumda

uyarı kodunu verdiği dosya ile ilgili bir yetkilendirme yapılandırma sorunu olduğu anlamına

gelmektedir.

Unix-Privesc-Check Nereleri Tarıyor ?

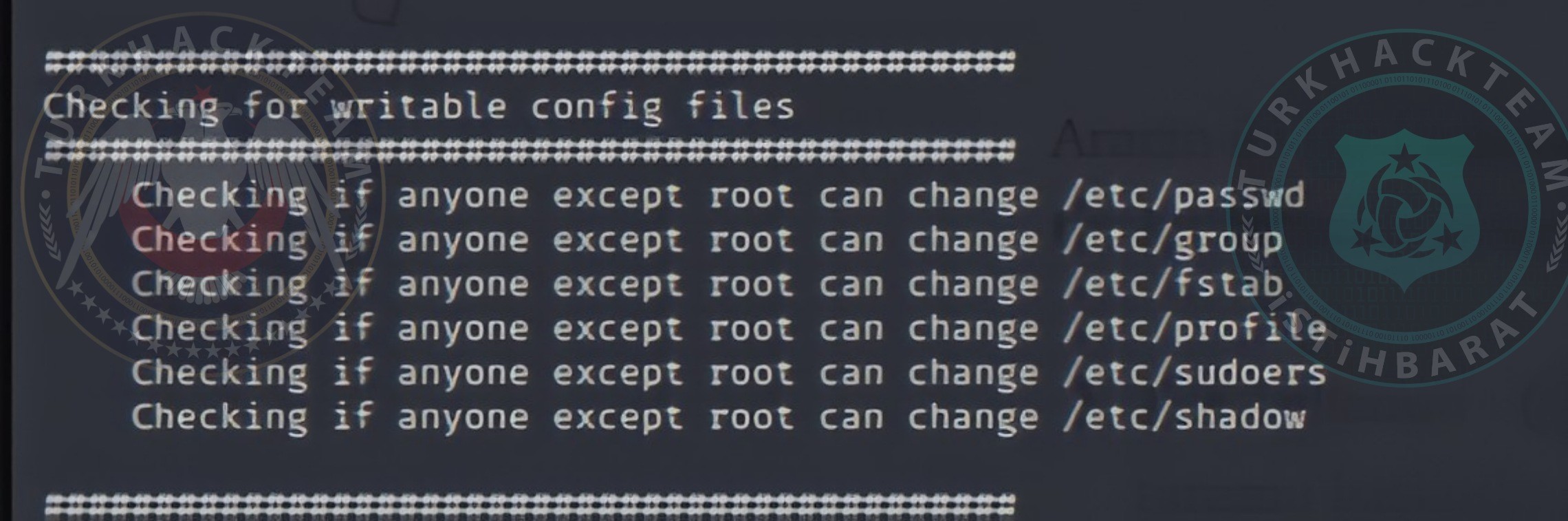

- Writable Configuration Files Yazılabilir konfigurasyon dosyaları

- Writable Device Files Yazılabilir aygıt dosyaları

- Readable Files In Home Directories Okunabilir home dosyaları

- Running Processes Correspond To Writable Programs Yazılabilir işlemlere karşı çalışan programlar

- Readable /etc/shadow Okunabilir /etc/shadow dosyası

- Weak Permissions On Cron Jobs Zayıf cron izinleri

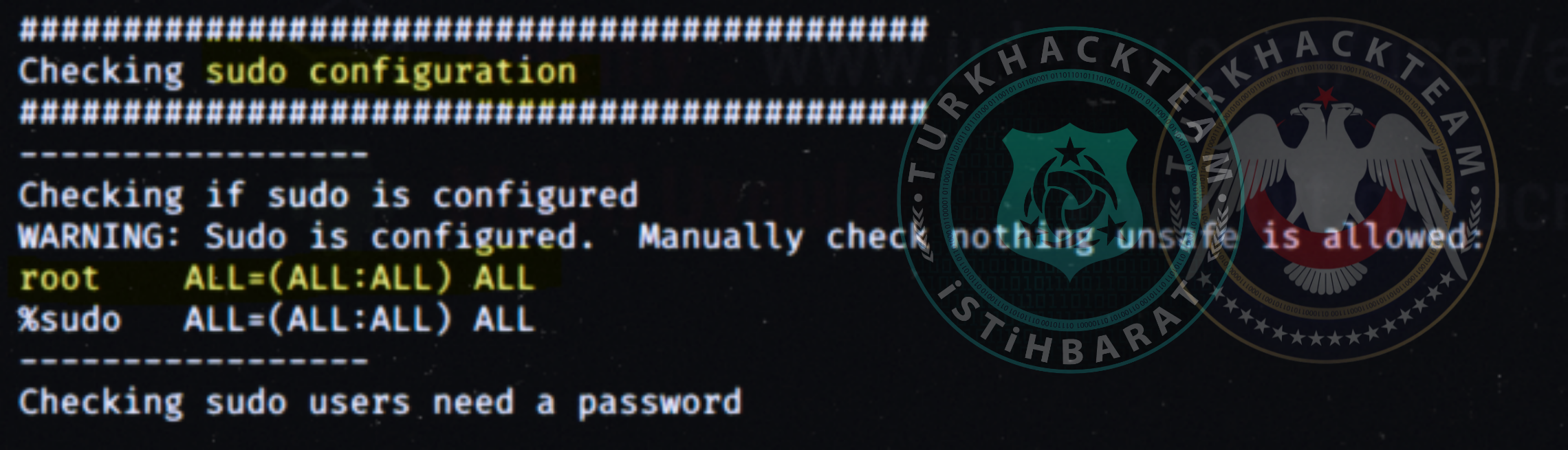

- sudo Configuration Sudo konfigurasyonları

- Accounts with no Password Parolası olmayan hesaplar

- Writable Home Directories Yazılabilir home dizinleri

Unix-Privesc-Check Nasıl kullanılır ?

Unix-Privesc-Check iki şekilde kullanılır.

1.Tür kullanım ''unix-privesc-check standard'' komutu ile standart tarama başlatılır.

2.Tür kullanım ''unix-privesc-check detailed'' komutu ile detaylı tarama başlatılır.

Taramadan sonra çıkan sonuçları analiz etmek, anlamak linux sistem bilgisi gerektirir.

Örnek tarama ve Analiz

Standart tarama sonrası örnek amaclı kücük bi yeri analiz edelim.

Yukarıdaki resminde, unix-privesc-check aracı yazılabilir konfigurasyon dosyalarını(Writable Configuration Files) tarayıp tespit etmiş bunun sonucunda sadece root kullanıcısı tarafından yazılabildiğini göstermiş bu durum da bir güvenlik açığı yok.

Lakin biz bu sistemi ele geçirmiş olsaydık ve bu ele geçirdiğimiz sistemin kullanıcısının yetkisi olsaydı bunu kullanarak sistemde yetki yükseltme işlemi yapabilirdik.

Bu sistemi ele geçirmiş olsaydık ve ele geçirdiğimiz sistemin kullanıcısının sudo yetkisinde erişebileceği dosya olsaydı biz yetki yükseltme işlemi yapıp o dosyaya erişim sağlayabilirdik.

Son düzenleme: