- 19 Şub 2023

- 6

- 5

selamlar sevgili TÜRKHACKTEAM üyeleri;

bu konumda sizlere''WEB SALDIRILARI VE GÜVENLİK ÖNLEMLERİ''ni anlatacağım.

DİLERSENİZ KONUMUZA GEÇELİM...

web saldırılar, kişiler, kurumlar ve devletler arası birçok farklı boyutta, yasa dışı şekilde gerçekleştirilir. Bilgi çalmak, değiştirmek ve hatta yok etmek amacıyla yapılan bilgisayar ve internet kaynaklı izinsiz erişim yöntemleri, toplu olarak “Siber ( web) Saldırı” adıyla bilinir.

bu konumda sizlere''WEB SALDIRILARI VE GÜVENLİK ÖNLEMLERİ''ni anlatacağım.

DİLERSENİZ KONUMUZA GEÇELİM...

web saldırılar, kişiler, kurumlar ve devletler arası birçok farklı boyutta, yasa dışı şekilde gerçekleştirilir. Bilgi çalmak, değiştirmek ve hatta yok etmek amacıyla yapılan bilgisayar ve internet kaynaklı izinsiz erişim yöntemleri, toplu olarak “Siber ( web) Saldırı” adıyla bilinir.

{şimdi ise en çok bilinen 10 saldırı türünü sizinle paylaşmak istiyorum}

1- Malvare

Malware kötü niyetli yazılımların kısaltmasıdır. Solucanlar, virüsler, truva atları bunlara örnek olarak verilebilir. Kişilerin izni olmadan bilgisayar sistemlerine sızdırılan kötü amaçlı yazılımlardır. bilgisayarları veya ağları çalışamaz hale getirebilir, gizlenebilir, çoğalabilir veya saldırganlara erişim izni verip sistemi uzaktan kontrol edebilme şansı verebilirler.

1- Malvare

Malware kötü niyetli yazılımların kısaltmasıdır. Solucanlar, virüsler, truva atları bunlara örnek olarak verilebilir. Kişilerin izni olmadan bilgisayar sistemlerine sızdırılan kötü amaçlı yazılımlardır. bilgisayarları veya ağları çalışamaz hale getirebilir, gizlenebilir, çoğalabilir veya saldırganlara erişim izni verip sistemi uzaktan kontrol edebilme şansı verebilirler.

2- Phishing

kimlik avı saldırıları olarak adlandırılan bu yöntemde ise saldırganlar kişilere güvenilir kaynaklardan gelmiş gibi gösterilen e-postalar yollayarak kişilerin site bilgilerini, kredi kartı bilgilerini çalmaya çalışırlar. Genellikle e-posta yoluyla gönderdikleri linklere tıklayan mağdurlar, klonlanmış sitelere yönlendirilir ve girdikleri bilgileri saldırganlarla paylaşmış olurlar.

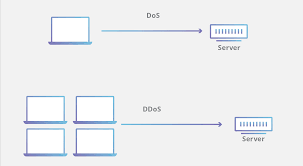

3- DoS ve DDoS

İngilizce açılımı Denial of Services ve Distributed Denial of Services olan bu yöntemler ise bazı çevrimiçi hizmetlerin düzgün çalışmasını engellemeye çalışmak için yapılan saldırılardır. Saldırganlar bir web sitesine veya bir veri tabanına çok fazla sayıda istek yollayıp sistemi meşgul ederler ve bu da sistemlerin çalışmasını durdurmasına yol açabilir.DDoS ise bu saldırıların birden fazla bilgisayardan yapılması ile olur.

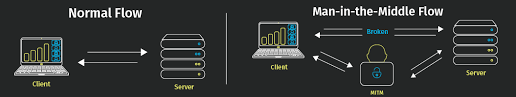

4- Man in The Middle

Bu siber saldırı çeşidinde ise saldırganlar kurbanlar ile erişmek istedikleri web servisi arasında kendilerini gizleyerek, kurbanları kendi ağları üzerinden erişmek istedikleri servise yönlendirirler. Örneğin bir Wi-Fi taklit ederler ve kurbanlar erişmek istedikleri Wi-Fi ağı yerine saldırganların Wi-Fi ağına girmiş olurlar. Bundan sonraki yaptıkları her işlemi saldırganlar görebilir ve kullanıcıların verilerini toplayabilirler.

5- SQL ınjection

Günümüzde birçok veri tabanı SQL ile yazılmış komutlara uymak için tasarlanmıştır ve kullanıcılardan bilgi alan birçok web sitesi bu verileri SQL veri tabanlarına gönderir. Saldırganlar SQL güvenlik açıklarından faydalanarak kurbanların veri tabanlarını kontrol altına alırlar. Örneğin bir SQL enjeksiyon saldırısında bir bilgisayar korsanı, bazı SQL komutlarını ad ve adres bilgisi isteyen bir web formuna yazar; web sitesi ve veri tabanı doğru programlanmadıysa, veri tabanı bu komutları çalıştırmayı deneyebilir.

6- Cryptojacking

cryptojacking, başkasının bilgisayarının sizin için cryptocurrency üretme işini yapmasını içeren özel bir saldırıdır. Saldırganlar gerekli hesaplamaları yapmak için kurbanın bilgisayarına kötü amaçlı yazılım yüklerler veya bazen kötü amaçla kullandıkları kodları kurbanın tarayıcısında çalışan JavaScript'te çalıştırırlar.

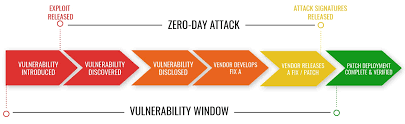

7- Zero Day Attack

Adını bir yama yayınlandıktan sonra, kullanıcıların güvenlik güncellemelerini indirirken az sayıda bilgisayara ulaşmalarından alır. Yazılımdaki açıklar henüz daha düzeltilmemiştir ve bu da saldırganlara fırsat sağlar. Bu tür güvenlik açıklarından yararlanma teknikleri günümüzde Darkweb üzerinden yayınlanmakta veya satılmaktadır.

8- Passwords Attack

Şifreleme bir sisteme girerken kullandığımız en yaygın mekanizma olduğundan, parola saldırıları en yaygın saldırılar arasındadır. Brute Force olarak adlandırılan bir çeşidinde şifre tahmini için aralıksız olarak rastgele şifre deneyen bir kötü amaçlı teknik kullanılır. Bunu engellemenin en kolay yolu çok kez denenen parola girişiminin ardından kendini kilitleyen bir hesap kilitleme politikası uygulamaktır.

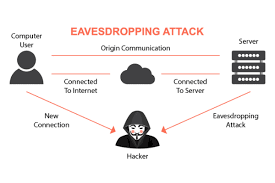

9- Eavesdropping Attack

Bu saldırı tipinde saldırganlar bir ağa sızarlar ve gizlice dinleme yaparak kullanıcıların o ağ üzerinden göndereceği kredi kartı bilgileri, şifreler ve konuşmalar gibi kişisel verileri dinlerler. Pasif olan yönteminde genellikle sadece dinleme yaparak bilgiler toplanır fakat aktif yönteminde ise saldırganlar kullanıcılara ağdaki dost bir birim gibi gözükerek sorular sorarak bilgi toplarlar.

10- Birthday Attack

Doğum günü saldırıları, bir mesajın, yazılımın veya dijital imzanın bütünlüğünü doğrulamak için kullanılan karma algoritmalara karşı yapılır. Bir karma işlevi tarafından işlenen bir mesaj, giriş mesajının uzunluğundan bağımsız olarak sabit uzunlukta bir mesaj özeti (MD) üretir. Bu MD, mesajı benzersiz bir şekilde karakterize eder. Doğum günü saldırısı, bir karma işlevi tarafından işlendiğinde aynı MD'yi üreten iki rastgele mesaj bulma olasılığını ifade eder. Bir saldırgan, kullanıcısı olduğu gibi mesajı için aynı MD'yi hesaplarsa, kullanıcının mesajını güvenle onunla değiştirebilir ve alıcı MD'leri karşılaştırsa bile değiştirmeyi tespit edemez.

BURAYA KADAR OKUDUYSANIZ HEPİNİZE TEŞEKKÜR EDERİM ŞİMDİ SİZE KORUNMA YOLLARINI ANLATACAĞIM

- Wifi güvenliğini sağlayın

- İnternet bağlantısı için güvenlik duvarı kullanın

- Teknolojik cihazların tümüne erişimleri kontrol edin ve yetkilendirme bölümleri oluşturun.

- Tüm teknolojik cihazların uygulamaların güncelliğinden emin olun

- Mevcut bilgilere erişimleri sınırlayın

- Verilerinizi düzenli olarak yedekleyin.

- Bilgisayarlarınıza ve sunucularınıza antivirüs programları kurun ve sürekli güncelleyin.

KONUMUZUN SONUNA GELDİK OKUDUĞUNUZ İÇİN HEPİNİZE TEŞEKKÜR EDERİM EKSİKLERİMİ LÜTFEN İLETİNİZ