- 6 May 2022

- 156

- 102

Bir Websitesi Veya Harhangi Bir Serverı Hacklemek İçin Yapmanız Gerekenler;

BAŞLANGIÇ

Her şeyden önce, ilk başta bir VPN veya proxy'ye bağlanmalı ve ardından hemen Tor ağına bağlanmalısınız. (Anonimlik Her Şeyden Önce Gelir.)

1.ADIM (DİZİN TARAMASI)

Dizin taraması için sıklıkla kullanılan iki tane porgram vardır bu iki Programı Sizlere açıcam.

GOBUSTER

Gobuster, GO programlama dili ile yazılmış olan bir brute force aracıdır. Gobusterın tercih edilme farkı hızıdır.

Gobuster sisteminizde kurulu değilse aşağıda yer alan linkten github adresine giderek kurulumunu gerçekleştirebilirsiniz.

Gobuster kurulumunu yapmak için aşağıdaki komutu çalıştırabilirsiniz.

go install github.com/OJ/gobuster/v3@latest

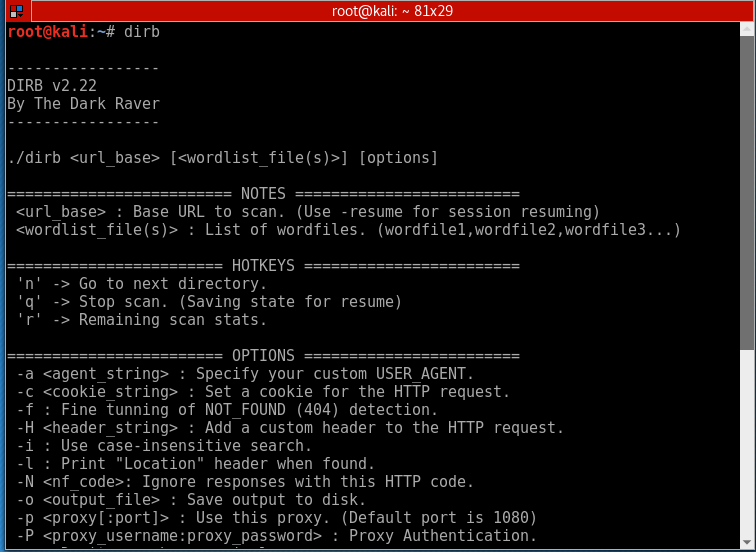

DİRB

Dirb bir dizin tarama aracıdır gene gobustera göre daha yavaştır.

DİRBTEKİ PARAMETRELER

dirb <url_base> [<wordlist_file (s)>] [options]

=============================================== NOTES ======================================================= =

<url_base>: Taranacak taban URL. (Oturum devam ettirmek için -resume kullanın)

<wordlist_file (s)>: kelime dosyalarının listesi. (Wordfile1, wordfile2, wordfile3 ...)

==========================================================================================================

'n' -> Bir sonraki dizine gidin.

'q' -> Taramayı durdurun. (Özgeçmiş için Tasarruf Durumu)

'r' -> Kalan tarama istatistikleri.

=================================================== OPTIONS ==================================================

-a <agent_string>: Özel USER_AGENT belirtin.

-c <cookie_string>: HTTP isteği için bir tanımlama bilgisi ayarlayın.

-f: NOT_FOUND (404) algılamanın hassas ayarlanması.

-H <header_string>: HTTP isteğine özel bir üstbilgi ekleyin.

-i: Büyük / küçük harfe duyarlı olmayan aramayı kullanın.

-l: Bulunduğunda "Konum" başlığını bas.

-N <nf_code>: Bu HTTP koduyla yanıtları yok sayın.

-o <output_file>: Çıktıyı diske kaydedin.

-p <proxy [: port]>: Bu proxy'yi kullanın. (Varsayılan bağlantı noktası 1080'dir)

-P <proxy_username: proxy_password>: Proxy Kimlik Doğrulaması.

-r: Yinelemeli arama yapmayın.

-R: Etkileşimli özyineleme. (Her dizin için sorar)

-S: Sessiz Mod. Test edilmiş kelimeleri gösterme. (Aptal terminaller için)

-t: URL'lerde bitişik '/' zorlamayın.

-u <kullanıcı adı: şifre>: HTTP Kimlik Doğrulaması.

-v: NOT_FOUND sayfalarını da göster.

-w: UYARI iletileri üzerinde durma.

-X <extensions> / -x <exts_file>: Bu uzantıları içeren her kelimeyi ekleyin.

-z <milisecs>: Aşırı Sel'e neden olmamak için milisaniye gecikme ekleyin.

ÖRNEKLER ===================================================================================================

dirb http:// url / dizin / (Basit Test)

dirb http:// url / -X .html ('.html' uzantılı test dosyaları)

dirb http:// url / /usr/share/dirb/wordlists/vulns/apache.txt (apache.txt wordlist ile sınama)

dirb https:// secure_url / (SSL ile Basit Sınama)

3.ADIM (PORT TARAMASI):

Port tarması yapmanın birden fazla yöntemi vardır.Bunlardan çoğunlukla nmap toolü kullanılır peki nmap nedir:

Nmap, ağ tarama ve zafiyet tespiti için kullanılan açık kaynaklı bir araçtır.

Sistemlerin açık olup olmadığını, açık olan sistemlerin portlarını durumları, hangi servislerin çalıştığı ve kullanılan işletim sistemi gibi birçok bilgiyi verebilmektedir. Nmap ile tespit edilen servislerin güvenlik açığı barındırıp barındırmadığı ve kullanılan servisler hakkında bilgi elde edilebilir.

BAŞLANGIÇ

Her şeyden önce, ilk başta bir VPN veya proxy'ye bağlanmalı ve ardından hemen Tor ağına bağlanmalısınız. (Anonimlik Her Şeyden Önce Gelir.)

1.ADIM (DİZİN TARAMASI)

Dizin taraması için sıklıkla kullanılan iki tane porgram vardır bu iki Programı Sizlere açıcam.

GOBUSTER

Gobuster, GO programlama dili ile yazılmış olan bir brute force aracıdır. Gobusterın tercih edilme farkı hızıdır.

Gobuster sisteminizde kurulu değilse aşağıda yer alan linkten github adresine giderek kurulumunu gerçekleştirebilirsiniz.

Gobuster kurulumunu yapmak için aşağıdaki komutu çalıştırabilirsiniz.

go install github.com/OJ/gobuster/v3@latest

DİRB

Dirb bir dizin tarama aracıdır gene gobustera göre daha yavaştır.

DİRBTEKİ PARAMETRELER

dirb <url_base> [<wordlist_file (s)>] [options]

=============================================== NOTES ======================================================= =

<url_base>: Taranacak taban URL. (Oturum devam ettirmek için -resume kullanın)

<wordlist_file (s)>: kelime dosyalarının listesi. (Wordfile1, wordfile2, wordfile3 ...)

==========================================================================================================

'n' -> Bir sonraki dizine gidin.

'q' -> Taramayı durdurun. (Özgeçmiş için Tasarruf Durumu)

'r' -> Kalan tarama istatistikleri.

=================================================== OPTIONS ==================================================

-a <agent_string>: Özel USER_AGENT belirtin.

-c <cookie_string>: HTTP isteği için bir tanımlama bilgisi ayarlayın.

-f: NOT_FOUND (404) algılamanın hassas ayarlanması.

-H <header_string>: HTTP isteğine özel bir üstbilgi ekleyin.

-i: Büyük / küçük harfe duyarlı olmayan aramayı kullanın.

-l: Bulunduğunda "Konum" başlığını bas.

-N <nf_code>: Bu HTTP koduyla yanıtları yok sayın.

-o <output_file>: Çıktıyı diske kaydedin.

-p <proxy [: port]>: Bu proxy'yi kullanın. (Varsayılan bağlantı noktası 1080'dir)

-P <proxy_username: proxy_password>: Proxy Kimlik Doğrulaması.

-r: Yinelemeli arama yapmayın.

-R: Etkileşimli özyineleme. (Her dizin için sorar)

-S: Sessiz Mod. Test edilmiş kelimeleri gösterme. (Aptal terminaller için)

-t: URL'lerde bitişik '/' zorlamayın.

-u <kullanıcı adı: şifre>: HTTP Kimlik Doğrulaması.

-v: NOT_FOUND sayfalarını da göster.

-w: UYARI iletileri üzerinde durma.

-X <extensions> / -x <exts_file>: Bu uzantıları içeren her kelimeyi ekleyin.

-z <milisecs>: Aşırı Sel'e neden olmamak için milisaniye gecikme ekleyin.

ÖRNEKLER ===================================================================================================

dirb http:// url / dizin / (Basit Test)

dirb http:// url / -X .html ('.html' uzantılı test dosyaları)

dirb http:// url / /usr/share/dirb/wordlists/vulns/apache.txt (apache.txt wordlist ile sınama)

dirb https:// secure_url / (SSL ile Basit Sınama)

3.ADIM (PORT TARAMASI):

Port tarması yapmanın birden fazla yöntemi vardır.Bunlardan çoğunlukla nmap toolü kullanılır peki nmap nedir:

Nmap, ağ tarama ve zafiyet tespiti için kullanılan açık kaynaklı bir araçtır.

Sistemlerin açık olup olmadığını, açık olan sistemlerin portlarını durumları, hangi servislerin çalıştığı ve kullanılan işletim sistemi gibi birçok bilgiyi verebilmektedir. Nmap ile tespit edilen servislerin güvenlik açığı barındırıp barındırmadığı ve kullanılan servisler hakkında bilgi elde edilebilir.

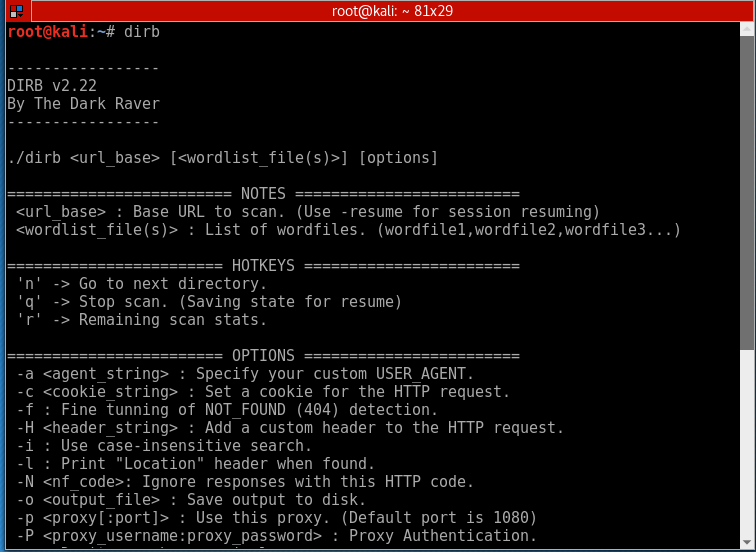

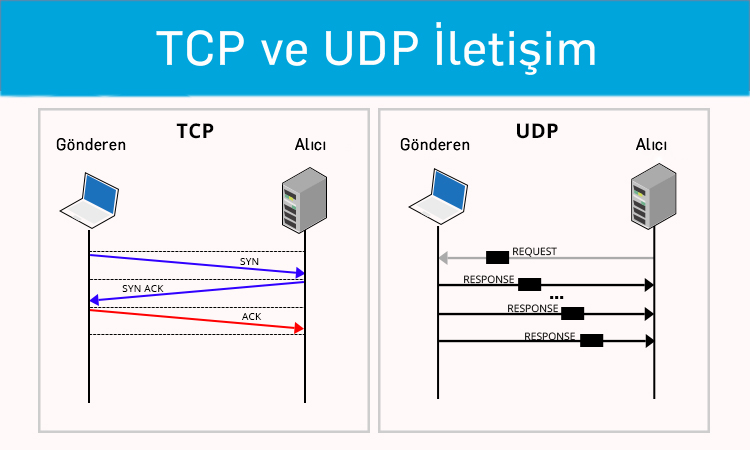

PORT TARAMA

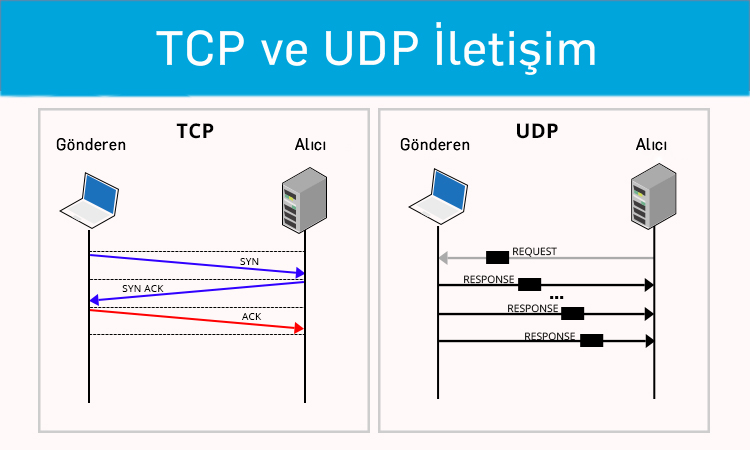

Bilgisayar ve bilişim sistemlerinin birbirleri arasında iletişimi sağlamaları için kullanmış oldukları bağlantı noktalarının her birine port denilmektedir.NMAP toolü açık ve aktif olan portları tarayıp size içindeki servisleri bildirebilir.(tcp/udp)

tcp : TCP, TCP/IP protokol takımının taşıma katmanı protokollerinden birisidir.

UDP : UDP, TCP/IP protokol takımının iki aktarım katmanı protokolünden birisidir

nmap parametreleri :

portların yanında bazı durumlar yazar bu durumlar ne manaya gelir

Tarama sonrası port durumlarını gösteren farklı bilgiler dönecektir.

Open = Portun erişilebilir olduğu ve portun bağlantı kabul ettiğini gösterir.

Closed = Portun erişilebilir olduğu ancak üzerine işlem yapılamadığı bilgisini gösterir.

Filtered = Bir paket filtreleme mekanizması tarafından engellendiğini gösterir.

Unfiltered = ACK taraması sonucunda portun erişilebilir fakat durumunun tespit edilmediğini gösterir.

Open | Filtered = Portun açık mı veya filtrelenmiş mi olduğunu tespit edilemediğini gösterir.

Closed | Filtered = Portun kapalımı mı veya filtrelenmiş mi olduğunu tespit edilemediğini gösterir.

Taramalarda kullanılan parametler ;

-sn: Port taraması yapma anlamına gelir.

-n: DNS Çözümlemesi yapma anlamına gelir.

-v, -vv, -vvv: Ekrana gösterilecek detayları arttırır.

-F: Daha hızlı tarama yapar. Daha az sonuç bulur.

-sS: Syn Taraması Yapar.

–reason: Bulduğu bir sonucun sebebini gösterir.

–open: Sadece açık Portları gösterir.

-p-: Bir IP üzerinde bulunması muhtemel 65535 portun hepsini tarar.

-sV: Açık portta çalışan servisin ne olduğunu bulmaya çalışır. -sC ile birlikte kullanılırsa işe yarar.

-sC: -sV ile versiyon tespiti yapılırken nmap scriptlerini kullanır.

-p: Sadece bu parametreden sonra belirtilen portları tarar.

–top-ports: En çok kullanılan portları tarar.

–Pn : Ping atmak istenmediğinde kullanılır.

–h : Yardım almak için kullanılır.

–V : Nmap versiyon kontrolü için kullanılır.

–6 : IPv6 aktif edilmek istendiğinde kullanılır.

–A : Agresif tarama opsiyonunu aktifleştirir.

–Pn : Ping atılmak istenmediğinde kullanılır.

–e [interface] : Network kartı tanımlamak amaçlı kullanılır

–ttl : TTL değerinin ayarlanmasını sağlar.

–badsum : Hatalı checksuma sahip paketler gönderir.

–data-length : Paketlerin boyutunun ayarlanmasını sağlar

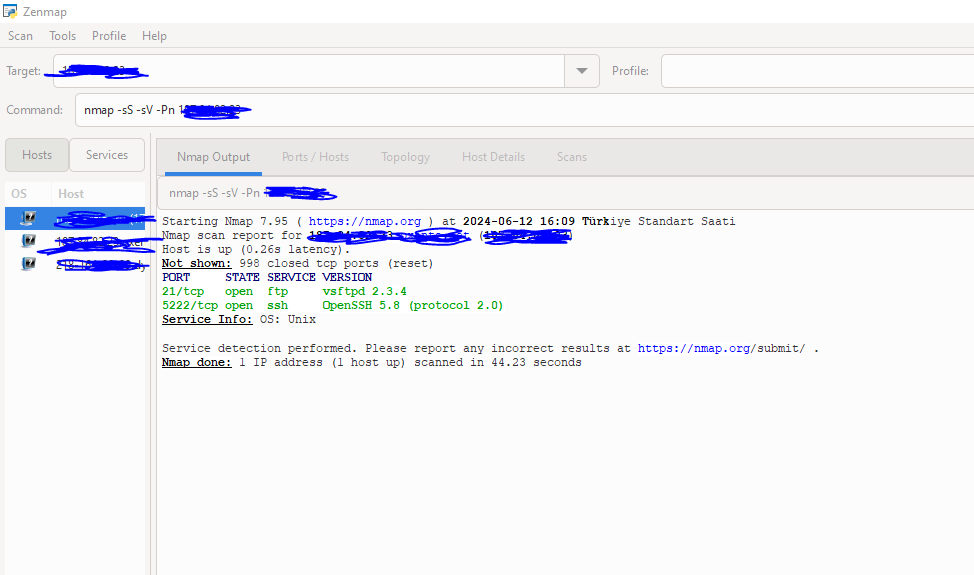

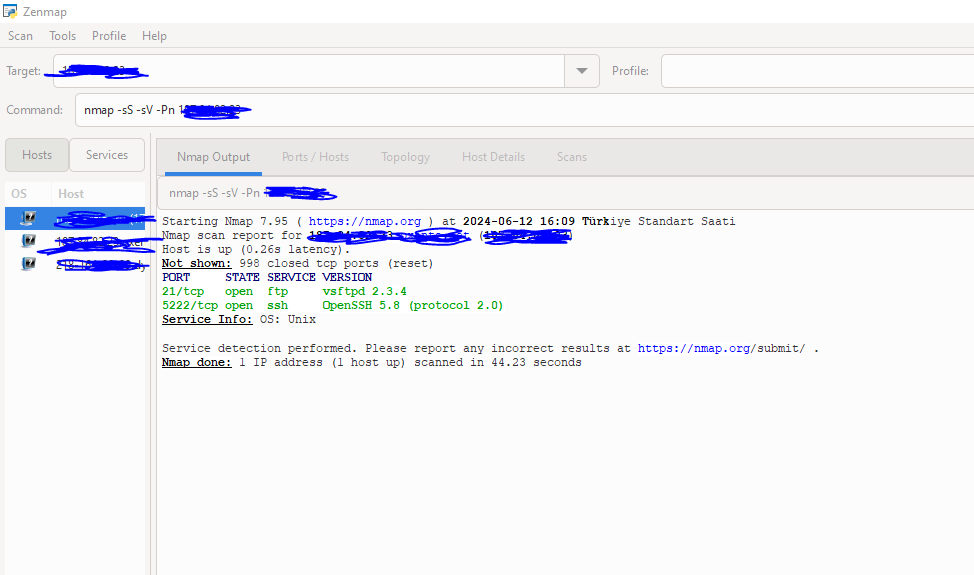

ZENMAP

zenmap nmapin grafikli yani arayüzlü halidir.

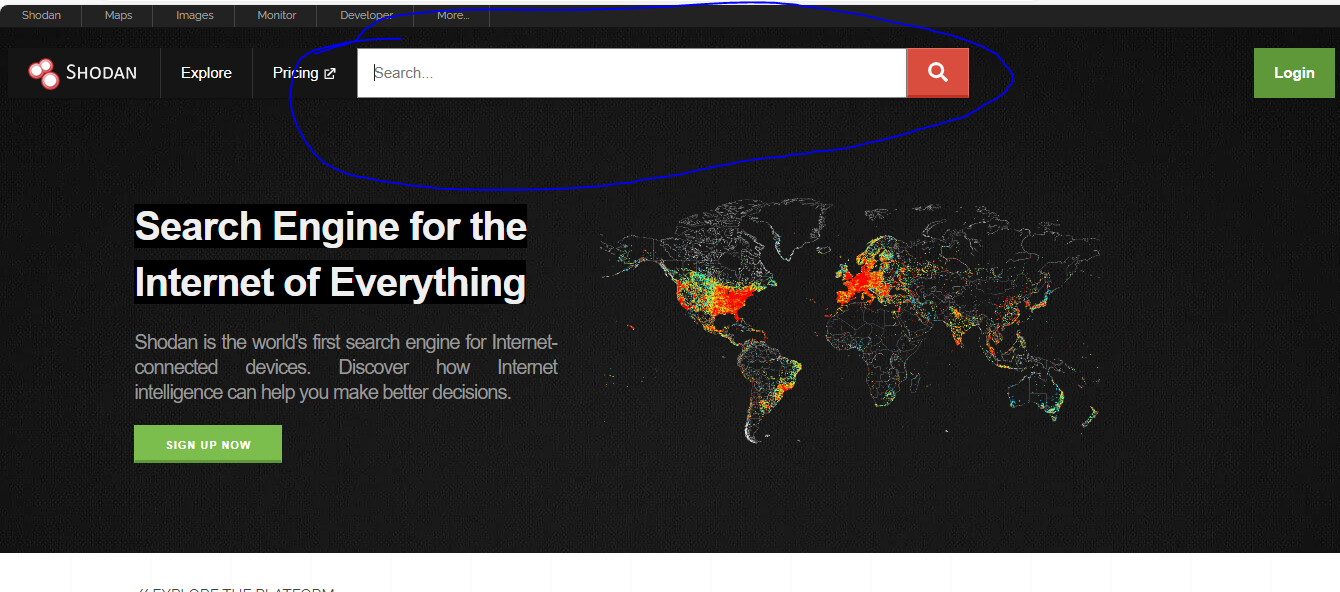

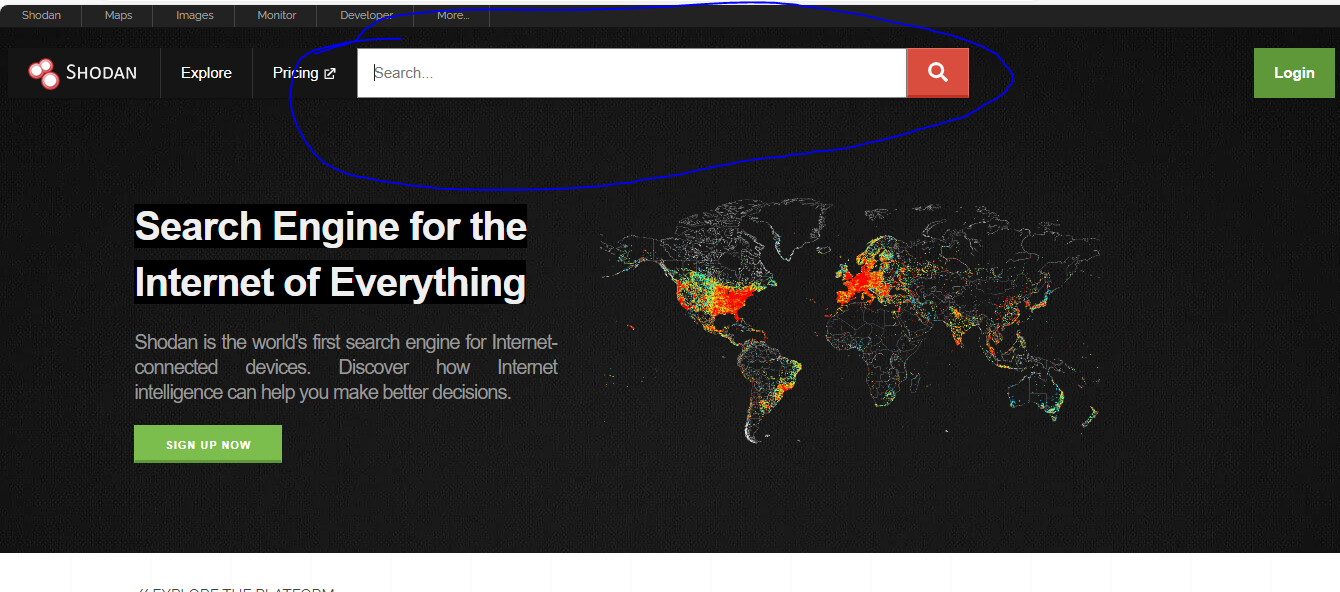

SHODAN.İO

https://www.shodan.io/

shodan io da server hakkında detaylı bilgiler öğrenmenizi sağlar eğer server ipsini yukarıdaki arama bölümüne aratırsanız server hakkındaki bilgilere ulaşabilirsiniz.

5.ADIM(SİTE ÜZERİNDE İKİNCİ Bİ TARAMA)

ACUNETİX

Acunetix Nedir:

Acunetix bir websitesindeki kritik noktaları güvenlik açıklarını zayıf noktaları algılamamızı sağlar.

Nikto Nedir:

Nikto Websitesindeki Güvenlik Açıklarını Algılamamızı Sağlayan bir tooldür misal sql xss gibi açıkları algılayabilir.Nikto bir Kali Linux toolüdür.

6.ADIM(PORTLAR ÜZERİNDEKİ SERVİSLERDE AÇIK ARAŞTIRIN)

-----------------------------------------------------------------------------------------

----------------------------------------------------------------------------------------

Bu arada Bunların Hepsinden Önce Yaygın Olan Portları Anlatayım size.

tcp : TCP, TCP/IP protokol takımının taşıma katmanı protokollerinden birisidir.

UDP : UDP, TCP/IP protokol takımının iki aktarım katmanı protokolünden birisidir

nmap parametreleri :

portların yanında bazı durumlar yazar bu durumlar ne manaya gelir

Tarama sonrası port durumlarını gösteren farklı bilgiler dönecektir.

Open = Portun erişilebilir olduğu ve portun bağlantı kabul ettiğini gösterir.

Closed = Portun erişilebilir olduğu ancak üzerine işlem yapılamadığı bilgisini gösterir.

Filtered = Bir paket filtreleme mekanizması tarafından engellendiğini gösterir.

Unfiltered = ACK taraması sonucunda portun erişilebilir fakat durumunun tespit edilmediğini gösterir.

Open | Filtered = Portun açık mı veya filtrelenmiş mi olduğunu tespit edilemediğini gösterir.

Closed | Filtered = Portun kapalımı mı veya filtrelenmiş mi olduğunu tespit edilemediğini gösterir.

Taramalarda kullanılan parametler ;

-sn: Port taraması yapma anlamına gelir.

-n: DNS Çözümlemesi yapma anlamına gelir.

-v, -vv, -vvv: Ekrana gösterilecek detayları arttırır.

-F: Daha hızlı tarama yapar. Daha az sonuç bulur.

-sS: Syn Taraması Yapar.

–reason: Bulduğu bir sonucun sebebini gösterir.

–open: Sadece açık Portları gösterir.

-p-: Bir IP üzerinde bulunması muhtemel 65535 portun hepsini tarar.

-sV: Açık portta çalışan servisin ne olduğunu bulmaya çalışır. -sC ile birlikte kullanılırsa işe yarar.

-sC: -sV ile versiyon tespiti yapılırken nmap scriptlerini kullanır.

-p: Sadece bu parametreden sonra belirtilen portları tarar.

–top-ports: En çok kullanılan portları tarar.

–Pn : Ping atmak istenmediğinde kullanılır.

–h : Yardım almak için kullanılır.

–V : Nmap versiyon kontrolü için kullanılır.

–6 : IPv6 aktif edilmek istendiğinde kullanılır.

–A : Agresif tarama opsiyonunu aktifleştirir.

–Pn : Ping atılmak istenmediğinde kullanılır.

–e [interface] : Network kartı tanımlamak amaçlı kullanılır

–ttl : TTL değerinin ayarlanmasını sağlar.

–badsum : Hatalı checksuma sahip paketler gönderir.

–data-length : Paketlerin boyutunun ayarlanmasını sağlar

ZENMAP

zenmap nmapin grafikli yani arayüzlü halidir.

SHODAN.İO

https://www.shodan.io/

shodan io da server hakkında detaylı bilgiler öğrenmenizi sağlar eğer server ipsini yukarıdaki arama bölümüne aratırsanız server hakkındaki bilgilere ulaşabilirsiniz.

5.ADIM(SİTE ÜZERİNDE İKİNCİ Bİ TARAMA)

ACUNETİX

Acunetix Nedir:

Acunetix bir websitesindeki kritik noktaları güvenlik açıklarını zayıf noktaları algılamamızı sağlar.

Nikto Nedir:

Nikto Websitesindeki Güvenlik Açıklarını Algılamamızı Sağlayan bir tooldür misal sql xss gibi açıkları algılayabilir.Nikto bir Kali Linux toolüdür.

6.ADIM(PORTLAR ÜZERİNDEKİ SERVİSLERDE AÇIK ARAŞTIRIN)

-----------------------------------------------------------------------------------------

----------------------------------------------------------------------------------------

Bu arada Bunların Hepsinden Önce Yaygın Olan Portları Anlatayım size.

20-21 | TCP , UDP | FTP(File Transfer Protocol) |

22 | TCP , UDP | SSH Remote Login Protocol |

23 | TCP , UDP | Telnet |

25 | TCP , UDP | SMTP - giden mailler için |

53 | TCP , UDP | DNS (Domain Name Service) |

67-68 | TCP , UDP | DHCP |

80 | TCP , UDP | HTTP |

88 | TCP , UDP | Kerberos |

110 | TCP , UDP | POP3 - gelen mailler için |

137-138-139 | TCP , UDP | NETBIOS |

140 | TCP , UDP | IMAP - gelen mailler için |

161 | TCP , UDP | SNMP (Simple Net Management Protocol) |

443 | TCP , UDP | Microsoft DC (Active Directory) |

445 | TCP , UDP | Microsoft SQL Server |

465 | TCP , UDP | SMTP protocol over TLS/SSL |

514 | UDP | Syslog |

520 | UDP | RIP (Routing Information Protocol) |

587 | TCP | SMTP - giden mailler için - Türkiye'de kullanılan |

1433 | TCP , UDP | Microsoft SQL Server |

1723 | TCP , UDP | VPN |

3306 | TCP , UDP | MySQL database server |

3389 | TCP , UDP | Remote Desktop ve Microsoft Terminal Services |

5900 | TCP | VNC |

--------------------------------------------------------------------------------------------

siz ne zaman bir sitenin arayüzüne giriş yaptıysanız ana arayüzüne bu genelde 80.porttan olur istisnai durumlar hariç

---------------------------------------------------------------------------------------------------------

Bu Konuya Girmeden Önce Exploit Kavramını Öğrenmeniz Gerekli

Exploit Nedir : Exploit, bir yazılım, donanım veya bir ağ sisteminde bulunan güvenlik açıklarını hedef alarak bu açıkları istismar eden kötü niyetli bir yazılım veya kod parçasıdır. Exploit saldırıları, sistemin zayıf noktalarını hedef alarak sisteme yetkisiz erişim sağlamayı veya istenmeyen davranışlarda bulunmayı amaçlar. Exploitler, genellikle güvenlik açıklarını kullanarak zararlı kod enjekte etme, kötü amaçlı yazılım bulaştırma, gizli verileri çalma veya sistem hizmetini engelleme gibi işlemleri gerçekleştirir.

Bunun örneğini size 21. port üzerinden göstereceğim.

örnek veriyorum port taraması yaptınız herhangi bir hedef üzerinde ve buna nasıl exploit bulucam gibi soruları bu konuda çözücez.

siz ne zaman bir sitenin arayüzüne giriş yaptıysanız ana arayüzüne bu genelde 80.porttan olur istisnai durumlar hariç

---------------------------------------------------------------------------------------------------------

Bu Konuya Girmeden Önce Exploit Kavramını Öğrenmeniz Gerekli

Exploit Nedir : Exploit, bir yazılım, donanım veya bir ağ sisteminde bulunan güvenlik açıklarını hedef alarak bu açıkları istismar eden kötü niyetli bir yazılım veya kod parçasıdır. Exploit saldırıları, sistemin zayıf noktalarını hedef alarak sisteme yetkisiz erişim sağlamayı veya istenmeyen davranışlarda bulunmayı amaçlar. Exploitler, genellikle güvenlik açıklarını kullanarak zararlı kod enjekte etme, kötü amaçlı yazılım bulaştırma, gizli verileri çalma veya sistem hizmetini engelleme gibi işlemleri gerçekleştirir.

Bunun örneğini size 21. port üzerinden göstereceğim.

örnek veriyorum port taraması yaptınız herhangi bir hedef üzerinde ve buna nasıl exploit bulucam gibi soruları bu konuda çözücez.

Exploit Çeşitleri

Exploitlerin birden fazla çeşidi bulunmaktadır. Çalışma prensiplerine göre etki alanları değişim göstermektedir.

Remote Exploid

Local Exploit

Client Side Exploit

Dos Exploit

Command Execution Exploit

SQL Injection Exploit

Zero Day Exploit

PRİV8 Exploitler

Auto Exploitler (Karışık)

Nmap/Zenmap aracılığı ile bir siteye port taraması yaptınız.

karşınıza bazı portlar ve hemen yanında bunlara bağlı olan servisler çıktı karşınıza

bu serverda iki tane port açıkmış bi tanesi openssh portu bi tanesi ise ftp portu hemen sağlarında ise portlardaki kurulu servisler yazıyor

mesela 21.porttaki servis vsftpd 2.3.4 müş internetten araştırıyoruz buna uygun bi exploit varmı

bulduk

VSFTPD v2.3.4 Backdoor Command Execution

mesela bu exploiti metasploit aracılığı ile kullanabileceğinizi gösteriyor.Bu exploiti kullanarak servera 21.portuna ftp portuna erişim sağlayabileceğinizi söylüyor.

Bu exploiti kullanarak bu servera sızabilirsiniz.

Exploit Araştırabileceğiniz Bazı Siteler:

Rapid7 Cybersecurity - Command Your Attack Surface(metasploitteki exploitler için)

Remote Exploid

Local Exploit

Client Side Exploit

Dos Exploit

Command Execution Exploit

SQL Injection Exploit

Zero Day Exploit

PRİV8 Exploitler

Auto Exploitler (Karışık)

Nmap/Zenmap aracılığı ile bir siteye port taraması yaptınız.

karşınıza bazı portlar ve hemen yanında bunlara bağlı olan servisler çıktı karşınıza

bu serverda iki tane port açıkmış bi tanesi openssh portu bi tanesi ise ftp portu hemen sağlarında ise portlardaki kurulu servisler yazıyor

mesela 21.porttaki servis vsftpd 2.3.4 müş internetten araştırıyoruz buna uygun bi exploit varmı

bulduk

VSFTPD v2.3.4 Backdoor Command Execution

mesela bu exploiti metasploit aracılığı ile kullanabileceğinizi gösteriyor.Bu exploiti kullanarak servera 21.portuna ftp portuna erişim sağlayabileceğinizi söylüyor.

Bu exploiti kullanarak bu servera sızabilirsiniz.

Exploit Araştırabileceğiniz Bazı Siteler:

Rapid7 Cybersecurity - Command Your Attack Surface(metasploitteki exploitler için)

https://www.exploit-db.com/(python php tabanlı exploitler için)

Bu iki siteyi bide forumumuzdaki explotleri öneririm.

7.ADIM(EĞER WEBSİTESİ ÜZERİNDE BİR CMS VARSA BUNDAKİ AÇIKLARI TARAMAK)

bugün bu konuya wordpress üzerinden gidicem

wpscan nedir : Wpscan Bize Wordpress Siteler Üzerinde Güvenlik Açığı Tarar Ve Bilgi Verir. WPSCAN Wordpress siteleri Icin Gelistirilmis Zafiyet Tarama / Bilgi Toplama Aracidir.

WPSCAN PARAMETRELERİ :

wp scan ile normal bir tarama yapmak :

wpscan --url https://www.wplibirsite.com/

taramalardaki engellemeleri atlamak için şu parametreleri kullanabilirsiniz.

--random-user-agent

--ua VALUE

Bu iki siteyi bide forumumuzdaki explotleri öneririm.

7.ADIM(EĞER WEBSİTESİ ÜZERİNDE BİR CMS VARSA BUNDAKİ AÇIKLARI TARAMAK)

bugün bu konuya wordpress üzerinden gidicem

wpscan nedir : Wpscan Bize Wordpress Siteler Üzerinde Güvenlik Açığı Tarar Ve Bilgi Verir. WPSCAN Wordpress siteleri Icin Gelistirilmis Zafiyet Tarama / Bilgi Toplama Aracidir.

WPSCAN PARAMETRELERİ :

wp scan ile normal bir tarama yapmak :

wpscan --url https://www.wplibirsite.com/

taramalardaki engellemeleri atlamak için şu parametreleri kullanabilirsiniz.

--random-user-agent

--ua VALUE

WPScan Enumerate All Plugins

Bu wordpressli sitedeki tüm pluginleri tespit etmek için kullanılır.

wpscan --url testsite.com --enumerate ap

wpscan --url testsite.com --enumerate ap

WPScan Enumerate Vulnerable Plugins

Buda websitesindeki açıklı pluginleri bulmamızı sağlar.

wpscan --url testsite.com --enumerate vp

wpscan --url testsite.com --enumerate vp

WPScan Enumerate Plugins

Site üzerinde yer alan ve o an kullanılan eklentileri görmek için aşağıdaki komut kullanılmaktadır.

wpscan --url testsite.com --enumerate p

wpscan --url testsite.com --enumerate p

WPScan Enumerate All Themes

wp scan ile bütün temaları görmek için kullanılan komuttur.

wpscan --url testsite.com --enumerate at

wpscan --url testsite.com --enumerate at

WPScan Enumerate Theme

wpscan ile sadece şuan çalışan aktif olan temaları görmek için kullanılır.

wpscan --url testsite.com --enumerate t

wpscan --url testsite.com --enumerate t

WPScan Enumerate Vulnerable Themes

websitesindeki açıklı temaları bulmak için kullanılır.

wpscan --url testsite.com --enumerate vt

wpscan --url testsite.com --enumerate vt

WPScan Enumerate Users

websitesindeki bütün kullanıcıları bulmak için kullanılan komut

wpscan --url testsite.com --enumerate u

wpscan --url testsite.com --enumerate u

WPScan Brute-Force Usernames and Passwords

wordpress siteye brute force saldırıları yapmak için kullanılan komuttur.

wpscan --url testsite.com --passwords sifreler.txt --usernames kullaniciadi

wp scan kullanımı böyle wordpress ile ilgili exploitler genelde yoğunlukla auto exploitler veya zero day exploitler üzerinde bulabilirsiniz bunlardan bazılarını örnek verebilirim.

Tema İle ilgili Exploitler :

Wordpress Theme XStore 9.3.8 - SQLi

Wordpress Theme Travelscape v1.0.3 - Arbitrary File Upload

Wordpress Theme Travelscape v1.0.3 - Arbitrary File Upload

Pluginler İle İlgili Exploitler :

Wordpress Plugin Background Image Cropper v1.2 - Remote Code Execution

Wordpress Plugin WP Video Playlist 1.1.1 - Stored Cross-Site Scripting (XSS)

Wordpress Plugin WP Video Playlist 1.1.1 - Stored Cross-Site Scripting (XSS)

8.ADIM(WEBSİTESİNDE PROGRAMDA ÇIKAN AÇIKLARI TEST ETMEK)

SQL İNJECTİON NEDİR :

veritabanındaki sorguları web açıklarından yararlanarak düzenleyip veri tabanındaki önemli bilgileri öğrenmemizi sağlar

yaygın sql açığında kullanılan sorgu türleri

İfadelerde, güncelleştirilmiş değerler veya yan tümce içinde. UPDATE WHERE

İfadelerde, eklenen değerler içinde. INSERT

Deyimlerde, tablo veya sütun adı içinde. SELECT

İfadelerde, fıkra içinde SELECT ORDER BY

SQL İNJECTİON TÜRLERİ :

Gizlenen dataları görmek (Retrieving hidden data)

Mantık Alt Üst Etme (Subverting application logic)

wpscan --url testsite.com --passwords sifreler.txt --usernames kullaniciadi

wp scan kullanımı böyle wordpress ile ilgili exploitler genelde yoğunlukla auto exploitler veya zero day exploitler üzerinde bulabilirsiniz bunlardan bazılarını örnek verebilirim.

Tema İle ilgili Exploitler :

Wordpress Theme XStore 9.3.8 - SQLi

Wordpress Theme Travelscape v1.0.3 - Arbitrary File Upload

Wordpress Theme Travelscape v1.0.3 - Arbitrary File Upload

Pluginler İle İlgili Exploitler :

Wordpress Plugin Background Image Cropper v1.2 - Remote Code Execution

Wordpress Plugin WP Video Playlist 1.1.1 - Stored Cross-Site Scripting (XSS)

Wordpress Plugin WP Video Playlist 1.1.1 - Stored Cross-Site Scripting (XSS)

8.ADIM(WEBSİTESİNDE PROGRAMDA ÇIKAN AÇIKLARI TEST ETMEK)

SQL İNJECTİON NEDİR :

veritabanındaki sorguları web açıklarından yararlanarak düzenleyip veri tabanındaki önemli bilgileri öğrenmemizi sağlar

yaygın sql açığında kullanılan sorgu türleri

İfadelerde, güncelleştirilmiş değerler veya yan tümce içinde. UPDATE WHERE

İfadelerde, eklenen değerler içinde. INSERT

Deyimlerde, tablo veya sütun adı içinde. SELECT

İfadelerde, fıkra içinde SELECT ORDER BY

SQL İNJECTİON TÜRLERİ :

Gizlenen dataları görmek (Retrieving hidden data)

Mantık Alt Üst Etme (Subverting application logic)

UNION Attacks

Blind Sql Attacks

Biz Bunlardan Union Attacksı Kullanacağız

Union Attack Nedir: Arkaplanda Dönen Sql sorgusuna ekleme yapmak değiştirmek v.s şeyler union saldırılarına girer.

Blind SQL Attack : bu saldırı türüde önemlidir bu saldırı türü gizlenen normalde gözükmeyen kör sql açıklarıdır mesela Cookie üzerindeki sql açığı bir Blind Sql açığıdır.

Union Attack Yapma Yöntemleri

Manuel olarak : Manuel Sql İnjection olarak geçer.

Otomatik Program aracılığı ile :

SQLMAP

SQLMAP NEDİR: sqlmap bir sql injection açığını sömürmemize yarayan işlemleri otomatik olarak gerçekleştiren bir programdır.(Bir kali Linux Toolüdür.)

parametrelerine bu linkten ulaşabilirsiniz

Usage

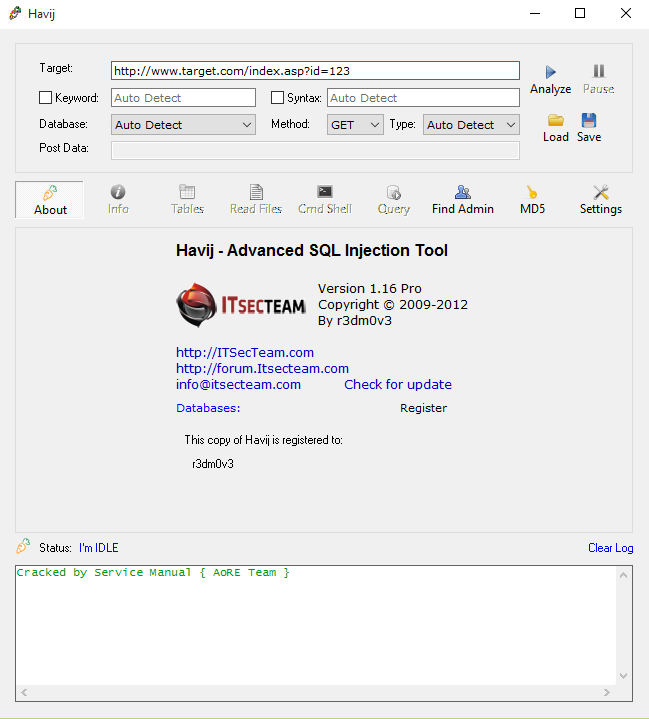

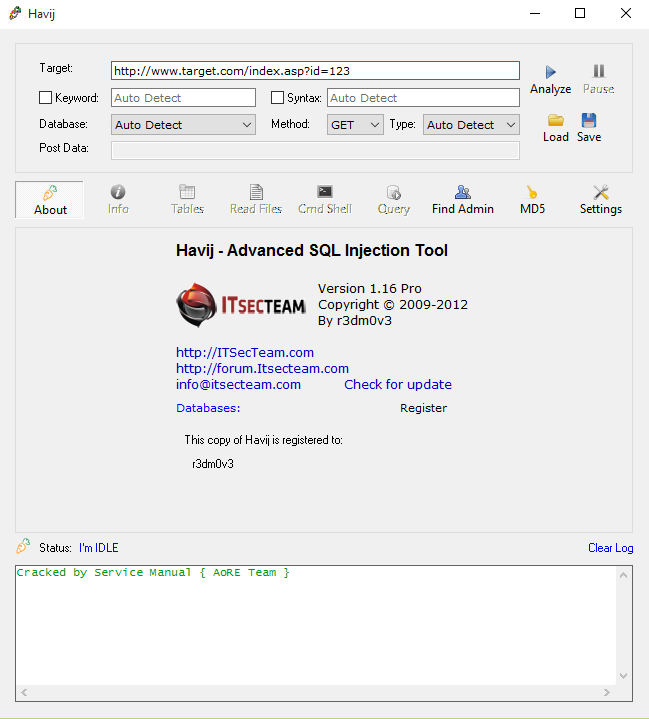

Havij

Sqlmapin görselleştirilimiş haline benzer fakat sqlmape göre daha az gelişmiştir.

Union Saldırıları yapar.

XSS

XSS nedir :

xss kişilerin websitesi üzerinde client ve server olmak üzere iki şekilde javascript komutlarını çalıştırabilmesidir.

XSS TÜRLERİ :

STORED XSS :

En tehlikeli ve kalıcı olan XSS türüdür.

Uygulamanın giriş doğrulaması yoksa, kötü amaçlı kod, uygulama tarafından veri tabanı gibi bir konumda kalıcı olarak depolanır veya kalıcı olur. Pratikte bu, saldırganın bir blog veya forum gönderisindeki yorum bölümleri gibi kullanıcı giriş alanlarına kötü amaçlı bir komut dosyası girmesine olanak tanır.

Biz Bunlardan Union Attacksı Kullanacağız

Union Attack Nedir: Arkaplanda Dönen Sql sorgusuna ekleme yapmak değiştirmek v.s şeyler union saldırılarına girer.

Blind SQL Attack : bu saldırı türüde önemlidir bu saldırı türü gizlenen normalde gözükmeyen kör sql açıklarıdır mesela Cookie üzerindeki sql açığı bir Blind Sql açığıdır.

Union Attack Yapma Yöntemleri

Manuel olarak : Manuel Sql İnjection olarak geçer.

Otomatik Program aracılığı ile :

SQLMAP

SQLMAP NEDİR: sqlmap bir sql injection açığını sömürmemize yarayan işlemleri otomatik olarak gerçekleştiren bir programdır.(Bir kali Linux Toolüdür.)

parametrelerine bu linkten ulaşabilirsiniz

Usage

Havij

Sqlmapin görselleştirilimiş haline benzer fakat sqlmape göre daha az gelişmiştir.

Union Saldırıları yapar.

XSS

XSS nedir :

xss kişilerin websitesi üzerinde client ve server olmak üzere iki şekilde javascript komutlarını çalıştırabilmesidir.

XSS TÜRLERİ :

STORED XSS :

En tehlikeli ve kalıcı olan XSS türüdür.

Uygulamanın giriş doğrulaması yoksa, kötü amaçlı kod, uygulama tarafından veri tabanı gibi bir konumda kalıcı olarak depolanır veya kalıcı olur. Pratikte bu, saldırganın bir blog veya forum gönderisindeki yorum bölümleri gibi kullanıcı giriş alanlarına kötü amaçlı bir komut dosyası girmesine olanak tanır.

DOM (Self) XSS;

Bu tip XSS, Document Object Model’ini (DOM) manipüle ederek gerçekleştirilir. Web uygulamasının kullandığı JavaScript kodu, kullanıcı tarafından sağlanan verileri güvenli bir şekilde işlemez ve scriptleri DOM üzerinde etkinleştirir.

DOM NEDİR : Document Object Model, "DOM", "Belge Nesnesi Modeli" anlamlarına da gelmektedir

Reflected (Yansıtılan) XSS:

bu xss açığı pishing saldırılarında kullanılabilir kötü örnekli bi java kodu xss aracılığı ile siteye tanımlanır ve başka birisi bu linki açtığında kötü amaçlı java kodları kurbanda çalışır.

9.ADIM (ADMİN PİSHİNG SALDIRISI)

pishing diğer adıyla oltalama saldırıları pishing saldırıları sosyal mühendislik dayalıdır önemli olan ne kadar inandırıcı olduğu peki bunu bi websitesi üzerinde nasıl kullanabiliriz. Websitesinin adminlerine eposta ile keylogger yollayıp yapabilirsiniz bunu yapmanın en iyi yöntemi en iyi sm yöntemi adminler ile arkadaşlık kurmaya çalışmak olacaktır. hatta bir keresinde google bu duruma kurban gitti bir kişinin adminlerle muhabbet kurması ile ilerleyen zamanlarda adminleri kandırıp ağa sızmışlardır sizde bu yöntem üzerinden gidebilirsiniz.

Bazı Ratlama ve Keylogger Programları

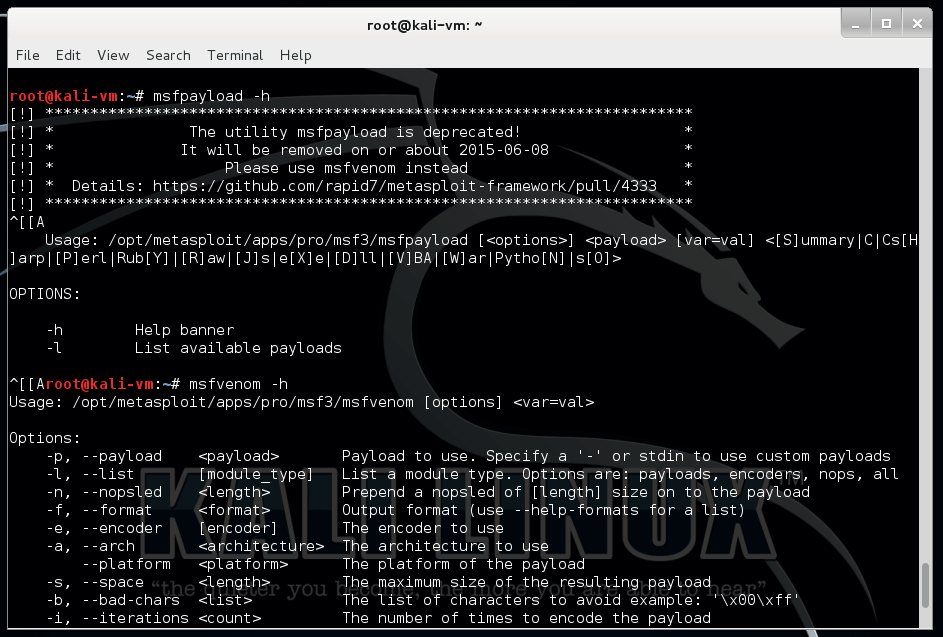

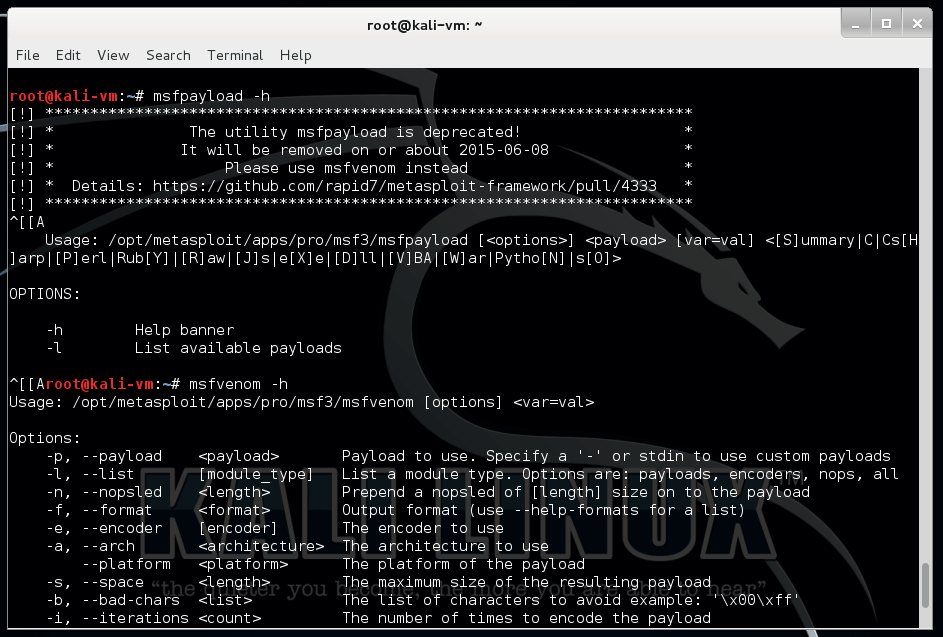

MSFVENOM

MSFVENOM NEDİR : msfvenom zararlı kod üretmemizi ve karşı taraftan reverse bağlantı almamızı sağlayan bir araçtır. bu programla oluşturulan virüs karşı tarafa sosyal mühendislik aracılığı ile atılır ve karşı taraf virüsü açar açmaz siz erişim sağlarsınız.

MSFVENOM PARAMETRELERİ:

-p, --payload <payload> Payload seçmek için kullanılır.

-l, --list [type] Payload listelemek için kullanılır.

-f, --format <format> Çıktının hangi uzantıda olacağını belirler.

-e, --encoder <encoder> Encoder seçimini belirtir.

-a, --arch <arch> payloadın mimarisini belirler.

-s, --space <length> The maximum size of the resulting payload

-b, --bad-chars <list> The list of characters to a**** example: '\x00\xff'

-i, --iterations <count> The number of times to encode the payload

-c, --add-code <path>

-x, --template <path>

-k, --keep

-o, --out <path>

-v, --var-name <name>

-h, --help yardım komutu

SPYNOTE:

gene aynı şekil ratlama zaralı yazılım üretme üzerine bir programdır fakat telefonlar içindir

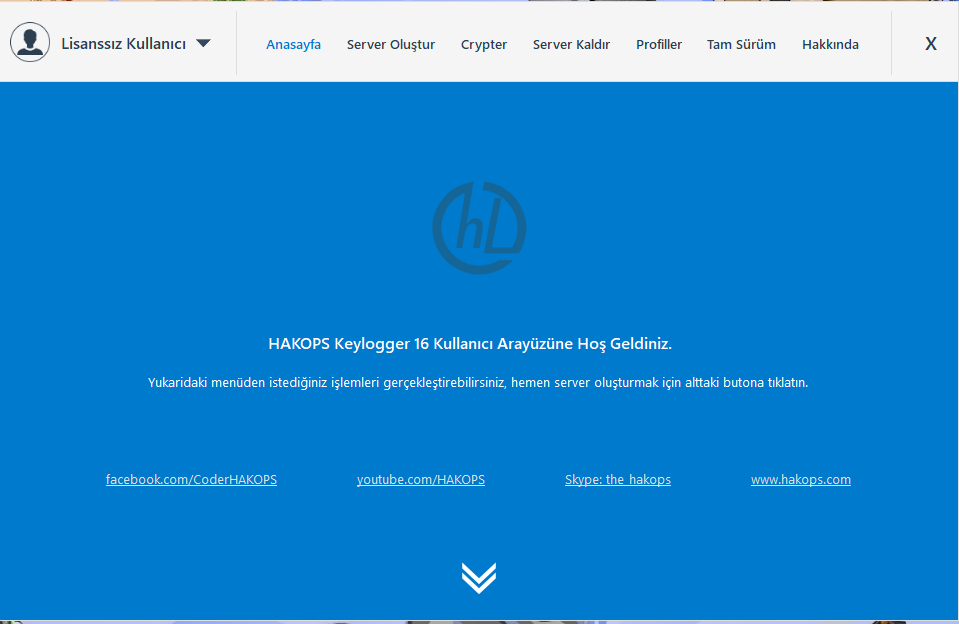

Hakops Keylogger :

DOM NEDİR : Document Object Model, "DOM", "Belge Nesnesi Modeli" anlamlarına da gelmektedir

Reflected (Yansıtılan) XSS:

bu xss açığı pishing saldırılarında kullanılabilir kötü örnekli bi java kodu xss aracılığı ile siteye tanımlanır ve başka birisi bu linki açtığında kötü amaçlı java kodları kurbanda çalışır.

9.ADIM (ADMİN PİSHİNG SALDIRISI)

pishing diğer adıyla oltalama saldırıları pishing saldırıları sosyal mühendislik dayalıdır önemli olan ne kadar inandırıcı olduğu peki bunu bi websitesi üzerinde nasıl kullanabiliriz. Websitesinin adminlerine eposta ile keylogger yollayıp yapabilirsiniz bunu yapmanın en iyi yöntemi en iyi sm yöntemi adminler ile arkadaşlık kurmaya çalışmak olacaktır. hatta bir keresinde google bu duruma kurban gitti bir kişinin adminlerle muhabbet kurması ile ilerleyen zamanlarda adminleri kandırıp ağa sızmışlardır sizde bu yöntem üzerinden gidebilirsiniz.

Bazı Ratlama ve Keylogger Programları

MSFVENOM

MSFVENOM NEDİR : msfvenom zararlı kod üretmemizi ve karşı taraftan reverse bağlantı almamızı sağlayan bir araçtır. bu programla oluşturulan virüs karşı tarafa sosyal mühendislik aracılığı ile atılır ve karşı taraf virüsü açar açmaz siz erişim sağlarsınız.

MSFVENOM PARAMETRELERİ:

-p, --payload <payload> Payload seçmek için kullanılır.

-l, --list [type] Payload listelemek için kullanılır.

-f, --format <format> Çıktının hangi uzantıda olacağını belirler.

-e, --encoder <encoder> Encoder seçimini belirtir.

-a, --arch <arch> payloadın mimarisini belirler.

-s, --space <length> The maximum size of the resulting payload

-b, --bad-chars <list> The list of characters to a**** example: '\x00\xff'

-i, --iterations <count> The number of times to encode the payload

-c, --add-code <path>

-x, --template <path>

-k, --keep

-o, --out <path>

-v, --var-name <name>

-h, --help yardım komutu

SPYNOTE:

gene aynı şekil ratlama zaralı yazılım üretme üzerine bir programdır fakat telefonlar içindir

Hakops Keylogger :

Keylogger Nedir :

basit bir şekilde anlatmak gerekirse klavyede bastığınız tüm tuşları kopyalar.

basit bir şekilde anlatmak gerekirse klavyede bastığınız tüm tuşları kopyalar.

Bonus:

Dos/DDos Saldırıları:

dos/ddos saldırıları bir websitesine birden fazla kez giriş isteği gönderilmesiyle websitesinin bunlara karşılık verememesidir.

Dos Tek kişiyle Yapılan Saldırılardır.

Ddos Birden Fazla kişiyle yapılır

Dos ve Ddos Saldırılarının yapıldığı makinenin internet gücü network ağı ne kadar geniş olursa o kadar etkili olur

bunu genişletmek için bazı yöntemler vardır

Botnet Saldırıları :

Zombileştirilmiş Bilgisayar kavramı aslında burdan gelir bir virüs olur siz bu virüsü başkalarına atarsınız ve bu virüsü açan herkes ağa dahil olmuş olur siz bi dos saldırısı yaptığınız zaman kurban bilgisayarda sizinle beraber dos saldırısı yaparlar buna botnet saldırısı denir. Hatta bu Bi aralar websiteler üzerinde yapılmaya çalışılmıştı fakat fazla başarılı olunamamıştı.

Arkadaşlar çok yoruldum hala bahsetmediğim veya eksik bahsettiğim yerler var oralarıda part 3 te bahsedicem hepsinden