Wireshark

PROTOKOL ANALİZATÖRÜ

WireShark ile İlgili Videolar

WireShark Videolar

WireShark Türkçe Kullanım Kılavuzu

WireShark Kullanım Kılavuzu

İçindekiler:

1 Giriş ............................................................................................................................................... 2

2 Wireshark Yakalama ................................................................................................................. 3

2.1 Wireshark ile Twitter'ı koklamak ....................................................................................... 3

2.1.1 Wireshark'ı başlatın.............................................................................................................3

2.1.2 Kokla (Sniff) www.twitter.com........................................................................................ 4

2.2 Tarayıcı İşlemini Yakalayın ................................................................................................... 5

2.2.1 Chrome Tarayıcı .................................................................................................................. 5

2.2.2 Mozilla/Firefox Browser..................................................................................................... 6

2.2.3 Microsoft Edge Tarayıcısı.................................................................................................. 6

3 MAC Adresini Bulma ................................................................................................................ 7

4 Wireshark kullanarak Protokol Listeleme.............................................................................8

5 Wireshark kullanarak HTTP GET ve HTTP OK arasındaki delta süresi ........................ 9

6 Wireshark kullanarak uwl.ac.uk ve kullanıcı cihazının IP'sini bulma ...........................10

7 ARP İstekleri ................................................................................................................................11

7.1.1 Kullanıcı cihazından gönderilen ARP isteği ..................................................................11

7.1.2 Kullanıcı cihazına gönderilen ARP isteği .......................................................................12

8 Wireshark Ekstra Özellik .......................................................................................................... 13

8.1.1 Konfigürasyon Profilleri Oluşturma................................................................................. 14

8.1.2 Gömme Görüntüleme Filtresi Oluşturma....................................................................... 17

1. Giriş

Bu dünyadaki her şey şu ya da bu biçimde analiz edilir, kaydedilir ve saklanır. İnsanlar verileri kullanarak sonuçları ve sonuçları çözebilir. Örneğin, ağırlığınızı tartmak için tartı makinesi, yükseklik/mesafeyi ölçmek için Ölçek ve son olarak, bir ağın sağlığını araştırmak için paket koklayıcılar.

Herhangi bir ağın paketleri, Wireshark olarak adlandırılan en popüler araç yardımıyla koklanabilir. Wireshark, herhangi bir ağ türündeki (Kurumsal veya Servis Sağlayıcı) paketlerin analizi için varsayılan bir standart olmuştur.

Kullanıcıların, ağ bağdaştırıcınız (kablolu/kablosuz) aracılığıyla giriş ve çıkış trafiğini görüntüleyerek ağı koklamasına olanak tanır

Aşağıdaki rapor, bu aracın birden çok yönünü kapsayacaktır. Yalnızca ham paketlerin nasıl yakalanacağını açıklamakla kalmayacak, aynı zamanda belirli bir araştırmaya işaret etmek için ekran filtresi ve yakalama filtresi özelliğinin nasıl kullanılacağından emin olun.

Ayrıca, paketler arasındaki delta süresini nasıl hesapladığımıza biraz ışık tutacak ve bu rapor için bu araçla ilgili araştırma sırasında keşfettiğimiz birkaç ekstra veya yeni özelliği kapsayacaktır.

Bu açık kaynaklı bir araçtır ve en son sürümü aşağıda belirtilen URL'den indirilebilir. Wireshark · Go Deep

2. Wireshark Yakalama

Belirli bir web sitesine erişerek kablosuz bağlantıdan paketleri koklamaya çalışacağız ve ağın davranışını farklı tarayıcılar üzerinden gözlemleyeceğiz.

2.1 Wireshark ile Twitter'ı Koklamak

2.1.1 Wireshark'ı başlatın

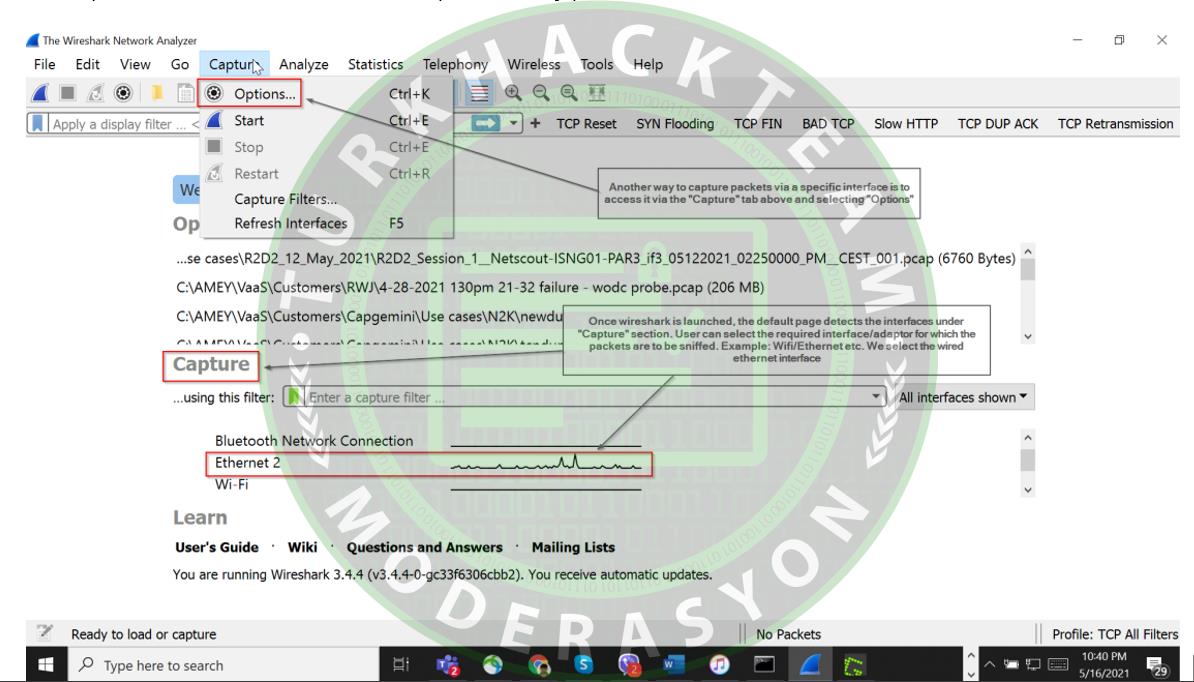

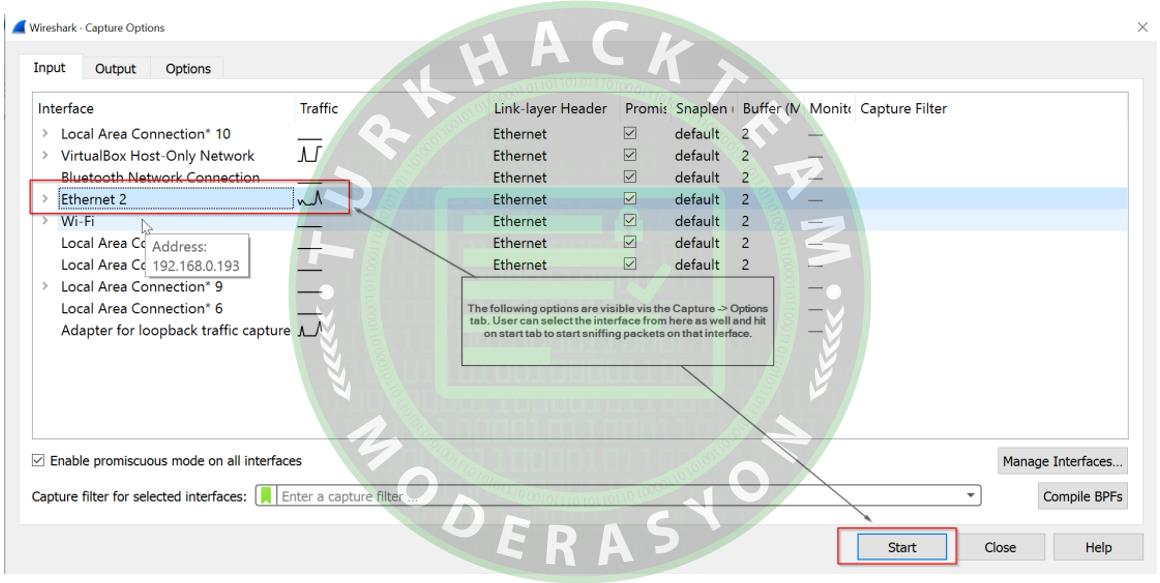

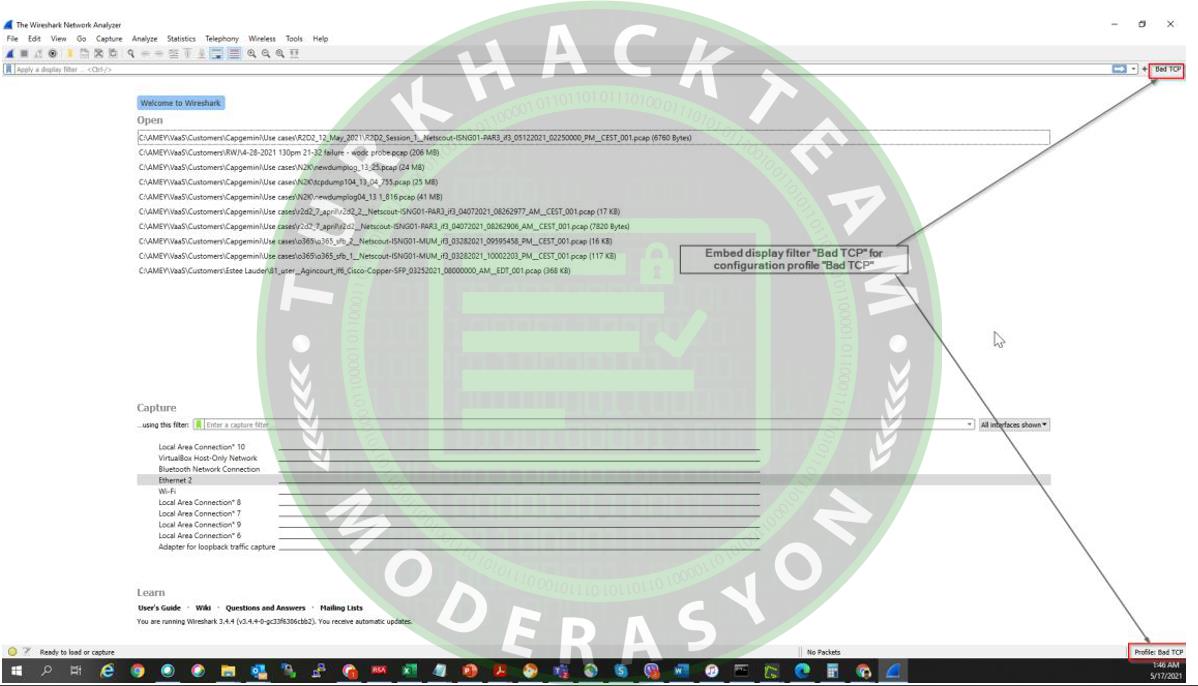

Wireshark başlatıldığında, varsayılan sayfa "Capture" bölümünün altındaki arayüzleri algılar. Kullanıcı, paketlerin koklanacağı gerekli arayüzü/adaptörü seçebilir. Örnek: WiFi/Ethernet vb.

Senaryomuzda kablolu ethernet arayüzünü seçiyoruz

-Alıntıdır-

-Alıntıdır-

2.1.2 Kokla www.twitter.com

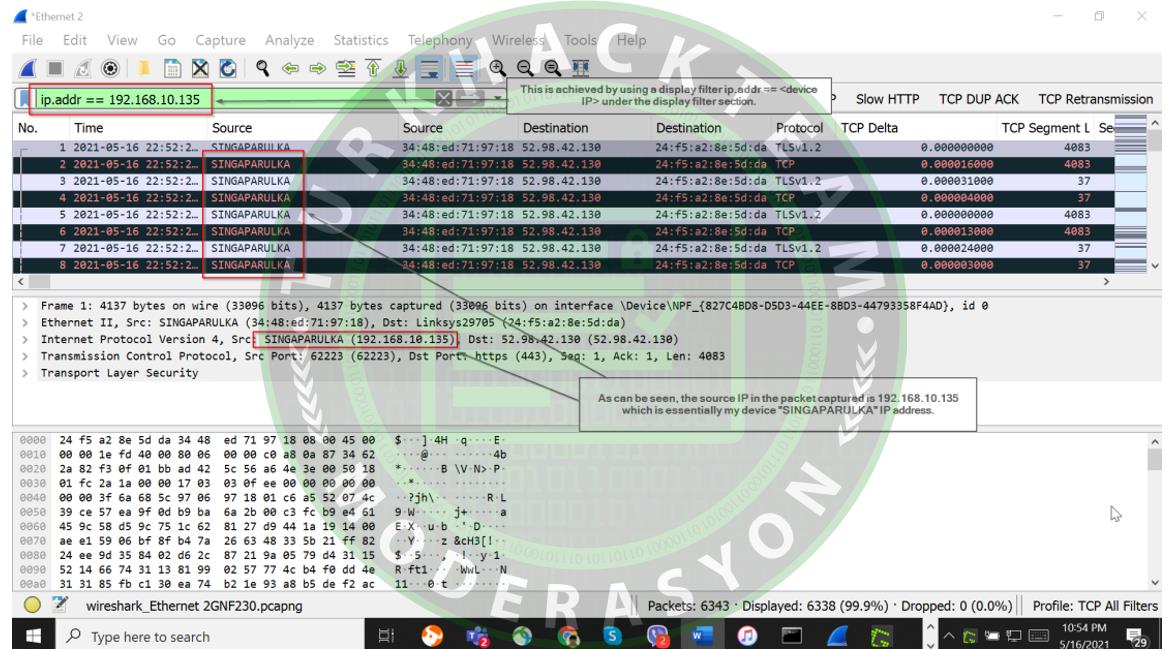

Wireshark başlatıldıktan sonra, paketler yalnızca cihazım tarafından gönderilen ve alınan paketleri yakalamaya ve görüntülemeye başlar:

-Alıntıdır-

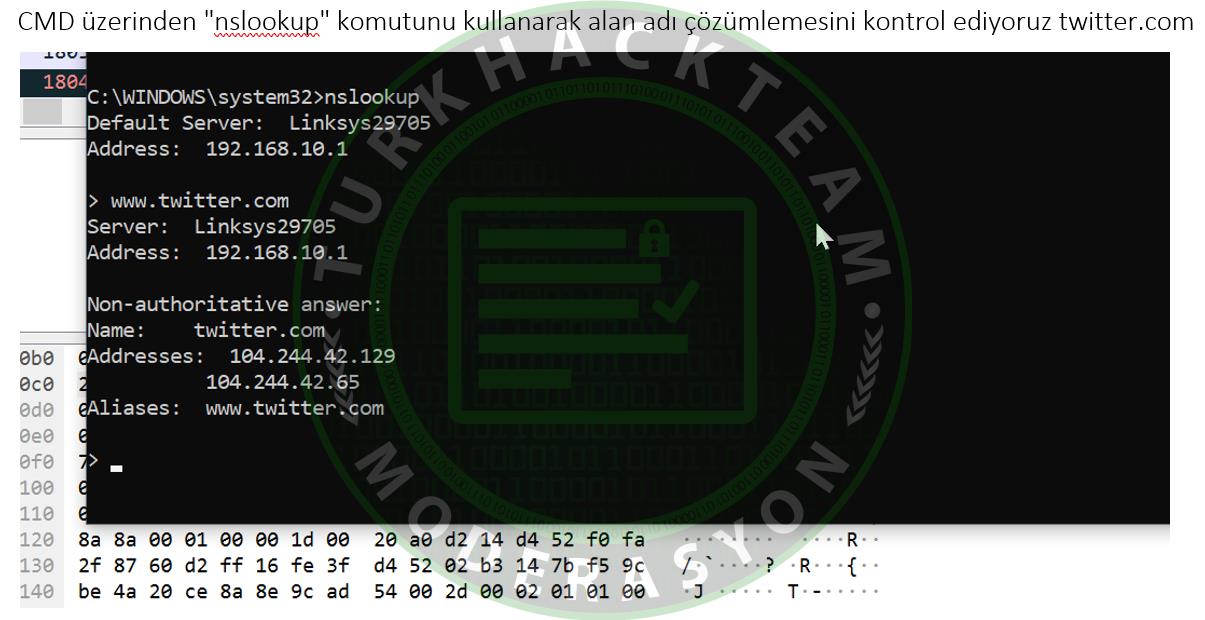

CMD üzerinden "nslookup" komutunu kullanarak alan adı çözümlemesini kontrol ediyoruz twitter.com

-Alıntıdır-

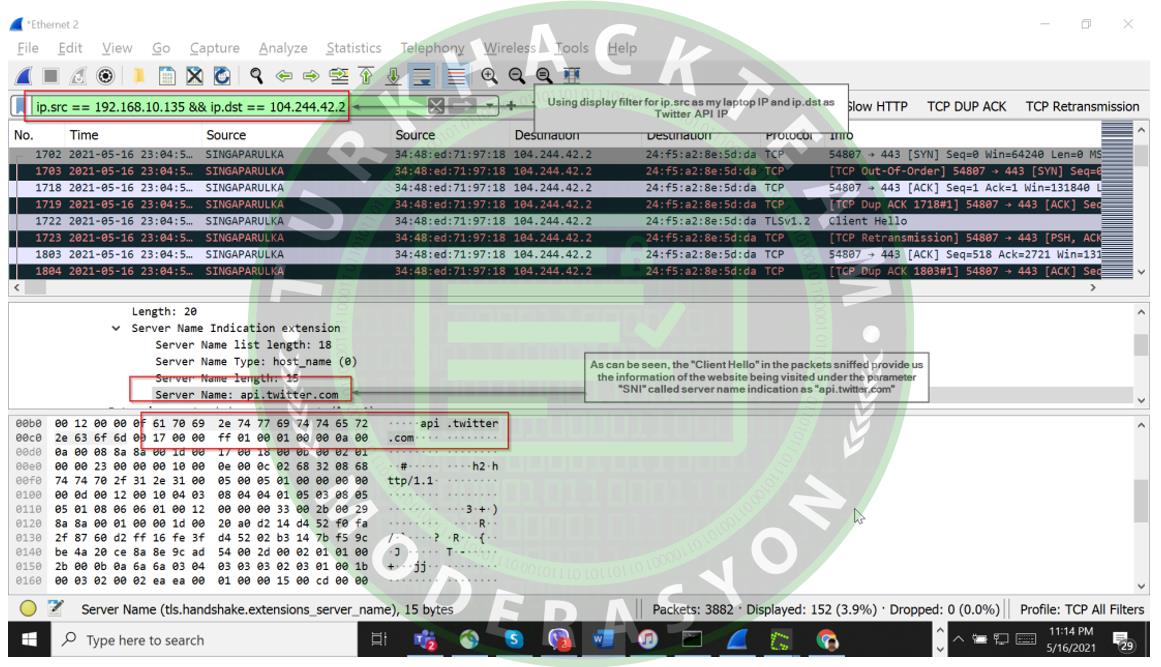

Cihazım ile twitter API IP'si arasında "ip.src" ve "ip.dst" ekran filtresini kullanıyoruz

-Alıntıdır-

2.2 Tarayıcı İşlemini Yakala

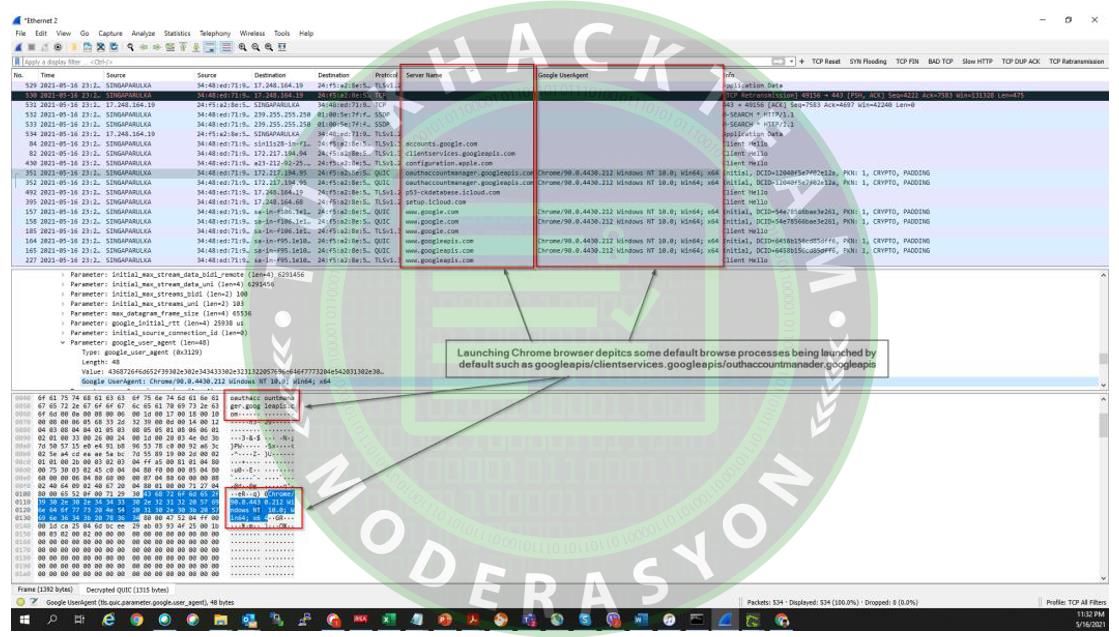

2.2.1 Chrome Tarayıcı

Chrome tarayıcının başlatılması, varsayılan olarak başlatılan bazı varsayılan tarama işlemlerini gösterir, örneğin

Googleapi 'ler

o clientservices.googleapis

o outhaccountmanader.googleapis

o setup.icloud.com

-Alıntıdır-

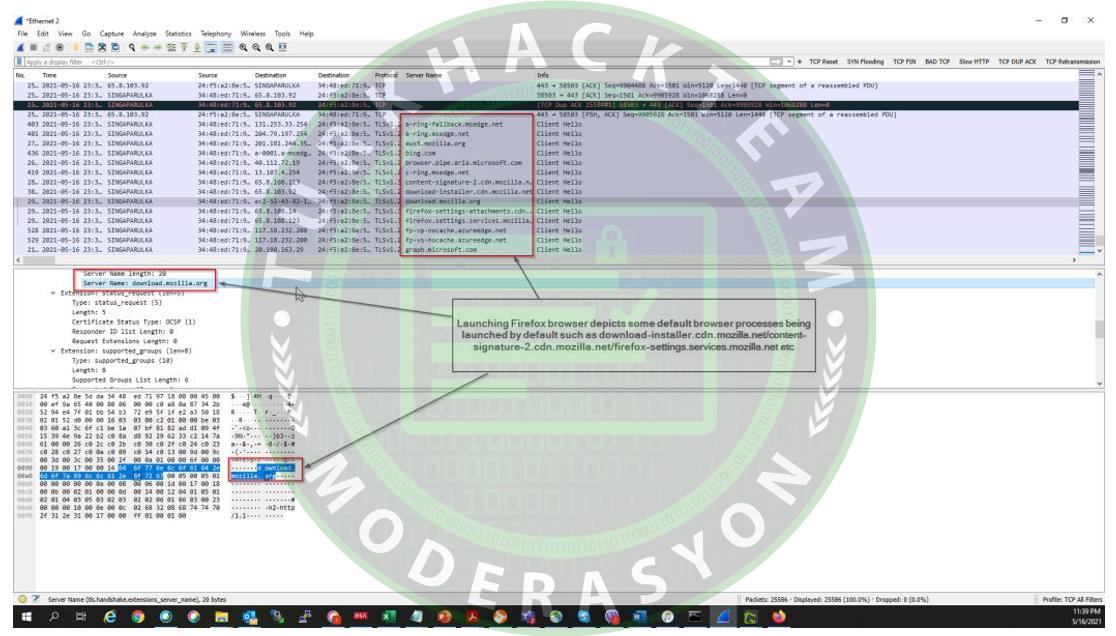

2.2.2 Mozilla/Firefox Browser

Firefox tarayıcısının başlatılması, varsayılan olarak başlatılan bazı varsayılan tarayıcı işlemlerini gösterir, örneğin

o download-installer.cdn.mozilla.net

o content-signature-2.cdn.mozilla.net

o firefox-settings.services.mozilla.net

o firefox-settings-attachments.cdn.mozilla.net

o aus5.mozilla.org

-Alıntıdır-

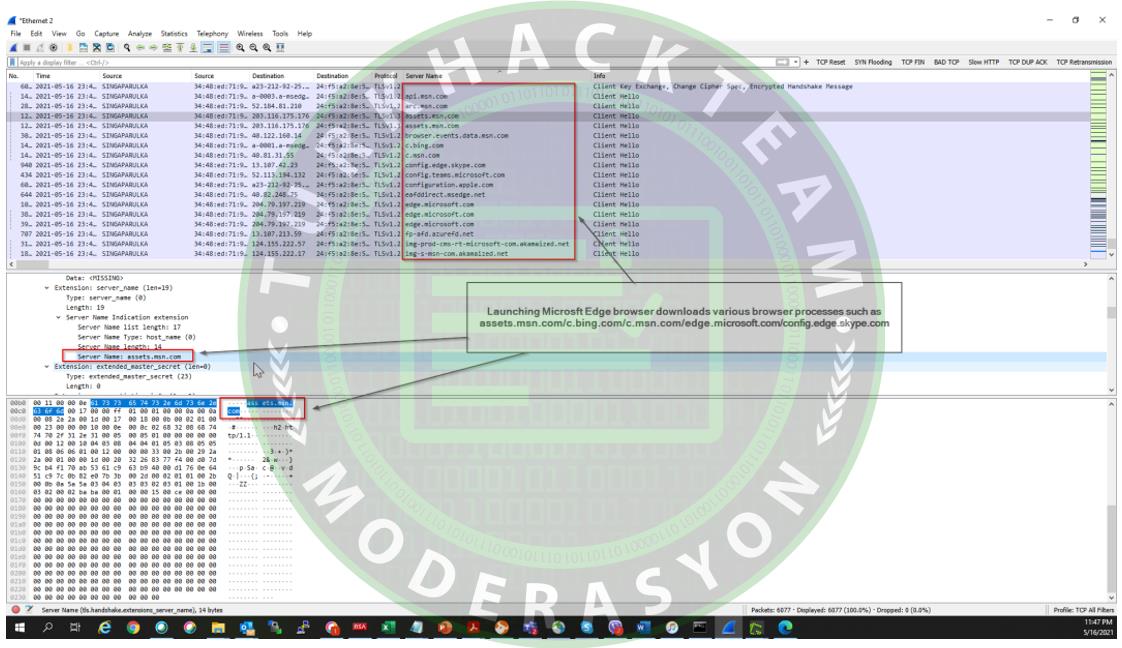

2.2.3 Microsoft Edge Tarayıcı

Microsoft Edge tarayıcısının başlatılması, aşağıdakiler gibi çeşitli tarayıcı işlemlerini indirir:

o assets.msn.com

o c.bing.com

o c.msn.com

o edge.microsoft.com

o config.edge.skype.com

-Alıntıdır-

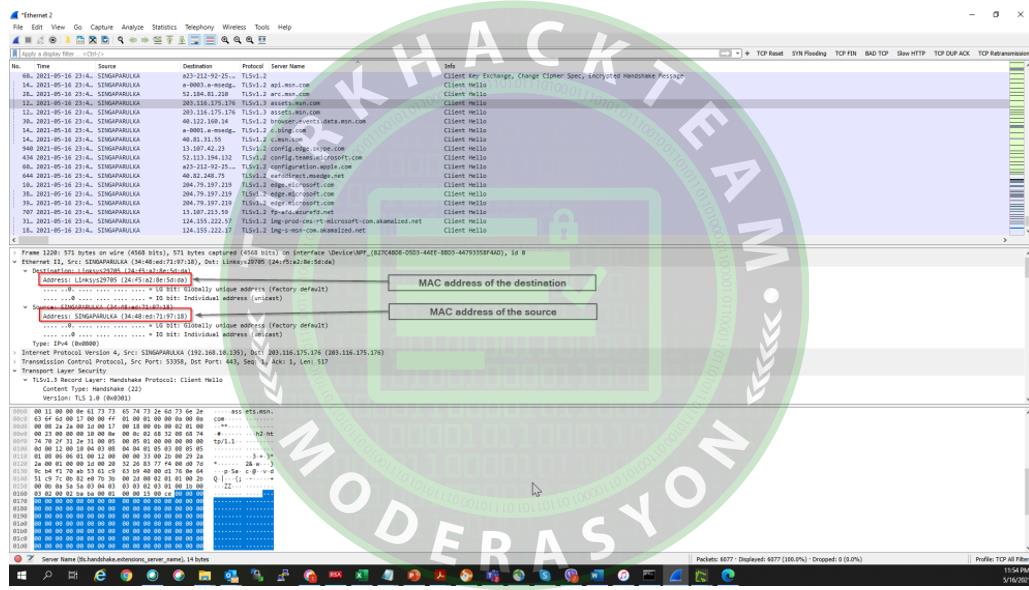

3. MAC Adresini Bulma

Cihazın MAC adresi, koklanan paketlerin çerçeve katmanından alınabilir.

Wireshark.

-Alıntıdır-

Bu, parametreyi seçip sağ tıklayıp "Sütun Olarak Uygula" seçeneğini seçerek daha fazla görünürlük için bir sütun olarak eklenebilir.

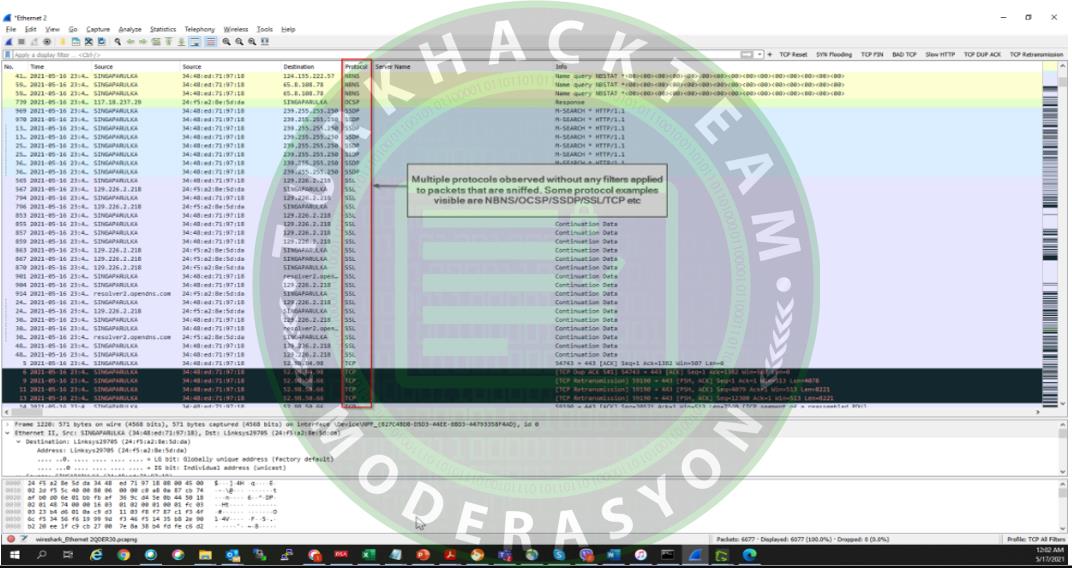

4. Wireshark kullanarak Protokol Listeleme

Wireshark'ı başlatın ve bir arayüz girişinden ham paketleri yakalayın.

Koklanan paketlere herhangi bir filtre uygulanmadan gözlemlenen çoklu protokoller.

Mevcut koklamada gözlemlenen protokollerin listesi şunlardır:

o NBNS, OCSP, SSDP , SSL

o TCP (TCP)

o HTTP (HTTP Sitesi)

o DNS (DNS Dağıtımı)

o MDNS (MDNS)

o LLDP

o TLS V1.2 o TLS V1.3 o UDP

-Alıntıdır-

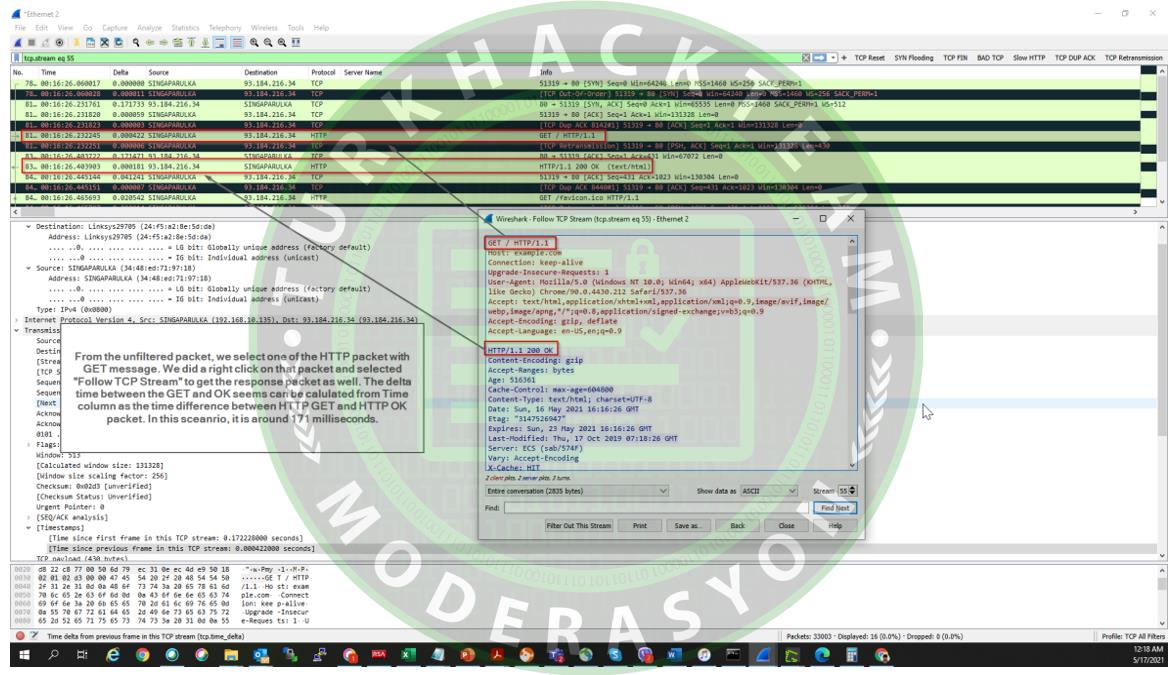

5. Wireshark kullanarak HTTP GET ve HTTP OK arasındaki delta zamanı

Wireshark'ı başlatın ve bir arayüz girişinden ham paketleri yakalayın.

Filtrelenmemiş paketten, GET mesajı olan HTTP paketlerinden birini seçiyoruz.

Bu pakete sağ tıkladık ve yanıt paketini almak için "TCP Akışını Takip Et" i seçtik.

GET ve OK arasındaki delta süresi, HTTP GET ve HTTP OK paketi arasındaki zaman farkı olarak zaman sütunundan hesaplanabilir.

Bu senaryoda, 171 milisaniye civarındadır.

-Alıntıdır-

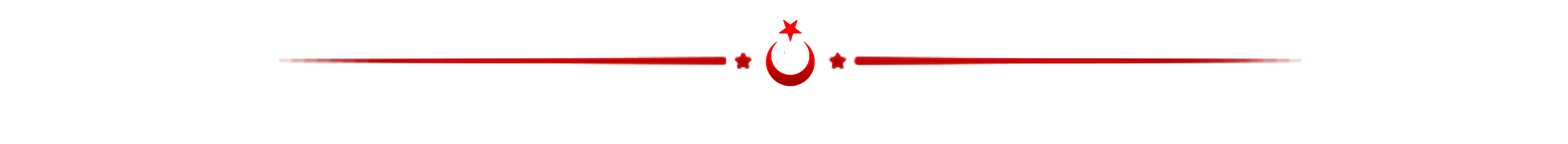

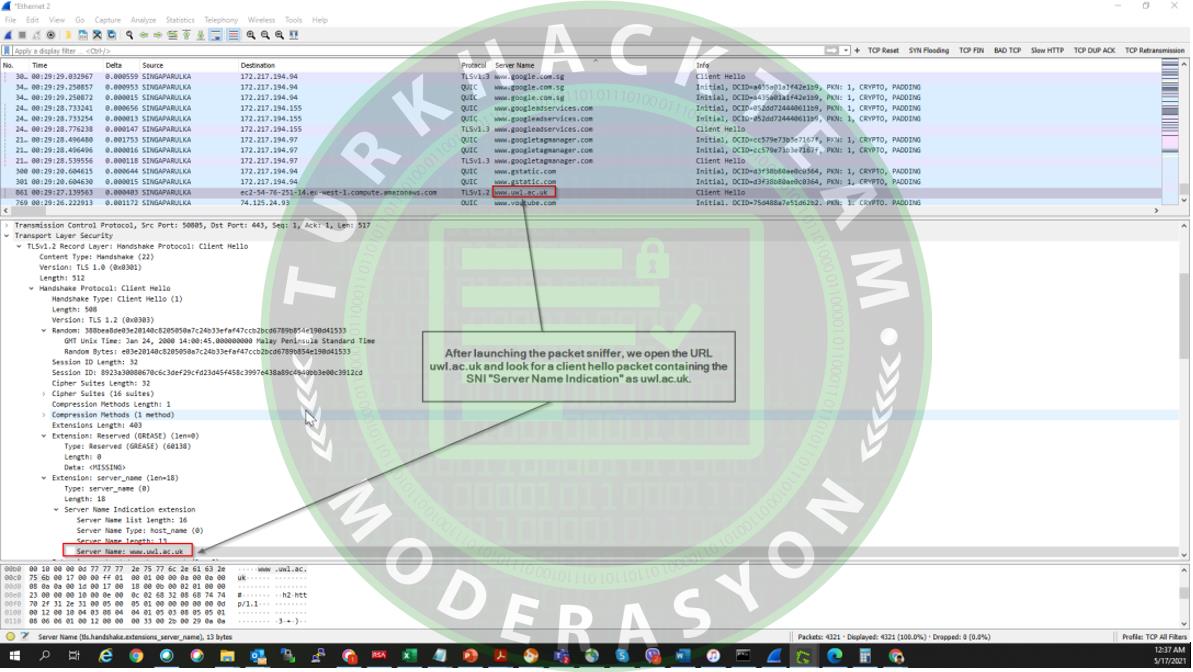

6. Wireshark kullanarak uwl.ac.uk ve kullanıcı cihazının IP'sini bulma

Paket algılayıcısını başlattıktan sonra, uwl.ac.uk URL'sini açıyoruz ve uwl.ac.uk olarak SNI "Sunucu Adı Göstergesi"ni içeren bir istemci merhaba paketi arıyoruz.

-Alıntıdır-

Bulunduktan sonra, o pakete sağ tıklıyoruz ve sadece o oturumla ilişkili paketleri filtrelemek için "TCP Akışını Takip Et" i seçiyoruz.

IP katmanı, vurgulandığı gibi ilgili alan adları için bize kaynak ve hedef ana bilgisayar IP adresini sağlayabilir

-Alıntıdır-

7. ARP İstekleri

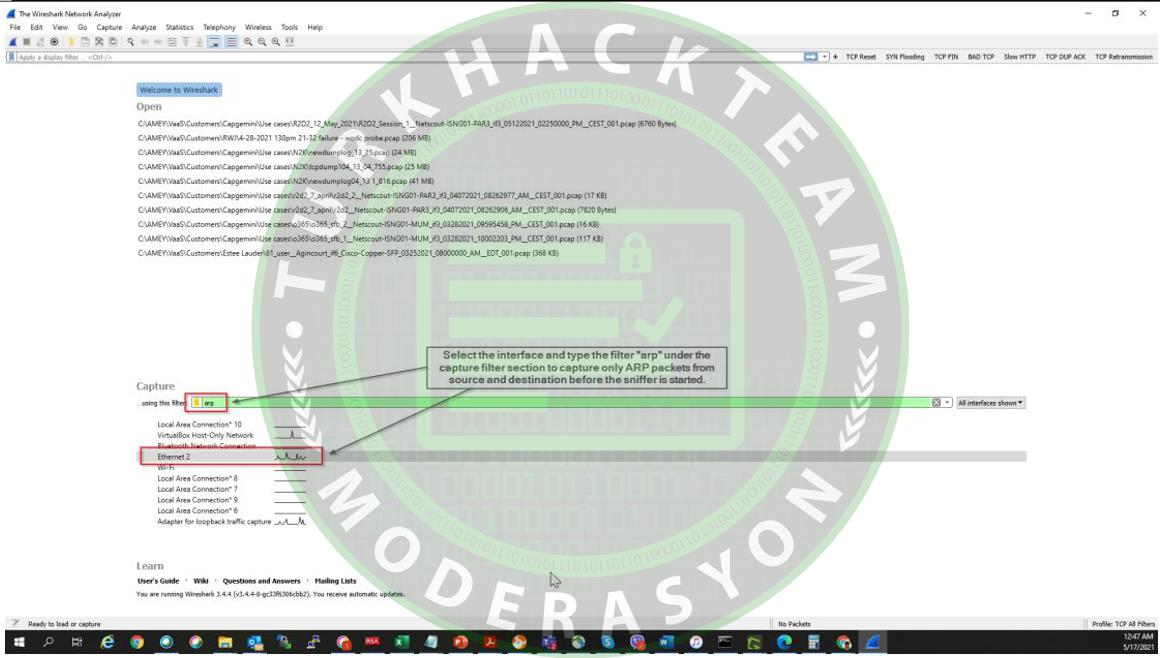

7.1.1 Kullanıcı cihazından gönderilen ARP isteği

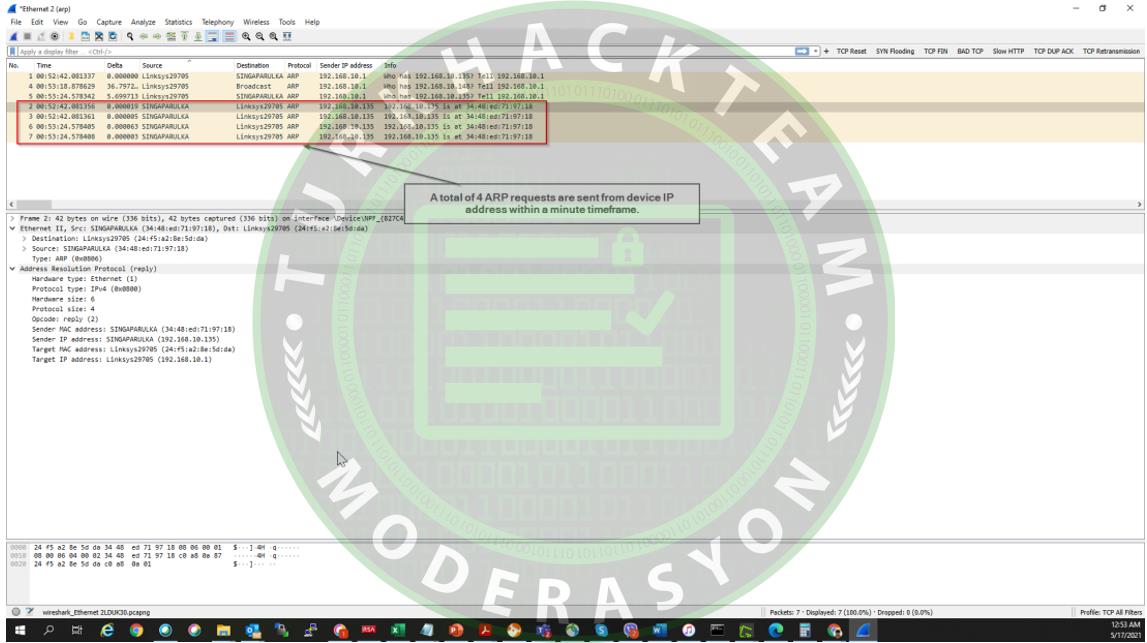

Wireshark'ı başlatın ve paketlerin koklanacağı arayüzü seçin.

Yakalama filtresi bölümünde, yakalamaya başlamadan önce önceden tanımlanmış filtre olarak "arp" girin.

Bu, yalnızca ARP paketlerinin yakalanmasını sağlar.

-Alıntıdır-

Bir dakikalık zaman dilimi içinde cihaz IP adresinden toplam 4 ARP isteği gönderilir.

-Alıntıdır-

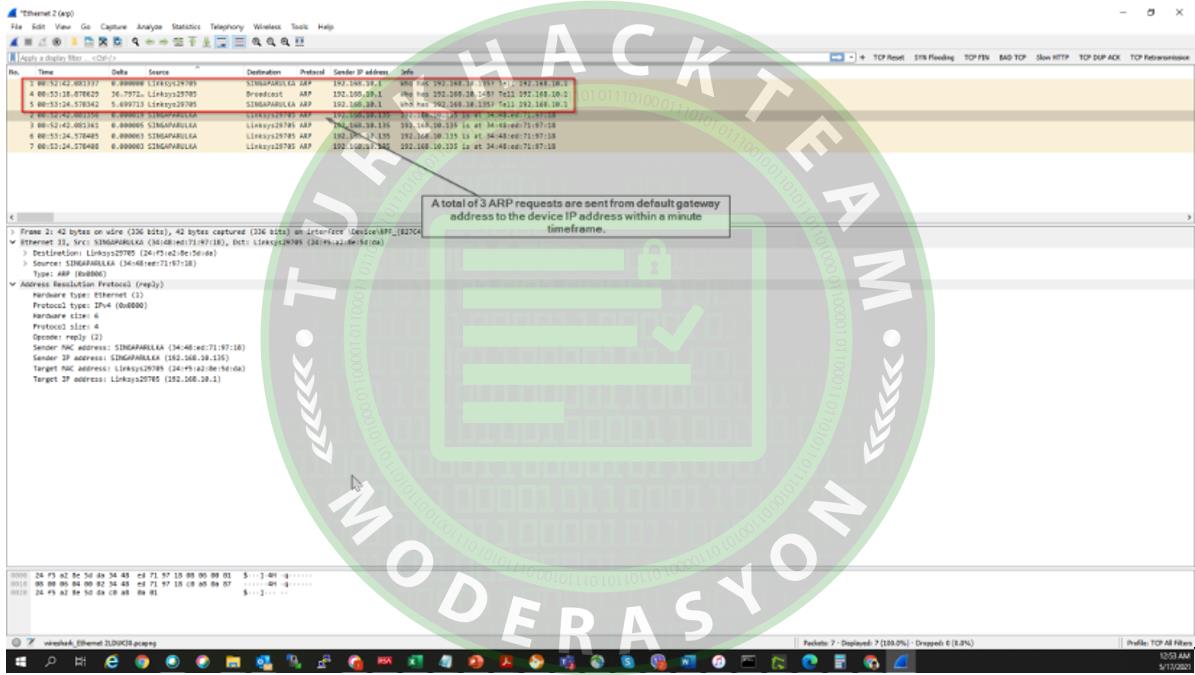

7.1.2 Kullanıcı cihazına gönderilen ARP isteği

Wireshark'ı başlatın ve paketlerin koklanacağı arayüzü seçin.

Yakalama filtresi bölümünde, yakalamaya başlamadan önce önceden tanımlanmış filtre olarak "arp" girin.

Bu, yalnızca ARP paketlerinin yakalanmasını sağlar.

-Alıntıdır-

Varsayılan ağ geçidi adresinden cihazın IP adresine bir dakikalık zaman dilimi içinde toplam 3 ARP isteği gönderilir.

-Alıntıdır-

8. Wireshark Ekstra Özellik

Bu bölüm, bu aracı çok daha verimli bir şekilde kullanmak için Wireshark'ta kullanılabilecek yalnızca bir değil, iki ekstra özelliği tartışacaktır. İki özellik, yeni bir yapılandırma profili oluşturuyor ve daha hızlı sorun giderme için Wireshark'a gömülü ekran filtreleri ekliyor.

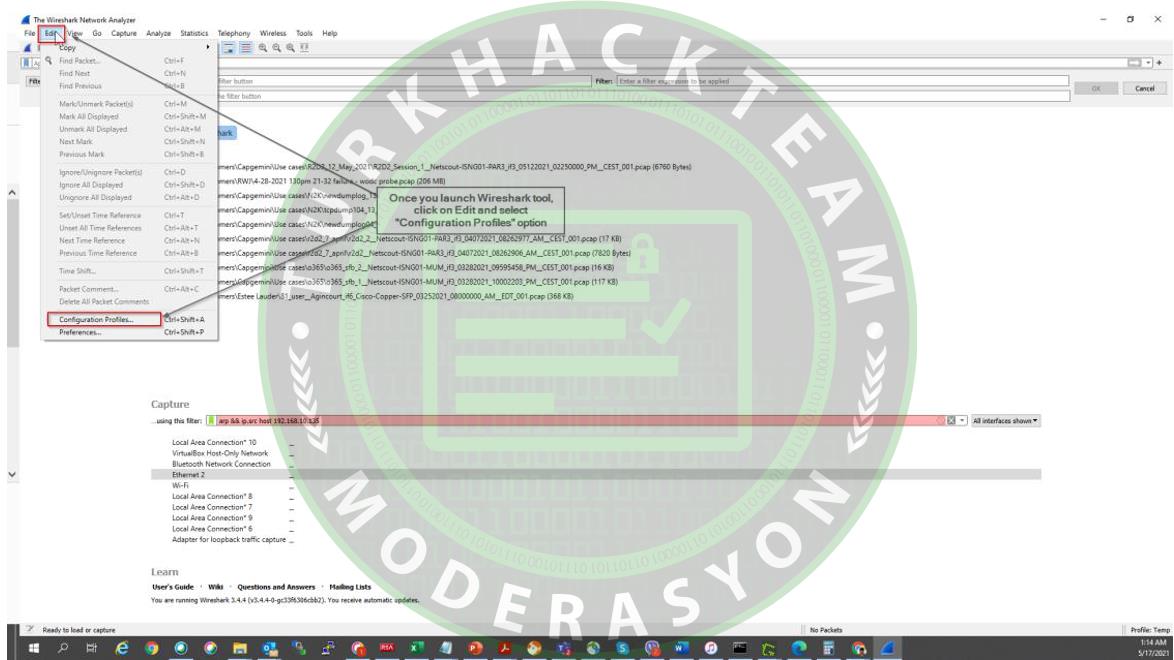

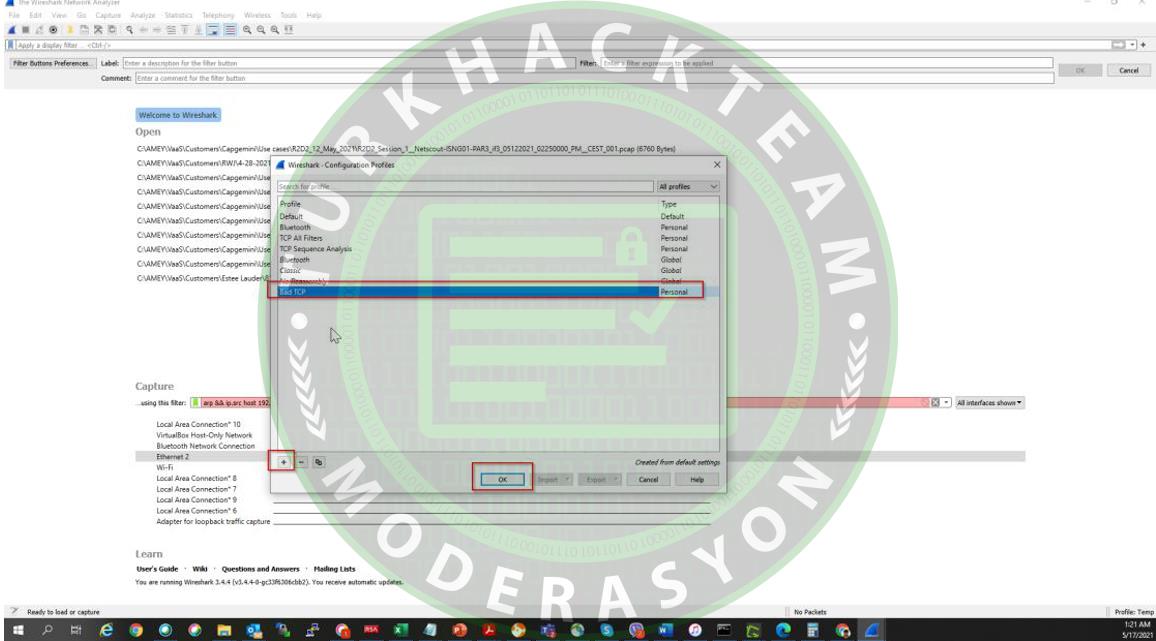

8.1.1 Konfigürasyon Profilleri Oluşturma

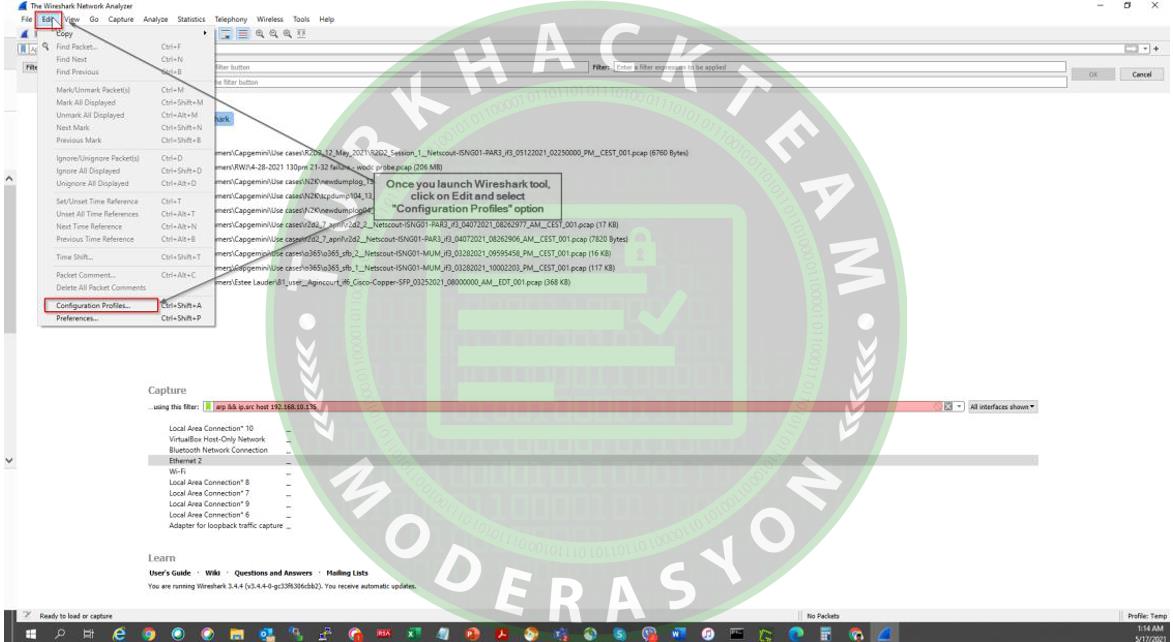

Wireshark aracını başlatın.

Wireshark ekranının sol üst köşesindeki "Düzenle" seçeneğine gidin ve "Yapılandırma Profilleri"ni seçin

-Alıntıdır-

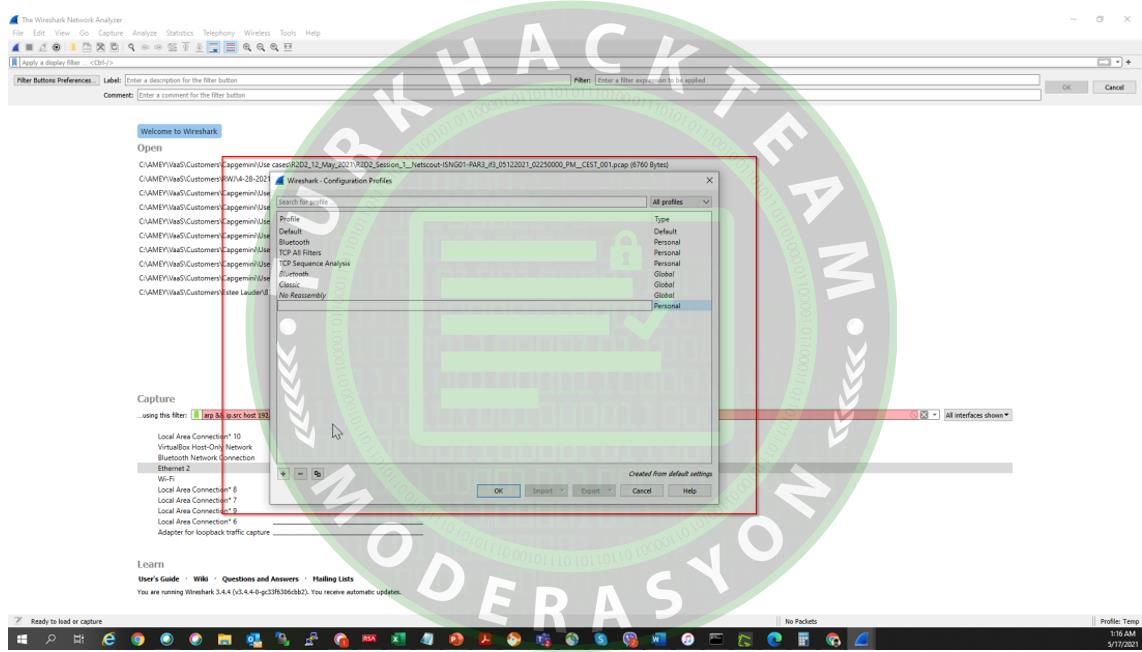

Konfigürasyon Profilleri açılır penceresi görünecektir:

-Alıntıdır-

Yeni bir profil eklemek ve uygun şekilde adlandırmak için sol alttaki "+" işaretine tıklayın.

Bizim durumumuzda, bunu "Bad TCP" olarak adlandıracağız. Bu profil, tüm Bozuk TCP paketlerini filtrelemek için varsayılan bir gömülü görüntü filtresi içerecektir

Bittiğinde Tamam'a tıklayın.

-Alıntıdır-

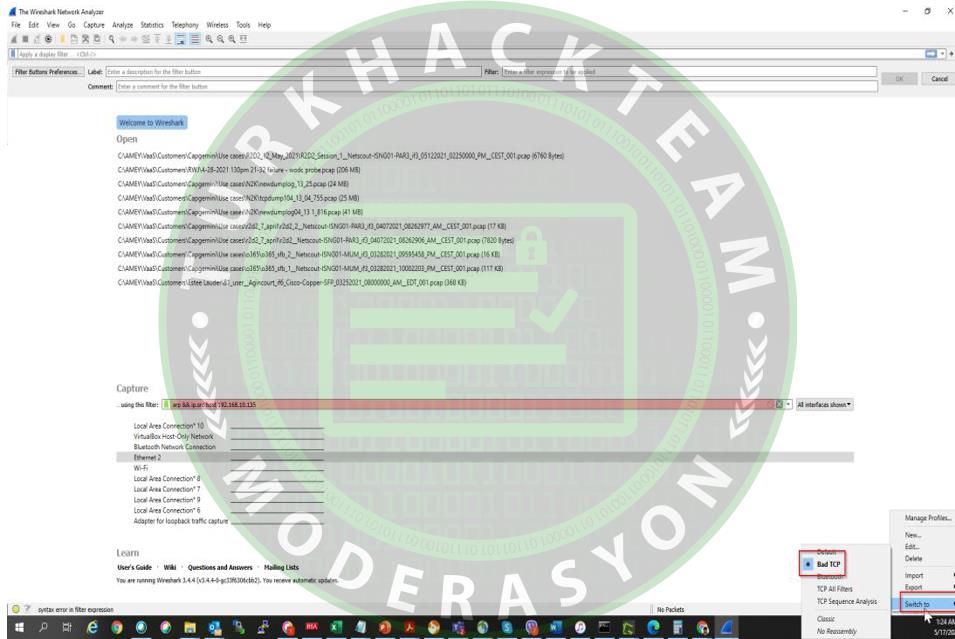

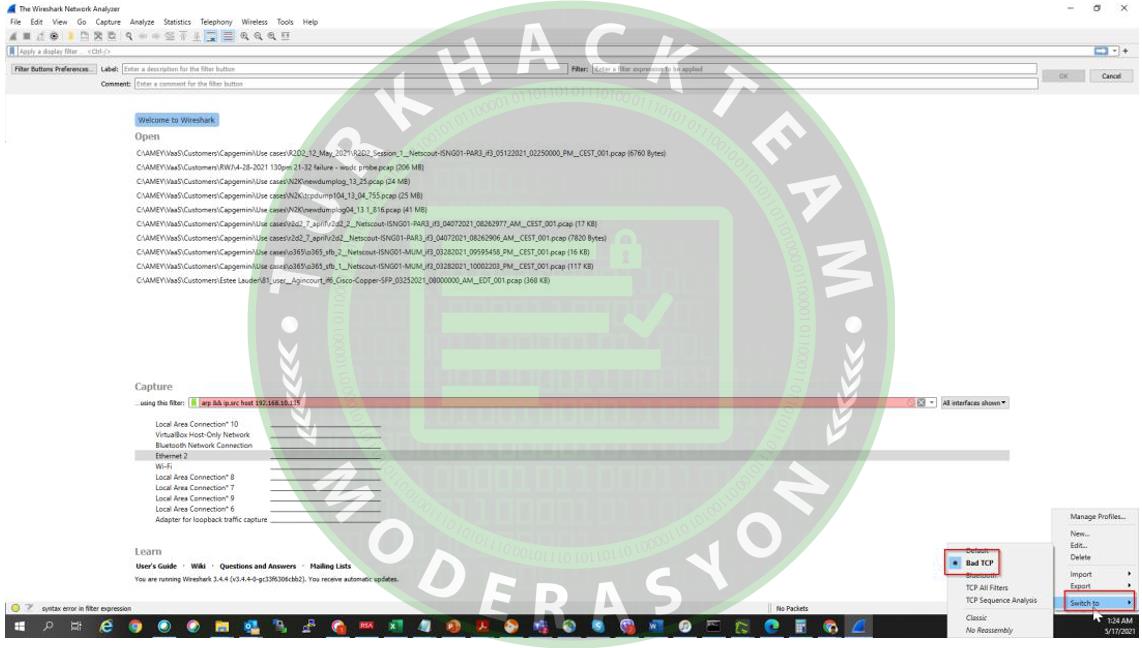

Wireshark'ı başlatmadan önce, seçilen arayüzden paketleri yakalamak için. Sağ alt tarafta, sağ tıklayın ve "Geçiş Yap" seçeneğinden yakın zamanda oluşturulan yapılandırma profilini seçin.

Bu, Wireshark'ı yapılandırma profiline veya seçiminize başlatacaktır. Bu durumda, "Hatalı TCP"

-Alıntıdır-

Lütfen, başlangıçta, bunun varsayılan bir profil olarak başlatılacağını ve sütunların eklenmesi veya paketlerin renk kodlaması gibi gerçekleştirilen değişikliklerin otomatik olarak kaydedileceğini ve bir dahaki sefere Wireshark'ı bu profille başlattığınızda otomatik olarak uygulanacağını unutmayın.

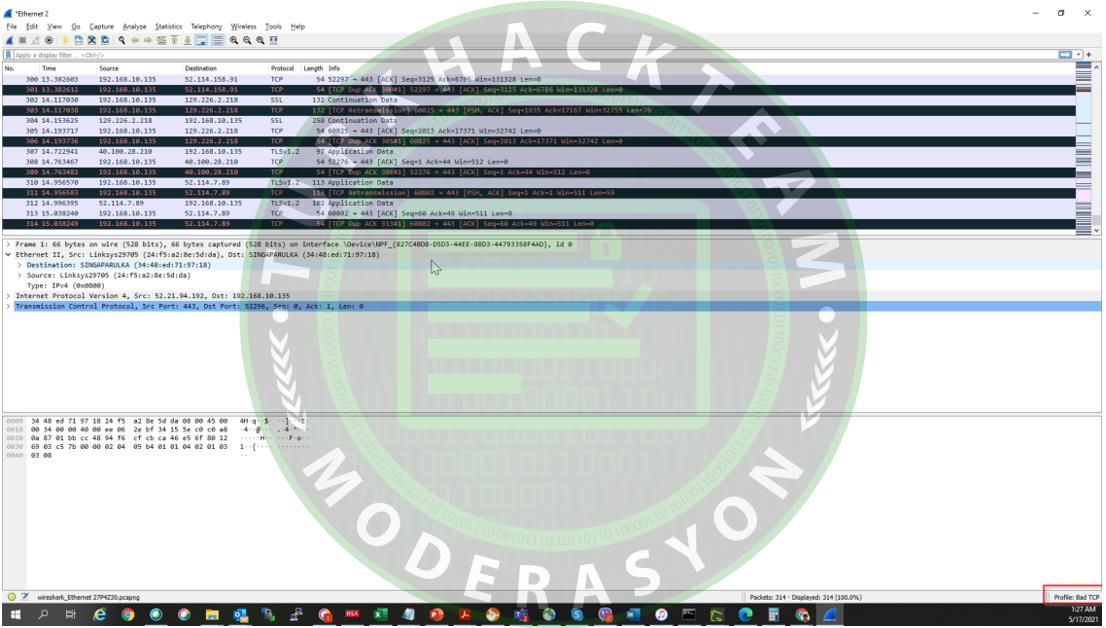

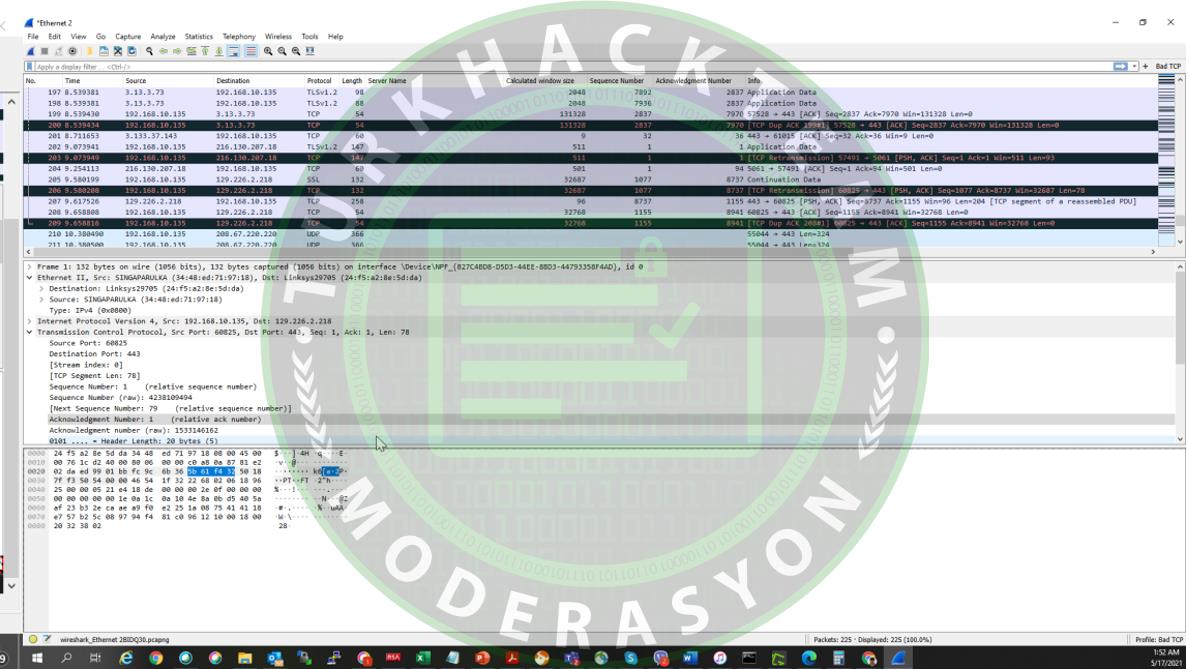

Değişikliklerden ÖNCE:

-Alıntıdır-

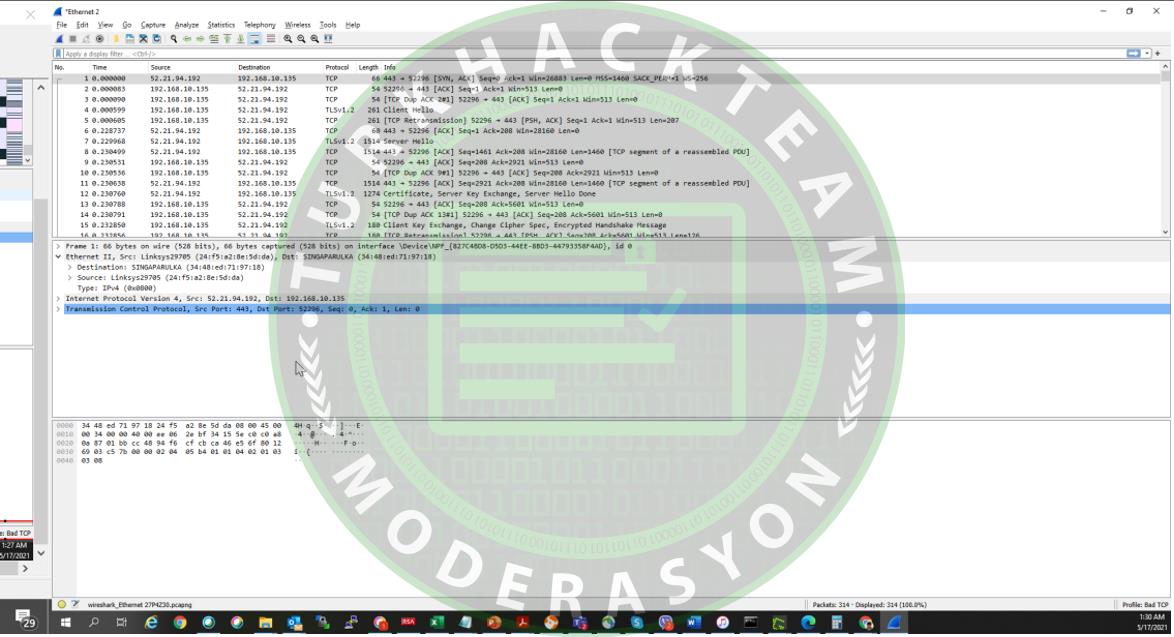

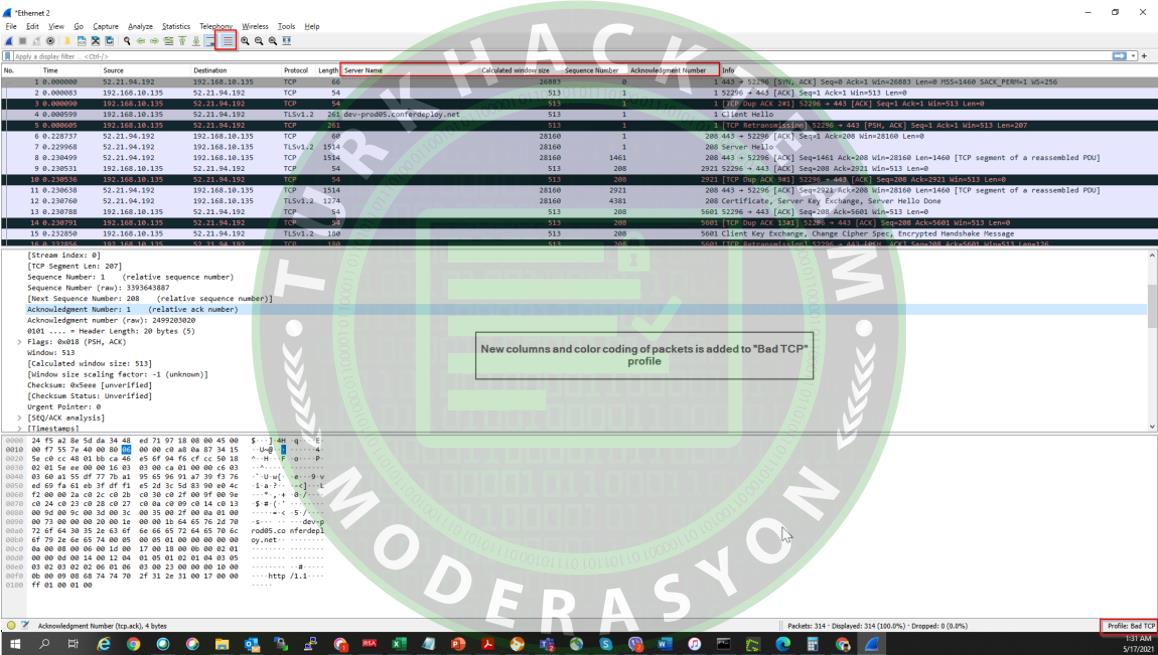

Değişiklikten SONRA:

-Alıntıdır-

8.1.2 Gömme Görüntüleme Filtresi Oluşturma

Wireshark aracını başlatın.

Önceki bölümde oluşturulmuş olan tercih ettiğiniz "Yapılandırma Profili"ni seçtiğinizden emin olun. Bizim durumumuzda, "Geç" seçeneğini kullanarak sağ alttan "Kötü TCP" yi seçiyoruz veya Wireshark ekranının sol üst köşesindeki " Yapılandırma Profillerini Düzenle" yi kullanıyoruz.

-Alıntıdır-

VEYA

-Alıntıdır-

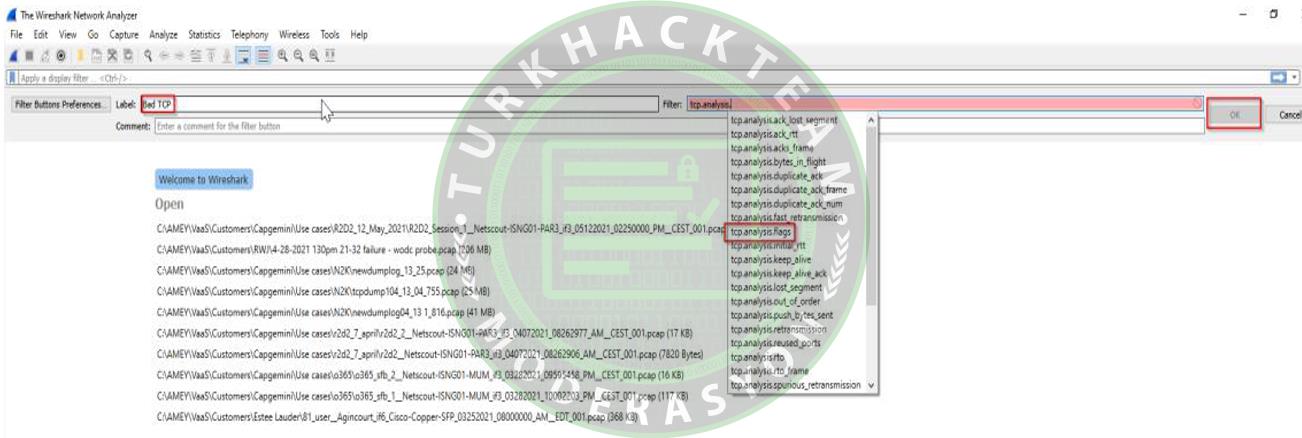

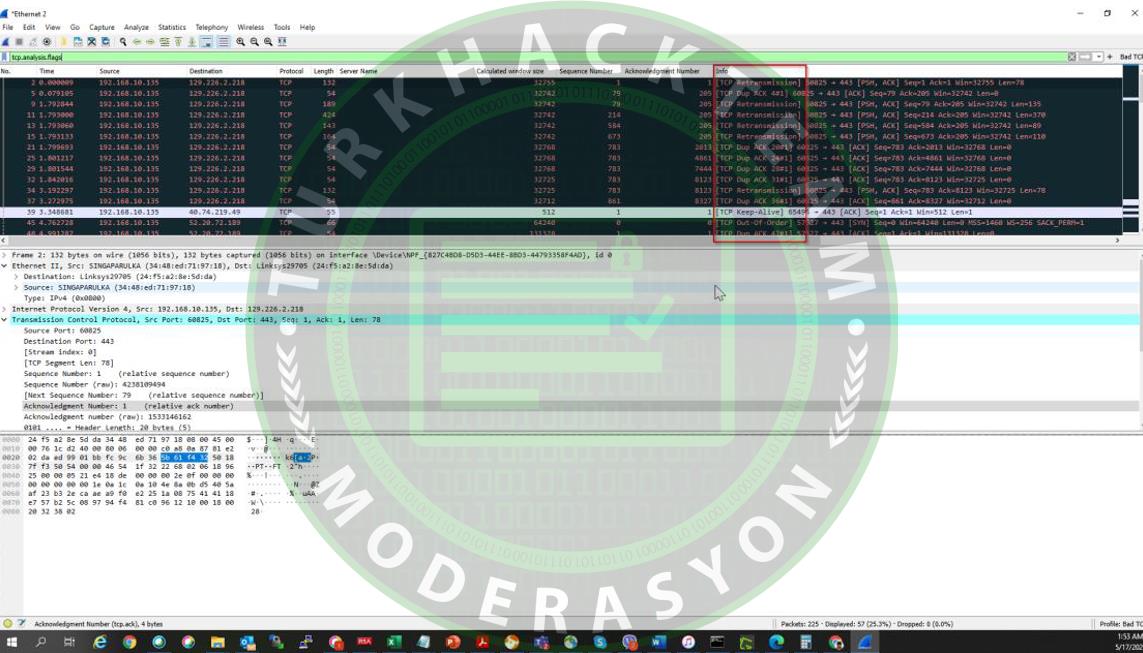

İstenilen profil seçildikten sonra, ekran çubuğunun en sağ tarafındaki "+" işaretine tıklayın

-Alıntıdır-

Burası, istediğiniz sonuç için ekran filtresi komutlarınızı girebileceğiniz yerdir. Filtreyi etiketleyin ve bir açıklama sağlayın (gerekirse). Bizim durumumuzda, tüm bozuk TCP paketlerini yakalamak için onu "Bad TCP" olarak etiketleyeceğiz ve filter komutunu "tcp.analysis.flags" olarak koyacağız. (Filtre, istenen sonuçları elde etmeniz için size rehberlik edecektir)

-Alıntıdır-

Tüm bilgiler sağlandıktan sonra, "Tamam" sekmesi vurgulanır ve bu filtreyi şu şekilde yerleştirmek için "Tamam" ı tıklayabilirsiniz.

Aşağıda gösterildiği gibi söz konusu konfigürasyon profili için bir düğme:

Artık, Wireshark'ı ham paketlerle başlattığımızda ve "Hatalı TCP" profiline geçtiğimizde, her seferinde karmaşık görüntü filtresi kombinasyonlarını aramak yerine "Bozuk TCP" filtresini kullanabiliriz. Bu daha verimlidir ve çok zaman kazandırır.

ÖNCE filtresi uygulanır...

-Alıntıdır-

SONRA filtresi uygulandığında (Tek tıklama ile)

-Alıntıdır-

Güç, eğer iyi yönde kullanılırsa bir anlam ifade eder; çünkü yeterince kötülük vardır!!!

Saygı ve Sevgilerimle,

Zoptik