Wireshark ile Trafik Nasıl Toplanır ve Analiz Edilir

A. Giriş

Wireshark, ağ yöneticileri tarafından ağ performansını analiz etmek için kullanılan bir ağ analizi uygulaması/aracıdır. Wireshark, ağ üzerinde dolaşan veri paketlerini veya bilgileri toplayabilir. Farklı protokol formatlarındaki herhangi bir veri paketi veya bilgi kolayca yakalanabilir. Bu araç, kullanıcı kimliği, parola veya diğer hesaplar gibi önemli bilgileri almak için koklamak için de kullanılabilir.

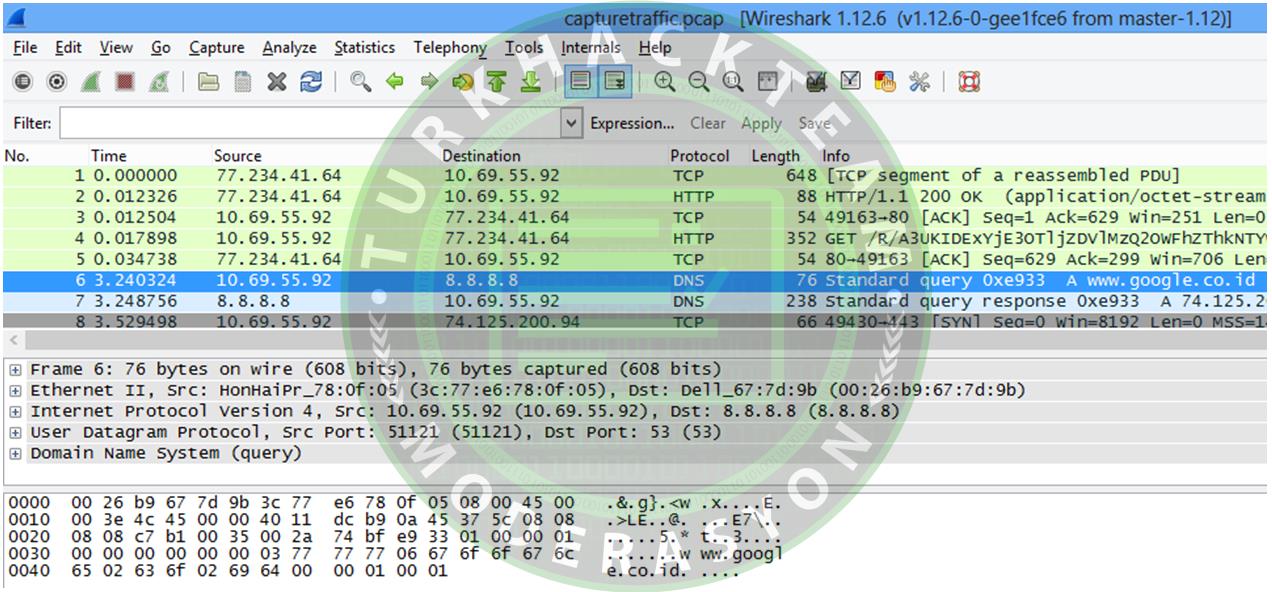

Wireshark, bir ağdaki tüm bilgi paketlerini algılayan bir sensördür. Burada Wireshark üzerinde Capture Interfaces deneyinde karşımıza çıkan network/network control protokolünde bilinmesi gereken bazı paketler saklanarak ve capturetraffic.pcap olarak adlandırılarak anlatılıyor.

DNS: Alan Adı Sistemi (DNS): TCP/IP (İLETIM Kontrol Protokolü/İnternet Protokolü) kullanan ağlarda bilgisayar adlarını (ad çözümlemesi) aramak için kullanılan bir dağıtım veritabanı sistemidir. DNS, web tarayıcıları veya e-posta gibi İnternet'e bağlanan uygulamalarda yaygın olarak kullanılır ve DNS, bilgisayarın ana bilgisayar adını bir IP adresiyle eşlemek için kullanılır.

HTTP: http Hypertext Transfer Protocol (Http): WWW (World Wide Web) üzerinde kullanılan bir protokoldür. HTTP, bir iletinin nasıl biçimlendirilebileceğini ve sunucudan istemciye nasıl gönderilebileceğini tanımlar.

SSDP: Basit Hizmet Bulma Protokolü (SSDP): evrensel bir tak ve çalıştır protokolüdür. SSDP, hizmet türü için bir Evrensel Kaynak Tanımlayıcısı (URI) ve benzersiz bir hizmet adı (USN) sağlayan Köprü Metni Aktarım Protokolü (HTTP) bildiri bildirimlerini kullanır.

TCP: TCP/IP (İnternet Protokolü / İLETIM Kontrol Protokolü): İnternet üzerinden bir bilgisayardan diğerine veri alışverişi yaparken İnternet topluluğu tarafından kullanılan bir veri iletişimi standardıdır.

TLSV1: (TLS)Aktarim Katmani Güvenliği, İnternet'teki bir veri güvenliği protokolüdür. TLS, kullanım kolaylığı açısından SSL ile neredeyse aynıdır. TLS, istemci-sunucu uygulamalarının kurcalamayı önleyecek şekilde bir ağ üzerinden iletişim kurmasına olanak tanır. TLS artık TLSV1 oldu.

Aşağıda, genellikle analiz için kullanılan Wireshark menüsünün açıklaması yer almaktadır:

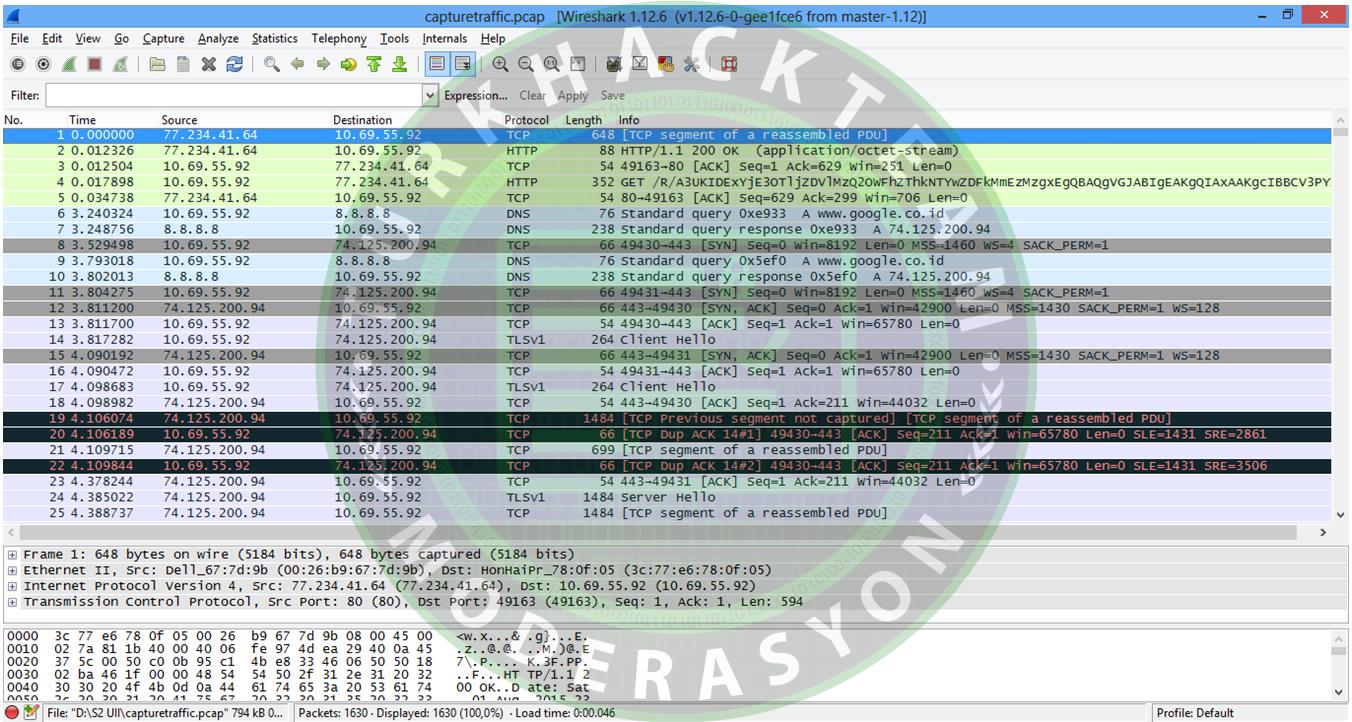

Wireshark penceresi, yukarıdaki ekran görüntüsünde gösterildiği gibi üç bölümden oluşur:

"Paketleme Listesi" bölümünde, Wireshark tarafından yakalanan paketlere genel bir bakış görüntülenir. Bu bölümde sunulan paketlerden birini seçerseniz, bu paketin ayrıntıları sonraki iki bölümde görüntülenecektir. Paketleme Listesi bölümünde aşağıdaki menü vardır:

Sıra: Verilerin toplanma sırası.

Zaman: Veri toplama zamanı.

Kaynak: IP datagramını gönderen kaynak ana bilgisayarın IP adresini içerir. BT veya Ağ Adresi Çeviricisi'nin (NAT) IP adresi.

Hedef: IP datagramının gönderildiği hedefin IP adresini içerir veya ana bilgisayar veya NAT adresi olabilir.

Protokol: Bunlar, iletişimin kurallarıdır. Protokol, ağ sistemleri arasında karşılıklı alınan ve gönderilen mesajların şeklini, sırasını tanımlar ve mesaj gönderme ve alma işlemlerini gerçekleştirir.

Uzunluk: Panjang Byte datası

Bilgi: Açıklama.

Paket Ayrıntıları bölmesi, Paket Listesi bölmesinde seçilen paketin ayrıntılarını görüntüler. Paket Baytları bölmesi, bir paketin veri içeriğini onaltılık değerlerde görüntülemenin yanı sıra, Paket Ayrıntıları bölmesinde seçilen alanın ayrıntılarını da görüntüler.

B. Analiz ve uygulama sonuçları

1. Araçlar ve malzemeler

a. 1 x PC/LapTop

b. Yazılım Netwerk Analizörü (Wireshark)

c. İnternet bağlantısı (Kablosuz/LAN)

2. Operasyonun adımları

a. İlk olarak, wireshark yazılımını PC/dizüstü bilgisayara kurun (burada wireshark 1.12.6'yı kuruyor ve uyguluyoruz)

b. Kurulumdan sonra PC/dizüstü bilgisayarınızı kablosuz veya yerel bir ağ üzerinden İnternet'e bağlayın.

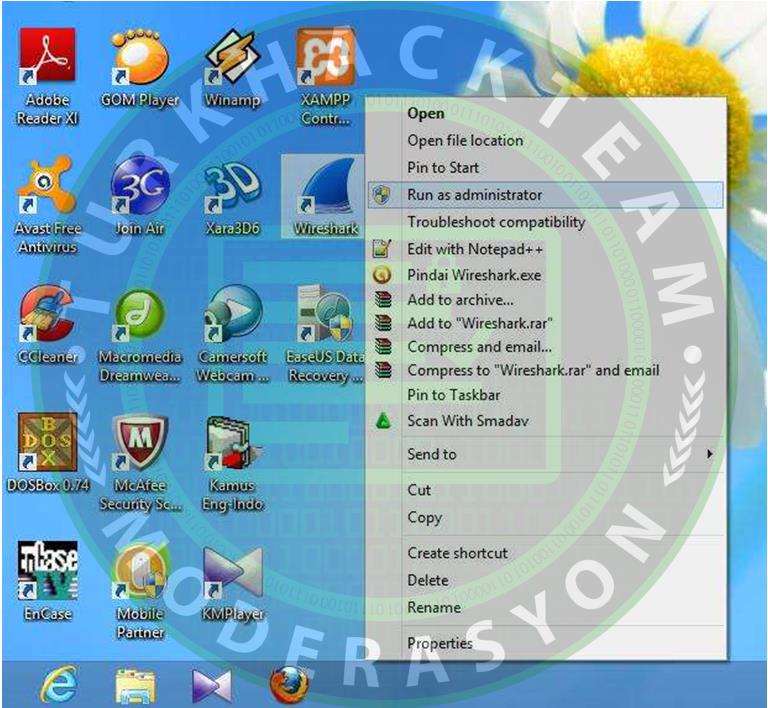

c. Yüklü wireshark yazılımını çift tıklayarak veya Yöneticiyi Çalıştır'a sağ tıklayarak açın.

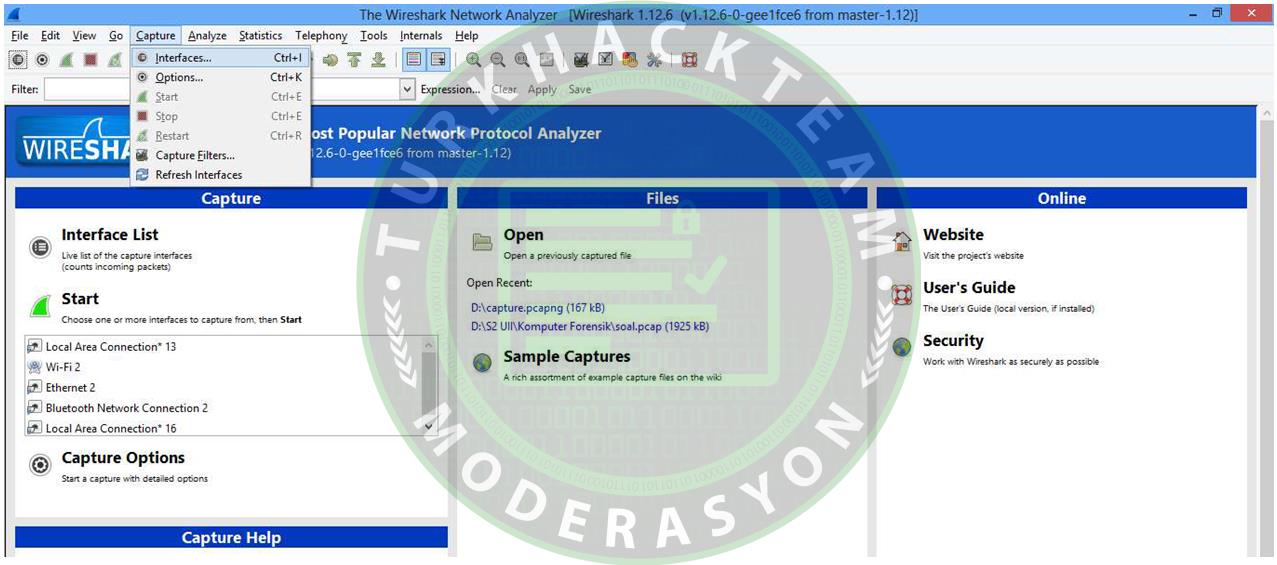

Wireshark'ı açmak:

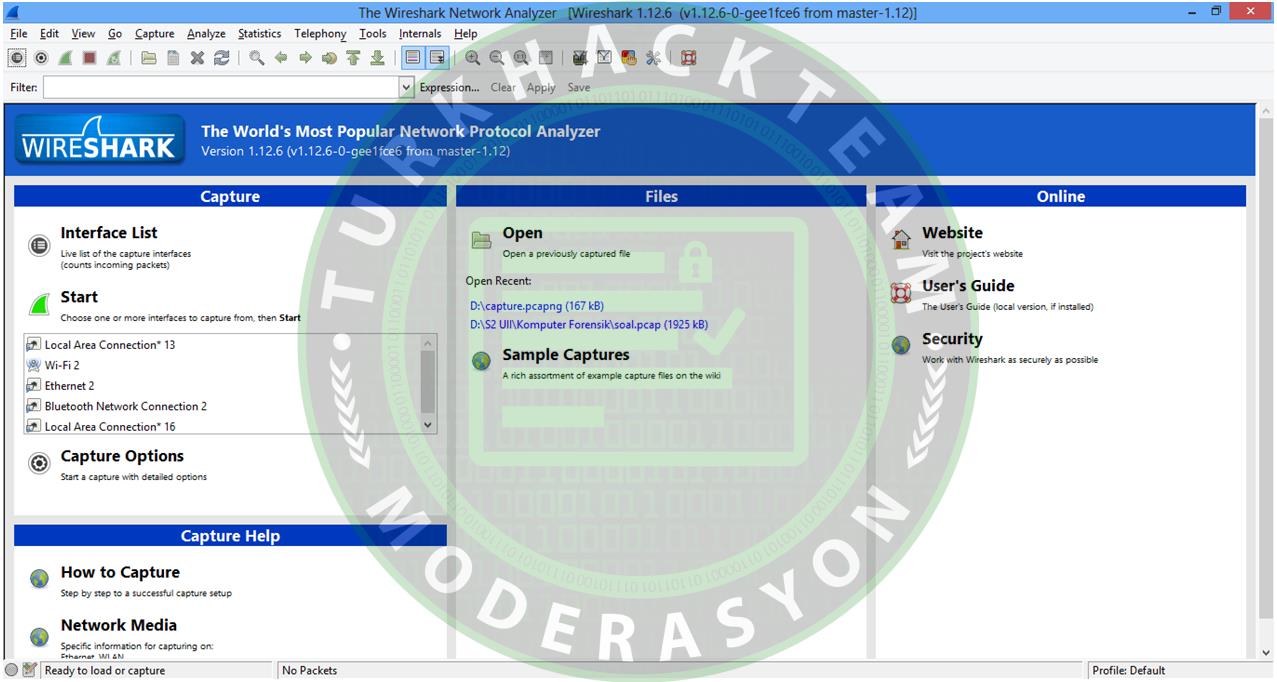

Wireshark'ın ana sayfasına göz atın..

d. Yakalama Menüsü – Arayüz'e tıklayın...

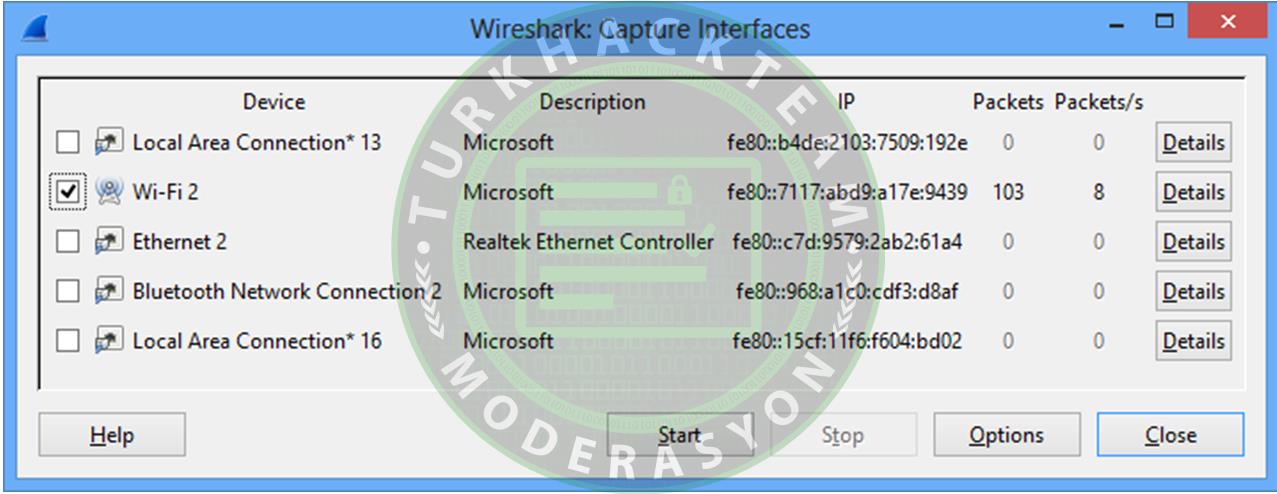

e. Yarış programına (Wi-Fi 2) tıklayın ve ardından Başlat'a tıklayın

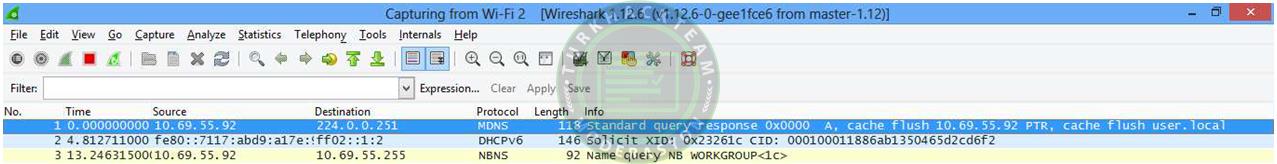

f. Wi-Fi 2 üzerinden Log

g. Verilerin nasıl iletildiğini öğrenmek için bir web tarayıcısı açın (Mozilla Firefox)

h. URL'yi girin, 4 web sitesi açacağız: , gmail.com, YouTube ve

detikcom - Informasi Berita Terkini dan Terbaru Hari Ini

Indeks berita terkini dan terbaru hari ini dari peristiwa, kecelakaan, kriminal, hukum, berita unik, Politik, dan liputan khusus di Indonesia dan Internasional

i. yeniden ağı aç

j. Kayıt sonuçlarında verilerin iletilmesi ve kapsüllenmesi sürecini göreceksiniz

k. Yapışmayı durdurmak için Durdur'u tıklatın (kırmızı dikdörtgen araç menüsünü tıklatın)

l. Kaydın sonucunu kaydetmek için Kaydet'e tıklayın (capture traffic.pcap olarak kaydedilir)

3. Başvurunun sonuçları

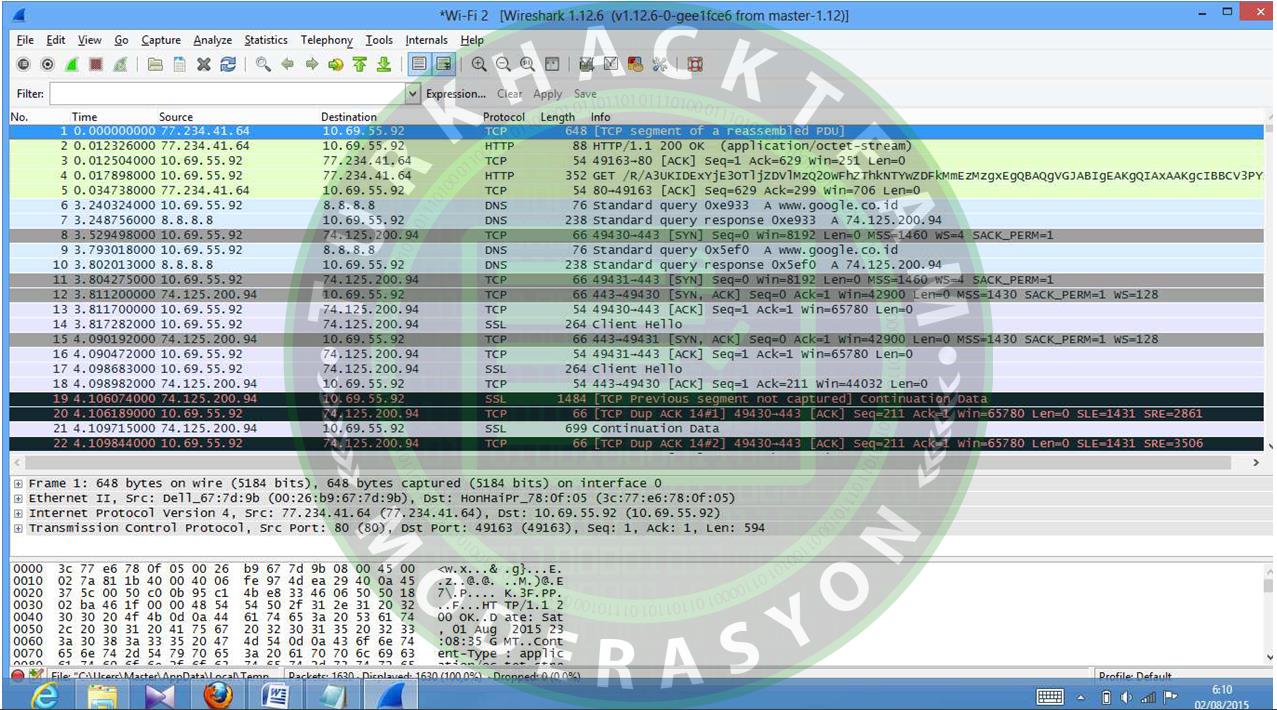

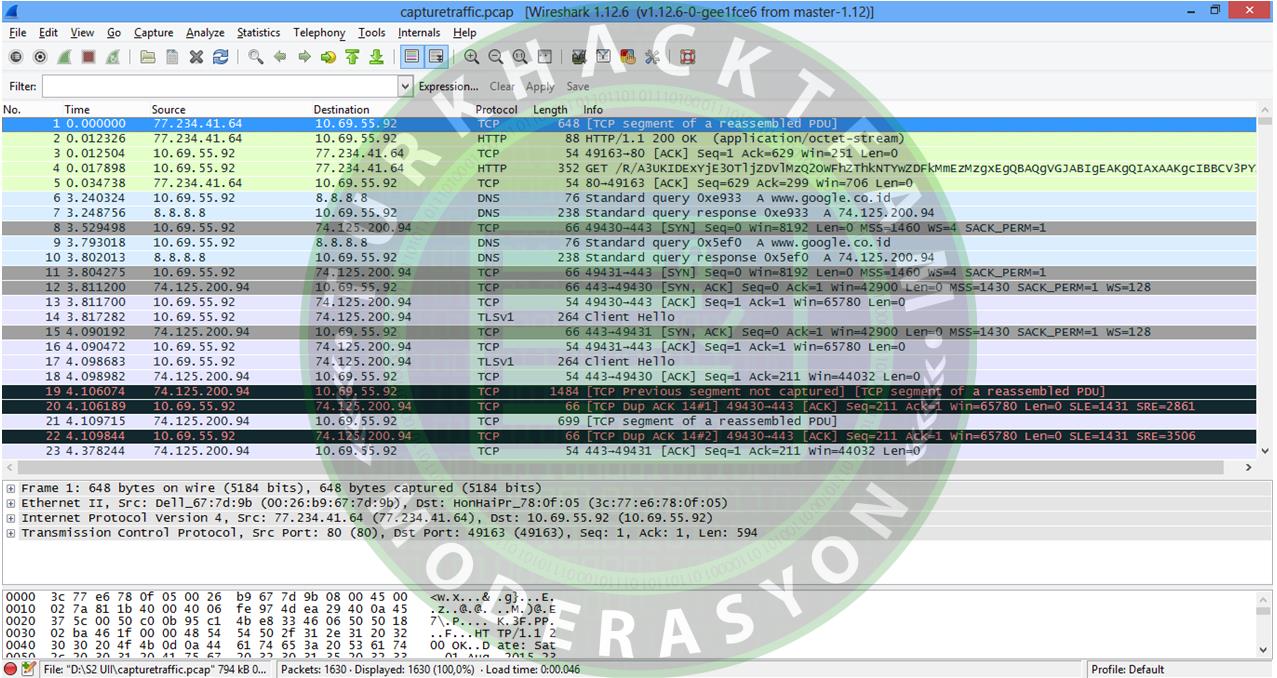

Çekim, daha önce oldukça kısa olan krikodan, seriden çıkardık

1 ILA 1630 Numara

4. Analiz sonuçları

Örneğin, Mozilla Firefox'ta açılan 4 web sitesi (https://www.google.co.id, gmail.com https://www.youtube.com dA http://detik.com), Wireshark'a bir göz atalım.

4 web sitesi başarıyla ele geçirildi ve Follow TCP Flow veya diğerleri ile hangi bilgiler elde edildi.

a. Wireshark uygulamasını açın ve ardından capture traffic.pcap dosyasını açın (önceden kaydedilmiş kayıt)

b. Birincisi, web sitesinin https://www.google.co.id ile ilgilidir-

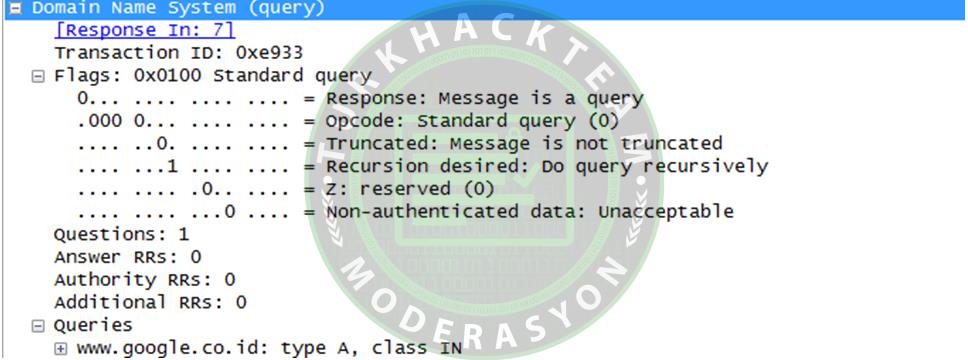

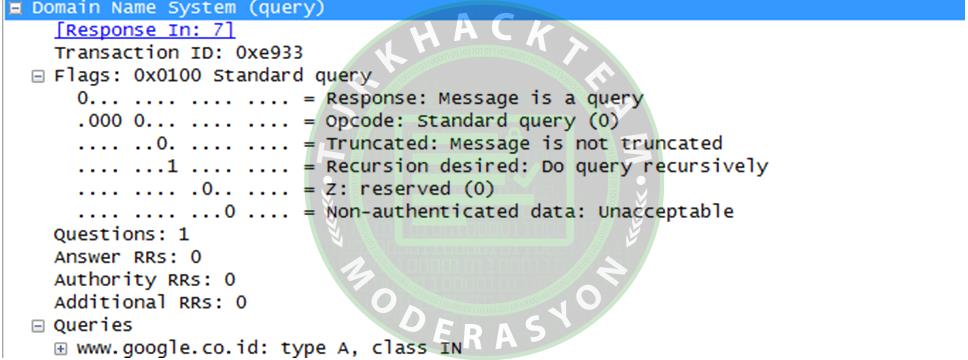

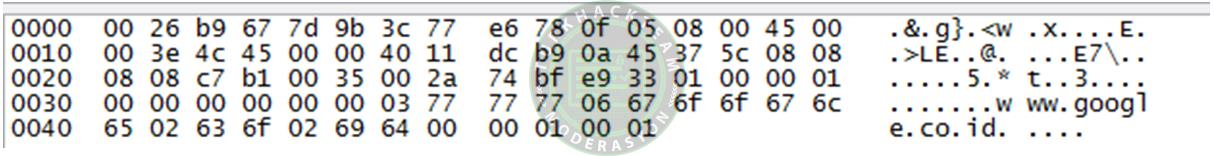

Paket Listesi bölmesinde, IP kaynağı 6 10.69.55.92, DNS ile IP hedefi 8.8.8.8, uzunluk 76 ve Bilgi Standardı sorgu www.google.co.id ile veri eşitlemesi ister.

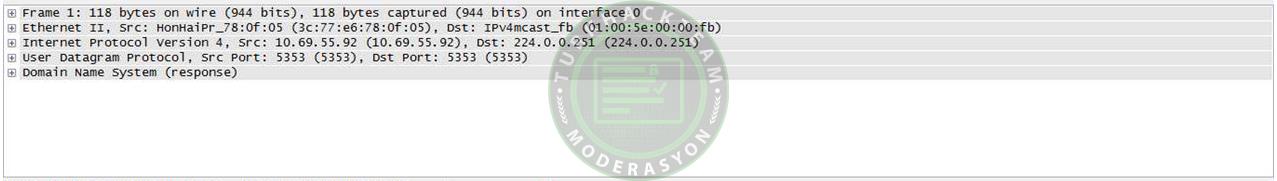

"Paket Ayrıntıları" bölümünde bir açıklama bulacaksınız:

Çerçeve 6: 76 bayt (çerçeve sayısı 6 ve çerçeve uzunluğu 76 bayttır). Daha yakından bakarsak (çerçevedeki artı işaretine tıklayarak), varış zamanı da içinde olarak daha net bilgiler görebiliriz (bu, verileri gönderirken zamanı gösterir). 2 Ağustos 2015- 06:10:05

Ethernet II, Src: HonHaiPr_78:0f:05 (3c:77:e6:78:0f:05) vb.: Dell_67:7d:9b (00:26:b9:67:7d:9b). Kaynak MAC (3c:77:e6:78:0f:05) ve MAC adresini (3c:77:e6:78:0f:05) görüntüler.

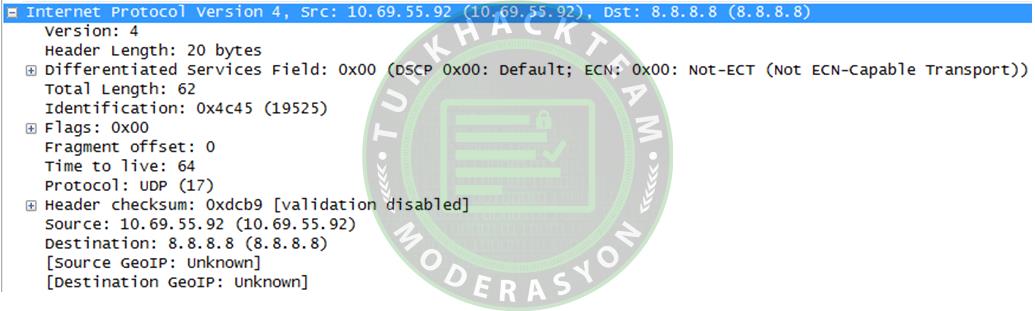

Protocole Internet Version 4, src : 10.69.55.92 (10.69.55.92), dst : 8.8.8.8 (8.8.8.8).

Sürüm: 4, Kaynak IP 10.69.55.92, Hedef IP 8.8.8.8 ve

Langer Metni: 20 Bayt

Kullanıcı datagram protokolü, src portu: 51121 (51121), DST portu: 53 (53).

Kaynak bağlantı noktası 51121'i ve hedef bağlantı noktası 53'ü gösterir.

Alan Adı Sistemi

Paket Baytları bölmesi, bir paketin veri içeriğini onaltılık biçimde görüntülemenin yanı sıra, Paket Ayrıntıları bölmesinde seçilen alanın ayrıntılarını da görüntüler

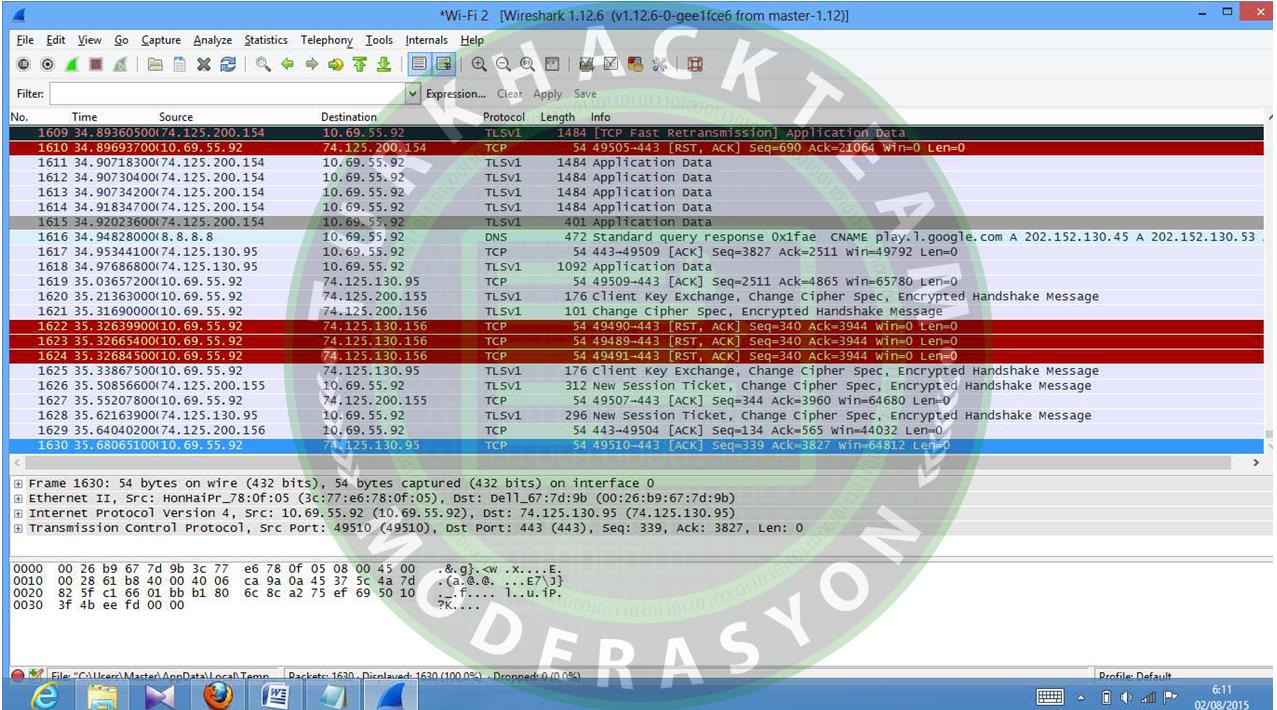

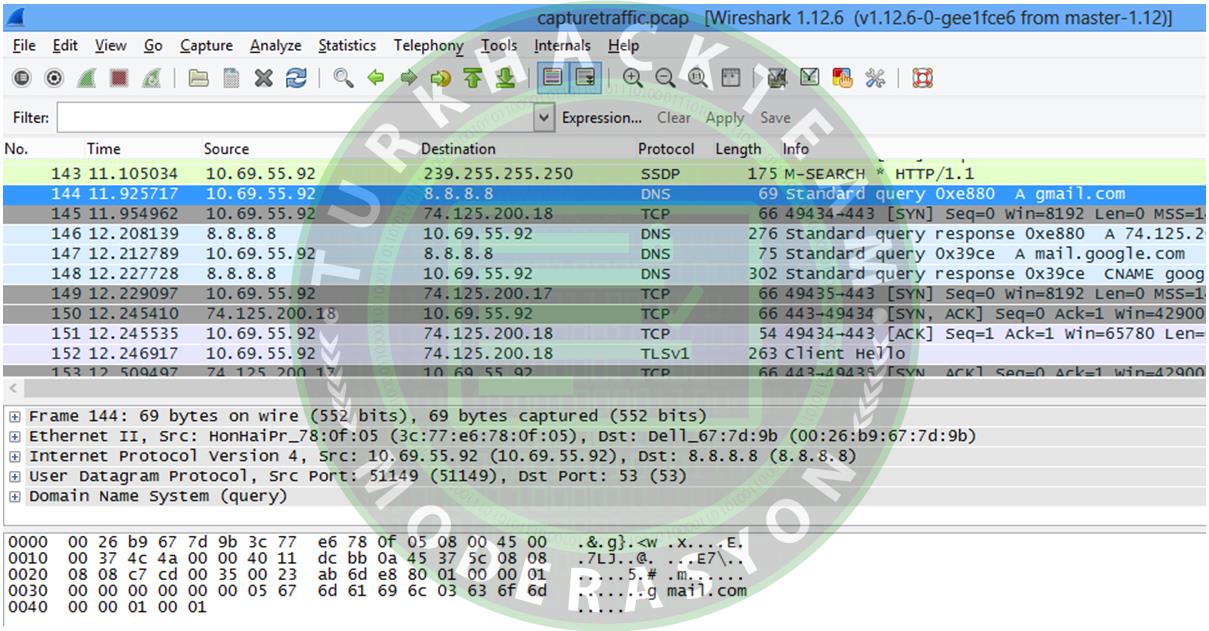

c. İkinci gmail.com

"Paketleme Listesi" bölümünde, 144 sayısı, IP kaynağı 10.69.55.92, DNS, uzunluk 69 ve bilgi standardı sorgusu A gmail.com olan 8.8.8.8 IP hedefi ile veri senkronizasyonu ister ve aynı IP adresiyle (IP kaynağı 10.69.55.92 ve IP hedefi 8.8.8.8) 147 numarasını yanıtladıktan sonra mail.google.com olarak değiştirilir.

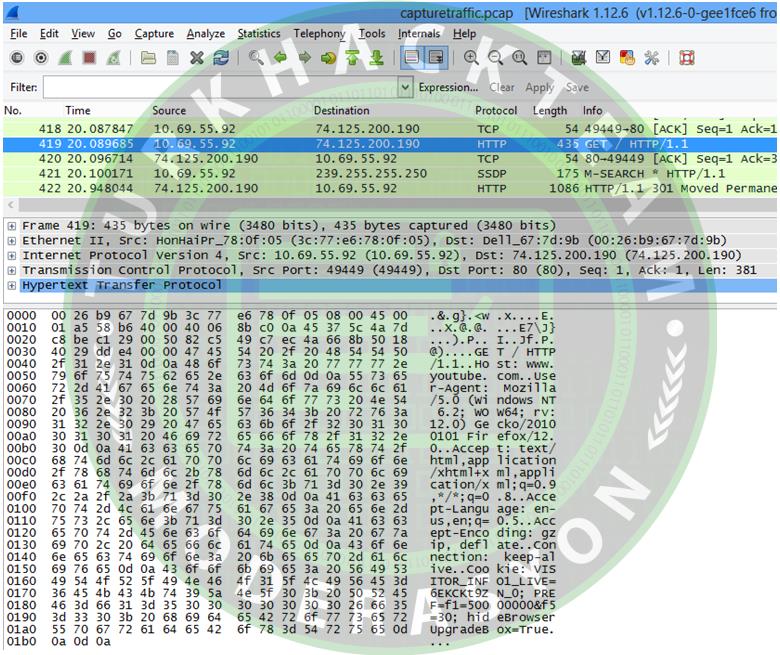

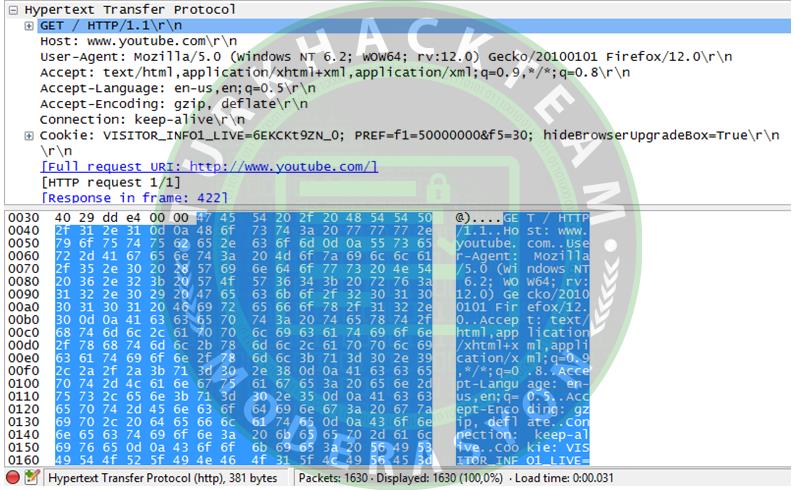

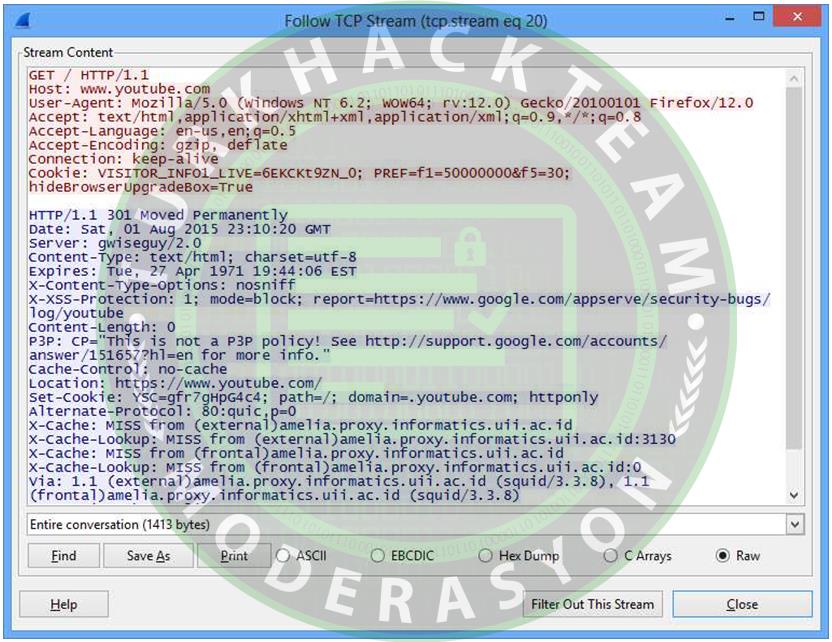

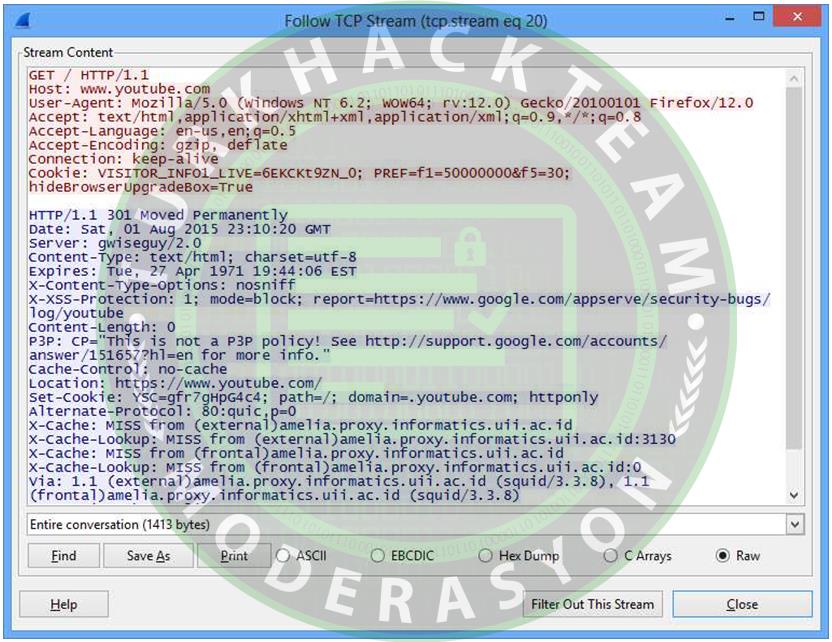

d. Üçüncü Site https://www.youtube.com

Paket Listesi bölmesinde, IP kaynağı 419 10.69.55.92, HTTP ile hedef IP 74.125.200.190 ile veri eşitlemesi ister, uzunluk

435 ve info/HTTP/1.1 alın

Paket Ayrıntıları bölmesinde, Mozilla ile bir www.youtube.com sitesi ve kullanıcı aracısı açtığınız Köprü Metni Aktarım Protokolü'nün açıklamasını (artı işaretini tıklayın) ve Paket Baytları bölmesinde (Paket Ayrıntıları bölmesi bir DataReader değeri ve açıklaması içerir) bulacaksınız.

Veya No. 419'da gerçekleşen iletişimin daha net bir resmini elde etmek için, 419 numaralı sütuna sağ tıklayın ve TCP Akış Takibi'ni seçin (tüm veri şifrelemelerini görmek için), sonuç aşağıdaki gibi gösterilir:

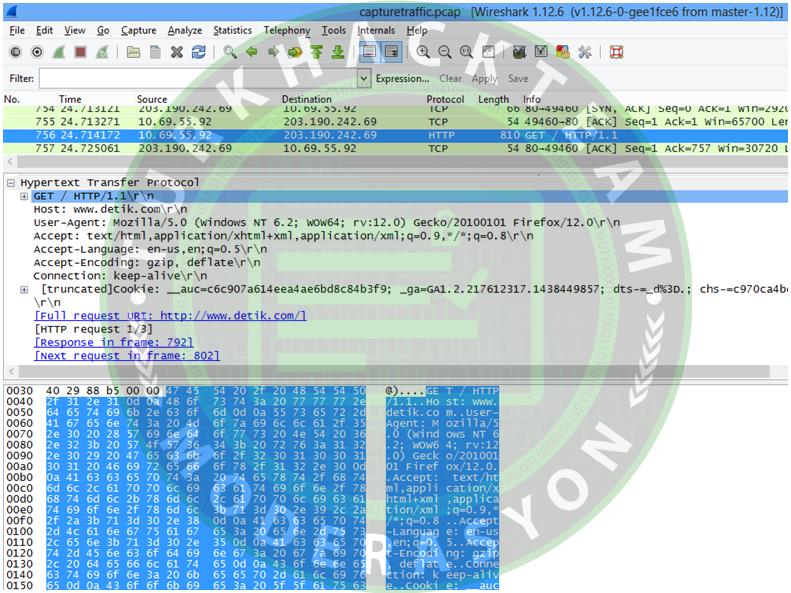

e. De vierde site http://detik.com

Paket Listesi bölmesinde, IP kaynağı 756, IP kaynağı 10.69.55.92, HTTP, hedef IP 203.190.24.69 uzunluğuyla veri eşitlemesi ister

810 ve Info/HTTP/1.1 Alma

"Paket Ayrıntıları" bölümünde, www.detik.com web sitesini ve Mozilla ile bir kullanıcı aracısını açacağınız Köprü Metni Aktarım Protokolü'nün bir açıklamasını bulacaksınız (artı işaretine tıklayın) ve ayrıca "Paket Baytları" bölümünde ("Paket Ayrıntıları" bölümünde, onaltılık bir değer ve açıklama vardır).

No. 756'da gerçekleşen iletişimi daha net görmek istiyorsanız, No. 756'ya sağ tıklayın ve TCP Akışını Takip Et'i seçin (tüm veri şifrelemelerini görmek için), sonuç aşağıdaki gibidir:

C. Sonuç

Ağ analizi, izleme, yakalama ve hatta koklama için kullanılan araçlardan biri Wireshark aracıdır.

Yarı çift yönlü iletişim, IP kaynağı ve IP hedefi üzerinden veri iletişimi her zaman görüntülenebilir, bu da bir IP kaynağı olma zamanının geldiğini ve bir IP hedefi olma zamanının geldiğini gösterir. Bu, bir yönde sürekli olamayan, ancak dönüşümlü olarak birbirleriyle iletişim kurabilen iki yönde veri iletme sürecini gösterir.

Köprü metni iletim protokolünde bu, veri aktarımının başlangıcıdır, yani uygulama katmanında ve ardından İletim Kontrol Protokolü'ne kadar, veriler bir başlık alır ve bağlantı noktaları ilgili bilgileriyle birlikte taşıma katmanında görünür ve ardından verilerin farklı bir başlık aldığı ve kaynak IP adresinin ve hedef IP adresinin katman ağında göründüğü ve Ethernet II, verilerin veri bağlantı katmanındaki kaynak ve hedef MAC adresleriyle birleştiği ve sonuçta bir çerçeve oluşturduğu yer.

Network Analyzer ile sıfırdan yeniden tanımlanan süreç (Hypertext Transfer Protokol) sonuna kadar (çerçeve) bir kapsülleme işlemidir.

TCP akışını takip edersek, kullanılan tarayıcıdan gelen verilerin toplam şifrelemesini, HTTP isteklerini, erişim süresini, görüntülenen içeriğin türünü vb. ayrıntılı olarak görebiliriz.

Saygı ve sevgilerimle,

Zoptik

Son düzenleme: